近日,屡有各类咨询公司的所谓排行或测评出现,试图给国内众多的云管理平台厂商排排坐。例如,2017年6月某资讯发布的“2016年中国云管理平台XXXX象限图”中,将一些基本不具备云管理平台能力的厂商列入其中。笔者对于此类排名的具体厂家、排名先后不予置评,仅从专业的角度澄清一下什么是云管理平台、它应该具备哪些典型特征。

其实,云管理平台的定义首先来自于国际权威的研究机构Gartner,“云管理平台(Cloud Management Platform,CMP)是提供对公有云,私有云和混合云统一集成管理的产品。CMP主要能力包含自服务、提供系统映像、计量计费以及通过既定策略优化工作负载。 更先进的产品还可以与外部企业管理系统集成,包括服务目录,支持存储和网络资源的配置,允许通过服务治理加强资源管理,并提供高级监控,提高性能和可用性。”

由此定义可知,云管理平台需要具备多云管理、自服务、计量计费、资源弹性及服务编排,能够自动化部署和配置相关资源,可以与企业现有IT管理系统集成的服务化能力。

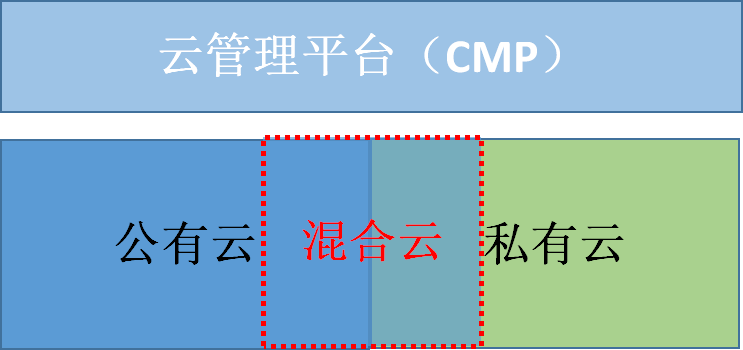

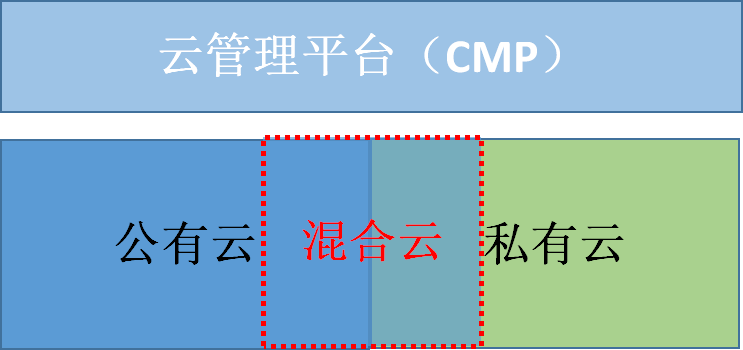

从公有云、私有云及混合云角度来说,云管理平台处于其上,进行多云统一纳管、多数据中心统一纳管、异构资源混合编排等管理,如以下简图所示:

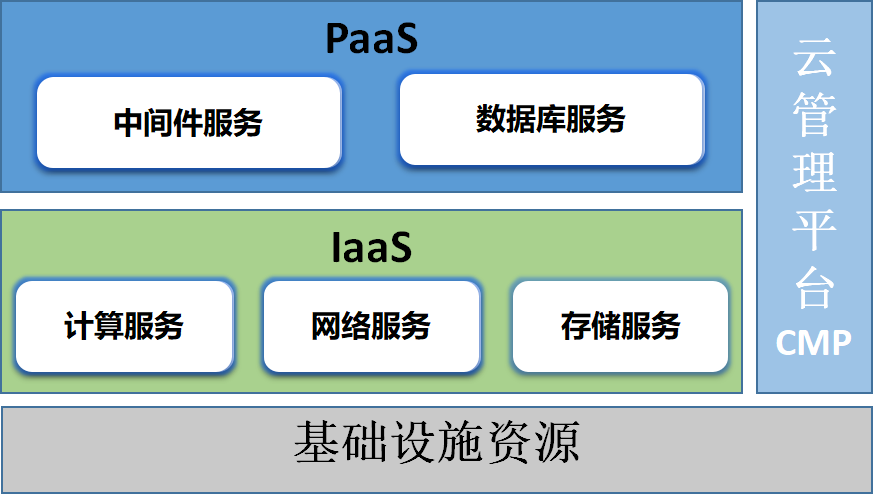

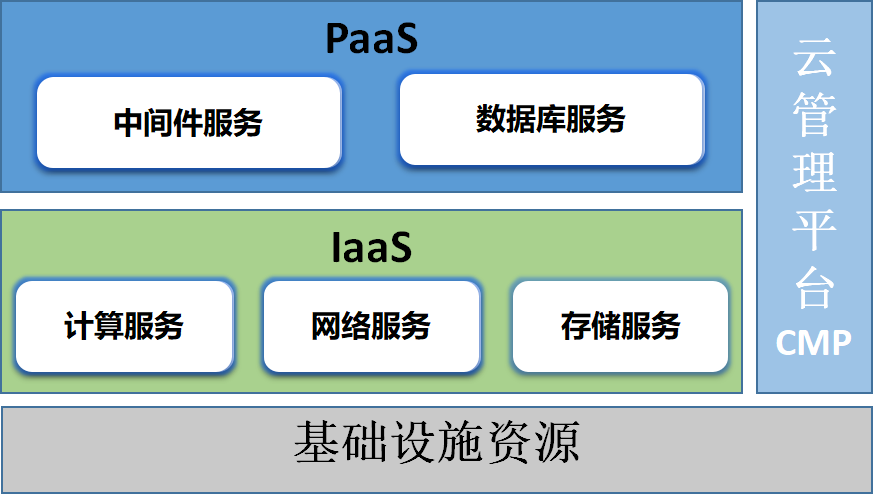

从基础设施云(IaaS)、平台云(PaaS)角度,云管理平台可以实现对于基础设施资源的统一纳管、资源混合编排和调度,实现对于中间件服务与数据库服务等的统一管理和供应,如下简图所示:

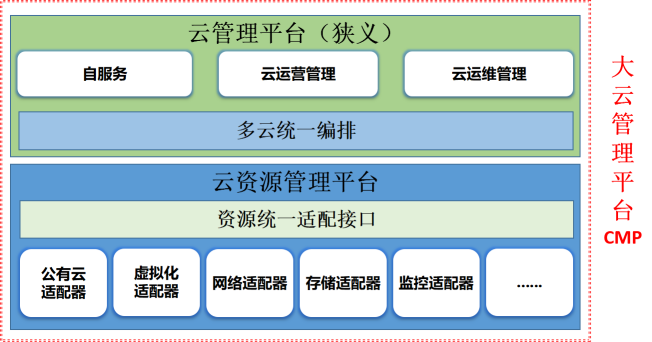

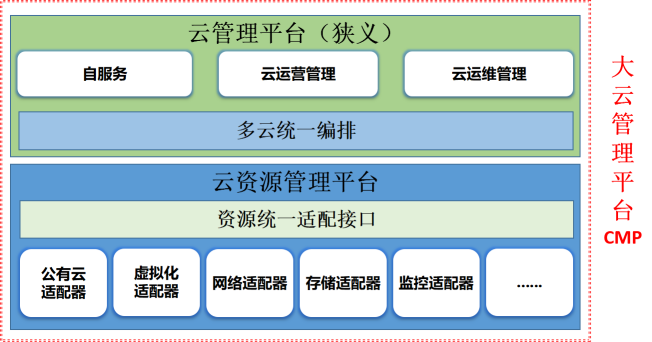

笔者本人从2010年开始从事云的设计与研发,一直有一种情结想将云升华为“IT as a Service”,随之而来的是对于云管理平台有一种“大云管理平台”(也即广义的云管理平台)的思维。试将想法用图描绘(示意)如下:

狭义的云管理平台主要包含自服务、运营管理(服务目录与服务、组织架构审批等等)、云运维管理(监控、安全等)以及企业现有IT管理系统的对接等;而广义的云管理平台(也即上文提到的“大云管理平台”)不仅包含狭义云管部分,还应当包含图中云资源管理平台的范围。云资源通过统一的资源适配接口屏蔽各位资源的差异,支撑上层的服务编排与部署。

同时,笔者在此想澄清两个误区:

误区1.IaaS提供商提供的就是云管理平台能力

此误解流传甚广,前文所述的X资讯列入多家公司都是IaaS提供商,而本身并没有提供云管理平台的能力,产品也不完全满足云管理平台的特征。应当说,此类公司基本上满足了对于资源管理的需求,实现了服务目录与自服务、简单的服务管理和客户IT管理系统集成,但在多云(混合、异构、多级等)管理、跨云的服务编排、计量计费及成本优化等方面有所缺失。

一方面,一个完整的IaaS平台除了本身应当具备对于计算存储网络资源的统一纳管、调度和编排以外,还应当具备一部分云管理平台的能力;另一方面,云管理平台本身既可以管理IaaS,也可以管理PaaS乃至对接企业现有IT管理系统(如4A、ITSM、监控、CMDB等)。

误区2.Openstack就是云管理平台

Gartner 在2015年12月1日发表了“OpenStack Is Not a Cloud Management Platform” (https://www.gartner.com/doc/3173523 ),该文分析了Openstack与云管理平台之间的差异。

之所以有很多人把Openstack理解为云管理平台,无外乎几个原因:

1)Openstack已经是事实上的开源云框架的标准,影响力巨大,不知有汉、无论魏晋;

2)Openstack本身生态、能力范围不断扩张,具备了一部分云管理平台的能力;

3)较多的Openstack提供商在其基础上二次开发,实现了一些云管理平台的特性。

笔者无意质疑Openstack的发展,甚至审慎的看好其将来扩大市场份额,同时也分析过Openstack的能力、适用场景及劣势(见拙作“为什么云计算不一定节省企业成本?”第二部分第5点)。

Openstack在异构资源纳管(支持但不成熟)、跨云管理、服务编排、计量计费等方面与云管理平台能力要求有较大差距,多项能力均处于有但需深度定制的阶段。而本人将Openstack归为云资源管理平台,或者云资源管理平台纳管的资源池种类之一(Openstack管理KVM虚拟化)。

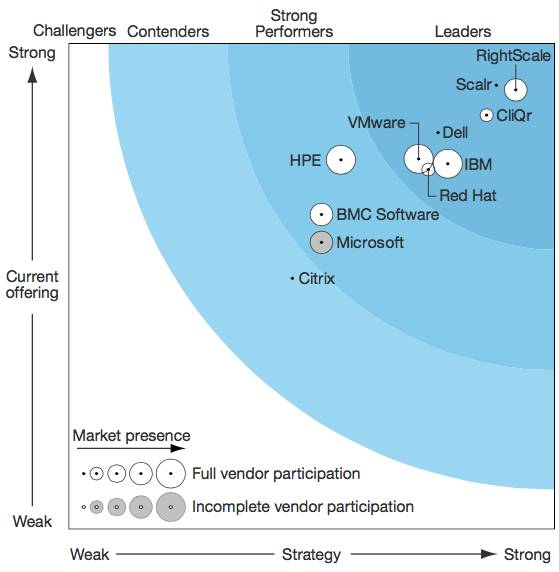

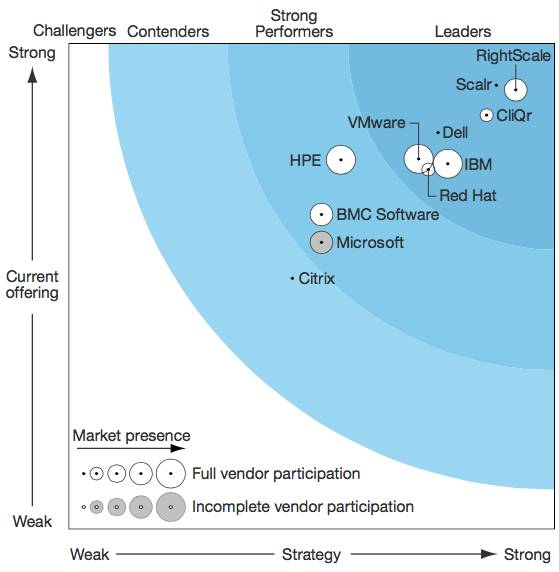

那么国际上的云管理厂商到底是什么样的排名呢?它提供什么样的能力呢?

另一家著名的评测机构Forrester在2016年初就给出了答案,我们可以看到做IaaS提供商的代表VMWare并没有排在最靠前的位置。

此图流传广泛,笔者不再赘述。值得一提的是,云星数据的合作伙伴RightScale排在云管理平台提供商的领导者位置,与有荣焉。

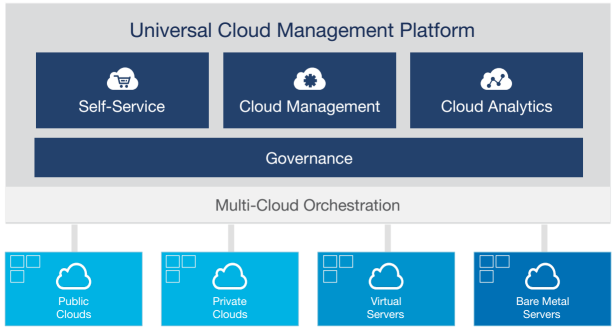

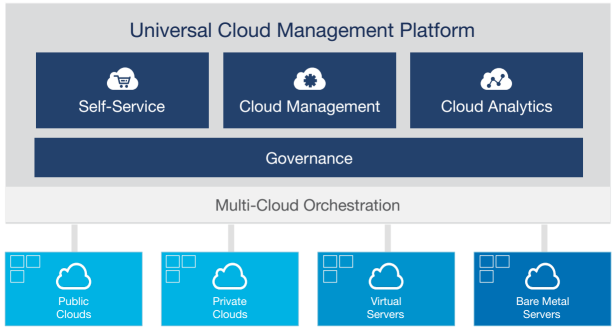

RightScale用一张简单易懂的架构图总结了自己的能力:

RightScale云管理平台通过多云编排实现了对于公有云、私有云、虚拟和物理服务器的统一纳管、资源调度、编排和治理,并基于其上实现自服务、云管理和云分析功能,有利于帮助企业提高IT效率、加速应用交付,提高投资回报。

许久不动笔,江郎才尽,自觉笔力下降,各位同仁姑且一观。

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享