在读《逆向工程核心原理》时,第13章寻找导出函数的虚拟地址时出了问题,问题如下:

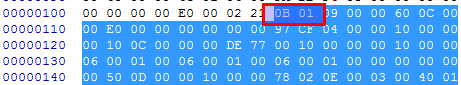

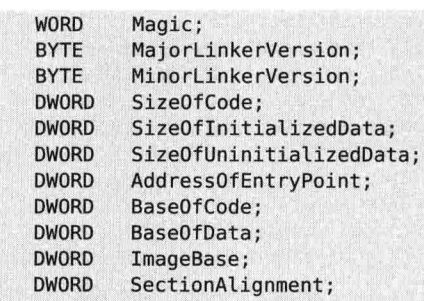

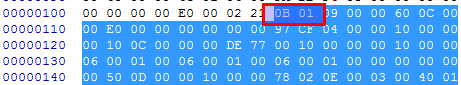

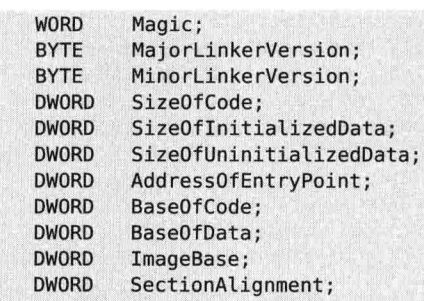

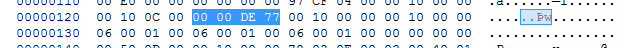

NT头的可选头在文件中偏移地址为0x108,根据偏移

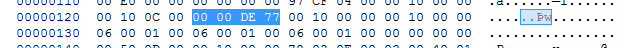

imagebase的文件偏移地址为0x124

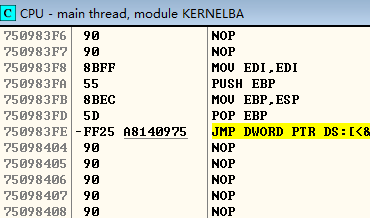

值为【0x77DE0000】可是OD里面

全部是0x75开头的?

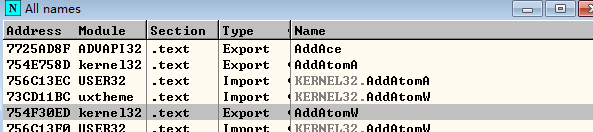

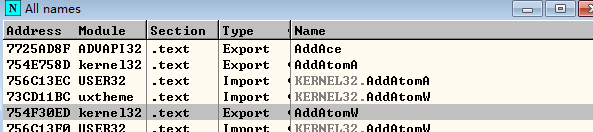

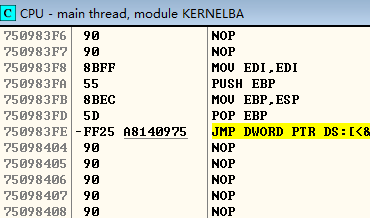

而且假如要找的函数名是AddAtomW。根据可选头的偏移量找到RVA of EXPORT Directory的值即IMAGE_EXPORT_DIRECTORY结构体的地址找到成员AddressOfNames的地址,根据AddAtomW在名字数组里面的索引找到ordinalarray数组相应的值,再根据ordinal的值作为索引找到函数的相对虚拟地址地址为【0x000430ED】,再在OD里面根据名字找到函数AddAtomW的虚拟地址

那么按这样来的话,正确的image=0x754F30ED-0x000430ED=0x754B0000和0x77DE0000不一样,这是为什么?请教一下各位大佬orz

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享 NT头的可选头在文件中偏移地址为0x108,根据偏移

NT头的可选头在文件中偏移地址为0x108,根据偏移 imagebase的文件偏移地址为0x124

imagebase的文件偏移地址为0x124 值为【0x77DE0000】可是OD里面

值为【0x77DE0000】可是OD里面 全部是0x75开头的?

全部是0x75开头的?