关于CIH的研究的问题

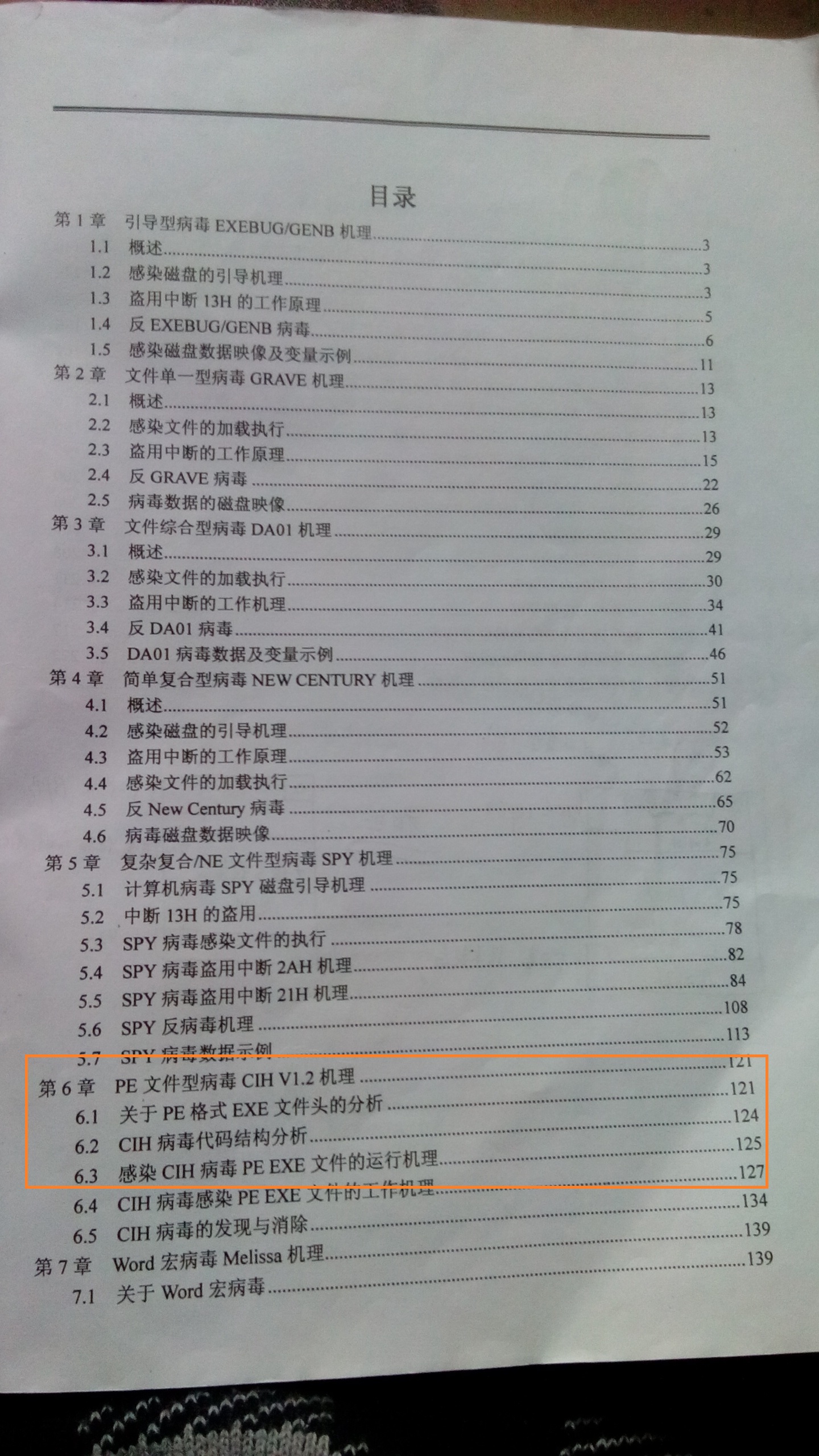

这几天将CIH重新拿出来认真看看,其中的奥秘。但还是感觉有点吃力。在网上找的是邹丹大侠注释过的但还是有许多的问题,不是很了解

我对于vxd技术不是很了解,陈盈豪写的太底层,貌似很少调用现成的函数,还有就是寄存器真的太多了,源代码看的脑袋很晕,关于堆栈的操作也有点难

我学习过win32 asm 关于驱动也了解过的 有时候想查找资料貌似很难

没有现成的ddk vxd 的资料少的可怜

有研究 过 CIH的专家 给点建议

该从哪个方向下手?????????

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享