17,380

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享BEGIN

DBMS_NETWORK_ACL_ADMIN.CREATE_ACL(acl => 'test_acl.xml',

description => 'ACL list',

principal => 'test',

is_grant => true,

privilege => 'connect');

DBMS_NETWORK_ACL_ADMIN.ADD_PRIVILEGE(acl => 'test_acl.xml',

principal => 'test',

is_grant => true,

privilege => 'resolve');

DBMS_NETWORK_ACL_ADMIN.ASSIGN_ACL(acl => 'test_acl.xml',

host => '我机器的IP');

END;SELECT *

FROM resource_view WHERE any_path like '/sys/acls/%.xml';

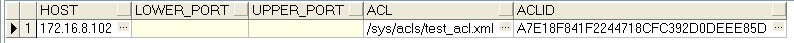

SELECT * FROM dba_network_acls;

SELECT * FROM dba_network_acl_privileges;

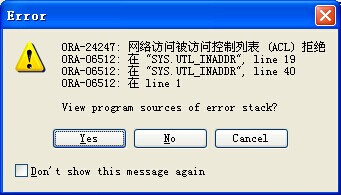

SELECT utl_inaddr.get_host_address FROM dual;

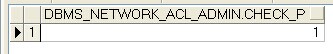

SELECT DBMS_NETWORK_ACL_ADMIN.CHECK_PRIVILEGE_ACLID(aclid, 'test', 'connect')

FROM dba_network_acls;