62,263

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享 <%@ WebHandler Language="C#" Class="data" %>

using System;

using System.Web;

using System.Net;

using System.Text;

using System.Net.Security;

using System.IO;

public class data : IHttpHandler

{

public void ProcessRequest(HttpContext context)

{

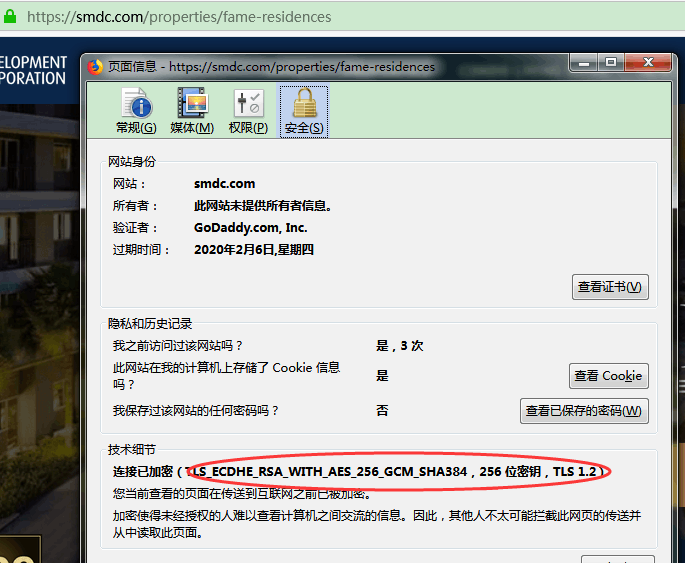

ServicePointManager.ServerCertificateValidationCallback = new RemoteCertificateValidationCallback((a,b,c,d) => { return true; });

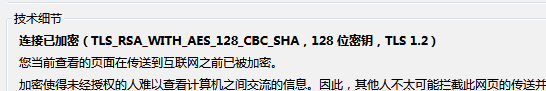

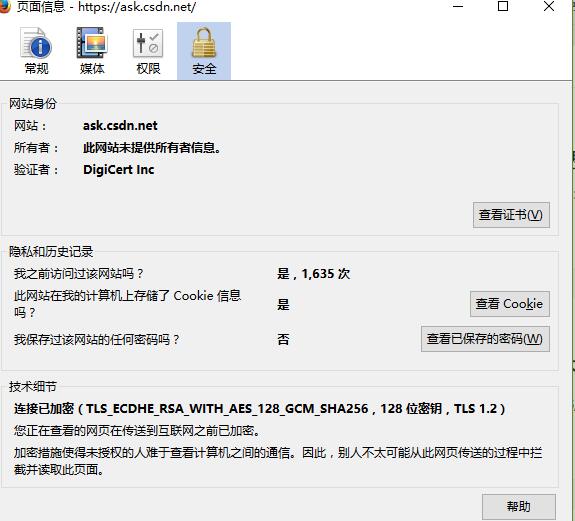

ServicePointManager.SecurityProtocol = SecurityProtocolType.Tls12;

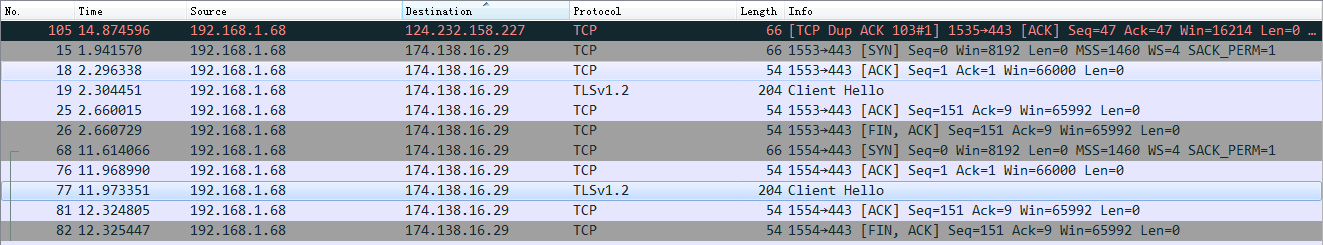

HttpWebRequest request = (HttpWebRequest)HttpWebRequest.Create("https://smdc.com/properties");

HttpWebResponse response = (HttpWebResponse)request.GetResponse();

StreamReader srd = new StreamReader(response.GetResponseStream(), Encoding.UTF8);

string html = srd.ReadToEnd();

srd.Close();

response.Close();

request.Abort();

context.Response.Write(html);

}

public bool IsReusable {

get {

return false;

}

}

}