20,359

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享

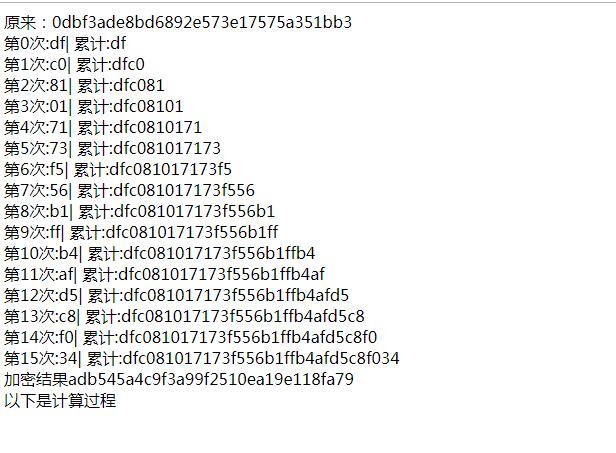

function md6($str){

$result=md7($str);

echo "原来:".$result."<br>";

for($i=0;$i<16;$i++){

$start=$i*2;

$thisPass=md7(substr($result,$start,2));

$thisPass=substr($thisPass,$start,2);

$pass.=$thisPass;

echo "第".$i."次:".$thisPass."| 累计:".$pass."<br>";

}

return md7($pass);

}

function md7($str){

return md5(md5(md5($str."20_^@#$")));

}

/*/超级变态的加密算法

第一遍将原密码通过md7加密,然后将加密后的32个字符每次截取2次再加密。加密结果再截取2位。一共加16次,截取16次,每次截取2位,组合在一起产生32个加密结果,然后再来一篇md7

*/

$str="admin";

$pass=md6($str);

echo "加密结果".$pass."<br>以下是计算过程<br>";