81

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享Foxit PDF Reader是中国福昕(Foxit)公司的一款PDF阅读器。

Foxit PDF Reader/Editor 受影响版本中在对javascript对象执行操作之前未验证对象是否存在,造成内存引用处理不当,导致存在释放后重用漏洞。攻击者可以利用此漏洞在当前进程的上下文中执行任意代码。用户需要打开恶意文件(需要用户交互)。

该漏洞已存在 POC。

| 漏洞名称 | Foxit PDF Reader/Editor 任意代码执行漏洞 |

|---|---|

| 漏洞类型 | UAF |

| 发现时间 | 2022/12/22 |

| 漏洞影响广度 | 一般 |

| MPS编号 | MPS-2022-7950 |

| CVE编号 | CVE-2022-28672 |

| CNVD编号 | - |

Foxit PDF Reader@[2.2, 11.2.2)

Foxit PDF Editor@[11.0, 11.2.2)

Foxit PDF Editor@[2.2, 10.1.8)

升级Foxit PDF Reader到 11.2.2 或更高版本

升级Foxit PDF Editor到 10.1.8、11.2.2 或更高版本

https://www.oscs1024.com/hd/MPS-2022-7950

https://nvd.nist.gov/vuln/detail/CVE-2022-28672

https://www.foxit.com/support/security-bulletins.html

https://github.com/hacksysteam/CVE-2022-28672

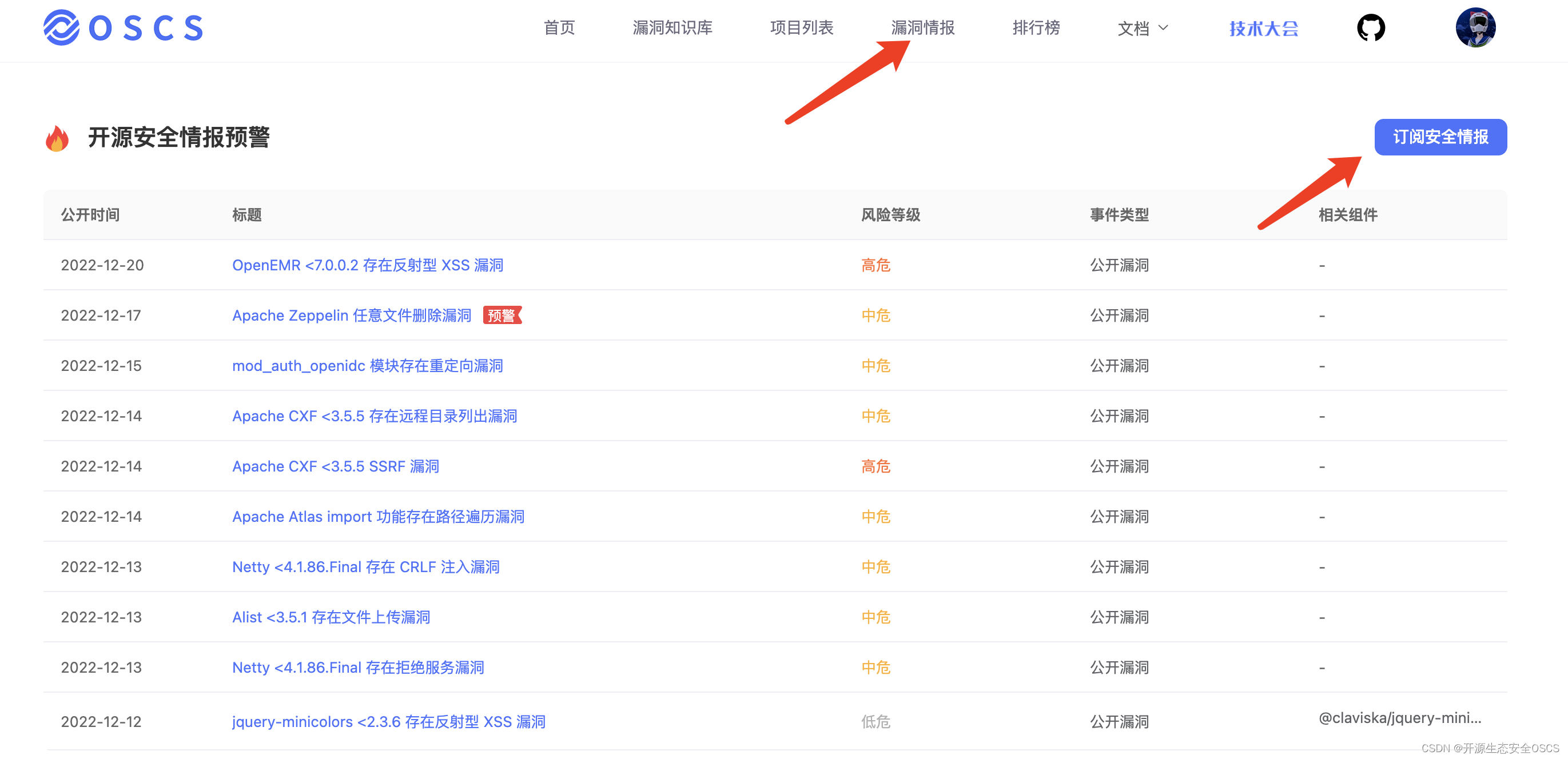

OSCS(开源软件供应链安全社区)通过最快、最全的方式,发布开源项目最新的安全风险动态,包括开源组件安全漏洞、事件等信息。同时提供漏洞、投毒情报的免费订阅服务,社区用户可通过配置飞书、钉钉、企业微信机器人,及时获得一手情报信息推送:

https://www.oscs1024.com/cm/?src=csdn

具体订阅方式详见:

https://www.oscs1024.com/docs/vuln-warning/intro/?src=csdn