77

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享

网络嗅探和协议分析是网络安全和网络运维中非常重要的技能。

网络嗅探

网络嗅探是一种监视网络流量的技术。通过网络嗅探器,可以抓取并分析传输在网络上的数据包。网络嗅探器可以帮助你了解网络中正在发生的事情,包括哪些主机在通信,他们在发送什么数据以及使用什么协议。以下是我学习网络嗅探时所学到的一些关键点:

嗅探器必须放置在网络上的合适位置,以便抓取所有的数据包。

嗅探器可以使用不同的过滤器和规则,以便只关注感兴趣的流量。

嗅探器必须能够处理不同的协议和数据格式,包括二进制数据。

嗅探器应该能够提供一些分析工具,以便快速地分析数据包。

协议分析

协议分析是一种深入理解网络协议的技术。通过协议分析,可以了解网络协议的结构、功能和用途。以下是我学习协议分析时所学到的一些关键点:

协议分析通常从分析协议头开始。协议头包含了一些重要的信息,如源IP地址、目的IP地址、协议类型、端口等。

协议分析需要理解每个协议的特点和细节。不同的协议有不同的结构和用途。

协议分析需要使用一些工具,如Wireshark,以便深入分析数据包。

协议分析需要将数据包与相应的协议文档进行比较,以便理解协议的结构和用途。

取证分析实践:

学习理论知识:取证分析实践需要有一定的理论基础,如计算机系统和网络基础知识、取证方法和工具、取证程序和流程等。在学习中,应该注重理解理论知识的内涵和外延,提高对理论知识的运用能力。

掌握实际技能:取证分析实践需要掌握一定的实际技能,如取证现场处理、数据采集和处理、取证报告撰写等。这些技能需要通过实践来掌握,可以通过模拟实验和实际案例来进行。

注重工具使用:在取证分析实践中,工具使用是非常重要的。学习者需要熟悉并掌握各种取证工具的使用方法,包括磁盘镜像工具、数据恢复工具、取证分析工具等。

多样化的学习方式:取证分析实践需要不断地学习和实践,可以采用多样化的学习方式,如自学、参加培训、实践课程等。在学习过程中,要注重理论与实践相结合,注重学习方法的选择和优化。

注重信息安全:取证分析实践涉及到大量的敏感信息,学习者应该注重信息安全,保护机密信息不被泄露。学习者应该了解信息安全的基本概念和安全技术,注重数据保护、网络安全等方面的学习和实践。

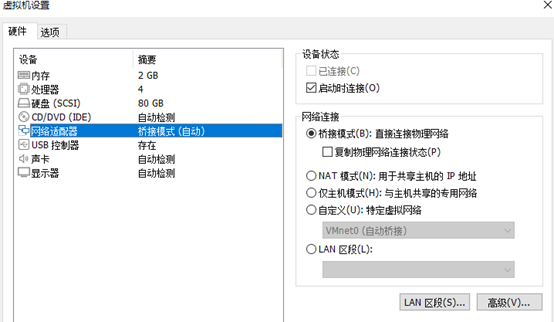

将网络连接改为桥接模式

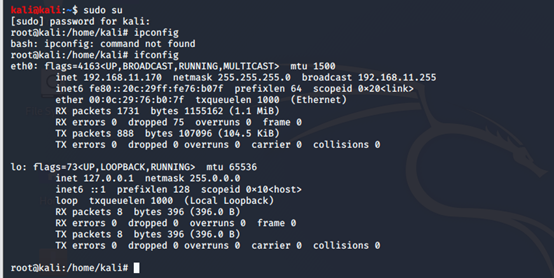

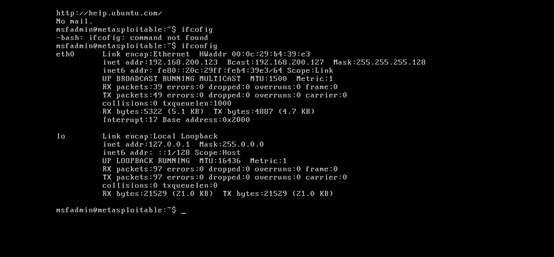

Sudo su 改为root模式 查看本机ip地址 ifconfig ip为192.168.11.170

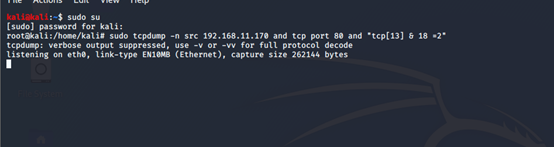

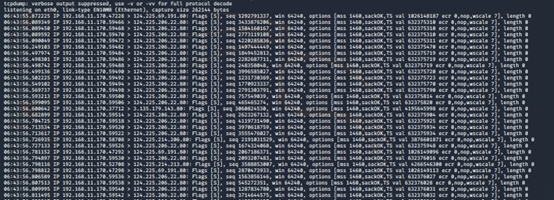

在浏览器打开网址天涯论坛 监听结果并分析

开始进行监听sudo tcpdump -n src 192.168.11.170 and tcp port 80 and "tcp[13] & 18 =2"

发现主要访问的web服务器

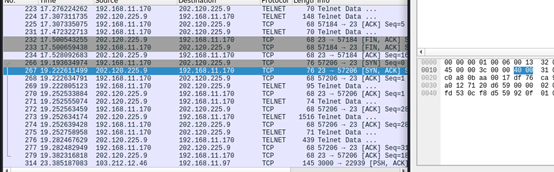

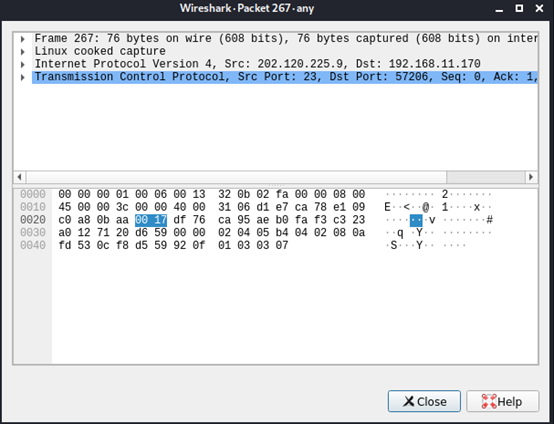

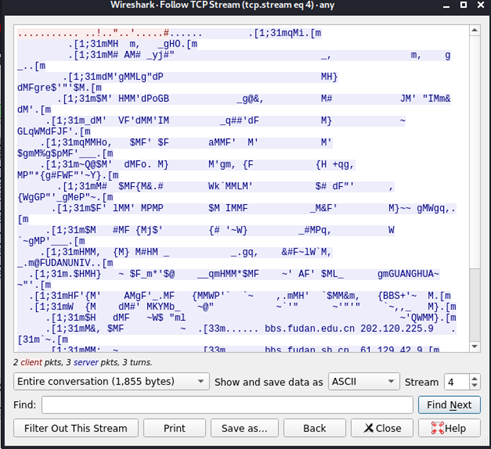

输入指令luit -encoding gbk telnet bbs.fudan.edu.cn…ip地址为202.120.225.9

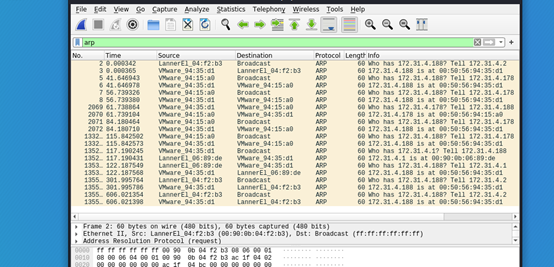

打开wireshark 捕获

可以看到tcp传输端口为23

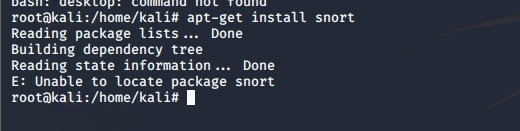

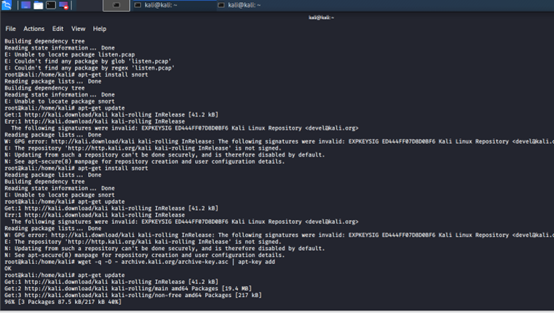

apt-get install snort 安装

wget -q -O - archive.kali.org/archive-key.asc | apt-key add

sudo apt-get update // 更新APT库

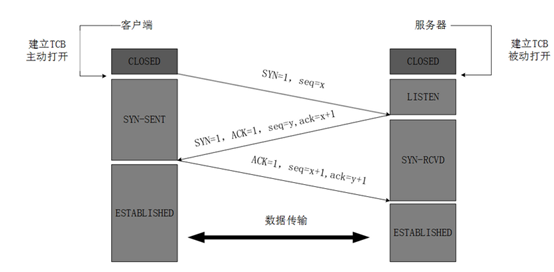

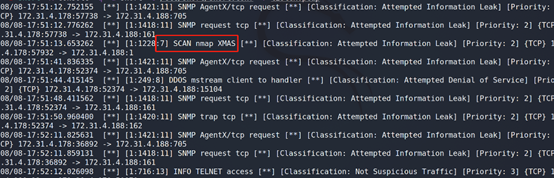

Tcp三次握手

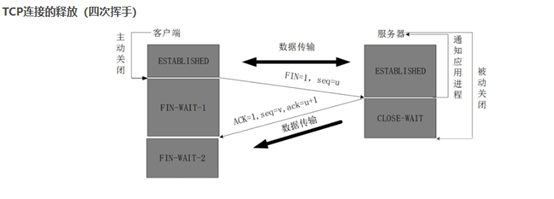

四次挥手

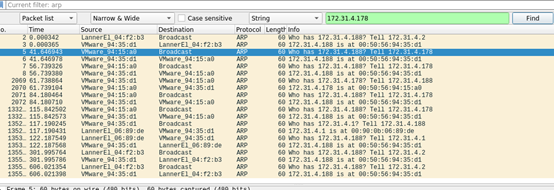

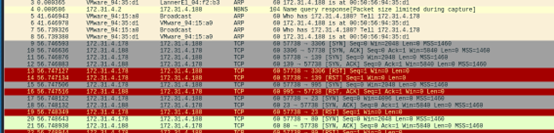

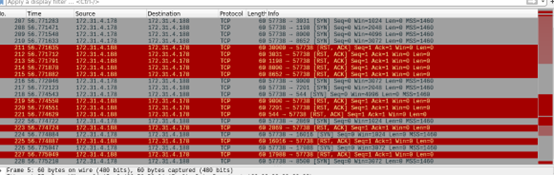

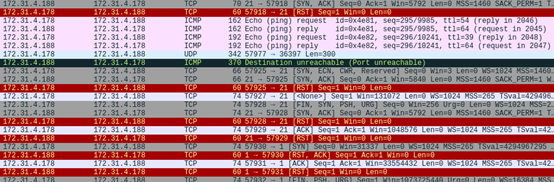

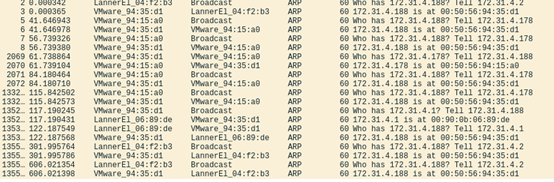

用wireshark打开listen.pcap

查找172.31.4.178

攻击开始的标志包

sudo apt-get update // 更新APT库

sudo apt-get install snort // 安装snort

sudo chmod 777 /etc/snort/snort.conf // 给予snort.conf可读可写可执行权限

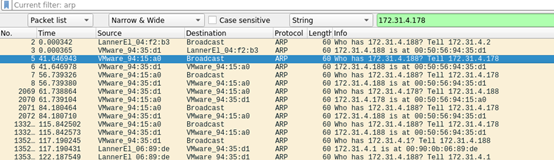

snort -A console -q -u snort -c /etc/snort/snort.conf -r ~/listen.pcap // -A开启报警模式,-q不显示状态报告,,-u为初始化后改变snort的UID,-c为使用后面的配置文件,进入IDS模式,-r从pcap格式的文件中读取数据包

攻击者进行活跃主机检查,无攻击行为

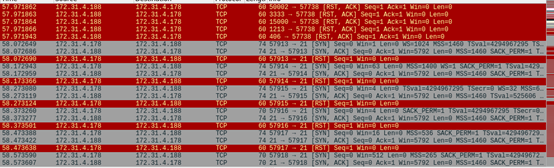

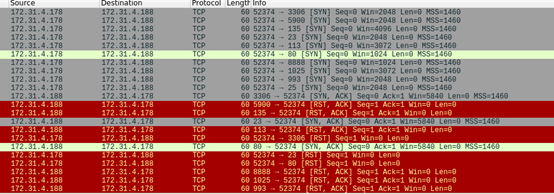

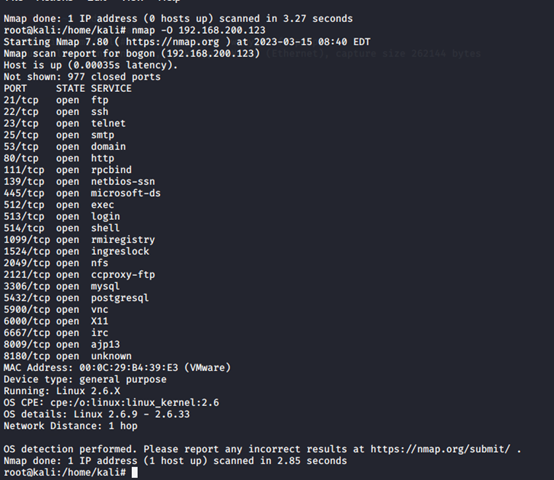

做开放端口扫描, n map 里面通过这种通过用syn方式来扫描,发送syn请求包来扫描开放端口.这种扫描方式为半扫描。

攻击机对靶机发送一个请求,然后靶机对攻击机发送一个回复,这里这一次这样的过程是有两个包的,一共 13 万个包,也就说明大概有 6500 次这样的过程。端口总数从 1 到65535,这是端口号,从 1 到 65535 刚好就是乘以2。

nmap第三次攻击的命令可能就是在做全端口扫描。因为nmap半开扫描是不会扫描全端口的。假如全端口扫描,从 1 扫到6535,随机的扫.

指定扫描的端口是全端口,而不是它默认设置的端口。这是第三次攻击,猜测了他的攻击秘密。看最后一次攻击,继续往下看,仅仅是发送完了ack就结束了。

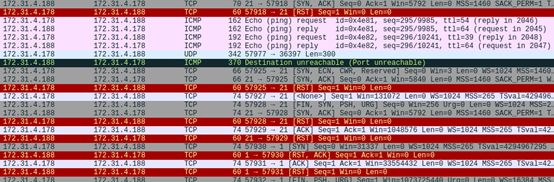

通过过滤器的可以过滤出SYN | ACK的数据包,这是目标主机反馈攻击主机的端口活跃信息。可查看靶机的开放端口有:21 22 23 25 53 80 139 445 3306 5432 8009 8180

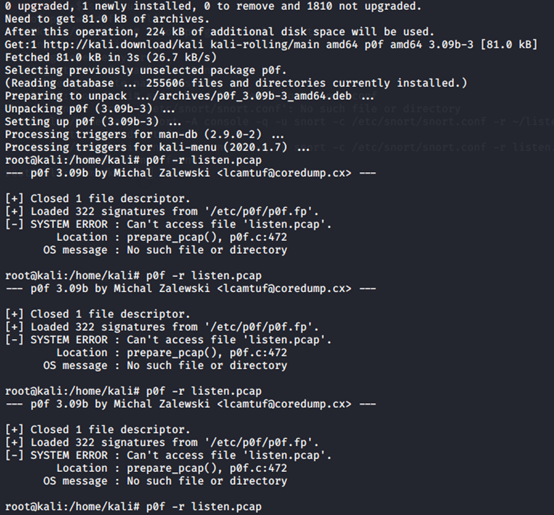

apt-get install p0f

sudo p0f -r listen.pcap 172.31.4.178/53078 -> 172.31.4.188/5432

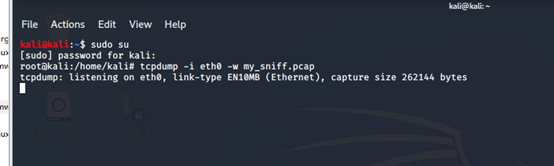

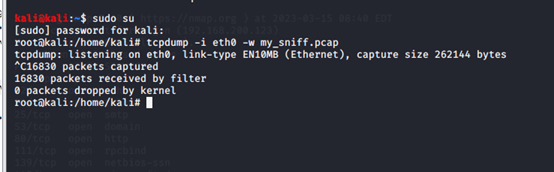

tcpdump -i eth0 -w my_sniff.pcap开始抓包

查看靶机的ip地址

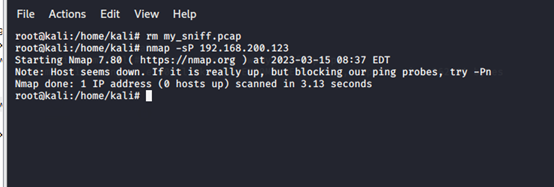

rm my_sniff.pcap

nmap -sP 192.168.200.123 活跃主机检测

Cral+c直接抓包

wireshark my_sniff.pcap直接打开锁抓取的包

问题1:终端通过桌面上端小窗口打开,导致listen.pcap扫描不到

问题1解决方案:在虚拟机桌面直接右键打开终端就可以扫描到桌面的文件了

对于网络嗅探,我们通过拦截网络数据包来监视和分析网络流量可以帮助网络管理员发现和解决网络问题,也可以用于网络安全攻防。学习网络嗅探需要掌握网络协议和网络编程等知识,同时需要使用各种网络嗅探工具来实践。

协议分析是对网络通信中使用的协议进行分析和解释的过程。这可以帮助网络管理员了解网络通信的细节,发现潜在的安全漏洞和攻击。学习协议分析需要掌握网络协议的基础知识,同时需要使用协议分析工具来实践。

取证分析是对数字证据进行分析和解释的过程,包括计算机硬件、软件和网络通信中的数字证据。这种技术可以用于数字犯罪调查和网络安全攻防。学习取证分析需要掌握计算机系统和网络通信的基础知识,同时需要使用各种取证分析工具来实践。

· -[《网络攻防技术与实践》]

( https://baike.baidu.com/item/%E7%BD%91%E7%BB%9C%E6%94%BB%E9%98%B2%E6%8A%80%E6%9C%AF%E4%B8%8E%E5%AE%9E%E8%B7%B5/500268?fr=aladdin)