77

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

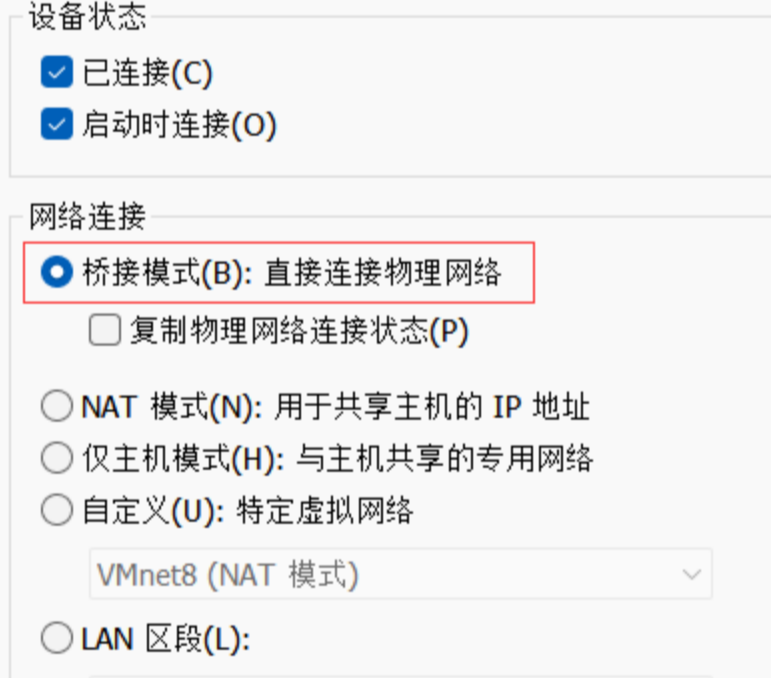

分享首先将kali的网络模式设置为桥接模式

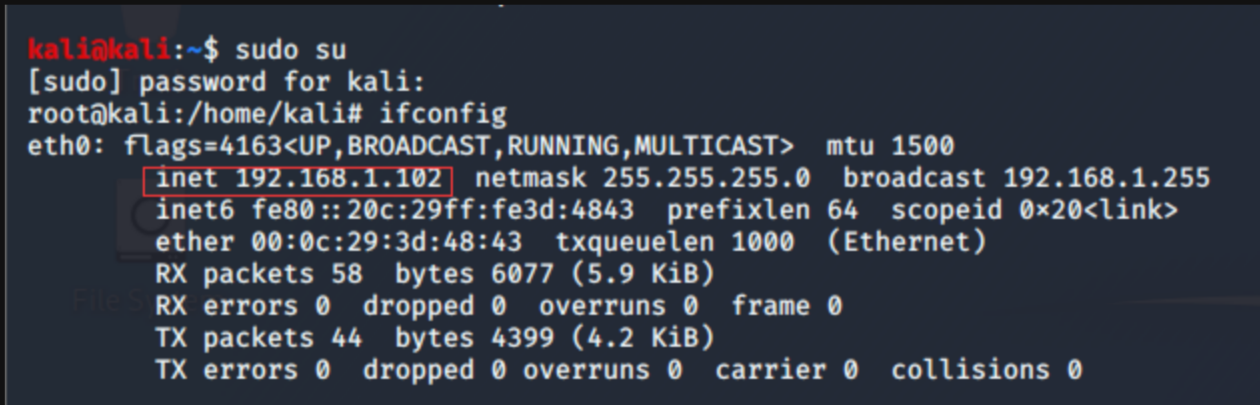

查询本机IP地址为192.168.1.102

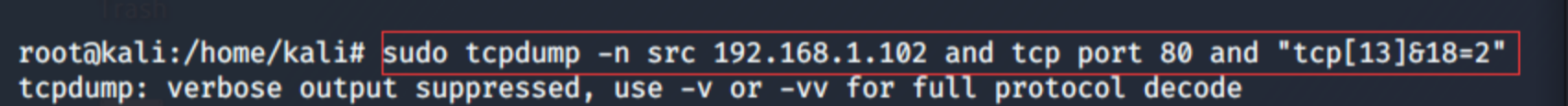

使用tcpdump开源软件对在本机上访问http://www.tianya.xn--cn-eq7cv93csn0ak9a1yrtmtn1p0fa/

键入命令sudo tcpdump -n src 192.168.1.102 and tcp port 80 and "tcp[13]&18=2"

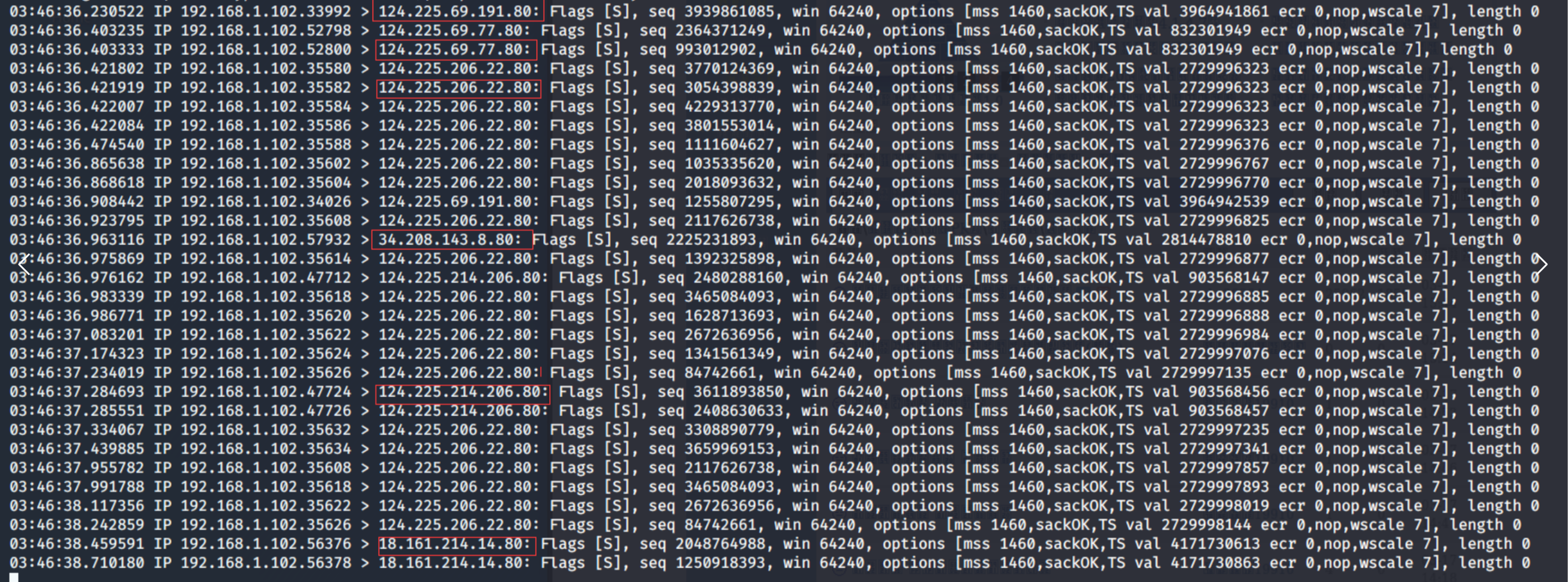

然后打开浏览器,访问http://www.tianyan.cn/

可以看到访问了多个服务器

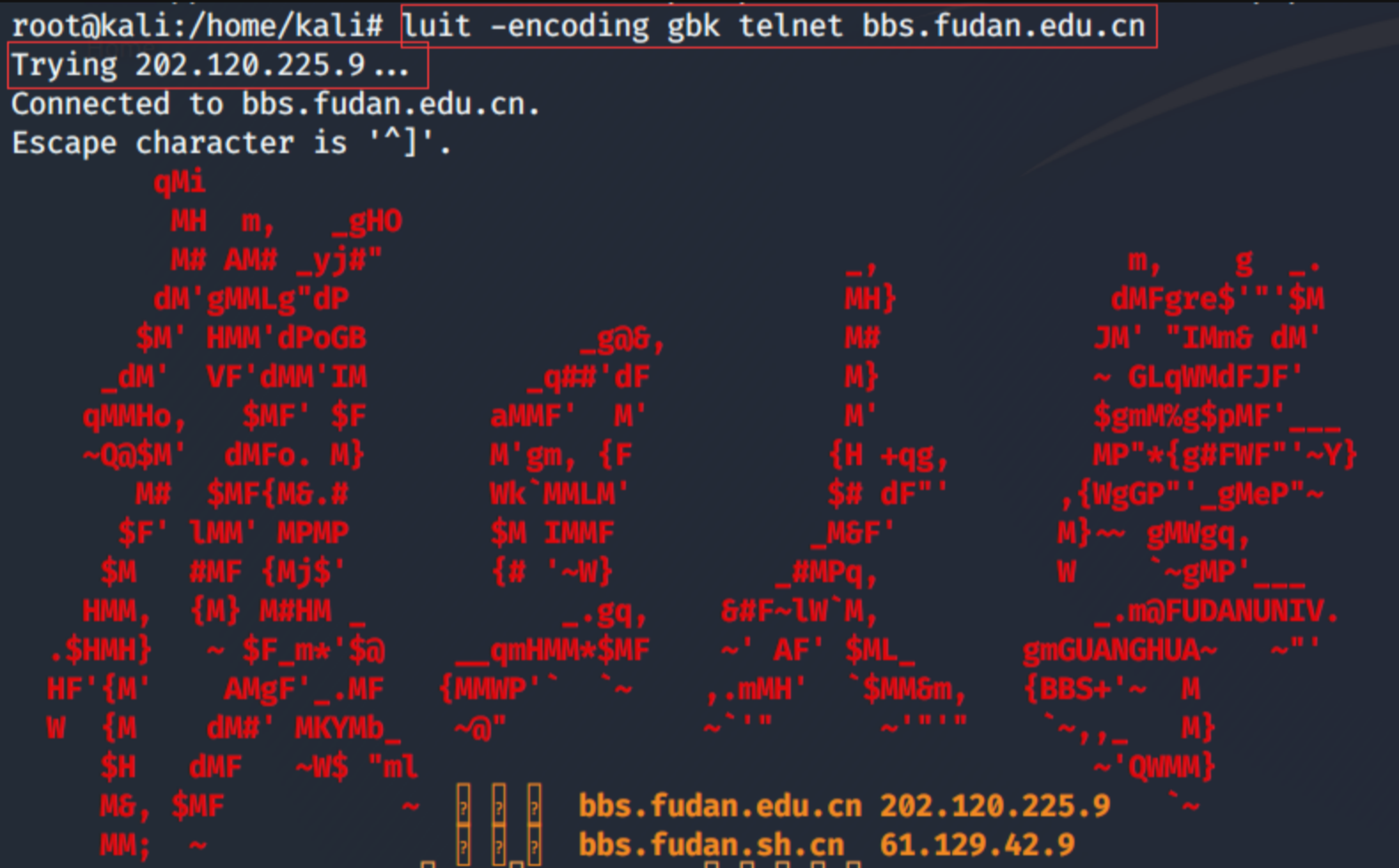

键入命令luit -encoding gbk telnet bbs.fudan.edu.cn访问复旦大学的BBS服务器

发现其IP地址为202.120.225.9

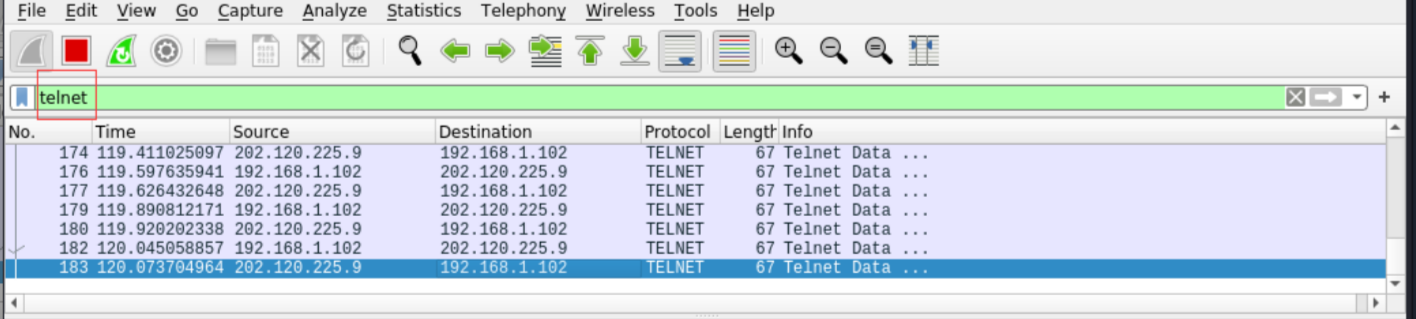

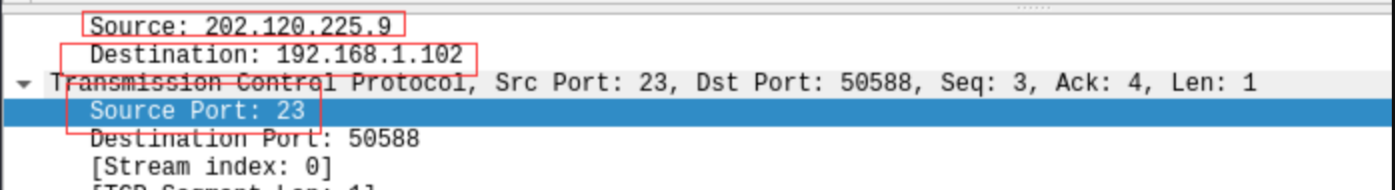

在wireshark中输入telnet过滤,发现端口为23

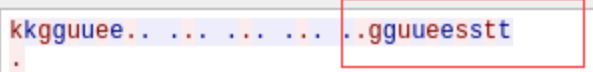

通过追踪tcp流发现用户名为guest

由此可以看出telnet是明文传输用户名和密码

将listen.pcap拷贝到kali虚拟机中

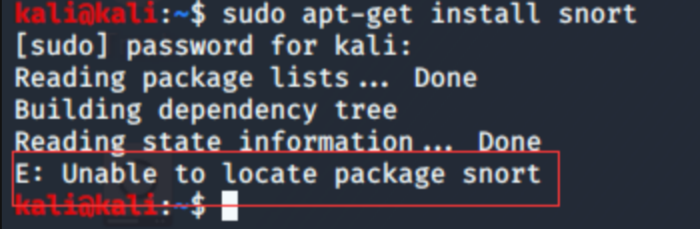

安装snort软件,但是报 unable to locate package snort 错

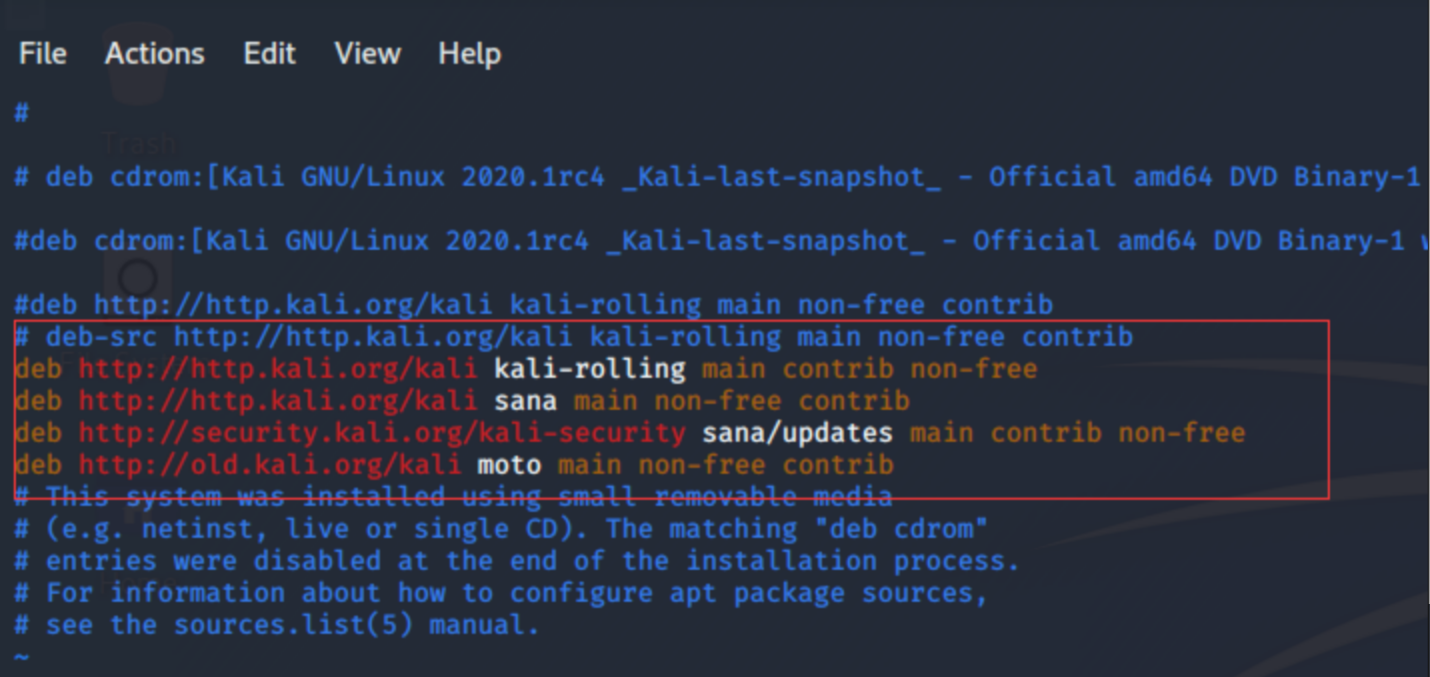

解决办法:输入sudo vim /etc/apt/sources.list

把官方源注释掉,换成下面的

deb http://http.kali.org/kali kali-rolling main contrib non-free

deb http://http.kali.org/kali sana main non-free contrib

deb http://security.kali.org/kali-security sana/updates main contrib non-free

deb http://old.kali.org/kali moto main non-free contrib

然后更新sudo apt-get update

输入命令sudo chmod 777 /etc/snort/snort.conf给snort.conf可读可写可执行权限

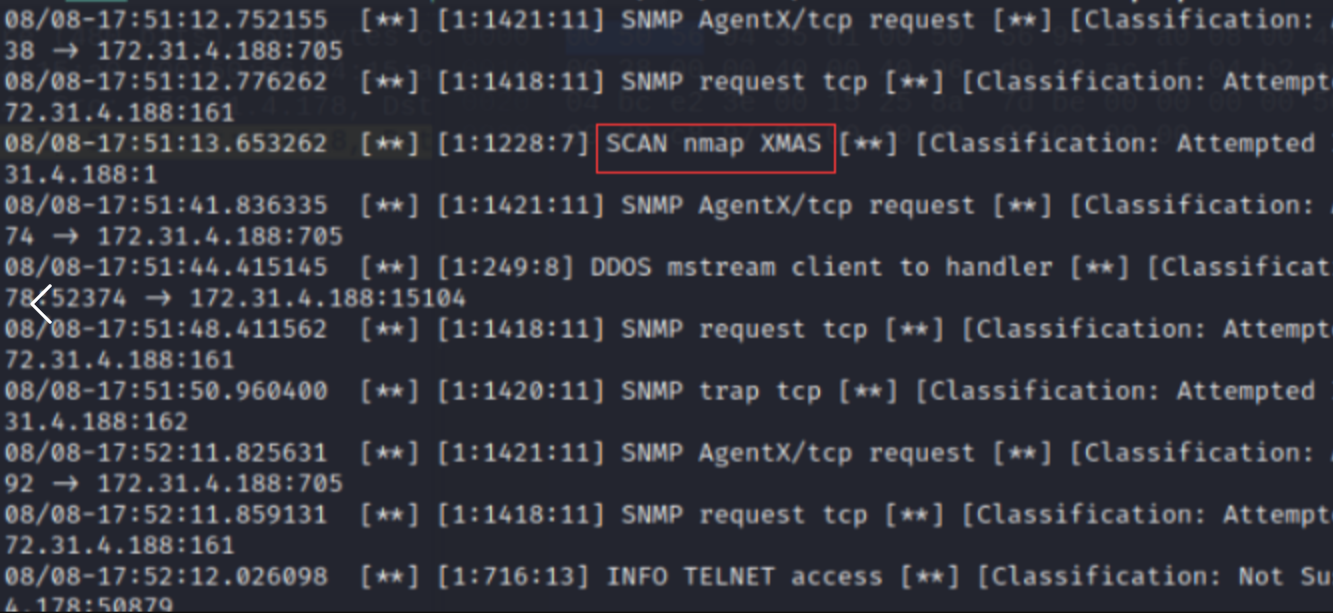

输入snort -A console -q -u snort -c /etc/snort/snort.conf -r ~/listen.pcap命令对listen.pcap文件进行分析

可以看到是用nmap扫描的,攻击主机的ip地址为172.31.4.178,靶机ip地址为172.31.4.188,前三个问题的答案就找到了

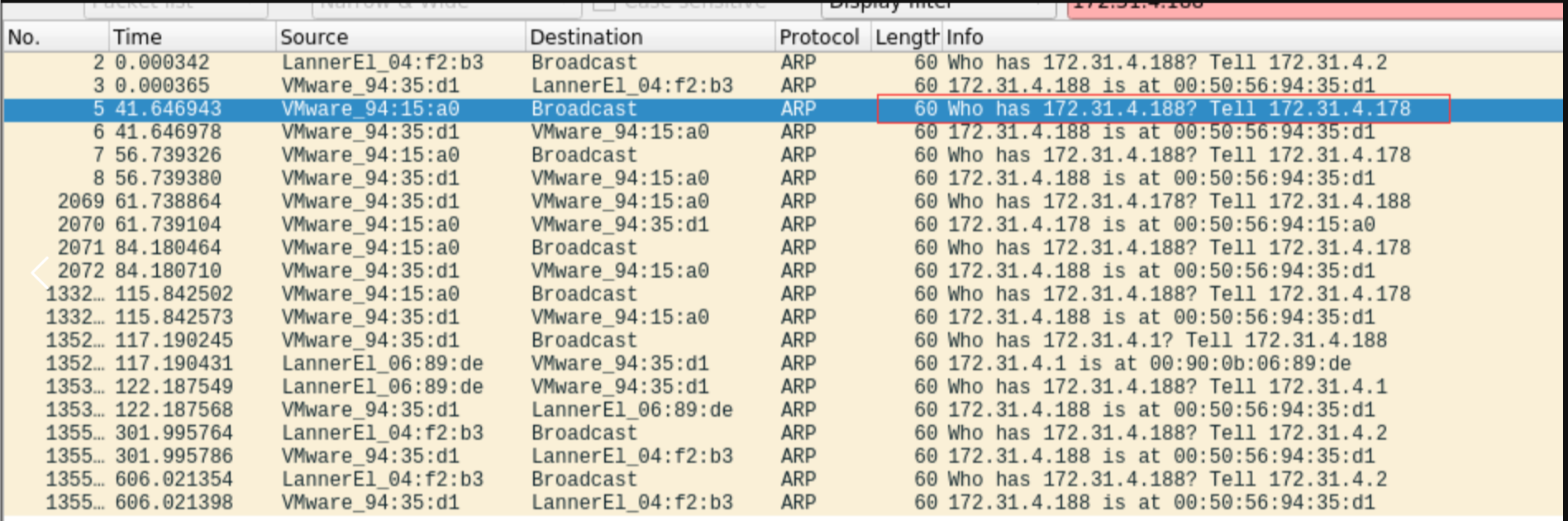

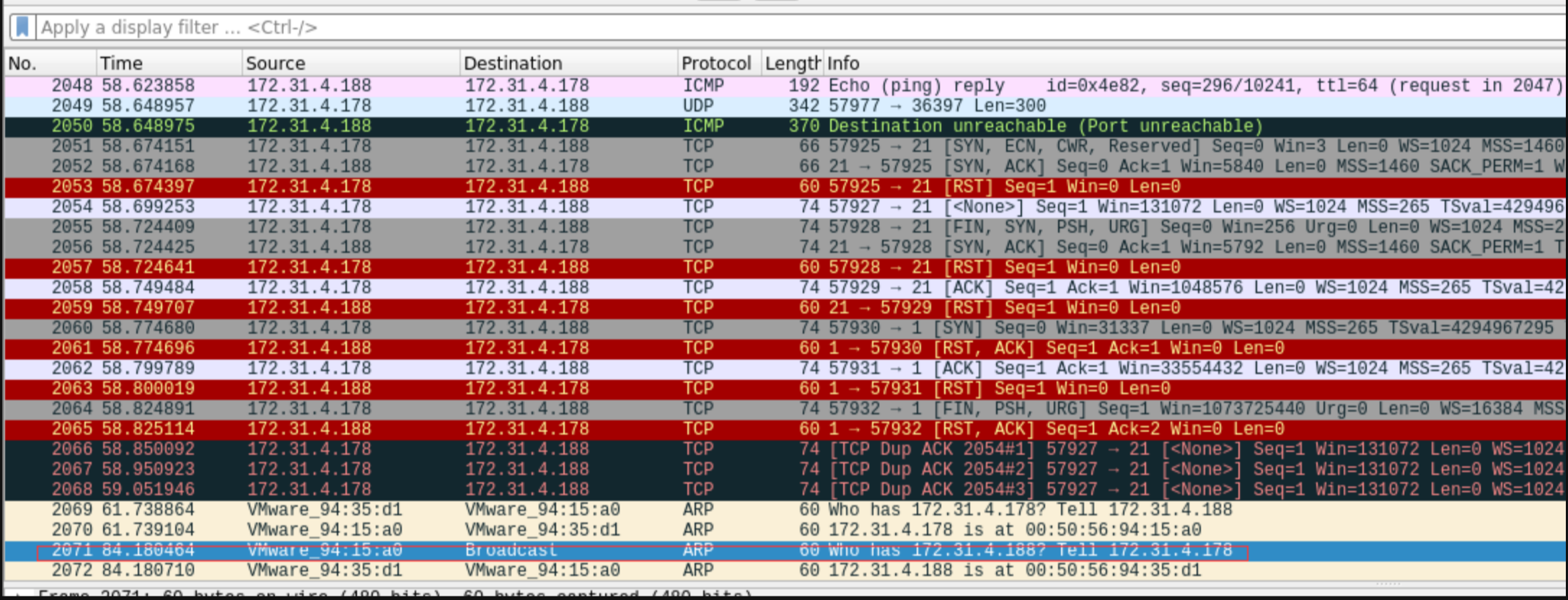

接下来用wireshark打开listen.pcap文件

由于nmap在扫描前通常都会发送arp请求包来确认靶机是否活跃,因此先找下arp请求包

说明攻击者先执行了nmap -sP 172.31.4.188的命令

找到第2071个分组

可以看到有很多带有标志位的数据包,说明攻击者在进行操作系统的探测,通过构造各种各样的包发送给靶机,从靶机的回复中寻找操作系统的特征

命令为nmap -O 172.31.4.188

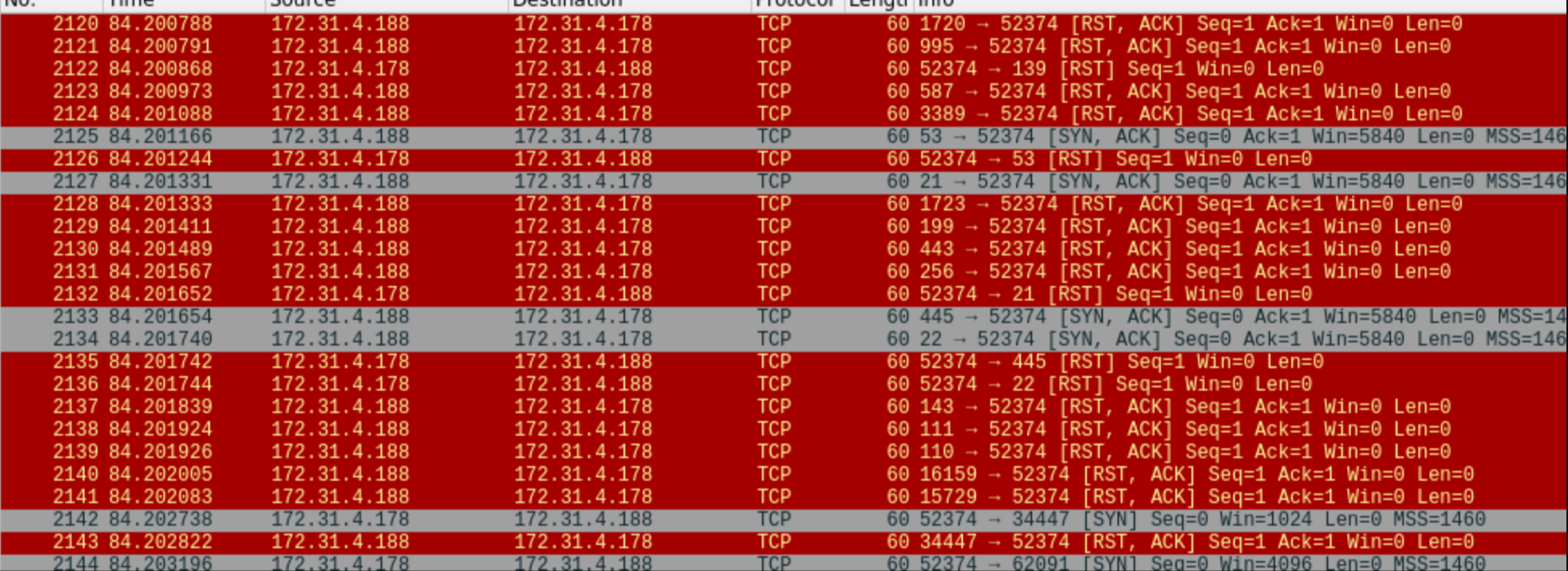

然后看第三次攻击,它发送的数据包和接受的数据包非常多,一共有13万个(刚好是65535的两倍左右),这些包几乎全都是syn包

说明在做全端口的扫描,采用的是tcp半开放扫描方式,nmap -sS -p 1-65535 172.31.4.188

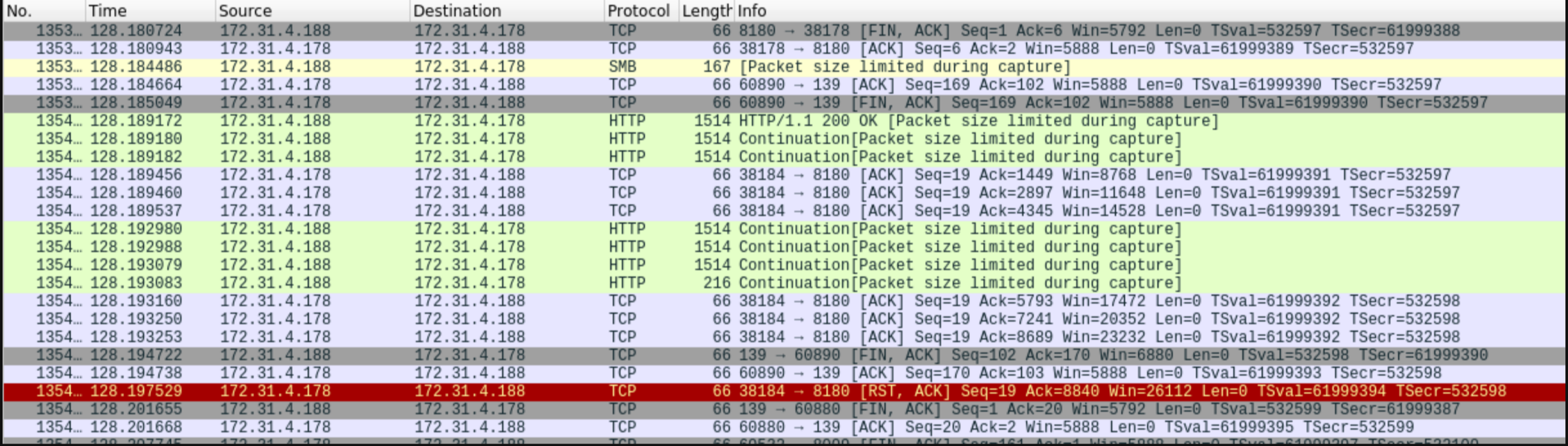

最后看最后一次攻击,可以看到有telnet,http,dns等数据包,说明nmap在检测靶机开放了什么服务,命令为nmap -sV 172.31.4.188

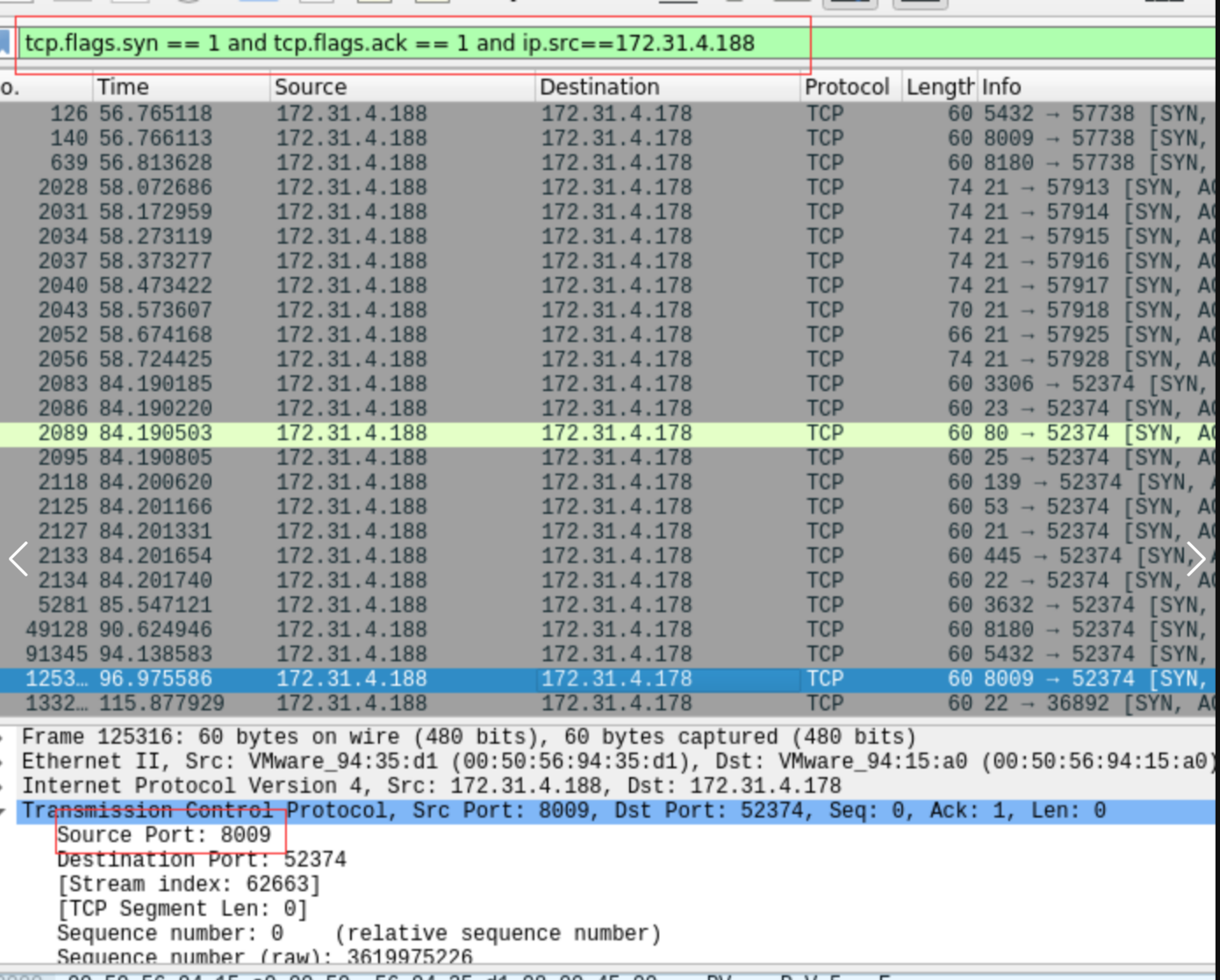

输入过滤条件tcp.flags.syn == 1 and tcp.flags.ack == 1 and ip.src==172.31.1.188 ,查看靶机开放了哪些端口

可以看到有3306,139,23,80,25,22,53,21等端口开放

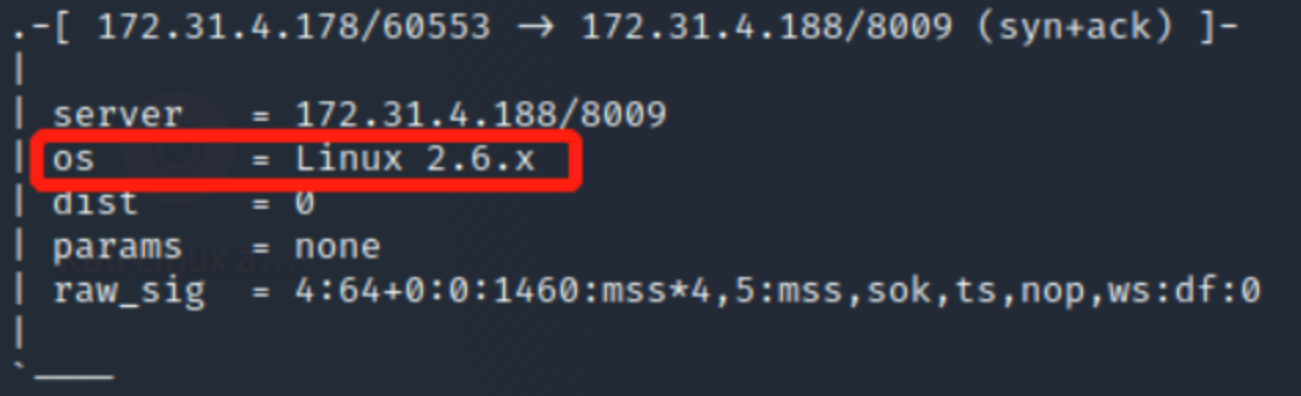

最后使用p0f工具帮助查看攻击机的操作系统

键入sudo p0f -r listen.pcap

可以看到攻击机的操作系统是linux 2.6.X

安装snort失败

问题1解决方案:需要换源,并维护数字签名

通过本次实验,进一步学习了使用snort,wireshark等工具进行数据包的分析,提高了动手能力。