93

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)Web前端HTML

能正常安装、启停Apache。理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML。

(2)Web前端javascipt

理解JavaScript的基本功能,理解DOM。

在(1)的基础上,编写JavaScript验证用户名、密码的规则。在用户点击登陆按钮后回显“欢迎+输入的用户名”

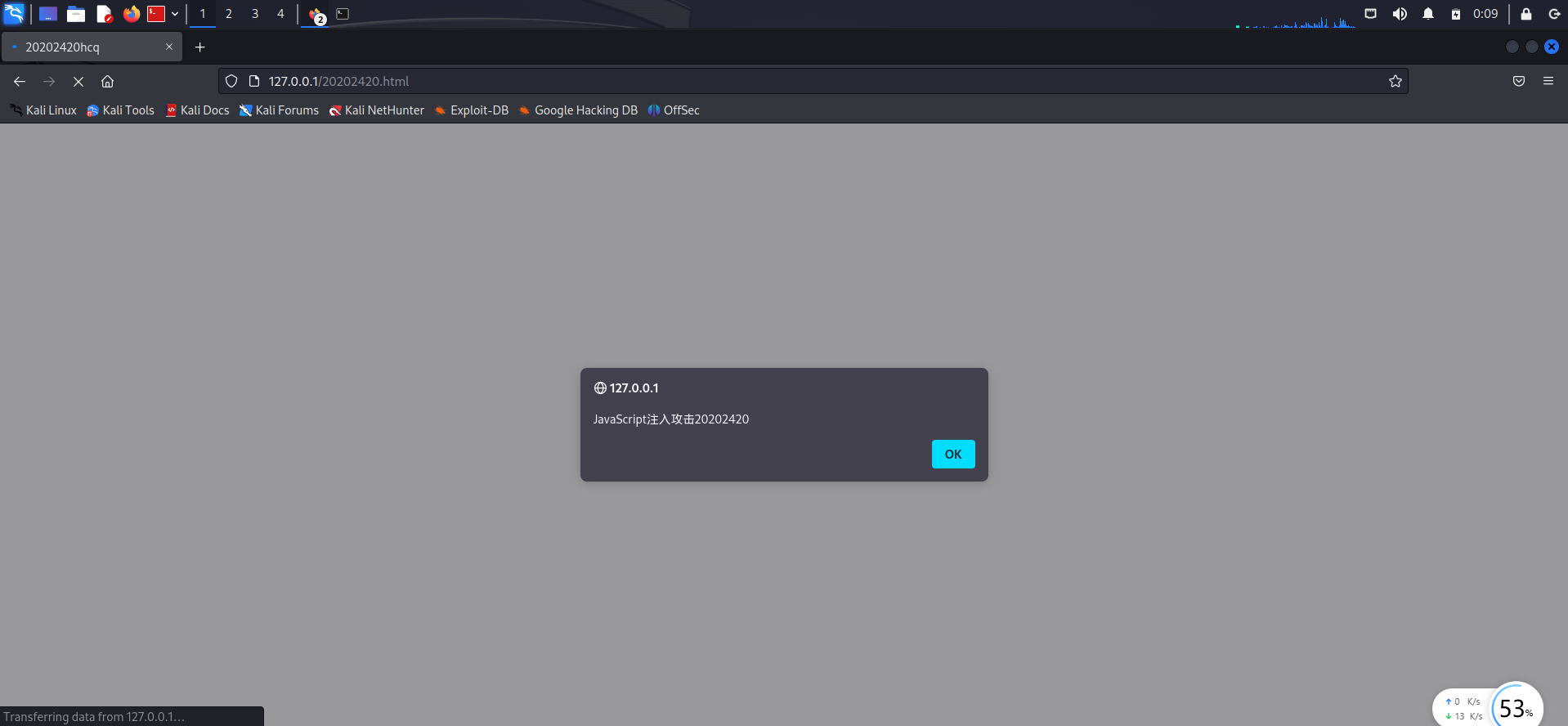

尝试注入攻击:利用回显用户名注入HTML及JavaScript。

(3)Web后端:MySQL基础:正常安装、启动MySQL,建库、创建用户、修改密码、建表

(4)Web后端:编写PHP网页,连接数据库,进行用户认证

(5)最简单的SQL注入,XSS攻击测试

(6)安装Webgoat或类似平台,并完成SQL注入、XSS、CSRF攻击。

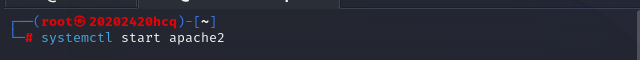

打开apache服务

systemctl start apache2

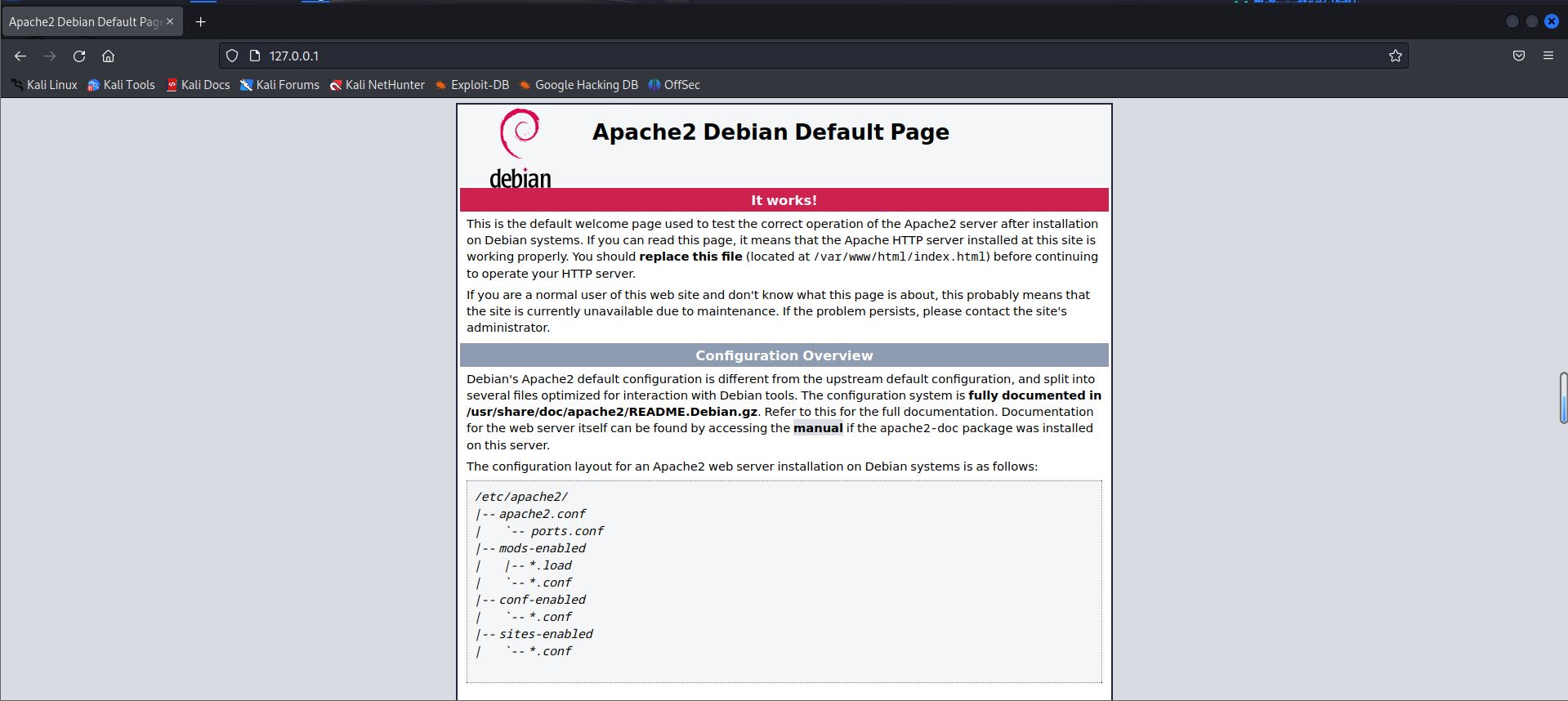

输入127.0.0.1查看是否开启成功

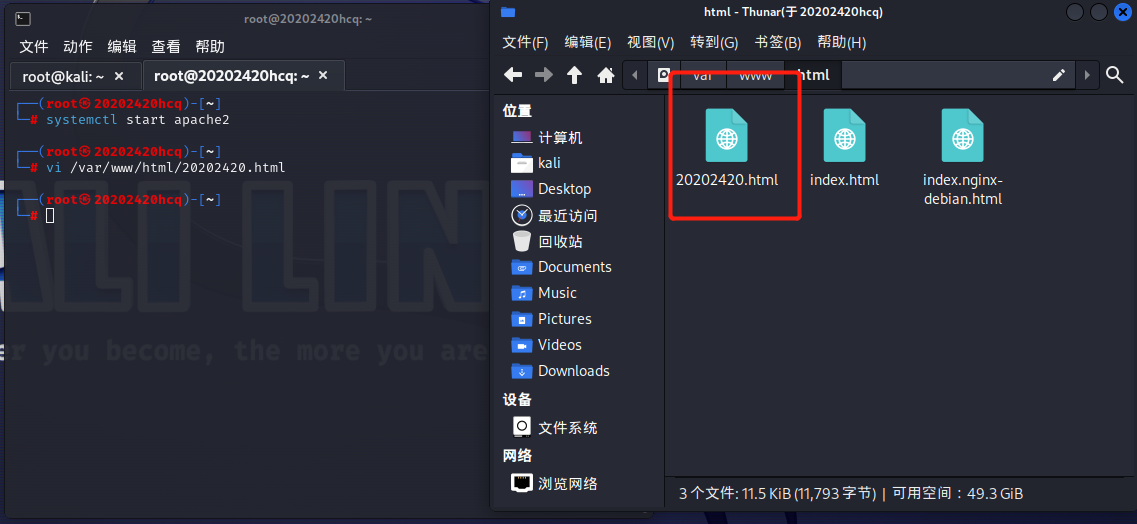

进入apache所在的文件目录,编写一个含有表单的HTML

vi /var/www/html/20202420.html //创建一个有表单的HTML

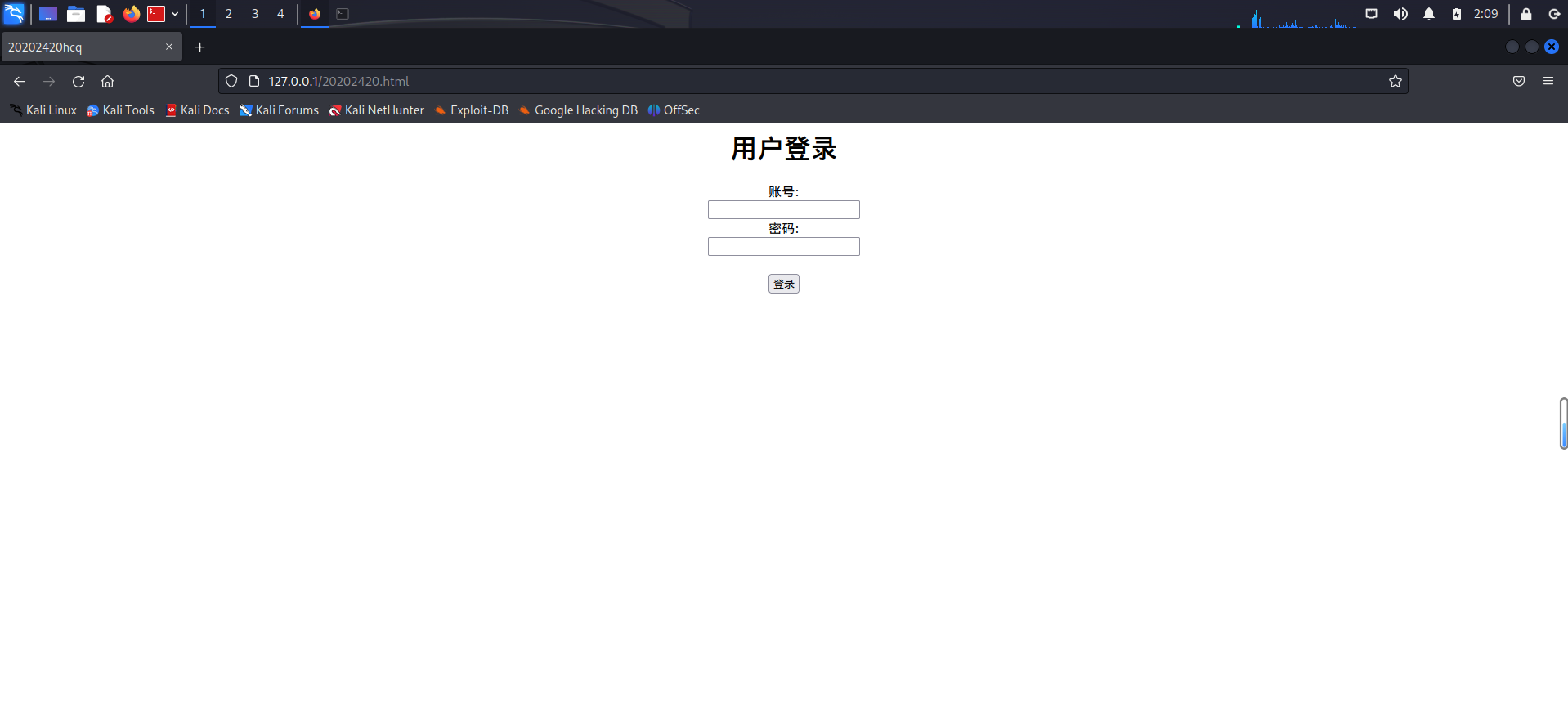

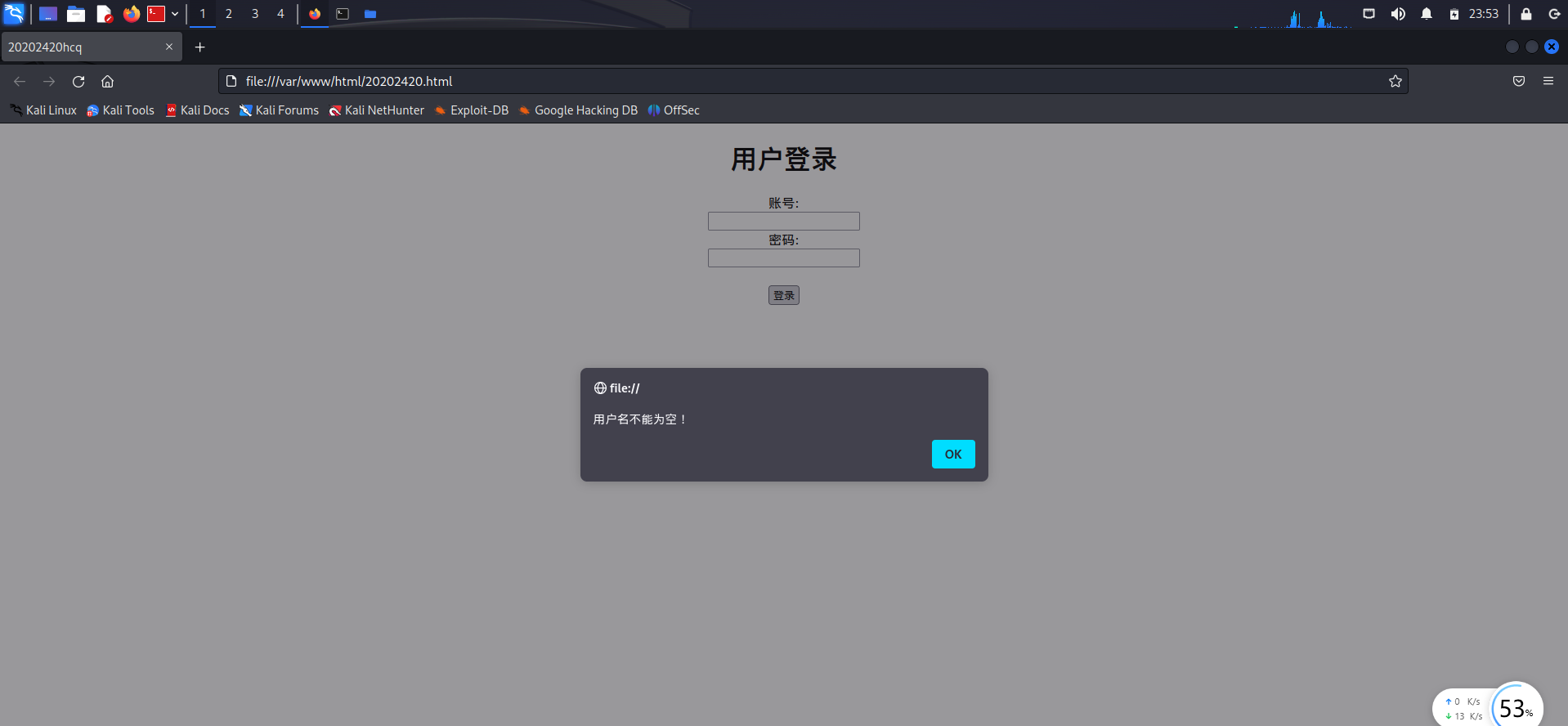

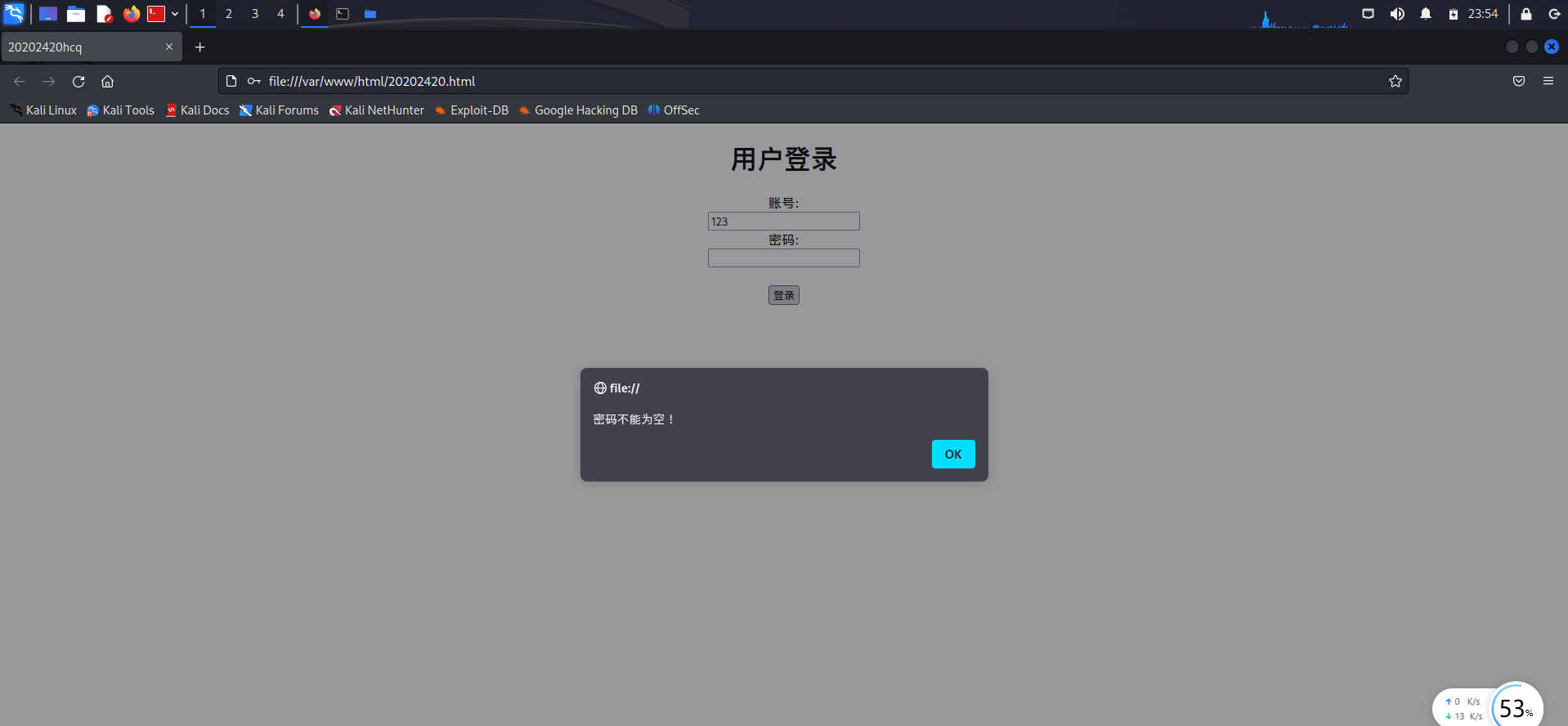

在浏览器中输入127.0.0.1/20202420.html,可以看到网页界面如下图

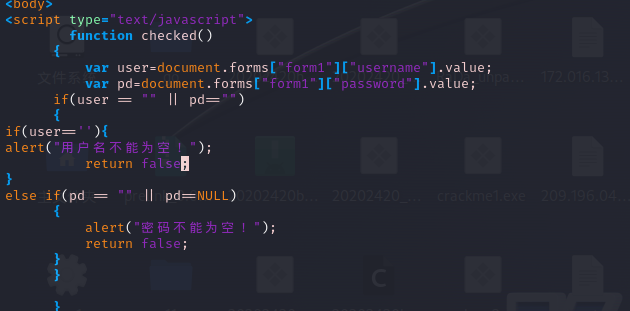

在20202420.html中加入Javascript的代码,可以判断账号与密码是否为空。

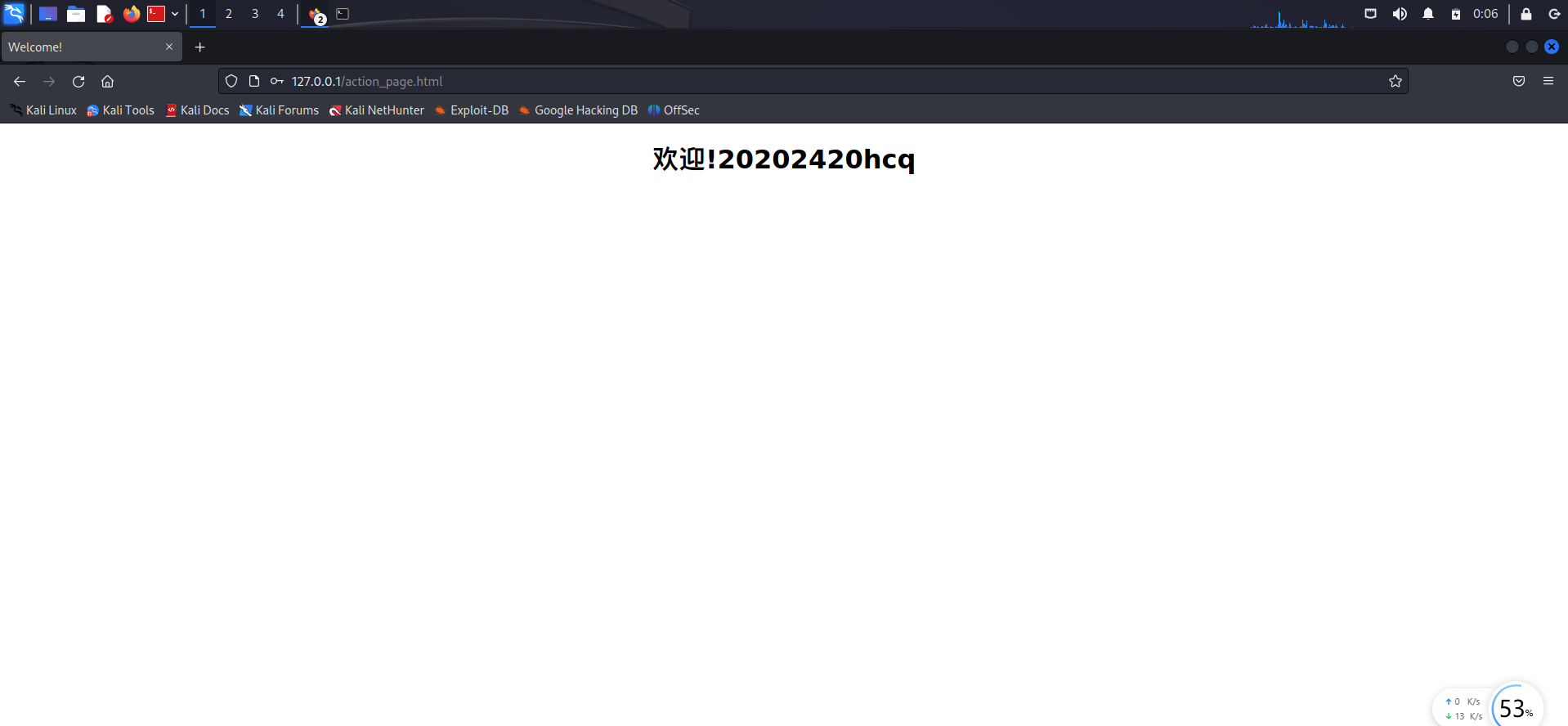

加入action_page.html

尝试注入攻击

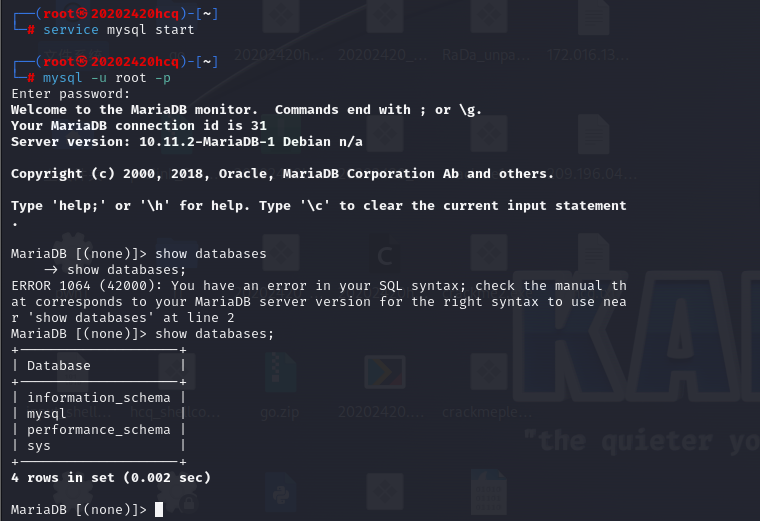

service mysql start #开启MySQL服务

mysql -u root -p #使用root权限进入,默认的密码是password

show databases; #查看数据库基本信息

use mysql; #选择使用mysql数据库

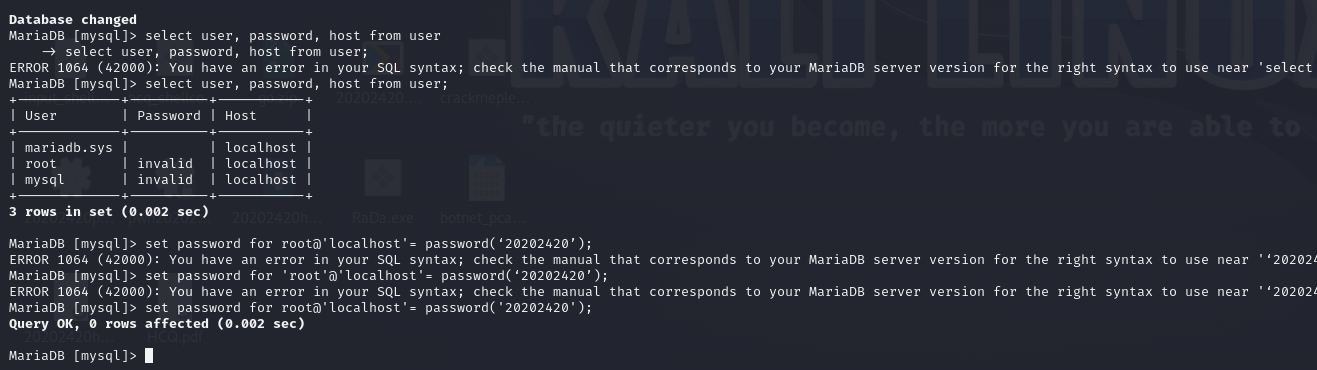

select user, password, host from user; #查看当前用户信息

set password for root@'localhost'= password(‘20202420’); #修改密码

select user, password, host from user; #查看当前用户信息,可以看到密码序列发生变化,密码修改成功

flush privileges; #更新权限

quit #退出数据库,使用新的密码登录

建库、创建用户、建表

create database 2420hcq; #建立数据库

use 2420hcq ; #使用新建的用户数据库

create table login (username VARCHAR(20),password VARCHAR(20)); #建立数据库表login,设置字段基本信息(username和password)

insert into login values('huangchunqi','2420'); #插入数据

insert into login values('2420hcq','20202420'); #插入数据

grant select,insert,update,delete on 2420hcq.* to huanghcunqi@localhost identified by "kali";

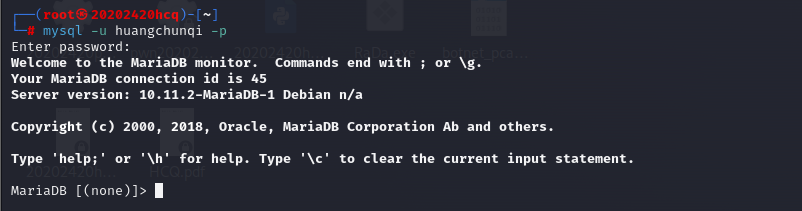

mysql -u huangchunqi -p #exit退出后使用新的用户名和密码进行登录

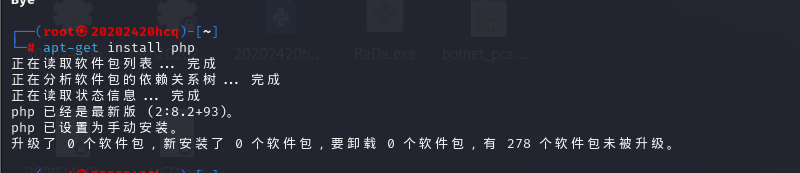

下载或更新php

编写php代码

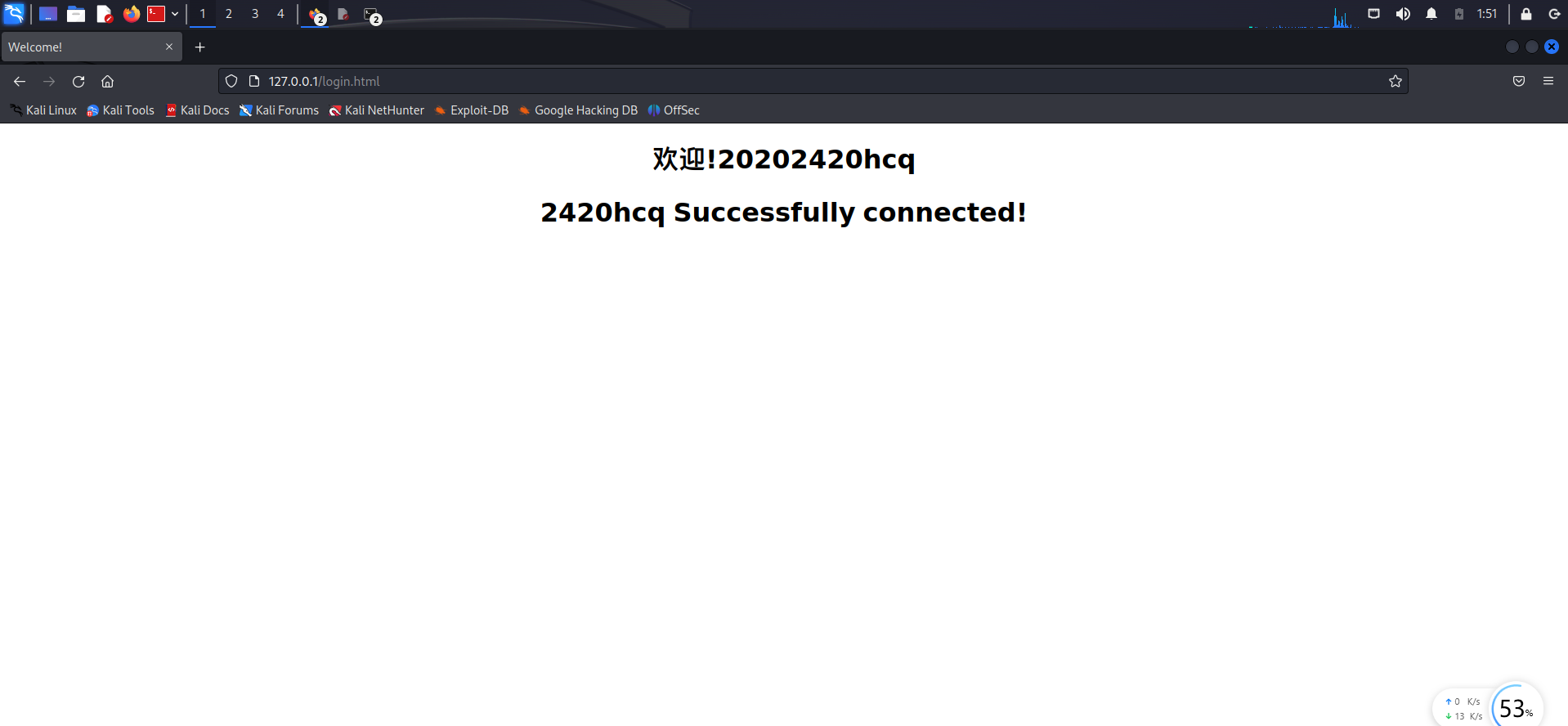

登录页面进行测试

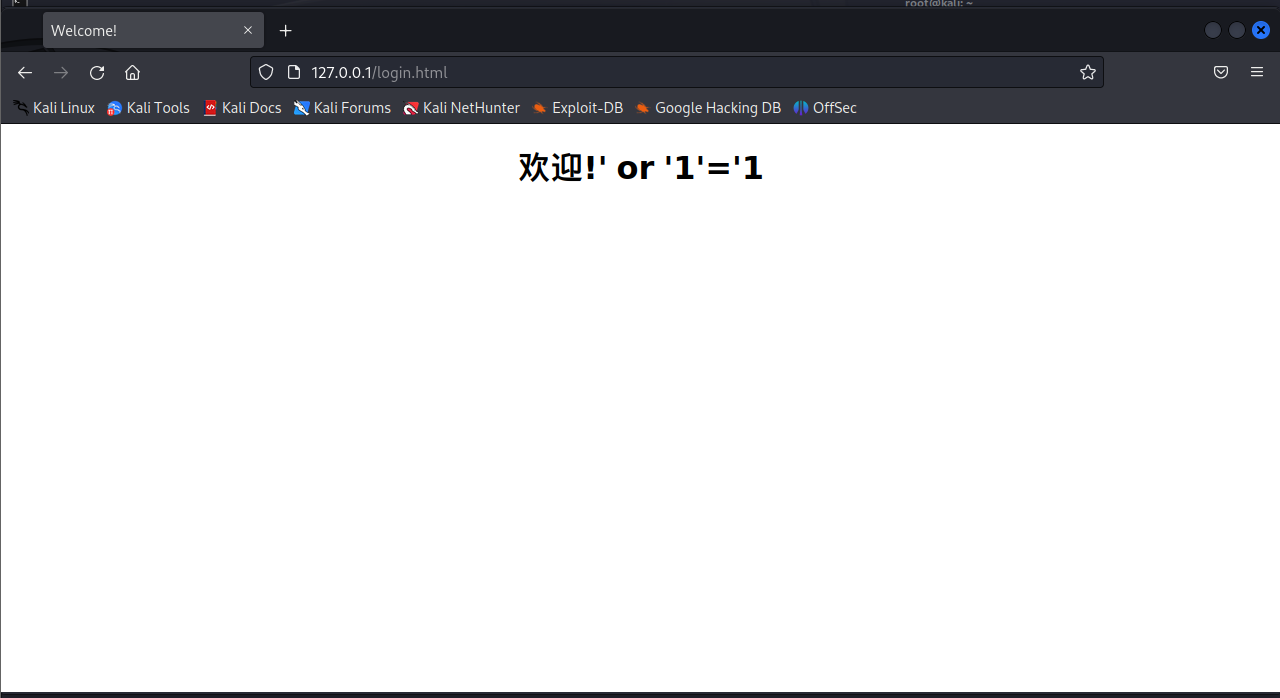

输入' or '1'='1。

#为注释符,即把后面的内容都注释掉了,由于1=1是永真式 ,所以这个条件永远成立,所以不管密码是否输入正确,都能够成功登陆

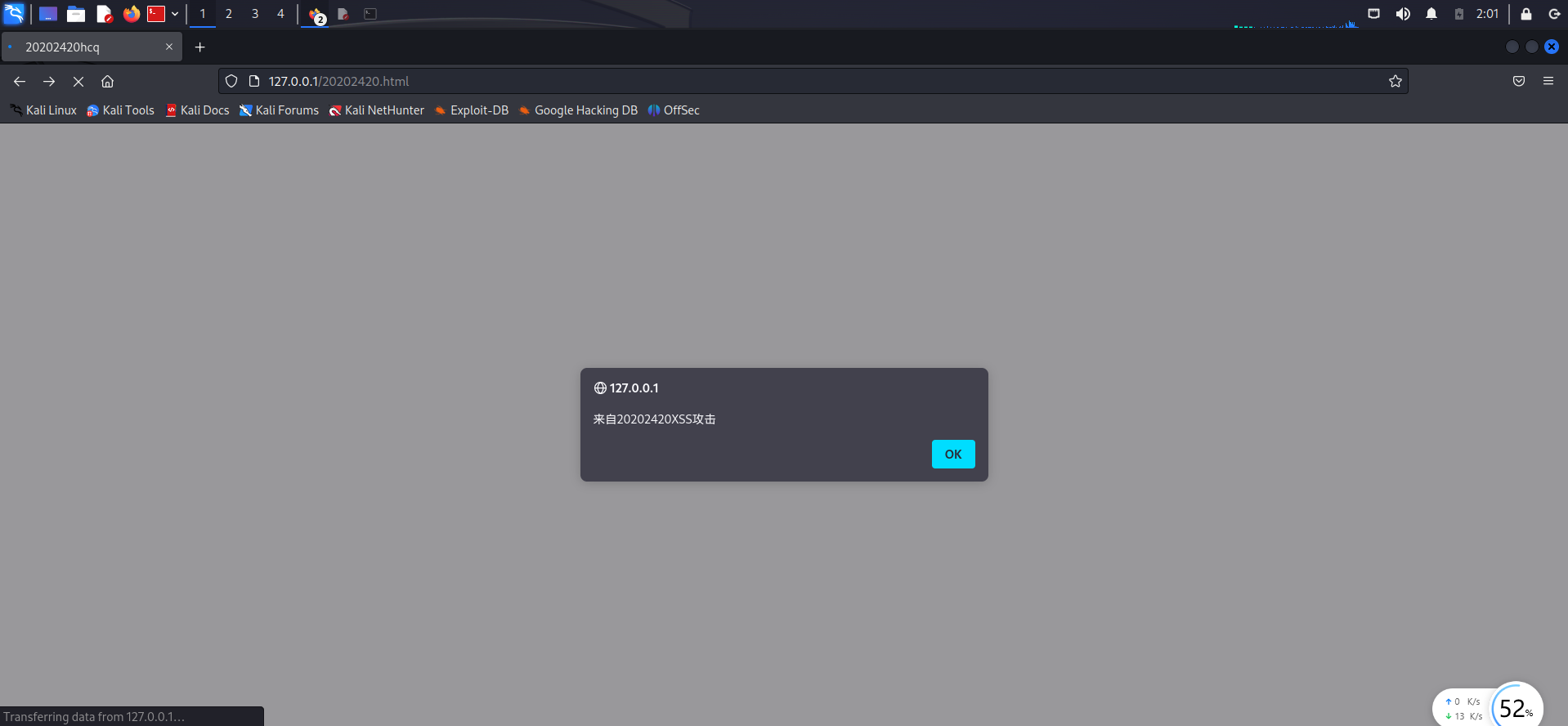

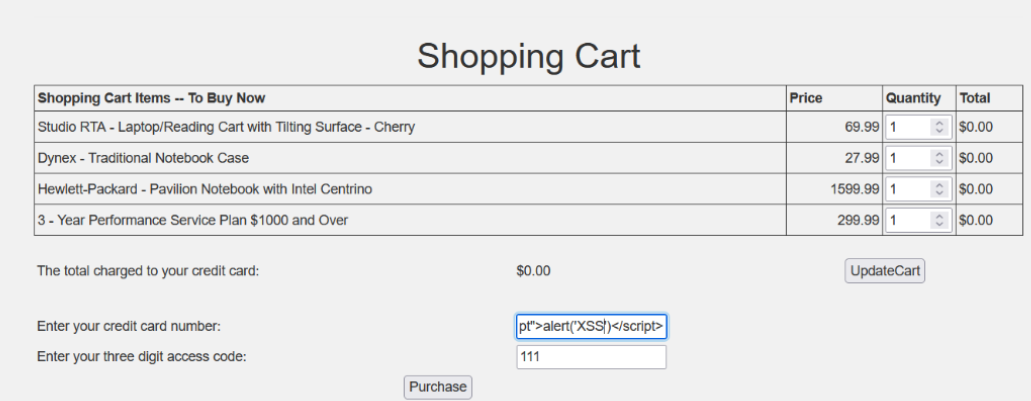

XSS攻击

下载webgoat:https://github.com/WebGoat/WebGoat/releases

使用 java -jar webgoat-2023.4.jar安装

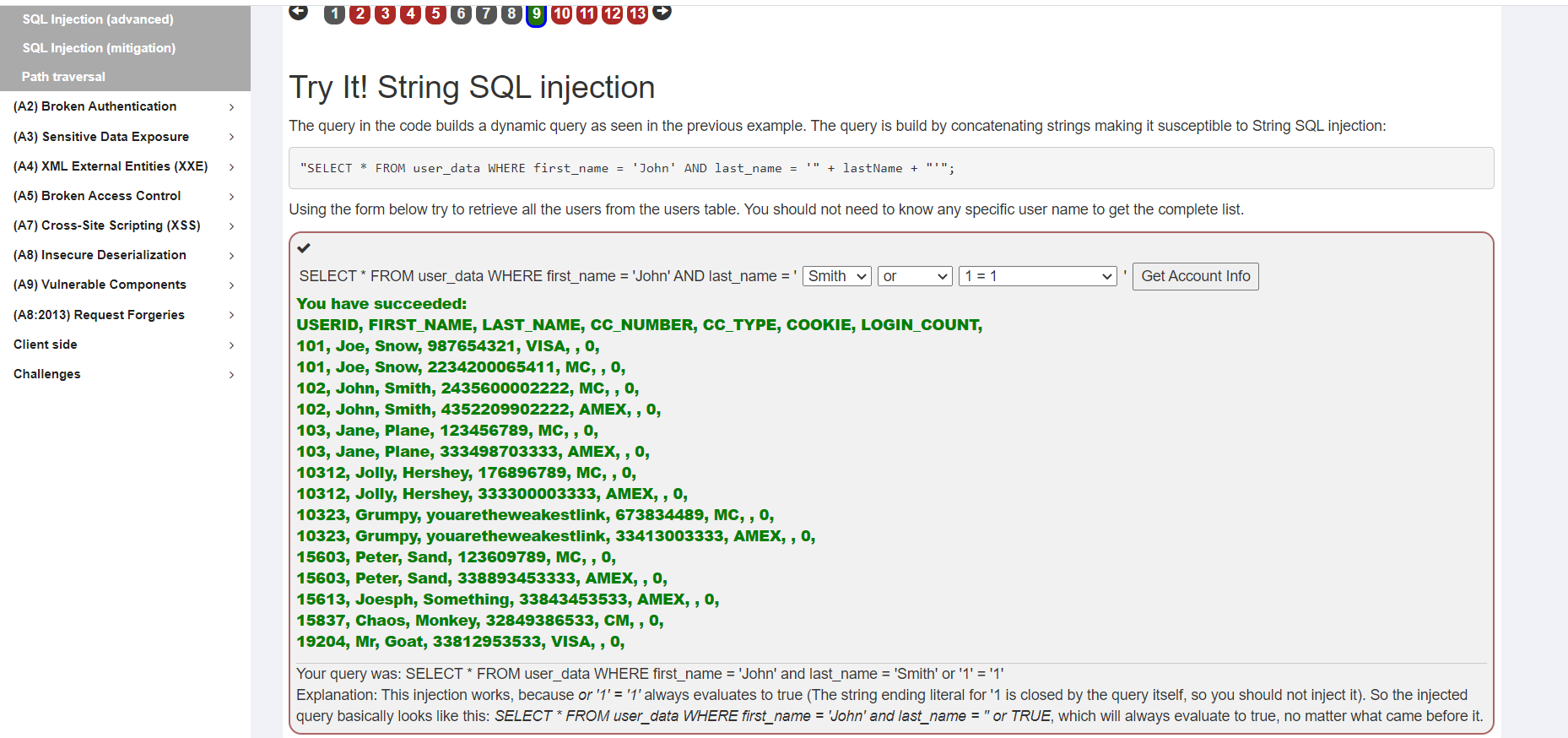

SQL注入攻击

本题练习的时SQL字符串注入,本段SQL语句构建成了一个动态语句,其目的为:根据删选条件查出表user_data中所有的数据(暴库),实现原理为:where接的条件中必须有一个永真条件,因此可以选择如下的下拉框选项,即可获取表单内容

XSS攻击

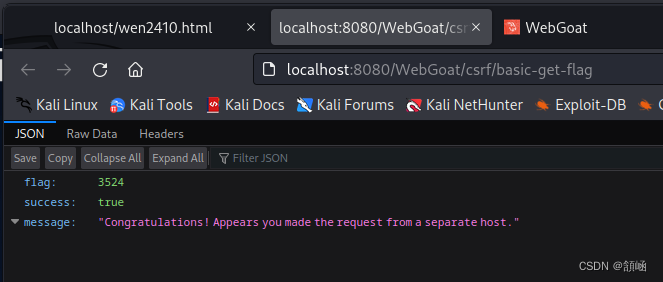

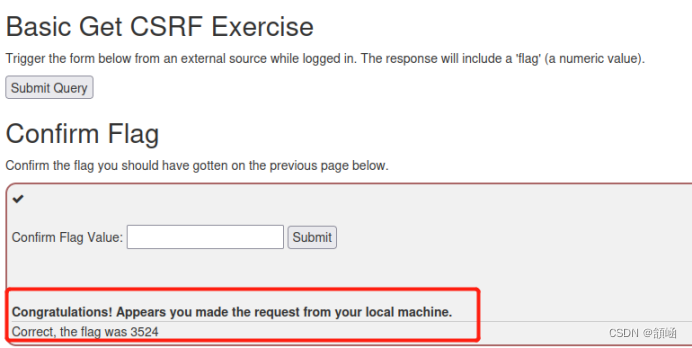

CSRF攻击

可以使用Burp的proxy抓包,也可以使用更便捷的方法:

使用浏览器界面的检查,找到包,选择包重发

问题:webgoat无功能和界面

问题解决方案:jdk和webgoat的版本要相对应,这里用的是JDK14.0.1对应webgoat8.0.1

这次的实验内容非常多,但是都是web综合攻防的基础内容,涉及的知识面非常广,需要掌握的能力和操作也非常多。一份耕耘一份收获,虽然是一个漫长的过程,但是本次实验收获满满,不仅学到了很多知识,也掌握了很多网络攻防的基本操作,将实践内容和理论相结合,对SQL注入攻击、XSS跨站脚本攻击、CSRF跨站请求伪造攻击有了更深刻的理解。本次实验是本学期网络攻防课程的最后一次实验,在之前的实验中都收获了许多,自己亲自上手实验了各种方式的攻击,也深刻的体会到了网络安全的重要性。