93

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享1.Web前端HTML

能正常安装、启停Apache。理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML。

2.Web前端javascipt

理解JavaScript的基本功能,理解DOM。

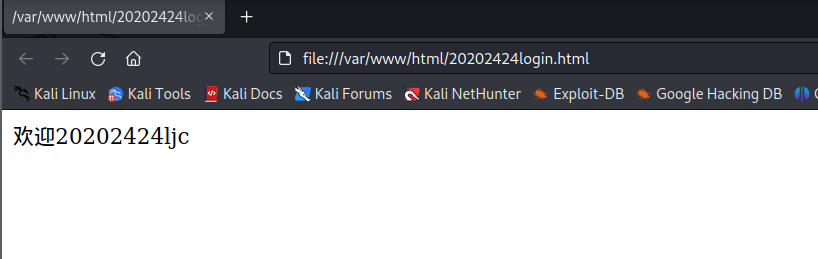

在1.的基础上,编写JavaScript验证用户名、密码的规则。在用户点击登陆按钮后回显“欢迎+输入的用户名”。

尝试注入攻击:利用回显用户名注入HTML及JavaScript。

3.Web后端:MySQL基础:正常安装、启动MySQL,建库、创建用户、修改密码、建表。

4.Web后端:编写PHP网页,连接数据库,进行用户认证。

5.最简单的SQL注入,XSS攻击测试。

6.安装Webgoat或类似平台,并完成SQL注入、XSS、CSRF攻击。

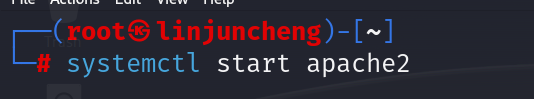

1.开启Apache。

systemctl start apache2

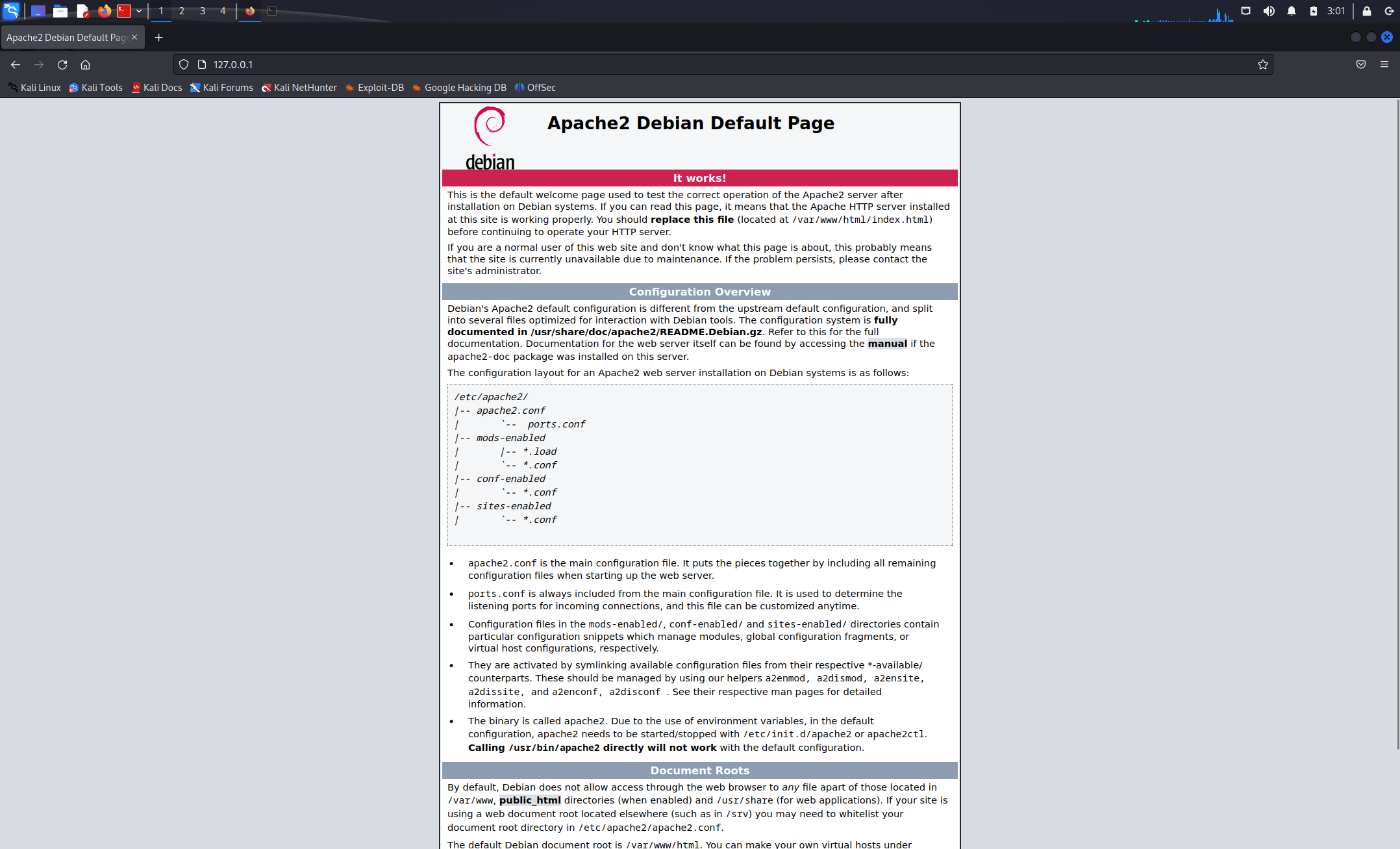

2.在浏览器中输入127.0.0.1,发现显示了apache的界面,证明服务开启成功。

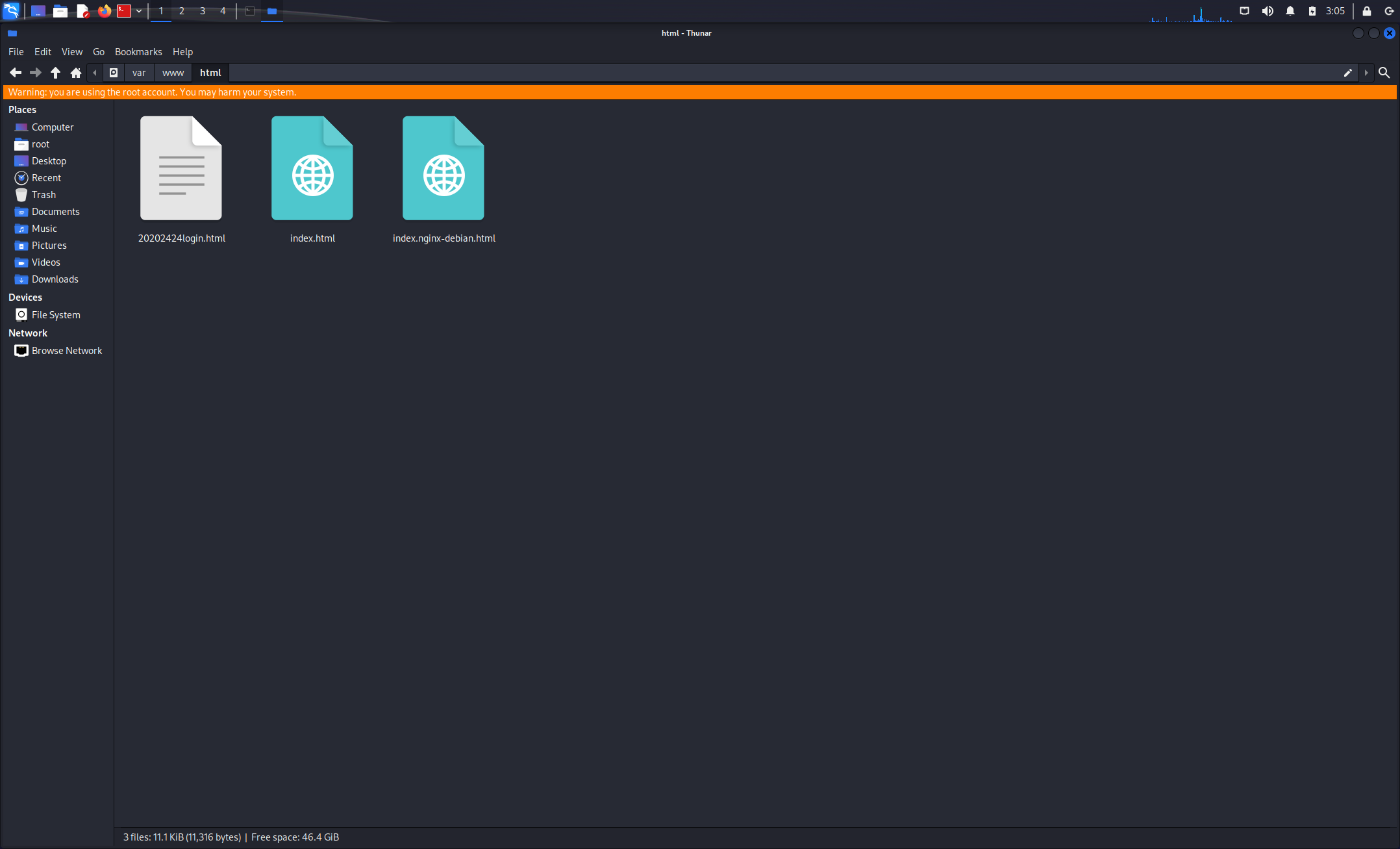

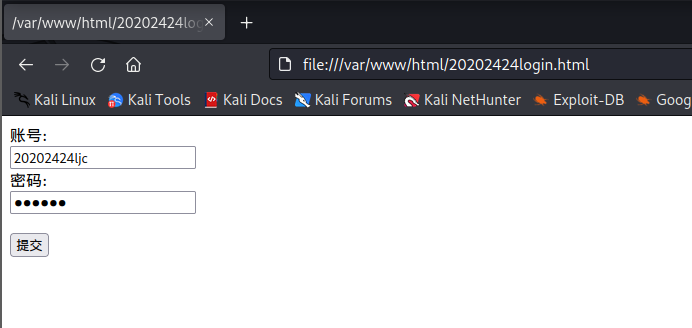

3.进入 /var/www/html路径,新建一个表单的html文件。

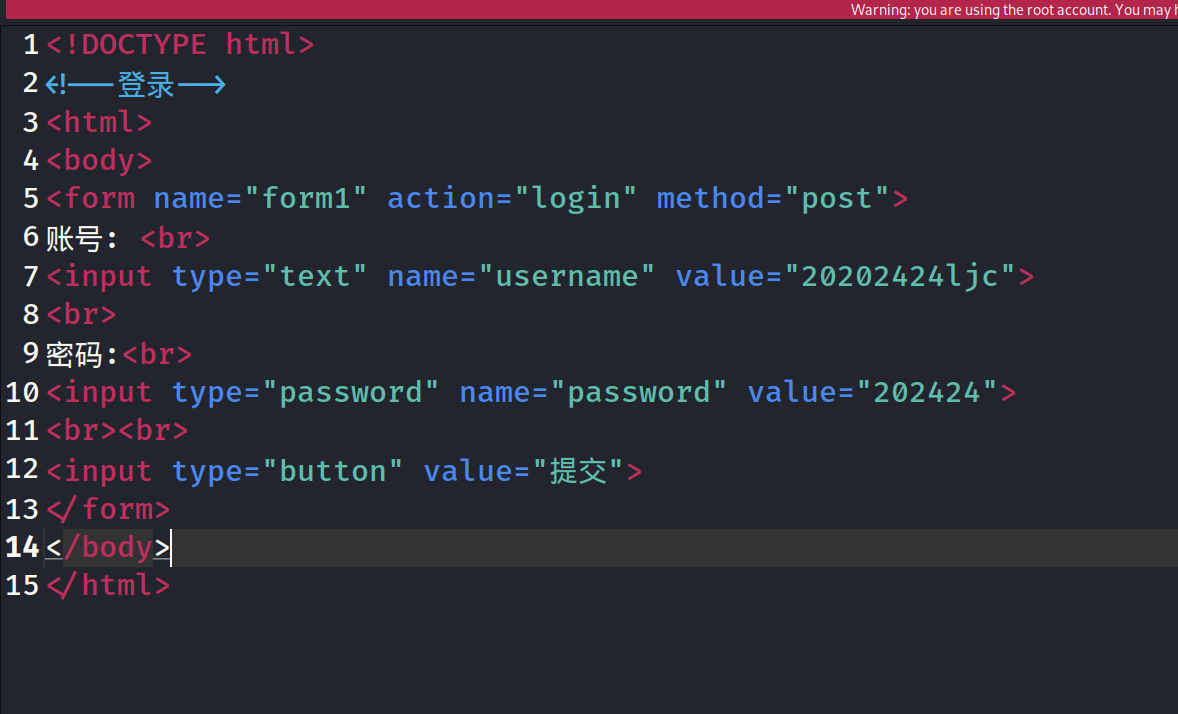

4.编写一个带表单的html代码。

5.在浏览器输入 /var/www/html/20202424login.html,打开网页,就是编写的html。

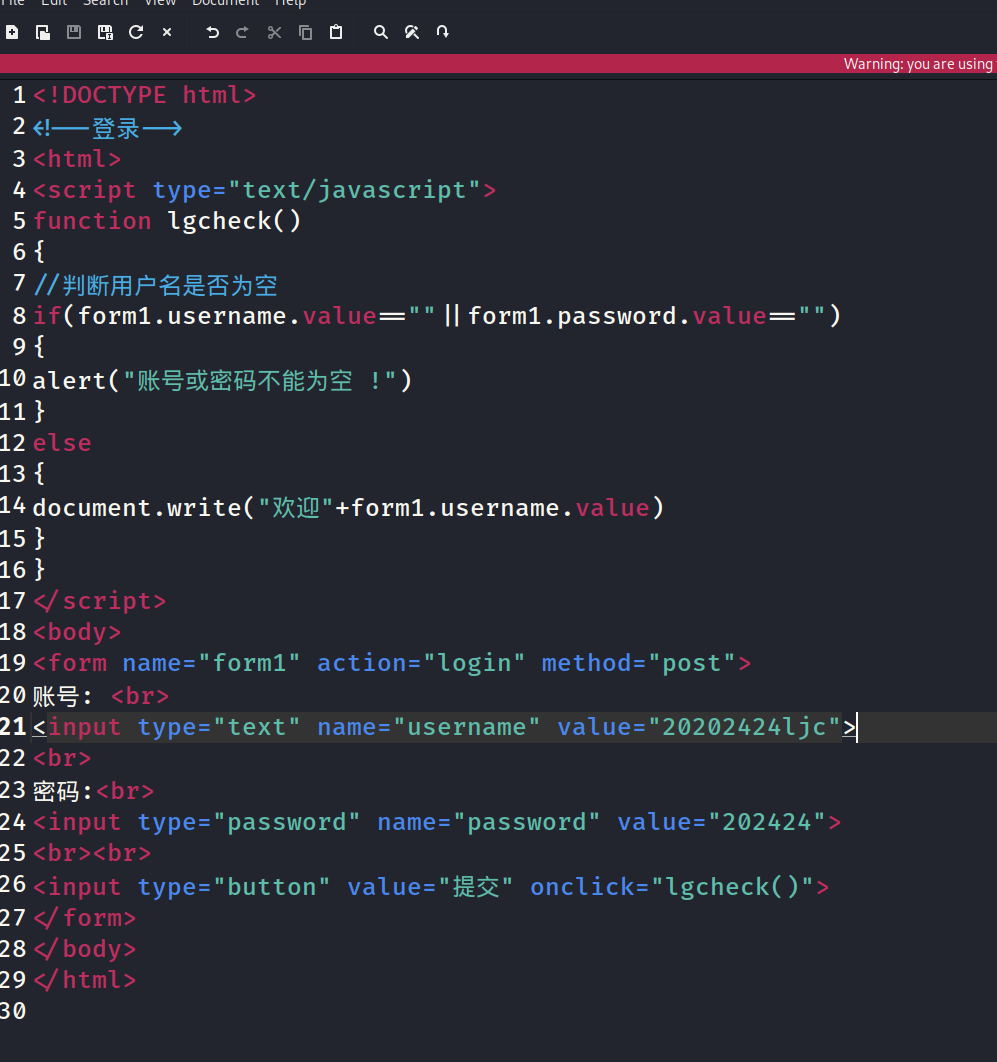

1.在原有的html的基础上,添加一段JavaScript代码,判断用户是否输入账号、密码。

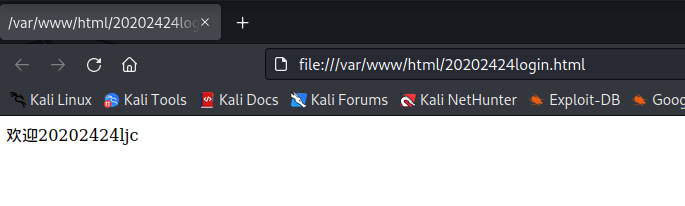

2.点击提交尝试,效果如下。

2.点击提交尝试,效果如下。

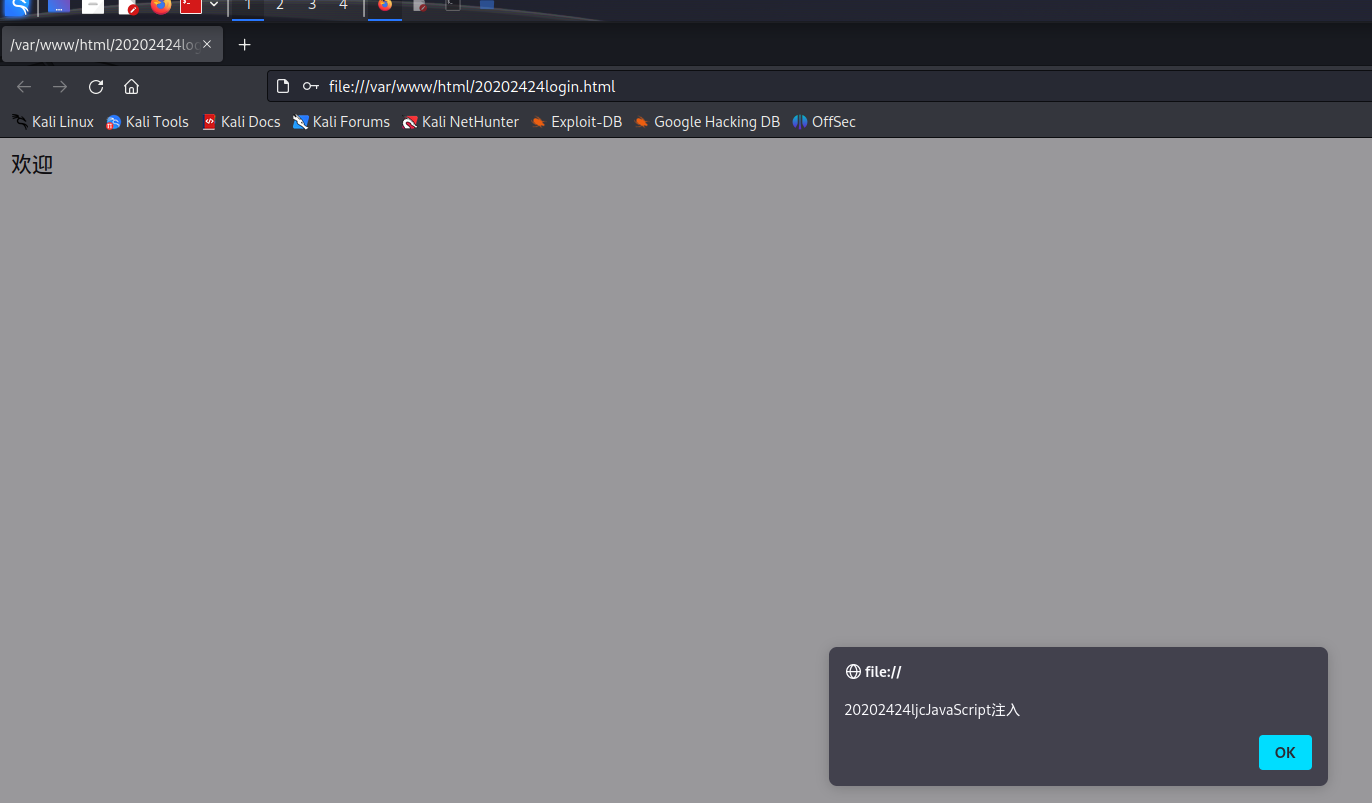

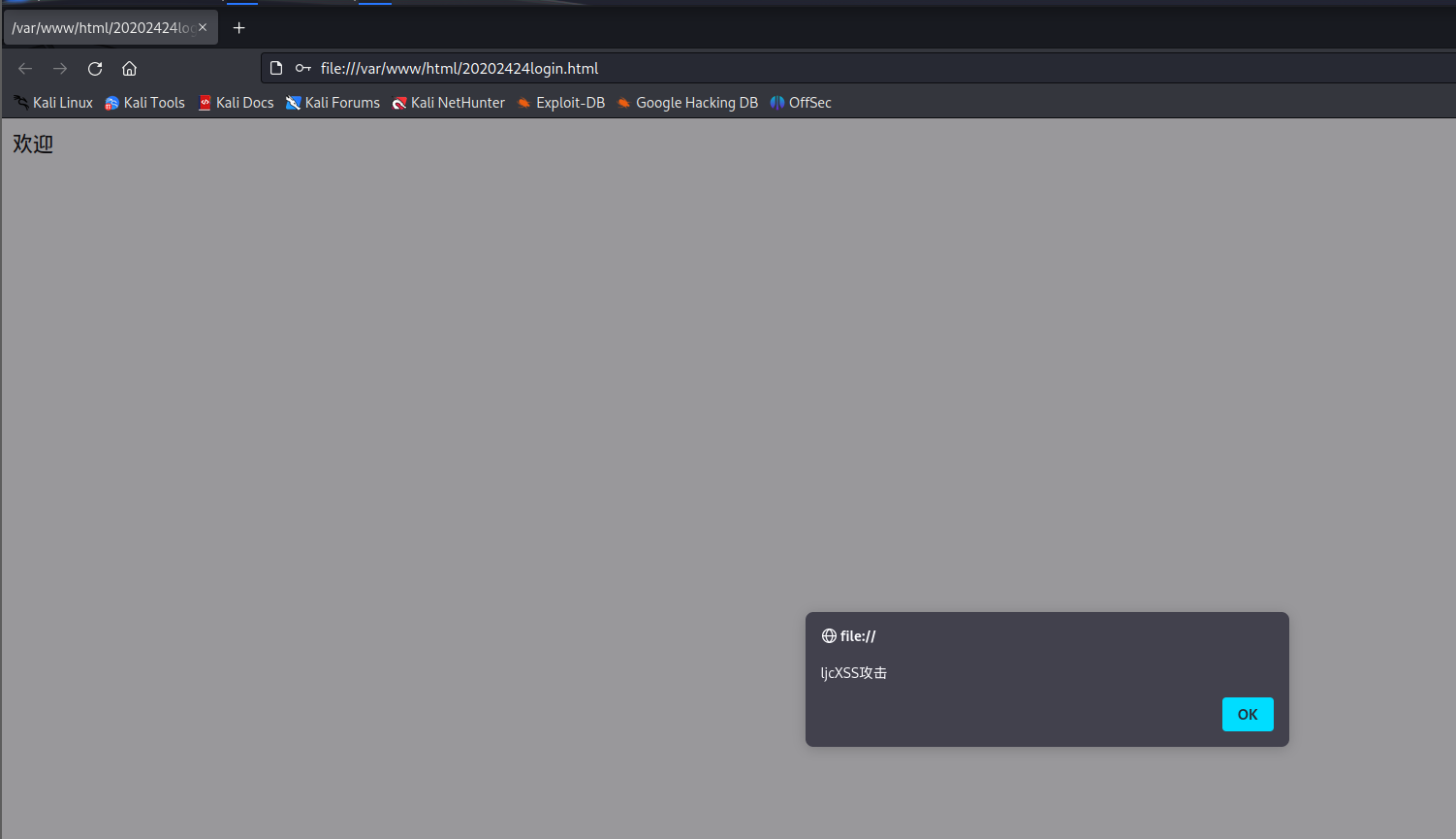

3.尝试注入攻击:利用回显用户名注入HTML及JavaScript。

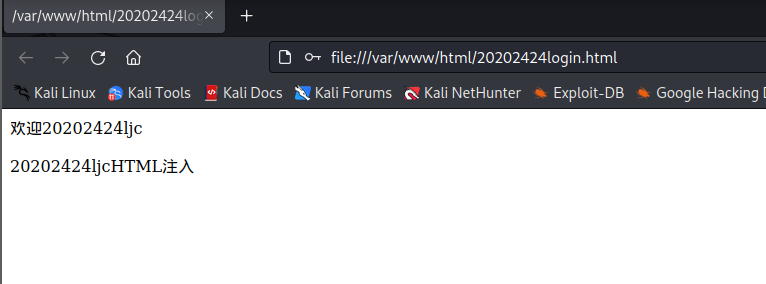

(1)注入HTML

在用户名处输入:<p>20202424ljcHTML注入</p>

如图所示,注入成功。

(2)注入JavaScript

输入用户名:<script type="text/javascript"> alert("20202424ljcJavaScript注入") </script>

如图所示,注入成功。

如图所示,注入成功。

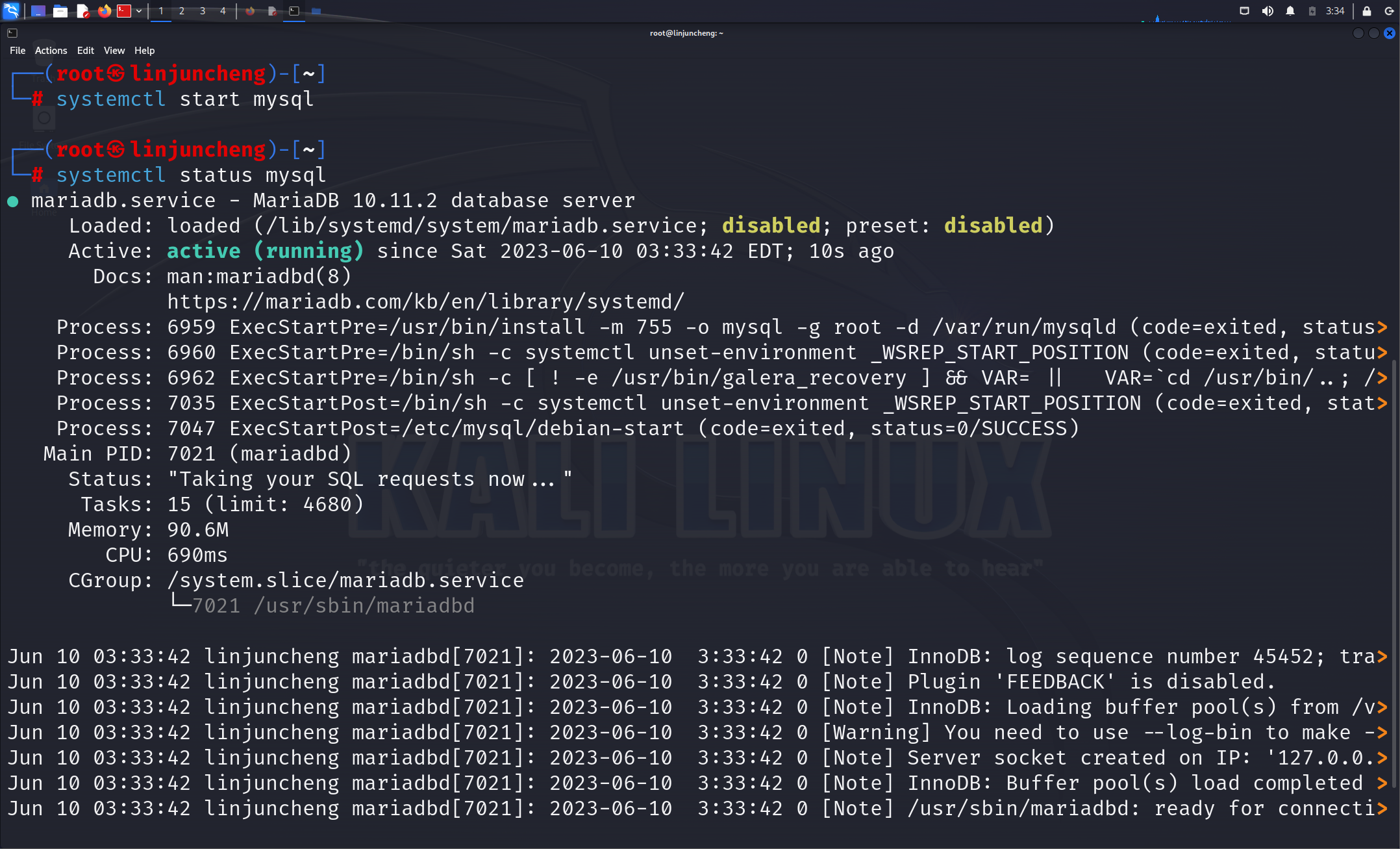

1.下载mariadb。

2.打开MySQL服务,并查看服务状态。

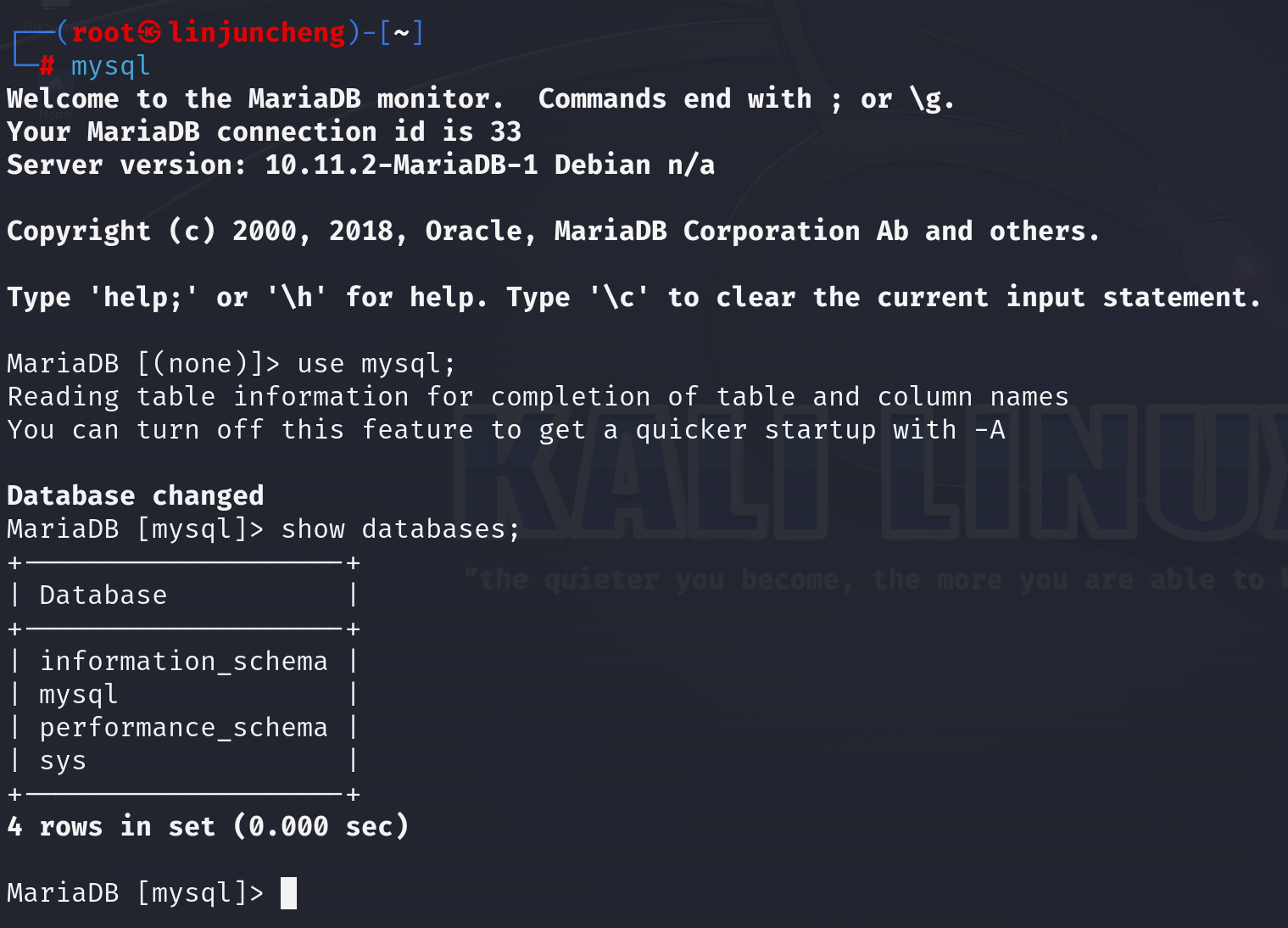

3.进入mysql数据库,查看现有的数据库。

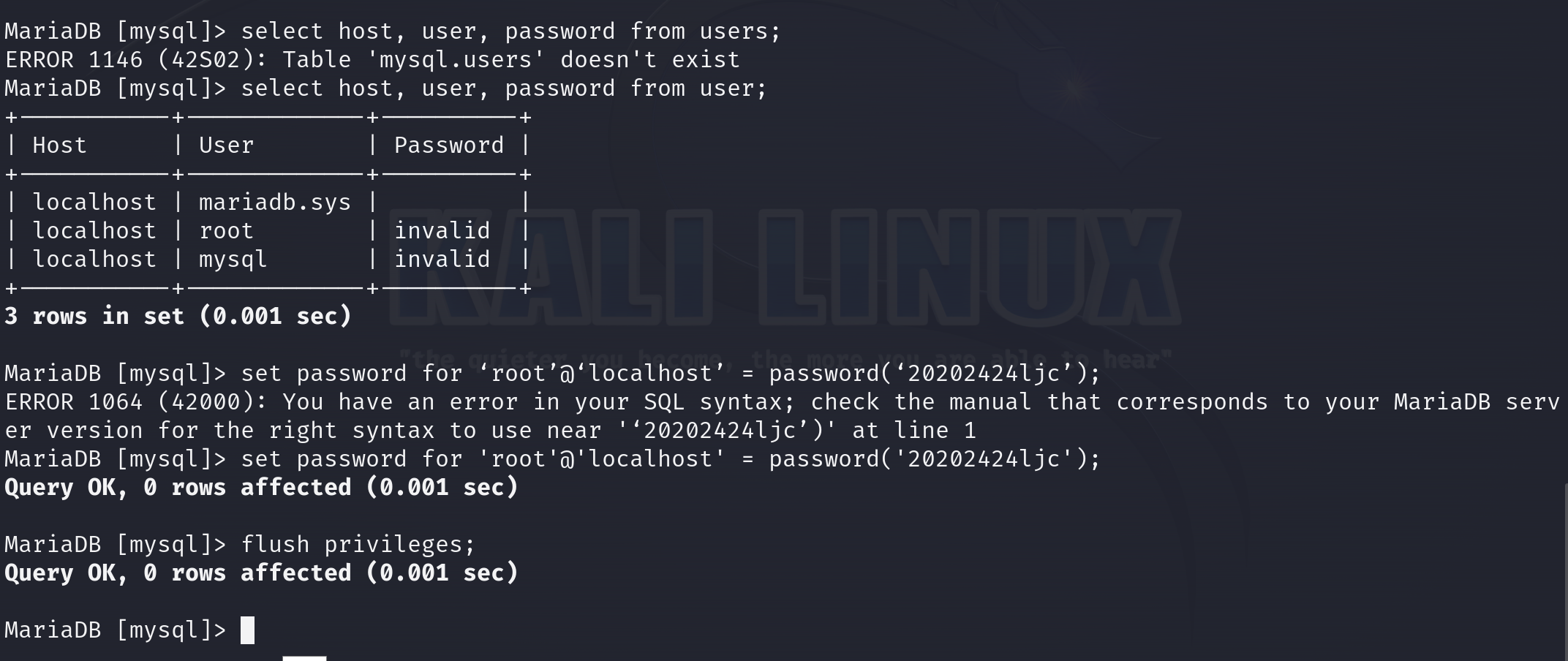

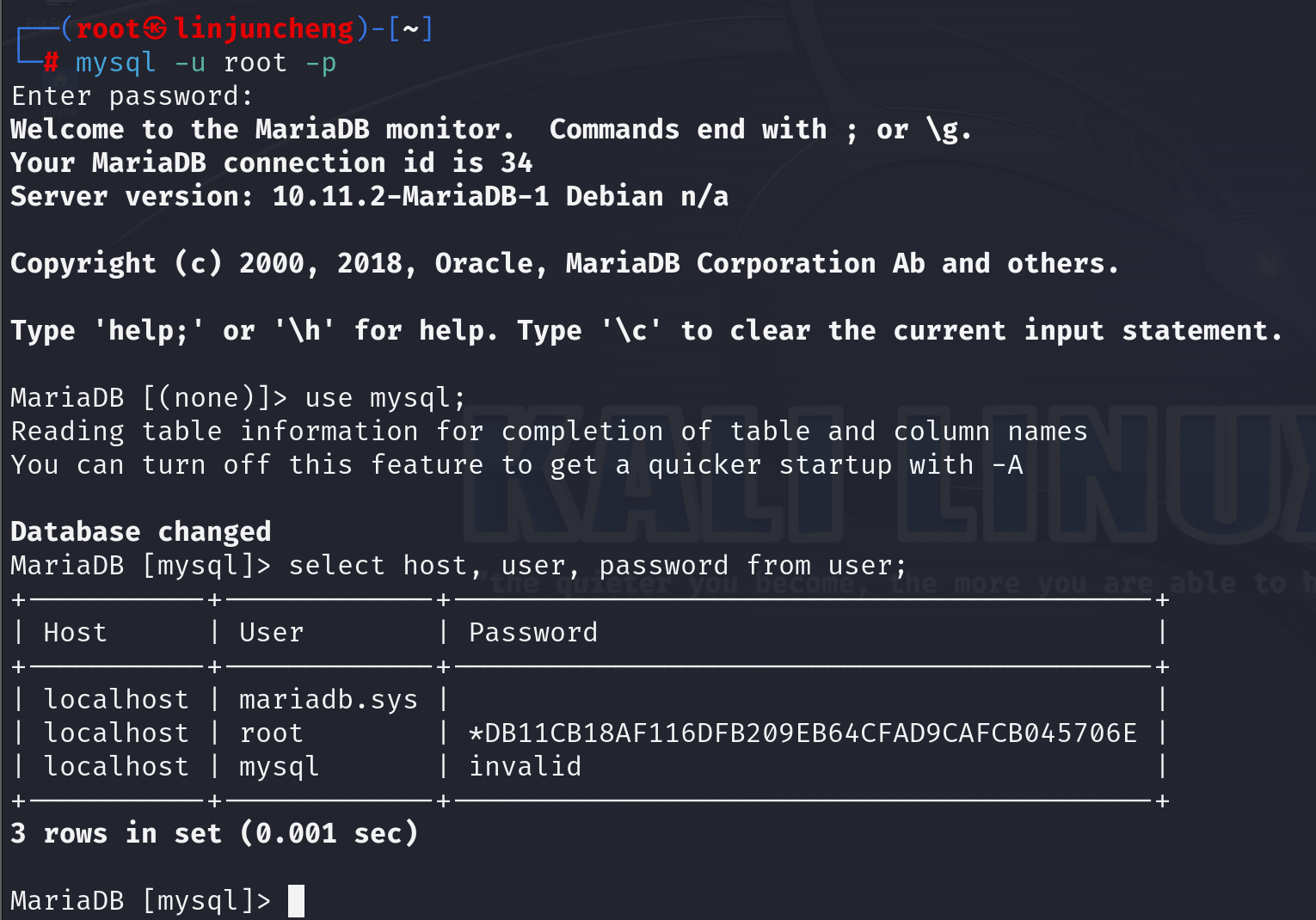

4.查看用户表数据,修改root密码并更新权限。

5.修改root密码后重新登录,进入数据库并查看用户表数据。

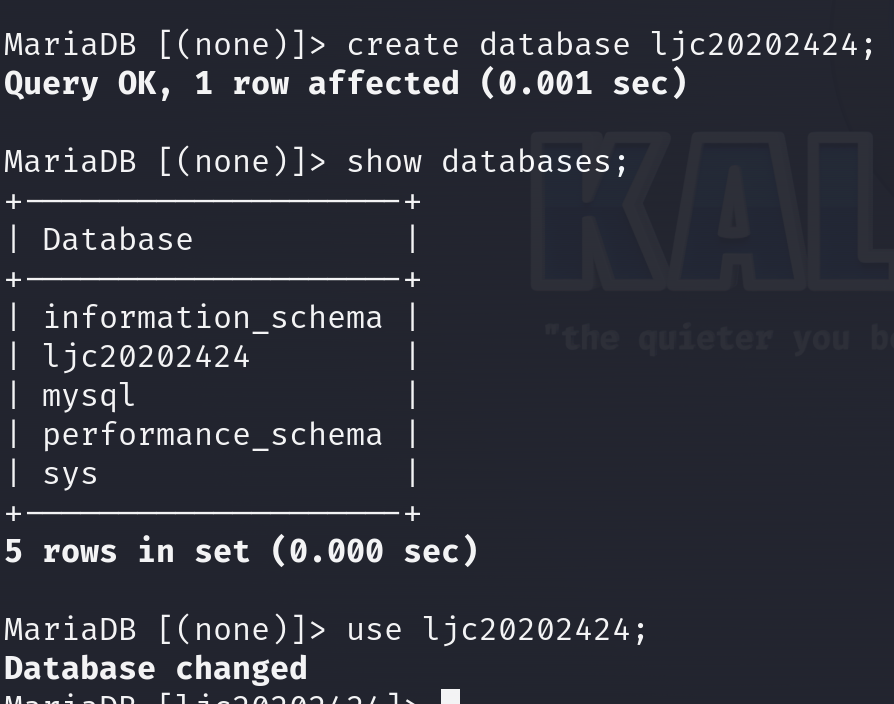

1.创建数据库20202424。

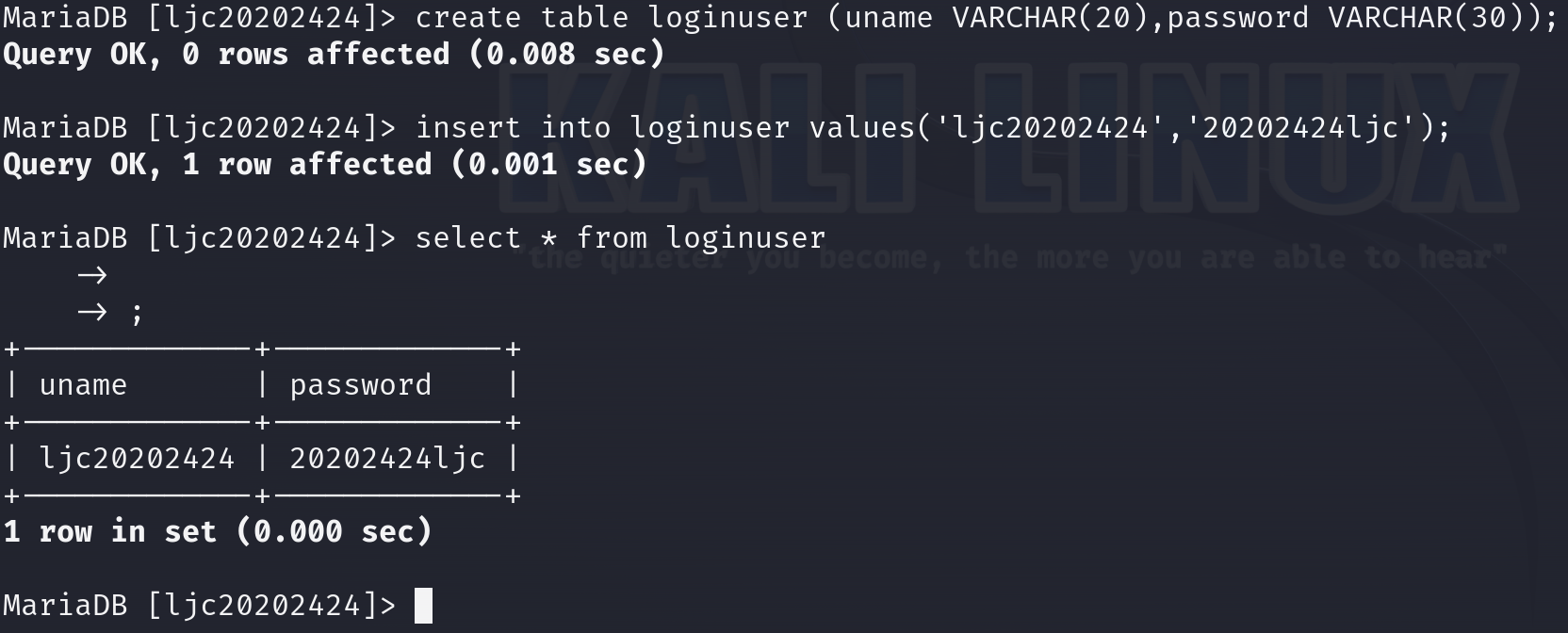

2.在数据库中创建loginuser 登录用户表,并添加一条记录。

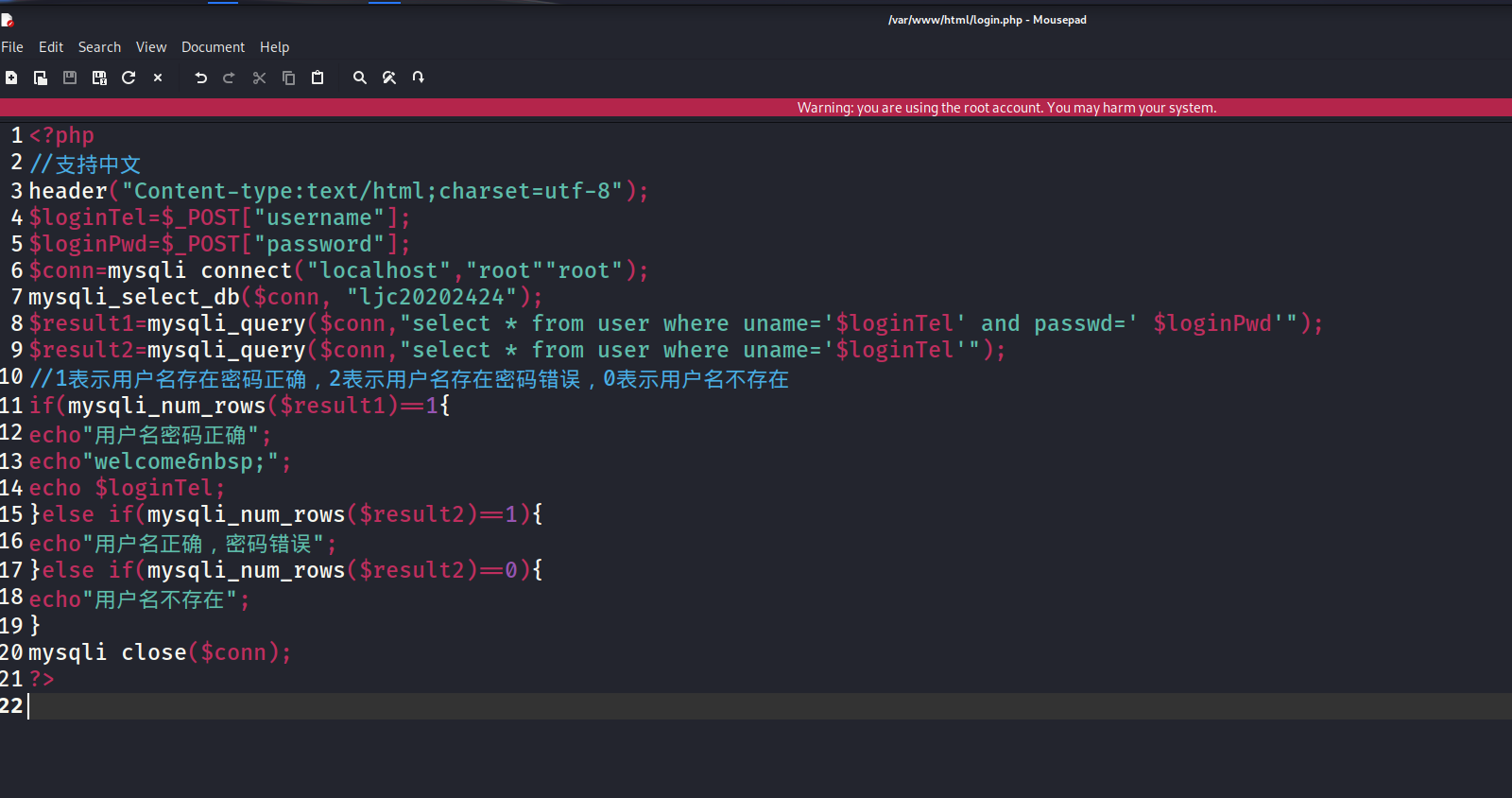

1.编写login.php。

2.输入刚刚的账号密码,登录成功。

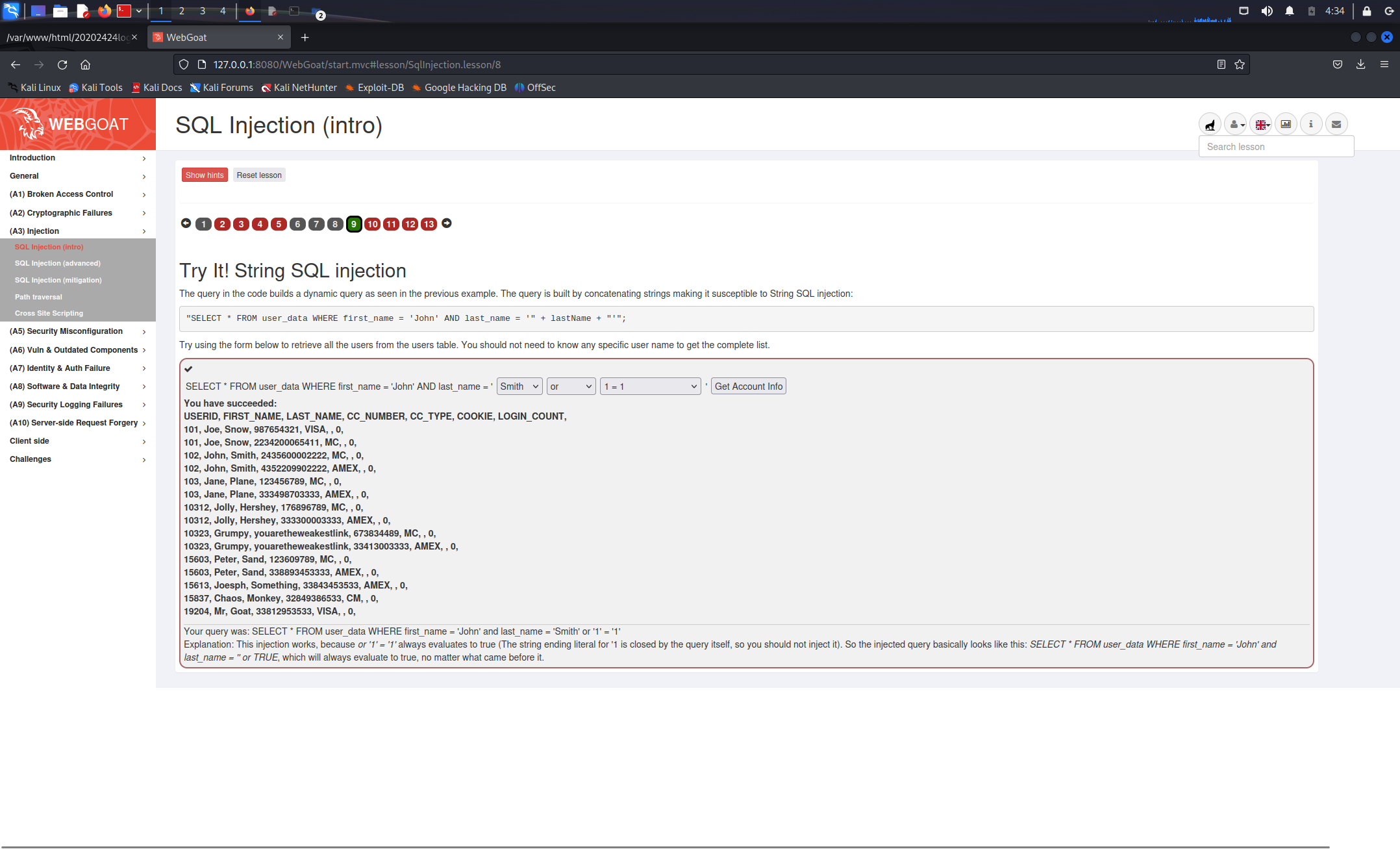

1.sql注入。

输入' or '1'='1

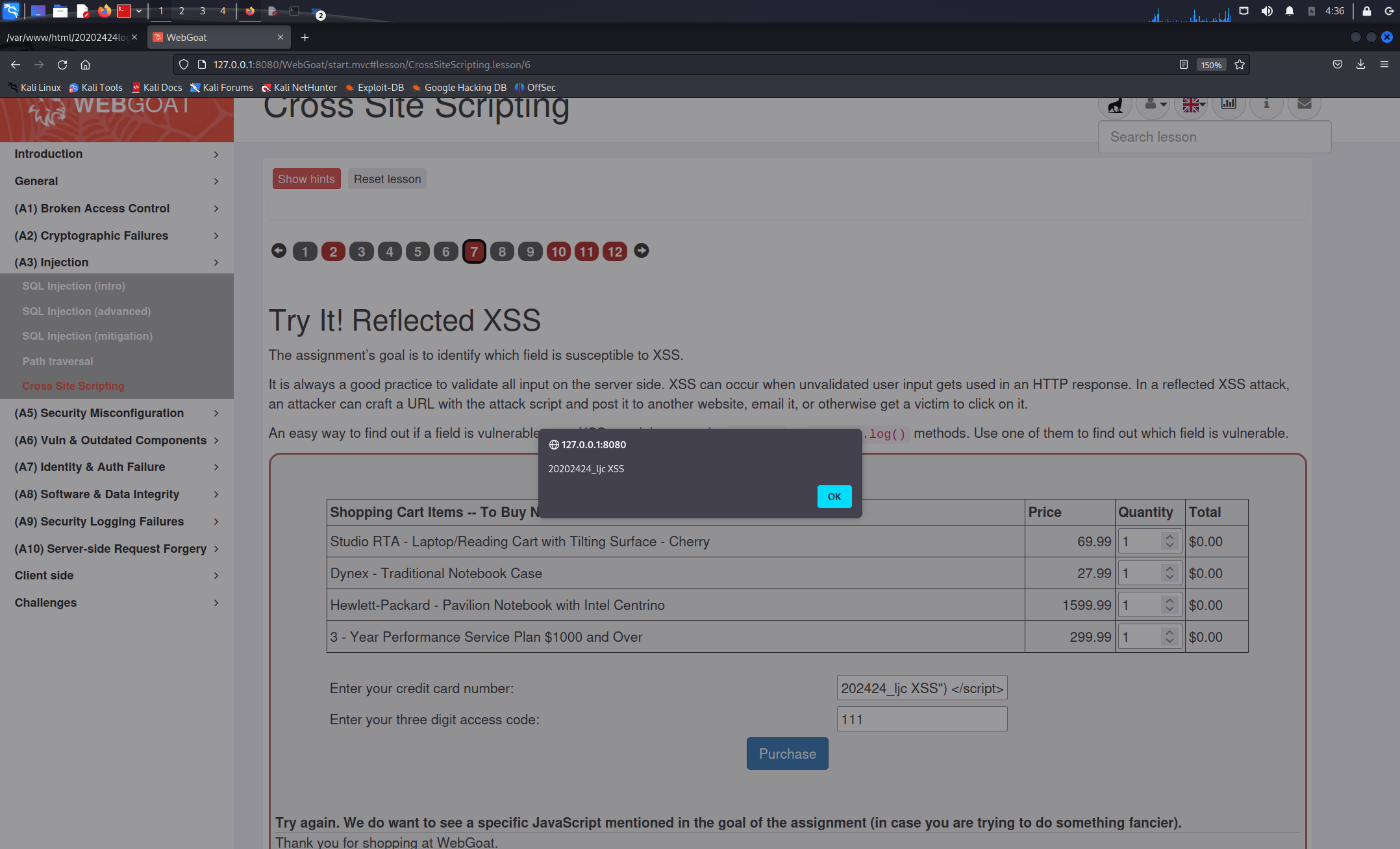

2.xss攻击。

输入<script> alert("ljcXSS攻击") </script> # 弹出警告

用Webgoat平台完成“通关”。

1.SQL注入

2.XSS攻击

利用进行XSS攻击。

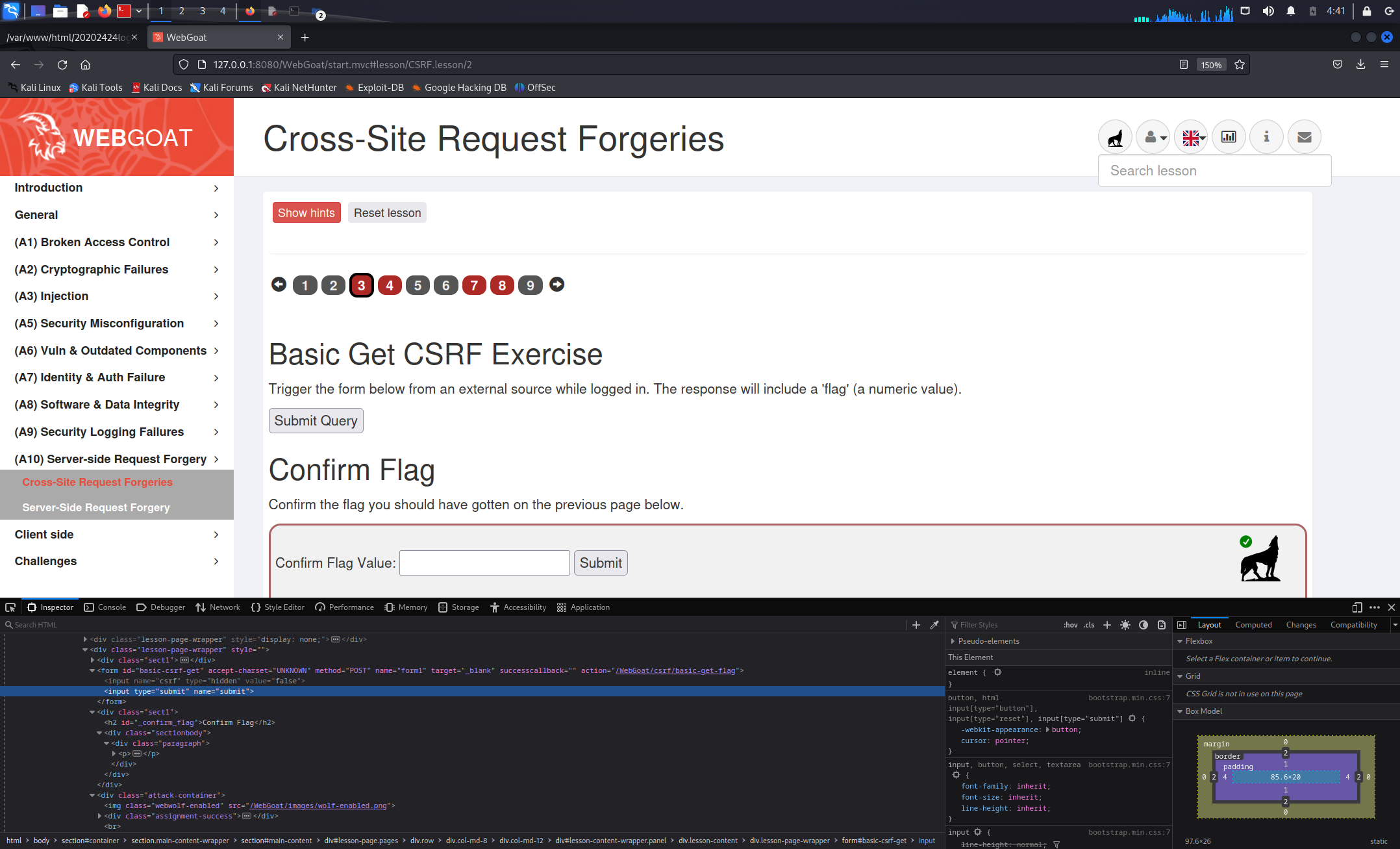

3.CSRF攻击

首先按“F12”进入开发者模式,随后可以看到在浏览器下方出现了一大堆网页源代码。接下来先点击最左侧的小方框图标,随后我们把鼠标移动到页面上方的“Submit Query”时,页面下方的代码框就会显示出与之对应的form表单的代码,如下图。

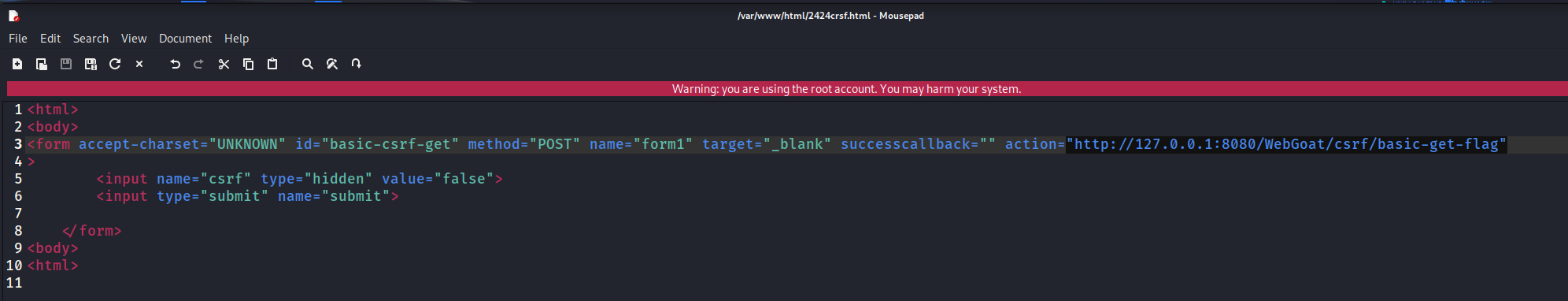

我把这段代码copy下来,复制到新创建的html文件中,并在开头结尾加上html标签和body标签,并把action部分改为"http://127.0.0.1:8080/WebGoat/csrf/basic-get-flag"。

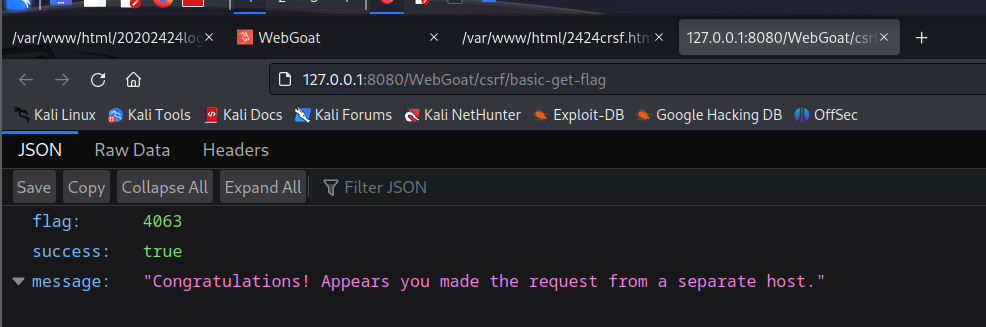

然后再用浏览器打开2415crsf.html,可以看到页面中只有一个提交框"Submit Query",点击"Submit Query",就可以成功获取flag值。

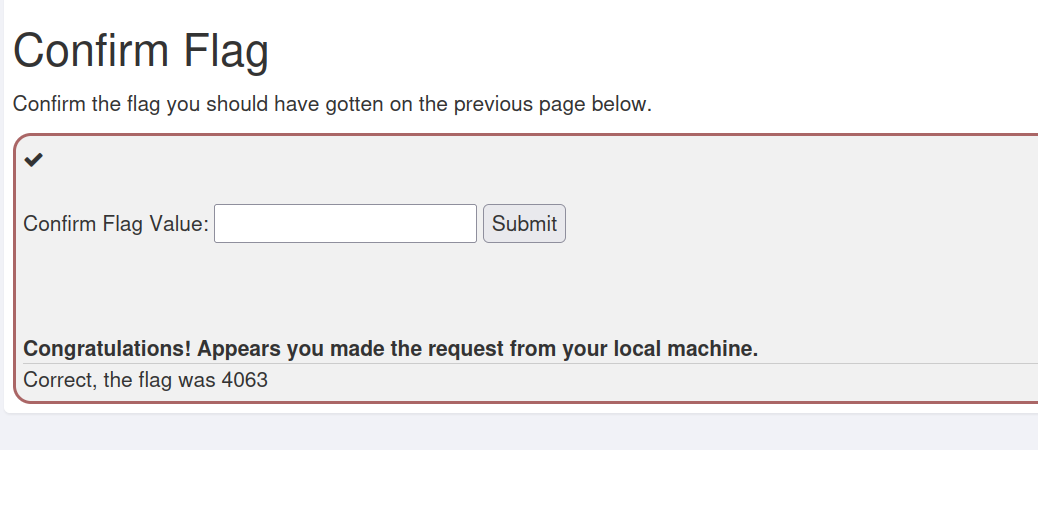

然后回到WebGoat提交flag,即可验证该部分实践成功完成。

问题:CRSF攻击无法跳转到有flag值的界面

问题解决:后面经过请教同学,得知html文件中的内容不能是原封不动地复制网页源代码中的内容,要在表单action处加以修改。

"http://127.0.0.1:8080/WebGoat/csrf/basic-get-flag"

这次实验内容很充实,在操作上也有一定的难度,在当今信息化社会,互联网已经成为人们生活中必不可少的一部分,我深刻地认识到了网络安全的重要性,也认识到了自己还有很多需要学习和提升的地方,课程结束了,感谢王老师这一个学期来的指导,这一学期的实验也是大大开拓了我的眼界,并从实验课中学到了很多的知识。

4.邢学姐实验报告