93

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)对提供的rada恶意代码样本,进行文件类型识别,脱壳与字符串提取,以获得rada恶意代码的编写作者

(2)使用IDA Pro静态或动态分析crackme1.exe与crakeme2.exe,寻找特定输入,使其能够输出成功信息

(3)分析一个自制恶意代码样本rada,并撰写报告

(4)取证分析实践Windows 2000系统被攻破并加入僵尸网络

1.在kali中通过file命令查看RaDa.exe的文件格式

![]()

RaDa.exe是windows系统上32位PE文件,由三个部分组成,拥有图形界面,处理器架构为Intel 80386。

2.1.1.2 查看运行平台

使用PE Explorer查看RaDa.exe的文件信息。

0x014c查询说明该文件可运行在Intel386处理器或后续兼容处理器上。

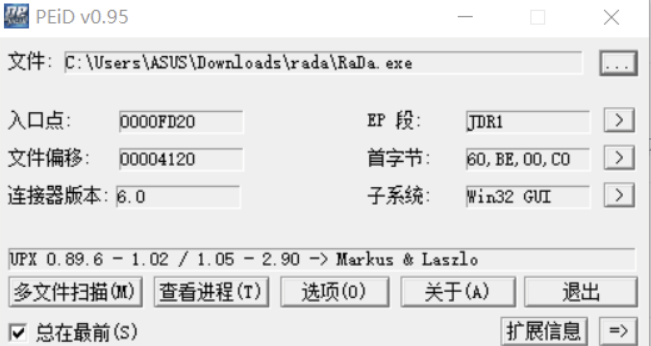

3.查看加壳工具

由UPX加壳。

2.1.2 对rada恶意代码样本进行脱壳处理

使用超级巡警虚拟机脱壳机脱壳,脱壳后程序为RaDa_unpacked.exe。

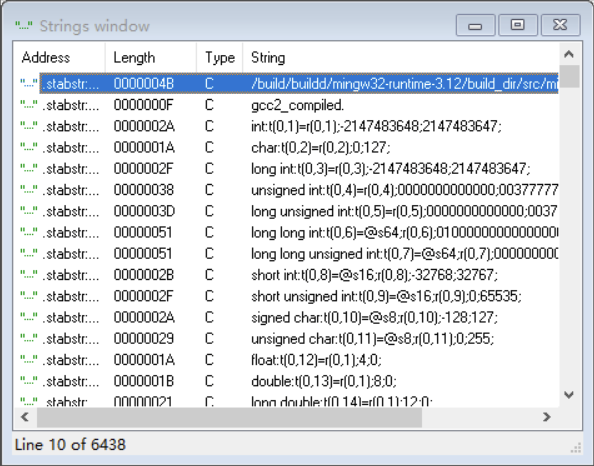

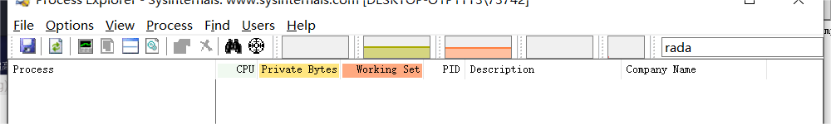

使用strings命令分析RaDa_unpacked.exe,分析结果如下图所示。

可见恶意代码的编写作者——Raul Siles、David Perez。

利用file指令分析crackme1.exe和crackme2.exe的信息,可见为windows下运行的32位程序。

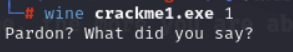

2.2.2.1 试探输入格式

输入1个

输入2个

![]()

输入3个

初步推测为1个。

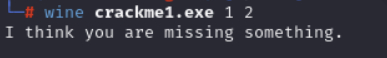

2.在IDA中选择“View”→“Open subviews”→“strings”,查看字符串。

发现"I know the secret” “You know how to speak to programs, Mr. Reverse-Engineer”的输入输出组合

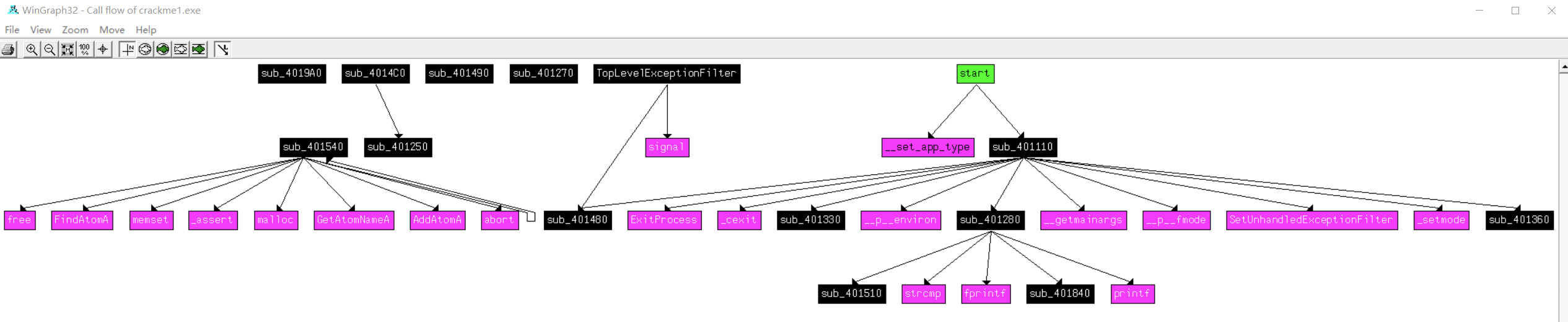

3.在IDA中选择“View-Graphs-Function calls”,查看程序流程

printf分支上面是sub_401280,详细查看。

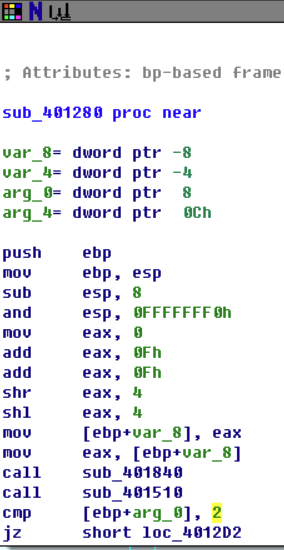

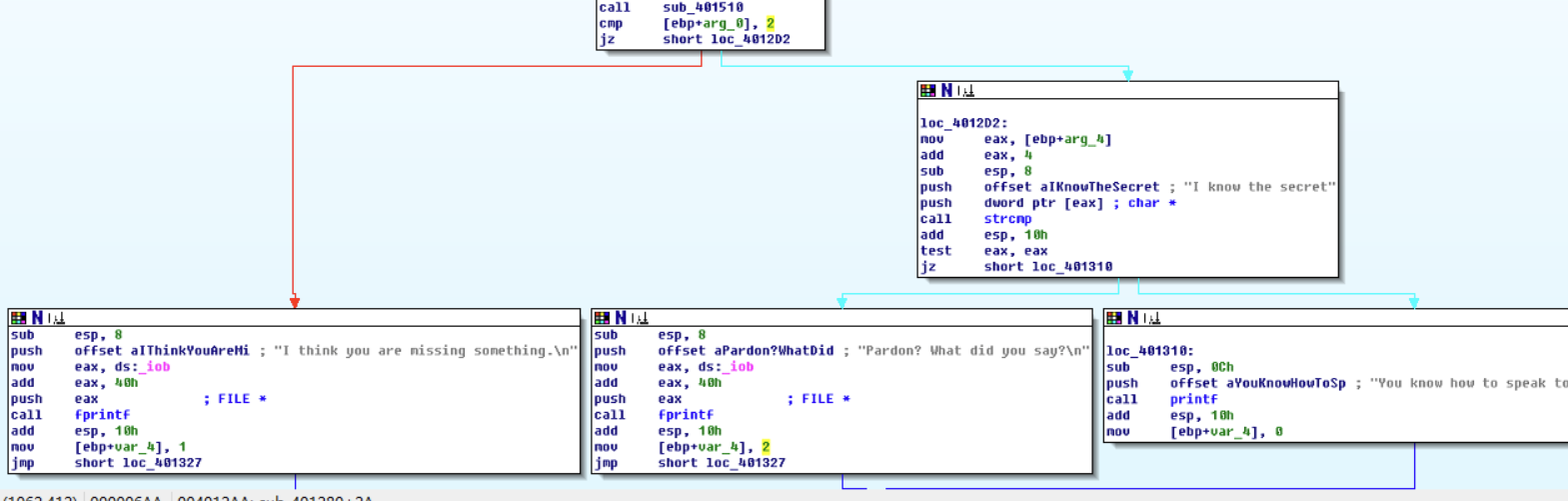

4.查看sub_401280的汇编代码

cmp [ebp+arg_0],2 比较了参数个数,如果是2的话就转向loc_4012D2:

call strcmp将用户输入与比较“I know the secret”,如果相同则转向loc_401310。

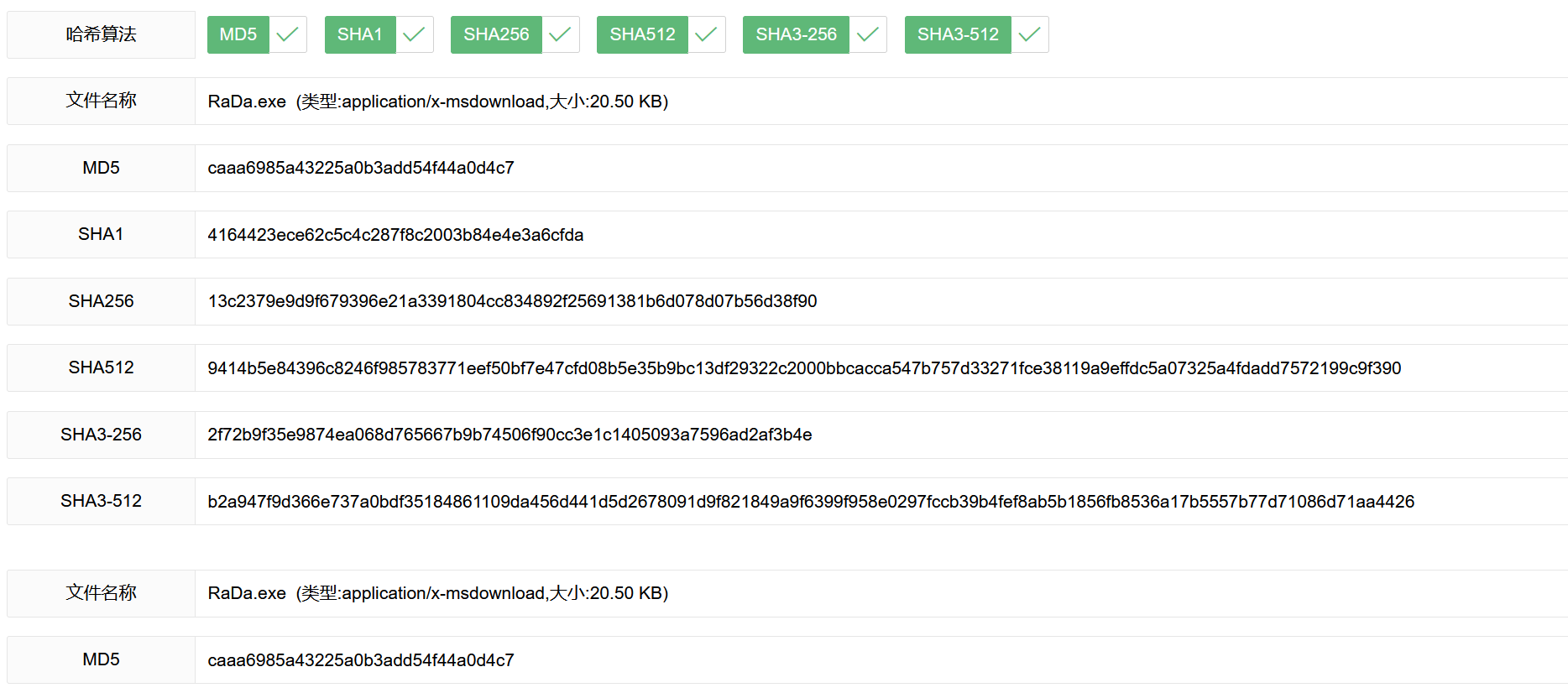

查看RaDa.exe的Hash值

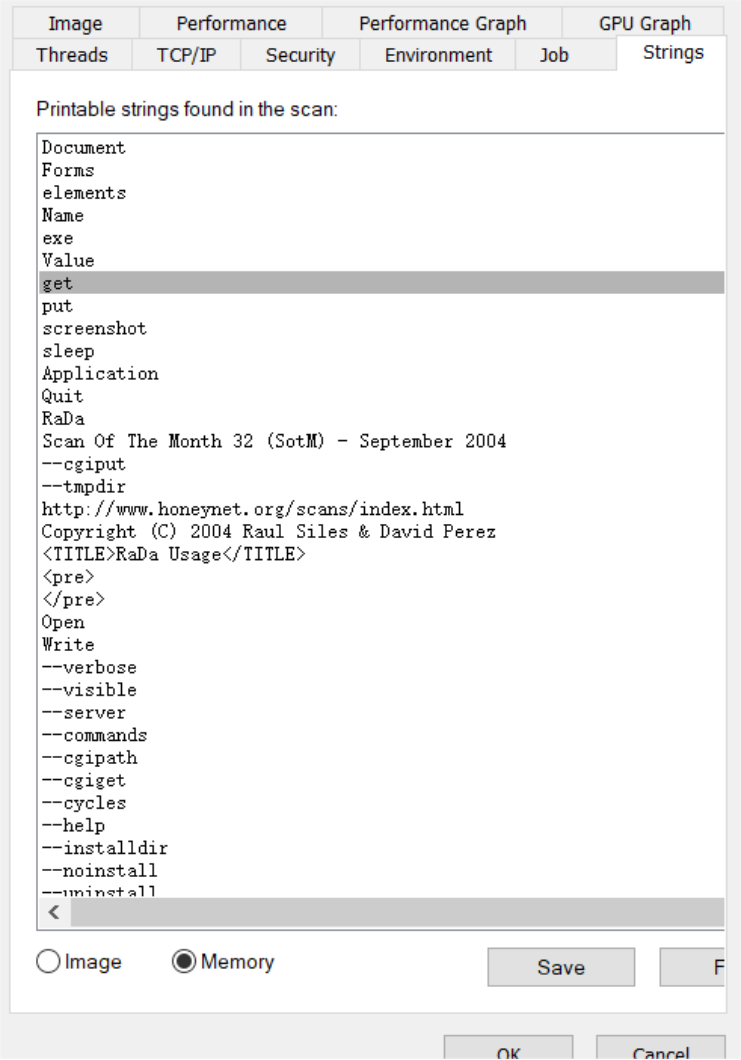

运行Process Explorer查看RaDa_unpacked.exe创建的进程。

该二进制文件可以请求10.10.10.10\RaDa\RaDa_commands.html,并将RaDa.exe复制在它自己创建的bin子文件夹中,还可以使用指令RegWrite RegRead RegDelete读写注册表,并进行截图等一系列操作。

使用put、get、screenshot、sleep等指令获取信息,在系统启动时执行该文件。

也可以获得来自攻击者的指令。

UPX进行加壳

分类为:后门程序,没有传播的功能,但具有后门可以获取信息和执行命令等。

MSF meterpreter。

字符串分析中已经得出,同时在windows下使用命令行输入RaDa.exe --authors也可以看到。

因特网中继聊天(Internet Relay Chat),一般称为互联网中继聊天,简称:IRC。它是由芬兰人Jarkko Oikarinen于1988年首创的一种网络聊天协议。经过十年的发展,世界上有超过60个国家提供了IRC的服务。IRC的工作原理非常简单,您只要在自己的PC上运行客户端软件,然后通过因特网以IRC协议连接到一台IRC服务器上即可。它的特点是速度非常之快,聊天时几乎没有延迟的现象,并且只占用很小的带宽资源。

当IRC客户端申请加入一个IRC网络时将发送:

注册时需要发送的消息有三种,分别是口令、昵称和用户信息

IRC一般使用:

通常是6667端口,也会使用 6660—6669 端口。

僵尸网络是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。

僵尸网络通常用于:

僵尸网络最常见的两种用途是发送垃圾邮件活动,并进行分布式拒绝服务(DDoS攻击)。

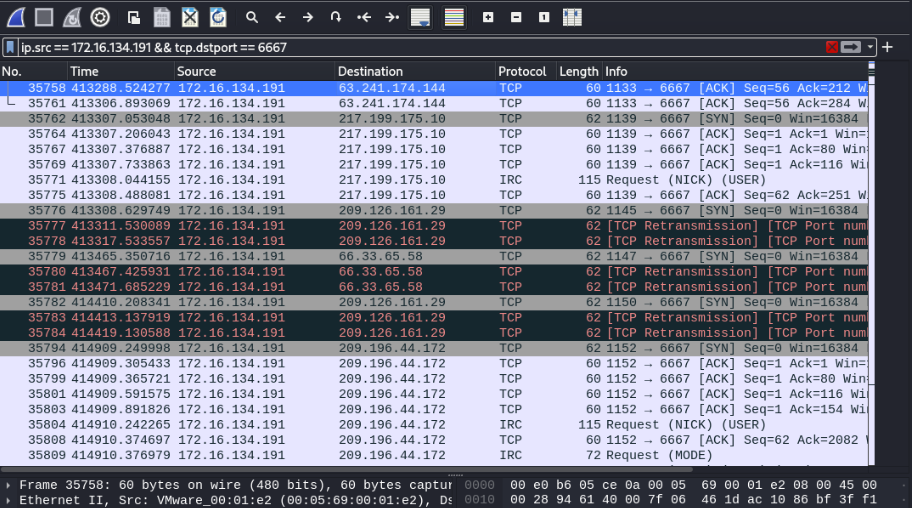

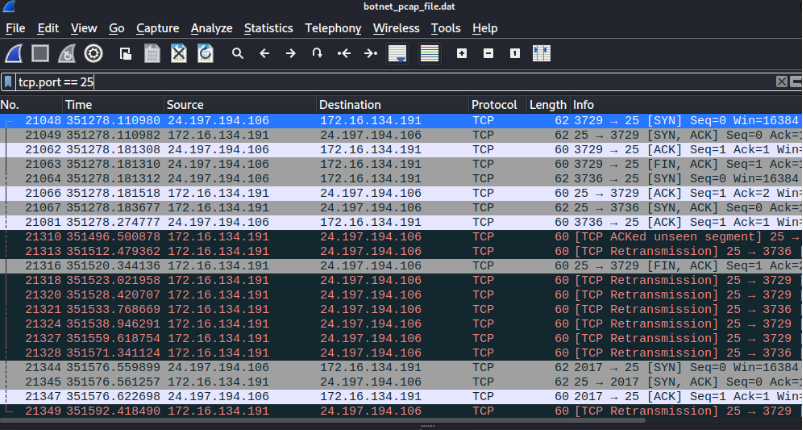

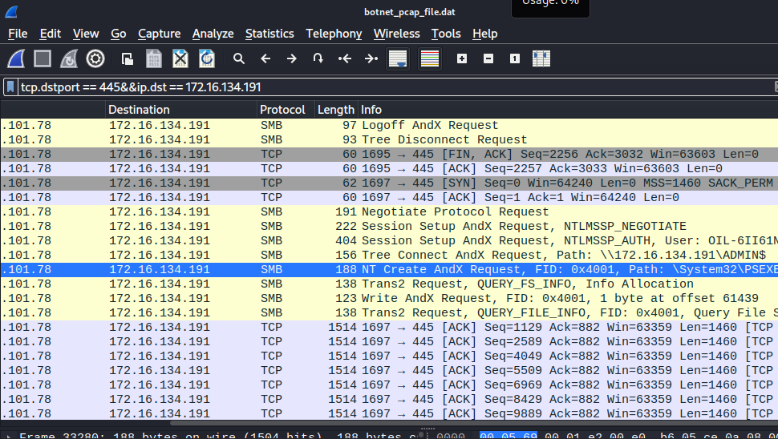

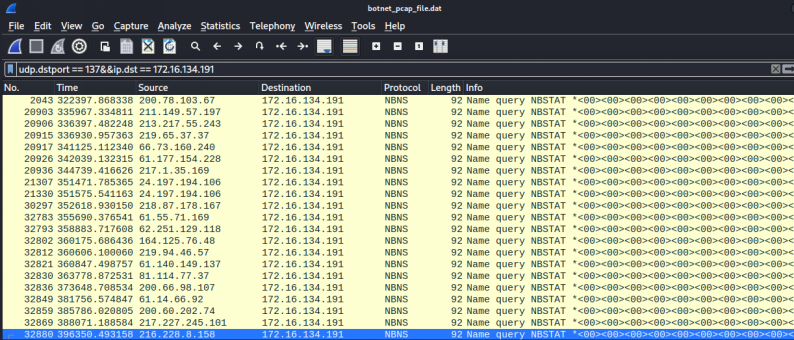

使用wireshark查看

可见与以下服务器进行了通信:209.126.161.29、66.33.65.58、63.241.174.144、217.199.175.10、209.196.44.172

tcpflow -r botnet_pcap_file.dat "host 209.196.44.172 and port 6667

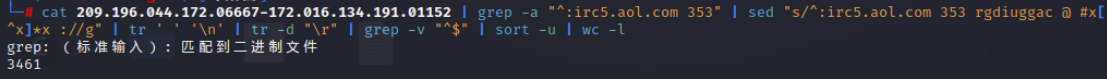

使用命令cat 209.196.044.172.06667-172.016.134.191.01152 | grep -a "^:irc5.aol.com 353" | sed "s/^:irc5.aol.com 353 rgdiuggac @ #x[^x]*x ://g" | tr -d "\15" | grep -v "^$" | sort -u | wc -l对文件进行筛选,统计共有3461个主机访问过以209.196.44.172为服务器的僵尸网络。

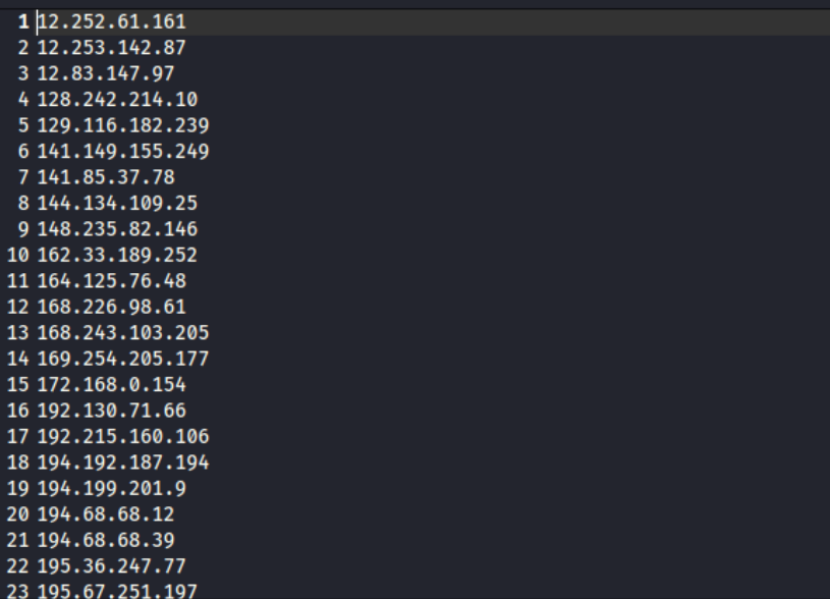

tcpdump -n -nn -r botnet_pcap_file.dat 'dst host 172.16.134.191' | awk -F " " '{print $3}' | cut -d '.' -f 1-4 | sort | uniq | more> 20202424ip_list.txt;wc -l 20202424ip_list.txt,结果如下

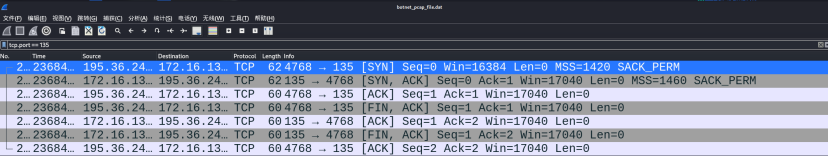

(1)135端口。

普通连接

(2)139端口。

也基本为普通连接

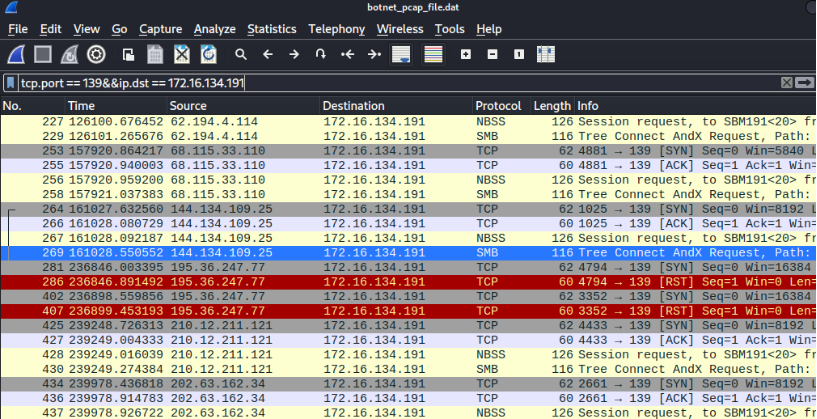

(3)25端口。

长度为0的重传有许多

(4)445端口。

发现PSEXESVC.EXE,是Dv1dr32蠕虫,在进行蠕虫攻击,并且返回信息中含有\PIPE\ntsvcs,包含主机响应

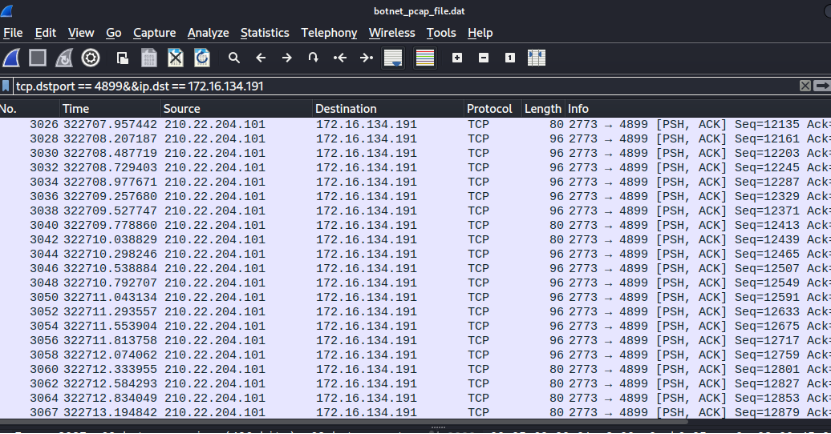

(5)4899端口。

4899端口是一个远程控制软件Radmin服务端监听的端口,可以看出攻击成功。

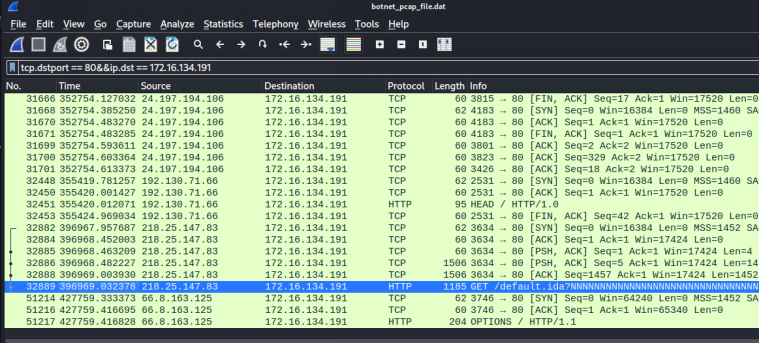

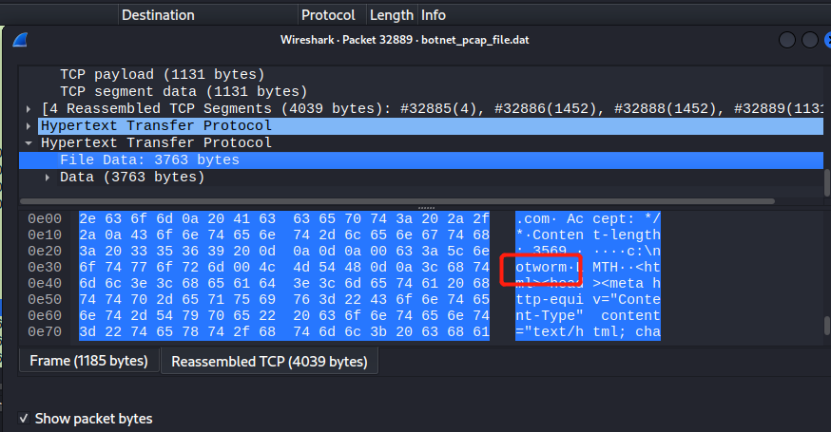

(6)80端口。

缓冲区溢出攻击、蠕虫,攻击成功。

(7)137端口。

NetBIOS查点。

问题1:rada文件打不开

发现杀软问题后关闭解决

4.学习感悟、思考等

本次实验中详细分析了一个后门软件的功能以及对不同端口进行的连接中分析漏洞攻击,对网络攻防内容有了更加深入的了解,在网络攻防学习中要多应用这些分析方式了解攻击的各种方式来深入自己的学习