135,438

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享1、webshell工具

1)河马查杀:支持Windows、linux,支持在线查杀。http://www.shellpub.com和http://www.webshell.pub

2)百度WebShell在线检测: https://scanner.baidu.com

3)D盾_Web查杀 http://www.d99net.net

http://www.d99net.net/down/WebShellKill_V2.0.9.zip

4)WebShellkiller:web后门专杀工具,不仅支持webshell的扫描,同时还支持暗链的扫描。这是一款融合了多重检测引擎的查杀工具。

http://edr.sangfor.com.cn/tool/WebShellKillerTool.zip

5)Webshell Detector:具有“ Webshell”签名数据库,可帮助识别高达99%的“ Webshell”。它提供php/python脚本,可跨平台,在线检测。

http://www.shelldetector.com/

github项目地址:https://github.com/emposha/PHP-Shell-Detector

6)在线webshell查杀工具

在线查杀地址:http://tools.bugscaner.com/killwebshell/

7)findWebshell:它是一款基于python开发的webshell检查工具,可以根据特征码匹配检查任意类型的webshell后门。

github项目地址:https://github.com/he1m4n6a/findWebshell

8)搜索工具:

Google 学术:http://scholar.hedasudi.com/

Google 学术:https://ac.scmor.com/

Google 学术:gg.xueshu5.com/

Google 学术:xueshu.lanfanshu.cn/

Google搜索: https://note.cm/

Google搜索:https://g.damfu.com/

Google搜索:https://search.aust.cf/

Google搜索: https://googe.fun/

Google搜索:https://g.damfu.com/

Google搜索:https://dhobi.win/

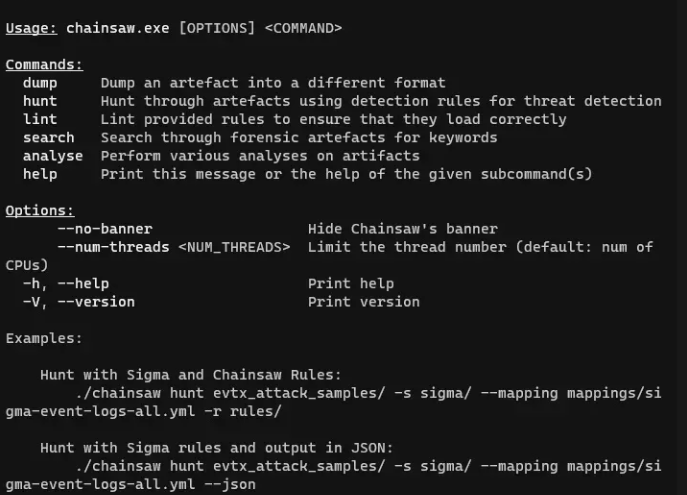

9)Chainsaw

Chainsaw提供了强大的“第一响应”功能,可以快速识别Windows取证工件(如事件日志和MFT文件)中的威胁。Chainsaw提供了一种通用和快速的方法,通过关键字搜索事件日志,并通过使用内置的Sigma检测规则支持识别威胁,并通过自定义的Chainsaw检测规则。

使用Sigma检测规则和自定义Chainsaw检测规则追捕威胁

通过字符串匹配和正则表达式模式搜索和提取取证工件

通过分析Shimcache工件并使用Amcache数据丰富它们来创建执行时间表

分析SRUM数据库并提供有关它的见解<br/>/>⬇️转储取证工件的原始内容(MFT、注册库、ESE数据库)

⚡闪电般的速度,用rust编写,由@OBenamram包装EVTX解析器库

干净和轻量级的执行和输出格式,没有不必要的膨胀

文档标注(检测逻辑匹配)由TAU引擎库提供

支持多种输出格式,如ASCII表格式、CSV格式、JSON格式等<br/> 可以在MacOS, Linux和Windows上运行

Windows事件日志为威胁搜索和事件响应调查提供了丰富的取证信息来源。不幸的是,处理和搜索事件日志可能是一个缓慢而耗时的过程,并且在大多数情况下,需要周围基础设施(例如ELK堆栈或Splunk实例)的开销来有效地搜索日志数据并应用检测逻辑。这种开销通常意味着我们无法快速分类Windows事件日志,以提供进行调查所需的方向和结论。Chainsaw解决了这个问题,因为它允许快速搜索和搜索Windows事件日志。

git clone https://link.zhihu.com/?target=https%3A//github.com/SigmaHQ/sigma

然后运行Chainsaw,参数如下:

./chainsaw hunt EVTX-ATTACK-SAMPLES/ -s sigma/——mapping mapping /sigma-event-logs-all.yml

10)APT-Hunter

APT- hunter是一款针对windows事件日志的威胁狩猎工具,由purple team mindset开发,用于检测隐藏在windows事件日志中的APT活动,以减少发现可疑活动的时间。APT-Hunter使用预定义的检测规则,并专注于统计数据来发现异常,这在危害评估中非常有效。可以直接从Excel,时间线资源管理器,Timesketch等分析时间线产生的输出。APT-Hunter是使用python3构建的,所以为了使用这个工具,你需要安装所需的库。

Python3 -m pip install -r requirements.txt #APT-Hunter很容易使用,您只需使用参数-h来打印帮助以查看所需的选项。

python3 APT-Hunter.py -h

11)THOR

THOR是市场上最复杂、最灵活的破坏评估工具。事件响应约定通常从一组受损系统和可能受影响的更大系统组开始。对许多取证image进行人工分析可能具有挑战性。THOR通过超过17,000个手工制作的YARA签名,400个Sigma规则,众多异常检测规则和数千个ioc加速您的取证分析。THOR是一个完美的工具,可以突出可疑元素,减少工作量,并在关键时刻加快取证分析速度。

特点:

1、自定义文件哈希值。检测恶意软件或黑客工具基于自定义文件哈希。MD5、SHA1 / SHA256

2、自定义文件名特征。基于文件名特征(正则表达式)检测恶意软件或黑客工具

3、自定义 Yara规则。基于YARA签名检测恶意软件或黑客工具(文件和进程内存扫描)

4、事件日志分析。在Windows事件日志中检测攻击者活动和黑客工具使用的痕迹(包括SysInternals Sysmon, Windows Defender, Applocker, PowerShell等)。

5、注册表分析。检测APT组中用于维护系统持久性的典型键值。

6、自动运行Autoruns 分析。处理所有自动运行元素、插件、注册驱动程序、WMI消费者、LSA提供程序并应用IOC数据库

7、WMI持久性。解析OBJECTS.DATA文件,列出已注册的元素,并对可疑元素发出警告

8、配置文件目录检查。检查用户配置文件目录中是否存在违规行为

9、SHIM缓存扫描。在记录Windows系统上二进制执行的SHIM Cache注册表部分中检测恶意工具

10、Shell Bags 扫描。分析记录的shell包,显示用户访问了文件系统的哪些位置

11、DNS缓存分析。检查DNS缓存项是否存在可疑或恶意域名

12、防火墙配置检查。检查本地防火墙的可疑规则定义

13、Active Sessions检查。检查当前活动会话的可疑属性-例如用户会话的长度,远程端点

14、进程分析。分析当前运行进程的奇怪钩子/文件句柄/互斥锁定义、网络连接、内存字符串、工作目录、隐藏企图

15、Rootkit检查。使用命名管道或通过设备IO控件通信检查rootkit

16、活动网络连接。所有活动网络连接分析;用户,进程id,端点,奇怪的端口号

17、网络共享检查。网络共享定义的不规范;用户名、共享名、权限

18、打开文件检查。进程打开的文件;位置,用户,权限

19、LSA会话分析。检查所有活动LSA会话的持续时间或已知APT案例中的已知和典型恶意用户名

20、Services检查。分析所有本地服务以检测不常见的配置;服务可执行位置,启动类型和用户帐户组合,服务映像路径中的恶意软件名称等。

21、计划任务分析。检查定时任务是否存在恶意条目

22、执行“Run Key 内容分析”。对RUN键项进行密集检查,以确定在启动时执行的不常见代码

23、启动元素分析(WMI)。通过WMI分析列出的启动元素

24、文件系统分析。使用签名分析文件系统,以识别攻击者的工具集、常见的后门修改、散列或密码转储文件、隐藏的可执行文件等等。

25、MFT分析。扫描主文件表,查找已删除文件的条目

26、互斥检查。检测来自恶意程序的互斥锁,如rat或其他高级威胁组的恶意软件

27、管道检查。检测高级威胁组织的恶意软件经常使用的恶意命名管道

28、事件检查。检测高级威胁组的恶意软件经常使用的恶意注册事件

29、At 工作检查。检测可疑的At 作业列表条目

30、hosts文件分析。分析检查hosts文件中的恶意和可疑条目。

31、Windows错误报告(WER)分析。此检查从Windows崩溃报告(Dr. Watson报告)中提取相关信息,以确定由针对浏览器、浏览器插件和其他软件中已知CVE漏洞的攻击造成的崩溃。

32、漏洞检查。对允许横向移动的最常见漏洞(Tomcat错误配置、HP Data Protector、缺失补丁)进行基本漏洞检查

33、系统文件完整性检查。使用YARA规则检查最常见系统文件的完整性

34、解压后的EXE扫描。扫描内存中解压的可执行文件

35、存档扫描。扫描内存中的解压缩档案

36、Surface Scan(深度潜水)。分析磁盘空间,查找已被攻击者删除的工具。

37、文本导出。THOR报告的所有事件的纯文本日志文件。

38、HTML报告。由THOR报告的所有事件的结构化HTML报告。

39、Syslog日志导出。将THOR产生的事件以Syslog方式导出。这个导出选项是完全灵活的。您可以定义不同的目标端口,多个目标系统,使用UDP或TCP,并选择不同的格式。

40、CEF消息格式。以Arcsight CEF格式发送Syslog消息,用于接收Arcsight SIEM系统中的警告和警报。

41、JSON输出格式。通过UDP/TCP将JSON发送到远程系统或以JSON格式写入本地文件

42、节流。节流扫描以避免生产系统上的高CPU使用率

43、大yara签名数据库。THOR包含一个巨大的YARA签名数据库,其中包含来自不同来源的17,000多条规则。这些规则包括针对攻击者在受损系统上使用的黑客工具、web shell、网络工具和其他软件的选定反病毒规则和签名。(AES256加密)

44、客户端APT特征库。THOR包括一个YARA签名数据库,其中包含我们客户环境中APT调查的240多条规则。(AES256加密)

45、Drop Zone Mode。定义一个文件夹,在其中查找新的示例并扫描(可选地删除)丢弃的示例

46、THOR遥控器。从一个具有特权的Windows工作站远程扫描一个系统或一组系统

47、THOR ETW观察家。实时系统监视线程,使用ETW检测cobalt Strike信标活动和其他威胁

48、事件日志Sigma规则扫描。在事件日志扫描中应用Sigma规则(安全,系统,应用程序,系统,PowerShell,任务调度程序,WMI活动)

49、STIX v2。通过STIX v2文档提供您自己的破坏指标。STIX中使用的常见可观察对象将应用于各种检查和模块中。

12)Zircolite

Zircolite是一个用Python 3编写的独立工具。它允许使用SIGMA规则:MS Windows EVTX (EVTX, XML和JSONL格式),审计日志,Sysmon for Linux和EVTXtract日志

Zircolite可以直接用于调查端点或在您的取证/检测实验室

Zircolite相对较快,可以在几秒钟内解析大型数据集(检查基准)。

Zircolite基于Sigma后端(SQLite),不使用内部Sigma到“某些东西”的转换Zircolite可以使用Jinja模板将结果导出为多种格式:JSON, CSV, JSONL, Splunk, Elastic, Zinc, Timesketch…

谢谢分享,正好需要!