39

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享

一.虚拟机技术概述:

虚拟机技术是一种允许在单个物理计算机上运行多个独立操作系统实例的技术。它通过在物理硬件上创建虚拟的计算环境来实现这一点,每个虚拟环境都像是一个独立的计算机系统,拥有自己的操作系统、应用程序和资源。

虚拟机技术有几种不同的类型:

1. 全虚拟化:在这种情况下,虚拟机管理程序(VMM)或称为hypervisor创建一个完全虚拟的硬件环境,允许多个操作系统实例并行运行。客户操作系统不需要做任何修改就可以在虚拟环境中运行。

2. 半虚拟化:这种方式要求客户操作系统对虚拟化进行部分修改,以便更好地与虚拟化层进行交互,提高性能和效率。

3. 容器化:与传统虚拟机不同,容器化不需要完整的操作系统副本,而是利用主机操作系统的内核,在其上创建隔离的用户空间,每个容器共享主机操作系统的内核,这使得容器更加轻量级和高效。

虚拟机技术的优势包括资源隔离、灵活性、更好的资源利用率以及简化部署和管理。它被广泛应用于数据中心、云计算、开发和测试环境等领域,为用户提供了更多的灵活性和效率。

二.KVM API的使用方法:

KVM(Kernel-based Virtual Machine)是一个基于Linux内核的虚拟化解决方案,它允许在Linux上运行虚拟机。KVM提供了一组API来管理和控制虚拟机,这些API可以通过不同的编程语言进行调用。

通常,使用KVM API来创建、配置和管理虚拟机,可以分为以下步骤:

1. 引入相关库或SDK:根据你选择的编程语言,可能需要引入相应的KVM库或SDK。对于Python,你可以使用`libvirt`库来与KVM进行交互。

2. 建立连接:使用API建立到KVM守护程序的连接。这可以通过提供守护程序的连接字符串或地址来完成。

3. 获取虚拟机信息:一旦连接建立,你可以使用API查询现有虚拟机的信息,例如名称、状态、配置等。

4. 创建虚拟机:使用API创建新的虚拟机,这涉及指定虚拟机的配置,例如处理器、内存、存储和网络设置。

5. 管理虚拟机:API提供了管理虚拟机的方法,如启动、停止、暂停、恢复和删除等。

6. 监控虚拟机:可以使用API监控虚拟机的状态和性能,例如CPU使用率、内存利用率等。

2.1 如何使用KVM API创建一个虚拟机

使用KVM API来创建虚拟机涉及多个步骤,需要连接到KVM守护程序并配置虚拟机的各种参数。这里提供一个Python示例,使用libvirt库连接到KVM并创建虚拟机:

首先,确保你已经安装了libvirt库。可以通过以下命令在Python中安装它:

pip install libvirt-python

然后,可以使用以下代码示例创建虚拟机:

import libvirt

# 连接到KVM守护程序

conn = libvirt.open('qemu:///system')

# 定义虚拟机的XML配置

xml_config = '''

<domain type='kvm'>

<name>my_vm</name>

<memory unit='GB'>2</memory>

<vcpu placement='static'>2</vcpu>

<!-- 其他虚拟机配置,如磁盘、网络等 -->

</domain>

'''

# 创建虚拟机

new_vm = conn.createXML(xml_config, 0)

if new_vm is not None:

print("虚拟机创建成功!")

conn.close() # 关闭连接

三.Strato Virt

“Strato Virt”可能指的是Strato公司提供的虚拟化服务。Strato是一家德国的网络服务提供商,他们提供各种云计算服务,其中包括虚拟专用服务器(VPS)和虚拟私有云(VPC)等。Strato的VPS服务可能使用虚拟化技术来为用户提供虚拟的计算资源,让用户可以在自己的服务器上运行操作系统和应用程序,同时享受更高的灵活性和可扩展性。

Strato的虚拟化服务通常会提供用户一个虚拟化层(可能使用类似于KVM、Xen或其他技术的虚拟化解决方案),使得用户可以创建和管理多个虚拟服务器实例,每个实例都可以独立运行自己的操作系统和应用程序。这种服务适用于个人用户、开发者以及企业,可以根据需求选择适当的资源规模和配置来部署应用、网站或其他服务。

值得注意的是,技术和服务细节可能会随着时间和公司策略的变化而有所调整,因此最新的关于Strato提供的虚拟化服务的信息最好通过他们的官方网站或支持渠道来获取。

一. Linux的容器技术概述

Linux容器技术是一种操作系统级的虚拟化技术,允许在单个Linux操作系统内核上创建多个隔离的用户空间环境,称为容器。这种技术通过Linux内核的命名空间(Namespace)和控制组(Cgroup)功能来实现隔离,每个容器都拥有自己的文件系统、进程空间、网络空间和资源限制。

1. 命名空间(Namesp:Linux内核提供了多种命名空间,如PID(进程ID)、网络、挂载点、用户等。每种命名空间能够在容器间创建隔离的环境,使得容器内的进程、网络、文件系统等资源互相隔离。

2. 控制组:Cgroup用于管理和限制容器对系统资源的访问,如CPU、内存、磁盘IO等。它允许用户限制容器使用的资源量,以防止一个容器占用过多的系统资源影响其他容器或系统运行。

3. 容器镜像:容器的静态部分,包含了应用程序及其运行所需的所有组件,如库、依赖、环境变量和配置文件。容器镜像能够在不同的环境中以相同的方式运行,并且可以用来创建和运行容器实例。

4. Docker和其他容器运行时:Docker是最知名的容器化平台之一,它简化了容器的创建、部署和管理过程。除了Docker,还有其他容器运行时,如containerd、rkt等,它们提供了类似的功能。

Linux容器技术的优势在于:

- 轻量级:容器共享主机内核,因此启动速度快,资源开销小。

- 隔离性:使用命名空间和Cgroup技术实现隔离,使得容器间互不干扰。

- 可移植性:容器镜像能够在不同的环境中以相同的方式运行。

- 高效管理:容器化简化了应用的部署和管理,提高了开发、测试和部署的效率。Linux容器技术已经成为现代应用开发和部署的重要工具,被广泛用于构建、交付和运行应用程序。

二. Linux容器技术的基本原理

Linux容器技术的基本原理涉及两个主要的 Linux 内核功能:命名空间(Namespaces)和控制组(Cgroups),它们使得容器能够在单个主机上创建和运行独立的用户空间环境。基于这些功能,容器技术通过将应用及其所有依赖项和运行环境打包成容器镜像,在这个镜像中定义容器的环境。当容器启动时,它们使用这些命名空间和资源限制在主机上创建一个独立的、隔离的用户空间环境,使得容器能够在其中运行应用程序。

容器技术的优势在于隔离性和轻量级,它们共享主机内核,因此启动迅速且资源占用较少,同时提供了良好的隔离性,使得不同容器间的应用能够独立运行,互不影响。

2.1 chroot技术

在 Linux 系统中,`chroot` 是一种系统调用和命令,用于改变进程的根目录,限制进程及其子进程对文件系统的访问范围。当使用 `chroot` 时,进程的根目录被更改为指定的目录,进程及其子进程只能访问该指定目录及其子目录下的文件和目录,而无法看到整个文件系统的内容。

使用 `chroot` 技术可以创建一个隔离的文件系统环境,通常用于以下方面:

1. 系统修复和恢复:在修复损坏的系统或执行系统恢复操作时,`chroot` 可以提供一个隔离的环境,让用户可以在其中运行命令和应用,而不影响主系统。

2. 软件开发和测试:开发人员可以使用 `chroot` 创建一个独立的环境,用于测试新的软件或软件功能,以确保其与系统的其他部分没有冲突。

3. 安全限制:在某些情况下,`chroot` 可以用于提供对某个特定目录的访问权限,限制用户只能在该目录下进行操作。

基本使用方法包括:

sudo chroot /path/to/new/root /bin/bash

这个命令会将根目录更改为 `/path/to/new/root`,并打开一个新的 Bash Shell,此时 Shell 的根目录将是 `/path/to/new/root`,进程只能看到和操作这个目录及其子目录的内容。

值得注意的是,`chroot` 并不是一种真正的安全隔离机制,因为具有足够权限的用户可以通过各种方式逃出 `chroot` 环境。此外,它只对文件系统进行了隔离,其他系统资源(如网络和进程间通信)仍然可能受到影响。

对于更强大的隔离和安全性需求,现代的容器技术,如Docker和Kubernetes等,提供了更好的解决方案,这些技术能够在更高的层面提供更完善的隔离和管理功能。

2.2 namespace技术

Linux 的 namespace 是一种内核功能,用于创建隔离的、独立的系统资源视图。它可以将系统资源隔离到不同的命名空间中,每个命名空间提供了一种独立的环境,使得不同的进程可以在各自的命名空间中运行,互相之间不受影响。

Namespace 主要用于以下方面:

1. 进程隔离:不同的进程可以在不同的 PID(进程ID)命名空间中运行,每个命名空间有其独立的进程树,一个进程在其所在的命名空间中看到的进程ID在其他命名空间中可能是不同的,因此各个命名空间中的进程互相不可见。

2. 网络隔离:每个网络命名空间提供了独立的网络栈,包括网络接口、IP 地址、路由表等,因此允许每个命名空间拥有自己独立的网络配置,不同网络命名空间中的进程可以有不同的网络视图。

3. 挂载点隔离: 每个挂载点命名空间提供了独立的文件系统视图,允许每个命名空间拥有自己的挂载点表,进程在其中看到的文件系统层次结构可以是不同的。

4. UTS 隔离:UTS 命名空间提供了独立的主机名和域名空间。

5. IPC 隔离:IPC 命名空间提供了独立的进程间通信机制,使得不同命名空间中的进程无法相互通信。

通过这些 namespace,Linux 内核可以在不同的隔离环境中运行进程,每个环境提供了一种独立的资源视图,这样可以实现一定程度的进程隔离和资源隔离,保护系统的安全性和稳定性。容器技术(如Docker、LXC)就是基于 Linux 的 namespace 功能实现的,它利用 namespace 来实现容器中的隔离,让每个容器有自己独立的进程、网络、文件系统等环境,从而实现应用程序的隔离和集装箱化。

2.3 cgroups技术

cgroups(Control Groups)是 Linux 内核提供的一种功能,用于对系统资源进行限制、统计和控制。它允许用户在层次结构中组织和管理进程,并针对这些进程设置资源限制,以确保系统的资源分配能够满足特定的需求。

cgroups 主要用于以下方面:

1. 资源限制:可以限制单个进程组或整个系统组的资源使用,如 CPU、内存、磁盘 I/O、网络带宽等。

2. 优先级管理:可以设置进程组之间的优先级,确保高优先级的任务获得更多的资源。

3. 资源统计:可以监视和记录进程组或系统组使用的资源量,比如 CPU 使用时间、内存占用等。

4. 控制和管理: 可以动态地增加或减少进程组的资源限制,以适应系统负载的变化。

cgroups 是通过在文件系统中创建特定的目录结构来管理进程组的,通常挂载在 `/sys/fs/cgroup` 目录下的不同子目录中。每个 cgroup 目录都包含多个控制文件,用户可以通过这些文件来配置和管理 cgroups。例如,你可以在某个 cgroup 目录中的 `cpu` 子目录下的 `cpu.cfs_quota_us` 文件中设置 CPU 的配额。

cgroups 技术可以用于诸多场景,比如:

- 容器化:容器技术(如 Docker)利用 cgroups 对容器中的进程进行资源限制和管理,保证容器在不同场景下的资源使用情况。

- 性能隔离:cgroups 可以用于隔离不同进程组的资源,防止某些进程占用过多资源导致系统性能下降。

- 资源管理:可以用于在多租户环境下对系统资源进行划分和管理,确保每个租户或服务都能得到合适的资源。

总的来说,cgroups 技术为 Linux 系统提供了一种灵活而强大的方法,用于对进程组的资源使用进行限制和管理,提高了系统的资源利用率和稳定性。

2.3 如何创建一个容器

创建一个容器通常需要使用容器运行时(如Docker、containerd等),这些工具利用 Linux 内核提供的 namespace、cgroups 和其他功能来实现容器化。下面是使用 Docker 创建一个简单容器的基本步骤:

步骤概述:

安装 Docker: 确保系统上已经安装了 Docker。

编写 Dockerfile: 创建一个 Dockerfile,其中包含容器镜像的配置信息,如基础镜像、运行命令、拷贝文件等。

构建镜像: 使用 Dockerfile 构建容器镜像。

运行容器: 使用构建好的镜像运行容器

1. 创建 Dockerfile

创建一个名为 Dockerfile 的文本文件,并在其中编写容器镜像的配置信息,例如:

# 使用官方的 Ubuntu 20.04 作为基础镜像

FROM ubuntu:20.04

# 设置工作目录

WORKDIR /app

# 在容器中运行的命令

CMD ["echo", "Hello, Docker!"]

2. 构建镜像

在命令行中,进入包含 Dockerfile 的目录,然后执行以下命令来构建镜像:

docker build -t my-container .

3. 运行容器

构建完成后,可以使用以下命令来运行容器:

docker run my-container

这将启动一个容器,运行 Dockerfile 中指定的命令,输出 "Hello, Docker!"。

以上是使用 Docker 创建一个简单容器的基本步骤。对于更复杂的容器配置和管理,可以通过 Dockerfile 添加更多配置信息,比如指定端口映射、挂载数据卷、安装软件包等。容器技术提供了一种灵活、快速、可重复部署的方式来管理应用程序及其依赖。

2.4 Docker

Docker 是一个开源的容器化平台,用于创建、部署和管理容器化的应用程序。它基于 Linux 内核提供的 cgroups、namespace 等功能,并提供了一整套工具和平台,使得容器的创建、打包、交付和运行变得更加简单和高效。

Docker 的核心概念:

1. 容器: 容器是一个轻量级、独立的软件单元,包含应用程序及其所有依赖和配置。它利用 Linux 内核的隔离功能,在一个独立的环境中运行应用程序。

2. 镜像(Image):镜像是容器的静态部分,包含了应用程序运行所需的所有组件,如库、依赖、环境变量和配置文件。它是容器的模板,用于创建和运行容器实例。

3. Dockerfile: Dockerfile 是用于构建 Docker 镜像的文本文件,其中包含了镜像的配置信息,如基础镜像、运行命令、拷贝文件等。

4. 仓库: 仓库用于存储和管理 Docker 镜像,可以是公共的 Docker Hub 或者私有的镜像仓库。

Docker 的工作流程:

1. 编写 Dockerfile:创建一个 Dockerfile,定义容器镜像的配置和内容。

2. 构建镜像:使用 Dockerfile 构建一个镜像,这将生成一个可以用于创建容器的镜像。

3. 运行容器:使用构建好的镜像运行容器,将其部署到指定的环境中。

Docker 的优势:

- 轻量级和快速启动:Docker 容器共享主机内核,因此启动迅速且资源占用较少。

- 一致性和可移植性: Docker 镜像能够在不同的环境中以相同的方式运行,提供了一致的部署体验。

- 可隔离性和可重复性部署:Docker 利用 Linux 的隔离功能提供了良好的容器隔离性,使得不同容器间的应用能够独立运行,互不影响。

Docker 的使用场景:

- 开发环境:提供一致的开发环境,避免开发和部署环境的不一致性。

- 持续集成和持续交付(CI/CD):通过容器化实现自动化的构建、测试和部署流程。

- 微服务架构: 通过容器化将应用拆分成多个微服务,方便管理和部署。

Docker 提供了丰富的命令行工具和 API,可以方便地创建、运行和管理容器,使得应用程序的交付和部署变得更加灵活和高效。

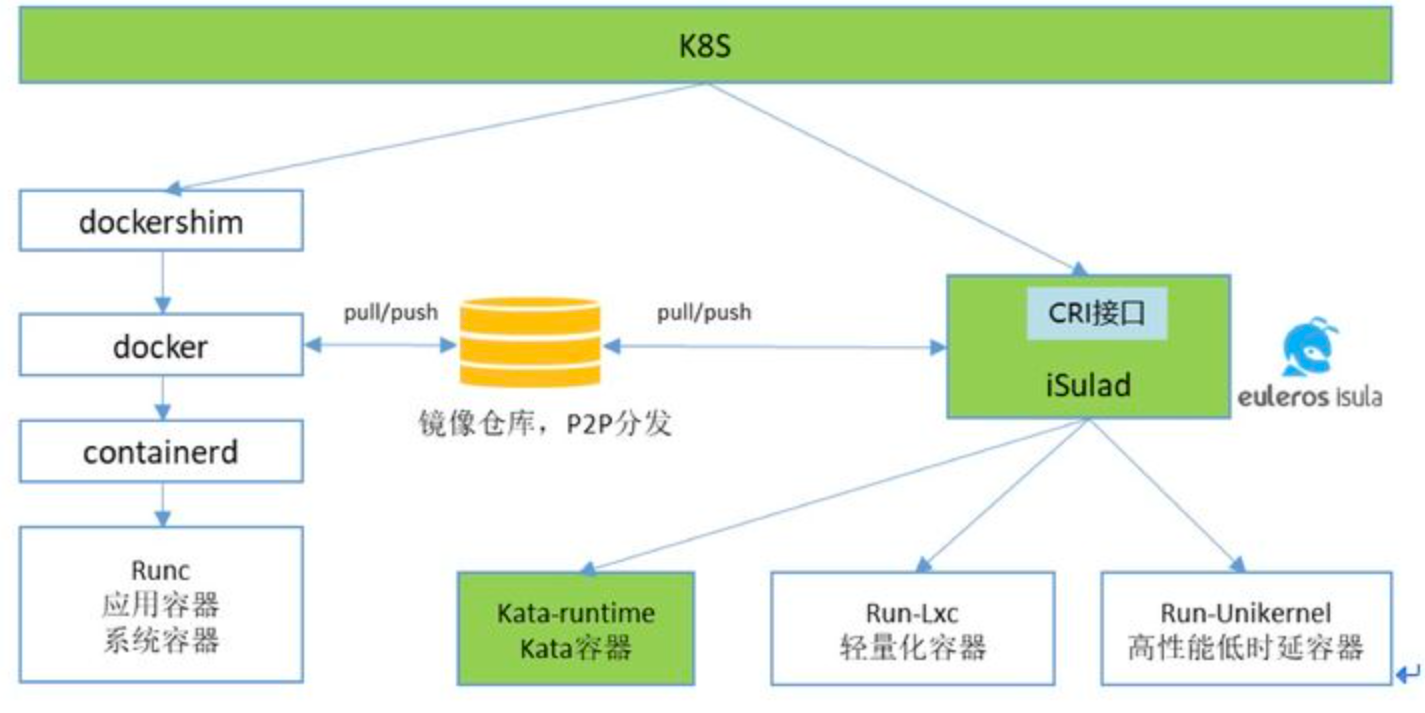

2.5 iSulad的系统架构

iSulad 是一个面向容器运行时的开源项目,为 Linux 系统提供了一种轻量级的容器运行时环境。它主要基于 OCI(Open Container Initiative)规范,旨在提供高性能、高稳定性的容器运行时环境,具有较好的可扩展性和灵活性。

1.架构层次:

iSulad 的架构可以分为以下层次:

- Runtime Layer: 运行时层,包括 RunC 以及 iSulad 自身的一些扩展。

- Containerd Integration Layer: 容器运行时和容器管理工具之间的集成层,iSulad 与 Containerd 集成,通过 gRPC 通信协议与 Containerd 进行交互。

- iSulad Management Layer: iSulad 管理层,负责容器的生命周期管理、资源隔离和容器网络等功能。

- Containerd Layer: Containerd 是一个面向容器的守护进程,用于管理容器的生命周期,提供容器的创建、运行和销毁等功能。

2. 主要组件和功能:

- OCI 标准支持: iSulad 遵循 OCI 标准,与 OCI 规范兼容,使得它能够与符合 OCI 标准的其他容器平台兼容。

- CRI 标准支持: iSulad 也支持 Kubernetes 中的容器运行时接口(Container Runtime Interface),可与 Kubernetes 集成使用。

- 容器网络: 提供容器网络功能,允许容器之间通信,并支持网络插件来扩展网络功能。

- 容器存储:提供容器的持久化存储,支持不同的存储驱动来满足不同的存储需求。

- 资源隔离:利用 Linux 内核的命名空间和控制组功能,实现对容器资源的隔离和限制。

- 安全性:通过对容器的隔离和安全配置,保障容器运行环境的安全性。

- 扩展性:具有较好的扩展性,可以与不同的容器管理平台、存储驱动和网络插件进行集成。

iSulad 提供了一种灵活、高性能的容器运行时环境,适用于容器化应用程序的运行和管理。其对 OCI 和 CRI 标准的支持使得它在与其他容器管理工具和平台集成时更具有通用性和兼容性。