571

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享分层结构的出发点:

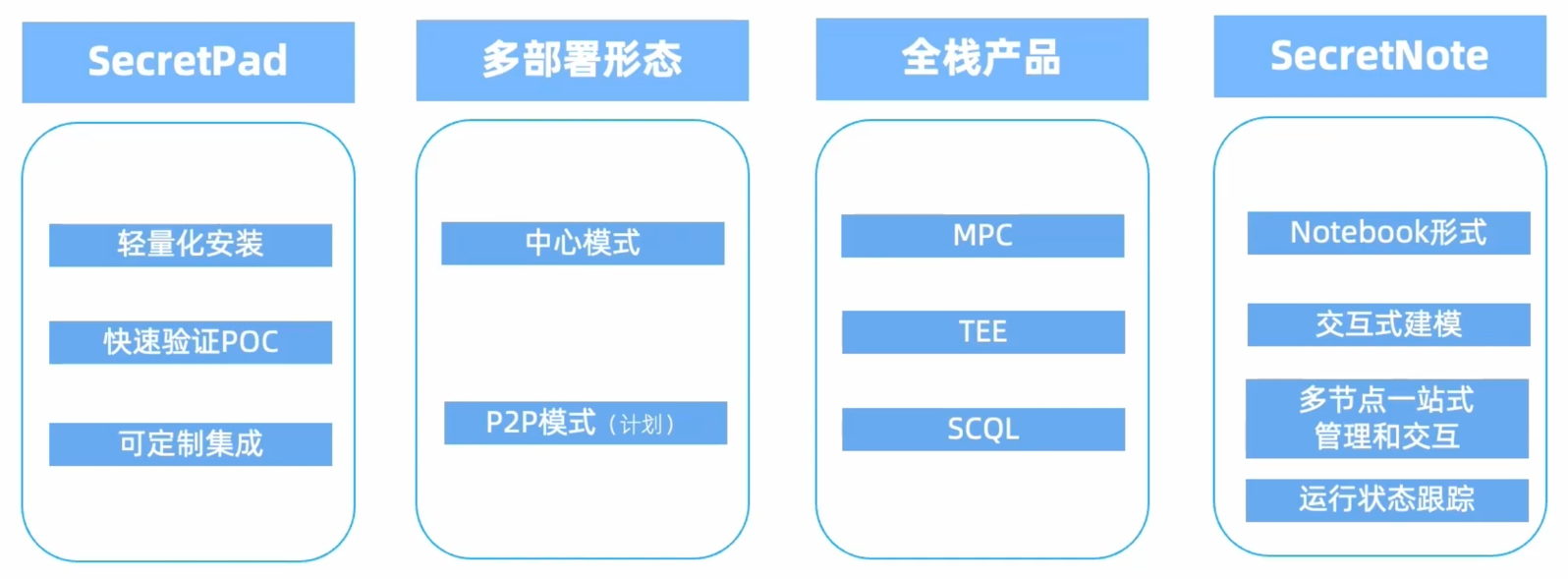

定位:通过可视化产品,降低终端用户的体验和演示成本。通过模块化API降低技术集成商的研发成本。

人群画像:作为隐语的直观入口,隐私保护计算从业者均应该关注

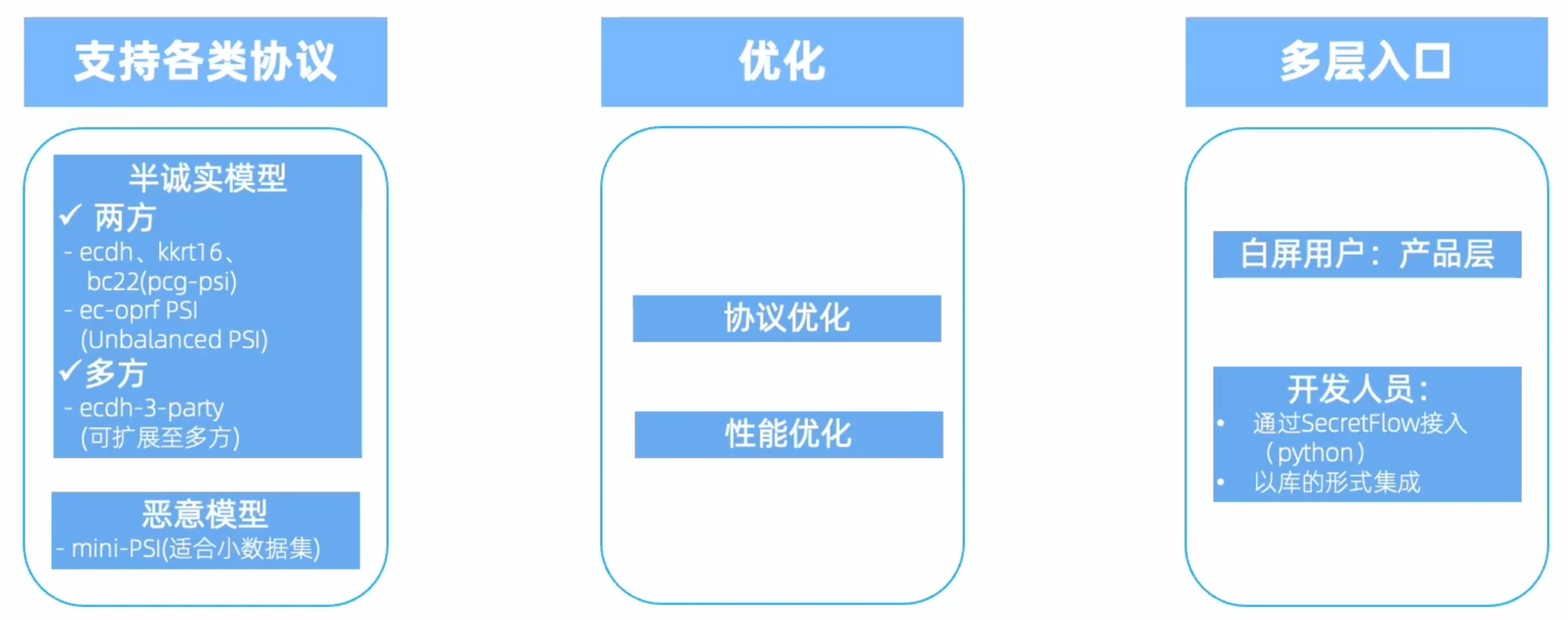

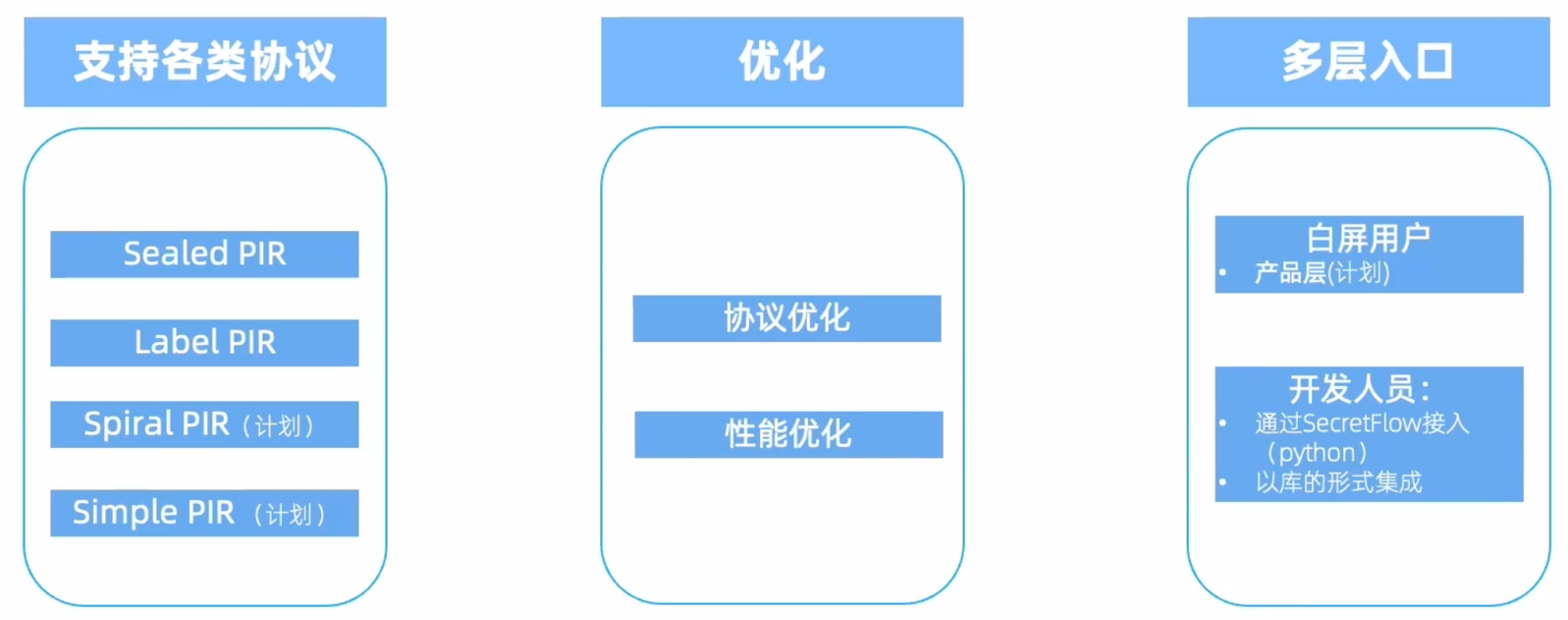

PSI/PIR

定位:高性能、轻量化、易上手

人群画像:PSI/PIR产品、需求、研发人员

PSI (Private Set Intesection):一种特殊的安全多方计算(MPC)协议

PIR (Private Information Retrieval):用户查询服务端数据库中的数据,但服务端不知道用户查询的是哪些数据

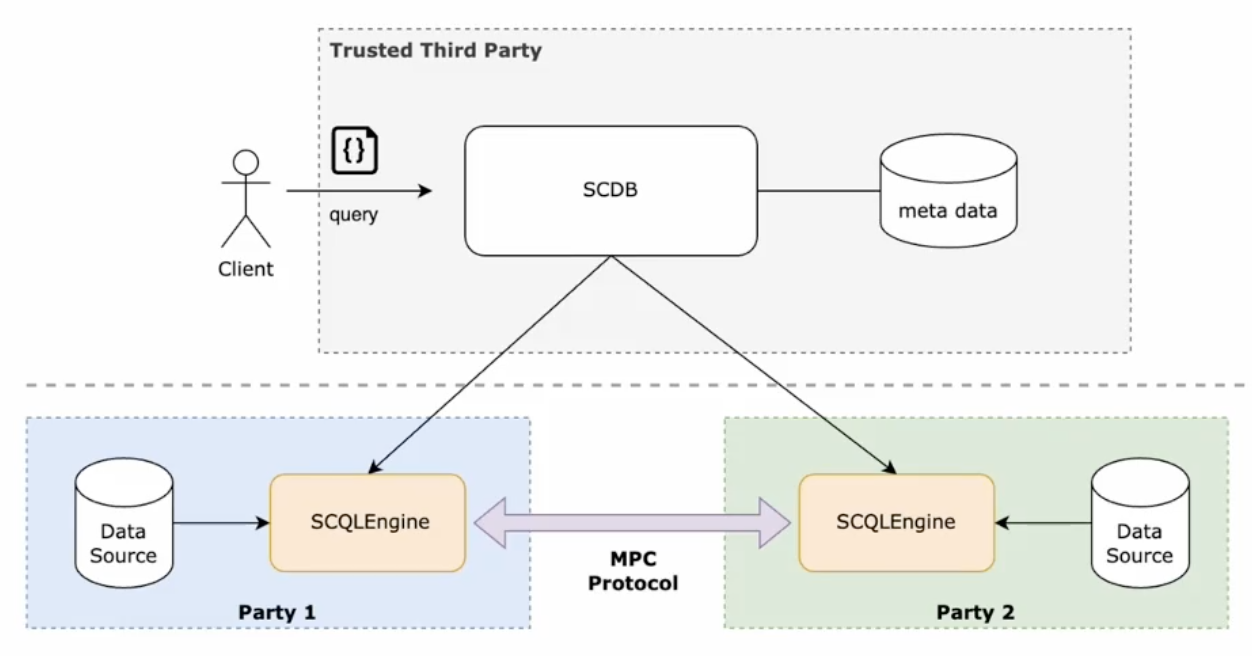

Data Analysis - SCOL:一种多方安全数据分析系统,可以让互不信任的参与方在保护自己数据隐私的前提下,完成多方数据分析任务

定位:屏蔽底层安全计算协议的复杂性,以简单熟悉的SQL语言界面,提供多方数据密态分析能力

人群画像:数据分析集成商、数据分析产品人员、数据分析需求人员、数据分析研发人员

核心特性:

Federated Learning:在原始数据不出域的前提下,通过交换中问数据完成机器学习建模。包含水平联邦和垂直联邦(主要是拆分学习,Split Learning)。

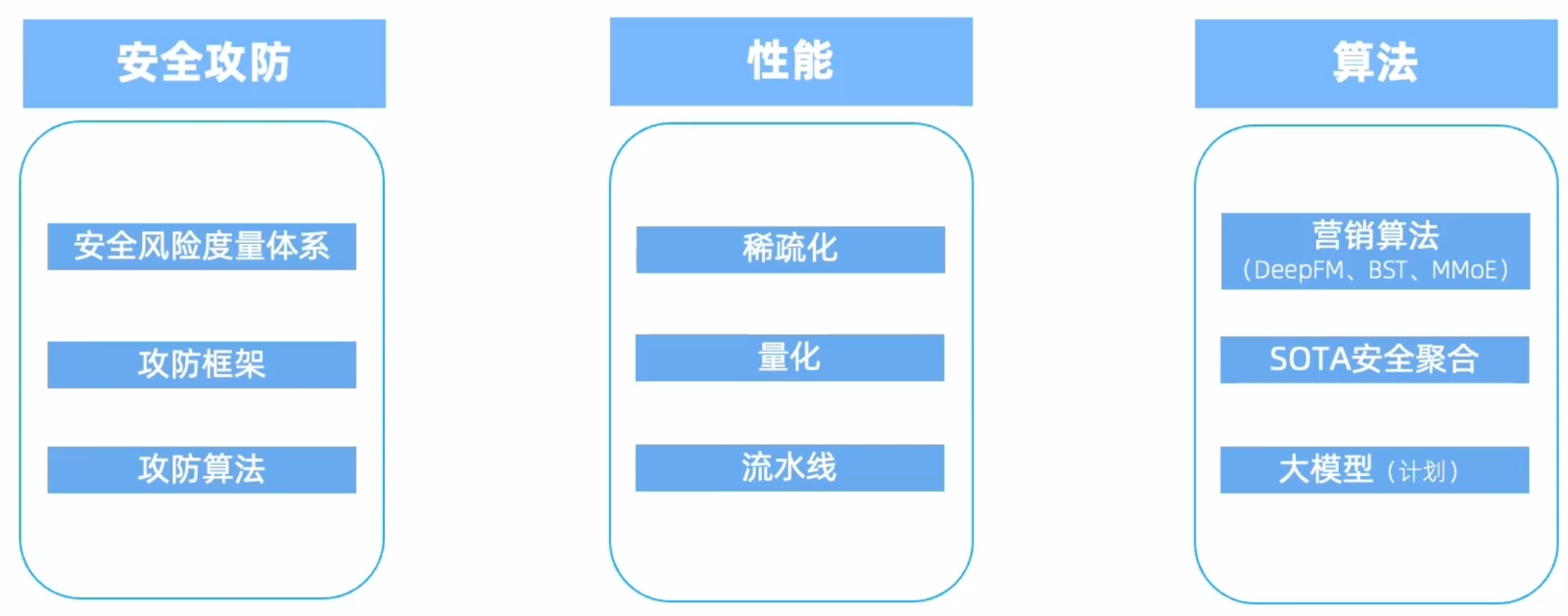

定位:具备安全攻防保障的明密文混合机器学习框架和算法

人群画像:深度学习需求方、深度学习产品人员、安全A/研究人员

混合编译调度-RayFed:在Ray基础之上所构建的专注于跨机构的分布式计算调度框架

定位:面向跨机构场景,提供单机构内计算任务独立调度和跨机构计算任务协作的能力。

人群画像:隐语工程开发人员、隐语箅法开发人员

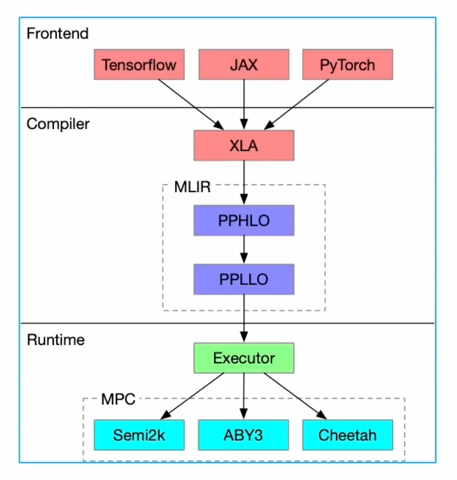

SPU(Secure Process Unit)

定位:桥接上层算法和底层安全协议,保持原生Al框架体验的同时为用户提供透明的、高性能的、基于安全协议的密态计算能力。

人群画像:机器学习研发人员、密码协议研发人员、编译器研发人员

核心特性:

HEU

定位:低门槛,高性能的同态加密库,支持多类型、可扩展的算法协议和硬件加速生态

人群画像:同态加密用户、同态算法研究人员、同态硬件研发人员

同态加密分类

PHE:支持密态加法或乘法

LHE:支持有限次密态加法和乘法

FHE:支持无限次密态加法和乘法

核心特性:

TEEU(Trusted Enextution Environment Unit)

定位:支持多种可信执行环境的、具备数据使用跨域管控能力的密态计算枢纽,可执行数据分析、机器学习、MPC/L加速等功能。

人群画像:数据合规研究人员、TEE软件开发人员、TEE硬件制造厂商

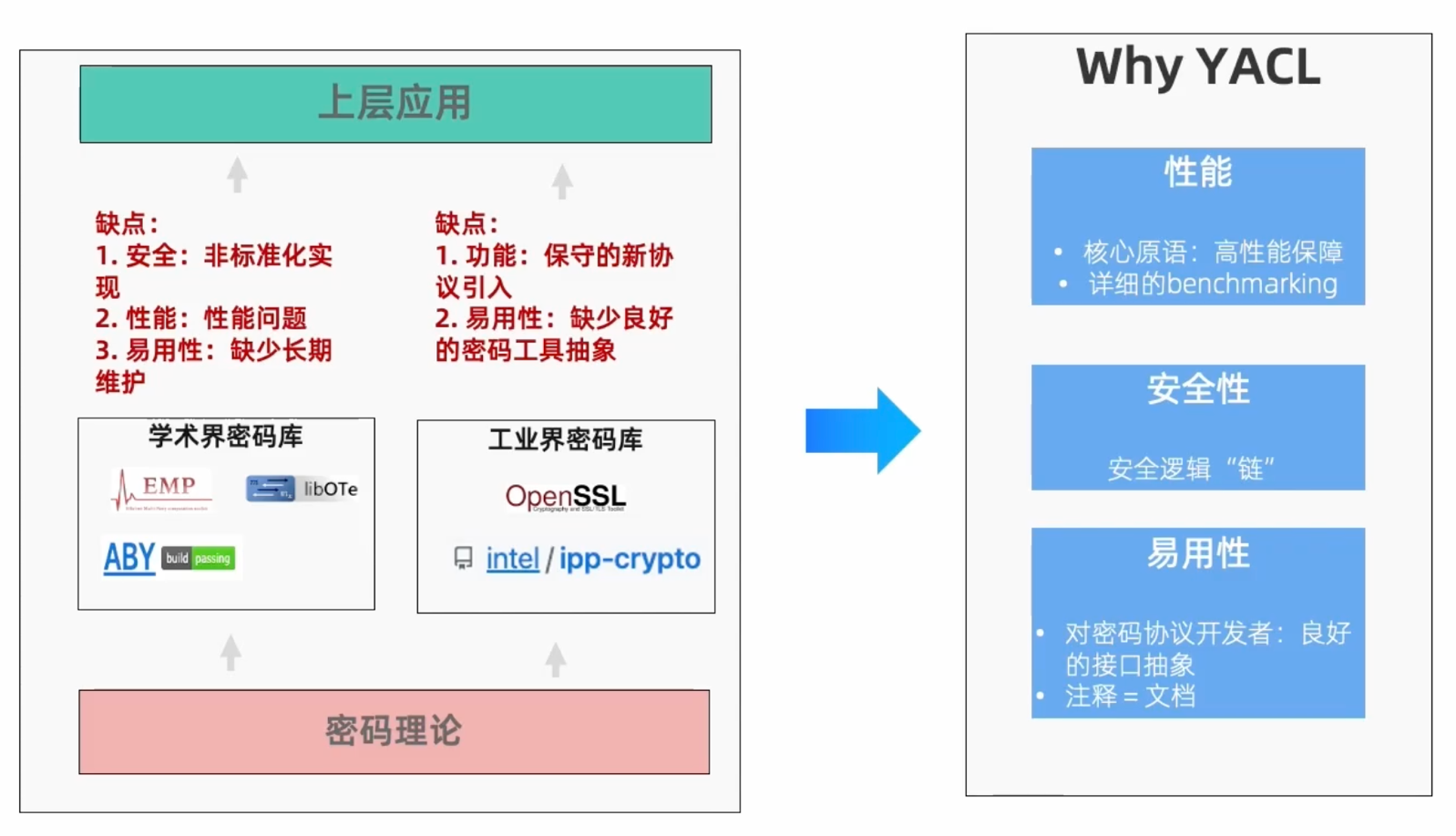

YACL

定位:多种隐私计算技术路线共同需要的密码库,具备安全实现保证、高性能等特点。

人群画像:安全/密码研究人员

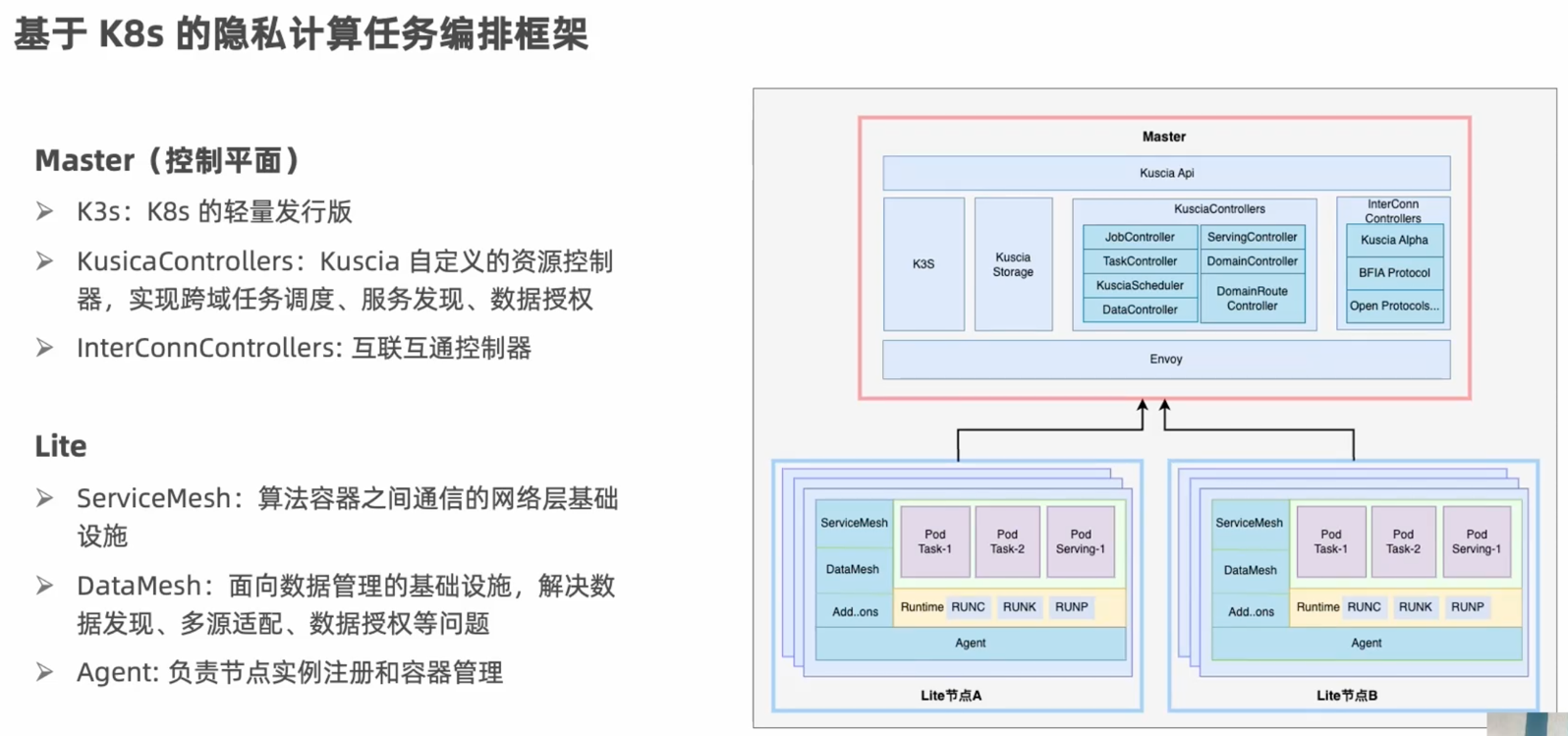

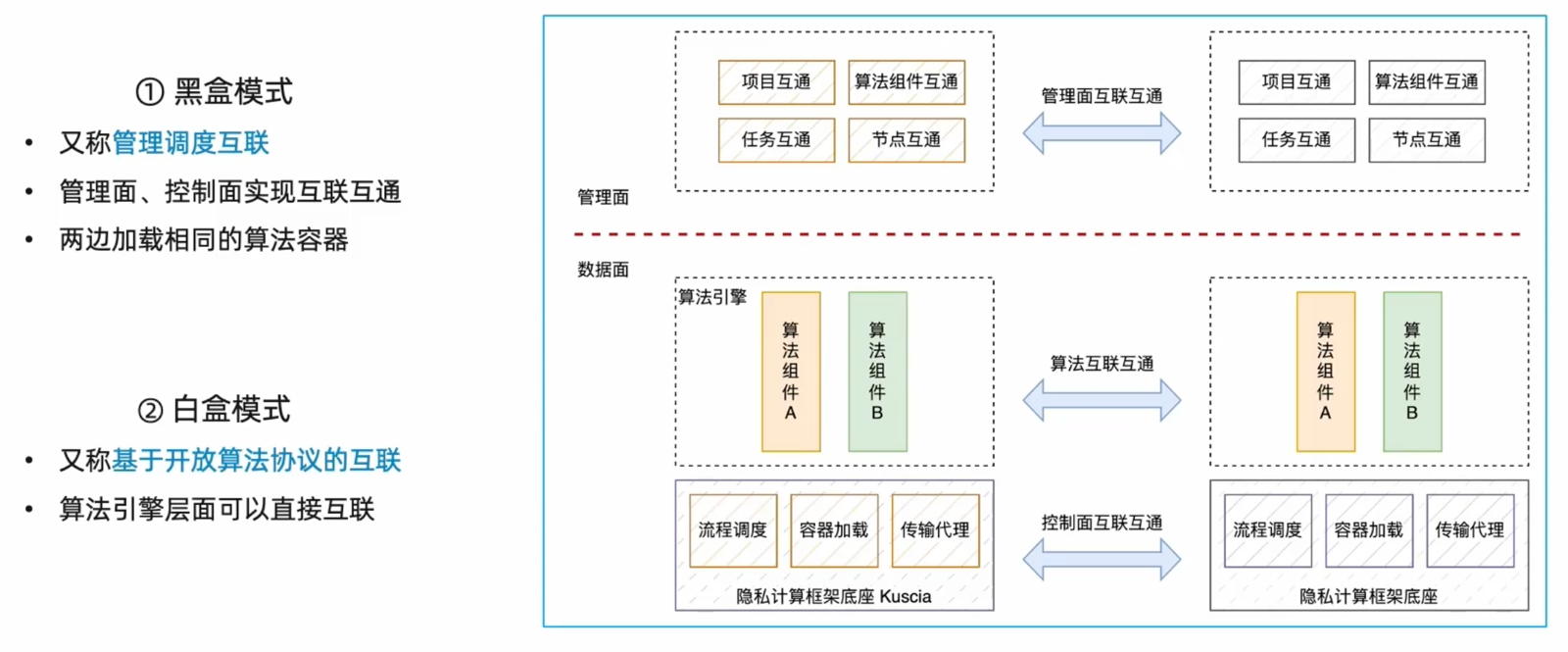

KUSCIA

定位:屏蔽不同机构间基础设施的差异,为跨机构协作提供丰富且可靠的资源管理和任务调度能力。

人群画像:隐私保护计算集成商、运维开发人员

定位:隐语和其它厂商的平台可以互联互通,,共同完成一个隐私计算任务。

人群画像:互联互通需求方、算法研发人员、平台研发人员、隐私保护计算集成商

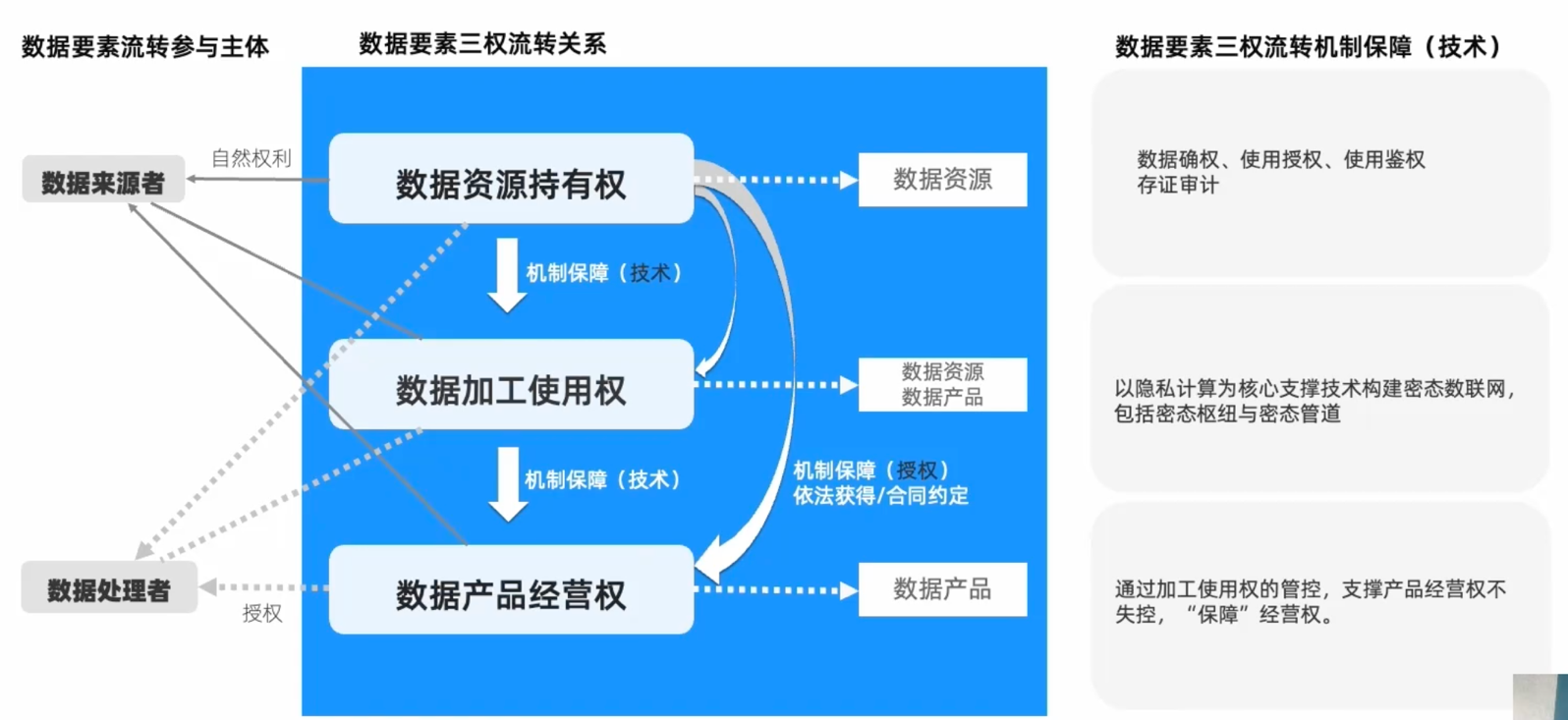

定位:数据离开持有者的运维域后,数据方仍然能够有效地控制数据的流转过程,避免其被窃取或者非预期使用。

人群画像:隐私保护计算需求方、监管方运维人员

跨域管控的三权分置:数据要素 “三权〞在数据流转过程中诞生与流转,数据要素 “三权〞 权益的机制保障核心是数据加工使用权跨城管控。