81

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享nslook命令

nslookup是一个在命令行界面下的网络工具,它有两种模式:交互 & 非交互。一般来说,非交互模式适用于简单的单次查询,若需要多次查询,则交互模式更适合。

dig命令

(1)常用的域名查询工具,可以用来测试域名系统工作是否正常

(2)语法:dig(选项)(参数)

(3)选项:

· @<服务器地址>:指定进行域名解析的域名服务器;

· -b<IP地址>:当主机具有多个IP地址,指定使用本机的哪个IP地址向域名服务器发送查询请求

· -P:指定域名服务器所使用端口号

· -t<类型>:指定要查询的DNS数据类型

· -x<IP地址>:执行逆向域名查询

· -h:显示指令帮助信息

(4)参数

· 主机:指定要查询域名主机

· 查询类型:指定DNS查询的类型

· 查询类:指定查询DNS的class

· 查询选项:指定查询选项

traceroute命令

traceroute是用来检测发出数据包的主机到目标主机之间所经过的网关数量的工具,命令格式:traceroute [参数] [主机]

nmap命令

(1)nmap命令是一款开放源代码的网络探测和安全审核工具,它的设计目标是快速地扫描大型网络

(2)常见命令:

· nmap -sT 192.168.xxx.xxx //TCP连接扫描,不安全,慢

· nmap -sS 192.168.xxx.xxx //SYN扫描,使用最频繁,安全,快

· nmap -sU 192.168.xxx.xxx //UDP扫描,慢,可得到有价值的服务器程序

· nmap 192.168.xxx.xxx -p //对指定端口扫描

· nmap 192.168.xxx.xxx/24 //对整个网段的主机进行扫描

· nmap -sV 192.168.xxx.xxx //对端口上的服务程序版本进行扫描

· nmap -O 192.168.xxx.xxx //对目标主机的操作系统进行扫描

· nmap -sP 192.168.xxx.xxx //仅仅对目标进行ping检测

Nessus

Nessus是一个功能强大而又易于使用的远程安全扫描器。安全扫描器的功能是对指定网络进行安全检查,出该网络是否存在安全漏洞。该系统被设计为client/sever模式,服务器端负责进行安全检查,客户端用来配置管理服务器端。在Nessus中采用了一个共享的信息接口,称之知识库,其中保存了前面进行检查的结果。检查的结果可以HTML、纯文本、LaTeX(一种文本文件格式)等几种格式保存

Google Hacking

(1)Google Hacking 是利用谷歌搜索的强大,来在浩瀚的互联网中搜索到我们需要的信息。轻量级的搜索可以搜素出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,php远程文件包含漏洞等重要信息。

(2)常用语法:

intitle:搜索网页标题中包含有特定字符的网页。例如输入“intitle: 你好”,这样网页标题中带有“你好”的网页都会被搜索出来。

inurl:搜索包含有特定字符的URL。例如输入“inurl:hello”,则可以找到带有“hello”字符的URL。

intext: 搜索网页正文内容中的指定字符,例如输入“intext:你好”。这个语法类似一些网站中使用的“搜索”功能。

filetype: 搜索指定类型的文件。例如输入“filetype:txt”,将返回所有以txt结尾的文件URL。

site:找到与指定网站有联系的URL。例如输入“site:baidu.com”。所有和这个网站有联系的URL都会被显示。

1.使用whois、dig、nslookup、traceroute、以及各类在线和离线工具,从besti.edu.cn、 baidu.com、 sina.com.cn中选择一个DNS域名进行查询,获取如下信息:DNS注册人及联系方式;该域名对应IP地址;IP地址注册人及联系方式;IP地址所在国家、城市和具体地理位置。

2.尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

3.使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令:

(1)靶机IP地址是否活跃;

(2)靶机开放了哪些TCP和UDP端口;

(3)靶机安装了什么操作系统,版本是多少;

(4)靶机上安装了哪些服务。

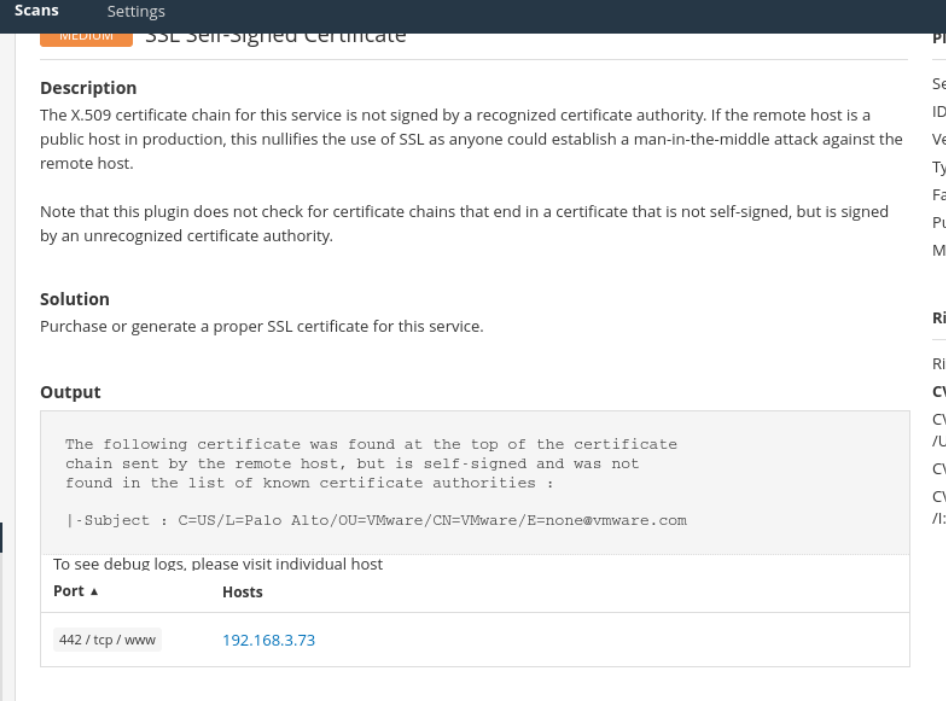

4.使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令:

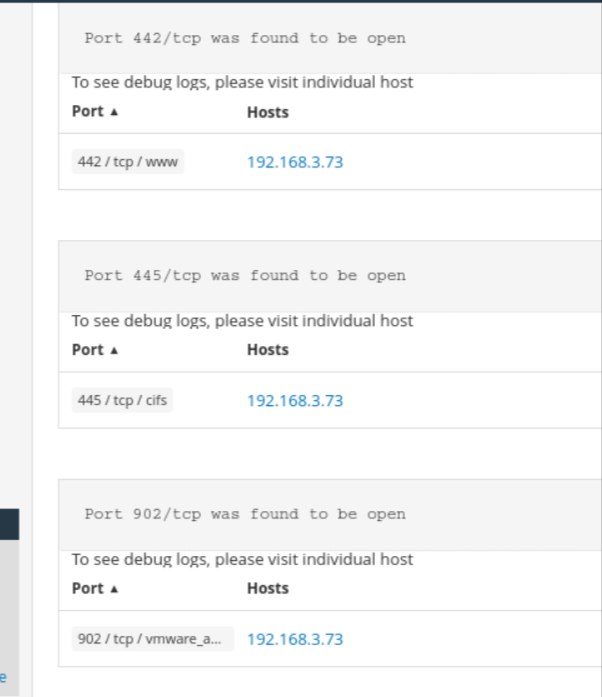

(1)靶机上开放了哪些端口;

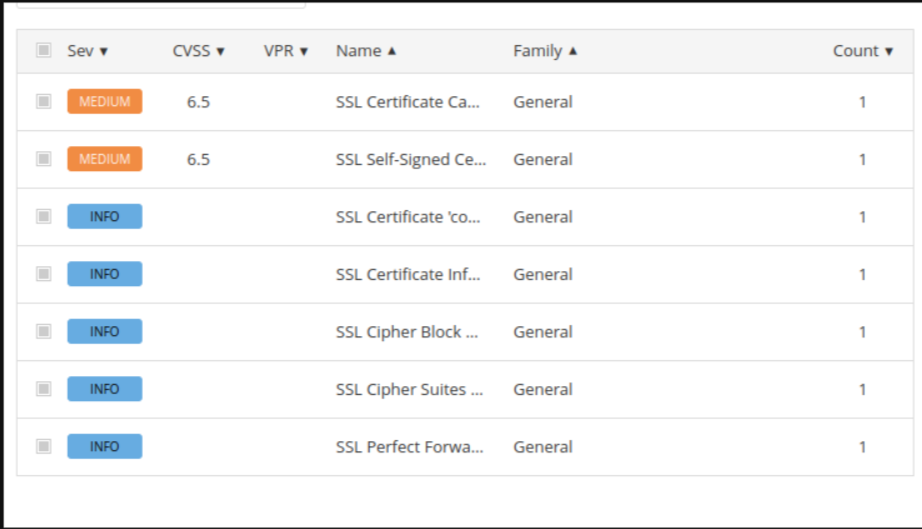

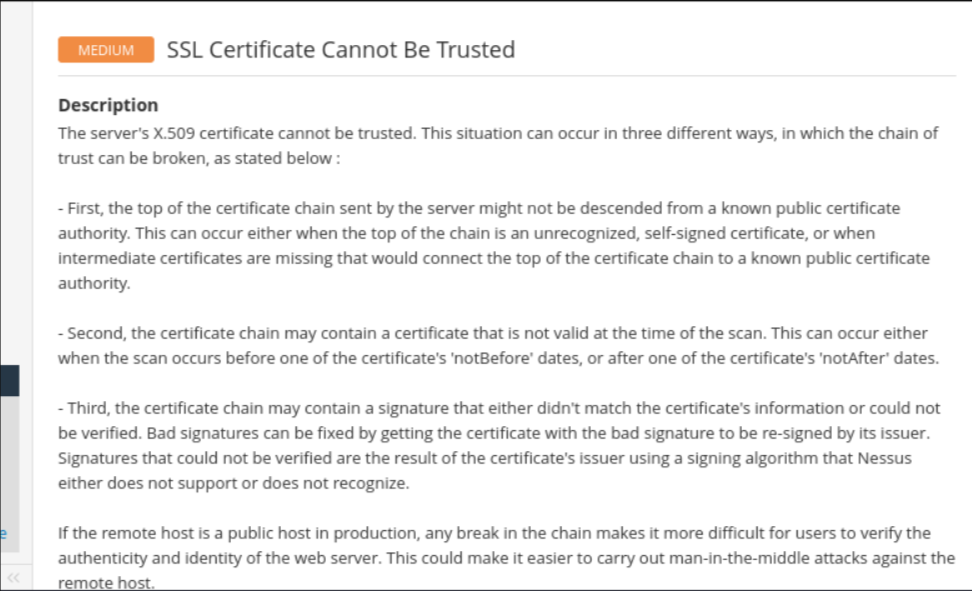

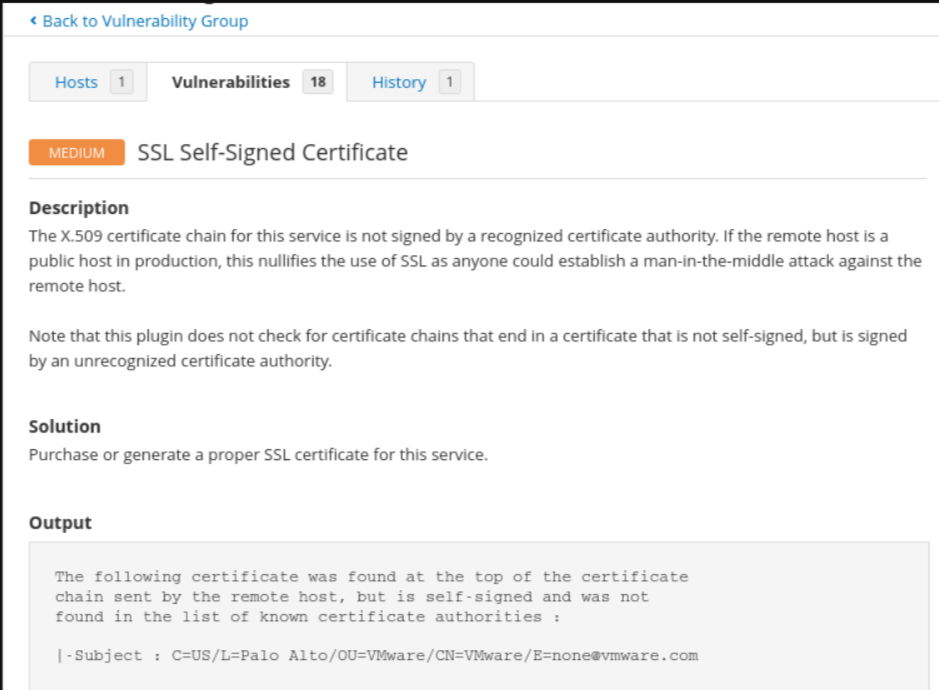

(2)靶机各个端口上网络服务存在哪些安全漏洞;

(3)你认为如何攻陷靶机环境,以获得系统访问权。

5.通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。练习使用Google hack搜集技能完成搜索。

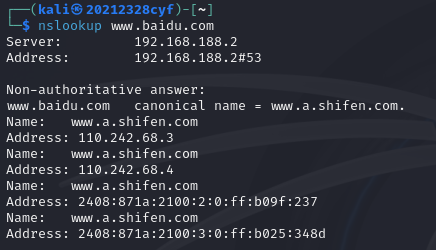

使用命令查询域名

nslookup www.baidu.com

Server服务器ip地址:192.168.188.2

Address主机ip地址:192.168.188.2#53

baidu.com有两个IP,分别为110.242.68.3和110.242.68.4

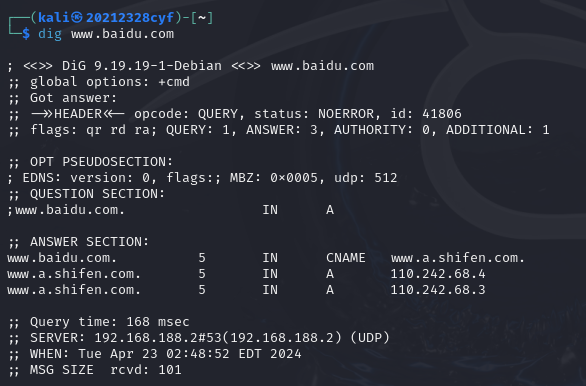

使用命令查询域名

dig www.baidu.com

查询结果与nslookup相同

使用命令查询域名

traceroute www.baidu.com

第一列是生存时间,一跳表示一个网关,每途经一个路由器自增1;

第二列是途经路由器的IP地址;

后三列是对于三次发送的ICMP包网关响应后返回的时间,*表明超时无应答。

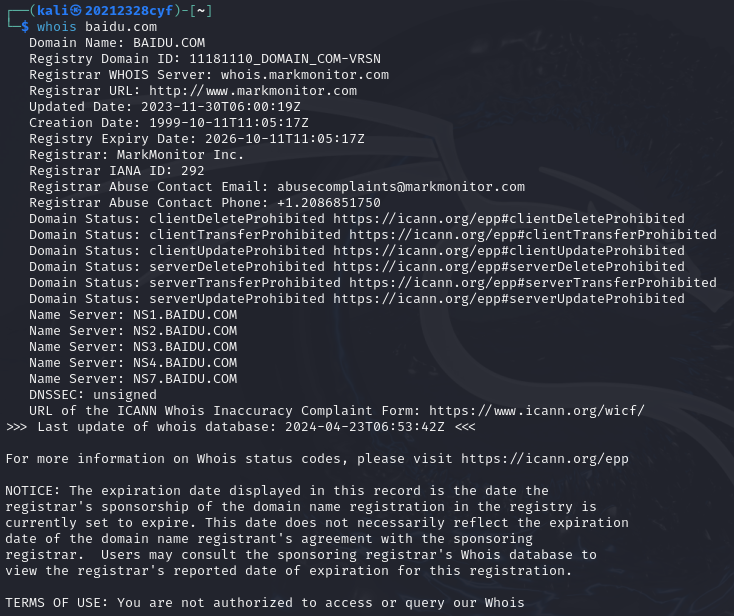

使用命令查询域名

whois baidu.com

Domain Name: BAIDU.COM //域名

Registry Domain ID: 11181110_DOMAIN_COM-VRSN //域名ID

Registrar WHOIS Server: whois.markmonitor.com //最佳的WHOIS服务

Registrar URL: http://www.markmonitor.com //注册的URL

Updated Date: 2022-09-01T03:54:43Z //更新时间

Creation Date: 1999-10-11T11:05:17Z //创建时间

Registry Expiry Date: 2026-10-11T11:05:17Z //到期时间

Registrar: MarkMonitor Inc. //注册商

Registrar IANA ID: 292

Registrar Abuse Contact Email: abusecomplaints@markmonitor.com //注册商联系邮箱

Registrar Abuse Contact Phone: +1.2086851750 //注册商联系电话

Domain Status: clientDeleteProhibited https://icann.org/epp#clientDeleteProhibited //域名状态

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Domain Status: clientUpdateProhibited https://icann.org/epp#clientUpdateProhibited

Domain Status: serverDeleteProhibited https://icann.org/epp#serverDeleteProhibited

Domain Status: serverTransferProhibited https://icann.org/epp#serverTransferProhibited

Domain Status: serverUpdateProhibited https://icann.org/epp#serverUpdateProhibited

Name Server: NS1.BAIDU.COM //域名服务器

Name Server: NS2.BAIDU.COM

Name Server: NS3.BAIDU.COM

Name Server: NS4.BAIDU.COM

Name Server: NS7.BAIDU.COM

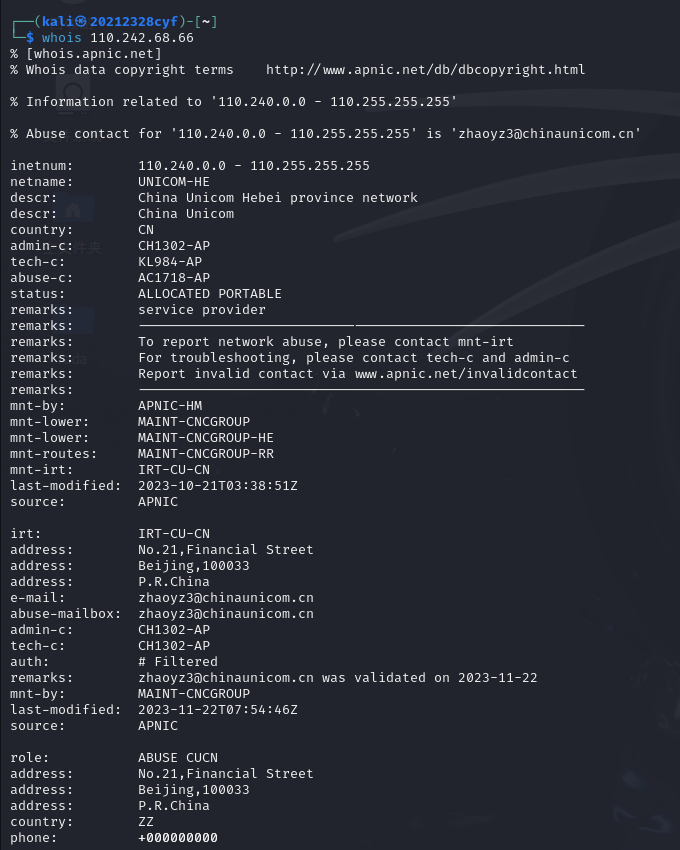

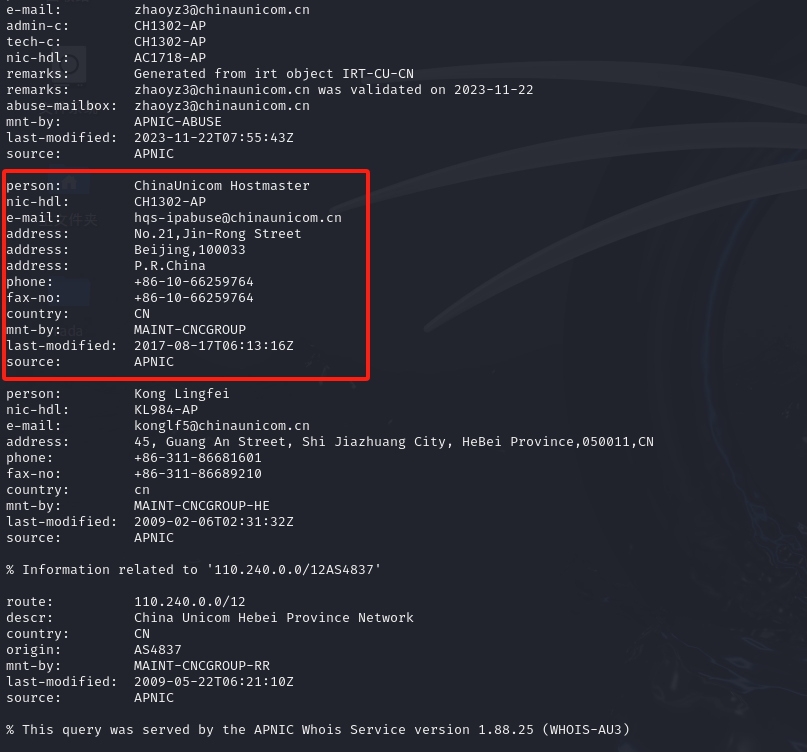

使用whois +百度ip地址110.242.68.66查询

可以看到两个注册人的姓名、电子邮箱、地址、电话、传真号码、国家、上次修改时间、来源

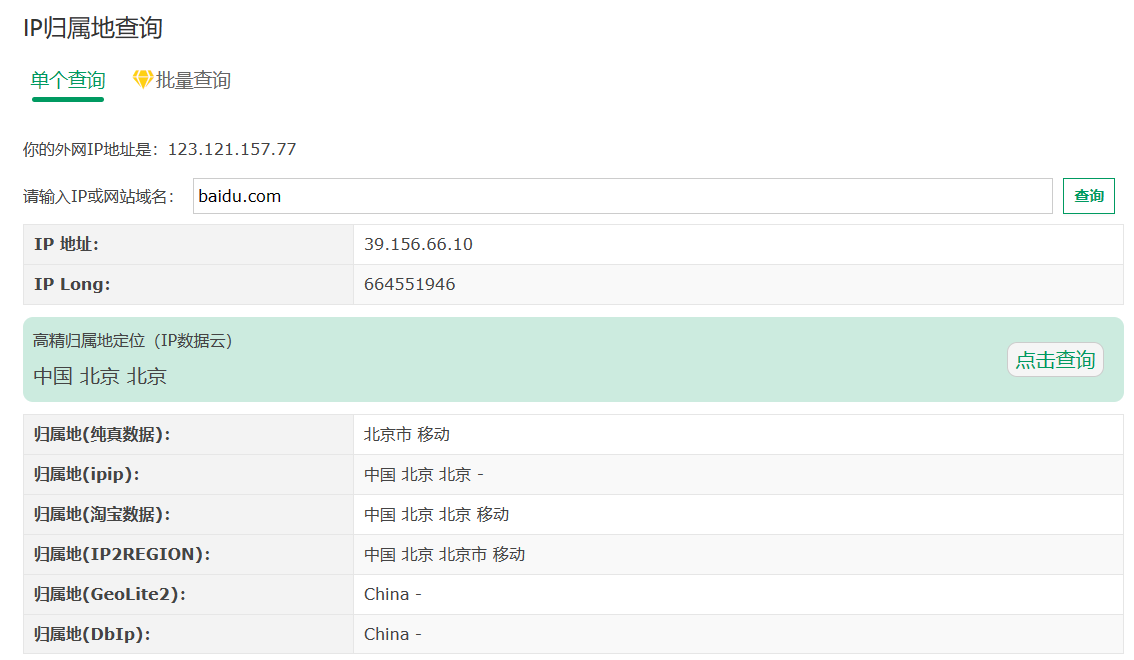

可以看到IP地址所在国家、城市和具体地理位置

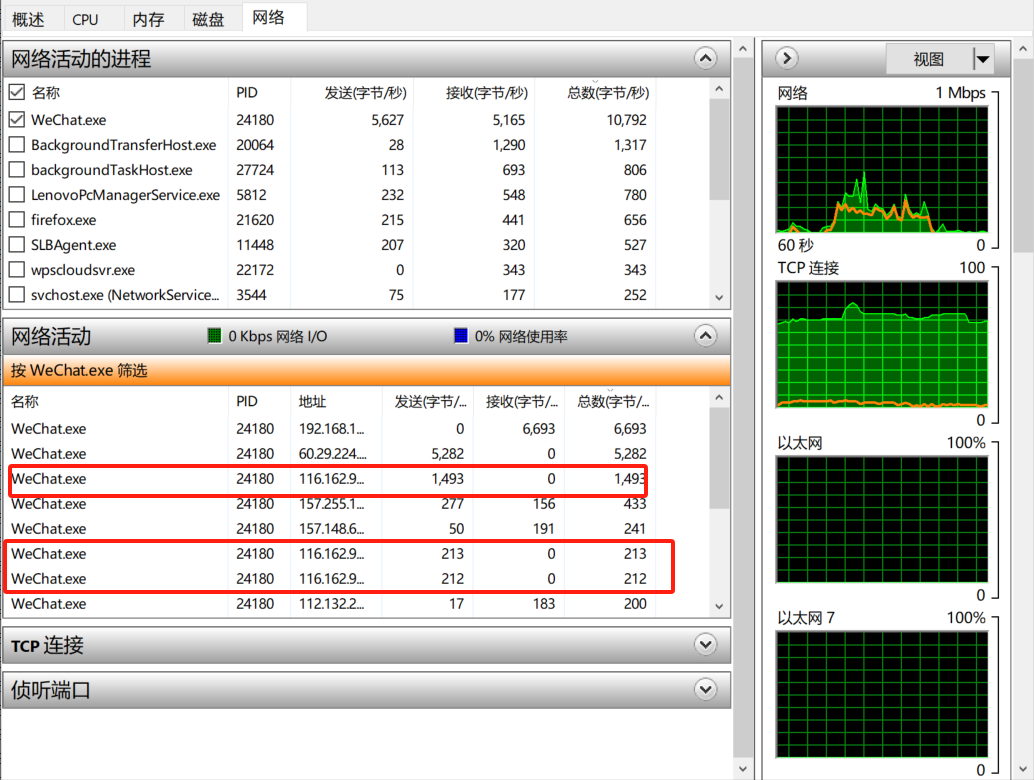

打开电脑中的“资源监视器”,在“网络”的“网络活动的进程”中选择“WeChat.exe”,并开启wireshark进行抓包。

使用电脑版微信给在湖南的同学打语音电话

发现116.162.93.21这个ip参与了大量数据传输,且这个ip持续出现在通话全过程

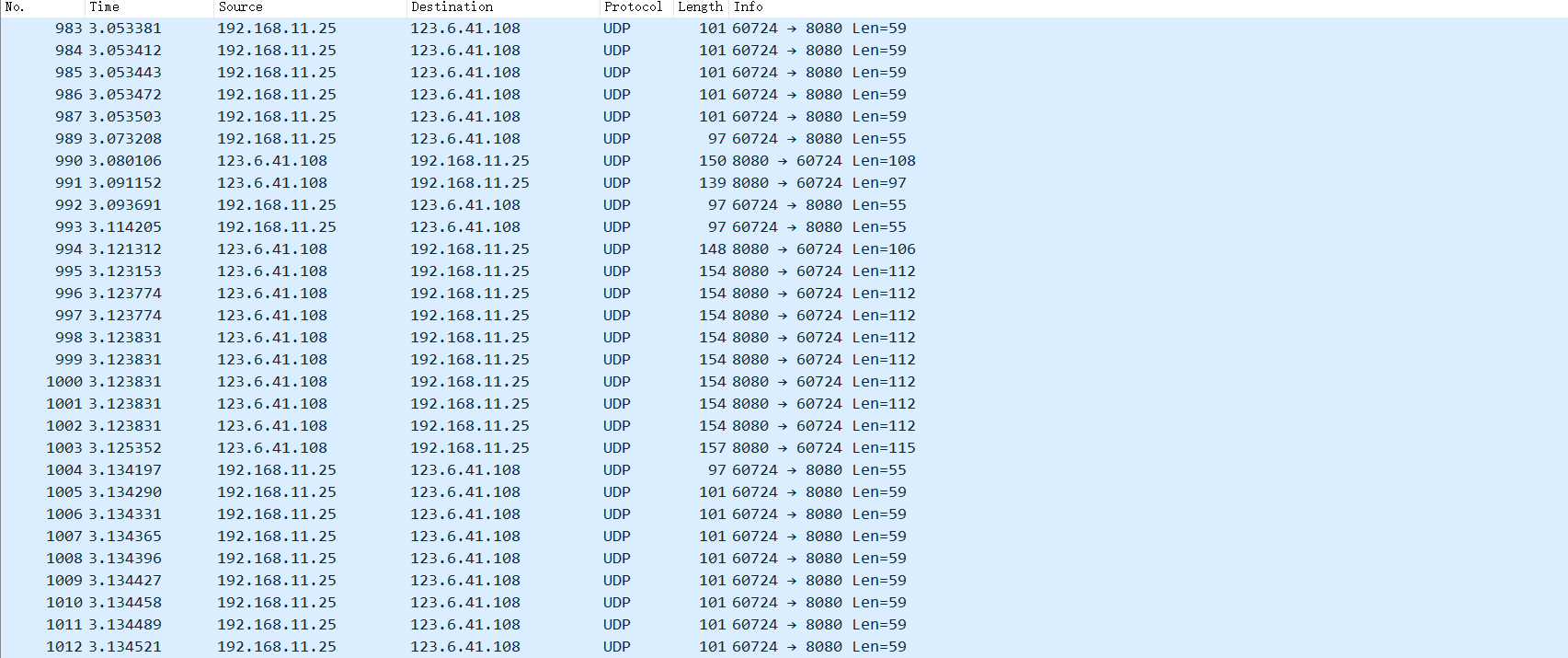

使用wireshark进行抓包并采用udp过滤并观察

使用ip归属地查询工具查询

与打电话所在同学的地区一样

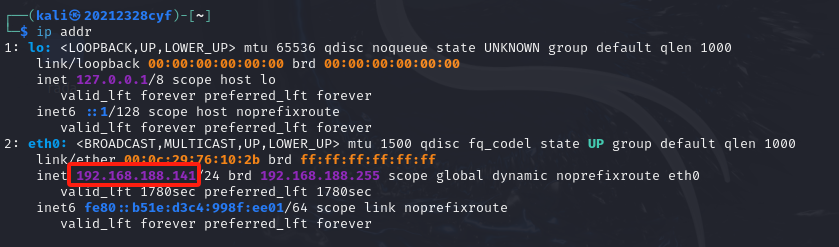

虚拟机ip地址:192.168.188.141

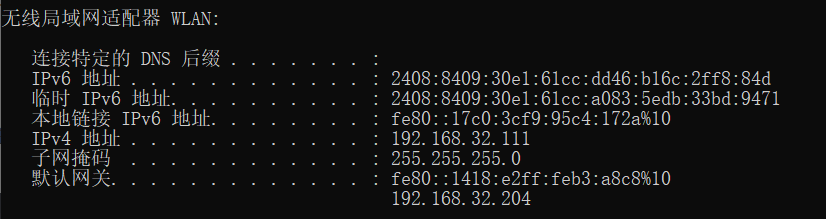

靶机ip地址:192.168.32 111

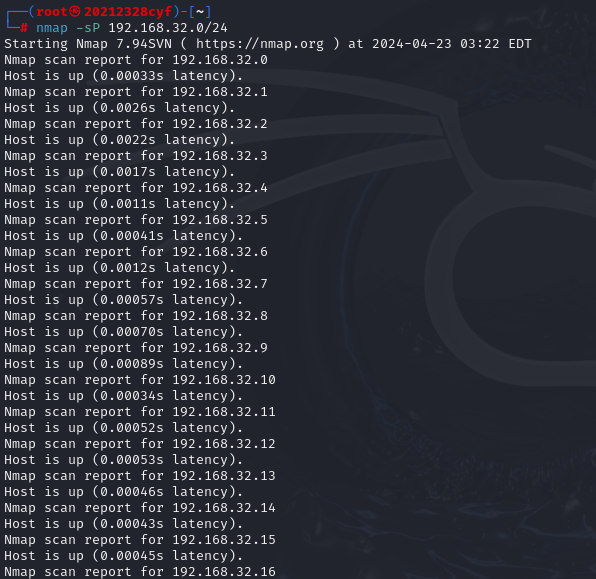

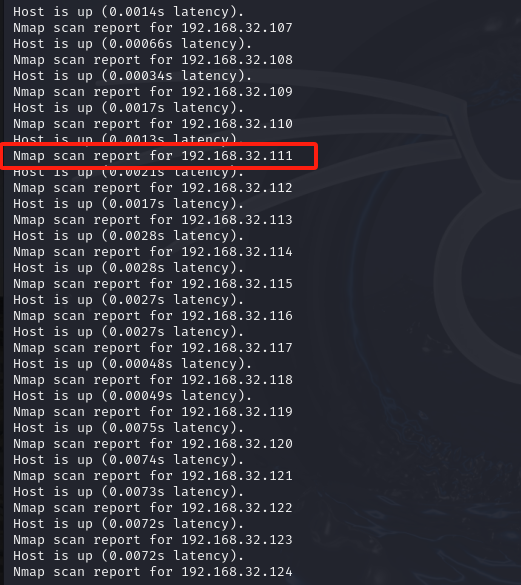

使用命令做ping扫描,探测靶机所在网段的活跃主机情况

nmap -sP 192.168.32.0/24

靶机ip在其中

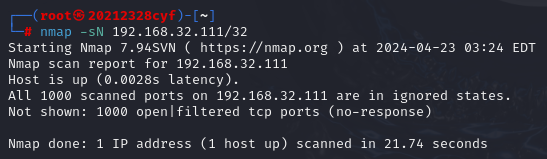

再用nmap -sN 192.168.32.111/32 对靶机IP进行探测

可知靶机ip地址活跃

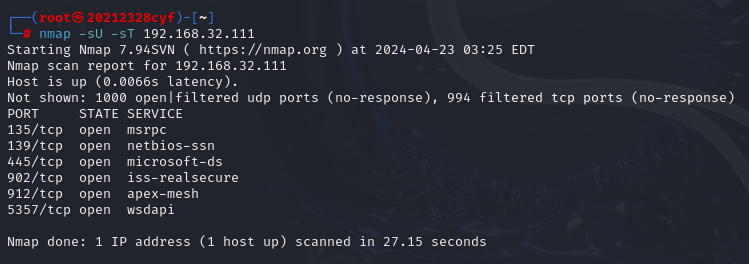

使用命令进行扫描

nmap -sU -sT 192.168.32.111

其中-sU用来扫描udp端口,-sT用来扫描tcp端口

由图tcp开放135、139、445、902、912、5375端口

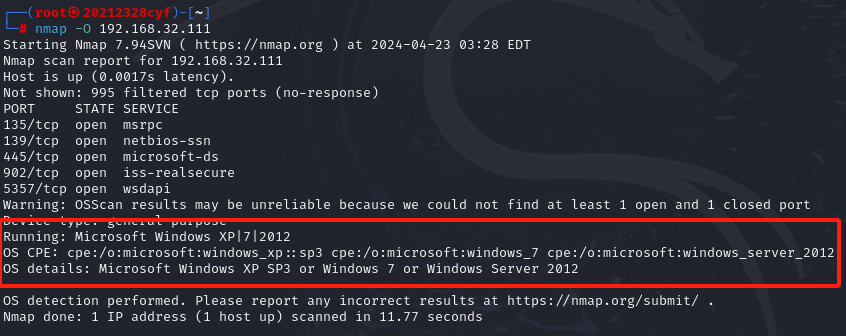

使用命令

nmap -O 192.168.32.111

由图可知靶机的操作系统以及版本

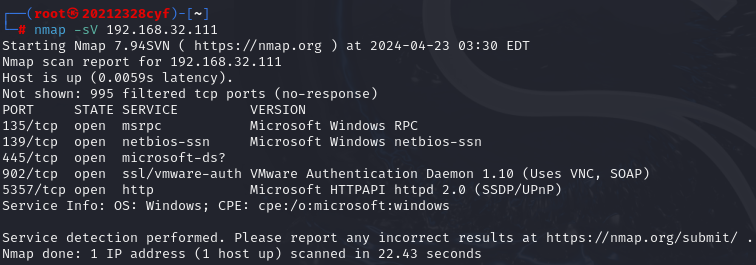

使用命令

nmap -sV 192.168.32.111

服务信息显示操作系统为Windows,CPE为cpe:/o:microsoft:windows

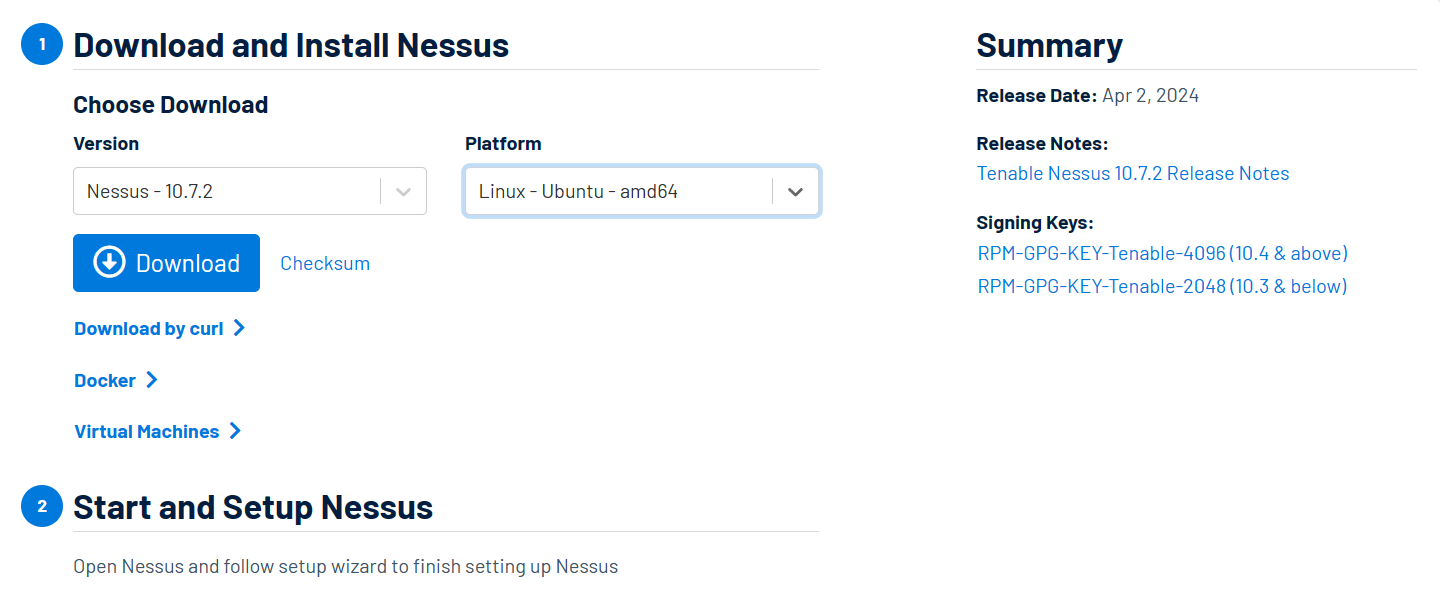

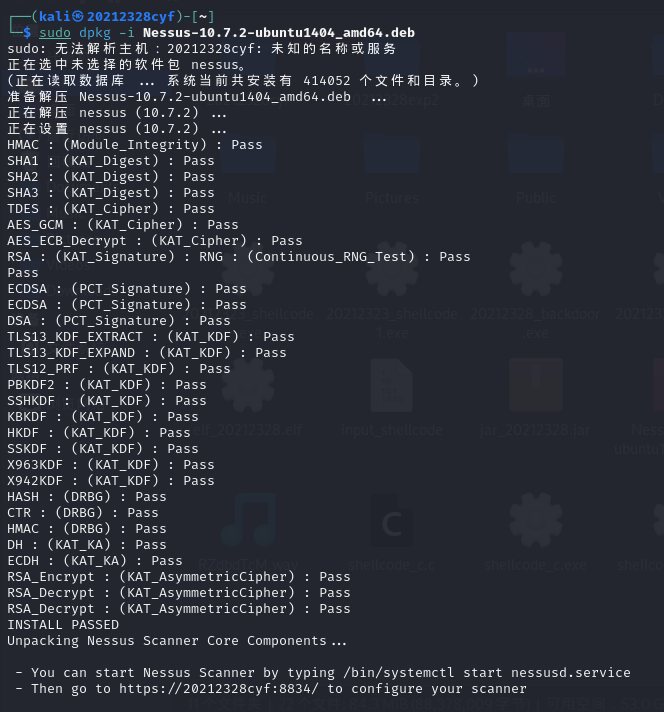

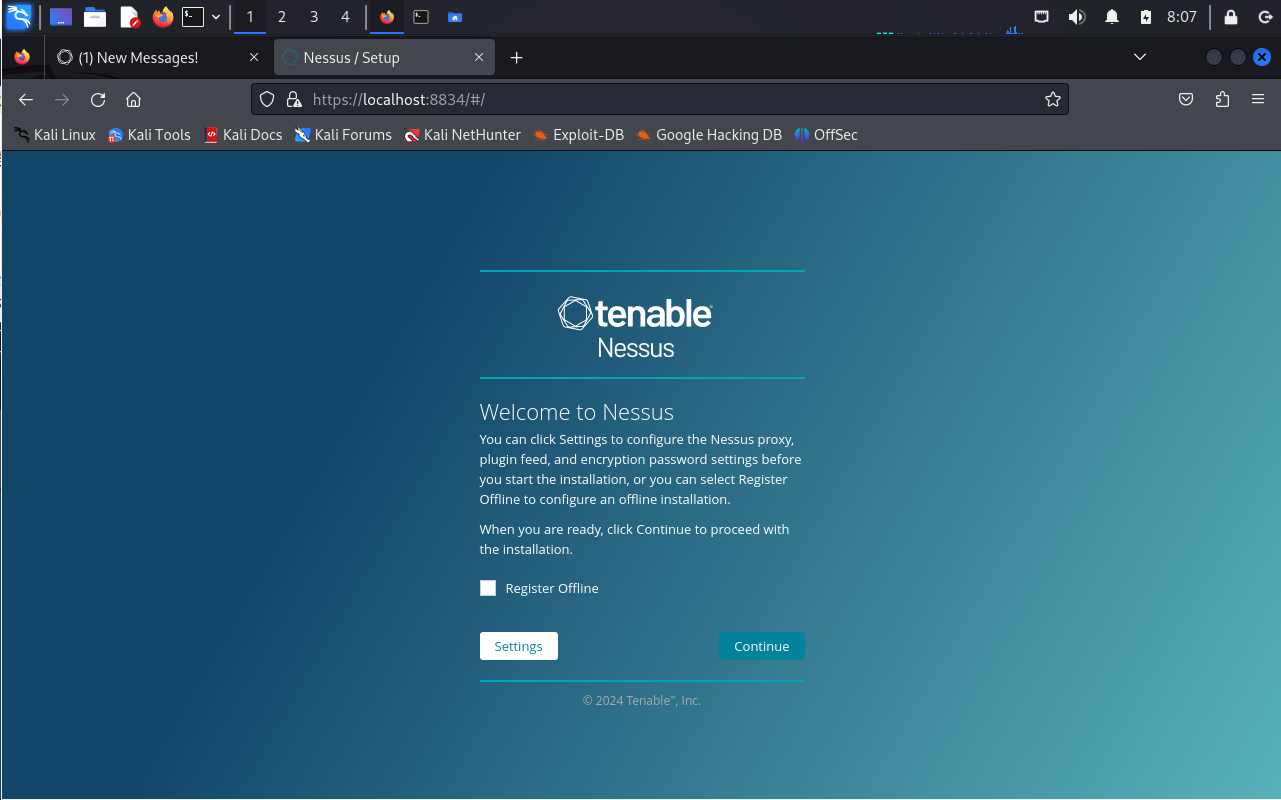

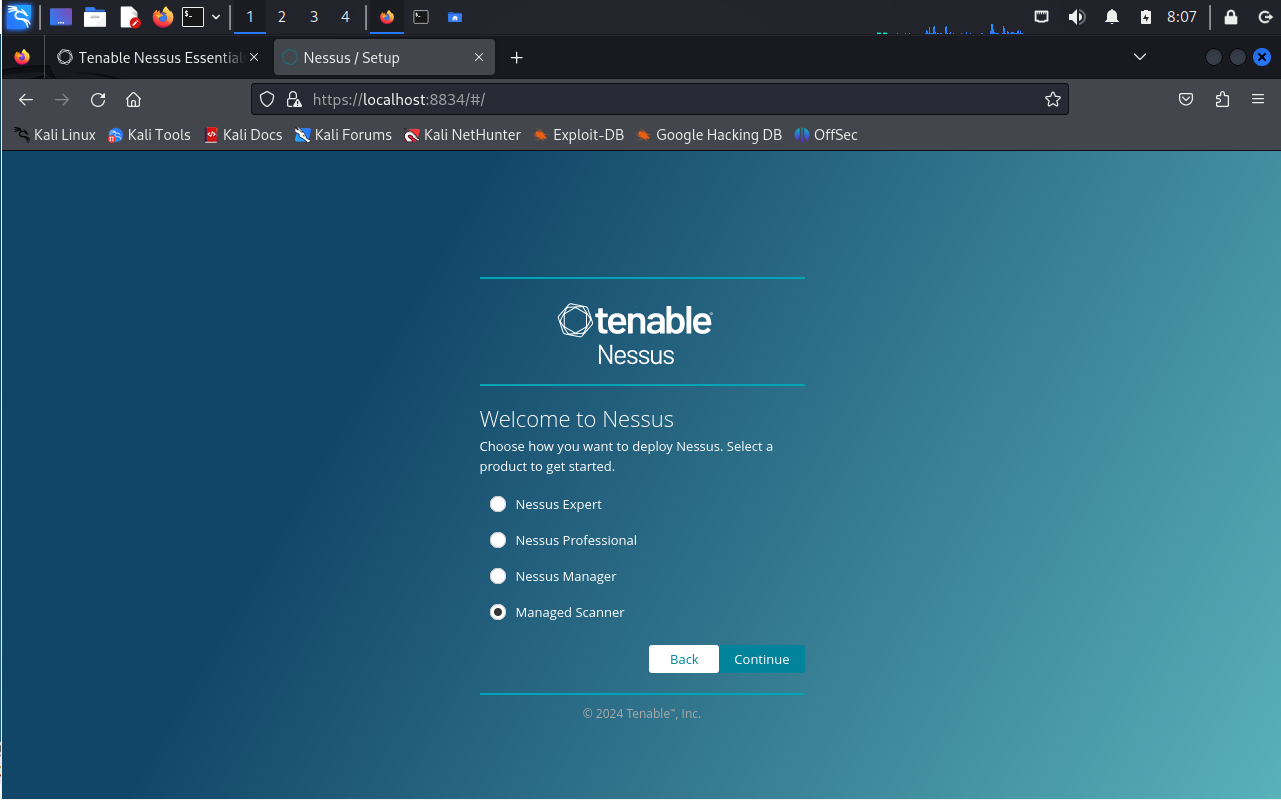

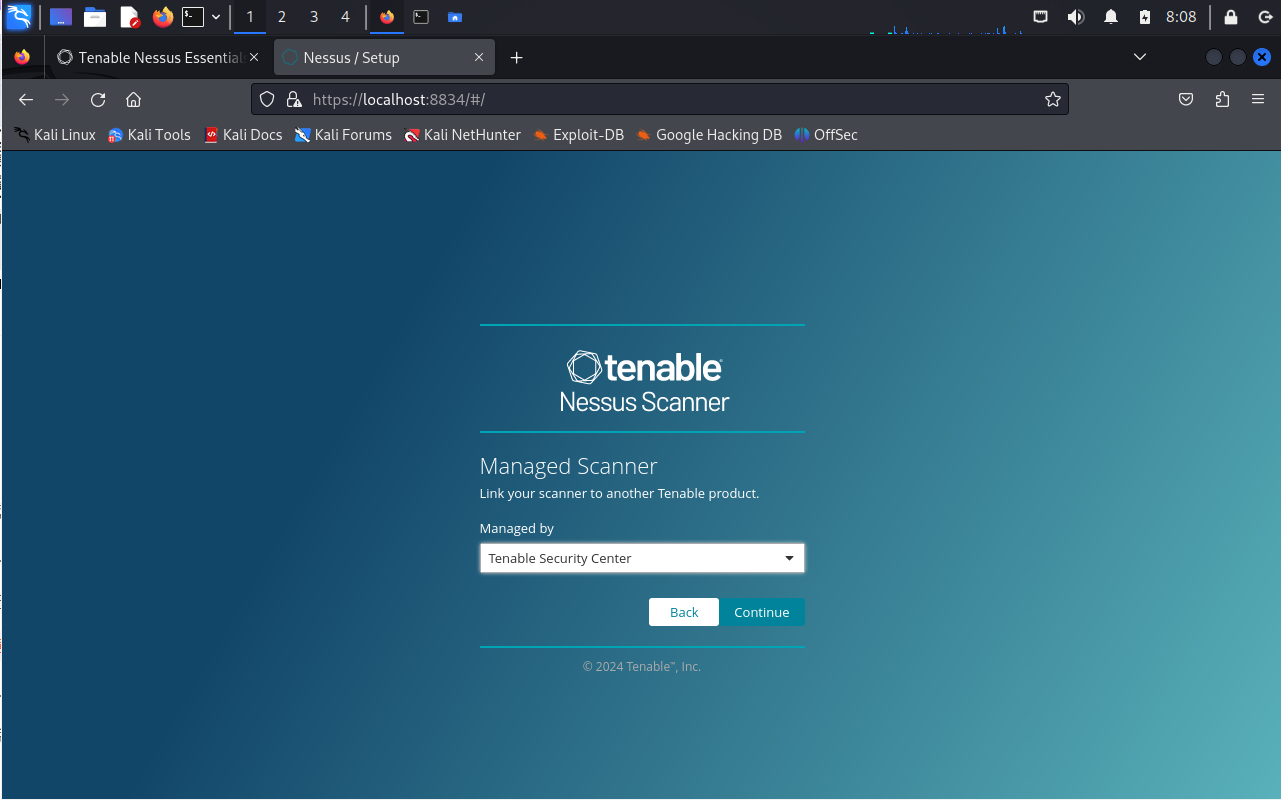

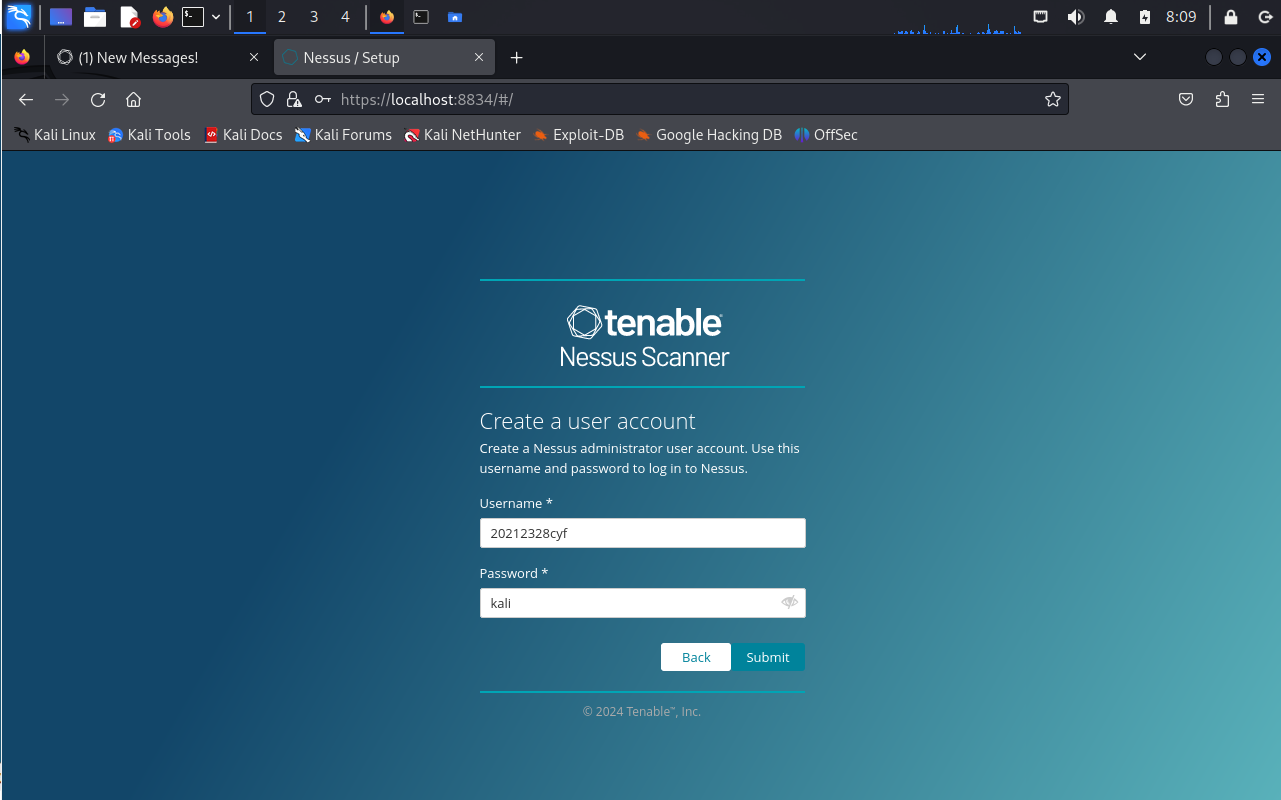

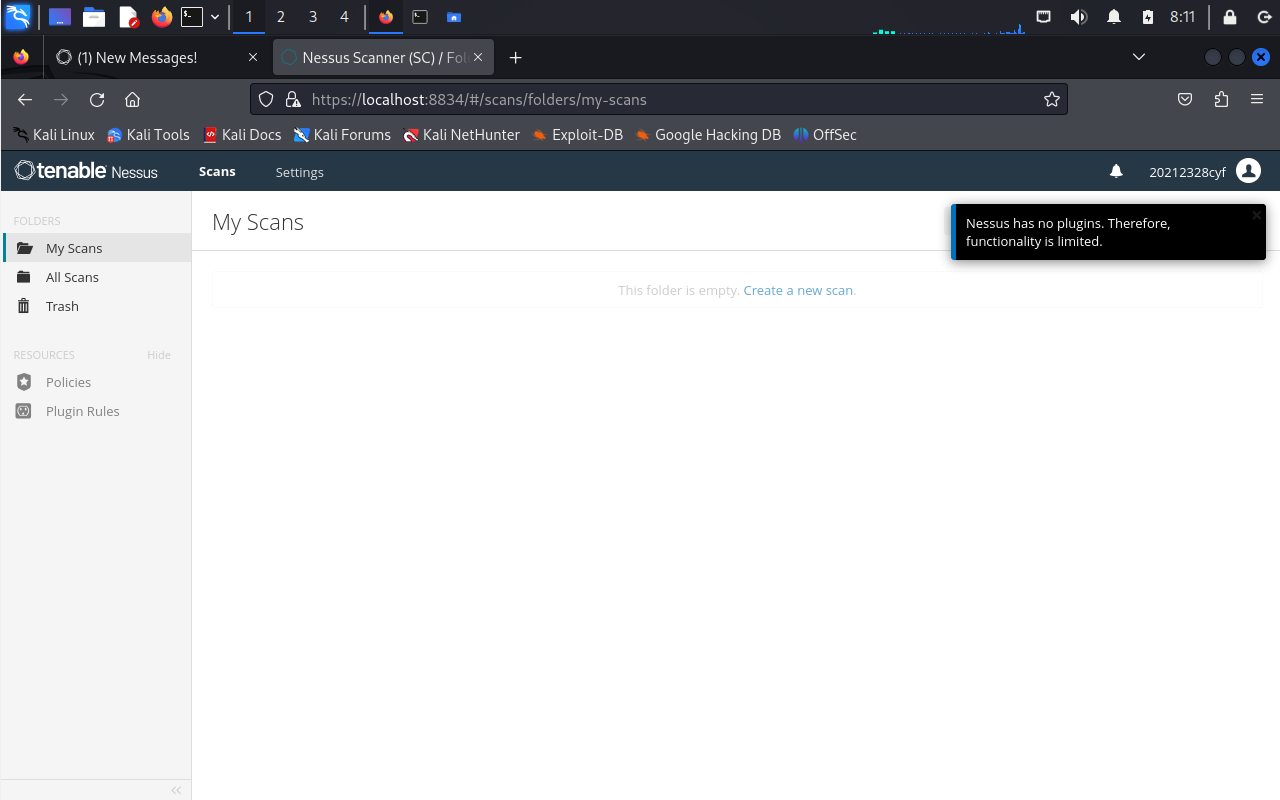

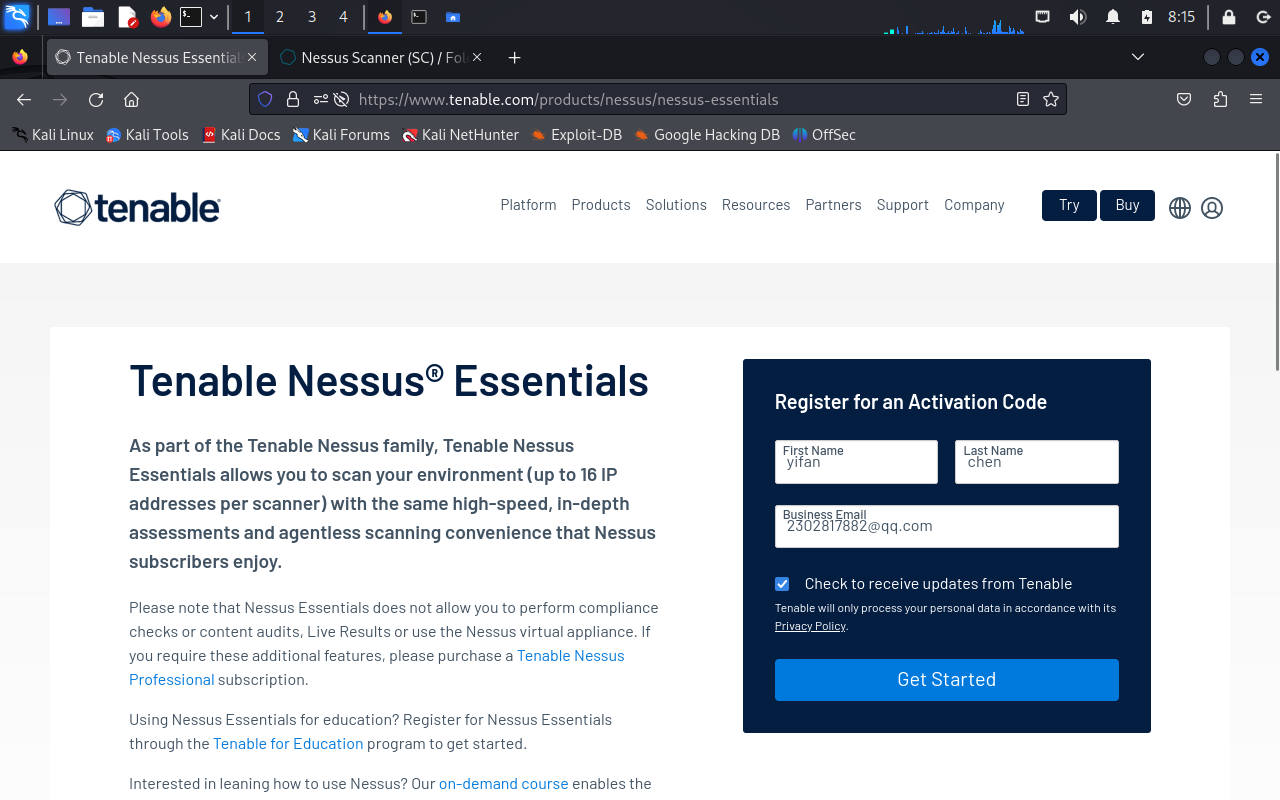

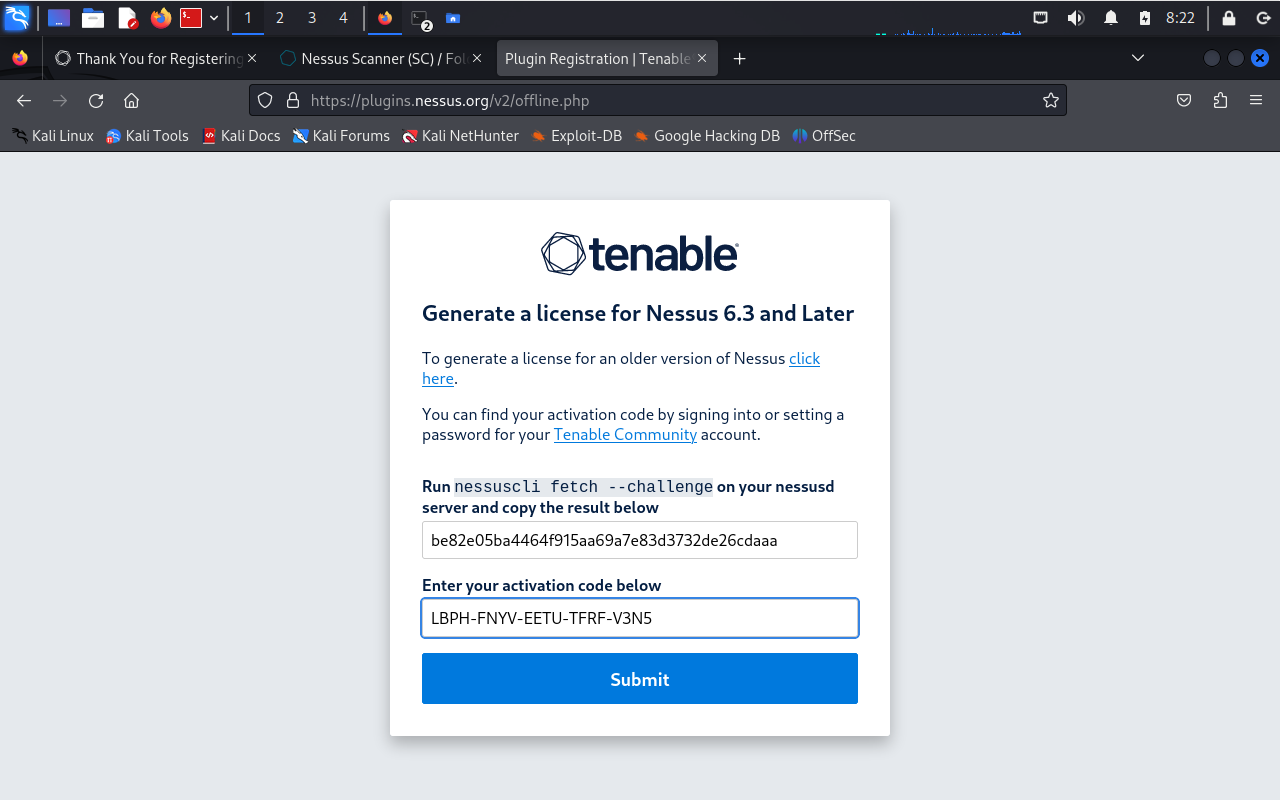

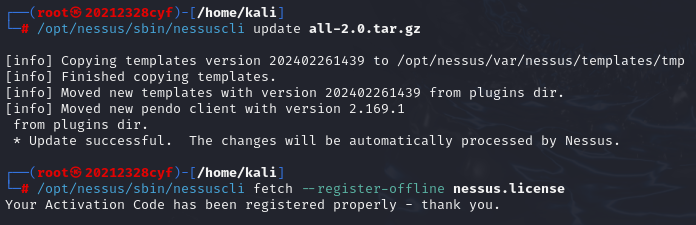

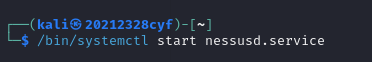

使用命令安装并启动Nessus

dpkg -i Nessus-10.5.1-debian10_amd64.deb

/bin/systemctl start nessusd.service

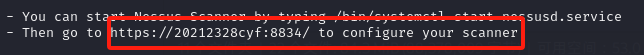

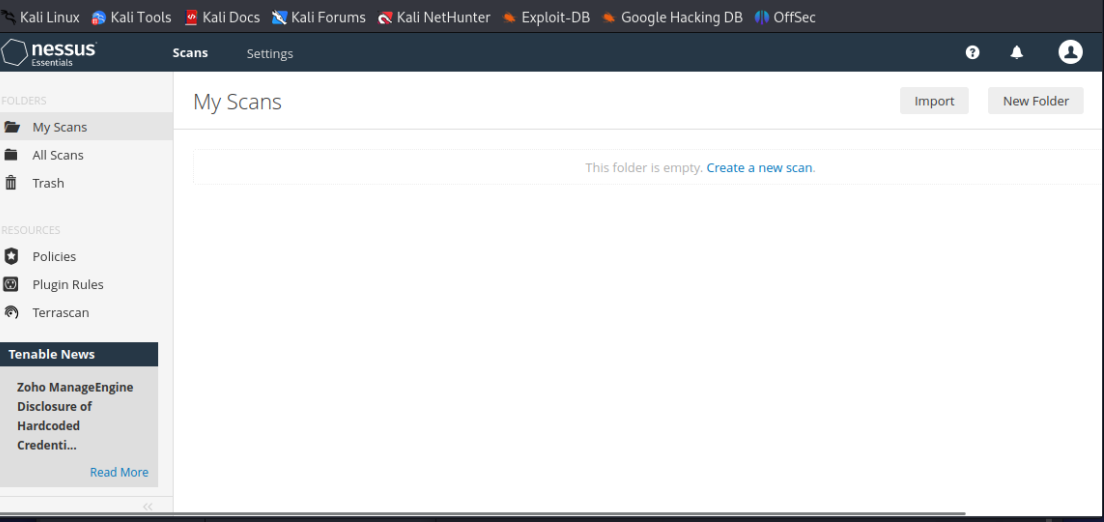

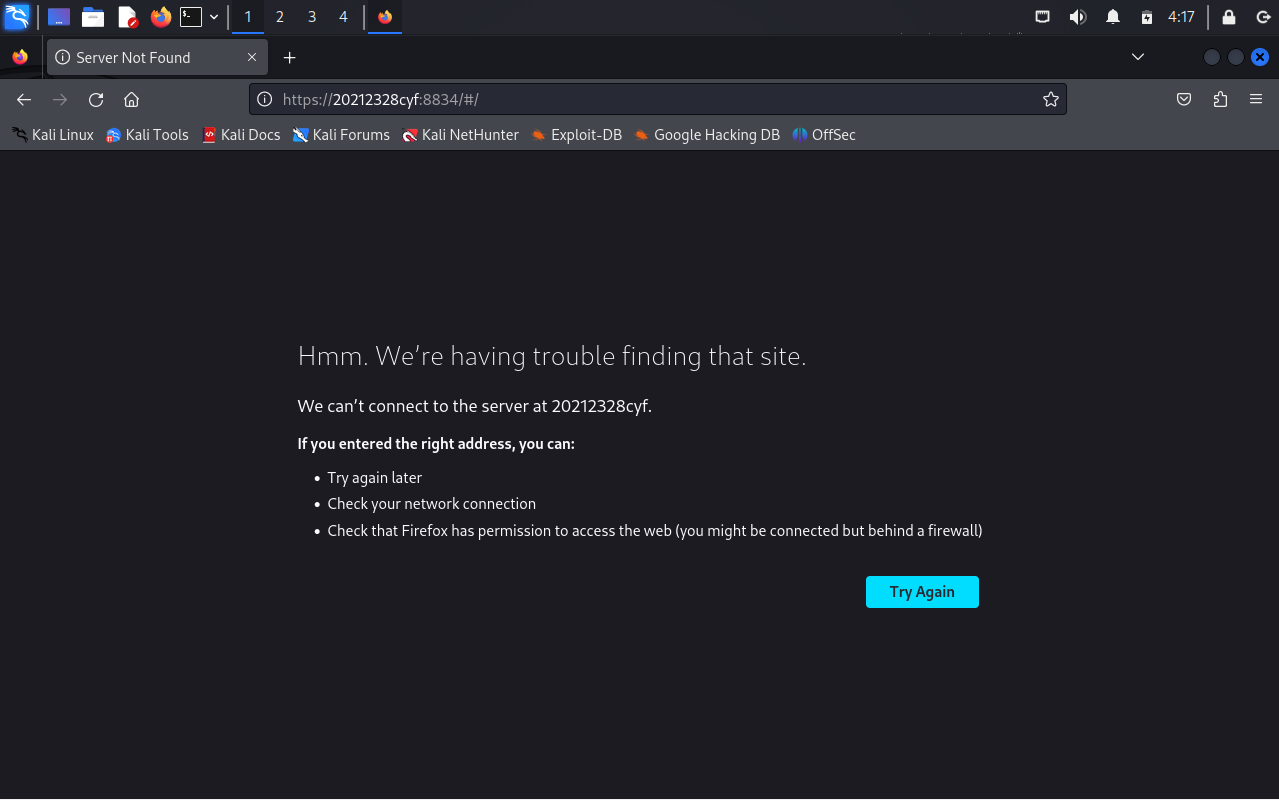

在浏览器中打开 https://20212328cyf:8834/

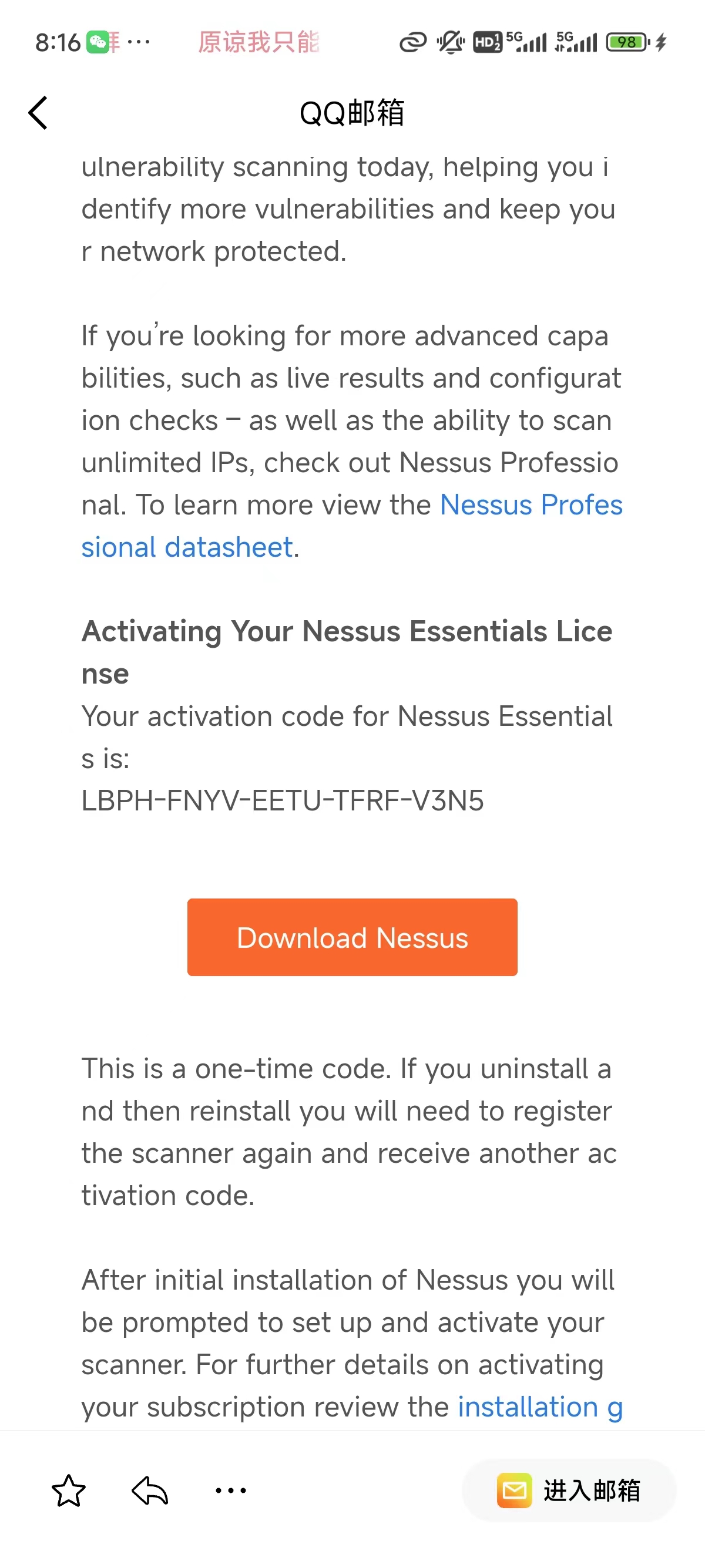

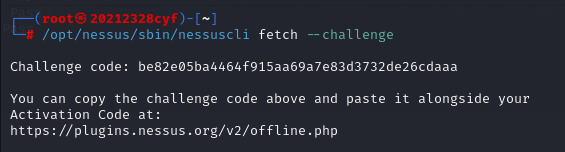

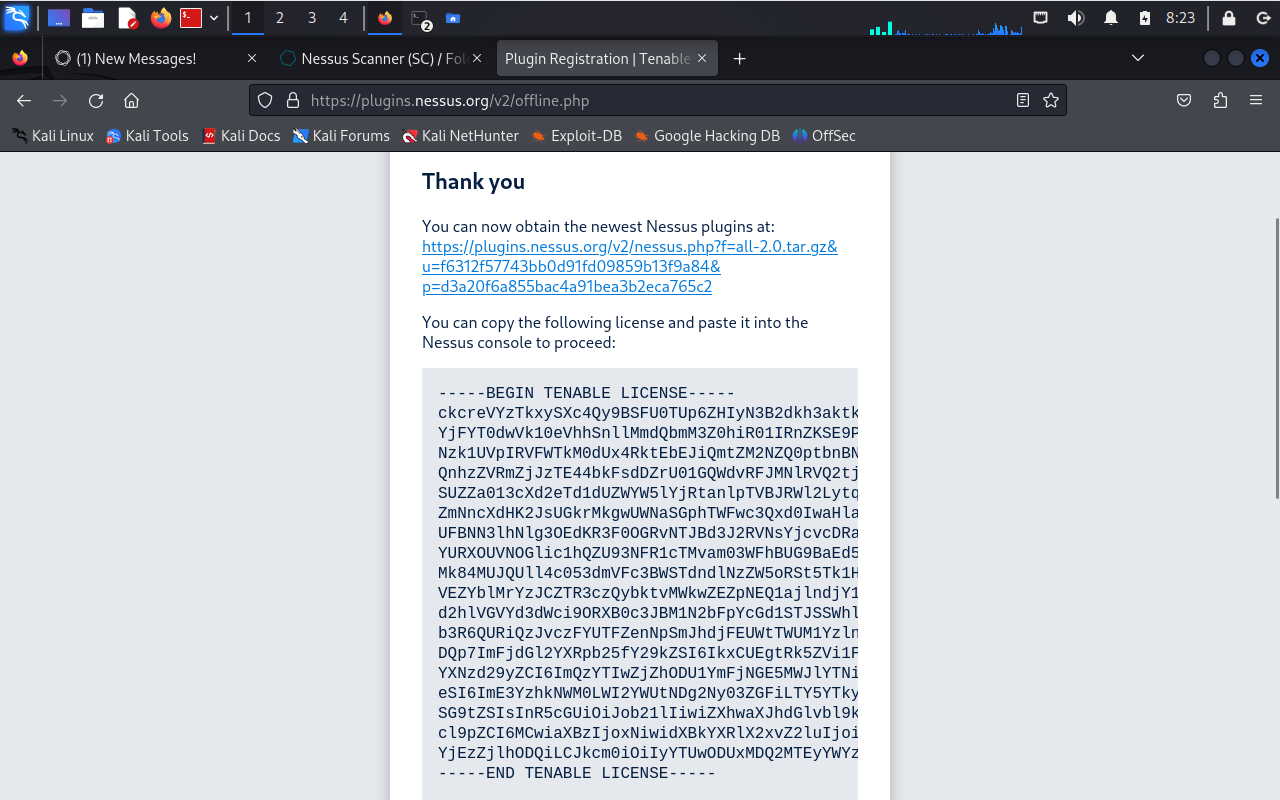

使用命令获取挑战值

/opt/nessus/sbin/nessuscli fetch --challenge

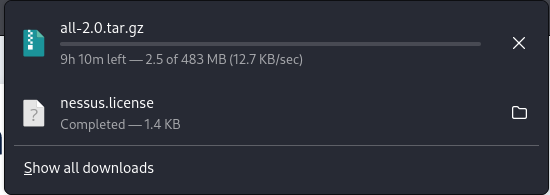

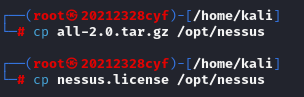

将all-2.0.tar.gz和nessus.license放到/opt/nessus目录下

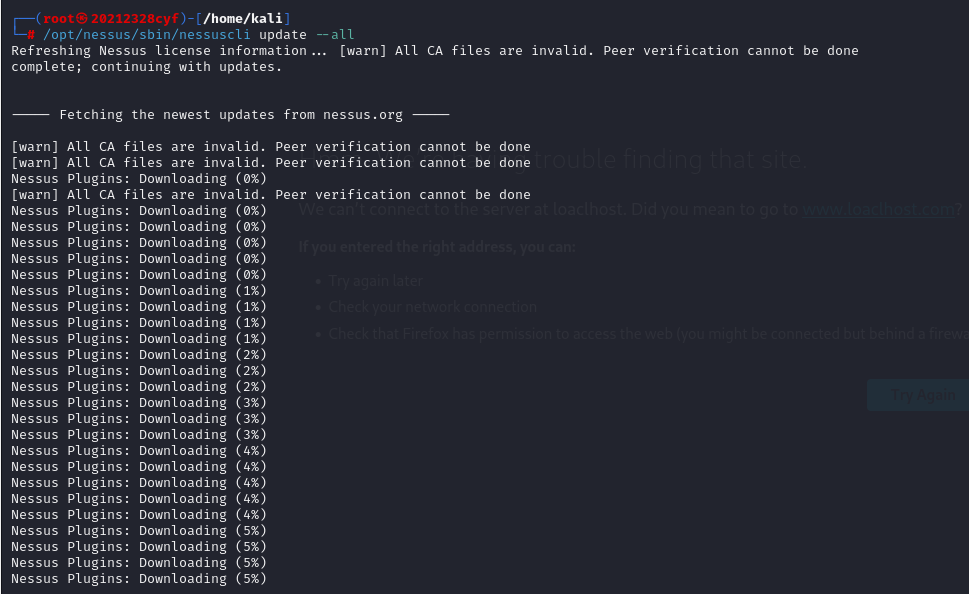

使用以下命令

/bin/systemctl start nessusd.service

/opt/nessus/sbin/nessuscli update --all

使用命令重启服务

/bin/systemctl restart nessusd.service

重新登录

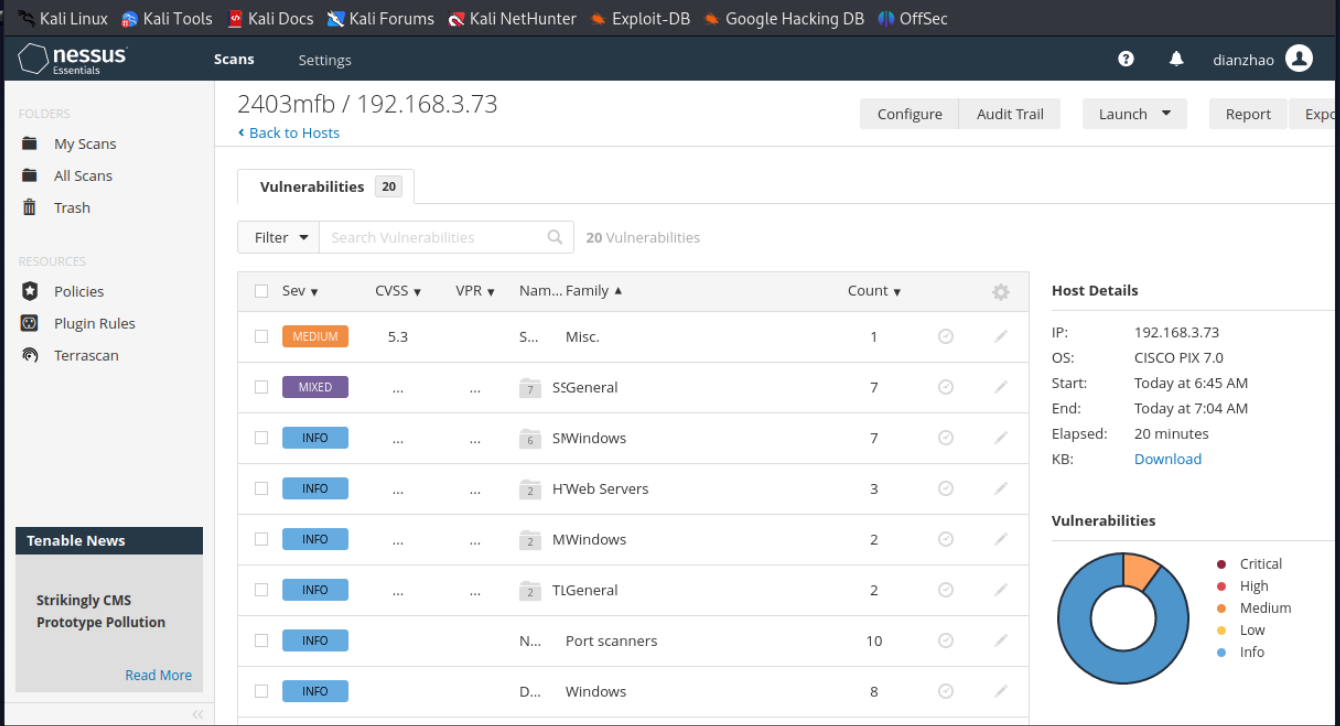

创建新扫描,target目标ip填写为windows ip 192.168.3.73,登录启动扫描,扫描结束,获得许多结果

扫描结果

查看风险

点击查看

ssl证书不被信任以及自签名证书有问题。可以看到问题的对应端口

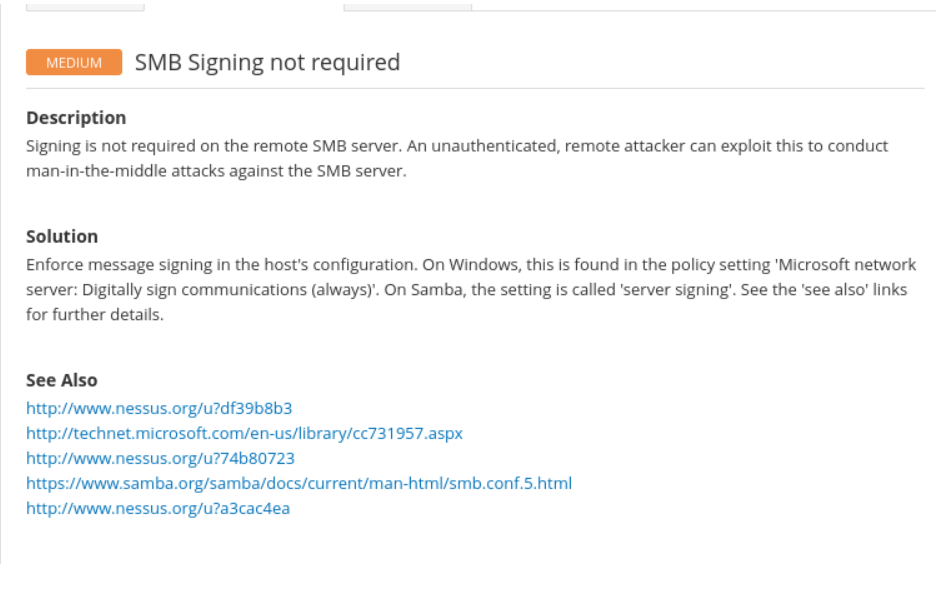

SMB Signing not required漏洞

SMB(全称是Server Message Block)是一个网络协议名,它能被用于Web连接和客户端与服务器之间的信息沟通。SMB Signing not required漏洞是指在使用SMB(Server Message Block)协议通信时,没有启用签名要求,这可能允许未经身份验证的攻击者在没有验证的情况下发送恶意数据,从而可能导致数据泄露、数据篡改或者远程执行代码等安全问题。

由于靶机有SMB Signing not required漏洞,这种漏洞是当组织未要求SMB签名时发生。SMB签名是一种安全特性,用于对SMB数据包进行数字签名。未启用SMB签名的系统容易受到中间人攻击,因此可以发送恶意数据包(如后门程序)来获取系统访问权限,绕过身份验证措施。

很多都是同名同姓的名人,并无透露本人信息

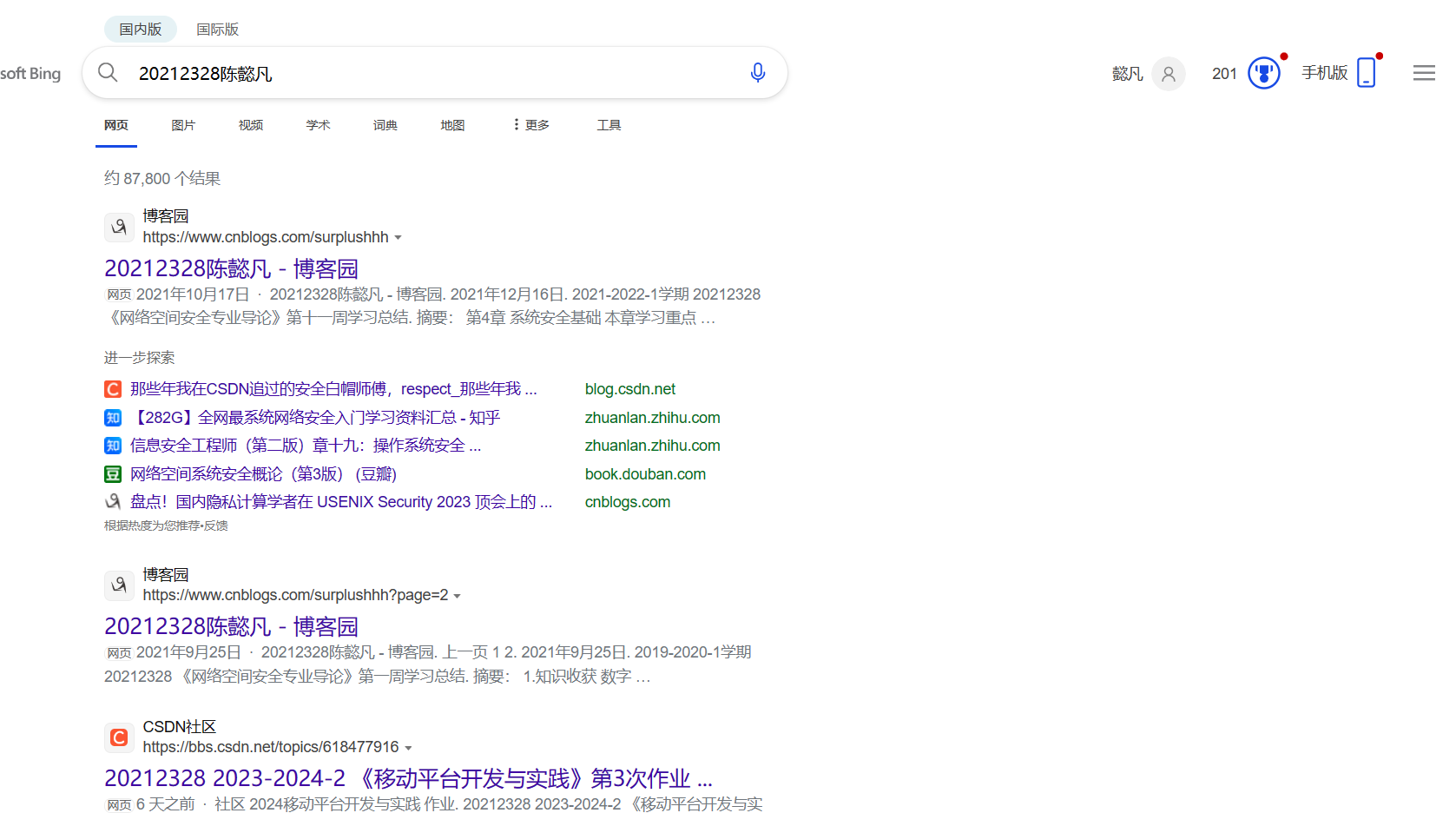

多为自己上传的报告以及作业,存在一定的信息泄露风险

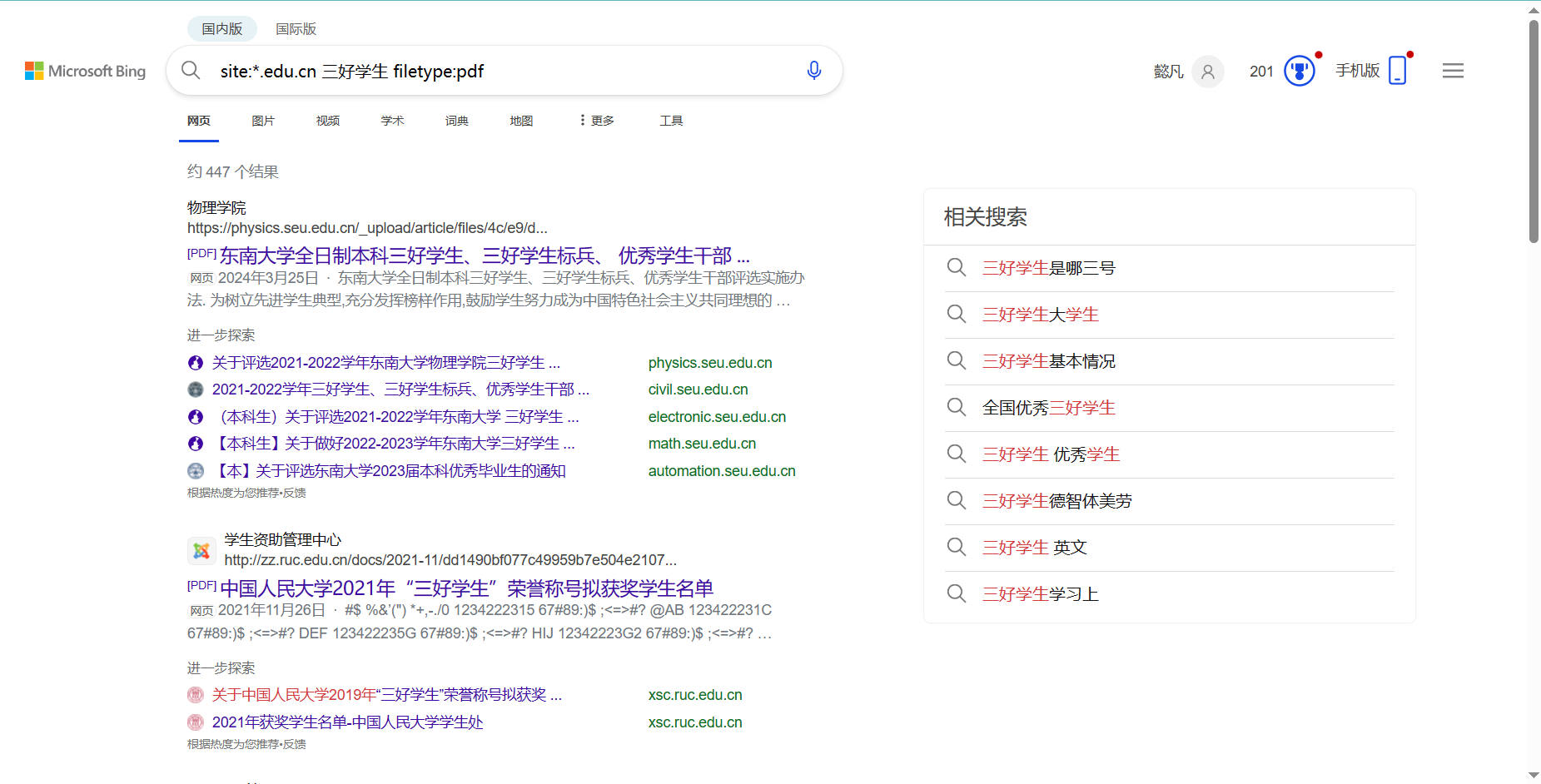

使用site:*.edu.cn 三好学生 filetype:pdf

搜索教育网站中带“三好学生”关键字的pdf文件,准确度非常高

问题1:

使用whois besti.edu.cn命令出现connect:拒绝连接

问题1解决方案:

首先猜测是网络问题,于是我ping此域名,发现可以ping通,因此我猜测是防火墙访问限制引起的

问题2:

使用https://20212328cyf:8834/%E6%97%A0%E6%B3%95%E7%99%BB%E5%BD%95nessus

问题2解决方案:

将20212328cyf改成localhost,使用 https://20212328cyf:8834/%E5%8D%B3%E5%8F%AF%E7%99%BB%E5%BD%95

问题3:

安装完nessus后无法进入相应网页

通过本次实验,我学习到了各种各样的信息搜集技术,whois 可用于查询域名注册信息,dig 和 nslookup 则能提供域名解析相关的信息,traceroute 则能显示数据包在网络中的路径。使用nmap的各种扫描命令,可以扫描靶机上开放了哪些TCP和UDP端口、安装了什么操作系统,版本是多少、以及安装了哪些服务。对于Nessus,其提供了多种预定义的扫描策略,根据实际情况选择合适的策略,或者自定义扫描策略以满足特定需求。在进行扫描时,要注意设置扫描的目标范围、扫描的端口范围、扫描的敏感性等参数,以确保扫描的全面性和准确性。扫描完成后,要及时处理扫描结果,对发现的漏洞进行分析和评估,并及时采取相应的措施进行修复或加固。最后也掌握了一些简单的google hacking语法,可以进行准确的查询。实验中我也遇到一些问题,在解决问题的过程中也锻炼了我的能力,希望这些问题的积累可以让我在后续的实践中更加得心应手。

IP在线查询https://tool.lu/ip/

《SMB Signing not required》https://blog.csdn.net/weixin_40133285/article/details/124427897

《谷歌黑客(google hacking)》https://blog.csdn.net/qq_46939030/article/details/134368745

《安装Nessus》https://blog.csdn.net/weixin_47510592/article/details/118192982