81

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享信息搜集是指在计算机安全和网络安全领域中,收集与目标有关的信息,以便评估其安全状况、发现潜在的漏洞或攻击面,并制定相应的防御策略。信息搜集是安全测试和攻击中的重要步骤之一,它可以帮助安全专家、黑客或攻击者了解目标系统、网络或应用程序的结构、配置、漏洞以及潜在的攻击路径。信息搜集的内容可能包括但不限于:网络拓扑信息;域名和子域名信息;主机信息;应用程序信息;人员信息;漏洞信息;日志和活动记录。

网络踩点是指在进行网络攻击或渗透测试之前,收集有关目标网络、系统、应用程序或组织的信息的过程。网络踩点是攻击前的重要准备工作,可帮助攻击者或安全专家了解目标环境的结构、配置、漏洞和潜在的攻击面,以制定合适的攻击、防御或安全策略。通常会进行以下活动:

被动侦察:通过公开的信息源,如搜索引擎、社交媒体、公开的企业资料等收集有关目标的信息,包括域名、子域名、员工信息、技术架构等。

主动侦察:通过各种技术手段主动扫描目标网络,收集有关目标系统、主机、应用程序、漏洞等信息,如端口扫描、域名枚举、版本探测、漏洞搜索等。

社会工程学渗透:通过与目标系统或组织的员工、用户、管理人员等进行交流,获取有关目标的敏感信息,如用户凭证、系统配置、内部流程等。

网络扫描是指利用特定的工具或技术,在计算机网络中主动地寻找并识别网络上的设备、主机、端口以及可能存在的漏洞或安全风险的过程。网络扫描通常是安全测试、渗透测试和网络管理中的重要步骤,旨在帮助分析网络环境、评估安全状况和发现潜在的安全威胁。在进行网络扫描时,通常会使用各种扫描工具和技术:

端口扫描: 确定网络中的主机和设备上哪些TCP或UDP端口处于打开状态,从而了解系统正在运行的服务或应用程序。

主机发现: 识别网络中所有处于活动状态的主机,包括局域网内和广域网上的主机。

漏洞扫描: 检测网络中的设备和应用程序是否存在已知的漏洞,以便及时修复或加强对应的安全措施。

操作系统识别: 确定目标主机所使用的操作系统类型和版本,以便为后续的攻击或防御准备。

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

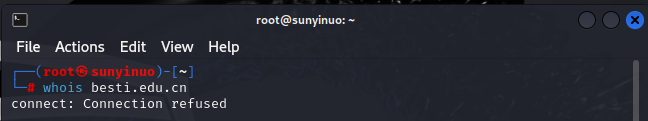

whois besti.edu.cn

可以看到,拒绝连接,大概率是防火墙或过滤器阻止了该次连接,无法成功连接到目标服务器。

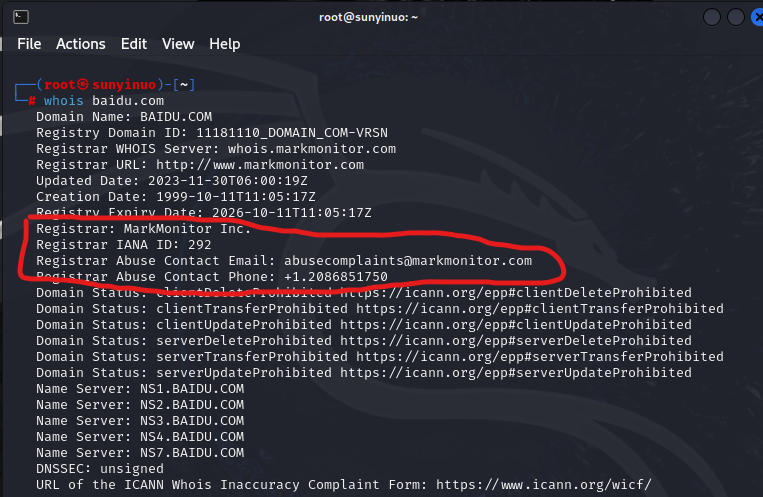

OK,那我们换一个网站,whois百度,再次尝试

可以看到注册商MarkMonitor Inc,邮箱电话,更新日期,创建日期和过期时间等信息。

我们再次使用besti.edu.cn继续实验

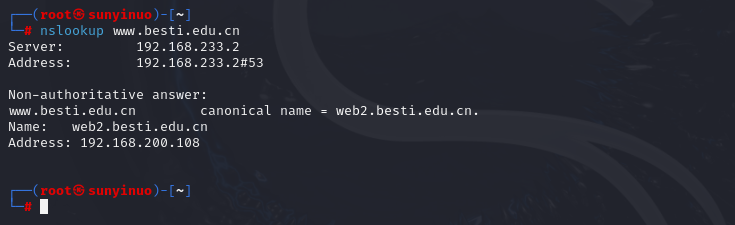

nslookup是一个网络管理命令行工具,用于查询DNS域名解析服务,获取特定域名的 IP 地址或者执行反向 DNS 查询,我们首先向 DNS 服务器查询域名 http://www.besti.edu.cn/ 对应的 IP 地址:

nslookup besti.edu.cn

可以看到,该域名对应的IP:192.168.200.108,Non-authoritative answer指域名的解析不是来自权威的 DNS 服务器,而是来自一个缓存服务器或者转发服务器。

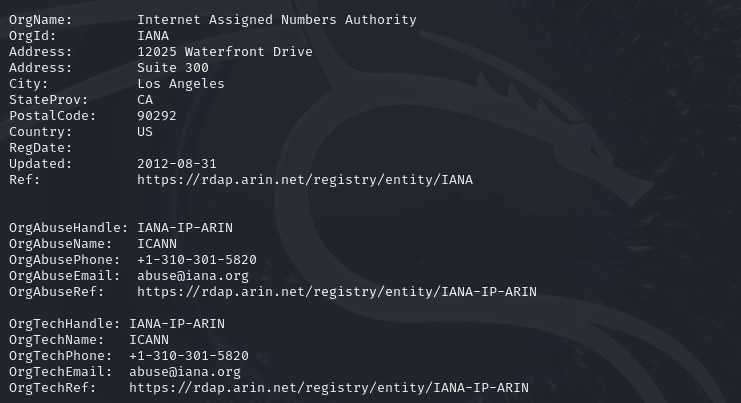

whois 192.168.200.108

可以看到组织名称,ID,所在地以及地址等信息

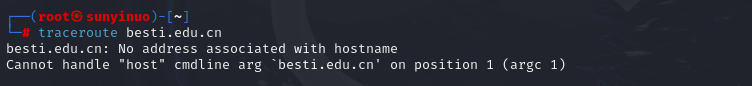

通过traceroute追踪网络数据包的路由途径:traceroute besti.edu.cn

发生了域名解析失败和命令参数处理错误的情况,这可能是学校的设置原因。

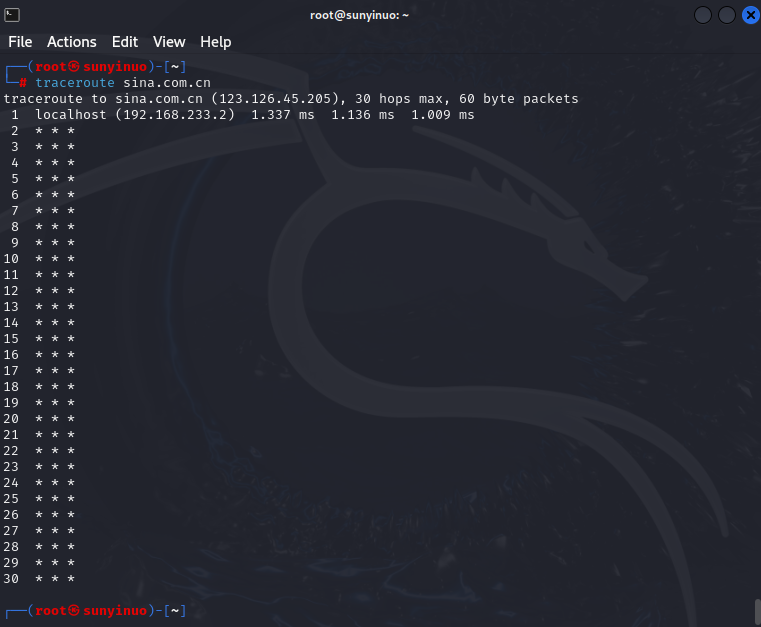

由于没结果,我们换个网站,使用新浪再次尝试:traceroute sina.com.cn

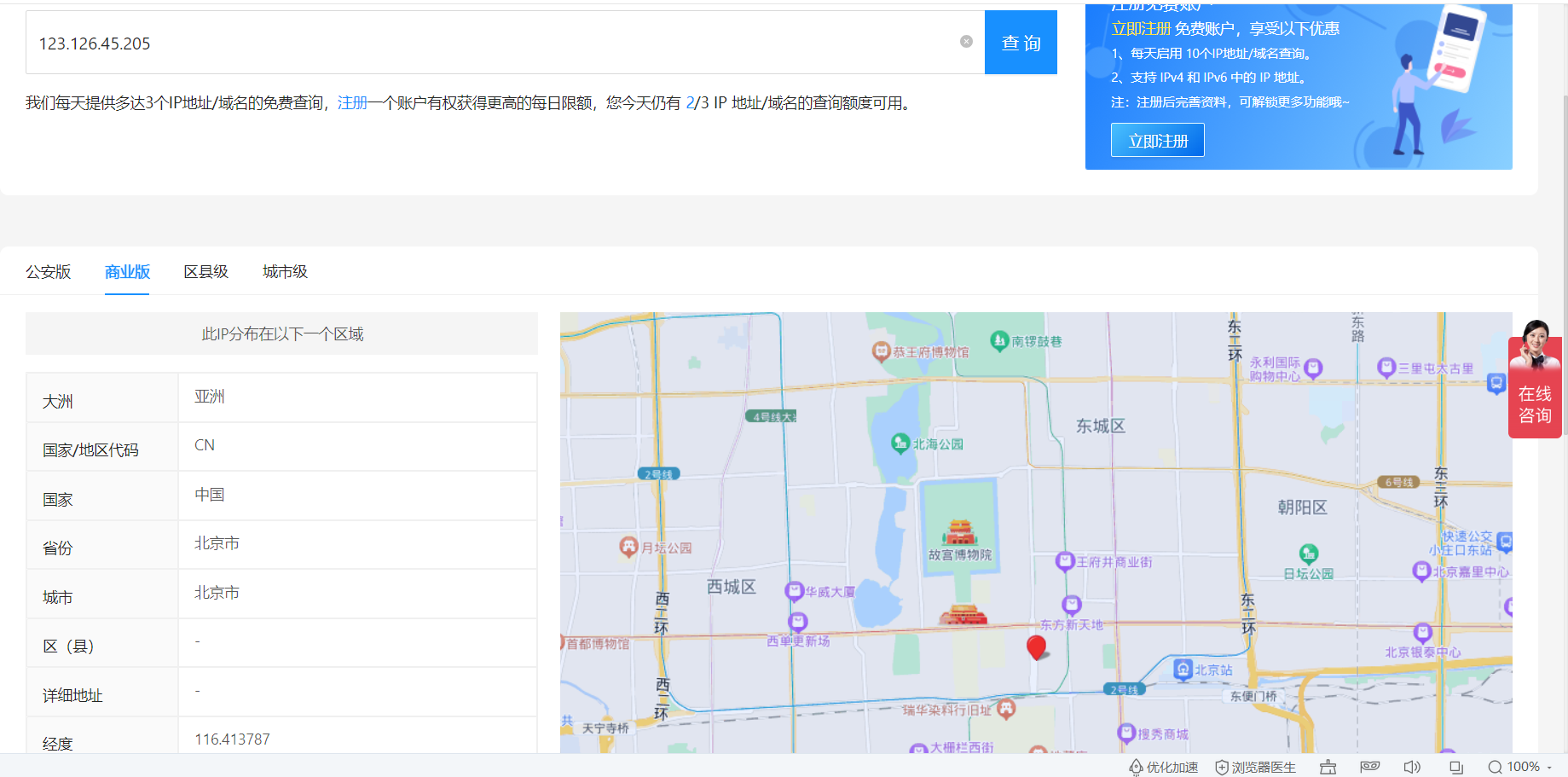

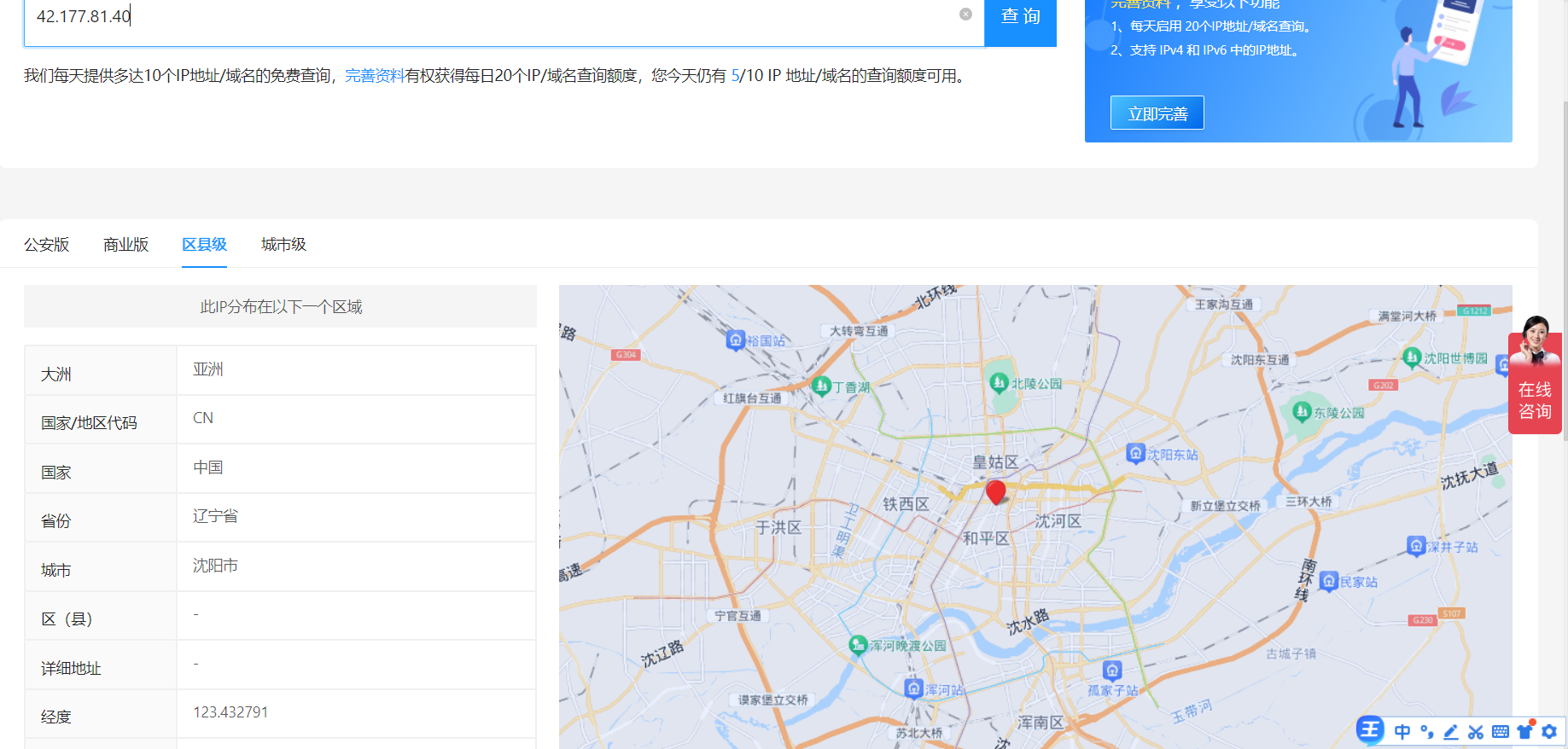

目标IP为:123.126.45.205,使用IP地址查询工具:

可以得到所在国家、城市和具体地理位置

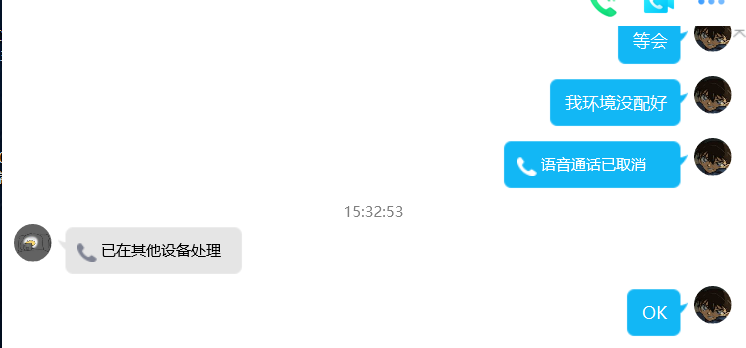

看看怎么个事

果真在沈阳好好上课

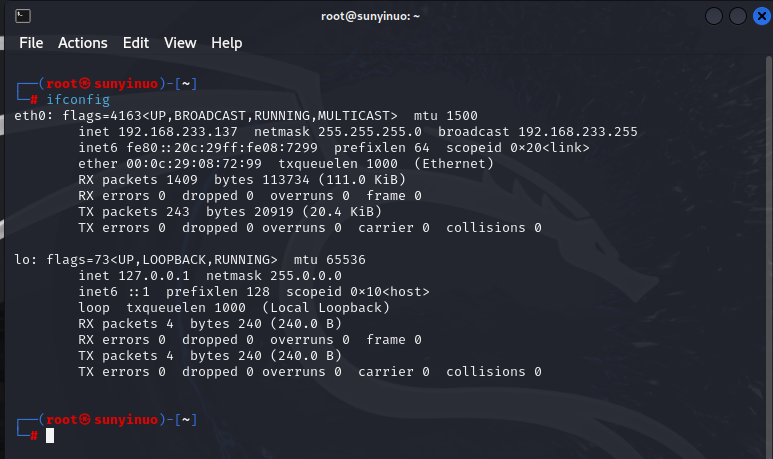

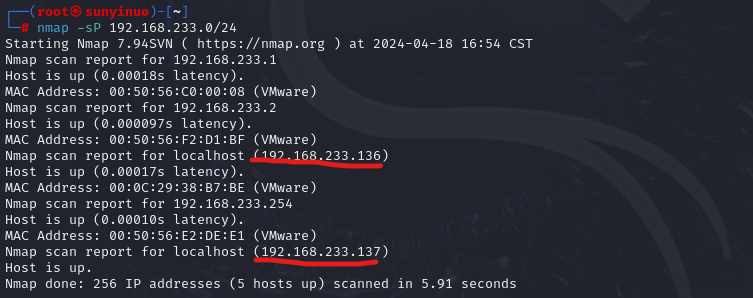

主机Kali虚拟机的IP:192.168.233.137

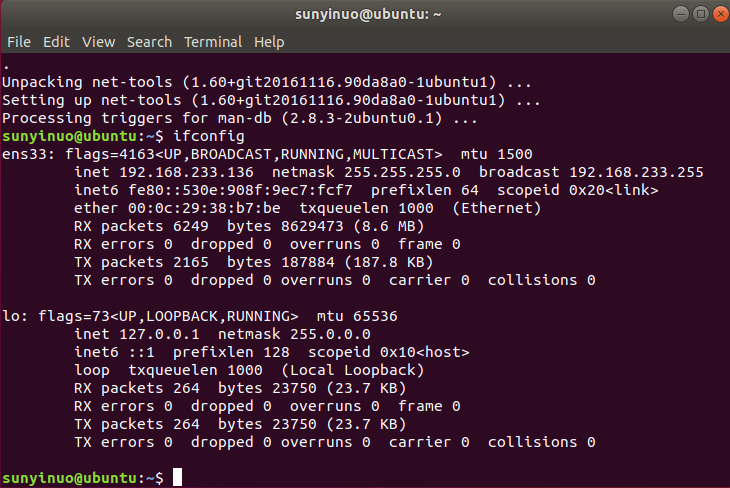

靶机Ubuntu虚拟机的IP:192.168.233.136

所属网段为192.168.233.0/24

nmap -sP 192.168.233.0/24 # ping扫描,探测靶机所在网段的活跃主机情况

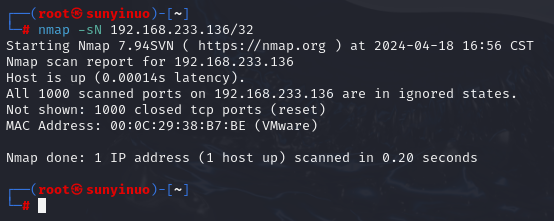

nmap -sN 192.168.233.136/32 # 对靶机进行扫描

通过Host is up可以得出结论,靶机IP地址处于活跃状态

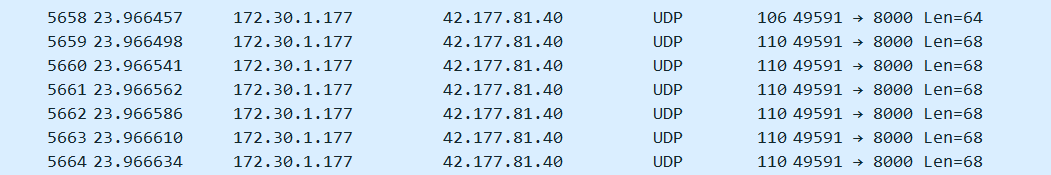

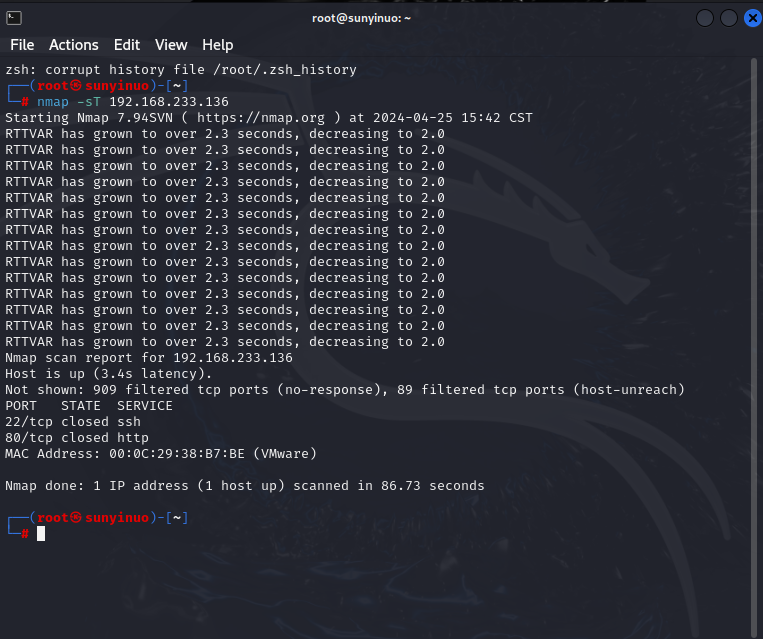

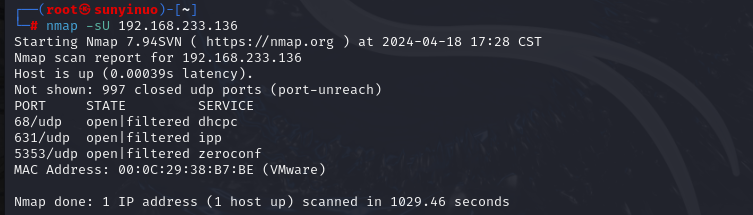

nmap -sU -sT 192.168.233.136 # -sU扫描的是UDP端口,-sT扫描的是TCP端口

可以一起扫也可以分开扫

没有开放的TCP端口

UDP端口:68、631、5353

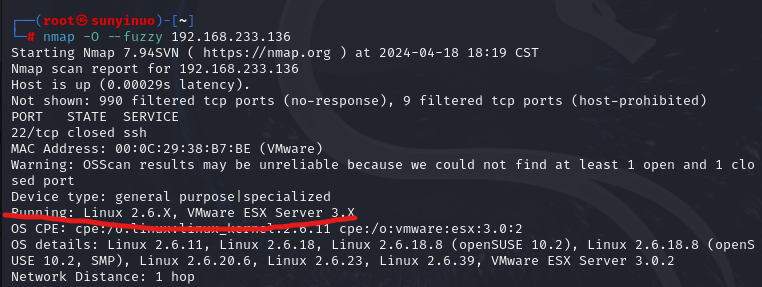

nmap -O --fuzzy 192.168.233.136 #远程检测操作系统

可以看到是2.6版本的Linux系统

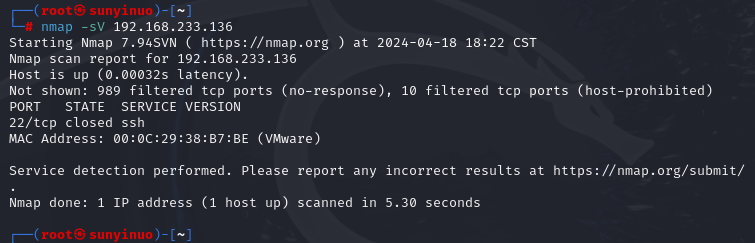

nmap -sV 192.168.233.136

根据扫描结果,989个端口是被过滤且没有响应(filtered),10个端口是被主机禁止(host-prohibited)的。在该情况下,只显示了一个开放的端口:22端口(tcp),但现在被标记为关闭(closed),运行SSH服务。目标主机似乎只开放了SSH服务,其他服务都无法直接访问。

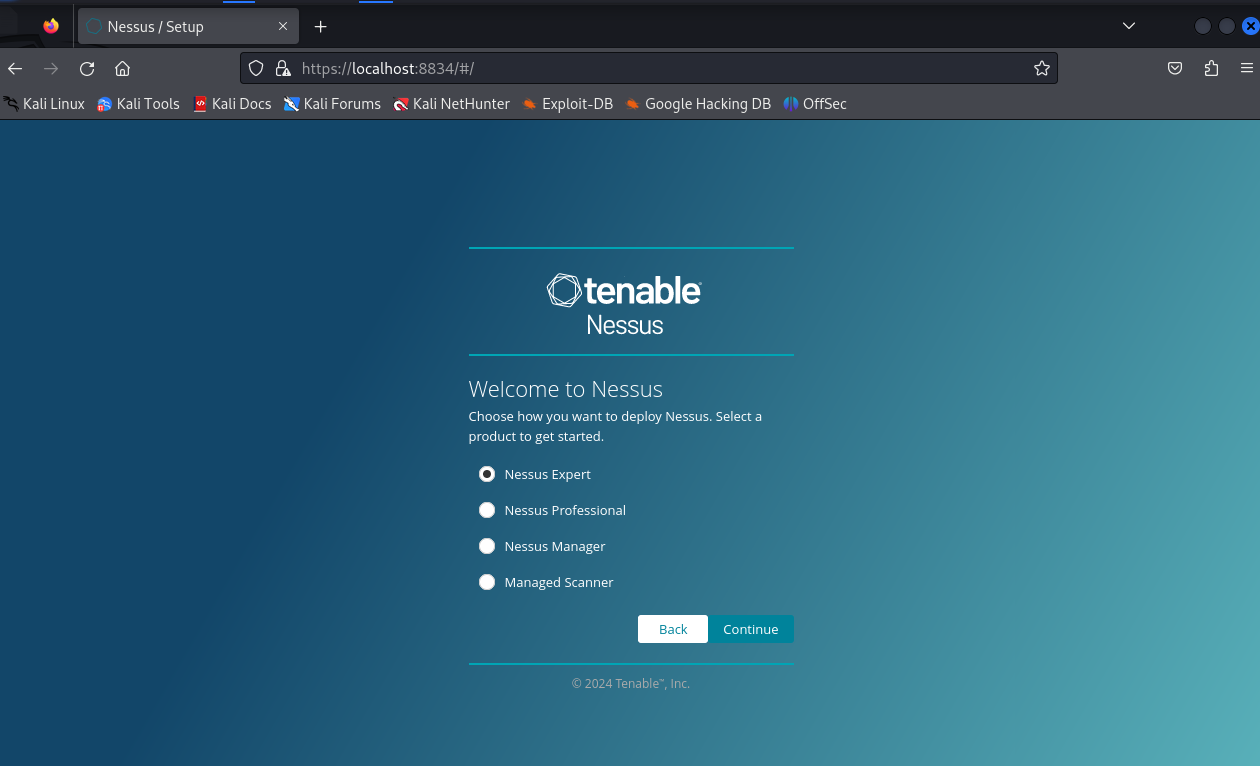

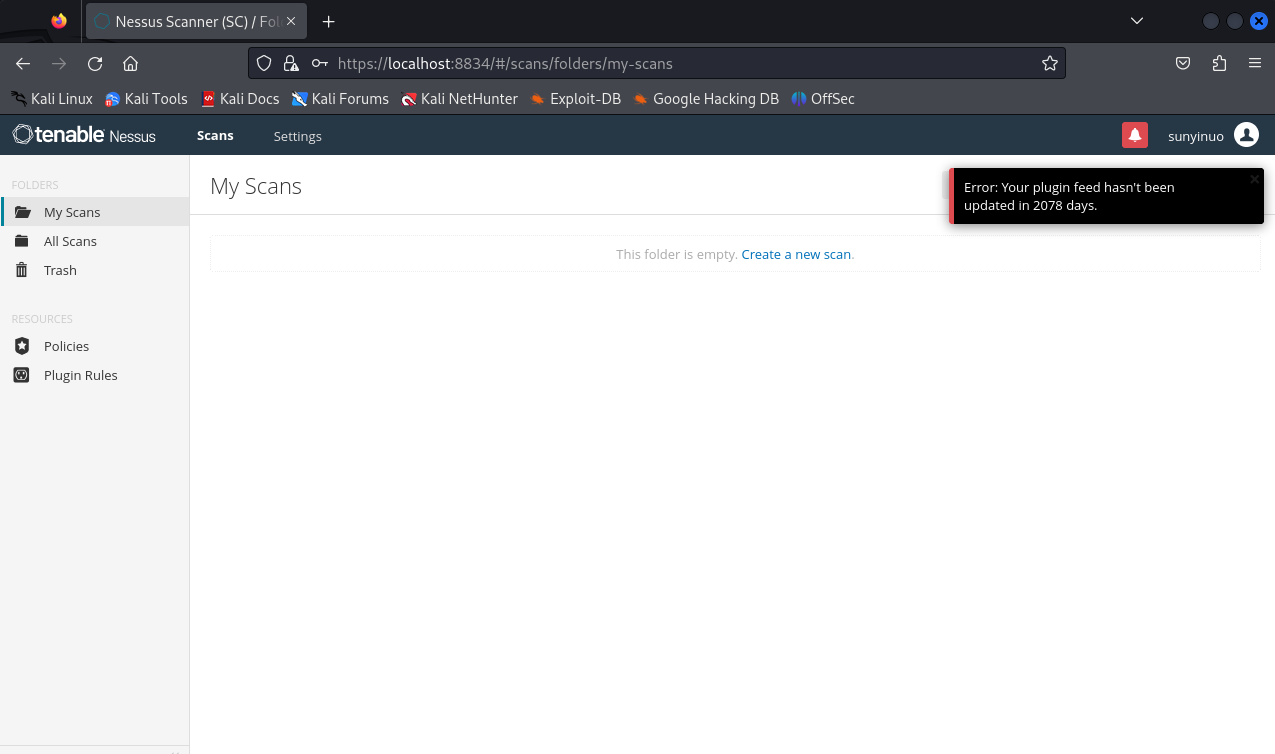

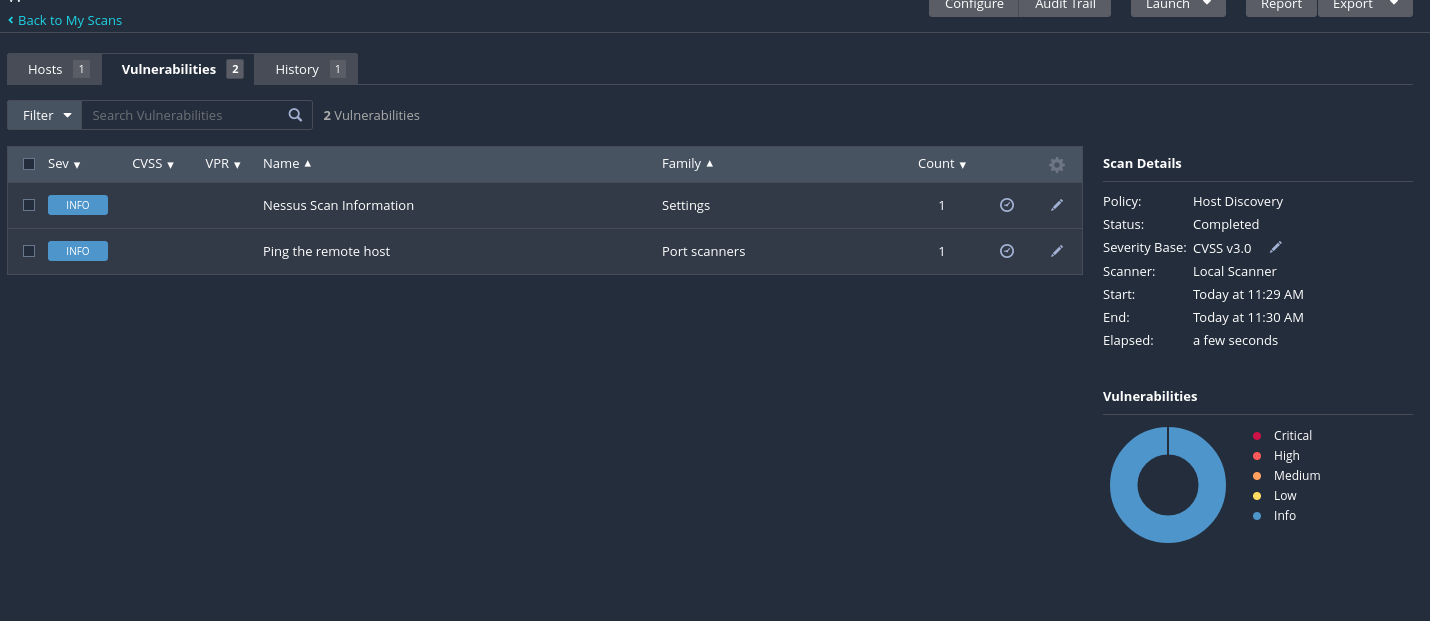

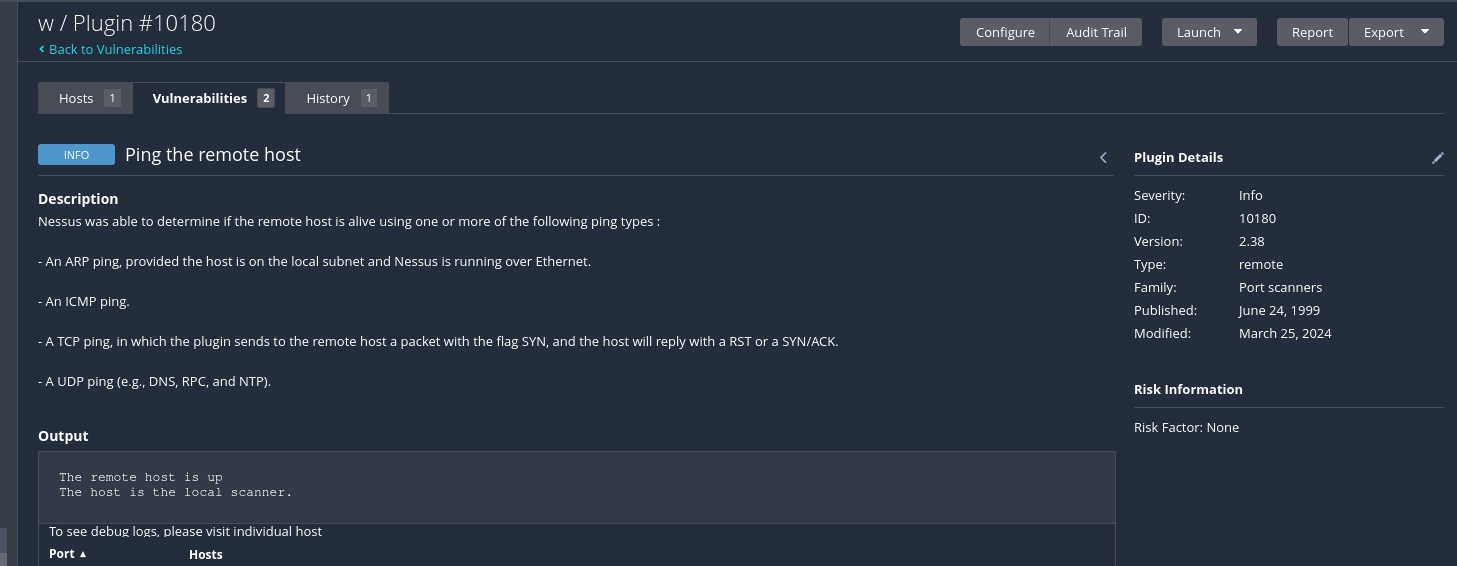

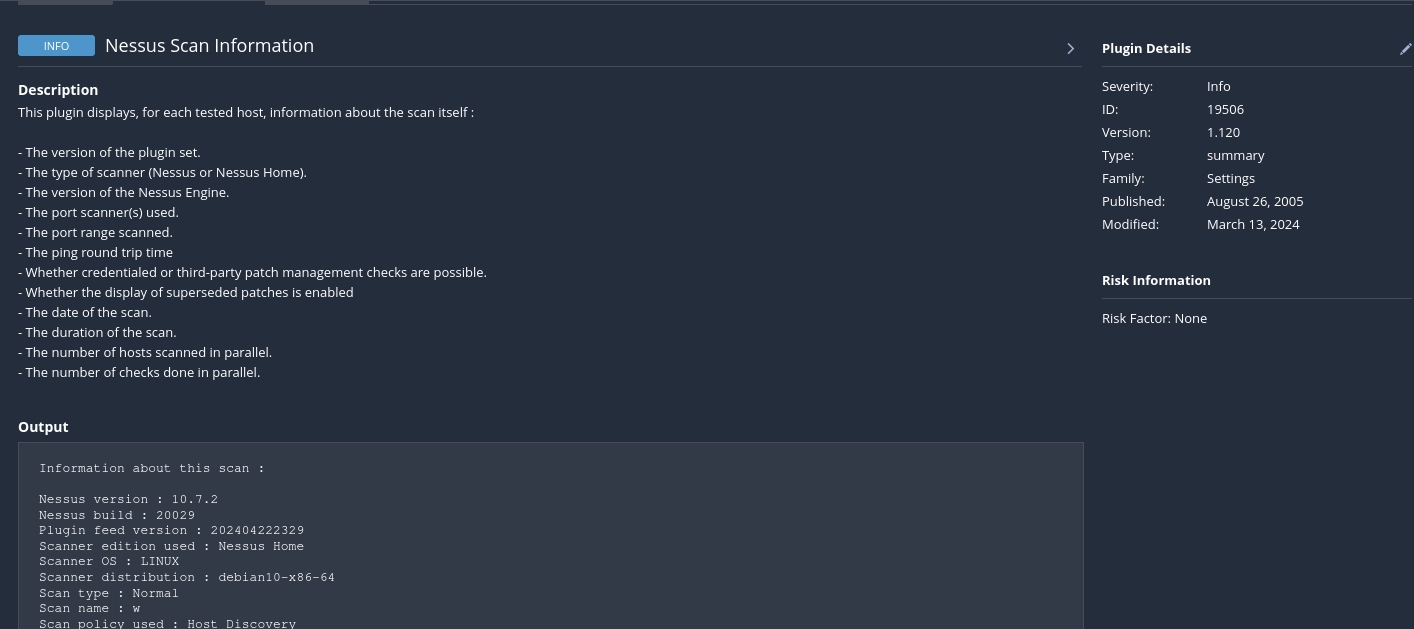

首先去官网下载安装包

dpkg -i Nessus-10.7.2-debian10_amd64.deb #安装Nessus

/bin/systemctl start nessusd.service #启动nessus

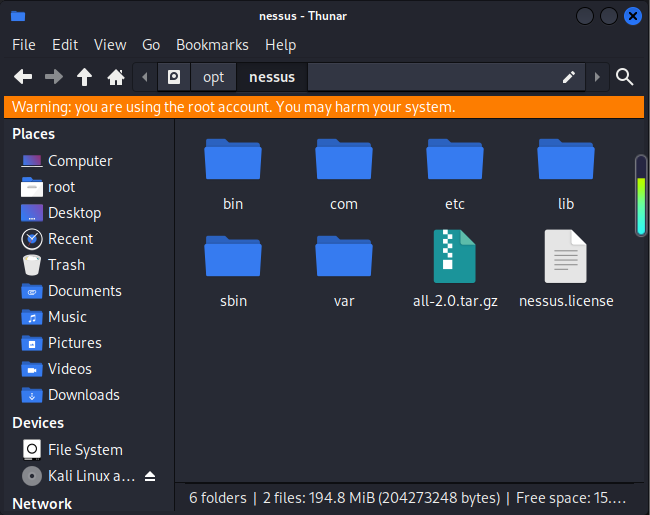

将下载下来的两个安装包移动到/opt/nessus目录下

cp /home/all-2.0.tar.gz /opt/nessus

cp /home/nessus.license /opt/nessus

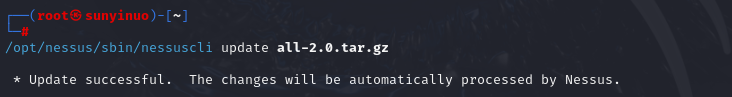

更新和自动适用Nessus框架:

/opt/nessus/sbin/nessuscli update all-2.0.tar.gz

安装完毕:

注:上面那个报错我们需要把Nessus的软件和硬件全部更新,具体见:https://blog.csdn.net/m0_46684679/article/details/126165335

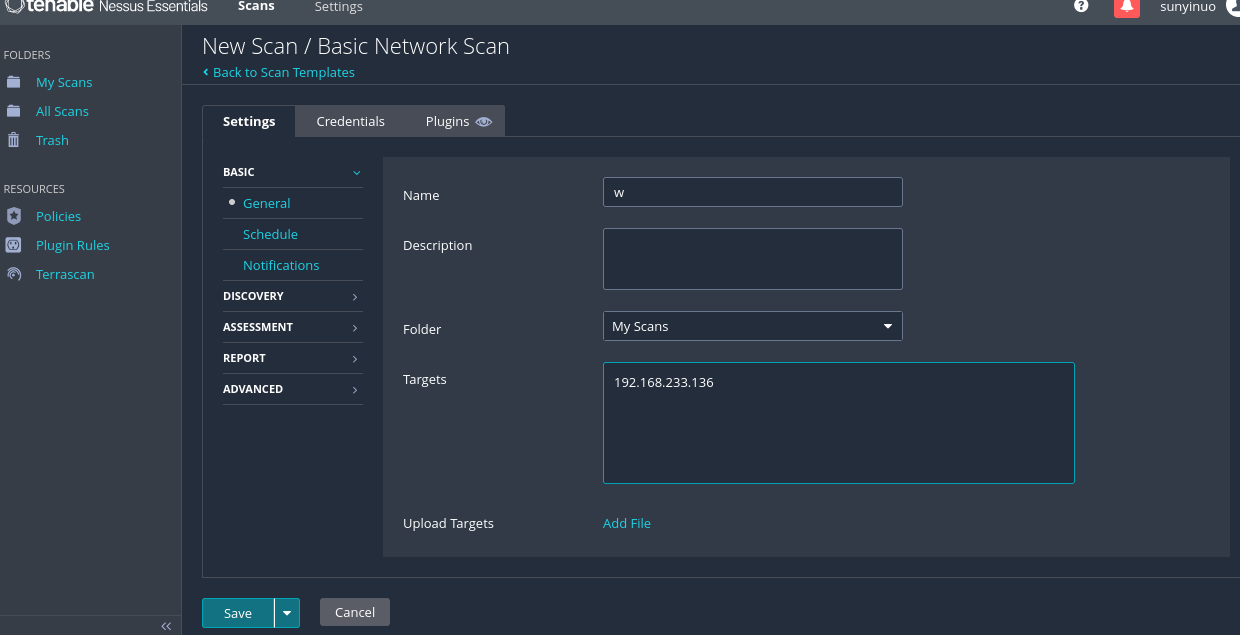

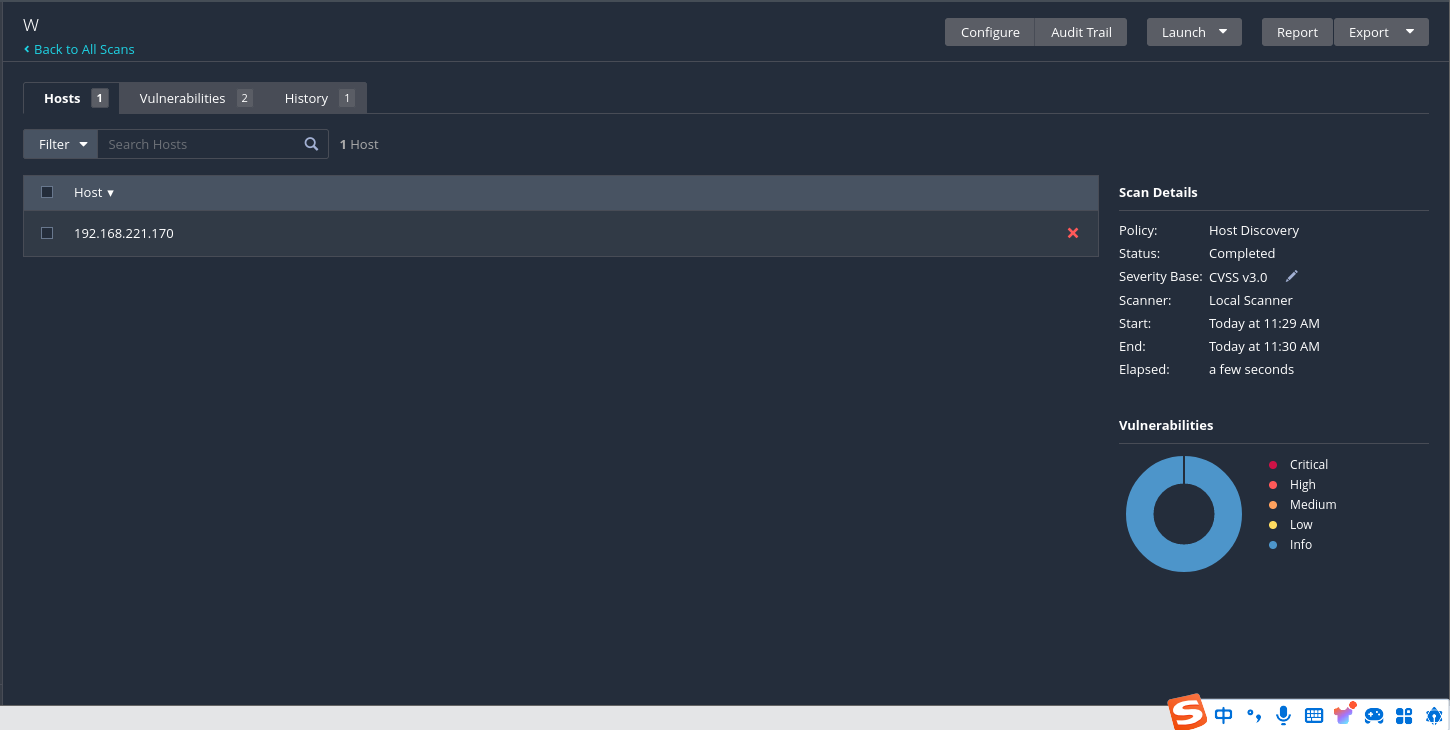

由于实验中断,再次进行实验时主机的地址变了,所以这里目标主机的地址也要设置一下,让两台主机在同一个网段下

可以看到没有任何开放的端口,和上面nmap扫描的结果一致。

远程文件漏洞:可能导致攻击者通过键盘输入来运行目标主机上的文件,从而执行恶意代码或获取个人信息。

SMB漏洞:Server Message Block (SMB) 协议是一种在计算机网络上共享文件、打印机和其他资源的通信协议,在传输的数据不经过加密就发送的情况下可能导致信道上传输的内容可能会被中间人获取。

1.恶意代码,病毒、蠕虫、木马、勒索软件等方式,利用操作系统或应用程序的安全漏洞,窃取用户的个人信息、浏览习惯等数据或进行远程操控。

2.中间人攻击,目标主机由于存在SMB协议明文传输漏洞,我们可以在网络上截获未被加密的数据,进而获取发送的信息。

3.缓冲区溢出攻击,通过缓冲区溢出攻击对远程服务器进行攻击以访问目标主机,如microsoft NNTP服务器,使用 NNTP 服务器进程的特权,在远程主机上执行任意命令;SMTP服务器,这样就可以在远程主机上执行任意命令。

额,这很难评,并不是真正的我

前几周发的实验报告,剩下也就没啥了

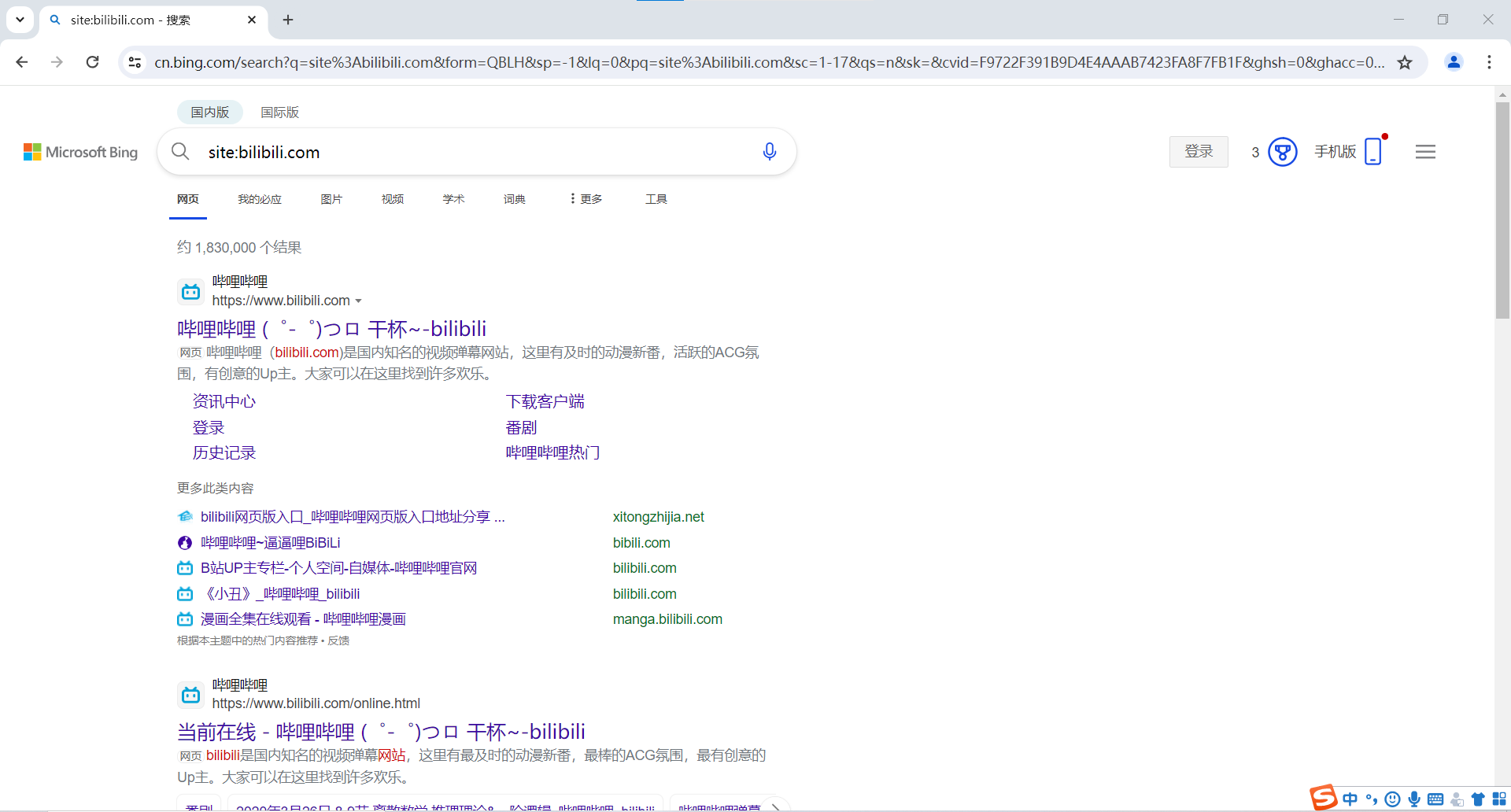

1.site:搜索与指定网站有联系的URL

site:bilibili.com

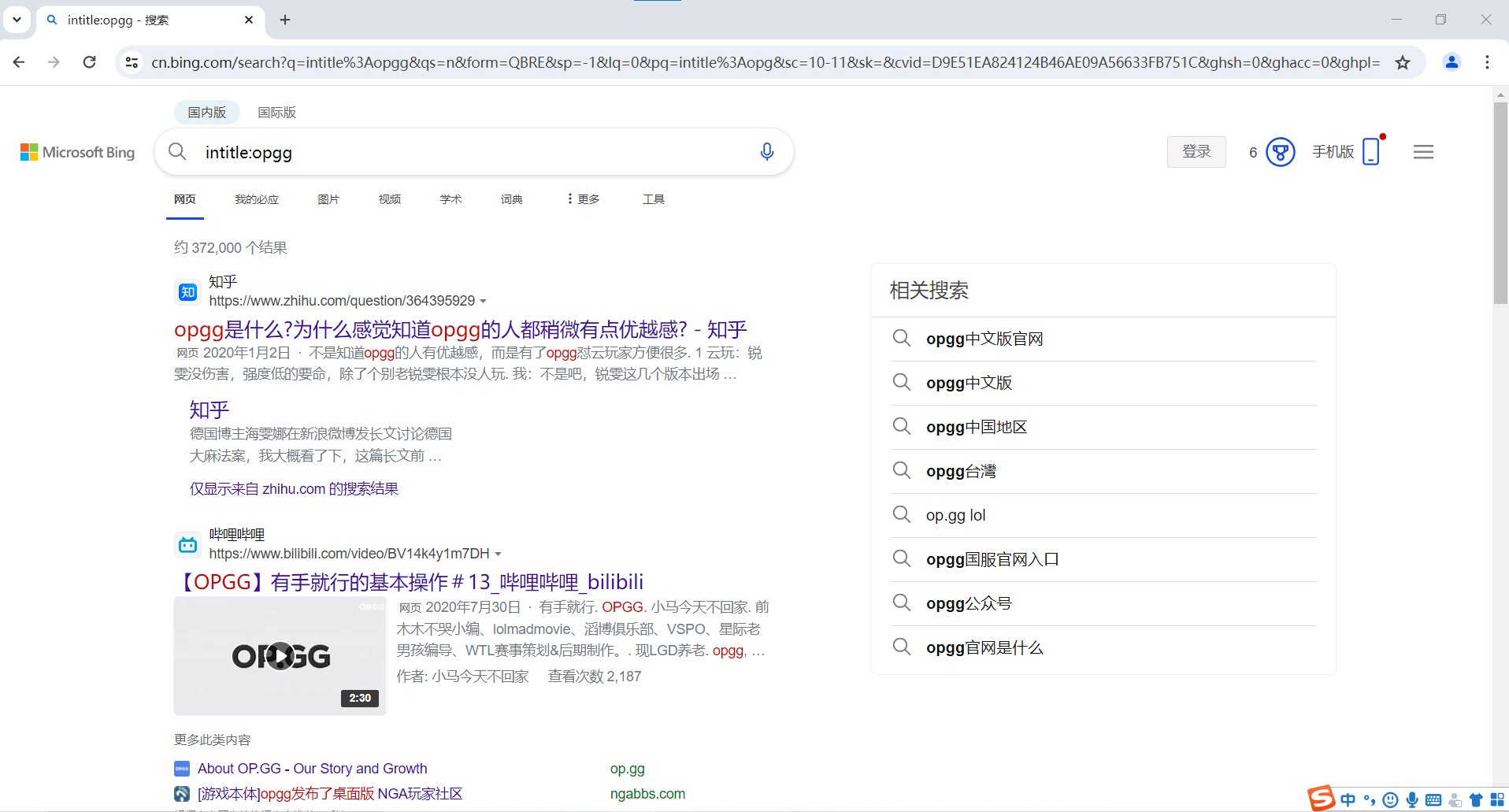

2.intitle:返回网页标题中包含关键词的网页

intitle:opgg

3.allintitle:可以指定多个词的intitle,将返回标题中包含所有关键字的网页

allintitle:勇士 库里

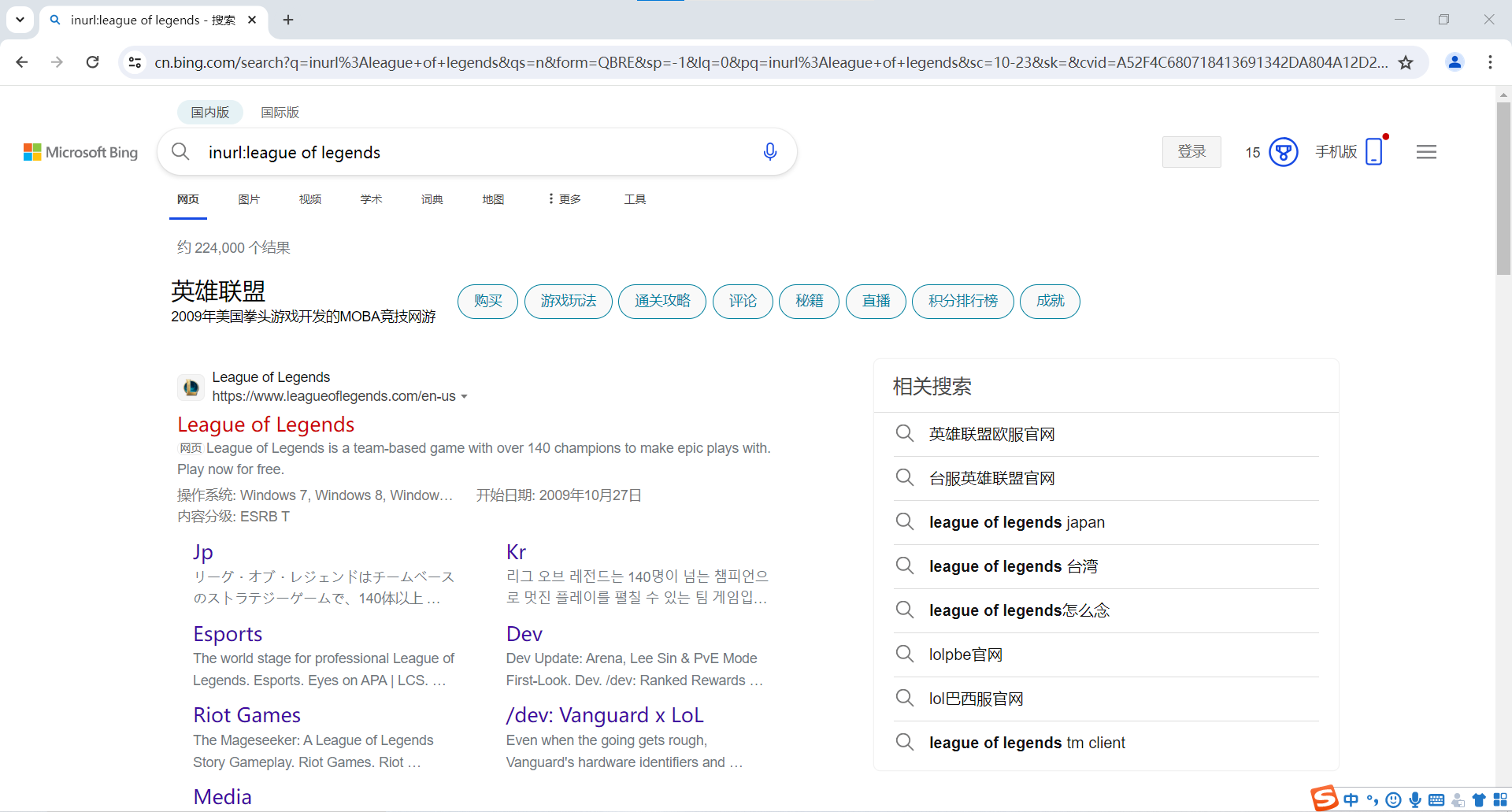

4.inurl:搜索包含有特定字符的URL

inurl:league of legends

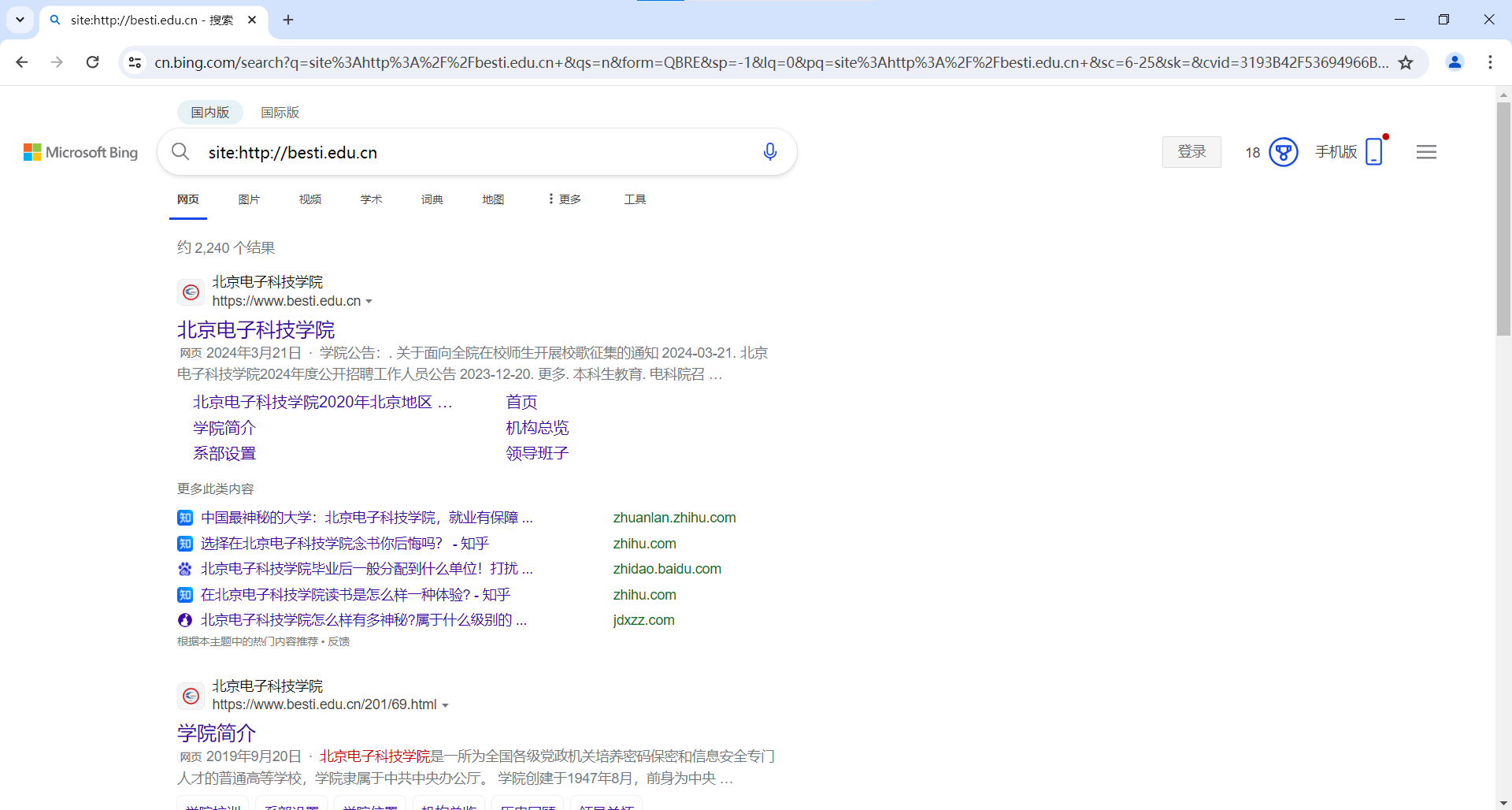

5.site:访问指定的站点

site:http://besti.edu.cn/

6.cache:搜索关于指定关键字的缓存

cache:勇士

这是网络与系统攻防技术的第五次实验,在我看来有些难度,重点是Nessus的安装和Wireshark的抓包,因为在安装Nessus时,我生怕出现像上一次安装Veil时的尴尬局面,所以我十分小心谨慎,并且安装环节也多,这就导致我进行的比较缓慢,同时在下载.gz文件时也花费了我大量的时间,由于是国外的网站,下载实在太慢了。而对于抓包,我第一次抓包时没有抓到,原因是结束捕包太快了Wireshark还没反应过来,第二次稍晚点结束就成功抓到了。

同时,我认为本次实验与生活十分贴近,在第一个部分中,我用各种命令尝试获取学校网站的各种信息,更清晰的了解了学校的保密性,而第二部分获取好友具体位置,我和朋友的QQ电话就能定位他的大概位置,也是“开盒”了,我更加深入理解了什么是网络安全与网络攻防,可以说我们更要注意保护自己的个人隐私和个人信息了。

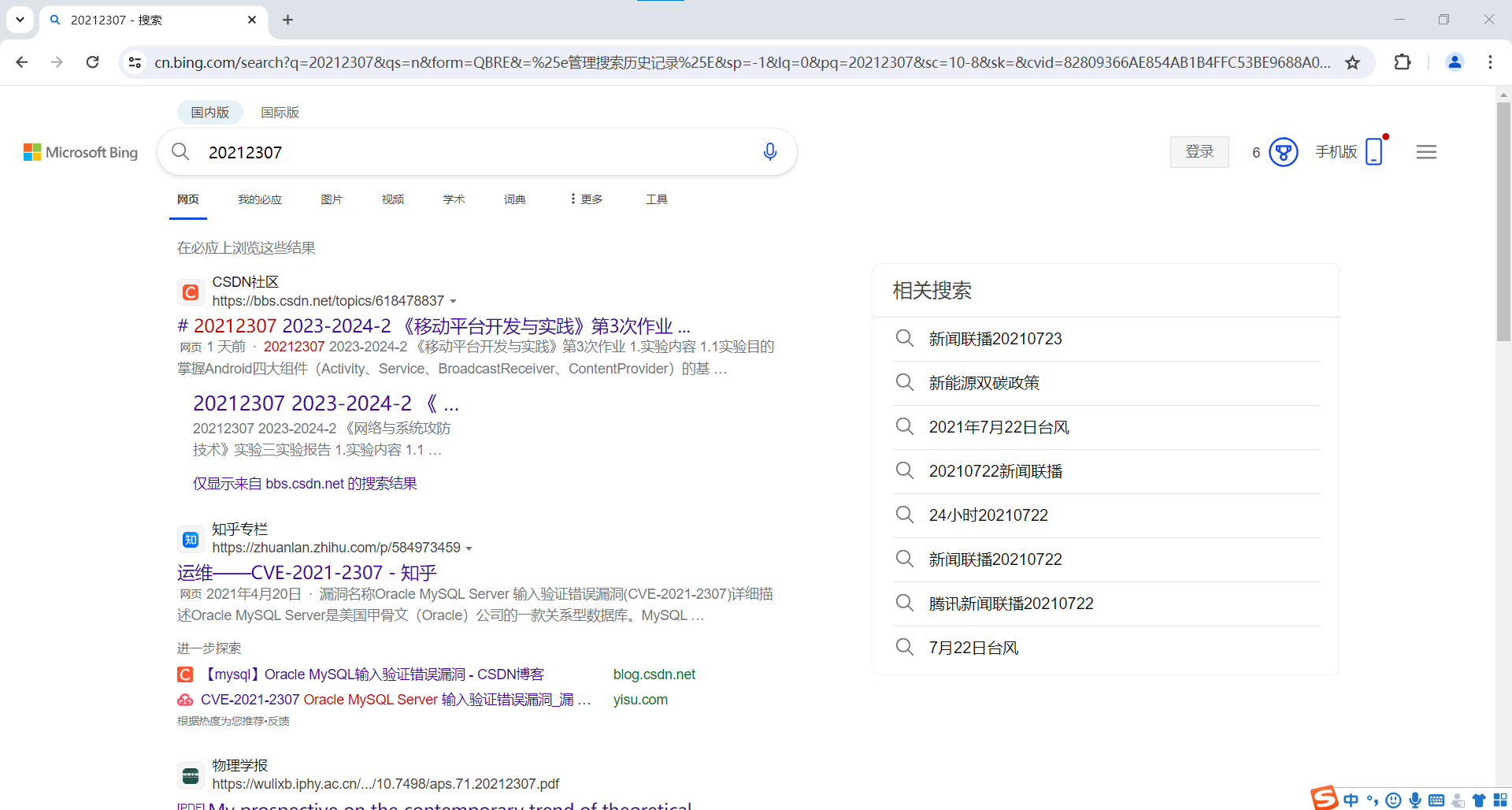

对于第三部分对搜索引擎的使用,我学到了如何高效的搜索自己想要的信息,学到了新的搜索方法,对于自己学号和姓名的搜索,也确实说明了我们的上网行为是有痕迹的,可以被追踪和记录,因此上网时需要注意不要泄露自己的个人信息。