81

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享课程:《网络与系统攻防技术》

班级:2123

姓名:陈鹏宇

学号:20212329

实验日期:2024年4月22日

必修/选修:必修课

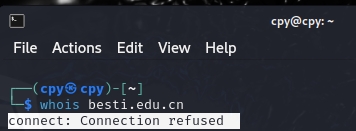

【1】

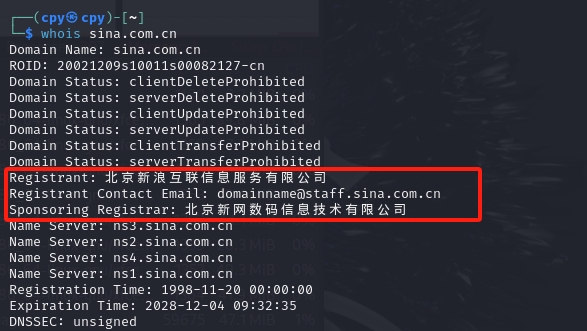

于是尝试对sina.com.cn继续实验:

【2】

①DNS注册人:北京新浪互联信息服务有限公司

②联系方式:domainname@staff.sina.com.cn

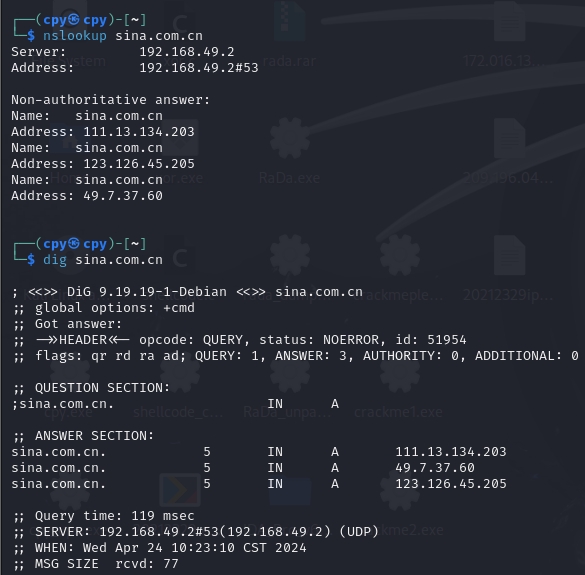

【3】

可以看到目标域名有3个对应的IP,分别是:111.13.134.203、123.126.45.205、49.7.37.60。

dig(domain information groper)与nslookup命令功能基本相同,但是dig命令灵活性好、易用、输出清晰。

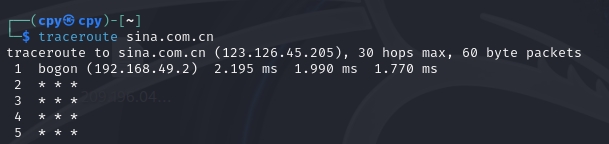

traceroute命令利用ICMP协议定位用户计算机和目标计算机之间的所有路由器,追踪网络数据包的路由途径。

每次数据包由某一同样的出发点(source)到达某一同样的目的地(destination)走的路径可能会不一样,但大部分时候所走的路由是相同的。

【4】

第一列是生存时间,一跳表示一个网关,每途经一个路由器自增1;

第二列是途经路由器的IP地址;

后三列是对于三次发送的ICMP包网关响应后返回的时间,*表明超时无应答。

从当前主机,到目标主机,最多经过30跳(30 hops max),每次检测发送的包大小为60字节(60 byte packets)

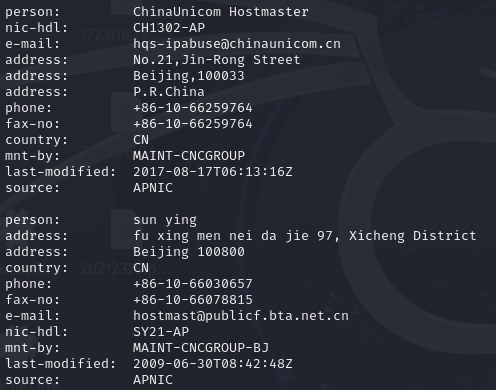

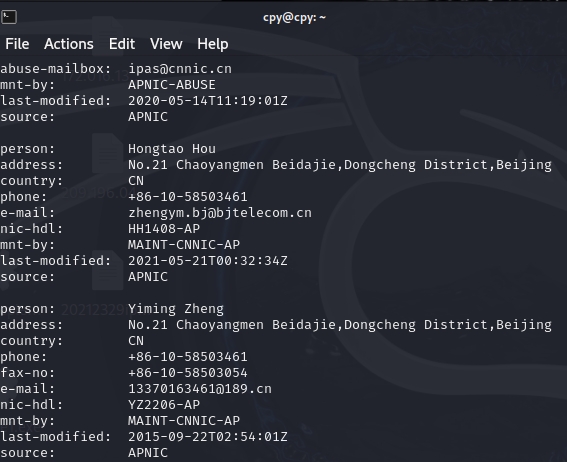

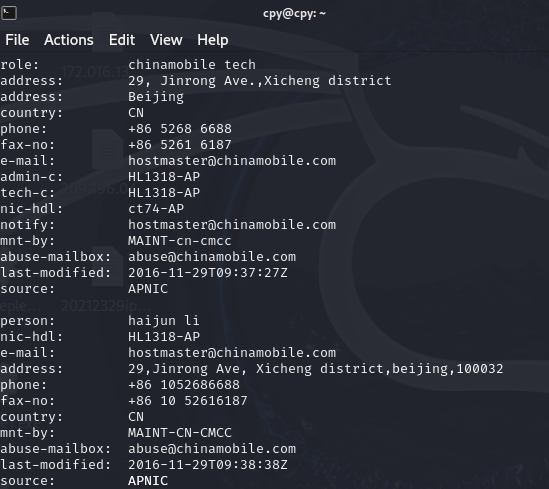

与之前同样的方式通过whois+IP地址,查询注册人、联系方式等

IP地址注册人及联系方式如下图

【5】【6】【7】

baidu.com

[Baidu]

sina.com.cn

【8】

besti.edu.cn

[学校]

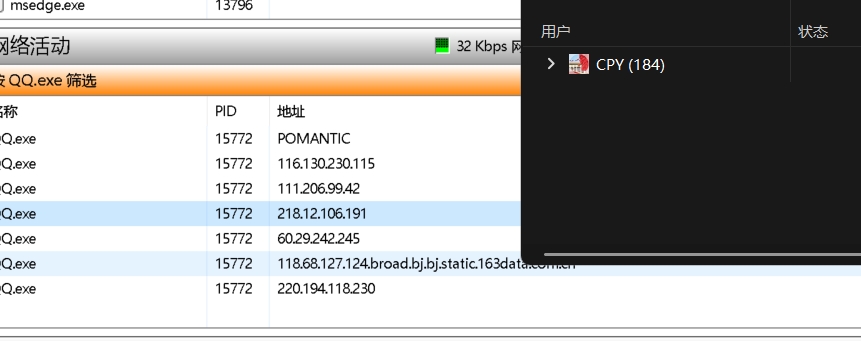

①第一次:大量的60.29.224.145(好友1)和172.16.218.30数据传输

②第二次:大量的60.29.224.156(好友2)和172.16.218.30数据传输

结果查询两个好友的具体地理位置居然是天津???

猜测数据包需要经过通信商中转发给好友,因此无法直接通过抓包得到好友的IP

【9】

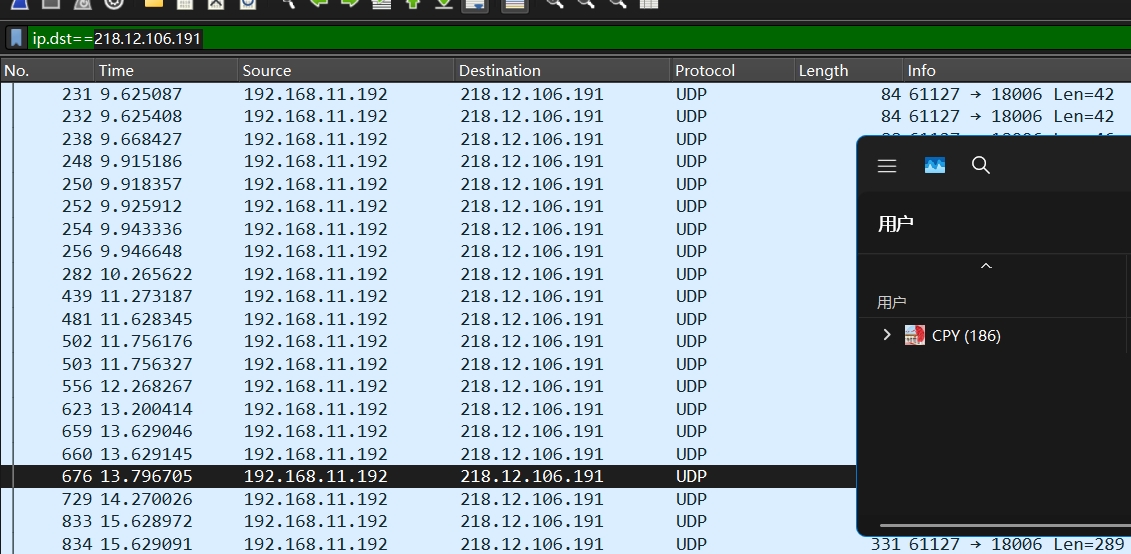

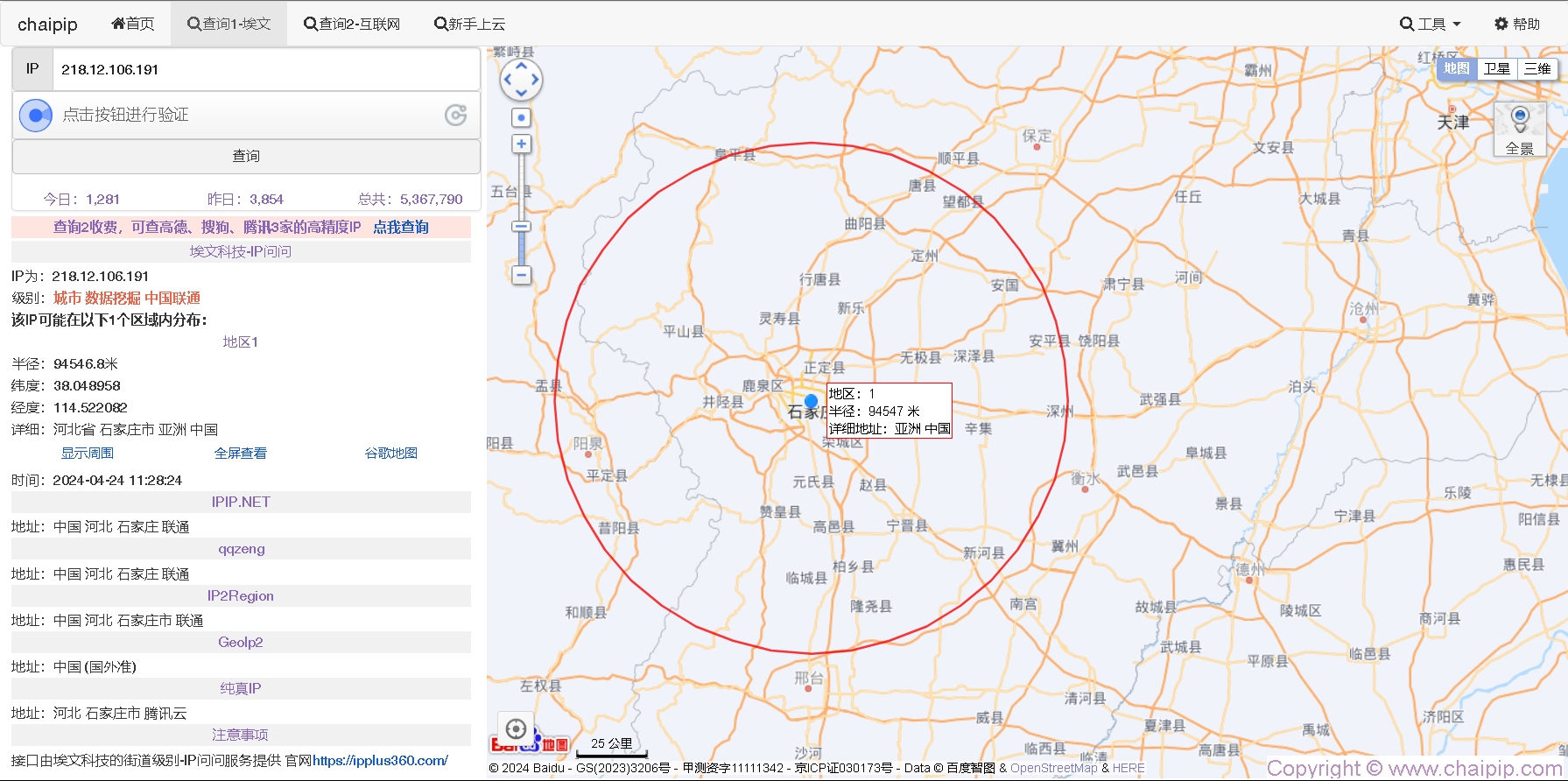

【10】【11】【12】【13】

Nmap包含四项基本功能:

主机发现 (Host Discovery)

端口扫描 (Port Scanning)

版本侦测 (Version Detection)

操作系统侦测 (Operating System Detection)

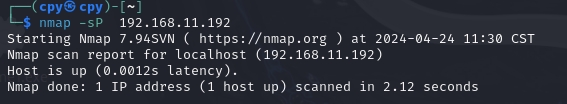

nmap -sP 192.168.11.192

发送ICMP echo探测,设置扫描方式为ping扫描

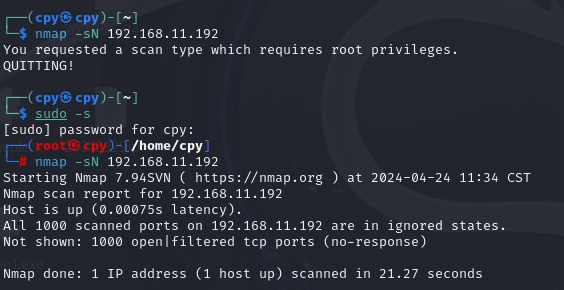

nmap -sN 192.168.11.192

TCP Null扫描,是通过发送非常规的TCP通信数据包对计算机进行探测

【14】【15】

“nmap -sP”探测靶机所在网段的活跃主机情况,“nmap -sN”针对靶机IP进行探测了(因为探测端口所以针对网段的话时间太长)。

由“Host is up”可知主机活跃。

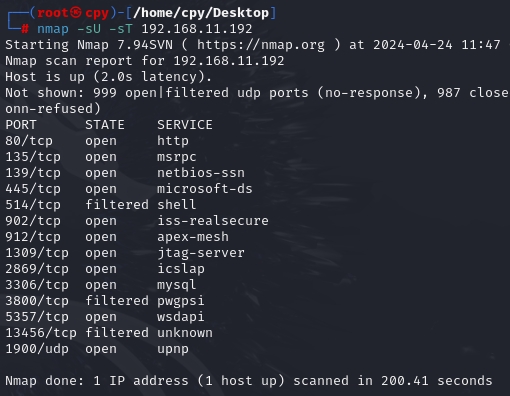

在一个命令中扫描所有UDP和TCP端口,使用-sU扫描UDP端口、-sT扫描TCP端口。

【16】

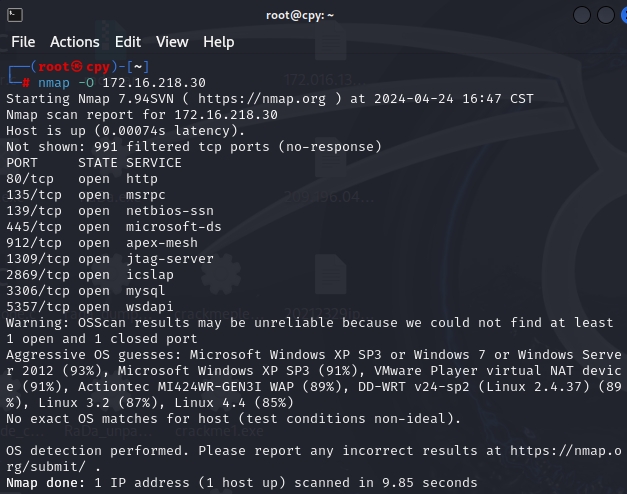

使用“nmap -O”可以远程检测操作系统。

【17】

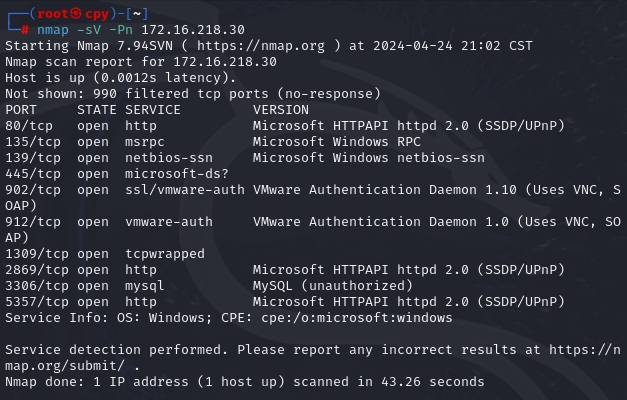

使用“nmap -sV -Pn”命令。

【21】

nmap -sV -Pn 192.168.11.192

-sV :打开版本探测,查看目标主机的详细服务信息

-Pn :非ping扫描,不执行主机发现,可以跳过防火墙,也就是在扫描之前,不发送ICMP echo请求测试目标。

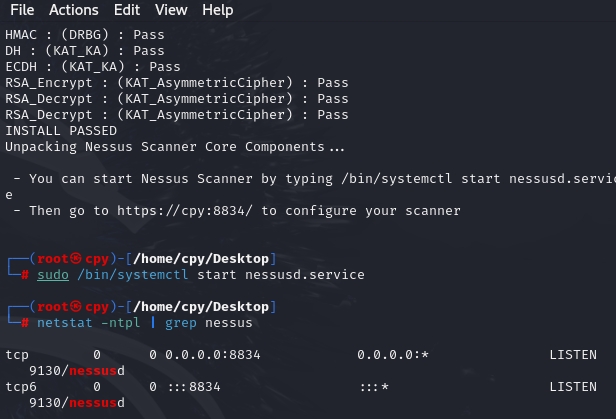

dpkg -i Nessus-10.7.2-debian10_i386.deb # 安装Nessus

sudo /bin/systemctl start nessusd.service # 启动nessus

netstat -ntpl | grep nessus #查看状态

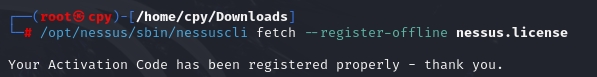

【18】

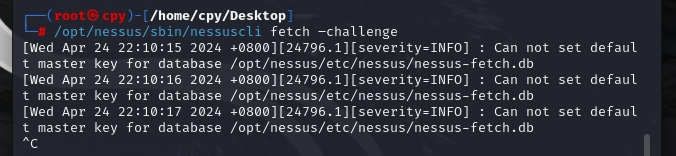

获取challenge码:

/opt/nessus/sbin/nessuscli fetch --challenge

登录https://plugins.nessus.org/v2/offline.php

然后将激活码和challenge码输入,获得更新包和证书

安装证书

/opt/nessus/sbin/nessuscli fetch --register-offline nessus.license

【19】

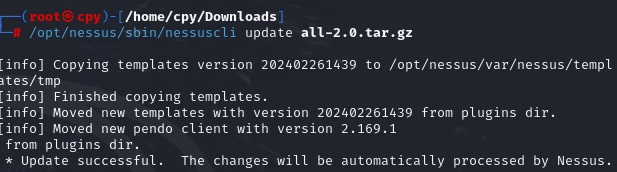

安装插件

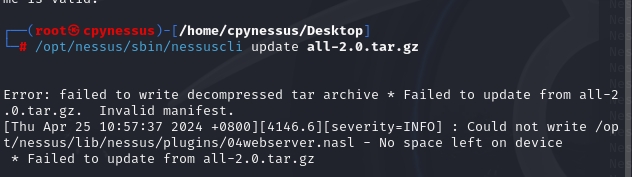

/opt/nessus/sbin/nessuscli update all-2.0.tar.gz

【20】

重启服务

service nessusd restart

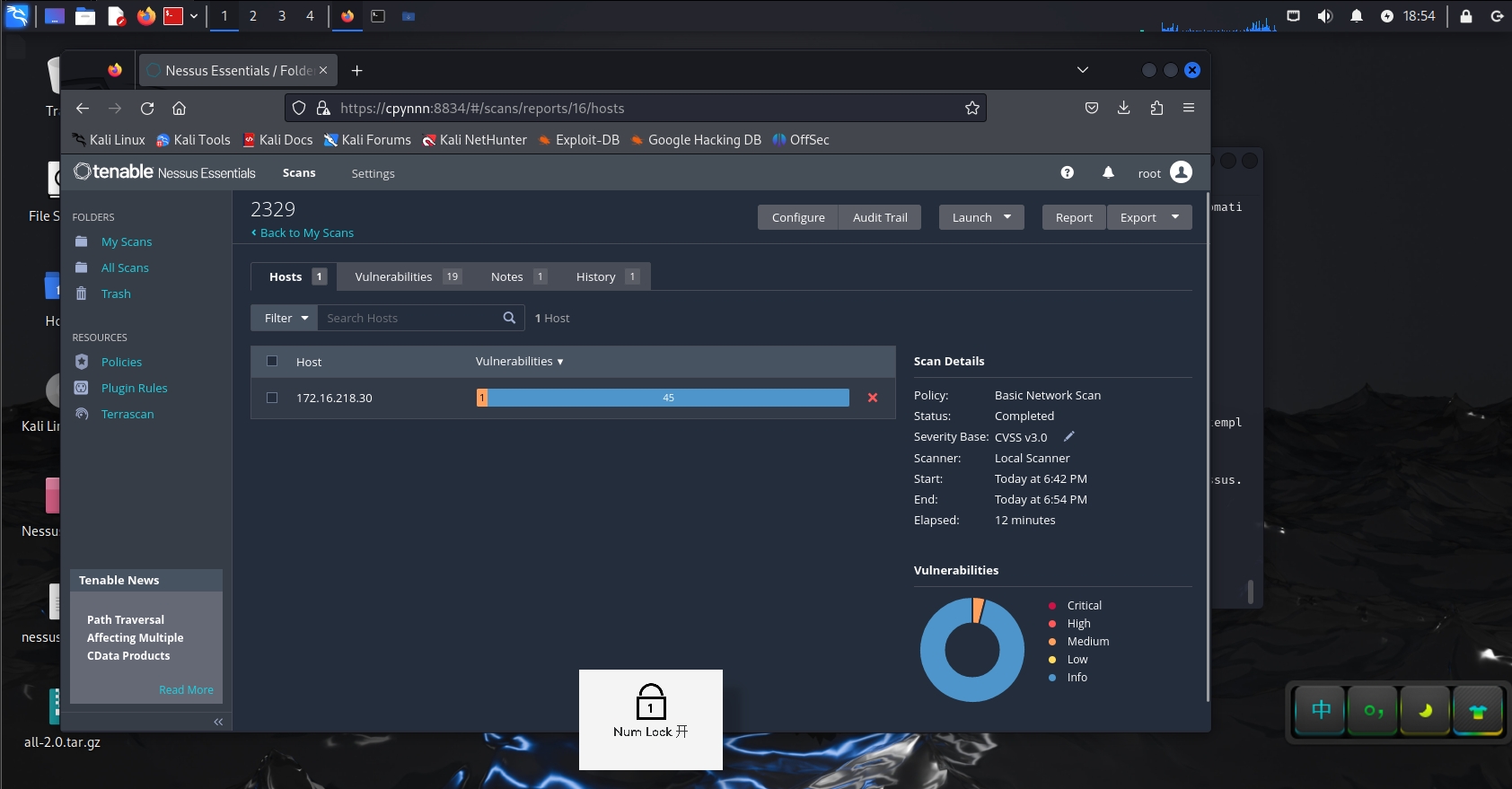

【34】

靶机有1个中危漏洞。

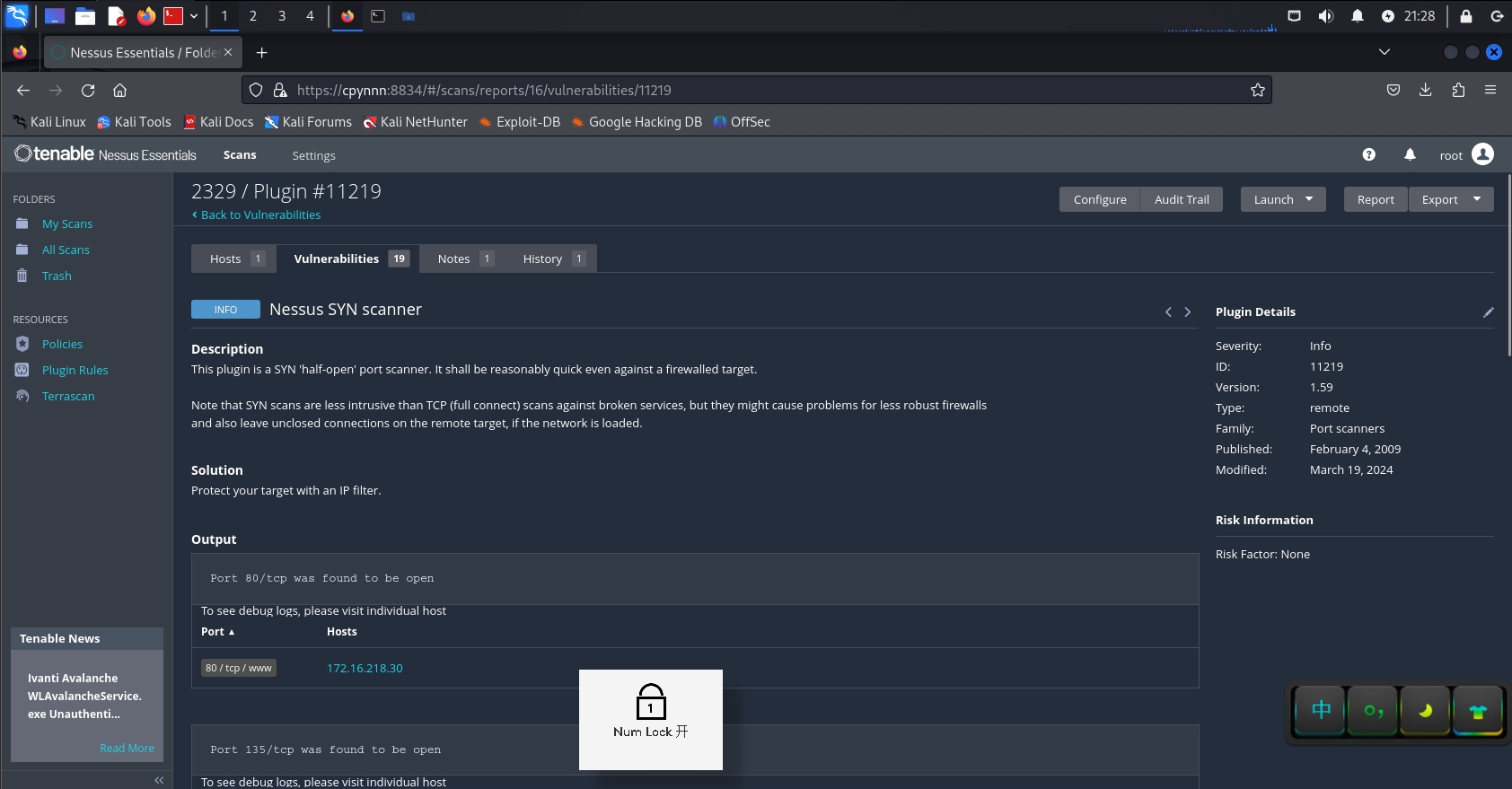

①靶机上开放了哪些端口?

在扫描结果的“Vulnerabilities”中选择“Nessus SYN Scanner”

Output

Port 80/tcp was found to be open

Hosts

80 / tcp / www

172.16.218.30

Port 135/tcp was found to be open

Hosts

135 / tcp / epmap

172.16.218.30

Port 139/tcp was found to be open

Hosts

139 / tcp / smb

172.16.218.30

Port 445/tcp was found to be open

Hosts

445 / tcp / cifs

172.16.218.30

Port 902/tcp was found to be open

Hosts

902 / tcp / vmware_auth

172.16.218.30

Port 912/tcp was found to be open

Hosts

912 / tcp / vmware_auth

172.16.218.30

Port 1309/tcp was found to be open

Hosts

1309 / tcp

172.16.218.30

Port 2869/tcp was found to be open

Hosts

2869 / tcp / www

172.16.218.30

Port 3306/tcp was found to be open

Hosts

3306 / tcp / mysql

172.16.218.30

【35】

②靶机各个端口上网络服务存在哪些安全漏洞

详细内容请前往:

https://gitee.com/romantication/pdf/blob/master/%E5%AE%89%E5%85%A8%E6%BC%8F%E6%B4%9E.txt

③你认为如何攻陷靶机环境,以获得系统访问权

根据Nessus扫描结果,使用Metasploit选择合适的漏洞进行利用,利用时注意配置的端口要正确。

针对本次实验中的靶机win2000,具体可利用以下几种漏洞:

ms03-026:RPC接口中的缓冲区溢出可能允许执行代码

Windows的远程版本在其RPC接口中的函数RemoteActivation()中包含一个漏洞,该漏洞可能允许攻击者以系统权限在远程主机上执行任意代码。已知一系列蠕虫会利用此漏洞。

Metasploit中对应的模块:exploit/windows/dcerpc/ms03_026_dcom

ms08-067:Server 服务中的弱点可能会允许远程运行代码

如果用户在受影响的系统上收到蓄意制作的RPC要求,则该弱点可能会允许远程执行代码。 在Microsoft Windows 2000、Windows XP、Windows Server 2003 系统上,攻击者可以利用此弱点,不经验证就执行任意代码。 此弱点也可能用来制作蠕虫攻击。

Metasploit中对应的模块:exploit/windows/smb/ms08_067_netapi

10-061:打印多任务缓冲处理器服务的信息安全风险可能会允许远程运行代码

如果攻击者将蓄意制作的打印要求传送至具有曝露于RPC之打印多任务缓冲处理器接口的受影响系统,此信息安全风险可能会允许远程执行代码。

Metasploit中对应的模块:exploit/windows/smb/ms10_061_spoolss

ms17-010:Microsoft Windows SMB 服务器的安全性更新

如果攻击者传送蓄意制作的讯息到Windows SMBv1服务器,最严重的弱点可能会允许远程执行代码。对于所有受支持版本的 Microsoft Windows,此安全性更新的等级为“重大”。

Metasploit中对应的模块:auxiliary/admin/smb/ms17_010_command

①搜索姓名,无法搜到(不出意外应该确实是不会搜到的)

【22】

②搜索学号姓名,会搜索到曾经写过的博客,能够获得大量的信息

【23】

Google Hacking是指使用Google、百度等搜索引擎对某些特定网站主机漏洞进行搜索,以达到快速找到漏洞主机或特定主机的漏洞的目的。

对于普通用户而言,Google只是一款强大的搜索引擎,而对于渗透人员而言,它可能是一款绝佳的渗透工具。正因为Google的检索能力强大,我们可以构造特殊的关键字语法来搜索互联网上的的相关敏感信息。

site:找到与指定网站有联系的URL

【36】

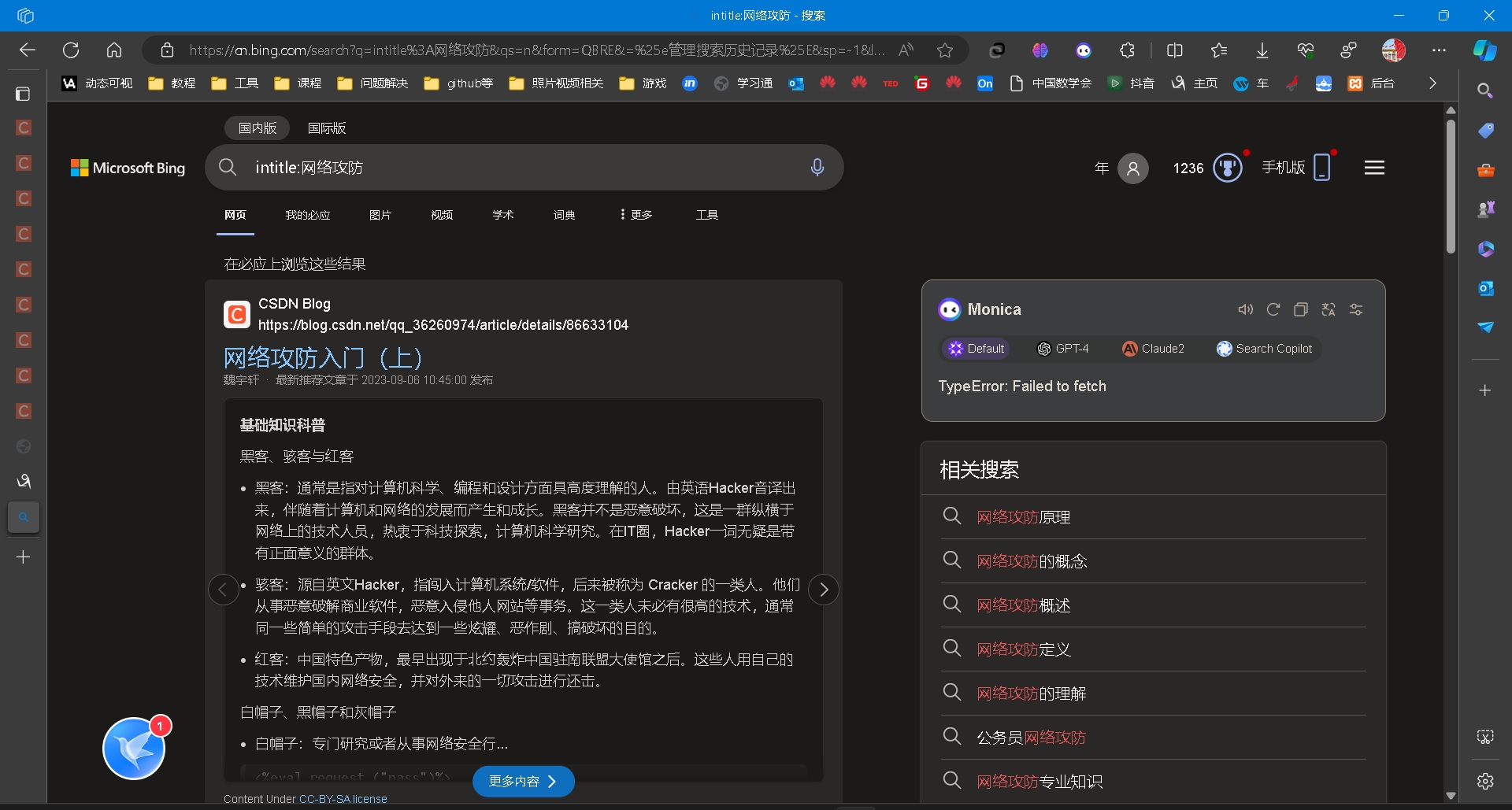

intitle:返回所有网页标题中包含关键词的网页

【37】

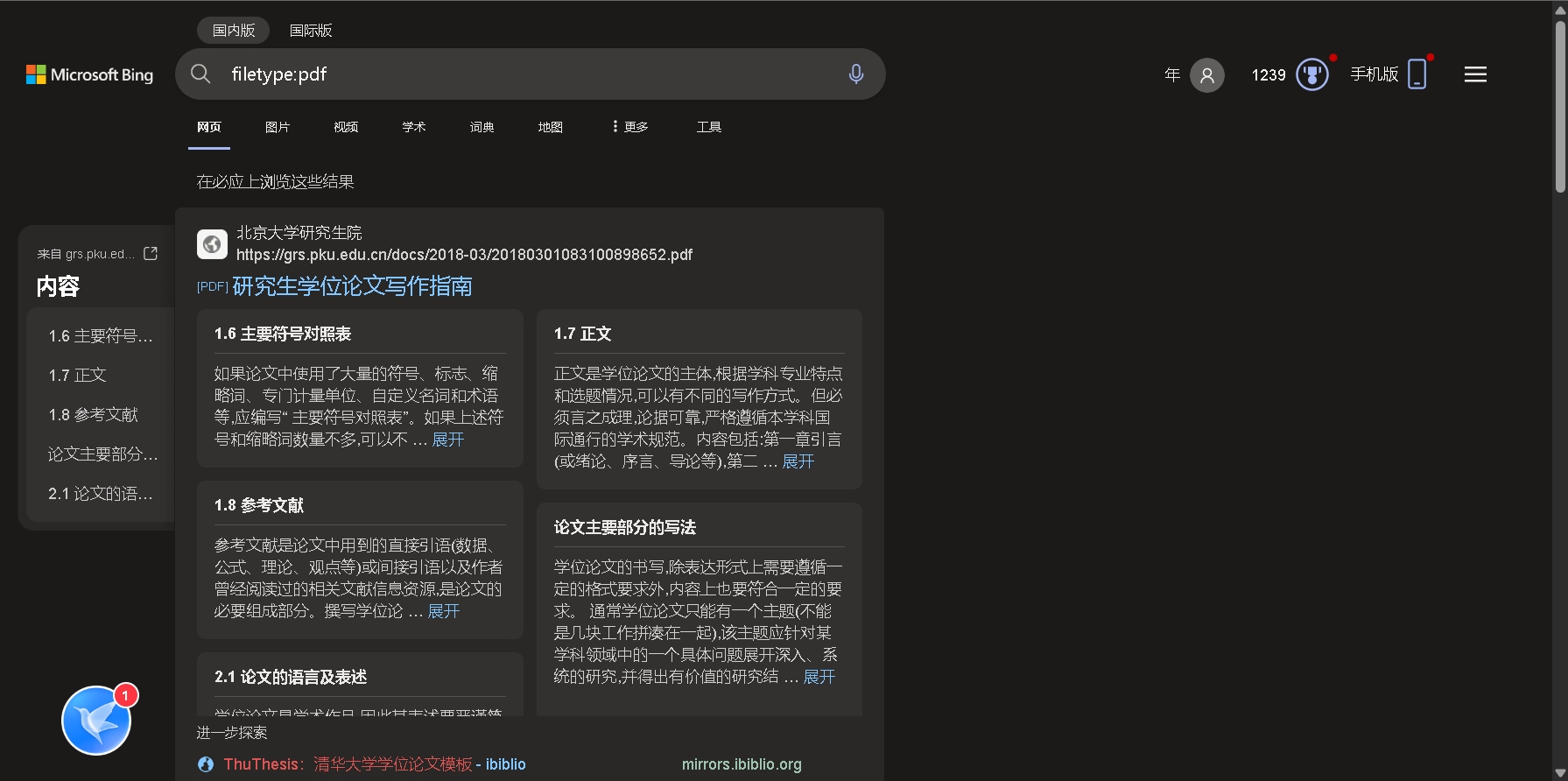

filetype:搜索指定类型的文件

【38】

cache:搜索搜索引擎里关于某些内容的缓存,可能会在过期内容中发现有价值的信息

【39】

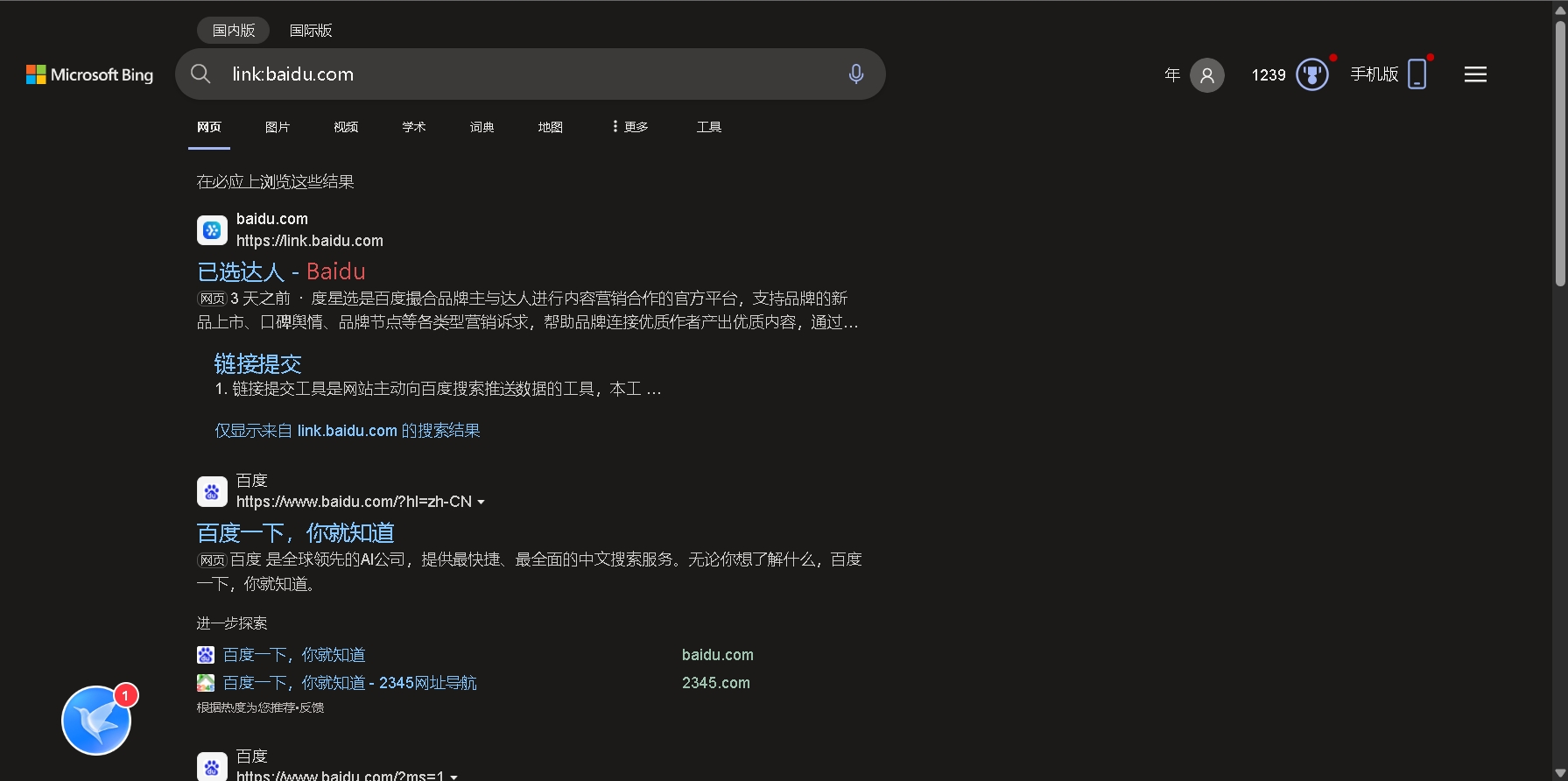

link:返回所有和xxx.com做了链接的URL

【40】

inurl:搜索包含有特定字符的URL

【41】

define:查询关键字的定义

【42】

【24】

【26】

【27】

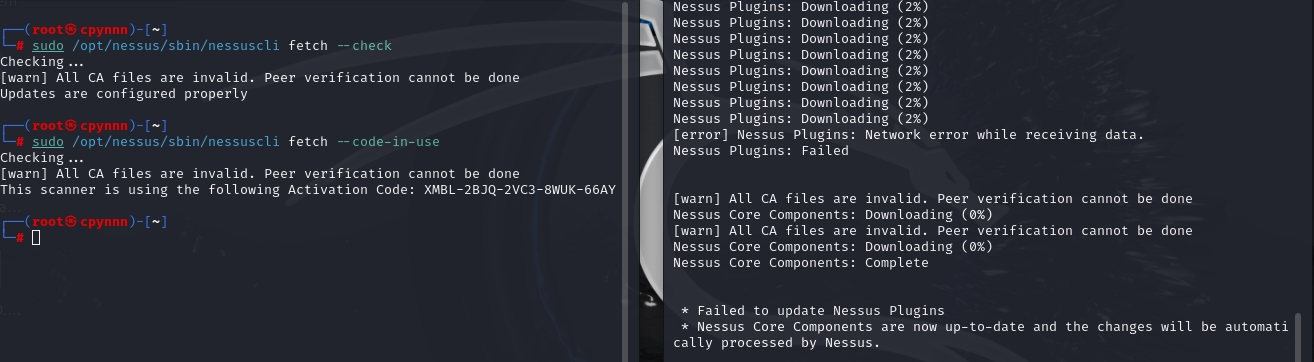

解决方案: 直接就是重装,可能是因为使用代理服务器并执行 URL FIleter,我猜测安装被阻止了,应该检查需要访问的 url 列表。可以检查CA证书:确保CA证书是有效的,并且没有过期;重新安装CA证书:如果证书无效或缺失,尝试重新安装CA证书。最后更新Nessus确保是最新版本。

问题5: 使用nmap和Nessus扫描时,如何确定靶机的操作系统和服务版本。

解决方案: nmap的-O和-sV选项可以帮助您确定操作系统和服务版本。但是,这些方法并不总是100%准确,因为它们依赖于网络响应的特征。有时候,操作系统和服务可能配置了特定的响应来误导扫描工具。可以通过手动检查服务的响应头或者使用更高级的指纹识别技术来提高准确性。

在本次实验中,我使用linux命令和在线网站查询了域名和IP的相关信息,学习了搜集网站信息的一些工具和命令,实验Nmap和Nessus对靶机进行了全方位扫描,初步了解了一些之前从未见过的漏洞,还学习了如何高效使用搜索引擎。

实验中对besti.edu.cn进行DNS查询时遇到的拒绝连接问题,让我意识到在进行网络操作时,必须考虑到各种可能的网络限制。这个问题虽然看似简单,但它实际上涉及到了网络配置、防火墙设置以及服务器的安全策略等多个层面。解决这个问题的过程,让我学会了如何诊断网络问题,并寻找合适的解决方案。在使用nmap和Nessus进行网络扫描的部分,我深刻体会到了这些工具的强大功能。通过这些工具,我能够识别出网络环境中的潜在安全风险,并为进一步的渗透测试和安全加固提供了重要信息。通过Google Hacking技巧来搜集信息的尝试,让我意识到了互联网上大量可用的公开信息,以及如何通过特定的搜索技巧来定位这些信息。这些技能在网络安全领域非常有价值,因为它们可以帮助安全专家发现和修复安全漏洞。