81

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享whois是一个查询和响应协议,用于查询数据库以获取注册用户或分配者的信息,通常用于查询域名或IP地址的注册信息。它提供了域名所有者、注册商、注册日期、到期日期等信息。

dig(domain information groper):dig是一个命令行工具,用于执行DNS查询。它比nslookup更灵活,因为它可以查询不同类型的DNS记录,如A记录(IP地址)、MX记录(邮件服务器地址)、NS记录(域名服务器地址)等。dig还可以向特定的DNS服务器发起查询,或者使用特定的传输协议(如TCP或UDP)。

nslookup是一个用于查询DNS服务器以获取域名和IP地址映射的工具。它可以显示一个域名的IP地址,或者显示一个IP地址对应的域名(通过PTR记录)。nslookup也可以用来诊断DNS解析问题。

traceroute是一个网络诊断工具,用于显示数据包从本地主机到远程主机的路径。它显示了数据包通过网络到达目的地所经过的每一跳(路由器或网关)的IP地址。这个命令有助于识别网络中的问题点,比如路径中的高延迟或数据包丢失。

nessus 信息收集分析

Google hacking的学习

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

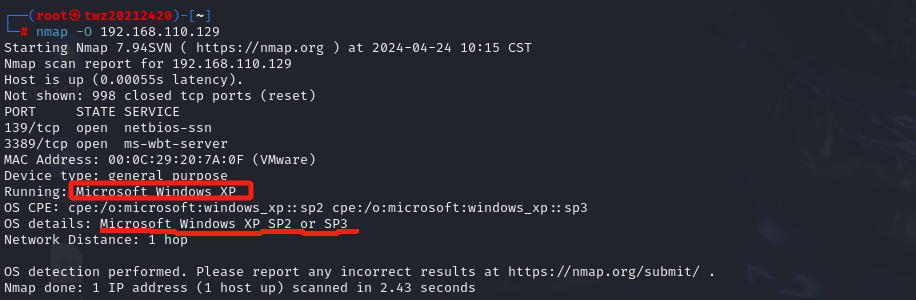

靶机安装了什么操作系统,版本是多少

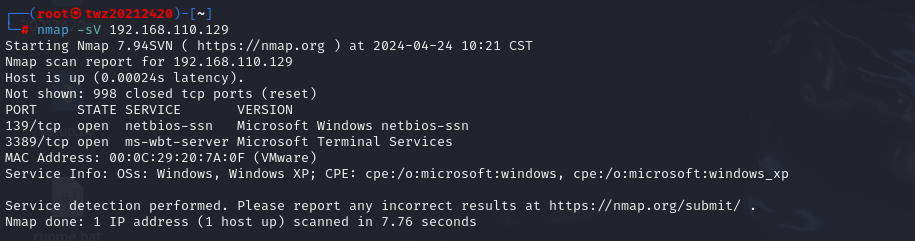

靶机上安装了哪些服务

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

整个过程,成功使用的有:nslookup、dig 、whois+IP

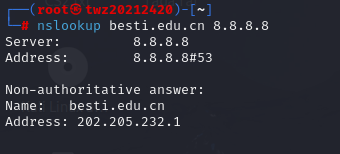

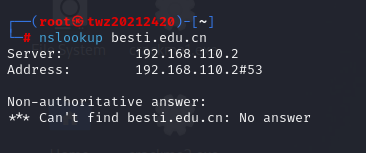

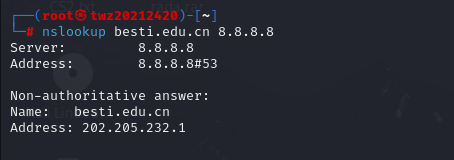

1.用 nslookup查询IP地址

nslookup baidu.com 8.8.8.8

Server : 8.8.8.8

Address : 8.8.8.8#53

Non-authoritative answer: //未验证的回答

Name:besti.edu.cn //目标域名

Address:202.205.232.1 //目标IP

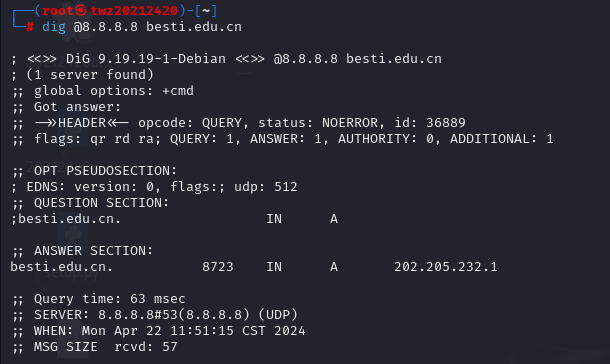

besti.edu.cn有一个IP:202.205.232.1

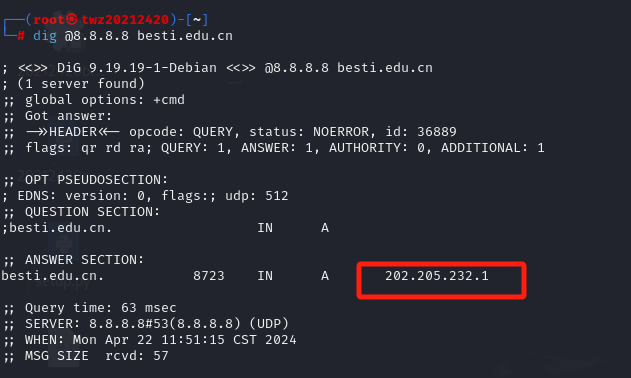

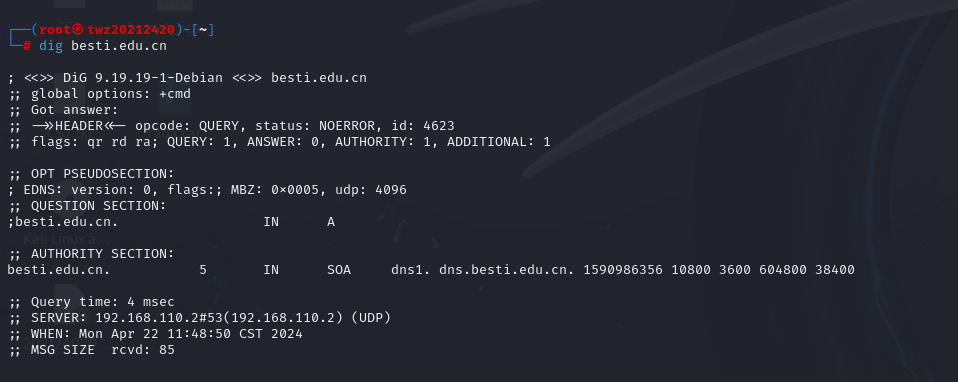

2.用dig 查询IP地址

dig @8.8.8.8 besti.edu.cn

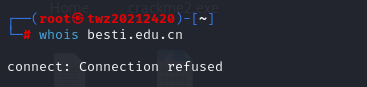

1.用whois besti.edu.cn查询域名信息

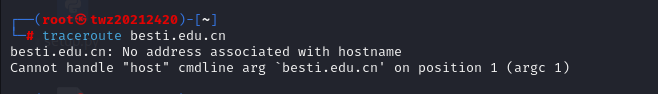

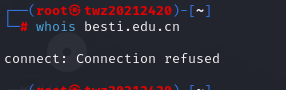

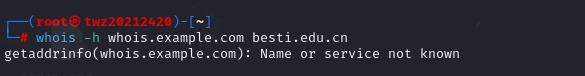

结果显示连接拒绝,尝试改变WHOIS服务器,如下:还是不行。

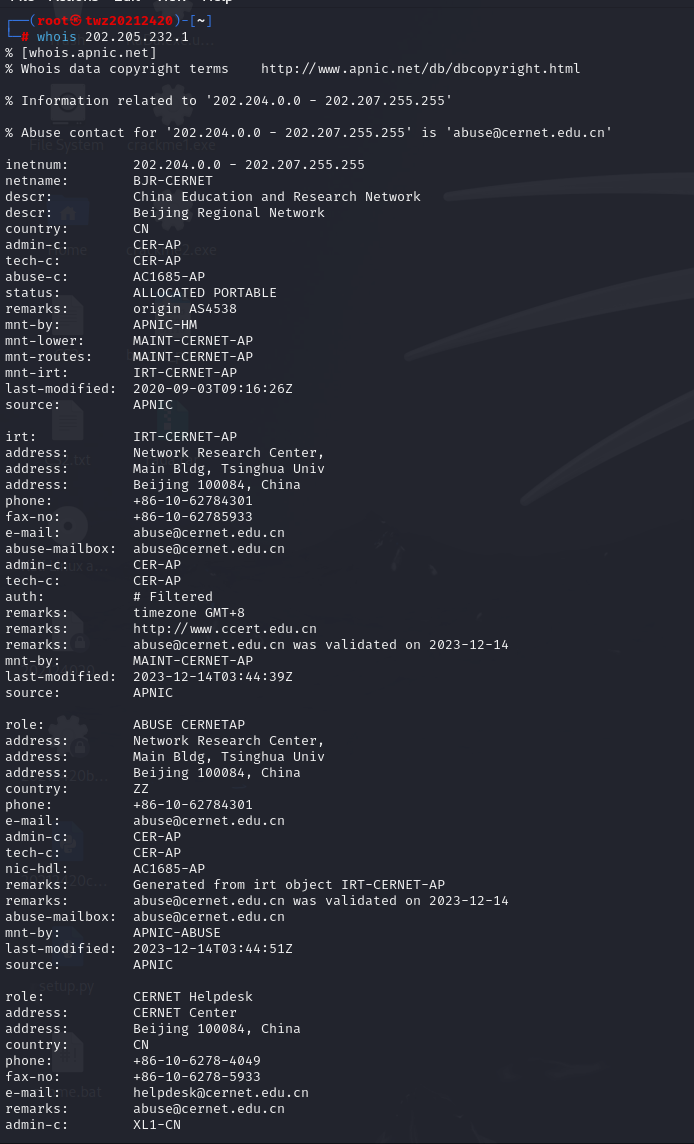

用 whois +ip 查询域名信息,收获如下

可以看到找不到person,但是联系方式是有的

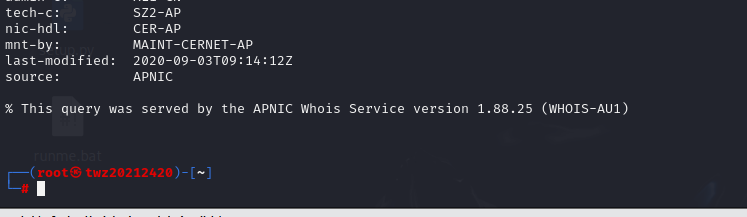

还有关键信息是邮编10084

所以我们是清华大学的!!!

1.用 whois +ip 查询域名信息,如上。

IP地址在北京

Main bldg Tsinghua Univ 指的是清华大学具有中心或主要地位的建筑

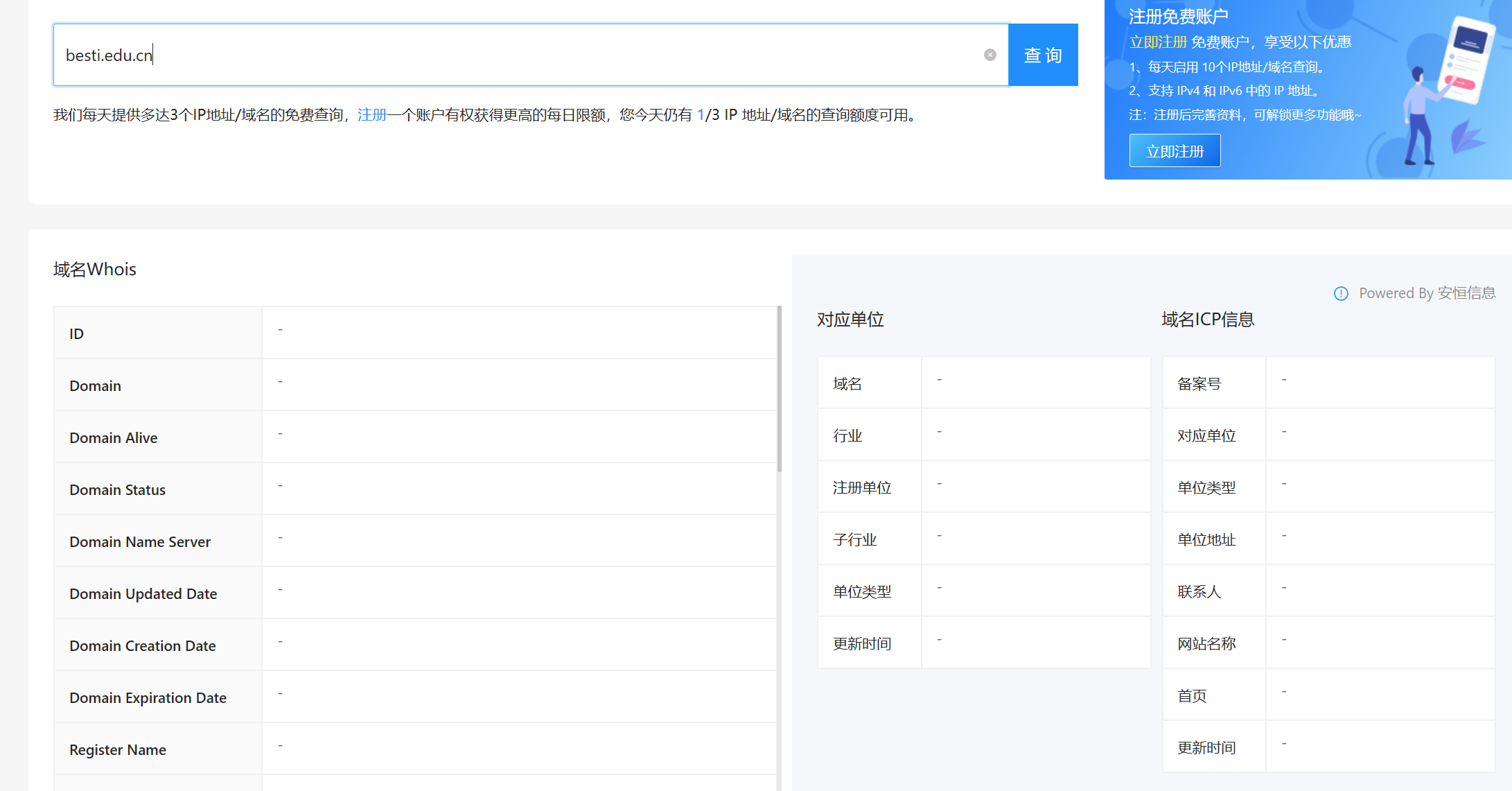

2.用IPSHU在线网站(https://zh-hans.ipshu.com/whois_ipv4/191.168.165.122 )查询IP,如下:

但besti.edu.cn查不到的,可以去试一下

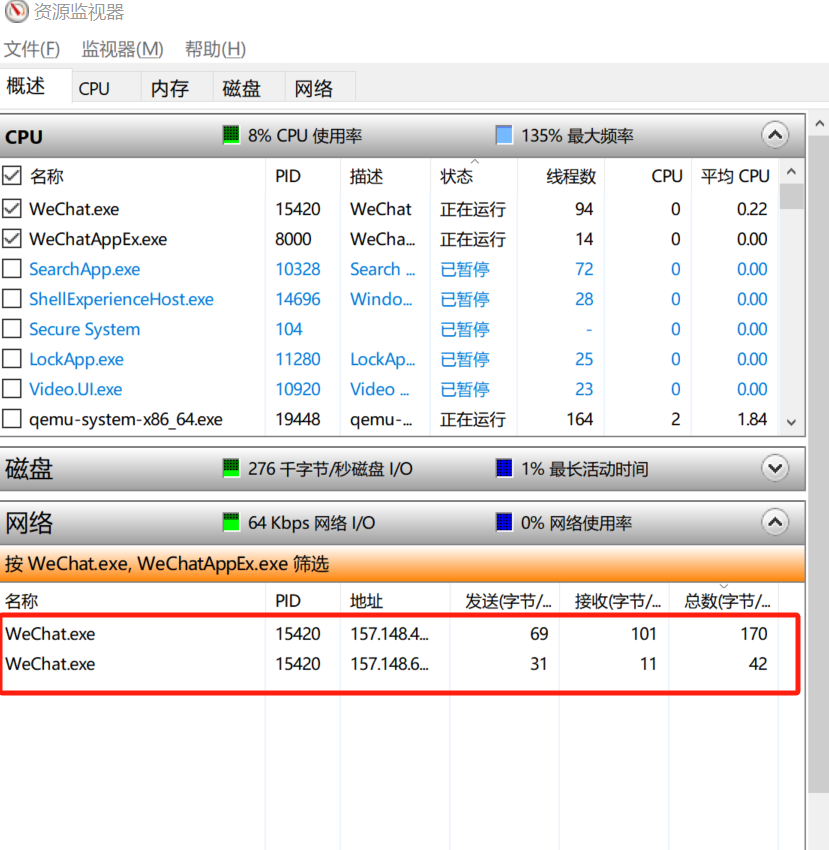

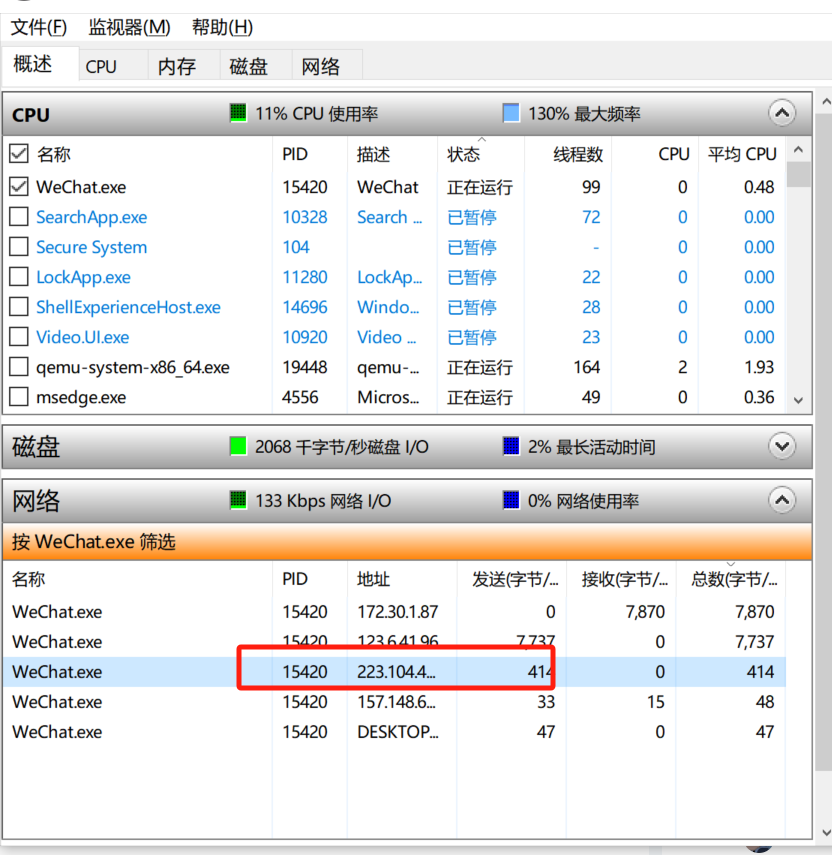

开始栏搜索资源监视器,勾选WeChat.exe、WeChatAppEx.exe。用微信打电话,可以检测到对方IP为:223.104.41.50

上图和下图对比后可以得到:

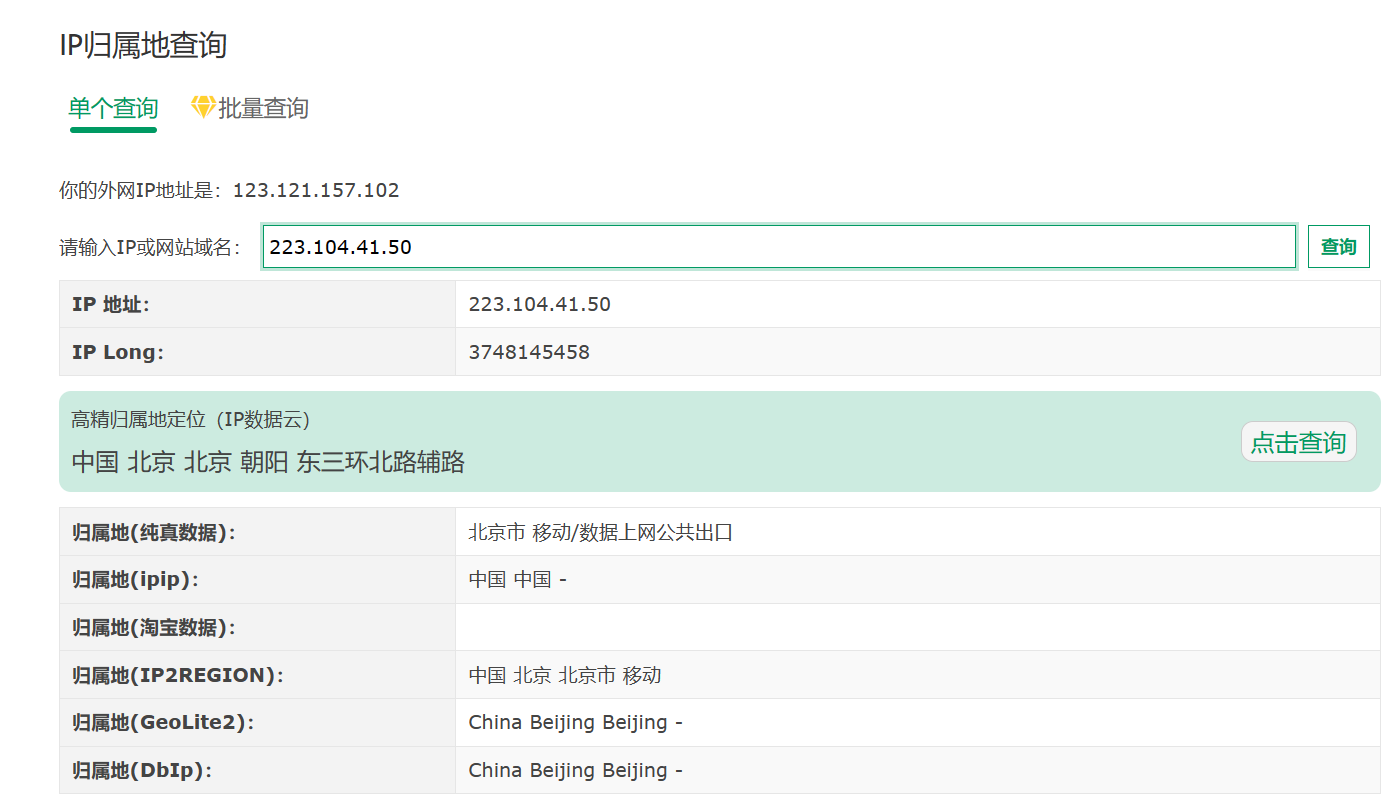

用在线IP地址查询工具( https://tool.lu/ip/ )查询上述IP,可得其位置,如下:

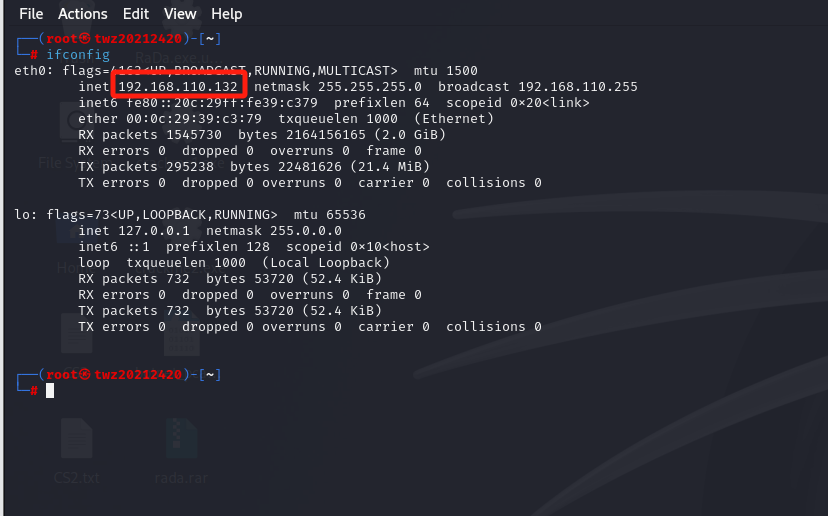

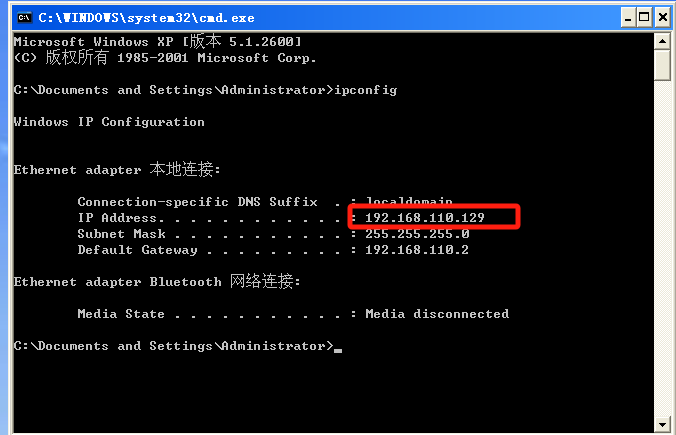

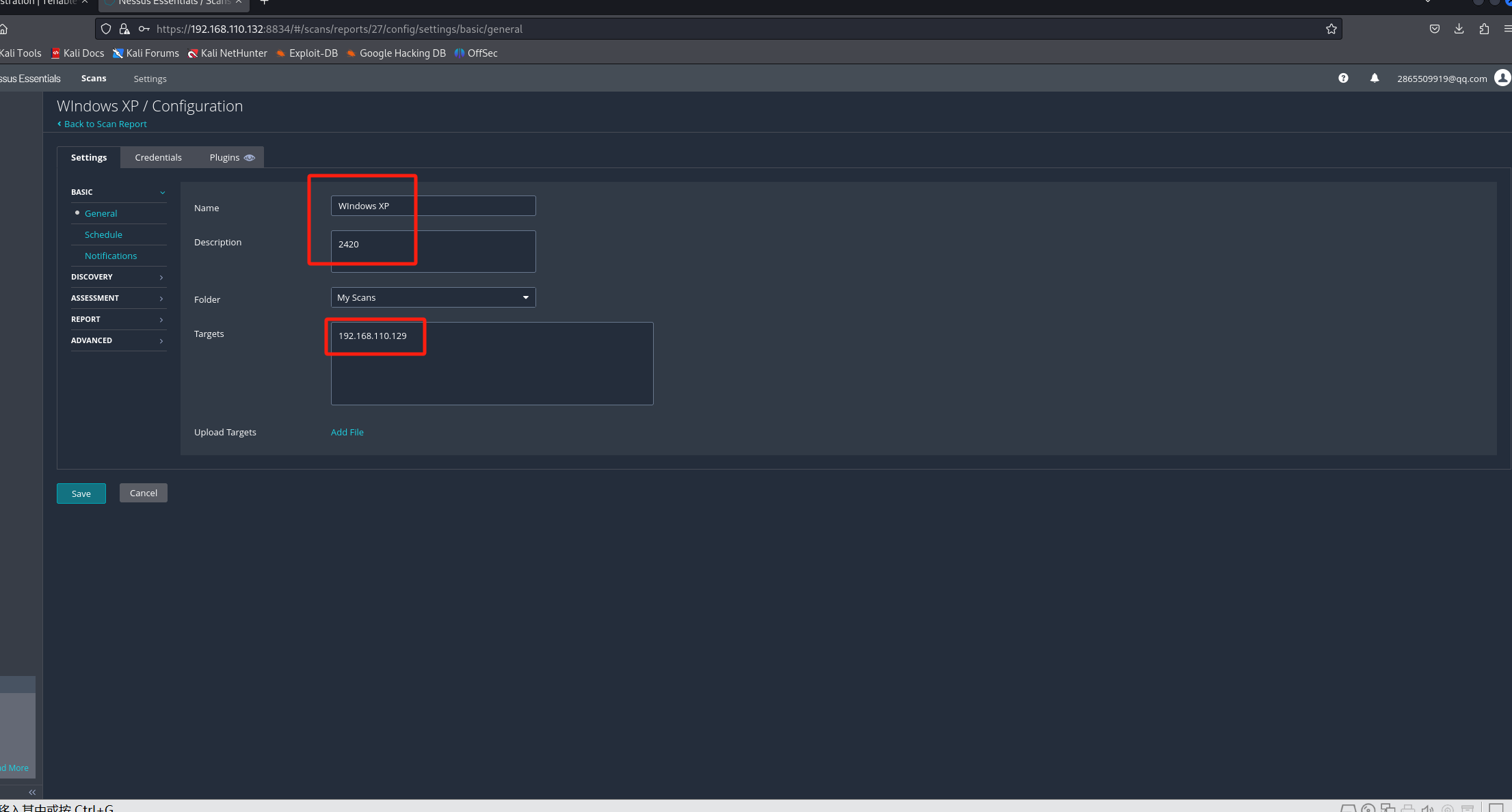

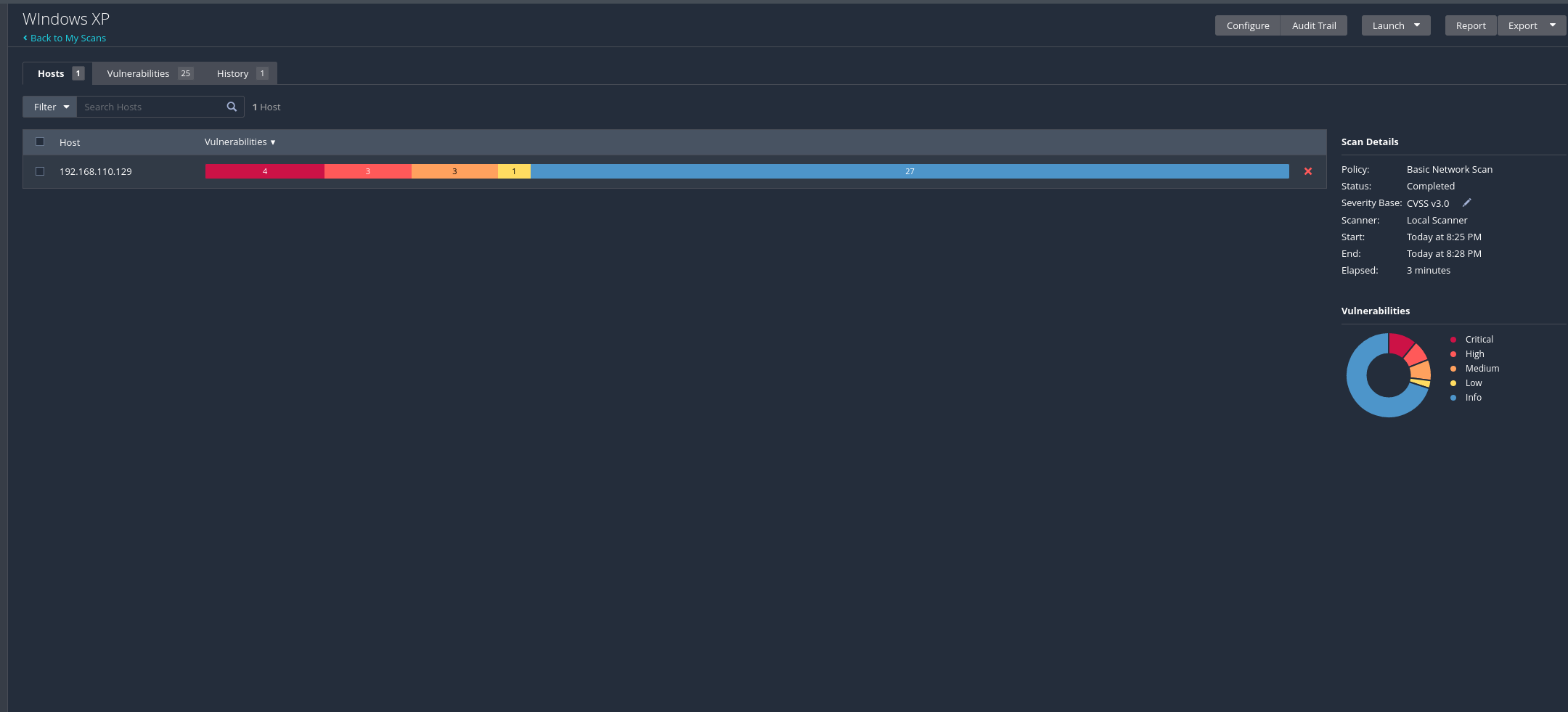

Kali虚拟机为主机,IP:192.168.110.132;XP主机为靶机,IP:192.168.110.129

对192.168.110.0这一网段进行扫描,如下

nmap -sP 192.168.110.0/24

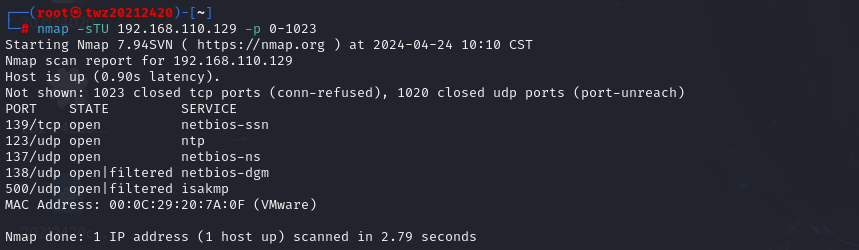

对靶机0-1023端口进行扫描(0-65535太多,时间较长)

nmap -sTU 192.168.110.129 -p 0-1023

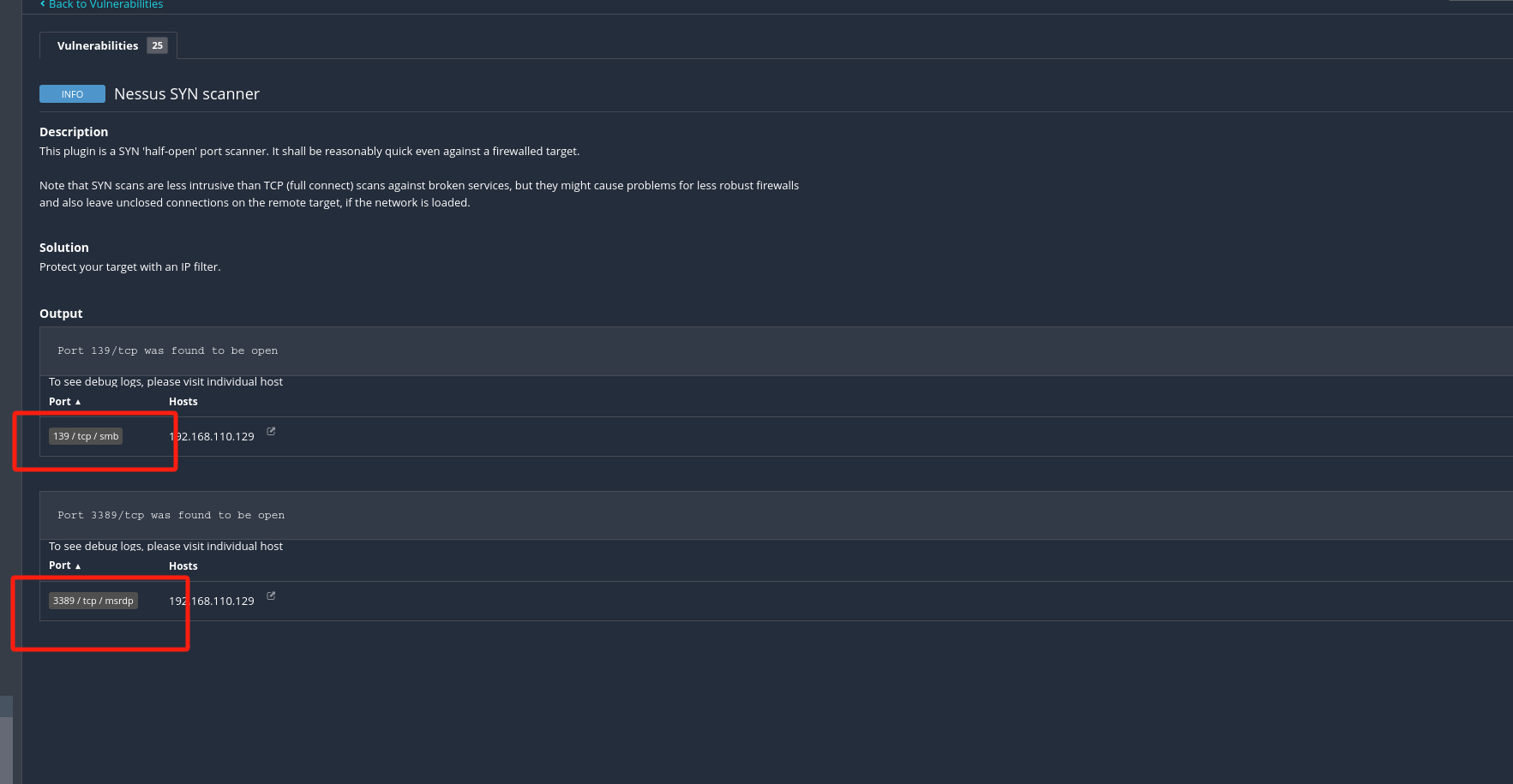

开放的TCP端口有:139

开放的UDP端口有:123、137、138、500

使用命令:

nmap -O 192.168.110.129

使用命令:

nmap -sV 192.168.110.129

服务有:netbios-ssn、ms-wbt-server。

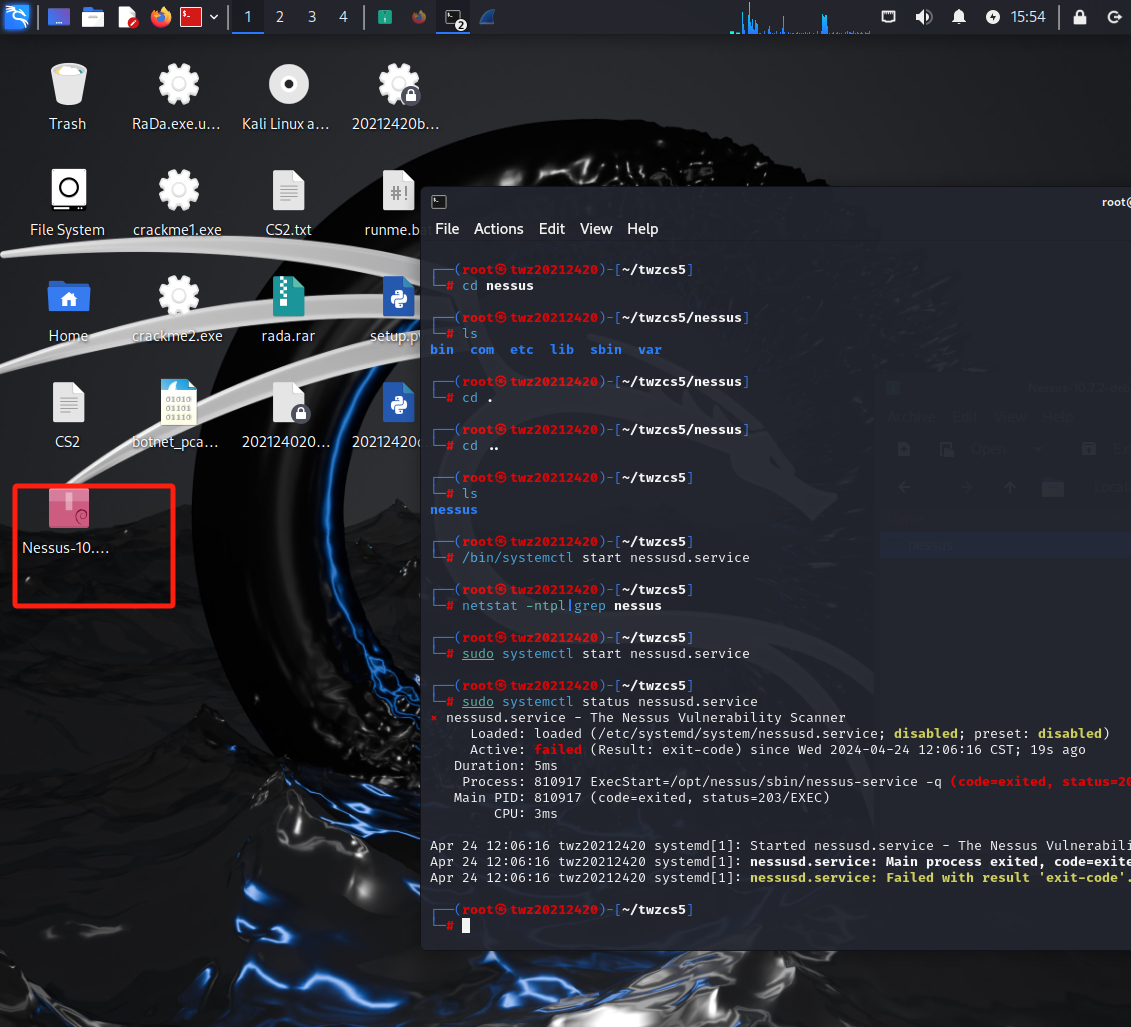

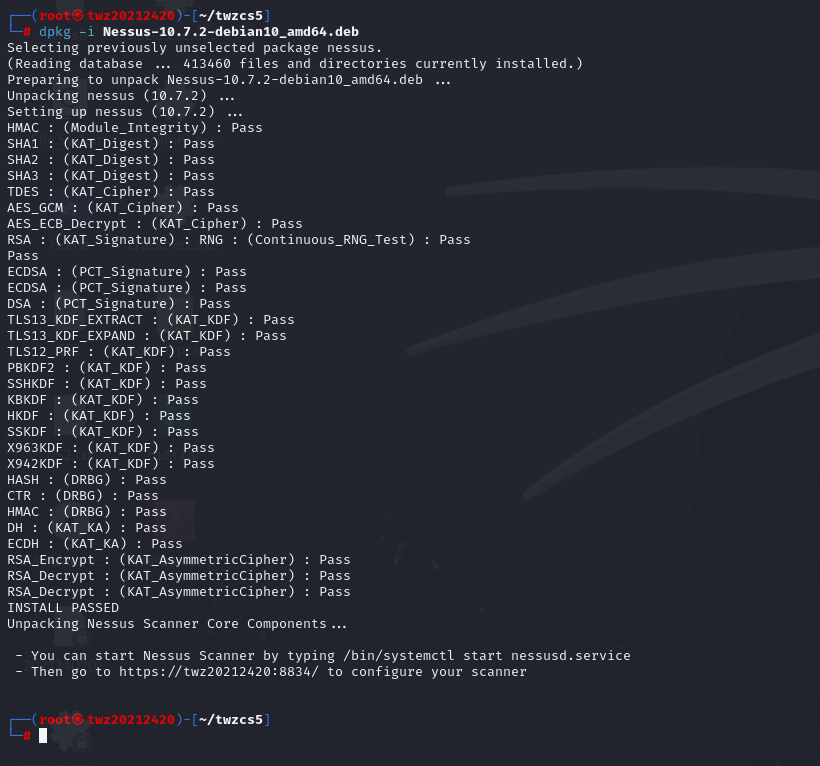

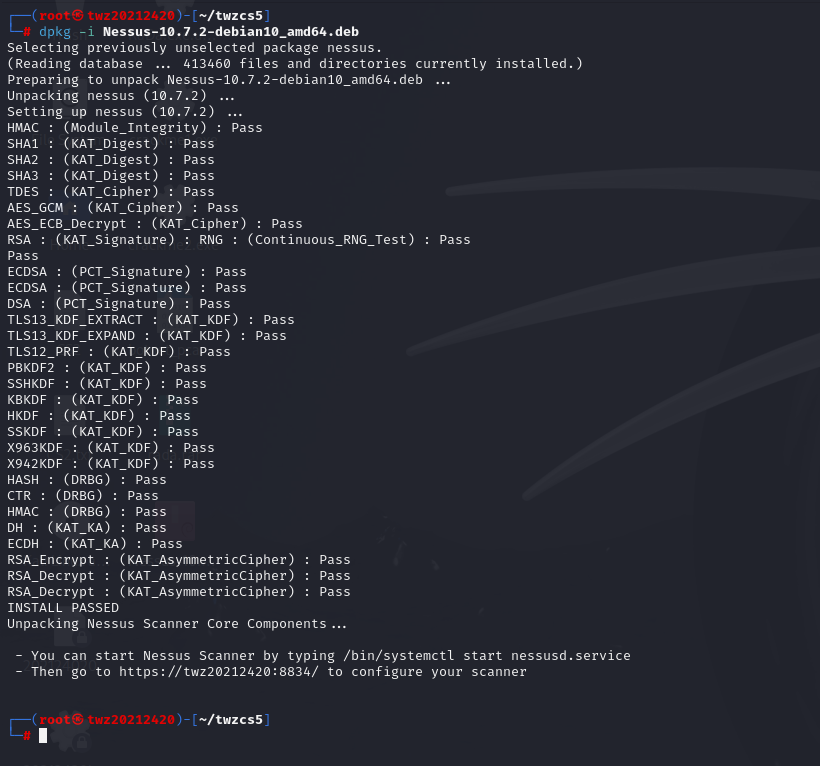

下载完成后放入虚拟机中(也可以直接在虚拟机中下载)

dpkg -i Nessus-10.7.2-debian10_amd64.deb

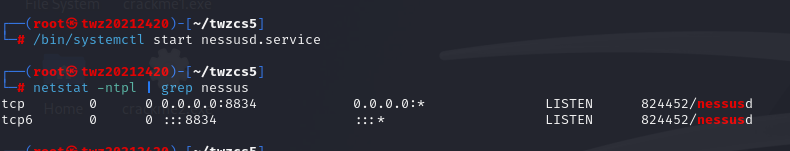

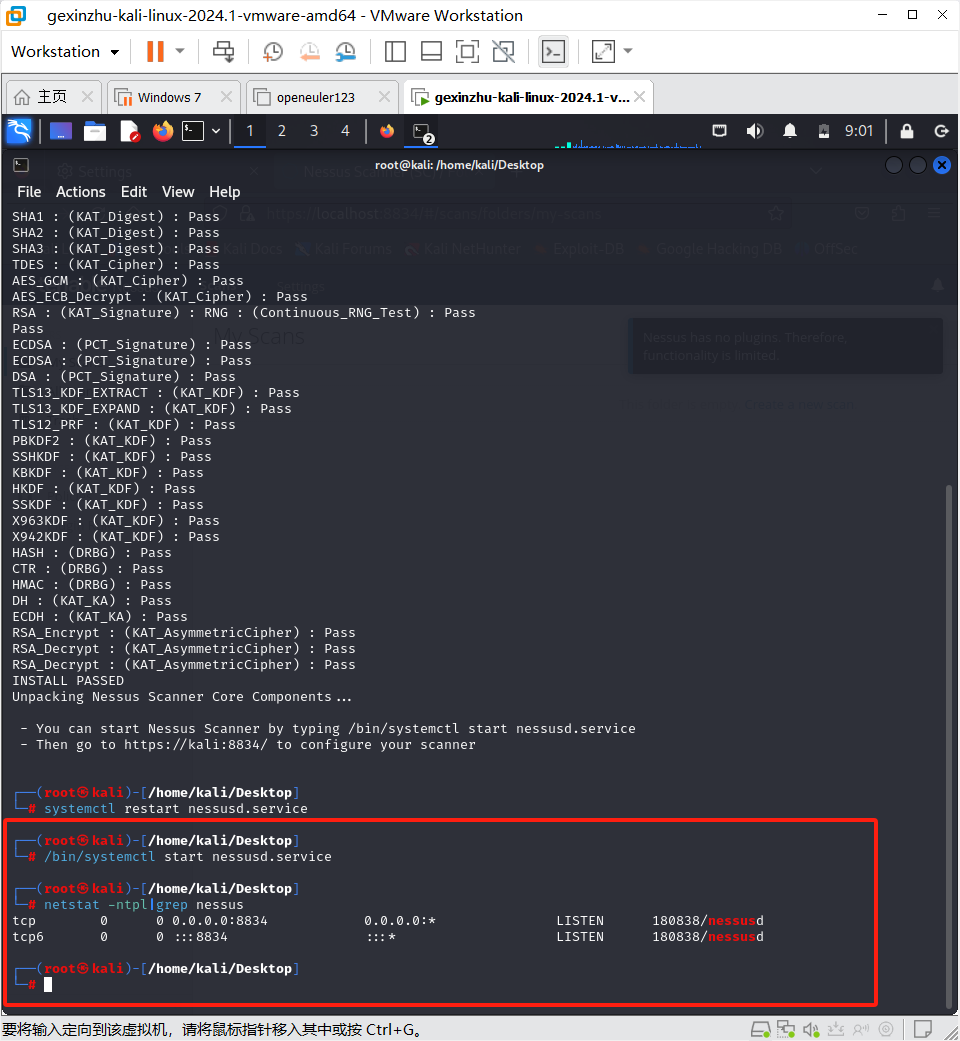

根据提示输入/bin/systemctl start nessusd.service启动Nessus服务并用netstat -ntpl | grep nessus查看启动状态

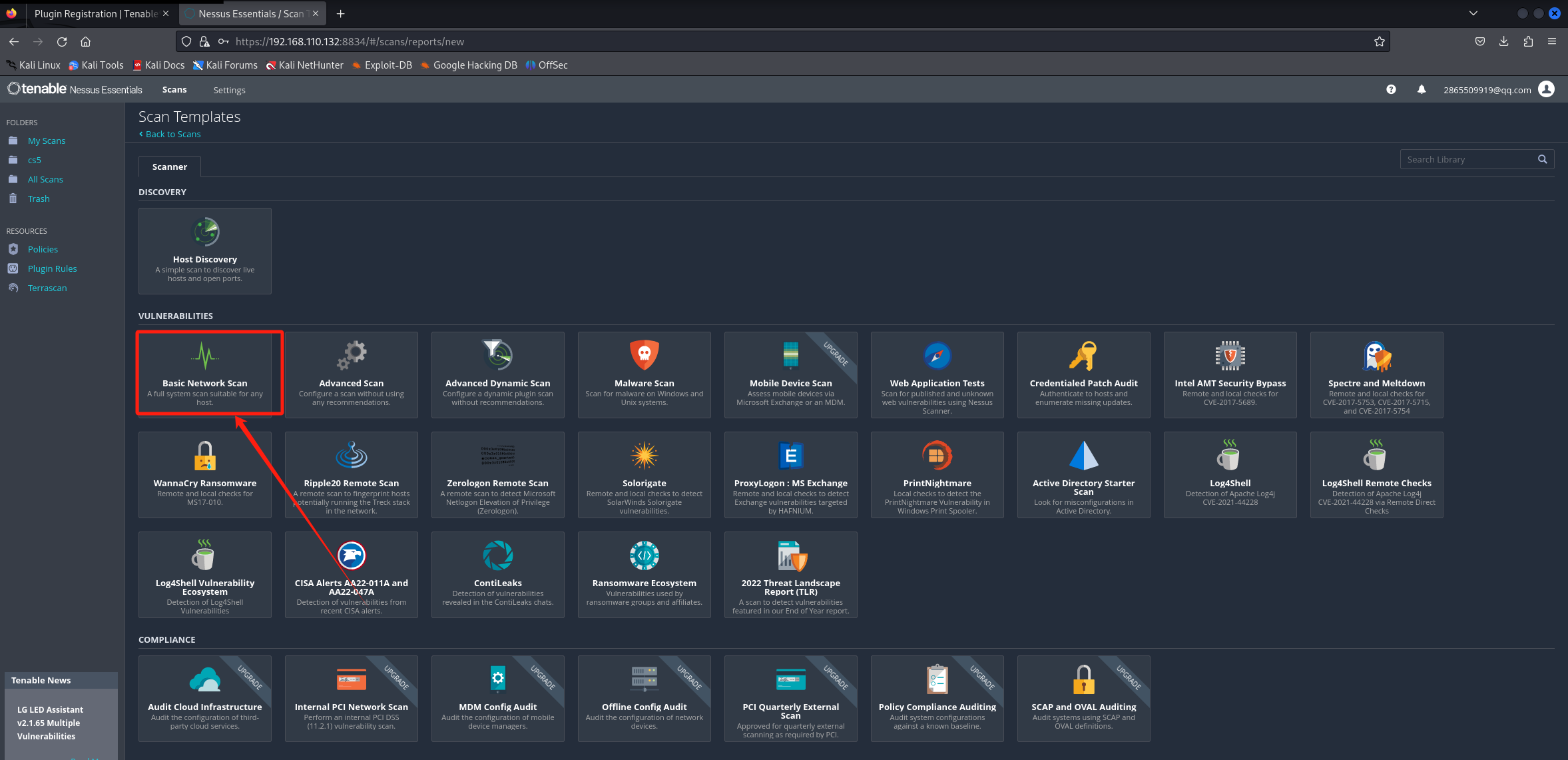

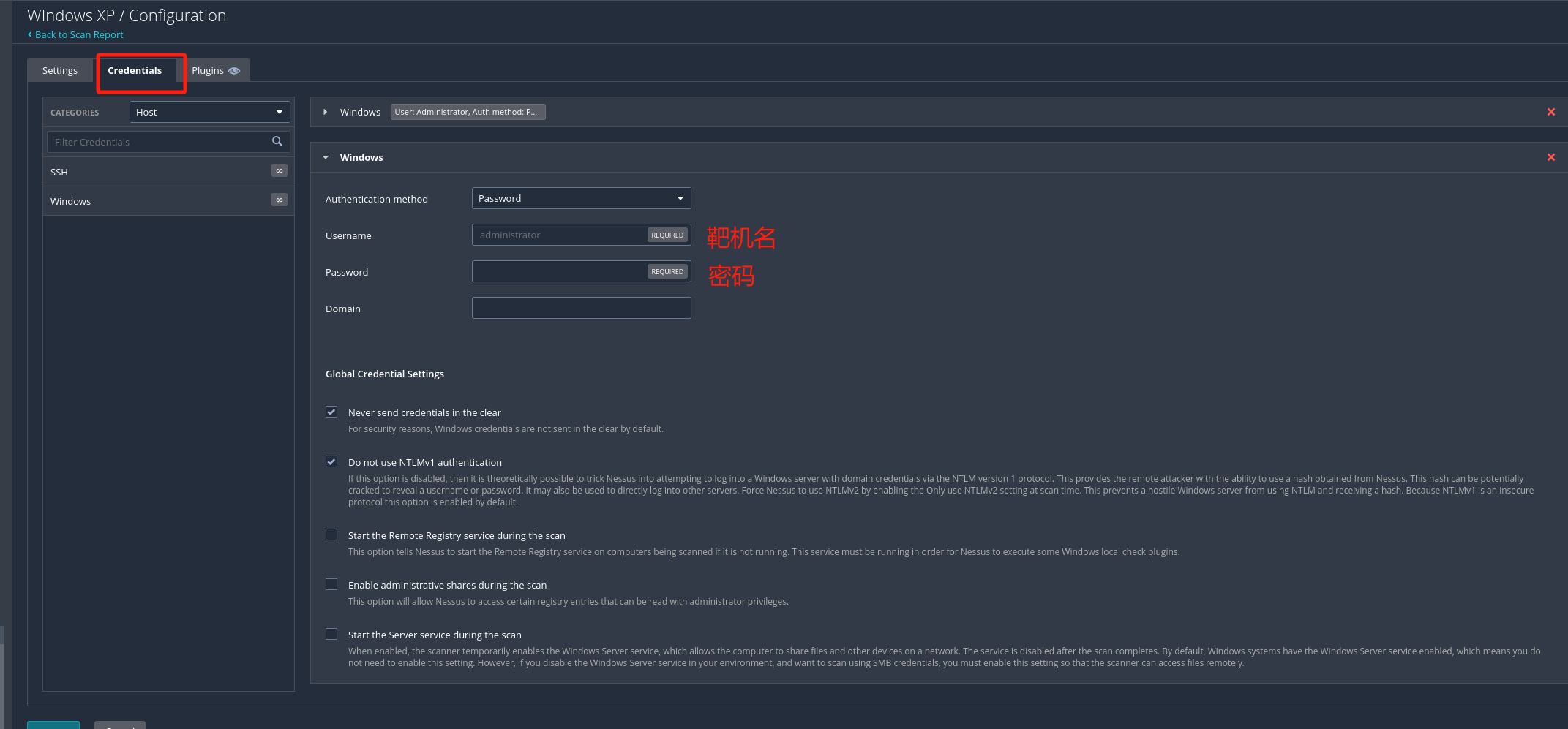

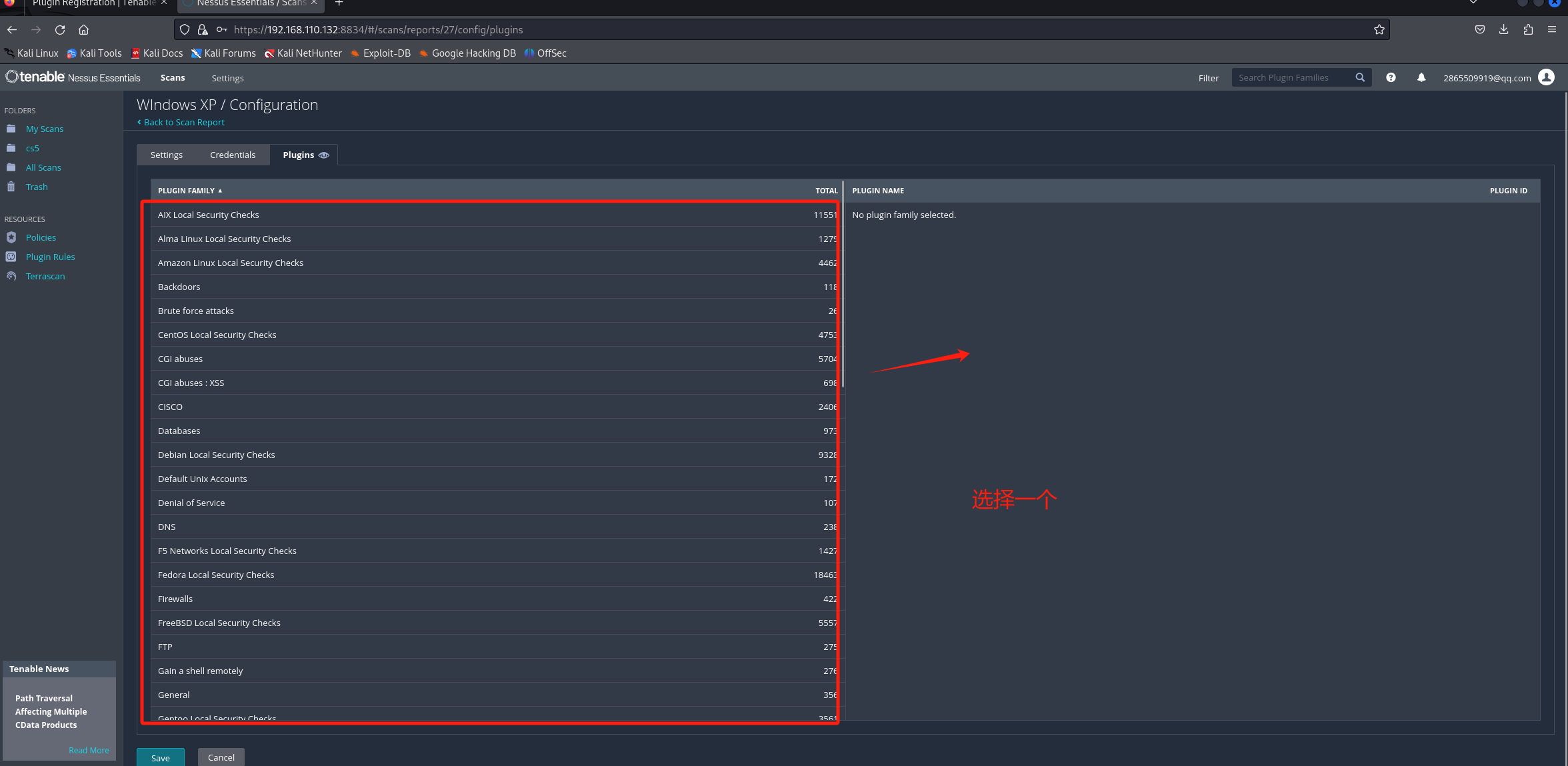

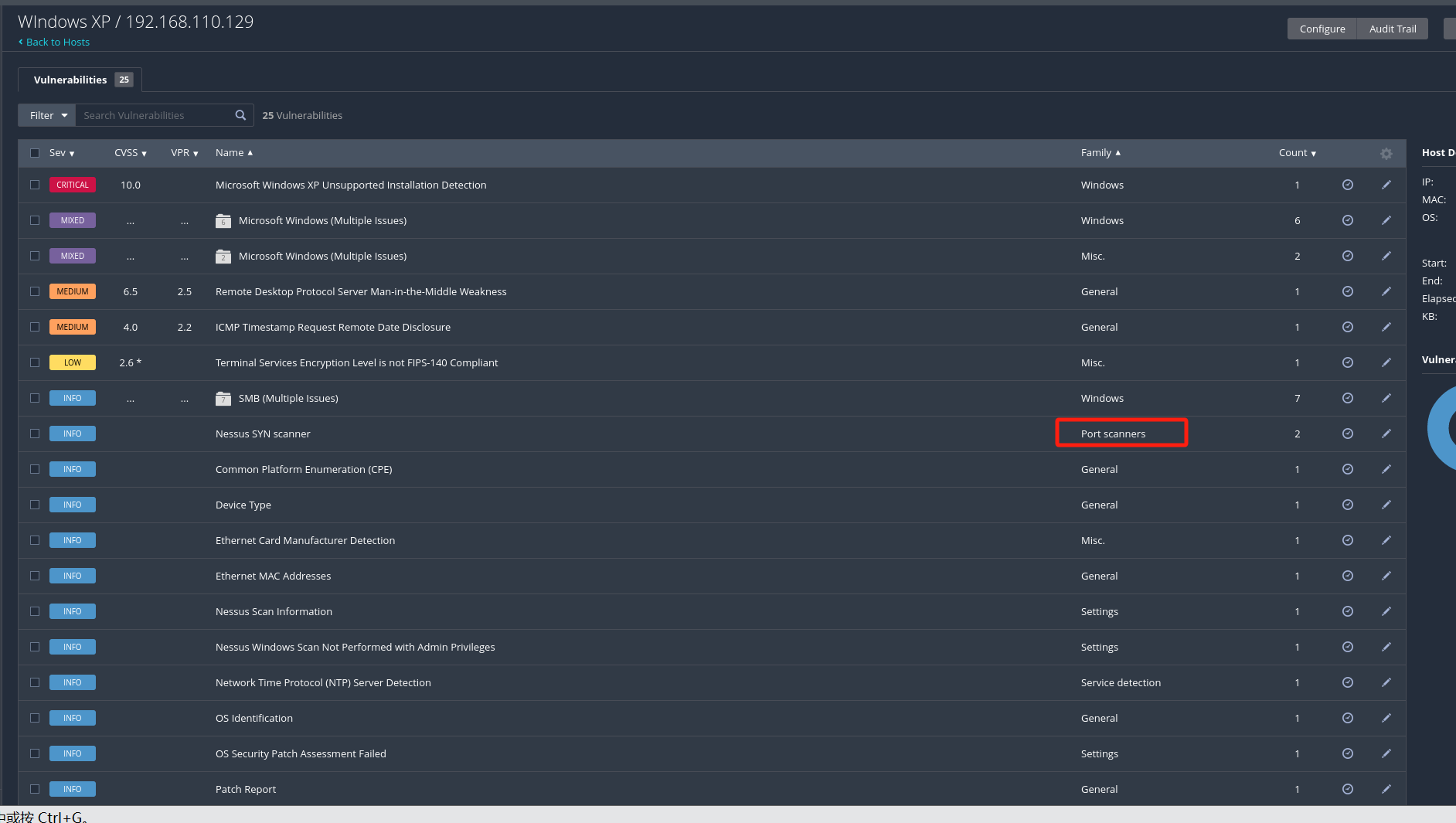

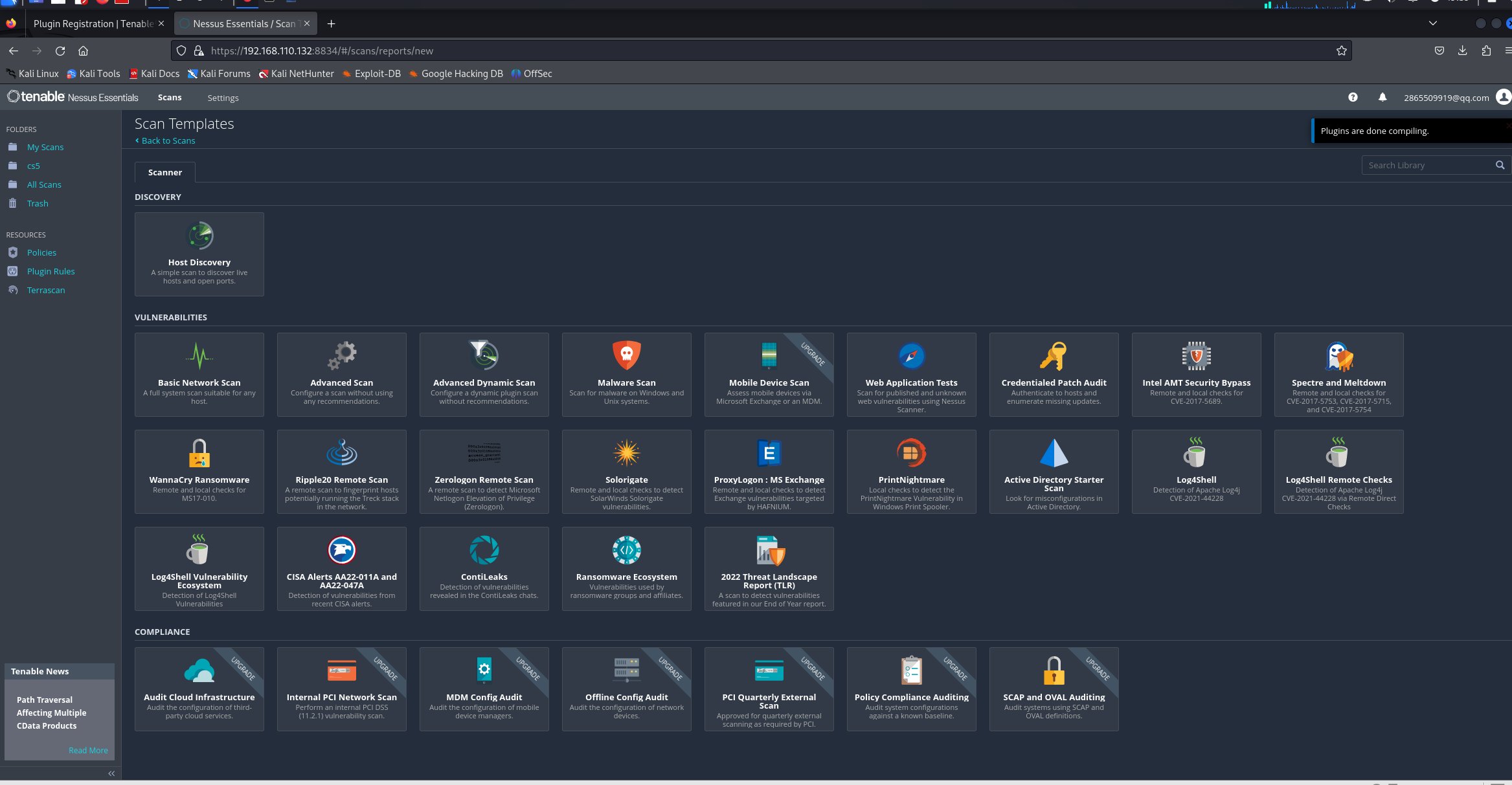

新建扫描,选择Basic Network Scan(因为我选择Host Discvery扫描没啥信息)

填入信息如下:

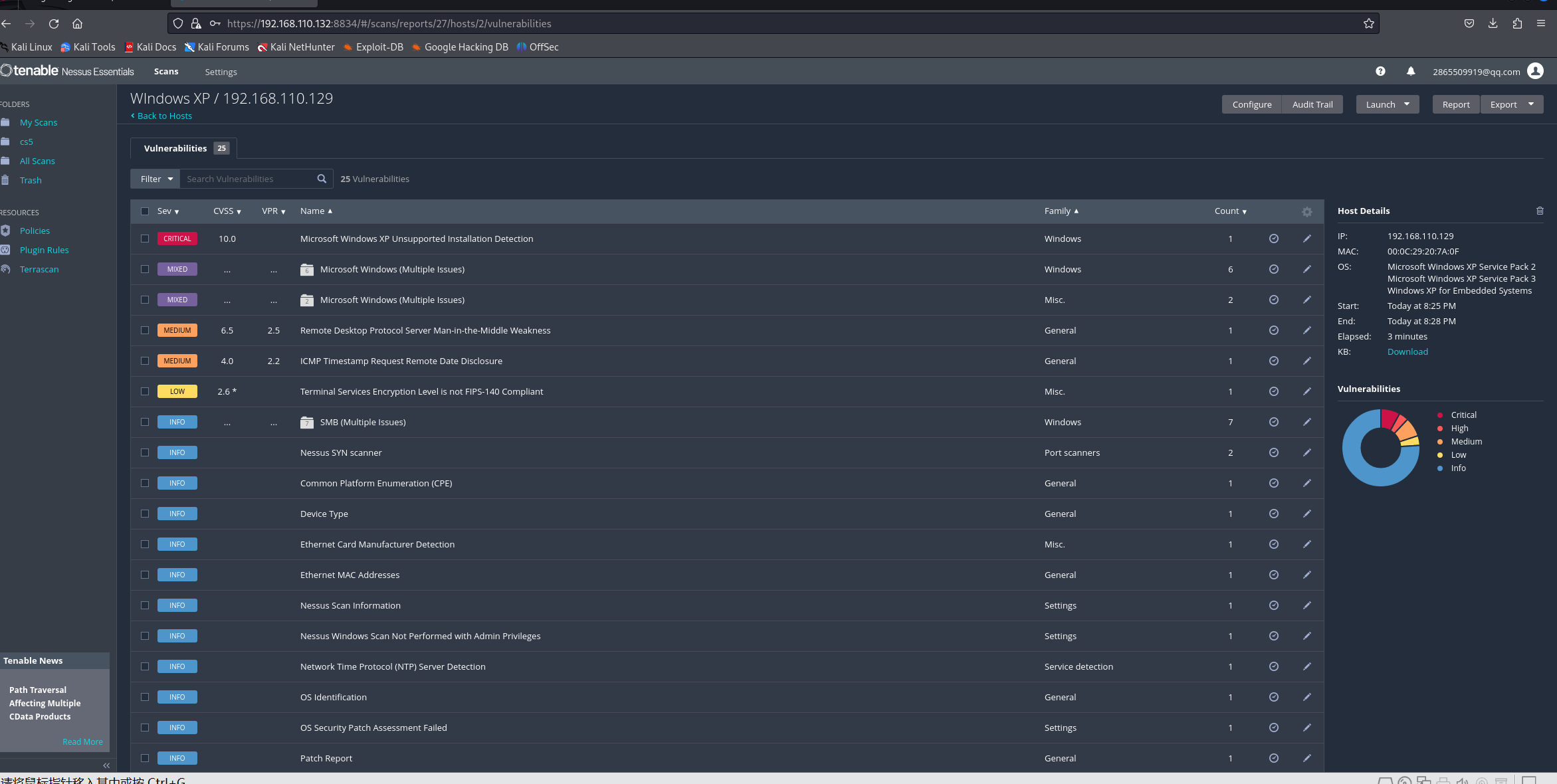

设置完成后,进行扫描。结果如下:

找到 port scanner

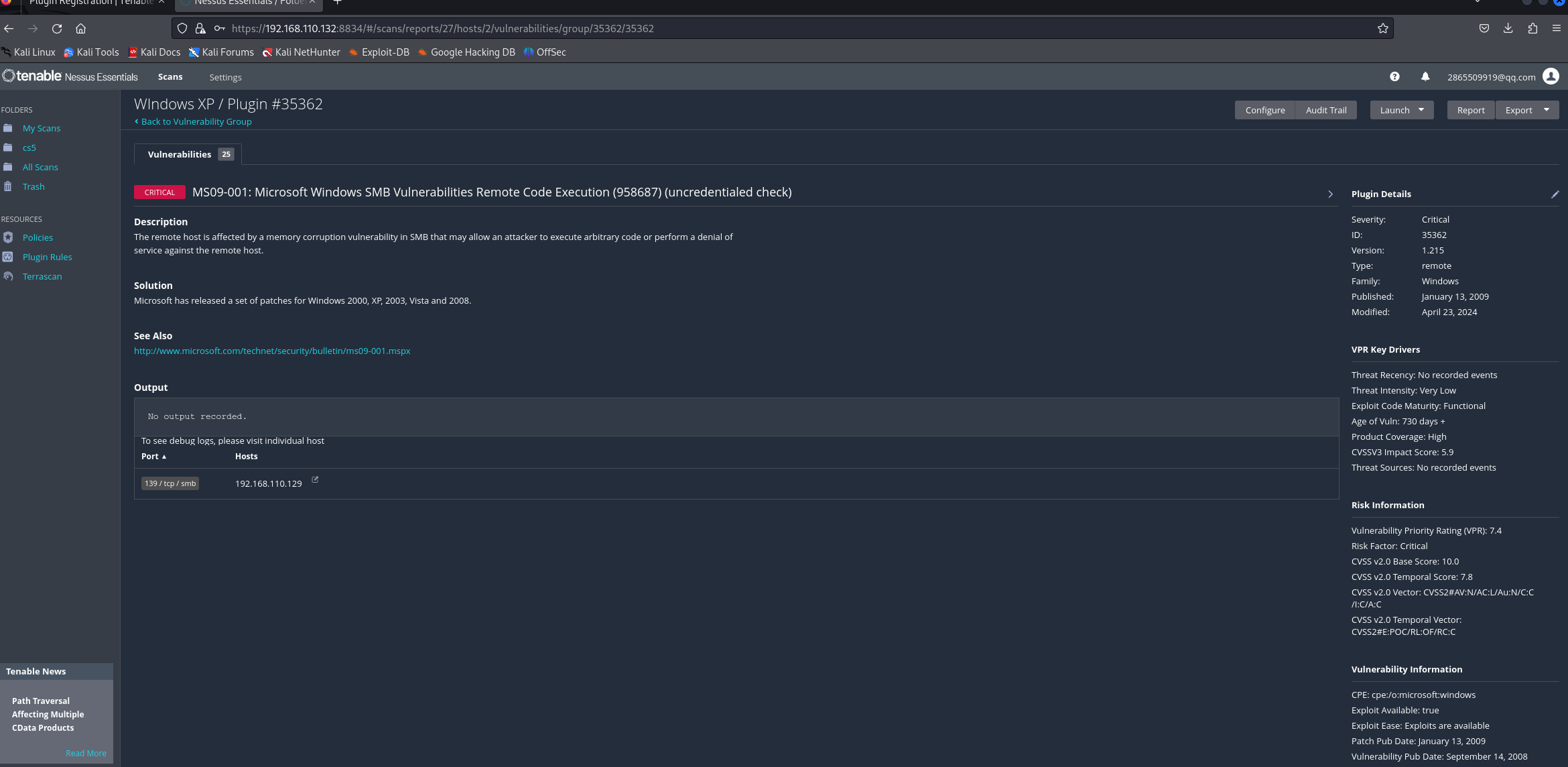

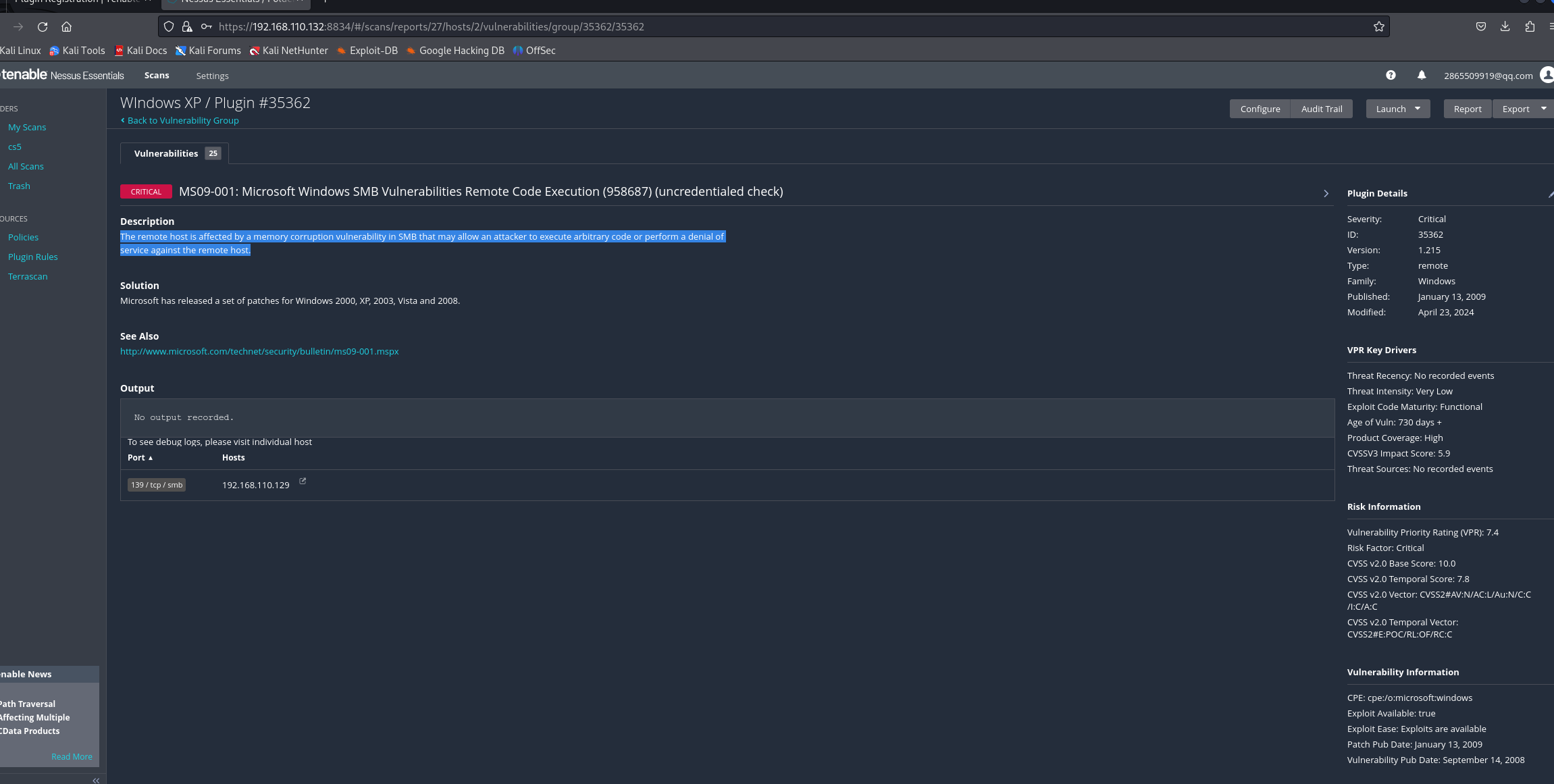

可以看到,开放的端口为:139和3389

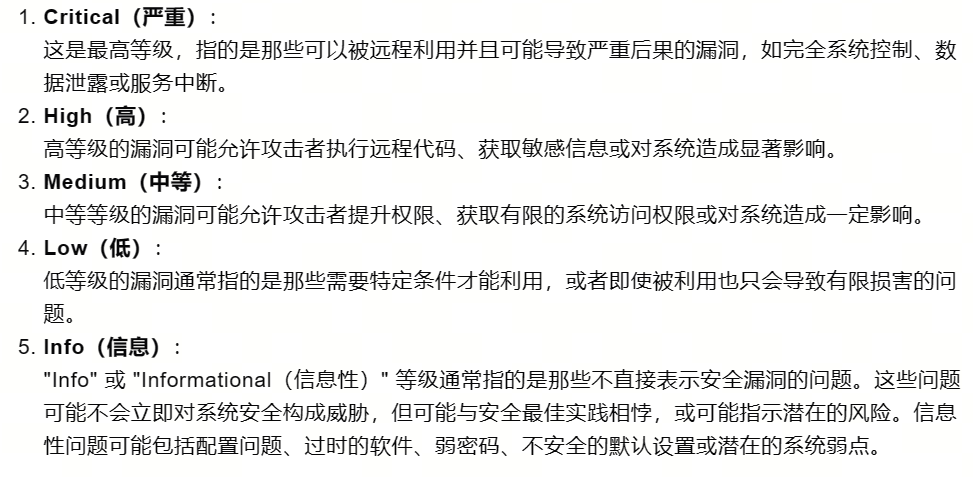

漏洞的具体划分等级如下:

可以看到:有1个low 漏洞,有2个medium漏洞,有两个mixed漏洞,有一个critical漏洞。

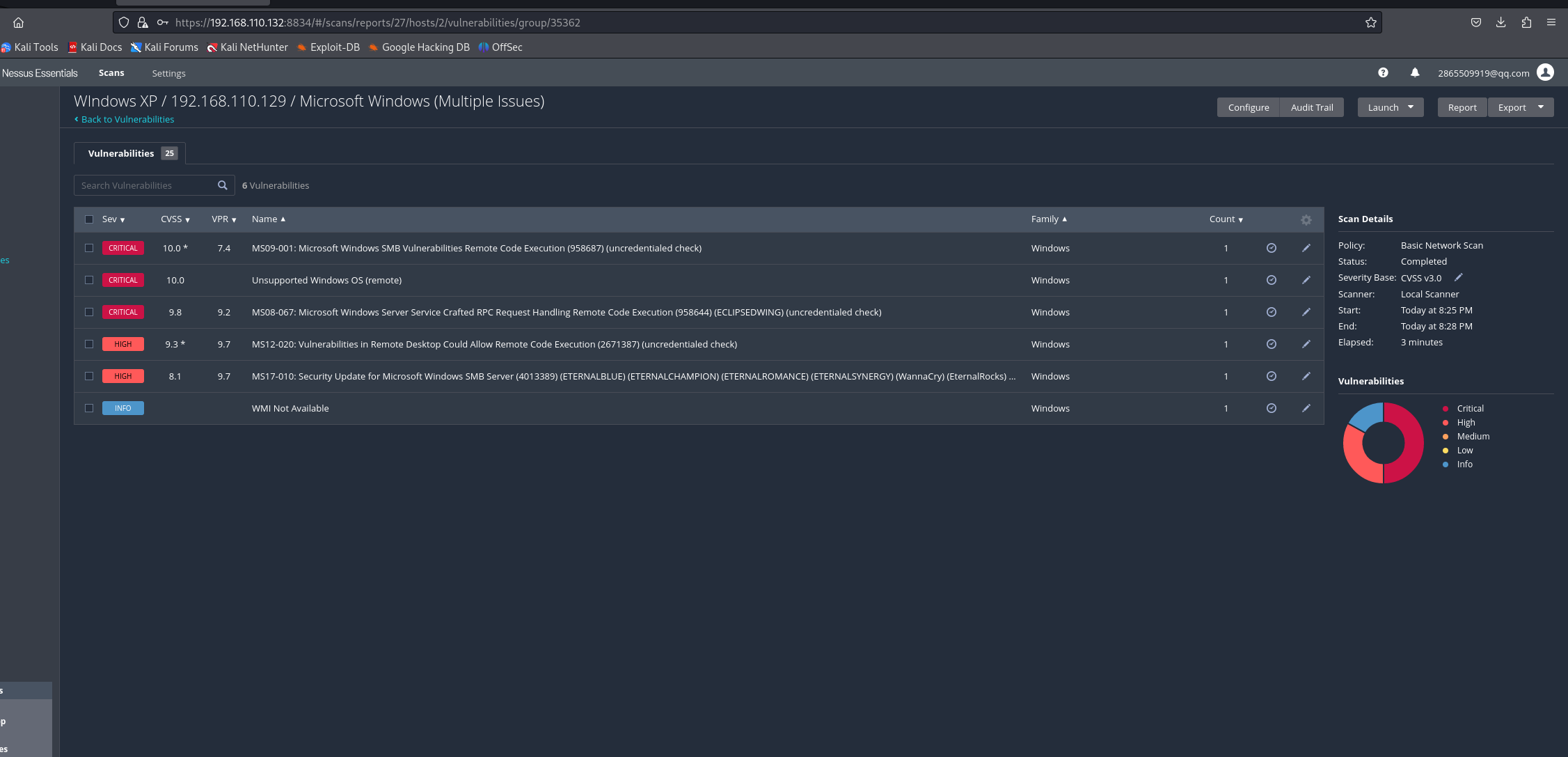

mixed1:

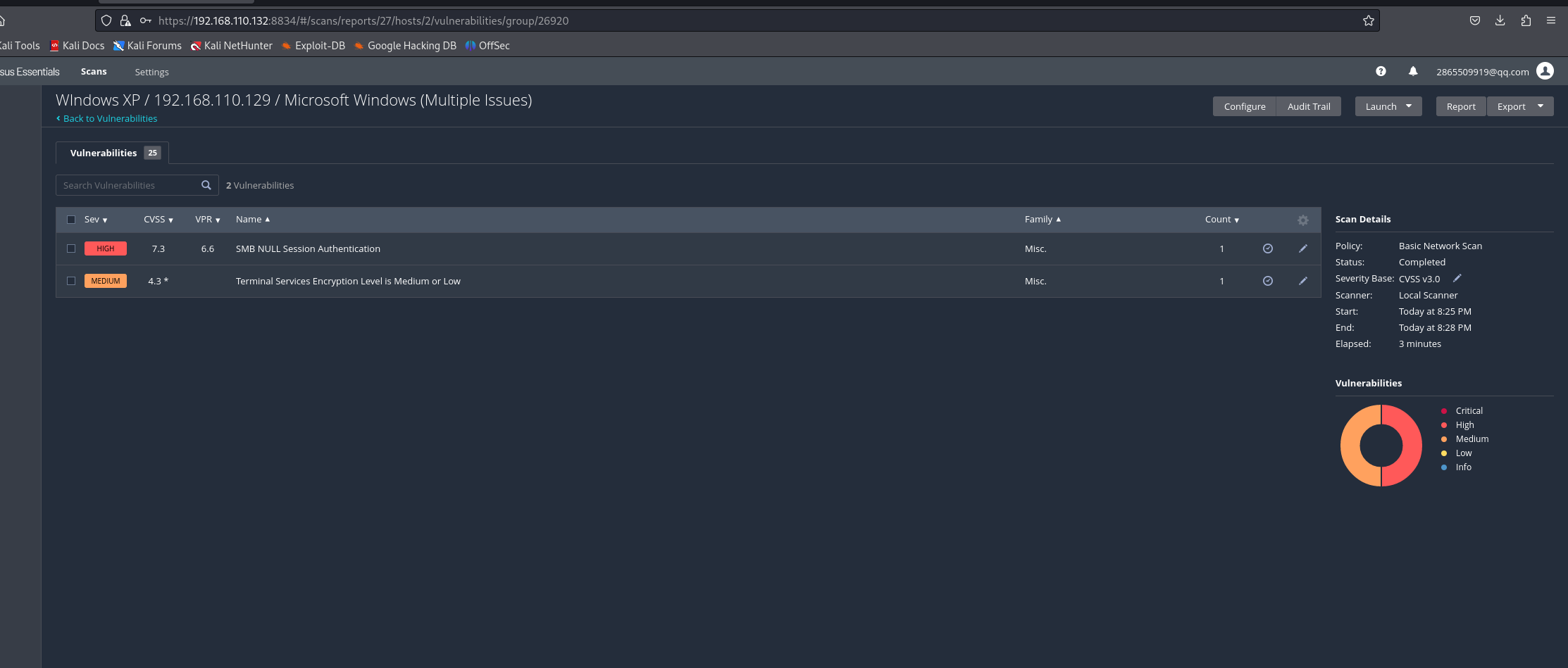

mixed2:

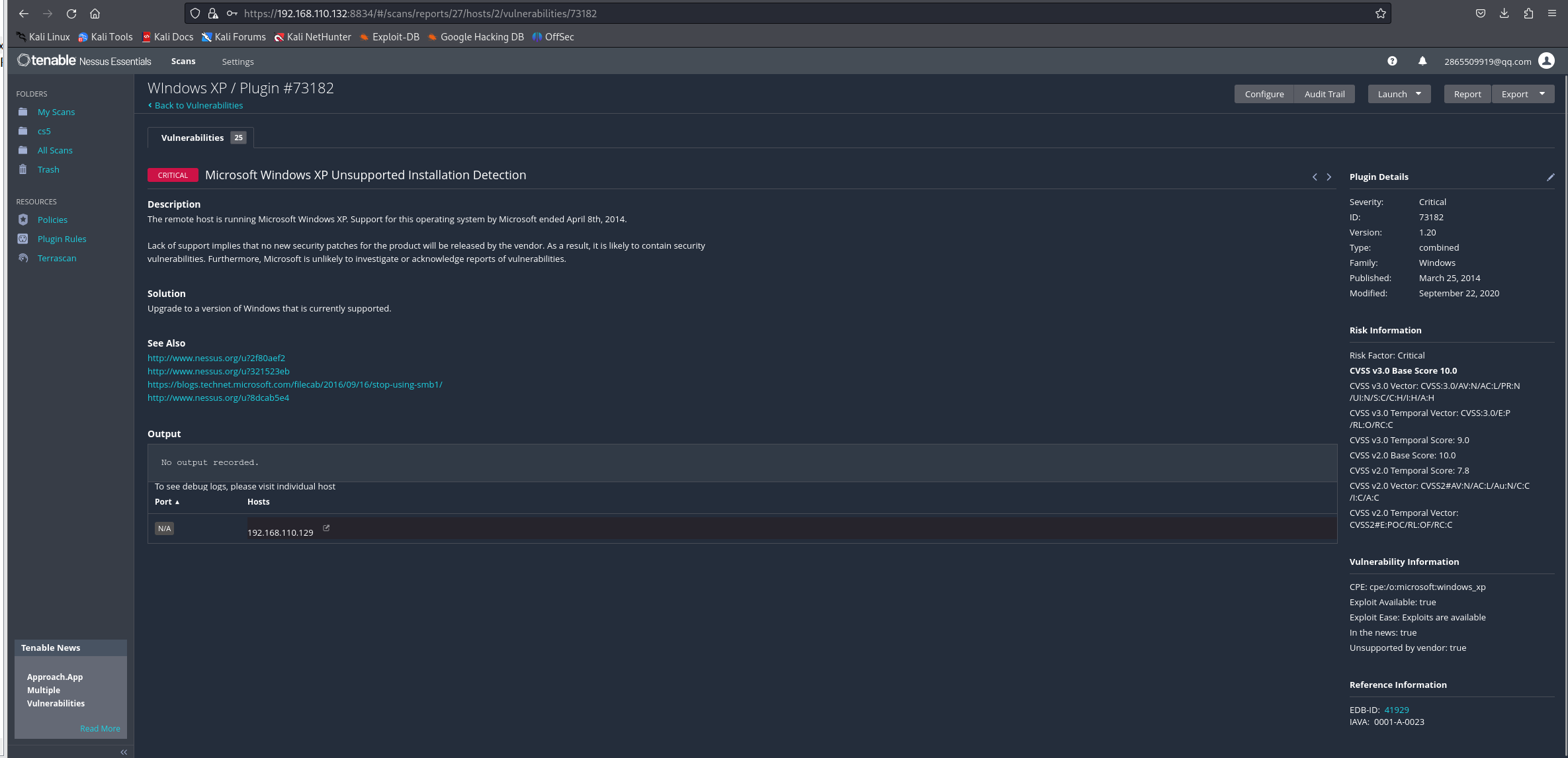

下面是分析漏洞:Microsoft Windows XP Unsupported Installation Detection、MS09-001: Microsoft Windows SMB Vulnerabilities Remote Code Execution (958687) (uncredentialed check)。

由于Microsoft Windows XP 是一个较早的操作系统版本,微软已于 2014 年终止了对 Windows XP 的官方支持。这意味着该操作系统不再接收安全更新和补丁,使其容易受到各种已知和未知的安全威胁。

解决:迁移到微软或另一供应商提供的得到支持的操作系统,如 Windows 10 或 Windows 11。

这些漏洞允许攻击者在远程目标系统上执行任意代码,无需用户验证(即 "uncredentialed check" 表示攻击者不需要拥有目标系统的凭据)。具体来说,这些漏洞可能允许攻击者利用受影响的 SMB 服务来控制目标系统,从而可能导致数据泄露、系统损坏或其他安全问题。

解决:还是更新操作系统。

如下图其中的SMB NULL Session Authentication漏洞即可在没有认证或password的情况下登录访问

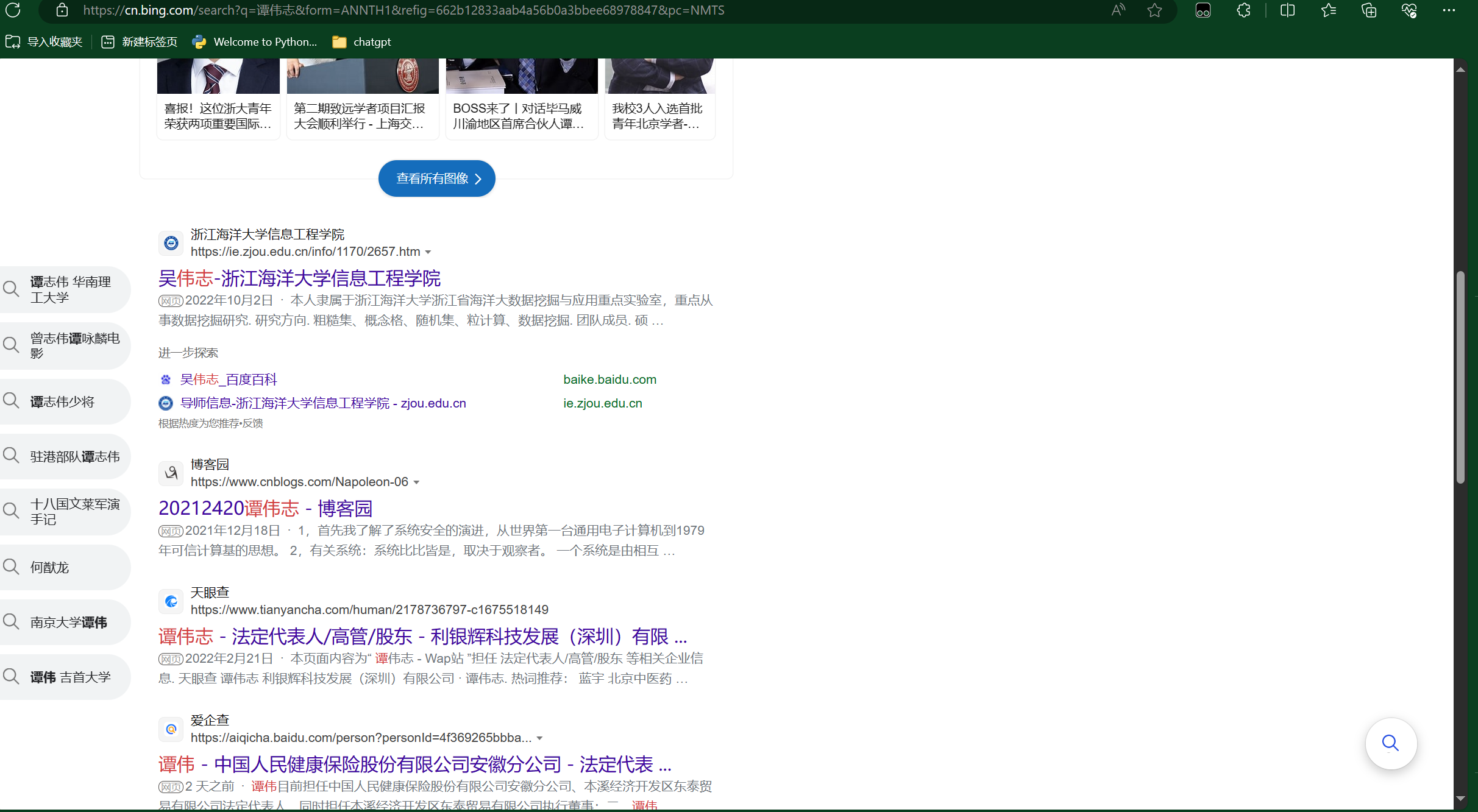

在浏览器中搜索自己的名字,发现很多可能是同名同姓的其他人在网上的活动记录,与本人相关的最多的是博客,并没有更多信息的泄露,如下图

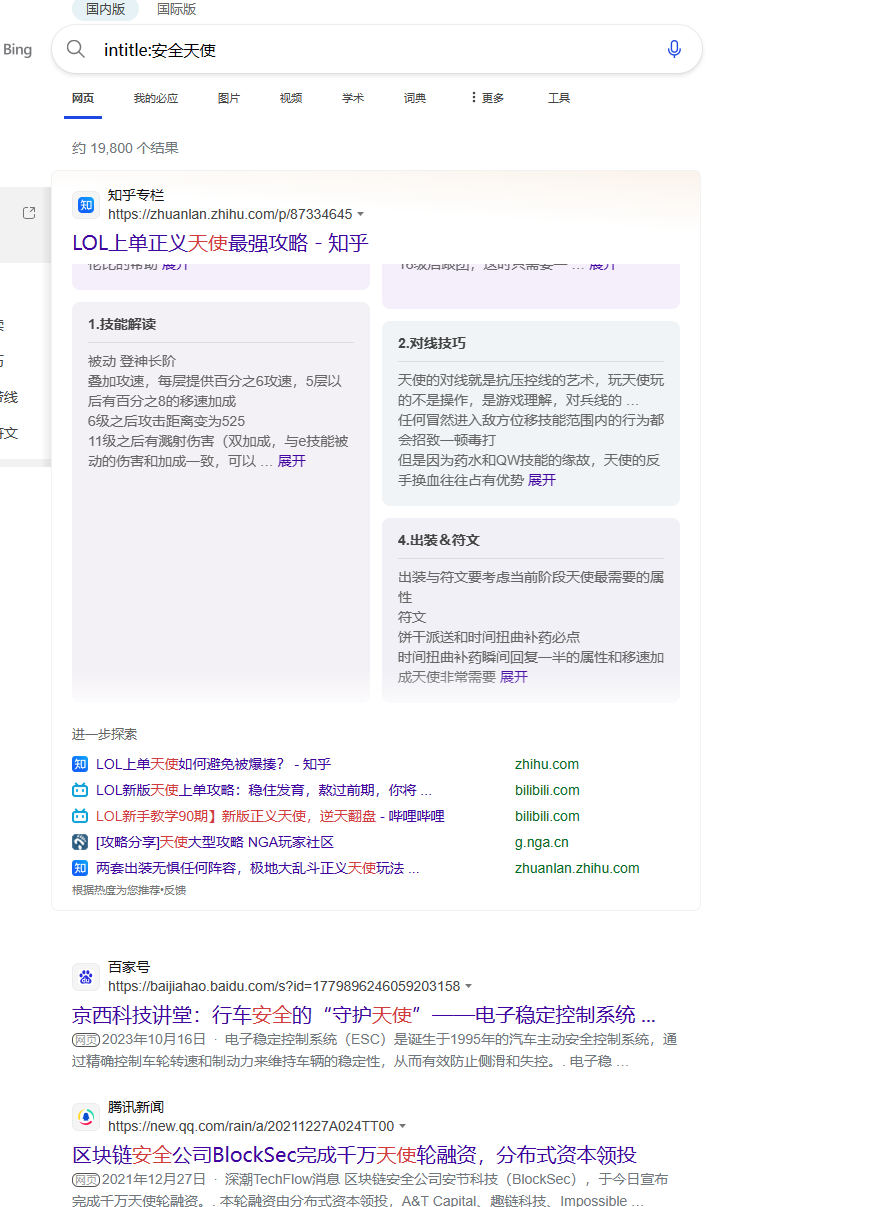

intitle:安全天使

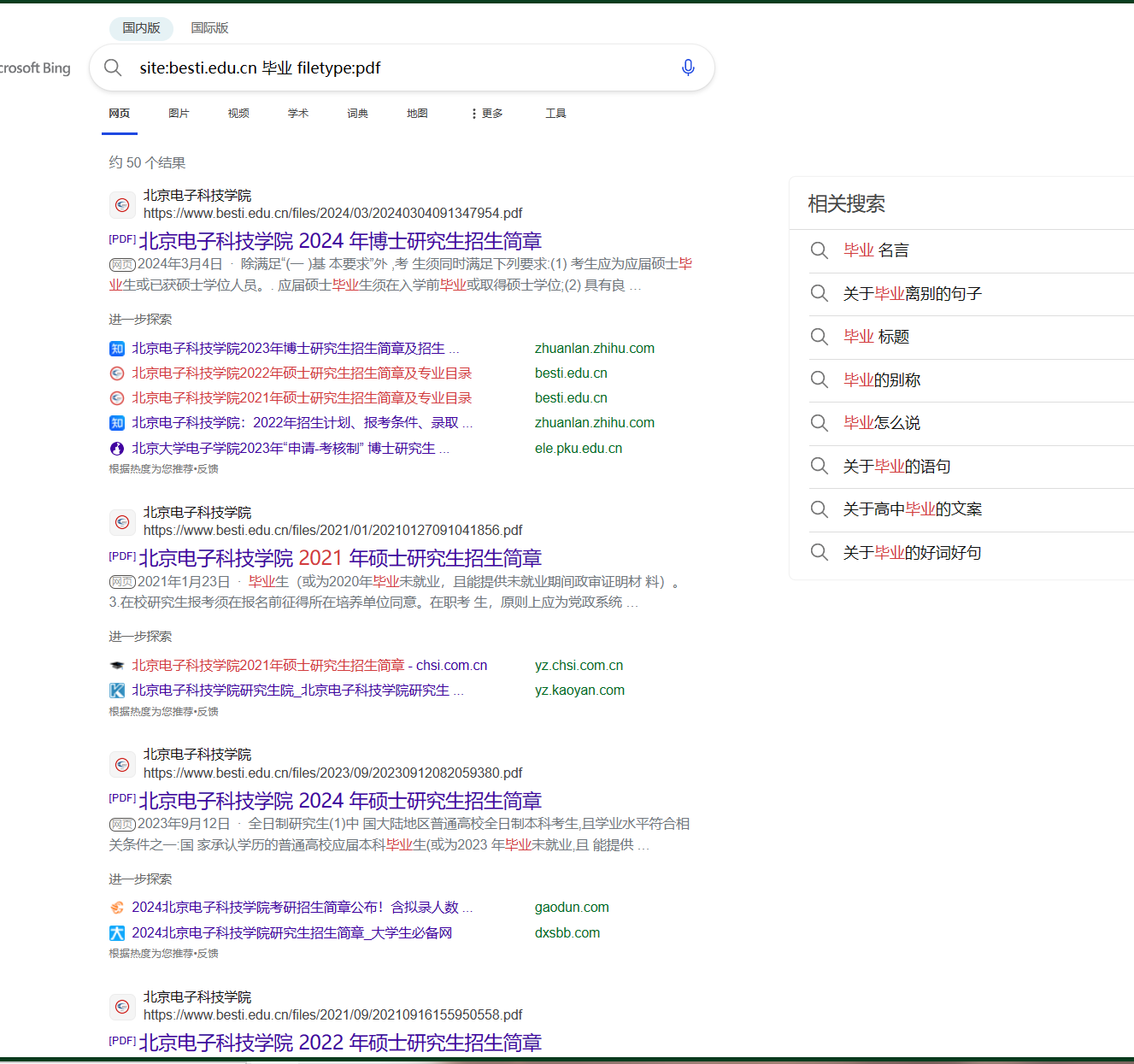

site:*.edu.cn 毕业 filetype:pdf

命令示例:nslookup besti.edu.cn 8.8.8.8

whois -h whois.example.com besti.edu.cn

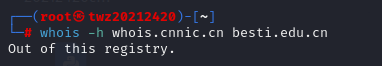

然后我又换了适合中国的WHOIS服务器:

whois -h whois.cnnic.cn besti.edu.cn

结果是这样:

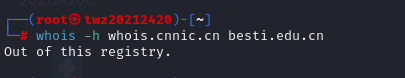

至于为什么可以上百度查一下,这里不能多说了。

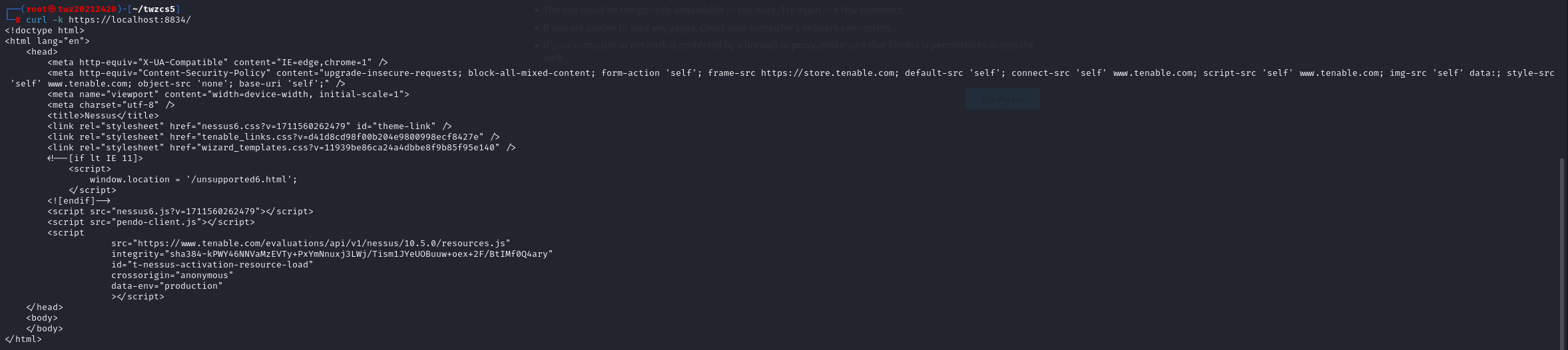

访问这个失败

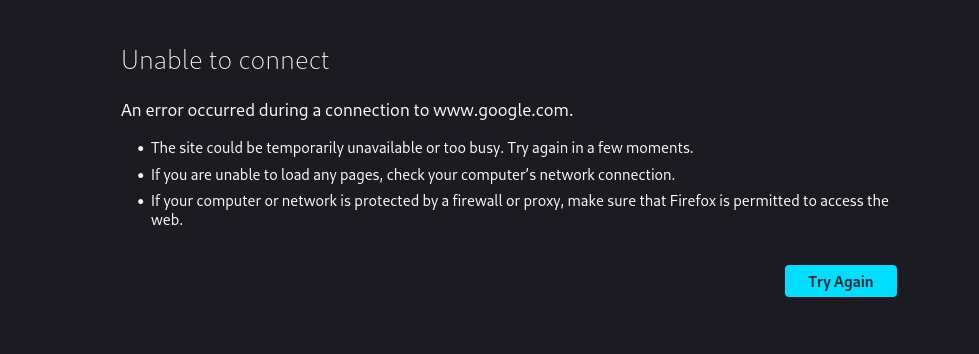

http://localhost:8834/

curl https://localhost:8834/

提供的输出信息表明,当尝试使用 curl 命令访问 https://localhost:8834/ 时,出现了 SSL 证书问题。具体来说,错误信息是:

curl: (60) SSL certificate problem: unable to get local issuer certificate

使用以下方法解决:

询问所有证书问题

使用 -k 或 --insecure 选项来让 curl 忽略 SSL 证书验证(但这会降低安全性,只要不乱访问网站就好):

curl -k https://localhost:8834/

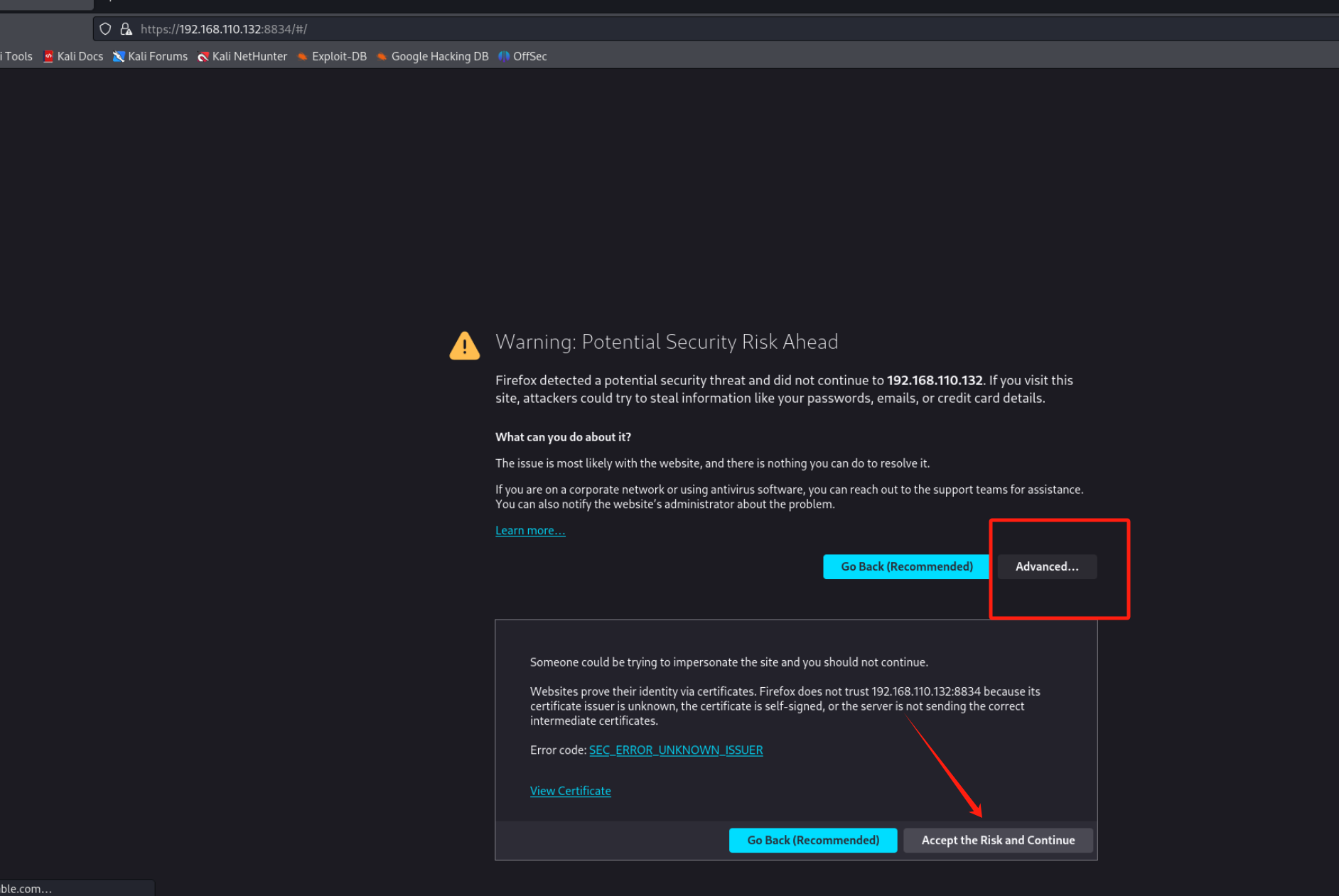

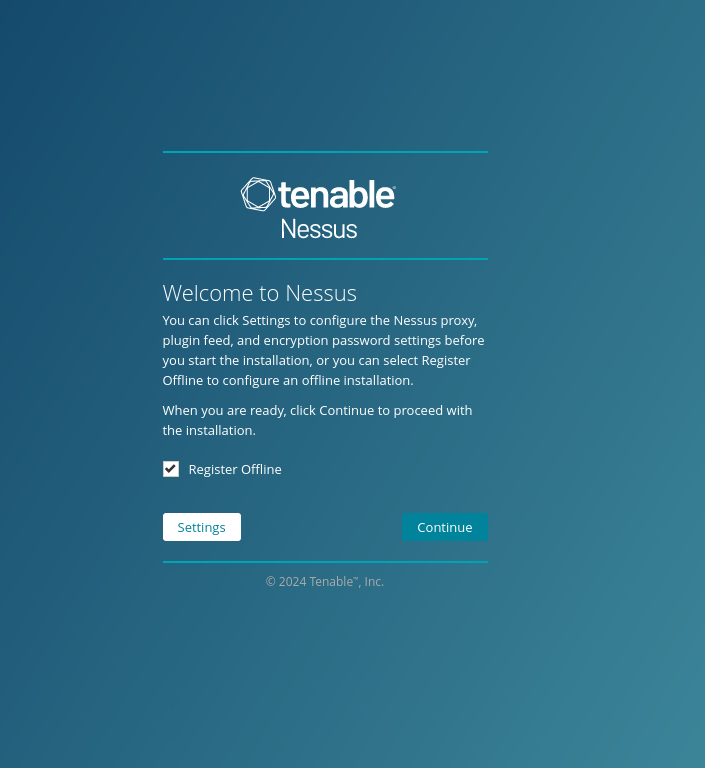

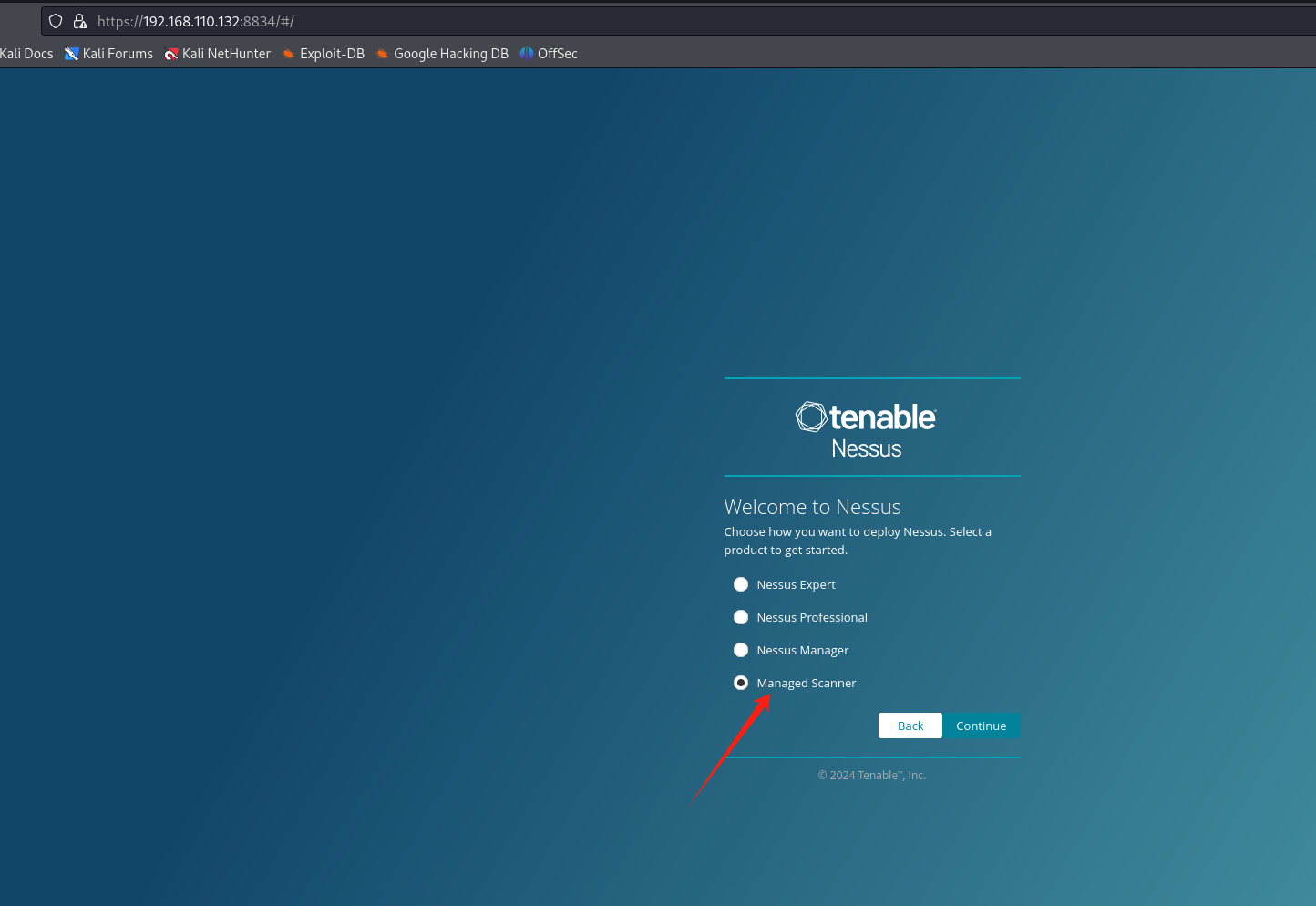

再次访问,根据下面点击:

访问成功:

看了很多博客,总结了一下Nessus安装的步骤大致分为4步如下:

下载

dpkg -i Nessus-10.7.2-debian10_amd64.deb

到这里第一步就完成了。

启动指令:

/bin/systemctl start nessusd.service //启动nessus

查看自己的服务是否开启成功netstat -ntpl|grep nessus,如出现以下tcp流和端口则说明启动成功。

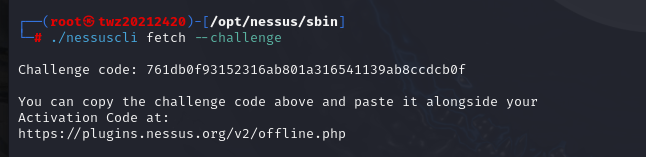

注册很简单,注册完成之后,它会给你的邮箱发一个激活码。在kali中通过指令可以看到自己的challenge码

登陆选择配置:

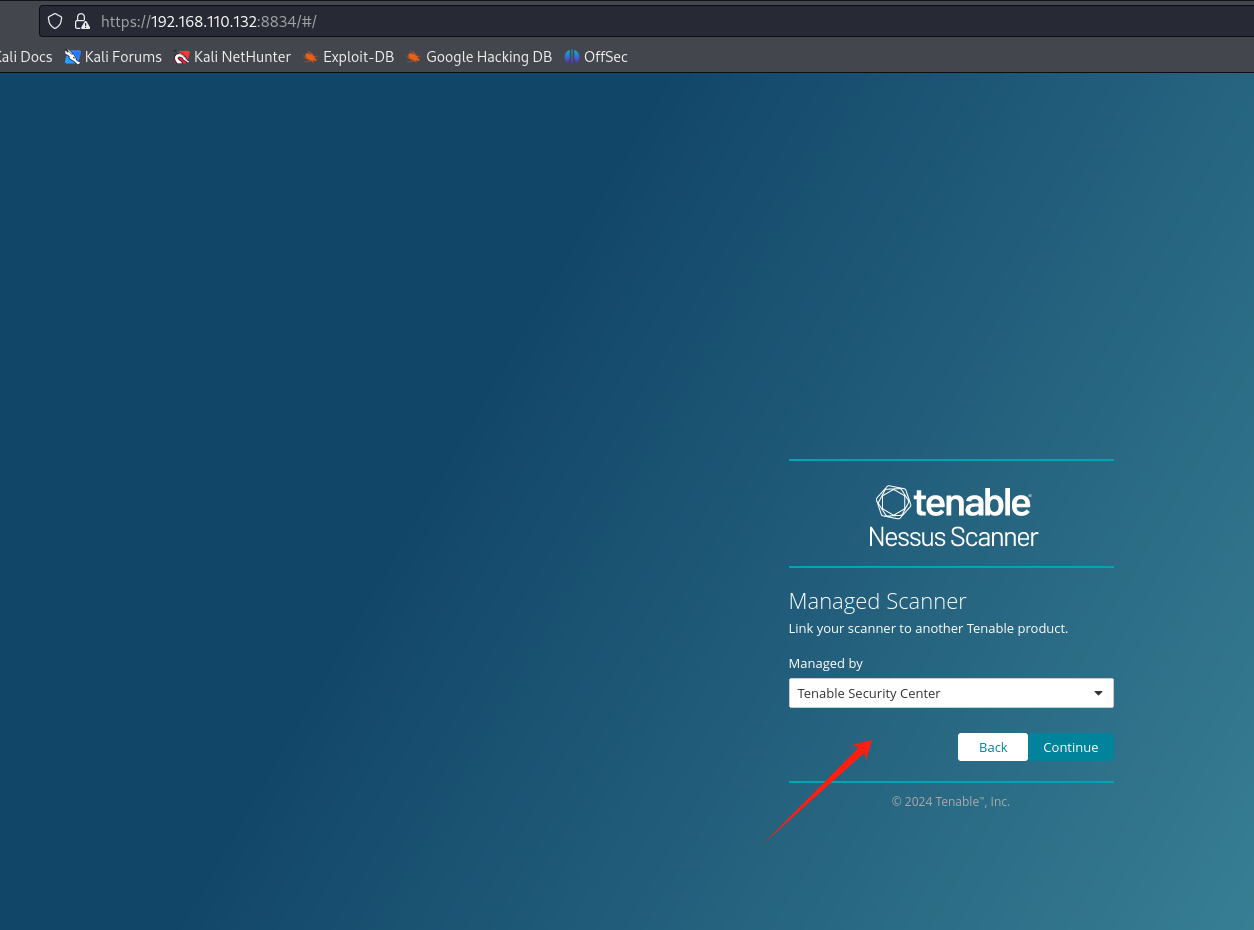

第一步:一定要选offline!!!很重要

然后跟着走:

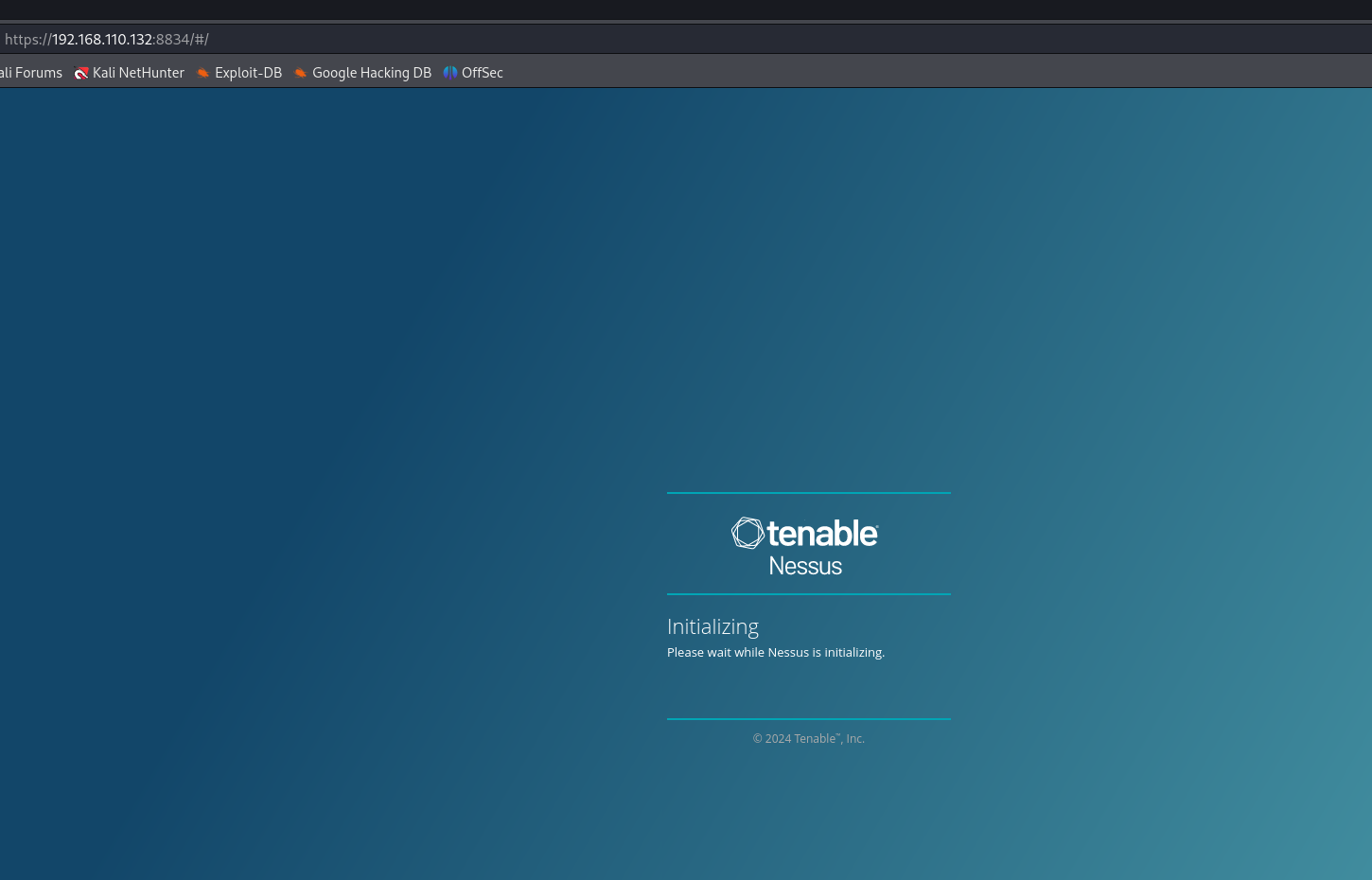

等待初始化完成。

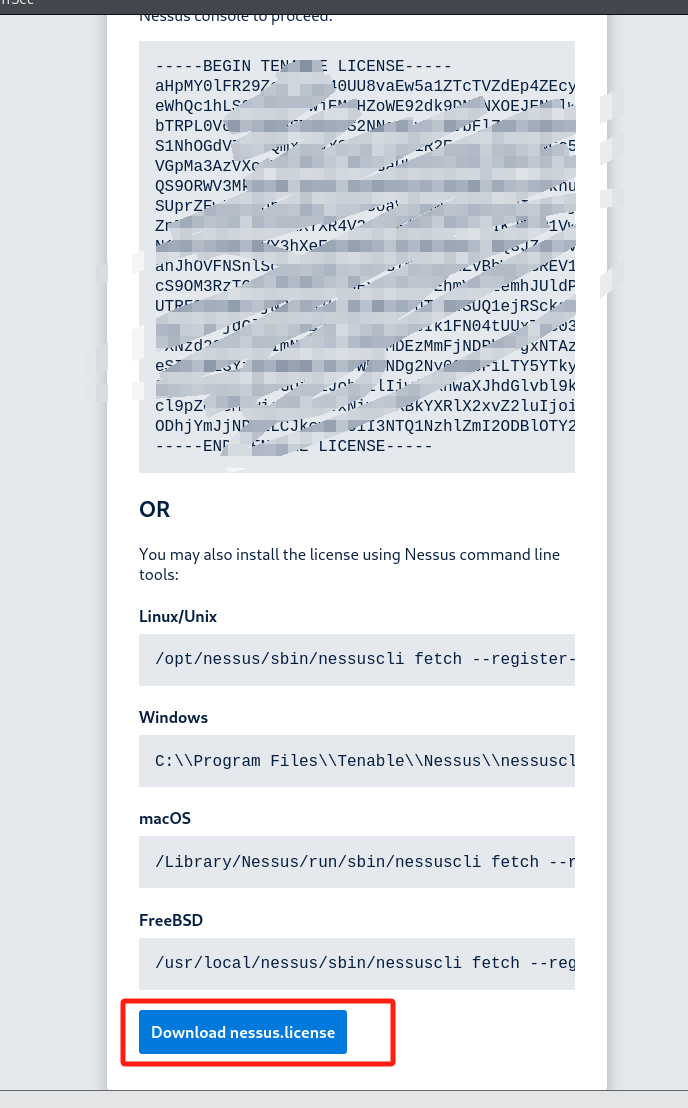

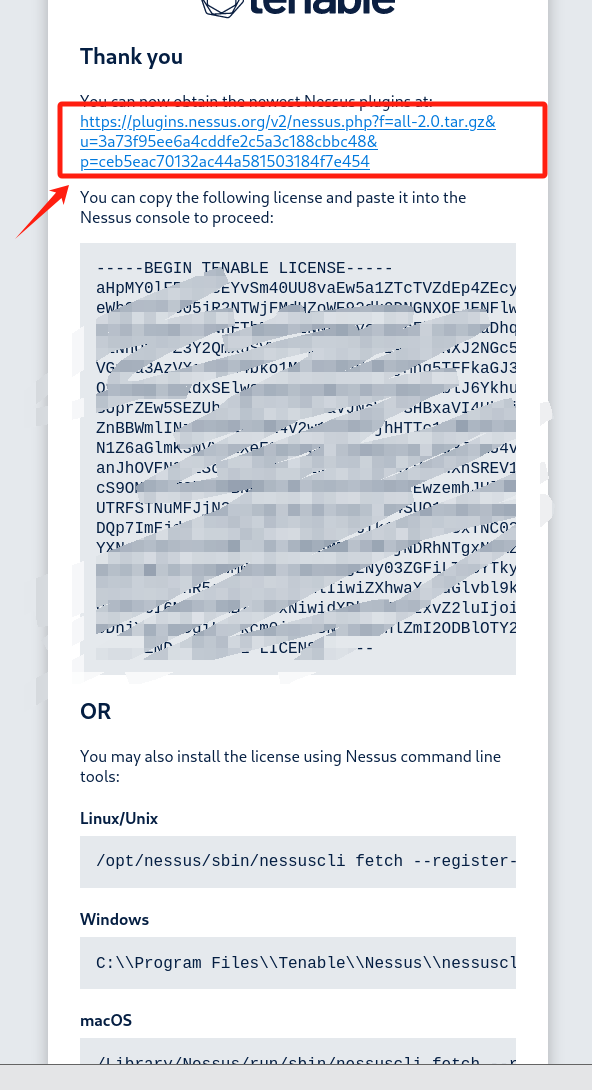

在kali的浏览器中访问:https://plugins.nessus.org/v2/offline.php

提交自己的challenge码和激活码,获取Nessus核心框架和证书下载链接,并将离线的安装包下载至指定的位置。

获取到的如下图:

点击红色框内下载:

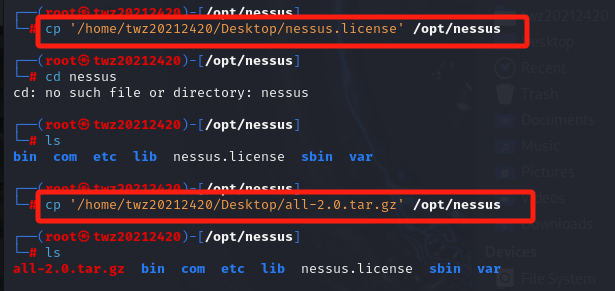

上面两个下载好之后,将它们放入/opt/nessus目录

更新和自动适用Nessus框架

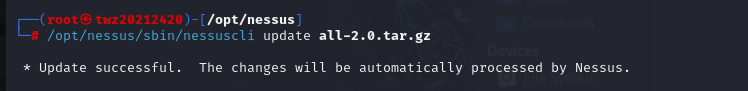

/opt/nessus/sbin/nessuscli update all-2.0.tar.gz

成功如下:

更新和自动适用证书

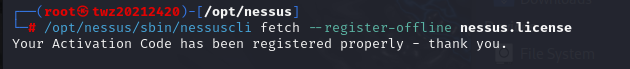

/opt/nessus/sbin/nessuscli fetch --register-offline nessus.license

成功如下:

重启服务:

systemctl restart nessusd.service

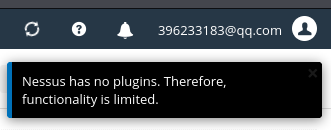

并登陆(一开始不知道什么问题396233183登陆配置好象不对,后面我又重新创了一个),遇到问题如下:

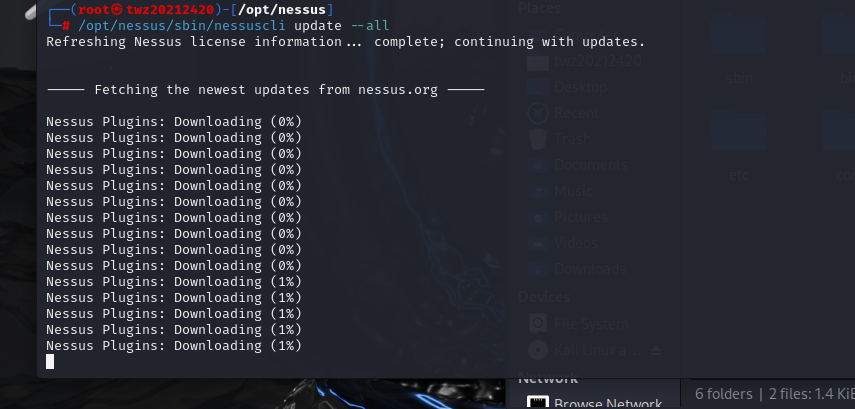

no plugins问题:需要在kali终端输入指令简单更新如下(更新前打开服务):

/opt/nessus/sbin/nessuscli update --all

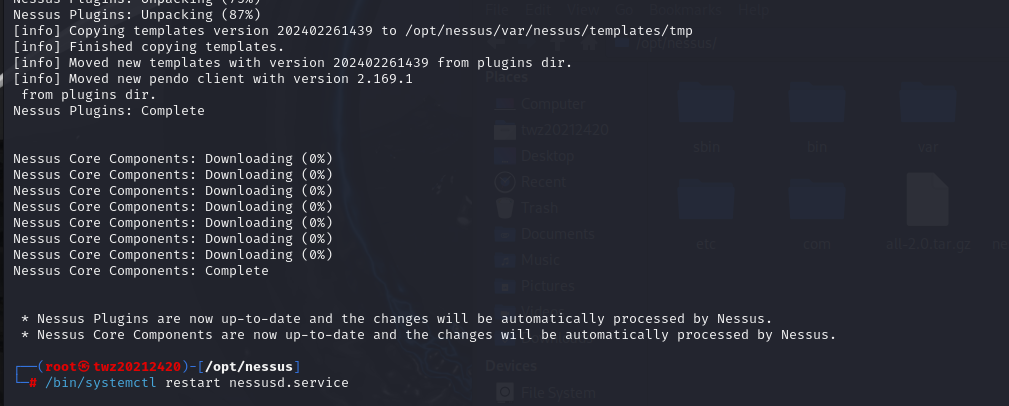

更新成功如下:

然后访问https://localhost:8834/

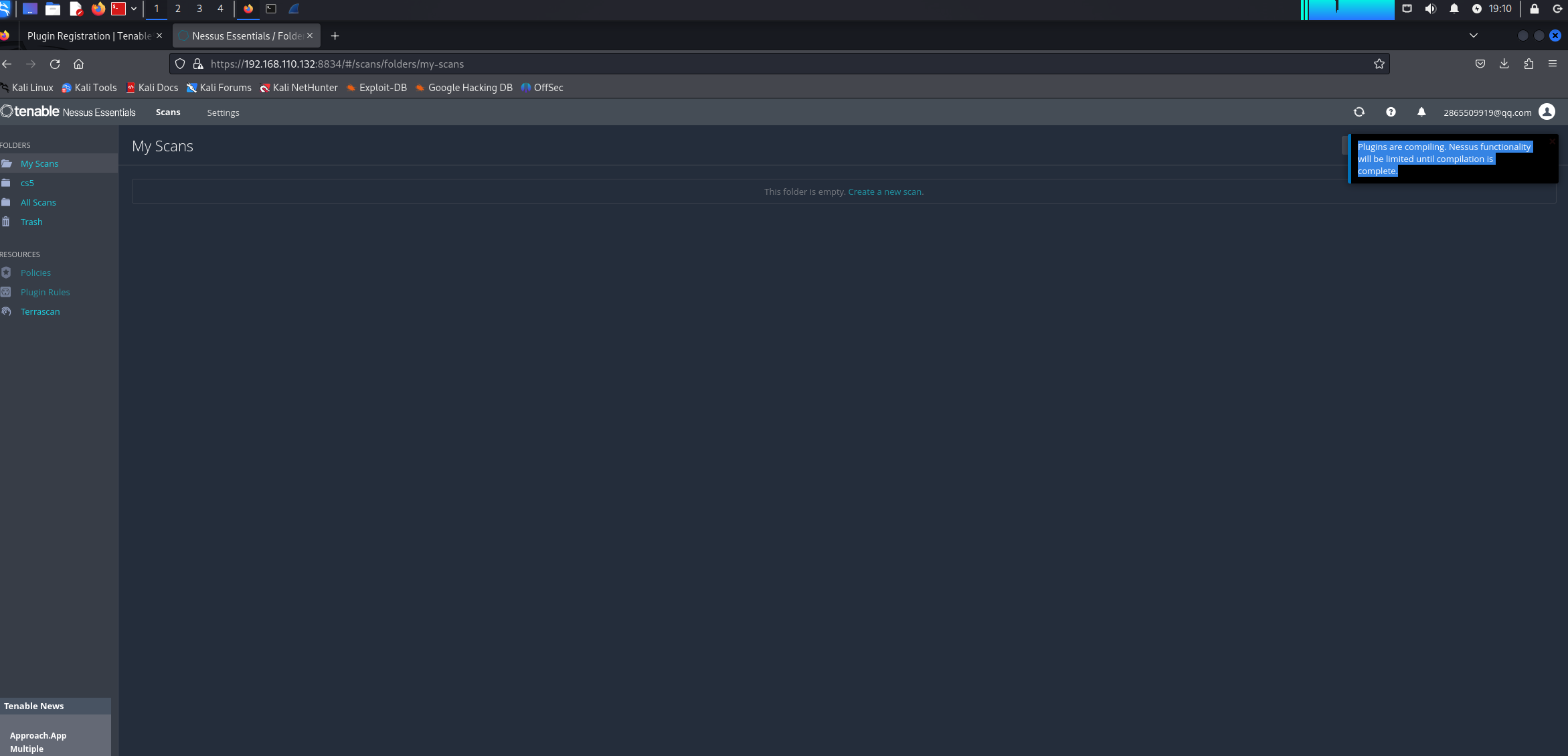

登陆到nessus后看见如下界面 plugins are compiling

这个时候就需要慢慢等它编译,编译好了就像这样。就成功了!!!

如过没有,就重复3.3.4 。应该就可以完成安装~

本周的实验收获还是比较大的,选择了besti.edu.cn进行信息收集,发现有的指令并不能使用,问题都集中在3.1板块。一开始比较迷糊,后来在弄清楚这其中的原理后,一切都迎刃而解了。还是比较有意思的,起初实验做得很快,但是到了Nessus那一块,下载并安装配置的时候就开始晕了,一直不太对劲,卡了得有3天多,看了其他同学的博客有了一些启发,感谢先做完实验的同学的博客!!!最后整理了一个我认为比较简洁明了的步骤给大家,也是希望还在做实验的同学不要被这个配置劝退,跟着上面的四步,很快就能做完!是没问题的~Nessus工具很专业,可以通过它扫描搜集到靶机的很多关键信息。

最后还学习了Google hacking,在实践中掌握了搜集各种不同信息的方法。