81

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

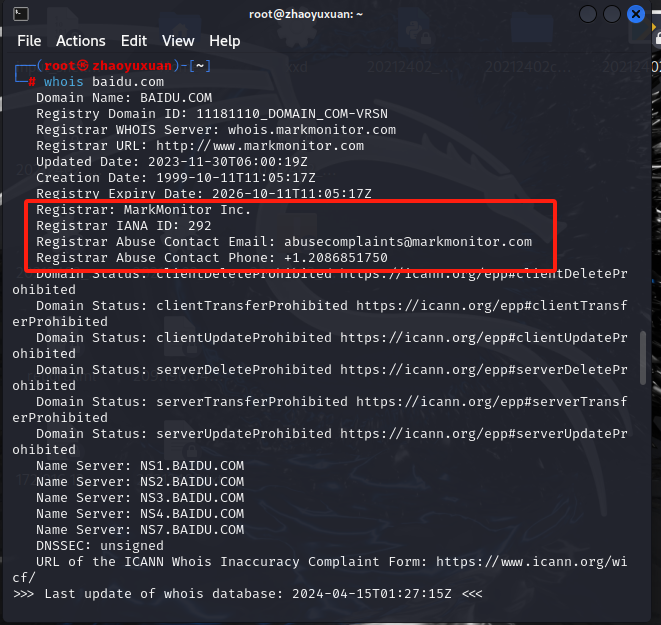

分享whois:`whois [域名或IP]`查询域名或IP地址的注册信息,包括注册人、管理人、技术联系人、DNS服务器等相关信息。

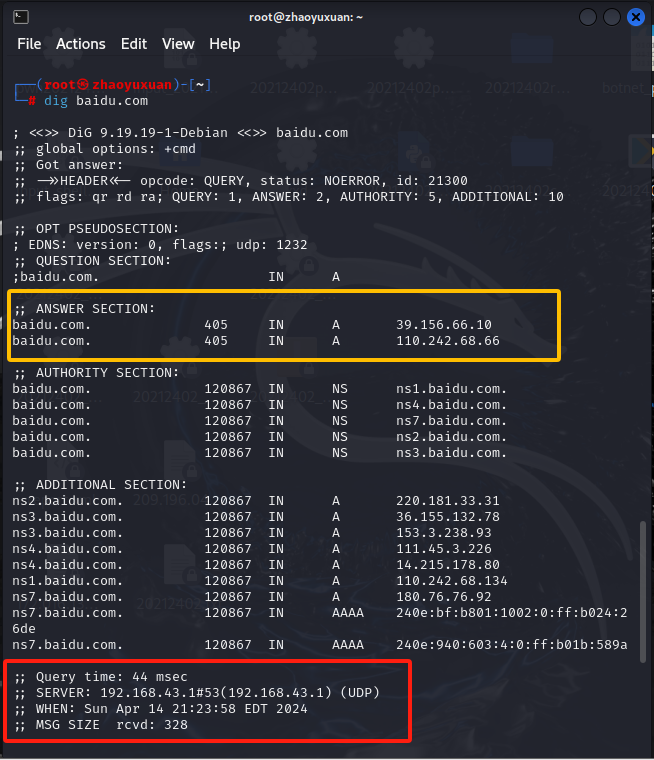

dig:`dig [选项] [域名] [记录类型]`用于查询域名的DNS相关信息,包括域名解析服务器、CNAME、MX等记录。

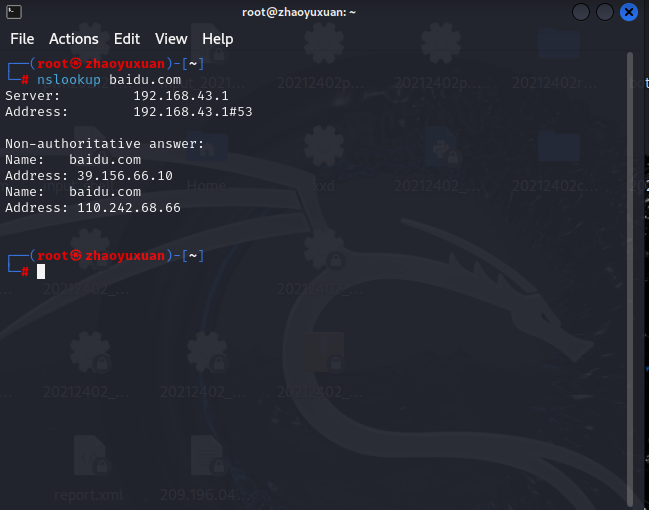

nslookup:`whois [域名或IP]`查询域名或IP地址的DNS相关信息,例如域名对应的IP地址、反向解析、MX记录等。

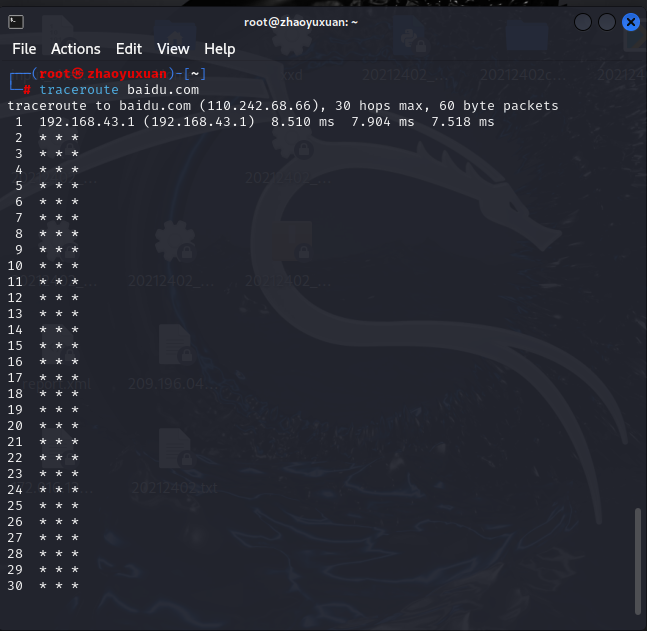

traceroute:`whois [域名或IP]`用于追踪互联网数据包从本机到目标主机的路径。

命令:nmap [选项] [目标主机]

-p:指定扫描的端口范围

-sS:使用TCP SYN扫描方式

-sU:使用UDP扫描方式,可探测UDP协议所用的端口开放情况。

-Pn:跳过主机存活性检测,直接进行扫描

-A:启用操作系统版本检测、服务版本检测等功能

-oN:将扫描结果保存到指定文件中

--script:指定nmap脚本进行漏洞扫描和服务检测等操作

-O:扫描用于识别目标主机的操作系统版本信息

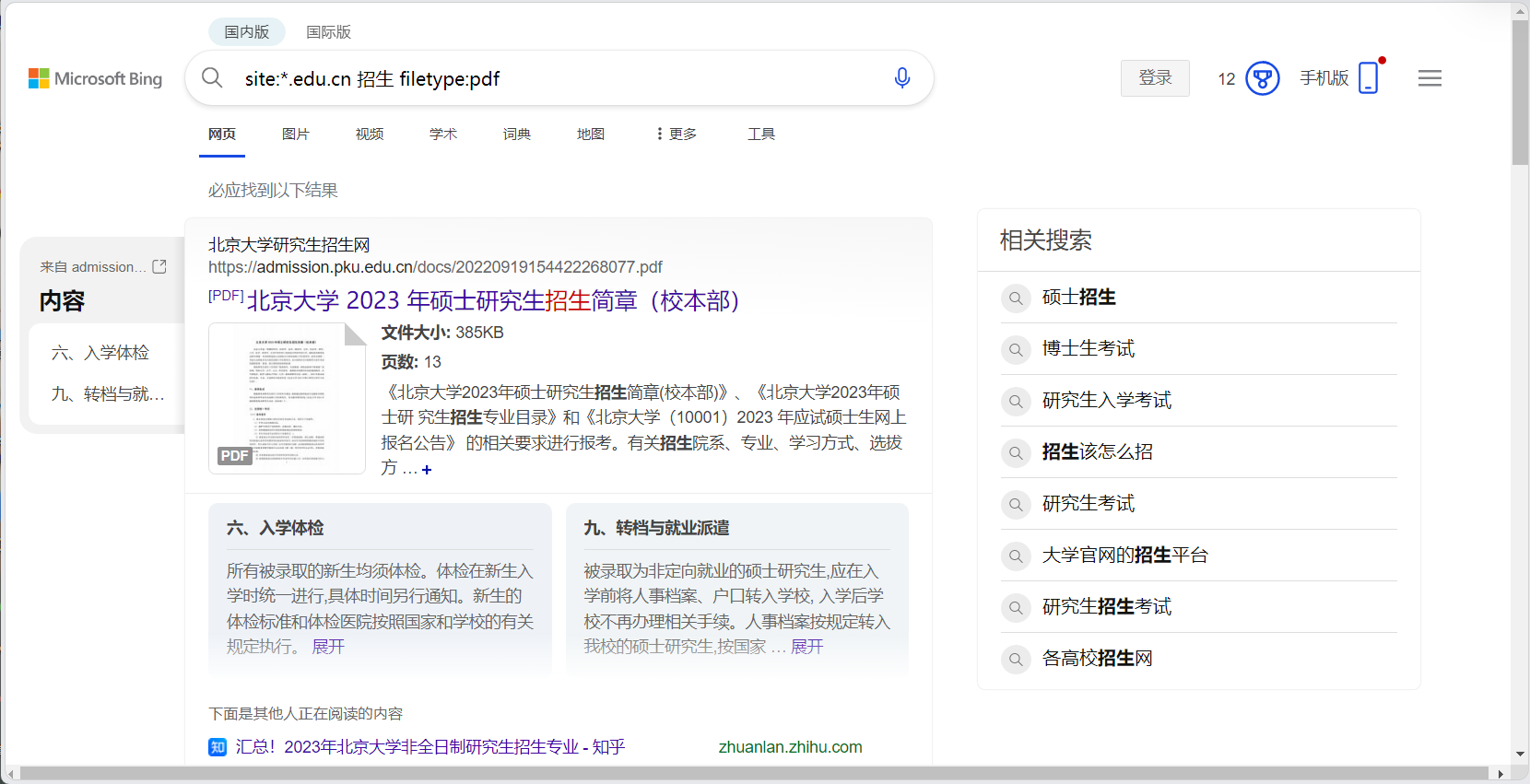

`site`查找特定的网站或域名。例如:搜索“site:example.com”。

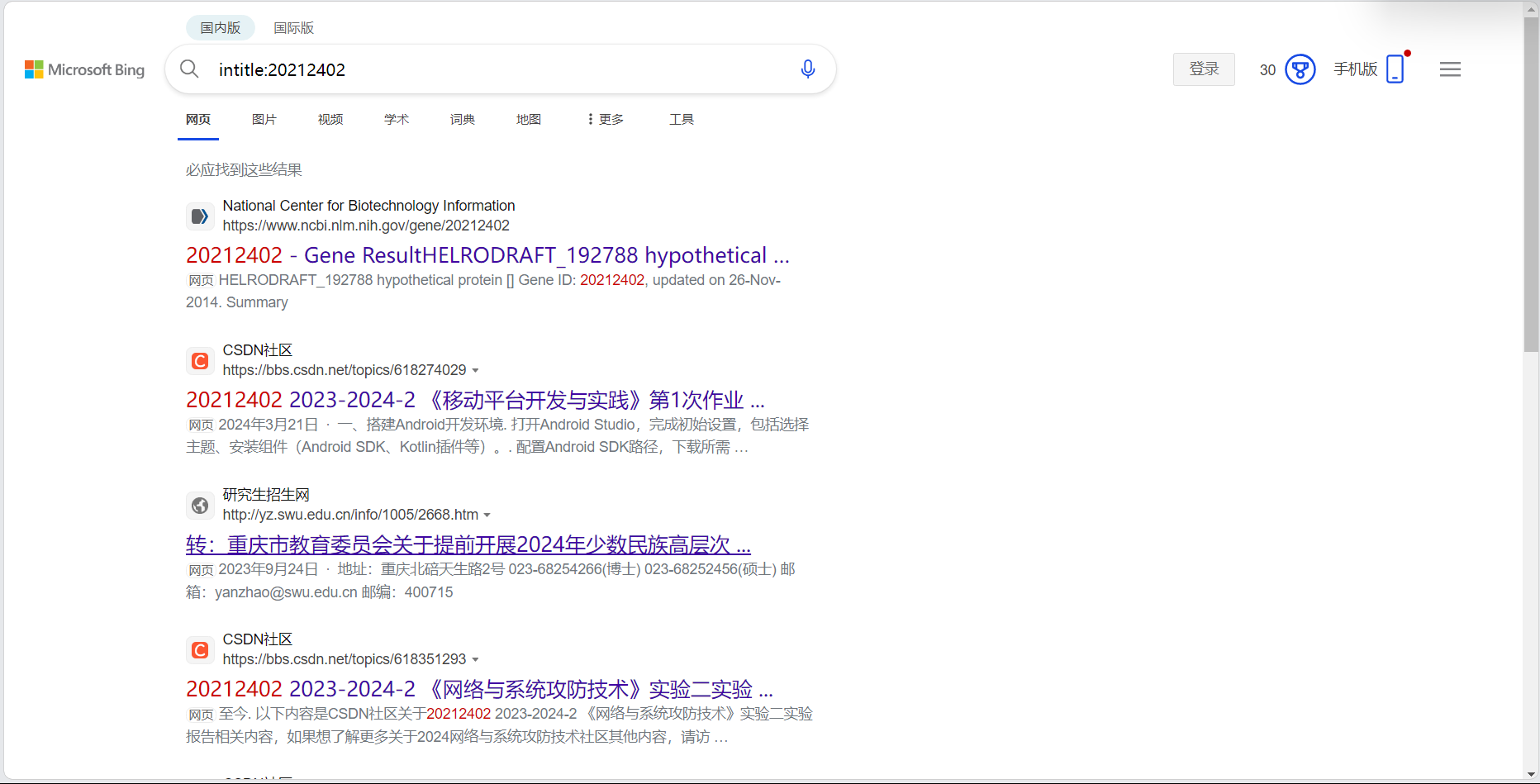

`intitle`查找指定页面的标题中的特定词汇。例如:搜索“intitle:login”。

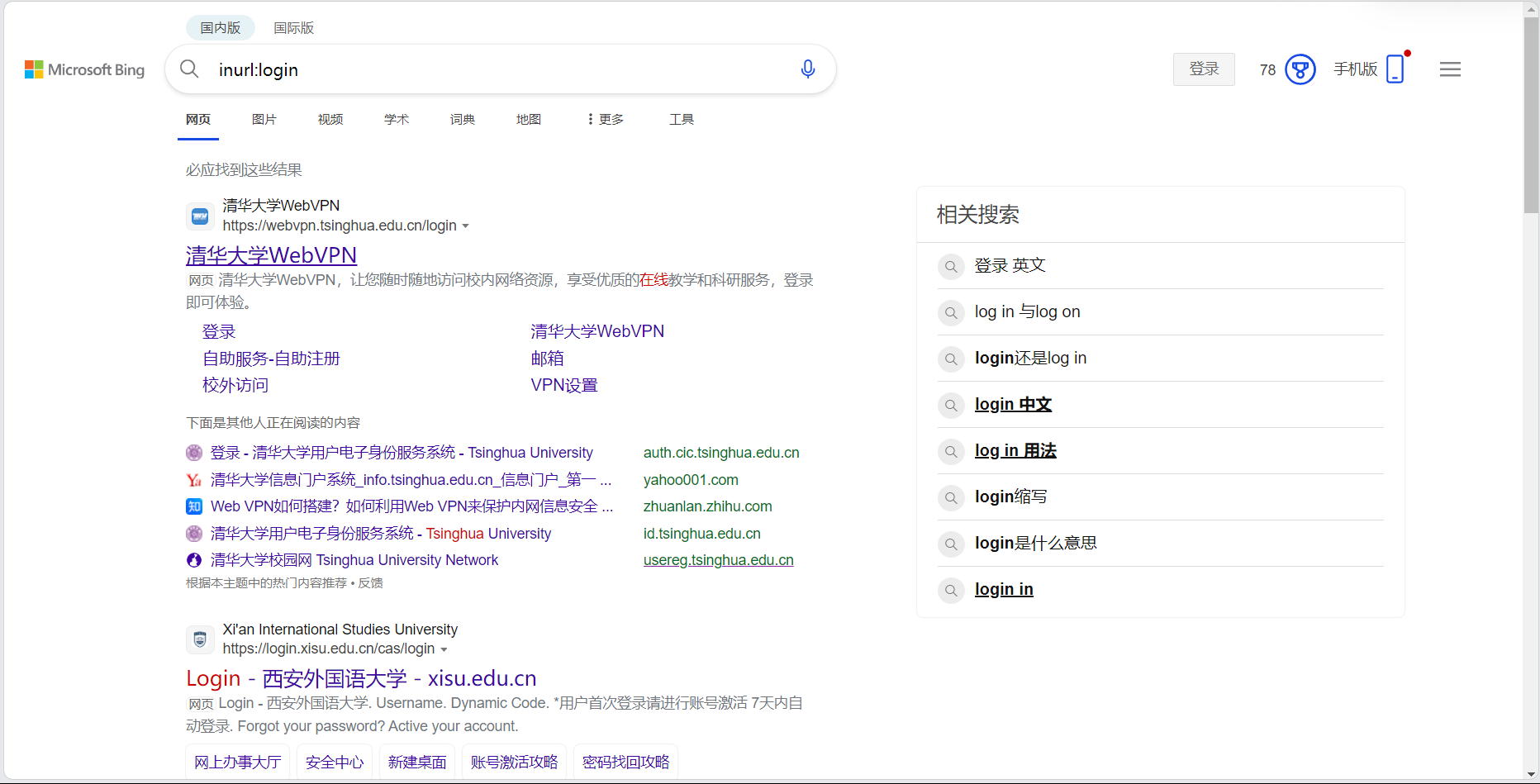

`inurl`查找包含指定字符串的URL地址。例如:搜索“inurl:admin”。

`filetype`查找特定文件类型的文件。例如:搜索“filetype:pdf”。

`cache`查找被谷歌缓存的页面。例如:搜索“cache:example.com”。

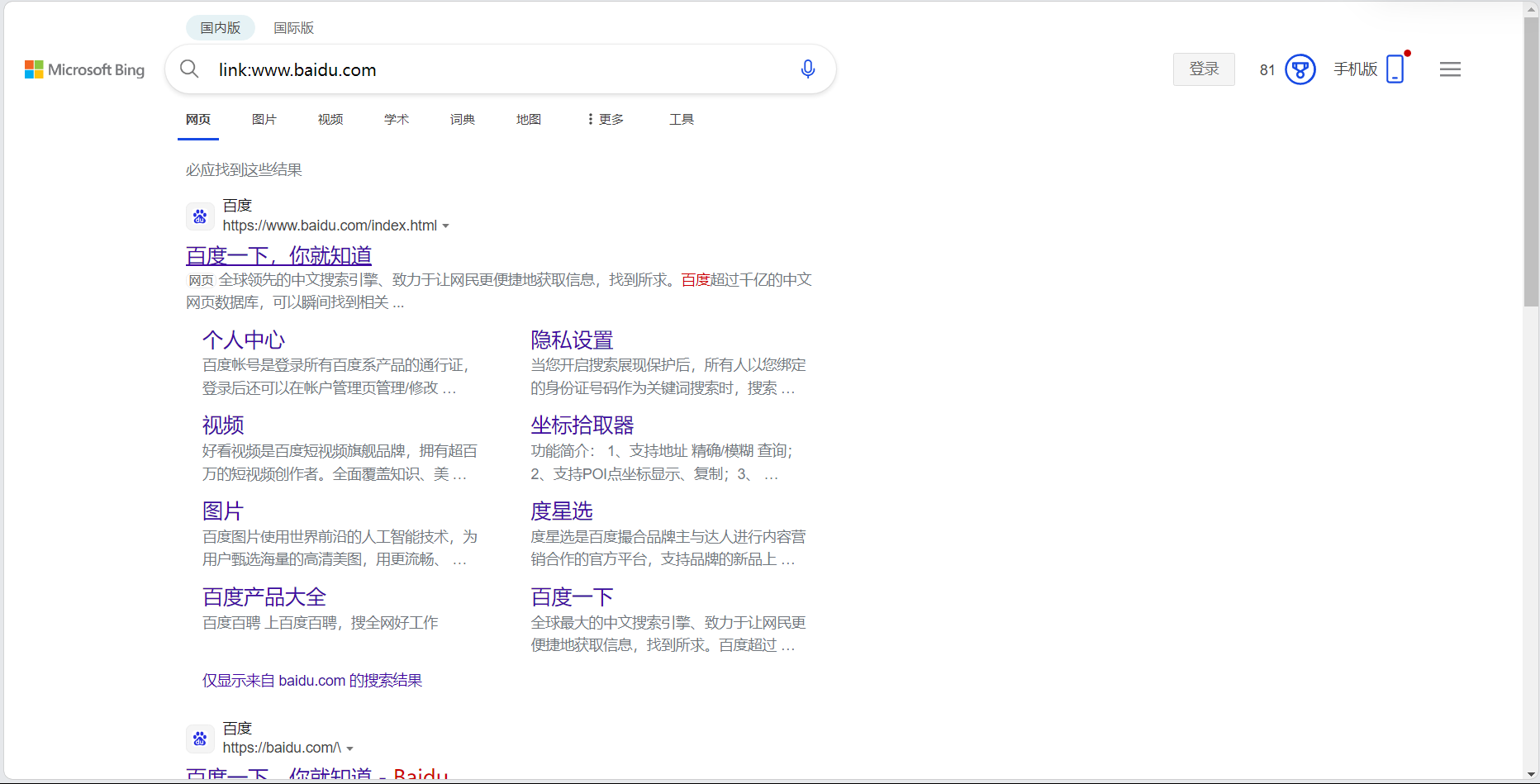

`link`查找向特定页面的链接。例如:搜索“link:example.com”。

DNS注册人及联系方式

该域名对应IP地址

IP地址注册人及联系方式

IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息

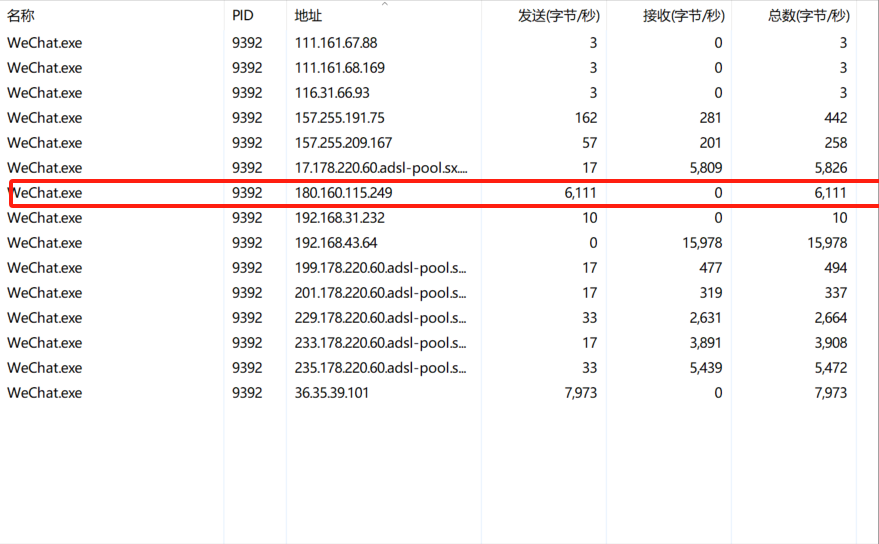

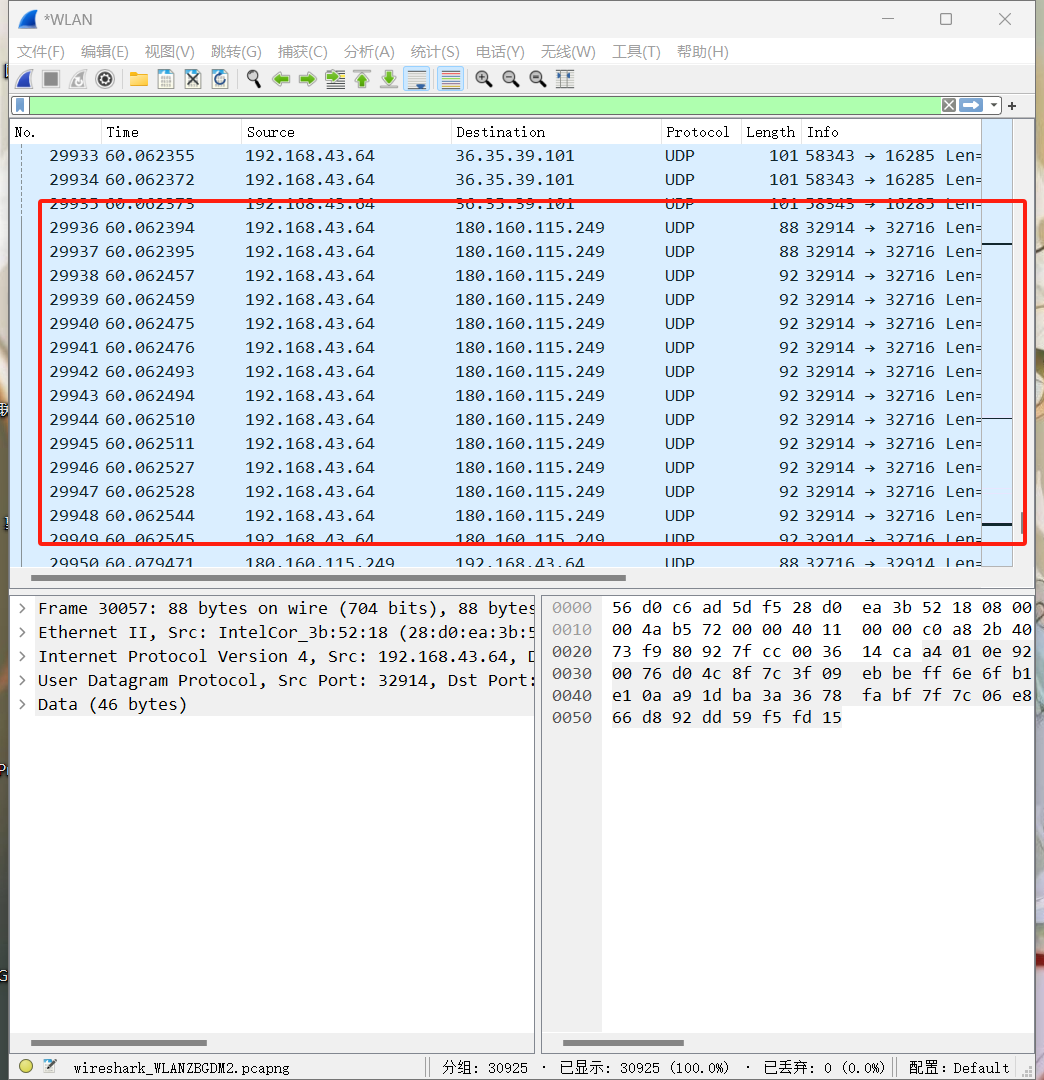

尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

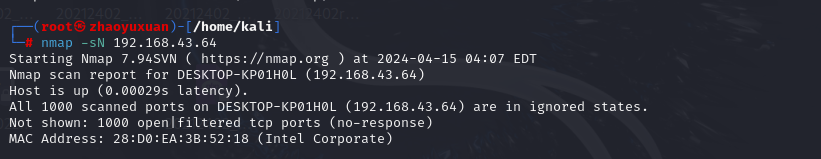

靶机IP地址是否活跃

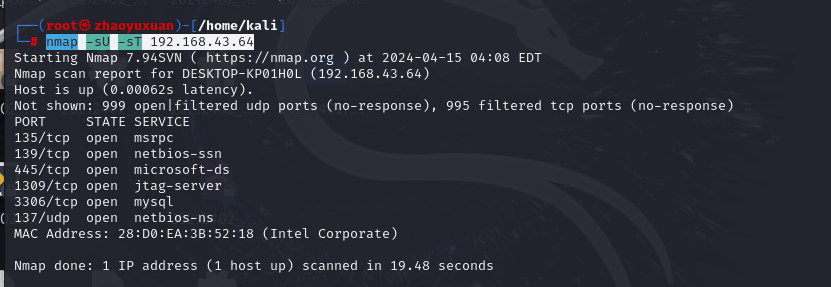

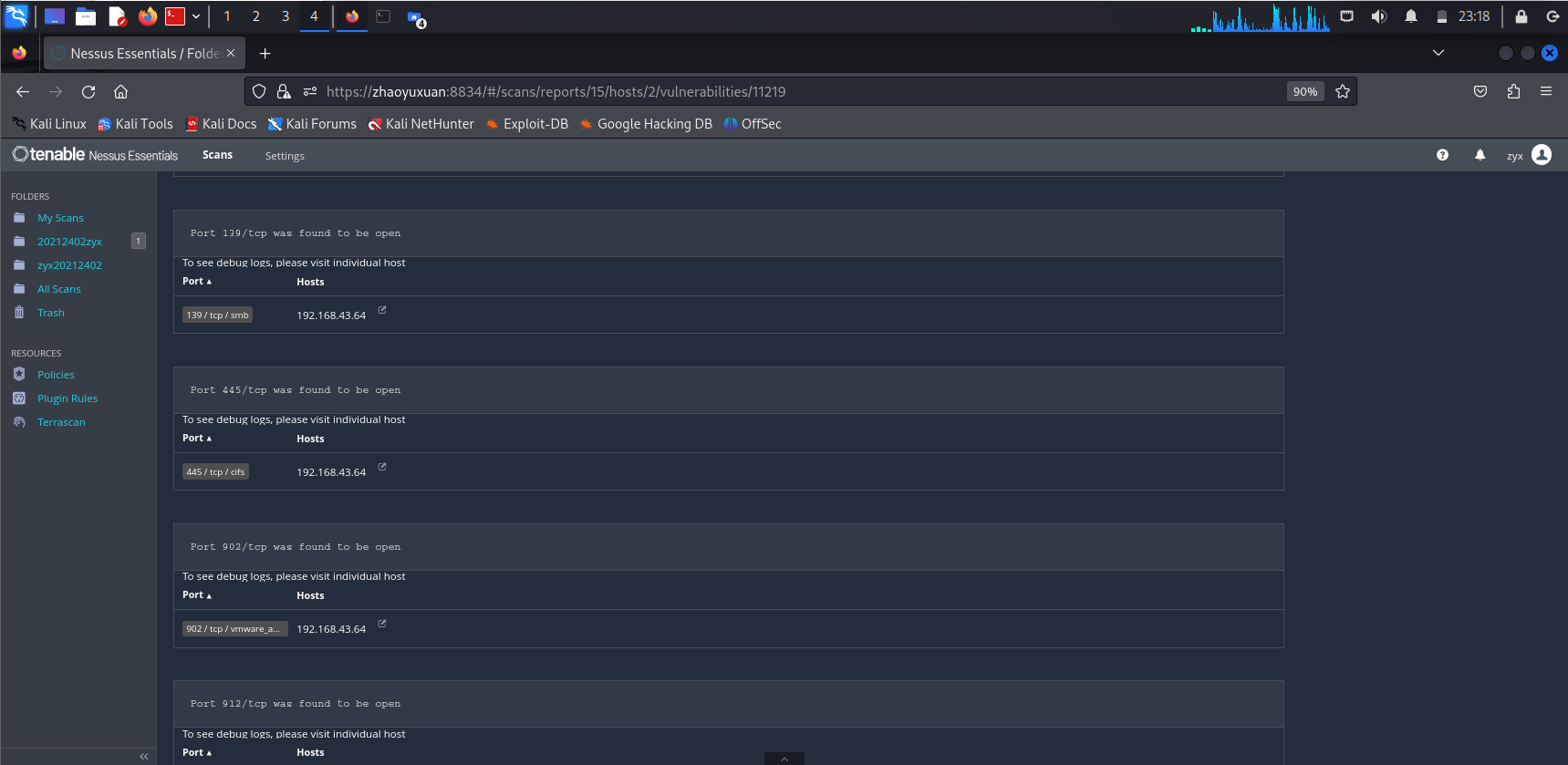

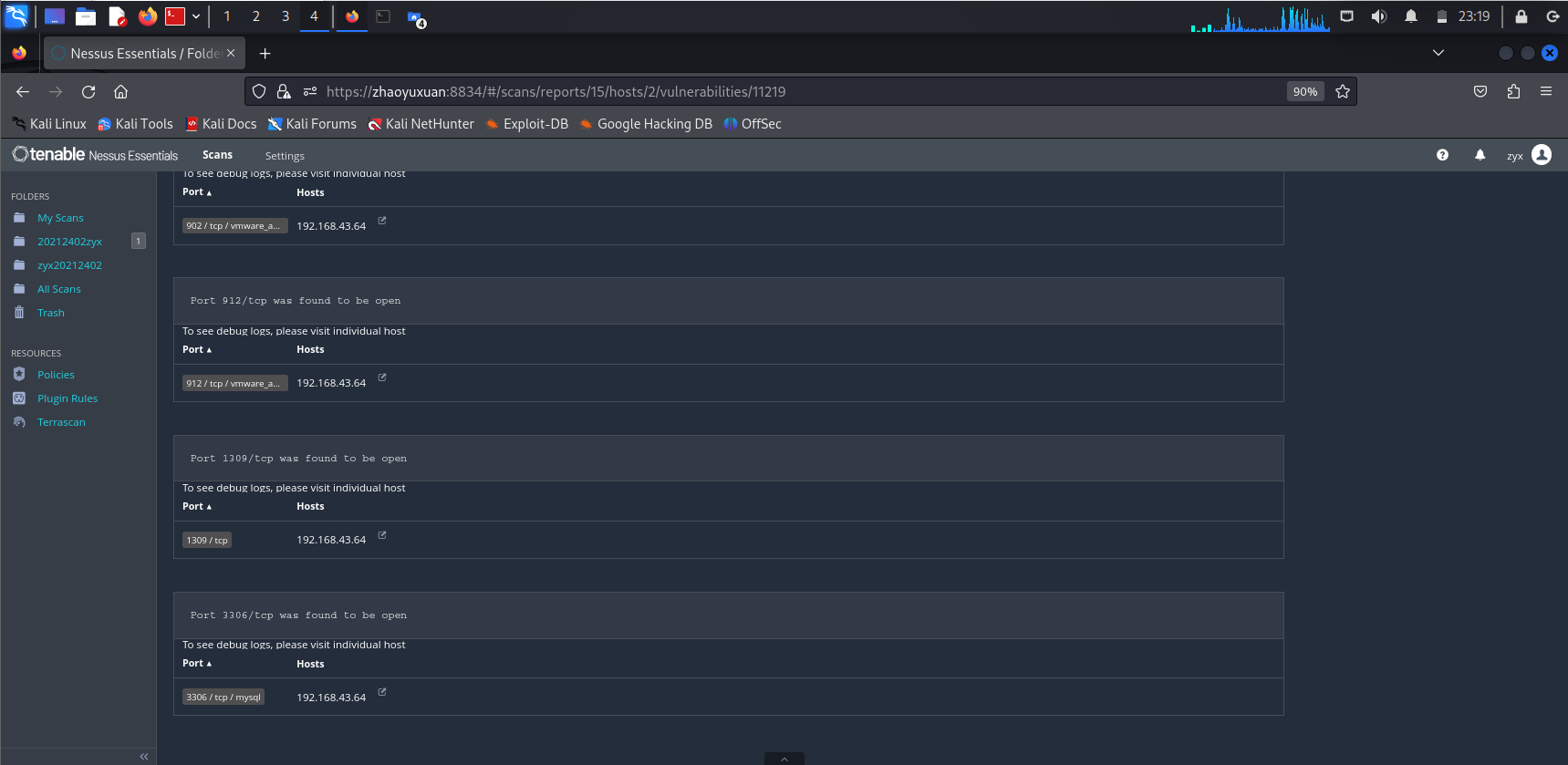

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

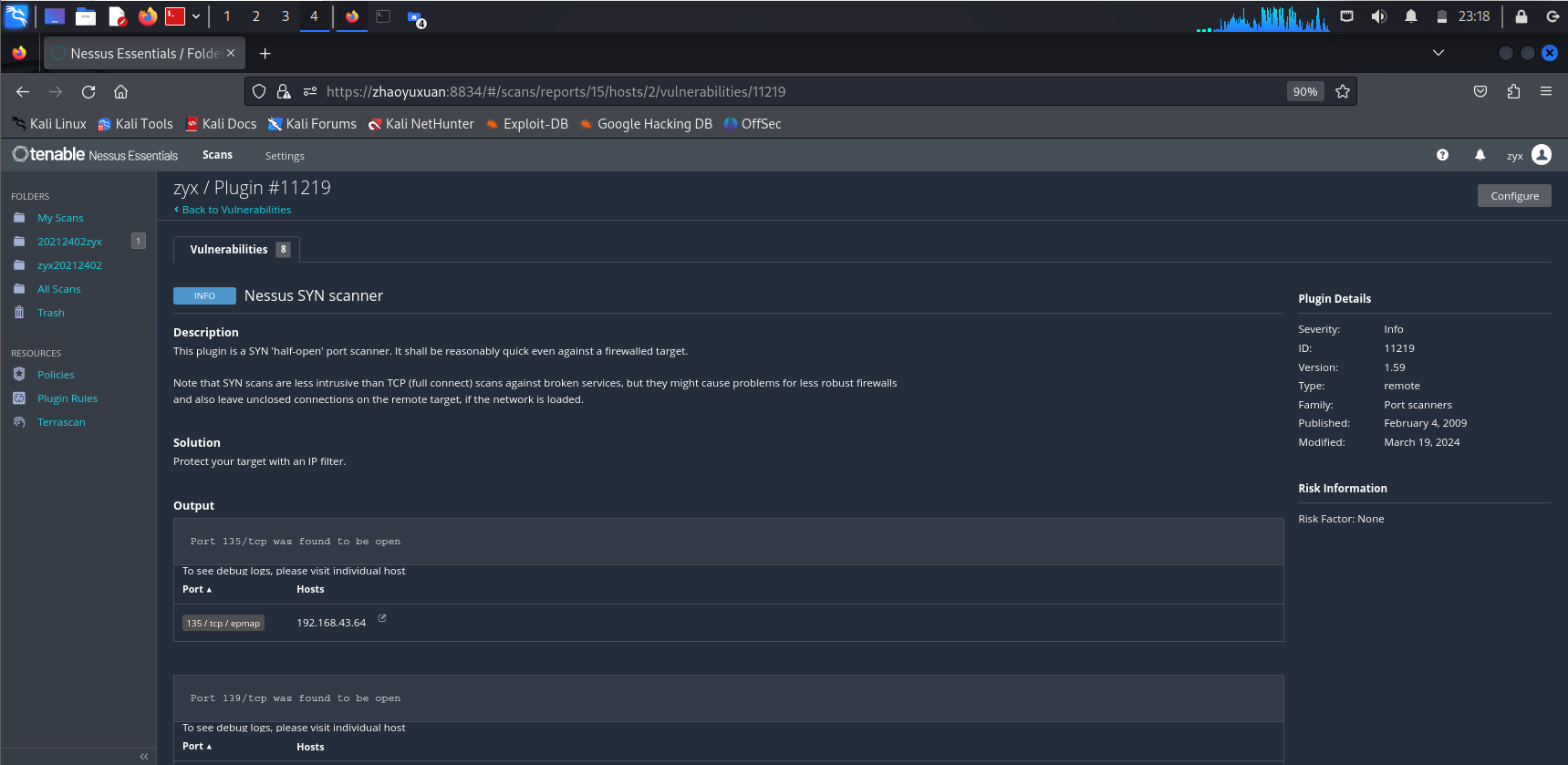

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

whois baidu.com查询 baidu.com注册人及联系方式

dig baidu.com 查询 baidu.com对应IP地址

nslookup baidu.com查询 baidu.com对应IP地址

traceroute baidu.com查询 baidu.com对应IP地址

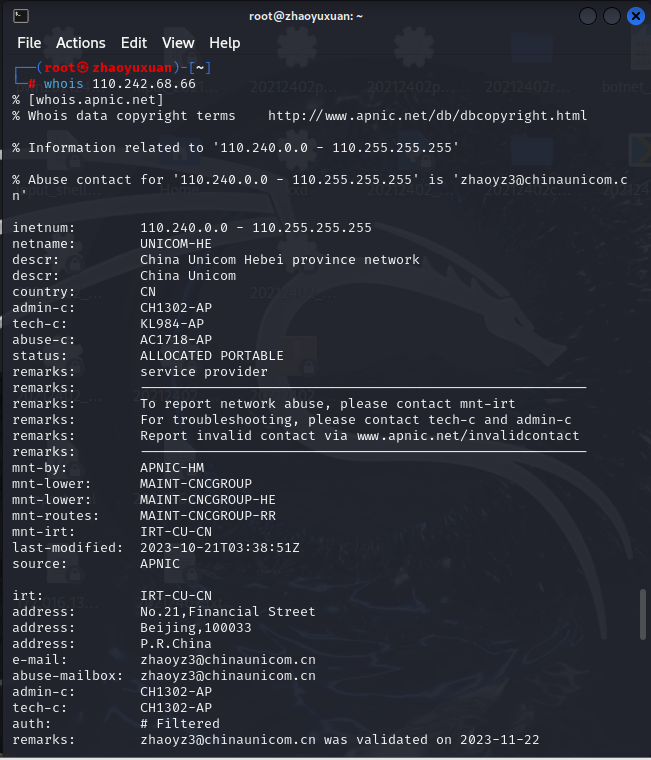

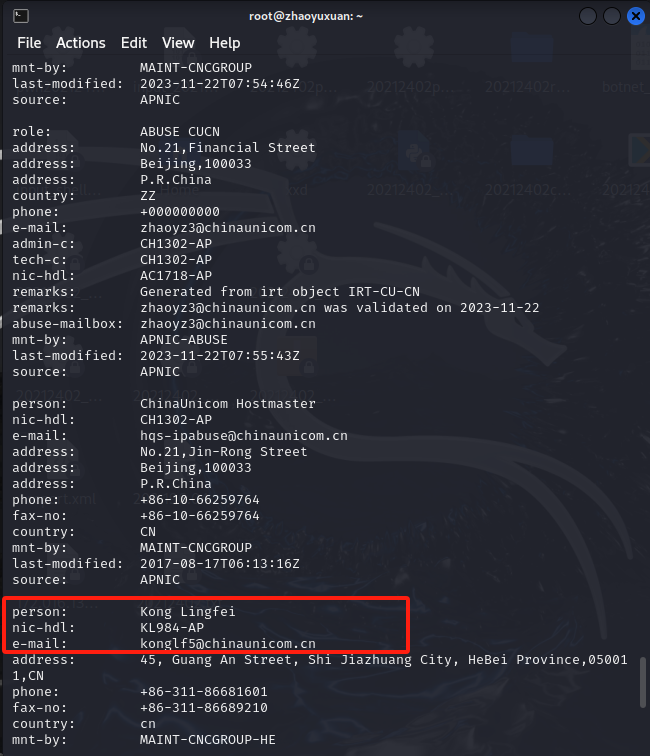

whois 110.242.68.66查询 IP地址注册人及联系方式

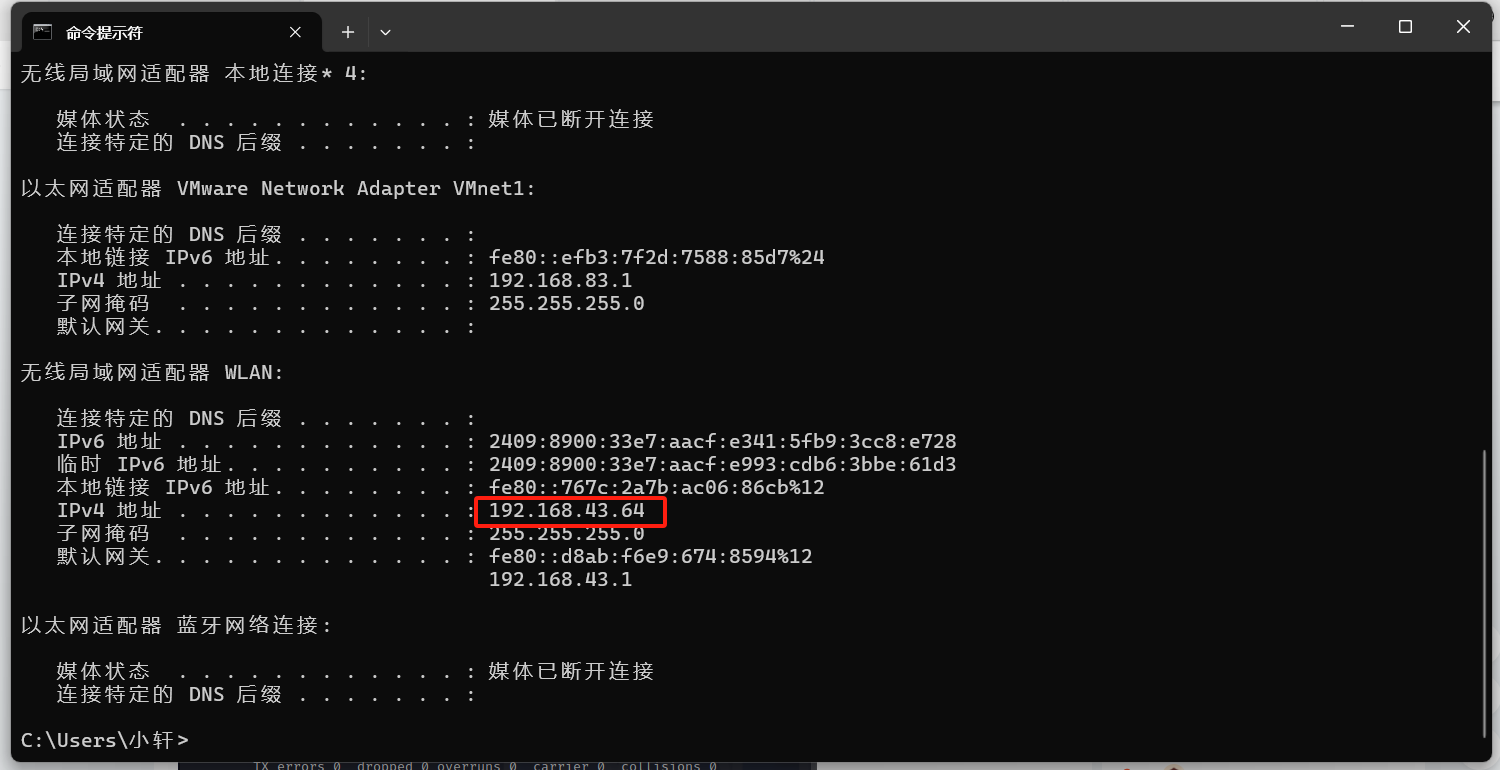

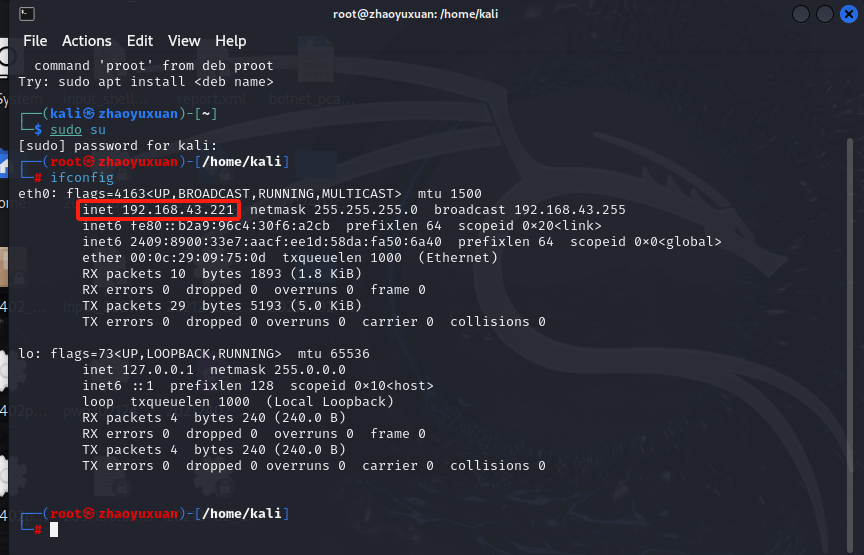

nmap -sN 192.168.43.64扫描IP地址

nmap -sU -sT 192.168.43.64扫描

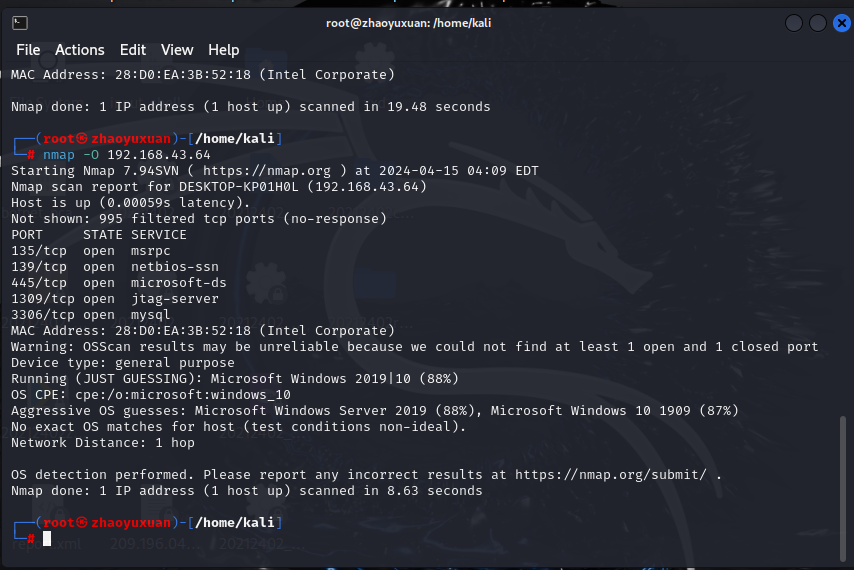

nmap -O 192.168.43.64探查系统类型

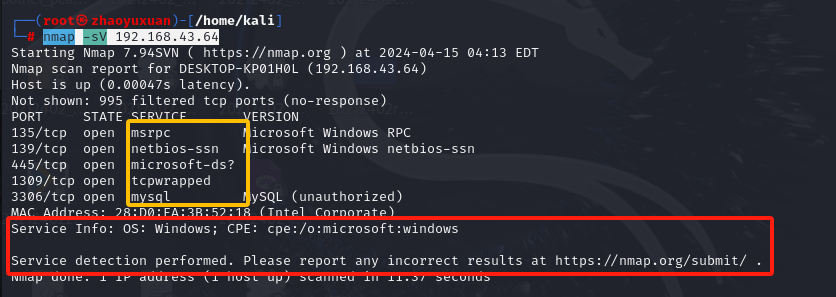

nmap -sV 192.168.43.64探查网络服务

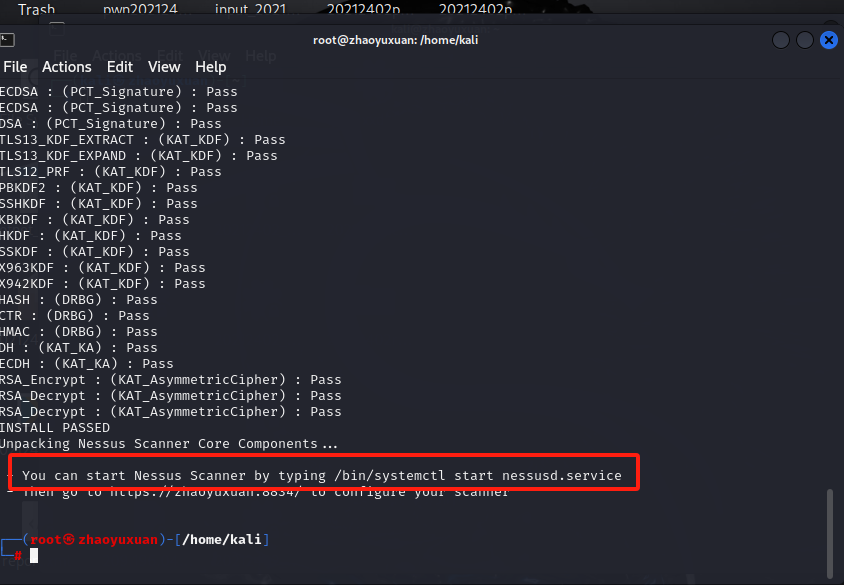

dpkg -i Nessus-10.7.2-debian10_amd64.deb

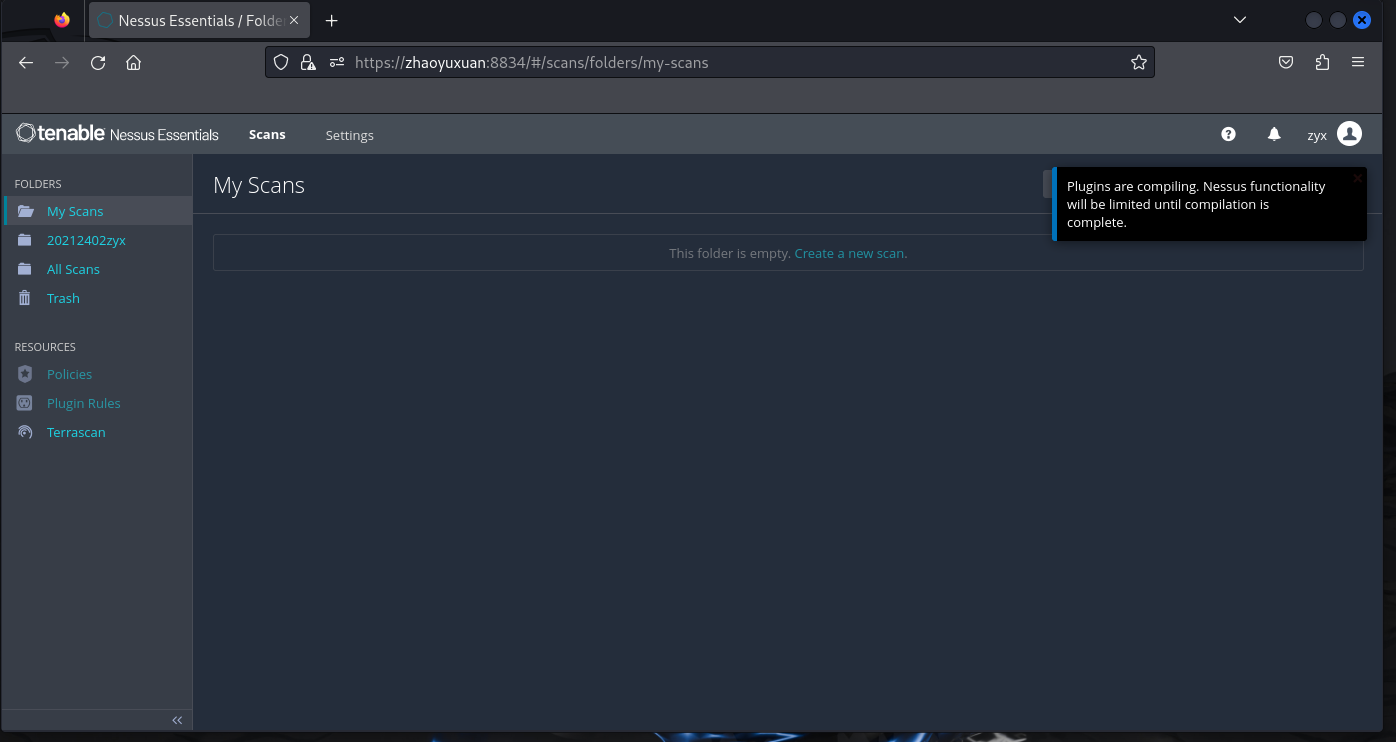

Plugins are compiling. Nessus functionality will be limited until compilation is complete,耐心等待插件编译完成即可

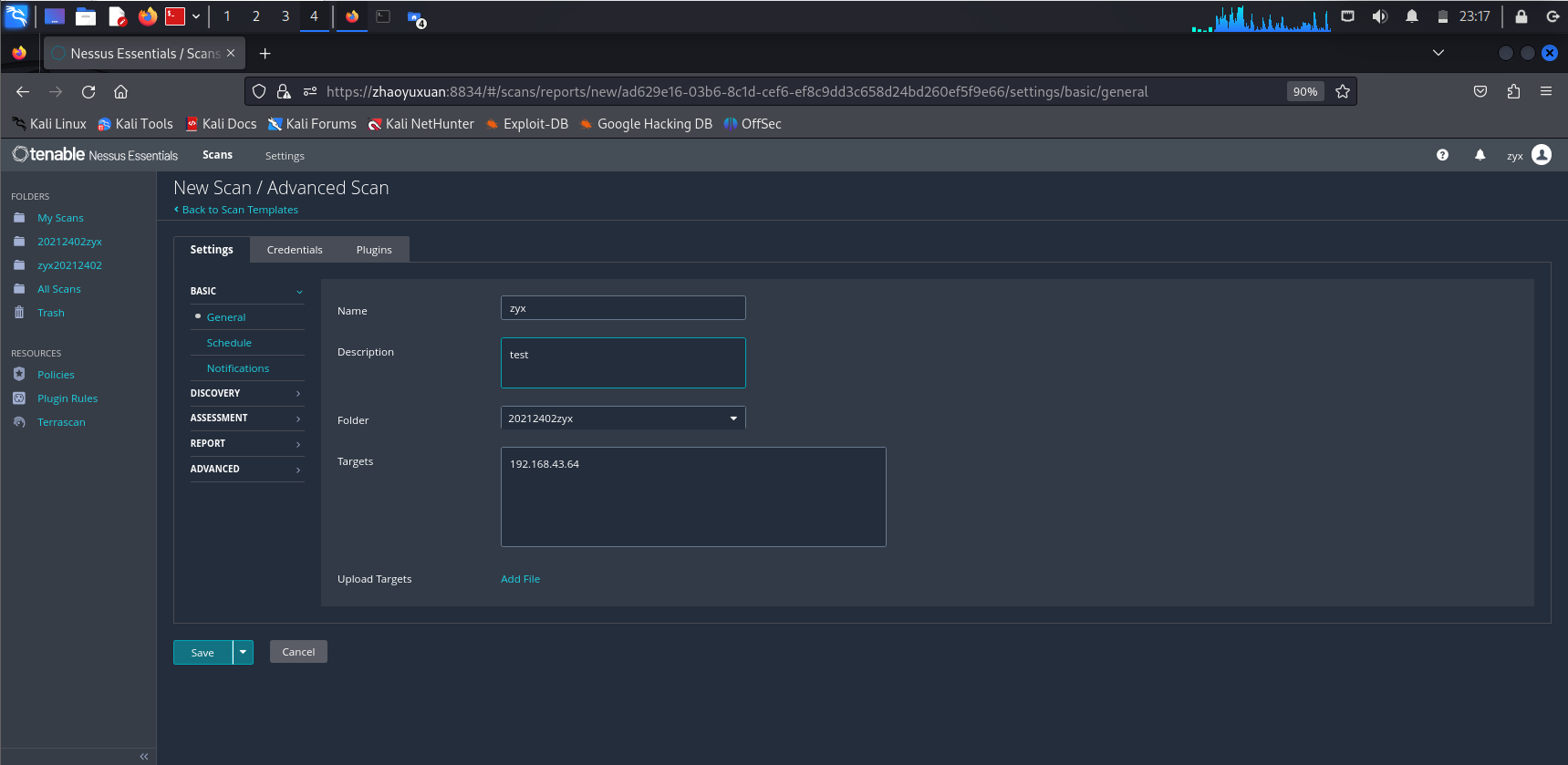

New Scan新建,选择Advanced Scan图标,输入信息

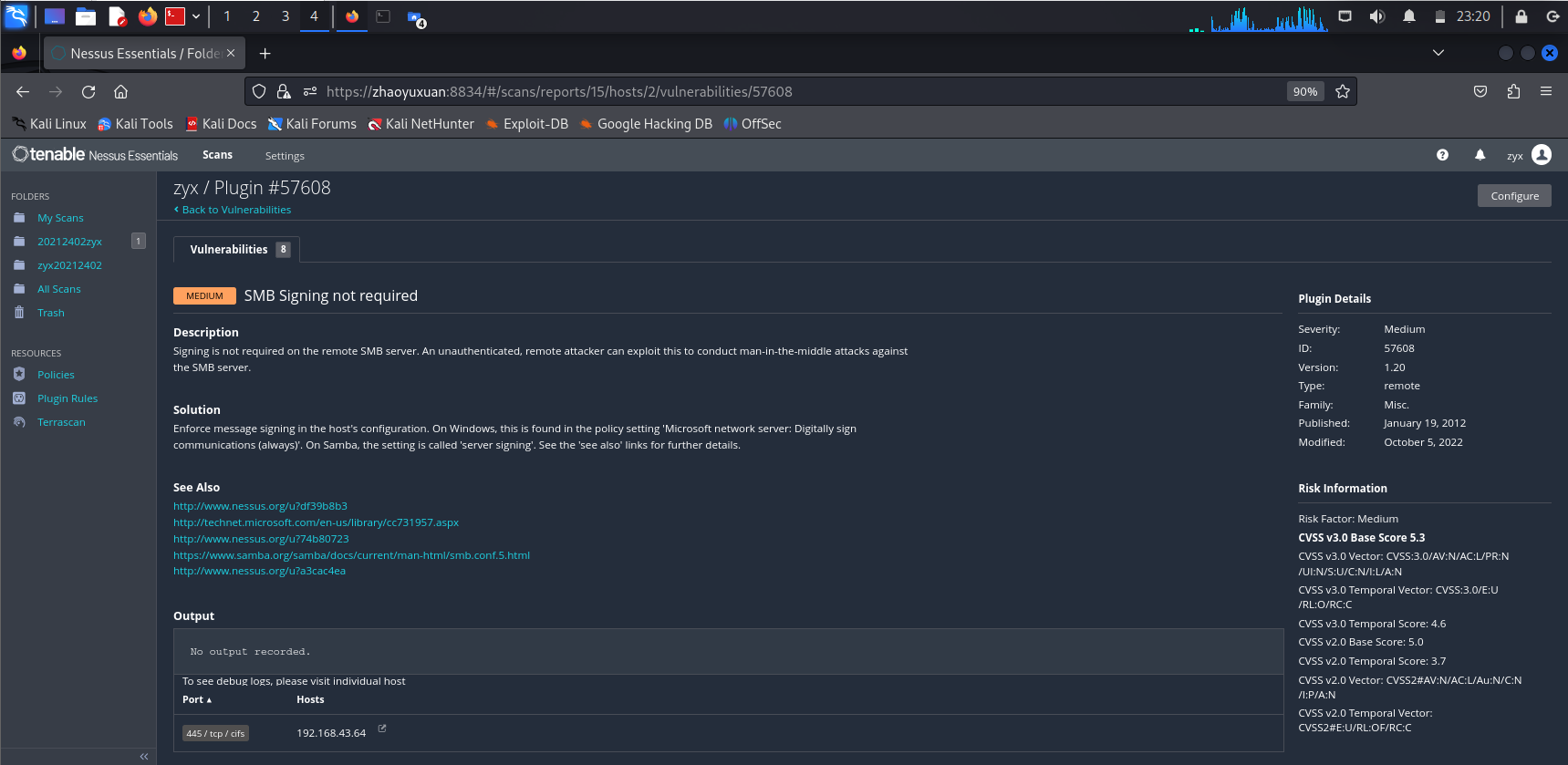

漏洞名称:SMB Signing not required(远端SMB服务器上未启用签名)

SMB:SMB指的是"Server Message Block",是一种用于在计算机网络上实现文件和打印机共享的协议。它是Microsoft开发的,已成为Windows操作系统和Windows Server产品中的一个重要组件。SMB协议可通过TCP/IP协议的端口445或139进行通讯,被用来在Windows操作系统之间或通过互联网共享文件和打印机等资源。它还可以被用于访问远程计算机上的文件和目录,从而方便用户之间共享数据和管理网上资源。

漏洞简介:SMB弱签名漏洞是一种安全漏洞,存在于Microsoft Windows操作系统和Windows Server产品中

漏洞危害:该漏洞使得攻击者可以利用未强制进行服务器消息块(SMB)签名的系统来发起中间人攻击,即在SMB流量中注入恶意代码,从而获取机密信息或控制受影响的系统。

intitle:20212402查找标题中包含20212402的页面

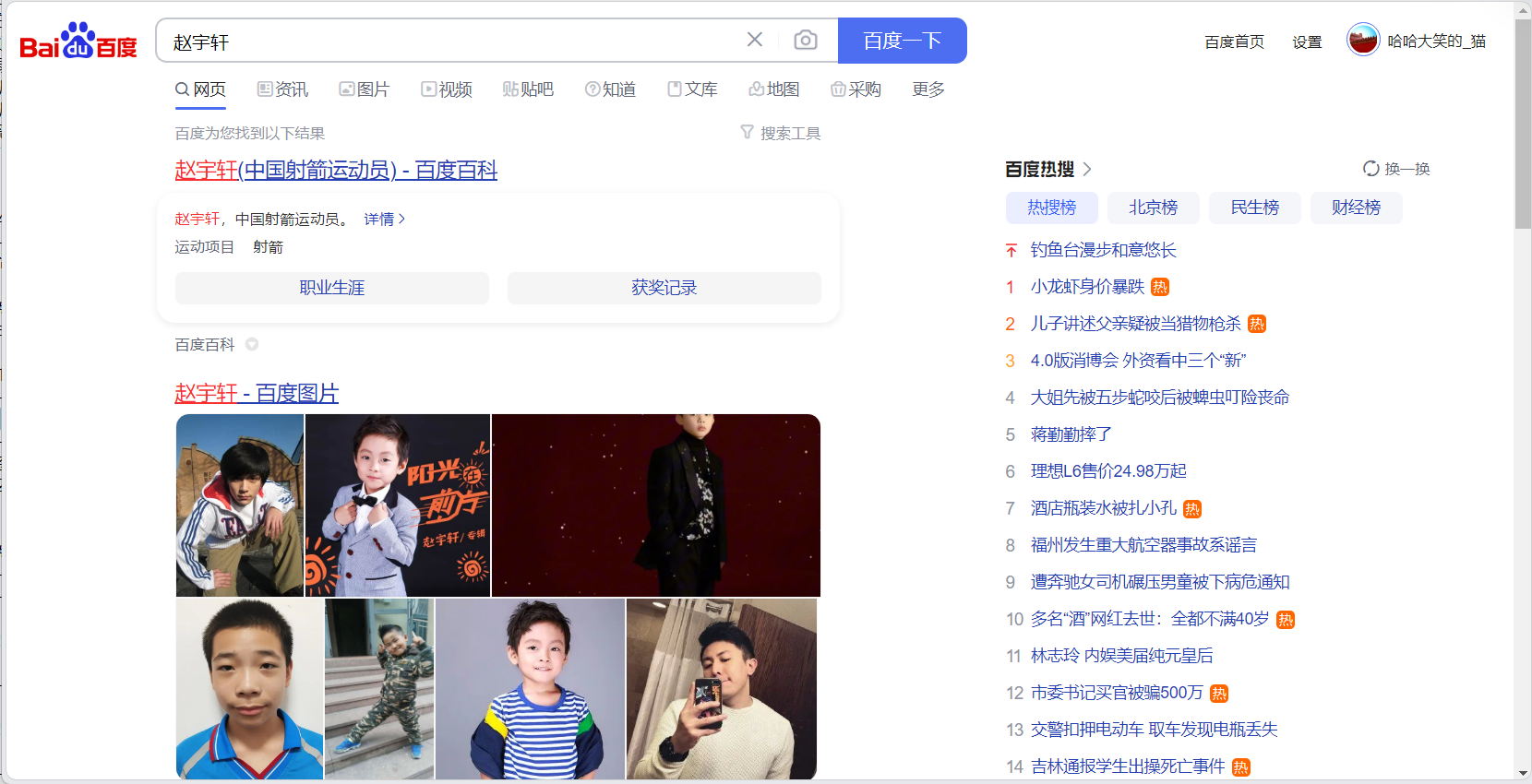

intext:赵宇轩查找包含赵宇轩的网页内容(不包含标题和URL)

inurl:login返回包含login字符串的URL地址

link:www.baidu.com返回包含指向 http://www.baidu.com/ 的链接

filetype:pdf查找文件类型为pdf

site:*.edu.cn 招生 filetype:pdf查找域名为.edu.cn有关毕业的pdf文件

这次信息搜集技术实践,首先使用了whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息,掌握了一些信息收集工具;其次,使用了namp和Nessus开源软件进行扫描,进一步掌握了网络扫描技术;最后练习使用Google hack搜集技能来获取自己想要的信息,为网络安全研究打下一定的基础。虽然本次实验相对比较简单,但是让我意识到了学习信息收集和信息保护技术的重要性,特别是在这样一个信息化时代。总之,通过这些实践让我粗浅的了解了信息泄露的方式,也让我掌握了一些信息搜集技巧和方法,提高了自己的信息处理能力。今后还要多加练习,提高自己的技术水平和学习实践能力