81

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

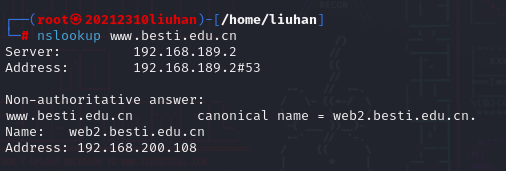

分享(1)从besti.edu.cn中选择一个DNS域名进行查询,获取如下信息:

DNS注册人及联系方式、该域名对应IP地址、IP地址注册人及联系方式、IP地址所在国家、城市和具体地理位置(使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息)

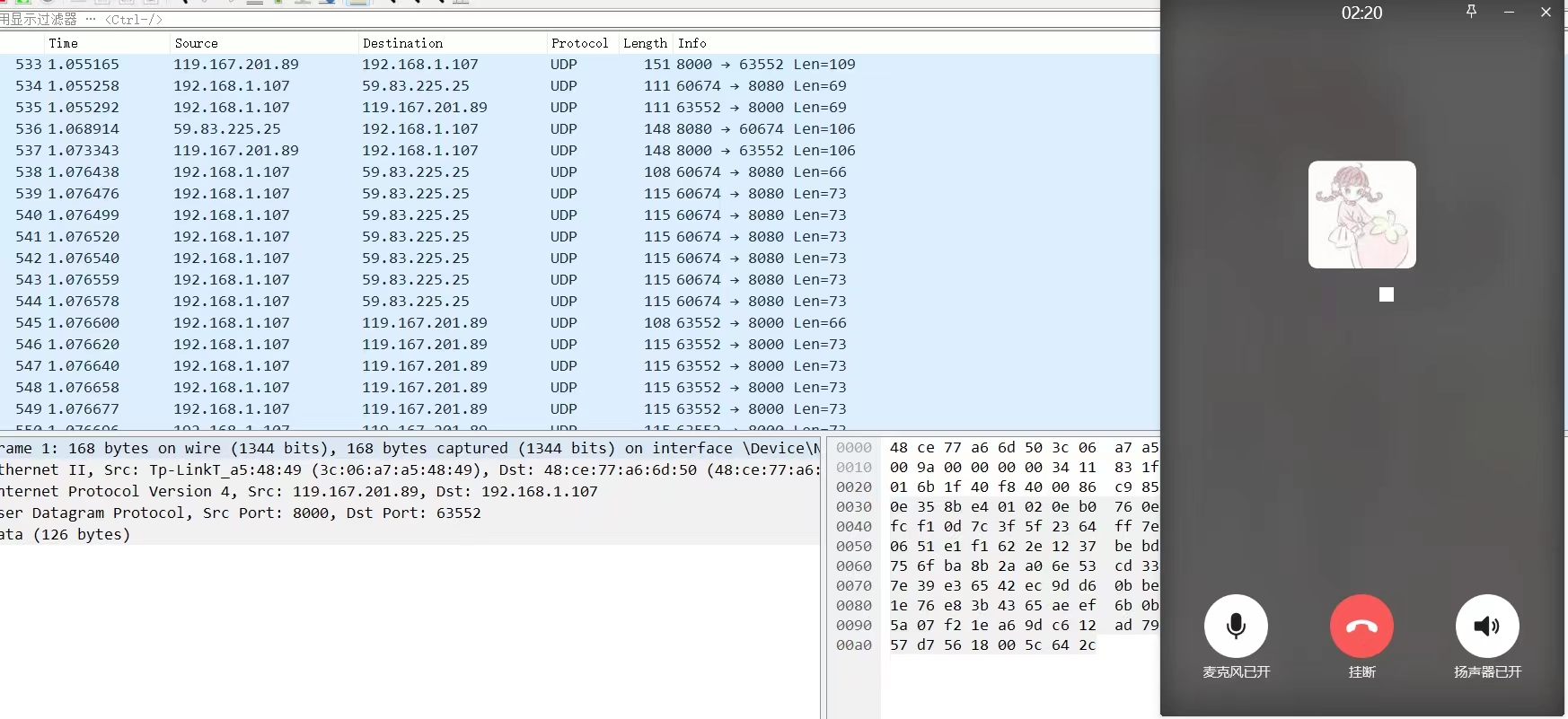

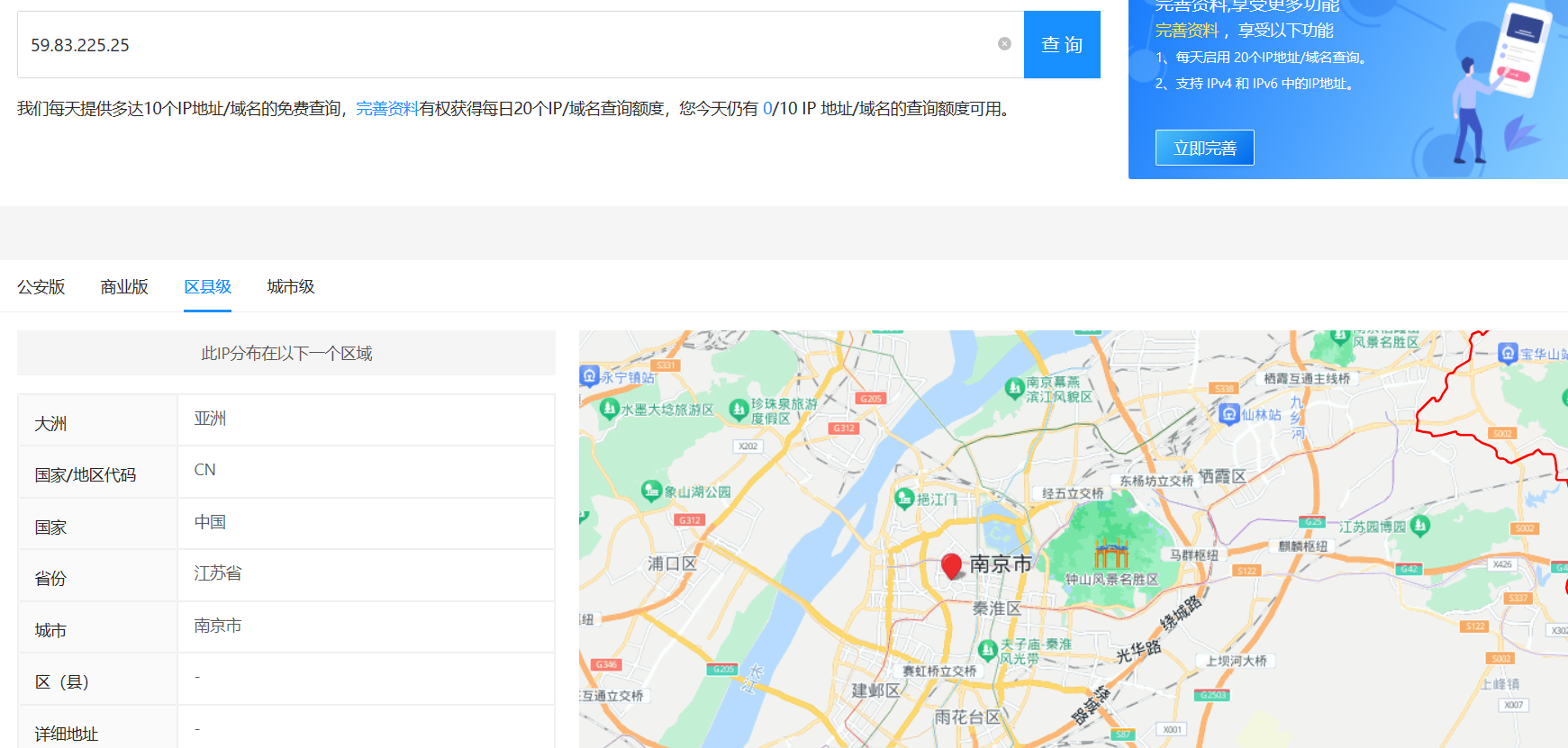

(2)尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

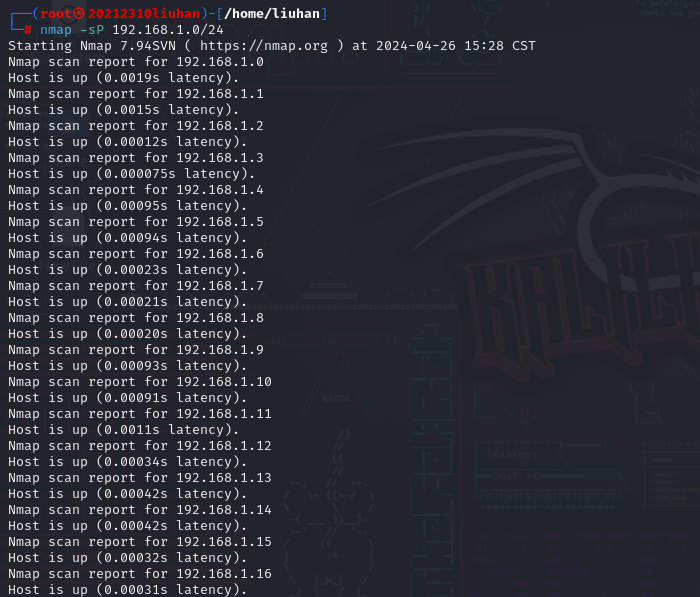

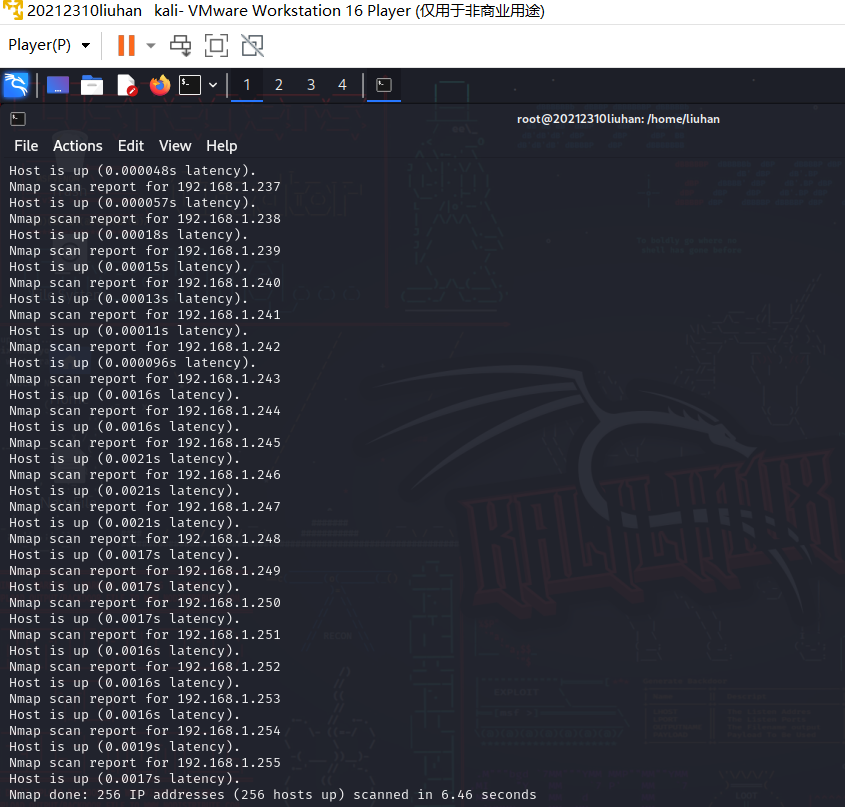

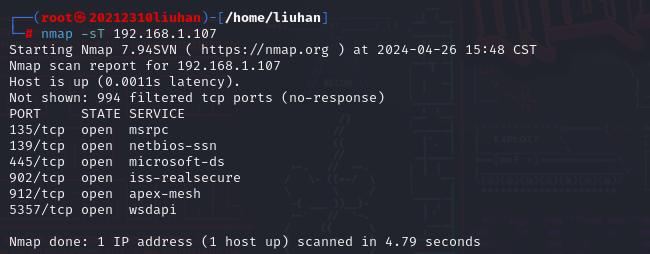

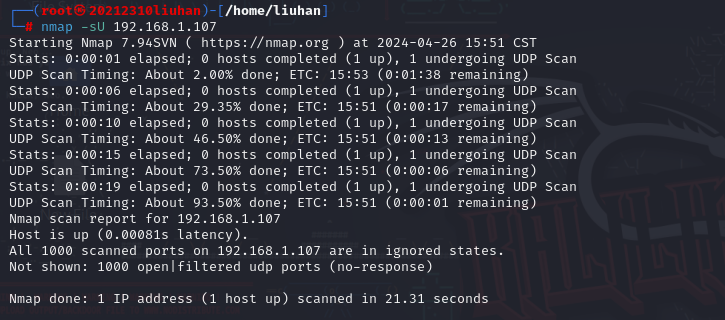

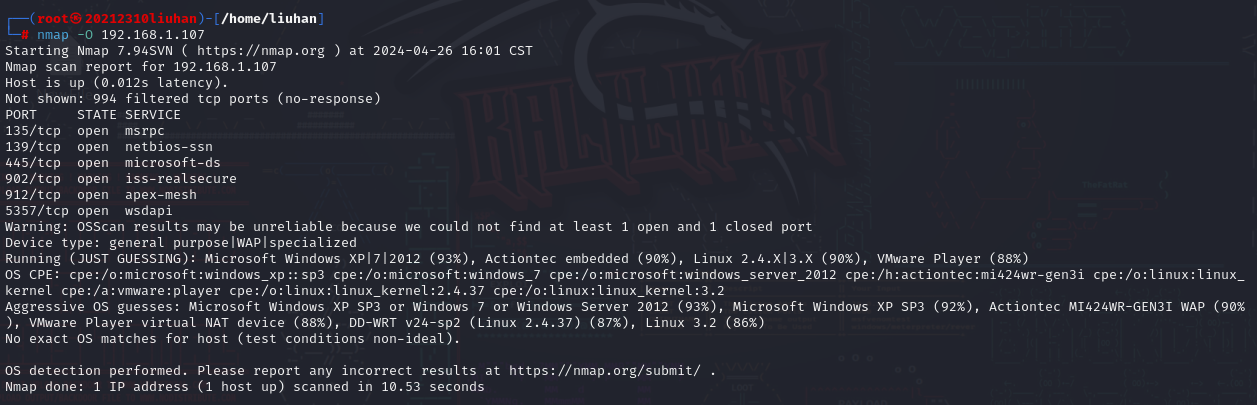

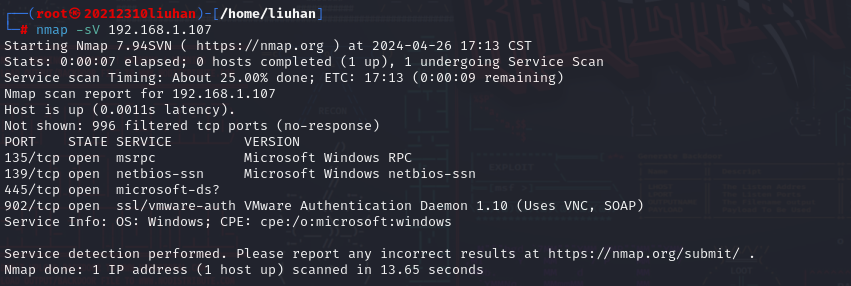

(3)使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机IP地址是否活跃

靶机开放了哪些TCP和UDP端口

靶机安装了什么操作系统,版本是多少

靶机上安装了哪些服务

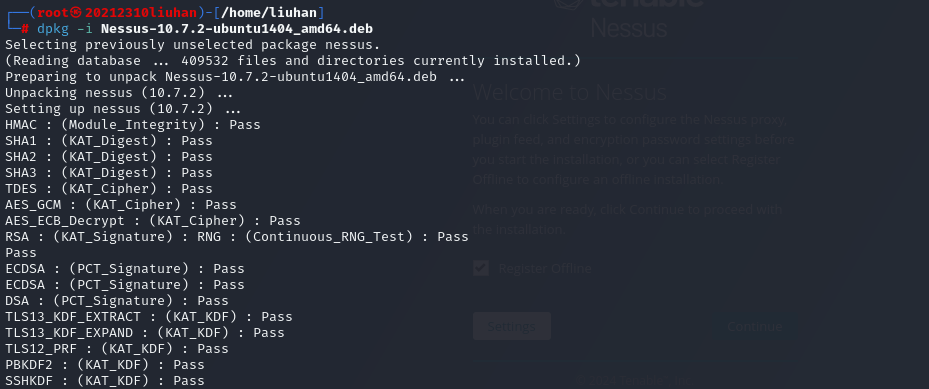

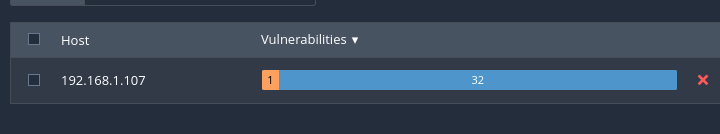

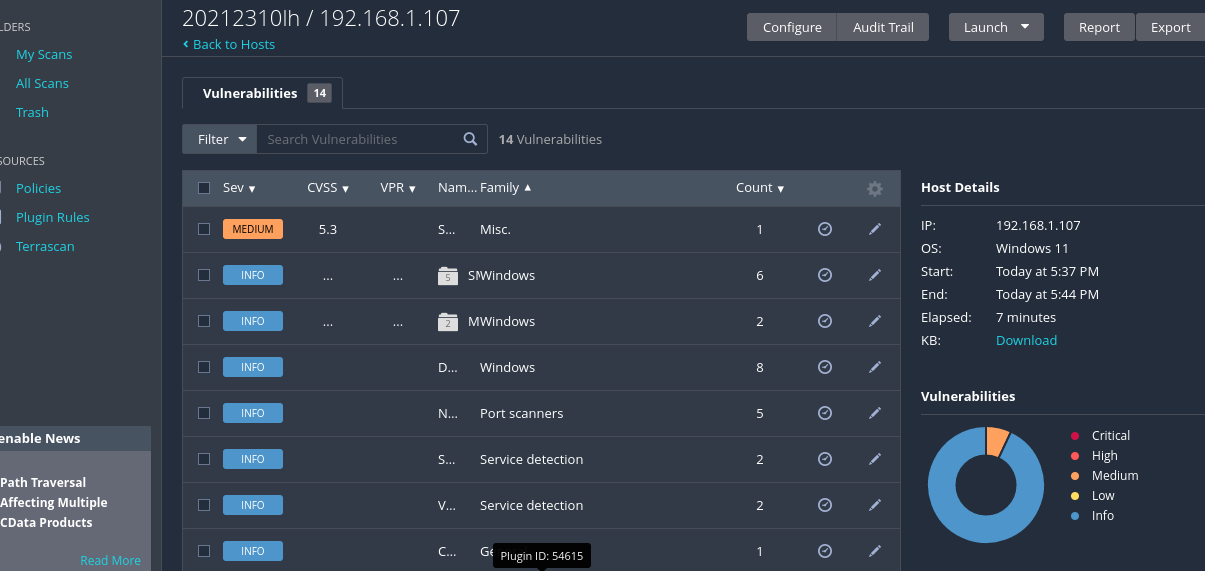

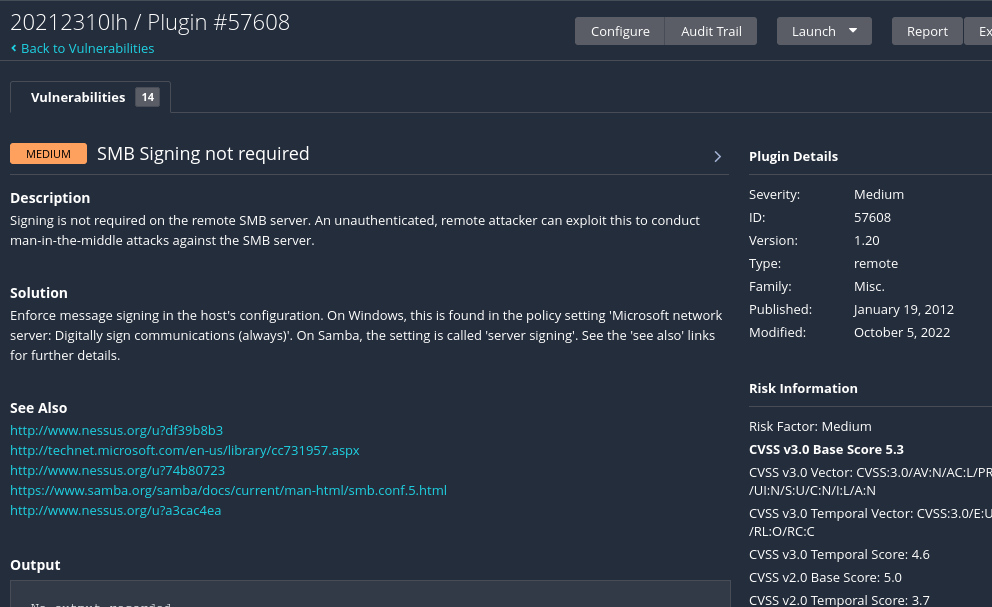

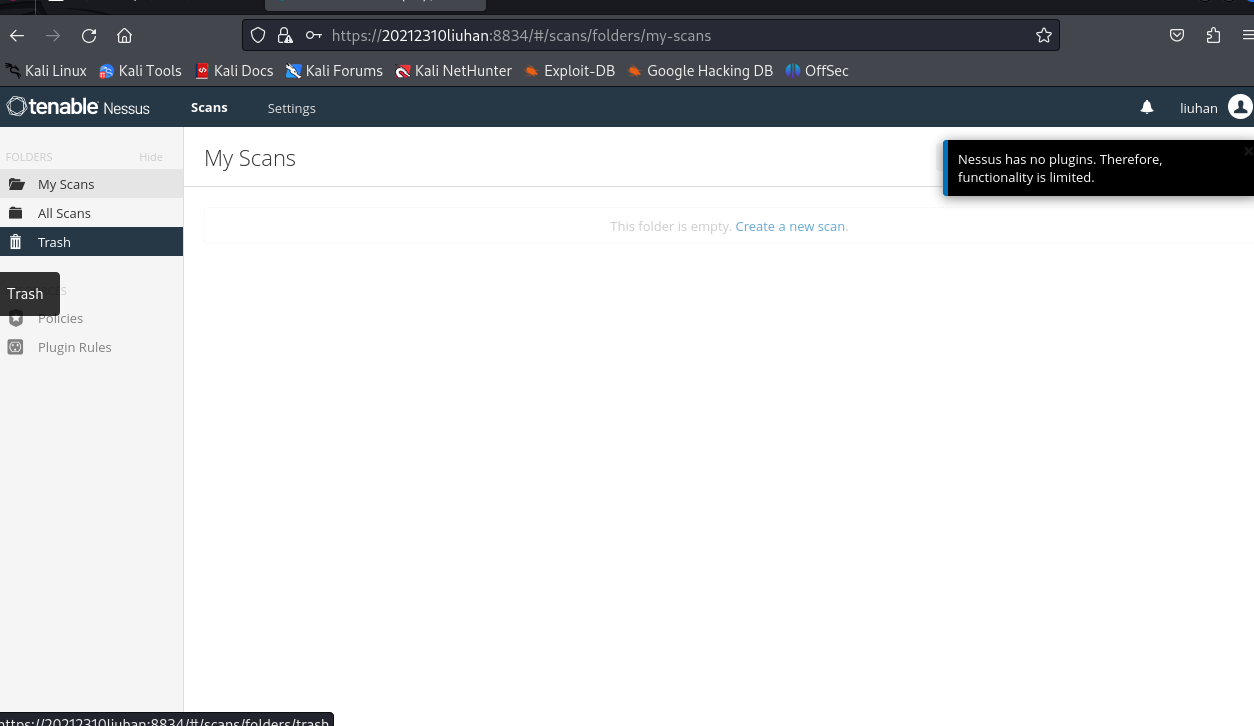

(4)使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

靶机上开放了哪些端口

靶机各个端口上网络服务存在哪些安全漏洞

你认为如何攻陷靶机环境,以获得系统访问权

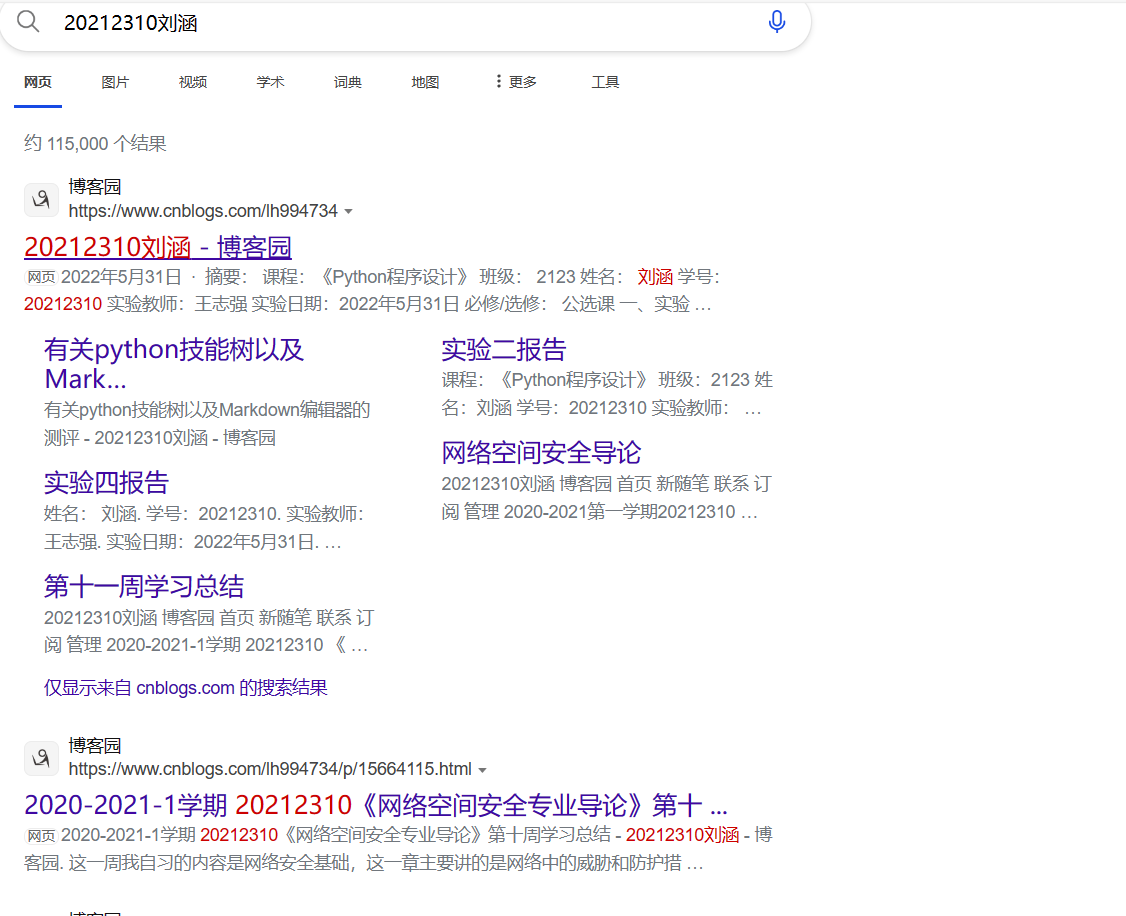

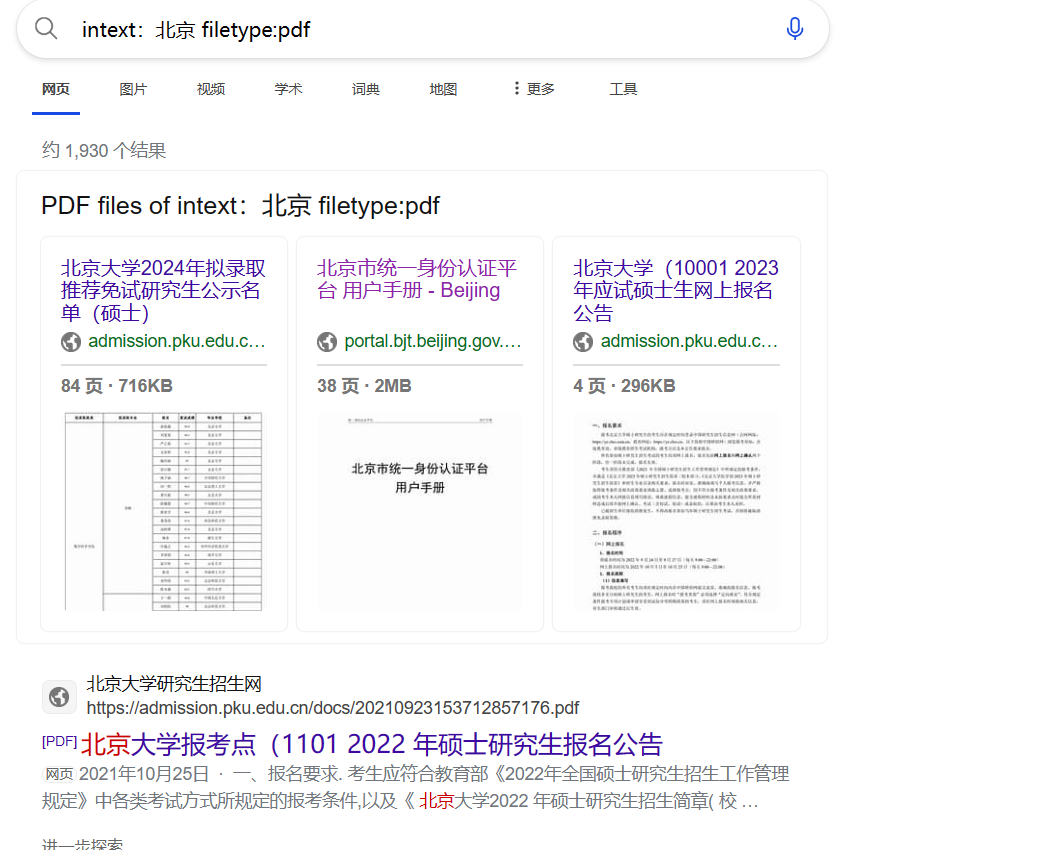

(5)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。并练习使用Google hack搜集技能完成搜索

(1)语 法:whois[选择参数][必要参数]

(2)功 能:用来查找并显示指定用户账号、域名相关信息,包括域名注册时间、拥有者、邮箱等,

类似命令:tracepath、host、nslookup、who、pwd

(3)选择参数:

· -a 搜寻所有数据库

· -c 找到最小的包含一个 mnt-irt 属性的匹配

· -d 同时返回 DNS 反向查询的代理对象(需支持RPSL协议)

· -F 快速输出原始数据

· -h[主机] 连接到指定 HOST 服务器

· -p[端口] 连接到指定 PORT 端口

· -t[类型] 查询指定类型对象头信息

· -T[类型] 查找指定类型的对象

· -v[类型] 查询指定类型对象冗余信息

· -q [版本|类型] 查询特定的服务器信息(需支持RPSL协议)

nslookup (全称 name server lookup) ,是一个在命令行界面下的网络工具,它有两种模式:

交互 & 非交互,进入交互模式在命令行界面直接输入nslookup按回车,非交互模式则是后面跟上

查询的域名或者 IP 地址按回车。一般来说,非交互模式适用于简单的单次查询,若需要多次查询,

则交互模式更加适合

语法:

非交互模式:nslookup baidu.com

交互模式:nslookup

baidu.com

dig命令是常用的域名查询工具,可以用来测试域名系统工作是否正常

语法:dig(选项)(参数)

选项:

· @<服务器地址>:指定进行域名解析的域名服务器;

· -b<IP地址>:当主机具有多个IP地址,指定使用本机的哪个IP地址向域名服务器发送查询请求

· -f<文件名称>:dig以批处理的方式运行,指定的文件中保存需要批处理查询的DNS任务信息

· -P:指定域名服务器所使用端口号

· -t<类型>:指定要查询的DNS数据类型

· -x<IP地址>:执行逆向域名查询

· -4:使用IPv4

· -6:使用IPv6

· -h:显示指令帮助信息

参数

· 主机:指定要查询域名主机

· 查询类型:指定DNS查询的类型

· 查询类:指定查询DNS的class

· 查询选项:指定查询选项

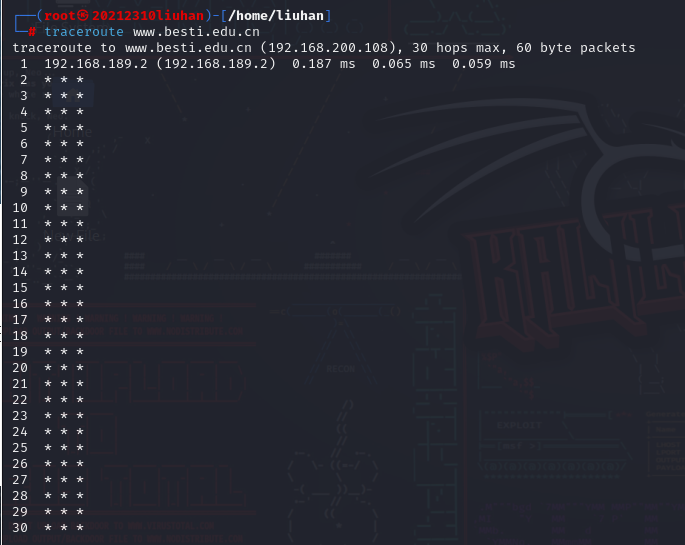

traceroute是用来检测发出数据包的主机到目标主机之间所经过的网关数量的工具

命令格式:

traceroute [参数] [主机]

nmap命令是一款开放源代码的网络探测和安全审核工具,它的设计目标是快速地扫描大型网络

常见命令:

· nmap -sT 192.168.96.4 //TCP连接扫描,不安全,慢

· nmap -sS 192.168.96.4 //SYN扫描,使用最频繁,安全,快

· nmap -Pn 192.168.96.4 //目标机禁用ping,绕过ping扫描

· nmap -sU 192.168.96.4 //UDP扫描,慢,可得到有价值的服务器程序

· nmap 192.168.96.4 -p //对指定端口扫描

· nmap 192.168.96.1/24 //对整个网段的主机进行扫描

· nmap -sV 192.168.96.4 //对端口上的服务程序版本进行扫描

· nmap -O 192.168.96.4 //对目标主机的操作系统进行扫描

· nmap -sP 192.168.96.4 //仅仅对目标进行ping检测

· nmap -sP 192.168.96.4 //主机存活性扫描,arp直连方式。

Nessus是一个功能强大而又易于使用的远程安全扫描器,它不仅免费而且更新极快。安全扫描器的

功能是对指定网络进行安全检查,找出该网络是否存在安全漏洞。该系统被设计为client/sever模

式,服务器端负责进行安全检查,客户端用来配置管理服务器端。在服务端还采用了plug-in的体系

,允许用户加入执行特定功能的插件,这插件可以进行更快速和更复杂的安全检查。在Nessus中还采

用了一个共享的信息接口,称之知识库,其中保存了前面进行检查的结果。检查的结果可以HTML、纯

文本、LaTeX(一种文本文件格式)等几种格式保存

Google Hacking 是利用谷歌搜索的强大,来在浩瀚的互联网中搜索到我们需要的信息。轻量级的搜

索可以搜素出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露

,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,

php远程文件包含漏洞等重要信息

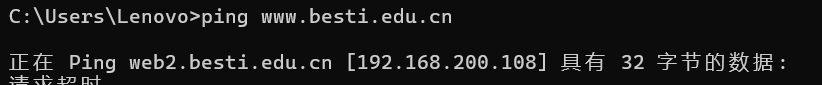

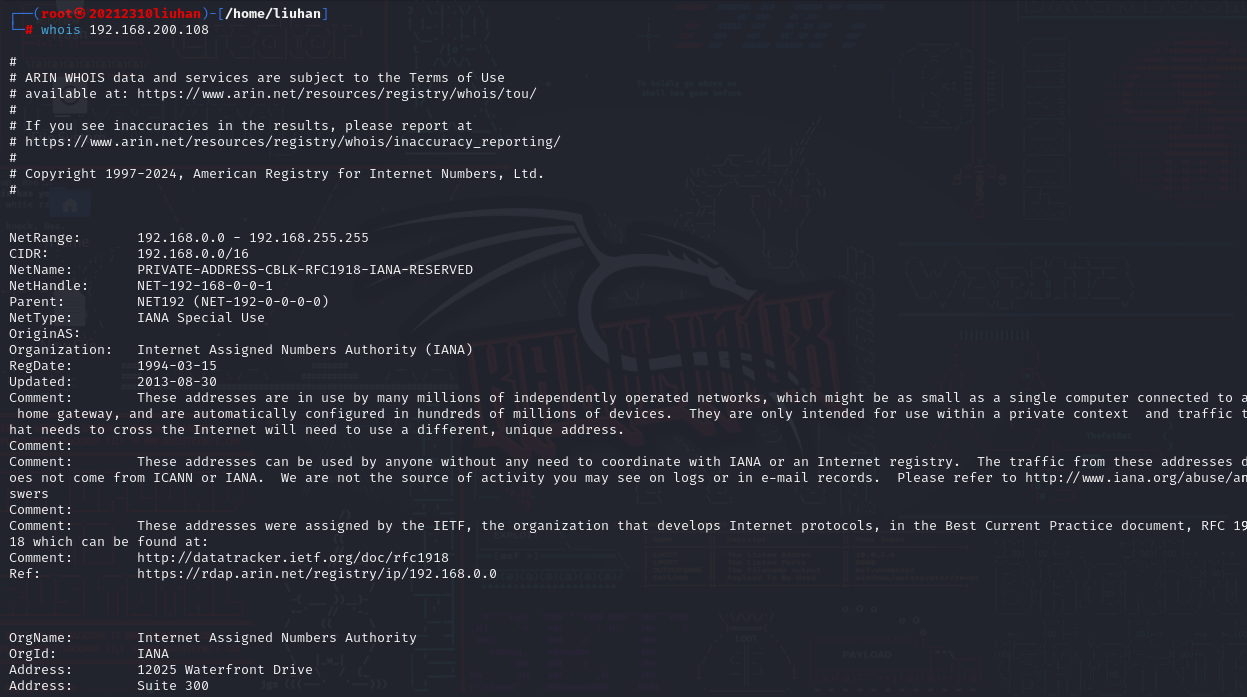

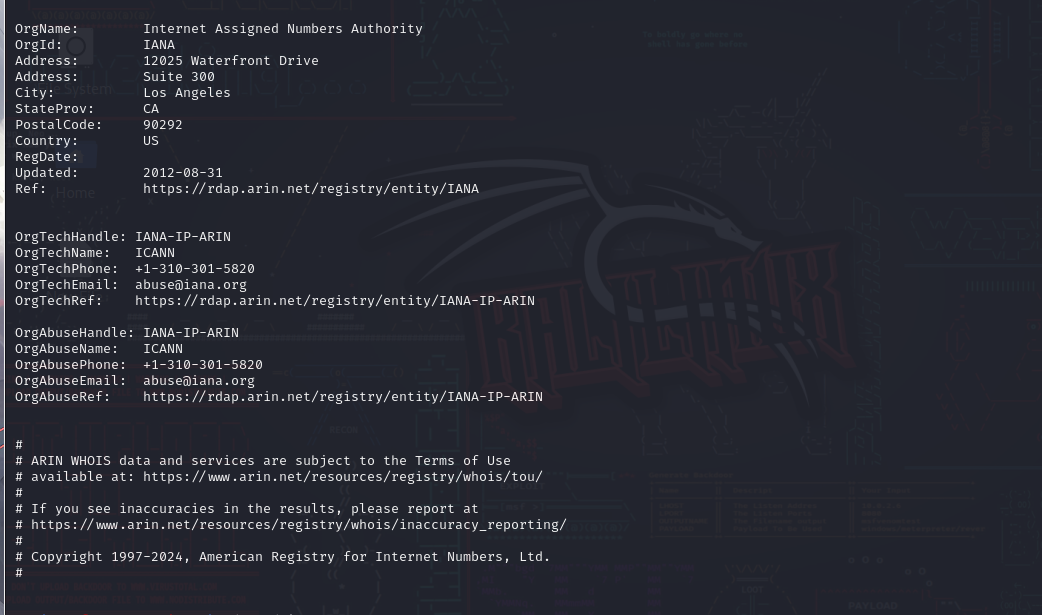

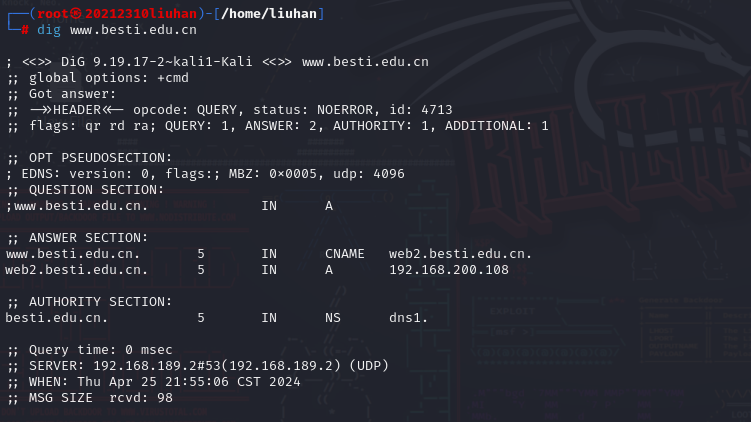

首先通过ping命令找到http://www.besti.edu.xn--cnip-ow3cv82uhda4320a/

使用微信给南京的朋友打电话然后使用wireshark抓包

抓包结果如下

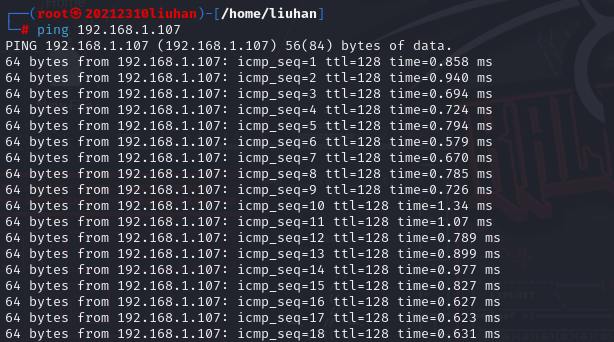

首先我们先ping一下本机

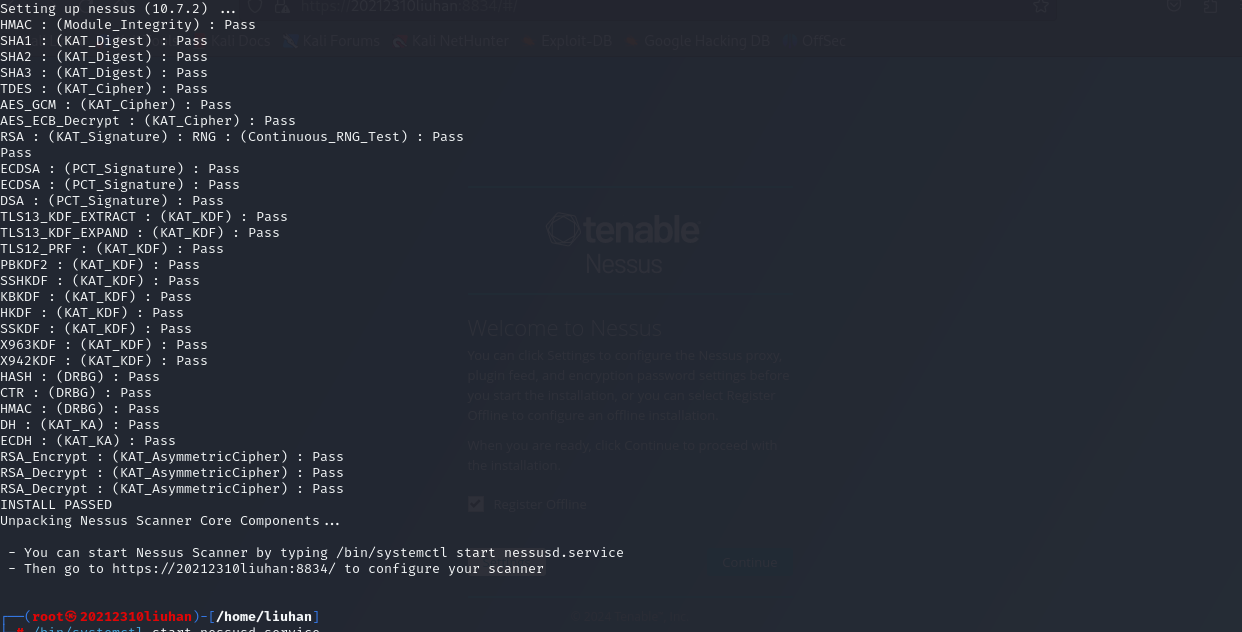

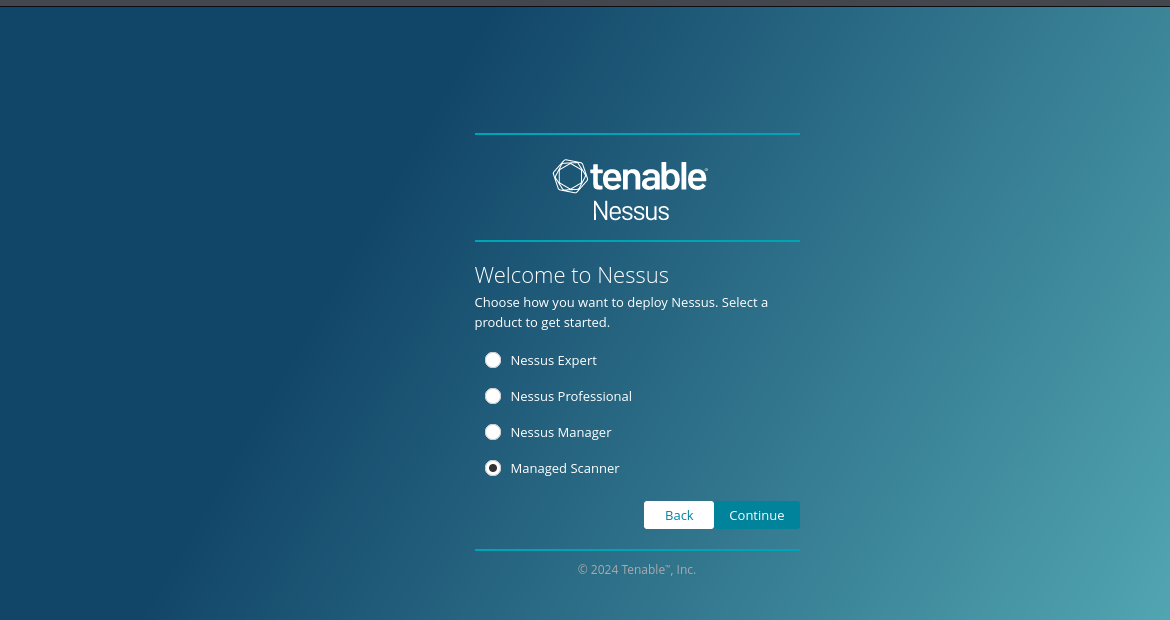

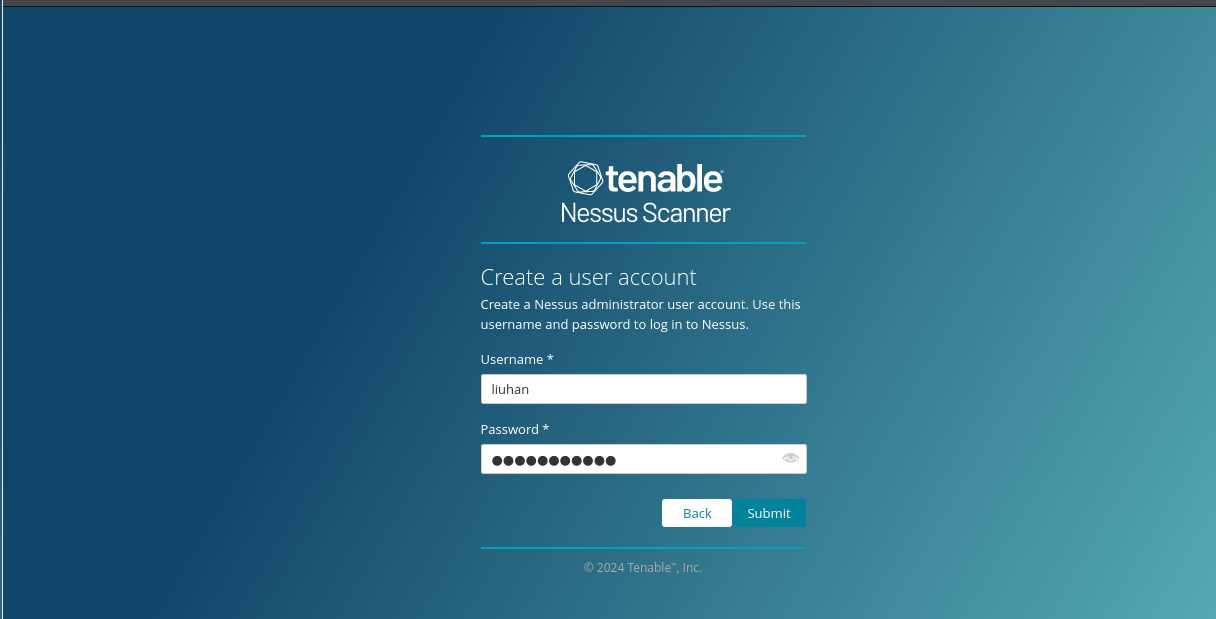

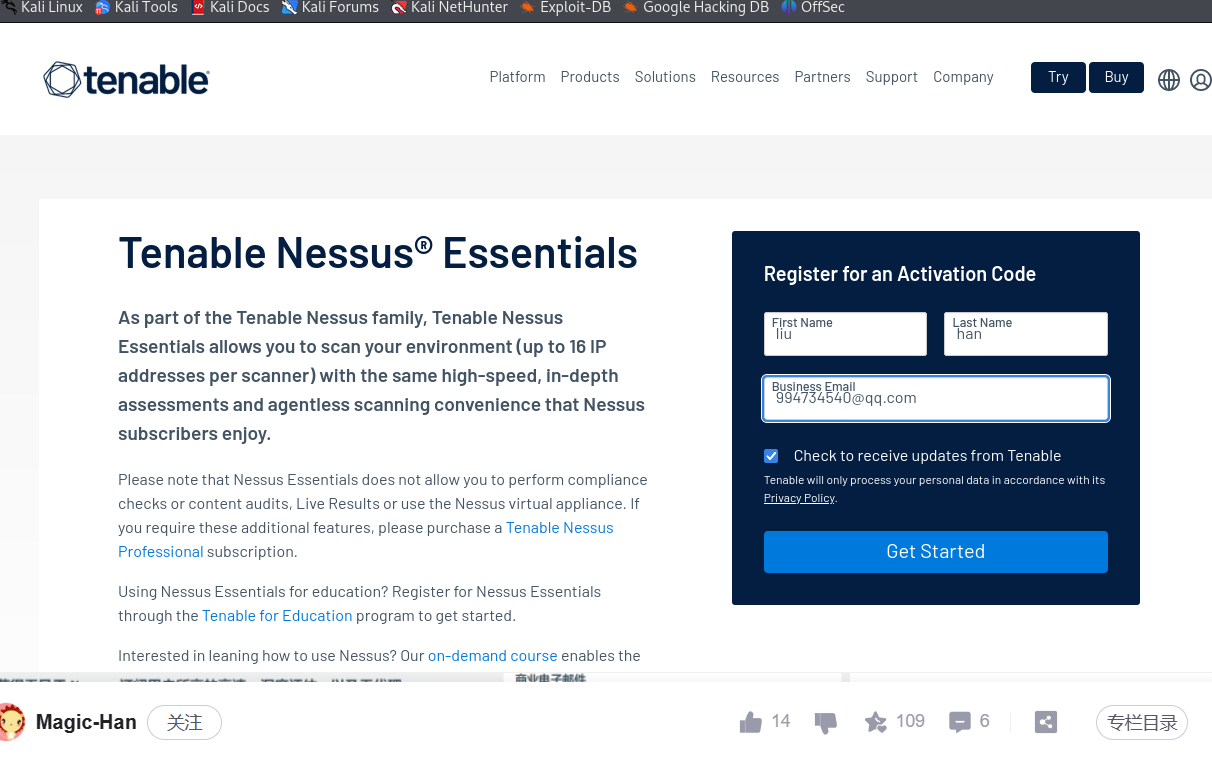

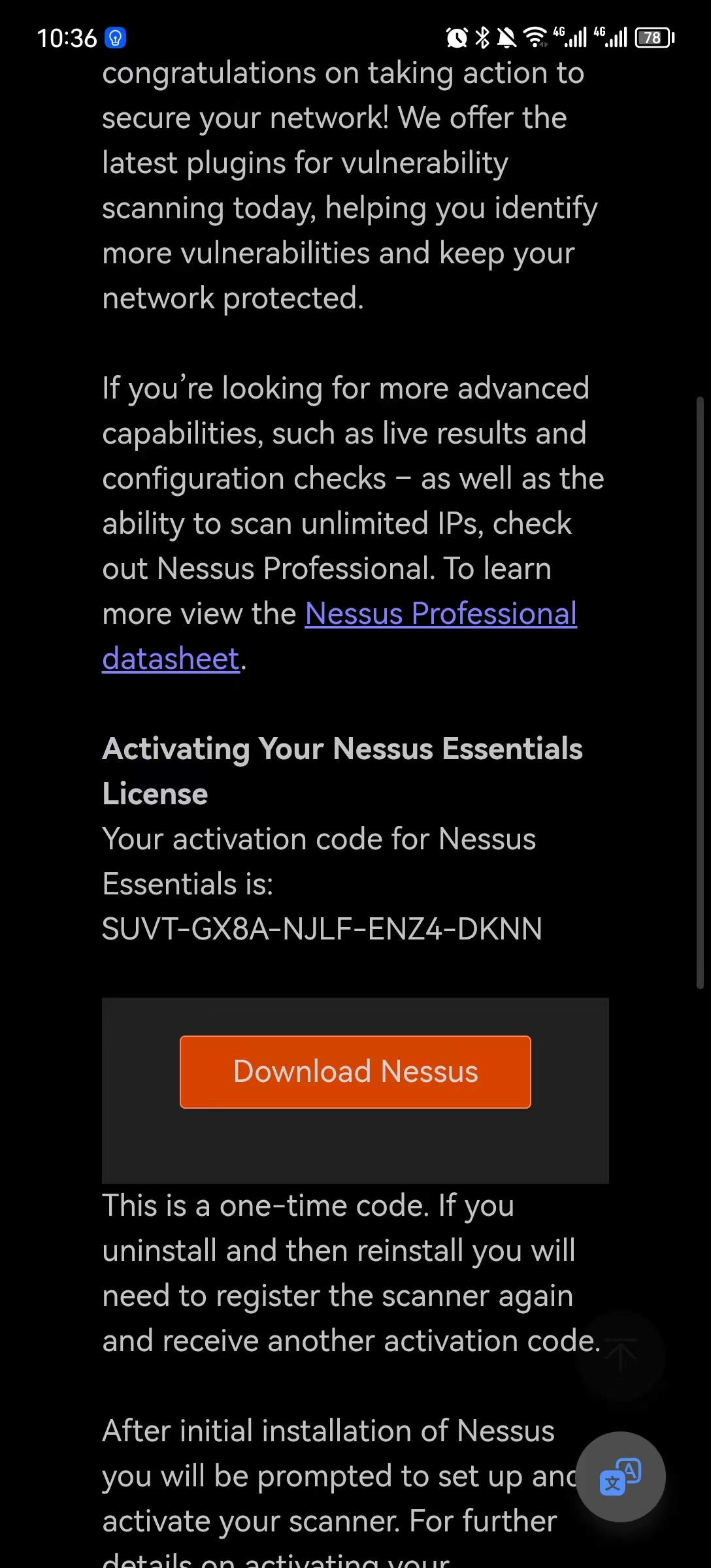

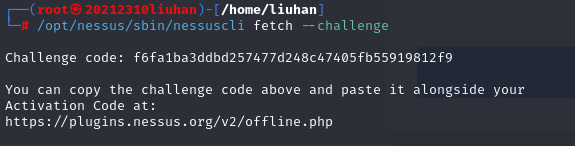

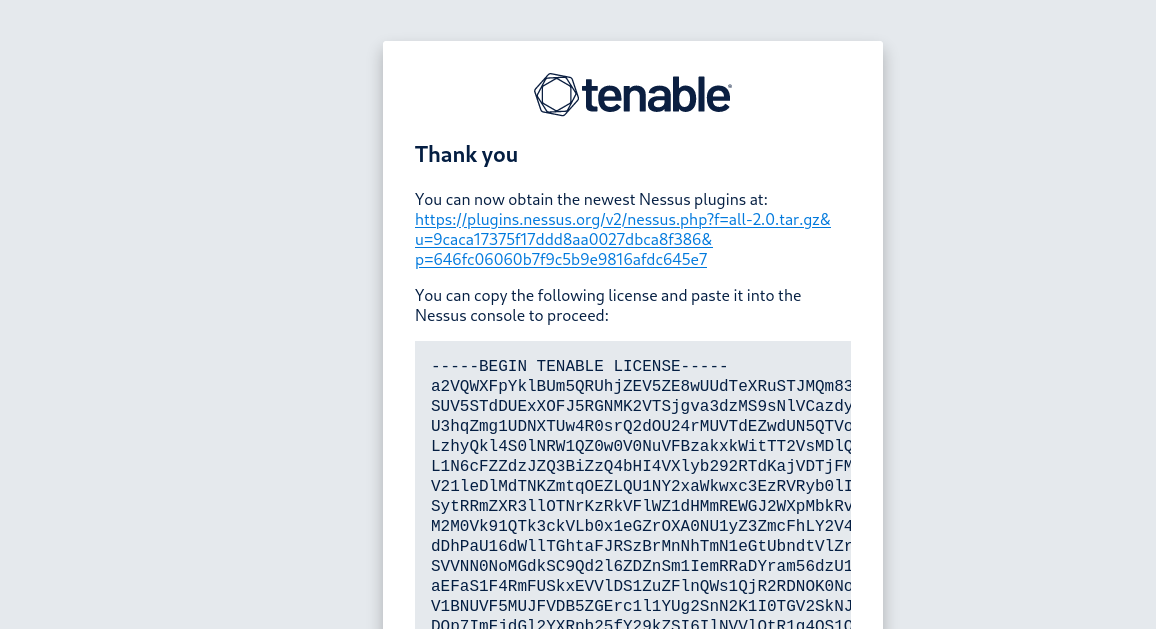

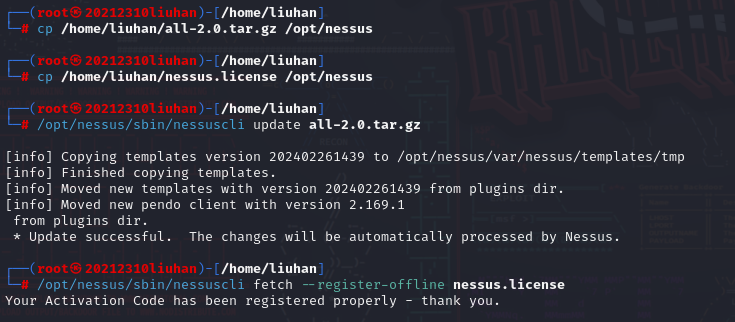

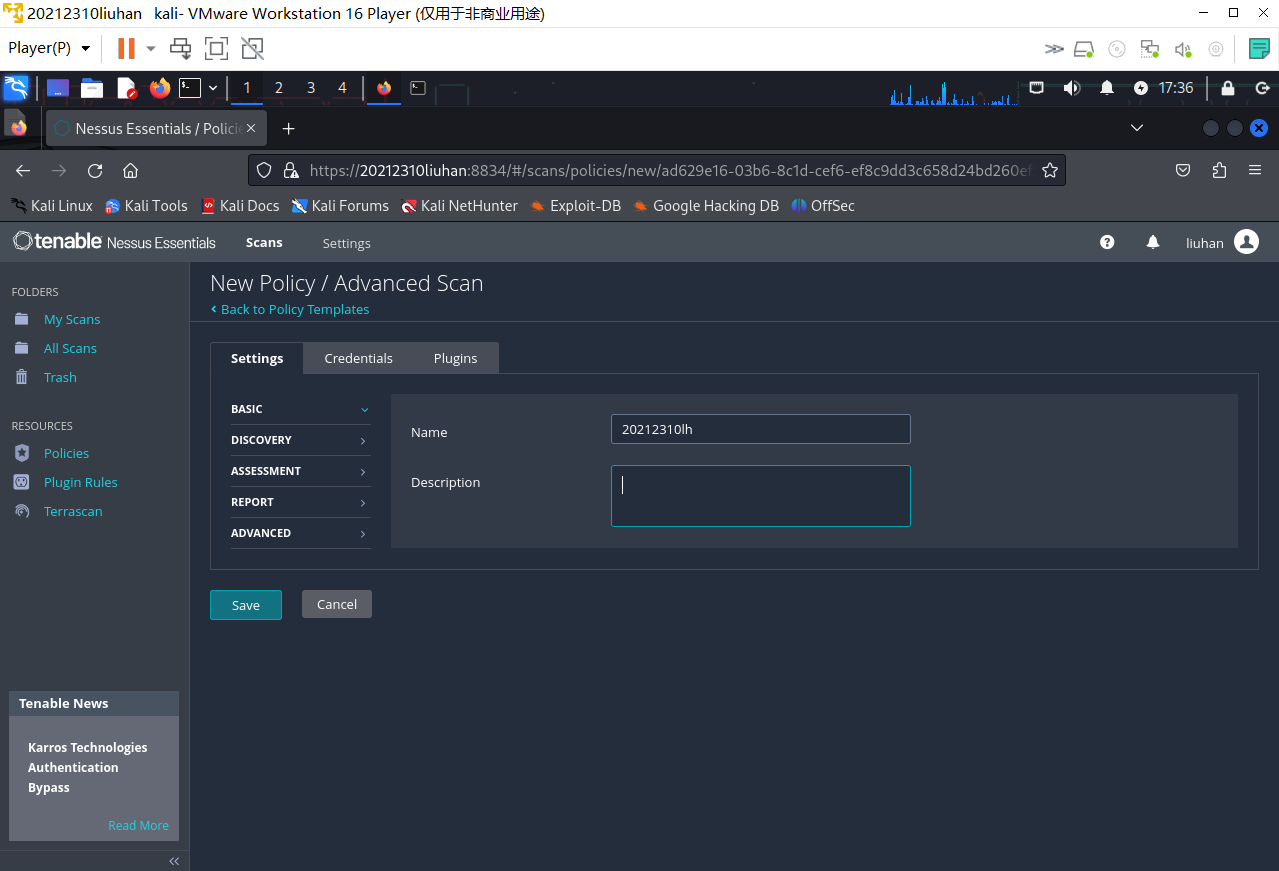

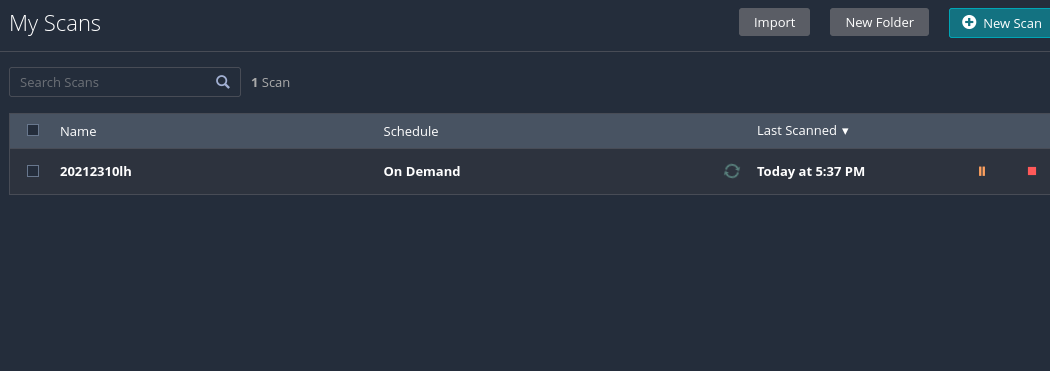

先下载Nessus插件放入kali中然后使用指令dpkg i Nessus-10.7.2-ubuntu1404 amd64.deb将其安装

先创建一个policy规则

在网上查找自己的学号和姓名,带上学号查到了之前发的实验报告和文章,不带就搜到了跟我同名的大佬

Google hack最基本的使用方法有intitle来查询标题中包含关键字的网页

intext来查询正文中包含的关键字

inurl来查询指定网页链接

site来查询指定域名

inanchor来查询指定外链

related来查询相似网页

filetype来查询指定网页类型

示例如下

问题一解决:使用指令/opt/nessus/sbin/nessuscli update --all来更新插件然后等待其加载就可以正常运行

问题二:使用wireshark进行捕包时根据网上教程所说的筛选条件无法找到包

问题二解决:最后选取出现频率最高的包来进行分析,分析出的结果是正确的

本次实验整体过程中并没有出现什么特别难的地方,基本一步步坐下来就行,就是中间nessus的下载太过折磨人,由于是在外网下载,导致速度极慢,然后一旦网络波动就会暂停,而这个下载进度不会保留,一旦暂停就要重来,非常折磨了可以说是。然后就是后面的wireshark里面包的筛选,由于找不到合适的帅选指令,所以只能找频次最高的包,筛选难度较高。总之本次实验让我们对域名和ip的分析以及相关信息的收集的知识有了更好的掌握,也是十分有趣的一次体验。

https://blog.csdn.net/weixin_47510592/article/details/118192982

https://blog.csdn.net/SwTesting/article/details/133899949

https://blog.csdn.net/qq_41132792/article/details/127114401