81

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享本周学习了利用一些工具做网络信息搜集,比如whois、dig、nslookup、traceroute、以及各类在线和离线工具、nmap开源软件、Nessus开源软件等

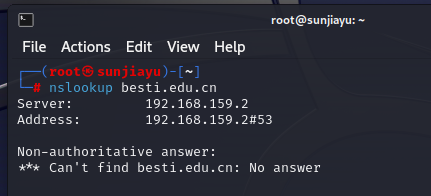

因为在虚拟机无法ping通besti.com,所以这部分实验是用的baidu.com。

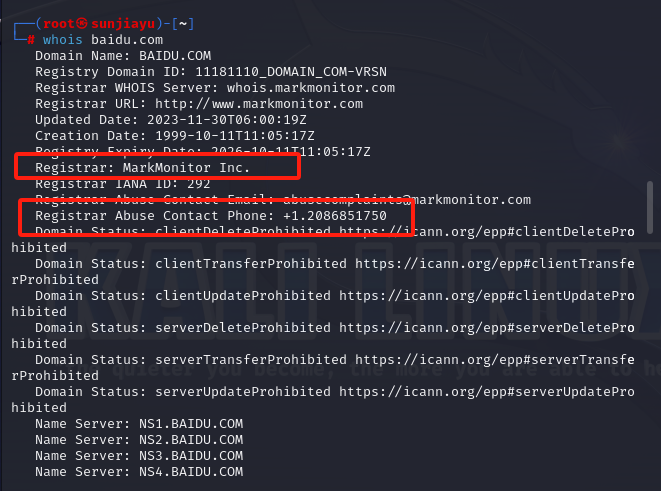

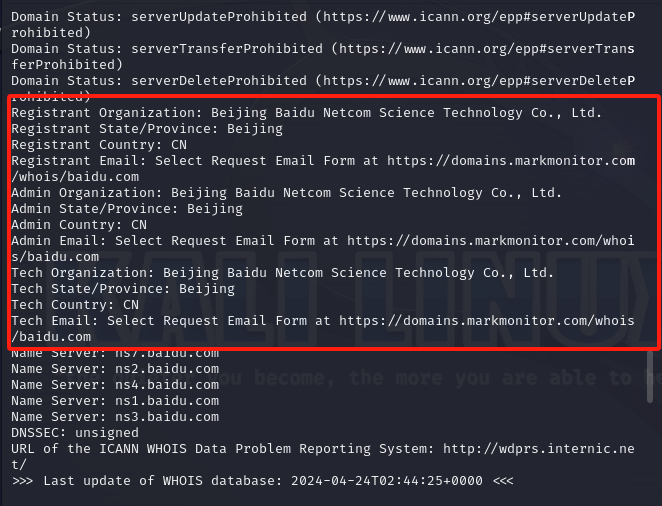

1.用whois baidu.com查询域名信息

可以得到如上注册人和联系邮箱、联系电话。

MarkMonitor Inc、+1.2086851750

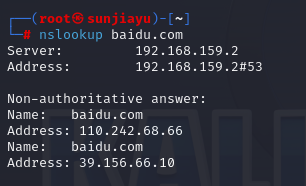

1.用nslookup baidu.com查询IP地址

这里得到自己的ip和baidu的未验证的结果两条。39.156.66.10和110.242.68.66

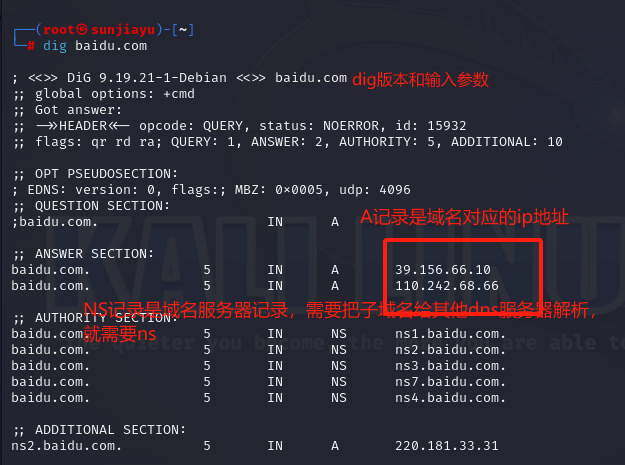

2.用dig baidu.com查询

得到同1的结果。

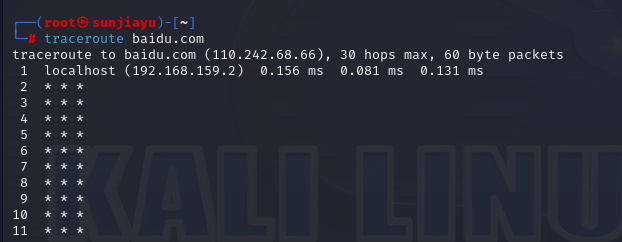

3.用traceroute baidu.com查询IP地址

traceroute是一个命令行实用程序,用于显示数据包在互联网上的传输路径。具体来说,traceroute可以显示从发件人到目的地的确切路径,以及每个路由器和目的地的数据包往返时间。这个命令可以帮助用户诊断网络问题,如连接滞后和连接中断。traceroute与ping不同,ping只显示数据包到达最终目的地的路径和时间,而traceroute会显示数据包到达每个路由器的路径和时间。

traceroute的结果通常包括以下几列信息:

可知目的IP为110.242.68.66。

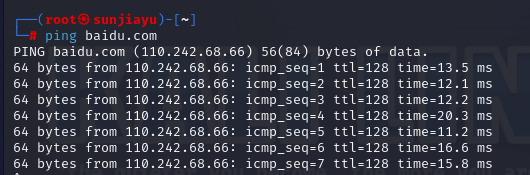

4.ping命令获取IP地址

目的IP为110.242.68.66。

1.用whois baidu.com查看

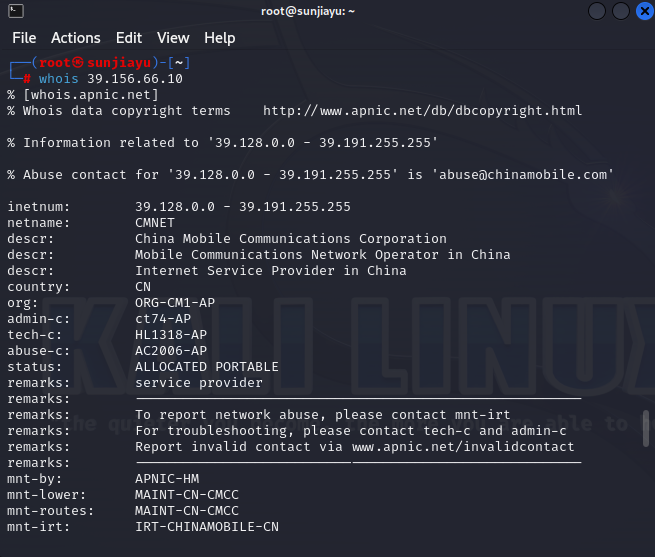

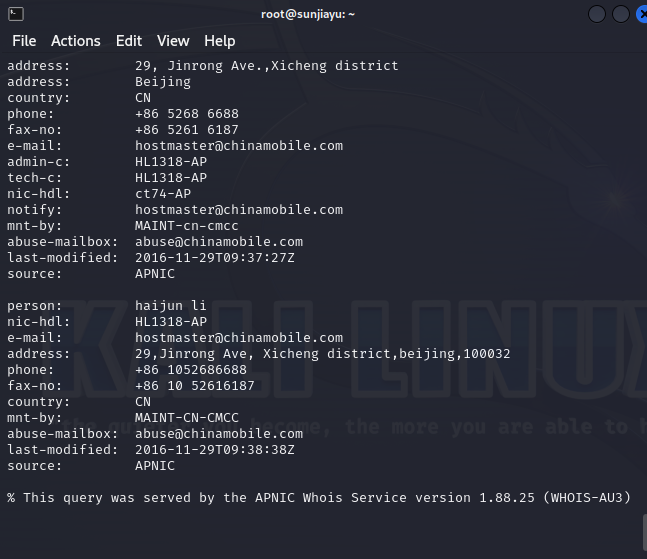

2.用whois +IP查询域名信息

可以查到两个地址,两个联系人。

分别是北京西城区金融街29号的位置,显示中国移动科技,可以联系haijun li,邮箱hostmaster@chinamobile.com。

另一个是河北石家庄市广安路45号中国联通,可以联系Kong Lingfei,邮箱konglf5@chinaunicom.cn。

1.用whois+IP如上问

北京西城区金融街29号和河北石家庄市广安路45号

2.用IPSHU在线网站(https://zh-hans.ipshu.com/whois_ipv4/191.168.165.122 )查询baidu.com,如下

一个显示北京,一个显示河北保定。

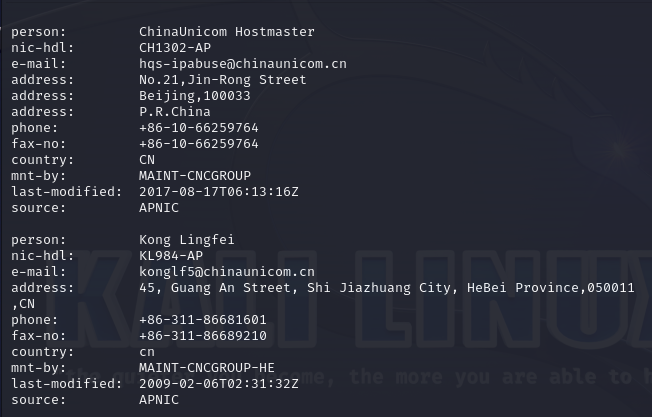

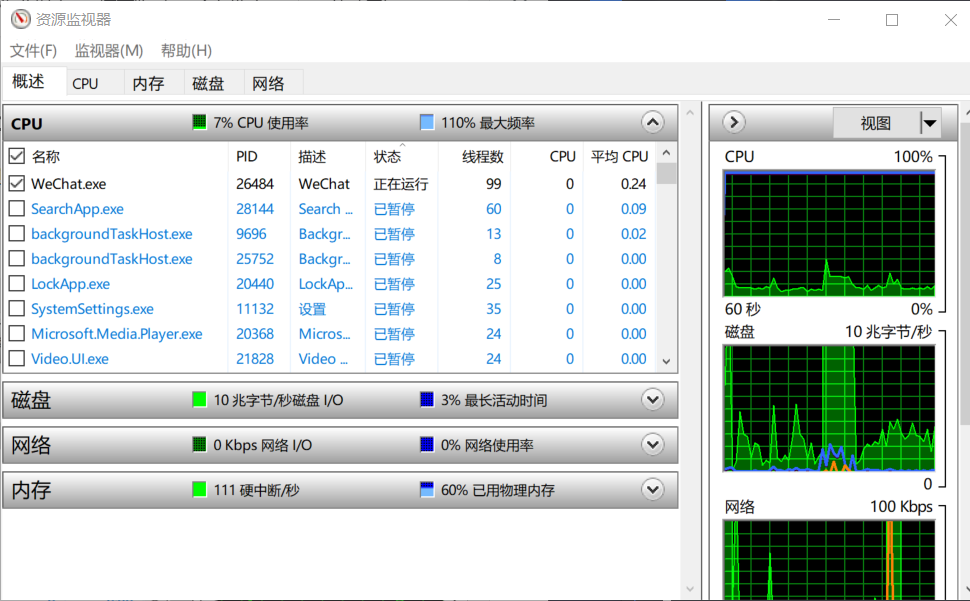

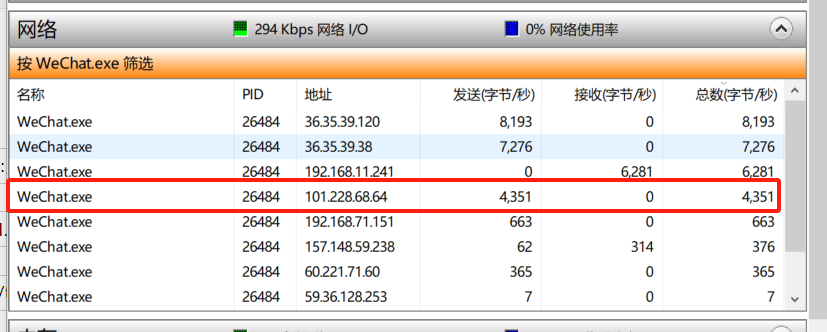

打开电脑自带的资源监视器,勾选WeChat.exe

用微信给好友打电话,可以检测到对方IP为101.228.68.64。

用在线IP地址查询工具( https://tool.lu/ip/ )查询上述IP,可得其位置, 上海 浦东 临港大道,验证对方确实是在这里

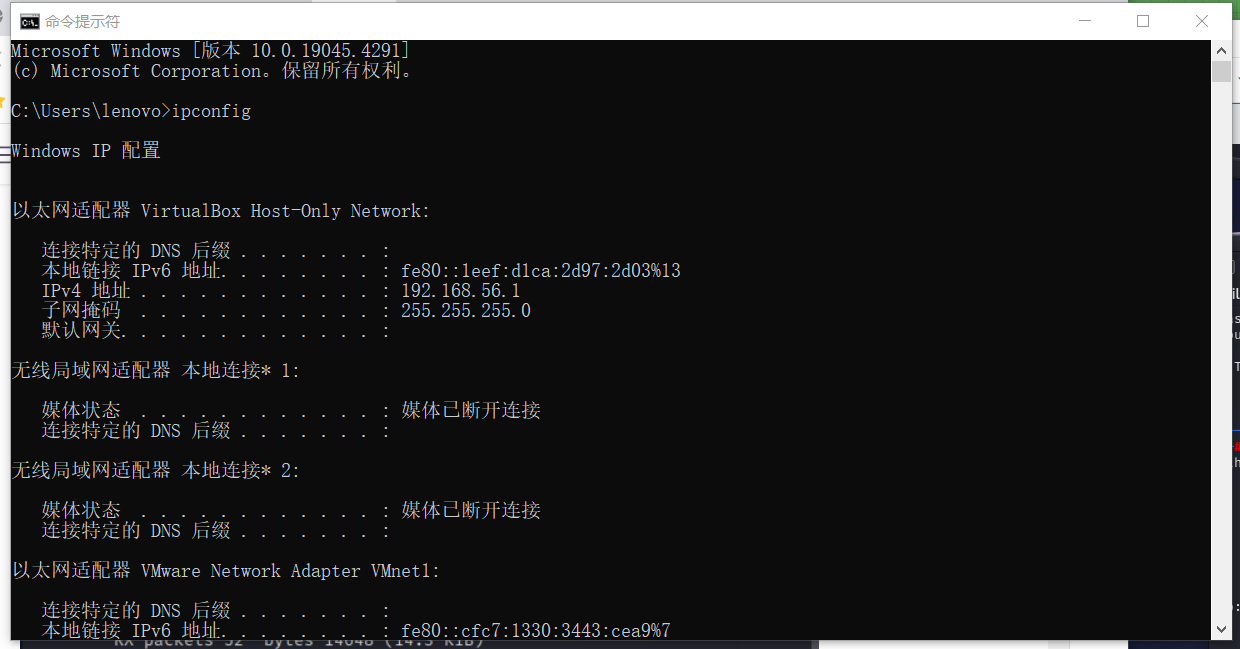

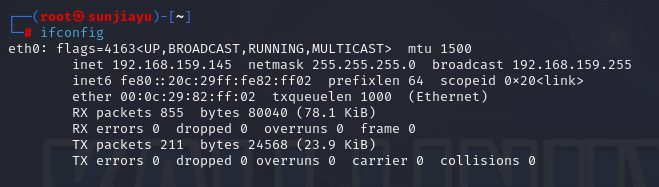

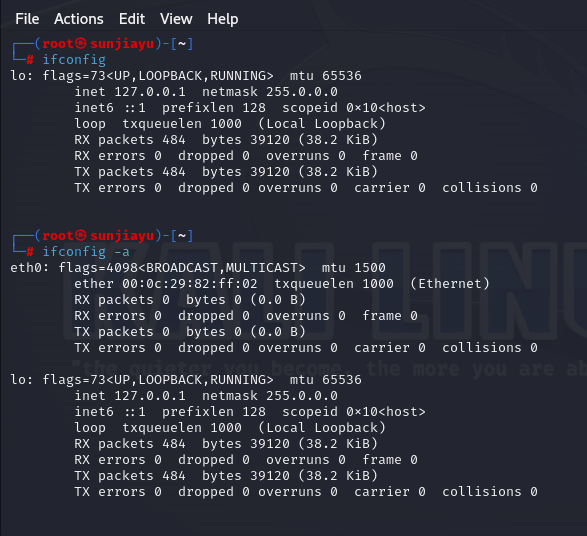

先得到kali虚拟机和本机ip

本机ip:192.168.56.1

虚拟机ip:192.168.159.145

以kali虚拟机为主机(IP:192.168.159.145),主机win10为靶机(IP:192.168.56.1)

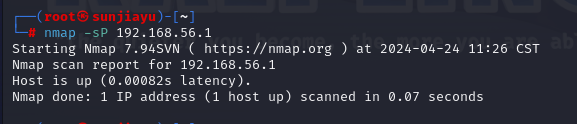

用nmap -sp 192.168.56.1对靶机进行扫描

Host is up说明处于活跃状态。

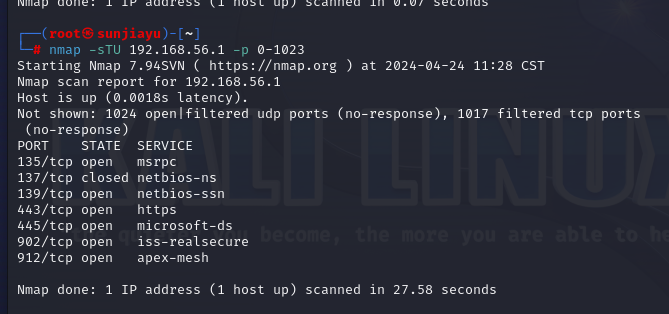

用nmap -sTU 192.168.56.1 -p 0-1023对靶机0-1023端口进行扫描

开放的TCP端口有135、137、139、443、445、902、912,没有开放的UDP端口。

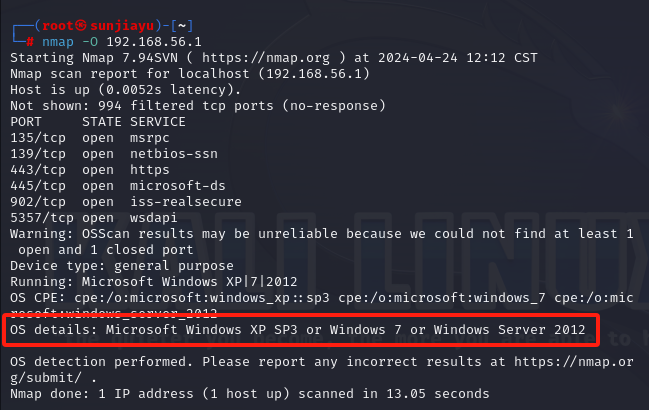

用nmap -O 192.168.56.1 远程检测操作系统和软件

得到结果 Microsoft Windows XP sP3 or windows 7 or Windows server 2012

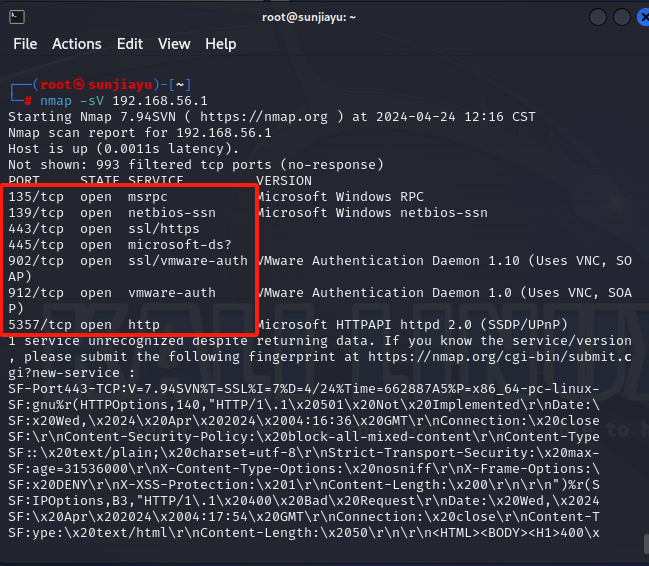

用nmap -sV 192.168.56.1检测靶机上安装了哪些服务

可得有:

135/tcp端口的msrpc

139/tcp端口的netbios-ssn

443/tcp端口的ssl/https

445/tcp端口的microsoft-ds?

902/tcp端口的ssl/vmware-auth

912/tcp端口的vmware-authP

5357/tcp端口的http

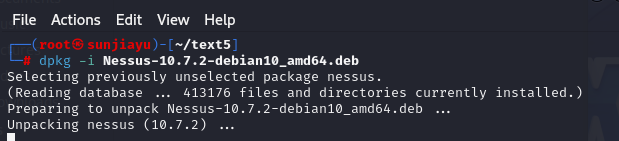

1.下载Nessus

在https://www.tenable.com/downloads/nessus?loginAttempted=true

该网址下载,Nessus-10.7.2-debian10_amd64.deb

这里我是在本机下完复制到虚拟机里的。

2.解压安装软件包

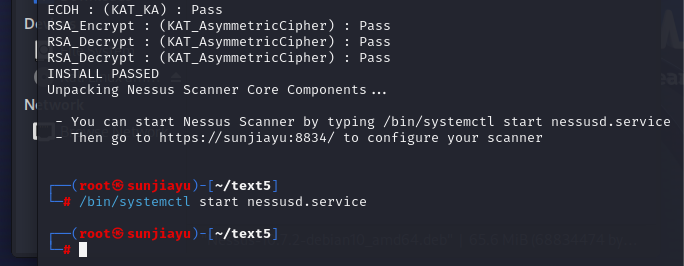

指令dpkg -i Nessus-10.7.2-debian10 amd64.deb

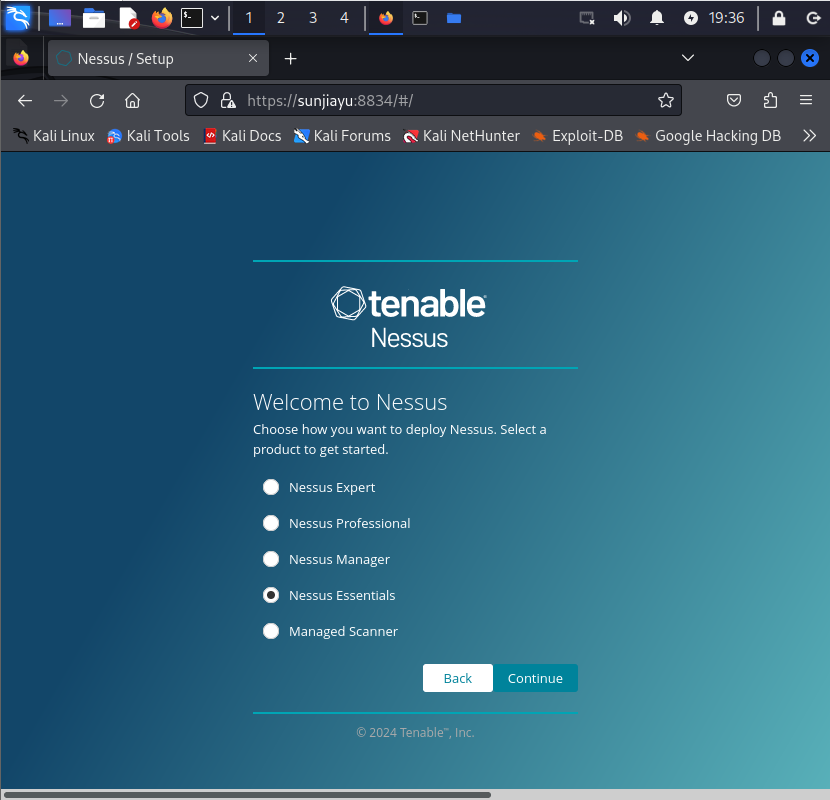

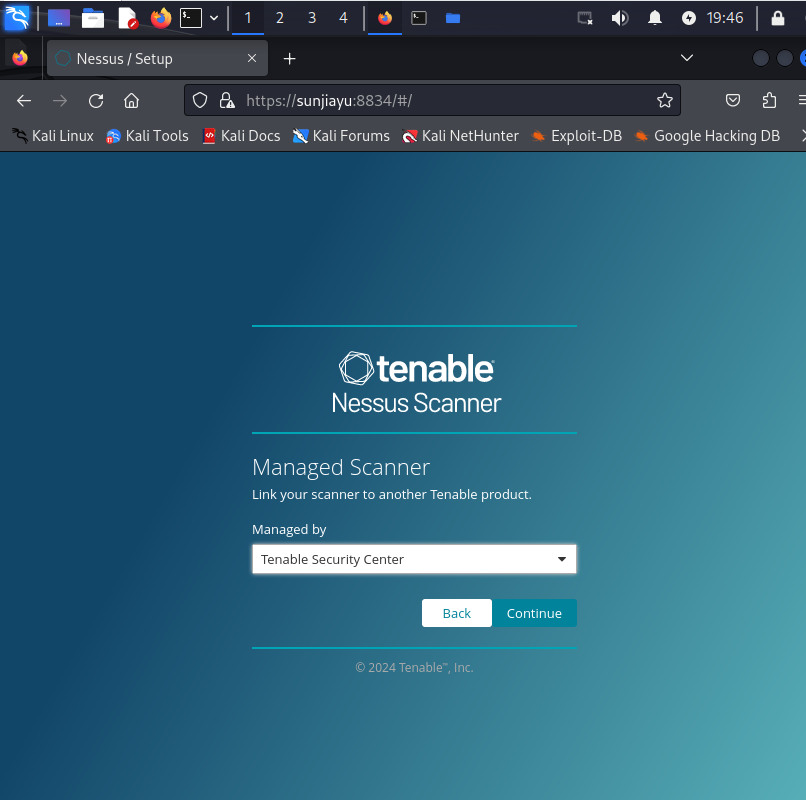

选项位置要选择Nessus Essentials和tenable.sc

3.命令行中启动Nessus/bin/systemctl start nessusd.service 启动nessus

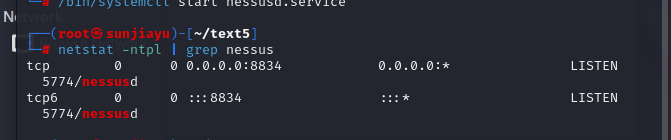

查看自己的服务是否开启成功netstat -ntpl|grep nessus,如出现以下tcp流和端口则说明启动成功。

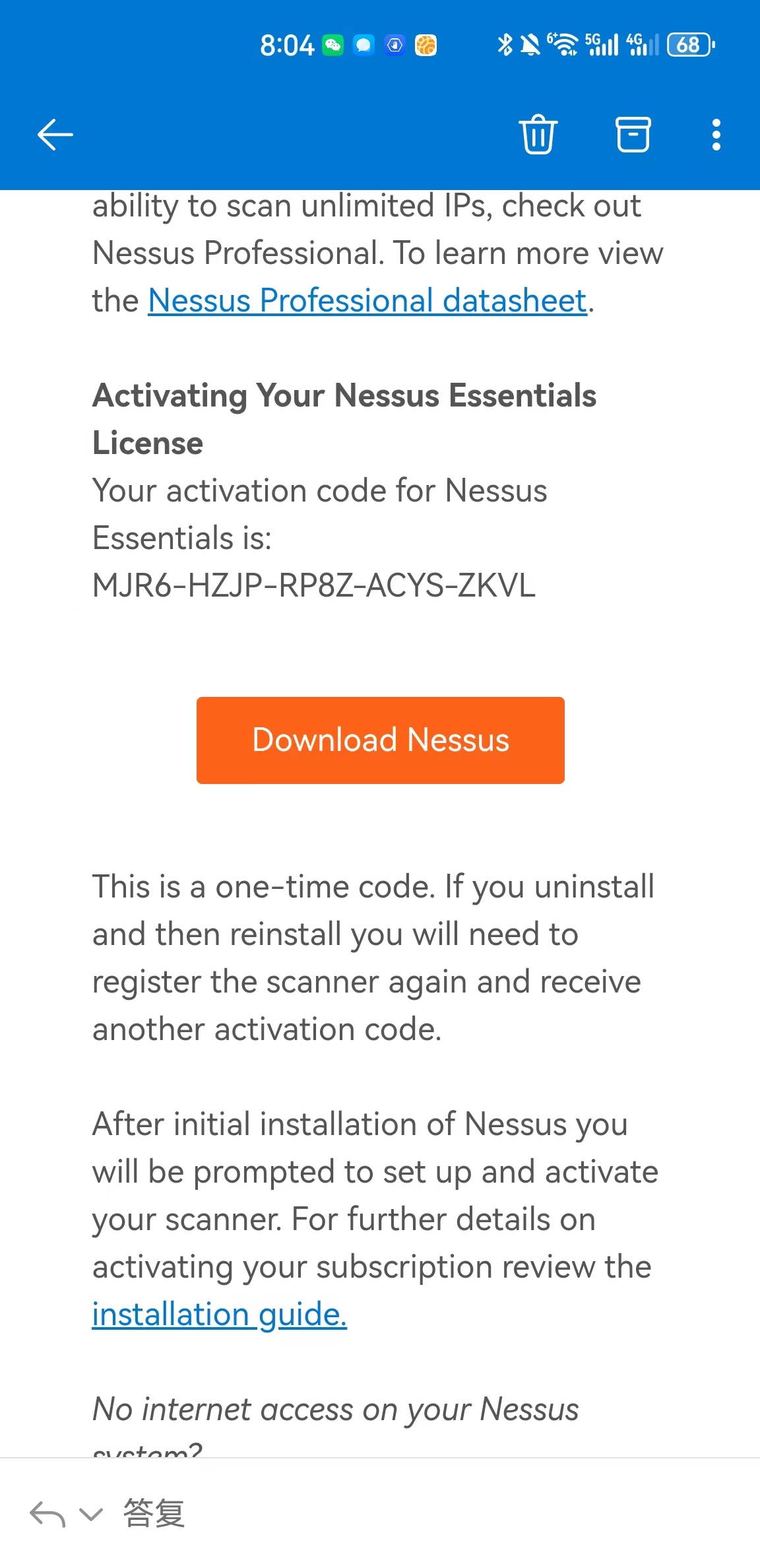

4.获取激活码

访问网址:http://www.tenable.com/products/nessus/nessus-plugins/obtain-an-activation-code

,填写用户名和邮箱立即注册,然后通过邮箱获得自己的注册码Essentials is:MJR6-HZJP-RP8Z-ACYS-ZKVL

5.获取识别码

终端输入/opt/nessus/sbin/nessuscli fetch --challenge

得到:Challenge code:10a22845af674241e95e4295473f7cea9fbe6b1c

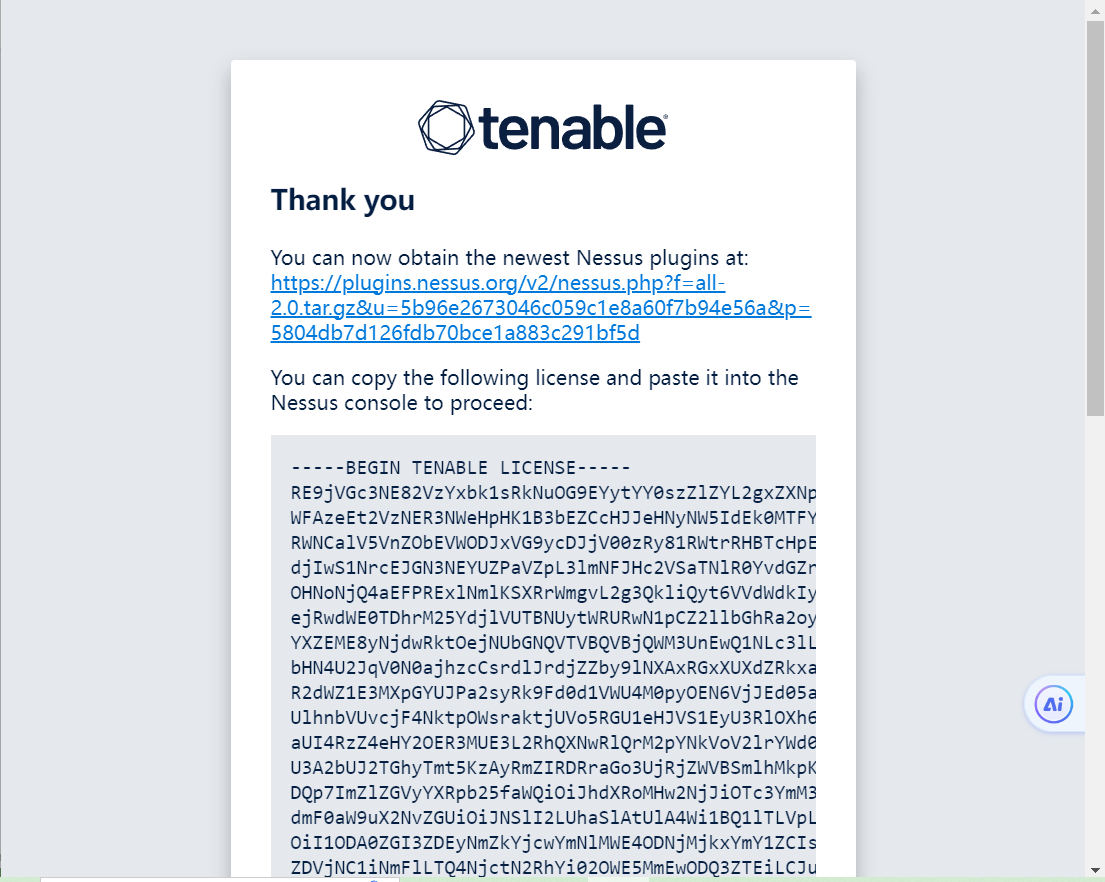

6.下载离线Nessus核心框架和证书

登录https://plugins.nessus.org/v2/offline.php

提交自己的识别码和激活码,获取Nessus核心框架和证书下载链接,并将离线的安装包下载至指定的位置。

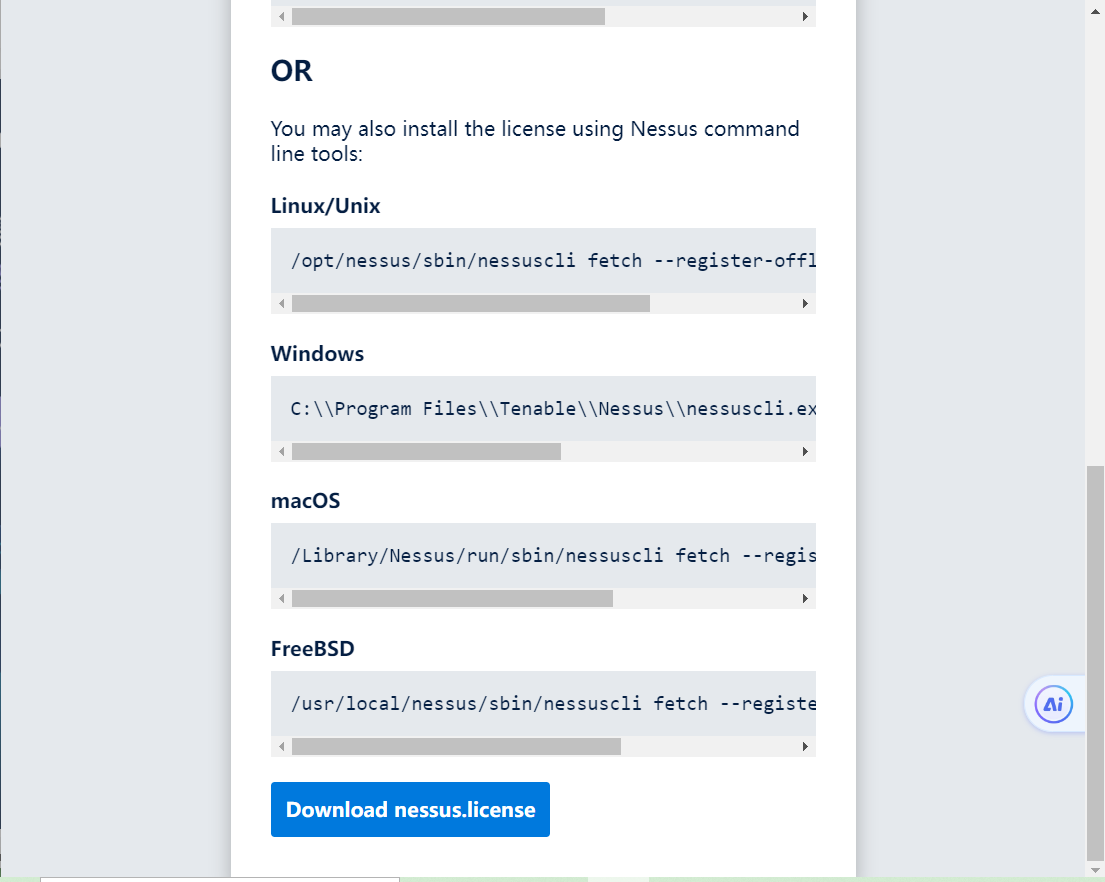

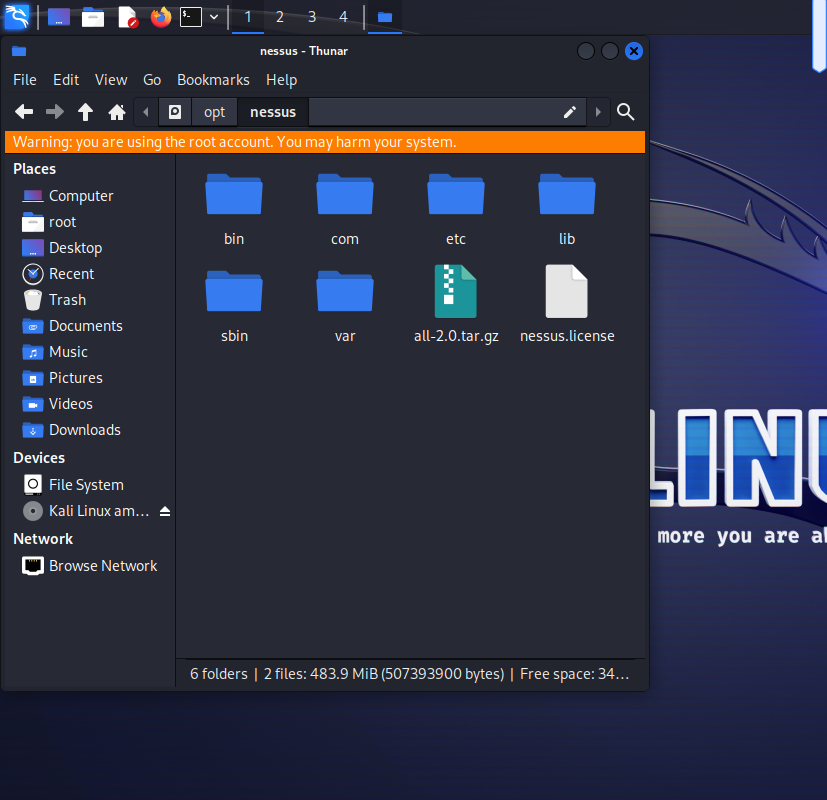

7.安装框架、证书

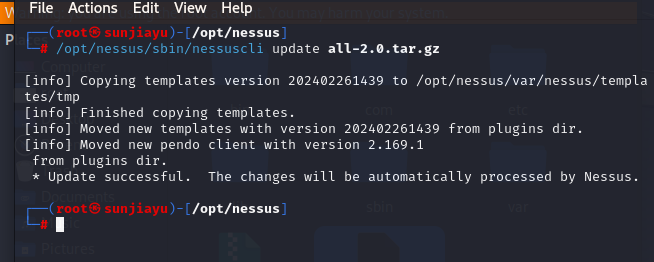

更新和自动适用Nessus框架/opt/nessus/sbin/nessuscli update all-2.0.tar.gz

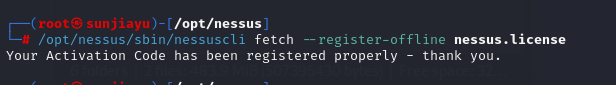

更新和自动适用证书/opt/nessus/sbin/nessuscli fetch --register-offline nessus.license

重启一下nessus服务service nessusd restart

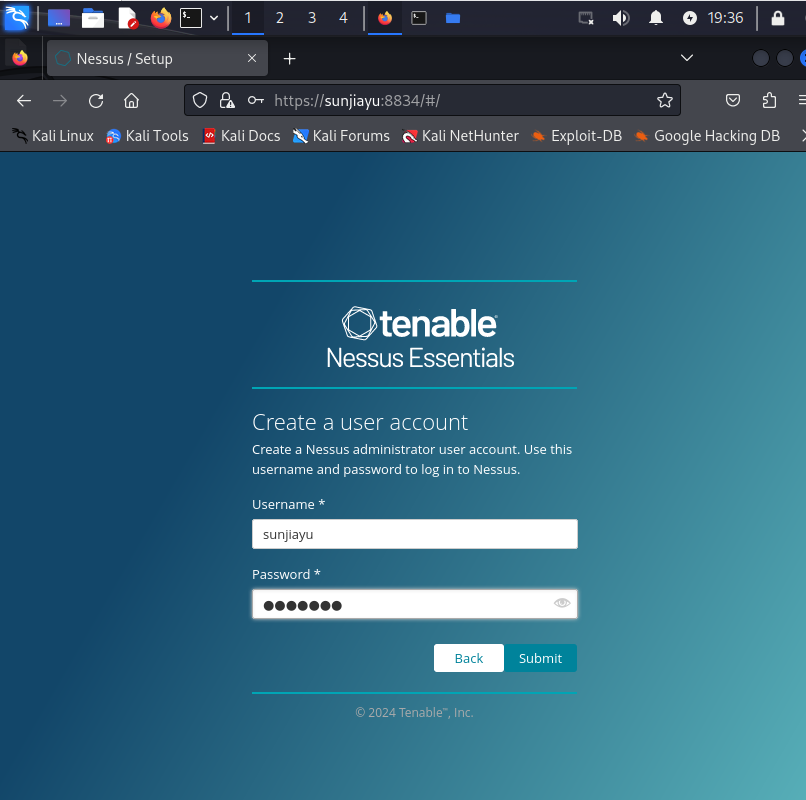

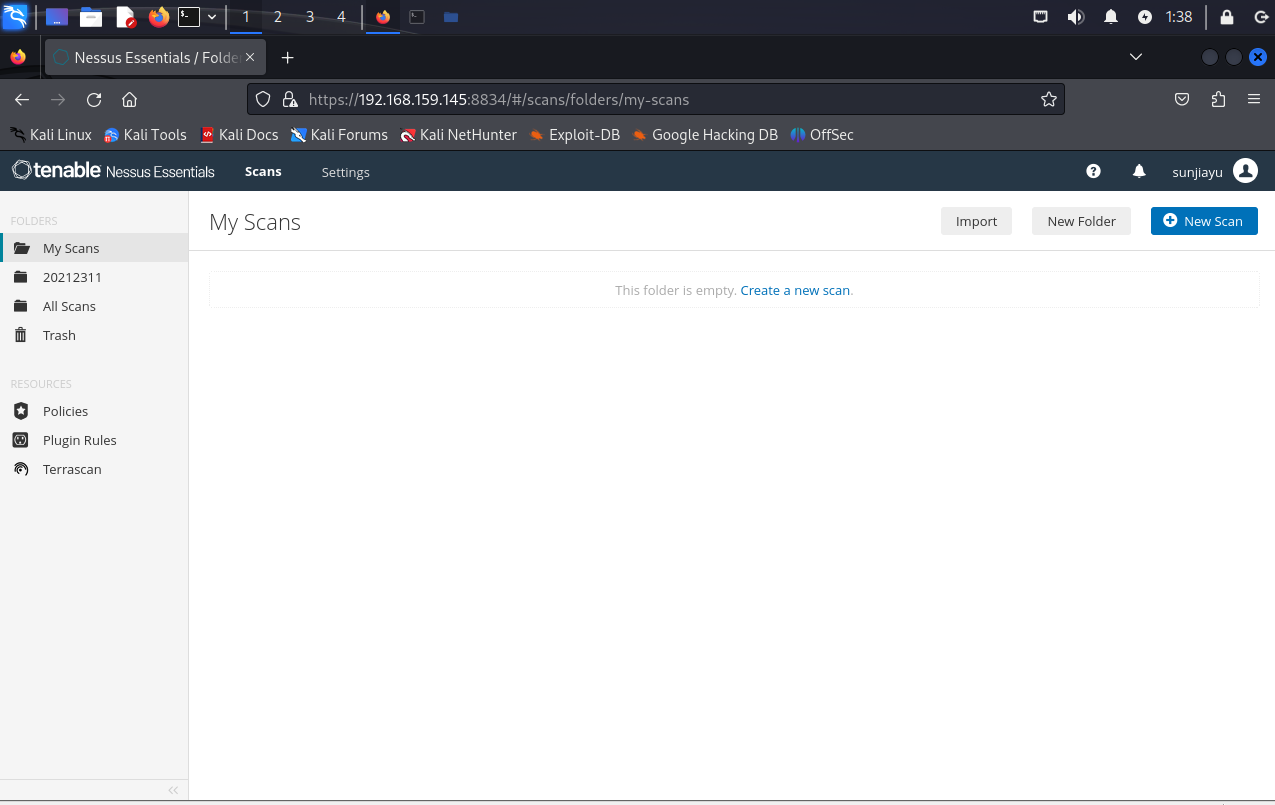

登录nessus初步体验

可能这一步的编译需要一定的时间,等待片刻即好,然后输入用户名密码登录

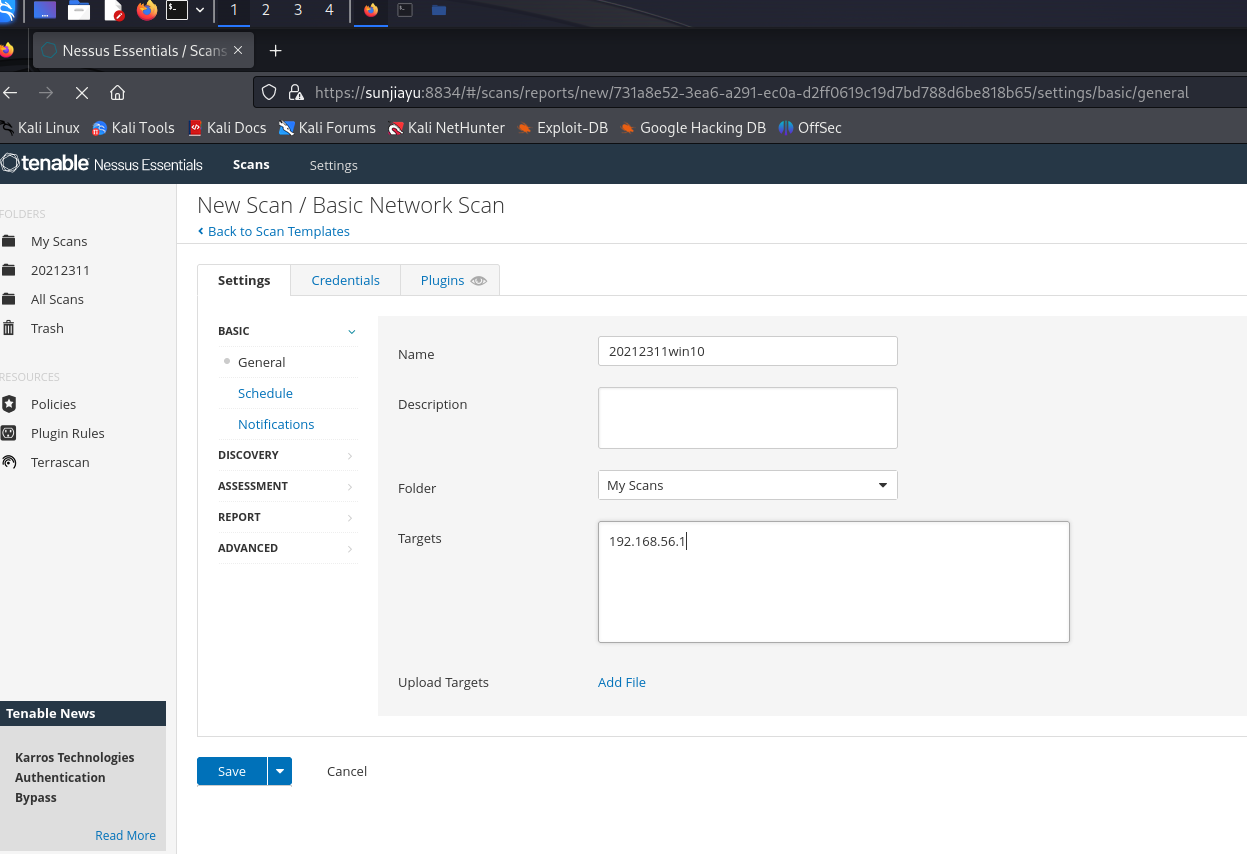

1.设置项目名称和主机IP,save项目

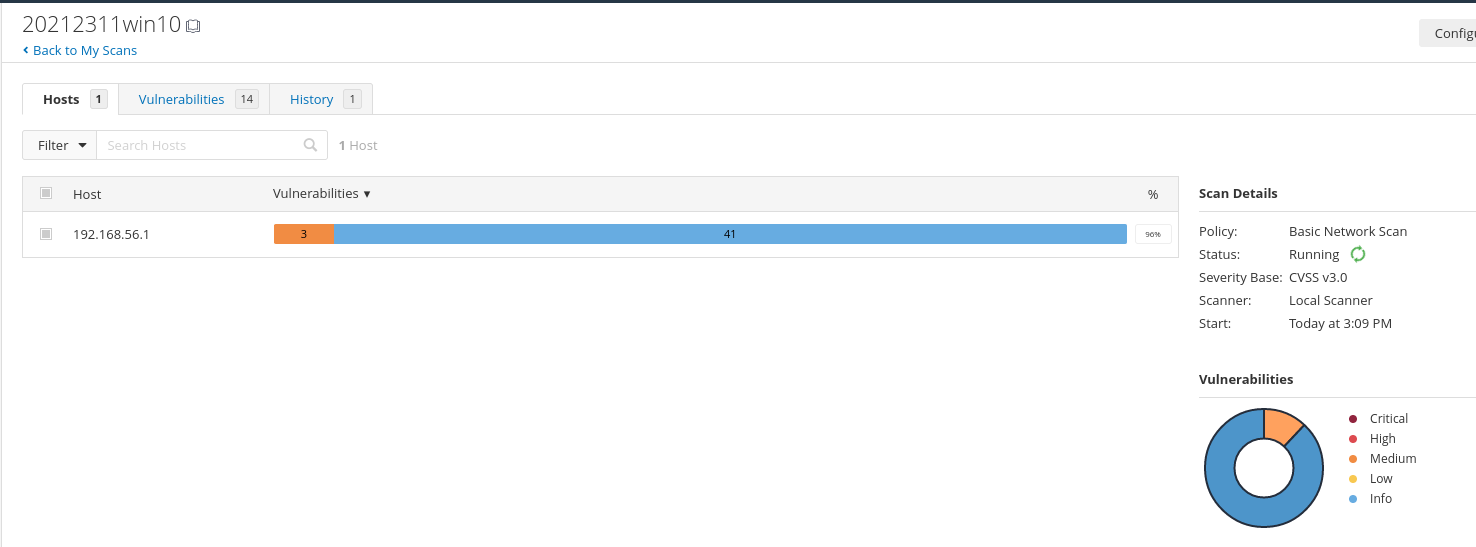

2.启动得到扫描结果

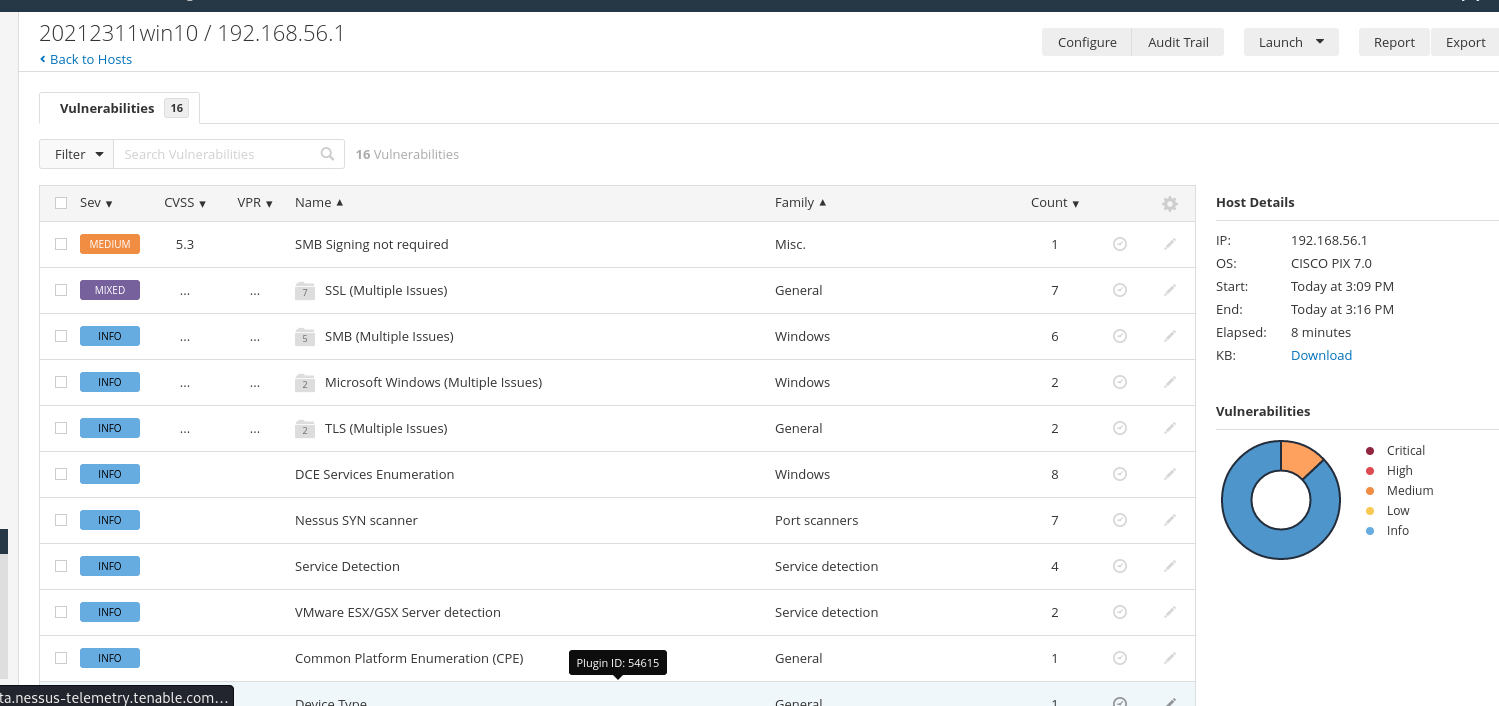

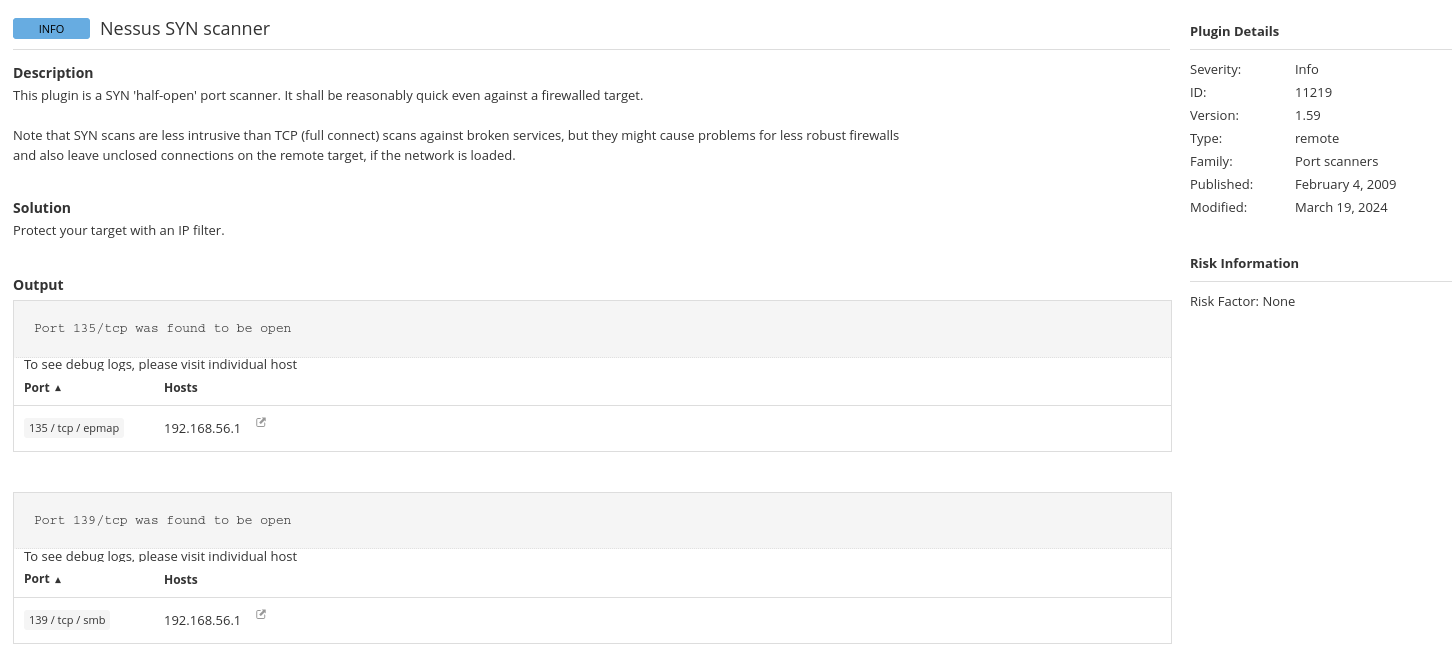

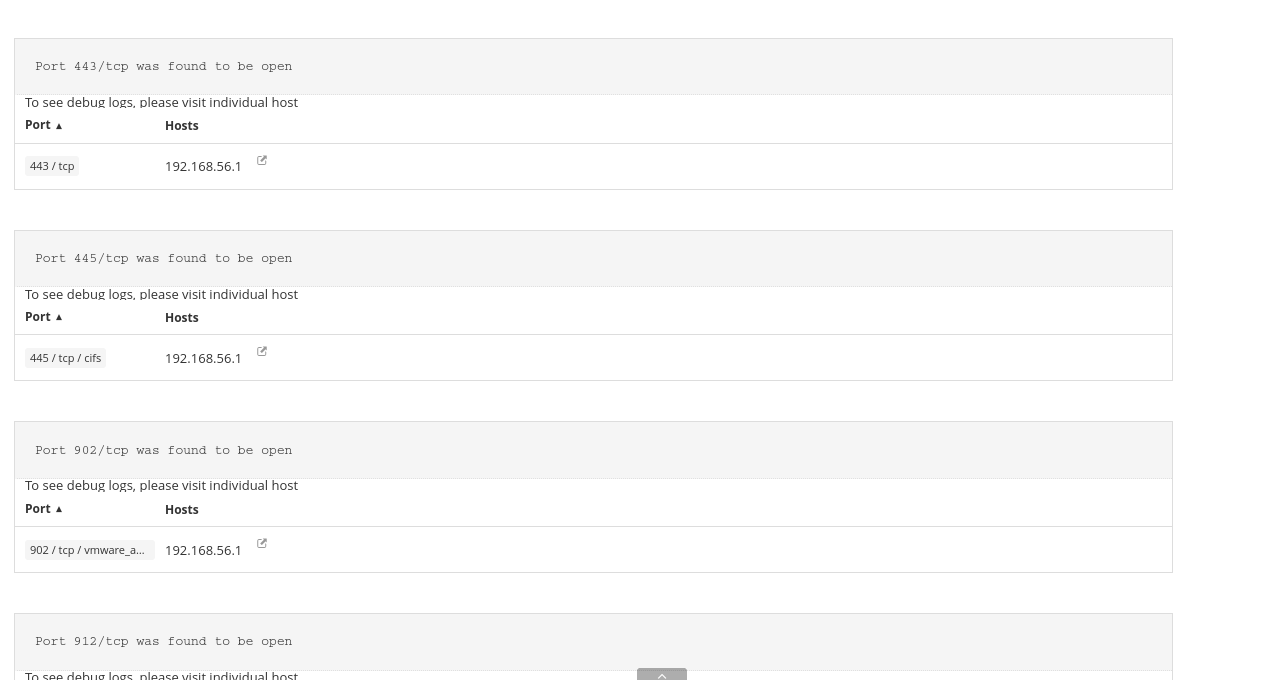

查看Nessus SYN scanner端口结果

端口开放如上,基本和nmap扫描结果一致。

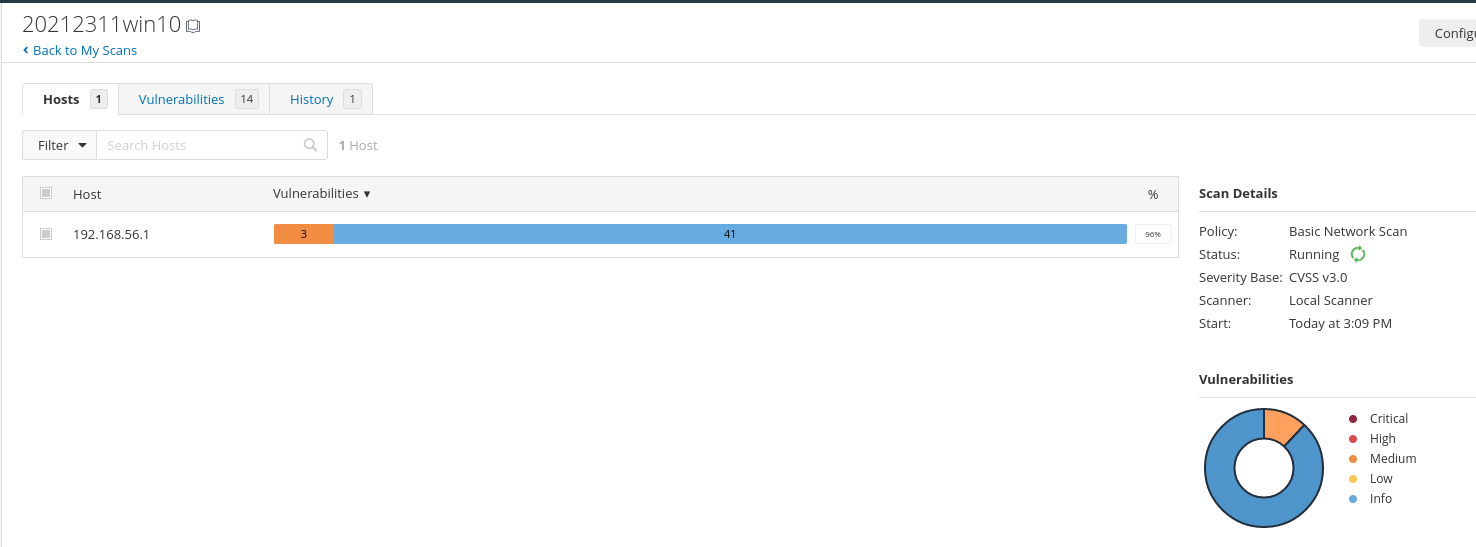

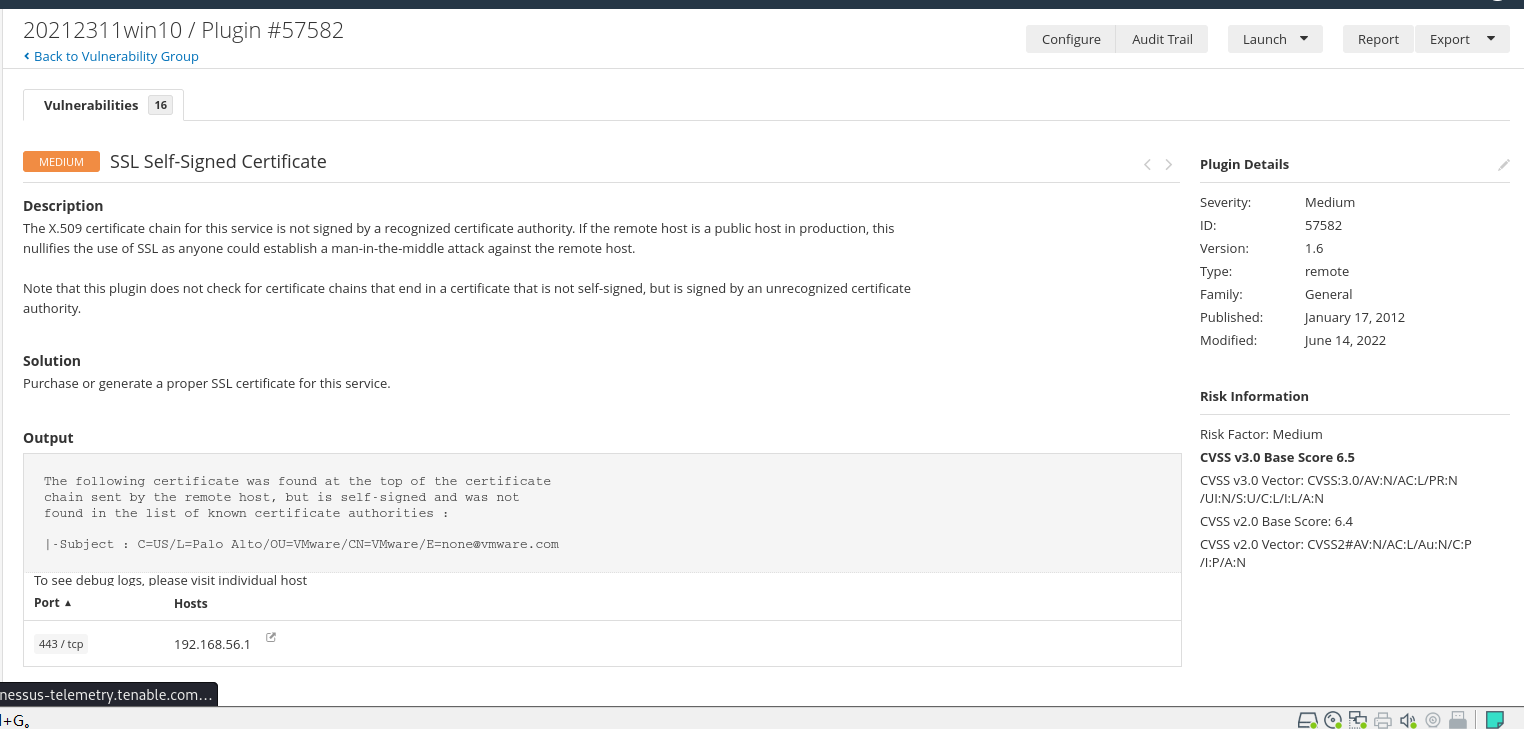

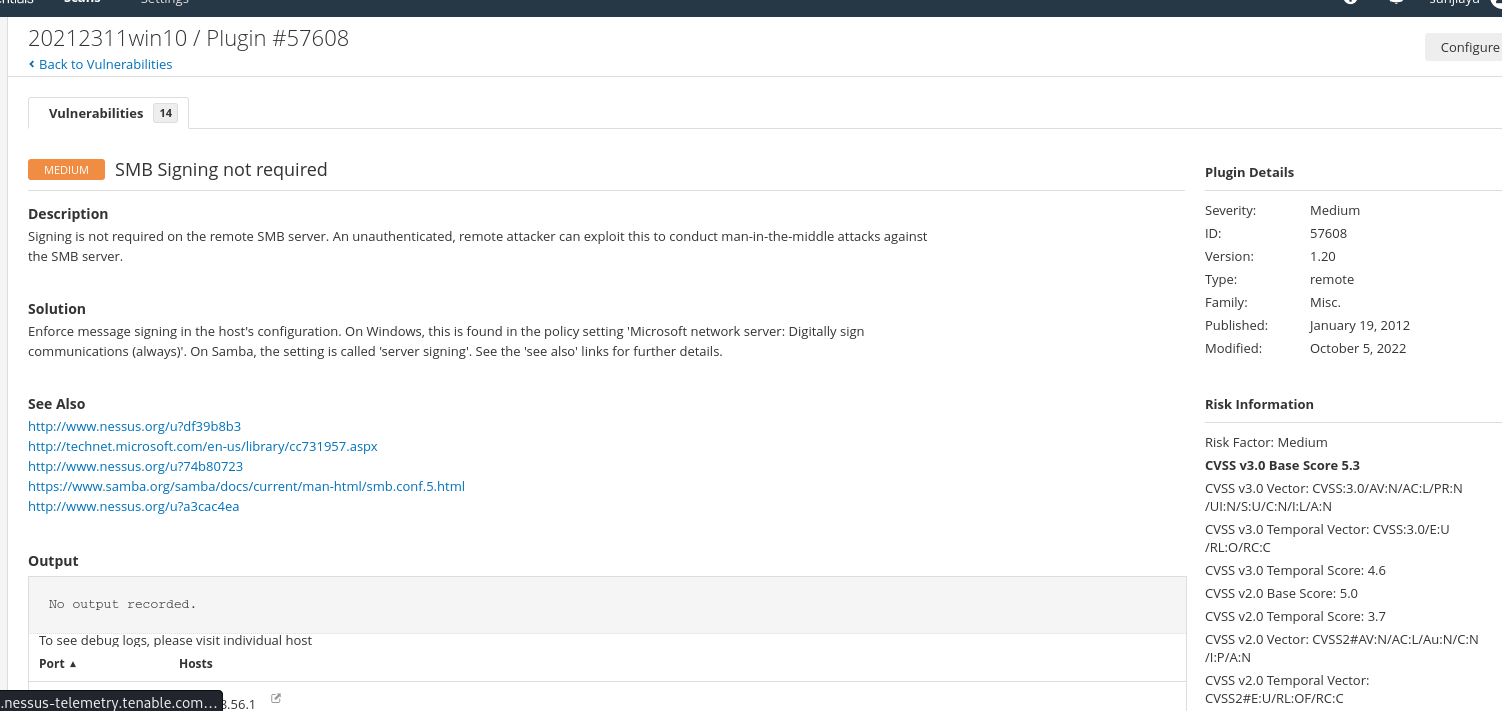

如图有3个Medium级别漏洞,41个info级别

这里主要查看了Medium的三个漏洞:

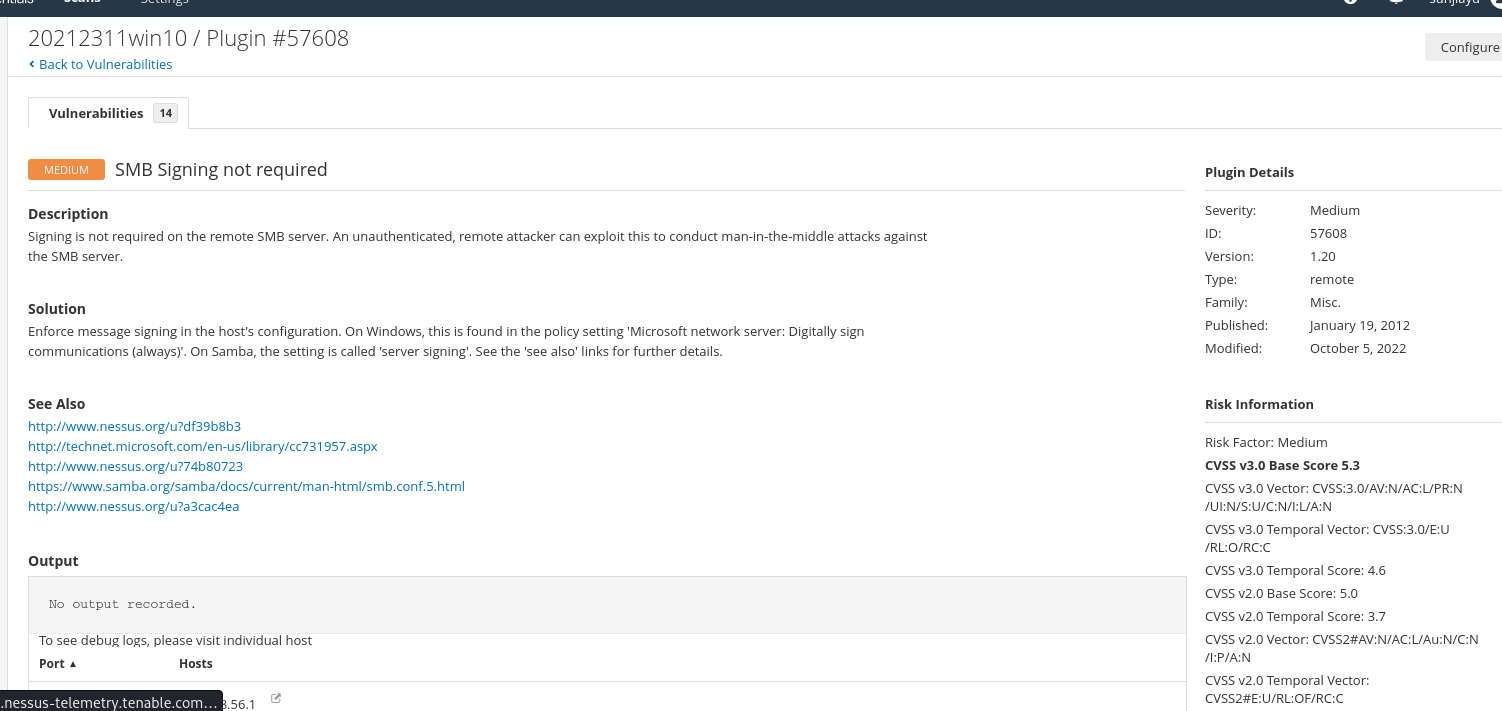

通信协议(Server Message Block:SMB)主要是作为Microsoft网络的通讯协议。SMB 是在会话层(session layer)和表示层(presentation layer)以及小部分应用层(application layer)的协议。SMB使用了NetBIOS的应用程序接口 。另外,它是一个开放性的协议,允许了协议扩展。默认端口:139、445。

此处在远程SMB服务器上不需要签名。未经身份验证得远程攻击者可以利用此漏洞对SMB服务器实施中间人攻击。

解决方案

在主机的配置中强制执行消息签名。在Windows上,这可以在策略设置'微软网络服务器:数字信号通信(总是。在Samba上,该设置称为"服务器签名"。

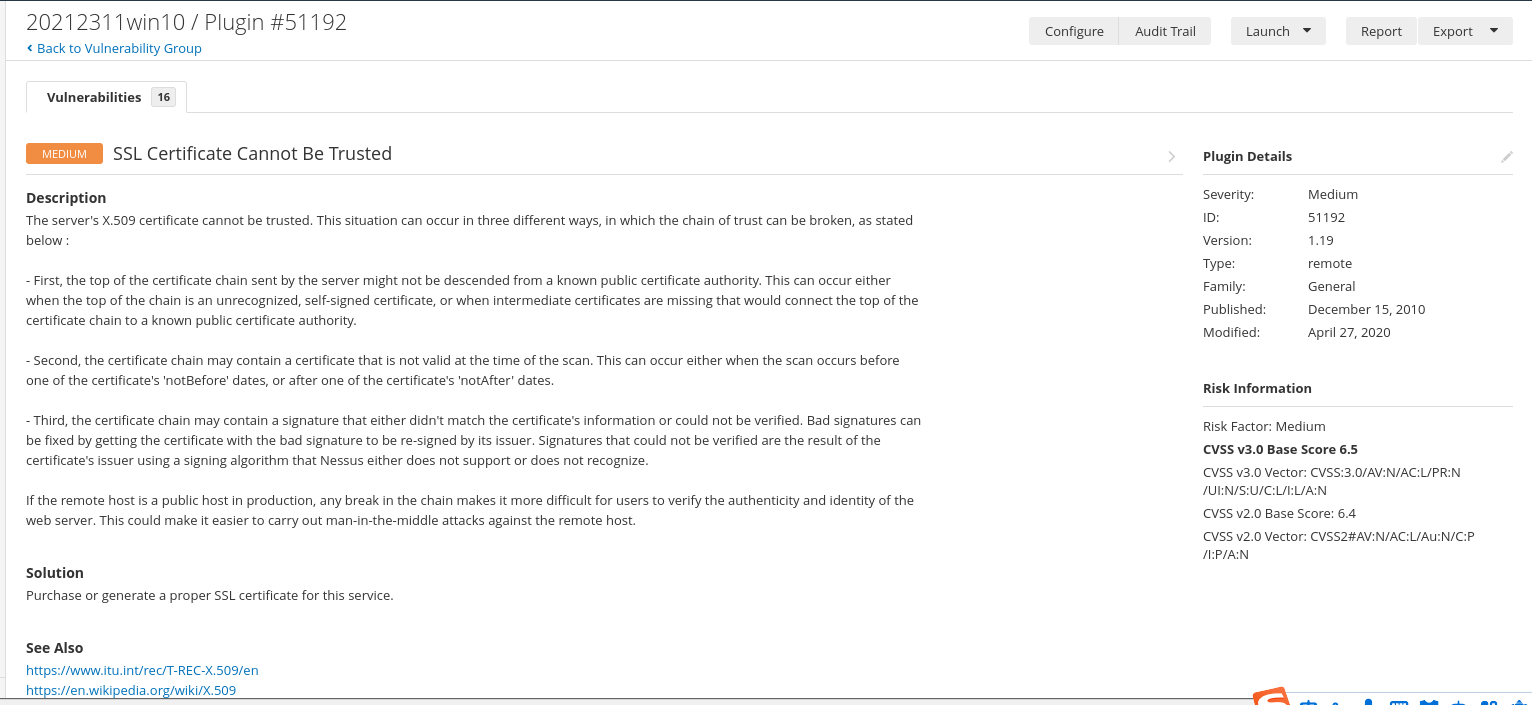

服务器的%.509证书不可信。这种情况可能会以三种不同的方式发生,其中信任链可能会被打破,如所述。

首先,服务器发送的证书链的顶端可能不是来自已知的公共证书颁发机构。当证书链的顶端是一个未经认证的、自盗用的证书时,或者当中间证书丢失而不能将证书链的顶端连接到一个已知的公共证书颁发机构时,就会发生这种情况。

其次,证书链可能包含在扫描时无效的证书。当扫描发生在证书的某个“notBefore”日期之前,或在证书的某个“notAfter”日期之后,都可能发生这种情况。

第三,证书链可能包含与证书信息不匹配或无法验证的签名。错误的签名可以通过让具有错误签名的证书由其颁发者重新签名来修复,无法验证的签名是证书颁发者使用Nessus不支持或无法识别的签名算法的结果

如果远程主机是生产中的公共主机,链中的任何一个断裂都将使用户更难验证Web服务器的真实性和身份,这将更容易对远程主机实施中间人攻击。

解决方案为此服务购买或生成适当的SSL证书。

此服务的x.509证书链未由认可的证书颁发机构签名。如果远程主机是生产中的公用主机,则将无法使用SSL,因为任何人都可以对远程主机发起中间人攻击。请注意,此插件不检查以非自签名证书结尾的证书链,而是由无法识别的证书签名的权威人士。

解决方案

为此服务购买或生成适当的SSL证书

根据这个漏洞可知,在没有进行实际认证的情况下,攻击者可以通过SMB协议(Server Message Block,服务消息块)尝试连接到一个系统,从而可能获取敏感信息或者执行未授权的操作。就可以获得系统访问权。

(5)①通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。

在默认浏览器搜索自己的名字,可以看到结果基本都不是我的,同名同姓的人还是太多了,我的信息泄露的较少,如果增加一些地区、学校、学号之类的前缀可以找到我以前的一些奖项、学校的推送、和csdn的作业。都不算很严重的信息泄露。

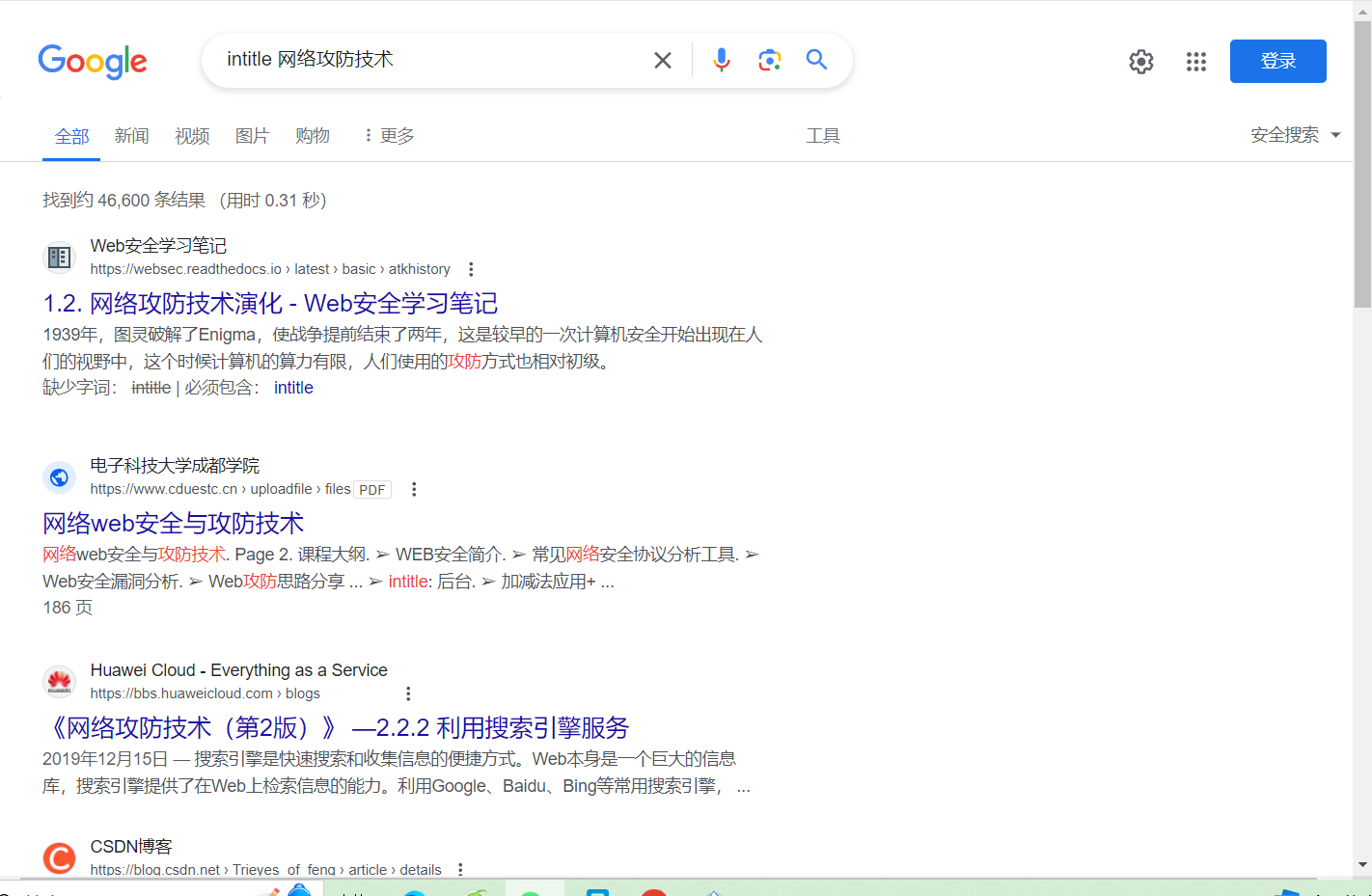

②并练习使用Google hack搜集技能完成搜索

首先学习一些google hack的语法:

GoogleHacking常用语法

(冒号后面不用加空格,或者用空格取代冒号)

intext:(仅针对Google有效) 把网页中的正文内容中的某个字符作为搜索的条件

intitle: 把网页标题中的某个字符作为搜索的条件

cache: 搜索搜索引擎里关于某些内容的缓存,可能会在过期内容中发现有价值的信息

filetype/ext: 指定一个格式类型的文件作为搜索对象

inurl: 搜索包含指定字符的URL

site: 在指定的(域名)站点搜索相关内容

用intitle搜索名字中含网络攻防技术的内容

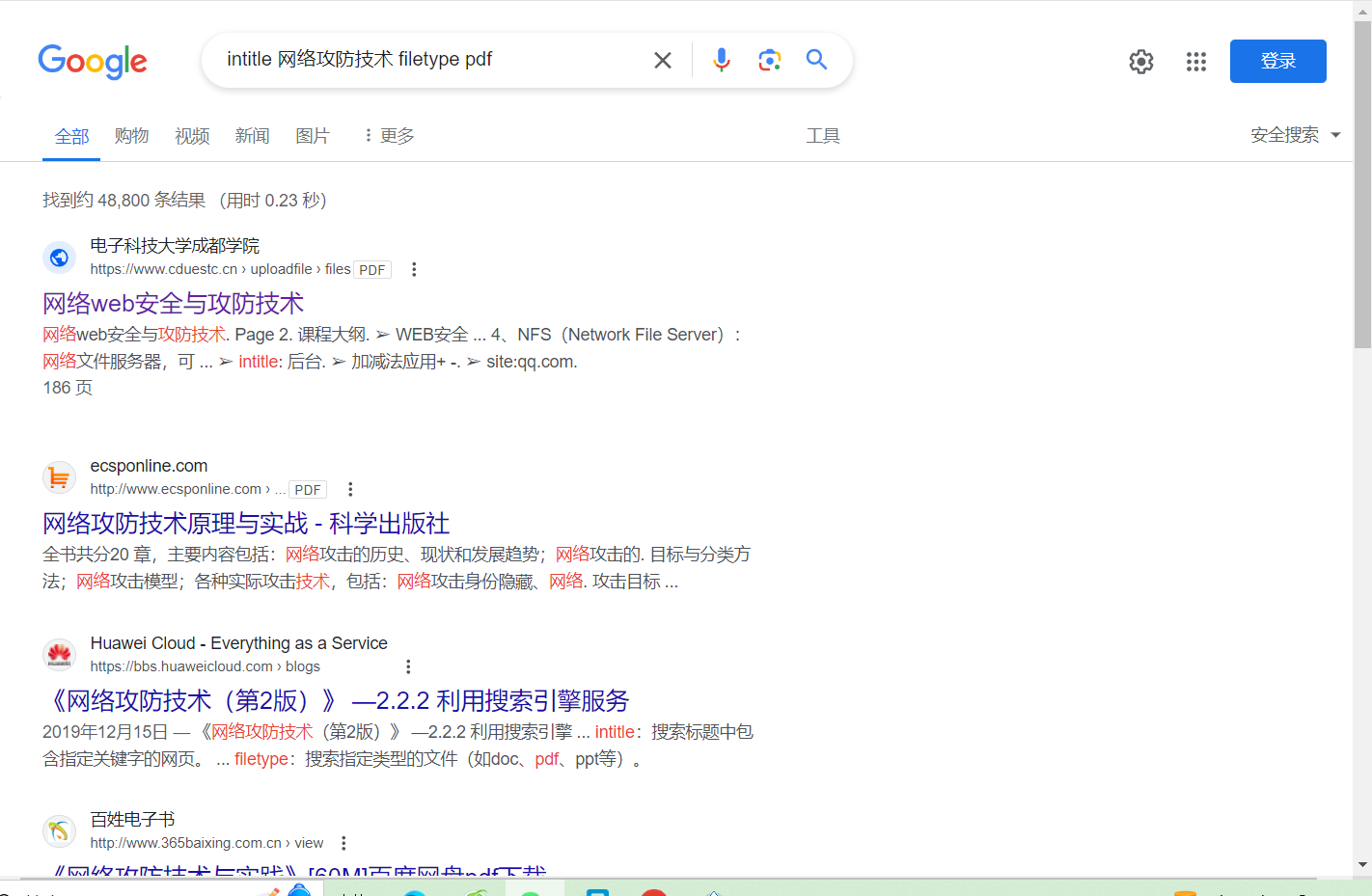

搜索名字中含网络攻防技术的pdf

随意点开一篇,确实是相关的pdf

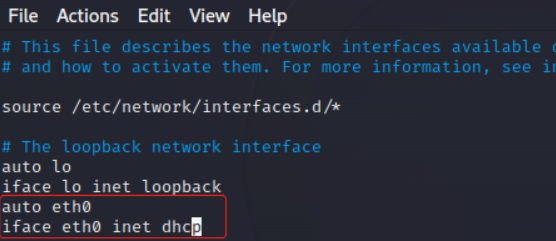

我们需要在/etc/network/interfaces文件中添加两句话

使用sudo vim /etc/network/interfaces命令打开文件并编辑

auto eth0

iface eth0 inet dhcp

编辑好之后使用:wq保存并推出

使用service networking restart重启服务,这时网络就通了。

我们使用ping http://www.baidu.com/

测试一下 ,可以ping通。

问题2:all-2.0.tar.gz下载的非常缓慢,并且下载源很不稳定,总是下载一半就崩溃从头开始 。我尝试了本机自带的浏览器、迅雷都不行。

问题2解决方案:因为是国外的下载源,在国内下载就会很不稳定,网速很慢,400多m要下载十几个小时,并且反复崩溃。最后我发现可以用google浏览器开加速器下载,竟然只用了30秒就完成了!!突然感觉之前一晚上的努力都白费了!!找对方法很重要!!!

问题3: https://localhost:8834/#/ 网页打不开了

问题3解决方案:其实是每次开机都要重新 service nessusd restart。这个问题和虚拟机断网的问题在我做实验时同时出现,让我很摸不着头脑,就是好不容易解决了一个发现还是不行。好在最后剥丝抽茧都顺利完成了。

本次实验主要学习了信息搜集技术,实践了一些工具的使用,如whois、dig、nslookup、traceroute、以及各类在线和离线工具、nmap开源软件、Nessus开源软件等。事先对这些工具有一个基本的了解做起来不算困难,但是Nessus的下载没有一个图形化界面,网络问题又耽误了很多时间,下载过程非常艰辛。

通过本次实验可以发现通过工具的利用可以获取很多信息,比如联系人的ip、地址等,网页网址的注册信息,目标主机的端口信息、漏洞信息。这些信息一旦被黑客利用,可以顺藤摸瓜找到很多我们的个人信息,造成信息泄露,我们要注重个人隐私安全、注意电子产品的网络安全,不给坏人可乘之机。